Рассказываю о своем опыте в 2021 году. Столкнулся со следующей ситуацией, когда потребовалось сгенерировать открытую часть ЭП с помощью криптопровайдера VipNet CSP. При этом на АРМ уже был установлен КриптоПро, в нём генерация ЭП ранее проходила успешно.

Но вот незадача, потребовалось сгенерировать открытую часть ЭП, но уже в VipNet. И тут возник конфликт, несмотря на то, что запуск генерации производился из VipNet, выходил биологический ДСЧ от КриптоПро CSP. Победить эту проблему мне так и не удалось. Пришлось удалять КриптоПро, чтобы сгенерировать сертификат, который будет использоваться исключительно в VipNet.

В интернете много информации о том, как заставить их работать вместе…

Но в одной из публикаций есть информация, которая гласит: “Системные ограничения не позволяют одновременную работу двух и более криптопровайдеров, если они установлены на одном компьютере. Поэтому, чтобы использовать ПО VipNet CSP совместно с КриптоПро CSP, следует отключить/удалить один из криптопровайдеров.”

Здравствуйте, на ПК бухгалтера накрылся КонтенетАП, после обновления 1С толи ОС, не проходил контроль целостности, с подобной проблемой встречался, но раньше помогала обычная переустановка в графическом режиме.

Сейчас при переустановке, на шаге после перезагрузки, когда должны появится “летающие мишени” для датчика энтропии – их нет. При этом, при попытке подключения к соединению которое указывается на этапе установки, Континент подтягивает названия транспортных сертификатов, до их установки, т.е. как будто остались какие-то конфигурационные файлы

, при попытке подключения

.

При попытке установки сертификата пользователя(транспортного сертификата) (Сертификаты -> Установить сертификат пользователя)

Смотрел форум, смотрел тему на главной про установку КАП, а конкретнее “Описание процесса удаления предыдущей версии КАП подробно от “Wmffre””, сносил через cspcleaner, результат выше.

При этом это единичный случай, пользователи на Win7 c такой связкой: КриптоПро, Континента и Сертификатов чувствуют себя вполне комфортно, а также 1 ПК на Win 10 с такимже bild`ом.

Bild на проблемном ПК

Help, подскажите куда смотреть, что делать ?

Обновившись до Windows 11, многие пользователи сталкиваются с различными ошибками в системе. Не удаётся подключиться к облаку OneDrive (осуществляется постоянный вход в аккаунт), либо не удается подключиться к серверу обновлений Windows (в параметрах отображается ошибка обновления). Как выяснилось, причиной такого нетипичного поведения системы является конфликт устаревшей версии КриптоПро CSP и новой операционной системы.

Чтобы избавиться от ошибок в системе, рекомендуем придерживаться следующего алгоритма.

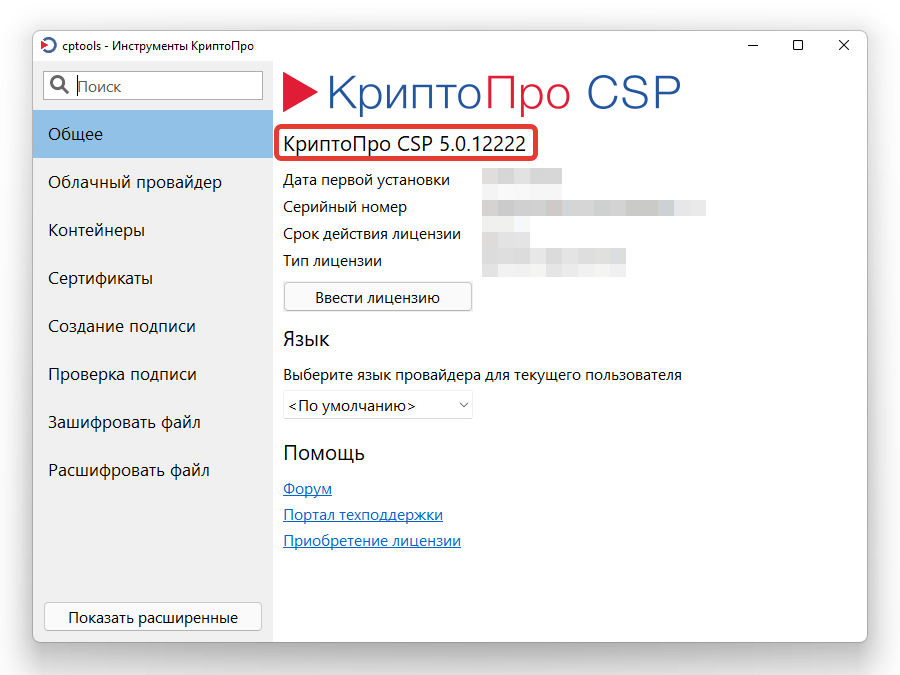

- Проверьте, какая версия КриптоПро CSP у вас установлена.

Как узнать версию КриптоПро CSP, установленного на компьютере?

- Минимальной версией КриптоПро CSP, поддерживающей Windows 11, является 5.0.12000.

- Если версия ниже минимальной, значит установленный на вашем компьютере КриптоПро CSP не совместим с Windows 11 и требует обновления до последней версии.

Как обновить КриптоПро CSP до актуальной версии?

После обновления КриптоПро CSP описанные выше ошибки Windows 11 не появятся.

Если по каким-либо причинам вы не планируете пользоваться КриптоПро CSP, то можете спокойно удалить его.

Как удалить КриптоПро и следы его использования из реестра Windows?

После удаления устаревшей версии КриптоПро CSP, операционная система Windows 11 сможет подключиться к серверам обновлений и облачного хранилища OneDrive.

Помогла ли вам наша инструкция решить проблему с ошибками в Windows 11?

Расскажите в комментариях 😉

Данная проблема проявляется не у всех и не всегда, и связана она с прямым конфликтом двух популярных крипто провайдеров — КриптоПро CSP 4 и Континент АП 3.7. Точнее с его компонентом — Код безопасности CSP.

Они вообще толком никогда хорошо не дружили. На той же Windows 10 континент ап периодически перестаёт проходить контроль целостности, из за чего дистрибутив континента постоянно приходится держать где-то рядом чисто чтобы прожать его восстановление.

Итак, ситуация. Свежий комп, свежий релиз Windows 10 pro. Крипто Про 4 прекрасно работает до тех пор, пока мы не устанавливаем Континент АП 3.7. Все сертификаты благополучно слетают и, не смотря на верно построенную цепочку сертификатов, все они, включая корневые, указывают ошибку «Этот сертификат содержит недействительную цифровую подпись». Это мешает нам подписывать документы в СУФД, так как кнопка подписания неактивна.

В интернете много людей предлагают простую переустановку в нужном порядке с кучей перезагрузкой — мы это попробовали, это не помогает. Так что вместо того, чтобы танцевать с бубном, лучше просто установить Континент АП 4.1. Не смотря на то, что казна на данный момент рекомендует использовать именно старую версию, новый континент прекрасно работает не вызывает конфликта с КриптоПро CSP 4. Наверное, причина в невозможности перевыпускать транспортные сертификаты на этой версии, поэтому формировать их придётся по старинке. Но подключаться к СУФД можно будет без проблем.

Скачать континент АП 4.1 можно по ссылке. Перед установкой следует удалить прошлую версию Континент АП с АРМ.

- Настройка Континент АП 4 для работы в СУФД

- Хранение контейнера закрытого ключа

- Установка сертификата из контейнера

- Загрузка и установка корневого сертификата Удостоверяющего Центра и списка отзыва сертификатов

- Установка корневого сертификата Удостоверяющего Центра

- Установка списка отзывов сертификатов

- Копирование контейнера закрытого ключа электронной подписи

- О терминах и системе координат

- Что делать?

- Ошибка 0x8009000B Ключ не может быть использован в указанном состоянии

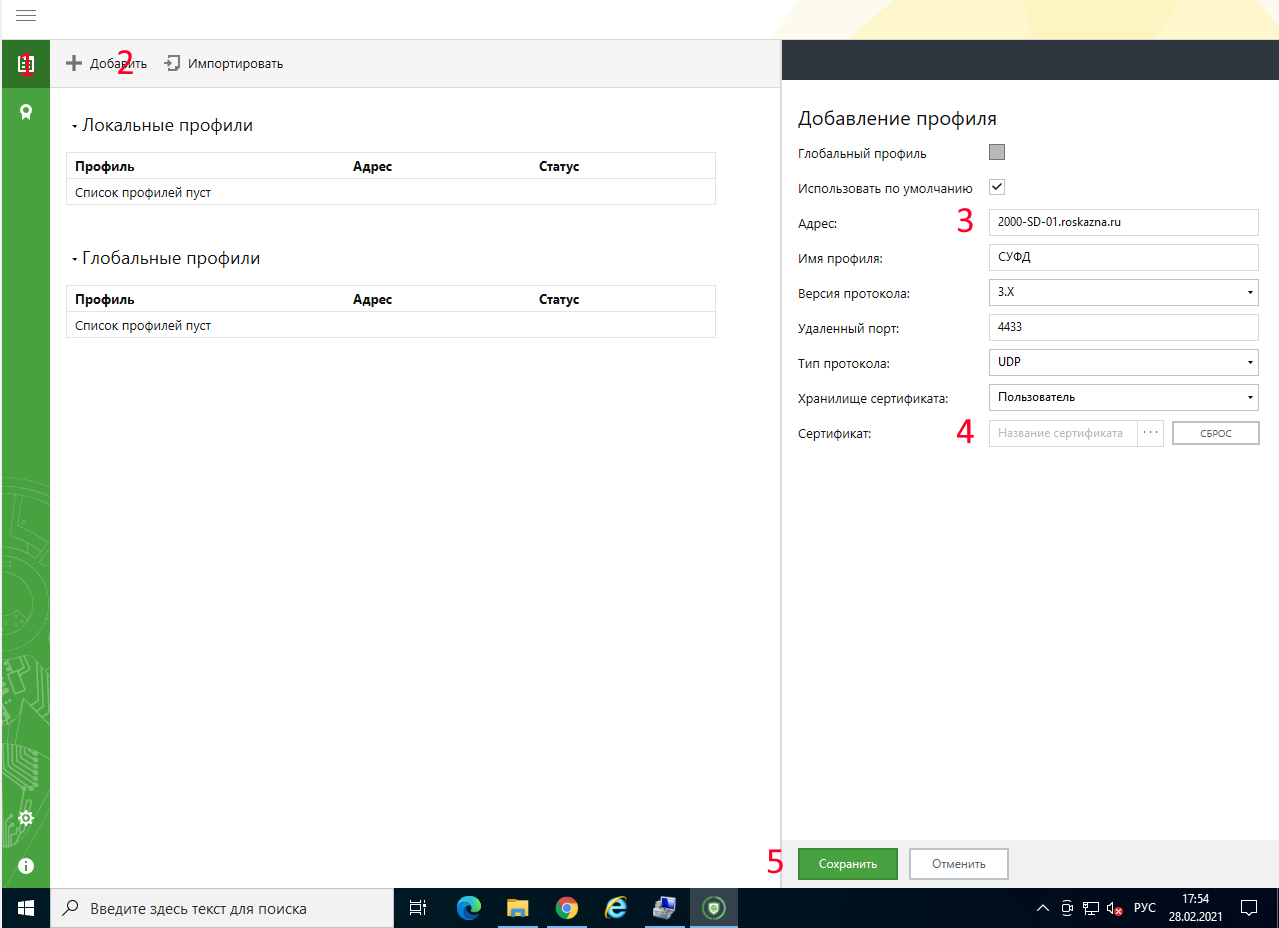

Настройка Континент АП 4 для работы в СУФД

После установки зарегистрируйте программу, потребуется прост ФИО и почта, подтверждений не потребуется.

Новая версия континента визуально сильно отличается от 3 версии, но принцип настройки похож. Нам потребуется транспортный сертификат, выпущенный в казначействе с помощью «Код безопасности CSP». Если ранее устанавливали сертификат в систему на версии 3.7 — сертификат подхватится автоматом.

Дальше всё просто, запускаем Континент АП, идём в профили (1), Добавить (2). В поле адреса (3) вбиваем адрес сервера нашего казначейства, у нас это 2000-SD-01.roskazna.ru . Остальное оставляем без изменений, только не забываем указать транспортный сертификат (4) и сохранить профиль (5).

Надеюсь помог, удачи.

Это не полноценный гайд по настройке, а некоторые важные моменты, которые мне встретились и решение которых было тем или иным образом найдено. Сознательно не рассматривается OpenVPN на базе Mikrotik — а именно L2TP-туннели. OpenVPN в микротике — штука специфическая, и требует установки дополнительного ПО на стороне клиента(что иногда — недоступно), а L2TP-VPN-подключение — настраивается штатными средствами Windows

Сама настройка — несложная, опишу ее в конце статьи кратко. А тут отмечу пару моментов, которые мне показалось важным отметить

Создание Secrets сразу с заданным IP под конкретных клиентов.

Задавайте им сразу конкретный IP-адрес в поле Remote address. Однозначная связь удаленного клиента и его VPN-IP-адреса позволит в дальнейшем чуть более четко понимать кто именно обращается на офисные ресурсы

Используйте IpSec.

В последних прошивках это делается буквально одной галкой при настройке — а надежность все же существенно выше

Настройте fail2ban для кулхацкеров.

Я отлавливаю неудачные подключения в цепочке Output по вхождению строки M=bad в поле Content на вкладке Advanced (посмотрите на внутренности пакета которым L2TP сервер сообщает о неудачном подключении). далее перебрасываю в цепочку, где уже работает стандартная ступенчатая блокировка, которую сто тыщ раз уже везде описали как настраивать (кратко: по очереди добавлять адрес в динамические листы, и если число попыток превысит порог — добавлять в полный банлист). Единственный нюанс, т.к. отлов злодеев идет в цепочке Output то работа идет не с src-address а с dst-address, ну надеюсь это и так понятно.

add action=jump chain=output comment=”Jump to L2TP-Brutforce” content=”M=bad” jump-target=L2TP_Brutforce log=yes log-prefix=L2TP_

Маршрутизация удаленных клиентов.

- Классовая маршрутизация: тут нужно понимать, что при подключении типовым VPN-клиентом в Windows маршрут все таки передается, но он передается — классовый, т.е. основанный на классе выделенной сети под VPN-клиенты. Например, если вы выделили клиентам сеть 192.168.200.200/27 то у клиента все таки БУДЕТ создан маршрут при подключении к VPN, причем на ВСЮ сеть 192.168.200.0/24 (т.е. в соответствии с ее классом). А зная это можно сделать ход конем и либо

- выделить в существующей сети часть адресов под VPN-клиентов (например из сети 192.168.200.00/24 откусить кусочек 192.168.200.200/27 под VPN клиентов, выдавать им эти адреса при подключении и они будут прекрасно ходить в вашу локальную сеть. Важный момент: не забыть при этом настроить режим proxy-arp на офисном Bridge, иначе работать не будет (т.к. несмотря на одинаковые адреса — физически хотсы будут в разных широковещательных доменах и без Proxy-arp — они просто не смогут узнать нужный MAC-адрес :))

- либо перевести сеть в офисе — классом повыше (172.16.0.0/16 или 10.0.0.0/8), и тогда маршрут будет еще более общий — сразу целиком на 172.16.0.0/16

- Постоянный маршрут на клиенте: прописать у клиента сразу готовый маршрут в нужную сеть, чтобы подключаясь к VPN он имел в постоянной таблице маршрутизации готовый маршрут в офисную сеть и не имел никаких проблем. Это хороший вариант, но при добавлении маршрута нужно помнит про то, что обязательно нужно указывать ID VPN-интерфейса, иначе маршрут будет работать на первого же переподключения. ID интерфейса можно посмотреть через ту же самую команду route print — там в начале есть табличка всех активных интерфейсов с их ID

Важный нюанс адресации сетей

Всегда следует выбирать адресацию в офисной сети — отличающуюся от типовых настроек 192.168.1.0/24 192.168.0.0/24 192.168.88.0/24 , иначе вы рискуете столкнуться с ситуацией, когда

- В офисе есть хост на который нужно подключаться удаленно (напрмиер сервер терминалов с адресом 192.168.1.10)

- Клиент подключается из домашней сети где также настроена сеть 192.168.1.0/24

- Получается конфликт, его компьютер будет иметь два маршрута до хоста, причем один из них — Direct connect, в итоге связь работать не будет.

Чтобы решить такую проблему можно сделать так

- Выделять VPN-клиентам «недефолтную» сеть, например 192.168.200.0/24

- Задавать им очень «узкие» статические маршруты на Windows-клиентах, например route add 192.168.1.10 mask 255.255.255.255 192.168.200.1 IF 55 -p (здесь не забываем что нужно указывать параметр IF (ID интерфейса) иначе после реконнекта маршрут работать больше не будет)

В такой ситуации, даже если у клиента будет дома сеть 192.168.1./24, то у него локальная связь нарушится только с одним хостом — 192.168.1.15. Ущерб есть — но он минимизирован.

Краткий лист настроек L2TP-Сервера на Mikrotik

Указываю только те параметры которые отличаются от default на прошивке 6.47.10 Long term с примером реальных значений

- IP-Pool-Add

- Name (vpn_pool)

- Addresses (192.168.200.100-192.168.200.254)

- PPP-Profiles-Add

- Name (l2tp-profile)

- Local Address (192.168.200.1)

- RemoteAddress (vpn_pool)

- Change TCP MSS (yes)

- PPP-Secrets-Add

- Name (User1)

- password (12345678)

- Service (l2tp-profile)

- Local Address (192.168.200.1)

- RemoteAddress (192.168.200.101)

- PPP-L2TP Server

- Enable (поставить галочку)

- Default profile (l2tp profile)

- Authentication (mschap2 only!!)

- Use IPsec (yes)

- IPSec password (12345678)

Краткий лист настроек VPN на стороне Windows-клиента (ОС: Windows 10)

- ПУСК — ПАРАМЕТРЫ — СЕТЬ и ИНТЕРНЕТ — VPN — Добавить VPN подключение

- Поставщик услуг (Встроенный)

- Имя подключения (Office-VPN)

- имя или адрес сервера (vpn.mycompany,ru)

- Имя пользователя (User1)

- Пароль (12345678)

- Запомнить мои данные для входа (ДА)

Далее из этого же раздела «ПУСК — ПАРАМЕТРЫ — СЕТЬ и ИНТЕРНЕТ — VPN» подключение можно сразу попасть в «Настройка параметров адаптера»(ссылка справа сверху), найти там созданный WAN Miniport адаптер и зайти в его свойства

- Свойства — Безопасность — Дополнительные параметры (указать ключ L2TP 12345678)

- Свойства — Безопасность — Hfphtibnm cktle.obt ghjnjrjks (MS-CHAP v2 only!!)

- Свойства — Сеть — IP Версии 4 — Свойства — Дополнительно — Убрать галку «Использовать основной шлюз в удаленной сети»

Средства криптографической защиты информации

1. Требования к средствам криптографической защиты информации

.png?_=)

Подробную техническую информацию по перечисленным СКЗИ (версиям, совместимости с операционными системами, алгоритмам подписи и шифрования и т.п.) можно получить на официальных сайтах производителя:

2. Работа с криптопровайдером «VipNet CSP» и установка сертификатов

.png?_=)

Инструкция по установке, настройке и удалению VipNet CSP доступна здесь.

Хранение контейнера закрытого ключа

Хранение контейнера ключа для криптопровайдера VipNet CSP возможно, как в папке на жестком диске компьютера, так и на внешних носителях информации (flesh-носитель, E-токен). Тестовая ЭП предоставляется в файловом режиме, в виде файла, которой нужно скопировать на компьютер, а затем добавить в интерфейс криптопровайдера.

Установка сертификата из контейнера

Вы получили контейнер закрытого ключа электронной подписи с тестовыми реквизитами.

После открытия полученного архива, скопируйте содержимое в папку на компьютере, а затем добавьте контейнер(-ы) закрытого ключа электронной подписи в программу криптографии «VipNet CSP» и произведите из него установку сертификата.

Запустите программу «VipNet CSP»

.png?_=)

Далее перейдите на вкладку «Контейнеры» и нажмите кнопку Добавить

.png?_=)

Перед Вами откроется окно, нажмите кнопку Обзор, и выберите папку, в которой находится Ваш ключ электронной подписи и нажмите кнопку ОК

.png?_=)

Теперь Вам необходимо установить сертификат из контейнера электронной подписи в хранилище «Личные сертификаты». Для этого в появившемся окне нажмите кнопку Да

.png?_=)

Перед Вами появится сообщение, что сертификат электронной подписи успешно добавлен. Нажмите кнопку ОК

.png?_=)

Теперь в разделе контейнеры прописан путь к Вашему ключу электронной подписи. Это означает, что ключ электронной подписи проинициализирован.

Для продолжения выделите добавленный контейнер и нажмите кнопку Свойства

.png?_=)

В открывшемся окне с информацией о контейнере закрытого ключа нажмите кнопку Открыть

.png?_=)

Перед Вами откроется установленный сертификат электронной подписи

.png?_=)

Загрузка и установка корневого сертификата Удостоверяющего Центра и списка отзыва сертификатов

На вкладке «Состав» открытого сертификата организации Вы можете получить информацию и ссылку на скачивание корневого сертификата Удостоверяющего Центра и Списка отзывов сертификатов.

Для получения ссылки на скачивание корневого сертификата Удостоверяющего Центра перейдите в поле «Доступ к информации о центрах сертификации» и выделите его курсором мыши.

.png?_=)

В открывшейся информации ниже ссылка на скачивание корневого сертификата Удостоверяющего Центра будет отображена в разделе «Доступ к сведениям центра сертификации Метод доступа=Поставщик центра сертификации» в пункте «Дополнительное имя»

.png?_=)

Для скачивания файла корневого сертификата скопируйте после «URL=» ссылку в адресную строку браузера и нажмите на клавиатуре кнопку ENTER, а затем сохраните файл в любой каталог

.png?_=)

Для получения ссылки на скачивание списка отозванных сертификатов необходимо перейти на вкладку «Состав» и выбрать из списка поле «Точки распространения списков отзыва»

.png?_=)

В открывшейся информации в разделе «Имя точки распространения» скопируйте ссылку на загрузку списков отзыва

.png?_=)

Для скачивания файла списка отзыва сертификатов скопируйте после «URL=» ссылку в адресную строку браузера и нажмите на клавиатуре кнопку ENTER, а затем сохраните файл в любой каталог

.png?_=)

Установка корневого сертификата Удостоверяющего Центра

После скачивания файла корневого сертификата, откройте скачанный файл двойным кликом мыши. В открывшемся окне сертификата нажмите кнопку Установить сертификат

.png?_=)

Перед Вами откроется «Мастер импорта сертификатов». Следуйте указаниям Мастера импорта сертификатов. На этапе импорта необходимо указать хранилище сертификатов «Доверенные корневые центры сертификации» и нажать Далее

.png?_=)

При появлении окна «Предупреждение системы безопасности», необходимо нажать кнопку ОК

для установки сертификата в системное хранилище Windows

.png?_=)

После успешного импорта сертификата нажмите Готово.

Во время тестирования и работы сервиса «1С-ЭДО» в целом, следует учесть, что данный сервис работает с несколькими операторами ЭДО СФ и соответственно несколькими Удостоверяющими Центрами.

При обмене документами между контрагентами, работающих через разных Операторов ЭДО СФ, может появиться ошибка подписи, содержащая текст: «Не верна». Если открыть подробную информацию, то сообщение будет выглядеть так: «Сертификат недействителен по причине: Цепочка сертификатов обработана, но прервана на корневом сертификате, который не является доверенным»

.png?_=)

В этом случае необходимо сохранить к себе на компьютер сертификат организации через пункт меню «Сохранить в файл» из формы поступившего документа, выгрузить из него корневой сертификат Удостоверяющего центра и установить последний в «Доверенные корневые центры сертификации», как показано выше.

Установка списка отзывов сертификатов

После скачивания файла списка отзывов сертификата и сохранения его в нужный каталог, откройте его правой кнопкой мыши через меню «Установить список отзыва (CRL)»

.png?_=)

Перед Вами откроется «Мастер импорта сертификатов». Следуйте указаниям «Мастера импорта сертификатов». На этапе импорта необходимо убедиться, что пункт «Автоматически выбрать хранилище на основе типа сертификата» выбран и нажать Далее

.png?_=)

После успешного импорта сертификата нажмите Готово.

.png?_=)

О

К

.png?_=)

.png?_=)

Копирование контейнера закрытого ключа электронной подписи

ViPNet CSP

Пуск» –

«Все программы» –

«ViPNet» –

«ViPNet CSP»

.png?_=)

Контейнеры

Копировать

.png?_=)

Обзор

.png?_=)

ОК

Пароль должен содержать в себе не менее 6 символов.

На вкладке «Контейнеры» появится копия Вашего контейнера с указанием места хранения.

Форум КриптоПро

»

Устаревшие продукты

»

КриптоПро CSP 3.6

»

Проблемы совместимости CSP 3.6 c сторонними приложениями

|

AleKo Оставлено | |

Добрый день. На персональном компьютере одного сотрудника установлены : Последовательность установки согласно списка на Win7 x64. Нет возможности установить ключевой контейнер в «Континент-АП» . Спасибо. | |

|

Rich Оставлено | |

Добрый день! | |

|

Snorri Оставлено | |

Здравствуйте форумчане! Есть криптопровайдер ТУМАР-CSP, уживётся ли Крипто Про с ним? Извиняюсь если уже был такой вопрос. | |

|

Андрей Писарев Оставлено | |

|

reveka Оставлено | |

Здравствуйте. Подскажите как установить “КриптоПро CSP” на Windows 8.1? | |

|

Андрей Писарев Оставлено | |

Автор: reveka Здравствуйте. Подскажите как установить “КриптоПро CSP” на Windows 8.1? А в чем конкретно сложности? | |

|

reveka Оставлено | |

Так 3.9 не сертифицирован. | |

|

Птаха Оставлено | |

Автор: Snorri Автор: maxdm С Валидата точно нет – они отказываются сотрудничать. Спасибо за ответ! На сколько мне известно, Верба с Крипто Про совсем не дружит. В ПФрах стоит Верба. Если туда завернуть Крипто Про – наворачивается система шифрования. Так что, лучше на тестовом стенде проверить при возможности. Отредактировано пользователем 31 января 2014 г. 17:48:02(UTC) | |

|

lab Оставлено | |

Не устанавливается КриптоПро CSP 3.6 R4 7777 на Windows7 x64: Action CPCNGRegister, location: C:\Windows\SysWOW64\, command “C:\Windows\sysWOW64\msiexec.exe” /y “c:\…\cpcng.dll” ПОдскажите, в чем может быть проблема и как лечить? ========================= Выше обсуждалось, по моему опыту: | |

|

Максим Коллегин Оставлено | |

Так Валидата была установлена? | |

|

lab Оставлено | |

Автор: maxdm Так Валидата была установлена? возможно ранее и была установлена (это все тестовые машинки), но сейчас ее точно нет. Ок, спасибо, попробую полностью “чистую” систему. | |

|

Леночка Оставлено | |

Подскажите есть сборка под Виндовс 8.1 64бит На сайте в таблице смотрела только под 8версию. На 8.1 не становится ругается и установка прерывается. | |

|

AlexManilov Оставлено | |

Month оставлено 18.11.2014(UTC) | |

|

Максим Коллегин Оставлено | |

Спасибо за обратную связь, но VirtualBox движется в странном направлении. Предыдущая версия (4.3.14) была еще хуже. Используйте 4.3.12 – с ней проблем нет и работает быстрее. Отредактировано пользователем 13 сентября 2014 г. 2:07:31(UTC) | |

| |

|

Птаха Оставлено | |

Автор: Леночка Подскажите есть сборка под Виндовс 8.1 64бит На сайте в таблице смотрела только под 8версию. На 8.1 не становится ругается и установка прерывается. Все есть – посмотрите здесь | |

|

AlexManilov Оставлено | |

Цитата: Спасибо за обратную связь, но VirtualBox движется в странном направлении. Предыдущая версия (4.3.14) была еще хуже. Используйте 4.3.12 – с ней проблем нет и работает быстрее. Установил VirtualBox 4.3.12 – полет нормальный. Спасибо! | |

|

VGRinc Оставлено | |

Добрый день Проблема с использованием связки: Windows XP и Microsoft Outlook 2010 При открытии зашифрованных и подписанных писем появляется ошибка о Невозможности открыть цифровое удостоверение Проблема решена установкой связки: Windows XP и Microsoft Outlook 2007 Но проблема актуальна на АРМ со связкой Windows 7 и Microsoft Outlook 2010. Есть какие-то рекомендации?? | |

|

Максим Коллегин Оставлено | |

|

Month Оставлено | |

При установке 3.6 R4 c включенной компонентой “Совместимость с продуктами MS” не работает персональная система виртуализации VirtualBox с 64 разрядными гостевыми машинами. Аппаратная виртуализация на 64 разрядных гостевых машинах включается автоматом. Обнаружено 2 вида проблем. В лучшем случае машина не запускается но система остается работоспособной. В худшем случае хостовая Windows ловит BSOD. Кодерам после подобных проблем у народа придётся срочно почистить карму. Ибо мата и эмоций после н-ной переустановки системы в их сторону отправляются долбанные мегатонны. Для себя поставил жЫрную галку, относительно потенциально-опасного для работоспособности системы софта. Cryptopro в топе рейтинга глюков, однозначно! | |

|

Максим Коллегин Оставлено | |

Спасибо за обратную связь, с кармой у нас всё в порядке. Для работы провайдера используются только документированные возможности ОС. Цитата из changeloga Код: Видимо не доправили до сих пор, ждем. Кстати, тестировал производительность последних версий vbox: после 4.3.12 стало заметно медленнее. Отредактировано пользователем 17 ноября 2014 г. 22:54:42(UTC) | |

Month оставлено 18.11.2014(UTC) | |

Отзыв TLS-сертификатов у российских подсанкционных банков – это конец «системы доверия» в Интернете в том виде, как мы ее знаем. Ящик Пандоры открыт.

Disclaimer:

Речь в статье пойдет исключительно о TLS-сертификатах и построенной на них «системе доверия». Поэтому, если вам так проще, представьте, что фоном событий является конфликт Океании и Евразии, сути дела это не меняет.

1 марта 2022 года американский УЦ Thawte отозвал TLS-сертификаты у сайтов попавших под санкции Банка России, «ВТБ» и «ПСБ». Признаться, я сперва не поверил, что отзыв произошел именно из-за санкций – мало ли, какие могут быть причины, включая желание самих банков, но ответ Thawte на мой запрос не оставил сомнений:

We are required to comply with applicable laws and industry standards, including international sanctions and export controls. Your certificate was flagged as not being compliant with current trade sanctions. As such, we have revoked your certificate.

Перевод:

Мы должны следовать применимому законодательству и стандартам индустрии, включая международные санкции и экспортный контроль. Ваш сертификат помечен как несоответствующий текущим торговым санкциям, поэтому, мы отозвали его.

Примечание

В Thawte почему-то решили, что я интересуюсь от имени Банка России, но так даже лучше – ответ можно считать официальным ответом поставщика клиенту.

В настоящий момент сайты всех пострадавших банков доступны по HTTPS, защищенные новыми сертификатами от

американского же

бельгийского (спасибо alizar за указание на мою ошибку) УЦ GlobalSign. Ни одна из сторон, насколько известно, не выступила с заявлением по этому поводу, что меня и смутило: где хештег #MeToo на сайте Thawte? Где гневный релиз про происки заокеанской военщины от пострадавших банков? Почему новые сертификаты выпущены снова УЦ из «критически» настроенной страны? Вас это не удивило?

О терминах и системе координат

Санкции: декларируемая и подразумеваемая цель – экономическое давление на человека, организацию или страну, которые не нравятся тому, кто эти санкции вводит. Санкции подразумевают запрет всем, находящимся в юрисдикции вводящего санкции (США, правда, считает таковым весь мир), иметь какие-либо дела с подсанкционными лицами. Иванову не нравится Петров и он, как глава семьи Ивановых, запрещает ее членам иметь дела с Петровым: давать тому в долг, продавать товары или оказывать услуги. Пусть Петров голодает, холодает и никто не придержит дверь, когда у него руки сумками заняты – будет знать, кому кланяться. Та же история с Океанией и Евразией, только в больших масштабах.

TLS-сертификат сайта: «бумажка», в которой декларируется всего один (и то лишь предполагаемый) факт, а именно: лицо, обладающее этим сертификатом, и лицо, администрирующее соответствующее доменное имя – одно и то же лицо, поэтому защищенное соединение с его сайтом может шифроваться и/или подписываться с помощью сертификата. Доверие к сертификату обусловлено репутацией выдавшего его УЦ, а доверие к УЦ – доверием к корневому УЦ. Это и есть «система доверия», на которой строятся «цепочки доверия» и защищенные коммуникации в современном Интернете.

Отзыв сертификата – заявление о том, что сертификату больше нельзя доверять: он был украден, получен неуполномоченным лицом, выпущен с ошибкой и т.п. Следовательно, нельзя доверять и защищенным и/или подписанным с его помощью коммуникациям.

Интересное случается на стыке санкций и сертификатов. Отношения между УЦ и его клиентами начинаются в момент получения заявки на выдачу сертификата и заканчиваются его выдачей. Срок действия сертификата может быть и 2 года, но УЦ к нему уже не имеет отношения: УЦ удостоверил определенный факт на определенную дату, получил плату за свою услугу, на этом все. Если какие-то отношения у УЦ в связи с выданным им сертификатом и продолжаются, то они уже с посетителями соответствующего сайта, которым УЦ сообщает через CRL/OCSP: да, мы выдавали такой сертификат, нет, он не отозван.

Все как у нотариуса: 28 февраля 2022 года гражданин Петров был женат на гражданке Петровой, о чем и выдано нотариальное свидетельство. 1 марта выяснилось, что гражданин Петров бабник, скотина и жулик, место ему на нарах – нотариуса это не касается, поскольку удостоверенный им факт остается фактом, во всяком случае, на дату удостоверения. И общественное порицание тоже не касается нотариуса – он удостоверял матримониальный статус гражданина Петрова, а не его человеческие добродетели. С одной оговоркой: если не будет установлено, что гражданин Петров обманул нотариуса и представил ему подложные документы о браке.

Теперь давайте вспомним, почему может быть отозван сертификат. Для этого обратимся к такому документу, как Baseline Requirements for the Issuance and Management of Publicly‐Trusted Certificates, имеющему силу лишь для УЦ – членов CA/Browser Forum, но в целом отражающим общий подход к проблеме.

Итак, параграф 4.9.1.1 Reasons for Revoking a Subscriber Certificate говорит нам, что УЦ обязан (именно обязан, см. IETF RFC 2119) отозвать выданный им сертификат при наступлении любого из следующих событий:

- поступление заявления от лица, которому сертификат выдан;

- (вероятная) компрометация приватного ключа сертификата;

- «технический брак» в сертификате, существенное изменение или неаккуратность включенной в него информации;

- выдача сертификата неуполномоченному на его получение лицу;

- лишение УЦ права выдавать сертификаты;

- разделегирование или передача прав на домен, для которого выдан сертификат;

- нарушение «материальных обязательств» получателя сертификата перед выдавшим его УЦ;

- использование сертификата ненадлежащим образом;

- выдача сертификата с нарушением регламентов УЦ по его выдаче.

Среди перечисленных событий нет ни слова про «солидарность», «гражданскую позицию» и прочие высокие материи, которыми бизнес прикрывается, когда ему удобно, и про которые начисто забывает, когда деньги нужнее. Впрочем, среди причин для отзыва сертификата не указано и требование законодательства или регулирующих органов, поскольку это и так подразумевается.

Что ж, давайте поговорим о требованиях законодательства, а именно – о торговом эмбарго… Кубы, введенном США в 1960 году и действующим по сию пору. Эмбарго не Кастро, не Компартии Кубы и не кубинского центробанка, а всей страны оптом. Спешу успокоить дорогих читателей: хотя на первом месте по количеству выданных кубинцам сертификатов предсказуемо оказался LetsEncrypt, Thawte тоже не видит никаких препятствий с точки зрения применимого законодательства для выдачи сертификатов кубинским сайтам.

Из всех вышеупомянутых причин для отзыва сертификата более-менее подходит последняя – нарушение политики УЦ. Впрочем, речь идет не о политике вообще, а о политике выдачи сертификатов (Certificate Policy and/or Certification Practice Statement), которая про технические требования и административные процедуры, а не минимальный процент лиц определенного пола/ориентации/расы (нужное – подчеркнуть) в Правлении клиентов и прочий «этичный бизнес». См. апдейт в конце статьи.

Мы можем допустить, что в виду политической необходимости и желания внести свои

пять копеек

два цента в хайп, УЦ дополнят эту политику пунктом об отказе сотрудничества с режимами, бомбящими другие страны. Но тогда встанет неудобный вопрос: следует ли отозвать сертификаты у сайтов стран Коалиции Добра и Справедливости за бомбардировку Ливии или это другое? Не менее достойным кандидатом на отзыв станет Израиль с его добрососедскими налетами на половину стран региона. Далее – со всеми остановками.

Я думаю, именно поэтому Thawte вместо прямого и честного указания на свои мотивы начал врать про требования регулятора, не желая создавать (хотя правильнее будет сказать – не желая признавать) прецедент. Сегодня отозвали сертификаты у российских подсанкционных банков, завтра стая бабуинов разобьет палаточный лагерь у офиса Thawte и потребует отозвать сертификаты у компаний, не поддавшихся на рэкет BLM, послезавтра со своими требованиями выступят какие-нибудь радфемки, через неделю – придут евреи с Холокостом™ или армяне с турецким геноцидом. Ящик Пандоры открыт.

В сухом осадке мы имеем отзыв сертификатов без должных на то оснований, т.е. заведомо ложное утверждение УЦ Thawte о том, что отозванным сертификатам нельзя доверять. Не о том, что подсанкционные банки – плохие, а обслуживаемый ими режим – кровавый, а что их сертификатам нельзя доверять, что является ложью вне зависимости от того, совпадает ли наша оценка этих банков и режима с мнением Thawte.

Что делать?

Минцифры знает – создать свой УЦ с

«Кузнечиком» и «Магмой»

суверенитетом и скрепами для выдачи сертификатов госсайтам. И ведь создадут, чтобы потом плакаться: браузеростроители наш корневой сертификат в свою продукцию не включают, а пользователи устанавливать его не хотят, опасаясь (небезосновательно) MitM (Major-in-the-Middle). Про иностранных посетителей госсайтов можно будет вообще забыть.

Вместе с тем достаточно вспомнить, что в постоянных хранилищах популярных браузеров уже находятся корневые сертификаты не только американских и европейских УЦ, но и китайских, турецких и из других стран, имеющих собственное представление о границах допустимого в региональной политике.

Так что я предлагаю подумать о смене УЦ не только подсанкционным банкам или тем, кто допускает свое попадание под санкции в будущем, но и всем остальным, включая украинцев. Сегодня нарушение правил и вранье УЦ в ваших интересах, а что будет завтра?

Напоминаю, ящик Пандоры уже открыт и «системы доверия» в Интернете в прежнем виде больше не существует ни для кого. Мы можем лишь гадать, что случится дальше: отзыв сертификата у неподсанкционной российской организации или «случайная» выдача поддельного сертификата для российского сайта, скажем, ЦРУ. Из чувства солидарности, политической целесообразности или по иным «высоким» соображениям. Мы это обсудим уже в другом, новом Интернете, в котором стало меньше доверия и надежности.

UPD: в комментариях привели ссылку на пункт политики УЦ, благодаря которому Thawte может легко отбиться от моих нападок.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Должны ли УЦ отзывать уже выданные TLS-сертификаты у подсанкционных лиц?

10.97%

Да, санкции без границ и правил!

264

72.75%

Нет, уже выданные сертификаты под санкции не попадают.

1751

5.19%

У России – должны отозвать, а у других – depends on…

125

11.09%

Я не знаю, как в данном случае должен поступить УЦ.

267

Проголосовали 2407 пользователей.

Воздержались 385 пользователей.

Ошибка 0x8009000B Ключ не может быть использован в указанном состоянии

И так у Вас есть ЭЦП и Вы пытаетесь скопировать закрытый ключ с флешки в системный реестр Windows, либо наоборот и видите сообщение следующего вида.

Далее выбираем сертификат и смотрим на результат, в открывшемся окне ищем пункт «Экспорт ключа» и если на против стоит «Запрещено» то увы произвести экспорт (копирование) никакими средствами не получиться.

1 Если вы получили ЭЦП в УЦ на Рутокене, eToken то использовать его можно будет только подключив съемный носитель к компьютеру.

2 Если закрытый ключ находиться на обычной флешке то его можно скопировать на другую флешку либо другой диск и использовать.

3 Если ЭЦП Вы получали через личный кабинет (такое возможно при продлении) и закрытый ключ скопировали в реестр, то его можно перенести на другой ПК, но это лучше поручить опытному человеку, так как если вы что-то сломаете в реестре то можно попасть на переустановку ОС.

Кстати выглядит эта опция примерно вот так, это заявление на продление ЭЦП федерального казначейства.

В принципе тут нет ничего страшного, если необходимо установить такую ЭЦП на несколько рабочих место, то можно воспользоваться флешками или например, если в системе есть дополнительный жесткий диск D,E,B не важно какой, закрытый ключ можно скопировать туда.

Если скопировать закрытый ключи в корень диска С, система его не увидит!!!

1 пользователь поблагодарил AlexManilov за этот пост.

1 пользователь поблагодарил AlexManilov за этот пост.