Если электронную подпись нужно использовать на нескольких компьютерах или скопировать сертификат на запасной носитель, то необходимо знать, где ее искать. Обычно сертификаты хранятся в одном месте, но в зависимости от типа используемой операционной системы путь к хранилищу может быть разным.

Содержание

- 1 Где хранится ЭЦП на компьютере

- 2 Как посмотреть сертификат ЭЦП

- 3 Где в реестре хранится ЭЦП

- 4 Где хранится сертификат ЭЦП в ОС Windows XP

- 5 Где хранится ЭЦП в системах Linux

Электронная подпись состоит из закрытого ключа и открытого ключа (сертификат .cer)

Удостоверяющие центры выдают ЭП на ключевых носителях — РуТокен/ЕТокен, флешкарта. Если электронная подпись Ваша организация хранит на обычной флешкарте, то в корне носителя должен быть файл с расширением .cer — сертификат безопасности. Это открытая часть ключа — открытый ключ (сертификат ключа подписи). Если Вашей организацией используется защищенный ключевой носитель РуТокен/ЕТокен, то физически увидеть сертификат невозможно. Для этого необходимо открытый ключ экспортировать штатным функционалом системы криптографии (криптопровайдера).

Экспорт открытого ключа возможен в том случае, если ЭП уже установлена на рабочем месте пользователя. Если ЭП на компьютере пользователя еще не установлена, ее необходимо установить, воспользовавшись инструкциями, которые выдал Удостоверяющий центр. В случае возникновения трудностей с установкой, необходимо обратиться в УЦ, где была приобретена ЭП.

Из нашей статьи вы узнаете:

КриптоПро ЭЦП Browser plug-in или КриптоПро CADESCOM — это плагин для браузера, который позволяет проверять и создавать электронную цифровую подпись на веб-страницах, используя средство криптографической информации КриптоПро CSP 5.0. Плагин поддерживает работу с алгоритмами, которые встроены или установлены дополнительно в операционную систему. Используется на торговых площадках и порталах.

- Особенности работы CADESCOM с браузерами

- Как начать работать с КриптоПро ЭЦП Browser plug-in

- Где скачать плагин

- Экспорт сертификата с закрытым ключом.

- В браузере Internet Explorer

- Экспорт открытого ключа сертификата

- Установка сертификата с закрытым ключом

- Установка через меню «Установить личный сертификат»

- Для работы плагина выполните следующие шаги

- Описание принципов работы плагина

- Как скопировать из реестра или КриптоПро сертификат ЭЦП на флешку

- Копирование сертификата при помощи КриптоПро

- Перенос сертификатов из реестра через Internet Explorer

- Ошибка копирования контейнера

- Массовый перенос сертификатов ЭЦП

- Что нужно знать перед настройкой

- Установка криптопровайдера

- Установка дополнительной библиотеки

- Плагин для браузера

- Настройка браузеров

- Использование КриптоПро CSP в ПО Microsoft

- Встраивание КриптоПро CSP в приложения

- Цели использования криптографических функций

- Использование CryptoAPI

- Базовые криптографические функции

- Функции кодирования/декодирования

- Функции работы со справочниками сертификатов

- Высокоуровневые функции обработки криптографических сообщений

- Низкоуровневые функции обработки криптографических сообщений

- Использование SSPI

- Инструментарий разработчика CAPICOM

- Инструментарий разработчика КриптоПро CSP SDK

- Где хранится ЭЦП в системах Linux

- Как посмотреть сертификат ЭЦП

- Через КриптоПро

- Через Certmgr

- Через Internet Explorer

- Через консоль управления

- Где в реестре хранится ЭЦП

- Где хранится ЭЦП на компьютере

- Как экспортировать открытый ключ в файл на рабочем месте пользователя?

- Где хранится сертификат ЭЦП в ОС Windows XP

- Автоматическая настройка для работы с ЭЦП

- Один ответ

- Добавить комментарий

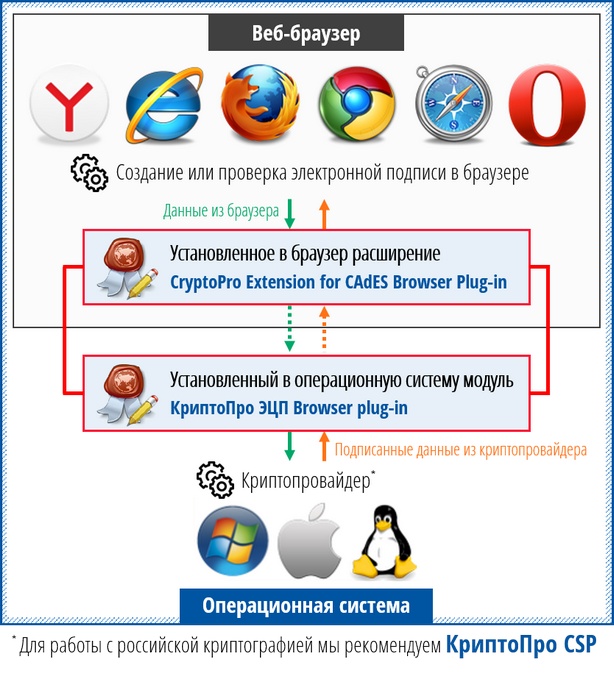

Особенности работы CADESCOM с браузерами

КриптоПро ЭЦП Browser plug-in устанавливается как расширение для браузера и модуль для операционной системы. Использует COM-компонент для работы с CAdES. Встраивается в любой современный браузер с поддержкой сценариев JavaScript. Поддерживает операционные системы: Microsoft Windows, Linux, Apple MacOS.

Стандарт подписи CAdES (CMS Advanced Electronic Signatures) — использует штампы доверенного времени при создании подписи, применяет тип содержимого и сохраняет подлинность подписи.

В компоненте CADESCOM реализована поддержка объектов CPSigner и CadesSignedData, которые задают параметры для создания и содержания информации об усовершенствованной электронной цифровой подписи (ЭЦП).

КриптоПро ЭЦП Browser plug-in позволяет создавать и проверять усовершенствованную ЭЦП, а также дополнять подпись до усовершенствованной. Плагин является частью стандарта применения усовершенствованной электронной цифровой подписи, решая такие задачи, как:

- доказательство момента подписи документа;

- актуальность сертификата ключа ЭЦП на момент подписания;

- отсутствие необходимости онлайн-обращений при проверке ЭЦП;

- архивное хранение электронных документов.

Проверка и создание подписи происходит на стороне пользователя. При создании ЭЦП добавляется к данным подписи или создаётся отдельно.

КриптоПро ЭЦП Browser plug-in позволяет подписывать:

- электронные документы;

- данные веб-формы;

- файлы, загруженные с компьютера пользователя;

- текстовые сообщения.

Плагин позволяет использовать ЭЦП на клиентских порталах, в системах интернет-банкинга и электронных офисах с доступом через web.

Для создания и проверки электронных подписей по алгоритмам ГОСТ требуется установка криптопровайдера КриптоПро CSP 5.0.

Как начать работать с КриптоПро ЭЦП Browser plug-in

- Установите криптопровайдер КриптоПро CSP 5.0

- Установите КриптоПро ЭЦП Browser plug-in

- Проверьте работу установленного плагина на специальной площадке для тестирования ЭЦП.

Где скачать плагин

Для работы с браузерами потребуются расширения. Установка плагина CADESCOM на определённую операционную систему имеет свои нюансы, поэтому пользователю понадобится клиентская поддержка. «Астрал-М» распространяет, внедряет и сопровождает программы КриптоПро с круглосуточной поддержкой пользователей 24/7. Является официальным дилером продукции торговой марки КриптоПро.

Приобрести продукцию и актуальную лицензию КриптоПро ЭЦП Browser plug-in легко, достаточно заполнить форму обратной связи на сайте, вписав своё имя, телефон и адрес электронной почты.

Экспорт сертификата с закрытым ключом.

В браузере Internet Explorer

- Откройте Internet Explorer.

- Нажмите кнопку «Сервис» («шестерёнка» в правом верхнем углу окна).

- Выберите пункт «Свойства браузера».

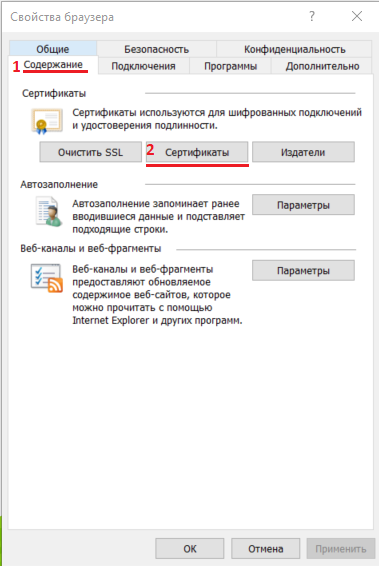

- Зайдите на вкладку «Содержание» — кнопка «Сертификаты».

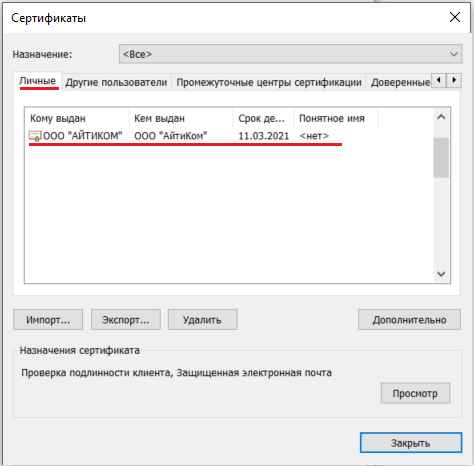

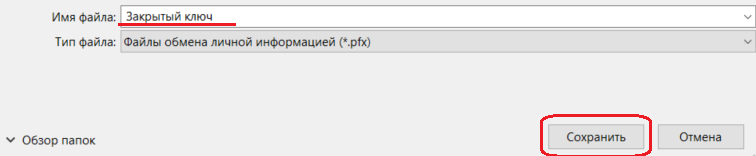

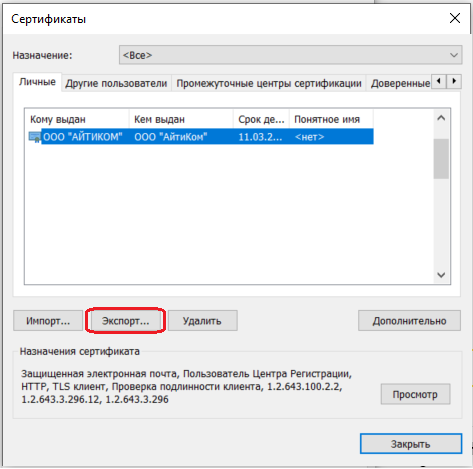

- В открывшемся окне на вкладке «Личные» находится Ваш сертификат.

- Откройте сертификат, который нужно скопировать, дважды щёлкнув на него правой клавишей мышки.

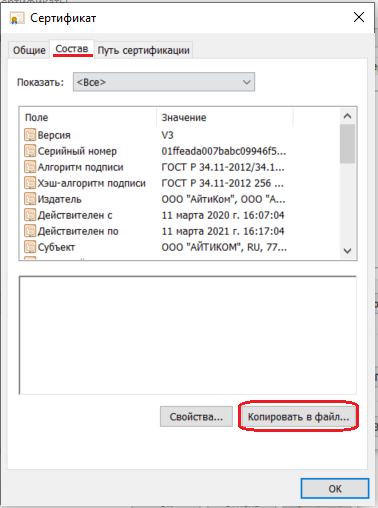

- На вкладке «Состав» нажмите «Копировать в файл».

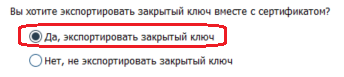

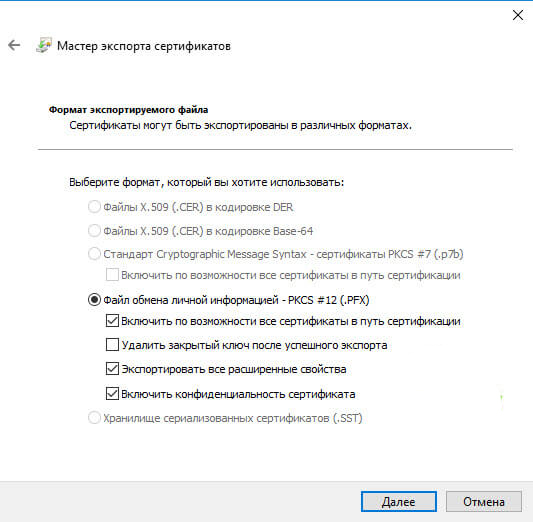

- В «Мастере экспорта сертификатов» нажмите «Далее» и выберите пункт «Да, экспортировать закрытый ключ». Нажмите «Далее».

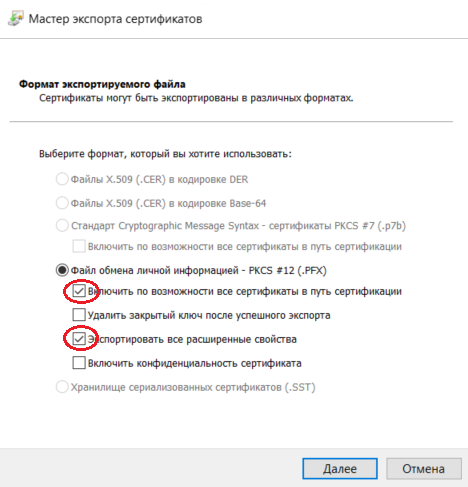

- На следующем этапе поставьте галочки у пунктов «Включить по возможности все сертификаты в путь сертификации» и «Экспортировать все расширенные свойства», остальные галочки необходимо убрать. Нажмите «Далее».

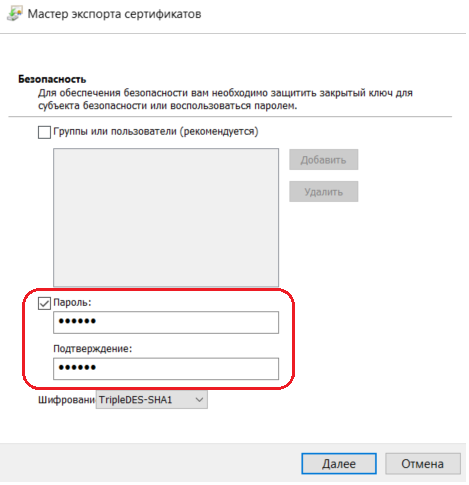

- Поставьте галочку и задайте пароль для экспортируемого файла. Данный пароль не рекомендуется сообщать по электронной почте. Нажмите «Далее».

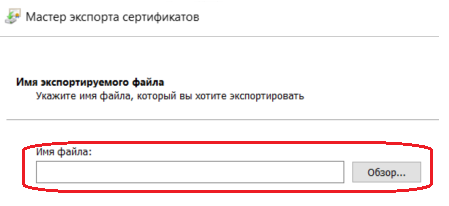

- Укажите имя файла, выберите путь сохранения, с помощью кнопки «Обзор», укажите имя файла и нажмите «Сохранить», «Далее», затем нажмите «Готово».

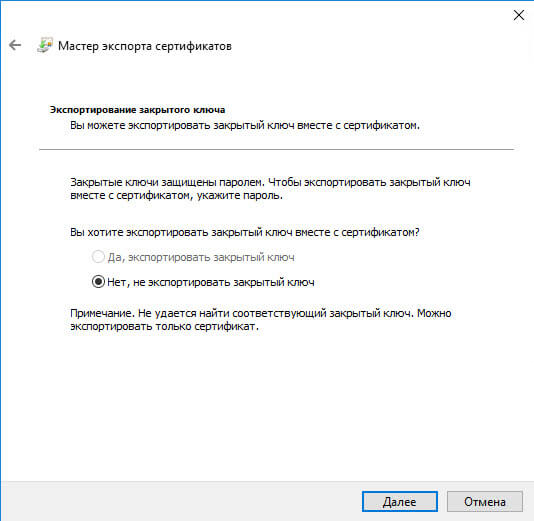

Экспорт открытого ключа сертификата

- Для этого, повторив пункт 1-5, следует выделить нужный сертификат и нажать на кнопку «Экспорт».

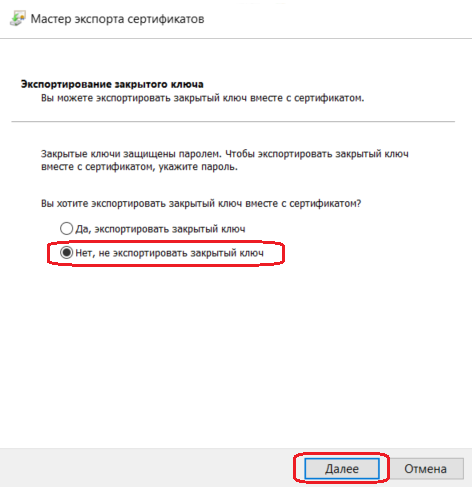

- В окне «Мастер экспорта сертификатов» нажать на кнопку «Далее». Затем отметить пункт «Нет, не экспортировать закрытый ключ» и выбрать «Далее».

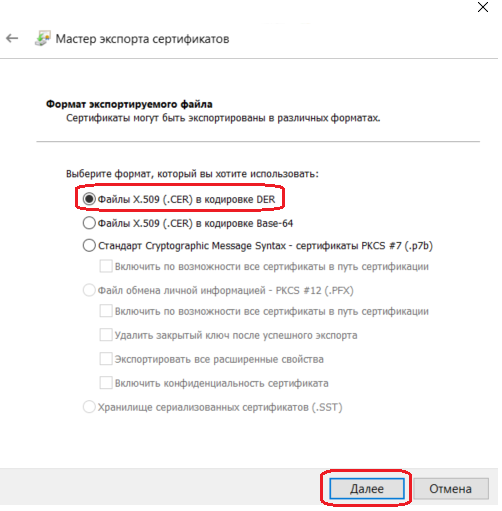

- В окне «Формат экспортируемого файла» выбрать «Файлы X.509 (.CER) в кодировке DER» и нажать на кнопку «Далее».

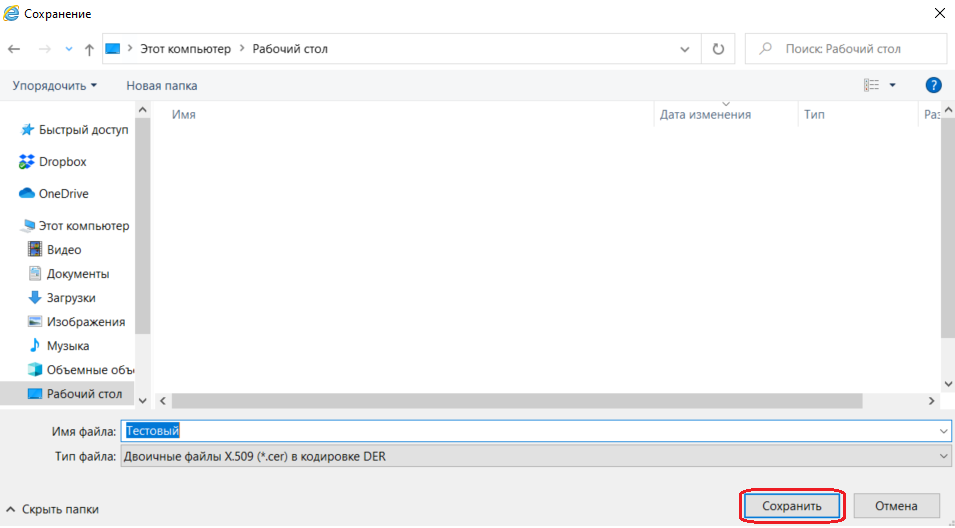

- В следующем окне необходимо кликнуть по кнопке «Обзор», указать имя и каталог для сохранения файла. Затем нажать на кнопку «Сохранить».

- В следующем окне нажать на кнопку «Далее», затем «Готово». Дождаться сообщения об успешном экспорте.

- Заархивируйте полученные файлы форматов .pfx и .cer.

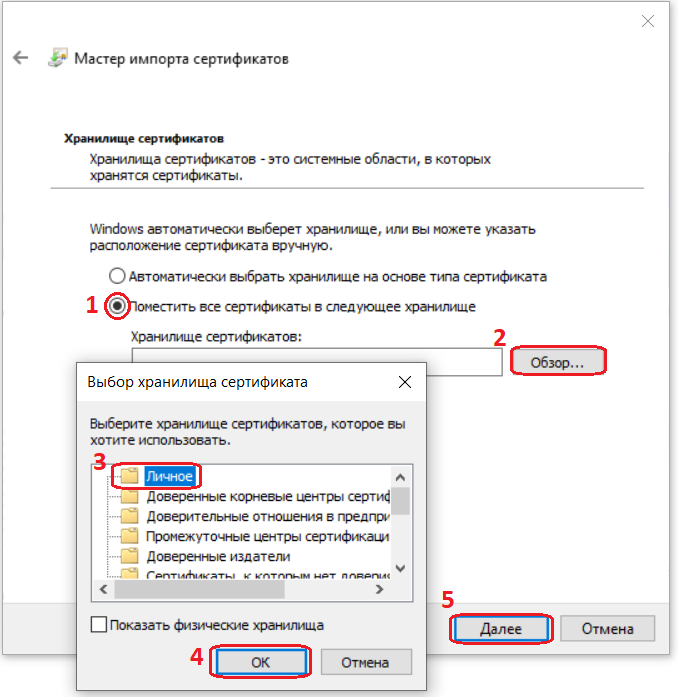

Установка сертификата с закрытым ключом

- Откройте .pfx файл. Сразу запустится «Мастер импорта сертификатов».

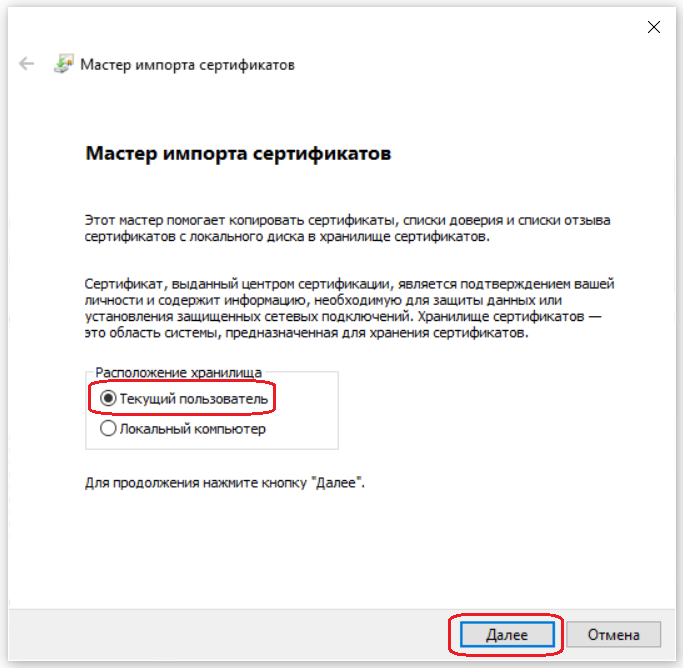

- Укажите хранилище «Текущий пользователь» и нажмите «Далее», затем снова «Далее».

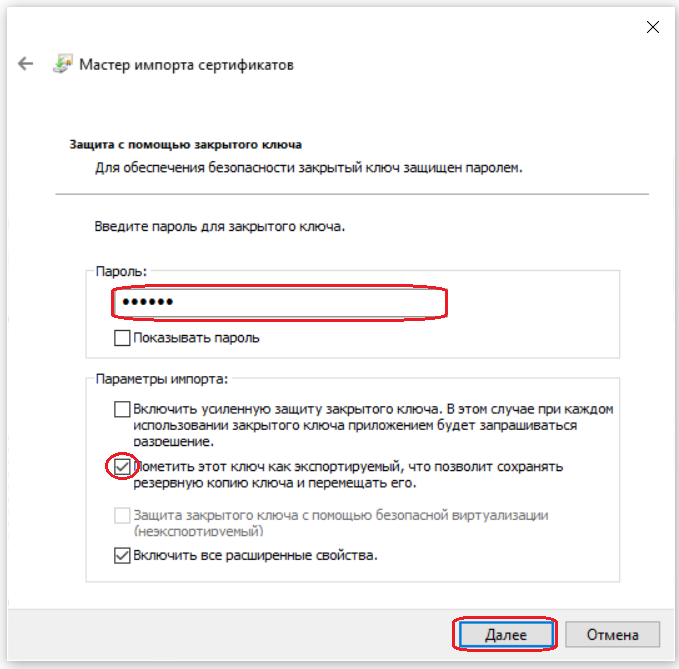

- Введите пароль, который указывали при экспорте (пункт 10) и поставьте галочку на пункте «Пометить этот ключ как экспортируемый…», иначе контейнер нельзя будет скопировать в дальнейшем. Нажмите «Далее».

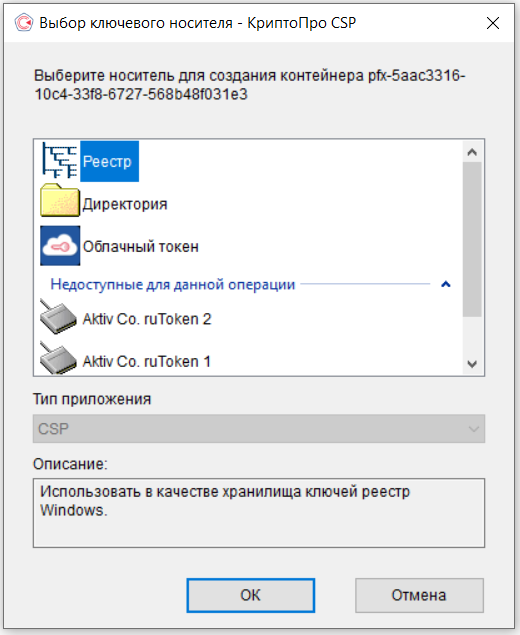

- Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите на кнопку «Обзор», выберите «Личное» и нажмите на кнопку «ОК». Нажмите «Далее», а затем «Готово».

- В окне КриптоПро выберите носитель, на который хотите сохранить контейнер. При необходимости задайте пароль.

- Для корректной работы сертификата со встроенной лицензией переустановите сертификат в контейнер.

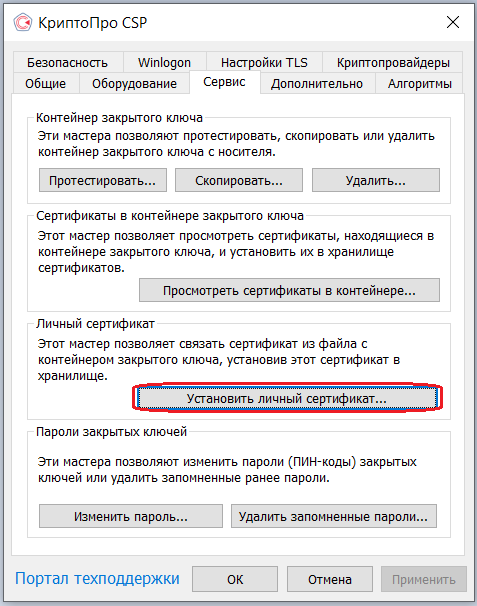

Установка через меню «Установить личный сертификат»

- Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением.cer).

- В меню Пуск выберите пункт «КРИПТО-ПРО», запустите приложение «КриптоПро CSP».

- Перейдите на вкладку «Сервис» и нажмите кнопку «Установить личный сертификат»:

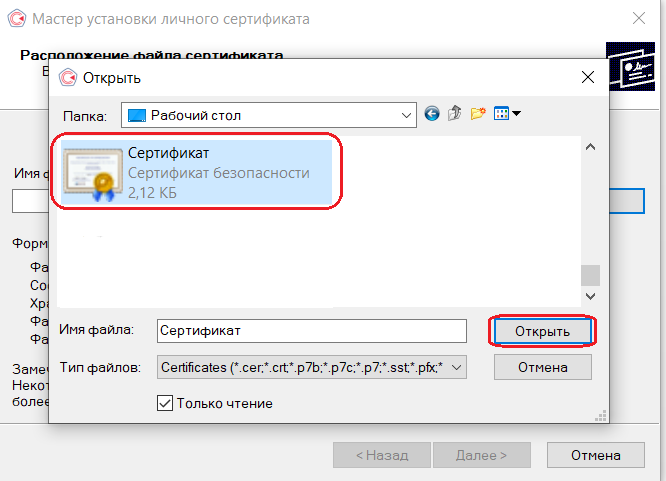

- В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата. Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

- В следующем окне нажмите кнопку «Далее»; в окне Сертификат для установки нажмите «Далее».

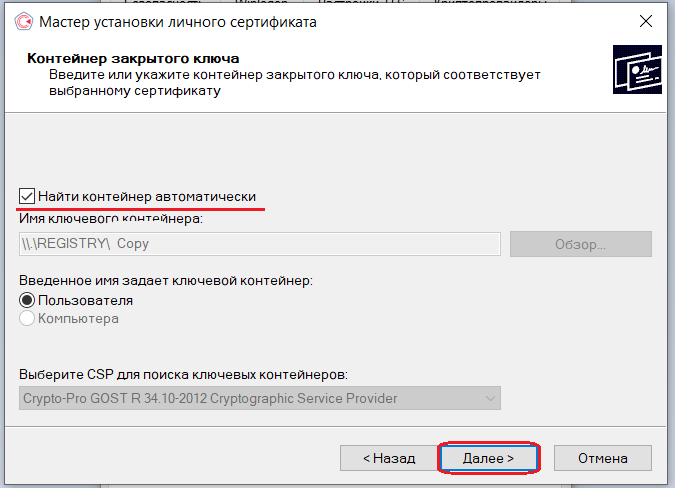

- Поставьте галку в окне «Найти контейнер автоматически» (в нашем примере контейнер находится в Реестре компьютера) и нажмите «Далее»:

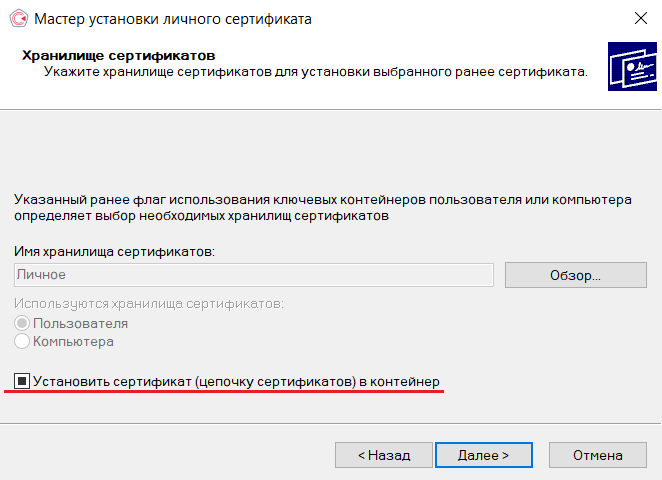

- В следующем окне отметьте пункт «Установить сертификат (цепочку сертификатов) в контейнер» и нажмите «Далее»:

- В окне Завершение мастера установки личного сертификата нажмите «Готово».

- Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

Rutoken – 12345678

eToken /JaCarta – 1234567890

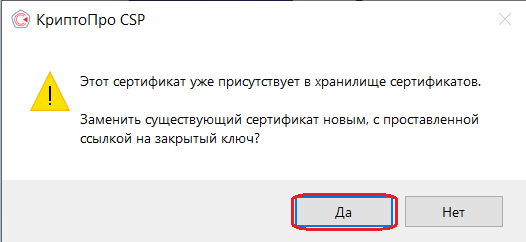

- Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите «Да»:

- Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: [email protected]

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах и поддерживает работу с широким набором алгоритмов, как встроенных в операционную систему, так и доустановленных дополнительно.

Вниманию пользователей браузеров на основе ChromiumДля стабильной работы браузерного расширения рекомендуется обновить браузер до последней версии (104+). Причина описана на форуме.

Для работы плагина выполните следующие шаги

1 Установите криптопровайдер

Для создания и проверки электронных подписей по алгоритмам ГОСТ требуется обязательная установка криптопровайдера, поддерживающего ГОСТ (мы рекомендуем КриптоПро CSP).

Скачать КриптоПро CSP

2 Установите КриптоПро ЭЦП Browser plug-in

Приложение осуществляет взаимодействие веб-страниц в вашем браузере с криптопровайдером в операционной системе и предназначено для создания и проверки электронной подписи на веб-страницах. Рекомендуем воспользоваться инструкцией по установке

Скачать КриптоПро ЭЦП Browser plug-in

3 Проверьте работу установленного плагина

Чтобы убедиться, что всё установлено верно и все элементы системы надёжно взаимодействуют, мы создали специальную площадку для тестирования и проверки создания электронной подписи.

Проверить работу плагина

Описание принципов работы плагина

КриптоПро ЭЦП Browser plug-in легко встраивается и применим в любом из современных браузеров с поддержкой сценариев JavaScript:

- Яндекс.Браузер

- Internet Explorer

- Microsoft Edge (на базе Chromium версии 104+)

- Mozilla Firefox

- Google Chrome (в том числе Chromium-Gost. На базе Chromium версии 104+)

- Apple Safari

- Opera

Поддерживаемые операционные системы:

- Microsoft Windows (инструкция по установке);

- Linux (инструкция по установке);

- Apple MacOS (инструкция по установке).

КриптоПро ЭЦП Browser plug-in позволяет подписывать различные типы данных:

- электронный документ;

- данные веб-формы;

- файл, загруженный с компьютера пользователя;

- текстовое сообщение и т.п.

С точки зрения бизнес-функций, плагин позволяет использовать ЭП:

- на клиентских порталах;

- в системах интернет-банкинга;

- в электронных офисах с доступом через web и т.п.

Например: В онлайн-банке подтверждение операции по переводу средств усовершенствованной электронной цифровой подписью обеспечит гарантию того, что счетом распорядился владелец в конкретный (подтвержденный) момент времени и сертификат ключа подписи на момент совершения транзакции был действителен.

КриптоПро ЭЦП Browser plug-in позволяет создавать и проверять как обычную электронную подпись, так и усовершенствованную электронную подпись. Поскольку плагин является частью стандарта применения усовершенствованной электронной цифровой подписи, автоматически решаются задачи:

- доказательство момента подписи документа и действительности сертификата ключа подписи на этот момент;

- отсутствие необходимости сетевых (онлайн) обращений при проверке подписи;

- архивное хранение электронных документов.

Создание и проверка подписи происходят на стороне пользователя. При создании подписи с помощью КриптоПро ЭЦП Browser plug-in, электронная подпись может быть либо добавлена к подписываемым данным (присоединенная ЭП), либо создана отдельно (отделенная ЭП).

КриптоПро ЭЦП Browser plug-in распространяется бесплатно (лицензионное соглашение).

На нашем сайте доступна демо-страница для пробной работы с КриптоПро ЭЦП Browser plug-in. Полная инструкция по установке доступна по ссылке.

Скачать актуальную версию КриптоПро ЭЦП Browser plug-in:

- версия 2.0 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС)

- Актуальная, развивающаяся версия.

- Поддерживает работу с алгоритмами ГОСТ Р 34.10/11-2012 (при использовании с КриптоПро CSP 4.0 и выше).

- Для Microsoft Windows совместима с КриптоПро CSP версии 3.6 R4 и выше, для других ОС – с КриптоПро CSP версии 4.0 и выше.

- Компоненты КриптоПро TSP Client 2.0 и КриптоПро OCSP Client 2.0, входящие в данную версию, не принимают лицензию от версий 1.x.

- Для работы в Firefox версии 52 и выше требуется дополнительно установить расширение для браузера.

- все версии для разработчиков (полный комплект дистрибутивов КриптоПро ЭЦП Browser plug-in).

Подробное описание КриптоПро ЭЦП Browser plug-in приведено в Руководстве разработчика КриптоПро ЭЦП SDK.

Printer-friendly version

Printer-friendly version

Как скопировать из реестра или КриптоПро сертификат ЭЦП на флешку

Иногда при работе с ЭЦП (электронной цифровой подписью) возникает необходимость копирования сертификата на флешку или перенос данных на другой компьютер. Обычно пользователи копируют информацию, если жесткий диск находится в плохом состоянии или предстоит полная переустановка системы. Вариантов переноса информации несколько — перенос при помощи утилиты КриптоПро, экспорт из реестра ОС (операционной системы) или при помощи единого терминала Виртуального ПК.

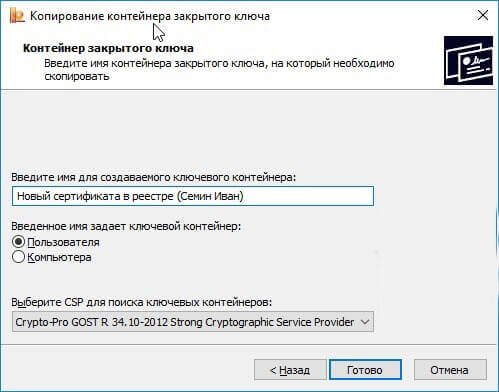

Копирование сертификата при помощи КриптоПро

Скопировать сертификат из КриптоПро на флешку — наиболее простой и удобный способ. Его используют, если в реестре хранится небольшое количество контейнеров. Процесс происходит в несколько простых шагов:

- пользователь открывает КриптоПро, переходит во вкладку «Сервис» и далее «Обзор». В новом окне нужно выбрать имя ключевого контейнера, который будет копироваться;

- нажать «Далее» и задать новое имя для контейнера;

- далее откроется новое окно, где будет указан выбор носителя. Тут можно выбрать как флешку, так и другой диск ПК;

- затем вводится новый пароль;

- если все сделано правильно, то в выбранном месте появляется новая папка с заданным названием и набором скопированных ключей.

Перенос сертификатов из реестра через Internet Explorer

Для создания копии дубликата ЭЦП на флешке нужно:

- в IE открыть «Свойства браузера» / «Содержание» / «Сертификаты» / «Экспорт»;

- через правую клавишу мышки в оснастке нужного сертификата выбрать «Экспорт»;

- в мастере переноса сертификатов ЭЦП сначала нажимают «Далее», а затем напротив пункта«Экспортировать закрытый ключ вместе с сертификатом» ставят галочку;

- если эта область неактивна, значит, ключ защищен от копирования, и данный способ не подходит;

- если все работает, то следующий шаг — выбор формата загрузки;

- далее пользователь задает пароль и указывает место хранения закрытого ключа;

- завершается процесс нажатием «Готово».

Ошибка копирования контейнера

Обычно процесс переноса информации проходит без ошибок, но некоторые закрытые ключи Удостоверяющий центр помечает как «Недоступные для копирования». Делается это для того, чтобы в случае необходимости пользователи обращались в УЦ за копией. Выглядит ошибка так:

Если при повторной попытке копирования с использованием утилиты ошибка повторяется, то нужно использовать другой способ переноса информации.

Массовый перенос сертификатов ЭЦП

Данный способ переноса сертификатов ЭЦП подходит как для защищенных ключей, так и для большого объема информации (если нужно скопировать сразу несколько ключей для работы в системе СБИС и т.п.).

Как скопировать ЭЦП на флешку:

- через командную строку задать команду whoami /USER;

- значение S-1-5-21-551888299-3078463796-888888888-46162 — это SID личной учетной записи. С его помощью можно выгрузить закрытые ключи. Пользователь открывает новую ветку командой:

- контейнер keys содержит все закрытые ключи электронной подписи, а в соседнем окне будет список файлов. Правой кнопкой мыши нужно кликнуть по контейнеру и выбрать его экспорт;

Далее пользователю необходимо скопировать и открытые ключи. Для этого вводят команду:

Хранится они могут в закрытой папке, поэтому предварительно желательно включить скрытые файлы и папки в настройке ОС. Перенести необходимо все содержимое папки:

Для нового хранения используют папку key с закрытыми ключами, сохраненный файл можно открыть через любой текстовый редактор. В новом файле значение для SID нужно заменить на значение пользователя, после чего подтвердить начало выгрузки сертификатов:

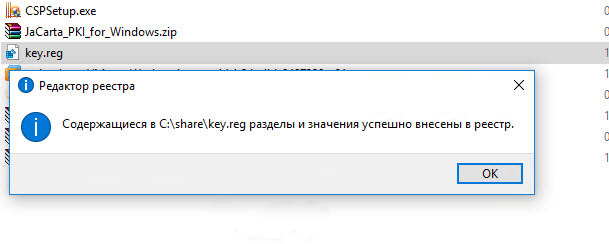

Если все сделано правильно, то через несколько секунд появится уведомление об успешно выполненной операции:

Необходимость копирования ключей ЭЦП на флешку или другой ПК может быть вызвана неисправностью компьютера, частыми поездками и невозможностью использовать только один носитель, а также работой с большими объемами отчетности. Перенести данные электронной подписи на другой носитель можно при помощи стандартного ПО КриптоПро или Internet Explorer. Эти способы просты, но не подходят для работы с защищенными ключами. Скопировать закрытые ключи, имеющие защиту УЦ, можно при помощи массового переноса через командную строку Windows.

(пока оценок нет)

|

ОльгаПо Оставлено | |

Ошибка при проверки подписи в КриптоПро ЭЦП Browser plug-in. Ошибка:Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A). Все корневые сертификаты, какие возможно скачены, проблема сохраняется. | |

|

Андрей * Оставлено | |

Здравствуйте. 1. Какая страница тестирования? | |

|

ОльгаПо Оставлено | |

Ошибка сохраняется. Все сертификаты сохранила по инструкции. Но что то не помогло. Еще в цепочке обнаружила, что при просмотре сертификата Минфина в средствах электронной подписи стоит криптопро версия 2,0. Может этом причина. Подпись я проверяю в плагине. | |

|

Андрей * Оставлено | |

Автор: ОльгаПо Ошибка сохраняется. Все сертификаты сохранила по инструкции. Но что то не помогло. Еще в цепочке обнаружила, что при просмотре сертификата Минфина в средствах электронной подписи стоит криптопро версия 2,0. Может этом причина. Подпись я проверяю в плагине. Нет, там написано про другое, HSM. А адрес сообщите? Может Вы CAdES T\XLong1 проверяете.. Пуск\..\КРИПТО-ПРО\Сертификаты\ | |

|

ОльгаПо Оставлено | |

Не очень поняла про адрес. | |

|

ОльгаПо Оставлено | |

и когда в личный кабинет в налогоплательщика захожу выходит ошибка | |

|

Андрей * Оставлено | |

Автор: ОльгаПо Не очень поняла про адрес. Хорошо. На этой странице – подписывается этим сертификатом текст (Hello World)? | |

|

ОльгаПо Оставлено | |

|

ОльгаПо Оставлено | |

На этой странице – подписывается этим сертификатом текст (Hello World)? все верно. Только с ошибкой. Информация о сертификате Издатель: CN=”АО “”Аналитический Центр””” Выдан: 10.11.2021 06:18:00 UTC Действителен до: 10.11.2022 06:18:00 UTC Криптопровайдер: Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider Ссылка на закрытый ключ: SCARD\JACARTA_LT_1209AA8A3F9E0001\cc00\09B3 Алгоритм ключа: ГОСТ Р 34.10-2012 256 бит Статус: Ошибка при проверке цепочки сертификатов. Возможно на компьютере не установлены сертификаты УЦ, выдавшего ваш сертификат Установлен в хранилище: Да | |

|

ОльгаПо Оставлено | |

Сможете помочь?. У меня так подпись не проходит проверку. | |

|

Андрей * Оставлено | |

Автор: ОльгаПо Сможете помочь?. У меня так подпись не проходит проверку. приложите как визуализируется цепочка сертификатов, Используется прокси-сервер для интернета? | |

|

ОльгаПо Оставлено | |

(проверьте, чтобы сертификат УЦ Аналитический Центр – был только в промежуточных ЦС) проверила | |

|

Андрей * Оставлено | |

Автор: ОльгаПо (проверьте, чтобы сертификат УЦ Аналитический Центр – был только в промежуточных ЦС) проверила При написании или редактировании сообщения – над текстом есть кнопки, с изображением “скрепка” – даёт возможность загружать файлы… (upload new files.. \add file \start upload – будет вставлен код-ссылка на файл) | |

|

ОльгаПо Оставлено | |

| |

|

ОльгаПо Оставлено | |

| |

|

Андрей * Оставлено | |

Вы же писали, что цепочка без ошибок. Цитата: В пуске, крипто про, путь без ошибок. Переустановите КриптоПРО CSP. | |

|

RangerRU Оставлено | |

|

Андрей * Оставлено | |

|

RangerRU Оставлено | |

Автор: Андрей * Это сообщение к чему? Так вы просите показать цепочку | |

|

Андрей * Оставлено | |

Автор: RangerRU Автор: Андрей * Это сообщение к чему? Так вы просите показать цепочку или с функционированием СКЗИ…? как пример – был другой CSP, его удалили, OID-ы все удалены и ничего не работает в штатном режиме. | |

| |

Квалифицированная электронная подпись используется в различных сферах для обеспечения юридической значимости действий её владельца. Но пользователи часто сталкиваются с проблемой: браузер не видит электронную подпись

Что нужно знать перед настройкой

Квалифицированная электронная подпись используется в электронном документообороте и торгах, а также для работы на государственных порталах и регистрации онлайн-кассы.

В большинстве случаев основная работа с подписью происходит в браузере, поэтому перед любыми действиями с сертификатом подписи программа должна быть настроена. Если не провести подготовку браузера, то он не сможет увидеть электронную подпись ни на компьютере, ни на токене.

Настройка браузера подразумевает установку дополнительных плагинов — криптопровайдеров. С их помощью компьютер может совершать криптографические операции, необходимые для работы с электронной подписью.

У браузеров Internet Explorer, Google Chrome, Яндекс.Браузер и Mozilla Firefox интерфейс имеет отличия, поэтому их настройка для работы с электронной подписью различается.

Рассмотрим настройку этих браузеров на основе криптопровайдера КриптоПро CSP.

Установка криптопровайдера

Криптопровайдер нужно устанавливать перед настройкой браузера. Скачать плагин можно на официальной странице КриптоПро CSP.

Во время установки нужно следовать подсказкам мастера установки и ввести данные пользователя и организации. Программа также потребует ввести серийный номер для активации лицензии.

Важно: ознакомительный период длится 3 месяца, после этого пользователь должен приобрести лицензию. Функции программы во время действия ознакомительного периода не будут ограничены.

Установка дополнительной библиотеки

Библиотека CAPICOM необходима для нормального функционирования большинства торговых площадок. Скачать дистрибутив можно на официальном сайте Microsoft в разделе «Security Update for CAPICOM».

После скачивания файла, его нужно установить. Для этого следует запустить установочный файл и следовать подсказкам помощника по установке.

Плагин для браузера

Для корректной работы страниц, использующих КриптоПро, нужно установить соответствующий плагин для браузера. Скачать его можно по ссылке → КриптоПро ЭЦП Browser plug-in.

Запустите установочный файл и следуйте подсказкам помощника по установке. Активацию плагина нужно осуществлять в каждом браузере отдельно.

Настройка браузеров

Приступать к настройке браузера можно после установки криптопровайдера и библиотеки. Для каждого браузера предусмотрены свои расширения, которые нужно будет установить.

Internet Explorer

- Перейдите в «Панель управления» → «Крупные значки» → «Свойства браузера».

- Перейдите на вкладку «Безопасность», последовательно выберите «Надёжные сайты» → «Сайты».

- Снимите галочку «Для всех узлов этой зоны требуется проверка серверов (https:)».

- В поле «Добавить в зону следующий узел» напишите адреса всех необходимых вам веб-сайтов и нажмите «Закрыть».

- Во вкладке «Безопасность» нажмите «Другой…», в открывшемся окне разрешите все элементы «ActiveX» и нажмите «Ок».

- Перейдите на вкладку «Конфиденциальность» и уберите галочку «Включить блокирование всплывающих окон», затем нажмите «Ок».

Браузер Internet Explorer не требует отдельного включения КриптоПро ЭЦП Browser plug-in.

Google Chrome

- В окне браузера нажмите кнопку «Настройки» (три точки в правом верхнем углу) → «Дополнительные инструменты» → «Расширения» .

- Проверьте наличие «CryptoPro Extension for CAdES Browser Plug-in» и активируйте его.

- Если «CryptoPro Extension for CAdES Browser Plug-in» отсутствует в расширениях, перейдите в интернет-магазин Chrome и установите его, затем повторите шаг 2.

В правом верхнем углу в списке активированных расширений должен появиться значок CryptoPro Extension for CAdES Browser Plug-in, что свидетельствует о правильной установке.

Яндекс. Браузер

- В браузере откройте меню (три полоски в правом верхнем углу) → «Дополнения».

- Проверьте наличие «КриптоПро ЭЦП» и активируйте его.

Mozilla Firefox

- Скачайте расширение для Mozilla Firefox по ссылке.

- В браузере откройте меню (три полоски в правом верхнем углу) → «Дополнения».

- Перейдите на вкладку «Расширения», нажмите на значок шестерёнки → «Установить дополнение из файла…» выберите скачанный файл и установить расширение.

Проверить корректность установки плагина можно на специальной странице → «Проверка создания электронной подписи». Нужно ввести данные для подписи, выбрать сертификат и нажать «Подписать».

Подать заявку на получение возможно на сайте. Специалисты помогут подобрать подходящий тариф и расскажут, какие документы вам понадобятся для выпуска электронной подписи.

Чтобы получить электронную подпись:

- оставьте заявку, заполнив форму обратной связи;

- подготовьте необходимый пакет документов и отправьте на проверку специалистам;

- оплатите выставленный счет;

- получите готовую электронную подпись.

Эта статья описывает типичные ошибки работы КриптоПро ЭЦП Browser plug-in в браузерах и предлагает способы их решения.

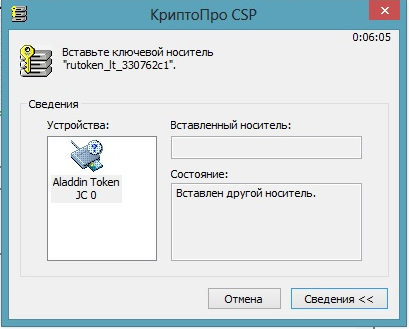

Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедитесть, что устройство отображается в Диспетчере Устройств Windows. Установите драйверы на устройство с сайта производителя если они не установлены.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

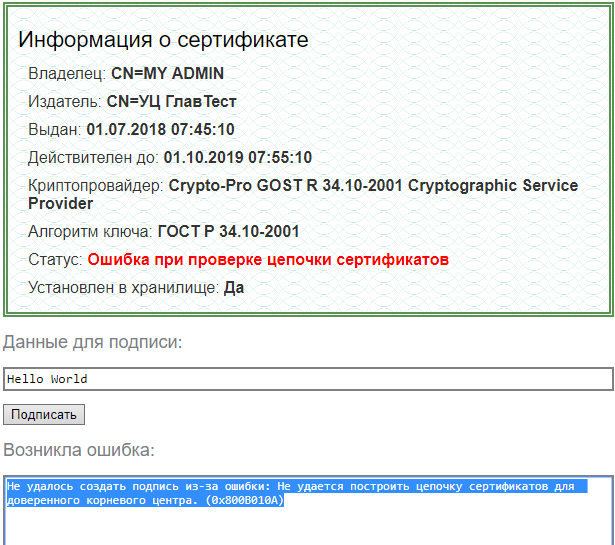

Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

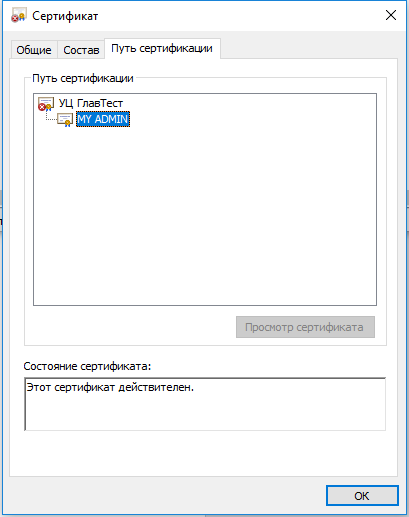

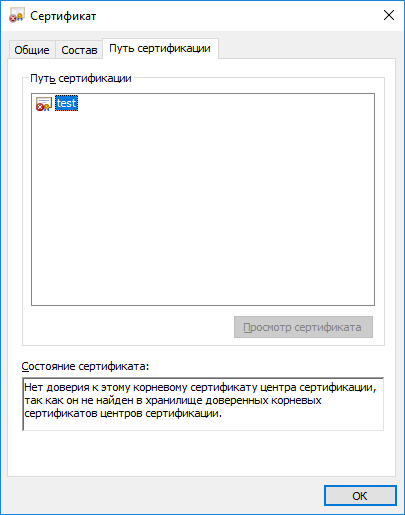

Проверьте, строится ли цепочка доверия: откройте сертификат (например через Пуск -> Все программы -> КриптоПро -> Сертификаты-Текущий Пользователь -> Личное -> Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным), значит цепочка доверия не построена.

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Чтобы цепочка доверия построилась необходимо скачать и установить корневые и промежуточные сертификаты. Скачать их можно с сайта УЦ, издавшего сертификат.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 2 сертификата. Это сертификаты Головного УЦ Минкомсвязи и Минцифры. От них, при наличии интернета, должна построится цепочка доверия у любого квалифицированного сертификата.

https://e-trust.gosuslugi.ru/#/portal/registry/ufo-certificate-card/34656 – страница сертифката, ссылка с серийным номером скачает файл сертификата

https://e-trust.gosuslugi.ru/app/scc/portal/api/v1/portal/ca/download/2F0CB09BE3550EF17EC4F29C90ABD18BFCAAD63A

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Локальный компьютер (если такой выбор есть) – Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок.

Если этого недостаточно, обратитесь в УЦ, выдавший вам сертификат, за сертификатом самого УЦ.

Полученный от УЦ сертификат является промежуточным в цепочке Минкомсвязи -> УЦ -> вы, поэтому при его установке выбирайте хранилище “Промежуточные центры сертификации”.

Важно: Если вы создаете CAdES-T (доверенное время) или CAdES-XLongType 1 (доверенное время и доказательства подлинности), ошибка цепочки может возникать если нет доверия к сертификату оператора TSP службы. В этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ, предоставляющего службу TSP.

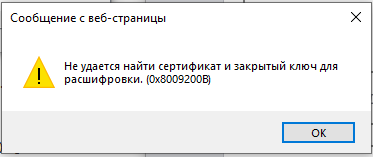

При создании подписи появляется окно с ошибкой “Не удается найти сертификат и закрытый ключ для расшифровки. (0x8009200B)”, в информации о сесртификате отображается “нет привязки к закрытому ключу”

Выполните привязку сертификата к закрытому ключу.

Важно: На наших демо-страницах подпись будет создана даже если привязки к ЗК нет. При этом сертификат должен находиться в контейнере. Сообщение “нет привязки к закрытому ключу” в данном случае будет носить информационный характер. Однако для обеспечения совместимости со сторонними площадками мы рекомендуем выполнять привязку сертификата к закрытому ключу.

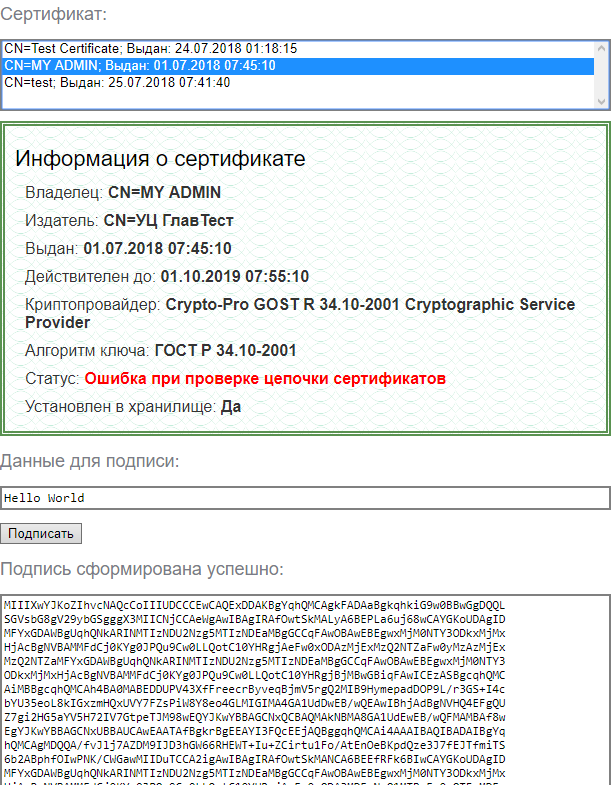

Подпись создается, но также отображается статус “ошибка при проверке цепочки сертификатов”.

Это значит, что нет доступа к спискам отозванных сертификатов.

Списки отозванных сертификатов можно скачать на сайте УЦ, выдавшем сертификат, после получения списка его необходимо установить, процедура идентична процедуре установки промежуточного сертификата ЦС. При отсутствии ограничений на доступ в сеть Интернет списки обновляются автоматически.

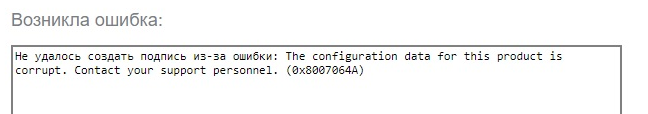

Ошибка: 0x8007064A/0x8007065B

Причина ошибки – истёк срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2.0 и/или Криптопро OCSP Client 2.0.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP.

Для создания CAdES-T должны быть действующими лицензии на: КриптоПро CSP, КриптоПро TSP Client 2.0.

Для создания XLT1 должны быть действующими лицензии на: КриптоПро CSP, КриптоПро TSP Client 2.0, КриптоПро OCSP Client 2.0

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Чтобы активировать имеющуюся лицензию:

– откройте Пуск -> Все программы -> КРИПТО-ПРО -> Управление лицензиями КриптоПро PKI

– выберите нужный программный продукт -> откройте контекстное меню (щелкнуть правой кнопкой мыши) -> выберите пункт “Все задачи” -> выберите пункт “Ввести серийный номер…”

– введите в поле информацию о лицензии и нажмите OK чтобы сохранить её.

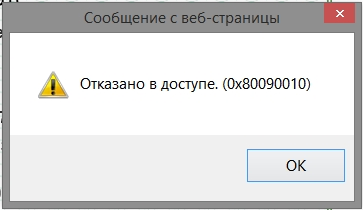

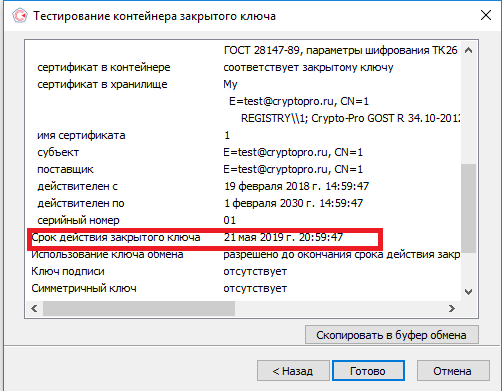

Отказано в доступе (0x80090010)

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск -> Все программы -> КРИПТО-ПРО -> Крипто-Про CSP. Перейдите на вкладку Сервис. Нажмите кнопку “Протестировать”, выберите контейнер с закрытым ключом кнопкой “Обзор” или “По сертификату” и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3.9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

Использование КриптоПро CSP позволяет решить сразу несколько задач:

- для корпоративных пользователей – это возможность использовать стандартные и повсеместно используемые приложения компании Microsoft с надежной российской криптографией;

- для системных интеграторов – это возможность создания новых, надежно защищенных приложений с использованием богатейшего и проверенного временем инструментария разработки компании Microsoft.

Использование КриптоПро CSP в ПО Microsoft

К стандартным приложениям, которые теперь могут использовать российские алгоритмы электронной цифровой подписи и шифрования, относятся:

- Microsoft XML версии 5.0 (Microsoft Office 2003 и Microsoft XML Viewer) и версии 6.0 (Microsoft Visual Studio 2005);

- Microsoft Certification Authority, входящее в состав ОС Windows Server 2000/2003/2008/2008R2 (см. особенности установки);

- Microsoft Outlook Express, входящее в состав Internet Explorer версии 5.0 и выше;

- Microsoft Outlook, входящее в состав MS Office 2000/XP/2003/2007/2010/2013 (при формировании сообщений в формате S/MIME). При использовании ПО Microsoft Outlook 2000 рекомендуем установить Набор исправлений Office 2000 SR-1a, который позволяет корректно обрабатывать кодировки KOI8 и Win1251 в подписанных сообщениях;

- Microsoft Word/Excel, входящее в состав MS Office 2003/2007 (при формировании ЭЦП документов);

- Средства формирования и проверки ЭЦП программного обеспечения, распространяемого по сети (Microsoft Authenticode);

- Защита соединений в Интернете (TLS для HTTPS) от клиентов (Internet Explorer 5.0 и выше, КриптоПро Fox) до веб-серверов (Microsoft IIS, Apache, Tomcat);

- Защита почтовых соединений (TLS для IMAPS/POP3S/SMTPS) в Microsoft Exchange и Microsoft Outlook;

- Защита соединений удалённого администрирования при использовании Microsoft Terminal Server или серверов и клиентов Citrix;

Встраивание КриптоПро CSP в приложения

Для встраивания КриптоПро CSP в разрабатываемые приложения следует использовать функции Microsoft CryptoAPI, SSPI, CAPICOM, а так же КриптоПро ЭЦП Browser plug-in. Ниже приведено краткое описание этих интерфейсов. Более подробное описание можно найти в программной документации MSDN (Microsoft Developer Network).

Цели использования криптографических функций

Для обеспечения защиты электронных документов и создания защищенной автоматизированной системы в первую очередь используют криптографические методы защиты, которые позволяют обеспечить защиту целостности, авторства и конфиденциальности электронной информации и реализовать их в виде программных или аппаратных средств, встраиваемых в автоматизированную систему. Однако следует отметить, что использование криптографии ни в коем случае не исключает применение организационно-технических мер защиты.

В общем случае создание защищенной автоматизированной системы – это в каждом конкретном случае процесс индивидуальный, поскольку не бывает абсолютно одинаковых систем, а бывают лишь типовые решения, реализующие те или иные функции по защите информации. В первую очередь при создании защищенной автоматизированной системы необходимо определить модель угроз и политику безопасности проектируемой системы. Впоследствии, исходя из этого, можно определить тот набор криптографических функций и организационно-технических мер, реализуемых в создаваемой системе.

Ниже приведен основной перечень функций защиты информации, реализуемый при помощи криптографических функций библиотек СКЗИ.

- Конфиденциальность информации. При передаче данных в сети обеспечивается использованием функций шифрования. При хранении данных (на дисках, в базе данных) может использоваться функция шифрования или (для обеспечения НСД к хранимой информации) функция шифрования на производном (например, от пароля) ключе.

- Идентификация и авторство. При сетевом взаимодействии (установлении сеанса связи) обеспечивается функциями ЭЦП при использовании их в процессе аутентификации (например, в соответствии с рекомендациями Х.509). Одновременно при аутентификации должна использоваться защита от переповторов. Для этих целей может быть использована функция имитозащиты с ограничениями, так как при вычислении имитовставки используется симметричный ключ шифрования, единый для двух субъектов (объектов) системы. При электронном документообороте обеспечивается использованием функций ЭЦП электронного документа. Дополнительно должна быть предусмотрена защита от навязывания, переповтора электронного документа.

- Целостность. Обеспечивается использованием функций ЭЦП электронного документа. При использовании функций шифрования (без использования ЭЦП) обеспечивается имитозащитой. Для обеспечения целостности хранимых данных может быть использована функция хеширования или имитозащиты, но при этом не обеспечивается авторство информации.

- Неотказуемость от передачи электронного документа. Обеспечивается использованием функций ЭЦП (подпись документа отправителем) и хранением документа с ЭЦП в течение установленного срока приемной стороной.

- Неотказуемость от приема электронного документа. Обеспечивается использованием функций ЭЦП и квитированием приема документа (подпись квитанции получателем), хранением документа и квитанции с ЭЦП в течении установленного срока отправляющей стороной.

- Защита от переповторов. Обеспечивается использованием криптографических функций ЭЦП, шифрования или имитозащиты с добавлением уникального идентификатора сетевой сессии (электронного документа) с последующей их проверкой приемной стороной или разработкой специализированного протокола аутентификации (обмена электронными документами).

- Защита от навязывания информации. Зашита от нарушителя с целью навязывания им приемной стороне собственной информации, переданной якобы от лица санкционированного пользователя (нарушение авторства информации). Обеспечивается использованием функций ЭЦП с проверкой атрибутов электронного документа и открытого ключа отправителя. В случае навязывания информации про компрометации ключа обеспечивается организационно-техническими мероприятиями. Например, созданием системы централизованного управления ключевой информацией (оповещением абонентов) или специализированных протоколов электронного документооборота.

- Защита от закладок, вирусов, модификации системного и прикладного ПО. Обеспечивается совместным использованием криптографических средств и организационных мероприятиях.

Использование CryptoAPI

Использование CryptoAPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

- Дать прикладному уровню доступ к криптографическим функциям для генерации ключей, формирования/проверки электронной цифровой подписи, шифрования/расшифрования данных. Эта цель была достигнута путем изолирования прикладного уровня от уровня реализаций криптографических функций. Приложениям и прикладным программистам не нужно детально изучать особенности реализации того или иного алгоритма или изменять код в зависимости от алгоритма.

- Изолирование прикладного уровня от криптографических функций позволяет одновременно использовать разные алгоритмы и различные реализации этих алгоритмов, включая аппаратные.

На рисунке ниже приведена общая архитектура криптографических функций.

Общая архитектура CryptoAPI состоит из пяти основных функциональных групп:

Базовые криптографические функции

- Функции инициализации (работы с контекстом). Эти функции предоставляют приложению возможность выбрать определенный криптопровайдер по типу имени или по требуемой функциональности.

- Функции генерации ключей. Эти функции предназначены для формирования и хранения криптографических ключей различных типов.

- Функции обмена ключами. Эти функции предназначены для того чтобы приложения могли обмениваться различными типами ключевой информации для обеспечения взаимодействия между собой.

Функции кодирования/декодирования

Данные функции предназначены для преобразование (кодирования) из внутреннего представления объектов, используемых в CryptoAPI, во внешнее представление и обратно. В качестве внешнего представления объектов используется формат ASN.1 (Abstracy Syntax Notation One), определенный серией рекомендаций X.680.

К этой же группе функций можно отнести набор функций, позволяющих расширить функциональность CryptoAPI, путем реализации и регистрации собственных типов объектов.

Функции работы со справочниками сертификатов

Эта группа функций предназначена для хранения и обработки сертификатов в различных типах справочников. Причем в качестве справочника могут использоваться самые различные типы хранилищ: от простого файла до LDAP.

Высокоуровневые функции обработки криптографических сообщений

Именно эта группа функций (Simplified Message Functions) в первую очередь предназначена для использования в прикладном ПО. С помощью этих функций можно:

- Зашифровать/расшифровать сообщение от одного пользователя к другому.

- Подписать данные.

- Проверить подпись данных.

Эти функции (так же как и функции низкого уровня) оперируют сертификатами открытых ключей X.509 для адресации отправителя/получателя данных. В качестве формата данных, формируемых функциями, используется формат PKCS#7 (RFC2315) или CMS (RFC2630) в Windows.

Низкоуровневые функции обработки криптографических сообщений

Данная группа функция (Low Level Message Functions) предназначена для аналогичных целей, что и группа высокоуровневых функций, но обладает большей функциональностью. Вместе с тем большая функциональность потребует от прикладного программиста более детальных знаний в области прикладной криптографии.

Использование SSPI

Использование SSPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

- Дать прикладному уровню доступ к криптографическим функциям аутентификации сторон сетевых соединений, а так же обеспечение конфиденциальности и имитозащиты данных передаваемых по этим соединениям. Эта цель была достигнута путем изолирования прикладного уровня от уровня реализаций криптографических функций. Приложениям и прикладным программистам не нужно детально изучать особенности реализации того или иного алгоритма или изменять код в зависимости от алгоритма.

- Изолирование прикладного уровня от криптографических функций позволяет одновременно использовать разные алгоритмы и различные реализации этих алгоритмов, включая аппаратные.

Инструментарий разработчика CAPICOM

CAPICOM предоставляет COM-интерфейс, использующий основные функции CryptoAPI. Этот компонент является добавлением к уже существующему COM интерфейсу Certificate Enrollment Control (xenroll), который реализуют клиентские функции генерации ключей, запросов на сертификаты и обмена с центром сертификации.

С выпуском данного компонента стало возможным использование функций формирования и проверки электронной цифровой подписи, построения и проверки цепочек сертификатов, взаимодействия с различными справочниками сертификатов (включая Active Directory) с использованием Visual Basic, C++, JavaScript, VBScript и среды разработки Delphi.

Загрузить дистрибутив и примеры использования CAPICOM можно непосредственно с сайта Microsoft.

Подробную информацию о CAPICOM смотрите на сайте Microsoft в следующих разделах:

- CAPICOM Versions;

- Using CAPICOM;

- CAPICOM Reference.

Инструментарий разработчика КриптоПро CSP SDK

КриптоПро CSP может использоваться для встраивания в прикладное программное путем непосредственного вызова функций КриптоПро CSP после загрузки модуля с использованием функции LoadLibrary.

Для этих целей в комплект поставки включается Руководство программиста (csp_2_0.chm, tls_2_0.chm для версии 2.0, CSP_3_0.chm, SSPI_3_0.chm, CAPILite_3_0.chm для версии 3.0), описывающее состав функций и тестовое ПО (sample2_0.zip для версии 2.0 и SDK для версии 3.0).

Руководство программиста и тестовое ПО для версии 3.6 доступны на странице загрузки.

Онлайн-версия руководства программиста для версии 3.6 также доступна на нашем сайте:

- КриптоПро CSP;

- КриптоПро SSPI;

- КриптоПро CAPILite.

Тестовое ПО разработано с использованием компиляторов Microsoft Visual C++ (версия 2.0) и Microsoft Visual Studio .NET (для 3.0).

Для компиляции программ, входящих в тестовое ПО, дополнительно необходимы include файлы и библиотеки, входящие в Microsoft Windows Platform SDK.

В состав тестов входят примеры использования различных криптопровайдеров, входящих в состав Windows, для формирования/проверки электронной цифровой подписи, шифрования/расшифрования сообщений, создания и проверки сертификатов и другие примеры. Примеры используют функции CryptoAPI, подробное описание которых можно получить в MSDN, а также позволяют вызывать функции криптопровайдеров непосредственно на низком уровне.

Вы также можете получить уже скомпилированную тестовую программу csptest2_0.exe для версии 2.0 или SDK для версий 3.0 и выше.

Страница для печати

Страница для печати

Где хранится ЭЦП в системах Linux

В Linux системах список контейнеров с закрытыми ключами можно найти при помощи утилиты csptest. Находится она в директории: /opt/cprocsp/bin/<архитектура>.

Список контейнеров компьютера: csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys. Список контейнеров пользователя: csptest -keyset -enum_cont -verifycontext -fqcn. В списках имена контейнеров даются в виде, понятном для бинарных утилит, входящих в состав дистрибутива CSP.

Закрытые ключи хранятся в хранилище HDImageStore на жестком диске, и доступны они и для CSP, и для JCP.

Просмотреть список ключей электронной подписи на ОС Windows может только пользователь с правами администратора. Обычно ключи хранятся в системных папках и имеют расширение .cer или .csr. Чтобы посмотреть список, удалить ненужные элементы или скопировать их на внешний носитель можно воспользоваться программой КриптоПро, браузером Internet Explorer, консолью управления или специальной утилитой certmgr. В Windows XP открытые и закрытые ключи хранятся в разных папках, а закрытые дополнительно шифруются паролем, состоящим из комбинации случайных чисел. Системы Linux хранят все сертификаты в отдельной директории, а пусть к ним задается вручную при помощи команд.

Как посмотреть сертификат ЭЦП

Посмотреть установленные сертификаты можно при помощи Internet Explorer, Certmgr, консоль управления или КриптоПро. Пользоваться другими компьютерными программами не рекомендуется: они могут иметь встроенную команду отправки ключа ЭЦП на сторонний сервер, что приведет к компрометации подписи и невозможности ее использования.

Через КриптоПро

Как найти сертификат ЭЦП на компьютере при помощи КриптоПро:

- открыть «Пуск»;

- через вкладку «Все программы» перейти в «КриптоПро»;

- выбрать вкладку «Сертификаты».

Этим способом могут воспользоваться пользователи или администраторы ПК (если пользователю будет отказано в доступе, необходимо дополнительно запросить права администратора). В открывшемся окне будет список всех сертификатов, установленных на данном ПК. В содержащем сертификаты хранилище, можно посмотреть информацию по каждому, скопировать контейнер закрытых ключей КриптоПро на другой компьютер, внешний носитель или удалить недействительный ключ ЭЦП.

Через Certmgr

Найти файл сертификата можно и при помощи встроенного менеджера, который присутствует во всех ОС Windows. Через него можно не только посмотреть все личные сертификаты, но и сертификаты УЦ и партнеров Microsoft.

Метод может использоваться только администратором ПК. Для просмотра нужно:

- открыть «Пуск»;

- ввести команду certmgr.msc в строку поиска и нажать Enter;

- в левой колонке открывшегося окна будет список личных и корневых сертификатов.

С шифрованными сертификатами приложение работает ограниченно и не всегда корректно отражает все электронные подписи, установленные пользователем.

Через Internet Explorer

Интернет-браузер IE входит в комплектацию всех ОС семейства Windows XP и выше и позволяет также найти сертификаты ЭЦП на компьютере. Для просмотра нужно:

- запустить браузер;

- через «Меню» перейти в «Свойства браузера»;

- в новом окне выбрать вкладку «Содержание»;

- выбрать «Сертификаты».

Далее откроется окно с перечнем всех сертификатов, установленных пользователем и сторонними поставщиками ПО. В данном меню возможен перенос ключей и сертификатов на внешний носитель, удаление открытых ключей. Удаление корневых сертификатов УЦ через меню IE невозможно.

Через консоль управления

Просмотр сертификатов в ОС Windows через консоль управления запускается в несколько этапов:

- пользователь открывает командную строку;

- вводит команду mmc и нажимает Enter;

- нажимает на «Файл» и «Добавить/удалить оснастку cryptopro»;

- выбирает последовательно «Добавить» и «Добавить изолированную оснастку»;

- выбирает «Сертификаты».

Дополнительно можно просмотреть ключи ЭЦП по конкретной учетной записи. Способ также доступен только пользователям с правами администратора ПК. Через консоль можно не только просматривать информация, но и удалять, копировать, добавлять контейнеры с ключами ЭЦП. Неудобство метода в том, что все команды необходимо вводить вручную. Обычны работа через консоль осуществляется на windows server для настройки прав доступа всех пользователей.

Где в реестре хранится ЭЦП

Иногда реестр используется как ключевой носитель, т.е. он подходит для импорта и экспорта сертификатов. Где находится сертификат ЭЦП зависит от битности системы:

- для 32-битной ОС путь выглядит так: HKEY_LOCAL_MACHINE\SOFTWARE\CryptoPro\Settings\ Users\(идентификатор пользователя)\Keys\(Название контейнера)

- для 64-битной ОС путь к ключам такой: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Crypto Pro\Settings \USERS\(идентификатор пользователя)\Keys\(Название хранилища)

- реже ключи электронной подписи можно найти тут: HKEY_USERS\S-1-5-21-{SID}_Classes\VirtualStore\MACHINE\SOFTWARE \[Wow6432Node]\Crypto Pro\Settings\USERS\S-1-5-21-{SID}\Keys\

SID — это идентификатор пользователя, который идентифицирует данную учетную запись. Узнать его можно через командную строку и команду WHOAMI/USER.

Где хранится ЭЦП на компьютере

Найти сертификат ключа электронной подписи на ОС Windows Vista и выше можно по адресу: C:Users/ПОЛЬЗОВАТЕЛЬ/App/Data/Roaming/MicrosoftSystem/Certificates. Где «Пользователь» — это название учетной записи ПК. В целях безопасности система сохраняет в данной папке только открытый, т.е. доступный всем, ключ ЭЦП. Закрытый ключ не копируется на жесткий диск и хранится на токене. Используется он для генерации открытых ключей.

Для программного пользования открытый ключ хранится в папке Windows в зашифрованном виде. Скопировать этот файл не получится, т.к. система не дает права доступа к нему. Просмотр установленных сертификатов возможен только администратор ПК.

Сертификат ЭЦП имеет формат .cer или .csr, и занимает несколько КВ памяти. В операционных системах MacOS и Linux формат файла не меняется, поскольку является единым для использования на территории РФ.

Как экспортировать открытый ключ в файл на рабочем месте пользователя?

Запустите браузер Internet Explorer -> Сервис -> Свойства обозревателя (Либо Пуск -> Панель управления -> Свойства обозревателя)

Выберите вкладку Содержание, кнопка «Сертификаты», вкладка «Личные».

В списке сертификатов найдите нужный и отметьте его. Нажмите кнопку «Экспорт».

Запустится «Мастер импорта сертификатов».

Ответьте на вопросы мастера: — Нет. Не экспортировать закрытый ключ.

- Файлы Х.509 (.CER) в кодировке DER

- Обзор. Выберите папку, куда необходимо сохранить файл (в этом окне внизу укажите желаемое имя файла). Сохранить.

- Далее. Готово.

В результате этих действий в указанной вами папке создастся открытый файл сертификата ключа ЭП.

Читать

Как получить электронную подпись бесплатно в 2019 году?

Читать

Как установить корневой сертификат?

Читать

Настройка доверенных узлов для КриптоПро ЭЦП Browser plug-in

Читать

Замена сертификата сервера TLS в ПО «Континент TLS Клиент»

Читать

КриптоПро CSP 4.0 R3 для Windows

Читать

Какая версия КриптоПро необходима для Вашей версии Windows?

Где хранится сертификат ЭЦП в ОС Windows XP

К базовым компонентам ОС Windows XP относятся службы сертификации, а XP Professional уже поддерживает многоуровневые иерархии центра сертификации (ЦС) как с изолированными и интерактивными ЦС, так и сети ЦС с доверительными перекрестными отношениями.

Открытые ключи ЭЦП Windows XP хранит в личном хранилище, а т.к. они представляют собой общедоступную информацию, то хранятся в виде открытого текста. Сертификаты пользователя находятся по адресу:

Documents and Settings\<имя_пользователя>\ApplicationData\Microsoft\ SystemCertificates\My\Certificates. Они автоматически вносятся в локальный реестр при каждом входе в систему. Если профиль перемещаемый, то открытые ключи хранятся обычно не на ПК, а следуют за пользователем при каждом входе в систему с внешнего носителя.

Такие поставщики услуг криптографии, как Enchanced CSP и Base CSP хранят закрытые ключи электронной подписи в папке %SystemRoot%\Documents and Settings\<имя_пользователя>\ Application Data\Microsoft\Crypto\RSA. Если профиль перемещаемый, то они расположены в папке RSA на контроллере домена. В этом случае на ПК они загружаются только на время работы профиля. Все файлы в данной папке шифруются случайным симметричным ключом автоматически. Основной ключ пользователя имеет длину в 64 символа и создается проверенным генератором случайных чисел.

Автоматическая настройка для работы с ЭЦП

Установка компонентов для использования электронной подписи на торговых площадках, госпорталах и ЭДО

- Криптопровайдеры

- Браузеры с поддержкой отечественной криптографии

- Плагины для работы ЭЦП, включая КриптоПро ЭЦП Browser plug-in

- Драйвера USB-токенов

- Программы для подписи файлов

- Корневые сертификаты

КриптоПро ЭЦП Browser plugin бесплатно обновлено: 12 сентября, 2022 автором: ЭЦП SHOP

1 пользователь поблагодарил Андрей * за этот пост.

1 пользователь поблагодарил Андрей * за этот пост.

Один ответ