При электронном документообороте должна использоваться ЭЦП, чтобы передаваемые и получаемые документы имели юридическую силу.

При этом на компьютере должен быть установлен корневой сертификат. Он используется для проверки подлинности подписи, определении удостоверяющего центра, выдавшего ЭЦП.

- Что такое корневой сертификат (КС)

- Общее описание

- Назначение КриптоПро PKI-Кластер

- Потребители сервисов PKI-Кластера

- Компоненты PKI-Кластера

- Интеграция с другими PKI-сервисами

- Дополнительные материалы

- Лицензия Центра Сертификации

- Лицензия Центра Регистрации

- Лицензия АРМ администратора Центра Регистрации

- Лицензия АРМ разбора конфликтных ситуаций

- Можно ли без корневого сертификата установить ЭП

- Глава первая

- Инструменты КриптоПро

- Как обновить корневой сертификат

- Возможные проблемы и как их решить

- Ошибка с правами

- Ошибка импорта

- Не найден локальный сертификат удостоверяющего центра

- Не установлен корневой сертификат

- Немного про корневые и промежуточные сертификаты

- Установка сертификатов

- Скачать

- Форма для скачивания

- Физическое лицо

- Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

- Глава вторая

- Какую информацию он содержит

- Электронная подпись по Российским нормативам

- Можно ли использовать программу CyberSafe?

- Практическое использование программы

- Выводы

- Ссылки

- Как установить корневой сертификат удостоверяющего центра криптопро

- В Windows

- В Linux

- Где его взять

- КриптоПро CSP

- Создание подписанного документа

Что такое корневой сертификат (КС)

Корневой сертификат представляет собой открытый ключ, по которому определяется личность или наименование владельца подписи на документе. Фактически это электронный документ, содержащий данные по удостоверяющему центру.

С помощью программы криптошифрования устанавливается удостоверяющий центр, в списках которого содержутся сведения о владельце подписи.

Если на компьютере установлен КС, то можно скопировать электронную подпись. Производиться генерация открытого ключа с носителя, например, с рутокена.

Данные КС выдаются удостоверяющим центрам в Минкомсвязи. Его наличие подтверждает, удостоверяющий центр является официально зарегистрированным.

КС имеет срок действия, который составляет 12 месяцев. Поэтому его нужно каждый год переустанавливать для полноценного использования ЭЦП.

Без корневого сертификата нельзя использовать открытый ключ. Последний можно украсть, но без корневого сертификата этой ЭЦП воспользоваться не получится.

Кроме этого на компьютере могут использоваться неквалифицированные сертификаты, выданные различными организациями и госорганами. К ним относятся сертификат казначейства, обслуживающего банка и т.

КриптоПро для работы с электронной подписью

Программное обеспечение, необходимое для работы с электронной подписью, в соответствии с Федеральным законом № 63-ФЗ «Об электронной подписи»

01Вы уже получили сертификат ЭПВы получили электронную подпись ЮЛ/ИП в удостоверяющем центре ФНС России, Банка России, Федерального казначейства или организации, осуществляющией деятельность в соответствии с Федеральным законом от 10 июля 2002 года N 86-ФЗ.

02Установка КриптоПро CSPВам необходимо программное обеспечение для работы с электронной подписью и российской криптографией.

03Покупка лицензииМы предоставляем 90-дневный ознакомительный период с работой всех функций программы КриптоПро CSP, за это время вам необходимо определиться в выборе подходящей лицензии.

Портал ФНС РоссииПорядок получения электронной подписи, куда можно обратиться за получением электронной подписи – смотрите актуальную информацию на официальном портале ФНС России.

USB-токенДля безопасного хранения электронной подписи вам понадобится специальный защищённый носитель – токен. В удостоверяющем центре на предоставленный вами токен будут записаны ключи от вашей электронной подписи.

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Не найден действительный сертификат организации по отпечатку

Stas77

Оставлено

:

27 марта 2022 г. 21:25:55(UTC)

Здравствуйте! У меня такая же проблема, но не увидел куда именно на портале, в личном кабинете добавлять сертификат. Помогите пожалуйста. Заранее благодарен.

Цифровой документооборот входит в нашу жизнь уверенными шагами и если для юридических лиц это уже суровые будни, то многие физические лица могли с этим еще не столкнуться. Но со временем оставаться в стороне становится всё сложнее и нужно приспосабливаться к меняющимся условиям, иначе можно получить не совсем приятные последствия.

Заключение договоров — дело привычное. Их заключают в банках, в больницах, при покупке мебели, оплате обучения. Прочитать договор, проверить реквизиты юридического лица, с которым заключается договор, убедиться в наличии печати и подписи — стандартная процедура, которая уменьшает риск обмана. Однако приобретённые навыки работы с бумажными договорами не могут просто так перейти в цифровой мир в силу специфики электронных документов.

В этой статье хочется рассказать о своем опыте знакомства с российскими электронными подписями (ЭП), которые используются для подписания договоров с физическими лицами в том числе и страховыми компаниями, а также подводных камнях, на которые наткнулся при этом. Для меня эта история началась при заключении договора со страховой компанией ООО СК “Сбербанк страхование”. После оформления мне показались подозрительными некоторые факты (небольшой спойлер: всё оказалось хорошо) и я стал разбираться, как же мне проверить, что полученный документ действительно выдан страховой компанией, а не некими третьими лицами.

Что же меня насторожило?

После расчёта суммы в калькуляторе на сайте и заполнения формы с паспортными и контактными данными мне на электронную почту пришло письмо, в котором кроме общей информации, полезных ссылок и контактов было 3 вложения: памятка, правила страхования и сам полис. Я ознакомился с документами, оплатил страховку и стал ждать подписанную версию полиса.

Через полчаса ожидания я стал волноваться, быстрый поиск показал, что у страховой компании есть аж 3 разных активных домена: www. sberbank-insurance. ru, www. sberins. ru и sberbankins. ru, что не добавляло мне уверенности в компании.

Звонок в контакт центр принёс информацию о том, что присланный полис и является финальным документом с ЭП страховой компании. Мне показалось странным, что компания отдаёт уже подписанный документ еще до факта оплаты клиентом и я стал проверять полученный pdf файл.

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Реестр выданных сертификатов ЭЦП юридического лица

Сергей Кусков

Оставлено

:

13 декабря 2021 г. 10:05:08(UTC)

Здравствуйте! Возможно кто-то знает где можно посмотреть все сертификаты оформленные на юридическое лицо?Для физических лиц это можно сделать из личного кабинета на госуслугах. А как сделать тоже самое для юридических лиц?

two_oceans

Оставлено

:

16 декабря 2021 г. 6:32:06(UTC)

Все сразу посмотреть сложно. Они конечно есть на портале регулятора e-trust. gosuslugi. ru , но там поиск по номеру сертификата, а не по организации. Вообще, через какие-то недокументированные функции возможно удастся вытащить что нужно. Некоторые УЦ показывают список сертификатов выданных у них – УЦ ФК в кабинете руководителя (подсказка: выбрать “изменить статус сертификата”, потом “сертификата сотрудника”, найти – покажет все действующие сертификаты организации, выданные УЦ ФК); Контур группирует сертификаты но номеру мобильного, на который приходят смс о подтверждении выпуска. За исключением сертификатов юридических лиц без ФИО и снилса: сертификаты юридических лиц показываются в личных кабинетах ЕПГУ (портала госуслуг) тех людей, чей снилс указан в сертификате. В норме такие сертификаты выдаются только на руководителя, но некоторые АУЦ выдают (по доверенности от руководителя) и на сотрудников. Сертификаты юридического лица на сотрудников увидеть сложно, если не знать номер сертификата. В том смысле, что если искать сертификаты, возможно полученные мошенниками, то они легко могут записать доверенность на другое имя и снилс, такой сертификат не будет видно даже если проверить всех сотрудников. Если подумать про смену руководителя или уволившихся сотрудников все еще сложнее. Примечание. Сертификаты юридических лиц без ФИО и снилса (ЭП-ОВ, например) невозможно использовать для входа на госуслуги, поэтому они туда не передаются от УЦ и соответственно отсутствуют в списке для блокирования. Это принципиально делает невозможным их отслеживание через ЕПГУ. Примечание 2. Неквалифицированные сертификаты (что физлиц, что юрлиц) Вы также вряд ли увидите на ЕПГУ. Суммируя, только квалифицированные сертификаты юридического лица на текущего руководителя (наиболее рискованные для подделки мошенниками) легко проверить из личного кабинета руководителя на ЕПГУ. 1 пользователь поблагодарил two_oceans за этот пост.

Откройте меню Пуск – Панель управления – КриптоПро CSP.

В окне программы КриптоПро CSP перейдите на вкладку Сервис и нажмите кнопку Просмотреть сертификаты в контейнере:

В следующем окне нажмите кнопку Обзор, чтобы выбрать контейнер для просмотра (в нашем примере контейнер находится на смарт-карте JaCarta):

После выбора контейнера нажмите кнопку Ок, затем Далее.

* Если после нажатия на кнопку Далее Вы видите такое сообщение:

В окне Сертификат для просмотра нажмите кнопку Установить:

Если откроется сообщение «Этот сертификат уже присутствует в хранилище сертификатов. Заменить существующий сертификат новым, с проставленной ссылкой на закрытый ключ?», нажмите Да:

Дождитесь сообщения об успешной установке:

Сертификат установлен. Можно закрыть все открытые окна КриптоПро.

Вариант 2. Установка через меню «Установить личный сертификат».

Для установки сертификата этим способом Вам понадобится файл сертификата (файл с расширением. cer). Он может находиться, например, на съемном носителе или на жёстком диске компьютера (если Вы делали копию сертификата или Вам присылали его по электронной почте).

В окне программы КриптоПро CSP перейдите на вкладку Сервис и нажмите кнопку Установить личный сертификат:

В следующем окне нажмите кнопку Обзор, чтобы выбрать файл сертификата:

Укажите путь к файлу сертификата и нажмите кнопку Открыть (в нашем примере файл сертификата находится на Рабочем столе):

В следующем окне нажмите кнопку Далее; в окне Сертификат для установки нажмите Далее.

Поставьте галку в окне Найти контейнер автоматически (в нашем примере контейнер находится на смарт-карте JaCarta) и нажмите Далее:

В следующем окне отметьте пункт Установить сертификат (цепочку сертификатов) в контейнер и нажмите Далее:

В окне Завершение мастера установки личного сертификата нажмите Готово:

Если КриптоПро CSP запрашивает pin-код от контейнера, введите нужный код или попробуйте стандартные pin-коды носителей:

Общее описание

КриптоПро PKI-Кластер — комплекс программного обеспечения для централизованного и унифицированного обмена сообщениями между различными компонентами PKI-инфраструктуры организации, обеспечивающей управление жизненным циклом сертификатов ключей проверки электронной подписи и применение электронной подписи.

КриптоПро PKI-Кластер используется для решения задачи интеграции различных информационных систем PKI-инфраструктуры в единый программный комплекс с применением сервис-ориентированного подхода.

Основной принцип: интеграция различных приложений путем установки коммуникационной шины (брокера сообщений) между ними и настройка «общения» этих приложений через шину. Шина отделяет приложения друг от друга, позволяя им коммуницировать независимо от других приложений и даже «не зная» о существовании друг друга.

Назначение КриптоПро PKI-Кластер

- Единый API для доступа к PKI-сервисам

- Понятный и удобный веб-интерфейс для Операторов и Пользователей

- Аутентификация и авторизация вызывающих сторон

- Гарантированная передача данных/сообщений между PKI-сервисами

- «Парсинг» входящих запросов и перенаправление их к целевым PKI-сервисами

- Интеграция со СМЭВ для проверки сведений заявителей

- Интеграция с корпоративными ИС для получения дополнительных данных (опционально)

- Поддержка отечественных криптографических алгоритмов в части взаимодействия по протоколу TLS

- Обеспечение информационной безопасности на всех этапах информационного взаимодействия

- Сбор данных и статистический анализ

- Балансировка нагрузки

- Централизованный мониторинг PKI-инфраструктуры

Потребители сервисов PKI-Кластера

- Пользователи

- Вызывающие информационные системы (Порталы, Личные кабинеты, СДО)

- Операторы выдачи сертификатов, Операторы аудита, Администраторы

Пользователи — владельцы сертификатов, обращающиеся непосредственно к PKI-инфраструктуре или посредством внешних ИС для создания/проверки ЭП и управления жизненным циклом сертификатов.

Вызывающие ИС — информационные системы, предоставляющие пользователям или другим системам возможности PKI-сервисов.

Оператор выдачи сертификатов — сотрудник, ответственный за идентификацию заявителя, проверку предоставленных сведений, направления запроса на создание/отзыв сертификата в УЦ, выдачу сертификата.

Оператор аудита — сотрудник, ответственный за сбор и анализ статистической информации, построение отчетов и осуществляющий мониторинг работоспособности PKI-инфраструктуры.

Администратор — сотрудник, ответственный за настройку системы, управление Операторами и вызывающими системами.

Компоненты PKI-Кластера

- Шлюз прикладного уровня

- Сервис обеспечения работы Операторов УЦ

- Сервис проверок

- Сервис взаимодействия с УЦ

- Центр Статистики

Интеграция с другими PKI-сервисами

- Сервис проверки ЭП

- Сервис штампов времени

- Сервис предоставления информации о статусе сертификата

- Сервис централизованного хранения КЭП и создания ЭП

- Сервис долгосрочно хранения документов

- Сервисы СМЭВ

- Системы учёта и управления ключевыми носителями

Дополнительные материалы

Документация

Дистрибутивы (для скачивания обязательна регистрация на сайте)

Установка и эксплуатация компонентов ПАК «КриптоПро УЦ» должна производиться на основании лицензий, выданных производителем или поставщиком продукта.

В ПАК «КриптоПро УЦ» имеется два вида лицензий на компоненты:

- лицензия на стандартную версию продукта (стандартная лицензия);

- лицензия на расширенную версию продукта (расширенная лицензия).

Стандартная лицензия предоставляет право установки и эксплуатации одной копии продукта в соответствии с указанными в ней ограничениями без права изменения отдельных параметров конфигурации программного обеспечения компонента, определенного производителем по умолчанию.

Расширенная лицензия предоставляет право установки и эксплуатации одной копии компонента продукта в соответствии с указанными в ней ограничениями с правом изменения параметров конфигурации программного обеспечения компонента, определенного производителем по умолчанию.

Для рабочих мест пользователей УЦ не требуется наличие лицензий ПАК «КриптоПро УЦ». Они должны обеспечиваться лицензиями СКЗИ КриптоПро CSP, не входящими в состав ПАК «КриптоПро УЦ».

Лицензия Центра Сертификации

Параметры конфигурации, запрещаемые для изменения в стандартной лицензии:

- Параметры модуля политики КриптоПро УЦ;

- Параметры модуля выхода КриптоПро УЦ.

- Наименование организации;

- Количество пользователей УЦ, являющихся владельцами сертификатов открытых ключей, изданных данным Центром Сертификации;

- Срок действия лицензии.

Производитель продукта в лице ООО «КРИПТО-ПРО» (г. Москва) предоставляет с каждой копией Центра Сертификации для ознакомления стандартную лицензию сроком действия 1 (один) месяц до 100 (ста) пользователей.

Учет зарегистрированных пользователей осуществляется на Центре Сертификации ПАК «КриптоПро УЦ». Счетчик зарегистрированных пользователей увеличивается на единицу только в случае одновременного выполнения следующих условий:

- При изготовлении сертификата открытого ключа идентификационные данные пользователя, для которого изготавливается сертификат, отличны от идентификационных данных пользователей, для которых уже были изготовлены сертификаты;

- При изготовлении сертификата открытого ключа запрос на изготовление сертификата открытого ключа не содержит область использования – «Временный доступ к Центру Регистрации» (OID 1.2.643.2.2.34.2).

Удаление пользователя средствами АРМ администратора Центра Регистрации влечет удаление соответствующей учетной записи только в базе данных Центра Регистрации. Соответственно, на Центре Сертификации значение счетчика зарегистрированных пользователей остается прежним и не уменьшается.

При необходимости зарегистрировать нового пользователя и изготовить для него сертификат открытого ключа для проведения тестов (зарегистрировать тестового пользователя), в данный сертификат в расширение «Улучшенный ключ» (Extended Key Usage) потребуется занести область использования «Временный доступ к Центру Регистрации» (OID 1. 643. 2) в дополнение к необходимым для выполнения тестовых задач областям. Счетчик зарегистрированных пользователей в данном случае не увеличится.

Лицензия Центра Регистрации

- Политики обработки подписанных и неподписанных запросов;

- Политика имен;

- Системные роли;

- Шаблоны писем;

- Параметры модуля экспорта сертификатов;

- Параметры доступа к методам на вкладке Безопасность;

- Параметры регламентных заданий;

- Параметры веб-интерфейса.

- Наименование организации;

- Срок действия лицензии.

Производитель продукта в лице ООО «КРИПТО-ПРО» (г. Москва) предоставляет с каждой копией Центра Регистрации для ознакомления стандартную лицензию сроком действия 1 (один) месяц.

Лицензия АРМ администратора Центра Регистрации

Для указанного компонента существуют только расширенные лицензии с возможным ограничением по времени.

Производитель продукта в лице ООО «КРИПТО-ПРО» (г. Москва) предоставляет с каждой копией АРМ администратора Центра Регистрации для ознакомления лицензию сроком действия 1 (один) месяц.

Лицензия АРМ разбора конфликтных ситуаций

Для указанного компонента существуют только расширенные лицензии ч возможным ограничением по времени.

Производитель продукта в лице ООО «КРИПТО-ПРО» (г. Москва) предоставляет с каждой копией АРМ разбора конфликтных ситуаций для ознакомления лицензию сроком действия 1 (один) месяц.

Можно ли без корневого сертификата установить ЭП

Если у субъекта нет корневого сертификата, установить ЭЦП в систему он сможет. Однако полноценно использовать её не получится, так как для подписания этой подписью документа обязательно потребуется КС.

Во-первых, подпись будет считаться недействительной, а во-вторых, программа криптошифрования при подписании будет постоянно выводить ошибку и подписать документ не получится.

Использование ЭЦП без сертификатов на интернет-сервисах при авторизации не получится также. В этом случае не будет производиться даже считывание открытого ключа подписи. Постоянно будет сообщаться об ошибке, которая не позволяет проверить подлинность используемой подписи.

Глава первая

Все манипуляции с PDF документом приведены в чистой версии ОС Windows 10, русская домашняя редакция, как наиболее вероятной среде работы простого пользователя. Набор софта, используемый в статье, также является непрофессиональным и доступным для всех.

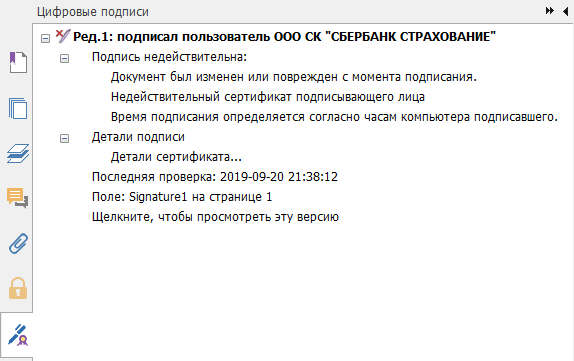

Для начала я открыл документ в просмотрщике Foxit Reader, который использую как основной:

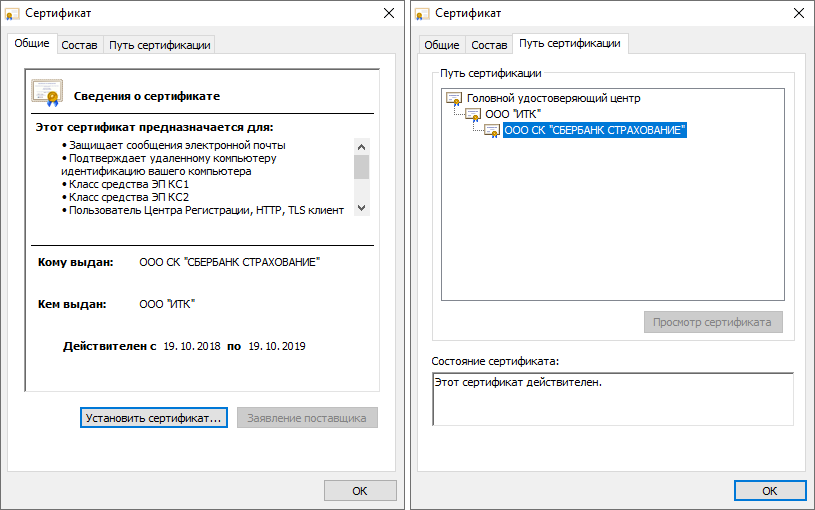

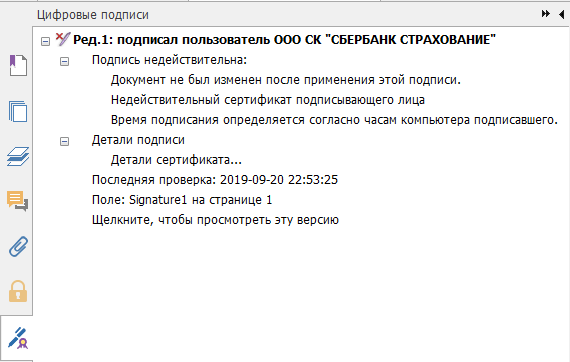

Это выглядит очень и очень подозрительно — документ модифицирован непонятно кем, сертификат также не является доверенным. Система не может проверить цепочку доверия для данного сертификата и помечает его недействительным.

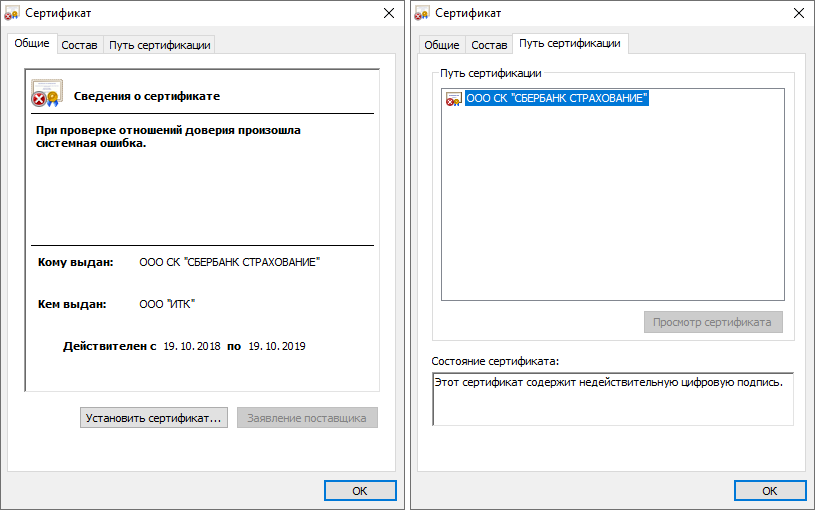

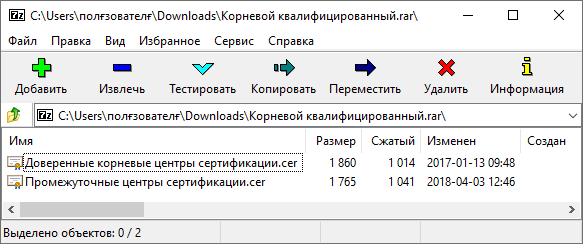

Кроме имени организации, которой выдан сертификат, видно наименование выдавшей его организации, ООО “ИТК”. Поиск по запросу “ООО ИТК сертификат” вывел меня на страницу Установка корневого сертификата Удостоверяющего центра ООО «ИТК». Это официальный сайт ООО «Интернет Технологии и Коммуникации», который является одним из удостоверяющих центров, выдающих сертификаты ЭП.

Снова открываем сертификат из документа. И чуда не произошло, цепочка доверия от корневого до конечного не строится!

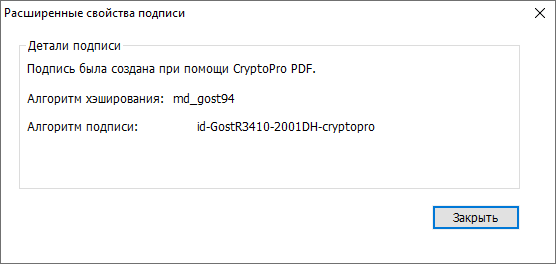

Изучаем ЭП подробнее: в Foxit Reader есть дополнительная информация о свойствах подписи:

Ага, алгоритм хеширования ГОСТовский, ЭП создана в КриптоПро PDF. Возможно, Windows не знает про ГОСТ шифрование и поэтому ему нужен дополнительный криптопровайдер.

Идём на сайт КриптоПро, регистрируемся, скачиваем пробную версию КриптоПро CSP 5. 0 на 3 месяца. Что будет дальше — не совсем понятно, возможно всё превратится в тыкву, посмотрим.

Снова открываем просмотр сертификата ЭП:

Выглядит уже лучше. Видно, что система считает сертификат действительным, построена цепочка от корневого сертификата через промежуточный.

Сообщение о проверке немного улучшилось, но всё равно Foxit Reader не может проверить сертификат (вероятно дело в ГОСТовском алгоритме):

В Adobe Acrobat Reader DC проверка тоже не успешна:

И на этом вроде бы можно остановиться: Foxit Reader подтверждает, что документ не был изменен после подписания, руками можно проверить, что сертификат подтверждается системой и действителен. Но всё же хочется довести дело до конца, чтобы хотя бы одна программа сказала: да, документ действителен, всё хорошо.

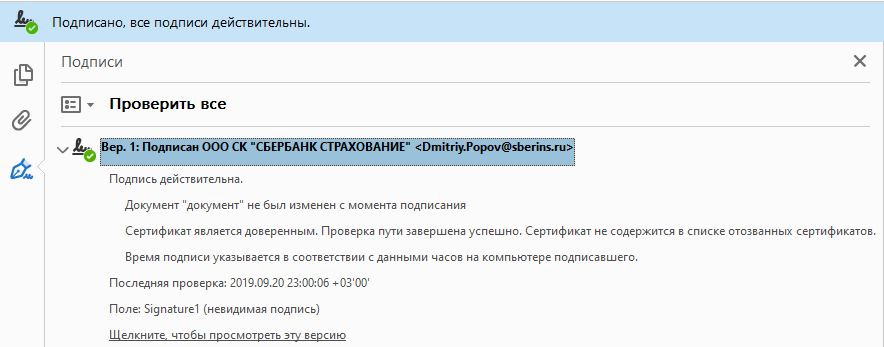

Вспоминаем, что полис подписан в программе КриптоПро PDF. Вероятно, что раз она может создавать такие подписи, то уж наверняка должна их и проверять. Ставим.

+1 триал версия на 90 дней, хотя вроде бы надпись при установке успокаивает, что при использовании продукта в Adobe Acrobat Reader DC лицензия не нужна.

Ура, долгожданное сообщение о том, что всё хорошо.

Подведем промежуточный итог. Для проверки действительности ЭП на документе нужно:

- Узнать, какой удостоверяющий центр выдал сертификат, которым подписан документ, установить его промежуточный и, если такого еще нет, корневой сертификат (в нашем случае из rar архива с Google Drive);

- Установить в систему криптопровайдер (вероятно, существуют другие криптопровайдеры, которые обучат Windows ГОСТовским криптоалгоритмам) КриптоПро CSP с триалом на 3 месяца и неизвестностью после;

- Для проверки подписи из Adobe Acrobat Reader DC установить КриптоПро PDF (без CSP он не ставится).

Вот такой алгоритм вырисовывается из поверхностного анализа темы за вечер. Проблема проверки цифровой подписи была решена, но видно трудности, которые могут возникнуть у рядового пользователя:

- Нужно понять, какого софта не хватает в системе и где его взять, из коробки ничего не работает. В данной статье приведены примеры на основе продуктов КриптоПро только потому, что это название встретилось в информации о создании ЭП. Нужно изучать тему в поиске аналогов;

- Проверка полноценно заработала только в Adobe Acrobat Reader DC, в Foxit Reader проверка ЭП неполная, нет долгожданной зелёной галочки. Нужно копать дальше, вероятно есть решения.

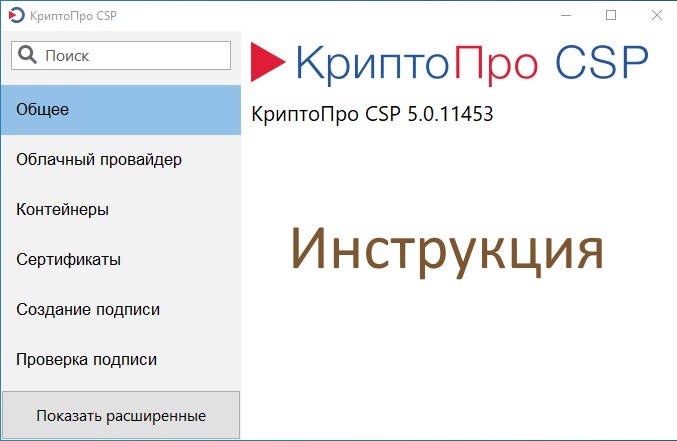

Инструменты КриптоПро

Для работы с ЭЦП запустите утилиту “Инструменты КриптоПро”. В ней собраны все необходимые инструменты для работы с ЭЦП

Как обновить корневой сертификат

При наступлении нового года, обычно требуется загрузить и переустановить новые обновленные корневые ключи удостоверяющих центров.

Чаще всего напоминание об этом выводит либо сама операционная система, либо программное обеспечение, которое использует ЭЦП.

Как провести обновление:

Обновление является простой операцией. И ничем не отличается от установки нового сертификата. Производить удаление старого ключа не требуется, поскольку система сама его пометит как недействительный при истечении срока действия.

Возможные проблемы и как их решить

Чаще всего такая ошибка возникает в старых версиях ОС Windows. К примеру, если используется Windows 7, необходимо обновить ее до пакета исправления SP1 и импортировать сертификата еще раз.

Также сами разработчики криптографического комплекса «Крипто Про» рекомендуют применять 64-битные системы.

Такое требование актуально для системы Windows 7 и последующих. При этом Windows XP версии SP3 выходила только в 32-битной версии, но в ней подобной проблемы никогда не возникает.

Кроме этого такая проблема часто встречается на Windows Vista (частично она была решена в редакции SP2).

Ошибка с правами

Чаще всего эта ошибка возникает если у пользователя, из-под которого производят импорт сертификата УЦ, нет прав для выполнения данного действия.

Ошибка импорта

Система Windows может сообщить об ошибке при попытке добавить сертификат в хранилище.

Она чаще всего происходит по одной из следующих причин:

- Установлена старая версия криптопровайдера — в настоящее время сертификаты выпускаются согласно ГОСТ 2012 года, для которого требуется минимально версия Крипто Про 4.0

- Копия открытого ключа данного сертификата уже была установлена в систему (проверить это можно просмотреть перечень установленных ЭЦП через панель управления Крипто Про;

- Время действия КС удостоверяющего центра, импорт которого пытается выполнить пользователь, истекло. Необходимо получить новый сертификат с действующим периодом.

- Поврежден сам файл сертификата УЦ. Необходимо получить новую копию и осуществить импорт снова.

Если ошибка все равно появляется, то возможно проблема уже непосредственно в установленной копии Windows. В этой ситуации желательно произвести ее переустановку.

Не найден локальный сертификат удостоверяющего центра

Такая ошибка чаще всего возникает при работе в системе банк-клиент. В этом случае во время установления связи между банковским сервером и клиентским компьютером, банк присылает, а у клиента его нечем проверить.

Для решения этой проблемы необходимо запросить у банка требуемый сертификат. Установить его в систему и указать, что это КС Удостоверяющего центра.

Не установлен корневой сертификат

Если возникает проблема с установкой, в первую очередь необходимо убедиться, что на компьютере установлена лицензионная ОС Windows.

Очень часто в пиратских версиях системы функционал частично обрезается, чтобы обеспечить функционирование операционной системы без фактической лицензии, отключаются некоторые системные службы.

Еще одной часто встречающейся проблемой является использование на данном компьютере двух и более криптопровайдеров либо специализированного программного обеспечения для шифрования.

Возникает ситуация, что криптопровайдеры начинают конфликтовать друг с другом, поскольку каждый пытается управлять хранилищем сертификатов самостоятельно.

В такой ситуации рекомендуется временно удалить один из них и посмотреть, будет ли возникать данная ошибка снова.

Если необходимо использовать оба (например, клиентское ПО использует разный набор криптопровайдеров), то тогда необходимо их обновить до самой актуальной версии, поскольку разработчики оперативно исправляют появляющиеся ошибки.

Немного про корневые и промежуточные сертификаты

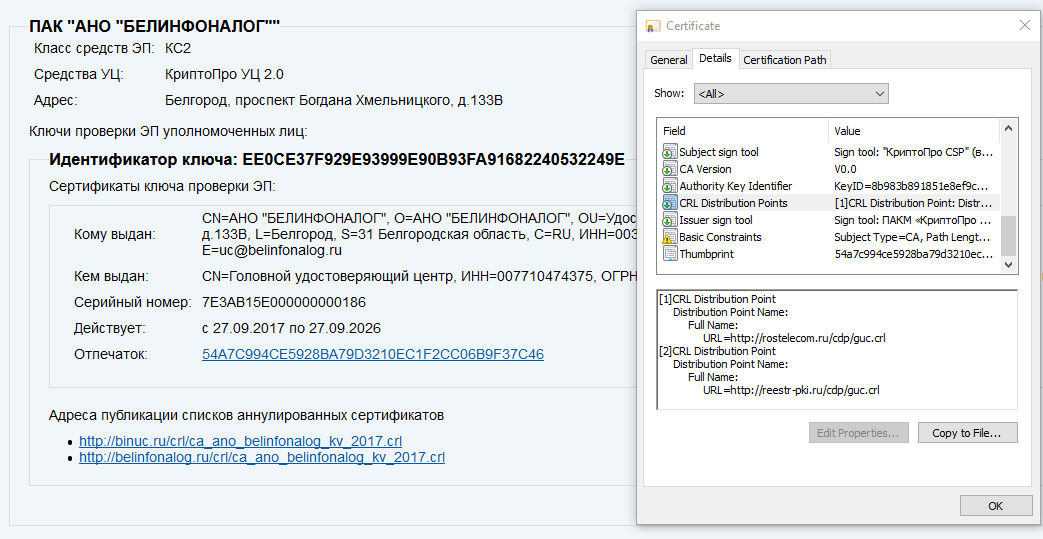

Проделав всю эту работу, меня не покидало чувство, что вся система построена не очень безопасно, требует от пользователя кучу дополнительных операций и доверия многим факторам: от поисковой системы, которая может не выдать первой строкой официальный сайт УЦ, до работы самого персонала УЦ, который выкладывает сертификаты без контрольных сумм на сторонние веб сервисы в проприетарных форматах контейнеров.

У сертификатов есть поле точки распространения списка отзывов (CRL), в котором прописан путь получения списка отозванных сертификатов. При проверке ЭП на каком-то документе кроме установки промежуточного и корневых сертификатов нужно также установить и последний список отозванных и обновлять его перед каждой проверкой (данная процедура автоматизируется специализированным софтом, но штатные средства вроде бы так не умеют). На портале e-trust у каждого сертификата указан путь к такому списку и он может отличаться от того, что написано в самом сертификате. Чему верить? Не совсем понятно.

В заключение статьи хочется отметить, что проверка ЭП на электронных документах по силам каждому, однако это не совсем тривиальный процесс, требующий некоторых знаний. Возможно, что в будущем этот процесс упростится. Кроме этого остается открытым вопрос проверки ЭП на мобильных устройствах, а ведь они сейчас стали основным инструментом пользователей, давно опередив персональные компьютеры.

После написания статьи осталось несколько открытых вопросов, которые хотелось бы обсудить с сообществом:

- аналоги КриптоПро, особенно opensource инструменты для создания и проверки ЭП;

- добавление валидации ЭП не только в Adobe Acrobat Reader DC, но и в Foxit Reader и другие;

- оставшиеся за пределами данной статьи проблемы, которые также важны и требуют внимания, но не проявились в моём случае.

UPD 1: После написания статьи мне подсказали, что есть ещё один криптопровайдер, ViPNet CSP, который тоже может помочь с ГОСТовскими криптоалгоритмами в системе. Одновременная установка его с КриптоПро CSP под вопросом.

КДПВ: edar, Pixabay

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Всегда-ли вы проверяете ЭЦП в полученных электронных документах?

Проголосовали 70 пользователей. Воздержались 28 пользователей.

Установка сертификатов

Используя Инструменты КриптоПро, перейдите в пункт меню “Сертификаты” и установите сертификат Федерального казначейства в “доверенные корневые центры сертификации”.

Затем повторите процедуру для ЭЦП сотрудника, выбрав место установки сертификата “Личное”. Подготовка завершена.

Скачать

По требованиям законодательства для скачивания необходимы идентификационные данные:

Форма для скачивания

Поставка Лицензии на бумаге

Срок поставки: Курьерской службой в пределах МКАД – 3-4 рабочих дня с даты оплаты счёта. Поставка в регионы – см. Тарифы и сроки. Почтой России – согласно установленных Почтой России сроков доставки.

Техническая поддержка: через портал ТП support. cryptopro. ru, опционально.

Физическое лицо

Поставка Лицензии в электронном виде (файл pdf)

Срок поставки: Не позднее 1 рабочего дня, следующего за оплатой.

Техническая поддержка: : включена 3-х летняя техническая поддержка через портал support. cryptopro.

Можно купить для нужд юридического лица и ИП.

Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

Для собственного использования создал инструкцию для подведов. Буду рад, если кому-нибудь пригодится в работе. Ниже представлен текст с картинками из инструкции по созданию подписанного ЭЦП электронного документа, с использованием ПО КриптоПро. В самом конце приложена ссылка на исходник, он выполнен в виде Гугл документа, шаблон – брошюра, формат листа А4. Его можно использовать по своему усмотрению.

Глава вторая

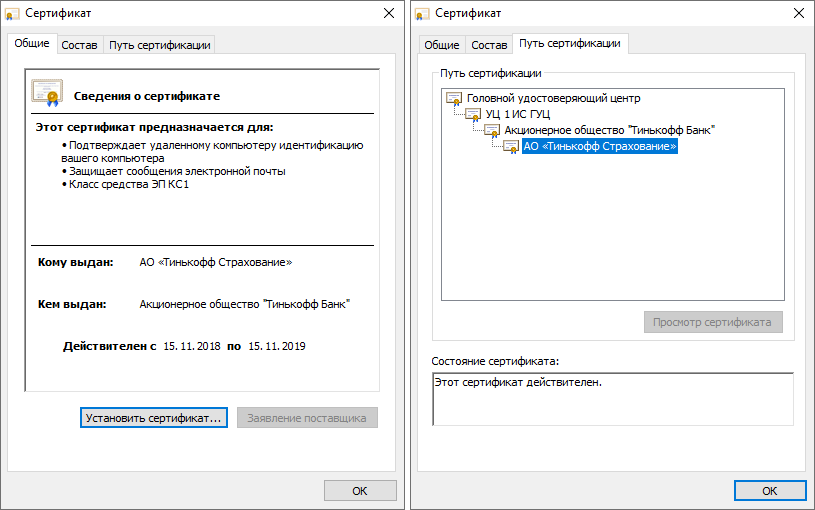

Порывшись в почте, я нашел еще один электронный договор. По счастливой случайности, им тоже оказался страховой полис, но на этот раз еОСАГО от АО “Тинькофф Страхование”. Открываем сертификат, смотрим выпустившую сертификат организацию. Ей оказывается АО “Тинькофф банк”. Да, оказывается у них есть свой УЦ, который выдает сертификаты дочерним организациям (у Сбербанка тоже есть свой УЦ, но в дочерних структурах он не используется).

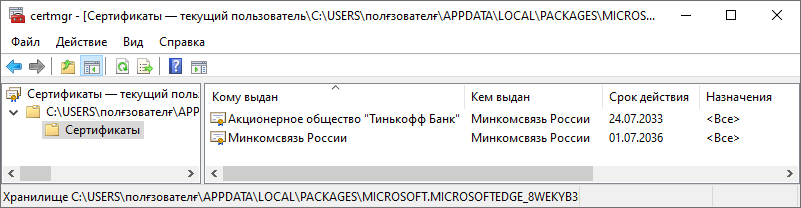

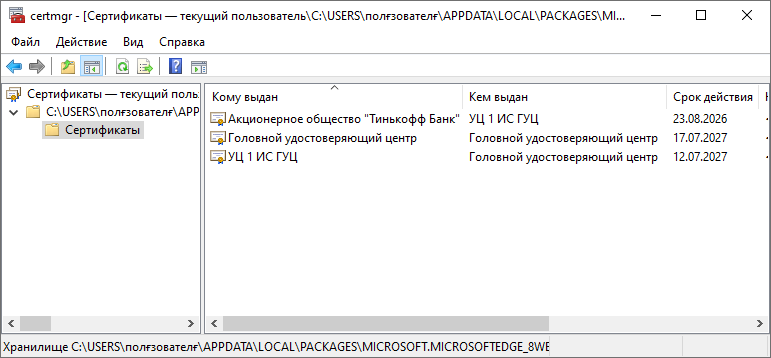

По отработанному алгоритму идём в поисковую систему с запросом “тинькофф сертификат”, находим официальный сайт УЦ АО Тинькофф Банк. Тут нас встречает изобилие ссылок на корневые сертификаты, списки отозванных сертификатов и даже видеоинструкция по их установке. Скачиваем “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34. 2012”, на этот раз ссылка ведёт не на сторонний сервис, а на сайт банка. Формат файла P7B не очень известный, но открывается Windows без установки стороннего софта и показывает находящиеся в нём сертификаты. Здесь уже привычный корневой сертификат от Минкомсвязи (другой, не тот, что в первом случае) и промежуточный сертификат УЦ банка.

Ставим оба, проверяем сертификат в полисе. Но нет, сертификат не является доверенным, т. система не может подтвердить поставщика сертификата. На сайте УЦ было 2 ссылки на 2 цепочки сертификатов, один для ГОСТ Р 34. 2001, другой для ГОСТ Р 34. 2012. Полис был выпущен в этом году, логичнее бы его подписать уже более современным криптоалгоритмом (тем более уже есть версия ГОСТ от 2018 года, алгоритмы обновляются довольно часто), но давайте проверим старый.

В новом файле формата P7B оказывается уже 3 файла сертификатов. Можно поставить все 3, однако стоит заметить, что сертификат “Головного удостоверяющего центра” мы поставили в первой главе из RAR архива ООО “ИТК”, они идентичны. А сертификат с не очень говорящим названием “УЦ 1 ИС ГУЦ” поставил КриптоПро CSP, т. галочка об установке корневых сертификатов была установлена по-умолчанию в его инсталляторе. Единственным новым является сертификат АО “Тинькофф Банк”, который мы и ставим.

После установки сертификатов из “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34. 2001” путь в сертификате прорисовался и система радостно сообщила, что он является доверенным. Adobe Acrobat Reader DC также подтвердил, что подпись действительна.

На этом приключения с проверкой ЭП на полисе еОСАГО завершаются. Заметно, что после того, как в системе уже установлен необходимый софт, а пользователь понимает принципы работы и поиска промежуточных сертификатов, то проверка подписи занимает уже меньше времени.

Но проблемные места по-прежнему видны: необходимо искать в интернете официальные сайты удостоверяющих центров, разбираться в инструкциях по установке сертификатов. Даже при установленных корневых сертификатах необходимо искать промежуточный, иначе цепочка доверия будет не полной и система не сможет подтвердить достоверность подписи.

Какую информацию он содержит

Корневой сертификат содержит в зашифрованном виде все основные сведения об удостоверяющем центре:

- Срок его действия.

- Сервисная информация об удостоверяющем центре.

- Адрес в интернете – где содержится реестр организаций, у которых выпущена ЭП.

Просто так просмотреть эти сведения не получится. Нужно использовать специализированную программу – КриптоПро CSP.

Электронная подпись по Российским нормативам

В первой части статьи речь шла об использовании электронной подписи в коммерческих предприятиях. В государственных предприятиях и банках все немного иначе. Здесь нужно использовать сертифицированный криптопровайдер, а сами ключи должны храниться на токенах. Поэтому во второй части этой статьи будет показано, как использовать сертифицированный криптопровайдер и токены для хранения ключей вне компьютера. Сперва мы поговорим о криптопровайдере, а потом уже рассмотрим практическое использование программы. На просторах России сертифицированные криптопровайдеры предоставляют не так уж и много компаний: ООО «КРИПТО-ПРО», ООО «Лисси», ОАО «ИнфоТеКС», ЗАО «Сигнал-КОМ» и некоторые другие. Программа CyberSafe поддерживает работу с сертифицированным криптопровайдером от ООО «КРИПТО-ПРО», что обеспечивает возможность формирования и проверки электронной подписи в соответствии с отечественными стандартами ГОСТ Р 34. 11-94 / ГОСТ Р 34. 11-2012 и ГОСТ Р 34. 10-2001 / ГОСТ Р 34. 10-2012.

Можно ли использовать программу CyberSafe?

Одно дело — шифрование личных файлов, но государственный и банковский сектор — совсем другое. Какие нормы позволяют считать CyberSafe программой, использующей сертифицированное ФСБ России СКЗИ и не требующей соответствующей сертификации? Ответ на этот вопрос можно получить в паспорте (формуляре) на программный продукт КриптоПро CSP и в методических рекомендациях по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации. Последние утверждены ФСБ России 21 февраля 2008 года № 149/54-144. В паспорте на КриптоПро CSP читаем п. 1 из раздела 2:

Допускается использование СКЗИ для криптографической защиты персональных данных

Далее открываем методические рекомендации и читаем пункт 1 из раздела 5:

Встраивание криптосредств класса КС1 и КС2 осуществляется без контроля со стороны ФСБ России (если этот контроль не предусмотрен техническим заданием на разработку (модернизацию) информационной системы).

В соответствии с Требованиями к средствам ЭП и Требованиями к средствам УЦ, которые утверждены приказом ФСБ России от 27 декабря 2011 г. № 796, устанавливается шесть классов криптосредств – КС1, КС2, КС3, КВ1, КВ2, КА1. Встраивание криптосредств класса КС3, КВ1, КВ2 и КА1 осуществляется только под контролем со стороны ФСБ России. Что же касается классов КС1 и КС2, то никакого контроля со стороны ФСБ не осуществляется. Подробнее о классах криптографической защиты вы можете прочитать по ссылке, которая приводится в конце статьи. Как видите, CyberSafe использовать не только можно, но и нужно. Исходный код библиотеки шифрования, которую использует программа, доступен всем желающим (ссылка на него есть на главной странице сайта cybersafesoft. com) по адресу: www. assembla. com/spaces/cybersafe-encryption-library/wiki

Далее приводится код функции шифрования и подписи, чтобы убедиться в надежности реализации (лист.

Листинг 1. Функция шифрования и подписи (ГОСТ)

Практическое использование программы

Рис. КриптоПро CSP успешно установлен

Далее запустите программу CyberSafe. При первом запуске после установки КриптоПро CSP нужно обязательно установить сертификат CyberSafe GOST CA (рис.

Рис. Установите сертификат

После установки сертификата CyberSafe GOST CA самое время поговорить о токенах. Токен — это USB-устройство, которое используется для авторизации пользователя, защиты электронной переписки, безопасного доступа к удаленным информационным ресурсам, а также для хранения криптографических ключей. Поскольку токены — довольно дорогие устройства, программа CyberSafe может вместо них использовать обычные флешки. На флешке будут храниться помещенные на нее ключи. Однако на токенах ваши ключи защищены от копирования, а на флешке — нет. Но учитывая стоимость токенов, такое решение вполне оправдано. Другими словами, программа CyberSafe экономит ваши деньги. При использовании как токенов, так и обычных флешек для хранения ключей, ваши ключи будут храниться не на компьютере, а на внешнем носителе (токене или флешке). Итак, создадим сертификат Крипто-Про. Выберите команду меню Сертификаты, Создать. В окне Создание сертификата введите адрес электронной почты, пароль, наименование и другую информацию. Убедитесь, что вы включили флажок Создать Крипто-Про сертификат (рис. Если этого флажка нет, убедитесь, что вы установили КриптоПро CSP и после установки перезапустили CyberSafe.

Рис. Создание сертификата Крипто-Про

Следующий шаг — очень важен. Вам нужно выбрать, где именно хранить контейнер закрытого ключа — на USB-диске (рис. 4а) или на токене (рис. 4б). Выберите токен или съемный диск, на котором вы хотите хранить сертификат (только убедитесь в правильности выбора), или же выберите Реестр, если вы хотите хранить сертификат в компьютере.

Рис. Сертификат будет храниться на флешке

Рис. Сертификат будет храниться на токене

Далее от вас понадобится немного физического труда — нужно нажимать клавиши на клавиатуре или перемещать указатель мыши, пока ключ не будет создан (рис.

Рис. Процесс создания ключа

Далее нужно создать пароль для самого контейнера (рис. 6а) или pin-код (рис. 6б) — для токена. Этот пароль должен отличаться от пароля сертификата по соображениям безопасности.

Рис. Пароль контейнера (флешка)

Рис. Pin-код для контейнера (токен)

Далее вы увидите сообщение о том, что сертификат успешно создан (рис. 7), а после нажатия кнопки Готово вам нужно открыть свой почтовый ящик и найти там код подтверждения публикации сертификата (если, конечно, вы выбрали публикацию сертификата) и ввести его в появившееся окно (рис.

Рис. Сертификат успешно создан

Рис. Введите код подтверждения публикации сертификата

Во время публикации сертификата вы увидите, что он состоит из шести файлов (рис. После публикации сертификата вы увидите сообщение об его успешной публикации на сервере. Ясное дело, что на момент публикации соединение с Интернетом должно быть установлено. Откройте Проводник и просмотрите содержимое флешки. В каталоге <наименование>. 000 вы обнаружите закрытые ключи (рис. 10).

Рис. Процесс публикации сертификата

Рис. Закрытые ключи

Перейдите в раздел Ключи и сертификаты, Все ключи и убедитесь в том, что созданный вами сертификат есть в списке сертификатов (рис. 11).

Рис. Созданный сертификат в общем списке

Далее созданный сертификат можно использовать, как обычно (что было показано в первой части статьи). Например, его можно использовать для шифрования файлов. Процесс шифрования такой же, поэтому подробно его рассматривать не будем. Скажу лишь, что при шифровании файлов нужно выбрать криптопровайдер Крипто Про ГОСТ из списка Выберите крипто провайдер (рис. 12). Далее вы увидите список соответствующих этому криптопровайдеру ключей.

Рис. Шифрование файлов по ГОСТу

Аналогично, при прозрачном шифровании папки (когда нужно зашифровать все файлы из этой папки) вам нужно выбрать криптопровайдер Крипто Про ГОСТ из соответствующего списка (рис. 13).

Рис. Выбор криптопровайдера при прозрачном шифровании

Также выбрать шифрование по ГОСТу можно выбрать при шифровании диска/раздела (см. рис. 14). В списке Тип шифрования нужно выбрать ГОСТ и установить параметры шифрования.

Рис. Шифрование диска

Выводы

Программу CyberSafe не только можно, но и нужно использовать в государственных организациях и банках, поскольку программа поддерживает сертифицированный криптопровайдер (Крипто Про) и позволяет не хранить сертификаты (ключи) на компьютере, а вынести их на внешние носители.

Ссылки

Уровень криптографической защиты при реализации обмена электронными сообщениями, защищенными электронной подписью

Формуляр ЖТЯИ. 00050-03 30 01 (КриптоПро CSP)

Методические рекомендации

Исходный код библиотеки шифрования

Первая часть статьи

Как установить корневой сертификат удостоверяющего центра криптопро

Рассмотрим подробнее как происходит процесс установки.

В Windows

На компьютере потребуется установить файл, имеющий расширение «. crt». Оно используется для корневых сертификатов.

Удостоверяющий центр может его выдавать в архивированном виде. Тогда нужно воспользоваться специальными программами WinRAR или 7Z, чтобы данный файл извлечь из архива.

Затем нужно произвести следующие действия:

- Выделить файл и правой кнопкой мыши открыть контекстное меню.

- В меню выбираем команду «Установить сертификат», в результате которой запускается «Мастер импорта».

- После его запуска кликаем на кнопку «Далее».

- В выпавшем окне выбираем «Поместить все сертификаты в выбранной хранилище».

- После этого в диалоговом окне выбираем «Доверенные корневые центры сертификации» и нажимаем кнопку ОК. Обязательно нужно учесть, чтобы при этом в пункте «Показать только физические хранилища» не должна стоять галочка.

- Потом нажимаем кнопку «Далее», выпадает сообщение системы на компьютере об установке ключа неизвестного назначения, которое следует проигнорировать и закрыть. Затем нажать на кнопку «Готово».

Если устанавливать корневой сертификат, у которого закончился срок использования, то система выдаст ошибку.

После этого желательно компьютер перезагрузить, чтобы избежать проблемы работы КриптоПро CSP, которая характерна на старые версии этой программы.

В Linux

Современные дистрибутивы Linux намного больше дружелюбны к обычным пользователям, чем это было раньше. Поэтому, в настоящее время на них установка КС ничем сильно не отличается от аналогичных действий в Windows.

Чтобы установить головной сертификат УЦ необходимо щелкнуть по нему мышью два раза и выбрать «Установить сертификат». Импорт сертификата ЭЦП необходимо будет подтвердить вводом пароля пользователя.

Если при таком способе возникают проблемы, можно импортировать напрямую из терминала ключей удостоверяющего центра. Для этого необходимо в нем ввести команду certmgr -inst -store root -file «полный путь к файлу».

После обработки такой команды также потребуется ввести административный пароль.

Где его взять

КС выдаются самими сертифицированными удостоверяющими центрами, где субъект получает свою ЭЦП. Он выдается вместе с ЭП на носителе или же центр предоставляет электронный адрес – ссылку на официальный сайт.

КриптоПро CSP

Для подписи электронных документов, будем использовать программное обеспечение КриптоПро CSP.

Использование иных криптографических программ под административную ответственность руководителей и лиц, использующих ПО СКЗИ, не имеющих действующего сертификата соответствия ФСБ РФ.

Создание подписанного документа

Подписать можно абсолютно любой файл.

Перейдите в пункт “Создание подписи”

Нажмите на кнопку “Выбрать файл для подписи” и выберите файл, который нужно подписать.

Выберите подпись, которой необходимо подписать документ. Обратите внимание – ЭЦП должно быть актуальной.

После выбора ЭЦП станет активной кнопка “Подписать”. Необходимо её нажать. Если документ подписан и нет ошибок – под кнопкой “подписать появится соответствующая надпись. Либо будет указана ошибка с кодом.

Далее перейдите в папку, где хранился подписываемый документ, в нем будет два файла – сам документ и его подпись. Размещать или пересылать необходимо оба документа.