Внимание, если вы используете ЭЦП с ГОСТом шифрования Р 34.10-2001, скачайте КриптоПро CSP 4.0 R4!

Сайт не является официальной точкой распространения программ. Файлы для загрузки, представленные на сайте, предназначены для осуществления технической поддержки пользователей.

Читать

Установочный файл ПО ИС «Независимый регистратор»

Читать

Расширение Криптопро эцп browser plug-in версии 2.0 для mozilla firefox 52+

Читать

Драйверы Рутокен для Windows

Читать

Корневой сертификат Минкомсвязь

Читать

КриптоПро CSP 5.0 для Windows

Читать

КриптоПро CSP 4.0 R4 для Windows

Эта версия поддерживает встроенное отключение блокировки использования ГОСТ Р 34.10-2001

Сайт не является официальной точкой распространения программ. Файлы для загрузки, представленные на сайте, предназначены для осуществления технической поддержки пользователей.

Читать

Установочный файл ПО ИС «Независимый регистратор»

Читать

Расширение Криптопро эцп browser plug-in версии 2.0 для mozilla firefox 52+

Читать

Драйверы Рутокен для Windows

Читать

Корневой сертификат Минкомсвязь

Читать

КриптоПро CSP 5.0 для Windows

Читать

КриптоПро CSP 3.6 R4 для Windows

Установка КриптоПРО CSP

В случае, если у вас отсутствуют предустановленные криптопровайдеры, нажмите на ссылку «КриптоПРО 5.0» или «КриптоПРО 4.0» ниже для загрузки файла установки КриптоПРО на компьютер.

- КриптоПро CSP 5.0.12000 для Windows 7 / 8 / 10 (рекомендуется)

- КриптоПро CSP 4.0.9963 для Windows 7/ 8/ 10

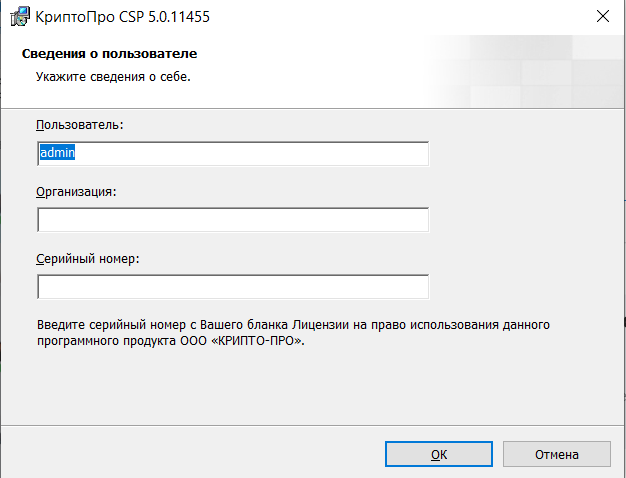

После окончания загрузки, запустите файл установки КриптоПРО и установите его с параметрами по умолчанию. В процессе установки у Вас может появиться следующее окно:

Рис.1 – Установка КриптоПРО

Пропустите окно, нажав «ОК» или «Далее». Установка КриптоПРО завершена.

Остались вопросы? Как мы можем помочь?

Работа с криптоконтейнерами Установка личных сертификатов Установка корневых сертификатов Установка сертификатов pfx Просмотр сертификатов Удаление сертификатов Перенос контейнера с flash носителя в локальное хранилище ПК

Для удобства использования утилит КриптоПро создадим на них символьные ссылки, для этого выполните:

ln -s /opt/cprocsp/bin/amd64/certmgr /usr/bin/certmgr ln -s /opt/cprocsp/bin/amd64/csptest /usr/bin/csptest ln -s /opt/cprocsp/sbin/amd64/cpconfig /usr/bin/cpconfig

Просмотр версии КриптоПро:

csptest -enum -info

или

cat /etc/opt/cprocsp/release

Проверка лицензии:

cpconfig -license -view

Для установки лицензии выполните (с правами root):

# cpconfig -license -set <серийный_номер>

При использовании токенов сервис pcscd должен быть запущен. Проверка статуса pcscd:

systemctl status pcscd

если он выключен, то включите его:

systemctl start pcscd systemctl enable pcscd

Вывод сообщений журнала службы pcscd:

pcscd -dffff

Узнать модель подключенного токена:

csptest -card -enum -v -v pcss_scan

Наименование

КриптоПро CSP 5.0

Категория

Криптопровайдер

Описание

Криптопровайдер КриптоПро CSP предназначен для: авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012); обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89; обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS; контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования; управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Операционная система

Windows XP, Vista, 7, 8, 10

Размер

7 МБ

Версия

Версия 5.0.11455 (fury) от 8.05.2019

MD5

ea5d0218edf6d308348bae3201c2d413

Статус программы:

Пробный период – 3 месяца

Число загрузок

100069 Загрузок

Скачать

Сайт не является официальной точкой распространения программ. Файлы для загрузки, представленные на сайте, предназначены для осуществления технической поддержки пользователей.

КриптоПро CSP это крипто-провайдер, т.е. программное обеспечение необходимое для работы с ЭЦП (электронной цифровой подписью).

Данный продукт помогает формировать и проверять ЭЦП. Настраивать взаимодействие открытого сертификата и закрытого ключа, настройку ключевых носителей.

Предоставляет возможность импортировать личный сертификат и так далее. Помимо этого КриптоПро 4.0 необходим для нормальной работы на официальном сайте РФ по размещению государственных закупок.

- Скачать дистрибутив КриптоПро CSP 5. 0 / 4

- Актуальная версия

- Предварительные несертифицированные версии

- Сертифицированные версии

- Для Linux:

- Для Apple OS X:

- Скачать дистрибутив КриптоПро CSP 5

- КриптоПро CSP для Android

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Re: Ищу ключ на Крипто Про 4.0 серверная

- Установка CryptoPro 4. 0 x64

- Проверка лицензии

- Установка программного обеспечения для работы с сертификатами

- Работа с ключевыми носителями и сертификатами.

- Ключевые носители и сертификаты

- GOST-CRYPTO-GUI

- Подпись документов в LibreOffice

- Полезные ссылки

- Установка сертификатов pfx

- Перенос контейнера с flash-носителя в локальное хранилище ПК

- Удаление сертификатов

- Телеметрия

- КриптоПро CSP 5. 0 R2

- Внимание:

- Документация:

- Для Windows:

- Для macOS:

- Просмотр сертификатов

- Установка личных сертификатов

- Работа с криптоконтейнерами

- “Fossies” – the Fresh Open Source Software Archive

- Member “libgcrypt-1. 1/ChangeLog” (28 Mar 2022, 686049 Bytes) of package /linux/misc/libgcrypt-1. tar. bz2:

- Пример json запроса

- Переменные окружения

- КриптоПро CSP 4. 0 R4 (исполнения 1-Base/2-Base и 1-Lic/2-Lic)

- Внимание:

- Документация:

- Для Windows:

- Для macOS:

- Установка корневых сертификатов

Скачать дистрибутив КриптоПро CSP 5. 0 / 4

Это неофициальный сайт КриптоПро, мы просто предоставляем возможность скачивать программу без регистрации, чтобы вы не тратили время.

Файлы оригинальные.

Актуальная версия

Предварительные несертифицированные версии

Сертифицированные версии

КриптоПро CSP версия 4.0 R3

КриптоПро CSP версия 4.0 R2

КриптоПро CSP версия 4.0 R1

КриптоПро CSP версия 3.9 R2

КриптоПро CSP версия 3.9 R1

КриптоПро CSP версия 3.6 R4

Для Linux:

КриптоПро CSP 5.0 для Linux (x86, rpm)

КриптоПро CSP 5.0 для Linux (x64, rpm)

КриптоПро CSP 4.0 для Linux (x86, rpm)

КриптоПро CSP 4.0 для Linux (x64, rpm)

Для Apple OS X:

КриптоПро CSP 4.0 для Apple OS X 10.9+ (x64)

Скачать дистрибутив КриптоПро CSP 5

КриптоПро CSP 5.0 от 7.05.2019 для Windows, macOS и UNIX

КриптоПро CSP для Android

КриптоПро CSP 5.0.40029 от 26.10.2018 для платформы Google Android.

Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

| Единый установщик ПО Скачайте, распакуйте и запустите файл | Дата | Размер, MB |

|---|---|---|

| Единый установщик программного обеспечения для СФЕРА Курьер, СФЕРА Отчетность, электронной подписи | 18.09.2019 | 53,89 |

| Инструкция по автоматической настройке рабочего места | 23.12.2019 | 1,23Mb |

| Документы для ознакомления | Дата | Размер, MB |

| Настройка рабочего места на MacOS для работы с электронной подписью в СФЕРА Курьер | 27.04.2022 | 5,38Mb |

| Инструкция по ручной настройке рабочего места для работы с ЭП | 13.05.2022 | 1,09Mb |

| КОРНЕВОЙ СЕРТИФИКАТ И РЕЕСТР АННУЛИРОВАННЫХ СЕРТИФИКАТОВ | Дата | Размер, MB |

| Инструкция по установке корневых сертификатов (сертификаты, полученные после 17.08.20) | 25.09.2019 | 0,14 |

| Доверенный корневой сертификат УЦ ООО «КОРУС Консалтинг СНГ» (сертификаты, полученные после 17.08.20) | 0,01Mb | |

| Реестр аннулированных сертификатов – ГОСТ Р 34.10-2012 (сертификаты, полученные после 17.08.20) | 0,01Mb | |

| Инструкция по установке корневых сертификатов – ГОСТ Р. 34.10-2012 | 25.09.2019 | 0,14 |

| Доверенный корневой сертификат УЦ ООО «КОРУС Консалтинг СНГ» – ГОСТ Р 34.10-2012 | 0,01Mb | |

| Реестр аннулированных сертификатов – ГОСТ Р 34.10-2012 | 0,01Mb | |

| Корневой сертификат Головного удостоверяющего центра – ГОСТ Р 34.10-2012 | ||

| Корневой сертификат и реестр аннулированных сертификатов (Неквалифицированный сертификат) | Дата | Размер, MB |

| Корневой сертификат УЦ ООО УЦ «КОРУС Консалтинг СНГ» | 25.01.2018 | 0,02 |

| Реестр аннулированных сертификатов | 23.04.2018 | 0,01 |

| Дистрибутивы для КриптоПро ЭЦП Browser plug-in | Дата | Размер, MB |

| Версия 1.5 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС) | ||

| Версия 2.0 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС) | ||

| Версия 1.5 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС) | 16.06.2016 | 4,27Mb |

| Версия 2.0 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС) | 16.06.2016 | 5,57Mb |

| Дистрибутивы для macOS | ||

| КриптоПро CSP 5.0 | 05.10.2021 | 28,34Mb |

| Драйверы рутокен для macOS | ||

| Модуль поддержки ESMART Token | ||

| Дистрибутивы для КриптоПро CSP для Windows | Дата | Размер, MB |

| КриптоПро CSP 5.0 | 09.07.2021 | 7,34Mb |

| КриптоПро CSP 4.0 R4 | 16.01.2019 | 5,49Mb |

| КриптоПро CSP 4.0 R4 | 16.01.2019 | 5,49Mb |

| КриптоПро CSP 5.0 | 04.09.2019 | 6,74Mb |

| Сравнение версий КриптоПро CSP | ||

| Считыватель Gemalto IDBridge CT30 | ||

| Инструкция по настройки рабочего места для использования сертификата электронной подписи, записанного на Единую карту Петербуржца (ЕКП) | ||

| Драйвера для карт-ридера на сайте производителя, компании Gemalto | ||

| КРИПТОАРМ ГОСТ: ДИСТРИБУТИВ И РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ | Дата | Размер, MB |

| Дистрибутив КриптоАРМ 5 (вкл. тестовый период – 14 дней) | ||

| Руководство пользователя КриптоАРМ ГОСТ | ||

| КриптоАРМ 5: Дистрибутив и руководство пользователя | Дата | Размер, MB |

| Дистрибутив КриптоАРМ 5 (вкл. тестовый период – 14 дней) | ||

| Краткое руководство пользователя КриптоАРМ 5 | 27.09.2016 | 2,11Mb |

| Руководство пользователя КриптоАРМ 5 | 27.09.2016 | 5,7Mb |

| Дистрибутивы для РУТОКЕН | Дата | Размер, MB |

| Драйверы Рутокен для 32-х и 64-разрядных Microsoft Windows 10/8.1/2012R2/8/2012/7/2008R2/Vista/2008/XP/2003 | ||

| Модуль поддержки КриптоПро CSP для Windows (x86) | 05.04.2018 | 1,01Mb |

| Модуль поддержки КриптоПро CSP для Windows (x64) | 05.04.2018 | 1,23Mb |

| ПО и инструкции для Рутокен ЭЦП 2.0 для ЕГАИС ФСРАР | ||

| Драйверы Рутокен для ЕГАИС | ||

| Вход в личный кабинет ЕГАИС и получение RSA-ключа | ||

| Настройка Рутокена для получения RSA в личном кабинете egais.ru | ||

| Документация для РУТОКЕН | Дата | Размер, MB |

| Документация РУТОКЕН | ||

| Дистрибутивы для ESMART Token | Дата | Размер, MB |

| ESMART PKI Client для Windows | 06.07.2018 | 14,72Mb |

| Драйвер ESMART Token USB 64K для Windows | 06.07.2018 | 3,79Mb |

| Модуль поддержки ESMART Token КриптоПро CSP для Windows | 06.07.2018 | 0,93Mb |

| Драйвер ESMART для Apple OS X (x64) | 09.01.2018 | 0,21Mb |

| ESMART PKI Client для Apple OS X (x64) | 09.01.2018 | 15,34Mb |

| Документация для ESMART Token | Дата | Размер, MB |

| ESMART PKI Client – Руководство администратора | 25.06.2015 | 1,25Mb |

Компания не несет ответственности за посещение Пользователем, а также любое использование им, внешних ресурсов (сайтов третьих лиц), ссылки на которые могут содержаться на сайте Компании. Компания не несет ответственности за точность, надежность, достоверность, безопасность любой информации, материалов, рекомендаций и программ, размещенных на внешних ресурсах, за установку программ Пользователем из внешних ресурсов. Использование внешних ресурсов осуществляется Пользователем добровольно, исключительно по собственному усмотрению и на свой риск.

ixepiоte сказал(-а):

28.02.2022 13:11

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 серверная Сообщение от SQlit

Сообщение от SQlit

У нас вы можете приобрести лицензию для активации программы

Лицензия СКЗИ Крипто Про CSP 4.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 5.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 4.0/5.0 Бессрочная серверная

Производим удаленную установку (по договорённости).

Внимание! Для операционных систем Windows Server, Mac OS, UNIX подобные, требуется серверная лицензия.

Убедительная просьба, халявщиков и разводил не беспокоить! Жди выхода нового релиза с пробным периодом! Если вы хотите приобрести лицензию которая проработает все заявленное время, просим обращаться по адресу в форме ниже.

С наилучшими пожеланиями!

Форма связи: [email protected]На 5.0.12000 ключ работает замечательно, благодарю за вашу помощь и отзывчивость

mselin сказал(-а):

14.03.2022 16:17

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 сервернаяЗдравствуйте! Ищу ключ для Крипто Про 5.0 серверная.

Напишите на [email protected].

Заранее благодарю.

Yarosvet93 сказал(-а):

16.03.2022 12:20

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 серверная Сообщение от Sergey36

Сообщение от Sergey36

Этот ключ я имел ввиду: 40400-00000-0Z211-00UUT-B3RLR

4.09975 – подходит

redhat165 сказал(-а):

20.05.2022 09:45

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 серверная Сообщение от SQlit

Сообщение от SQlit

У нас вы можете приобрести лицензию для активации программы

Лицензия СКЗИ Крипто Про CSP 4.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 5.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 4.0/5.0 Бессрочная серверная

Производим удаленную установку (по договорённости).

Внимание! Для операционных систем Windows Server, Mac OS, UNIX подобные, требуется серверная лицензия.

Убедительная просьба, халявщиков и разводил не беспокоить! Жди выхода нового релиза с пробным периодом! Если вы хотите приобрести лицензию которая проработает все заявленное время, просим обращаться по адресу в форме ниже.

С наилучшими пожеланиями!

Форма связи: [email protected]Взял ключ на Криптопро 4.0.9944 KC1, все работает. Спасибо

hathienthaсh сказал(-а):

31.05.2022 10:22

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 серверная Сообщение от SQlit

Сообщение от SQlit

У нас вы можете приобрести лицензию для активации программы

Лицензия СКЗИ Крипто Про CSP 4.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 5.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 4.0/5.0 Бессрочная серверная

Производим удаленную установку (по договорённости).

Внимание! Для операционных систем Windows Server, Mac OS, UNIX подобные, требуется серверная лицензия.

Убедительная просьба, халявщиков и разводил не беспокоить! Жди выхода нового релиза с пробным периодом! Если вы хотите приобрести лицензию которая проработает все заявленное время, просим обращаться по адресу в форме ниже.

С наилучшими пожеланиями!

Форма связи: [email protected]Ключ на Криптопро 4.0.9975 заработал, за что отдельное вам спасибо!

marchela589 сказал(-а):

07.06.2022 07:52

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 сервернаяДобрый день. У кого есть лицензия на CrypCP – это платная утилита для работы с подписанием и шифрованием файлов из командной строки? Поделитесь кому не сложно. Данный ключ(лицензия) P020G-Q0010-A5000-01UXA-XUFFD действует до 07.07.2022! Можно даже выслать на почту: [email protected]

Последний раз редактировалось marchela589; 07.06.2022 в 07:59.

igaрesa сказал(-а):

07.06.2022 09:16

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 серверная Сообщение от marchela589

Сообщение от marchela589

Добрый день. У кого есть лицензия на CrypCP – это платная утилита для работы с подписанием и шифрованием файлов из командной строки? Поделитесь кому не сложно. Данный ключ(лицензия) P020G-Q0010-A5000-01UXA-XUFFD действует до 07.07.2022! Можно даже выслать на почту: [email protected]

это триальный ключ, который разовое дается при первой установке программы, если его время истекло, повторно он его не даст установить. по поводу CrypCP есть адреса в ветке, узнавайте у них

c0lduniсh сказал(-а):

08.06.2022 09:49

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 серверная Сообщение от SQlit

Сообщение от SQlit

У нас вы можете приобрести лицензию для активации программы

Лицензия СКЗИ Крипто Про CSP 4.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 5.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 4.0/5.0 Бессрочная серверная

Производим удаленную установку (по договорённости).

Внимание! Для операционных систем Windows Server, Mac OS, UNIX подобные, требуется серверная лицензия.

Убедительная просьба, халявщиков и разводил не беспокоить! Жди выхода нового релиза с пробным периодом! Если вы хотите приобрести лицензию которая проработает все заявленное время, просим обращаться по адресу в форме ниже.

С наилучшими пожеланиями!

Форма связи: [email protected]Оперативно помогли с приобретением ключа для Криптопро 5.0.12417 все заработало

ИльяГeнерал сказал(-а):

20.06.2022 08:44

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 серверная Сообщение от SQlit

Сообщение от SQlit

У нас вы можете приобрести лицензию для активации программы

Лицензия СКЗИ Крипто Про CSP 4.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 5.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 4.0/5.0 Бессрочная серверная

Производим удаленную установку (по договорённости).

Внимание! Для операционных систем Windows Server, Mac OS, UNIX подобные, требуется серверная лицензия.

Убедительная просьба, халявщиков и разводил не беспокоить! Жди выхода нового релиза с пробным периодом! Если вы хотите приобрести лицензию которая проработает все заявленное время, просим обращаться по адресу в форме ниже.

С наилучшими пожеланиями!

Форма связи: [email protected]Cпасибо, лицензия на Криптопро 5.0.12500 работает, рекомендую!

ИльяГeнерал сказал(-а):

20.06.2022 08:46

Re: Ищу ключ на Крипто Про 4.0 серверная

Re: Ищу ключ на Крипто Про 4.0 серверная Сообщение от SQlit

Сообщение от SQlit

У нас вы можете приобрести лицензию для активации программы

Лицензия СКЗИ Крипто Про CSP 4.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 5.0 Бессрочная

Лицензия СКЗИ Крипто Про CSP 4.0/5.0 Бессрочная серверная

Производим удаленную установку (по договорённости).

Внимание! Для операционных систем Windows Server, Mac OS, UNIX подобные, требуется серверная лицензия.

Убедительная просьба, халявщиков и разводил не беспокоить! Жди выхода нового релиза с пробным периодом! Если вы хотите приобрести лицензию которая проработает все заявленное время, просим обращаться по адресу в форме ниже.

С наилучшими пожеланиями!

Форма связи: [email protected]Cпасибо, лицензия на Криптопро 5.0.12500 работает, рекомендую!

Установка CryptoPro CSP 4.0.0 Проверка лицензии Установка программного обеспечения для работы с сертификатами Ключевые носители и сертификаты GOST-CRYPTO-GUI Подпись документов в LibreOffice Полезные ссылки

КриптоПро — линейка криптографических утилит (вспомогательных программ) — так называемых криптопровайдеров. Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.д.

Сайт: http://www.cryptopro.ru/

Примечание.

Для корректной работоспособности электронной подписи в информационных системах необходимо выполнить установку в последовательности:

- Установить программное обеспечение для работы с корневыми и личными сертификатами по инструкции.

- Установить браузер Chromiuim или Спутник.

- Установить плагин Госуслуг и КриптоПро, в зависимости от системных требований к информационной системе.

На нашем Youtube-канале вы также можете ознакомиться с примером установки и настройки криптопровайдера CryptoPro, просмотрев видео Установка КриптоПро CSP в РЕД ОС, а также найти много другой полезной информации.

Установка CryptoPro 4. 0 x64

1. Скачайте архив с сайта КриптоПро по ссылке.

2. Распакуйте архив в папку (в примере /home/test/).

cd /home/test tar -xvf linux-amd64.tgz

3. Перейдите в папку с КриптоПро:

cd /home/test/linux-amd64

4. Установите права на запуск:

chmod +x install_gui.sh

4.1 Выполните следующую команду (для того чтобы далее выполнять команды от пользователя root):

su root

5. Установите КриптоПро, выполнив команду:

./install_gui.sh

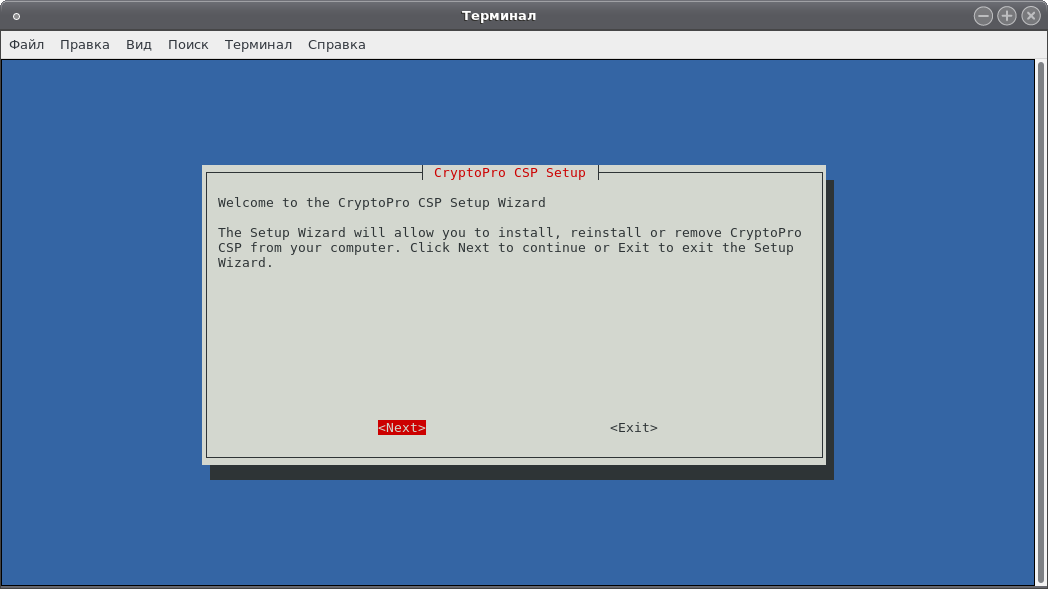

Появится окно установки КриптоПро:

Нажмите кнопку «Next» для продолжения установки.

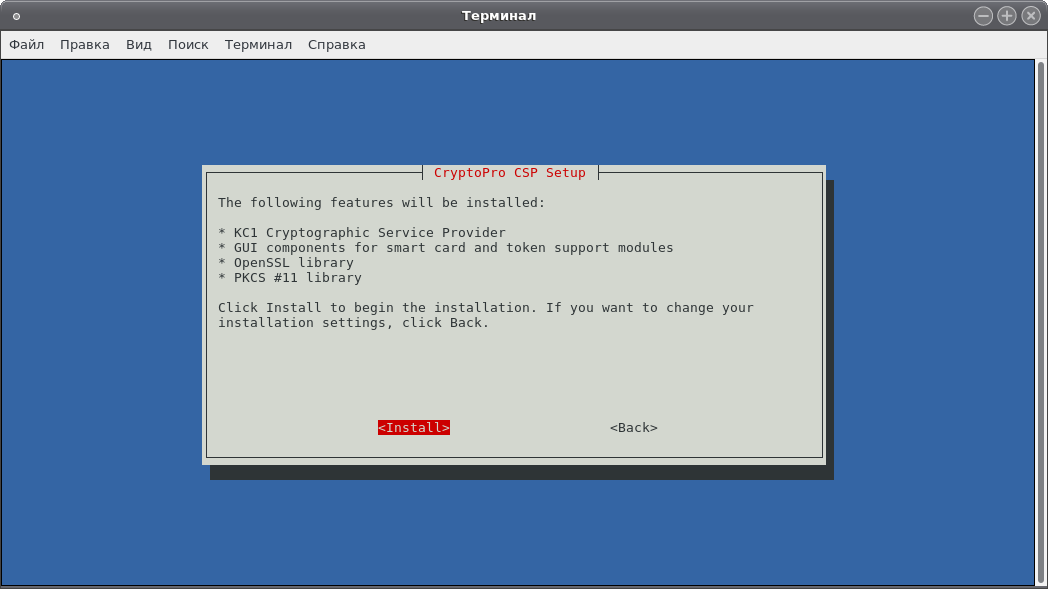

В следующем окне выберите пакеты, указанные на скриншоте:

Нажмите кнопку «Next» для продолжения установки:

Нажмите «Install» для установки пакетов.

6. Установите дополнительные пакеты и драйверы.

6.1 Установка драйверов для токенов Rutoken S:

- для РЕД ОС 7.1 или 7.2:

yum install -y ifd-rutokens

для РЕД ОС 7.3 и старше:

dnf install -y ifd-rutokens

6.2 Установка драйверов для токенов Jacarta:

Перейдите в папку:

cd /home/test/linux-amd64

для РЕД ОС 7.1 или 7.2 выполните команду установки:

yum localinstall cprocsp-rdr-jacarta*.rpm

для РЕД ОС 7.3 и старше перейдите в папку:

dnf install cprocsp-rdr-jacarta*.rpm

Проверка лицензии

Вывод серийного номера лицензии:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Ввод номера лицензии:

/opt/cprocsp/sbin/amd64/cpconfig -license -set <серийный_номер>

Установка программного обеспечения для работы с сертификатами

1. Установка средства управления сертификатами token-manager:

для РЕД ОС 7.1 или 7.2:

yum install token-manager

для РЕД ОС 7.3 и старше:

dnf install token-manager

2. Установка программного обеспечения для подписи файлов gostcrypto.

2.1 Для рабочего стола Mate:

- для РЕД ОС 7.1 или 7.2:

yum install gostcryptogui caja-gostcryptogui

для РЕД ОС 7.3 и старше:

dnf install gostcryptogui caja-gostcryptogui

2.2 Для рабочего стола Cinnamon:

- для РЕД ОС 7.1 или 7.2:

yum install nemo-gostcryptogui.noarch

для РЕД ОС 7.3 и старше:

dnf install nemo-gostcryptogui.noarch

Работа с ключевыми носителями и сертификатами.

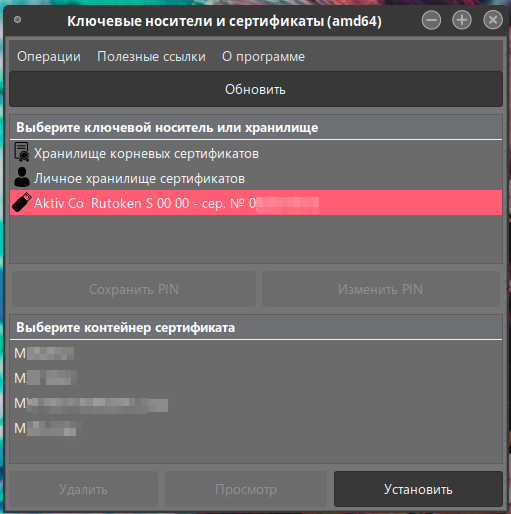

Ключевые носители и сертификаты

Для работы с ключевыми носителями и сертификатами используется утилита «Ключевые носители и сертификаты», которую мы установили ранее. Найти его можно в «Главном меню» – «Администрирование» – «Ключевые носители и сертификаты».

Окно программы выглядит следующим образом:

В меню «Операции» можно выполнить:

- Ввод лицензии КриптоПро CSP;

- Просмотр лицензии;

- Установка корневых сертификатов;

- Установка списка отозванных сертификатов;

- Просмотр корневых сертификатов;

- Просмотр списков отозванных сертификатов;

- Скопировать контейнер с токена;

- Скопировать контейнер с usb-flash накопителя;

- Скопировать токен из HDIMAGE на токен.

Рассмотрим более подробно копирование контейнера с usb-flash накопителя.

1. Необходимо с RuToken скопировать закрытую часть электронной подписи (ЭП) на usb-flash накопитель, выполнить это необходимо на КриптоПро в ОС Windows.

Инструкция для Windows находится по ссылке.

2. Вставьте usb-flash накопитель в компьютер и запустите утилиту Ключевые носители и сертификаты.

3. Перейдите в меню «Операции» и выберите «Скопировать контейнер с usb-flash накопителя».

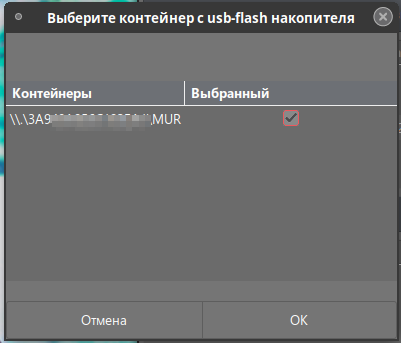

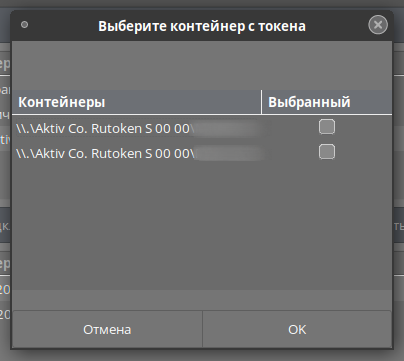

4. Появится окно с выбором контейнера. Выберите необходимый контейнер, отметив чекбокс в поле «Выбранный».

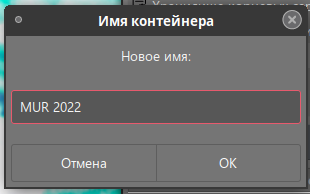

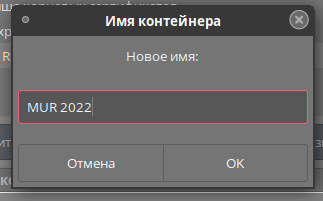

5. Задайте имя контейнеру.

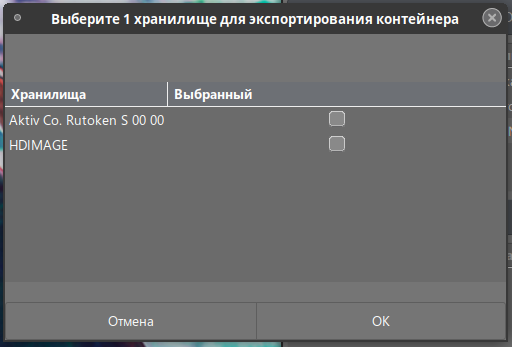

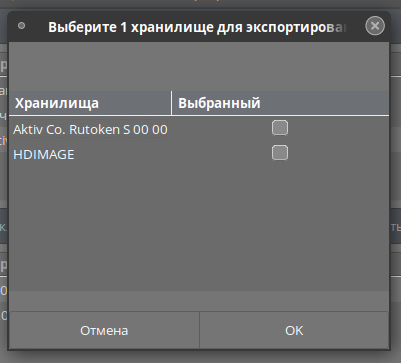

6. Выберите контейнер, в который требуется скопировать.

7. Далее потребуется ввести PIN-код контейнеров.

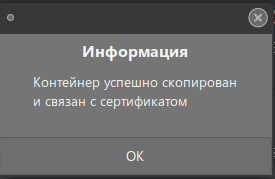

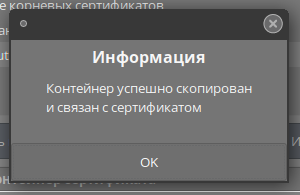

8. Появится окно с успешной привязкой контейнера с сертификата. Сертификат отобразится в «Личном хранилище сертификатов».

Работа по копированию контейнеров с токена или из HDIMAGE имеет схожую логику.

1. Для выбора необходимого контейнера требуется выбрать галочкой необходимый.

2. Следующим этапом необходимо выбрать пункт назначения копирования.

Пользователю предоставляется возможность задать новое имя копируемого контейнера (настоятельно рекомендуем использовать латиницу).

3. Далее выбирается токен или HDIMAGE.

4. После ввода PIN-кодов, в случае успеха, вы увидите сообщение:

В последних версиях token-manager была добавлена возможность консольного запуска утилиты с использованием ряда ключей:

token-manager.py --help

Подсказки по использованию ключей в token-manager: В данной реализации token-manager поддерживает явное указание архитектуры КриптоПро, вместо автоматического.

--amd64 вызов 64-битной версии КриптоПро;

--ia32 вызов 32-битной версии КриптоПро;

--aarch64 вызов aarch64 версии КриптоПро;

--e2k64 вызов e2k64 версии КриптоПро;

--version вывод номера версии token-manager;

--debug-output пробный вызов основных функций утилиты;

--debug-output --amd64 пробный вызов основных функций утилиты для архитектуры amd64;

--debug-output --ia32 пробный вызов основных функций утилиты для архитектуры ia32;

--debug-output --aarch64 пробный вызов основных функций утилиты для архитектуры aarch64;

--debug-output --e2k64 пробный вызов основных функций утилиты для архитектуры e2k64;

Пример вывода версии утилиты:

token-manager.py --version

token-manager версия 2.0

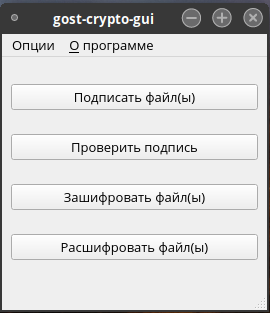

GOST-CRYPTO-GUI

Формат подписи может настраиваться в графической утилите gostcryptogui, которую мы рассмотрим далее.

Запуск утилиты производится из «Главного меню» – «Администрирование» – «Подпись и шифрование файлов».

Окно программы выглядит следующим образом:

Доступны следующие опции:

- Криптопровайдер;

- Кодировка файлов;

- Авт. проверка подписи;

- Отсоединённая подпись.

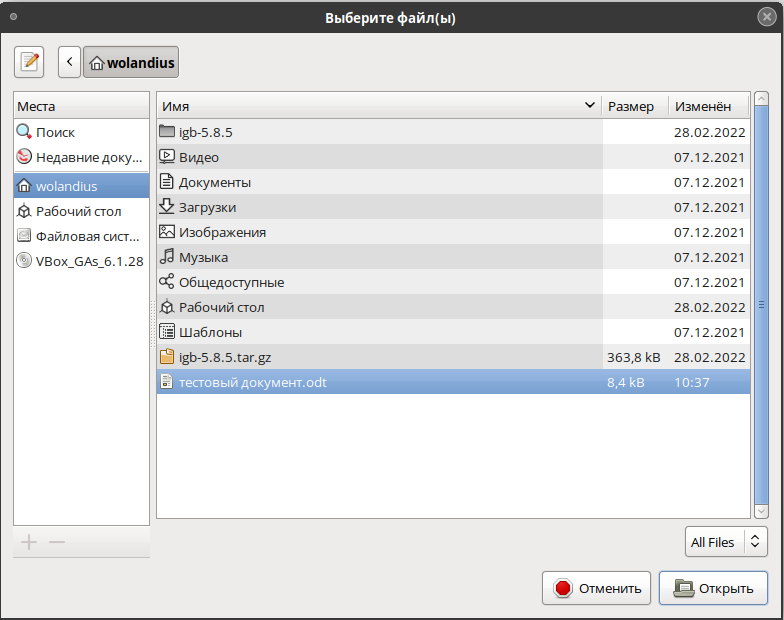

Для примера зашифруйте файл, но с использованием другого сертификата, размещённого на ключевом носителе Rutoken.

Выберите необходимый файл:

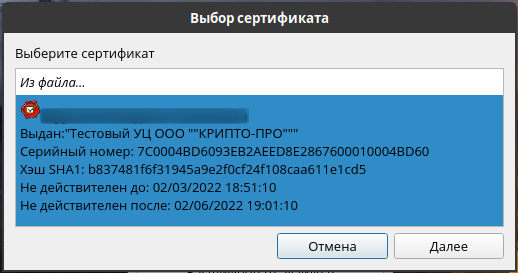

Затем укажите ваш сертификат:

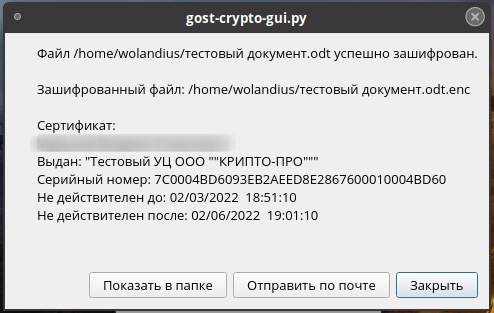

Зашифрованный файл формируется с тем же именем и расширением .enc.

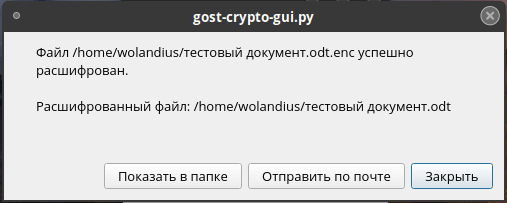

После этого попробуйте его расшифровать.

Нажмите «Расшифровать файл(ы)», выберите зашифрованный файл, затем сертификат, которым был зашифрован наш файл.

Подпись документов в LibreOffice

Для активации подписания документов потребуется установить плагин:

dnf install LibreOffice-plugin-altcsp

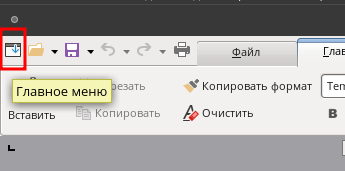

Для активации подписи требуется нажать кнопку «Файл». Если меню «Файл» недоступно, нажмите предварительно кнопку, выделенную на скриншоте:

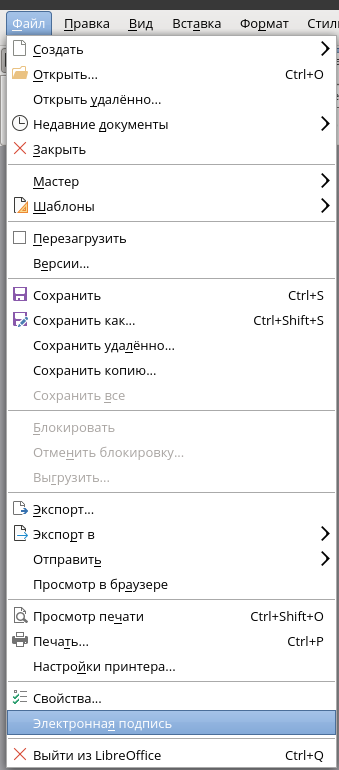

Нажмите кнопку «Электронная подпись»:

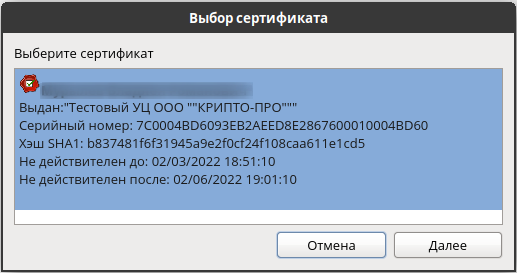

Для подписи вам будет предложен выбор сертификата:

Также не забудьте проверить, что для выбранного сертификата у вас установлены все необходимые корневые и отозванные сертификаты. Пример необходимых сертификатов можно проверить командой:

certmgr -list -store uMy

Как показано в примере, необходимо доставить 3 сертификата. Выполнить это можно через token-manager и установку сертификатов из утилиты.

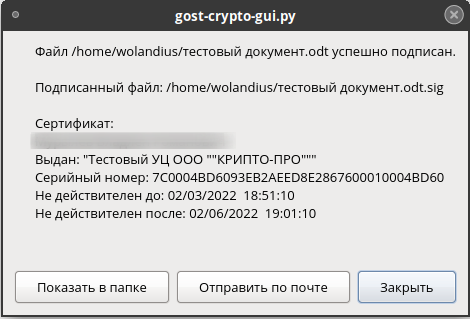

В случае успешной подписи вы увидите следующее уведомление:

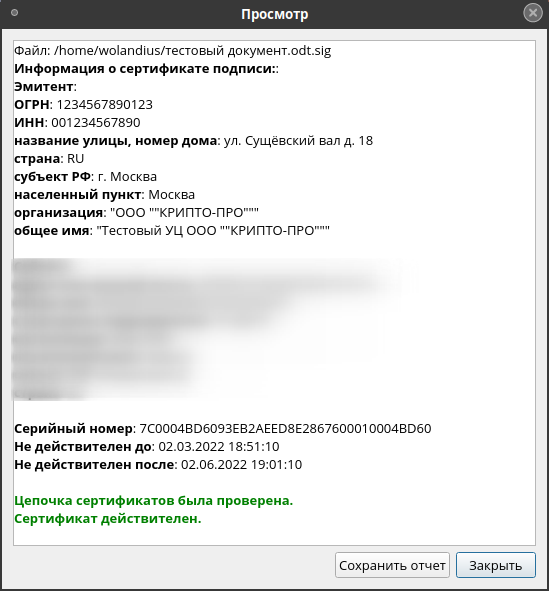

Проверить подпись можно из «gostcryptogui» – «Проверить подпись».

После выбора документа вы увидите следующую информацию:

Полезные ссылки

Установка браузера «Спутник»

Установка Сhromium с протоколом TLS

На официальном сайте СКЗИ КриптоПро в таблице указаны носители, продемонстрировавшие работоспособность с соответствующими версиями КриптоПро CSP:

https://www.cryptopro.ru/products/csp/compare

База знаний КриптоПро:

https://support.cryptopro.ru/index.php?/Knowledgebase/List

Перечень аккредитованных удостоверяющих центров:

https://e-trust.gosuslugi.ru/CA/

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Установка сертификатов pfx

1. Необходимо установить пакет cprocsp-rsa, который находится в составе дистрибутива КриптоПро (linux-amd64).

2. Выполним команду от локального (доменного) пользователя:

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -pfx -pin <пинкод> -file 'путь до pfx'

Цепочка сертификатов будет отображаться в утилите «Ключевые носители и сертификаты» в «Личное хранилище сертификатов».

Перенос контейнера с flash-носителя в локальное хранилище ПК

1. Активируем хранилище HDIMAGE:

cpconfig -hardware reader -add HDIMAGE store Adding new reader: Nick name: HDIMAGE Succeeded, code:0x0

2. Посмотрим, какие контейнеры доступны на флешке:

csptest -keyset -enum_cont -fqcn -verifyc CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 32114099 \\.\FLASH\bob OK. Total: SYS: 0,020 sec USR: 0,080 sec UTC: 0,190 sec [ErrorCode: 0x00000000]

3. Перейдите на Flash-носитель и скопируйте этот контейнер — каталог bob.000 с приватными (закрытыми) ключами в /var/opt/cprocsp/keys/user – в этом каталоге находится локальное хранилище HDIMAGE

4. Посмотрим доступные контейнеры:

csptest -keyset -enum_cont -fqcn -verifyc CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 36951475 \\.\FLASH\bob \\.\HDIMAGE\bob OK. Total: SYS: 0,000 sec USR: 0,070 sec UTC: 0,160 sec [ErrorCode: 0x00000000]

Как видим, появился новый контейнер \\.\HDIMAGE\bob Теперь flash-носитель можно отключить, он нам больше не понадобится.

5. Установим пользовательский сертификат с привязкой к закрытому контейнеру \\.\HDIMAGE\bob

certmgr -inst -file cert-bob.cer -cont '\\.\HDIMAGE\bob'

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Удаление сертификатов

1. Удалить сертификат из личного хранилища сертификатов

Просмотрите установленные сертификаты:

certmgr -list

Изучите список всех установленных сертификатов (в общем списке отображаются абсолютно все сертификаты).

Для удаления следует выполнить команду в Терминале:

certmgr -delete -store uMy

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

2. Удалить сертификаты, установленные в хранилище КриптоПро:

certmgr -delete -store uRoot

Если установлено более одного сертификата, то будет предложено указать номер удаляемого сертификата.

3. Удалить все сертификаты, установленные в хранилище КриптоПро:

certmgr -delete -all -store uRoot

4. Удалить все сертификаты, установленные в хранилище ПК:

certmgr -delete -store mRoot

Телеметрия

При настроенном адресе ElasticSearch сервис шлет телеметрию в следующем виде:

json

{

"_index": "aggredator_YYYY-MM-DD",

"_source": {

"event": "service.request.status",

"event_id": "02a35e2c9998e4018062",

"started": "2019-04-08T14:07:32.140+03:00",

"finished": "2019-04-08T14:07:32.140+03:00",

"duration": 0.000029052,

"data": {

"from": 102,

"to": 200,

"text": "",

"id": 3289,

"ticket": "78dd8b37-59ee-11e9-b38d-309c23099aca",

"service": "test",

"processing_code": "7b825678-59ee-11e9-978c-0242ac13000a",

"request_to_smev_at": "2019-04-08T11:07:22.000Z",

"response_to_smev_at": "2019-04-08T11:07:28.000Z",

"response_from_smev_at": "2019-04-08T11:07:31.951Z",

"smev_duration": 6,

"total_duration": 9.951

},

"certs": {

"smev_cert_not_after": "2020-03-28T15:42:54.000Z",

"service_cert_not_after": "2020-03-21T15:49:33.000Z",

"mq_ca_cert_not_after": "2020-03-21T15:49:31.000Z",

"cn": "smev3"

},

"service": {

"app": "smev3",

"service": "smev3",

"aggredator": "unknown"

},

"system": {

"cpu": "x86_64",

"os": "linux",

"hostname": "9ee52afc2d9b"

},

"@timestamp": "2019-04-08T14:07:32.141+03:00"

}

}

Тип события передается в поле event

| Название | Описание |

|---|---|

| smev3.request.send | Отправка HTTP сообщения в СМЭВ3 при постановке запроса |

| smev3.request.parse | Разбор ответа от СМЭВ3 при постановке запроса |

| smev3.result.get | Отправка HTTP сообщения в СМЭВ3 при проверке входной очереди |

| smev3.result.parse | Разбор ответа от СМЭВ3 при проверке входной очереди |

| smev3.result.unregistered | Появления сообщения с неизвестным идентификатором |

| smev3.result.result | Появление ответа на ранее отправленный запрос |

| service.request.status | Изменение статуса запроса(100->102->200) и тайминги конкретного запроса |

| dispatcher.request | Служебное. Получение входного сообщения от MQ |

| dispatcher.result_rejected | Служебное. Ошибка отпарвки сообщения в MQ |

| dispatcher.exception | Служебное. Ошибка при обработке сообщения от MQ |

Метрики сервиса:

json

{

"_index": "aggredator_2019-04-08",

"_source": {

"gauges": true,

"event": "gauge",

"queues": {

"pending": 343,

"wait_request": 0,

"wait_response": 343

},

"certs": {

"smev_cert_not_after": "2020-03-28T15:42:54.000Z",

"service_cert_not_after": "2020-03-21T15:49:33.000Z",

"mq_ca_cert_not_after": "2020-03-21T15:49:31.000Z",

"cn": "smev3"

},

"service": {

"app": "smev3",

"service": "smev3",

"aggredator": "unknown"

},

"system": {

"cpu": "x86_64",

"os": "linux",

"hostname": "9ee52afc2d9b"

},

"@timestamp": "2019-04-08T14:51:47.825+03:00"

}

}

| Название | Описание |

|---|---|

| queues.pending | общее число входящих запросов, требующих обработки в СМЭВ3(сумма wait_request + wait_response) |

| queues.wait_request | число запросов еще не отпарвленных в СМЭВ3 |

| queues.wait_response | число запросов уже отправленных в СМЭВ3, но ожидающих ответа |

КриптоПро CSP 5. 0 R2

Сертифицированная версия КриптоПро CSP 5.0.12000 (Kraken) от 24.11.2020.

Сертификаты соответствия:1-Base: СФ/114-4064 от 20.05.2021 до 01.05.20242-Base: СФ/124-4065 от 20.05.2021 до 01.05.20243-Base: СФ/124-4066 от 20.05.2021 до 01.05.2024

Внимание:

- Изменилась схема лицензирования. Требуются лицензии для КриптоПро CSP 5.0 (начинаются на 50). От КриптоПро CSP 4.0 подходят только временные лицензии с датой окончания. TLS-сервер на *nix теперь требует особую лицензию.

- Дистрибутивы подписаны, что позволяет доверенно распространять их через Интернет. Проверить подпись можно с помощью обновленной утилиты cpverify,

- команды для проверки

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Некоторые носители требуют дополнительное программное обеспечение.

- Вопросы можно задать в нашем форуме в ветке КриптоПро CSP 5.0 и на портале технической поддержки.

Документация:

- Список изменений (changelog)

- Список известных ошибок (errata)

- Документация по установке и использованию КриптоПро CSP 5.0 (KC1)

- Документация по установке и использованию КриптоПро CSP 5.0 (KC2)

- SDK для Windows (для *nix — в devel-пакете в дистрибутиве)

Для Windows:

КриптоПро CSP 5.0 для Windows

Контрольная сумма

ГОСТ: 55DEBC7250BC5C09428FA7085CA6D51EC8282879DB56D084859CFDEBC8EC542B

MD5: 1069fa904005f8ec3951ec6fb49dd7b4

КриптоПро CSP 5.0 для Windows с pkcs#11 модулями компаний Актив, Аладдин Р.Д. и ISBC

Контрольная сумма

ГОСТ: A0DED17BA0AED924606399728BE4BF1A5D6BB7608B1D0BCE998AD576B3AE5B5A

MD5: 75b1bdcb98b71c2c9869f5a189a7a831

При установке в режиме обновления предыдущей версии настройки, ключи и сертификаты сохраняются.

Для macOS:

КриптоПро CSP 5.0 для OS X 10.9+ (x64), с поддержкой macOS 10.15 Catalina

Контрольная сумма

ГОСТ: D854BA1B4C1BFB1DF4EAC5E656B068D9167EB40582425540C74803C4E51F98E0

MD5: 8957569794aa4a97799b6e543f092bbd

Просмотр сертификатов

1. Просмотр установленных сертификатов:

certmgr -list

2. Просмотр установленных сертификатов в локальном хранилище uMy:

certmgr -list -store uMy

3. Просмотр сертификатов в хранилище ПК (обычно сюда устанавливаются корневых сертификаты):

$ certmgr -list -store uRoot

4. Просмотр сертификатов в контейнере:

certmgr -list -container '\\.\Aladdin R.D. JaCarta 00 00\8df47e71-18ae-49c1-8738-9b4b0944dcd4'

5. Просмотр промежуточных сертификатов:

certmgr -list -store uca

Установка личных сертификатов

1. Установка сертификата без привязки к ключам:

certmgr -inst -file cert_bob.cer

2. Установка личного сертификата cert_bob.cer, сертификат при этом попадает в пользовательское хранилище uMy. Приватный ключ находится на флешке.

certmgr -inst -file cert_bob.cer -store uMy -cont '\\.\FLASH\bob'

в команде указывается сертификат cert_bob.cer, который ассоциируется с приватным контейнером \\.\FLASH\bob’

3. Установка сертификата с токена (в конце команды указывается контейнер)

/opt/cprocsp/bin/amd64/certmgr -inst -store uMy -cont '\\.\Aladdin R.D. JaCarta 00 00\8df47e71-18ae-49c1-8738-9b4b0944dcd4'

Работа с криптоконтейнерами

1. Проверить наличие доступных контейнеров:

csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251 CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 16778675 \\.\Aladdin R.D. JaCarta 00 00\8df47e71-18ae-49c1-8738-9b4b0944dcd4 \\.\FLASH\bob \\.\HDIMAGE\bob OK. Total: SYS: 0,010 sec USR: 0,110 sec UTC: 6,240 sec [ErrorCode: 0x00000000]

Имена контейнеров используются для установки личных сертификатов.

- Считыватель FLASH означает, что используется флешка для хранения приватных ключей.

- Также считывателем может выступать токен.

2. Имена контейнеров могут содержать символы на кириллице, поэтому чтобы корректно отобразить контейнеры используйте следующую команду:

csptest -keyset -enum_cont -fqcn -verifyc | iconv -f cp1251

Для дальнейшего использования имен контейнеров содержащих кодировку cp1251, выведем список контейнеров с уникальными именами:

csptest -keyset -enum_cont -fqcn -verifyc -uniq CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:AVX. AcquireContext: OK. HCRYPTPROV: 23397811 \\.\Aladdin R.D. JaCarta 00 00\8df47e71-18ae-49c1-8738-9b4b0944dcd4 | \\.\Aladdin R.D. JaCarta 00 00\SCARD\JACARTA_6082028344937676\CC00\E412 OK. Total: SYS: 0,000 sec USR: 0,110 sec UTC: 6,230 sec [ErrorCode: 0x00000000]

3. Просмотр подробной информации о контейнере:

csptest -keyset -container '\\.\HDIMAGE\bob' -info

4. Перечисление контейнеров пользователя:

csptest -keyset -enum_cont -verifycontext -fqcn

5. Перечисление контейнеров компьютера:

csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys

6. Открыть(проверить) контейнер пользователя:

csptest -keyset -check -cont '\\.\имя считывателя\имя контейнера'

7. Открыть(проверить) контейнер компьютера:

csptest -keyset -check -cont '\\.\имя считывателя\имя контейнера' -machinekeyset

“Fossies” – the Fresh Open Source Software Archive

Member “libgcrypt-1. 1/ChangeLog” (28 Mar 2022, 686049 Bytes) of package /linux/misc/libgcrypt-1. tar. bz2:

As a special service “Fossies” has tried to format the requested text file into HTML format (style: standard) with prefixed line numbers.

Alternatively you can here view or download the uninterpreted source code file.

See also the latest Fossies “Diffs” side-by-side code changes report for “ChangeLog”: 1.10.0_vs_1.10.1.

Пример json запроса

Для проверки настройки сервиса можно отправить в консоли MQ следующий запрос:

Заголовки:

json

{

"type": "Smev3Request",

"ticket": "TICKET_UNIQ_ID",

"reply_to": "test",

"consumer": "test",

"user_id": "test"

}

Тело:

“`json

{

“envelope”: “<tns:ESIADataVerifyRequest xmlns:tns=”urn://mincomsvyaz/esia/uprid/1.4.0″ xmlns:ns2=”urn://mincomsvyaz/esia/commons/rg_sevices_types/1.4.0”>

DEV

1111

111111

Тестов

Тест

Тестович

229-785-346 20

</tns:ESIADataVerifyRequest>”

}

“`

Переменные окружения

Переменные для конфигурирования подключения к RabbitMQ:

MQ_HOST, MQ_PORT, CA_CERT, CLIENT_CERT, CLIENT_KEY

Переменные для конфигурирования подключения к БД:

DATABASE_HOST, DATABASE_PORT, DATABASE_NAME, DATABASE_USER, DATABASE_PASS.

| Название | Описание | ||

|---|---|---|---|

| SMEV_KEY | Ключ СМЭВ3 | ||

| SMEV_CERT | Сертификат СМЭВ3 | ||

| NODE_ID | Параметр node_id для сообщения СМЭВ3 | ||

| SMEV_GET_FILTER | Фильтры для GetResponse. Формат: “ns1|name1;ns2|name2” | ||

| SMEV_SIGN_ALGORITHM | Алгоритм подписи (gost2001,gost12_256,gost12_512) | ||

| SMEV_DGST_ALGORITHM | Алгоритм хеширования (gost2001,gost12_256,gost12_512) | ||

| SMEV_SKIP_SIGN_CHECK | Пропуск проверки подписи СМЭВ3 (true,false) | ||

| ELASTIC_HOST | ip для подключения к ElasticSearch | ||

| ELASTIC_PORT | port для подключения к ElasticSearch | ||

| SMEV_ACK_UNKNOWN | подтверждать ли сообщения с неизвестным smev_message_id(true,false) | ||

| SMEV_SAVE_UNKNOWN_LOGS | логировать ли сообщения с неизвестным smev_message_id(true,false) | ||

| SERVICE_USE_PRODUCTION | Отвечает за наличие признака TestMsg в сообщениях СМЭВ. НЕ СВЯЗАН С ПЕРЕКЛЮЧЕНИЕМ ТЕСТОВОГО/ПРОДУКТОВОГО КОНТУРА СМЭВ | ||

| SMEV_ENDPOINT | Переключает адрес подключения к СМЭВ3. Именно этот параметр переключает тестовый/продуктовый контур СМЭВ3. Допустимые значения: <ul><li>http://smev3-n0.test.gosuslugi.ru:7500/ws?wsdl</li><li>http://172.20.3.12:7500/ws?wsdl – может иметь другое значение</li></ul> | ||

| CRYPTO_PROVIDER | Способ подписания (cryptopro | signer | openssl) |

| CRYPTOPRO_KPS | Имя сертификата для поиска для режима КриптоПРО | ||

| CRYPTOPRO_PIN | Пин доступа к токену для режима КриптоПРО | ||

| SIGNER_URL | Адрес сервиса подписания для режима signer | ||

| SIGNER_SRV_CERT | Сертификат сервиса подписания | ||

| SIGNER_CLIENT_CERT | Сертификат для подключения к сервису подписания | ||

| SIGNER_CLIENT_KEY | Ключ для подключения к сервису подписания |

КриптоПро CSP 4. 0 R4 (исполнения 1-Base/2-Base и 1-Lic/2-Lic)

Сертифицированная версия КриптоПро CSP 4.0.9963 (Abel) от 23.11.2018.Сертификаты соответствия:1-Base: СФ/114-3970 от 15 января 2021 до 15 января 20242-Base: СФ/124-3971 от 15 января 2021 до 15 января 20243-Base: СФ/124-3972 от 15 января 2021 до 15 января 20241-Lic: СФ/114-3973 от 15 января 2021 до 15 января 20242-Lic: СФ/124-3974 от 15 января 2021 до 15 января 2024

Внимание:

- Дистрибутивы подписаны, что позволяет доверенно распространять их через Интернет. Проверить подпись можно с помощью обновленной утилиты cpverify,

команды для проверки - Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Вопросы можно задать на форуме КриптоПРО в ветке КриптоПро CSP 4.0 и на портале технической поддержки.

Документация:

- Список изменений (changelog)

- Список известных ошибок (errata)

- Документация по установке и использованию КриптоПро CSP 4.0 (KC1)

- Документация по установке и использованию КриптоПро CSP 4.0 (KC2)

- Инструкция по использованию КриптоПро CSP 4.0 на английском языке (KC1)

- Инструкция по использованию КриптоПро CSP 4.0 на английском языке (KC2)

- SDK для Windows (для *nix — в devel-пакете в дистрибутиве)

Для Windows:

КриптоПро CSP 4.0 для Windows

Контрольная сумма

ГОСТ: CDF7B587A56A488916DB961630B419285918DABD60EE67CBD18D41B04FC18A49

MD5: 76ce60a06c3cb0a36356c9534650fbe9

При установке в режиме обновления предыдущей версии настройки, ключи и сертификаты сохраняются.

Дистрибутивы в формате Windows Installer

Для macOS:

КриптоПро CSP 4.0 для OS X 10.9+ (x64), без поддержки macOS 10.15 Catalina

Контрольная сумма

ГОСТ: 7BAF9CF5D969320E2ACB72A18A64EFCD7DC4105C402CFDB8BC70F1E33C6E6AAE

MD5: 3f8332245aff7bb425f1ce7c288e9a23

Архивные и несертифицированные версии Вы можете скачать с официального сайта КриптоПРО.

Установка корневых сертификатов

При установке корневых сертификатов достаточно указать хранилище uRoot. При указании mRoot (при наличии прав администратора) корневой сертификат будет доступен всем пользователям системы.

1. Установка в хранилище КриптоПро:

certmgr -inst -store uRoot -file <название-файла>.cer

2. Установка в хранилище ПК:

certmgr -inst -store mRoot -file <название-файла>cer

3. Установка списка отозванных сертификатов crl:

certmgr -inst -crl -file <название-файла>.crl