Облачный криптопровайдер КриптоПро Cloud CSP предоставляет пользователям возможность работы с электронной подписью без привязки к конкретному приложению или сервису. При этом все необходимые криптографические операции выполняются в облаке с использованием сервера облачной электронной подписи «КриптоПро DSS»

Особенности КриптоПро Cloud CSP:

- Не требуются токены/ФКН – Cloud CSP предоставляет единую точку доступа к ключам пользователей и позволяет работать с ними через интерфейс CryptoAPI.

- Не требуется устанавливать на компьютер или мобильное устройство средство ЭП – необходим только КриптоПро CSP 5.0 и доступ к Интернету.

- Ключи пользователей защищены от компрометации – они создаются и хранятся в защищенном криптографическом устройстве КриптоПро HSM

1) Необходимо определить носитель, на котором располагается контейнер закрытого ключа.

Способ для CSP 4. 0/5

Для этого откройте Пуск-Все программы-КриптоПро CSP-Вкладка Сервис- Протестировать-Обзор

В колонке считыватель Вы увидите На каком носителе записан контейнер закрытого ключа.

Для этого откройте Пуск-Все программы- Инструменты КриптоПро

В колонке считыватель Вы увидите на какой носитель записан контейнер закрытого ключа.

2) Определить тип носителя

-CLOUD значит контейнер закрытого ключа расположен на облачном сервере. Необходимо понять забыт пароль на контейнер или учетную запись пользователя.

То необходимо обратиться в организацию, выдавшую Вам облачную электронную подпись, они помогут восстановить данные.

Если при подписи Вы успешно прошли авторизацию и видите перед собой окно такого вида:

То Вы забыли пароль на закрытый ключ, восстановить его нельзя, только подобрать. Необходимо вспомнить пароль, либо перевыпустить подпись.

Важно: обычно у Вас есть ограниченное количество попыток при вводе пароля на облачный ключ, после превышения данного количества ключ будет временно заблокирован (обычно есть 5 попыток), блокировку могут снять в организации, выдавшей Вам облачную электронную подпись, после чего Вы сможете продолжить попытки подбора пароля.

-REGESTRY ключ расположен в реестре. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заново.

-FAT12_<буква диска> ключ расположен на съемном диске. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заного.

-HDIMAGE ключ расположен на локальном диске. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заного.

Какой либо из перечисленых:

Если Вы обнаружили что имя считывателя совпадает с одиним из Выше перечисленных занчений, то контейнер закрытого ключа расположен на токене. Вы имеете ограниченное количество попыток для подбора пароля, после их исчерпания токен будет заблокирован.

Послезно знать пароли по умолчанию:

Тип токена

Стандартный пароль

Rutoken

12345678; 11111111

JaCarta

1234567890

eToken

1234567890

В некоторых случаях, после исчерпания попыток, токен можно разблокировать с помощью пароля администратора. Для этого необходимо обратится к производителю токена.

Недавно нашей компанией был представлен новый криптопровайдер КриптоПро CSP 5. Он обладает довольно широкой функциональностью, поэтому мы решили выпустить серию небольших статей-инструкций, которые покажут, как можно потестировать наиболее существенные нововведения.

Начнем с самой крупной инновации — работы с “облачными токенами”: удаленными хранилищами неизвлекаемых ключей. В качестве непосредственного хранилища ключей выступает защищенный сервер КриптоПро HSM, к которому подключен сервер удаленной подписи КриптоПро DSS. Использование КриптоПро CSP 5. 0 позволяет получить доступ к ключам HSM через использование стандартного интерфейса CryptoAPI.

Данная инструкция покажет, как за пару кликов научить CSP “видеть” ваши ключи. В качестве примера мы будем пользоваться тестовым сервером dss. cryptopro. Заранее заметим, что данный тестовый сервис поддерживает только ключи алгоритма ГОСТ Р 34. 10-2001.

- Создание тестового пользователя

- Копирование пользовательского контейнера

- Создание запроса через DSS

- Подключение к CSP

- Поддерживаемые форматы электронной подписи

- Требования к окружению

- Безопасность

- Способы аутентификации

- Высокая отказоустойчивость и доступность

- Мониторинг функционирования и доступности

- Назначение КриптоПро CSP

- Поддерживаемые алгоритмы

- Поддерживаемые технологии хранения ключей

- Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

- Классические пассивные USB-токены и смарт-карты

- Инструменты КриптоПро

- Поддерживаемое программное обеспечение

- Интеграция с платформой КриптоПро

- Операционные системы и аппаратные платформы

- Интерфейсы для встраивания

- Производительность на любой вкус

- Регулирующие документы

- Суть технологии

- Подробнее о преимуществах «облачной» квалифицированной электронной подписи

- 2 — Защита от компрометации наивысшего уровня

- 3 — Производительность

- 4 — Надежность

- 5 — Экономическая целесообразность

- Вопрос «квалифицированности» «облачной» ЭП

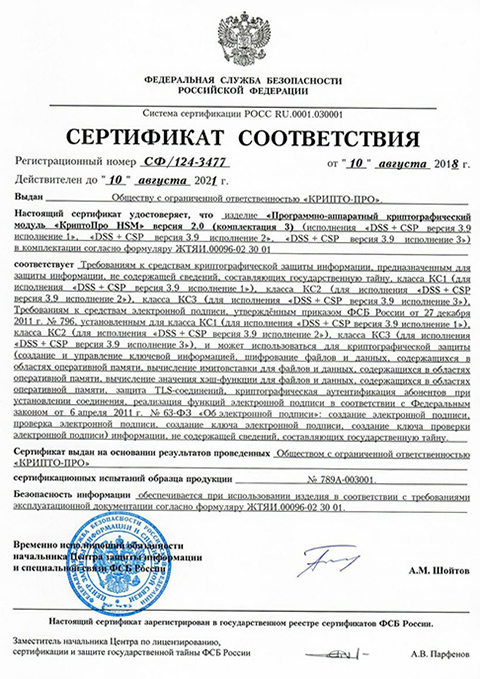

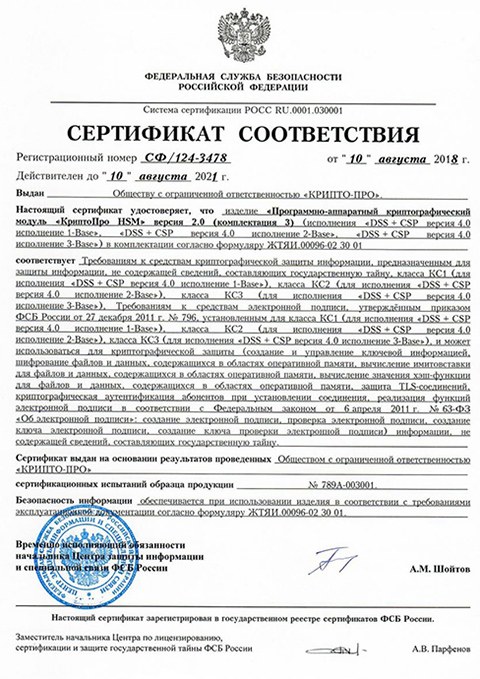

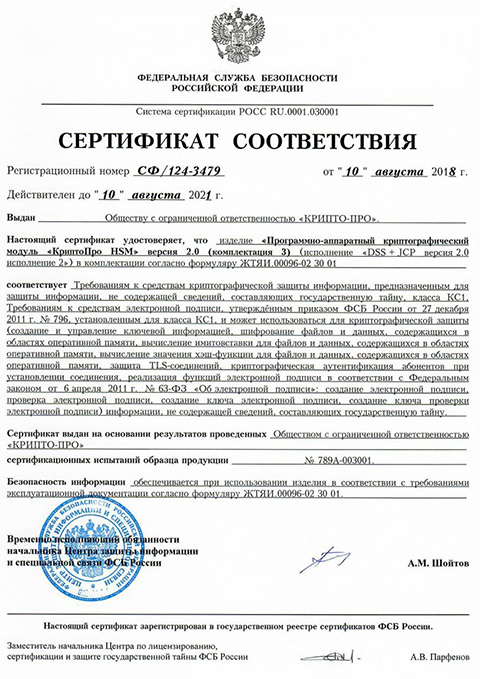

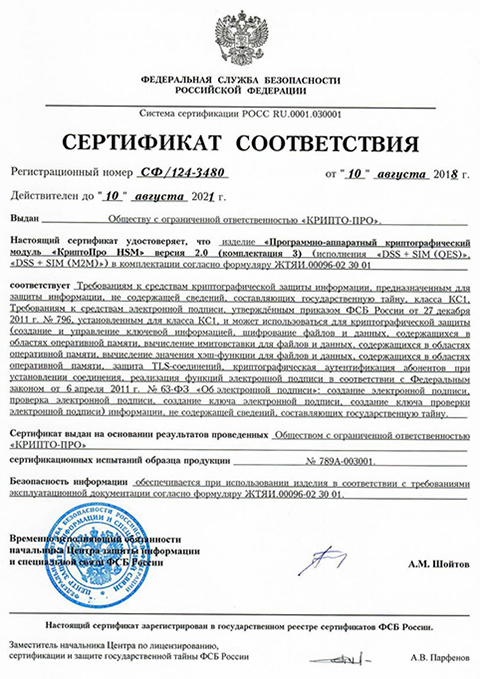

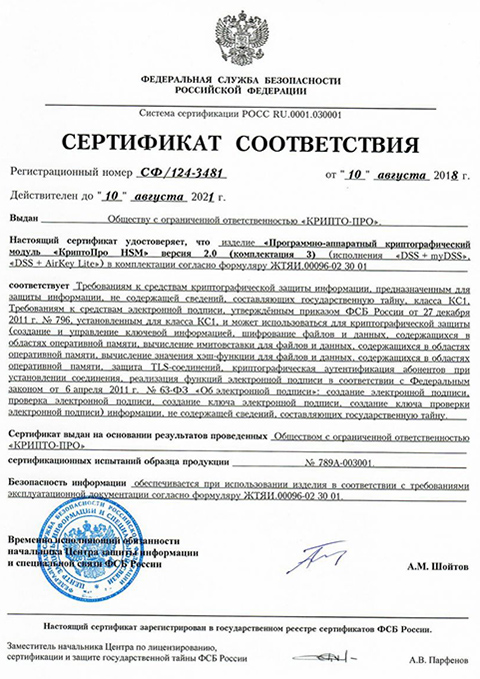

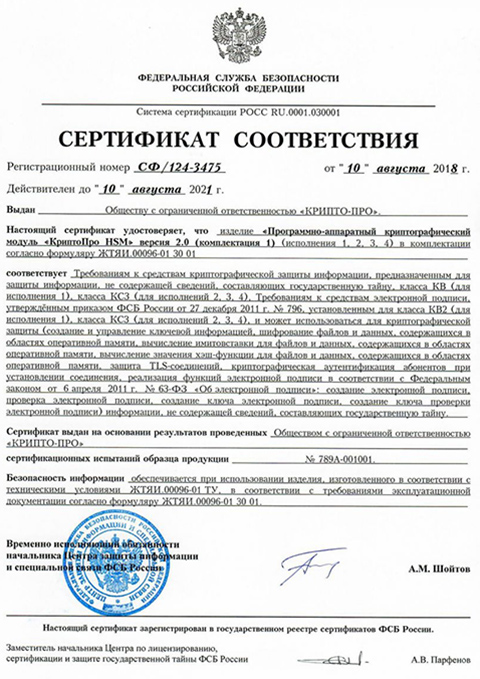

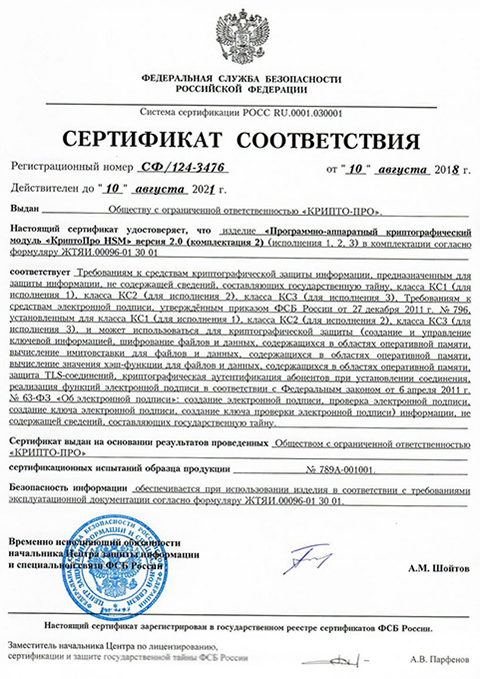

- Сертификаты ФСБ России на различные комплектации решения

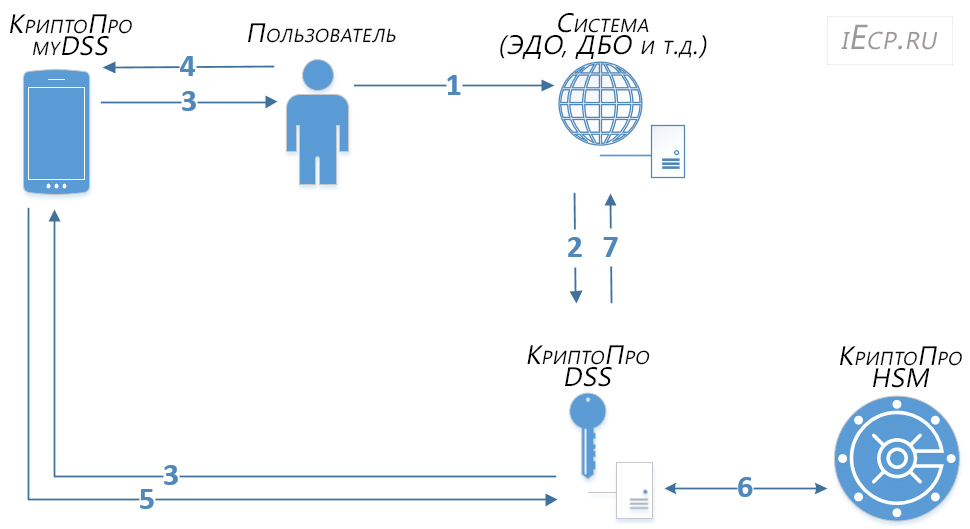

- Схема аутентификации пользователя «облачной» КЭП через мобильное приложение КриптоПро myDSS

- Описание типовой схемы

- Внедрение и стоимость «облачной» квалифицированной электронной подписи

- MOVING TO CLOUD KEYS IS EASY WITH CRYPTOPRO CLOUD CSP

Создание тестового пользователя

Первым делом, заведем пользователя на тестовом сервере. Для этого зайдем в его веб-интерфейс и нажмем кнопку “Регистрация”:

Заполним форму регистрации и подтвердим создание пользователя:

После регистрации мы попадаем на основной экран пользователя, где перечислены сертификаты, соответствующие хранящимся на сервере закрытым ключам. У нового пользователя, разумеется, сертификатов нет. Есть два пути, как их добавить: скопировать существующий контейнер и создать новый. Рассмотрим оба.

Копирование пользовательского контейнера

Прежде всего, у вас должен быть ключевой контейнер формата КриптоПро, а сертификат для него должен быть установлен в системное хранилище. Если сертификата нет, его можно выпустить на нашем тестовом сервисе (открывать через Internet Explorer). При генерации не забудьте пометить ключ как экспортируемый.

Для переноса ключа открываем системное хранилище сертификатов (Win-R – certmgr. msc – ОК), выбираем сертификат, нажимаем правой кнопкой – “Все задачи” – “Экспорт”:

В Мастере экспорта сертификатов указываем, что хотим экспортировать сертификат с закрытым ключом и выполняем экспорт в формат pfx, установив произвольный пароль.

Возвращаемся на экран управления DSS и нажимаем кнопку “Установить сертификат”:

Здесь выбираем экспортированный pfx-контейнер и нажимаем кнопку “Загрузить сертификат”. В результате в списке сертификатов должен появиться ваш скопированный сертификат, который можно просмотреть.

Создание запроса через DSS

Второй путь получения сертификата — это создание запроса на УЦ, который непосредственно подключен к DSS.

Нажимаем “Создать запрос на сертификат”, вводим данные (обязательно только поле CN) и создаём запрос. Во всплывающем окне ПИН-код можно оставить пустым.

Выпущенный сертификат сразу попадает в список и также доступен для просмотра.

Подключение к CSP

Запускаем её из меню Пуск и выбираем пункт “Облачный провайдер”:

В появившемся окне вбиваем адреса используемых сервисов авторизации и доступа к DSS. Для тестового сервиса пользуемся адресами по умолчанию.

Нажимаем кнопку “Установить сертификаты”. Если вы правильно указали адреса, должно появиться браузерное окно аутентификации на DSS. Вводим учетные данные, указанные при регистрации:

В процессе установки сертификатов с сервера будут скачаны и установлены цепочки сертификатов, что может приводить к окнам с предупреждениями:

Если все настроено корректно, приложение сообщит об успешной установке сертификатов и их можно будет просмотреть на вкладке “Контейнеры” или в любом приложении, использующем CryptoAPI:

Теперь данные контейнеры можно использовать в любых приложениях. Если, например, установленный сертификат является квалифицированным, то с его помощью можно подключиться к gosuslugi. ru или nalog.

зам. начальника отдела разработки ФКН,

Форум КриптоПро

»

Средства криптографической защиты информации

»

КриптоПро CSP 5. 0

»

Сертификат выданный налоговой JaCarta-2 PRO/ГОСТ не видит КриптоПро 5

PavelNN

Оставлено

:

13 октября 2021 г. 15:30:13(UTC)

Александр, спасибо, всё получилось!Установил, перезагрузил – КриптоПро определяет Jacarta. На сайте налоговой удалось запустить процедуру создания личного кабинета. На последнем этапе столкнулся с проблемой подписания и отправки соглашения (ошибка ERR_BAD_SSL_CLIENT_AUTH_CERT), но экспериментируя с входом через ЯндексБраузер и Internet Explorer, отключением установленных расширений в браузере и настройкой функции “Проверять защищенные соединения” Касперского, в итоге всё получилось, жду создания и наполнения личного кабинета. Еще раз спасибо за оперативный и результативный ответ.

Mironid

Оставлено

:

21 января 2019 г. 17:31:58(UTC)

Здравствуйте!Облачный токен – как настроить и использовать?Есть инфа или мануал какой?

Mironid

Оставлено

:

6 февраля 2019 г. 12:36:12(UTC)

Как я понимаю на мобильной версии Криптопро Андроид CSP не работает с DSS?

Русев Андрей

Оставлено

:

6 февраля 2019 г. 16:35:51(UTC)

Mironid

Оставлено

:

6 февраля 2019 г. 16:53:28(UTC)

Отлично. Поставил я поставил myDSS на телефон, при старте пишет “Для начала работы отсканируйте QR-код с ключом”. Где взять этот QR-код. Распечатка на бумаге копии сертификата не содержит его, заявление на выпуск содержит но программа не читает его. В самом же DSS сертификат добавлен, как мне установить связь с мобильным приложением?И спрошу еще раз, инструкции есть?

Грибанов Антон

Оставлено

:

6 февраля 2019 г. 17:05:35(UTC)

Добрый день. Хотелось бы уточнить. myDSS – это утилита для вторичной аутентификации в Крипто-Про DSS. Это не криптопровайдер для работы с ЭЦП, с помощью этого ПО не получится работать с площадками и порталами на мобильных устройствах.

Mironid

Оставлено

:

6 февраля 2019 г. 17:31:20(UTC)

Понятно, означает ли этот ответ что на андроид устройствах использовать электронную подпись, при использовании Ваших криптопровайдеров невозможно?

Mironid

Оставлено

:

6 февраля 2019 г. 17:49:46(UTC)

Объясняю:Сейчас идет уже вроде как 2019 год, повышается мобильнось, сотовые телефоны по производительности мощнее среднестатистических ноутбуков и ПК на железе несколько лет давности. Повышается мобильность сотрудников, бухгалтер, директор , менеджер, не сидят на месте. Требуется отправить отчетность в фнс с телефона в дороге, подписать договор в ЭДО с телефона, принять участие в торгах находясь опять таки в дороге или в удалении от офиса. И тут , оба а у меня есть телефон. Захожу в телефон, КЭП привязана к припто про 5. 0 / закинута в облако (как описано у вас в красивых брошурках). И директор/бухгалтер/менеджер без труда справляются с задачей. Для защиты доступа используя встроенные методы защиты телефона, отпечаток пальца, распознание лица или пин код ( банки уже давно так делают). Но наши савдеповские дедушки программисты разрабатывающие софт до сих пор этого не понимают, считая что все должно стоять на ПК под управлением Виндовс, и в помещении под сигнализацией с железной дверью, и книгой описи всех входящих. Отсюда вопрос, есть крипто про 5,0 на андроид, есть DSS, у вас написано что это дает доступ к КЭП через облако, просто надо закинуть ее на ваш сервер, и работать. Но хоть убейте не могу разобраться как это настроить. Или кто пишет ваш софт сам им не умеет им пользоваться, или у вас просто организационные сложности. Ну или на крайний случай анонс сделали что можно , а по факту фейк. В общем спасибо, понимаю что тут правды не найти.

Михаил Хоменко

Оставлено

:

6 февраля 2019 г. 18:07:06(UTC)

Антон Онищенко

Оставлено

:

7 февраля 2019 г. 11:25:17(UTC)

Спасибо. Разобрался. Перенастройка прокси в IE помогла

SNK SNK

Оставлено

:

31 октября 2019 г. 17:28:53(UTC)

Хочу получить сертификат подписи и пользоваться облачным токеном. Мне надо для этого посещать удостоверяющий центр или можно оформить всё в личном кабинете?

SNK SNK

Оставлено

:

31 октября 2019 г. 17:54:35(UTC)

Точнее вопрос: для того, чтобы оформить облачный токен, надо иметь сертификат на физическом носителе или в реестре компьютера?

Программно-аппаратный комплекс КриптоПро DSS 2. 0 предназначен для централизованного выполнения действий пользователей по созданию электронной подписи (ЭП), управления сертификатами и других криптографических операций с использованием ключей, хранимых в ПАКМ КриптоПро HSM (дистанционная («облачная») подпись), локально в мобильном приложении (мобильная подпись) или на рабочем месте пользователя (DSS Lite).

КриптоПро DSS 2. 0 обеспечивает:

Обращаем внимание: до издания ФСБ России требований, предусмотренных пунктом 2. 1 части 5 статьи 8 Федерального закона “Об электронной подписи”, и до осуществления подтверждения соответствия КриптоПро DSS 2. 0 изданным требованиям комплекс не может применяться для реализации функций, предусмотренных частью 2. 2 статьи 15 Федерального закона “Об электронной подписи”.

Поддерживаемые форматы электронной подписи

- Необработанная электронная подпись ГОСТ Р 34.10-2012 (и ГОСТ 34.10-2001);

- Усовершенствованная подпись (CAdES-BES, CAdES-T и CAdES-X Long Type 1);

- Подпись XML-документов (XMLDSig);

- Подпись документов PDF;

- Подпись документов Microsoft Office.

Требования к окружению

КриптоПро DSS 2. 0 предоставляет пользователям интерактивный веб-интерфейс для управления криптографическими ключами и создания ЭП под документами, которые пользователь загружает на КриптоПро DSS. Для работы с данным интерфейсом в случае неквалифицированной подписи необходим лишь веб-браузер.

При встраивании КриптоПро DSS в системы возможна работа через мобильное приложение myDSS, которое получает от сервера уведомления о поступлении документов на подпись и после одобрения операции пользователем отправляет криптографически защищенное подтверждение на сервер КриптоПро DSS.

Безопасность

Создание и хранение ключей электронной подписи пользователей осуществляется с использованием специального защищённого модуля КриптоПро HSM. Каждый пользователь получает доступ к своим ключам после прохождения процедуры надёжной многофакторной аутентификации в КриптоПро DSS. Дополнительно каждый ключевой контейнер защищается индивидуальным ПИН-кодом, который знает и может сменить только владелец ключа электронной подписи.

Пользователями КриптоПро DSS управляет оператор, который имеет возможность посредством веб-интерфейса или API выполнять следующие действия:

- создание пользователя;

- блокирование и удаление пользователя;

- генерация ключа электронной подписи пользователя;

- формирование и передача в удостоверяющий центр запроса на создание сертификата ключа проверки электронной подписи;

- установку полученного сертификата пользователю;

- настройку параметров аутентификации пользователей;

- аудит и формирование аналитической отчетности по выполняемым пользователями операциям;

- сброс пароля в случае его утраты пользователем.

Способы аутентификации

В зависимости от настройки, КриптоПро DSS 2. 0 может реализовывать следующие способы аутентификации пользователя:

- криптографическая аутентификация по алгоритму HMAC в соответствии с Р-50.1.113-2016 с помощью мобильного приложения myDSS или специального апплета на SIM-карте;

- двухфакторная аутентификация с использованием цифровых сертификатов и USB-токенов или смарт-карт;

- двухфакторная аутентификация с дополнительным вводом одноразового пароля, доставляемого пользователю посредством SMS (OTP-via-SMS) (только для неквалифицированной подписи или в качестве дополнительного фактора аутентификации).

Высокая отказоустойчивость и доступность

Обеспечивается с помощью горячего резервирования и кластеризации всех компонент КриптоПро DSS и КриптоПро HSM с помощью специализированных балансировщиков нагрузки (например, HAProxy) и SQL-кластера на базе технологий MS SQL Server AlwaysOn availability groups.

В случае нарушения функционирования любого из зарезервированных компонентов переключение на резервные, в т. размещенные на территориально-удаленных технологических площадках (Резервных ЦОД), осуществляется автоматически без участия обслуживающего персонала и без потери сохраненных данных.

Мониторинг функционирования и доступности

В составе с КриптоПро DSS может использоваться специальный программный комплекс класса Network Performance Monitoring and Diagnostics (NPMD) “КриптоПро Центр Мониторинга” для мониторинга работоспособности и оперативного уведомления администраторов СЭП о выявленных сбоях, ошибках функционирования и прочих внештатных ситуациях.

Сервис электронной подписи ООО «КРИПТО-ПРО»

Тестовый сервис электронной подписи

Порядок использования комплектаций ПАКМ «КриптоПро HSM» с компонентом «КриптоПро DSS 2. 0» для работы с квалифицированной электронной подписью

КриптоПро CSP 5. 0 — новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке).

Все преимущества продуктов этих линеек не только сохраняются, но и приумножаются в КриптоПро CSP 5. 0: шире список поддерживаемых платформ и алгоритмов, выше быстродействие, удобнее пользовательский интерфейс. Но главное — работа со всеми ключевыми носителями, включая ключи в облаке, теперь единообразна. Для перевода прикладной системы, в которой работал КриптоПро CSP любой из версий, на поддержку ключей в облаке или на новые носители с неизвлекаемыми ключами, не потребуется какая-либо переработка ПО — интерфейс доступа остаётся единым, и работа с ключом в облаке будет происходить точно таким же образом, как и с классическим ключевым носителем.

Назначение КриптоПро CSP

- Формирование и проверка электронной подписи.

- Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты.

- Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, и IPsec.

- Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений доверенного функционирования.

Поддерживаемые алгоритмы

В КриптоПро CSP 5. 0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Теперь пользователи имеют возможность использовать привычные носители ключей для хранения секретных ключей RSA и ECDSA.

Электронная подпись

ГОСТ Р 34. 10-2012 (ГОСТ 34. 10-2018), ECDSA, RSA

Хэш-функции

ГОСТ Р 34. 11-2012 (ГОСТ 34. 11-2018), SHA-1, SHA-2

Шифрование

ГОСТ Р 34. 12-2015 (ГОСТ 34. 12-2018), ГОСТ Р 34. 13-2015 (ГОСТ 34. 13-2018), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4

Таблица алгоритмов, поддерживаемых разными версиями КриптоПро CSP.

Поддерживаемые технологии хранения ключей

В криптопровайдере КриптоПро CSP 5. 0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft.

Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

В КриптоПро CSP 5. 0 добавлена поддержка носителей с неизвлекаемыми ключами, реализующих протокол SESPAKE, позволяющий провести аутентификацию, не передавая в отрытом виде пароль пользователя, и установить шифрованный канал для обмена сообщений между криптопровайдером и носителем. Нарушитель, находящийся в канале между носителем и приложением пользователя, не может ни украсть пароль при аутентификации, ни подменить подписываемые данные. При использовании подобных носителей полностью решается проблема безопасной работы с неизвлекаемыми ключами.

Компании Актив, ИнфоКрипт и СмартПарк разработали новые защищенные токены, которые поддерживают данный протокол.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей носителей с неизвлекаемыми ключами и защищенным обменом сообщениями поддерживаемых КриптоПро CSP 5. 0 R2

Компания

Носитель

Актив

Рутокен ЭЦП 2. 0 3000 (USB, Type-C, micro)

Смарт-карта Рутокен ЭЦП 3. 0

Инфокрипт

InfoCrypt Token++

СмартПарк

Форос 2. Базис

Многие пользователи хотят иметь возможность работать с неизвлекаемыми ключами, но при этом не обновлять токены до уровня ФКН. Специально для них в провайдер добавлена поддержка популярных ключевых носителей Рутокен ЭЦП 2. 0, JaCarta-2 ГОСТ и InfoCrypt VPN-Key-TLS.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей носителей с неизвлекаемыми ключами поддерживаемых КриптоПро CSP 5. 0 R2

Компания Носитель

ISBC Esmart Token ГОСТ

Актив Рутокен PINPad

Рутокен ЭЦП (USB, micro, Flash)

Рутокен ЭЦП 2. 0 (USB, micro, Flash, Touch)

Рутокен ЭЦП 2. 0 2100 (USB, Type-C, micro)

Рутокен ЭЦП 2. 0 2151

Рутокен ЭЦП PKI (USB, Type-C, micro)

Рутокен ЭЦП 2. 0 Bluetooth

Рутокен TLS (исполнение 1)

Смарт-карта Рутокен ЭЦП SC

Смарт-карта Рутокен ЭЦП 2. 0 2100

Смарт-карта Рутокен ЭЦП 2. 0 2151

Аладдин Р. JaCarta-2 ГОСТ, JaСarta SF/ГОСТ

JaCarta-2 SE/PKI/ГОСТ

Инфокрипт InfoCrypt Token++ TLS

InfoCrypt VPN-Key-TLS

Классические пассивные USB-токены и смарт-карты

Большинство пользователей предпочитает быстрые, дешевые и удобные решения для хранения ключей. Как правило, предпочтение отдаётся токенам и смарт-картам без криптографических сопроцессоров. Как и в предыдущих версиях провайдера, в КриптоПро CSP 5. 0 сохранена поддержка всех совместимых носителей производства компаний Актив, Аладдин Р. , Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк.

Кроме того, конечно, как и раньше поддерживаются способы хранения ключей в реестре Windows, на жестком диске, на флеш-накопителях на всех платформах.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей классических пассивных USB-токенов и смарт-карт поддерживаемых КриптоПро CSP 5. 0 R2

Компания Носитель

AliothSCOne Series (v5/v6)

Gemalto Optelio Contactless Dxx Rx

Optelio Dxx FXR3 Java

Optelio G257

Optelio MPH150

ISBC Esmart Token

MorphoKSTMorphoKST

NovaCardCosmo

Rosan G&D element V14 / V15

G&D 3. 45 / 4. 42 / 4. 44 / 4. 45 / 4. 65 / 4. 80

Kona 2200s / 251 / 151s / 261 / 2320

Kona2 S2120s / C2304 / D1080

SafeNet eToken Java Pro JC

eToken 4100

eToken 5100

eToken 5110

eToken 5105

eToken 5205

Актив Рутокен S

Рутокен КП

Рутокен Lite

Смарт-карта Рутокен Lite

Аладдин Р. JaCarta ГОСТ

JaCarta PKI

JaCarta PRO

JaCarta LT

DallasTouch Memory (iButton) DS199x

ИнфокриптInfoCrypt Token++ lite

Мультисофт MS_Key исп. 8 Ангара

MS_Key ESMART исп. 5

СмартПарк Форос

Форос 2

R301 Форос

Оскар

Оскар 2

Рутокен Магистра

Инструменты КриптоПро

В составе КриптоПро CSP 5. 0 появилось кроссплатформенное (Windows/Linux/macOS) графическое приложение — «Инструменты КриптоПро» («CryptoPro Tools»).

Основная идея — предоставить возможность пользователям удобно решать типичные задачи. Все основные функции доступны в простом интерфейсе — при этом мы реализовали и режим для опытных пользователей, открывающий дополнительные возможности.

Поддерживаемое программное обеспечение

КриптоПро CSP позволяет быстро и безопасно использовать российские криптографические алгоритмы в следующих стандартных приложениях:

- Офисный пакет Microsoft Office

- Почтовый сервер Microsoft Exchange и клиент Microsoft Outlook

- Продукты Adobe

- Браузеры Яндекс.Браузер, Спутник, Internet Explorer, Chromium GOST

- Средство формирования и проверки подписи приложений Microsoft Authenticode

- Веб-серверы Microsoft IIS, nginx, Apache

- Средства удаленных рабочих столов Microsoft Remote Desktop Services

- Microsoft Active Directory

Интеграция с платформой КриптоПро

С первого же релиза обеспечивается поддержка и совместимость со всеми нашими продуктами:

- КриптоПро УЦ

- Службы УЦ

- КриптоПро ЭЦП

- КриптоПро IPsec

- КриптоПро EFS

- КриптоПро .NET

- КриптоПро Java CSP

- КриптоПро NGate

Операционные системы и аппаратные платформы

Традиционно мы работаем в непревзойдённо широком спектре систем:

- Microsoft Windows

- macOS

- Linux

- FreeBSD

- Solaris

- AIX

- iOS

- Android

- Sailfish OS

- Аврора

- Intel, AMD

- PowerPC

- ARM (в т.ч. Байкал-М, Apple M1)

- MIPS (Байкал-Т)

- VLIW (Эльбрус)

- Sparc

- Microsoft Hyper-V

- VMWare

- Oracle Virtual Box

- RHEV

Таблица операционных систем, поддерживаемых разными версиями КриптоПро CSP.

Классификация операционных систем для использования КриптоПро CSP c лицензией на рабочее место и сервер.

Интерфейсы для встраивания

Для встраивания в приложения на всех платформах КриптоПро CSP доступен через стандартные интерфейсы для криптографических средств:

- Microsoft CryptoAPI

- OpenSSL engine

- Java CSP (Java Cryptography Architecture)

- Qt SSL

Производительность на любой вкус

Многолетний опыт разработки позволяет нам охватить все решения от миниатюрных ARM-плат, таких как Raspberry PI, до многопроцессорных серверов на базе Intel Xeon, AMD EPYC и PowerPC, отлично масштабируя производительность.

Регулирующие документы

23 августа 2018

Рынок уже несколько лет находится в ожидании «облачной» КЭП. Теперь, когда решение найдено, апробировано и прошло сертификацию ФСБ России, пришло время его внедрения в повседневную жизнь. Подробнее о технологии, ее стоимости, установке и преимуществах в материале портала iEcp.

Давно сформированный и продолжающий усиливаться тренд на массовую цифровизацию иногда радует поистине прорывными решениями, которые экономят финансы, а также месяцы или даже годы человеко-часов своих пользователей. Очередной пример — это «облачная» электронная подпись.

«Облачная» квалифицированная электронная подпись («облачная» КЭП) — это юридически значимая электронная подпись, реализованная с помощью технологии, которая все вычислительные операции с использованием ЭП переносит на внешний сервис («облако»), на стороне пользователя оставляя лишь необходимость подтвердить свою личность и совершение операции удобным способом (например, через мобильное приложение).

Разобраться с тем, почему многие проблемы цифровой экономики становятся неактуальными для владельцев «облачной» квалифицированной электронной подписи, поможет понимание принципов и преимуществ технологии.

Суть технологии

Технология «облачной» электронной подписи базируется на 2 основных элементах: КриптоПро DSS 2. 0* и КриптоПро HSM 2. 0*, поддерживающие новый ГОСТ Р 34. 10-2012. Подробнее о переходе на новый ГОСТ формирования электронной подписи можно прочитать в статье «Старт выпуска подчиненных сертификатов аккредитованных УЦ по новому ГОСТ».

* Продукты компании ООО «КРИПТО-ПРО» – лидера рынка производства и распространения средств криптографической защиты информации (СКЗИ) и электронной подписи.

КриптоПро DSS — это сервер «облачной» ЭП, веб-интерфейс или, проще говоря, «оболочка», которую видит и с которой взаимодействует пользователь. КриптоПро DSS может использоваться как сам по себе, так и в составе других систем (ДБО, ЭДО, ЭТП, приложения для ПК и мобильных устройств), для интеграции с которыми предоставляются различные API (базовая часть интерфейса прикладного программирования, на основе которой легко надстроить нужный функционал в различных системах).

КриптоПро HSM — это программно-аппаратный криптографический модуль, предназначенный для безопасного хранения и использования секретных ключей ЭП удостоверяющих центров и пользователей. КриптоПро HSM выполняет операции формирования, проверки ЭП и вычисления значений хэш-функции, шифрования и расшифровки данных.

Реализованное компанией ООО «КРИПТО-ПРО» решение позволяет перенести ключ ЭП в «облако», позволяя владельцам обрести мобильность и забыть о риске компрометации подписи, потери токена и о ряде других сопутствующих проблем.

Подробнее о преимуществах «облачной» квалифицированной электронной подписи

Пользователь ЭП освобождается от «жесткой» привязки к настроенному рабочему месту. Цикл работ по настройке криптографических механизмов и форматов, например, установка средства криптографической защиты – программы КриптоПро CSP, и по управлению ключами берут на себя серверные компоненты решения. Теперь доступ к ключу электронной подписи можно получить и с настольного компьютера, и с ноутбука, и с планшета, и со смартфона и даже с телефона, не имеющего подключения к Интернету. Для работы КриптоПро DSS требуется установить лишь удобное средство аутентификации.

Варианты аутентификации пользователей «облачной» КЭП

доступное и для iOS, и для Android мобильное приложение myDSS;

b. SIM-карта с криптографическим апплетом;

c. смарт-карта или USB-токен с криптографией;

d. использование средств протокола TLS (протокол защиты транспортного уровня).

2 — Защита от компрометации наивысшего уровня

Хранилище ключей — КриптоПро HSM, снабжено датчиками вскрытия, механизмами доверенной генерации и уничтожения ключей, «барьером» от утечек по побочным каналам и от внутреннего нарушителя (администратора), а также другими уровнями защиты, соответствующими классу КВ2. Ключи становятся неизвлекаемыми и некомпрометируемыми.

3 — Производительность

Аппаратные ресурсы решения обеспечивают высокую скорость вычисления электронной подписи, позволяя путем их наращивания масштабировать производительность до любого требуемого уровня.

4 — Надежность

С «облачной» ЭП больше не страшен риск отказа ключевого носителя, его поломки, потери или кражи. Любой сбой пройдет для пользователя незаметно и без последствий благодаря аппаратному резервированию серверных компонент. В качестве примера аппаратного резервирования можно привести дублирование.

5 — Экономическая целесообразность

Решение отменяет необходимость в обязательных расходах на строго регламентированную настройку рабочего места, т. на приобретение и установку локальных средств электронной подписи, на покупку usb-токенов и смарт-карт. Вместо этого пользователи получают гибкость в выборе вариантов аутентификации, которые подразумевают упрощенные процедуры передачи СКЗИ и установки средств ЭП. Выгода от владения данным решением также обеспечивается за счет того, что обслуживание множества пользователей, обеспечение высокой производительности, централизованное хранение ключей с аппаратным резервированием берет на себя один сервер. Переход на «облачную» КЭП позволит сохранить инвестиции, вложенные в:

систему электронного документооборота, поскольку не будет необходимости дорабатывать или менять действующую систему;

b. программное обеспечение для работы с ЭП, так как не будет необходимости отказываться от привычного ПО, например, КриптоПро CSP при установке «облачного» криптопровайдера Cloud CSP «бесшовно» сможет использовать ключи, хранящиеся в «облаке»;

c. партию аппаратных токенов, которыми обеспечен штат сотрудников компании, ведь они смогут выступить в качестве одного из вариантов аутентификации владельцев «облачной» квалифицированной электронной подписи.

Кроме этого, актуальный для 2018 года переход на новый ГОСТ Р 34. 10-2012 не потребует от пользователей решения дополнительных вложений ни в покупку новых токенов, ни нового ПО при условии подключения расширенной технической поддержки.

Вопрос «квалифицированности» «облачной» ЭП

Технически и организационно сложное в своей реализации решение прошло долгий путь от идеи до получения сертификата от Федеральной Службы Безопасности. Процесс был осложнен тем, что помимо применения передовых технологий необходимо было обеспечить должный уровень безопасности пользователей.

10 августа 2018 года компания-разработчик ООО «КРИПТО-ПРО» получила сертификаты ФСБ России на все разработанные комплектации КриптоПро HSM 2. 0 и DSS 2. Это позволяет формировать квалифицированные электронные подписи, используя любой из перечисленных выше способов аутентификации.

Сертификаты ФСБ России на различные комплектации решения

Для того чтобы наглядно продемонстрировать надежность данного решения, в качестве примера приведем один из вариантов прохождения аутентификации пользователя «облачной» квалифицированной электронной подписи.

Схема аутентификации пользователя «облачной» КЭП через мобильное приложение КриптоПро myDSS

Описание типовой схемы

- Создание документа пользователем в сервисе, интегрированном с сервером КриптоПро DSS.

- Отправка документа на подписание пользователю через сервер.

- С помощью мобильного приложения КриптоПро myDSS у пользователя запрашивается разрешение на подпись документа.

- Документ отображается в приложении, для подтверждения операции пользователь вводит пароль (или, если пароль сохранен, проходит аутентификацию Touch ID/Face ID).

- Криптографический код подтверждения, фиксирующий привязку к пользователю, содержимому документа, времени операции и отпечатку устройства, пересылается на сервер.

- При условии успешной проверки кода подтверждения КриптоПро DSS формирует и отправляет запрос на подписание документа ключом электронной подписи пользователя в КриптоПро HSM. Программно-аппаратный криптографический модуль выполняет операцию и направляет подписанный КЭП документ обратно на сервер.

- Подписанный документ отправляется в систему, интегрированную с КриптоПро DSS (например, ЭДО, ДБО и т.д.).

Внедрение и стоимость «облачной» квалифицированной электронной подписи

Важно отметить, что ввиду технических и организационных особенностей реализации решения, оно преимущественно ориентировано на крупные организации с разветвленной сетью владельцев электронных подписей и высокой мобильностью сотрудников: например, удостоверяющие центры, банки, страховые, производственно-сбытовые компании. Это не станет помехой для организаций другого типа и масштаба в использовании на практике «облачной» КЭП. Но может привести к диспропорции между стоимостью внедрения технологии и полученным эффектом.

Внедрение технологии «облачной» КЭП осуществляется при помощи компании-интегратора**. Интегратор обеспечивает взаимодействие разработчика ООО «КРИПТО-ПРО» и организации – конечного пользователя, которой ввиду высокой технологической сложности решения требуется помощь специалистов.

** АО «Аналитический Центр» – центр авторизации УЦ при Ассоциации Электронных Торговых Площадок, поставщик продуктов и услуг в сфере информационной безопасности, аутентификации и идентификации.

Цена внедрения нужной комплектации решения, а значит и итоговая стоимость каждой «облачной» квалифицированной электронной подписи рассчитывается для клиентов в индивидуальном порядке. Эти величины не имеют коммерческой «вольности», но строго определяются анализом текущего технического оснащения компании, временными и трудо- затратами интегратора на подбор подходящих вариантов, а затем необходимыми инвестициями в реализацию выбранного «пути».

Статья создана на основе информационно-справочных материалов ООО «КРИПТО-ПРО» и АО «Аналитический Центр». При использовании текста или его фрагментов обязательно соблюдение правил, указанных внизу портала

MOVING TO CLOUD KEYS IS EASY WITH CRYPTOPRO CLOUD CSP

CryptoPro Cloud CSP is an all-in-one client-side solution for working with cryptographic mechanisms, providing a set of interfaces for cloud keys together with commonly used USB tokens and smart cards.

- Microsoft Office suite;

- Microsoft Exchange and Microsoft Outlook;

- Adobe Systems Inc. products;

- Internet Explorer, Edge web browsers;

- Microsoft Authenticode;

- Microsoft IIS, nginx, Apache, Tomcat web servers;

- Microsoft Terminal Server and Citrix;

- Microsoft Active Directory.

CryptoPro Cloud CSP makes cloud keys available to use in many applications from major vendors, e

Both international and Russian national cryptography standards are supported, the set can be extended for a specific region. CryptoPro Cloud CSP works with digital signatures, PKCS#7-messages (CMS) and TLS connections. It also supports EFS and IPsec.

Operating systems and platforms: