Цифровой документооборот входит в нашу жизнь уверенными шагами и если для юридических лиц это уже суровые будни, то многие физические лица могли с этим еще не столкнуться. Но со временем оставаться в стороне становится всё сложнее и нужно приспосабливаться к меняющимся условиям, иначе можно получить не совсем приятные последствия.

Заключение договоров — дело привычное. Их заключают в банках, в больницах, при покупке мебели, оплате обучения. Прочитать договор, проверить реквизиты юридического лица, с которым заключается договор, убедиться в наличии печати и подписи — стандартная процедура, которая уменьшает риск обмана. Однако приобретённые навыки работы с бумажными договорами не могут просто так перейти в цифровой мир в силу специфики электронных документов.

В этой статье хочется рассказать о своем опыте знакомства с российскими электронными подписями (ЭП), которые используются для подписания договоров с физическими лицами в том числе и страховыми компаниями, а также подводных камнях, на которые наткнулся при этом. Для меня эта история началась при заключении договора со страховой компанией ООО СК “Сбербанк страхование”. После оформления мне показались подозрительными некоторые факты (небольшой спойлер: всё оказалось хорошо) и я стал разбираться, как же мне проверить, что полученный документ действительно выдан страховой компанией, а не некими третьими лицами.

Что же меня насторожило?

После расчёта суммы в калькуляторе на сайте и заполнения формы с паспортными и контактными данными мне на электронную почту пришло письмо, в котором кроме общей информации, полезных ссылок и контактов было 3 вложения: памятка, правила страхования и сам полис. Я ознакомился с документами, оплатил страховку и стал ждать подписанную версию полиса.

Через полчаса ожидания я стал волноваться, быстрый поиск показал, что у страховой компании есть аж 3 разных активных домена: www. sberbank-insurance. ru, www. sberins. ru и sberbankins. ru, что не добавляло мне уверенности в компании.

Звонок в контакт центр принёс информацию о том, что присланный полис и является финальным документом с ЭП страховой компании. Мне показалось странным, что компания отдаёт уже подписанный документ еще до факта оплаты клиентом и я стал проверять полученный pdf файл.

Об использовании ГОСТ SSL(TLS)-сертификатов

2 марта, 2022

Павел Луцик (КриптоПро) об использовании ГОСТ SSL(TLS)-сертификатов :

“Друзья, вчера одним из иностранных удостоверяющих центров (УЦ) были неожиданно отозваны выданные им SSL(TLS)-сертификаты веб-сайтов крупнейших российских банков (ЦБ, Промсвязьбанк, ВТБ), что привело к невозможности защищенного доступа пользователей к этим сайтам. За последние несколько лет подобная ситуация возникает, к сожалению, не впервые и есть ненулевой риск, что эта негативная тенденция продолжится.

В этой связи остро встает вопрос диверсификации защищенного доступа к веб-сайтам организаций. Достичь этого можно разными способами. Например, получив несколько сертификатов в разных международных УЦ. Но здесь опять же есть риск того, что и эти УЦ в какой-то момент отзовут выданные ими сертификаты.

Одним из возможных способов диверсификации может стать обеспечение поддержи ГОСТ TLS посредством использования сертификата, выданного отечественным УЦ, который можно задействовать в случае отзыва сертификата, выданного зарубежным УЦ.

Что для этого необходимо:

На стороне пользователя (при доступе к веб-сайту с ПК) установить одну из актуальных версий КриптоПро CSP и один из браузеров, поддерживающих ГОСТ TLS (Яндекс. Браузер, Internet Explorer, Chromium Gost). При этом важно отметить, что лицензия на КриптоПро CSP при одностороннем TLS (односторонняя аутентификация сервера по сертификату сервера), не требуется. Кроме этого, что не менее важно, при использовании сертификата, полученного в указанном выше УЦ, доверие к корневому сертификату данного УЦ и выданным им сертификатам, на стороне пользователя обеспечивается автоматически, т. корневой сертификат данного УЦ зашит в дистрибутив актуальных версий КриптоПро CSP и устанавливается в ОС автоматически при установке на ПК пользователя ПО КриптоПро CSP.

На стороне пользователя (при доступе к веб-сайту с мобильного устройства с ОС Android или iOS) реализовать для мобильного приложения поддержку ГОСТ TLS посредством CryptoPro CSP SDK, в том числе возможно использование механизма SSL Pinning. Использовать мобильные браузеры для доступа к веб-сайту по ГОСТ TLS, к сожалению, не получится, т. в настоящее время мобильных браузеров, поддерживающих ГОСТ TLS, не существует.

- 24 Поддержка российских SSL-сертификатов

- Установка

- Chromium

- Firefox

- Проверка работоспособности

- Поделиться

- Убедитесь что КриптоПро CSP 4 установлен на вашем компьютере

- Если у вас токен (Рутокен например)

- Если закрытый ключ в виде файлов

- Установка сертификата из закрытого ключа

- Использование электронной подписи без токена или флешки (установка в реестр)

- Настройки tls в крипто про

- Глава вторая

- Установка «КриптоПро CSP»

- Сайты, запрашивающие шифрование ГОСТ TLS

- Настройки КриптоПро ЭЦП Browser plug-in

- Как найти приватный ключ SSL?

- Настройка считывателя КриптоПро

- Настройка электронной подписи КриптоПро

- Настройка КриптоПро

- Создание подписанного документа

- Глава первая

- Настройка TLS КриптоПро

- Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

- Как создать закрытый ключ?

- Сохранность приватного ключа SSL

- КриптоПро — как решить проблему «не найден контейнер, соответствующий открытому ключу сертификата»?

- Немного про корневые и промежуточные сертификаты

- Установка сертификатов

- КриптоПро IPsec

- КриптоПро JCP

- Инструменты КриптоПро

24 Поддержка российских SSL-сертификатов

Установка Настройка в ChromiumНастройка в FirefoxПроверка работоспособности

SSL-сертификат – это цифровой сертификат, удостоверяющий подлинность веб-сайта и позволяющий использовать зашифрованное соединение. SSL (Secure Sockets Layer) – это протокол безопасности, создающий зашифрованное соединение между веб-сервером и веб-браузером.

Компаниям необходимо добавлять SSL-сертификаты на веб-сайты для обеспечения конфиденциальности и безопасности клиентских данных.

В данный момент в РЕД ОС обеспечена поддержка российских сертификатов безопасности, предоставленных удостоверяющим центром Минцифры России.

Установка

Для установки корневого сертификата перейдите в сеанс пользователя root:

и выполните команду:

dnf install ca-certificates-ru

Chromium

В браузере Chromium привязка сертификата происходит автоматически.

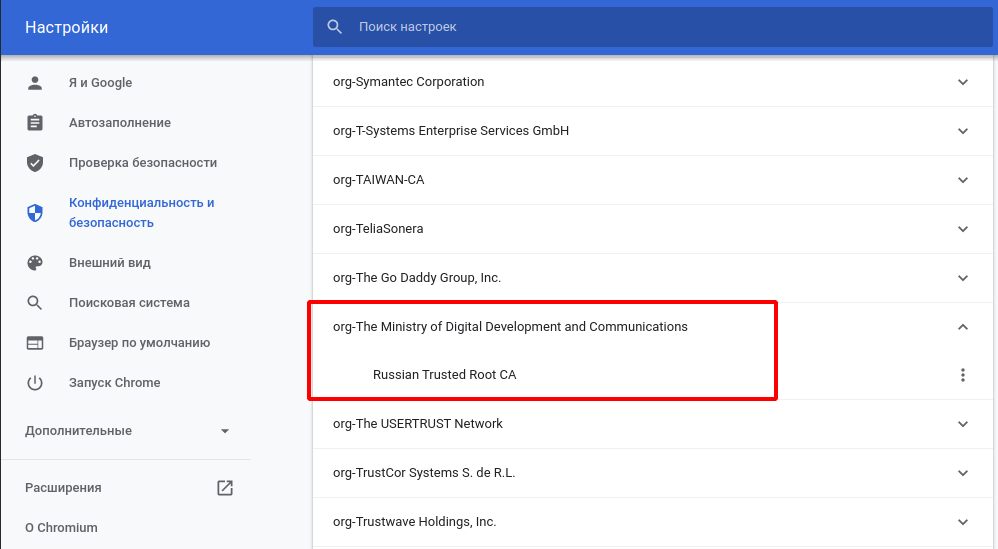

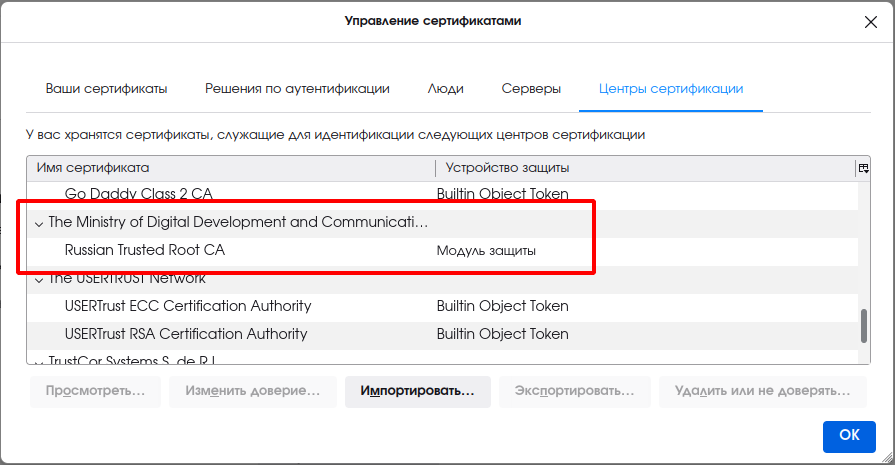

Для того чтобы убедиться, что сертификат был добавлен, необходимо открыть браузер через «Главное меню» – «Интернет» – «Веб-браузер Chromium».

Затем перейти в «Настройки» браузера, в разделе «Конфиденциальность и безопасность» выбрать пункт «Безопасность», в разделе «Дополнительные» выбрать пункт «Настроить сертификаты» и перейти на вкладку «Центры сертификации».

В приведенном списке будет доступен корневой сертификат удостоверяющего центра.

Здесь можно просмотреть информацию о сертификате, изменить уровень доверия или экспортировать данный сертификат.

Firefox

В браузере Firefox привязку сертификата необходимо осуществлять вручную.

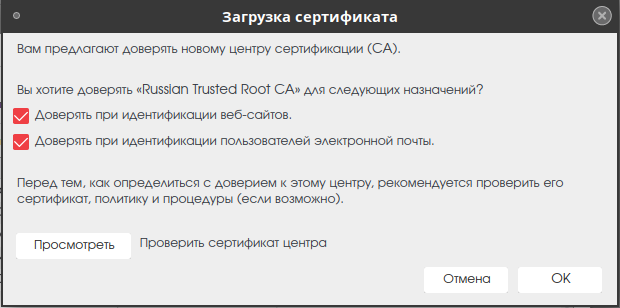

Для этого требуется перейти в «Настройки» браузера, затем открыть раздел «Приватность и защита». Далее в секции «Защита» в графе «Сертификаты» нажать на кнопку «Просмотр сертификатов. Откроется страница управления сертификатами, в которой нужно перейти во вкладку «Центры сертификации» и нажать «Импортировать.

В окне импорта необходимо открыть файл /etc/pki/ca-trust/source/anchors/rootca_ssl_rsa2022. cer.

При загрузке сертификата необходимо выбрать уровень доверия , т. установить флаг «Доверять при идентификации веб-сайтов» и нажать «ОК».

Далее для применения настроек в окне управления сертификатами также необходимо нажать «ОК». После этого корневой сертификат будет добавлен в ваши Центры сертификации.

Проверка работоспособности

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Во вторник стало известно о прекращении действия сертификатов, которые необходимы, в частности, веб-сайтам для подтверждения их подлинности; западные удостоверяющие центры лишили таких сертификатов сайты банка ВТБ и Центробанка.

Поясним в самом общем виде, о чём идёт речь.

SSL-сертификаты (аббревиатура от «Secure Sockets Layer») – средство обеспечения информационной безопасности в киберпространстве. Представляет собой протокол зашифрованной передачи данных с использованием асимметричных ключей. Приватный ключ владельца веб-сайта (будем говорить только о сайтах, хотя SSL-сертификат может использоваться для удостоверения подлинности практически любых данных) и публичный ключ, который хранится в удостоверяющем центре, позволяют, во-первых, при соединении с сайтом удостовериться, что он действительно принадлежит определённому владельцу. Во-вторых, это даёт возможность шифровать трафик в канале передачи данных – они шифруются на передающем сервере и расшифровываются на принимающем.

Лишение SSL-сертификата создаёт проблемы прежде всего для сайтов, на которых осуществляется приём платежей – банки, онлайн-магазины, сайты для бронирования билетов и пр. Непреодолимыми эти проблемы не являются, однако они серьёзны.

Удостоверяющие центры, выдающие SSL-сертификаты, крайне немногочисленны, и все находятся за пределами России. Создать в стране собственный глобальный удостоверяющий центр теоретически возможно, существует регламентированная процедура, которая сто́ит от полумиллиона долларов и занимает от полугода времени.

Однако это бессмысленно. Архитекторы санкций могут прекратить приём SSL-сертификатов российского удостоверяющего центра, это даже проще, чем лишать сертификата каждый неугодный сайт в отдельности. Прецеденты имеются.

Для внутреннего употребления, т. в России, обеспечить SSL-сертификацию своими силами несложно, удостоверяющие центры уже есть. В соответствии с законодательством РФ для криптозащиты трафика по SSL-сертификатам, выданным в России, применяются отечественные алгоритмы шифрования. Это ограничивает, а на практике исключает возможность использования таких сертификатов вместо прежних, выданных иностранными удостоверяющими центрами.

Причина в том, что проверку SSL-сертификатов сайтов осуществляет браузер – эта функция в него встроена. Отечественные криптоалгоритмы ни Google Chrome, ни Microsoft Edge, ни другие западные браузеры не поддерживают. Поддержка отечественных SSL-сертификатов есть в «Яндекс. Браузере» и в «Спутнике». Также их принимает Единый портал госуслуг (ЕПГУ).

Редакция благодарит сотрудника Positive Technologies, эксперта по информационной безопасности Дмитрия Склярова за консультацию.

Следите за нашим Телеграм-каналом, чтобы не пропускать самое важное!

Поделиться

- 1. Убедитесь что КриптоПро CSP 4 установлен на вашем компьютере

- 2. Если у вас токен (Рутокен например)

- 3. Если закрытый ключ в виде файлов

- 4. Установка сертификата из закрытого ключа

- 5. Использование электронной подписи без токена или флешки (установка в реестр)

- Сохранность приватного ключа SSL

- Как найти приватный ключ SSL?

- Как создать закрытый ключ?

Мы опишем установку сертификата электронной подписи и закрытого ключа для ОС семейства Windows. В процессе настройки нам понадобятся права Администратора (поэтому нам может понадобится сисадмин, если он у вас есть).

Если вы еще не разобрались что такое Электронная подпись, то пожалуйста ознакомьтесь вот с этой инструкцией. Или если еще не получили электронную подпись, обратитесь в Удостоверяющий центр, рекомендуем СКБ-Контур.

Хорошо, предположим у вас уже есть электронная подпись (токен или флешка), но OpenSRO сообщает что ваш сертификат не установлен, такая ситуация может возникнуть, если вы решили настроить ваш второй или третий компьютер (разумеется подпись не “прирастает” только к одному компьютеру и ее можно использовать на нескольких компьютерах). Обычно первоначальная настройка осуществляется с помощью техподдержки Удостоверяющего центра, но допустим это не наш случай, итак поехали.

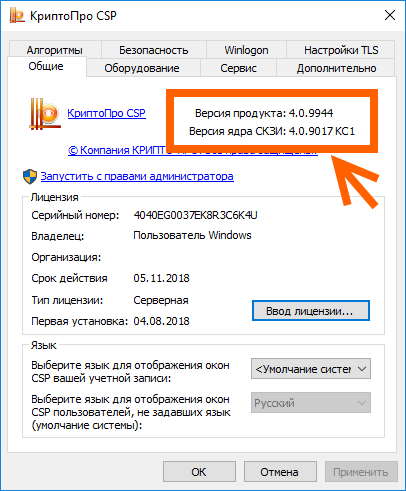

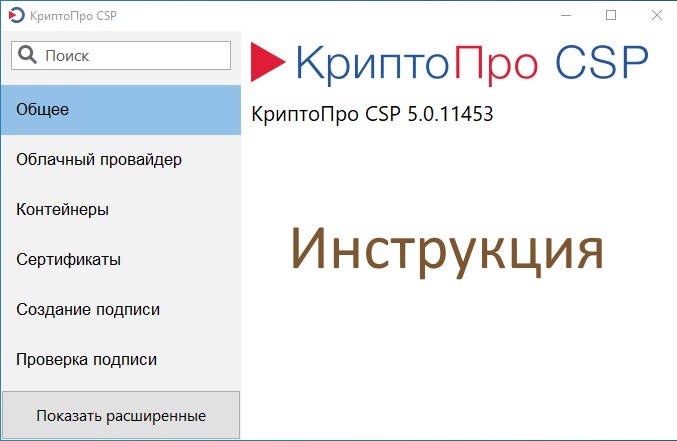

Убедитесь что КриптоПро CSP 4 установлен на вашем компьютере

Для этого зайдите в меню Пуск КРИПТО-ПРО КриптоПро CSP запустите его и убедитесь что версия программы не ниже 4-й.

Если у вас токен (Рутокен например)

Прежде чем система сможет с ним работать понадобится установить нужный драйвер.

Алгоритм такой: (1) Скачиваем; (2) Устанавливаем.

Для токена может понадобиться стандартный (заводской) пин-код, здесь есть стандартные пин-коды носителей.

Если закрытый ключ в виде файлов

Закрытый ключ может быть в виде 6 файлов: header. key , masks. key , masks2. key , name. key , primary. key , primary2. key

Тут есть тонкость если эти файлы записаны на жесткий диск вашего компьютера, то КриптоПро CSP не сможет их прочитать, поэтому все действия надо производить предварительно записав их на флешку (съемный носитель), причем нужно расположить их в папку первого уровня, например: E:Andrey <файлики>, если расположить в E:Andreykeys <файлики>, то работать не будет.

(Если вы не боитесь командной строки, то съемный носитель можно сэмулировать примерно так: subst x: C: mp появится новый диск (X:), в нем будет содержимое папки C: mp, он исчезнет после перезагрузки. Такой способ можно использовать если вы планируете установить ключи в реестр)

Нашли файлы, записали на флешку, переходим к следующему шагу.

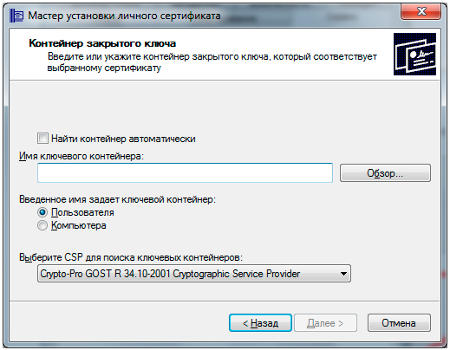

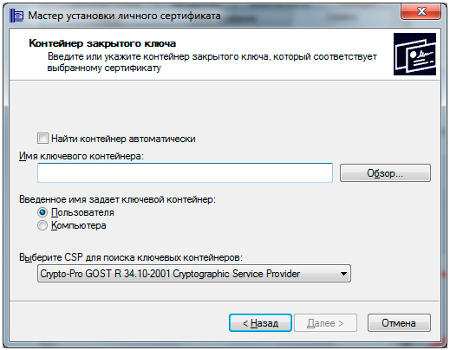

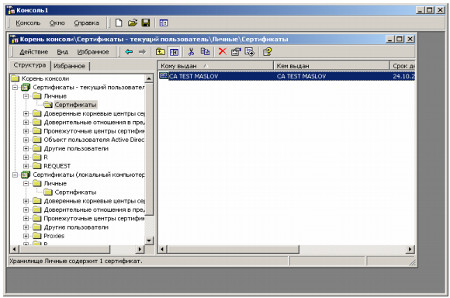

Установка сертификата из закрытого ключа

Теперь нам нужно получить сертификат, сделать это можно следующим образом:

- Открываем КриптоПро CSP

- Заходим на вкладку Сервис

- Нажимаем кнопку Просмотреть сертификаты в контейнере, нажимаем Обзор и здесь (если на предыдущих шагах сделали все правильно) у нас появится наш контейнер. Нажимаем кнопку Далее, появятся сведения о сертификате и тут нажимаем кнопку Установить (программа может задать вопрос проставить ли ссылку на закрытый ключ, ответьте “Да”)

- После этого сертификат будет установлен в хранилище и станет возможным подписание документов (при этом, в момент подписания документа, нужно будет чтобы флешка или токен были вставлены в компьютер)

Использование электронной подписи без токена или флешки (установка в реестр)

Если скорость и удобство работы для вас стоит чуть выше чем безопасность, то можно установить ваш закрытый ключ в реестр Windows. Для этого нужно сделать несколько простых действий:

- Выполните подготовку закрытого ключа, описанную в пунктах (2) или (3)

- Далее открываем КриптоПро CSP

- Заходим на вкладку Сервис

- Нажимаем кнопку Скопировать

- С помощью кнопки Обзор выбираем наш ключ

- Нажимаем кнопку Далее, потом придумаем какое-нибудь имя, например “Пупкин, ООО Ромашка” и нажимаем кнопку Готово

- Появится окно, в котором будет предложено выбрать носитель, выбираем Реестр, жмем Ок

- Система попросит Установить пароль для контейнера, придумываем пароль, жмем Ок

Чтобы для сертификата проставить ссылку на этот закрытый ключ выполните действия из пункта (4).

Важное замечание: портал OpenSRO не “увидит” сертификат, если вышел срок его действия.

Многие компоненты современной ИТ инфраструктуры достаточно тесно завязаны на использование сертификатов. Что же делать, если сертификат поврежден, или же создан без правильно сгенерированного закрытого ключа? С таким «голым» файлом сертификата не будут корректно работать такие сетевые сервисы, как Exchange, IIS и т. Поэтому решил составить инструкцию по пересозданию закрытого ключа для установленного сертификата:

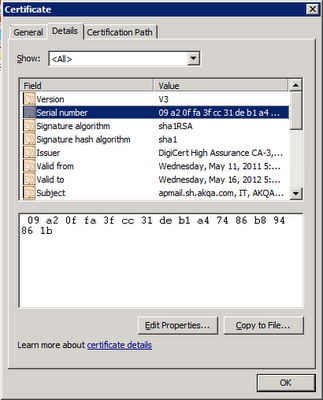

- Откройте свойства сертификата, для которого вы хотите пересоздать закрытый ключ. На вкладке Details выберите поле Serialnumber.

- Скопируйте серийный номер в буфер обмена:

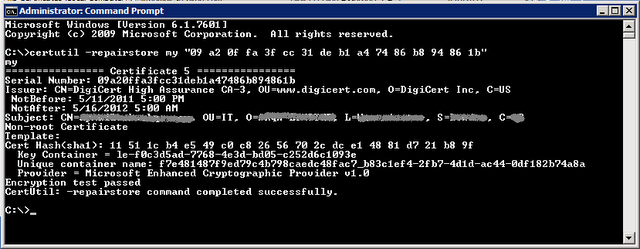

Результат выполнения команды будет примерно следующий, главное чтобы в нем была следующая строка «repairstore command completed successfully»:

После чего в окне сертификата появится маленький золотой ключик, обозначающий что у вас имеется закрытый ключ и внизу появится надпись «You have a private key that corresponds to this certificate«.

Настройки tls в крипто про

Наиболее вероятные причины:

- IIS не может получить список отозванных сертификатов (СОС, CRL) по URL указанному в поле CDP сертификата;

- Неверно настроено сопоставление сертификатов и клиентов (версия 1.1 не полностью поддерживает такое сопоставление, если дело в нем, то рекомендуем использовать версию 2.0);

- Сертификат клиента и сертификат сервера получены от разных УЦ;

- Сертификат клиента не имеет соответствующего назначения;

- Сертификат клиента некорректно связан с контейнером секретного ключа или пользователь Windows не имеет к нему доступа (скажем, из-за особенностей системы разграничения доступа Windows NT/2000/XP если пользователь входил ранее в группу Администраторы, а теперь нет).

Глава вторая

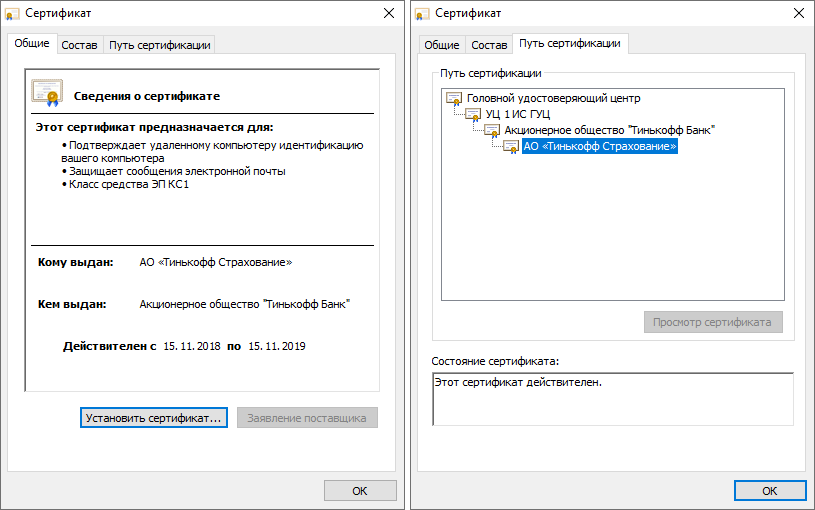

Порывшись в почте, я нашел еще один электронный договор. По счастливой случайности, им тоже оказался страховой полис, но на этот раз еОСАГО от АО “Тинькофф Страхование”. Открываем сертификат, смотрим выпустившую сертификат организацию. Ей оказывается АО “Тинькофф банк”. Да, оказывается у них есть свой УЦ, который выдает сертификаты дочерним организациям (у Сбербанка тоже есть свой УЦ, но в дочерних структурах он не используется).

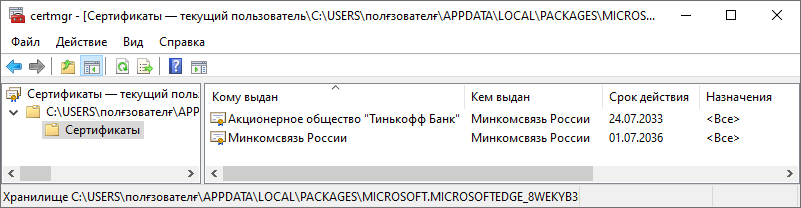

По отработанному алгоритму идём в поисковую систему с запросом “тинькофф сертификат”, находим официальный сайт УЦ АО Тинькофф Банк. Тут нас встречает изобилие ссылок на корневые сертификаты, списки отозванных сертификатов и даже видеоинструкция по их установке. Скачиваем “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34. 2012”, на этот раз ссылка ведёт не на сторонний сервис, а на сайт банка. Формат файла P7B не очень известный, но открывается Windows без установки стороннего софта и показывает находящиеся в нём сертификаты. Здесь уже привычный корневой сертификат от Минкомсвязи (другой, не тот, что в первом случае) и промежуточный сертификат УЦ банка.

Ставим оба, проверяем сертификат в полисе. Но нет, сертификат не является доверенным, т. система не может подтвердить поставщика сертификата. На сайте УЦ было 2 ссылки на 2 цепочки сертификатов, один для ГОСТ Р 34. 2001, другой для ГОСТ Р 34. 2012. Полис был выпущен в этом году, логичнее бы его подписать уже более современным криптоалгоритмом (тем более уже есть версия ГОСТ от 2018 года, алгоритмы обновляются довольно часто), но давайте проверим старый.

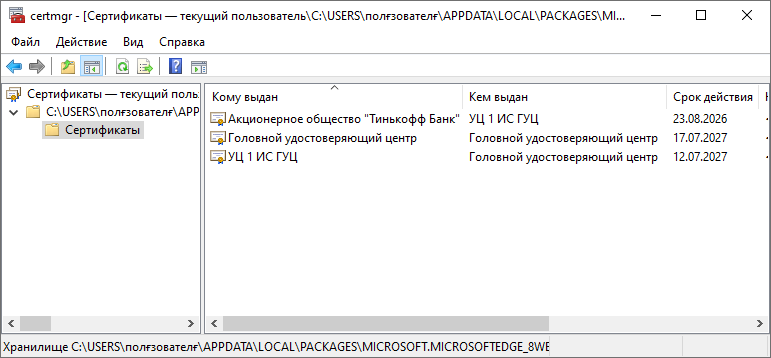

В новом файле формата P7B оказывается уже 3 файла сертификатов. Можно поставить все 3, однако стоит заметить, что сертификат “Головного удостоверяющего центра” мы поставили в первой главе из RAR архива ООО “ИТК”, они идентичны. А сертификат с не очень говорящим названием “УЦ 1 ИС ГУЦ” поставил КриптоПро CSP, т. галочка об установке корневых сертификатов была установлена по-умолчанию в его инсталляторе. Единственным новым является сертификат АО “Тинькофф Банк”, который мы и ставим.

После установки сертификатов из “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34. 2001” путь в сертификате прорисовался и система радостно сообщила, что он является доверенным. Adobe Acrobat Reader DC также подтвердил, что подпись действительна.

На этом приключения с проверкой ЭП на полисе еОСАГО завершаются. Заметно, что после того, как в системе уже установлен необходимый софт, а пользователь понимает принципы работы и поиска промежуточных сертификатов, то проверка подписи занимает уже меньше времени.

Но проблемные места по-прежнему видны: необходимо искать в интернете официальные сайты удостоверяющих центров, разбираться в инструкциях по установке сертификатов. Даже при установленных корневых сертификатах необходимо искать промежуточный, иначе цепочка доверия будет не полной и система не сможет подтвердить достоверность подписи.

Установка «КриптоПро CSP»

По требованиям российского законодательства признается только использование TLS-соединений, установленных по российским криптографическим алгоритмам ГОСТ 28147-89, ГОСТ Р 34. 10-94, ГОСТ Р 34. 11-94 и ГОСТ Р 34. 10-2001. Поэтому, если вам требуется использование сайтов, использующих шифрование по ГОСТ алгоритмам, необходимо установить программу «КриптоПро CSP».

В операционных системах Windows используется программа КриптоПро CSP — набор криптографических утилит для генерации электронной подписи, работы с сертификатами

Для установки КриптоПро CSP воспользуйтесь материалами с официального сайта:

После установки КриптоПро CSP браузер проверяет наличие и работоспособность этой программы.

Сайты, запрашивающие шифрование ГОСТ TLS

Если сайт запрашивает шифрование ГОСТ TLS, браузер проверяет, установлено ли программа КриптоПро CSP. Если программа установлена, ей передается управление.

Примеры сайтов, запрашивающих шифрование: www. gosuslugi. ru , сайты на домене. gov. ru ,. kamgov. ru ,. nalog.

Если сайта нет в списке, то запрашивается дополнительное подтверждение. Если вы доверяете сайту и соединение должно быть произведено с использованием шифрования ГОСТ TLS, нажмите кнопку Продолжить.

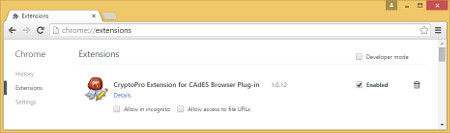

Настройки КриптоПро ЭЦП Browser plug-in

Настройки плагина связаны непосредственно с настройкой электронной подписи, поэтому приведенные в предыдущем абзаце рекомендации актуальны для пользователей, работающих с электронной подписью в веб-браузерах. Более подробную информацию о регулировании функций ЭЦП Browser plug-in можно найти на официальном сайте разработчика КриптоПро.

Для подписи электронных документов, будем использовать программное обеспечение КриптоПро CSP.

Использование иных криптографических программ под административную ответственность руководителей и лиц, использующих ПО СКЗИ, не имеющих действующего сертификата соответствия ФСБ РФ.

Как найти приватный ключ SSL?

Ваш приватный ключ создается, как правило, в тот момент, когда Вы генерируете CSR запрос, или же непосредственно перед этим. Если для управления вашими приватными ключами вы используете OpenSSL (например, вы пользуетесь дистрибутивами Linux на основе Debian или Red Hat), то при выполнении команды OpenSSL req приватный ключ обычно сохраняется в том же каталоге, где была инициирована команда. Если вы используете веб-сервер Microsoft IIS, то ваш закрытый ключ SSL хранится в скрытой папке на сервере-отправителе запроса на выпуск SSL сертификата (который еще называется Certificate Signing Request или сокращенно CSR-запрос). При правильной установке, сертификат сервера будет совпадать с приватным ключом. Если приватный ключ отсутствует, это может означать:

- Сертификат не был установлен на сервере, использовавшемся для генерации CSR-запроса (актуально для серверов Microsoft IIS и некоторых других).

- Ожидающий обработку CSR запрос был сброшен веб-сервером IIS.

- Сертификат был установлен с помощью мастера импорта сертификатов, а не средствами IIS.

Разные устройства и серверы используют разные методы хранения и создания приватных ключей. Зачастую определить расположение приватного ключа на сервере довольно сложно. Ознакомление с документацией вашего устройства – самый быстрый способ разобраться, где именно приватные ключи хранятся на вашем сервере.

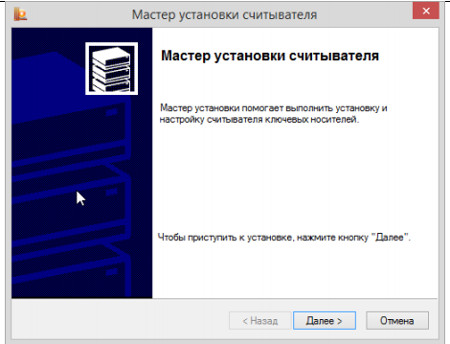

Настройка считывателя КриптоПро

Устройства для считывания ключевой информации настраиваются во вкладке «Оборудование». При помощи инструментов, размещенных в этой вкладке, можно добавлять, удалять и изменять считыватели. Для этого необходимо активировать кнопку «Настроить считыватели».

В данной вкладке настраиваются также датчики случайных чисел и настраиваются типы носителей. Ознакомиться со свойствами считывателя можно, активировав кнопку «Настроить считыватели». В окне «Свойства считывателя» можно увидеть данные о носителе, его состояние, текущую версию программы и другое.

Настройка электронной подписи КриптоПро

Чтобы создавать и проверять электронную подпись через веб-страницы используется специальный плагин КриптоПро ЭЦП Browser plug-in, который встраивается в браузер. Соответственно, настройка ЭЦП КриптоПро должна начинаться с установки плагина.

Настройка КриптоПро

СКЗИ КриптоПро используется в качестве программного обеспечения для надежной защиты конфиденциальных данных, создания и верификации электронной подписи. Применяется не только криптопровайдер, но и его дополнительные компоненты, встраиваемые плагины.

От правильной настройки программы будет зависеть корректная работа программы, своевременное обновление и возможность эффективно защищать данные в соответствии с государственными стандартами. Настроив ПО, можно сразу же приступать к работе. КриптоПро лицензия доступна для покупки в SoftMagazin для разного количества компьютеров и серверов.

Создание подписанного документа

Подписать можно абсолютно любой файл.

Перейдите в пункт “Создание подписи”

Нажмите на кнопку “Выбрать файл для подписи” и выберите файл, который нужно подписать.

Выберите подпись, которой необходимо подписать документ. Обратите внимание – ЭЦП должно быть актуальной.

После выбора ЭЦП станет активной кнопка “Подписать”. Необходимо её нажать. Если документ подписан и нет ошибок – под кнопкой “подписать появится соответствующая надпись. Либо будет указана ошибка с кодом.

Далее перейдите в папку, где хранился подписываемый документ, в нем будет два файла – сам документ и его подпись. Размещать или пересылать необходимо оба документа.

По требованиям российского законодательства признается только использование TLS-соединений, установленных по российским криптографическим алгоритмам ГОСТ 28147-89, ГОСТ Р 34. 10-94, ГОСТ Р 34. 11-94 и ГОСТ Р 34. 10-2012. Поэтому, если вам требуется использование сайтов, использующих шифрование по ГОСТ алгоритмам, необходимо установить программу «КриптоПро CSP».

Глава первая

Все манипуляции с PDF документом приведены в чистой версии ОС Windows 10, русская домашняя редакция, как наиболее вероятной среде работы простого пользователя. Набор софта, используемый в статье, также является непрофессиональным и доступным для всех.

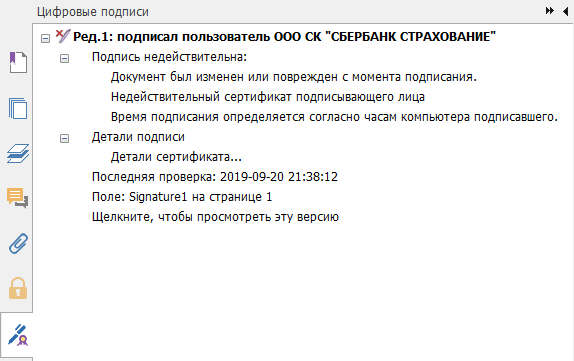

Для начала я открыл документ в просмотрщике Foxit Reader, который использую как основной:

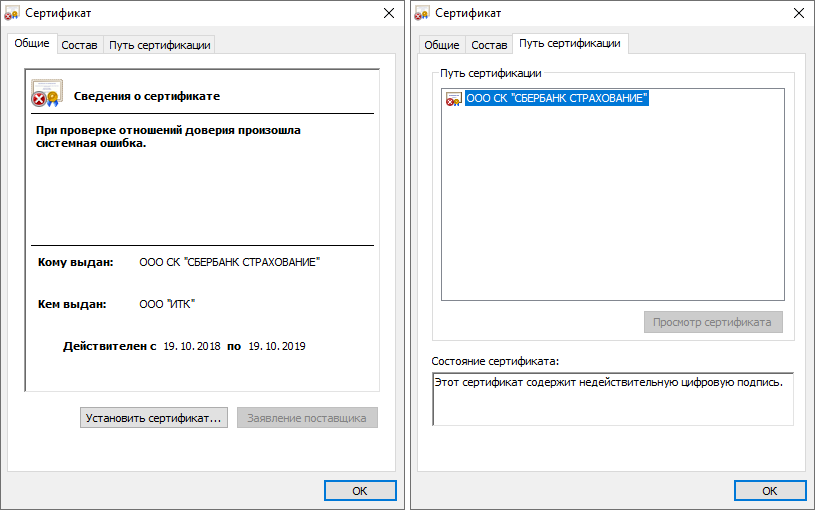

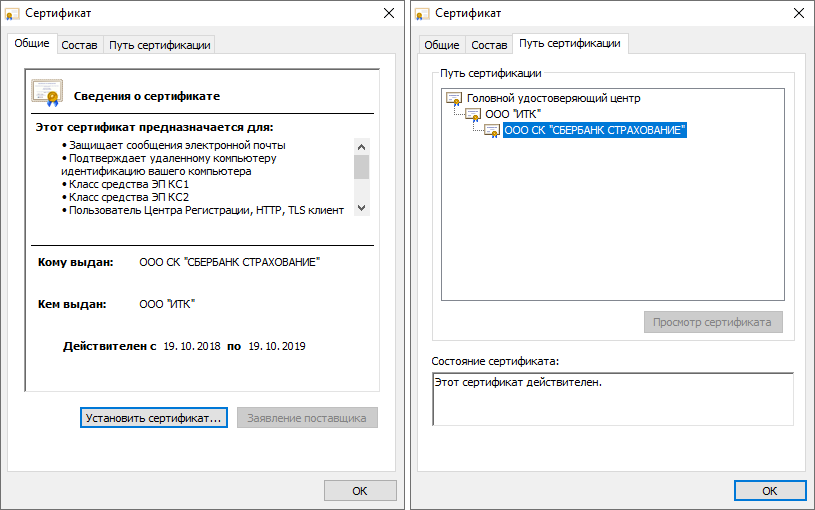

Это выглядит очень и очень подозрительно — документ модифицирован непонятно кем, сертификат также не является доверенным. Система не может проверить цепочку доверия для данного сертификата и помечает его недействительным.

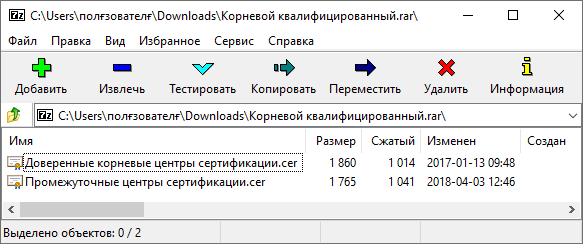

Кроме имени организации, которой выдан сертификат, видно наименование выдавшей его организации, ООО “ИТК”. Поиск по запросу “ООО ИТК сертификат” вывел меня на страницу Установка корневого сертификата Удостоверяющего центра ООО «ИТК». Это официальный сайт ООО «Интернет Технологии и Коммуникации», который является одним из удостоверяющих центров, выдающих сертификаты ЭП.

Снова открываем сертификат из документа. И чуда не произошло, цепочка доверия от корневого до конечного не строится!

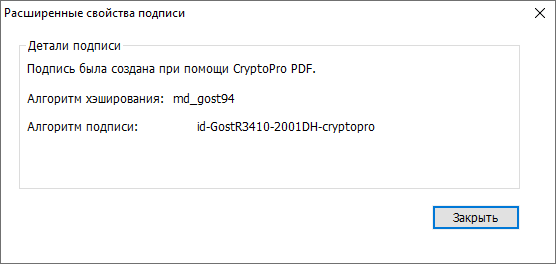

Изучаем ЭП подробнее: в Foxit Reader есть дополнительная информация о свойствах подписи:

Ага, алгоритм хеширования ГОСТовский, ЭП создана в КриптоПро PDF. Возможно, Windows не знает про ГОСТ шифрование и поэтому ему нужен дополнительный криптопровайдер.

Идём на сайт КриптоПро, регистрируемся, скачиваем пробную версию КриптоПро CSP 5. 0 на 3 месяца. Что будет дальше — не совсем понятно, возможно всё превратится в тыкву, посмотрим.

Снова открываем просмотр сертификата ЭП:

Выглядит уже лучше. Видно, что система считает сертификат действительным, построена цепочка от корневого сертификата через промежуточный.

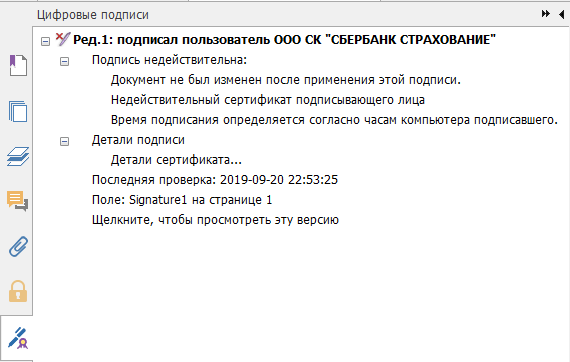

Сообщение о проверке немного улучшилось, но всё равно Foxit Reader не может проверить сертификат (вероятно дело в ГОСТовском алгоритме):

В Adobe Acrobat Reader DC проверка тоже не успешна:

И на этом вроде бы можно остановиться: Foxit Reader подтверждает, что документ не был изменен после подписания, руками можно проверить, что сертификат подтверждается системой и действителен. Но всё же хочется довести дело до конца, чтобы хотя бы одна программа сказала: да, документ действителен, всё хорошо.

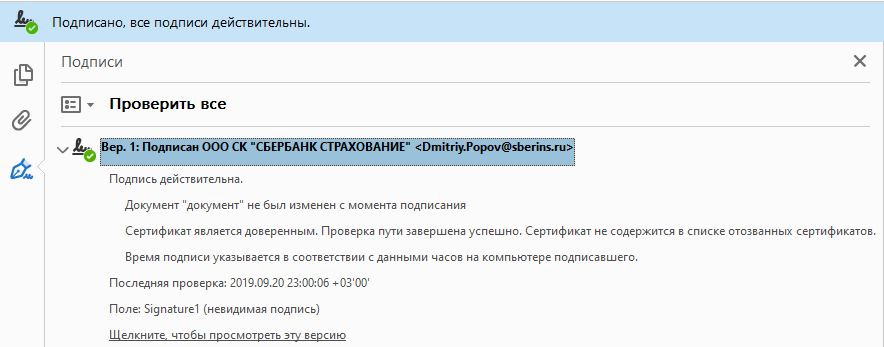

Вспоминаем, что полис подписан в программе КриптоПро PDF. Вероятно, что раз она может создавать такие подписи, то уж наверняка должна их и проверять. Ставим.

+1 триал версия на 90 дней, хотя вроде бы надпись при установке успокаивает, что при использовании продукта в Adobe Acrobat Reader DC лицензия не нужна.

Ура, долгожданное сообщение о том, что всё хорошо.

Подведем промежуточный итог. Для проверки действительности ЭП на документе нужно:

- Узнать, какой удостоверяющий центр выдал сертификат, которым подписан документ, установить его промежуточный и, если такого еще нет, корневой сертификат (в нашем случае из rar архива с Google Drive);

- Установить в систему криптопровайдер (вероятно, существуют другие криптопровайдеры, которые обучат Windows ГОСТовским криптоалгоритмам) КриптоПро CSP с триалом на 3 месяца и неизвестностью после;

- Для проверки подписи из Adobe Acrobat Reader DC установить КриптоПро PDF (без CSP он не ставится).

Вот такой алгоритм вырисовывается из поверхностного анализа темы за вечер. Проблема проверки цифровой подписи была решена, но видно трудности, которые могут возникнуть у рядового пользователя:

- Нужно понять, какого софта не хватает в системе и где его взять, из коробки ничего не работает. В данной статье приведены примеры на основе продуктов КриптоПро только потому, что это название встретилось в информации о создании ЭП. Нужно изучать тему в поиске аналогов;

- Проверка полноценно заработала только в Adobe Acrobat Reader DC, в Foxit Reader проверка ЭП неполная, нет долгожданной зелёной галочки. Нужно копать дальше, вероятно есть решения.

Настройка программного обеспечения начинается с его установки на компьютер. Чтобы устанавливать криптопровайдер понадобятся права администратора. Особенности установки ПО на различные операционные системы можно прочесть в обзоре «Установка КриптоПро на Windows, Linux и Mac OS».

Установить и настроить программное обеспечение КриптоПро CSP можно, изменив функции на панели свойств. Для настройки программы предназначена вкладка «Общие», которая находится на панели свойств КриптоПро. В ней можно ознакомиться с версией ПО, а также изменить язык отображения окон. Во вкладке «Оборудование» есть возможность изменить комплект устройств хранения и считывания. Вкладка «Сервис» поможет при работе с контейнерами и сертификатами. Более подробная инструкция КриптоПро CSP по установке и настройке находится в документах на официальном сайте КриптоПро.

Настройка TLS КриптоПро

TLS КриптоПро представляет собой модуль сетевой идентификации. Протокол Transport Layer Security используется совместно с российскими криптографическими стандартами. Благодаря данному модулю обеспечивается конфиденциальность данных при информационном обмене отправитель-адресат.

Так как, начиная с версии 3. 0 КриптоПро, дистрибутив входит в комплект поставки ПО (имеются в виду все операционные системы), соответственно ему не требуется отдельная установка либо специальная настройка. Детальное регулирование функций доступно в инструкции, по настройке КриптоПро 4.

Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

Для собственного использования создал инструкцию для подведов. Буду рад, если кому-нибудь пригодится в работе. Ниже представлен текст с картинками из инструкции по созданию подписанного ЭЦП электронного документа, с использованием ПО КриптоПро. В самом конце приложена ссылка на исходник, он выполнен в виде Гугл документа, шаблон – брошюра, формат листа А4. Его можно использовать по своему усмотрению.

Как создать закрытый ключ?

Если вы не смогли найти ваш закрытый ключ SSL или еще не создали его, вам нужно будет это сделать, если вы хотите получить SSL сертификат. Как правило закрытый ключ нужно создавать на сервере, на котором вы планируете установить сертификат. При этом его нужно создать перед тем, как генерировать CSR-запрос или же вместе с ним, если ваше устройство это позволяет. Некоторые программы автоматизируют эти задачи, что значительно ускоряет весь процесс. Чтобы выпустить SSL сертификат, сертификационный центр «подписывает» ваш CSR-запрос, именно поэтому при оформлении сертификата, с Вами будут говорить именно о генерации CSR запроса на получение SSL сертификата, а не о создании приватного ключа. Здесть вам важно понимать, что создание CSR запроса подразумевает и создание приватного ключа. Определенному CSR запросу соответствует только один приватный ключ. Поэтому, если вы утеряли закрытый ключ (не сохранили его или случайно удалили), необходимо инициировать перевыпуск SSL сертификата с новым приватным ключом. Для этого, соответственно, необходимо создать новый CSR запрос. Поставщики SSL-сертификатов, должны предоставлять информацию о генерации приватного ключа и CSR-запроса. Инструкции, по созданию CSR-запроса и приватного ключа вы можете найти на нашем сайте. Вы также можете использовать сервис для создания приватного ключа и CSR-запроса на нашем сайте. Для этого необходимо заполнить соответствующие поля в формуляре на латинице по примеру, как показано на изображении: В поле страна важно указать сокращенное название страны прописными буквами. Далее следует заполнить город и область, в которых вы проживаете или в которых зарегистрирована ваша организация, если сертификат заказываете как юридическое лицо. Если вы заказываете OV SSL сертификат с проверкой компании или еще более надежный EV SSL сертификат с расширенной проверкой, важно, чтобы заполненные данные совпадали с информацией в регистрационных документах вашей фирмы. Если заказываете простой сертификат, это не настолько важно, главное – не оставлять пустых полей. Также при заполнении формы лучше не использовать специальных символов, так как не все центры сертификации принимают содержащие их CSR запросы. В поле “Доменное имя” введите домен, для которого вы оформляете SSL сертификат. Если вы заказали Wildcard SSL сертификат с поддержкой поддоменов, в этом поле следует указать домен со звездочкой вначале, например, *. emaro-ssl. После заполнения всех полей создается CSR запрос и ваш приватный ключ, которые выглядят следующим образом: Очень важно на данном этапе сохранить ваш закрытый ключ, так как в целях обеспечения конфиденциальности он не сохраняется на нашем сервере и восстановить его не будет возможности. Если вы не сохраните закрытый ключ SSL, нужно будет создавать новый CSR запрос и перевыпускать SSL сертификат, что мы делаем для наших клиентов бесплатно.

Сохранность приватного ключа SSL

Организации, выдающие SSL сертификаты безопасности, не имеют доступа к вашему закрытому (или приватному) ключу шифрования – и не должны иметь – поскольку закрытые ключи создаются на уровне пользователя, то есть на вашем сервере или компьютере. Даже если Вы генерируете CSR запрос и приватный ключ на нашем сайте, Вы должны сохранить его у себя, так как на нашем сервере информация о ключе не сохраняется. Два главных фактора, от которых зависит криптографическая безопасность закрытого ключа, – это количество и случайная последовательность простых чисел, используемых при его создании. По сути, закрытый ключ — это файл с набором чисел, сгенерированных случайным образом. Конфиденциальность этой информации является гарантией безопасности вашего ключа на протяжении всего периода использования SSL-сертификата. Чтобы обеспечить сохранность вашего закрытого ключа, доступ к нему следует разрешать только тем членам вашей организации, кому он действительно необходим, например, системному администратору, который занимается установкой SSL сертификата. Кроме того, рекомендуется изменять закрытый ключ (и перевыпускать соответствующий SSL сертификат) всякий раз, когда сотрудник, располагавший доступом к нему, покидает вашу организацию.

КриптоПро — как решить проблему «не найден контейнер, соответствующий открытому ключу сертификата»?

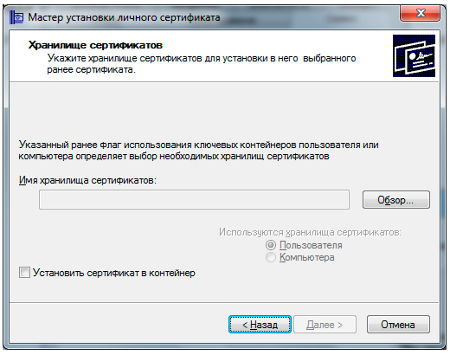

Мне прислали через интернет файл открытого сертификата. Пытаюсь его установить через КриптоПро CSP – Установить личный сертификат. Мастер установки выдаёт ошибку:

не найден контейнер, соответствующий открытому ключу сертификата

Браузер тоже сертификат не видит. Что делать?

- Вопрос задан

19 апр.

- 641 просмотр

Очевидно, установить носитель (флешку) с нужным контейнером

16 сент. 2022, в 16:02

500 руб. /в час

16 сент. 2022, в 15:37

1000 руб. /за проект

16 сент. 2022, в 15:19

700000 руб. /за проект

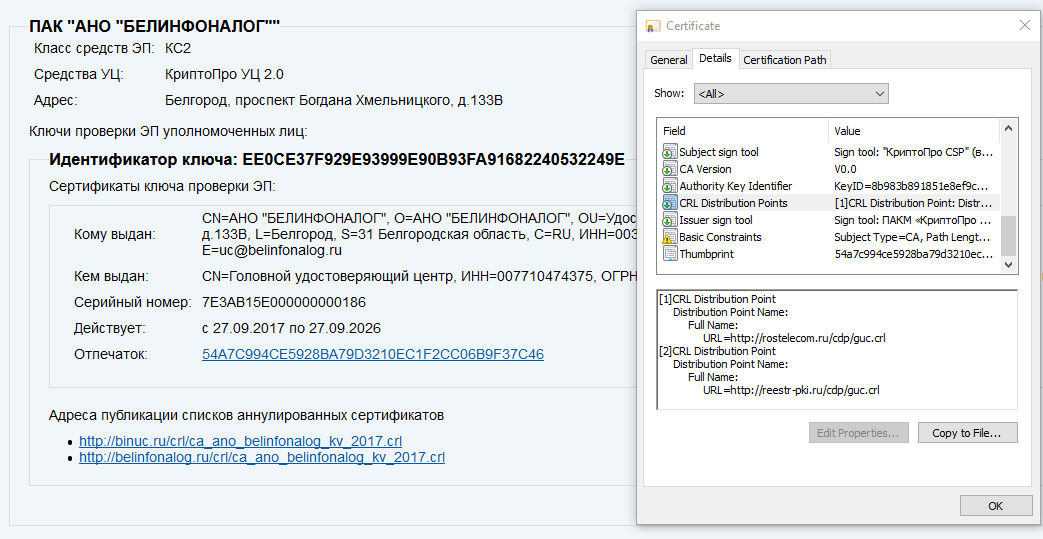

Немного про корневые и промежуточные сертификаты

Проделав всю эту работу, меня не покидало чувство, что вся система построена не очень безопасно, требует от пользователя кучу дополнительных операций и доверия многим факторам: от поисковой системы, которая может не выдать первой строкой официальный сайт УЦ, до работы самого персонала УЦ, который выкладывает сертификаты без контрольных сумм на сторонние веб сервисы в проприетарных форматах контейнеров.

У сертификатов есть поле точки распространения списка отзывов (CRL), в котором прописан путь получения списка отозванных сертификатов. При проверке ЭП на каком-то документе кроме установки промежуточного и корневых сертификатов нужно также установить и последний список отозванных и обновлять его перед каждой проверкой (данная процедура автоматизируется специализированным софтом, но штатные средства вроде бы так не умеют). На портале e-trust у каждого сертификата указан путь к такому списку и он может отличаться от того, что написано в самом сертификате. Чему верить? Не совсем понятно.

В заключение статьи хочется отметить, что проверка ЭП на электронных документах по силам каждому, однако это не совсем тривиальный процесс, требующий некоторых знаний. Возможно, что в будущем этот процесс упростится. Кроме этого остается открытым вопрос проверки ЭП на мобильных устройствах, а ведь они сейчас стали основным инструментом пользователей, давно опередив персональные компьютеры.

После написания статьи осталось несколько открытых вопросов, которые хотелось бы обсудить с сообществом:

- аналоги КриптоПро, особенно opensource инструменты для создания и проверки ЭП;

- добавление валидации ЭП не только в Adobe Acrobat Reader DC, но и в Foxit Reader и другие;

- оставшиеся за пределами данной статьи проблемы, которые также важны и требуют внимания, но не проявились в моём случае.

UPD 1: После написания статьи мне подсказали, что есть ещё один криптопровайдер, ViPNet CSP, который тоже может помочь с ГОСТовскими криптоалгоритмами в системе. Одновременная установка его с КриптоПро CSP под вопросом.

КДПВ: edar, Pixabay

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Всегда-ли вы проверяете ЭЦП в полученных электронных документах?

Проголосовали 70 пользователей. Воздержались 28 пользователей.

Установка сертификатов

Используя Инструменты КриптоПро, перейдите в пункт меню “Сертификаты” и установите сертификат Федерального казначейства в “доверенные корневые центры сертификации”.

Затем повторите процедуру для ЭЦП сотрудника, выбрав место установки сертификата “Личное”. Подготовка завершена.

КриптоПро IPsec

Программный модуль обеспечивает защиту данных, передаваемых через IP-сети на основе российских криптографических алгоритмов. Протоколы реализуются на основе КриптоПро CSP. Благодаря данному продукту обеспечивается конфиденциальность видеоконференций, защиту подключений удаленных пользователей.

Настройка IPsec будет зависеть от сценария подключения. Например, при подключении «site-to-site» понадобиться настроить VPN-шлюзы сетей, придерживаясь определенного порядка. Вначале, потребуется выбрать протокол удаленного доступа, определить правила маршрутизации и IP-фильтрации. Также необходимо настроить методы аутентификации и авторизации.

КриптоПро JCP

Благодаря данному модулю обеспечивается криптографическая защита в соответствии с Java Cryptography Architecture. Дистрибутив интегрируется с архитектурой Java, соответственно со спецификацией JCE обеспечивается корректная работа с созданием и шифрованием ключей. Модуль позволяет создавать надежно защищенные приложения, применяя Apache XML Security.

В руководстве по настройке рекомендуется настраивать КриптоПро JCP через панель управления. Для этого в командной строке необходимо набрать следующее сочетание «cd C:jcp. 53lib», а затем выполнить команду «controlpane. bat “С:Program FilesJavajre7”». Более детальная инструкция по настройке КриптоПро JCP можно найти на официальном сайте разработчика.

Инструменты КриптоПро

Для работы с ЭЦП запустите утилиту “Инструменты КриптоПро”. В ней собраны все необходимые инструменты для работы с ЭЦП