- Подпись файла командой из terminal

- Как создать прозрачную подпись на mac

- Подпишите pdf-файл на iphone с помощью приложения «файлы»

- Как подписать документ на mac

- Выясняем хэш сертификата КЭП

- С mac

- Архитектурные решения ПАК Крипто Про DSS

- Что нужно для работы с кэп на macos

- Как подписать документ на iphone и ipad

- Функциональные возможности КриптоПро DSS

- Выясняем название контейнера КЭП

- Устанавливаем корневые сертификаты

- Работа с криптопро csp в mac os

- Смена PIN командой из terminal

- Защищаем мобильное приложение с помощью «КриптоПро»

- Работа с «КриптоПро»

- Импорт «КриптоПро» в мобильное приложение

- Контейнер закрытого ключа для работы с «КриптоПро»

- Установка контейнера закрытого ключа в приложение

- Подпись и проверка подписи приватным ключом

- Авторизация при помощи приватного ключа

- Полезные ссылки

- Работа с Крипто Про DSS

- Электронная подпись документов

- Усовершенствование электронной подписи

- Шифрование электронных документов

- Расшифрование электронных документов

- Проверка электронной подписи

- Проверка статуса сертификата

- Аудит действий пользователей и операторов

- Интерфейс мобильного приложения КриптоПро myDSS

- Что нужно для работы с кэп под macos

- Подписывать документы по почте на mac

- Обеспечение отказоустойчивости и доступности

- Как установить сертификат электронной подписи на mac os

- Добавить подпись к pdf-файлу в mac preview

- Где купить электронную подпись на mac

- госключ

- Мониторинг функционирования и доступности

- Что делать если перестало работать

- Системные требования КриптоПро DSS

- Подписывайте и отправляйте документы через приложение apple mail

- Подпишите отсканированный документ на iphone с помощью приложения notes

- Удаляем все старые ГОСТовские сертификаты

Подпись файла командой из terminal

В terminal переходим в каталог с файлом для подписания и выполняем команду:

/opt/cprocsp/bin/cryptcp -signf -detach -cert -der -strict -thumbprint ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ FILE

Команда должна вернуть:

Будет создан файл электронной подписи с расширением *. sgn – это отсоединенная подпись в формате CMS с кодировкой DER.

Как создать прозрачную подпись на mac

Зачем мне нужна копия моей подписи без фона? Потому что вы не можете подписывать текстовые документы или файлы других форматов с помощью разметки.

Кроме того, вы можете подписать свое цифровое произведение искусства, добавить персональную подпись к почте или что-то в этом роде. Этот трюк может помочь вам в этом и многом другом.

- Сделайте случайный снимок экрана вашего экрана.

- Откройте снимок экрана в режиме предварительного просмотра и щелкните инструмент «Разметка».

- Щелкните инструмент Instant Alpha (значок в виде палочки).

- Перетащите курсор по фотографии, пока она не станет полностью розовой.

- Теперь дважды нажмите Delete на клавиатуре, не отпуская курсор. (38)

- Вставьте свою подпись в пустую рамку и максимально разверните ее.

- Наконец, перейдите в меню «Файл» и нажмите «Экспорт».Сохраните изображение как PNG, TIFF или JPEG 2000 (форматы, поддерживающие альфа-канал) и убедитесь, что этот параметр включен для сохранения прозрачности фона.. (40,40a)

После этого вы можете использовать это изображение по своему усмотрению! Вот пример.

Подпишите pdf-файл на iphone с помощью приложения «файлы»

- Откройте приложение «Файлы» и выберите PDF-документ.

- Коснитесь значка разметки.

- Выберите значок и нажмите Подпись.

- Подпишите пальцем или совместимым стилусом.

- Нажмите «Очистить», чтобы начать заново, и «Готово», когда будете удовлетворены.Подпись появится в документе.

- При необходимости измените размер и переместите его в нужное место.

- Нажмите и удерживайте подпись, чтобы , , или же подпись.

- Нажмите Готово, чтобы сохранить.

Примечание. После сохранения вы не сможете отменить изменения. Так что, если вы не уверены, продублируйте файл перед подписью.

Чтобы добавить больше подписей:

Как подписать документ на mac

И снова на помощь приходит инструмент разметки. Однако вы не можете прикоснуться к экрану вашего Mac, так как вы поставите свое имя или инициалы на пунктирной линии?

Примечательно, что Apple включила в приложение Preview три умных способа помочь вам в этом. Давайте их проверим.

Выясняем хэш сертификата КЭП

На токене и в других хранилищах может быть несколько сертификатов. Нужно однозначно идентифицировать тот, которым будем впредь подписывать документы. Делается один раз. Токен должен быть вставлен. Получаем список сертификатов в хранилищах командой из terminal:

Команда должна вывести минимум 1 сертификат вида:

С mac

- Откройте документ или фотографию в режиме предварительного просмотра и щелкните значок «Разметка».

- Щелкните значок «Подпись» и просто переместите курсор к подписи.

- Щелкните значок X, чтобы удалить его.

Хафф! Кто знал, что у нас есть так много вариантов создания электронной подписи и подписания документов с помощью вашего iPhone, iPad и Mac. Вся любовь разработчикам Apple за включение такого удобного драгоценного камня в инструмент разметки.

Надеюсь, статья была вам полезна. Не стесняйтесь задавать любые связанные запросы или вопросы в разделе комментариев ниже. Буду рад помочь.

Ознакомьтесь с дополнительными скрытыми хитростями ниже:

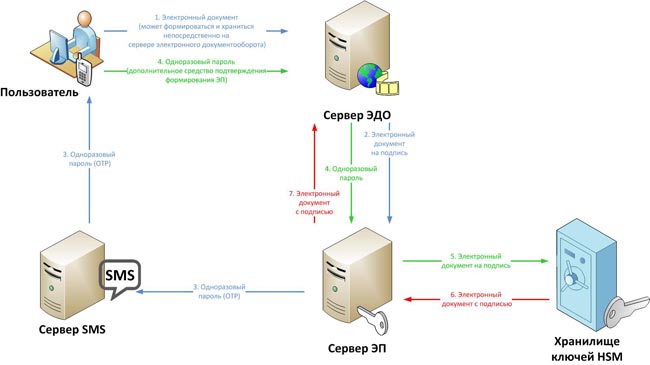

Архитектурные решения ПАК Крипто Про DSS

КриптоПро DSS предлагается в трех вариантах:

- ПАК КриптоПро DSS — сервер ЭП и КриптоПро HSM;

- КриптоПро DSS Lite является облегченной версией КриптоПро DSS и предназначен для подписания документов электронной подписью в браузере;

КриптоПро DSS Lite позволяет подписывать документы всех распространенных форматов на различных платформах, используя любые веб-браузеры и ключевые носители.

Гибкая модель лицензирования позволяет отказаться от покупки и установки плагинов и дополнительных приложений для подписания различных форматов документов.

Поддерживаются следующие форматы документов:

- PKCS#7/CMS/CAdES;

- Microsoft Office;

- PDF (CMS/CAdES);

- XMLDSig.

Предоставляет единую точку входа для подписания документов и управления сертификатами пользователя.

КриптоПро myDSS – это приложение для смартфона (myDSS доступен для скачивания в Google Play и App Store), которое позволяет подписывать квалифицированной электронной подписью документы и контролировать действия пользователя в системах дистанционного банкинга, порталах госуслуг, системах ЭДО, электронных торговых площадках и т.

КриптоПро myDSS представляет собой совместную разработку компаний КриптоПро и SafeTech на базе программно-аппаратного комплекса облачной электронной подписи КриптоПро DSS и системы подтверждения электронных транзакций PayControl.

КриптоПро myDSS объединяет удобство и экономическую эффективность облачных технологий с максимальным уровнем безопасности, что позволяет использовать все юридические и технические свойства квалифицированной электронной подписи при построении систем онлайн-взаимодействия.

В основе КриптоПро myDSS лежит технология, которая обеспечивает строгую криптографическую аутентификацию пользователей, безопасное online-взаимодействие, отображение документа и подтверждение операций. Это позволяет сервису облачной электронной подписи КриптоПро DSS выполнить требования, предъявляемые регулятором к средствам электронной подписи.

Криптографическая аутентификация и защита канала между приложением и сервером КриптоПро DSS гарантируют, что только легальный пользователь сможет воспользоваться ключами подписи.

Ключи электронной подписи пользователей хранятся в сертифицированном КриптоПро HSM в неизвлекаемом виде.

Комплексное решение КриптоПро myDSS включает:

- серверную часть, в которой в КриптоПро HSM хранятся ключи электронной подписи,

- систему, управляющую процессами формирования подписи на стороне сервера,

- приложение для смартфона, которое визуализирует пользователю подписываемый документ и вырабатывает операции на подписание,

- защищенные каналы взаимодействия клиентской и серверной частей,

- является полноценным средством электронной подписи. Условно его можно назвать «большим токеном».

КриптоПро myDSS предназначен для применения в следующих сферах деятельности:

- системы интернет-банкинга или мобильного банкинга, в которых необходимо использование квалифицированной электронной подписи;

- порталы государственных услуг, системы сдачи электронной отчетности;

- системы электронной коммерции;

- системы электронного документооборота.

Благодаря максимальной гибкости и отсутствию ограничений на бизнес-процессы КриптоПро myDSS может применяться при автоматизации любых видов деятельности, в которых необходимо обеспечить юридическую значимость подтверждения пользователей.

ПАК Крипто Про DSS разворачивается на сервере (Сервер ЭП) и работает в связке с КриптоПро HSM. В частности, создание и хранение ключей электронной подписи пользователей осуществляется с использованием специального защищенного модуля КриптоПро HSM.

КриптоПро HSM предоставляет криптографический сервис пользователям и предназначен для выполнения следующих функций: создание и проверка электронной подписи; вычисление хэш-функции; шифрование и расшифрование блоков данных; вычисление имитовставки блоков данных; генерация и защищенное хранение ключевой информации (все ключи хранятся в зашифрованном виде); управление учетными записями пользователей криптографического сервиса.

Одним из преимуществ использования КриптоПро DSS является отсутствие привязки пользователя к настроенному рабочему месту. Настройку криптографических механизмов и форматов, например, установку средства криптографической защиты (программы КриптоПро CSP), и управление ключами берут на себя серверные компоненты КриптоПро DSS. Доступ к ключу ЭП можно получить с настольного компьютера, с ноутбука, с планшета и со смартфона. Для работы КриптоПро DSS требуется установить лишь удобное средство аутентификации. Варианты аутентификации пользователей для работы с КриптоПро DSS рассмотрены ниже.

Для безопасного хранения и использования секретных ключей ЭП удостоверяющих центров и пользователей применяется КриптоПро HSM, который выполняет операции формирования, проверки ЭП и вычисления значений хэш-функции, шифрования и расшифровки данных. КриптоПро HSM снабжен датчиками вскрытия, механизмами доверенной генерации и уничтожения ключей, защитой от утечек по побочным каналам и от внутреннего нарушителя (администратора), а также другими уровнями защиты, соответствующими классу КВ2. Ключи становятся неизвлекаемыми и некомпрометируемыми.

Пользователь получает доступ к своим ключам только после прохождения процедуры надежной многофакторной аутентификации в КриптоПро DSS. При этом дополнительно каждый ключевой контейнер может защищаться индивидуальным PIN-кодом, который знает и может сменить только владелец ключа электронной подписи.

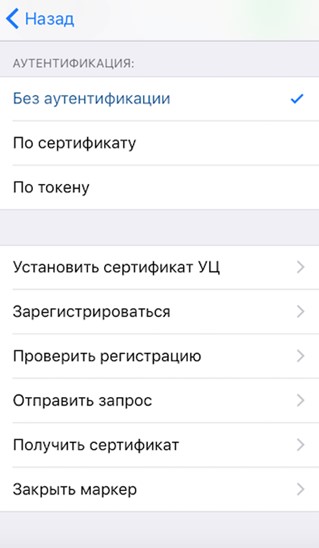

Для прохождения аутентификации в КриптоПро DSS реализуются следующие способы:

- криптографическая аутентификация по алгоритму HMAC в соответствии с Р-50.1.113-2016 с помощью мобильного приложения myDSS или специального апплета на SIM-карте;

- двухфакторная аутентификация с использованием цифровых сертификатов и USB-токенов или смарт-карт;

- Для формирования неквалифицированной электронной подписи также могут использоваться:

- двухфакторная аутентификация с дополнительным вводом одноразового пароля, доставляемого пользователю посредством SMS (OTP-via-SMS)..

Управление пользователями КриптоПро DSS осуществляется администратором (оператором), который имеет возможность посредством веб-интерфейса или API выполнять следующие действия:

- создание пользователя;

- блокирование и удаление пользователя;

- генерация ключа электронной подписи пользователя;

- формирование и передача в удостоверяющий центр запроса на создание сертификата ключа проверки электронной подписи;

- установку полученного сертификата пользователю;

- настройку параметров аутентификации пользователей;

- аудит и формирование аналитической отчетности по выполняемым пользователями операциям;

- сброс пароля в случае его утраты пользователем.

КриптоПро DSS позволяет интегрировать использование сервера электронной подписи в существующие бизнес-процессы и системы (например, ЭДО, ДБО и т. На рисунке 1 приведен пример того, как может быть развернут КриптоПро DSS и приведены стадии подписания электронного документа ЭП в системе электронного документооборота (ЭДО). При этом вместо ЭДО может быть и другая система, например, система дистанционного банковского обслуживания (ДБО).

Рисунок 2. Пример архитектурного решения КриптоПро DSS, интегрированного с системой ЭДО

- Пользователь формирует и отправляет электронный документ в систему ЭДО.

- Для подтверждения подписания документа КриптоПро DSS направляет пользователю SMS-сообщение, содержащее код подтверждения подписания. Либо через мобильное приложение КриптоПро myDSS у пользователя запрашивается разрешение на подпись документа.

- Пользователь вводит полученный код подтверждения в поле формы веб-интерфейса КриптоПро DSS. Если используется КриптоПро myDSS, то документ отображается в приложении, для подтверждения операции пользователь вводит пароль (или, если пароль сохранен, проходит аутентификацию Touch ID/Face ID).

- КриптоПро DSS, используя функции ПАКМ КриптоПро HSM, отправляет запрос на подписание документа с использованием закрытого ключа пользователя.

- КриптоПро HSM направляет подписанный документ обратно на сервер ЭП (КриптоПро DSS).

- КриптоПро DSS перенаправляет пользователя в систему ЭДО, передавая в перенаправлении подписанный документ.

Что нужно для работы с кэп на macos

Работать с электронной подписью не получится без программы КриптоПро CSP определенной версии. Как установить ее на компьютер, мы расскажем ниже.

Если вы планируете работать с подписью на носителе — безопаснее использовать токены, например, Рутокен лайт, Рутокен ЭЦП 2. 0 или Джакарты LT и SE. Если в макбуке нет порта для USB, то нужен будет переходник для type c или токен с таким разъемом.

Как подписать документ на iphone и ipad

Все благодаря волшебству инструмента разметки вы можете легко создать рукописную подпись и использовать ее для подписи PDF-файлов и фотографий с iPhone и iPad.

В зависимости от местоположения или типа вашего файла, а также простоты его использования, выберите подходящий метод из следующих.

Функциональные возможности КриптоПро DSS

Рассмотрим основные функциональные возможностиКриптоПро DSS. В частности, ПАК КриптоПро DSS обеспечивает:

- Создание электронной подписи любого формата электронного документа.

- Широкий охват платформ и устройств. Пользователь работает с КриптоПро DSS через веб-браузер. В этой связи снижается стоимость развертывания и владения инфраструктурой ЭП, т. к. нет необходимости установки средства ЭП на каждое рабочее место пользователя, а управление всей инфраструктурой сосредоточено на одном сервере.

- Хранение закрытых ключей пользователей осуществляется в централизованном защищенном месте, что снижает риск компрометации ключей пользователей.

- Для обеспечения совместимости с традиционными приложениями предусмотрена возможность использования стандартного интерфейса CryptoAPI с помощью дополнительного модуля КриптоПро Cloud CSP.

- Предусмотрена возможность работы с локальными ключами электронной подписи на рабочих местах пользователей (режим КриптоПро DSS Lite).

- Возможность усиления ранее созданной электронной подписи путем добавления меток времени и актуального статуса сертификата (расширения формата электронной подписи документа CAdES-BES до CAdES-T или CAdES-X Long Type1).

- Возможность применения различных схем аутентификации пользователя для доступа к его ключам, включая возможность интеграции со сторонними центрами идентификации по протоколам SAML 1.1/2.0 (WS-Security) и OAuth 2.0 (в т. ч. с корпоративным доменом на безе MS AD и OpenLDAP).

- Централизованное и локальное шифрование/расшифрование электронных документов.

- Пакетная обработка электронных документов (подписание/шифрование по API одной командой набора однотипных электронных документов).

- Поддержка нескольких экземпляров сервисов электронной подписи и центров идентификации с различными параметрами настройки функционирования на одном сервере КриптоПро DSS.

- Визуализация (отображение) подписываемых электронных документов формата PDF, docx, txt, xml. Возможно расширение перечня форматов отображаемых файлов.

- Создание видимой подписи с логотипом и текстом и в виде изображения (image appearance) с учетом требований Приказа Минкомсвязи и ФСО России от 27.05.2015 №186/258 для документов формата PDF с использованием API (SOAP/REST).

- Возможность интеграции с корпоративными хранилищами документов, поддерживающими стандарт CMIS.

- Возможность кастомизации графического веб-интерфейса (цветовой гаммы, логотипов, шрифтов и т. п.).

КриптоПро DSS поддерживает следующие форматы электронной подписи:

- электронная подпись по ГОСТ 34.10-2001 и ГОСТ Р 34.10-2012;

- усовершенствованная подпись в соответствии с ETSI TS 101 733 Electronic Signatures and Infrastructures (ESI); CMS Advanced Electronic Signatures (CAdES), рекомендациями RFC 5652, Cryptographic Message Syntax (CAdES-BES, CAdES-T и CAdES-X Long Type 1);

- подпись XML-документов (XMLDSig);

- подпись документов PDF;

- подпись документов Microsoft Office (Office Open XML).

Электронная подпись создается с использованием криптографических алгоритмов в соответствии с ГОСТ Р 34. 10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи», ГОСТ Р 34. 10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

Выясняем название контейнера КЭП

На usb-токене и в других хранилищах может храниться несколько сертификатов, и нужно выбрать правильный. При вставленном usb-токене получаем список всех контейнеров в системе командой в terminal:

/opt/cprocsp/bin/csptest -keyset -enum_cont -fqcn -verifycontext

Команда должна вывести минимум 1 контейнер и вернуть

Нужный нам контейнер имеет вид

Aktiv Rutoken liteXXXXXXXX

Если таких контейнеров выводится несколько – значит значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение XXXXXXXX после слэша нужно скопировать и подставить в команду ниже.

Устанавливаем корневые сертификаты

Корневые сертификаты являются общими для всех КЭП, выданных любым удостоверяющим центром. Скачиваем со страницы загрузок УФО Минкомсвязи:

Устанавливаем командами в terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/4BC6DC14D97010C41A26E058AD851F81C842415A. cer

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/8CAE88BBFD404A7A53630864F9033606E1DC45E2. cer

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/0408435EB90E5C8796A160E69E4BFAC453435D1D. cer

Каждая команда должна возвращать:

Работа с криптопро csp в mac os

Если вы устанавливали электронную подпись на компьютер с помощью Установочного диска Контура, программа автоматически установила и необходимую версию КриптоПро. В этом случае вы можете сразу приступать к работе с подписью.

Если вы устанавливали сертификат ЭП самостоятельно, чтобы установить программу КриптоПро:

Смена PIN командой из terminal

/opt/cprocsp/bin/csptest -passwd -qchange -container “XXXXXXXX”

Появится диалог КриптоПро с запросом старого PIN-кода для доступа к сертификату, затем еще один диалог для ввода нового PIN-кода. Готово.

Защищаем мобильное приложение с помощью «КриптоПро»

Статья описывает работу с одним из крупнейших российских поставщиков средств криптографической защиты информации и электронной цифровой подписи — компанией «КриптоПро», занимающей лидирующие позиции в России. Рассмотрено импортирование фреймворка для iOS и подводные камни при импортировании, его использование для создания и проверки электронных цифровых подписей, а также авторизации с использованием приватного ключа.

Работа с «КриптоПро»

Сразу хотелось бы сказать, что осуществление такого уровня защиты и функционала в мобильных приложениях в принципе не может быть столь же простым, как сверстать страницу или отправить запрос на сервер. Читать и изучать придется в любом случае, особенно если вы никогда прежде не работали с криптографией и безопасным соединением через TLS.

Компания «КриптоПро» предоставляет мобильным разработчикам мощный инструмент для внедрения в свое приложение такого сложного функционала совершенно бесплатно, но есть и ложка дегтя. К сожалению, за долгое время существования компании не было сделано удобной и понятной документации. Отдельно для мобильных разработчиков ее нет в принципе.

Разработка рано или поздно приведет вас на форум, и вам придется его перелопатить, чтобы найти ответ. Наибольшую сложность составляет отсутствие информации о том, что и как делать, — это мы и постараемся исправить в нашей статье. Все ссылки на ресурсы, которые могут быть полезными, будут оставлены в конце статьи.

Также придется поработать с С++ и самостоятельно заботиться о выделении и очистке памяти. Стоит отметить, что статья написана при актуальной версии «КриптоПро CSP 4. 0», поэтому описанные ниже пакеты для разработчиков в будущем могут отличаться.

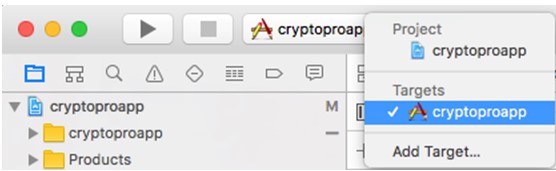

Импорт «КриптоПро» в мобильное приложение

Первый шаг для использования «КриптоПро» в своем приложении — это внедрить фреймворк, скачанный с сайта компании. В пакете для iOS помимо самого фреймворка содержатся также три примера — создание электронной подписи (ЭЦП), создание ssl-тоннеля и пример, позволяющий собрать браузер, обладающий функциональностью создания и проверки ЭЦП на веб-страницах. Подробное описание содержится внутри примеров, в файлах Readme. На их основе легче понять алгоритм действий. Очень поможет пакет для MacOS: в нем содержится много полезных примеров с подробными комментариями. После его установки все примеры будут находиться на диске в разделе opt/cprocsp/src/doxygen/CSP.

Инструкция по импортированию самого фреймворка находится в CPROCSP. framework в файле ReadMe, разберем его по пунктам.

От вас требуется зайти в консоль и прописать путь к скаченному фреймворку, далее запустить утилиту, как описано ниже:

(указанный ключ прилагается в файле, затем в этой же директории будет создан файл лицензии license. enc).

Прежде чем импортировать фреймворк, советуем перенести его файл CPROCSP. framework в папку с проектом. Так вы защитите себя от случайного переноса фреймворка в другую папку, из-за чего «слетят» пути в Xсode. Теперь к импорту: открываем Xсode, в боковой панели слева выбираем проект и в списке targets выбираем цель сборки

Далее во вкладке Build Phases выбираем Link Binary With Libraries, жмем на «+» и затем Add other, чтобы указать путь к фреймворку вручную. Находим его и выбираем Open. Фреймворк импортирован, но использовать его еще не получится.

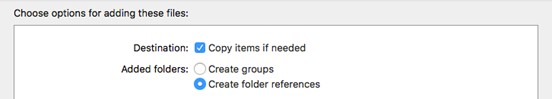

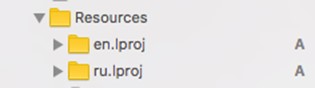

Создаем в проекте папку Resources, открываем файл CPROCSP. framework, заходим в папку Resources и перетаскиваем все файлы и папки, кроме локализации (ru. lroj и en. lproj), в созданную нами папку с такими настройками:

Перетаскиваем в эту же папку файл лицензии, созданный в первом пункте, с настройками как на скриншоте выше.

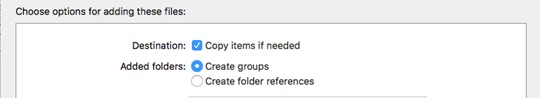

Теперь переносим оставшиеся папки локализации также в Resources приложения, но с другими настройками:

Если все сделать правильно, то папки будут выглядеть так:

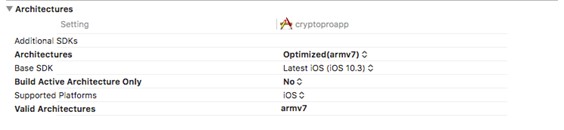

Следующим пунктом идет настройка проекта для отладки в эмуляторе. Если этого не сделать, то приложение можно будет запустить только на устройстве. Во вкладке Build Settings проекта в поле Valid Architectures оставляем только armv7. Работы по поддержке 64-битной архитектуры уже ведутся, но пока используем 32-битную. Также в Architectures записываем Optimized (armv7). Должно получиться следующее:

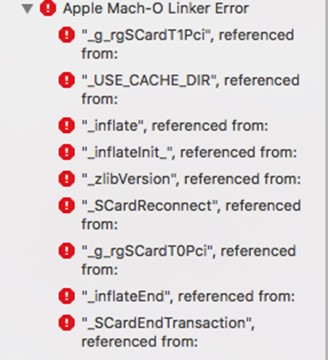

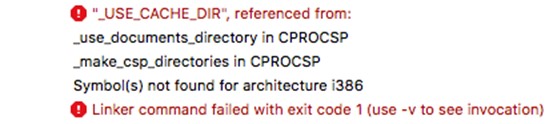

На этом приложенная инструкция заканчивается, но запустить приложение в итоге не получится — при компиляции вы увидите что-то вроде этого:

Непонятно, по каким причинам разработчики не дописали пару пунктов, но для корректной линковки необходимо добавить еще некоторые библиотеки и «магический флаг». Теперь подробнее.

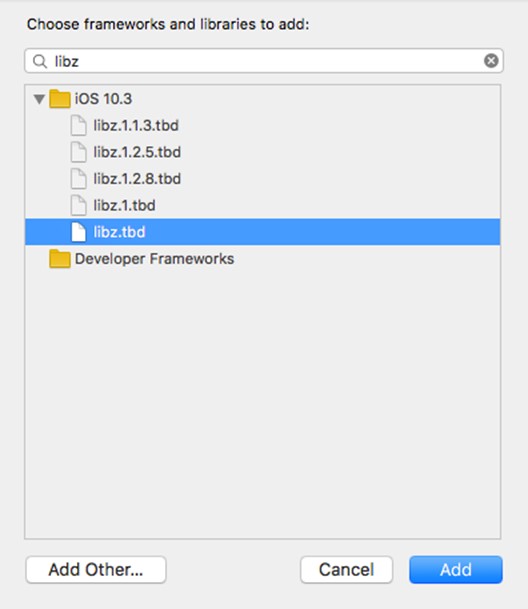

Аналогично схеме, описанной в пункте 2, добираемся до файла CPROCSP. framework, в нем заходим в папку reader и импортируем запылившуюся там библиотеку librdrpcsc_empty. Следующую библиотеку добавляем из заложенных в Xcode, для этого все в том же окне в поиске вводим libz

и добавляем ее кнопкой Add.

Но этого тоже будет недостаточно, останется еще одна ошибка:

Для ее решения в любое место проекта поместите флаг

extern bool USE_CACHE_DIR;

bool USE_CACHE_DIR = false;

После этого проблема будет решена и приложение соберется успешно. Данный флаг говорит о том, где вы хотите хранить папку с ключами. В случае с false (как использовали мы, — причина будет раскрыта далее) используется папка

Если поставить true, то они будут храниться в закрытом месте:

На этом импорт фреймворка окончен, и можно запустить приложение на эмуляторе.

Контейнер закрытого ключа для работы с «КриптоПро»

На момент написания статьи «КриптоПро CSP 4. 0» не поддерживает работу с сертификатами *. pfx, которые содержат и публичный, и приватный ключ. Необходимо использовать контейнеры *. 000, которые можно получить только при использовании «КриптоПро»; их формат нигде не описан, и записываются они, как правило, на ключевых носителях, токенах (флешках, дискетах). В проводнике они выглядят как папки, которые содержат в себе один ключ, разбитый на файлы header. key, masks. key, name. key и primary. key.

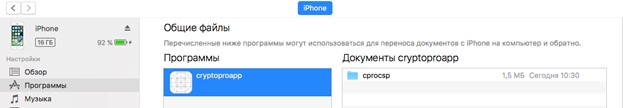

Установка контейнера закрытого ключа в приложение

Как пишут сами сотрудники «КриптоПро», есть три варианта установки контейнера на устройство:

• Через iTunes File Sharing. • Использовать отдельное приложение для записи файлов на iOS, типа iExplorer. • Написать собственный экспорт ключа в блоб (PRIVATEKEYBLOB) и импортировать его в коде приложения. Пример такого способа находится в вышеупомянутом пакете для MacOS под названием EncryptKey/DecryptKey.

Мы использовали первый вариант — как самый быстрый и удовлетворяющий требованиям заказчика. Именно для его реализации при импорте был выбран флаг USE_CACHE_DIR = false; если iTunes File Sharing вами использоваться не будет или вы хотите скрыть от пользователя возможность заглянуть в папку с ключами, то лучше скройте ее, выставив флаг true. После первого запуска с установленным фреймворком в папке Documents приложения будет создана папка cprocsp:

Внутри этой папки и хранятся все контейнеры ключей. Устанавливаемые сертификаты и контейнеры хранятся и относятся к приложению, а не к ключевому хранилищу устройства, поэтому после его удаления будет необходимо установить их заново.

Далее существует два пути: написать все функции самому или использовать уже готовый контроллер, и так как его хватит для решения большинства задач, о нем и поговорим. Фреймворк содержит в себе хедер-файл с названием PaneViewController. Если вы не обременены строгостью по дизайну, то можете импортировать предложенные xib-файлы (находятся в CPROCSP. framework/Resources) и инициализировать криптопанель через них — к примеру, таким образом:

Но так как все xib-файлы являются обычными UIView с таблицей, вы легко можете кастомизировать их под свой дизайн.

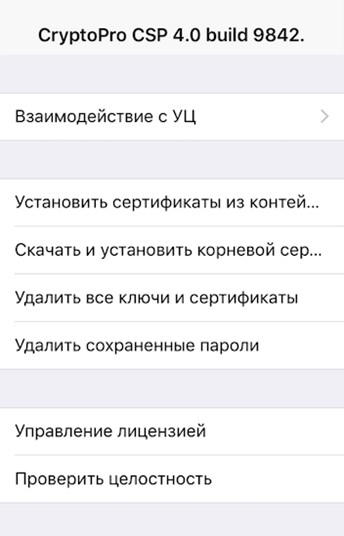

После открытия панели первое, что необходимо сделать, — это перейти во вкладку «Взаимодействие с УЦ», установить сертификат УЦ (корневой сертификат удостоверяющего центра), пройти процедуру регистрации, отправить запрос на сертификат и получить (установить) его.

После установки корневого сертификата УЦ в папке cprocsp/keys должна будет появиться папка mobile. В нее помещаются контейнеры *. 000. Чтобы их установить, снова заходим в панель «КриптоПро» и на главном экране выбираем «Установить сертификаты и контейнеры». Контейнеры, содержащиеся в папке cprocsp/keys/mobile должны быть от криптопровайдера «КриптоПро» (если хотя бы один таковым не является или поврежден, то функция вернет ошибку, не установив ни один из них). На этом установка завершена.

Подпись и проверка подписи приватным ключом

Функция подписи начинается с открытия хранилища сертификатов при помощи

CertOpenSystemStore:

Сообщение остается открытым до вызова CryptMsgClose. Здесь стоит обратить внимание на используемые флаг (второй параметр): если выставить 0, как в примере, то подпись будет присоединенная (attached); для получения отсоединенной (detached) подписи необходимо выставить флаг CMSG_DETACHED_FLAG. После этого подписываемые данные помещаются в сообщение и полученный блоб можно вывести в отдельный файл.

Проверка подписи аналогична ее созданию за небольшим исключением. Вначале открывается сообщение для декодирования, далее вытаскивается сертификат, приложенный к подписи. Открывается хранилище и осуществляется поиск приложенного сертификата. После того как был найден сертификат, проводится проверка подписи функцией CryptMsgControl, которая возвращает true в случае успешной верификации и false, если возникли ошибки:

Функция CSP_GetLastError() возвращает код ошибки и краткое описание.

Авторизация при помощи приватного ключа

Для авторизации с использованием приватного ключа нам понадобится сам ключ, установленный вышеописанным образом, установленный корневой сертификат УЦ, настроенный сервер с «КриптоПро» и с добавленным в доверенные нашим ключом. Сервер должен поддерживать работу по TLS версии 1. 2 для всех устройств с iOS 9 и выше, а также иметь ГОСТовые cipher suites от «КриптоПро».

Для выявления причин ошибок и получения подробной информации по подключению может пригодиться такая программа, как WireShark. В ней есть возможность посмотреть все этапы TLS-соединения и достаточно информации для анализа. Также в ней вы можете посмотреть, какие cipher suites отправляете и какие поддерживает сервер.

В качестве менеджера, который будет отправлять нужные cipher suites, используется UrlRetriever, входящий в состав фреймворка. Открыв хедер, вы увидите множество понятных функций для отправки запроса, но не сразу очевидно, как и чем пользоваться, тем более что документации по этому вы не найдете ни на сайте, ни на форуме. И в самом файле также нет никаких комментариев, за исключением одной //TODO, которые оставили разработчики 🙂

Внутрь класса заглянуть не удастся, поэтому нам все приходилось испытывать вручную и смотреть, что как работает.

Для начала создадим сам ретривер, так как для каждого запроса нам необходимо будет очищать в нем информацию. Вначале функции resume создадим экземпляр класса:

После этого запишем хедеры. Так как они уже содержатся в нашем NSUrlRequest, возьмем их оттуда и преобразуем в нужный для ретривера вид:

В случае если мы авторизуемся без сертификата, то уже можно отсылать запрос:

И вернуть ответ в completion-блок:

А в случае ошибки вернуть error:

Данный сценарий аналогичен и для авторизации по сертификату, только перед отправкой запроса в ретривер необходимо записать отпечаток сертификата (thumbprint). Существует множество вариантов получения отпечатка — мы покажем самый правильный (на наш взгляд). Из примеров для подписи возьмем реализацию некоторых функций, таких как CertOpenStore, для открытия хранилища и CertEnumCertificatesInStore — для получения дескриптора сертификата PCCERT_CONTEXT. После этого пишем функцию для получения отпечатка в NSSting:

Первой используется функция CertGetCertificateContextProperty c параметром CERT_SHA1_HASH_PROP_ID, который говорит функции о параметре, который необходимо получить из сертификата, в данном случае — SHA1 hash. Функция вызывается два раза, первый без подстановки буфера, вместо него ставится NULL. Это делается для получения требуемого размера памяти, которую нужно выделить под буфер. Во втором использовании подставляется буфер теперь уже известного размера. Чтобы преобразовать полученные данные из массива байт в строку, используется функция CryptBinaryToString — тоже два раза (по тем же причинам). После этого вы получите красивое содержимое вида:

Но для ретривера нужен другой формат. Для получения необходимого отпечатка в CryptBinaryToString во флаги (третий параметр) требуется записать флаг CRYPT_STRING_HEX. Полученная в результате строка и будет являться отпечатком, который далее ставится в ретривер:

Если все сделано правильно, соединение будет успешно установлено с использованием ГОСТа алгоритмов шифрования.

Полезные ссылки

MSDN — подробное описание всех функций, входящих в них параметров, а также рабочие примеры.

Форум — форум «КриптоПро», на котором сотрудники ежедневно отвечают на вопросы. Многие ответы на вопросы уже даны, и, несмотря на их давность (порою около 6 лет), они все еще могут вам помочь.

Руководство разработчика — написанное компанией руководство, которое содержит в себе перечень входящих в состав криптопровайдера функций с кратким описанием и примерами.

Описание ошибок — большой список возможных ошибок, возникающих в функциях С++, с их кодом и кратких описанием. Чтобы получить код ошибки, используйте в коде приложения функцию CSP_GetLastError, входящей в состав фреймворка. Она хранит в себе код последней полученной ошибки.

Работа с Крипто Про DSS

Работа с КриптоПро DSS проводилась на базе тестового сервиса ЭП, предоставляемого компанией «КриптоПро».

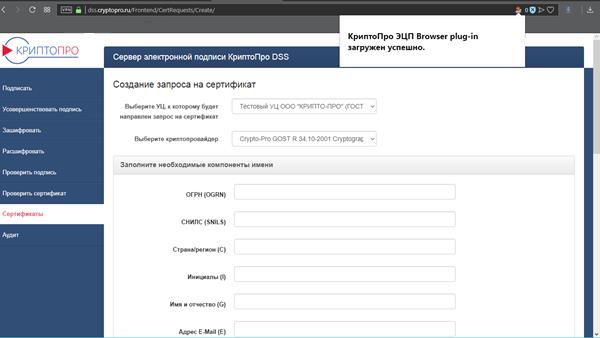

Перед началом работы с КриптоПро DSS необходимо установить расширение для браузера (CryptoPro Extension for CAdES Browser Plug-in) и плагин. Если вы не сделаете этого до входа в КриптоПро DSS, то система после аутентификации сама предложит вам, что нужно сделать.

Рисунок 3. Установка расширения и плагина для работы с КриптоПро DSS

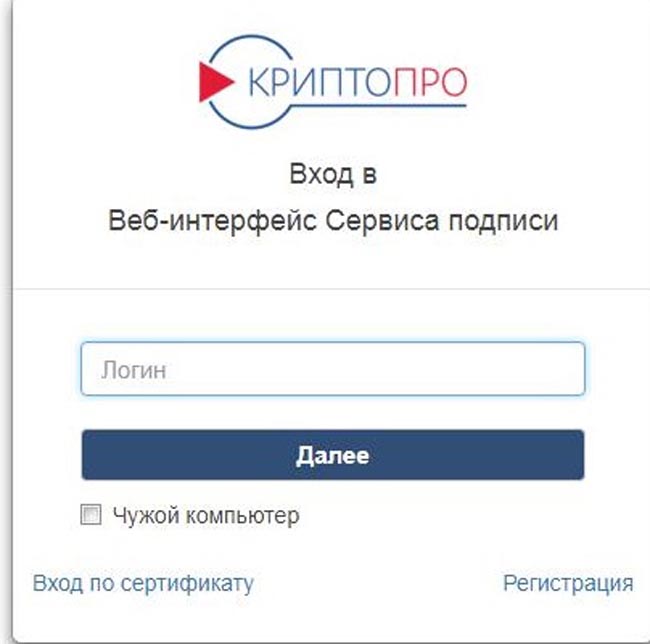

Рисунок 4. Вход в веб-интерфейс пользователя КриптоПро DSS

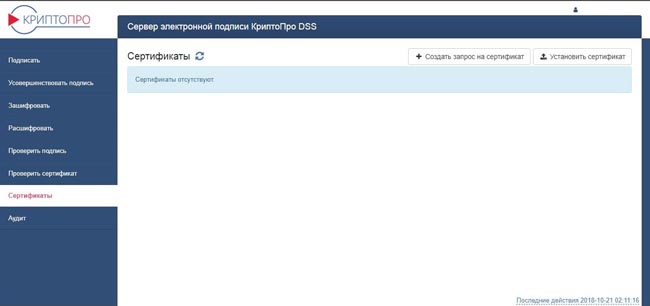

Рисунок 5. Интерфейс пользователя КриптоПро DSS

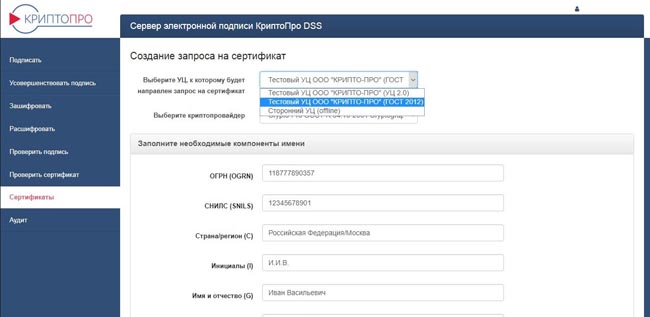

Для создания запроса на сертификат необходимо в разделе «Сертификаты» нажать кнопку «Создать запрос на сертификат».

Рисунок 6. Создание запроса на сертификат в КриптоПро DSS

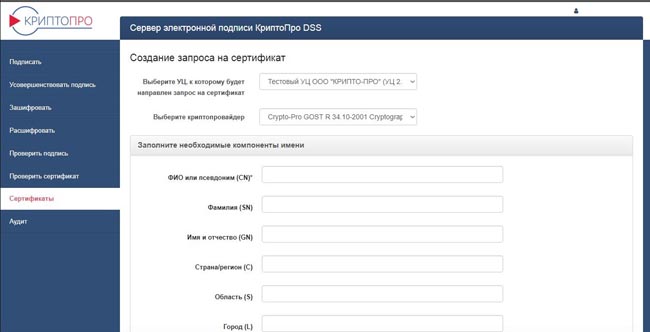

В появившейся форме необходимо:

Выбрать удостоверяющий центр.

Рисунок 7. Выбор УЦ при создании запроса на сертификат в КриптоПро DSS

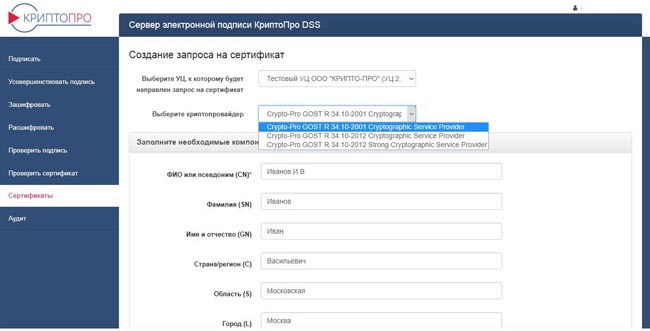

Выбрать криптопровайдера.

Рисунок 8. Выбор криптопровайдера при создании запроса на сертификат в КриптоПро DSS

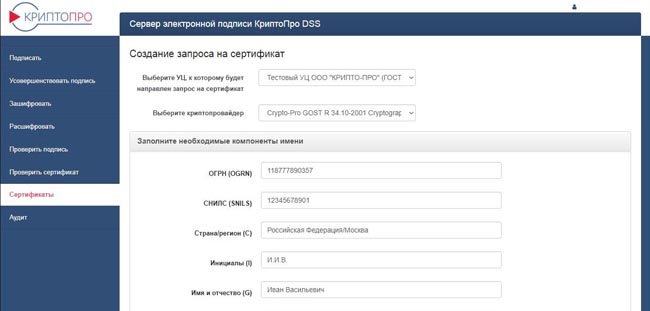

Заполнить поля формы.

Рисунок 9. Заполнение данных при создании запроса на сертификат в КриптоПро DSS

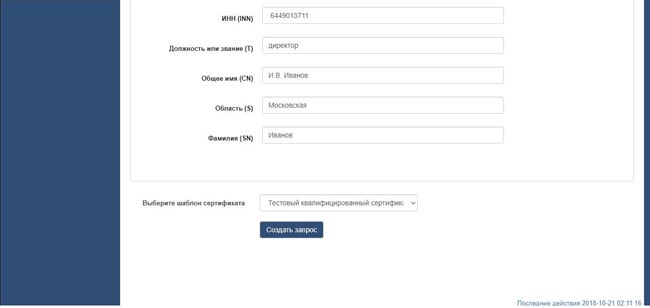

Выбрать шаблон сертификата

Рисунок 10. Заполнение данных и выбор шаблона сертификата в КриптоПро DSS

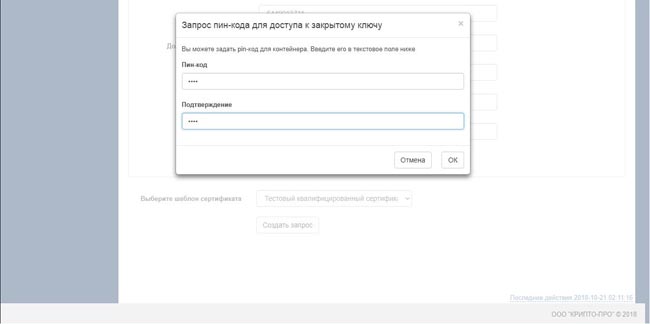

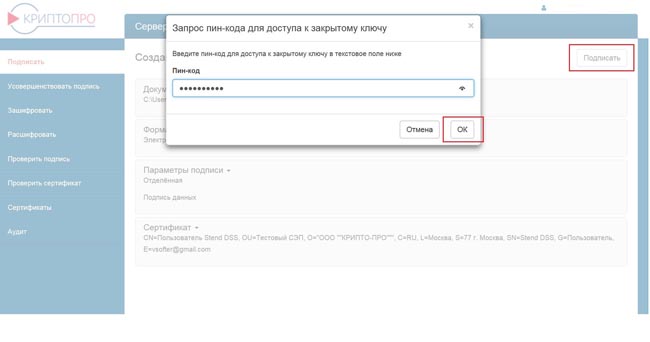

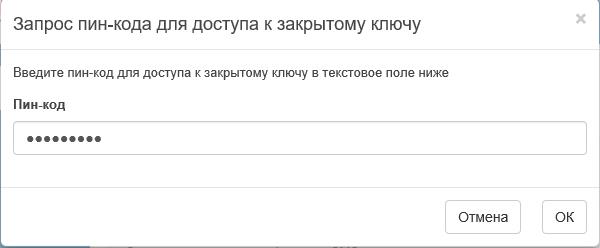

Задать PIN-код к закрытому ключу.

Рисунок 11. Ввод PIN-кода для доступа к закрытому ключу в КриптоПро DSS

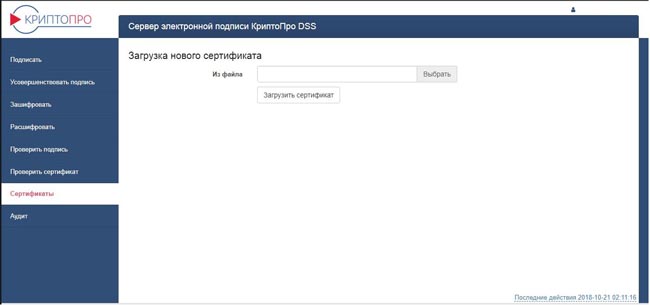

Также доступна загрузка уже имеющегося сертификата из файла.

Рисунок 12. Загрузка файла сертификата в КриптоПро DSS

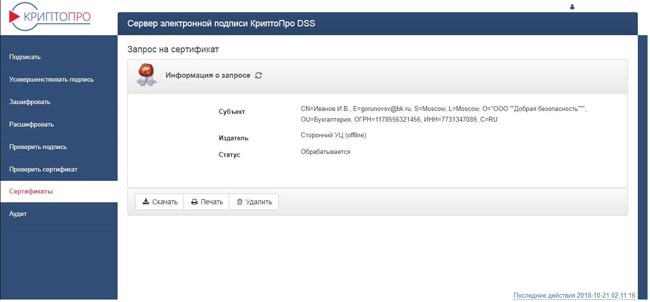

После того как мы создали запрос на сертификат или загрузили его на вкладке «Сертификаты», можно следить за статусом наших сертификатов.

Рисунок 13. Статус сертификатов в КриптоПро DSS

Теперь рассмотрим остальные возможности КриптоПро DSS.

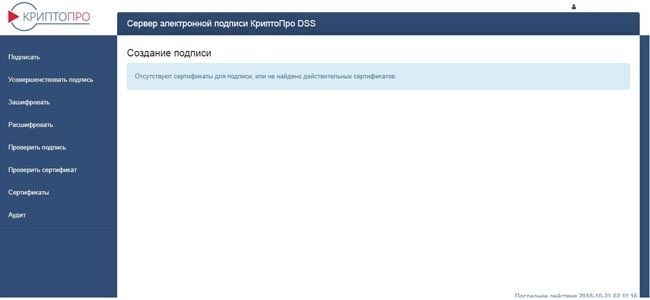

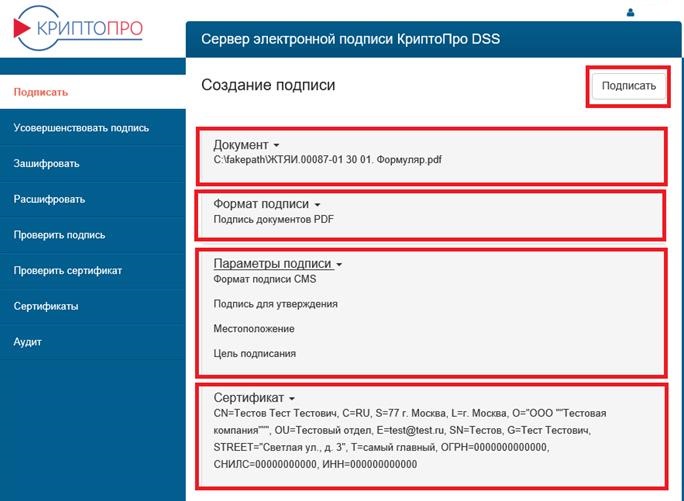

Электронная подпись документов

В разделе «Подписать» можно формировать электронные подписи электронных документов пользователя. Но чтобы пользователь мог подписывать электронные документы, ему необходимо иметь хотя бы один действующий сертификат.

Рисунок 14. Раздел «Подписать» в КриптоПро DSS

Для формирования ЭП электронного документа нужно загрузить электронный документ, который нужно подписать, выбрать нужный формат ЭП, выбрать параметры ЭП, после чего выбрать нужный сертификат и подписать документ, при этом будет запрошен PIN-код к ключу.

Рисунок 15. Запрос PIN-кода к закрытому ключу в КриптоПро DSS

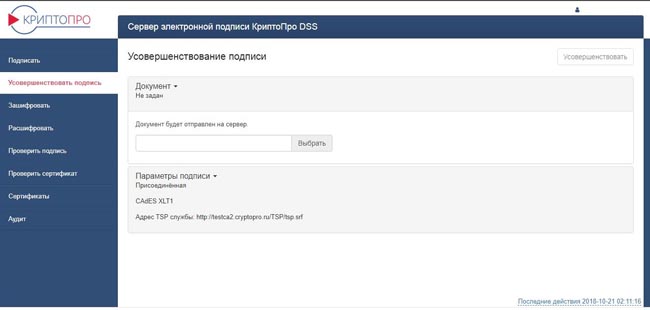

Усовершенствование электронной подписи

Раздел «Усовершенствовать подпись» предназначен для усовершенствования или дополнения ЭП до формата усовершенствованной ЭП: CAdES-T (добавление штампа времени к ЭП), CAdES-XLT1 (добавление статуса сертификата на момент подписания и штампа времени).

Рисунок 16. Раздел «Усовершенствовать подпись» в КриптоПро DSS

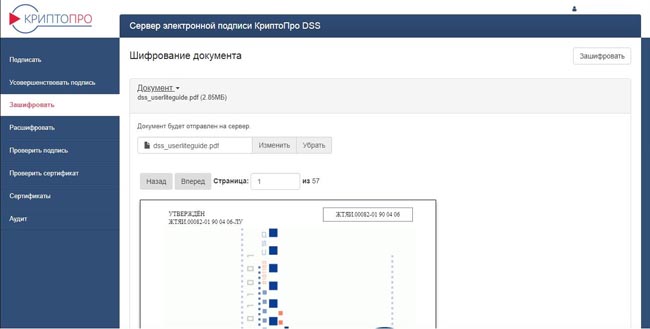

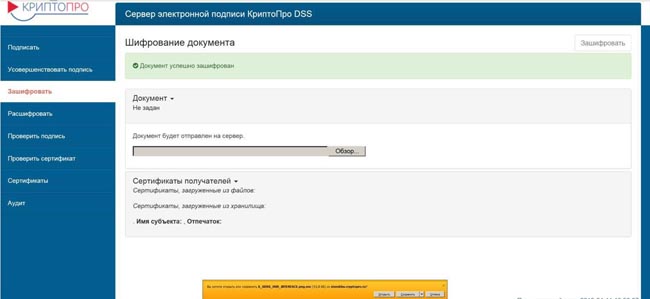

Шифрование электронных документов

Для адресного шифрования электронного документа нужен файл электронного документа и сертификат адресата.

Рисунок 17. Раздел «Зашифровать» в КриптоПро DSS

Для адресного шифрования электронного документа необходимо загрузить файл документа, который нужно зашифровать, после чего загрузить сертификат адресата, для которого будет шифроваться электронный документ. Нужно нажать кнопку «Зашифровать» и загрузить полученный зашифрованный электронный документ.

Рисунок 18. Шифрование документа в разделе «Зашифровать» в КриптоПро DSS

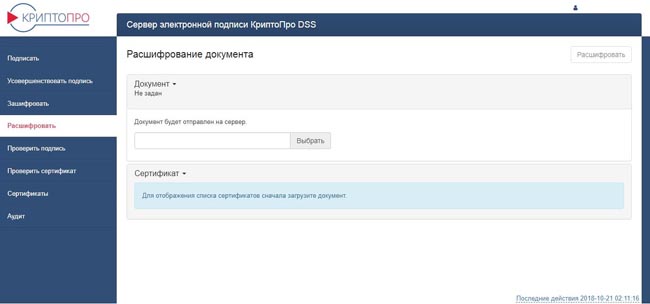

Расшифрование электронных документов

Для расшифрования электронного документа нужен зашифрованный файл электронного документа. Чтобы пользователь мог подписывать электронные документы, ему необходимо иметь хотя бы один действующий сертификат.

Рисунок 19. Раздел «Расшифровать» в КриптоПро DSS

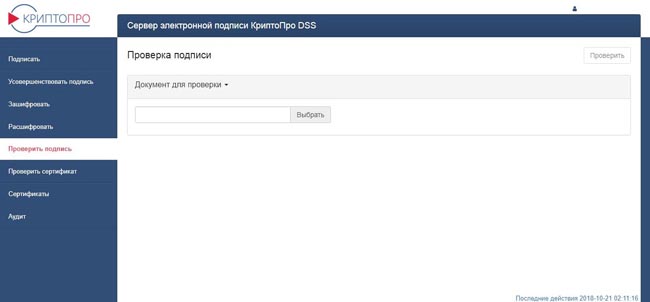

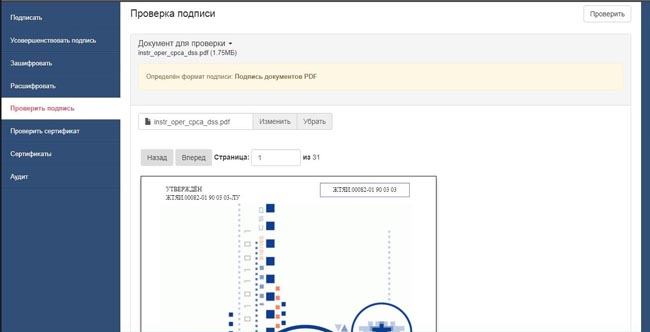

Проверка электронной подписи

Также с помощью КриптоПро DSS можно проверить ЭП. Раздел «Проверить подпись» предназначен для проверки подписи электронных документов (присоединенная/отсоединенная, подпись данных / подпись хэш-функции). Для проверки подписи электронного документа нужен файл подписи электронного документа и файл электронного документа (для отсоединенной подписи).

Рисунок 20. Раздел «Проверить подпись» в КриптоПро DSS

Рисунок 21. Проверка подписи загруженного документа в разделе «Проверить подпись» в КриптоПро DSS

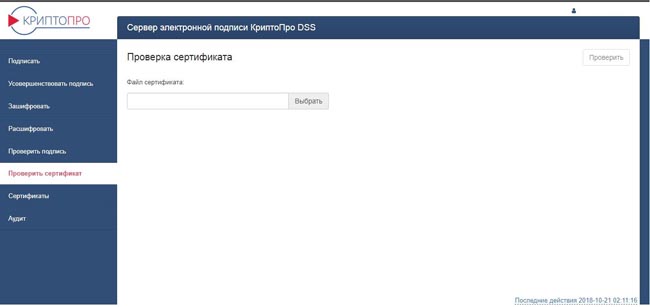

Проверка статуса сертификата

В разделе «Проверка сертификата» можно проверить статус сертификатов (действителен ли сертификат) — для этого нужен файл сертификата.

Рисунок 22. Раздел «Проверка сертификата» в КриптоПро DSS

Аудит действий пользователей и операторов

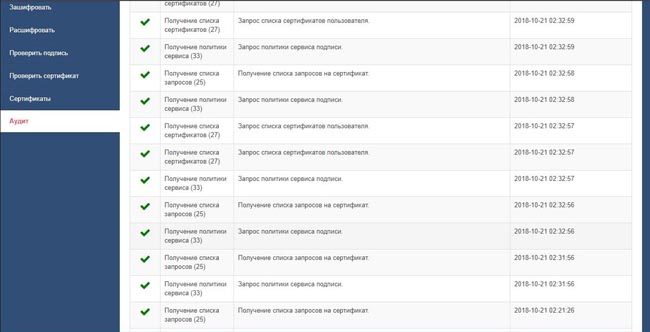

В разделе «Аудит» отображается журнал событий, связанных с действиями пользователей и операторов, с возможностью фильтрации по типам событий.

Рисунок 23. Раздел «Аудит» в КриптоПро DSS

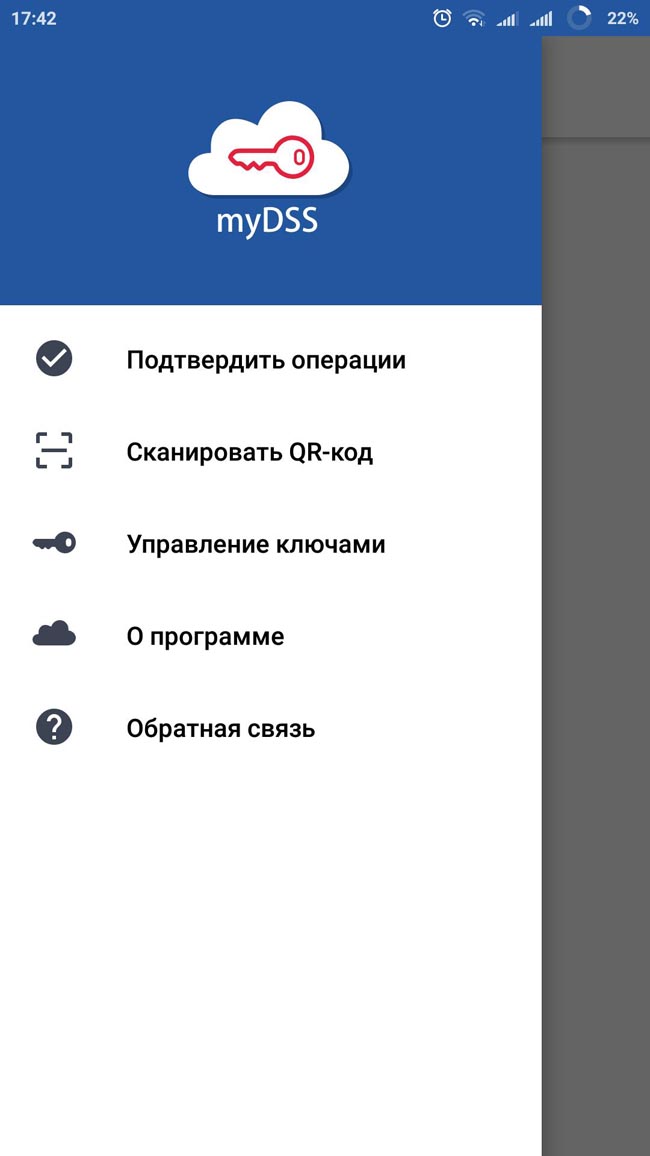

Интерфейс мобильного приложения КриптоПро myDSS

Приложение myDSS является интерфейсной частью КриптоПро DSS и предназначено для осуществления аутентификации, управления ключами и осуществления подтверждения операций (вход пользователя в КриптоПро DSS, подписание документа и т.

С помощью мобильного приложения КриптоПро myDSS:

- подписание документов осуществляется в одно нажатие;

- не требуется никаких дополнительных устройств и программных средств (токенов, генераторов паролей и т. д.);

- возможна работа в офлайн-сценариях, когда смартфон находится вне сети;

- нет никаких задержек и отмены операций, связанных с ожиданием или недоставкой push-уведомлений и SMS-сообщений;

- возможна интеграция со средствами биометрической идентификации — подписание по отпечатку пальца, изображению лица и прочим признакам.

Рисунок 24. Перечень возможностей КриптоПро myDSS

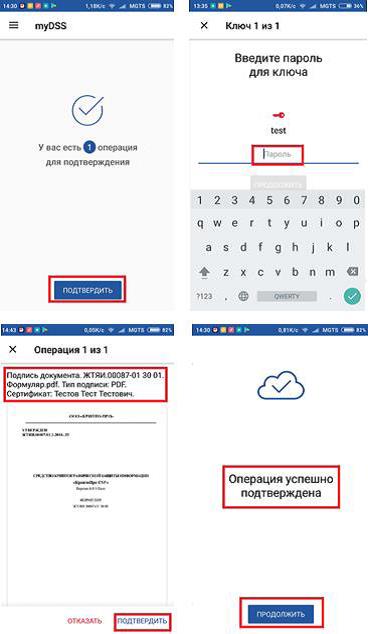

В качестве примера рассмотрим, как проходит процесс подписания документа с использованием приложения myDSS:

Первоначально необходимо загрузить в КриптоПро DSS документ, выбрать сертификат для подписи и нажать кнопку «Подписать».

Рисунок 25. Выбор параметров для создания подписи документа в КриптоПро DSS

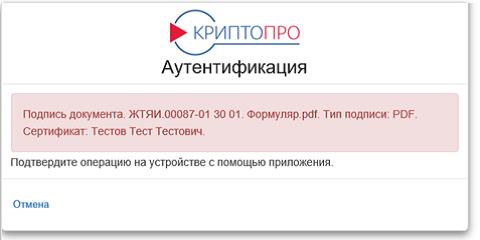

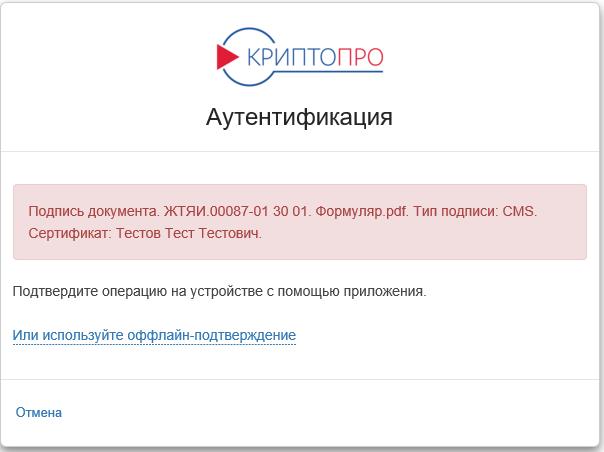

Далее предлагается подтвердить операцию с использованием мобильного устройства.

Рисунок 26. Запрос на подтверждение операции подписания документа в КриптоПро DSS

После — ввести PIN-код от контейнера ключа подписи.

Рисунок 27. Запрос PIN-кода к ключевому контейнеру в КриптоПро DSS

Далее следует предложение на подтверждение операции с использованием мобильного приложения.

Рисунок 28. Запрос на подтверждение операции в КриптоПро DSS

После в приложении myDSS придет уведомление о том, что есть операции, требующие подтверждения. Для подтверждения операции нажимаем кнопку «Подтвердить», выбираем нужный ключ авторизации и вводим пароль к нему.

После чего в приложении для ознакомления и подтверждения отобразится информация о подписываемом документе. Нажимаем кнопку «Подтвердить», и затем появится уведомление об успешном подтверждении операции.

Рисунок 29. Подтверждение операции подписания документа в приложении КриптоПро myDSS

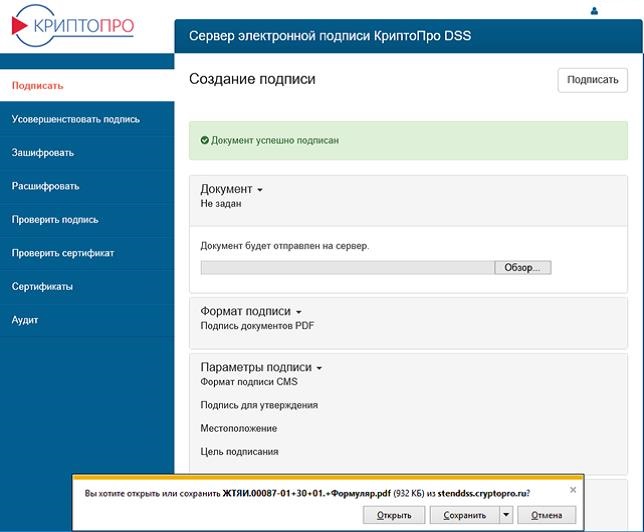

После успешного подтверждения операции в приложении в КриптоПро DSS у пользователя появится сообщение об успешном завершении операции.

Рисунок 30. Успешное завершение операции подписания документа в КриптоПро DSS

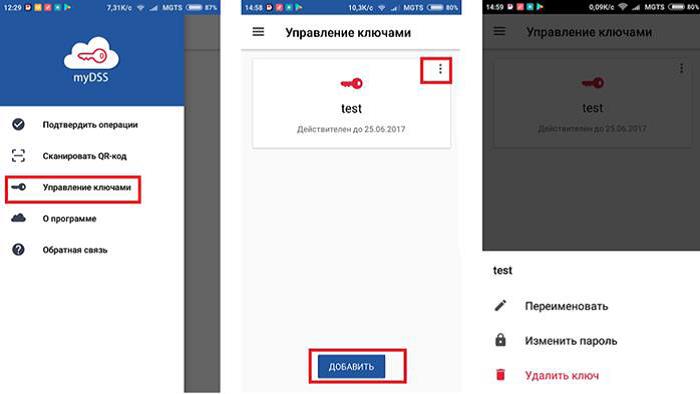

Также в приложении myDSS можно осуществлять управление ключами (переименование, изменение пароля и удаление ключа).

Рисунок 31. Возможности по управлению ключами в КриптоПро myDSS

Таким образом, мы рассмотрели основные возможности работы КриптоПро DSS и мобильного приложения myDSS, доступные пользователям.

Что нужно для работы с кэп под macos

- КЭП на USB-токене Рутокен Lite или

- криптоконтейнер в формате КриптоПро

- со встроенной лицензией на КриптоПро CSP

- открытый сертификат должен храниться в контейнере закрытого ключа

Поддержка eToken и JaCarta в связке с КриптоПро под macOS под вопросом. Носитель Рутокен Lite – оптимальный выбор, стоит недорого, шустро работает и позволяет хранить до 15 ключей.

Криптопровайдеры VipNet, Signal-COM и ЛИССИ в macOS не поддерживаются. Преобразовать контейнеры никак не получится. КриптоПро – оптимальный выбор, стоимость сертификата в себестоимости от 500= руб. Можно выпустить сертификат с встроенной лицензией на КриптоПро CSP, это удобно и выгодно. Если лицензия не зашита, то необходимо купить и активировать полноценную лицензию на КриптоПро CSP.

Обычно открытый сертификат хранится в контейнере закрытого ключа, но это нужно уточнить при выпуске КЭП и попросить сделать как нужно. Если не получается, то импортировать открытый ключ в закрытый контейнер можно самостоятельно средствами КриптоПро CSP под Windows.

Подписывать документы по почте на mac

Вы можете напрямую подписывать PDF-файлы и фотографии, прикрепленные к письму. Хорошо, что вы не ограничены родным почтовым приложением. Почти все сторонние почтовые приложения поддерживают эту функцию.

- Откройте письмо с вложением, которое хотите подписать.

- Дважды щелкните вложение; он откроется в предварительном просмотре.

- Сохраните копию на своем Mac и снова подключите, чтобы поделиться ею.

Обеспечение отказоустойчивости и доступности

Для обеспечения отказоустойчивости компания КриптоПро предлагает использовать горячее резервирование и кластеризацию всех компонентов КриптоПро DSS и КриптоПро HSM с помощью специализированных балансировщиков нагрузки (например, HAProxy) и SQL-кластера на базе технологий MS SQL Server AlwaysOn availability groups.

В случае нарушения функционирования любого из зарезервированных компонентов переключение на резервные, в т. размещенные на территориально удаленных технологических площадках (резервных ЦОД), осуществляется автоматически без участия обслуживающего персонала и без потери сохраненных данных.

Как установить сертификат электронной подписи на mac os

Установить контейнер с сертификатом ЭП на компьютер можно с помощью программы cptools. Чтобы начать копирование:

- Откройте Finder, в папке «Программы» найдите cptools и запустите ее.

- В новом окне нажмите на кнопку «Показать расширенные».

- Во вкладке «Контейнеры» выберите нужный контейнер из списка.

- Нажмите кнопку «Скопировать контейнер как».

- Придумайте название контейнера, а затем нажмите кнопку «Ок».

- Программа спросит, куда вы хотите скопировать контейнер. В списке выберите пункт «Жесткий диск».

- Чтобы защитить ЭП, вы можете установить на контейнер пароль. После этого нажмите кнопку «Ок», чтобы завершить копирование.

Еще один способ установки сертификата ЭП на компьютер — с помощью сервиса Установочный диск:

Добавить подпись к pdf-файлу в mac preview

- Откройте документ с предварительным просмотром.

- Щелкните значок разметки вверху справа.

- Затем нажмите значок «Подпись».

- Выберите подпись из списка или нажмите «Создать подпись».

Здесь у вас будет три варианта; давайте разберемся с каждым подробно.

Используйте трекпад для создания подписи

- Убедитесь, что выбрана вкладка «Трекпад», и выберите «Нажмите здесь, чтобы начать».

- Теперь проведите пальцами по трекпаду, чтобы создать подпись, и нажмите любую клавишу, чтобы остановиться.

- Нажмите «Очистить», чтобы начать заново, или «Готово», чтобы сохранить подпись.

Создайте подпись с помощью камеры Mac

- Перейдите на вкладку Камера.

- Подпишите на белой бумаге и покажите ее камере.

- Mac прочитает и покажет зеркальное отображение подписи, нажмите «Готово», чтобы сохранить ее.

Примечание. Попробуйте использовать обычную бумагу, иначе может произойти что-то подобное. (27)

III. Используйте iPhone для создания подписи на Mac

- Откройте вкладку iPhone.

- На сопряженном iPhone сразу же появится похожий экран.Поверните в альбомную ориентацию для лучшего доступа.

- Для подписи используйте палец или стилус; он мгновенно отобразится на экране Mac.

- Нажмите «Готово» на iPhone или Mac, чтобы сохранить подпись.

Где купить электронную подпись на mac

Электронную подпись можно приобрести в удостоверяющем центре, аккредитованном Минцифры РФ. Уточните у сотрудников центра, подходит ли их подпись для работы на MacOS.

Вы можете проверить это и самостоятельно. На сайте УЦ обычно можно найти требования к рабочему месту пользователя. Обратите внимание не только на саму операционную систему, но и ее версию. Если ЭП работает только на Windows, или ваша версия MacOS устарела, возникнут проблемы. В этом случае лучше обновить систему.

Получите электронную подпись для MacOS в Удостоверяющем центре Контура. Оформите заявку, наш менеджер свяжется с вами, чтобы обсудить детали.

Получить ЭП для MacOS

госключ

Приложение Госключ позволяет: – получить сертификат усиленной электронной подписи; – подписывать юридически значимые документы в электронном виде. Ключ электронной подписи создается, хранится и применяется в приложении: не нужны USB-токены, СМС-пароли и, самое главное, все функции доступны без личной явки и без бумаги.

Мониторинг функционирования и доступности

Продукты компании КриптоПро хорошо взаимодействуют между собой. В составе с КриптоПро DSS может использоваться специальный программный комплекс класса Network Performance Monitoring and Diagnostics (NPMD) «КриптоПро Центр мониторинга»для мониторинга работоспособности и оперативного уведомления администраторов о выявленных сбоях, ошибках функционирования и прочих внештатных ситуациях.

Что делать если перестало работать

- Переподключаем usb-токен и проверяем что он виден с помощью команды в terminal:sudo /opt/cprocsp/bin/csptest -card -enum

- Очищаем кеш браузера за все время, для чего в адресной строке Chromium-Gost набираем: chrome://settings/clearBrowserData

- Переустанавливаем сертификат КЭП с помощью команды в terminal:/opt/cprocsp/bin/csptestf -absorb -certs

Системные требования КриптоПро DSS

КриптоПро DSS предоставляет пользователям интерактивный веб-интерфейс для управления криптографическими ключами и создания ЭП под документом, который пользователь загружает на КриптоПро DSS. Таким образом, для работы с КриптоПро DSS пользователю необходим только веб-браузер, никаких СКЗИ или средств электронной подписи устанавливать не нужно. Благодаря этому использовать функции КриптоПро DSS можно с любого устройства с любой аппаратной платформой с любой операционной системой, где есть веб-браузер.

КриптоПро DSS поддерживает все основные операционные системы, такие как Microsoft Windows, macOS, Linux.

Например, КриптоПро DSS функционирует на платформах Microsoft Windows 7 и выше (x86 и x64) под управлением Microsoft. NET Framework версии 2. 0 и выше.

Веб-браузеры, которыми пользователи могут воспользоваться для работы с КриптоПро DSS:

- Mozilla Firefox;

- Google Chrome;

- Opera;

- Apple Safari;

- Яндекс.Браузер.

В процессе работы возможна перенастройка параметров безопасности обозревателя Microsoft Internet Explorer (добавление надежных узлов, разрешение выполнения сценариев ActiveX для узлов из зоны надежных). При этом могут потребоваться действия по корректированию доменной политики безопасности.

Перед началом работы с КриптоПро DSS необходимо установить расширение для браузера CryptoPro Extension for CAdES Browser Plug-in и плагин.

Мобильное приложение КриптоПро myDSS поддерживает Android 4. 0 и выше, iOS 8. 0 или более поздние версии.

Подписывайте и отправляйте документы через приложение apple mail

Получили по почте файл, требующий цифровой подписи? Что ж, вы можете управлять этим из самого приложения Apple Mail.

Примечание. Я также тестировал приложение Gmail и Spark на предмет наличия этой функции, но оно было недоступно для них.

Подпишите отсканированный документ на iphone с помощью приложения notes

К сожалению, вы не можете вставить подпись в обычную заметку. Эта функция доступна только в том случае, если вы отсканируете документ через приложение «Заметки» или добавите в заметки фотографию или PDF-файл.

- Нажмите и откройте отсканированный документ / PDF / фото в приложении «Заметки».

- Коснитесь значка «Поделиться» в правом верхнем углу.

- Выберите параметр «Разметка» на общем листе.

- Нажмите значок в правом нижнем углу и выберите подпись.

Теперь создайте подпись или выберите из сохраненных подписей. Нажмите Готово, чтобы сохранить изменения.

Удаляем все старые ГОСТовские сертификаты

Если ранее были попытки запустить КЭП под macOS, то необходимо почистить все ранее установленные сертификаты. Данные команды в terminal удалят только сертификаты КриптоПро и не затронут обычные сертификаты из Keychain в macOS.

sudo /opt/cprocsp/bin/certmgr -delete -all -store mroot

sudo /opt/cprocsp/bin/certmgr -delete -all -store uroot

В ответе каждой команды должно быть:

No certificate matching the criteria