Оставлено

:

23 марта 2022 г. 20:13:10(UTC)

Такой вопрос, есть 2 организации с установленными криптопро как можно между ними организовать обмен файлами, предварительно зашифрованными через приложение cptools?

Я так понимаю Нам предварительно придется сначала создать а потом обменяться парами ключей? А как их создать? Эта платная услуга?

Продукт “КриптоПро Office Signature” предназначен для обеспечения возможности создания и проверки электронной подписи по алгоритмам ГОСТ Р 34. 10-2001/ГОСТ Р 34. 10-2012 документов Word и Excel из состава Microsoft Office 2007/2010/2013/2016/2019/2021.

- Microsoft Office Starter не поддерживает функционал электронной подписи.

- При использовании Microsoft Office 365 возможность создания электронной подписи зависит от варианта использования: web-компоненты Microsoft Office 365 не поддерживают функционал электронной подписи.

Данный функционал поддерживается в приложениях рабочего стола Microsoft Office, входящих в подписку Microsoft Office 365 (включены не во все варианты подписок, состав подписки уточняйте у уполномоченных представителей Microsoft). - Работа в Microsoft Office 2007 имеет особенности, описанные в “Инструкции по установке и использованию”.

- Поддержка Microsoft Office 2016/2019/2021 и ГОСТ Р 34.11-2012/34.10-2012 реализована в “КриптоПро Office Signature 2.0”.

Добавляет возможность создания и проверки электронной подписи по ГОСТ Р 34. 10-2001/ГОСТ Р 34. 10-2012 в стандартный интерфейс Microsoft Office Word и Excel.

- Система

- КриптоПро 4.0 R4 4.0.9963 — КриптоПро 5.0.11455

Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования; управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Пробный период — 3 месяцаПоддерживаемые операционные системы:

- Microsoft Windows Vista/7/8/8.1/10;

- Linux (RHEL, CentOS, Debian, Ubuntu, Astra, ALTLinux и т.п.);

- Solaris;

- AIX;

- iOS 8/9/10/11/12

В данной статье будет описано, лицензии на какое ПО КриптоПро необходимо приобрести для работы с сертификатами, выдаваемыми в ФНС России.

Ключевой носитель и лицензию можно купить непосредственно у нас или через дилеров – как Вам удобнее.

Здесь будут даны пояснения по приобретению через нашу форму заказа.

Для юридических лиц и ИП счет выставляется нашей автоматизированной системой ТОЛЬКО после оформления вами заказа на нашем сайте.

Способ получения продуктов и закрывающих бухгалтерских документов вы выбираете сами при оформлении заказа.

Тип лицензии – клиентская или серверная – определяется в зависимости от ОС вашей рабочей машины. При работе с клиентскими ОС (Windows 7, 8, 8. 1, 10, 11) необходимо приобретать лицензию на одном рабочем месте (годовую или бессрочную – на ваш выбор). При работе с серверными ОС (Windows Server 2008, 2012. ) потребуется лицензия на сервер.

Заказ лицензии на СКЗИ “КриптоПро CSP” версии 5. 0 можно оформить здесь.

- 1 350 руб. – годовая лицензия на один компьютер;

- 2 700 руб. бессрочная лицензия на один компьютер.

Физическое лицо может получить квалифицированный сертификат в любом аккредитованном Удостоверяющем центре, например, в таких крупных компаниях, как “Такском”, “Такснет”, СКБ “Контур” и др. , где предложат приобрести сразу всё необходимое и окажут квалифицированную помощь в настройке.

Ниже представлены ссылки на полезные инструкции по настройке рабочего места для работы с сертификатами ФНС:

Как ввести лицензию на КриптоПро CSP

Как установить сертификат на Windows?

Настройка рабочего места на Linux

Настройка рабочего места на MacOS

Вход с помощью ЭП в личный кабинет ЮЛ или ИП на портале ФНС на macOS.

Настройка рабочего места для работы с ключом в облаке

Установка КриптоПро ЭЦП Browserplug-in

Что делать, если возникли проблемы с КриптоПро ЭЦП Browser plug-in (ОС Windows)

Установка «КриптоПро CSP»» на Windows

Программу «КриптоПро CSP» вы можете загрузить:

После успешной загрузки программы можно приступить к её установке:

- Запустите установочный файл (CSP Setup.exe);

- Нажмите «Установить»;

- Введите серийный номер лицензии на использование «КриптоПро CSP»: Перейдите в меню «Пуск» – «Все программы» – «КриптоПро» – «КриптоПро CSP» и нажмите «Ввод лицензии»; В открывшемся окне: укажите сведения о пользователе и организации, введите серийный номер с бланка лицензии.После ввода данных нажмите «ОК».

- Перейдите в меню «Пуск» – «Все программы» – «КриптоПро» – «КриптоПро CSP» и нажмите «Ввод лицензии»;

- В открывшемся окне: укажите сведения о пользователе и организации, введите серийный номер с бланка лицензии.

- укажите сведения о пользователе и организации,

- введите серийный номер с бланка лицензии.

- После ввода данных нажмите «ОК».

Важно! В процессе установки потребуется принять условия лицензионного соглашения и ввести серийный номер «КриптоПро CSP», находящийся в бланке лицензии на использование программы или в «Карточке настройки Абонента», выданной при подключении. При вводе серийного номера нужно следить за переключателями регистра (заглавные/маленькие буквы) и раскладки клавиатуры (русский/английский язык).

Важно! После завершения установки необходимо перезагрузить компьютер.

Далее можно включить режим кэширования. В этом случае считанные с носителя ключи остаются в памяти сервиса до завершения работы системы. Например, при представлении отчетности достаточно один раз подключить к компьютеру носитель ключевой информации (флеш-карту, Token и т. Больше этого делать не потребуется до перезагрузки компьютера.

Для установки режима кэширования необходимо:

- открыть программу «КриптоПро CSP»;

- перейти на закладку «Безопасность»;

- установить переключатель в положение «Использовать службу хранения ключей»;

- поставить галочку в поле «Включить кэширование»;

- нажать кнопку «ОК».

Информация об установке «КриптоПро CSP» на других операционных системах есть на сайте «КриптоПро».

Установка «КриптоПро CSP» на Linux

Вам необходимо воспользоваться любым из способов:

• При помощи терминала

• При помощи пользовательского интерфейса

- Загрузить архив с дистрибутивом «КриптоПро CSP» с сайта разработчика;

- После завершения разархивирования перейти в распакованную папку;

- Найти в папке файл install_gui.sh, нажать на него ПКМ – «Свойства»;

- В открывшемся окне перейти на вкладку «Права» и выставить галки напротив «Выполнять» или аналогичного пункта, который разрешает запуск файла как приложения. После закрыть окно свойств;

- Нажать по файлу дважды ЛКМ для запуска установки. Откроется пользовательский интерфейс для установки. Если после открытия файла не появляется интерфейс установки «КриптоПро», воспользоваться установкой через терминал; В окне установки навигация выполняется только при помощи клавиатуры: для установки/снятия метки выбора нужно использовать кнопку «Пробел»; для перемещения между разными списками выбора (например, между списком и кнопками «далее/назад») нужно использовать кнопки стрелок влево/вправо; для подтверждения выбора нажать Enter.

- для установки/снятия метки выбора нужно использовать кнопку «Пробел»;

- для перемещения между разными списками выбора (например, между списком и кнопками «далее/назад») нужно использовать кнопки стрелок влево/вправо;

- для подтверждения выбора нажать Enter.

- В окне установки выбрать Next;

- Выбрать необходимые для установки пакеты и выбрать Next и Install:

- Дождаться завершения установки (интерфейс может закрыться и процесс установки будет отображаться в терминале);

- Ввести серийный номер, выбрав соответствующий пункт интерфейса. Пункт необязателен при установке. В дальнейшем ввести серийный номер можно при помощи команды: /opt/cprocsp/sbin/amd64/cpconfig -license -set <серийный_номер>

- Выбрать Exit.

1nSane

Оставлено

:

8 ноября 2021 г. 14:09:03(UTC)

Добрый день!Прошу помощи разобраться в вопросе. Мы с женой оба ИП, в июле у нас заканчивался ФН от онлайн-касс и мы получили новые сертификаты в ФНС бесплатно (токены от касс 3х летней давности у нас были). Я захотел перерегистрировать кассу у себя на ПК – выяснилось, что себе уже ставил CryptoPro несколько лет назад и 3-х месячный триал давно закончился. Тогда поставили все на ноутбук жены и обе кассы перерегистрировали с него. Но вот сейчас мне надо снова подать заявление в ФНС, но прошло более 3х месяцев, и триал на ее ноутбуке тоже закончился. Как мне пользоваться сертификатом от ФНС? Надо покупать лицензию на КриптоПро отдельно? А какую версию тогда? Желательно чтобы не превратилось в ежегодную кабалу. Подпись нужна только для отправки документов в ФНС и прочие сайты, которые требуют browser plug-in, например сайты с торгами. Никакие PDF не требуется подписывать сейчас.

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Удалил контейнер закрытого ключа

brightsolutions

Оставлено

:

11 января 2022 г. 6:12:02(UTC)

Прошу прокомментировать, правильно ли я понимаю, что получив новую ЭЦП в УЦ при первой установке на выбранный носитель (реестр, флэш) генерится ключевой контейнер. При повторной установке ЭЦП на этот же комп или на любую другую машину или флэшку контейнер уже создаваться не будет? Т. контейнер для одной ЭЦП генерится только один раз. Если это так, что в принципе логично, то ситуация тяжелая. Прямое решение – получение новой ЭЦП. в моем случае это равносильно утере флешки с контейнером. И еще, правильно ли я понимаю, что при получении новой ЭЦП и установке на машину, будет создан новый ключевой контейнер для новой ЭЦП, т. хочу понять, на данной машине кроме ЭЦП ничего не испорчено, новые ЭЦП при правильной установке будут штатно работать?

Использование КриптоПро CSP позволяет решить сразу несколько задач:

- для корпоративных пользователей – это возможность использовать стандартные и повсеместно используемые приложения компании Microsoft с надежной российской криптографией;

- для системных интеграторов – это возможность создания новых, надежно защищенных приложений с использованием богатейшего и проверенного временем инструментария разработки компании Microsoft.

- Использование КриптоПро CSP в ПО Microsoft

- Встраивание КриптоПро CSP в приложения

- Цели использования криптографических функций

- Использование CryptoAPI

- Базовые криптографические функции

- Функции кодирования/декодирования

- Функции работы со справочниками сертификатов

- Высокоуровневые функции обработки криптографических сообщений

- Низкоуровневые функции обработки криптографических сообщений

- Использование SSPI

- Инструментарий разработчика CAPICOM

- Инструментарий разработчика КриптоПро CSP SDK

- Проверка подписи

- Центр загрузки

- Создание подписи

- КриптоПро CSP 5. 0 R2

- Внимание

- Документация

- Для Windows

- Для macOS

- КриптоПро CSP 4. 0 R4 (исполнения 1-Base/2-Base и 1-Lic/2-Lic)

Использование КриптоПро CSP в ПО Microsoft

К стандартным приложениям, которые теперь могут использовать российские алгоритмы электронной цифровой подписи и шифрования, относятся:

- Microsoft XML версии 5.0 (Microsoft Office 2003 и Microsoft XML Viewer) и версии 6.0 (Microsoft Visual Studio 2005);

- Microsoft Certification Authority, входящее в состав ОС Windows Server 2000/2003/2008/2008R2 (см. особенности установки);

- Microsoft Outlook Express, входящее в состав Internet Explorer версии 5.0 и выше;

- Microsoft Outlook, входящее в состав MS Office 2000/XP/2003/2007/2010/2013 (при формировании сообщений в формате S/MIME). При использовании ПО Microsoft Outlook 2000 рекомендуем установить Набор исправлений Office 2000 SR-1a, который позволяет корректно обрабатывать кодировки KOI8 и Win1251 в подписанных сообщениях;

- Microsoft Word/Excel, входящее в состав MS Office 2003/2007 (при формировании ЭЦП документов);

- Средства формирования и проверки ЭЦП программного обеспечения, распространяемого по сети (Microsoft Authenticode);

- Защита почтовых соединений (TLS для IMAPS/POP3S/SMTPS) в Microsoft Exchange и Microsoft Outlook;

- Защита соединений удалённого администрирования при использовании Microsoft Terminal Server или серверов и клиентов Citrix;

Встраивание КриптоПро CSP в приложения

Для встраивания КриптоПро CSP в разрабатываемые приложения следует использовать функции Microsoft CryptoAPI, SSPI, CAPICOM, а так же КриптоПро ЭЦП Browser plug-in. Ниже приведено краткое описание этих интерфейсов. Более подробное описание можно найти в программной документации MSDN (Microsoft Developer Network).

Цели использования криптографических функций

Для обеспечения защиты электронных документов и создания защищенной автоматизированной системы в первую очередь используют криптографические методы защиты, которые позволяют обеспечить защиту целостности, авторства и конфиденциальности электронной информации и реализовать их в виде программных или аппаратных средств, встраиваемых в автоматизированную систему. Однако следует отметить, что использование криптографии ни в коем случае не исключает применение организационно-технических мер защиты.

В общем случае создание защищенной автоматизированной системы – это в каждом конкретном случае процесс индивидуальный, поскольку не бывает абсолютно одинаковых систем, а бывают лишь типовые решения, реализующие те или иные функции по защите информации. В первую очередь при создании защищенной автоматизированной системы необходимо определить модель угроз и политику безопасности проектируемой системы. Впоследствии, исходя из этого, можно определить тот набор криптографических функций и организационно-технических мер, реализуемых в создаваемой системе.

Ниже приведен основной перечень функций защиты информации, реализуемый при помощи криптографических функций библиотек СКЗИ.

- Конфиденциальность информации. При передаче данных в сети обеспечивается использованием функций шифрования. При хранении данных (на дисках, в базе данных) может использоваться функция шифрования или (для обеспечения НСД к хранимой информации) функция шифрования на производном (например, от пароля) ключе.

- Идентификация и авторство. При сетевом взаимодействии (установлении сеанса связи) обеспечивается функциями ЭЦП при использовании их в процессе аутентификации (например, в соответствии с рекомендациями Х.509). Одновременно при аутентификации должна использоваться защита от переповторов. Для этих целей может быть использована функция имитозащиты с ограничениями, так как при вычислении имитовставки используется симметричный ключ шифрования, единый для двух субъектов (объектов) системы. При электронном документообороте обеспечивается использованием функций ЭЦП электронного документа. Дополнительно должна быть предусмотрена защита от навязывания, переповтора электронного документа.

- Целостность. Обеспечивается использованием функций ЭЦП электронного документа. При использовании функций шифрования (без использования ЭЦП) обеспечивается имитозащитой. Для обеспечения целостности хранимых данных может быть использована функция хеширования или имитозащиты, но при этом не обеспечивается авторство информации.

- Неотказуемость от передачи электронного документа. Обеспечивается использованием функций ЭЦП (подпись документа отправителем) и хранением документа с ЭЦП в течение установленного срока приемной стороной.

- Неотказуемость от приема электронного документа. Обеспечивается использованием функций ЭЦП и квитированием приема документа (подпись квитанции получателем), хранением документа и квитанции с ЭЦП в течении установленного срока отправляющей стороной.

- Защита от переповторов. Обеспечивается использованием криптографических функций ЭЦП, шифрования или имитозащиты с добавлением уникального идентификатора сетевой сессии (электронного документа) с последующей их проверкой приемной стороной или разработкой специализированного протокола аутентификации (обмена электронными документами).

- Защита от навязывания информации. Зашита от нарушителя с целью навязывания им приемной стороне собственной информации, переданной якобы от лица санкционированного пользователя (нарушение авторства информации). Обеспечивается использованием функций ЭЦП с проверкой атрибутов электронного документа и открытого ключа отправителя. В случае навязывания информации про компрометации ключа обеспечивается организационно-техническими мероприятиями. Например, созданием системы централизованного управления ключевой информацией (оповещением абонентов) или специализированных протоколов электронного документооборота.

- Защита от закладок, вирусов, модификации системного и прикладного ПО. Обеспечивается совместным использованием криптографических средств и организационных мероприятиях.

Использование CryptoAPI

Использование CryptoAPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

- Дать прикладному уровню доступ к криптографическим функциям для генерации ключей, формирования/проверки электронной цифровой подписи, шифрования/расшифрования данных. Эта цель была достигнута путем изолирования прикладного уровня от уровня реализаций криптографических функций. Приложениям и прикладным программистам не нужно детально изучать особенности реализации того или иного алгоритма или изменять код в зависимости от алгоритма.

- Изолирование прикладного уровня от криптографических функций позволяет одновременно использовать разные алгоритмы и различные реализации этих алгоритмов, включая аппаратные.

На рисунке ниже приведена общая архитектура криптографических функций.

Общая архитектура CryptoAPI состоит из пяти основных функциональных групп:

Базовые криптографические функции

- Функции инициализации (работы с контекстом). Эти функции предоставляют приложению возможность выбрать определенный криптопровайдер по типу имени или по требуемой функциональности.

- Функции генерации ключей. Эти функции предназначены для формирования и хранения криптографических ключей различных типов.

- Функции обмена ключами. Эти функции предназначены для того чтобы приложения могли обмениваться различными типами ключевой информации для обеспечения взаимодействия между собой.

Функции кодирования/декодирования

Данные функции предназначены для преобразование (кодирования) из внутреннего представления объектов, используемых в CryptoAPI, во внешнее представление и обратно. В качестве внешнего представления объектов используется формат ASN. 1 (Abstracy Syntax Notation One), определенный серией рекомендаций X. 680.

К этой же группе функций можно отнести набор функций, позволяющих расширить функциональность CryptoAPI, путем реализации и регистрации собственных типов объектов.

Функции работы со справочниками сертификатов

Эта группа функций предназначена для хранения и обработки сертификатов в различных типах справочников. Причем в качестве справочника могут использоваться самые различные типы хранилищ: от простого файла до LDAP.

Высокоуровневые функции обработки криптографических сообщений

Именно эта группа функций (Simplified Message Functions) в первую очередь предназначена для использования в прикладном ПО. С помощью этих функций можно:

- Зашифровать/расшифровать сообщение от одного пользователя к другому.

- Подписать данные.

- Проверить подпись данных.

Эти функции (так же как и функции низкого уровня) оперируют сертификатами открытых ключей X. 509 для адресации отправителя/получателя данных. В качестве формата данных, формируемых функциями, используется формат PKCS#7 (RFC2315) или CMS (RFC2630) в Windows.

Низкоуровневые функции обработки криптографических сообщений

Данная группа функция (Low Level Message Functions) предназначена для аналогичных целей, что и группа высокоуровневых функций, но обладает большей функциональностью. Вместе с тем большая функциональность потребует от прикладного программиста более детальных знаний в области прикладной криптографии.

Использование SSPI

Использование SSPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

- Дать прикладному уровню доступ к криптографическим функциям аутентификации сторон сетевых соединений, а так же обеспечение конфиденциальности и имитозащиты данных передаваемых по этим соединениям. Эта цель была достигнута путем изолирования прикладного уровня от уровня реализаций криптографических функций. Приложениям и прикладным программистам не нужно детально изучать особенности реализации того или иного алгоритма или изменять код в зависимости от алгоритма.

- Изолирование прикладного уровня от криптографических функций позволяет одновременно использовать разные алгоритмы и различные реализации этих алгоритмов, включая аппаратные.

Инструментарий разработчика CAPICOM

CAPICOM предоставляет COM-интерфейс, использующий основные функции CryptoAPI. Этот компонент является добавлением к уже существующему COM интерфейсу Certificate Enrollment Control (xenroll), который реализуют клиентские функции генерации ключей, запросов на сертификаты и обмена с центром сертификации.

С выпуском данного компонента стало возможным использование функций формирования и проверки электронной цифровой подписи, построения и проверки цепочек сертификатов, взаимодействия с различными справочниками сертификатов (включая Active Directory) с использованием Visual Basic, C++, JavaScript, VBScript и среды разработки Delphi.

Загрузить дистрибутив и примеры использования CAPICOM можно непосредственно с сайта Microsoft.

Подробную информацию о CAPICOM смотрите на сайте Microsoft в следующих разделах:

- CAPICOM Versions;

- Using CAPICOM;

- CAPICOM Reference.

Инструментарий разработчика КриптоПро CSP SDK

КриптоПро CSP может использоваться для встраивания в прикладное программное путем непосредственного вызова функций КриптоПро CSP после загрузки модуля с использованием функции LoadLibrary.

Для этих целей в комплект поставки включается Руководство программиста (csp_2_0. chm, tls_2_0. chm для версии 2. 0, CSP_3_0. chm, SSPI_3_0. chm, CAPILite_3_0. chm для версии 3. 0), описывающее состав функций и тестовое ПО (sample2_0. zip для версии 2. 0 и SDK для версии 3.

Руководство программиста и тестовое ПО для версии 3. 6 доступны на странице загрузки.

Онлайн-версия руководства программиста для версии 3. 6 также доступна на нашем сайте:

- КриптоПро CSP;

- КриптоПро SSPI;

- КриптоПро CAPILite.

Тестовое ПО разработано с использованием компиляторов Microsoft Visual C++ (версия 2. 0) и Microsoft Visual Studio. NET (для 3.

Для компиляции программ, входящих в тестовое ПО, дополнительно необходимы include файлы и библиотеки, входящие в Microsoft Windows Platform SDK.

В состав тестов входят примеры использования различных криптопровайдеров, входящих в состав Windows, для формирования/проверки электронной цифровой подписи, шифрования/расшифрования сообщений, создания и проверки сертификатов и другие примеры. Примеры используют функции CryptoAPI, подробное описание которых можно получить в MSDN, а также позволяют вызывать функции криптопровайдеров непосредственно на низком уровне.

Вы также можете получить уже скомпилированную тестовую программу csptest2_0. exe для версии 2. 0 или SDK для версий 3. 0 и выше.

Проверка подписи

Проверка отсоединенной подписи требует наличия в одной и той же папке двух файлов: файла-оригинала и файла-подписи. Их имя до точки совпадает. Не переименовывайте и не редактируйте файл-оригинал и файл подписи до проверки подписи, иначе проверка завершится неудачно для изменённой пары. Так, если оригинал документа называется scan_14027. jpg то файл подписи будет называться scan_14027. jpg. p7s. Некоторые операционные системы скрывают расширение файла и вы увидите только имя “scan_14027” у оригинала и “scan_14027. jpg” у файла подписи.

- Откройте “Инструменты КриптоПро”. Ярлык можно найти в меню программ.

- Щёлкните левой кнопкой мыши в текст “Проверка подписи”.

- Щёлкните в кнопку “Выбрать файл с подписью для проверки” и в появившемся окне выберите файл подписи. Программа отфильтрует файлы в папке чтобы подсказать вам нужный.

- Если у вас было выбрано “Показать расширенные” из предыдущего пункта, вы увидите поле для галочки “Сохранять исходный файл..”, галочка в нём для отсоединенной подписи не ставится – у вас уже есть файл-оригинал.

- Щёлкните в кнопку “Проверить подпись”. В случае успешной проверки под кнопкой появится сообщение “Подпись была успешно проверена”. Его можно раскрыть чтобы получить больше подробностей.

Центр загрузки

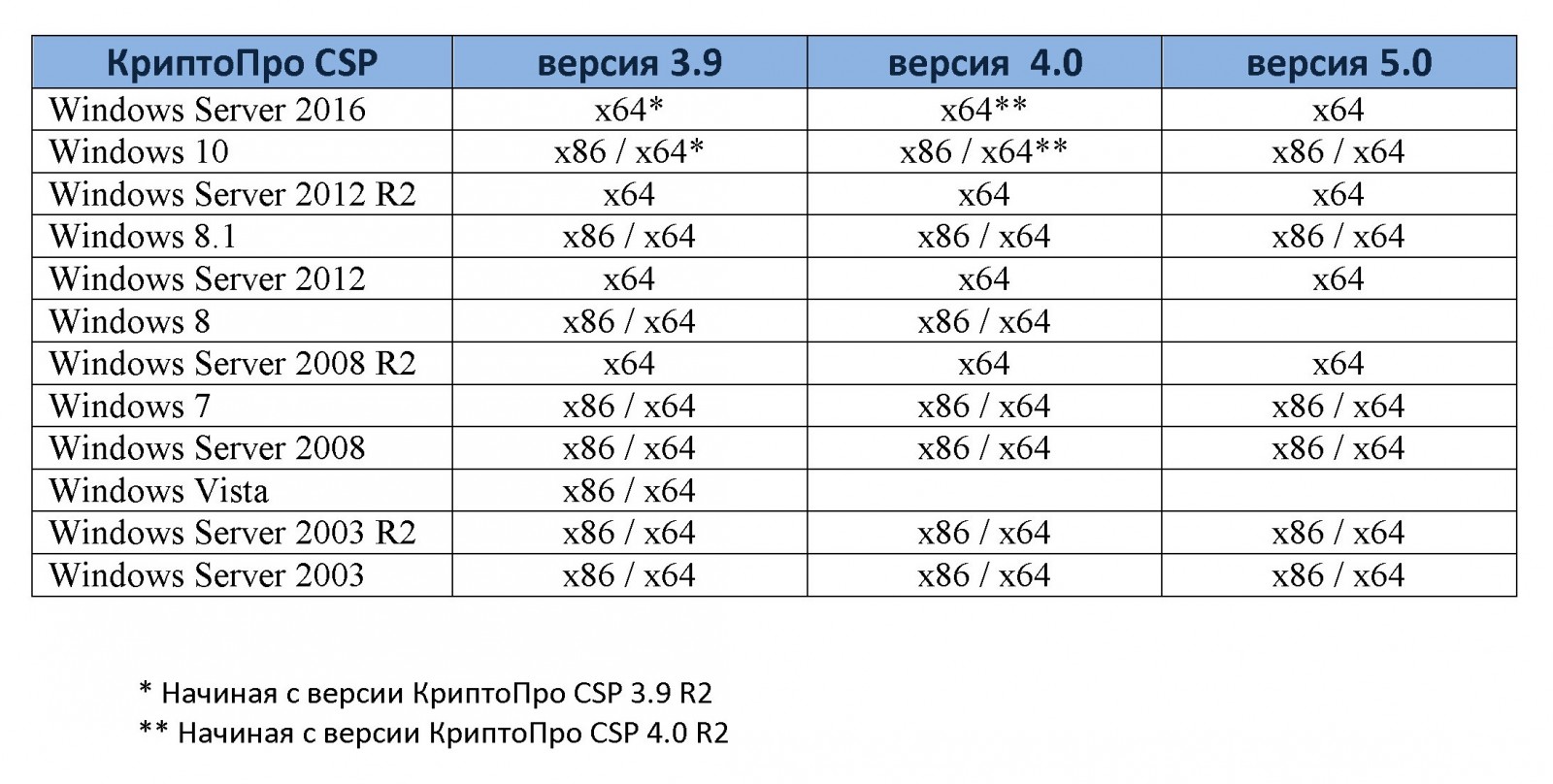

Таблица поддерживаемых операционных систем:

Тарифы на электронную подписьСписок площадок

Аккредитация на площадках

Создание подписи

Создание отсоединенной подписи в “Инструменты КриптоПро” из состава КриптоПро CSP 5. 0 происходит в несколько простых шагов:

- Откройте “Инструменты КриптоПро”. Ярлык можно найти в меню программ.

- Щёлкните левой кнопкой мыши в текст “Создание подписи”.

- В списке в правой части окна щёлкните по строчке с вашей электронной подписью (если подписи нет в списке то см. эту статью, вариант 1).

- Если вы не видите поля для галочки “Создать отсоединённую подпись”, левой кнопкой мыши щёлкните в кнопку “Показать расширенные” в левом нижнем углу окна программы.

- Щёлкните в квадрат чтобы проставить галочку “Создать отсоединённую подпись”.

- Щёлкните в кнопку “Выбрать файл для подписи” в появившемся окне выберите файл который хотите подписать.

- Щёлкните в кнопку “Подписать”. Произойдёт обращение к подписи. Если будет запрошен пароль от подписи – введите его.

Если подпись сформирована успешно, под кнопкой “Подписать” появится соответсвующий текст, а рядом с файлом-оригиналом появится новый файл с именем как у оригинала и расширением. p7s. Так, если вы подписывали документ scan_14027. jpg то файл подписи будет называться scan_14027. jpg. p7s. Некоторые операционные системы скрывают расширение файла и вы увидите только имя “scan_14027” у оригинала и “scan_14027. jpg” у файла подписи.

Важно: у файла-оригинала и у файла-подписи имена до точки совпадают. Не переименовывайте и не редактируйте файл-оригинал и файл подписи, иначе подпись перестанет быть действительной. При отсоединённой подписи второй стороне передаются оба файла – оригинал и файл подписи.

КриптоПро CSP 5. 0 R2

Сертифицированная версия КриптоПро CSP 5. 12000 (Kraken) от 24. 2020.

Сертификаты соответствия:1-Base: СФ/114-4064 от 20. 2021 до 01. 20242-Base: СФ/124-4065 от 20. 2021 до 01. 20243-Base: СФ/124-4066 от 20. 2021 до 01. 2024

Внимание

- Изменилась схема лицензирования. Требуются лицензии для КриптоПро CSP 5.0 (начинаются на 50). От КриптоПро CSP 4.0 подходят только временные лицензии с датой окончания. TLS-сервер на *nix теперь требует особую лицензию.

- Дистрибутивы подписаны, что позволяет доверенно распространять их через Интернет. Проверить подпись можно с помощью обновленной утилиты cpverify,

- команды для проверки

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Некоторые носители требуют дополнительное программное обеспечение.

- Вопросы можно задать в нашем форуме в ветке КриптоПро CSP 5.0 и на портале технической поддержки.

Документация

- Список изменений (changelog)

- Список известных ошибок (errata)

- Документация по установке и использованию КриптоПро CSP 5.0 (KC1)

- Документация по установке и использованию КриптоПро CSP 5.0 (KC2)

- SDK для Windows (для *nix — в devel-пакете в дистрибутиве)

Для Windows

КриптоПро CSP 5. 0 для Windows

Контрольная сумма

ГОСТ: 55DEBC7250BC5C09428FA7085CA6D51EC8282879DB56D084859CFDEBC8EC542B

MD5: 1069fa904005f8ec3951ec6fb49dd7b4

КриптоПро CSP 5. 0 для Windows с pkcs#11 модулями компаний Актив, Аладдин Р. и ISBC

Контрольная сумма

ГОСТ: A0DED17BA0AED924606399728BE4BF1A5D6BB7608B1D0BCE998AD576B3AE5B5A

MD5: 75b1bdcb98b71c2c9869f5a189a7a831

При установке в режиме обновления предыдущей версии настройки, ключи и сертификаты сохраняются.

Для macOS

КриптоПро CSP 5. 0 для OS X 10. 9+ (x64), с поддержкой macOS 10. 15 Catalina

Контрольная сумма

ГОСТ: D854BA1B4C1BFB1DF4EAC5E656B068D9167EB40582425540C74803C4E51F98E0

MD5: 8957569794aa4a97799b6e543f092bbd

КриптоПро CSP 4. 0 R4 (исполнения 1-Base/2-Base и 1-Lic/2-Lic)

Сертифицированная версия КриптоПро CSP 4. 9963 (Abel) от 23. 2018. Сертификаты соответствия:1-Base: СФ/114-3970 от 15 января 2021 до 15 января 20242-Base: СФ/124-3971 от 15 января 2021 до 15 января 20243-Base: СФ/124-3972 от 15 января 2021 до 15 января 20241-Lic: СФ/114-3973 от 15 января 2021 до 15 января 20242-Lic: СФ/124-3974 от 15 января 2021 до 15 января 2024

- Дистрибутивы подписаны, что позволяет доверенно распространять их через Интернет. Проверить подпись можно с помощью обновленной утилиты cpverify,команды для проверки

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Вопросы можно задать на форуме КриптоПРО в ветке КриптоПро CSP 4.0 и на портале технической поддержки.

- Список изменений (changelog)

- Список известных ошибок (errata)

- Документация по установке и использованию КриптоПро CSP 4.0 (KC1)

- Документация по установке и использованию КриптоПро CSP 4.0 (KC2)

- Инструкция по использованию КриптоПро CSP 4.0 на английском языке (KC1)

- Инструкция по использованию КриптоПро CSP 4.0 на английском языке (KC2)

- SDK для Windows (для *nix — в devel-пакете в дистрибутиве)

КриптоПро CSP 4. 0 для Windows

Контрольная сумма

ГОСТ: CDF7B587A56A488916DB961630B419285918DABD60EE67CBD18D41B04FC18A49

MD5: 76ce60a06c3cb0a36356c9534650fbe9

Дистрибутивы в формате Windows Installer

КриптоПро CSP 4. 0 для OS X 10. 9+ (x64), без поддержки macOS 10. 15 Catalina

Контрольная сумма

ГОСТ: 7BAF9CF5D969320E2ACB72A18A64EFCD7DC4105C402CFDB8BC70F1E33C6E6AAE

MD5: 3f8332245aff7bb425f1ce7c288e9a23