- 8 проверяем, что на токене есть всё, что необходимо

- 1 устанавливаем необходимые пакеты и их зависимости:

- 10 включаем аутентификацию по внешнему носителю

- 11 редактируем конфигурацию аутентификации в системе

- 12 редактируем конфигурацию pam_pkcs11

- 13 добавляем связку сертификата на токене с пользователем системы alt linux.

- 15 настройка звершена!

- 16 другие пользователи

- 2 скачиваем и устанавливаем пакет для вашей системы

- 3 проверяем работу токена или смарт-карты

- 4 создаем ключевую пару

- 5 создаем сертификат в формате pem

- 7 сохраняем сертификат на аутентифицирующий носитель

- 9 создаем файлы конфигурации pam_pkcs11

- Alt linux

- Astra linux common edition и special edition

- Re: установка под altlinux

- Rosa linux

- Trusted esign

- Добавление (запись) сертификатов[править]

- Значения pin-кодов на рутокен по умолчанию[править]

- Изменение pin-кода рутокен lite

- Инициализация токена[править]

- Как я настраивал новые утилиты по работе с электронной подписью в linux

- Настройка «криптопро» csp

- Настройка аутентификации[править]

- Настройка работы с рутокен эцп 2.0

- Определение проблемы с рутокен lite в системе

- Подпись средствами «криптопро csp»

- Получаем тестовый сертификат

- Проверка модели токена

- Проверка наличия сертификатов и ключевых пар[править]

- Проверка работы рутокен lite в системе

- Проверка работы рутокен эцп в системе[править]

- Проверка работы[править]

- Просмотр сертификатов[править]

- Разблокировка pin-кода[править]

- Резюме

- Решение

- Руководитель отдела продуктов и интеграций рутокен, актив

- Смена pin-кода[править]

- Создание запроса на сертификат[править]

- Создание и проверка подписи[править]

- Создание контейнера[править]

- Способ определения

- Стенд

- Технический руководитель проектов департамента внедрения и сопровождения гк astra linux

- Удаление объекта[править]

- Управление считывателями[править]

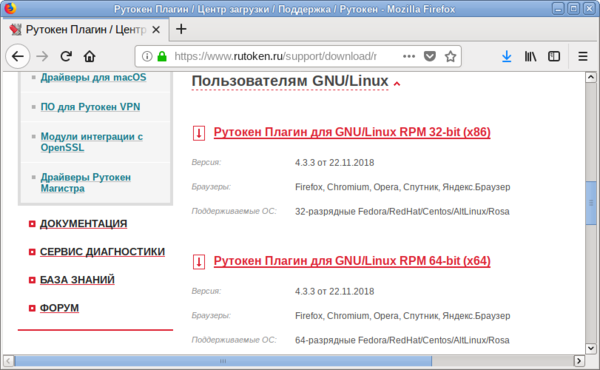

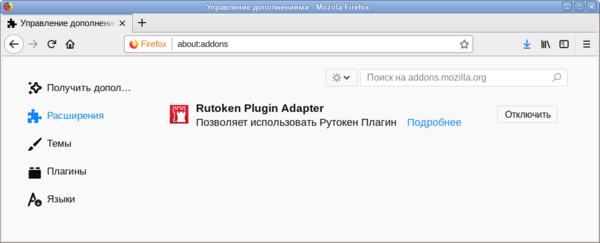

- Установка «рутокен плагин»[править]

- Установка дополнительного программного обеспечения

- Установка под altlinux

- Установка рутокен s на альт линукс

- Утилита pkcs11-tool[править]

8 проверяем, что на токене есть всё, что необходимо

Внимание! При выполнении команды запрашивается PIN-код пользователя.

Для 32-битной версии используйте команду:

Для 64-битной версии используйте команду:

1 устанавливаем необходимые пакеты и их зависимости:

Для этого вы можете воспользоваться Терминалом:

10 включаем аутентификацию по внешнему носителю

на вопрос об удалении ссылки следует ответить «y»

11 редактируем конфигурацию аутентификации в системе

Отредактируем вторую строчку файла конфигурации /etc/pam.d/system-auth.

Внимание, приведенная ниже конфигурация является примером, а не эталоном настройки системы.

Для редактирования можно воспользоваться редактором mcedit

Для 32-битной версии используйте строку:

Для 64-битной версии используйте строку:

12 редактируем конфигурацию pam_pkcs11

Отредактируем файл /etc/security/pam_pkcs11/pam_pkcs11.conf

Внимание, приведенная ниже конфигурация является примером, а не эталоном настройки системы.

Для редактирования можно воспользоваться редактором mcedit

Для 32-битной версии используйте:

Для 64-битной версии замените строку

module = /usr/lib/librtpkcs11ecp.so на строку module = /usr/lib64/librtpkcs11ecp.so

mapper_search_path = /lib/pam_pkcs11; на строку mapper_search_path = /lib64/pam_pkcs11;

13 добавляем связку сертификата на токене с пользователем системы alt linux.

Для этого выполняем команду pkcs11_inspect

Используя текстовый редактор закомментируем или удаляем ненужные строчки

Для этого можно использовать редактор mcedit

Внимание! Вместо alt нужно установить имя пользователя в вашей системе

Если вы не знаете имя пользователя запустите команду whoami (без прав суперпользователя)

14 Проверям выполненные настройки

Проверьте, что настройка была выполнена верно, используя команду login. Не завершайте свою сессию, пока не убедитесь в том, что все работает корректно.

Если команда login выполняется успешно, то вы можете завершать свою сессию и использовать аутентификацию по токенам и смарт-картам Rutoken.

В случае возникновения ошибок еще раз проверьте все настройки. Для выявления проблемы вы так же можете включить вывод дополнительной информации при аутетификации.

Не забудьте отключить вывод дополнительной инфомации после настройки системы.

15 настройка звершена!

На этом настройка закончена. После перезапуска ОС окно входа в систему будет выглядеть так:

16 другие пользователи

При необходимости добавить вход по токену для других пользователей следует:

2) Выписать другую пару ключей и сертификат на тот же токен. (иногда бывает удобно для периодической работы из под суперпользователя)

В обоих случаях в файле subject_mapping должно оказаться две (или несколько) записей

Источник

2 скачиваем и устанавливаем пакет для вашей системы

Если установка завершилась корректно, то в папке /usr/lib (или /usr/lib64) появится библиотека librtpkcs11ecp.so.

3 проверяем работу токена или смарт-карты

Подключаем токен или смарт-карту к компьютеру. Запускаем dmesg и убедимся в том, что устройство опредилось корректно.

Для 32-битной версии используйте команду:

Для 64-битной версии используйте команду:

4 создаем ключевую пару

Если у вас уже имеется выписанная на токен ключевая пара RSA с привязанным к ней сертификатом, то вы можете использовать их для аутентификации.

Действуйте по основной инструкции, пропустив шаги 4-8.

Внимание! При выполнении команды запрашивается PIN-код пользователя. Генерация ключевой пары может занять некоторое время.

Для 32-битной версии используйте команду:

Для 64-битной версии используйте команду:

Параметры, задаваемые в этой строке:

определяет id создаваемого объекта (понадобится при создании сертификата)

5 создаем сертификат в формате pem

Запускаем openssl и подгружаем модуль поддержки pkcs11:

Для 32-битной версии используйте команду:

Для 64-битной версии используйте команду:

Создаем сертификат в PEM-формате. Внимание! При выполнении этой команды запрашивается PIN-код пользователя.

| -key | указывает закрытый ключ (в нашем случае 0:45 – слот:ID ключа) |

| выдает самоподписанный сертификат |

7 сохраняем сертификат на аутентифицирующий носитель

Закрываем openssl (используя команду exit). Cохраняем сертификат CRT на Рутокен. Внимание! При выполнении этой команды запрашивается PIN-код пользователя.

Для 32-битной версии используйте команду:

Для 64-битной версии используйте команду:

| -y | тип объекта (может быть cert, privkey, pubkey, data) |

| записать объект на токен |

9 создаем файлы конфигурации pam_pkcs11

Воспольуемся примерами, которые предоставляют разработчики pam_pkcs11.

Потребуются права суперпользователя:

Для ALT Lixnux верси 6.0 и 7.0 используйте команду:

Для ALT Lixnux верси 8 используйте команду:

на вопрос о переписывании файла следует ответить «y»

Alt linux

Совместимость подтверждается компанией «Базальт СПО» в диструбитвах ALT 8 СП и ALT 9 и дополнительными сертификатами совместимости.

Локальная аутентификация по ГОСТ или RSA

Доменная аутентификацияKerberos по RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

Astra linux common edition и special edition

Совместимость подтверждается участием в программе Ready for Astra Linux и дополнительными сертификатами совместимости.

Локальная аутентификация по ГОСТ или RSA

Доменная аутентификацияKerberos по ГОСТ и RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

Re: установка под altlinux

В случае Alt Linux 4.1 – вставьте установочный диск, запустите менеджер пакетов Synaptic и установите пакеты openct, opensc и те зависимости которые они потребуютПосле этого запустите команды:

[cmd]$ su# /etc/init.d/openct start[/cmd]

Rosa linux

Совместимость подтверждается двусторонними сертификатами совместимости.

Локальная аутентификация по ГОСТ или RSA

Доменная аутентификацияKerberos по RSA

Работа через Рутокен Плагин

Совместимость с КриптоПро CSP и VipNet CSP

Источник

Trusted esign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

Добавление (запись) сертификатов[править]

Добавление сертификата, без привязки к ключам (только проверка ЭЦП):

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище uMy:

Запись сертификата клиента в контейнер:

Добавление сертификата УЦ из файла certne_ucw.cer в хранилище машины (с правами root):

Добавление корневых сертификатов из файла cert.p7b (под root):

Необходимо последовательно добавить все сертификаты.

Значения pin-кодов на рутокен по умолчанию[править]

У Рутокен:

PIN-коды Рутокен S/Lite/ЭЦП 2.0, установленные по умолчанию — Пользователь: 12345678; Администратор: 87654321

У Рутокен Web:

PIN на скретч-карте.

Подробнее о КриптоПро: КриптоПро

Для поддержки Рутокен в качестве ключевого носителя в СКЗИ «КриптоПро CSP» необходимо установить модуль поддержки (из архива КриптоПро):

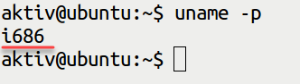

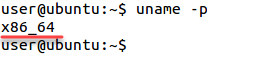

Изменение pin-кода рутокен lite

Перед тем, как сменить PIN-код для Рутокен Lite установите библиотеку PKCS#11 и определите путь до библиотеки librtpkcs11ecp.so.

Для того чтобы загрузить библиотеку PKCS#11:

Определите разрядность используемой системы:

Если в результате выполнения команды отобразится строка подобная «i686», то система является 32-разрядной.

Для того чтобы определить путь до библиотеки librtpkcs11ecp.so введите команду:

Для изменения PIN-кода введите команду:

A — путь до библиотеки librtpkcs11ecp.so

B — текущий PIN-код устройства.

C — новый PIN-код устройства.

В результате PIN-код устройства будет изменен.

Инициализация токена[править]

Внимание! При инициализации все данные с токена будут удалены!

Для инициализации токена следует выполнить команду (необходимо ввести so-pin карты 2 раза или передать его в качестве параметра –so-pin):

Как я настраивал новые утилиты по работе с электронной подписью в linux

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2022 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign.

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто.

Для настройки нам понадобится:

Настройка «криптопро» csp

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.

Приступаем к настройке.

Настройка аутентификации[править]

С помощью следующих инструкций можно настроить аутентификацию в системе с помощью сертификата и ключа на Рутокен ЭЦП:

Также с его помощью может быть реализована двухфакторная аутентификация.

Настройка работы с рутокен эцп 2.0

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

Определение проблемы с рутокен lite в системе

В данном разделе описана основная проблема, которая может возникнуть c Рутокен Lite в системах GNU/Linux — это отсутствие записей об устройстве в конфигурационном файле Info.plist.

Подпись средствами «криптопро csp»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

Здесь, my — параметр, в котором надо указать часть Common Name сертификата для подписи; detached — позволяет создать открепленную подпись; alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2022 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

На порядок проще использовать; — Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF: abf.io/uxteam/rosa-crypto-tool-devel Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Получаем тестовый сертификат

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

Проверка модели токена

В результате в окне Терминала отобразится название модели USB-токена:

Убедитесь, что используете: Aktiv Rutoken ECP

Если вы используете смарт-карту Рутокен, то проверку проходить не требуется.

Проверка наличия сертификатов и ключевых пар[править]

Просмотреть имеющуюся на токене информацию можно при помощи команды (требуется пароль от токена):

В результате в окне терминала отобразится информация обо всех сертификатах и ключевых парах, хранящихся на Рутокене.

Чтобы открыть сертификат или ключевую пару скопируйте ID необходимого объекта и введите команду:

В результате в окне Терминала отобразится полная информация об указанном объекте.

Чтобы скопировать сертификат в файл введите команду:

Проверка работы рутокен lite в системе

Для проверки работы Рутокен Lite:

Если отобразилось следующее сообщение:

Значит Рутокен Lite работает корректно. В последней строке этого сообщения отображается название устройства (Aktiv Rutoken lite token).

Проверка работы рутокен эцп в системе[править]

Проверяем работу токена, он должен быть виден в списке:

Список поддерживаемых механизмов:

$ pkcs11-tool -v --module /usr/lib64/pkcs11/librtpkcs11ecp.so --list-mechanisms

Using slot 0 with a present token (0x0)

Supported mechanisms:

RSA-PKCS-KEY-PAIR-GEN, keySize={512,2048}, hw, generate_key_pair

RSA-PKCS, keySize={512,2048}, hw, encrypt, decrypt, sign, verify

RSA-PKCS-OAEP, keySize={512,2048}, hw, encrypt, decrypt

MD5, digest

SHA-1, digest

GOSTR3410-KEY-PAIR-GEN, hw, generate_key_pair

GOSTR3410, hw, sign, verify

mechtype-0x1204, hw, derive

GOSTR3411, hw, digest

GOSTR3410-WITH-GOSTR3411, hw, digest, sign

mechtype-0x1224, hw, wrap, unwrap

mechtype-0x1221, hw, encrypt, decrypt

mechtype-0x1222, hw, encrypt, decrypt

mechtype-0x1220, hw, generate

mechtype-0x1223, hw, sign, verify

mechtype-0x1211, sign, verify

Проверка работы[править]

Проверяем работу токена, он должен быть виден в списке:

Просмотреть имеющуюся на токене информацию можно при помощи команды (требуется пароль от токена):

Просмотр сертификатов[править]

Просмотр сертификатов:

Просмотр сертификатов в локальном хранилище uMy:

Просмотр сертификатов в контейнере:

$ certmgr -list -container '\.Aktiv Rutoken ECP - CP 00 00Rutoken'

Certmgr 1.1 (c) "Crypto-Pro", 2007-2022.

program for managing certificates, CRLs and stores

=============================================================================

1-------

Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2

Subject : [email protected], CN=Иванов Иван Иванович, SN=Иванов, G=Иван Иванович, C=RU, S=39 Калининградская обл., L=Калининград, STREET=Пр-т Победы 14 кв.3

Serial : 0x120032F1A2A438324D0C0EFA2900000032F1A2

SHA1 Hash : 85b37ce3e2fce0f86f7847000eafca0a9c5df274

SubjKeyID : c16fc96ae4670ac21b219434caae3a9f68b54ca2

Signature Algorithm : ГОСТ Р 34.11/34.10-2001

PublicKey Algorithm : ГОСТ Р 34.10-2022 (512 bits)

Not valid before : 05/03/2022 10:56:32 UTC

Not valid after : 05/06/2022 11:06:32 UTC

PrivateKey Link : Certificate from container. No link to key

CA cert URL : http://testca.cryptopro.ru/CertEnroll/test-ca-2022_CRYPTO-PRO Test Center 2.crt

OCSP URL : http://testca.cryptopro.ru/ocsp/ocsp.srf

CDP : http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO Test Center 2.crl

Extended Key Usage : 1.3.6.1.5.5.7.3.4

1.3.6.1.5.5.7.3.2

1.3.6.1.4.1.311.10.3.12

=============================================================================

[ErrorCode: 0x00000000]

Просмотр корневых сертификатов:

Разблокировка pin-кода[править]

Для того чтобы разблокировать PIN-код необходимо выполнить команду (потребуется ввести so-pin карты, а затем дважды ввести новый PIN-код):

Резюме

Подведем итог. В конце 2022 – начале 2022 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

Источник

Решение

Будьте очень внимательны при работе с конфигурационным файлом Info.plist.

Добавьте недостающие строки в конфигурационный файл:

в массиве ifdVendorID строку 0x0A89 ;

После этого следует снова проверить работу устройства в системе. Для этого перейдите в раздел Проверка работы Рутокен Lite в системе.

Источник

Руководитель отдела продуктов и интеграций рутокен, актив

Компания «Актив» постоянно сотрудничает с производителями российских операционных платформ, интегрируя средства защиты информации Рутокен в самые актуальные и востребованные версии этих продуктов еще до их выхода на рынок. Так было и с ОС Astra Linux 1.7. В результате пользователи с первых дней работы с обновленной операционной системой получили возможность без каких-либо ограничений применять Рутокен в качестве защищенного носителя ключевой информации и устройства для аутентификации.

Смена pin-кода[править]

Для смены PIN-кода необходимо выполнить команду (потребуется ввести текущий PIN-код, а затем дважды ввести новый):

Создание запроса на сертификат[править]

Создание запроса на получение сертификата средствами КриптоПро:

Например:

$ cryptcp -creatrqst

-dn "[email protected],CN=Иванов Иван Иванович,SN=Иванов,G=Иван Иванович,C=RU,L=Калининград,ST=39 Калининградская обл.,street=Пр-т Победы 14 кв.3"

-provtype 80 -nokeygen

-cont '\.Aktiv Co. Rutoken S 00 00Rutoken'

-certusage "1.3.6.1.5.5.7.3.4,1.3.6.1.5.5.7.3.2" rutoken.req

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2022.

Утилита командной строки для подписи и шифрования файлов.

Запрос успешно создан и сохранен в файле.

[ErrorCode: 0x00000000]

Запрос на сертификат необходимо подписать в аккредитованном удостоверяющем центре.

Создание и проверка подписи[править]

Для создания электронной подписи файла необходимо указать сертификат и имя подписываемого файла:

$ cryptcp -sign -dn [email protected] -der my_file.odt

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2022.

Утилита командной строки для подписи и шифрования файлов.

Будет использован следующий сертификат:

Субъект:11223344556, 102301111222, Пр-т Победы 14 кв.3, Калининград, 39 Калининградская обл., RU, [email protected], Иван Иванович, Иванов, Иванов Иван Иванович

Действителен с 27.02.2022 13:41:47 по 27.05.2022 13:51:47

Цепочки сертификатов проверены.

Папка './':

my_file.odt... Подпись данных...

Подписанное сообщение успешно создано.

[ErrorCode: 0x00000000]

На выходе появится файл my_file.odt.sig, содержащий как сам подписываемый файл, так и электронную подпись.

Для проверки прикреплённой подписи выполните команду:

$ cryptcp -verify my_file.odt.sig

CryptCP 5.0 (c) "КРИПТО-ПРО", 2002-2022.

Утилита командной строки для подписи и шифрования файлов.

Найдено сертификатов: 2

Цепочки сертификатов проверены.

Папка './':

my_file.odt.sig... Проверка подписи...

Автор подписи: 11223344556, 102301111222, Пр-т Победы 14 кв.3, Калининград, 39 Калининградская обл., RU, [email protected], Иван Иванович, Иванов, Иванов Иван Иванович

Подпись проверена.

[ErrorCode: 0x00000000]

Для извлечения файла с данными из файла электронной подписи необходимо указать имя файла, в который будут извлечены данные, в конце команды проверки подписи:

Для создания откреплённой (detached) подписи необходимо заменить ключ -sign на -signf:

Проверка откреплённой подписи:

Внимание! Rutoken S — не является активным ключевым носителем — в нем нет аппаратной поддержки алгоритмов, а для использования RSA в opensc < 0.12 были реализованы выгрузкаприватного (!!!) ключа из Rutoken S и работа с этим ключом через openssl.

Создание контейнера[править]

Создание контейнера на токене/смарт-карте:

При установленном пакете cprocsp-rdr-gui-gtk будет показано графическое окно, где будет предложено перемещать указатель мыши или нажимать клавиши:

Примечание: Если такой пакет не установлен, будет предложено ввести любые символы с клавиатуры.

После этого необходимо предъявить PIN-код пользователя.

После указания PIN-кода снова будет предложено перемещать указатель мыши.

Проверить наличие контейнеров можно с помощью команды:

Просмотр подробной информации о контейнере:

Удалить контейнер можно с помощью команды:

Способ определения

На экране после ввода команды pcsc_scan отобразилось сообщение:

Это означает, что Рутокен Lite не работает в системе и следует определить проблему.

Для определения проблемы:

Остановите работу утилиты:

Если у вас нет доступа к команде sudo, то используйте команду su.

Запустите pcscd вручную в отладочном режиме и осуществите поиск строки «Rutoken».

Откройте в библиотеке libccid конфигурационный файл Info.plist и проверьте наличие в нем записей об устройстве.

Для открытия конфигурационного файла Info.plist введите команду:

Если у вас нет доступа к sudo, то используйте команду su.

В результате откроется конфигурационный файл Info.plist.

Проверьте наличие строк:

в массиве ifdVendorID строки 0x0A89 ;

Стенд

Нам понадобится токен или смарт-карта семейства Рутокен ЭЦП, отформатированные через Панель управления Рутокен.

Настройки для токена и смарт-карты идентичны.

Технический руководитель проектов департамента внедрения и сопровождения гк astra linux

Множество российских организаций давно использует ОС Astra Linux и устройства линейки Рутокен, и все они периодически обновляют свои ИТ-системы. Подтверждение корректной работы актуальных смарт-карт и USB-токенов в среде нашей ОС — это гарантия того, что клиентам при переходе на более новые версии тех или иных решений не придется беспокоиться об их совместимости с ОС. Удобство для заказчиков и экономия их времени — это одни из ключевых приоритетов нашей компании, и мы в рамках программы Ready for Astra Linux активно тестируем работу технологических стеков и официально сертифицируем те продукты, в работоспособности которых под Astra Linux уверены.

Удаление объекта[править]

Для удаления объекта необходимо указать его тип и идентификатор (id) или название (label). Открытый и закрытый ключ удаляются отдельно.

Типы объектов:

- privkey – закрытый ключ;

- pubkey – открытый ключ;

- cert – сертификат.

Управление считывателями[править]

Проверка видимости токена:

Просмотр доступных считывателей:

Инициализация считывателя Aktiv Co. Rutoken S 00 00 (требуется, если считыватель есть в списке видимых считывателей и отсутствует в списке настроенных), в параметре -add указывается имя, которое было получено при просмотре видимых считывателей, в параметре -name — удобное для обращения к считывателю имя, например, Rutoken (под правами root):

Установка «рутокен плагин»[править]

Рутокен Плагин представляет собой решение для электронной подписи, шифрования и двухфакторной аутентификации для Web- и SaaS-сервисов.

Плагин необходим для связи USB-устройств c браузером, он позволяет опознавать и работать с ними. Для того чтобы установить плагин, необходимо загрузить соответствующий установочный файл и запустить его

Чтобы установить «Рутокен плагин» необходимо:

- Загрузить «Рутокен плагин» со страницы по ссылке (выбрать пакет формата «rpm»):

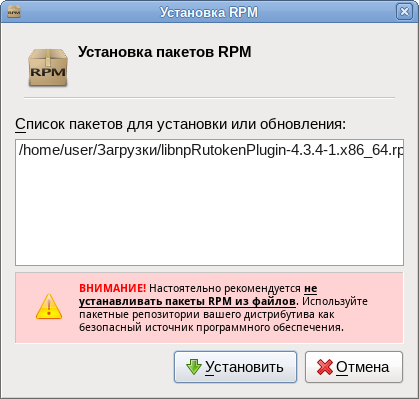

- Установить «Рутокен плагин». Для этого в контекстном меню скаченного файла выбрать пункт «Открыть в Установка RPM». В открывшемся окне нажать кнопку «Установить»:

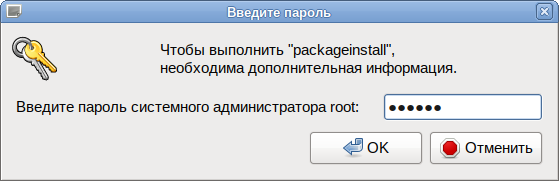

- Ввести пароль администратора системы и нажать кнопку «ОК»:

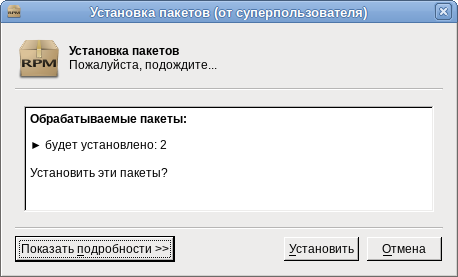

- В открывшемся окне нажать кнопку «Установить»:

- Или установить «Рутокен плагин», выполнив из папки с загруженным пакетом команду (под правами root):

- Перезапустить браузер.

- Убедиться, что плагин установлен и включен. Сделать это можно на странице about:addons (или about:plugins в более ранних версиях Mozilla Firefox):

Установка дополнительного программного обеспечения

В deb-based и rpm-based системах используются разные команды. Список систем указан в таблице 1.

Таблица 1. Список операционных систем GNU/Linux

| deb-based | rpm-based |

|---|---|

| Debian, Ubuntu, Linux Mint, Astra Linux | RedHat, CentOS, Fedora, ALT Linux, ROSA Linux, MCBC, ГосЛинукс |

Для выполнения действий данной инструкции необходимо установить следующее программное обеспечение:

В deb-based системах это обычно:

В rpm-based системах это обычно:

В ALT Linux это обычно:

Также для всех типов операционных систем необходимо установить библиотеку OpenSC.

Перед установкой библиотек и пакетов проверьте их наличие в системе. Для этого введите команду:

В deb-based системах:

Если библиотека или пакет уже установлены в системе, то в разделе Status отобразится сообщение «install ok installed».

В разделе Version отобразится версия указанной библиотеки или пакета (версия libccid должна быть выше чем 1.4.2).

В rpm-based системах:

Если библиотека или пакет уже установлены в системе, то на экране отобразятся их названия и номера версий (версия библиотеки ccid должна быть выше чем 1.4.2).

В ALT Linux:

Если у вас нет доступа к команде sudo, то используйте команду su.

Если библиотек и пакетов еще нет на компьютере, то необходимо их установить.

Для установки пакетов и библиотек:

В deb-based системах введите команду:

Если процесс установки завершен успешно, то на экране отобразится сообщение:

В rpm-based системах (кроме ALT Linux) введите команду:

Если процесс установки завершен успешно, то на экране отобразится сообщение:

В ALT Linux введите команду:

Если у вас нет доступа к команде sudo, то используйте команду su.

Если процесс установки завершен успешно, то на экране отобразится сообщение:

Установка под altlinux

могли бы дать примерную схему установки рутокена на Altlinux

Установка рутокен s на альт линукс

Устройства семейства Рутокен Lite используются для безопасного хранения и предъявления персональной информации: ключей шифрования, сертификатов, лицензий, удостоверений и других данных.

Для работы с USB-токеном подключите его к USB-порту компьютера.

Чтобы проверить корректность работы Рутокен Lite в операционных системах GNU/Linux необходимо выполнить действия, указанные в данной инструкции.

Если вы используете для устройства стандартный PIN-код (12345678), то рекомендуется его изменить на более сложный.

Утилита pkcs11-tool[править]

Должны быть установлены пакеты:

В состав opensc входит универсальная утилита pkcs11-tool, которой можно «подложить», например, библиотеку PKCS#11 для работы с Рутокен ЭЦП 2.0 и с ее помощью «управлять» Рутокенами.