- Почему возникает ошибка cannot read property ‘xxx’ of undefined

- Присвойте начальное значение переменной

- Описание необходимых пакетов КриптоПро

- Можно ли скачать КриптоПро бесплатно

- Проверьте наличие свойства

- Где купить КриптоПро

- Установка дополнительных пакетов с модулем поддержки для токена

- Преимущества компании КриптоПро

- Среди главных преимуществ КриптоПро выделяют

- Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800b010a)

- Полезные ссылки

- Таблица поддерживаемых устройств Крипто-Про CSP

- База знаний КриптоПро

- Перечень аккредитованных удостоверяющих центров

- Просмотр

- Удаление

- Экспорт сертификатов на другую машину

- Проверка цепочки сертификатов

- Назначение

- Диагностический архив для обращения в тех. поддержку

- Подписание документа ЭЦП

- Подпись файлов (присоединённая)

- Подпись файлов(отсоединённая)

- Pluginobject. createobject is not a function

- Как подписать документ ЭЦП с помощью КриптоПро 5

- Решено! pluginobject. createobject is not a function

- Ошибки 0x8007064a и 0x8007065b

- Деструктурируйте доступ к свойствам нужного объекта

- Проверка подписи в файле

- Естественный

- Обучающий

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

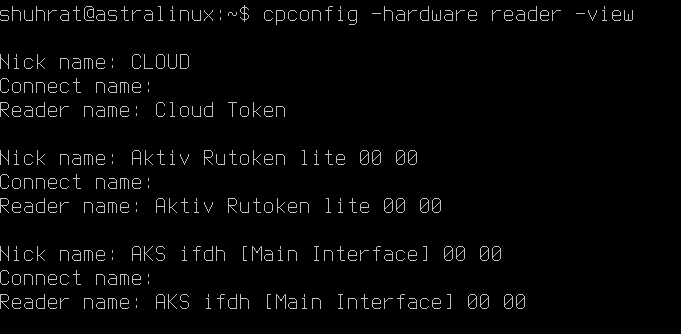

- Идентификация токена

- Информация о контейнерах

- Проверка работы контейнера

- Удаление контейнера

- Копирование контейнера

- Смена пароля на контейнер (снятие паролей с контейнера)

- Как работает КриптоПро

- Главные функции КриптоПро

- Кому нужна программа КриптоПро

- Улучшите связность вашего кода

- Набор ключей не существует (0x80090016)

- Эцп создаётся с ошибкой при проверке цепочки сертификатов

- Отключение сообщений о необходимости перехода на ГОСТ Р 34. 10-2012

- Выводы

- Заключение

Почему возникает ошибка cannot read property ‘xxx’ of undefined

Что до причин ошибки undefined, то она обычно возникает при отладке какого-либо программного кода, и может быть вызвана следующими факторами:

- Использующиеся в программном коде переменная не была инициализирована (переменной не присвоено значение);

- Была осуществлена попытка доступа к отсутствующему свойству объекта;

- Была попытка получить доступ к отсутствующему элементу массива.

Присвойте начальное значение переменной

Наиболее очевидным способом избавиться от ошибки ««TypeError: Cannot read property ‘xxx’ of undefined» является присвоение переменной начального значения. Чем меньше такая переменная пребывает в неинициализированном состоянии – тем будет лучше. В идеале лучше сразу же присвоить значение «Variable» = «начальное значение» (‘initial’), хотя далеко не всегда специфика вашего кода может предполагать указанный вариант.

Из нашей статьи вы узнаете:

КриптоПро — это специальный криптопровайдер, софт, предназначенный для подписи и шифрования. Без применения таких программ, как КриптоПро, использование ЭЦП становится невозможным. Криптопровайдер — модуль, который устанавливается непосредственно на персональный компьютер и предназначен для защиты данных от изменения третьими лицами.

Программа компании КриптоПро позволяет ставить подписи, шифровать и защищать данные. Любому пользователю ЭЦП требуется криптопровайдер.

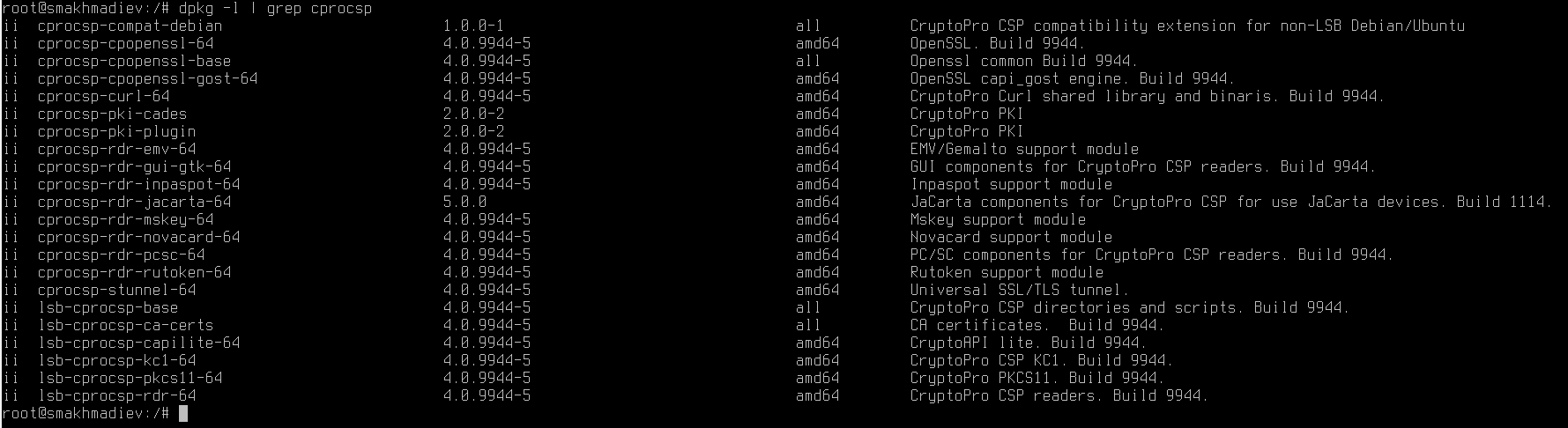

Описание необходимых пакетов КриптоПро

ПакетОписаниеБазовые пакеты:cprocsp-curlБиблиотека libcurl с реализацией шифрования по ГОСТlsb-cprocsp-baseОсновной пакет КриптоПро CSPlsb-cprocsp-capiliteИнтерфейс CAPILite и утилитыlsb-cprocsp-kc1Провайдер криптографической службы KC1lsb-cprocsp-rdrПоддержка ридеров и RNGДополнительные пакеты:cprocsp-rdr-gui-gtkГрафический интерфейс для диалоговых операцийcprocsp-rdr-rutokenПоддержка карт Рутокенcprocsp-rdr-jacartaПоддержка карт JaCartacprocsp-rdr-pcscКомпоненты PC/SC для ридеров КриптоПро CSPlsb-cprocsp-pkcs11Поддержка PKCS11

Для просмотра всех установленных пакетов КриптоПро CSP ввести команду:

- Почему возникает ошибка cannot read property ‘xxx’ of undefined

- Присвойте начальное значение переменной

- Что делать с ошибкой uncaught typeerror: cannot read property

- Pluginobject.createobject is not a function

- Деструктурируйте доступ к свойствам нужного объекта

- Набор ключей не существует (0x80090016)

- Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800b010a)

- Ошибка несоответствия версии плагина

- Ошибки 0x8007064a и 0x8007065b

- Проверьте наличие свойства

- Решено! pluginobject.createobject is not a function

- Улучшите связность вашего кода

- Эцп создаётся с ошибкой при проверке цепочки сертификатов

- Заключение

Оставлено

:

27 апреля 2020 г. 15:28:25(UTC)

Общие сведения о параметрах командной строки msiexec. exe (Windows Installer)

Актуальная версия документа

Начиная с версии 5. 12500, КриптоПро CSP доступен и в виде архива CryptoPro-x. xxxx. exe, содержащего CSP, ЭП Browser Plugin и модули pkcs#11 компаний Актив, Аладдин-РД и ISBC. Параметры установщика:-help вывести справку-cadesargs “” дополнительные параметры командной строки () для вызова msiexec /i при установке пакета MSI-reinstall переустановить продукт-silent подавить диалоговые окна бутстраппера-norestart подавить перезагрузку, если она будет необходима-cspargs “” дополнительные параметры командной строки () для вызова msiexec /i при установке пакета MSI КриптоПро CSP-args “” дополнительные параметры командной строки () для вызова msiexec /i при установке пакета MSI КриптоПро CSP-selectDlg вывести диалог выбора конфигурации КриптоПро CSP-lang язык КриптоПро CSP

Дистрибутивы КриптоПро CSP 5 доступны в виде самораспаковывающегося архива CSPSetup. exe, содержащего все платформы и исполнения, и в виде отдельных. msi пакетов.

Самораспаковывающийся архив построен на базе модифицированного модуля sfx для 7zip, большинство параметров исходного sfx может быть использовано и CSPSetup. exe. Например, установка без диалога Extracting: -gm2

Ниже приведены доступные параметры для Windows Installer:

Следующие опции позволяют не устанавливать соответствующие библиотеки поддержки, по умолчанию устанавливаются все, но некоторые не регистрируются в криптопровайдере:NOACCORD=1 – АккордNOBIO=1 – Биологический ДСЧNODSRF=1 – ДСЧ “Последовательность поставщика”NOEMV=1 – Карта EMVNOETOKEN=1 – Носители eTokenNOFLOPPY=1 – Считыватель дискетNOPCSC=1 – PC/SCNOREGISTRY=1 – Считыватель “Реестр”NORIC=1 – Карты RIC/OSCARNORUTOKEN=1 – Носители RutokenNOSABLE=1 – СобольNOCHARISMATHICS=1 – CharismathicsNOINPAS=1 – Global Platform OptelioNOCPFKC=1 – Поддержка унифицированных носителей КриптоПро ФКН 2

Следующие опции позволяют управлять регистрацией поддерживаемого оборудования:(значение 0 означает “не регистрировать” для тех, что регистрируются по умолчанию*)

REGACCORDRND=1 – Зарегистрировать ДСЧ “Аккорд” во время установкиREGBIO=1 – Зарегистрировать биологический ДСЧ *(только для КС1)REGCHARISMATHICS=1 – Зарегистрировать все носители “Charismathics” во время установкиREGESMARTTOKEN=1 – Зарегистрировать носители “ESMARTToken” во время установкиREGEMUL=1 – Зарегистрировать эмулятор носителя во время установкиREGETOKEN=1 – Зарегистрировать все носители “Aladdin eToken”, отдельные типы: REGETOKENJAVA10, REGETOKENJAVA10B, REGETOKENM420, REGETOKENM420B, REGETOKEN16, REGETOKEN32REGGTOKEN=1 – Зарегистрировать все носители “eToken GOST”REGFLOPPY=буквы – Зарегистрировать считыватель “дискета” (FAT12/FLOPPY) для букв, указанных через запятуюREGPNPFLOPPY=1 – Зарегистрировать считыватель “Все съемные носители” *REGHDIMAGE=1 – Зарегистрировать считыватель “Директория”REGDSRF=путь – Зарегистрировать ДСЧ “Последовательность поставщика” и задать путь (без “” на конце) к папке с db1, db2REGEMV=1 – Зарегистрировать носитель “MPCOS EMV”REGGEMALTO=1 – Зарегистрировать носитель “GEMALTO”REGINPAS=1 – Зарегистрировать носители “ИНПАС”REGOSCAR=1 – Зарегистрировать носитель “Оскар”REGOSCAR2=1 – Зарегистрировать носитель “Оскар2” *REGTRUST=1 – Зарегистрировать носитель “Магистра” *REGTRUSTS=1 – Зарегистрировать носитель “Магистра Сбербанк/BGS” *REGTRUSTD=1 – Зарегистрировать носитель “Магистра Debug” *REGPNPPCSC=1 – Зарегистрировать считыватель “Все считыватели смарт-карт” *REGREGISTRY=1 – Зарегистрировать считыватель “Реестр”REGRIC=1 – Зарегистрировать носитель “РИК”REGRUTOKEN=1 – Зарегистрировать носитель “Rutoken” *REGSABLERND=1 – Зарегистрировать ДСЧ “Соболь”NOWL=1 – Не регистрировать носители для WinlogonOVERWRITEWL=1 – Переписывать конфликтующие регистрации для WinlogonNOESMARTTOKENWL=1 – Не регистрировать носители “ESMARTTOKEN” для WinlogonNOETOKENWL=1 – Не регистрировать носители “Aladdin eToken” для WinlogonNOGEMALTOWL=1 – Не регистрировать носители “GEMALTO” для WinlogonNOOSCAR2WL=1 – Не регистрировать носитель “Оскар2” для WinlogonNOTRUSTWL=1 – Не регистрировать носитель “Магистра” для WinlogonNOTRUSTSWL=1 – Не регистрировать носитель “Магистра Сбербанк/BGS” для WinlogonNOTRUSTDWL=1 – Не регистрировать носитель “Магистра Debug” для WinlogonNORUTOKENWL=1 – Не регистрировать носитель “Rutoken” для Winlogon *NOUECWL=1 – Не регистрировать носители “УЭК” для WinlogonNOCHARISMATHICSWL=1 – Не регистрировать носители “Charismathics” для WinlogonNOINPASWL=1 – Не регистрировать носители “ИНПАС” для Winlogon

Устанавливаемые компоненты:FOREIGN=1 – Установить компоненту “Поддержка RSA/ECDSA”REPROV=1 – Установить компоненту “Revocation Provider”DRIVER=1 – Установить компоненту “Драйверная библиотека CSP”COMPAT=1 – Установить компоненту “Совместимость с КриптоПро CSP 3. 0″NODRIVER=1 – Не устанавливать компоненту “Драйверная библиотека CSP” (ставится по умолчанию на Windows Server 2008)NOCPROCTRL=1 – Не устанавливать компоненту “Совместимость с продуктами Microsoft” (ставится по умолчанию)NOCCID=1 – Не устанавливать драйвер CCID (Chip/Smart Card Interface Devices)

Встроенные в Windows Installer:PATCH=патчи – Установить продукт вместе с патчами (список полный путей к. msp-файлам через точку с запятой)INSTALLDIR=. – Путь установкиINSTALLDIR64=. – Путь установки для 64-компонентREBOOT=R – Не перезагружать компьютер после установкиREMOVE=модули – ДЛЯ УЖЕ УСТАНОВЛЕННОГО ПРОДУКТА удаляет указанные модули (cproctrl, reprov, driver, compat)ADDLOCAL=модули – ДЛЯ УЖЕ УСТАНОВЛЕННОГО ПРОДУКТА устанавливает указанные модули (cproctrl, reprov, driver, compat, foreign)

/qb – установка без мастера/qn – установка без окон/L*v файл – создание журнала установки

3 пользователей поблагодарили Максим Коллегин за этот пост.

Можно ли скачать КриптоПро бесплатно

Чтобы работа продолжалась, бесплатная версия не подходит, нужно покупать лицензию. Если планируется работать с одним сертификатом с одного компьютера, потребуется годовая лицензия.

Если пользователь скачал и купил программу для работы с ЭЦП с одного компьютера, софт привязывается к конкретному устройству. Годовая электронная лицензия не подходит, если пользователь хочет использовать большее количество ЭП. Бесплатная программа тоже не подходит. Требуется продлить разрешение на применение нужного количества ЭП на одном компьютере либо выбрать бессрочный вариант.

Существуют браузерные версии в форме плагина. Это бесплатный вариант, называющийся КриптоПро ЭЦП Browser plug-in. Плагин КриптоПро скачали миллионы юзеров. Дополнение эффективно, но действует исключительно в браузере.

Официальный сайт содержит актуальные версии программных продуктов КриптоПро, которые поддерживают работу с ГОСТ Р 34. 10-2012.

Проверьте наличие свойства

В языке Javascript имеются ряд инструментов, позволяющих определить, имеет ли необходимый нам объект какое-либо свойство:

В частности, это:

- typeof obj.prop !== ‘undefined’ — данный инструмент позволяет проверить тип значения свойства;

- obj.prop !== undefined — этот инструмент позволяет сравнить объект непосредственно с undefined;

- ‘prop’ in obj позволяет проверить объект на наличие его собственного или полученного свойства;

- И obj.hasOwnProperty(‘prop’) позволяет проверить объект на наличие его собственного свойства.

В этом и схожих случаях рекомендуется использовать оператор in, который обладает простым и удобным синтаксисом. Наличие оператора in демонстрирует желание проверить, имеет ли объект нужное свойство без обращения к фактическому значению данного свойства.

Где купить КриптоПро

Приобрести продукцию и актуальную лицензию КриптоПро можно в «Астрал-М». «Астрал-М» является официальным дилером продукции торговой марки КриптоПро. Этот статус даёт право на распространение, внедрение и сопровождение программ КриптоПро с круглосуточной поддержкой пользователей 24/7. Достаточно заполнить на сайте, вписав своё имя, телефон и адрес электронной почты.

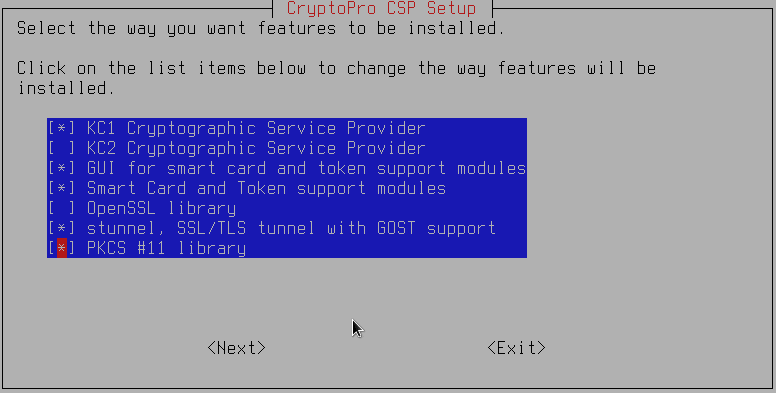

Установка дополнительных пакетов с модулем поддержки для токена

Для корректной работы с токеном/смарт-картой обязательно требуется установить:

библиотека libccid, libgost-astra , пакеты pcscd

sudo apt install libccid pcscd libgost-astra

Пакеты с модулем поддержки:

После установки пакетов с модулем поддержки токена следует перезагрузить службу pcscd:

sudo service pcscd restart

Начиная с версии КриптоПро 4. 0 R4 и выше, модули поддержки смарт-карт входят в состав пакета.

Преимущества компании КриптоПро

Общество с ограниченной ответственностью «КриптоПро» существует с 2000 года. Основная деятельность ООО — разработка средств криптографической защиты информации (СКЗИ) и электронной цифровой подписи.

Среди главных преимуществ КриптоПро выделяют

Опыт работы компании в информационной безопасности. Программа широко распространена — бизнес обычно ставит КриптоПро в качестве стандартного софта для работы с ЭЦП

Совместимость КриптоПро с альтернативным софтом. Прочитать сертификат можно даже в том случае, если для его установки использовалось другое ПО. Компания предлагает версию КриптоПро для операционных систем Mac, Linux и Windows. Для корректного использования не нужны эмуляторы или другие дополнительные способы запуска софта

Консультации. Если пользователь ЭЦП не знает, как обращаться с софтом, можно проконсультироваться с техподдержкой криптопровайдера

Работа системы КриптоПро высоко оценена экспертами, поэтому разработчикам криптопровайдера было вручено множество наград и сертификатов. Количество достижений расширяется. Заинтересованные пользователи могут посмотреть дополнительную информацию у производителя криптографического софта.

Не удаётся построить цепочку сертификатов для доверенного корневого центра. (0x800b010a)

При этой ошибке плагин не может сформировать запрос на создание ЭЦП. Она возникает, если по каким-то причинам нет возможности проверить статус сертификата. Например, если нет привязки к ключу или доступа к спискам отзыва. Также проблема может воспроизводиться, если не установлены корневые сертификаты.

Для устранения этой ошибки нужно привязать сертификат к закрытому ключу.

Сначала проверьте, строится ли цепочка доверия. Для этого нужно открыть файл сертификата, а затем вкладку Путь сертификации.

Полезные ссылки

КриптоПро CADES ЭЦП Browser plug-in

Таблица поддерживаемых устройств Крипто-Про CSP

На официальном сайте СКЗИ КриптоПро в таблице указаны носители, продемонстрировавшие работоспособность с соответствующими версиями КриптоПро CSP:

База знаний КриптоПро

ЭЦП в государственных информационных системах и электронно торговых площадках

Перечень аккредитованных удостоверяющих центров

Сертификаты делятся на четыре категории:

- корневые сертификаты – краеугольный камень безопасности, так как цепочки доверия строятся от них. Корневые сертификаты надо добавлять в хранилища осознанно и внимательно (устанавливаются в uroot, также администратор может поставить их в mroot, где m = Machine, такие сертификаты будут доступны в режиме read only в root-хранилищах всех пользователей);

- сертификаты партнёров по общению, чтобы проверять их подписи и зашифровывать для них сообщения. Ставятся либо в umy (это не лучшая, но распространенная практика), либо в uAddressBook;

Пример установки личного сертификата, выданного УЦ Министерства Обороны Российской Федерации:

Установка всех личных сертификатов со всех контейнеров в uMy :

/opt/cprocsp/bin/amd64/csptestf -absorb -certs -autoprov

Установка определенного сертификата с определенного контейнера в uMy:

/opt/cprocsp/bin/amd64/certmgr -inst -cont ‘\. Aktiv Rutoken ECP 00 00Ivanov’

Установка сертификата удостоверяющего центра ГУЦ в mRoot:

Установка списка отозванных сертификатов (CRL), ставим его с того же сайта в mca:

В опции -pattern >>> ‘rutoken’ может быть другим в зависимости от подключенного токена.

В случае, если требуется установка сертификата УЦ и CRL на рабочую станцию, не имеющую доступа к сети, следует сохранить сертификаты в файлах, перенести их на рабочую станцию. и в команде установки заменить параметр -stdin заменить на параметр -file с указанием имени файла. Например:

- Перенести файлы на рабочую станцию;

- Установить файлы на рабочей станции:sudo /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -file ca2020.cersudo /opt/cprocsp/bin/amd64/certmgr -inst -store mca -file crl_20.crl -crl

1) Имена хранилищ указаны в формате certmgr, у cryptcp похожий формат: -mroot и -uAddressBook

2) Из под учетной записи пользователя ставится в uca, из под учетной записи администратора ставить в mca:

3) В опции -pattern можно указать пустые < ‘ ‘ > чтобы установить все сертификаты в uMy. Пример:

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ”

4) В случае, если личный сертификат извлечен, следует использовать опцию -file :

certmgr -inst -file cert. cer -store uMy

Просмотр

Для просмотра выше установленных сертификатов можно воспользоваться :

Удаление

Удаление сертификата из хранилища КриптоПро:

после чего на экран будет выведен весь список сертификатов и предложение ввести номер удаляемого сертификата.

Или удаление всех сертификатов:

/opt/cprocsp/bin/amd64/certmgr -del -all

Экспорт сертификатов на другую машину

Закрытые ключи к сертификатам находятся тут: /var/opt/cprocsp/keys.

Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

/opt/cprocsp/bin/amd64/certmgr -export -dest cert. cer

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

csptest -keyset -enum_cont -verifycontext -fqcn

И как обычно, связываем сертификат и закрытый ключ:

certmgr -inst -file 1. cer -cont ‘\. HDIMAGEcontainer. name’

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Can not install certificate

Public keys in certificate and container are not identical

Проверка цепочки сертификатов

Для примера: чтобы проверить цепочку сертификатов, можно скопировать персональный сертификат в файл:

/opt/cprocsp/bin/amd64/cryptcp -copycert -dn ‘CN=Имя_вашего_сертификата’ -df /temp/сертификат. cer

Можно указать другое поле сертификата: CN, E, SN, OGRN, SNILS и тд.

Из вывода следует, что у нас отсутствует некий сертификат в цепочке сертификатов. Можно запустить вышеуказанную команду в режиме debug(отладки):

В нашем примере, из логов можно сделать вывод, что нам надо установить сертификат УЦ МО с CN=Министерство обороны Российской Федерации:

/opt/cprocsp/bin/amd64/certmgr -inst -store uRoot -file minoboron-root-2018. crt

Для того, чтобы убедиться в устранении ошибки, можно повторно в режиме отладки запустить команду. При правильно установленной цепочке сертификатов, статус у сертификата будет = CERT_TRUST_NO_ERROR

Назначение

Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи (ЭП) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

- обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

- контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

В качестве СКЗИ разрешается использовать только КриптоПро CSP следующих версий:

- КриптоПро CSP версии 4.0 R4;

- КриптоПро CSP версии 5.0;

Указанные СКЗИ должны использоваться в исполнениях 1-Base или 2-Base.

СКЗИ КриптоПро CSP в исполнении 2-Base должно использоваться с аппаратно- программным модулем доверенной загрузки (АПМДЗ).

При эксплуатации СКЗИ необходимо соблюдать требования и рекомендации эксплуатационной документации на СКЗИ, в частности требования по защите от несанкционированного доступа и по криптографической защите, а также требования по поддерживаемым СКЗИ аппаратно-программным платформам. В частности, при использовании СЭП со встроенным СКЗИ необходимо проведение проверки программного обеспечения BIOS ЭВМ, на которых предполагается функционирование СКЗИ и СЭП, на соответствие методическим документам ФСБ России в области исследований программного обеспечения BIOS.

Контроль целостности СКЗИ и СЭП должен выполняться с использованием механизма замкнутой программной среды ОС или с использованием стандартных средств контроля целостности КриптоПро CSP.

Диагностический архив для обращения в тех. поддержку

По всем вопросам установки СКЗИ в операционную систему, их настройки и обеспечения доступа к электронным ресурсам в сети Интернет можно обращаться в техническую поддержку Astra Linux и КриптоПро.

Для создания диагностического архива, можно воспользоваться следующей командой:

В результате должен получится cprodiag_день_месяц_год. tar. gz архив, который следует прислать в техническую поддержку Astra Linux и КриптоПро.

Подписание документа ЭЦП

Подпись можно делать двумя способами:

* attached (присоединённая), тогда результирующий файл – это CMS-сообщение, внутрь которого упакованы данные и атрибуты (типа подписи). Формат сообщения соответствует международному стандарту, поэтому извлекать данные оттуда можно любыми утилитами, типа cryptcp / csptest / openssl / certutil (на windows).

* detached (отсоединённая), тогда результирующий файл – это CMS-сообщение БЕЗ исходных данных, но с атрибутами (типа подписи). В этом случае для проверки надо “принести” исходный файл. Разумеется он остаётся неизменным и его можно смотреть cat-ом

Про CMS-сообщения, есть хорошая статья на Хабре

Подпись файлов (присоединённая)

CryptCP 5. 0 (c) “КРИПТО-ПРО”, 2002-2018. Утилита командной строки для подписи и шифрования файлов.

Действителен с 02. 2018 14:31:02 по 02. 2019 14:41:02

Цепочки сертификатов проверены. Папка ‘. /’: raport. pdf. Подпись данных.

Подпись файлов(отсоединённая)

Архив с программным обеспечением (КриптоПро CSP) можно загрузить c официального сайта www. cryptopro. ru, предварительно зарегистрировавшись на сайте.

Для ОС Astra Linux следует загрузить пакет КриптоПро CSP 4 и выше версии – пакет для 64 разрядной системы.

Пробный период использования КриптоПро CSP составляет 3 месяца, по истечении которых необходимо приобрести полноценную лицензию.

Для написания настоящей статьи была использована сертифицированная версия ПО «КриптоПро» «4. 0 R4». При этом был выполнен следующий алгоритм действий:

1) загрузить архив с сертифицированной версией ПО «КриптоПро». Название полученного файла: «linux-amd64_deb. tgz»;

2) открыть “Терминал Fly” (alt+T);

3) разархивировать полученный архив в терминале командой:

tar -zxf linux-amd64_deb. tgz

5) перейти в каталог с ПО:

6) выполнить установку ПО с помощью запуска сценария “install. sh” или “instal_gui. sh” командой:

* Выбрать необходимые модули, библиотеки.

Pluginobject. createobject is not a function

Если у Вас не получается самостоятельно решить данную проблему, то Вы можете перейти в раздел ПОМОЩЬ и Вам помогут наши специалисты.

При разработке сайтов и приложений, которые используют криптографию, Вы обязательно столкнетесь с плагином «КриптоПро ЭЦП Browser plug-in». Один мой друг, как раз занимается разработкой подобного сайта и столкнулся с ошибкой при работе данного плагина. Он поделился со мной информацией, как данную ситуацию можно исправить.

Вот, что он мне написал:

Существует несколько решений данной проблемы:

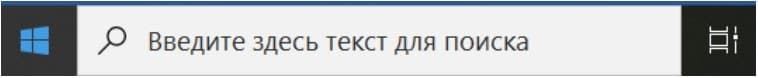

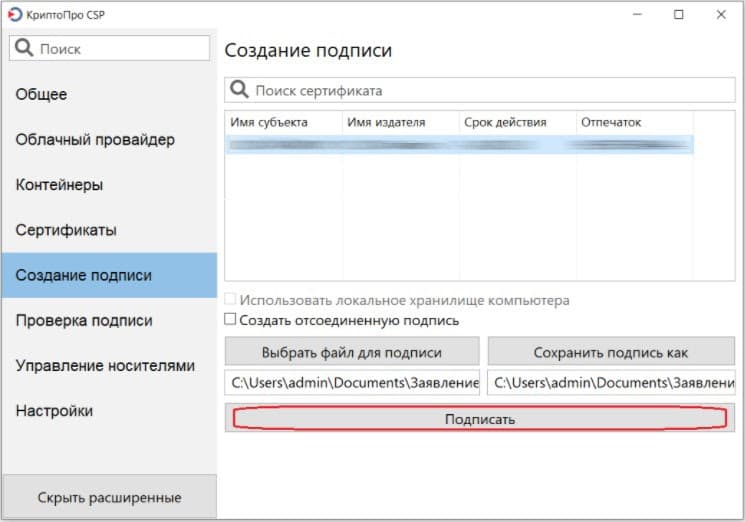

Как подписать документ ЭЦП с помощью КриптоПро 5

Для того чтобы подписать электронный документ, нужны установленные на компьютер СКЗИ Криптопро версии 5. 0 и действующий сертификат электронной подписи.

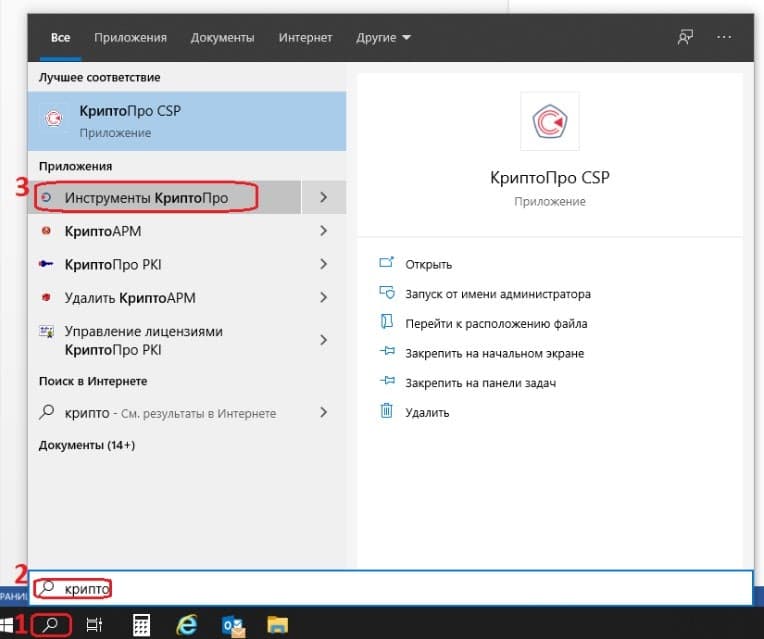

Шаг 1. Найдите в списке установленных программ приложение «Инструменты КриптоПро». Для этого в строке поиска (1) введите название приложения (2) и выберите нужное из выпавшего списка (3).

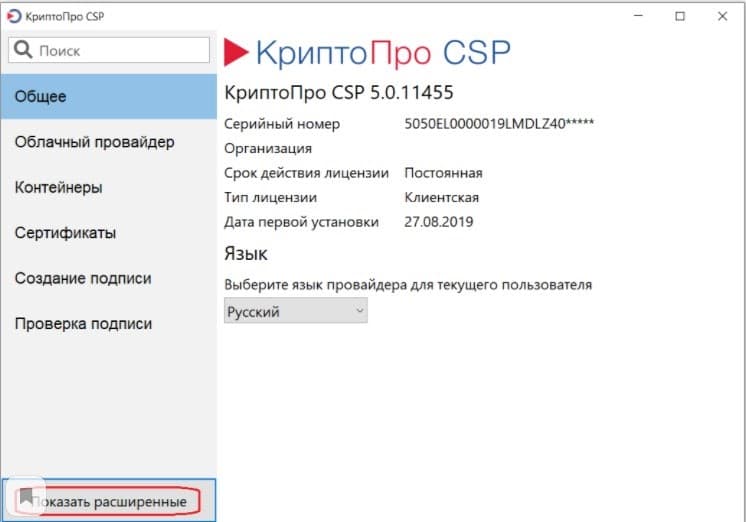

Шаг 2. В главном окне нажмите на кнопку «Показать расширенные».

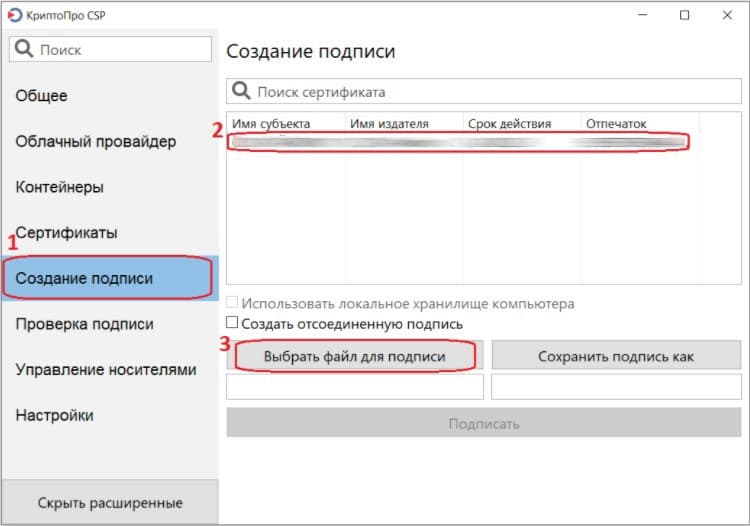

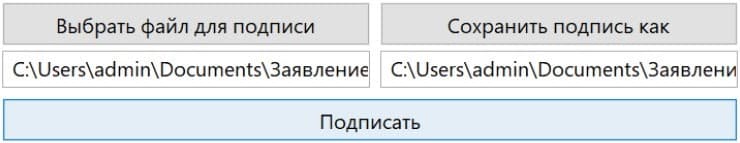

Шаг 3. Откроется список дополнительных разделов. В нём выберите «Создание подписи» (1). Справа откроется список сертификатов, в котором нужно выбрать вашу подпись (2). Затем нажмите на кнопку «Выбрать файл для подписи» (3).

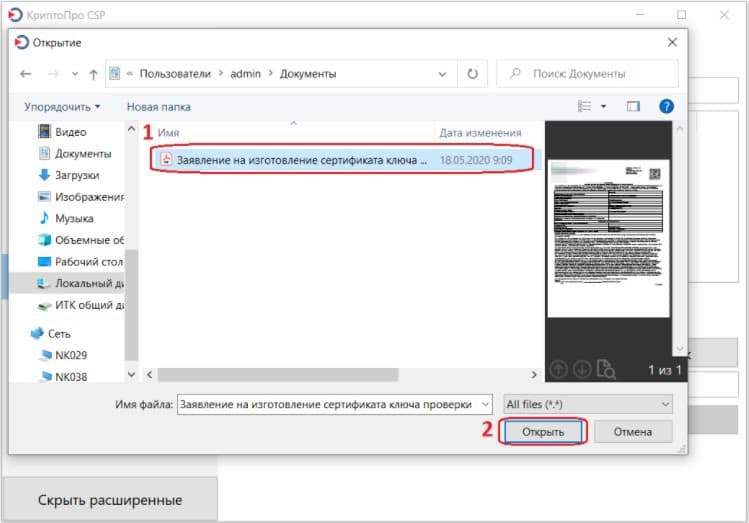

Шаг 4. В открывшемся окне проводника выберите файл, который нужно подписать электронной подписью.

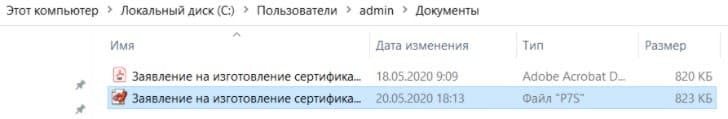

Шаг 5. В строке адреса отразится путь к выбранному файлу. Убедитесь, что выбрали правильный сертификат и файл для подписи, и нажмите на кнопку «Подписать».

Шаг 6. Если не возникло ошибок, внизу окна появится надпись «Создание подписи завершилось успехом».

Шаг 7. В папке, где хранится файл для подписи, появится зашифрованный файл с таким же названием, но с расшсайтирением *. P7S.

Эта ошибка чаще всего происходит, когда вы обращаетесь к свойствам объекта раньше, чем объект готов:

- Скорее всего, объект ещё не загрузился.

- Может быть, этот объект должен появиться на странице по скрипту, который ещё не выполнился.

- Допущена опечатка в названии объекта, поэтому при обращении к нему скрипт его не находит.

Наш случай — первый и самый распространённый: мы вызываем скрипт в разделе , но форма у нас ещё не готова — она банально не загружена в документ, поэтому скрипт не может прочитать свойства несуществующей формы.

Чтобы избавиться от этой ошибки, нужно добавить в вызов скрипта атрибут defer — он заставит скрипт подождать, пока страница загрузится полностью, вместе с формой.

Второй вариант — поместить вызов скрипта сразу после формы, тогда к моменту вызова всё окажется на своих местах и ошибки не будет. Или вообще в конце всего документа.

При использовании КриптоПро ЭЦП Browser plug-in могут возникать ошибки, приводящие к тому, что плагин не работает или работает некорректно, из-за чего электронная подпись не создаётся. Рассмотрим наиболее распространённые варианты ошибок и разберёмся, как их устранить.

Решено! pluginobject. createobject is not a function

У моего друга получилось победить данную ошибку плагина, возможно, его совет поможет и Вам.

Хотел бы поблагодарить его за предоставленное решение проблемы!

Если у Вас появятся вопросы задавайте их в комментариях! Всем удачи и добра!

Присоединяйтесь к нам в социальных сетях, чтобы самыми первыми получать все новости с нашего сайта!

Ошибка получения сертификата из хранилища: pluginObject is undefined

При подписании в СУФД выходит такая ошибка. Стал искать какие либо упоминания — все тщетно.

Решение кроется в установке Плагина для СУФД

Я конечно не системный кодер, читающий ассемблер в шестнадцатеричных кодах, но признаюсь первый раз в жизни не мог три дня понять смысл этого кода. Пришлось поднимать доки по промисам и генераторам и углублятся в них, чтобы понять, что cadesplugin. async_spawn получает на вход генератор, который итерируется до done (может фронтэндщики меня поправят и я так до конца и не понял). Более того, это не очевидно сразу, но работа с плагином из javascript должна быть реализована в четырех вариантах:

- Браузер с промисами синхронный плагин

- Браузер с промисами асинхронный плагин

- Браузер без промисов синхронный плагин

- Браузер без промисов асинхронный плагин (для полноты системы, такого наверно не бывает)

Как понять что плагин синхронный: cades_plaugin. hasOwnProperty(«CreateObject»); Как понять, что браузер с промисами: !!window. promise; Кроме этого как всегда IE требует подключения отдельной либы, как я понял для полифила промисов (полифилы вкурил заодно с промисами и генераторами:) ).

Как только концептуальная схема была понята, дальнейшее кодирование было делом техники. Единственное неприятное обстоятельство, что подпись создается проверяется в FireFox, создается, но не проверяется в Crome. В чем дело не ясно, я запостил на форум КриптПро. Update: p. КриптоПро меня спас, я закосячил в асинхронном коде. Юольшое спасибо службе поддержки.

Вот в целом все. Надеюсь кому то сберегу время и здоровье, т. судя по форуму КриптоПро масса людей страдает из за той же проблемы.

Ошибки 0x8007064a и 0x8007065b

Ошибка возникает в связи с окончанием срока действия лицензий на КриптоПро CSP (КриптоПро TSP Client 2. 0, Криптопро OCSP Client 2.

Чтобы создать электронную подпись с форматом CAdES-BES, необходима действующая лицензия на КриптоПро CSP. Создание ЭЦП с форматом CAdES-X Long Type 1 потребует наличия действующих лицензий:

- КриптоПро CSP;

- КриптоПро OCSP Client 2.0;

- КриптоПро TSP Client 2.0.

После приобретения лицензии потребуется её активация.

Деструктурируйте доступ к свойствам нужного объекта

Деструктурирование нужного объекта позволяет непосредственно извлекать значения свойства объекта в переменные или, если такое свойство не существует, устанавливать значение по дефаулту. Такой вариант позволяет исключить прямой контакт с undefined.

Извлечение свойств теперь выглядит примерно так:

Деструктурирование хорошо, когда можно указать значение по умолчанию, и это значение будет возвращено при попытке доступа к отсутствующему свойству. В конечном счёте, благодаря деструктурированию вы сможете избежать появления undefined и всех сопутствующих проблем.

Проверка подписи в файле

Для проверки прикрепленной подписи выполните:

Найдено сертификатов: 4Цепочки сертификатов проверены. Папка ‘. /’:raport. pdf. sig. Проверка подписи.

Естественный

использовать ключ -verall, указывающий, что надо найти всех подписавших, в том числе в сообщении:

CryptCP 5. 0 (c) “КРИПТО-ПРО”, 2002-2018. Утилита командной строки для подписи и шифрования файлов. Папка ‘/home/shuhrat/smolensk/’: /home/shuhrat/smolensk/raport. pdf. Проверка подписи.

Цепочки сертификатов проверены. Папка ‘. /’: raport. pdf. Проверка подписи.

Обучающий

указать в качестве хранилища сертификатов само сообщение (ключ -f):

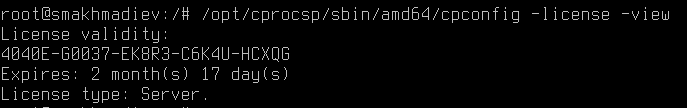

Ключ для работы в режиме замкнутой программной среды Astra Linux SE.

- Перед импортом ключа, следует предварительно установить пакет

- Ключ для работы в режиме замкнутой программной среды Astra Linux SE следует загрузить и поместить в предварительно созданную директорию:/etc/digsig/keys/legacy/cryptopro

- После чего выполнить команду:sudo update-initramfs -uk all

- и перезагрузить АРМ

Проверить срок истечения лицензии можно командой:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

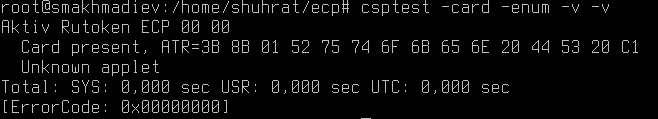

Идентификация токена

Для просмотра списка настроенных считывателей можно воспользоваться командой:

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view

Чтобы узнать модель подключенного токена, следует ввести команду:

/opt/cprocsp/bin/amd64/csptest -card -enum -v -v

После чего система выдаст информацию о подключенном устройстве:

Проверить наличие носителей с контейнерами можно с помощью команды:

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum -unique

в формате FQCN, отображается имя носителя:

В этом случае будет выведен список носителей с контейнерами в следующем формате:

Где \. HDIMAGE – локальный носитель, \. HDIMAGETestCont123 – название контейнера, \. Aktiv Rutoken ECP 00 00 – название носителя (токена).

Подробная информация про “Имена контейнеров”

Информация о контейнерах

Для просмотра подробной информации о контейнерах воспользуйтесь командой:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ‘ИМЯ’ -info

Пример работы команды:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ‘Shuhrat’ -infoCSP (Type:80) v5. 10001 KC1 Release Ver:5. 11233 OS:Linux CPU:AMD64 FastCode:READY:AVX.

AcquireContext: OK. HCRYPTPROV: 8981043GetProvParam(PP_NAME): Crypto-Pro GOST R 34. 10-2012 KC1 CSPContainer name: “Shuhrat”Signature key is available. HCRYPTKEY: 0x8f3b03Exchange key is available. HCRYPTKEY: 0x8f9883Symmetric key is not available. UEC key is not available.

CSP algorithms info: Type:Encrypt Name:’GOST 28147-89′(14) Long:’GOST 28147-89′(14) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026142

Type:Hash Name:’GR 34. 11-2012 256′(18) Long:’GOST R 34. 11-2012 256′(22) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00032801

Type:Signature Name:’GR 34. 10-2012 256′(18) Long:’GOST R 34. 10-2012 256′(22) DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00011849

Type:Exchange Name:’DH 34. 10-2012 256′(18) Long:’GOST R 34. 10-2012 256 DH'(25) DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00043590

Type:Exchange Name:’DH 34. 10-2012 256′(18) Long:’GOST R 34. 10-2012 256 DH'(25) DefaultLen:512 MinLen:512 MaxLen:512 Prot:0 Algid:00043591

Type:Hash Name:’GOST 28147-89 MAC'(18) Long:’GOST 28147-89 MAC'(18) DefaultLen:32 MinLen:8 MaxLen:32 Prot:0 Algid:00032799

Type:Encrypt Name:’GR 34. 12 64 M'(14) Long:’GOST R 34. 12-2015 64 Magma'(27) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026160

Type:Encrypt Name:’GR 34. 12 128 K'(15) Long:’GOST R 34. 12-2015 128 Kuznyechik'(33) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00026161

Type:Hash Name:’GR 34. 13 64 M MAC'(18) Long:’GOST R 34. 13-2015 64 Magma MAC'(31) DefaultLen:64 MinLen:8 MaxLen:64 Prot:0 Algid:00032828

Type:Hash Name:’GR 34. 13 128 K MAC'(19) Long:’GOST R 34. 13-2015 128 Kuznyechik MAC'(37) DefaultLen:128 MinLen:8 MaxLen:128 Prot:0 Algid:00032829

Type:Hash Name:’GR34. 11-12 256 HMAC'(20) Long:’GOST R 34. 11-2012 256 HMAC'(27) DefaultLen:256 MinLen:256 MaxLen:256 Prot:0 Algid:00032820

Status: Provider handles used: 6 Provider handles max: 1048576 CPU Usage: 6 % CPU Usage by CSP: 0 % Measurement interval: 119 ms

Virtual memory used: 15281652 KB Virtual memory used by CSP: 116572 KB Free virtual memory: 26053680 KB Total virtual memory: 41335332 KB

Physical memory used: 14602360 KB Physical memory used by CSP: 12576 KB Free physical memory: 5857712 KB Total physical memory: 20460072 KB

Key pair info: HCRYPTKEY: 0x8f3b03 AlgID: CALG_GR3410_12_256 = 0x00002e49 (00011849): AlgClass: ALG_CLASS_SIGNATURE AlgType: ALG_TYPE_GR3410 AlgSID: 73 KP_HASHOID: 1. 643. 2 (ГОСТ Р 34. 11-2012 256 бит) KP_DHOID: 1. 643. 1 (ГОСТ Р 34. 10 256 бит, параметры по умолчанию) KP_SIGNATUREOID: 1. 643. 1 (ГОСТ Р 34. 10 256 бит, параметры по умолчанию) Permissions: CRYPT_READ CRYPT_WRITE CRYPT_IMPORT_KEY 0x800 0x2000 0x20000 0x100000KP_CERTIFICATE: Not set.

Container version: 2Carrier flags: This reader is removable. This reader supports unique carrier names. This carrier does not have embedded cryptography. Keys in container: signature key exchange keyExtensions (maxLength: 1435): ParamLen: 46 OID: 1. 643. 9 Critical: FALSE Size: 19 Decoded size: 24 PrivKey: Not specified – 18. 2020 07:31:07 (UTC)

При наличии кириллических символов в имени ключевого контейнера для дальнейшей работы с таким контейнером необходимо использовать его уникальный идентификатор. Чтобы получить уникальные идентификаторы ключевых контейнеров используйте команду:

/opt/cprocsp/bin/amd64/csptest -keys -enum -verifyc -fqcn -un

Следует учесть про PIN-коды в контейнерах:

- если само устройство осуществляет аутентификацию (как, например, токен), то PIN при создании контейнера не создаётся, а предъявляется, так как он – свойство устройства. Как следствие: у всех контейнеров на токене одинаковый PIN.

- если устройство аутентификацию не осуществляет (как HDIMAGE), то при создании контейнера создаётся и PIN-код. Следствие: у всех контейнеров, PIN-код на HDIAMGE может быть разным.

Проверка работы контейнера

Для того чтобы проверить работу контейнера (в том числе возможность выполнения разных операций при текущей лицензии), следует выполнить команду:

/opt/cprocsp/bin/amd64/csptestf -keyset -container ИМЯ -check

/opt/cprocsp/bin/amd64/csptestf -keyset -container Shuhrat -check

AcquireContext: OK. HCRYPTPROV: 28224051

Check header passed.

Signature key is available. HCRYPTKEY: 0x1b53883

Exchange key is available. HCRYPTKEY: 0x1b57e23

License: Cert without license

Check container passed.

Check sign passed.

Check verify signature on private key passed.

Check verify signature on public key passed.

Check import passed (import restricted).

Check import passed.

Certificate in container matches AT_KEYEXCHANGE key.

PrivKey: Not specified – 18. 2020 07:31:12 (UTC)

Total: SYS: 0,030 sec USR: 0,140 sec UTC: 2,430 sec

Удаление контейнера

Для удаления контейнера следует воспользоваться командой:

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\. Aktiv Rutoken ECP 00 00TestCont’ -deletek

Копирование контейнера

Для примера скопируем контейнер из локального хранилища в хранилище Рутокена ЕЦП:

csptestf -keycopy -contsrc ‘\. HDIMAGEКонтейнер_оригинал’ -contdest ‘\. Aktiv Rutoken ECP 00 00Контейнер_копия’

Смена пароля на контейнер (снятие паролей с контейнера)

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\. Aktiv Rutoken ECP 00 00TestContainer’ -change ‘новый_пароль’ -passwd ‘старый_пароль

В случае, если контейнеру с ключом не был задан PIN, следует воспользоваться командой:

/opt/cprocsp/bin/amd64/csptestf -passwd -cont ‘\. Aktiv Rutoken ECP 00 00TestContainer’ -change ‘Ваш_новый_пароль’

Как работает КриптоПро

Первым делом пользователь устанавливает КриптоПро на компьютер, чтобы пользоваться подписью. Программа обращается к сертификату на ПК, флешке, токенах или других носителях, потом завершает работу установкой подписи на документе. Электронная подпись не может корректно функционировать в условиях отсутствия закрытого ключа. Поэтому корректное использование КриптоПро заключается в том, что софт сначала проверяет сертификат, потом подтверждает, и только последняя стадия — шифровка и отправка документа.

Главные функции КриптоПро

Защита информации. Для сохранности ЭЦП её надо правильно зашифровать. С последней задачей корректно справляется указанный софт. Последний релиз добавил множество полезных функций относительно степени защиты информации. Такие вещи, как хэширование и имитозащита, существовали и в старых версиях. Тестирования, проведённыенезависимыми экспертами, показывают хороший результат

Создание ключей шифрования. Допускается использование разных типов носителей

Форммирование ПИН-кода. Эта функция используется, чтобы усложнить работу злоумышленнику и обеспечить пользователя дополнительной защитой

Защита информации от случайных или преднамеренных потерь. Последние версии КриптоПро показали надёжность софта

Защита от вредоносного кода, а также целенаправленного взлома

Кому нужна программа КриптоПро

Используют КриптоПро все, кому нужен криптографический сертификат для установки электронного реквизита в документ. Не обойтись без этой программы работникам на государственных площадках.

Законодатель определил требования для каждого участника производственного процесса на таких площадках. Обязательно нужен усиленный квалифицированный вариант. Для этого ставят КриптоПро даже в том случае, если предполагается работа всего с одного компьютера. Последние нововведения делают программу нужной в том числе тем, кто использует онлайн-кассы.

Сферы работы с электронным сертификатом со временем будут только увеличиваться.

Улучшите связность вашего кода

Термин «связность» в нашем контексте характеризует уровень взаимосвязанности элементов разрабатываемого вами модуля (пространства имён, метода, класса, блока кода). Как известно, существуют два типа связности, а именно сильная и слабая связность. Использование сильной связности предполагает фокусировку элементов модуля лишь на одной задаче.

К примеру, вместо блока кода:

будет оптимальнее переместить переменные поближе к месту их применения:

Улучшение связности позволит избежать появление ошибки «Cannot read property ‘xxx’ of undefined» при отладке вашего кода.

Набор ключей не существует (0x80090016)

Возникает из-за того, что у браузера нет прав для выполнения операции. Для решения проблемы в настройках плагина добавьте сайт в Список доверенных узлов.

Отказано в доступе (0x80090010)

Возникает в связи с истечением срока действия закрытого ключа. Чтобы проверить срок действия, запустите Крипто-Про CSP, затем откройте вкладку Сервис. Далее необходимо выбрать пункт Протестировать и указать контейнер с закрытым ключом. Если в результатах тестирования вы увидите, что срок действия закрытого ключа истёк, необходимо получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Появление такой ошибки означает, что криптопровайдер не поддерживает алгоритм используемого сертификата. Рекомендуется проверить актуальность версии КриптоПро CSP.

Если предлагаемые выше способы устранения ошибок не помогут, рекомендуем обратиться в службу поддержки КриптоПро.

У вас ещё нет электронной подписи? Её можно заказать у нас на сайте. Выберите подходящий вариант ЭЦП: для участия в электронных торгах, работы с порталами или отчётности. Процедура оформления не займёт больше одного дня.

Эцп создаётся с ошибкой при проверке цепочки сертификатов

Данная проблема возникает из-за отсутствия доступа к спискам отозванных сертификатов. Списки должны быть доступны для загрузки на сайте удостоверяющего центра, который выпустил сертификат ЭЦП. Установка списков выполняется по той же схеме, что и установка промежуточного сертификата.

Отключение сообщений о необходимости перехода на ГОСТ Р 34. 10-2012

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34. 10-2012 до 1 января 2019 года попытка использования ГОСТ Р 34. 10-2001 (кроме проверки подписи) на всех выпущенных к настоящему моменту сертифицированных версиях КриптоПро CSP 3. 9, 4. 0 и КриптоПро JCP 2. 0 с 1 января 2019 года вызовет ошибку/предупреждение (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34. 10-2001. В случае если ваша система использует ключи ГОСТ Р 34. 10-2001, просим принять во внимание инструкцию.

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64. ini в существующую секцию Parameters:

На данный момент завершается сертификация обновленной версии КриптоПро CSP 4. 0 R4. Для наиболее безболезненного продолжения работы с ГОСТ Р 34. 10-2001 в 2019 году мы рекомендуем обновиться до этой версии. В более ранних версиях КриптоПро CSP, а также Клиент HSM 2. 0 присутствуют технические ограничения формирования подписи по ГОСТ Р 34. 10-2001 после 1 января 2019 года в виде соответствующих предупреждающих окон.

Выводы

Для покупки можно использовать последний представленный на рынке вариант версии программы.

КриптоПро легко устанавливается на компьютер или ноутбук, принцип управления понятен даже человеку без специального образования в сфере криптографической защиты.

Заключение

В нашей статье мы разобрали, почему появляется ошибка «TypeError: Cannot read property ‘xxx’ of undefined», каковы её перевод и решение. Во избежание возникновения данной ошибки присвойте начальное значение соответствующей переменной. Это позволит избежать появления рассмотренной выше дисфункции при отладке вашего кода.