Прочитав нашу инструкцию, вы узнаете о двух простых способах, как открыть приложение “Инструменты КриптоПро” в Windows 10. Статья будет актуальной для тех, кто только что установил новую версию КриптоПро CSP, так как на рабочем столе после установки не появляется новых ярлыков, а также всех тех, кто редко пользуется этой программой и забыл, как её открывать. Если возникнет проблема, вы всегда сможете воспользоваться услугами наших компьютерных специалистов.

| cptools | |

|---|---|

| Тип | криптография |

| Разработчик | Компания КриптоПро |

| Написана на | C++ |

| Интерфейс | графический |

| Операционная система | Linux, macOS, Windows |

| Языки интерфейса | Русский язык, Английский язык |

| Аппаратная платформа | X86, AMD64, Эльбрус 2000 |

| Лицензия | Проприетарное программное обеспечение |

| Сайт | cryptopro.ru |

cptools (CryptoPro tools, Инструменты КриптоПро) — графическая программа для создания и проверки электронных цифровых подписей, управления контейнерами и сертификатами криптопровайдеров КриптоПро, экспорта и импорта ключей и сертификатов в формате pfx / PKCS #12. Позволяет выполнять сервисные операции с токенами и смарт-картами, такие как сброс числа попыток ввода пароля и возврат к заводским настройкам[1]. Умеет регистрировать облачные контейнеры, хранящиеся в КриптоПро DSS[2]. Начиная с версии КриптоПро CSP 5.0.11729 Heimdallr умеет зашифровывать и расшифровывать файлы в формате CMS[3]. Разработана и сертифицирована в составе КриптоПро CSP 5.0 и не требует лицензии.

Форум КриптоПро

»

Средства криптографической защиты информации

»

КриптоПро CSP 5.0

»

Убивает Инструменты КриптоПро cptools так, что потом не восстановить.

|

Марат Авдыев Оставлено | |

Автор: Grey Добрый день! Ранее Вы писали др. пользователям, что Данный файл (registry_lock) был создан при первом обращении от имени одного пользователя, поэтому другой не может получить к нему доступ. Попробуйте поменять владельца файла на root: У меня аналогичная проблема в Ubuntu 20.04 int_ubi_mutex_open(“registry_lock”) failed:: Permission denied В результате cptools не видит ни Рутокен 5, ни сертификатов. Команда chown root:root /var/opt/cprocsp/tmp/.registry_lock дает ответ такого файла не существует. При этом на другом компьютере Ubuntu 20.04 и на ноутбуке Debian 9.7 всё работает прекрасно. Когда случился сбой? – после установки плагина cades_linux_amd64 | |

Всем привет!

Не могу победить ситуацию. Пытаюсь перенести закрытый ключ с VIPnet 4.2/ 4.4 Windows в PFX на Крипто-про. Уже делал это с прошлыми ключами.

Но сейчас неожиданно получил эффект: Закрытый ключ не экспортируется или экспортируется с каким-то хитрым алгоритмом. Крипто-Про в логах ругается

pfx_AddCertAttributesToContext!() pfx - pkcs12 attribute unsupported cptools:pfx_AddCertAttributesToContext!() pfx - pkcs12 attribute unsupported cptools:

Обновился на VipNet 4.4 (Windows), но не может обратно импортировать только что собой созданный PFX говорит пароль “не подходит” (ага, только что созданный типа 123, 12345678)

openssl pkcs12 -in container.pfx -nodesтоже не видит закрытого ключа. в раннем PFX видит.

При этом ключ из контейнера работает, VipNet 4.2 (Linux) подписывает что надо, на Windows тоже работает.

Но закрытый ключ не удается достать достать для переноса.

Предыдущие выпускал в Тензор, и ИТК в начале года, новый ключ в августе в Тензор. Ключи выпускались удаленно в VipNet контенер.

Проверил типы шифрования одинаковые ГОСТ 34.10-2012/512

Единственное различие нашел: Новый ключ имеет поле:

Embedded License : CryptoPro CSP

Куда копать? Как еще можно получить закрытый ключ из контейнера?

- Описание

- Документация

- СЗИ КриптоПро SPR 4.0 Edition 1 для работы с КриптоПро CSP 5.0 R2

- СЗИ КриптоПро SPR 4.0 Edition 2 для работы с КриптоПро CSP 5.0 R2

- Перейти к загрузке файлов для указанного продукта:

- Дистрибутивы продуктов:

- Утилита очистки следов установки продуктов КриптоПро (CSP; IPsec; EFS etc):

- Утилита восстановления настроек безопасности системного реестра:

- Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

- Свободно распространяемые утилиты:

- КриптоПро OCSP – загрузка файлов

- КриптоПро OCSPCOM (сертифицированная версия 2. 12919)

- КриптоПро OCSPCOM (актуальная версия)

- КриптоПро OCSPUTIL (сертифицированная версия 2. 13431)

- КриптоПро OCSPUTIL (актуальная версия)

- КриптоПро TSP – загрузка файлов

- КриптоПро TSPCOM (сертифицированная версия 2. 13105)

- КриптоПро TSPCOM (актуальная версия)

- КриптоПро TSPUTIL (сертифицированная версия 2. 13473)

- КриптоПро TSPUTIL (актуальная версия)

- КриптоПро ЭЦП – загрузка файлов

- КриптоПро ЭЦП runtime (сертифицированная версия 2. 12777)

- КриптоПро ЭЦП runtime (актуальная версия)

- КриптоПро CADESCOM (сертифицированная версия 2. 13642)

- КриптоПро CADESCOM (актуальная версия)

- Назначение

- Особенности

- Преимущества

- Свидетельство на ПО

- Совместимость

- Скачать

- КриптоПро CSP

- Wp_broken_images = window. wp_broken_images || function(){}; wp_broken_images(this);” src=”https

- Установка КриптоПро ЭЦП Browser plug-in

- Проверить подпись на документе

- Установка КриптоПро в графическом режиме

- Установка csp cryptopro в linux

- Ввод лицензионного кода

- Установка csp cryptopro в linux

- Три режима работы с Рутокенами

- Установка сертификатов

- Что нужно для работы с КЭП под macOS

- Создание подписанного документа

- Смена PIN-кода контейнера

- Выясняем название контейнера КЭП

- Смена PIN командой из terminal

- Новые функции КриптоПро CSP версии 5. 0 R2

- Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

- Обновления

- Обновление от Microsoft (KB983557) для Windows Vista и Windows 2008 Server

- Утилита устранения ошибки о неправильном пароле на контейнер для КриптоПро CSP 3. 6 R2

- Утилита TeamViewer QuickSupport

- Инструменты КриптоПро CSP

- Открываем “Инструменты КриптоПро” с помощью поиска по всем установленным приложениям

- Открываем “Инструменты КриптоПро” с помощью кнопки или строки поиска

- Доополнительное ПО для Рутокена

- Примечания

- Импорт коренвых сертификатов в хранилище доверенных корневых сертификатов

- Устанавливаем и настраиваем КЭП под macOS

- Устанавливаем КриптоПро CSP

- Устанавливаем драйверы Рутокен

- Устанавливаем сертификаты

- Удаляем все старые ГОСТовские сертификаты

- Устанавливаем корневые сертификаты

- Скачиваем сертификаты удостоверяющего центра

- Устанавливаем сертификат с Рутокен

- Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34. 10-2012

- Устанавливаем специальный браузер Chromium-GOST

- Устанавливаем расширения для браузера

- 1 КриптоПро ЭЦП Browser plug-in

- Плагин для Госуслуг

- Настраиваем плагин для Госуслуг

- Активируем расширения

- Настраиваем расширение КриптоПро ЭЦП Browser plug-in

- Проверяем что все работает

- Заходим на тестовую страницу КриптоПро

- Заходим в Личный Кабинет на nalog

- Заходим на Госуслуги

- Что делать, если перестало работать

- Инструменты КриптоПро

- Скачиваем deb-пакет для установки КриптоПро в Ubuntu

- Центр загрузки

- Просмотр и Импорт в Личное хранилище сертификатов с Рутокена

- Подпись файлов в macOS

- Выясняем хэш сертификата КЭП

- Подпись файла командой из terminal

- Установка Apple Automator Script

- Установка драйверов Рутокен

Описание

Основной раздел описания продукта КриптоПро SPR 4.0

Документация

Документация содержит описание функциональных характеристик программного обеспечения и информацию, необходимую для установки и эксплуатации программного обеспечения

- Документация на КриптоПро SPR 4.0 (ZIP)

СЗИ КриптоПро SPR 4.0 Edition 1

для работы с КриптоПро CSP 5.0 R2

Обеспечивает выполнение требований ФСБ России по защите конфиденциальной информации по классу АК3

- КриптоПро SPR 4.0 АК3 x86 (русский)

- КриптоПро SPR 4.0 АК3 x86 (английский)

- КриптоПро SPR 4.0 АК3 x64 (русский)

- КриптоПро SPR 4.0 АК3 x64 (английский)

СЗИ КриптоПро SPR 4.0 Edition 2

для работы с КриптоПро CSP 5.0 R2

Обеспечивает выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2

- КриптоПро SPR 4.0 АК2 x86 (русский)

- КриптоПро SPR 4.0 АК2 x86 (английский)

- КриптоПро SPR 4.0 АК2 x64 (русский)

- КриптоПро SPR 4.0 АК2 x64 (английский)

Все дистрибутивы в одном архиве

Страница для печати

Страница для печати

FYI. Статья написана в далеком 2019 году, но актуальна и на ноябрь 2021.

Каждый предприниматель и руководитель ООО пользуется электронной подписью. Помимо КЭП для ЕГАИС и облачных КЭП для сдачи отчетности, выдаваемых банками и бухгалтерскими сервисами, особый интерес представляют универсальные УКЭП на защищенных токенах. Такие сертификаты позволяют только логиниться на гос.порталы и подписывать любые документы, делая их юридически значимыми.

Благодаря сертификату КЭП на USB-токене можно удаленно заключить договор с контрагентом или дистанционным сотрудником, направить документы в суд; зарегистрировать онлайн-кассу, урегулировать задолженность по налогам и подать декларацию в личном кабинете на nalog.ru; узнать о задолженностях и предстоящих проверках на Госуслугах.

Представленный ниже мануал поможет работать с КЭП под macOS – без изучения форумов КриптоПро и установки виртуальной машины с Windows.

Содержание

Что нужно для работы с КЭП под macOS:

Устанавливаем и настраиваем КЭП под macOS

- Устанавливаем КриптоПро CSP

- Устанавливаем драйверы Рутокен

- Устанавливаем сертификаты

3.1. Удаляем все старые ГОСТовские сертификаты

3.2. Устанавливаем корневые сертификаты

3.3. Скачиваем сертификаты удостоверяющего центра

3.4. Устанавливаем сертификат с Рутокен - Устанавливаем специальный браузер Chromium-GOST

- Устанавливаем расширения для браузера

5.1 КриптоПро ЭЦП Browser plug-in

5.2. Плагин для Госуслуг

5.3. Настраиваем плагин для Госуслуг

5.4. Активируем расширения

5.5. Настраиваем расширение КриптоПро ЭЦП Browser plug-in - Проверяем что все работает

6.1. Заходим на тестовую страницу КриптоПро

6.2. Заходим в Личный Кабинет на nalog.ru

6.3. Заходим на Госуслуги - Что делать если перестало работать

Смена PIN-кода контейнера

- Выясняем название контейнера КЭП

- Смена PIN командой из terminal

Подпись файлов в macOS

- Выясняем хэш сертификата КЭП

- Подпись файла командой из terminal

- Установка Apple Automator Script

Проверить подпись на документе

Вся информация ниже получена из авторитетных источников (КриптоПро #1, #2 и #3, Рутокен, Корус-Консалтинг, УФО Минкомсвязи), а скачивать ПО предлагается с доверенных сайтов. Автор является независимым консультантом и не связан ни с одной из упомянутых компаний. Следуя данной инструкции, всю ответственность за любые действия и последствия вы принимаете на себя.

Перейти к загрузке файлов для указанного продукта:

- КриптоПро CSP

- КриптоПро JCP

- КриптоПро .NET

- КриптоПро DSS

- КриптоПро NGate

- КриптоПро УЦ

- КриптоПро PKI-Шлюз

- КриптоПро PKI-Шлюз

- КриптоПро Шлюз УЦ-СМЭВ

- КриптоПро Центр Мониторинга

- КриптоПро Revocation Provider

- КриптоПро TSP Server

- КриптоПро OCSP Server

- КриптоПро ЭЦП SDK

- КриптоПро ЭЦП Browser plug-in

- КриптоПро OCSP SDK

- КриптоПро TSP SDK

- КриптоПро SVS

- КриптоПро Архив

- СКЗИ со смарткартами и USB ключами

- КриптоПро Office Signature

- КриптоАРМ ГОСТ

- КриптоПро SSF

- КриптоПро EFS

- КриптоПро PDF

- КриптоПро IPsec

- КриптоПро Stunnel

- КриптоПро HLF

<!–

–><!–

–>

Дистрибутивы продуктов:

- Дистрибутив КриптоПро WinLogon и КриптоПро EAP-TLS;

- Дистрибутив КриптоПро JCP и КриптоПро JTLS

Утилита очистки следов установки продуктов КриптоПро (CSP; IPsec; EFS etc):

Утилита предназначена для очистки компьютера от неудалённых элементов продуктов КриптоПро. Рекомендуется сначала удалить установленные продукты через “Установку и удаление программ”, перезагрузить компьютер, и затем запустить cspclean.exe. После завершения работы утилиты обязательно перезагрузите компьютер.

- cspclean.exe

Утилита восстановления настроек безопасности системного реестра:

Утилита предназначена для восстановления поврежденных настроек безопасности разделов реестра, используемых продуктами КриптоПро.

- cpfixit.exe

Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

Утилита предназначена для импорта транспортных контейнеров ключей ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012, соответствующих формату PKCS#12 (с учетом Рекомендаций по стандартизации ТК 26), в контейнеры КриптоПро CSP.

- p12tocp.zip

Свободно распространяемые утилиты:

- Приложение командной строки dumpasn1 Питера Гутмана (Peter Gutmann) для просмотра файлов формата ASN.1 BER/DER: dumpasn1.rar (Windows, x86).

КриптоПро OCSP – загрузка файлов

КриптоПро OCSPCOM (сертифицированная версия 2. 12919)

Данная версия КриптоПро OCSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

- ocspcom.msi

КриптоПро OCSPCOM (актуальная версия)

- ocspcom.msi

КриптоПро OCSPUTIL (сертифицированная версия 2. 13431)

Данная версия приложения командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

- ocsputil-win32.msi

- ocsputil-x64.msi

КриптоПро OCSPUTIL (актуальная версия)

- ocsputil-win32.msi

- ocsputil-x64.msi

КриптоПро TSP – загрузка файлов

КриптоПро TSPCOM (сертифицированная версия 2. 13105)

Данная версия КриптоПро TSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

- tspcom.msi

КриптоПро TSPCOM (актуальная версия)

- tspcom.msi

КриптоПро TSPUTIL (сертифицированная версия 2. 13473)

Данная версия приложения командной строки КриптоПро TSPUTIL для работы со штампами времени сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3. Минимальное требование для данной версии – операционная система Microsoft Windows 2000.

- tsputil-win32.msi

- tsputil-x64.msi

КриптоПро TSPUTIL (актуальная версия)

- tsputil-win32.msi

- tsputil-x64.msi

КриптоПро ЭЦП – загрузка файлов

Данные дистрибутивы следует использовать для установки cades.dll или cadescom.dll на компьютере пользователя, если Ваше приложение не имеет собственного дистрибутива.

Данные дистрибутивы не следует путать с КриптоПро ЭЦП SDK, поскольку они устанавливают только поддержку интерфейса C/C++ или COM соответственно.

КриптоПро ЭЦП runtime (сертифицированная версия 2. 12777)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

- cades-win32.msi

- cades-x64.msi

КриптоПро ЭЦП runtime (актуальная версия)

- cades-win32.msi

- cades-x64.msi

КриптоПро CADESCOM (сертифицированная версия 2. 13642)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

- cadescom-win32.msi

- cadescom-x64.msi

КриптоПро CADESCOM (актуальная версия)

- cadescom-win32.msi

- cadescom-x64.msi

Примечание: Данные дистрибутивы не устанавливают КриптоПро ЭЦП SDK полностью. Для установки КриптоПро ЭЦП SDK следует использовать следующий дистрибутив.

Назначение

Средство защиты информации КриптоПро SPR версия 4.0 (СЗИ КриптоПро SPR 4.0) является сервисным пакетом для операционных систем семейства Microsoft Windows, позволяющим обеспечить выполнение требований ФСБ России по защите конфиденциальной информации по классу АК2 и АК3.

Особенности

КриптоПро SPR 4.0 дополняет, расширяет и развивает штатные механизмы защиты информации, предоставляемые операционными системами семейства Microsoft Windows, и реализует:

- Возможность доменной аутентификации пользователей на основе метода двухфакторной аутентификации с использованием сертификатов стандарта Х.509.

- Возможность дискреционного разграничения доступа именованных субъектов системы (пользователей) к именованным объектам системы (файлы, процессы и т.д.).

- Возможность дискреционного разграничения доступа именованных субъектов системы (пользователей) к устройствам (отчуждаемые хранилища данных, мобильные устройства, принтеры, порты ввода/вывода и т.д.).

- Обнуление освобождённой оперативной памяти системы.

- Возможность аудита входа/выхода субъектов доступа (пользователей) в систему/из системы.

- Возможность аудита.

- Возможность периодического контроля целостности объектов файловой системы.

- Возможность задания администратором списка разрешённых на выполнение программных модулей.

- Возможность задания администратором списка разрешённых для установки в систему инсталляционных пакетов.

- Возможность задания администратором списка разрешённых на выполнение сценариев.

- Возможность криптографической защиты информации, передаваемой по канал связи, посредством создания аутентичного защищенного соединения с использованием протокола КриптоПро TLS и/или посредством защиты IP-соединений с использованием протоколов КриптоПро IKE, КриптоПро ESP, КриптоПро AH.

- Возможность криптографической защиты информации, записываемой на съемные хранилища данных посредством шифрующей файловой системы КриптоПро EFS.

- Возможность криптографической защиты информации, записываемой на жестких дисках АРМ и серверов посредством шифрующей файловой системы КриптоПро EFS.

- Возможность централизованного удалённого управления через механизм групповых политик ОС Microsoft Windows.

Преимущества

Ключевыми преимуществами КриптоПро SPR 4.0 являются:

- Использование только документированных (рекомендованных Microsoft) механизмов защиты, что обеспечивает высокую устойчивость работы и совместимость с другими программами.

- Не нарушает исходную функциональность ОС Windows и приложений Microsoft, работа пакета незаметна для пользователя (не мешает работе пользователя и, обычно, не требует внимания).

- Лёгкость администрирования и конфигурирования платформ развёртывания средства защиты информации, в том числе централизованно по локальной вычислительной сети.

- Обеспечивает защиту не только от внешнего, но и от внутреннего злоумышленника, являющегося зарегистрированным пользователем информационной системы.

- Использование сертифицированных российских средств криптографической защиты информации.

- Оперативная поставка и техническая поддержка нашими специалистами.

Свидетельство на ПО

Свидетельство о государственной регистрации программы для ЭВМ № 2021661466 от 12.07.2021

Совместимость

| Выпуски | Версия | Тип | Минимальная рекомендуемая сборка |

|---|---|---|---|

| Windows 10 Pro Pro N | 20H2 | 32-bit | 19042.631 |

| Windows 10 Pro Pro N Pro for Workstation Pro for Workstation N | 20H2 | 64-bit | 19042.631 |

| Windows 10 Pro Pro N Enterprise Enterprise N | 20H2 | 32-bit | 19042.746 |

| Windows 10 Pro Pro N Pro for Workstation Pro for Workstation N Enterprise Enterprise N | 20H2 | 64-bit | 19042.746 |

| Windows 10 LTSC 2019 Enterprise Enterprise N | 1809 | 64-bit | 17763.1757 |

| Windows Server Standard (Server Core) Datacenter (Server Core) | 20H2 | 64-bit | 19042.631 |

| Windows Server 2016 Standard Standard (Server Core) Datacenter Datacenter (Server Core) | 1607 | 64-bit | 14393.4225 |

| Windows Server 2019 Standard Standard (Server Core) Datacenter Datacenter (Server Core) | 1809 | 64-bit | 17763.1757 |

Примечания: 1. Все выпуски ОС поддерживаются в вариантах на английском и русском языках. 2. Порядок и сроки эксплуатации ОС определяются производителем ОС

Скачать

Раздел КриптоПро SPR 4.0 – Загрузка файлов

Страница для печати

Страница для печати

Форум КриптоПро

»

Средства криптографической защиты информации

»

Apple

»

Приложение КриптоПро CSP 5.0.12417 завершается с ошибкой

|

Равиль Оставлено | |

Добрый день! Исходные данные: 1. MacBook на Intel с версией macOS 12.2.1 с установленным СКЗИ КриптоПро CSP 4, точный билд не помню. Конфигурация исправно работала и нареканий не вызывала. 2. Получена УКЭП в ФНС, вероятно изготовленный на СКЗИ КриптоПро CSP 5 >> версии, в связи с чем контейнер на СКЗИ КриптоПро CSP 4 не читался. 3. Проведено обновление СКЗИ КриптоПро CSP на версию 5.0.12417 (Удаление приложения через стандартные “Программы”, затем запуск приложения uninstal_csp.app из установочного пакета КриптоПро CSP 5.0.12417 и затем установка пакета ru.cryptopro.csp-5.0.12417.pkg.). 4. После запуска приложения Инструменты КриптоПро (cptools) и попытки перехода с вкладки “Общее” на любую вкладку, связанную с обращением к сертификатам или контейнеру, приложение завершается с ошибкой. Что сделано: 1. Сделано несколько попыток с переустановкой приложения, в том числе с перезагрузками после каждых действий (удаление, установка), даже по несколько раз – результата нет. Текст ошибки в приложении. Прошу помочь с решением проблемы. | |

|

Андрей Русев Оставлено | |

Здравствуйте. | |

|

Равиль Оставлено | |

Автор: Андрей Русев Здравствуйте. Решение помогло. Благодарю! | |

|

Grey Оставлено | |

Автор: Равиль Автор: Андрей Русев Здравствуйте. Решение помогло. Благодарю! Добрый день! Если установлены инструменты разработчика, можно получить версию так: Код: Отредактировано пользователем 5 апреля 2022 г. 11:00:34(UTC) С уважением, | |

|

Равиль Оставлено | |

Автор: Grey Добрый день! Если установлены инструменты разработчика, можно получить версию так: Код: В списке должен быть пункт rtpkcs11ecp – нет в списке такого пункта. code=bash]otool -L ‘/Library/Aktiv Co/Rutoken ECP/rtpkcs11ecp.framework/rtpkcs11ecp'[/code] – нет такого файла. | |

|

Grey Оставлено | |

Автор: Равиль нет такого файла. А есть другой файл? Код: С уважением, | |

|

Равиль Оставлено | |

Автор: Grey Автор: Равиль нет такого файла. А есть другой файл? Код: /Library/Aktiv Co/Rutoken ECP/lib/librtpkcs11ecp.dylib: | |

|

Grey Оставлено | |

Автор: Равиль /Library/Aktiv Co/Rutoken ECP/lib/librtpkcs11ecp.dylib: У вас не отображается версия librtpkcs11ecp.dylib. Коллеги из Актива говорят, что отображение появилось в версии 1.6.1 от 2017 года. С актуальной версией 2.3.3 с их сайта никакие проблемы вопроизвести не удалось. Попробуйте обновить библиотеку: https://www.rutoken.ru/s…KCS11-mac-installer.html С уважением, | |

|

Равиль Оставлено | |

Автор: Grey У вас не отображается версия librtpkcs11ecp.dylib. Коллеги из Актива говорят, что отображение появилось в версии 1.6.1 от 2017 года. С актуальной версией 2.3.3 с их сайта никакие проблемы вопроизвести не удалось. Попробуйте обновить библиотеку: https://www.rutoken.ru/s…KCS11-mac-installer.html Добрый день. После обновления библиотеки RuToken и проведении повторной установки КриптоПро с установкой CPROrdcryptoki всё работает. Значит проблема была в устаревшей библиотеке RuToken. Благодарю. | |

Grey оставлено 06.04.2022(UTC) | |

КриптоПро CSP

Для подписи электронных документов, будем использовать программное обеспечение КриптоПро CSP.

Использование иных криптографических программ под административную ответственность руководителей и лиц, использующих ПО СКЗИ, не имеющих действующего сертификата соответствия ФСБ РФ.

Wp_broken_images = window. wp_broken_images || function(){}; wp_broken_images(this);” src=”https

Для удаления сертификата из личного хранилища сертификатов следует выполнить команду в Терминале:

/opt/cprocsp/bin/amd64/certmgr -delete -store umy

Далее терминал предложит указать номер удаляемого сертификата.

На скриншоте выше вы видите, что удостоверяющим центром, который выпустил мой сертификат, является ООО “Компания Тензор”. Вот для этой компании и надо искать и устанавливать корневые сертификаты. Как установить корневые сертификаты, читайте в следующем пункте.

Установка КриптоПро ЭЦП Browser plug-in

Для установки КриптоПро ЭЦП Browser plug-in потребуется утилита alien. Установим ее командой:

sudo apt install alien

Далее скачиваем установочный пакет КриптоПро ЭЦП Browser plug-in с официального сайта КриптоПро.

Распаковываем архив cades_linux_amd64.zip и переходим перейти в каталог с распакованными файлами, выполним команду Открыть в терминале и далее выполним команды для преобразования rpm-пакетов в deb-пакеты:

alien -dc cprocsp-pki-2.0.0-amd64-cades.rpm

alien -dc cprocsp-pki-2.0.0-amd64-plugin.rpm

Далее устанавливаем deb-пакеты:

sudo alien -kci cprocsp-pki-cades_2.0.0-2_amd64.deb

sudo alien -kci cprocsp-pki-plugin_2.0.0-2_amd64.deb

Обратите внимание: при установке этих двух пакетов не должно быть ошибок.

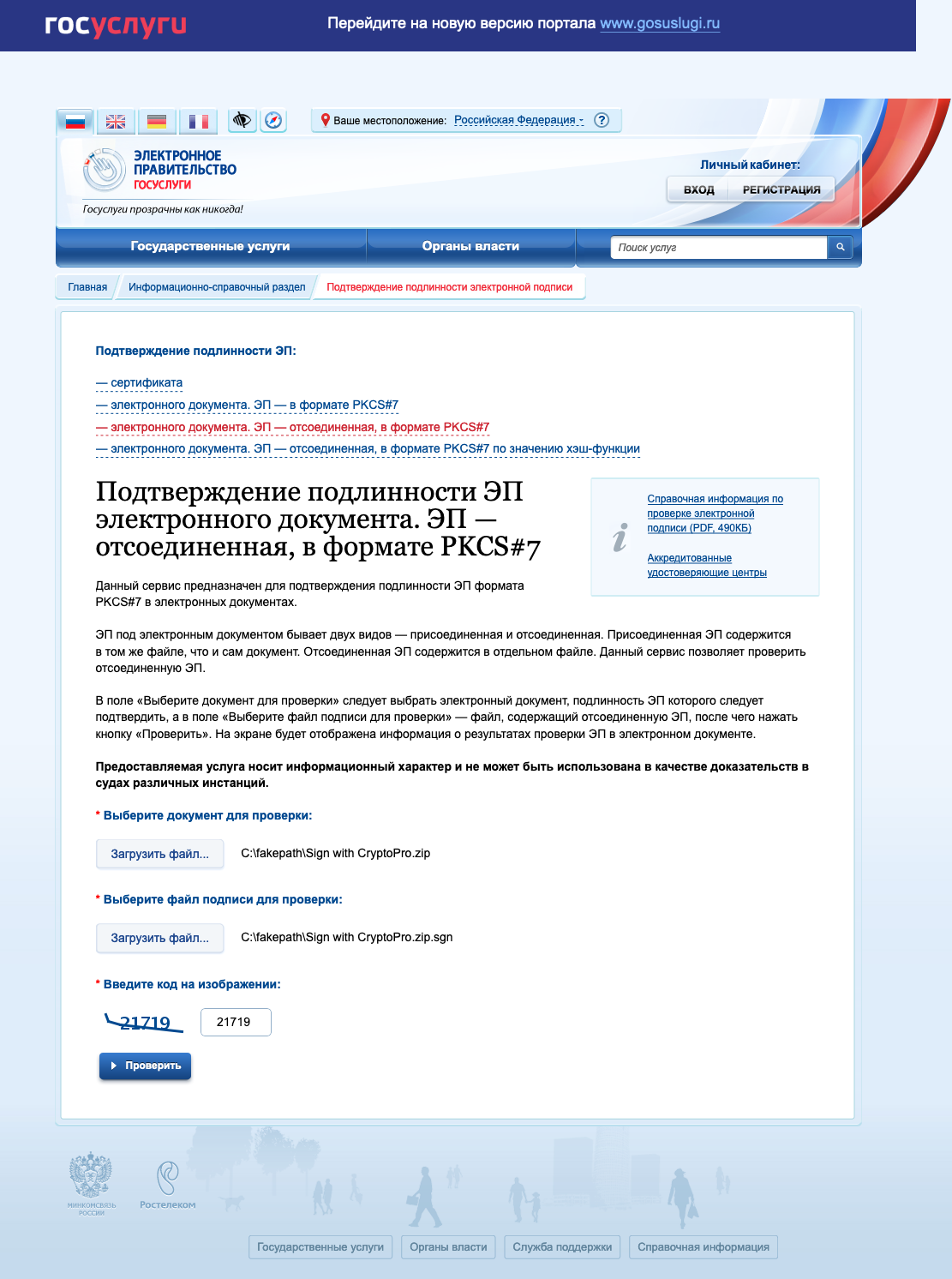

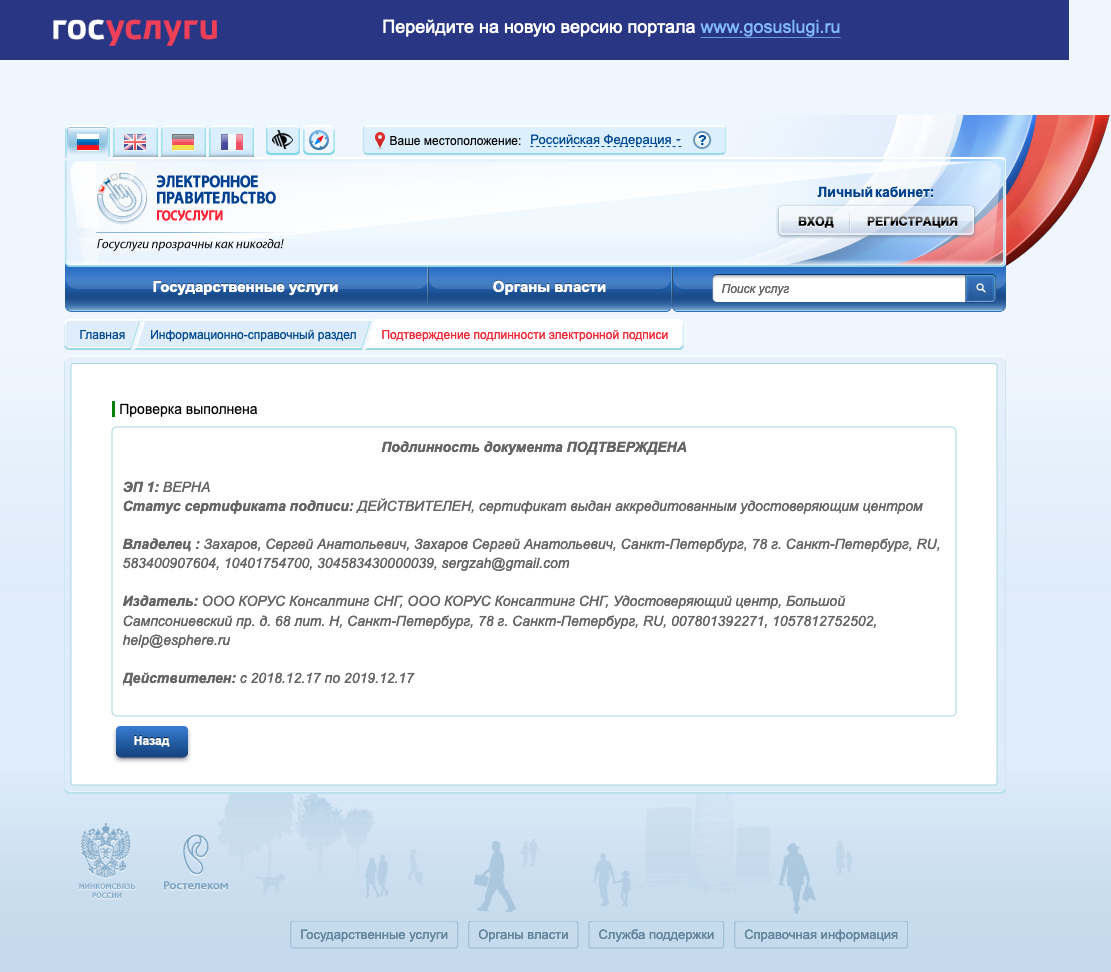

Проверить подпись на документе

Если содержимое документа не содержит секретов и тайн, то проще всего воспользоваться web-сервисом на портале Госуслуг – https://www.gosuslugi.ru/pgu/eds. Так можно сделать скриншот с авторитетного ресурса и быть уверенным что с подписью все ок.

Скриншоты

Установка КриптоПро в графическом режиме

Переходим в папку с распакованным архивом и выбираем в контекстном меню команду Открыть в в терминале. Для запуска установки в КриптоПро в графическом режиме вводим в терминале команду

Появится Мастер установки КриптоПро. Навигация в мастере установки осуществляется при помощи клавиши Tab, выбор чекбоксов осуществляется нажатием пробела. Жмем Next, отмечаем все доступные к установке компоненты, далее жмем Install.

В окне Терминала запустится процесс установки, следует проконтролировать отсутствие ошибок установки. В конце мастер сообщит об успешной установке, после чего следует нажать клавишу ОК.

Кратко о компонентах КриптоПро для Linux:

cprocsp-curl – Библиотека libcurl с реализацией шифрования по ГОСТ

lsb-cprocsp-base – Основной пакет КриптоПро CSP

lsb-cprocsp-capilite – Интерфейс CAPILite и утилиты

lsb-cprocsp-kc1 – Провайдер криптографической службы KC1

lsb-cprocsp-rdr – Поддержка ридеров и RNG

cprocsp-rdr-gui-gtk – Графический интерфейс для диалоговых операций

cprocsp-rdr-rutoken – Поддержка карт Рутокен

cprocsp-rdr-jacarta – Поддержка карт JaCarta

cprocsp-rdr-pcsc – Компоненты PC/SC для ридеров КриптоПро CSP

lsb-cprocsp-pkcs11 – Поддержка PKCS11

Установка csp cryptopro в linux

Если кто-то уже ранее имел опыт установки КриптоПро на Windows, то спешу вас огорчить: дела с Linux обстоят гораздо хуже.

Почему? Дело в том, что версия КриптоПро для Linux почти лишена графической среды управления, так что даже импорт сертификатов придется выполнять консольными командами (за исключением последней 5-ой версии КриптоПро). Но если вы используете Linux, то данное обстоятельство вас не должно напугать.

Не буду ходить больше вокруг да около, а сразу приступлю к описанию процесса установки и настройки КриптоПро в Ubuntu 18.04. Все описанные далее инструкции справедливы для Rutoken Lite.

Ввод лицензионного кода

Далее мастер предложит ввести код лицензии. Делать это не обязательно. По умолчанию КриптоПро включает стандартную лицензию на три месяца. Проверить срок действия лицензии можно стандартной командой в Терминале

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Установка csp cryptopro в linux

Для загрузки КриптоПро CSP необходимо зарегистрироваться на сайте.

Скачиваем дистрибутив КриптоПро CSP:

https://www.cryptopro.ru/products/csp/downloads (для CentOS выбираем формат rpm, и соответсвующую архитектуру)

Скачиваем КриптоПро ЭЦП Browser plug-in:

https://cryptopro.ru/products/cades/plugin/get_2_0 (для CentOS выбираем формат rpm, и соответсвующую архитектуру)

УСТАНОВКА

Установка осуществляется с правами администратора (т.е. от учетной записи root, или с использованием команды sudo)

Устанавливаем пакеты lsb-core:

# yum install redhat-lsb-core -y

Устанавливаем lib-pcsc для службы смарт-карт

# yum install pcsc-lite -y

Устанавливаем КриптоПро CSP, из папки Downloads, через скрипт, отмечаем все необходимые чекбоксы:

Как минимум, должны быть отмечены для установки пакеты:

lsb-cprocsp-kc1

cprocsp-rdr-gui-gtk (библиотека поддержки носителей)

rdr (пакет поддержки определенного носителя, к примеру, cprocsp-rdr-rutoken-64-5.0.11455-5.x86_64.rpm – пакет поддержки носителей Рутокен (кроме Рутокен-С))

cprocsp-cptools-gtk – (Панель “Инструменты КриптоПро” с графическим интерфейсом)

Установим пакет libusb:

# yum install libusb -y

Установим пакет для поддержки Рутокен-S из папки с дистрибутивом CSP

# rpm -ivh ./ifd-rutokens_1.0.4_1.x86_64.rpm

Установим КриптоПро ЭЦП Browser plug-in из папки Downloads:

# rpm -ivh ./cades_linux_amd64/cprocsp-pki-2.0.0-amd64-cades.rpm

# rpm -ivh ./cades_linux_amd64/cprocsp-pki-2.0.0-amd64-plugin.rpm

В старых версиях браузера Firefox – в about:config необходимо отключить (false) параметр xpinstall.signatures.required

Затем скачиваем расширение для Firefox , добавляем в браузер – появляется значок

В других версиях браузеров также необходимо включить расширение, если оно не включилось автоматически:

Начиная с пункта Как убедиться, что включено расширение в браузере.

Команды для работы с сертификатами, цепочками и контейнерами, которые явно пригодятся в работе

Просмотр и ввод лицензии для КриптоПро CSP осуществляется утилитой cpconfig, находится в директории /opt/cprocsp/sbin/amd64/

Просмотр лицензии:

$ /opt/cprocsp/sbin/amd64/cpconfig -license -view

Ввод лицензии (требуется наличие прав root или используйте команду sudo):

# /opt/cprocsp/sbin/amd64/cpconfig -license -set

Остальные наиболее часто используемые утилиты расположены в /opt/cprocsp/bin/amd64/

Утилиты tsputil и ocsputil, используются для создания усовершенствованной подписи (CAdES-T и CAdES-X Long Type 1)

Ввод лицензии (требуется наличие прав root или используйте команду sudo):

# /opt/cprocsp/bin/amd64/tsputil li -s

# /opt/cprocsp/bin/amd64/ocsputil li -s

Просмотр лицензии на компоненты:

Проверить видимость считывателей со стороны провайдера: $ /opt/cprocsp/bin/amd64/csptest -card -enum -v

Просмотреть доступные контейнеры пользователя: $ /opt/cprocsp/bin/amd64/csptest -keys -enum_c -verifyc -fqcn

Установка личных сертификатов из КОНТЕЙНЕРОВ: $ /opt/cprocsp/bin/amd64/csptestf -absorb -certs -auto

В этом случае будет произведена установка сертификатов из всех доступных контейнеров.

Установка корневых сертификатов в локальное хранилище компьютера mRoot (требуется наличие прав root или используйте команду sudo), на примере сертификата Тестового УЦ

# /opt/cprocsp/bin/amd64/certmgr -inst -store mRoot -f

Если есть промежуточные сертификаты и crl – то их необходимо устанавливать в хранилище mCA.

Для проверки работоспобности необходимо в браузере перейти на демо-страницу , выбрать целевой сертификат и нажать кнопку подписать.

Источник

Три режима работы с Рутокенами

Работа со внутренним криптоядром Рутокена

В режиме «активного вычислителя» ключи контейнера КриптоПро создаются сразу в защищенной памяти устройства.

Подписание документов теперь возможно и на неизвлекаемых аппаратных ключах. Этот режим предотвращает извлечение ключа в память компьютера в момент подписания.

Поддерживаемые модели Рутокен

- Рутокен ЭЦП 2.0 2100 (Type-C/micro);

- Рутокен ЭЦП 2.0 (micro);

- Рутокен ЭЦП 2.0 2151;

- Рутокен ЭЦП 2.0 Flash/Touch;

- Рутокен ЭЦП Bluetooth;

- Смарт-карты Рутокен ЭЦП 2.0 2100;

Поддержка протокола SESPAKE (ФКН)

В «КриптоПро CSP» версии 5.0 R2 реализован криптографический протокол SESPAKE, который так же поддерживается в моделях Рутокен ЭЦП 2.0 3000 (Type-C/micro) и в токенах/смарт-картах Рутокен ЭЦП 3.0 NFC.

Данный протокол позволяет провести аутентификацию, не передавая в открытом виде PIN-код пользователя, и установить шифрованный канал для обмена сообщений между криптопровайдером и носителем

Хранение в защищенной файловой системе Рутокен

Как и в «КриптоПро CSP» версии 4.0, использование Рутокена в этом режиме позволяет обезопасить ключевую информацию от несанкционированного использования. Ключи и сертификаты надёжно хранятся в защищенной файловой системе Рутокен.

Поддерживаемые модели Рутокен

- Рутокен S (micro)

- Рутокен Lite (micro)

- Рутокен ЭЦП PKI (Type-C/micro)

- Рутокен ЭЦП 2.0 2100 (Type-C/micro);

- Рутокен ЭЦП 2.0 (micro);

- Рутокен ЭЦП 2.0 2151;

- Рутокен ЭЦП 2.0 Flash/Touch;

- Рутокен ЭЦП Bluetooth;

- Смарт-карты Рутокен ЭЦП 2.0 2100;

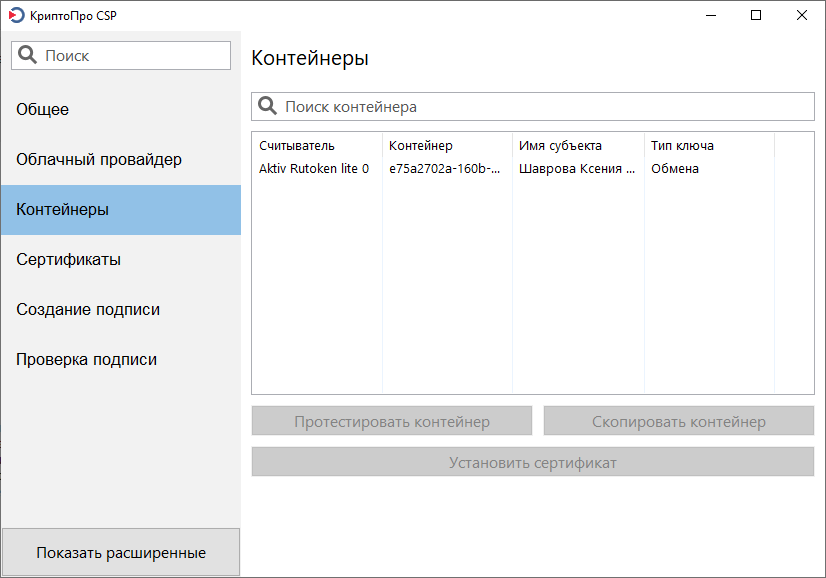

Установка сертификатов

Используя Инструменты КриптоПро, перейдите в пункт меню “Сертификаты” и установите сертификат Федерального казначейства в “доверенные корневые центры сертификации”.

Затем повторите процедуру для ЭЦП сотрудника, выбрав место установки сертификата “Личное”. Подготовка завершена.

Что нужно для работы с КЭП под macOS

- КЭП на USB-токене Рутокен Lite или Рутокен ЭЦП

- криптоконтейнер в формате КриптоПро

- со встроенной лицензией на КриптоПро CSP

- открытый сертификат должен храниться в контейнере закрытого ключа

Поддержка eToken и JaCarta в связке с КриптоПро под macOS под вопросом. Носитель Рутокен Lite – оптимальный выбор, стоит недорого, шустро работает и позволяет хранить до 15 ключей.

Криптопровайдеры VipNet, Signal-COM и ЛИССИ в macOS не поддерживаются. Преобразовать контейнеры никак не получится. КриптоПро – оптимальный выбор, стоимость сертификата в себестоимости от 500= руб. Можно выпустить сертификат с встроенной лицензией на КриптоПро CSP, это удобно и выгодно. Если лицензия не зашита, то необходимо купить и активировать полноценную лицензию на КриптоПро CSP.

Обычно открытый сертификат хранится в контейнере закрытого ключа, но это нужно уточнить при выпуске КЭП и попросить сделать как нужно. Если не получается, то импортировать открытый ключ в закрытый контейнер можно самостоятельно средствами КриптоПро CSP под Windows.

Создание подписанного документа

Подписать можно абсолютно любой файл.

Перейдите в пункт “Создание подписи”

Нажмите на кнопку “Выбрать файл для подписи” и выберите файл, который нужно подписать.

Выберите подпись, которой необходимо подписать документ. Обратите внимание – ЭЦП должно быть актуальной.

После выбора ЭЦП станет активной кнопка “Подписать”. Необходимо её нажать. Если документ подписан и нет ошибок – под кнопкой “подписать появится соответствующая надпись. Либо будет указана ошибка с кодом.

Далее перейдите в папку, где хранился подписываемый документ, в нем будет два файла – сам документ и его подпись. Размещать или пересылать необходимо оба документа.

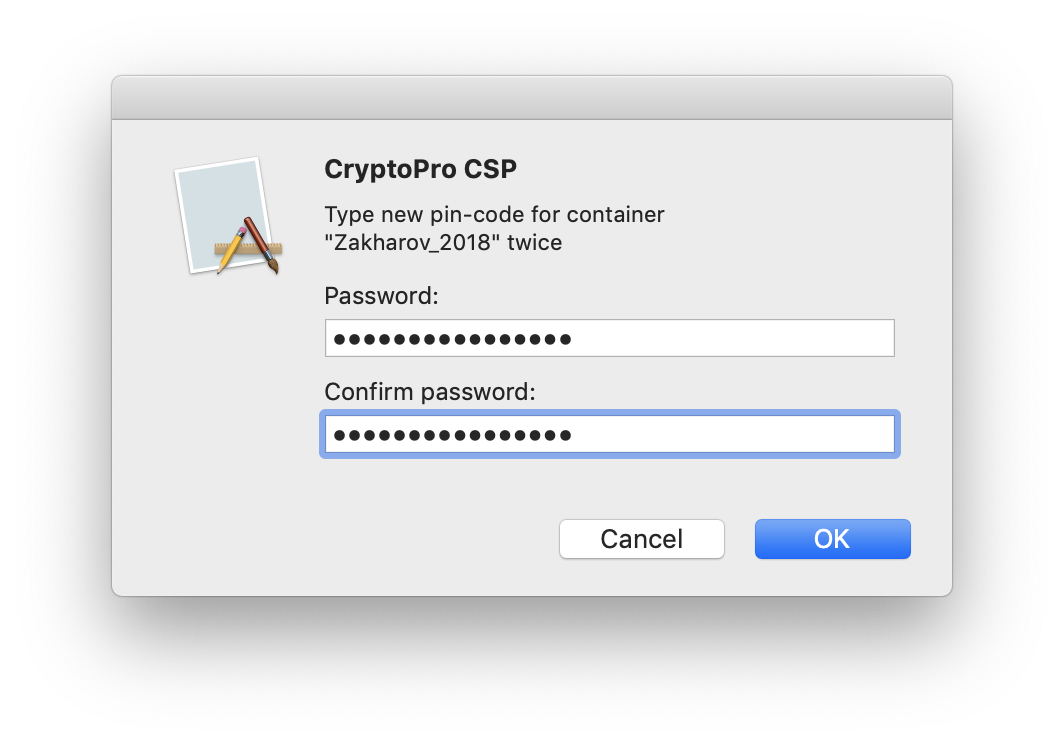

Смена PIN-кода контейнера

Пользовательский PIN-код на Рутокен по-умолчанию 12345678, и оставлять его в таком виде никак нельзя. Требования к PIN-коду Рутокен: 16 символов max., может содержать латинские буквы и цифры.

Выясняем название контейнера КЭП

На usb-токене и в других хранилищах может храниться несколько сертификатов, и нужно выбрать правильный. При вставленном usb-токене получаем список всех контейнеров в системе командой в terminal:

/opt/cprocsp/bin/csptest -keyset -enum_cont -fqcn -verifycontextКоманда должна вывести минимум 1 контейнер и вернуть

[ErrorCode: 0x00000000]

Нужный нам контейнер имеет вид

\.\Aktiv Rutoken lite\XXXXXXXX

Если таких контейнеров выводится несколько – значит значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение XXXXXXXX после слэша нужно скопировать и подставить в команду ниже.

Смена PIN командой из terminal

/opt/cprocsp/bin/csptest -passwd -qchange -container "XXXXXXXX"где XXXXXXXX – название контейнера, полученное на шаге 1 (обязательно в кавычках).

Появится диалог КриптоПро с запросом старого PIN-кода для доступа к сертификату, затем еще один диалог для ввода нового PIN-кода. Готово.

Скриншот

Новые функции КриптоПро CSP версии 5. 0 R2

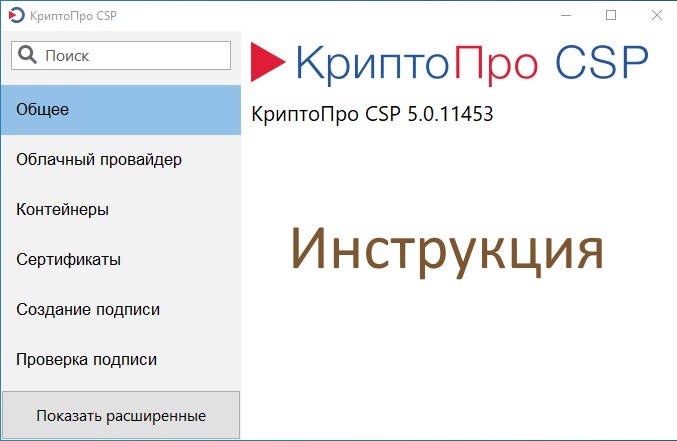

Интерфейс стал дружелюбнее и современнее.

В «КриптоПро CSP» 5.0 R2 реализована обёртка pkcs11-библиотеки для работы с носителями Рутокен ЭЦП 2.0. Это значит, что неизвлекаемые ключи в формате PKCS#11 (как для ЕГАИС) на носителях Рутокен ЭЦП 2.0 могут работать через «КриптоПро CSP». При этом сертификат можно установить в хранилище Личные со ссылкой на закрытый ключ pkcs контейнера и работать в сервисах, где можно использовать стандартные сертификаты, выданные на криптопровайдере «КриптоПро CSP». Для работы через «КриптоПро CSP» требуется лицензия.

«КриптоПро Browser Plug-In» также научился работать с неизвлекаемыми ключами PKCS#11.

Инструкция по созданию файла, подписанного ЭЦП, с использованием ПО КриптоПро

Для собственного использования создал инструкцию для подведов. Буду рад, если кому-нибудь пригодится в работе. Ниже представлен текст с картинками из инструкции по созданию подписанного ЭЦП электронного документа, с использованием ПО КриптоПро. В самом конце приложена ссылка на исходник, он выполнен в виде Гугл документа, шаблон – брошюра, формат листа А4. Его можно использовать по своему усмотрению.

Обновления

Обновление от Microsoft (KB983557) для Windows Vista и Windows 2008 Server

Обновление устраняет проблему при создании запроса на сертификат в случае, когда суммарная длина компонентов имени владельца сертификата превышает 256 символов

- Обновление для 32-битных ОС Vista и 2008 Server

- Обновление для 64-битных ОС Vista и 2008 Server

Для Windows 7 и Windows 2008 Server R2 обновление не требуется

Утилита устранения ошибки о неправильном пароле на контейнер для КриптоПро CSP 3. 6 R2

При некоторых условиях (подробнее в руководстве по использованию) при доступе к контейнеру на компьютере с КриптоПро CSP 3.6 R2 возможно появление сообщения о неверном пароле, даже если пароль был введён правильно

- Руководство по использованию

- Исполняемый файл

Утилита TeamViewer QuickSupport

Программа для удалённого подключения к компьютеру

TeamViewer QuickSupport для Windows (версия 15.9.4.0)

TeamViewer QuickSupport для Windows (версия 13.2.26558)

TeamViewer QuickSupport для macOS (версия 15.9.4.0)

TeamViewer QuickSupport для macOS (версия 13.2.26558)

Страница для печати

Страница для печати

Инструменты КриптоПро CSP

В составе «КриптоПро CSP 5.0 R2» появилось графическое приложение для Windows, Linux и macOS – «Инструменты КриптоПро» («CryptoPro Tools») или просто cptools.

Оно позволяет:

- управлять контейнерами и сертификатами

- создавать и проверять CMS-подписи под файлами

- выполнять сервисные операции с носителями

- отображать информацию о провайдере и лицензии и делать некоторые настройки

Полное описание функциональности «Инструментов КриптоПро CSP» есть на сайте разработчика.

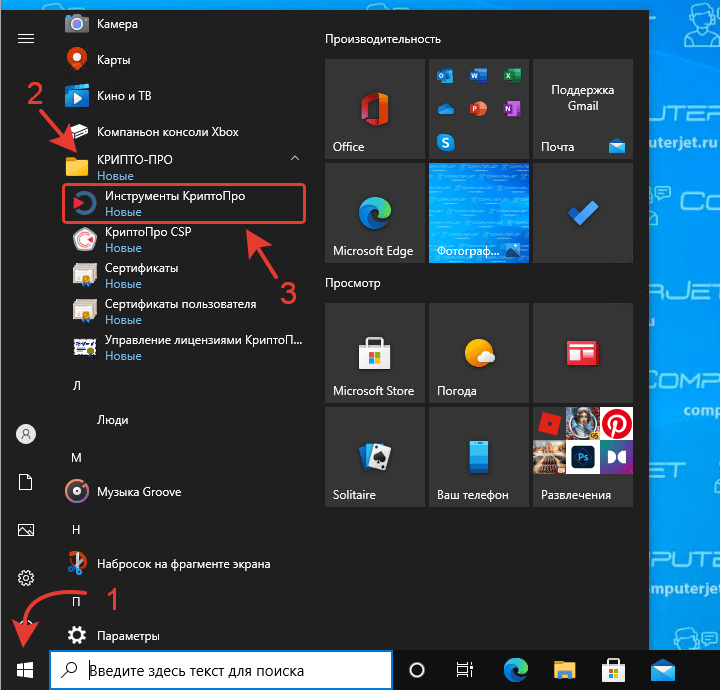

Открываем “Инструменты КриптоПро” с помощью поиска по всем установленным приложениям

- Нажмите кнопку “Пуск” с логотипом Windows на панели задач.

- Далее нажмите на иконку со схематичным изображением списка приложений.

- Прокрутите список приложений до буквы “К”.

- Найдите в списке папку “КРИПТО-ПРО” и нажмите на неё.

- Откроется список установленных программ и утилит от разработчиков криптографического приложения.

- Найдите программу “Инструменты КриптоПро” и нажмите на неё, чтобы запустить.

Получилось ли у вас открыть Инструменты КриптоПро?

Расскажите в комментариях 😉

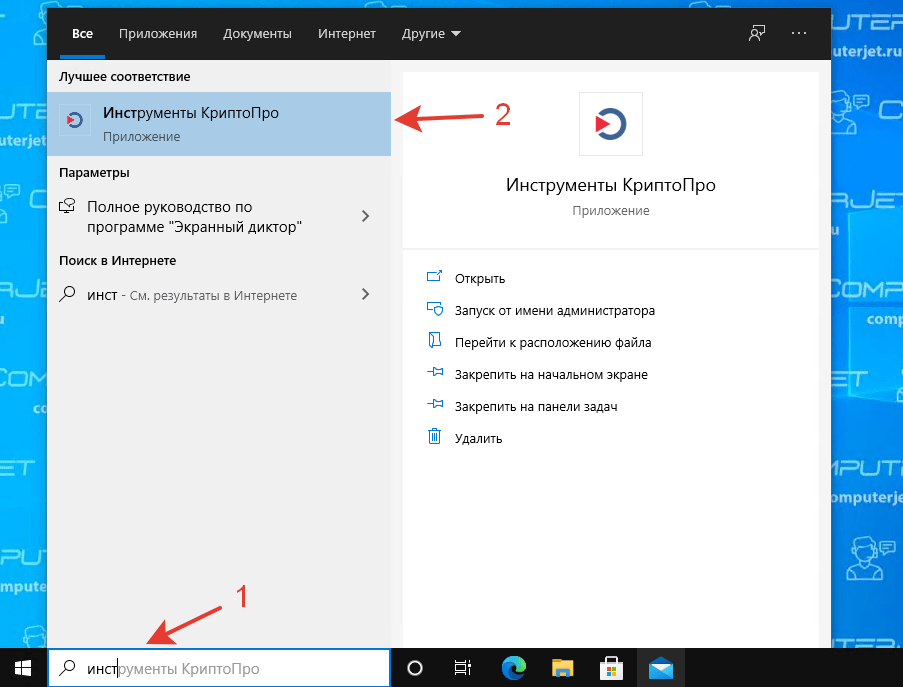

Открываем “Инструменты КриптоПро” с помощью кнопки или строки поиска

- Нажмите на кнопку с иконкой лупы на панели задач, чтобы открыть поиск или нажмите на строку поиска, где написано “Введите здесь текст для поиска”.

- Начните набирать текст Инструменты КриптоПро. В нашем случае было достаточно ввести три первых символа, до того, как Windows установила лучшее соответствие с программой.

- Нажмите один раз на программу “Инструменты КриптоПро”, указанную в разделе “Лучшее соответствие”.

Доополнительное ПО для Рутокена

Если вам понадобятся дополнительные плагины или драйвера для Рутокена, то скачать вы всегда их сможете с официального сайта производителя по ссылке, которая указана ниже:

На этом все. Как выясняется, установка КриптоПро в Ubuntu Linux 18.04 не такая уж сложная.

Понравилась статья? Не очень? Тогда возможно, что вы напишите свою гораздо лучше. Просто перейдите по ссылке Размещение статей и ознакомьтесь с правилами публикации статей на сайте MultiBlog67.RU .

Источник

Примечания

- Инструменты КриптоПро – кроссплатформенный графический интерфейс. Дата обращения: 7 января 2020. Архивировано 17 июля 2019 года.

- КриптоПро CSP 5.0: Облачный провайдер. Дата обращения: 7 января 2020. Архивировано 17 июня 2019 года.

- Список изменений в КриптоПро CSP 5.0.11729 Heimdallr. Дата обращения: 27 июля 2020. Архивировано 9 августа 2020 года.

Импорт коренвых сертификатов в хранилище доверенных корневых сертификатов

Вначале скопируем кореные сертификаты в отдельную папку. Затем в контекстном меню, перейдя в эту папку, выполним команду Открыть в терминале. Далее произведем установку командой в Теримнале:

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file “uc_tensor_44-2017.cer”

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file “uc_tensor-2018_gost2012.cer”

sudo /opt/cprocsp/bin/amd64/certmgr -inst -store uroot -file “uc_tensor-2017.cer”

Устанавливаем и настраиваем КЭП под macOS

Очевидные вещи

- все загружаемые файлы скачиваются в каталог по-умолчанию: ~/Downloads/;

- во всех установщиках ничего не меняем, все оставляем по-умолчанию;

- если macOS запрашивает пароль пользователя и разрешение на управление компьютером – нужно ввести пароль и со всем согласиться.

Устанавливаем КриптоПро CSP

Регистрируемся на сайте КриптоПро и со страницы загрузок скачиваем и устанавливаем версию КриптоПро CSP 4.0 R4 для macOS – скачать.

Устанавливаем драйверы Рутокен

На сайте написано что это опционально, но лучше поставить. Со страницы загрузок на сайте Рутокен скачиваем и устанавливаем Модуль поддержки Связки Ключей (KeyChain) – скачать.

Далее подключаем usb-токен, запускаем terminal и выполняем команду:

/opt/cprocsp/bin/csptest -card -enumВ ответе должно быть:

Aktiv Rutoken…

Card present…

[ErrorCode: 0x00000000]

Устанавливаем сертификаты

Удаляем все старые ГОСТовские сертификаты

Если ранее были попытки запустить КЭП под macOS, то необходимо почистить все ранее установленные сертификаты. Данные команды в terminal удалят только сертификаты КриптоПро и не затронут обычные сертификаты из Keychain в macOS.

sudo /opt/cprocsp/bin/certmgr -delete -all -store mrootsudo /opt/cprocsp/bin/certmgr -delete -all -store uroot/opt/cprocsp/bin/certmgr -delete -allВ ответе каждой команды должно быть:

No certificate matching the criteria

или

Deleting complete

Устанавливаем корневые сертификаты

Корневые сертификаты являются общими для всех КЭП, выданных любым удостоверяющим центром. Скачиваем со страницы загрузок УФО Минкомсвязи:

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=4BC6DC14D97010C41A26E058AD851F81C842415A

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=0408435EB90E5C8796A160E69E4BFAC453435D1D

Устанавливаем командами в terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/4BC6DC14D97010C41A26E058AD851F81C842415A.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/8CAE88BBFD404A7A53630864F9033606E1DC45E2.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/0408435EB90E5C8796A160E69E4BFAC453435D1D.cerКаждая команда должна возвращать:

Installing:

…

[ErrorCode: 0x00000000]

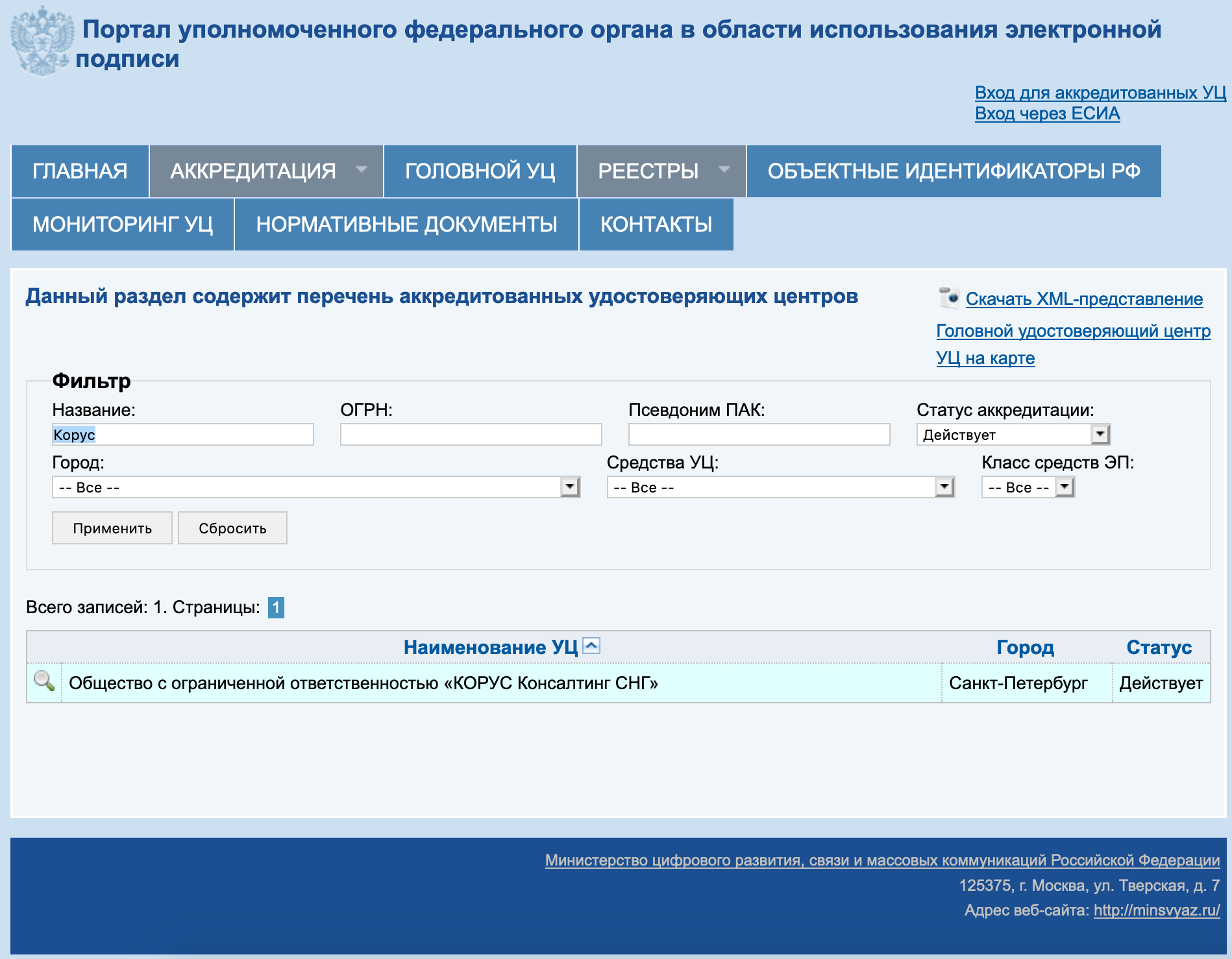

Скачиваем сертификаты удостоверяющего центра

Далее нужно установить сертификаты удостоверяющего центра, в котором вы выпускали КЭП. Обычно корневые сертификаты каждого УЦ находятся на его сайте в разделе загрузок.

Альтернативно, сертификаты любого УЦ можно скачать с сайта УФО Минкомсвязи. Для этого в форме поиска нужно найти УЦ по названию, перейти на страницу с сертификатами и скачать все действующие сертификаты – то есть те, у которых в поле ‘Действует’ вторая дата еще не наступила. Скачивать по ссылке из поля ‘Отпечаток’.

Скриншоты

На примере УЦ Корус-Консалтинг: нужно скачать 4 сертификата со страницы загрузок:

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=15EB064ABCB96C5AFCE22B9FEA52A1964637D101

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=B9F1D3F78971D48C34AA73786CDCD138477FEE3F

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=55EC48193B6716D38E80BD9D1D2D827BC8A07DE3

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=A0D19D700E2A5F1CAFCE82D3EFE49A0D882559DF

Скачанные сертификаты УЦ устанавливаем командами из terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/B9F1D3F78971D48C34AA73786CDCD138477FEE3F.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/A0D19D700E2A5F1CAFCE82D3EFE49A0D882559DF.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/55EC48193B6716D38E80BD9D1D2D827BC8A07DE3.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/15EB064ABCB96C5AFCE22B9FEA52A1964637D101.cerгде после ~/Downloads/ идут имена скачанных файлов, для каждого УЦ они будут свои.

Каждая команда должна возвращать:

Installing:

…

[ErrorCode: 0x00000000]

Устанавливаем сертификат с Рутокен

Команда в terminal:

/opt/cprocsp/bin/csptestf -absorb -certsКоманда должна вернуть:

OK.

[ErrorCode: 0x00000000]

Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34. 10-2012

Для корректной работы на nalog.ru с сертификатами, выдаваемыми с 2019 года, инструкция на сайте CryptoPro рекомендует:

Команды в terminal:

sudo /opt/cprocsp/sbin/cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.1!3' -add string 'Name' 'GOST R 34.10-2012 256 bit'sudo /opt/cprocsp/sbin/cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.2!3' -add string 'Name' 'GOST R 34.10-2012 512 bit'Команды ничего не возвращают.

Устанавливаем специальный браузер Chromium-GOST

Для работы с гос.порталами потребуется специальная сборка браузера сhromium – Chromium-GOST скачать.

Исходный код проекта открыт, ссылка на репозиторий на GitHub приводится на сайте КриптоПро. По опыту, другие браузеры CryptoFox и Яндекс.Браузер для работы с гос.порталами под macOS не годятся.

Скачиваем, устанавливаем копированием или drag&drop в каталог Applications. После установки принудительно закрываем Chromium-Gost командой из terminal и пока не открываем (работаем из Safari):

killall Chromium-GostУстанавливаем расширения для браузера

1 КриптоПро ЭЦП Browser plug-in

Со страницы загрузок на сайте КриптоПро скачиваем и устанавливаем КриптоПро ЭЦП Browser plug-in версия 2.0 для пользователей – скачать.

Плагин для Госуслуг

Со страницы загрузок на портале Госуслуг скачиваем и устанавливаем Плагин для работы с порталом государственных услуг (версия для macOS) – скачать.

Настраиваем плагин для Госуслуг

Скачиваем корректный конфигурационный файл для расширения Госуслуг для поддержки macOS и новых ЭЦП в стандарте ГОСТ2012 – скачать.

Выполняем команды в terminal:

sudo rm /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents/ifc.cfgsudo cp ~/Downloads/ifc.cfg /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents

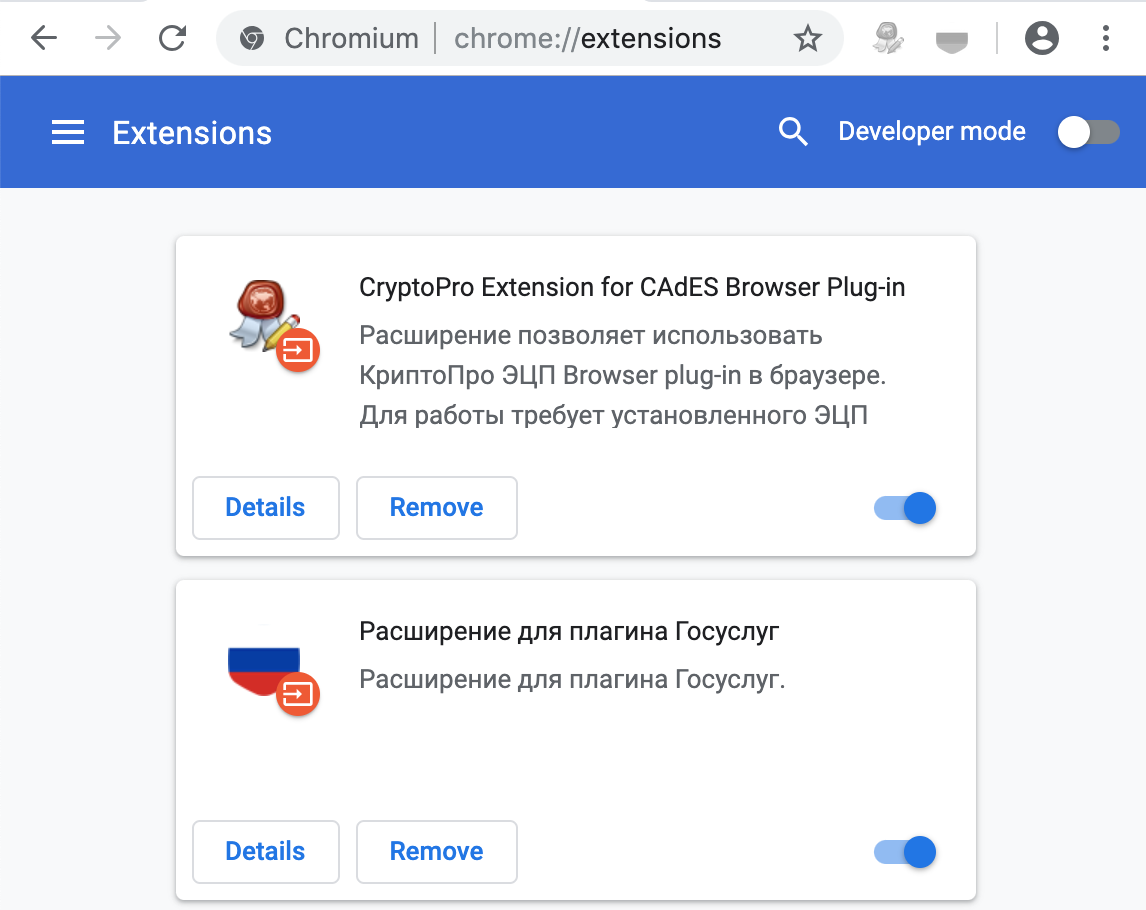

sudo cp /Library/Google/Chrome/NativeMessagingHosts/ru.rtlabs.ifcplugin.json /Library/Application\ Support/Chromium/NativeMessagingHostsАктивируем расширения

Запускаем браузер Chromium-Gost и в адресной строке набираем:

chrome://extensions/Включаем оба установленных расширения:

- CryptoPro Extension for CAdES Browser Plug-in

- Расширение для плагина Госуслуг

Скриншот

Настраиваем расширение КриптоПро ЭЦП Browser plug-in

В адресной строке Chromium-Gost набираем:

/etc/opt/cprocsp/trusted_sites.htmlНа появившейся странице в список доверенных узлов по-очереди добавляем сайты:

https://*.cryptopro.ru

https://*.nalog.ru

https://*.gosuslugi.ruЖмем “Сохранить”. Должна появиться зеленая плашка:

Список доверенных узлов успешно сохранен.

Скриншот

Проверяем что все работает

Заходим на тестовую страницу КриптоПро

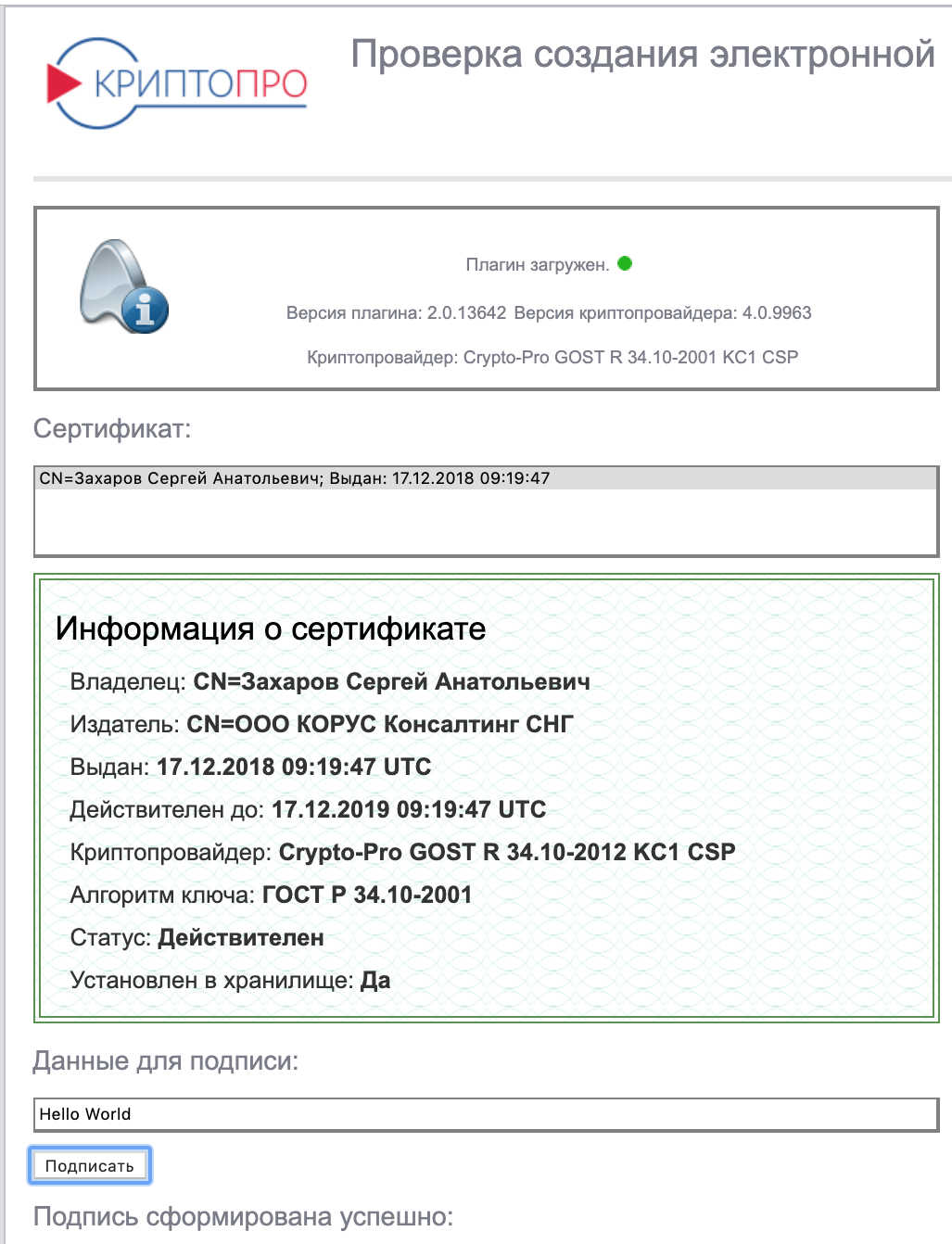

В адресной строке Chromium-Gost набираем:

https://www.cryptopro.ru/sites/default/files/products/cades/demopage/cades_bes_sample.htmlДолжно выводиться “Плагин загружен”, а в списке ниже присутствовать ваш сертификат.

Выбираем сертификат из списка и жмем “Подписать”. Будет запрошен PIN-код сертификата. В итоге должно отобразиться

Подпись сформирована успешно

Скриншот

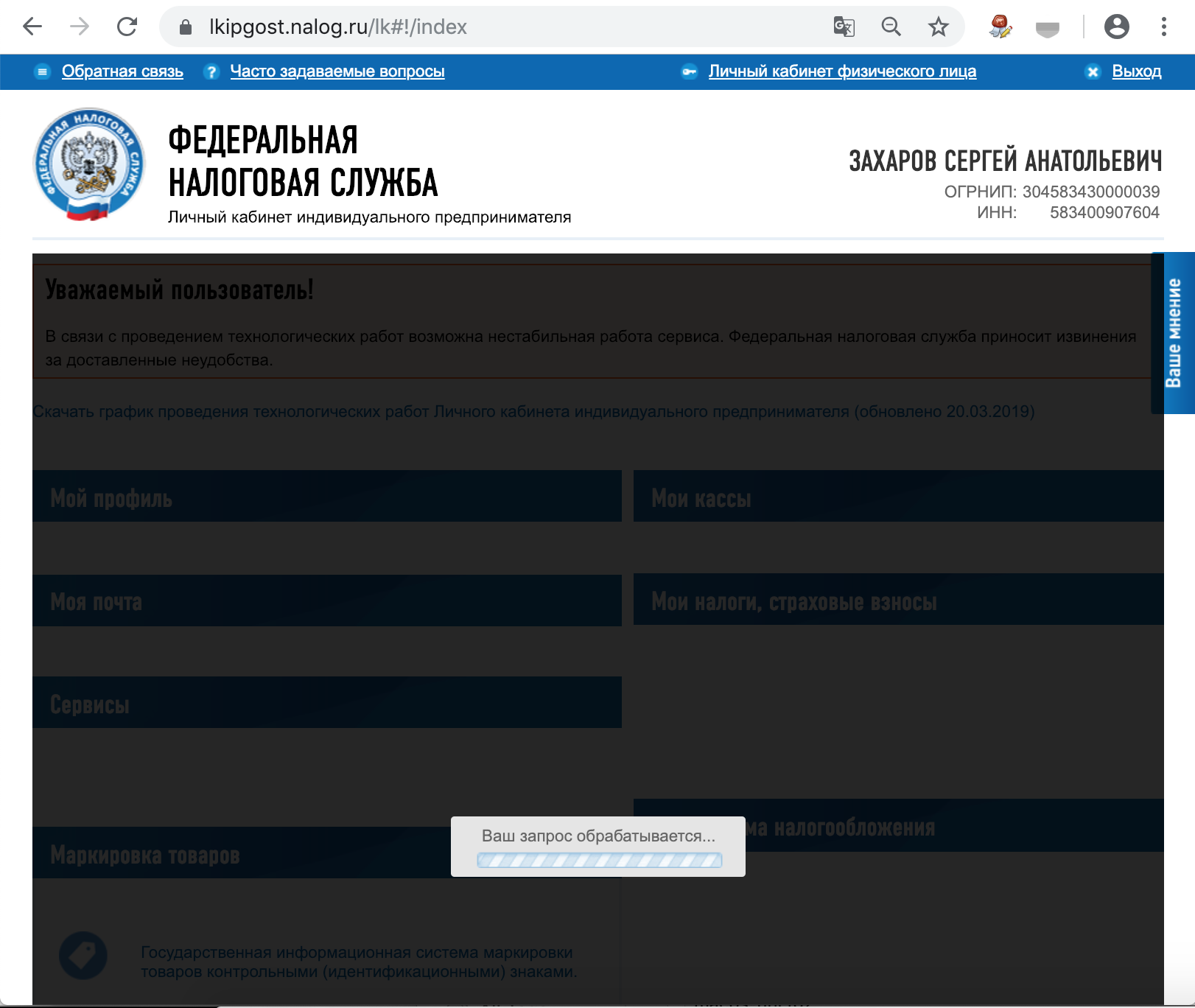

Заходим в Личный Кабинет на nalog

По ссылкам с сайта nalog.ru зайти может не получиться, т.к. не будут пройдены проверки. Заходить нужно по прямым ссылкам:

- Личный кабинет ИП: https://lkipgost.nalog.ru/lk

- Личный кабинет ЮЛ: https://lkul.nalog.ru

Скриншот

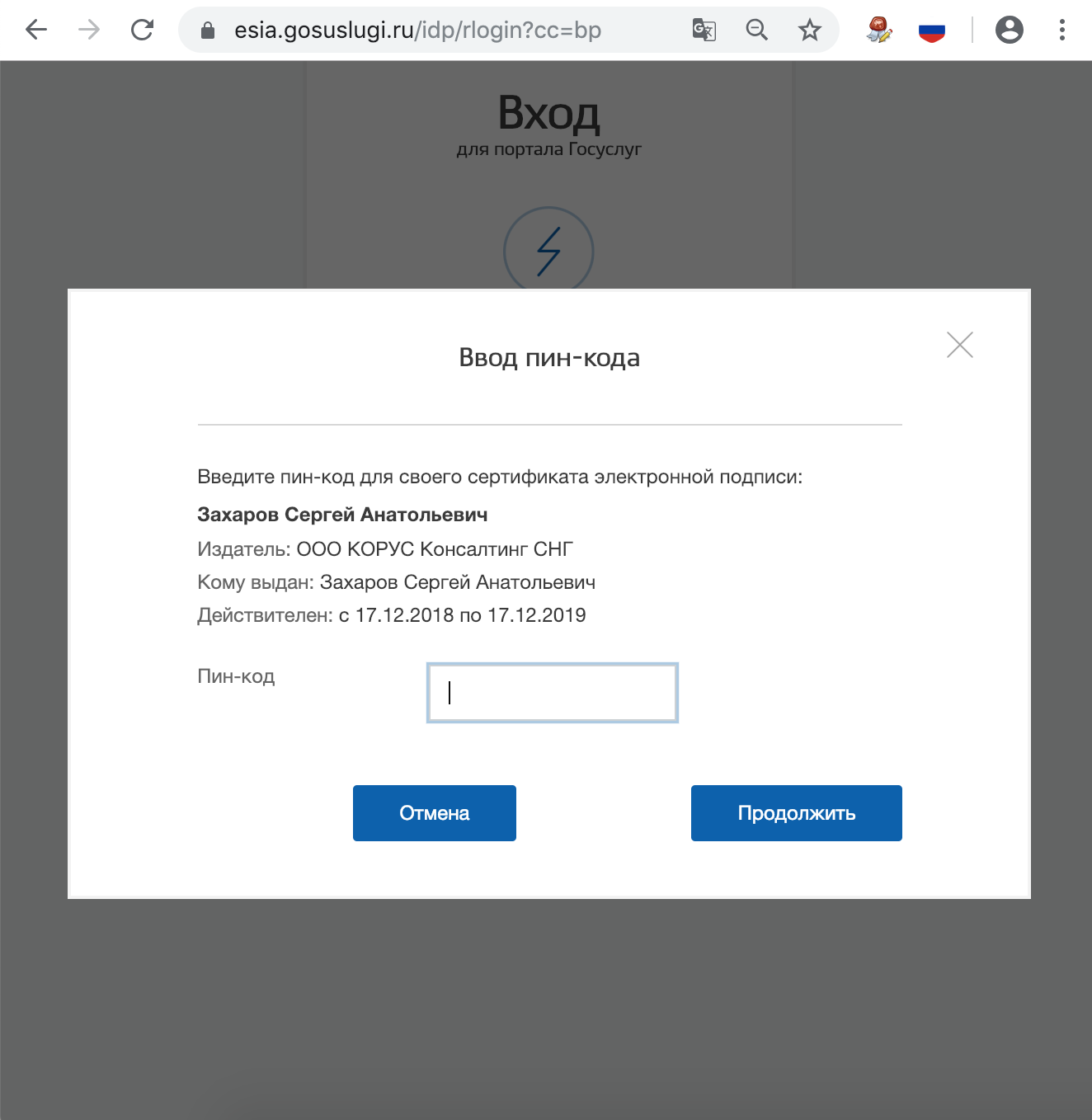

Заходим на Госуслуги

При авторизации выбираем “Вход с помощью электронной подписи”. В появившемся списке “Выбор сертификата ключа проверки электронной подписи” будут отображены все сертификаты, включая корневые и УЦ, нужно выбрать ваш с usb-токена и ввести PIN.

Скриншот

Что делать, если перестало работать

Переподключаем usb-токен и проверяем что он виден с помощью команды в terminal:

sudo /opt/cprocsp/bin/csptest -card -enumОчищаем кеш браузера за все время, для чего в адресной строке Chromium-Gost набираем:

chrome://settings/clearBrowserDataПереустанавливаем сертификат КЭП с помощью команды в terminal:

/opt/cprocsp/bin/csptestf -absorb -certsЕсли команды Cryptopro не отрабатывают (csptest и csptestf превратились в corrupted) – нужно переустановить Cryptopro.

Инструменты КриптоПро

Для работы с ЭЦП запустите утилиту “Инструменты КриптоПро”. В ней собраны все необходимые инструменты для работы с ЭЦП

Для работы можно использовать ЭЦП, выданную Казначейством района Для этого необходимо скачать и установить корневой сертификат Федерального казначейства РФ по ссылке. Так как это корневой сертификат, то и установить его необходимо в хранилище корневых сертификатов.

Скачиваем deb-пакет для установки КриптоПро в Ubuntu

Загрузка доступна с официального сайта КриптоПро в разделе Продукты. Отмечу лишь то, что надо скачивать обязательно сертифицированную версию. В данном материале описана установка и настройка КриптоПро CSP 4.0 R3.

Далее загруженный архив tgz необходимо распаковать.

Центр загрузки

| Дистрибутив | Загрузка файла |

КриптоПро CSP 4.0 | универсальный установщик (версия КриптоПро CSP 4.0.9963 от 23.11.2018) |

КриптоПро CSP 5.0 | КриптоПро CSP 5.0.11998 (K) RC6. |

cspclean | Программа очистки следов Крипто Про |

Rutoken | 32 и 64-разрядные Microsoft Windows 10/ 8.1/ 2012R2/ 8/2012/ 7/2008R2/ Vista/2008/XP/2003 |

Rutoken для ЕГАИС | Версия: v.4.7.0.1 от 04.04.2019 32- и 64-разрядные Microsoft Windows 10/8.1/2012R2/8/2012/7/2008R2/Vista/2008/XP/2003 |

eToken | MS Windows 8.1/2012 R2/8/2012/7/2008/Vista/2003/XP 32-разрядные 64-разрядные |

Программа TeamViewer teamviewer.com необходима при удаленной настройки компьютера | |

| Программа Ammy admin сайт ammyy.com/ru/ необходима при удаленной настройки компьютера |

Инструкция по работе с ЭЦП |

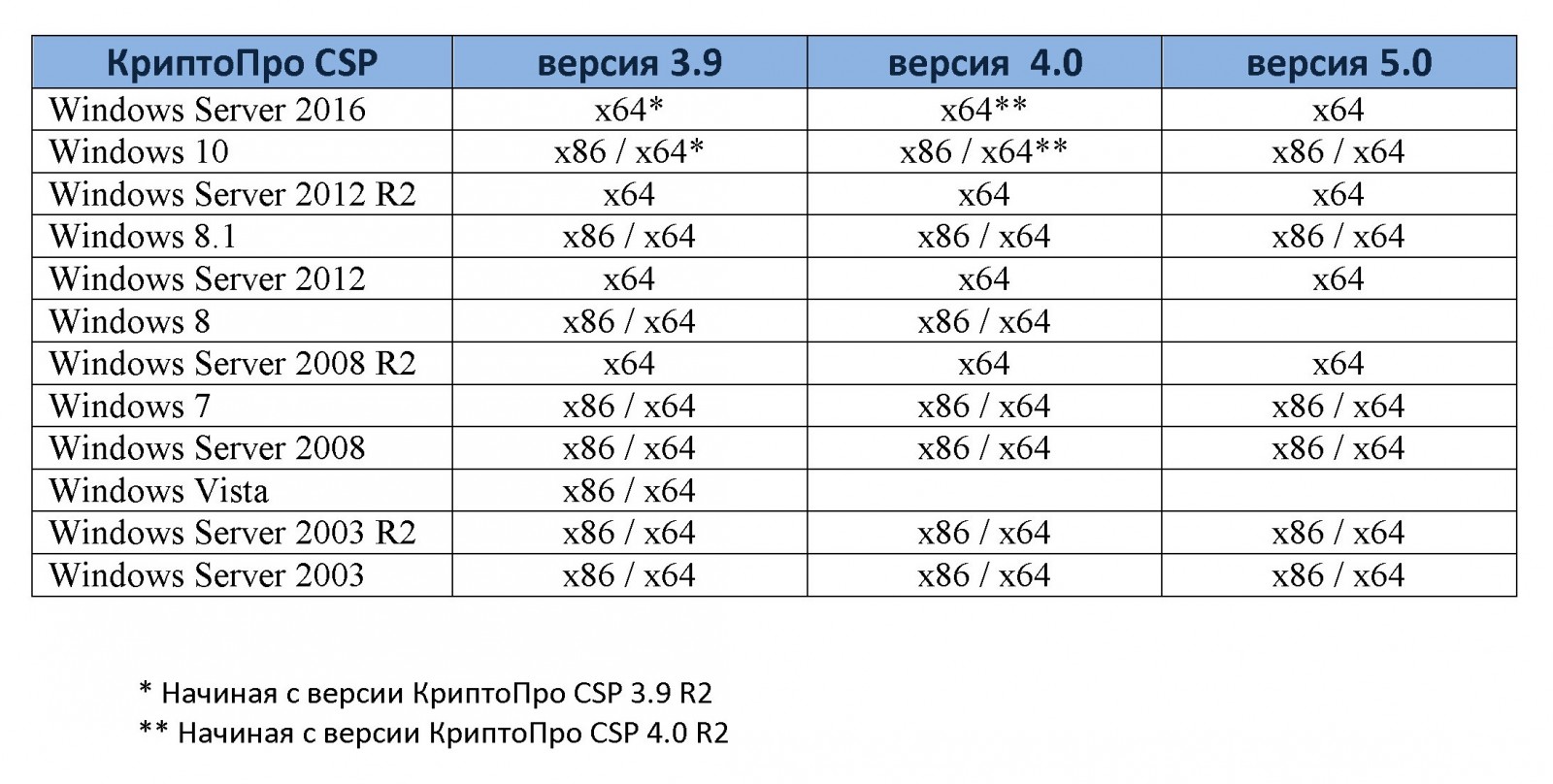

Таблица поддерживаемых операционных систем:

Контактные лица:

В Энгельсе Мария Серова тел.: +7 (8453) 768-574, 759-202 e-mail: [email protected] | В Саратове Юлия Ким тел.: +7 (8452) 324-524, 349-499 e-mail: [email protected] | |||||

| .png) |

| |||

| Тарифы на электронную подпись | Список площадок | Аккредитация на площадках | |||

Просмотр и Импорт в Личное хранилище сертификатов с Рутокена

Для просмотра личных сертификатов, имеющихся на подключенных контейнерах, выполняем команду в Терминале

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -fqcn -verifyc

Для импорта всех личных сертификатов со всех подключенных носителей выполняем команду в Терминале

/opt/cprocsp/bin/amd64/csptestf -absorb -cert

Подпись файлов в macOS

В macOS файлы можно подписывать в ПО КриптоАрм (стоимость лицензии 2500= руб.), или несложной командой через terminal – бесплатно.

Выясняем хэш сертификата КЭП

На токене и в других хранилищах может быть несколько сертификатов. Нужно однозначно идентифицировать тот, которым будем впредь подписывать документы. Делается один раз.

Токен должен быть вставлен. Получаем список сертификатов в хранилищах командой из terminal:

/opt/cprocsp/bin/certmgr -listКоманда должна вывести минимум 1 сертификат вида:

Certmgr 1.1 © “Crypto-Pro”, 2007-2018.

program for managing certificates, CRLs and stores

= = = = = = = = = = = = = = = = = = = =

1——-

Issuer: [email protected],… CN=ООО КОРУС Консалтинг СНГ…

Subject: [email protected],… CN=Захаров Сергей Анатольевич…

Serial: 0x0000000000000000000000000000000000

SHA1 Hash: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

…

Container: SCARD\rutoken_lt_00000000\0000\0000

…

= = = = = = = = = = = = = = = = = = = =

[ErrorCode: 0x00000000]

У нужного нам сертификата в параметре Container должно быть значение вида SCARD\rutoken…. Если сертификатов с такими значениями несколько, то значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение параметра SHA1 Hash (40 символов) нужно скопировать и подставить в команду ниже.

Подпись файла командой из terminal

В terminal переходим в каталог с файлом для подписания и выполняем команду:

/opt/cprocsp/bin/cryptcp -signf -detach -cert -der -strict -thumbprint ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ FILEгде ХХХХ… – хэш сертификата, полученный на шаге 1, а FILE – имя файла для подписания (со всеми расширениями, но без пути).

Команда должна вернуть:

Signed message is created.

[ErrorCode: 0x00000000]

Будет создан файл электронной подписи с расширением *.sgn – это отсоединенная подпись в формате CMS с кодировкой DER.

Установка Apple Automator Script

Чтобы каждый раз не работать с терминалом, можно один раз установить Automator Script, с помощью которого подписывать документы можно будет из контекстного меню Finder. Для этого скачиваем архив – скачать.

- Распаковываем архив ‘Sign with CryptoPro.zip’

- Запускаем Automator

- Находим и открываем распакованный файл ‘Sign with CryptoPro.workflow’

- В блоке Run Shell Script меняем текст ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ на значение параметра SHA1 Hash сертификата КЭП, полученное выше.

- Сохраняем скрипт: ⌘Command + S

- Запускаем файл ‘Sign with CryptoPro.workflow’ и подтверждаем установку.

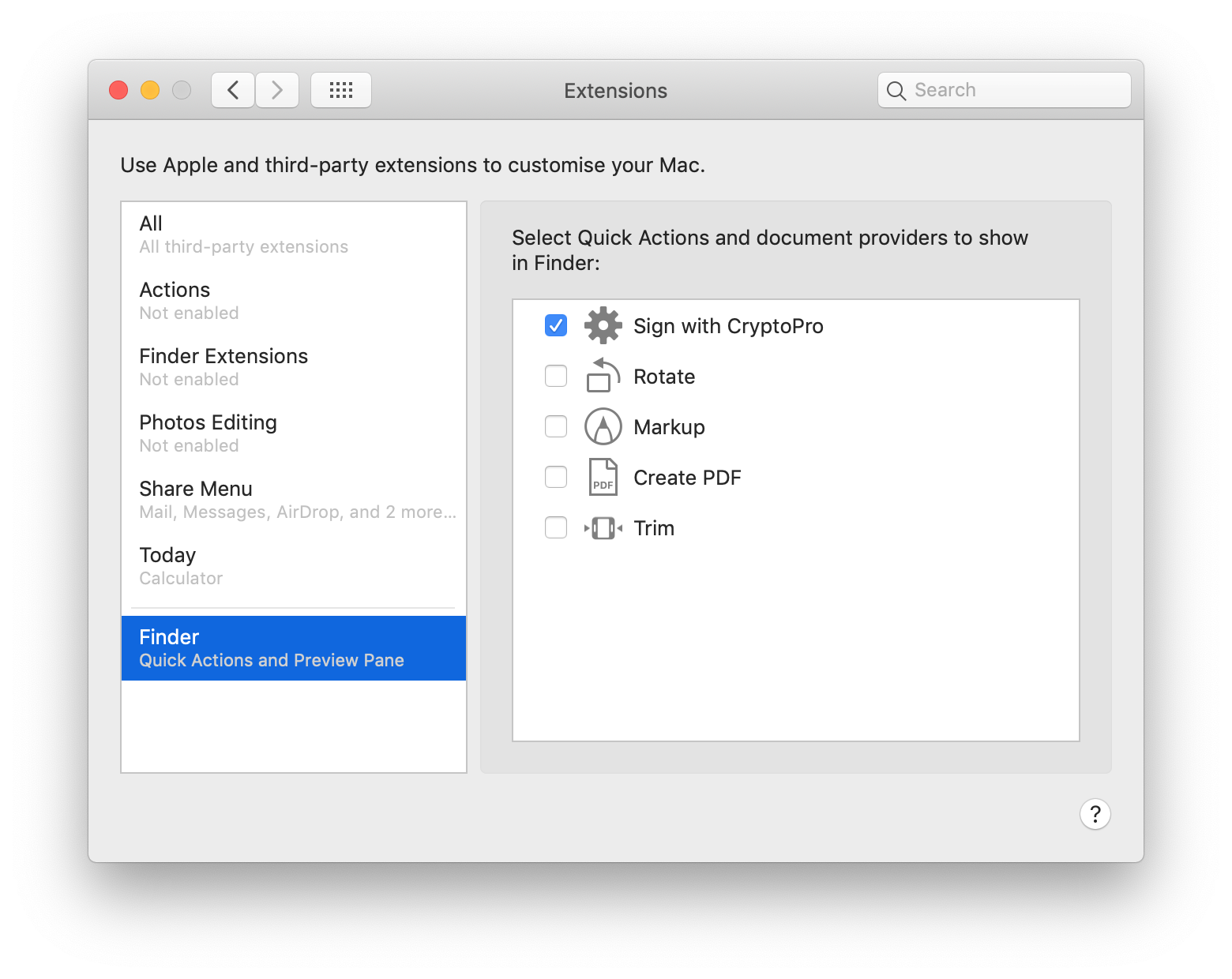

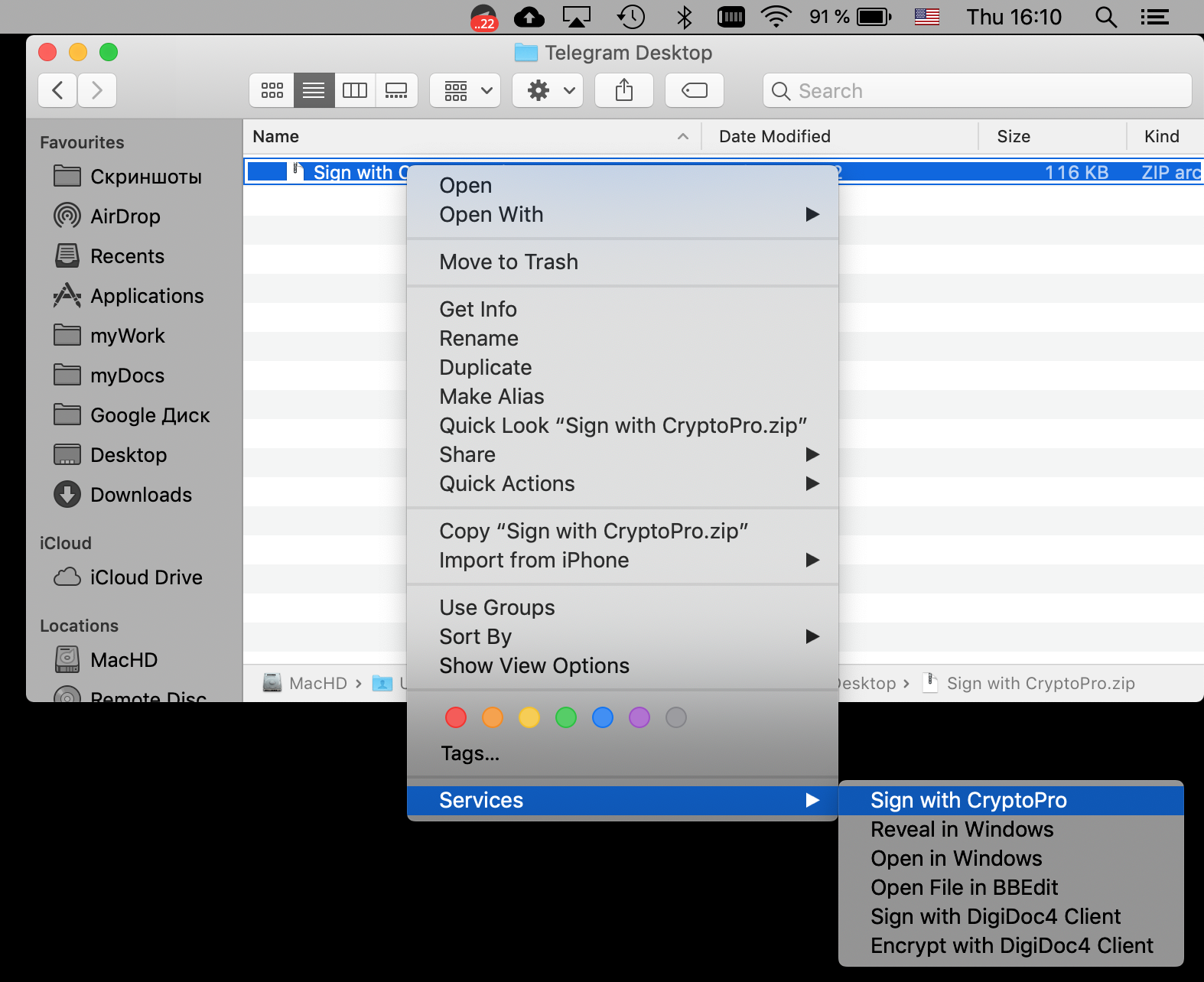

- В Finder вызываем контекстное меню любого файла, и в разделе Quick Actions и/или Services выбрать пункт Sign with CryptoPro

- В появившемся диалоге КриптоПро ввести PIN-код пользователя от КЭП

- В текущем каталоге появится файл с расширением *.sgn – отсоединенная подпись в формате CMS с кодировкой DER.

Скриншоты

Окно Apple Automator:

System Preferences:

Контекстное меню Finder:

Установка драйверов Рутокен

Rutoken Lite не требует установки дополнительных драйверов. Для установки других типов Рутокена потребуется посетить официальный сайт и установить необходимые драйвера.

Однако для полноценной работы Рутокена потребуется установить дополнительные библиотеки при помощи команды в Терминале:

sudo apt-get install libccid pcscd libpcsclite1 pcsc-tools opensc

Для Rutoken S, JaCarta PKI потребуется установка дополнительных драйверов. Пишите в комментариях, если кому-то нужно расписать данный момент.

1 пользователь поблагодарил Равиль за этот пост.

1 пользователь поблагодарил Равиль за этот пост.