- Что же может пойти не так?

- Средства простой аутентификации

- Строгие средства аутентификации

- Безопасность при использовании электронной подписи

- Второй блок задач: взаимодействие с контролирующими органами через интернет

- Где безопасно открыть цифровую подпись

- Государственные и коммерческие предприятия

- Закрытый и открытый ключи электронной подписи

- Как снизить риск мошенничества с эцп

- Можно ли использовать программу cybersafe?

- Особенности:

- Пароль или ключ? смотрим на риски

- Первый блок задач: осуществление безналичных платежей с использованием электронных сервисов банков

- Подключаем человеческий фактор, бюрократию и частные организации

- Применение хэш-функций

- Риски при использовании эцп

- Суть работы:

- Третий блок задач: электронный документооборот внутри компании и с контрагентами.

- Четвертый блок задач: работа с веб-сервисами

- Электронная цифровая подпись и информационная безопасность малых предприятий

- Выводы

- Заключение

Что же может пойти не так?

Наверное, внимательные читатели уже увидели, что описанная выше схема представляет собой сферическую ЭП в вакууме.

И действительно, в теории взломать или подделать такую подпись можно несколькими способами. Самый лакомый способ для взломщика-криптоаналитика – это по открытому ключу угадать закрытый. Тогда злоумышленнику сразу открываются сказочные перспективы – ведь он сможет действовать от лица истинного владельца подписи и даже управлять его имуществом.

Однако обычно такой взлом не возможен ввиду того, что подбор закрытого ключа по открытому – вычислительно нерешаемая задача. При генерации пары ключей широко применяются факторизация или дискретное логарифмирование, что оставляет взломщику мало надежды.

Ещё одно уязвимое место – это хэш-функция. Здесь возможны сразу несколько направлений атак. Если алгоритм хэширования не достаточно надёжный, то взломщик может подобрать какой-нибудь свой документ, применение хэш-функции к которому даст тот же результат, что и её применение к исходному документу.

Или же злоумышленник может сгенерировать два документа, дающие одинаковый хэш, после чего при необходимости сможет подменить один документ другим. Названные ситуации считаются коллизиями хэш-функций. Однако жизнь взломщика хэш-функции всё же не так легка: мало того, что подставной документ должен представлять из себя читаемый текст, а не быть бессмысленным набором бит, так еще и придумано достаточно криптостойких алгоритмов хэширования.

Средства простой аутентификации

Общий признак — отсутствие криптографических механизмов защиты.

Определить, что человек является именно тем, кем он представляется, предлагается по какому-то идентификатору (пароль, номер телефона). Следовательно, уровень защищенности данных средств априори ниже, чем у средств, использующих криптографию.

Строгие средства аутентификации

В основе работы строгих средств аутентификации лежат криптографические механизмы. Для хранения ключевой секретной информации используются внешние носители.

Безопасность при использовании электронной подписи

Для безопасного хранения ключа электронной подписи используются программно-аппаратные хранилища — USB-токены. Они отличаются от обычных флеш-накопителей электронной информации доступом по ПИН-коду и проведением операций в памяти устройства.

Собственный программно-аппаратный блок электронного ключа подписи исключает возможность перехвата операции, заражения вирусным программным обеспечением, случайного удаления или перезаписи данных.

Невозможность подделки квалифицированной электронной подписи обеспечивается использованием при её генерации средств криптографической защиты с функциями хеширования. Многоуровневые сложные алгоритмы шифрования данных позволяют защитить электронную подпись от фальсификации, но не от физической утраты ключа-носителя.

Для безопасности электронной подписи не разглашайте закрытую ключевую информацию, не выводите её на дисплей и не распечатывайте. Также не рекомендуется записывать на носитель постороннюю информацию и вносить изменения в программное обеспечение средства криптографической защиты информации.

Сертификат электронной подписи действует в течение года, но в некоторых ситуациях его необходимо перевыпускать досрочно в целях безопасности.

Оперативно обратитесь в удостоверяющий центр, если:

- у владельца сертификата изменились данные;

- носитель с закрытым ключом подписи был поврежден или утерян;

- возникли неполадки при работе с электронной подписью;

- появились основания предполагать, что ключ электронной подписи был скомпрометирован.

Второй блок задач: взаимодействие с контролирующими органами через интернет

Каждая компания, которая ведет деятельность на территории России, должна отчитываться в Пенсионный фонд, Налоговую службу, Фонд социального страхования и т д. Часть отчетности уже сейчас необходимо передавать в электронном виде по защищенным каналам.

В рамках задачи по передаче электронной отчетности через интернет основная цель — обеспечение юридической значимости документов. Во-первых, контролирующий орган должен иметь возможность удостовериться, что данная отчетность легитимна. Во-вторых, компании необходимо иметь механизмы подтверждения того, что отчетность подготовлена правильно и сдана вовремя.

Размер возможного ущерба при передаче отчетности гораздо меньше, чем при совершении финансовых операций, поэтому и требования по обеспечению безопасности более мягкие. Однако здесь важно пресечь возможность махинаций с отчетностью лицами внутри компании.

Параметр мобильности наименее важен, но есть ряд компаний, которым эта опция нужна. Например, предпринимателям, не имеющим выделенного офиса, фрилансерам и т д.

Где безопасно открыть цифровую подпись

Важным элементом обеспечения безопасности ЭЦП остается ее оформление в надежном удостоверяющем центре. Последний должен иметь аккредитацию Минкомсвязи и обеспечивать сохранность персональных данных заявителей. Потенциально сотрудники мошеннического УЦ могут оформить дополнительную ЭЦП на своих клиентов, но это грозит автоматическим лишением аккредитации и закрытием бизнеса.

Заниматься этим крупным центрам, имеющим развитую филиальную сеть, положительную репутацию на рынке, нет смысла. К их числу относится УЦ «Астрал-М», предлагающий услуги по оформлению электронной цифровой подписи любого типа. Обращаясь сюда, вы получаете:

При необходимости открытие цифровой подписи может идти в ускоренном порядке или в офисе клиента, что дополнительно сэкономит время.

Непосредственно оформление ЭЦП включает следующие этапы:

Как правило, в стандартном формате оформление цифровой подписи занимает 1—2 рабочих дня.

Государственные и коммерческие предприятия

статьи речь шла об использовании электронной подписи в коммерческих предприятиях. В государственных предприятиях и банках все немного иначе. Здесь нужно использовать сертифицированный криптопровайдер, а сами ключи должны храниться на токенах. Поэтому во второй части этой статьи будет показано, как использовать сертифицированный криптопровайдер и токены для хранения ключей вне компьютера. Сперва мы поговорим о криптопровайдере, а потом уже рассмотрим практическое использование программы.

На просторах России сертифицированные криптопровайдеры предоставляют не так уж и много компаний: ООО «КРИПТО-ПРО», ООО «Лисси», ОАО «ИнфоТеКС», ЗАО «Сигнал-КОМ» и некоторые другие. Программа CyberSafe поддерживает работу с сертифицированным криптопровайдером от ООО «КРИПТО-ПРО», что обеспечивает возможность формирования и проверки электронной подписи в соответствии с отечественными стандартами ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2021 и ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2021.

Закрытый и открытый ключи электронной подписи

При формировании и проверке усиленной квалифицированной электронной подписи обязательно применяются закрытый и открытый ключи. Закрытый ключ является секретной частью, необходимой для генерирования электронной подписи — уникальной последовательности символов. Открытый ключ служит для проверки подлинности электронной подписи и доступен всем пользователям.

Закрытый ключ электронной подписи содержит средства для формирования электронной подписи, поэтому именно эта часть ключа должна храниться в секрете. В удостоверяющем центре владелец ЭП получает сертификат ключа, криптопровайдер, специальное программное обеспечение для работы с ним, затем самостоятельно генерирует закрытый ключ.

При генерации электронной подписи вся информация подвергается шифрованию по сложному алгоритму, использование которого исключает возможность её подделки. Для проверки подлинности электронной подписи используется открытый ключ, дубликат которого всегда есть в удостоверяющем центре.

Как снизить риск мошенничества с эцп

На практике подделать цифровую подпись невозможно из-за использования мощных криптографических технологий при ее генерации. Причиной подобных мошенничеств становится неаккуратность и невнимательность самих пользователей, что ведет к утечке конфиденциальной информации.

Нельзя передавать подпись третьим лицам, даже если это ваш заместитель, главный бухгалтер, иной сотрудник предприятия. Причина в проблематичности доказательства, что ЭЦП поставил посторонний человек, а не сам владелец. Исключением станет передача подписи по доверенности или внутреннему приказу предприятия, где четко указана возможность оформления этим лицом только определенных документов. Одновременно здесь значительно безопаснее выпустить дополнительную ЭЦП, которая стоит недорого.

При увольнении сотрудника, на которого была оформлена цифровая подпись, необходимо сразу отозвать сертификат. В противном случае он может выполнить несанкционированные действия, которые потенциально парализуют на длительное время работу предприятия. Для этого в отделе кадров всегда должен быть реестр работников, на которых оформлена ЭЦП.

Компьютер, где используется подпись, и сама ЭЦП должны быть защищены паролем (на последнем обязательно надо сменить стандартный пароль на пользовательский, что повысит безопасность и предотвратит возможность использования при потере USB-флешки).

На рабочем месте, где используют цифровую подпись, должна быть всегда свежая версия антивируса. На ПК всегда должна соблюдаться простейшая цифровая гигиена. Речь про запрет на открытие непонятных файлов, которые могут содержать шпионские программы для копирования данных, включая сертификаты цифровых подписей, кражу их пароля. Также при отходе от рабочего компьютера он должен быть заблокирован.

Нельзя отправлять реквизиты вашего паспорта, его сканированную версию ненадежным компаниям, оставлять их на непонятных сайтах. Если же вы потеряли его, то важно обратиться в полицию с заявлением об утере.

Хранить пароль от токена и сам физический носитель необходимо в разных местах, чтобы при краже или утере мошенники получили только один элемент пазла для несанкционированного использования ЭЦП.

Можно ли использовать программу cybersafe?

Одно дело — шифрование личных файлов, но государственный и банковский сектор — совсем другое. Какие нормы позволяют считать CyberSafe программой, использующей сертифицированное ФСБ России СКЗИ и не требующей соответствующей сертификации? Ответ на этот вопрос можно получить в паспорте (формуляре) на программный продукт КриптоПро CSP и в методических рекомендациях по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации. Последние утверждены ФСБ России 21 февраля 2008 года № 149/54-144.

В паспорте на КриптоПро CSP читаем п. 1 из раздела 2:

Допускается использование СКЗИ для криптографической защиты персональных данных

Далее открываем методические рекомендации и читаем пункт 1 из раздела 5:

5.1. Встраивание криптосредств класса КС1 и КС2 осуществляется без контроля со стороны ФСБ России (если этот контроль не предусмотрен техническим заданием на разработку (модернизацию) информационной системы).

Особенности:

- Максимальный уровень защищенности.

Наиболее неуязвимы средства, в которых криптографические механизмы реализованы на самом носителе. Существуют также средства, которые хранят закрытый ключ, при этом программа, которая осуществляет шифрование, установлена на компьютере. В момент, когда ключ покидает устройство, чтобы попасть в оперативную память компьютера, он может быть перехвачен вредоносным ПО. Этот ряд средств более уязвим, однако превосходит по уровню защищенности средства нестрогой аутентификации.

- Максимально неудобные в использовании средства.

Спектр устройств, на которых возможно применение данных средств, ограничен (необходим внешний разъем для подключения устройства). Требуется установка ПО на компьютер, а также настройка рабочего места. Устройство может выйти из строя, при этом его восстановление или замена потребует времени.

- Ненулевая стоимость. Из трех видов это самое дорогое средство.

Разумно использовать: при высокой степени риска осуществляемых операций. Например, при проведении крупных финансовых операций, работе с электронными документами, содержащими критическую для компании информацию.

Использование строгих средств аутентификации может быть предписано законом. Например, Федеральная таможенная служба требует использовать сертифицированный носитель и квалифицированную электронную подпись при подаче электронных деклараций.

Пароль или ключ? смотрим на риски

Теперь рассмотрим технические средства с точки зрения значимых для пользователей параметров: удобство использования, стоимость, юридическая значимость, безопасность.

Первый блок задач: осуществление безналичных платежей с использованием электронных сервисов банков

Основная часть платежей компаний проходит в электронном виде. Самое важное при работе с деньгами — обеспечить юридическую значимость платежа и защититься от злоумышленников, которые хотят незаконно совершить финансовую операцию.

Платежи часто совершает руководитель, который должен иметь возможность провести операцию вне офиса. Удобство использования, мобильность — следующий по важности фактор после обеспечения безопасности и легитимности платежей.

В то же время банки обязаны соблюдать внушительное количество требований различных регуляторов. Внимательное отношение к рискам и ответственность перед клиентами накладывают определенные ограничения на выбор технических средств при работе с сервисами банков.

Подключаем человеческий фактор, бюрократию и частные организации

В самом начале мы говорили о свойствах, которыми должна обладать качественная электронная подпись. Из них под действием уже упомянутых выше атак пока страдали только её целостность и неотказуемость. Однако в реалиях нашего мира наибольшее количество нарушений происходит из-за подмены авторства.

В России получение ЭП регулируется законом № 63-ФЗ «Об электронной подписи». Для её оформления нужно получить сертификат от удостоверяющего центра (УЦ) на выбор. В УЦ нужно предоставить необходимые документы и заплатить некоторую сумму, после чего забрать свой сертификат и заветный eToken с закрытым ключом.

Вот на получении сертификатов-то и возникает простор для всевозможных махинаций. Все УЦ являются коммерческими организациями, они обязательно аккредитованы Министерством цифрового развития и имеют лицензию от ФСБ. Однако чего не сделаешь ради прибыли – для УЦ порой желания клиентов выше установленных правил выдачи сертификата.

Например, из-за этого сегодня возможно получить ЭП на другое лицо, пользуясь утечками персональных данных или некомпетентностью УЦ. Это приводит к довольно печальным последствиям – вплоть до переоформления квартиры или регистрации фиктивных организаций с целью взятия кредитов.

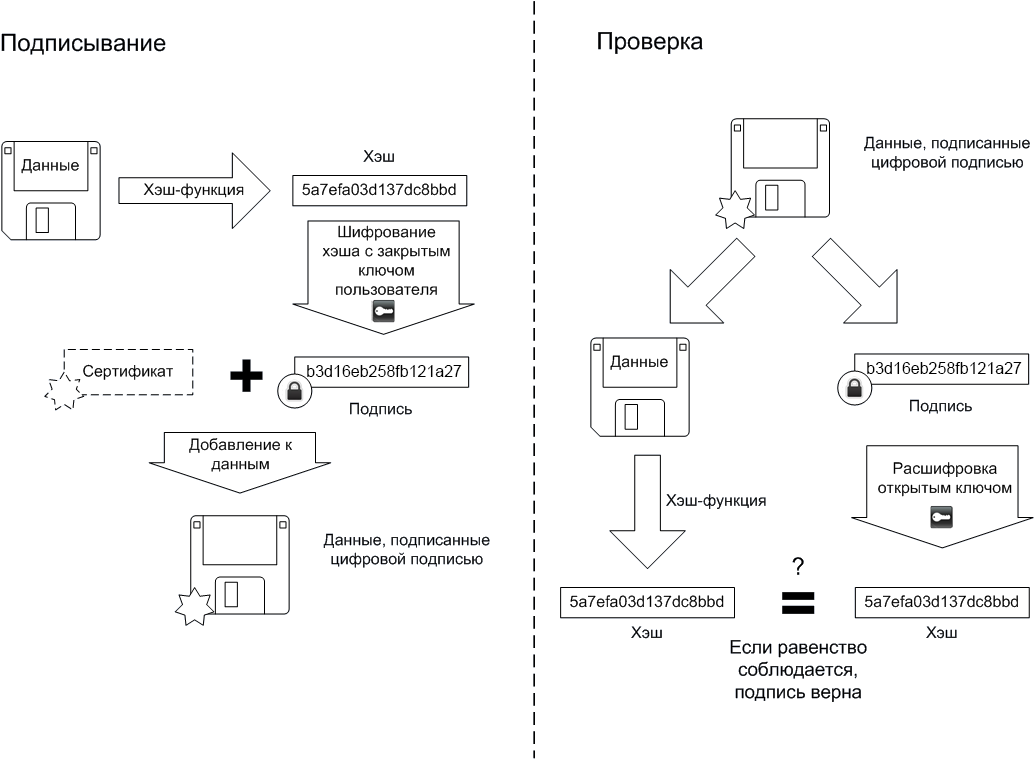

Применение хэш-функций

В связи с тем, что шифрование закрытым ключом документа большого размера – довольно сложный и долгий процесс, обычно к тексту документа сначала применяют более быстрое и простое хэш-шифрование. Полученный сравнительно короткий результат шифруют закрытым ключом, получая саму цифровую подпись. Вместе с ней открытый текст документа передаётся получателю.

Тот должен всего лишь хэшировать текст документа той же хэш-функцией, после чего расшифровать открытым ключом подпись и сравнить оба результата. Если они совпадают – то документ мог быть подписан только отправителем (вот она и неотказуемость) и не был испорчен, дополнен или подменён в процессе пересылки (а это целостность).

А дляпоследнего свойства – авторства – необходимо, чтобы пара ключей подписавшего была закреплена за ним. На практике для этого используются так называемые удостоверяющие центры, которые по запросу выдают сертификат на пару ключей, а также гарантируют единственность обладания ими.

Риски при использовании эцп

Возможность поставить за реального человека его официальную подпись на документе привела к появлению нового вида мошенничества. Речь о хищении ЭЦП, которое позволит злоумышленнику оформить документы за реального человека, выполнив следующие действия:

В будущем подобные сделки могут быть опротестованы реальным владельцем, но поиск преступников, судебные разбирательства могут занимать месяцы и годы, поэтому важно предотвратить потерю ЭЦП и ее попадание в руки мошенников.

Суть работы:

Когда пользователю требуется поставить электронную подпись в информационной системе, система обращается к облачному хранилищу ключей. Хранилище высылает пользователю код подтверждения. Пользователь вводит код в информационную систему, система высылает код в хранилище.

Третий блок задач: электронный документооборот внутри компании и с контрагентами.

Данный спектр задач опционален. Компании самостоятельно принимают решение об использовании электронного документооборота и его объеме, а также о механизмах обеспечения безопасности. Законодательно регулируется лишь небольшая часть форматов электронного документооборота.

Электронный документооборот применяется каждый день большим количеством сотрудников. Поэтому на первый план выходит обеспечение удобства использования.

Вторым по значимости фактором является юридическая значимость документов — они должны иметь вес в суде.

На третьем месте — безопасность. Каждая электронная транзакция должна быть легитимна, у сотрудников должны быть права лишь на те операции, которые он имеет право совершать, и т д. Впрочем, приоритет параметра безопасности зависит от величины рисков. Если в системе электронного документооборота вращается конфиденциальная информация, то фактор безопасности может выйти на первый план.

Четвертый блок задач: работа с веб-сервисами

Компании участвуют в электронных торгах, используют публичные государственные информационные системы (например, портал госуслуг), а также коммерческие облачные сервисы.

При работе с государственными ресурсами действуют правила этих информационных систем, и компании должны соблюдать требования площадок, к которым обращаются. Часто это прописано на уровне законодательства. Владельцы негосударственных ресурсов могут жестко регламентировать технические средства защиты либо отдать этот вопрос на выбор пользователям. В последнем случае использование тех или иных технических средств определяется на основе здравого смысла и оценки рисков.

Электронная цифровая подпись и информационная безопасность малых предприятий

УДК 004.056.53 ББК 32.97

ЭЛЕКТРОННАЯ ЦИФРОВАЯ ПОДПИСЬ И ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ МАЛЫХ ПРЕДПРИЯТИЙ

Е. В. Попова

Санкт-Петербургский государственный университет

сервиса и экономики (СПбГУСЭ) 191015, Санкт-Петербург, ул. Кавалергардская, 7, лит. А

Сегодня сложно найти специалиста в области информатизации или телекоммуникаций, который не знал бы, что такое электронная цифровая подпись. С развитием информационных технологий появилась надежда на уменьшение бумажного документооборота, увеличения скорости внутренних и внешних информационных потоков предприятия, ускорения проведения транзакций. Но при этом неизбежно возникают проблемы информационной безопасности [1], включающие в себя вопросы аутентификации, конфиденциальности, целостности, неотрекаемости. Для решения этих проблем на крупных предприятиях существуют специальные службы, которые используют дорогостоящее программное и аппаратное обеспечение и включают в свой штат высококвалифицированных специалистов для правильной его настройки, обслуживания и обучения персонала. Малые предприятия не располагают большими 1Т-бюджетами, работают с ОС Windows, не тратятся на специализированное оборудование, пользуются бесплатными версиями антивирусных программ и часто неправильными настройками своего ПО. Внедрение электронной цифровой подписи помогает малым предприятиям решить некоторые вопросы безопасности, не требуя больших затрат и высокой квалификации от исполнителей. Использование этой технологии создает предпосылки для организации юридически значимого электронного документооборота и упрощает взаимодействие бизнеса и госструктур.

Основы электронного документооборота устанавливает Федеральный закон от 10.01.2002 № 1-ФЗ «Об электронной цифровой подписи». Он обеспечивает правовые условия использования электронной цифровой подписи в электронных документах, при соблюдении которых электронная цифровая подпись в электронном документе признается равнозначной собственноручной подписи в документе на бумажном носителе [6]. Статья 3 Закона № 1-ФЗ определяет следующие основные понятия:

– электронный документ – документ, в котором информация представлена в электронно-цифровой форме;

– электронная цифровая подпись – реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического

преобразования информации с использованием закрытого ключа электронной цифровой подписи и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе;

– закрытый ключ электронной цифровой подписи – уникальная последовательность символов, известная владельцу сертификата ключа подписи и предназначенная для создания в электронных документах электронной цифровой подписи с использованием средств электронной цифровой подписи;

– открытый ключ электронной цифровой подписи – уникальная последовательность символов, соответствующая закрытому ключу электронной цифровой подписи, доступная любому пользователю информационной системы и предназначенная для подтверждения с использованием средств электронной цифровой подписи подлинности электронной цифровой подписи в электронном документе;

– сертификат ключа подписи – документ на бумажном носителе или электронный документ с электронной цифровой подписью уполномоченного лица удостоверяющего центра, которые включают в себя открытый ключ электронной цифровой подписи и которые выдаются удостоверяющим центром участнику информационной системы для подтверждения подлинности электронной цифровой подписи и идентификации владельца сертификата ключа подписи;

– средства электронной цифровой подписи – аппаратные и (или) программные средства, обеспечивающие реализацию хотя бы одной из следующих функций – создание электронной цифровой подписи в электронном документе с использованием закрытого ключа электронной цифровой подписи, подтверждение с использованием открытого ключа электронной цифровой подписи подлинности электронной цифровой подписи в электронном документе, создание закрытых и открытых ключей электронных цифровых подписей.

В статье 4 говорится об условиях признания равнозначности электронной цифровой подписи и собственноручной ПОДПИСИ:

– электронная цифровая подпись в электронном документе равнозначна собственноручной подписи в документе на бумажном носителе если сертификат ключа подписи, относящийся к этой электронной цифровой подписи, не утратил силу (действует) на момент проверки или на момент подписания электронного документа при наличии доказательств, определяющих момент подписания; подтверждена подлинность электронной цифровой подписи в электронном документе; электронная цифровая подпись используется в соответствии со сведениями, указанными в сертификате ключа подписи.

Отсюда можно сделать вывод, что основным реквизитом электронного документа, придающим ему юридическую силу и подтверждающим его

подлинность, является электронная цифровая подпись. Электронный документ, подписанный электронной цифровой подписью, равнозначен бумажному документу, подписанному собственноручной подписью. Целями использования электронной цифровой подписи являются защита документа от подделки, идентификация владельца ключа подписи и установление отсутствия искажений в документе.

Кроме систем электронного документооборота различного назначения (организационно-распорядительного, кадрового, законотворческого, торговопромышленного), электронная подпись поможет проверить целостность электронного письма (e-mail) и убедиться в надежности отправителя, определит автора статьи, опубликованной в Интернете и укажет дату публикации. Кроме того, она может быть использована при передаче бухгалтерской и налоговой отчетности в электронном виде в налоговые инспекции, предоставлении отчетности в контролирующие органы, при участии в электронных торгах и авторизации для получения доступа к специализированным информационным ресурсам.

При получении электронной подписи сначала надо создать файлы сертификата и ключей. При их создании используется специальные криптографические программы – криптопровайдеры [2, 9]. Сертификаты выдаются в удостоверяющих центрах, имеющих соответствующие лицензии. Удостоверяющих центры гарантируют нормативную, организационную и правовую основу использования сертификатов. Кроме сертификата каждому пользователю необходима пара ключей – закрытый и открытый. Ключи могут создаваться в удостоверяющих центрах и передаваться пользователям вместе с сертификатом. Но тут возникает опасность нарушения конфиденциальности и соблюдения информационной безопасности в самом Удостоверяющем центре [3]. Пользователь может также генерировать ключи на своем рабочем месте и передавать открытую часть ключа в удостоверяющий центр для последующего изготовления сертификата. Если ключ передавать по открытым каналам, он может быть изменен. Тогда проверку сообщения будут проводить неверным ключом, и правильная цифровая подпись будет принята другими участниками за ложную.

Еще одна важная проблема – хранение закрытого ключа. В соответствии с законом «Об электронной цифровой подписи», ответственность за хранение закрытого ключа владелец несет сам. И ключ, и сертификат хранятся в файлах. Эти файлы можно хранить на жестком диске компьютера и открывать их с помощью пароля, но тогда безопасность закрытого ключа зависит от безопасности данного компьютера и есть много способов обойти выставленные заслоны [3]. Главное неудобство заключается в том, что подписывать нужные документы можно будет только на этом компьютере. Для большей безопасности закрытый ключ лучше хранить на съемных носителях, например, на специализированной смарт-карте с PIN-кодом.

Электронная цифровая подпись – это формализованная структура, электронный документ, состоящий из набора обязательных и не

обязательных реквизитов – атрибутов подписи. В состав обязательных атрибутов входит криптографическая часть, обеспечивающая надежную идентификацию и аутентификацию данных. При создании электронной цифровой подписи используется схема асимметричного шифрования [4,9], использованная наоборот. Отправитель подписывает сообщение, вычисляя контрольную сумму документа, затем шифрует ее секретным ключом и прикрепляет шифрограмму к сообщению. Открытый ключ находится у получателя. По известному открытому ключу невозможно узнать закрытый. Основная задача – обеспечение аутентичности отправителя и целостности сообщения. В основе шифрования лежит определенная трудноразрешимая математическая задача. Чтобы ее решить, нужно обладать дополнительной информацией. Эта дополнительная информация и является секретным ключом. Без его знания процедура дешифрования занимает экспоненциальное время. Получатель применяет к подписи открытый ключ. Если получившееся значение совпадает с контрольной суммой документа, то проверка выполнена, а документ считается подлинным. Даже перехватив большое число подписанных документов, злоумышленник не может вычислить необходимые параметры за полиномиальное время.

Для вычисления контрольных сумм можно использовать криптостойкие хэш-функции. Результат работы данной функции называют хэшем, хэш-кодом или дайджестом. Хэш- функцией называется необратимое преобразование данных, обладающее следующими свойствами: на вход алгоритма преобразования поступает двоичный блок данных произвольной длины, на выходе получается двоичный блок данных фиксированной длины, значения на выходе распределяются по равномерному закону по всему диапазону возможных результатов [1]. При изменении хотя бы 1 бита на входе алгоритма его выход меняется значительно. Если мы знаем значение хэш-функции И, то задача нахождения сообщения М такова, что Н(М) = И, должна быть вычислительно трудной, и при заданном сообщении М задача нахождения другого сообщения М’, такова, что Н(М) = Н(М’), должна быть также вычислительно трудной. Формируемое значение хэш-функции уникально идентифицирует сообщения, и всякая попытка изменения сообщения при передаче будет обнаружена путем выполнения хэширования на принимающей стороне и сравнением с дайджестом, полученным на передающей стороне. Так как получение исходного сообщения по дайджесту невозможно, эти функции называют еще односторонними функциями шифрования. Разрядность 160 бит гарантирует, что не существует двух разных документов, имеющих одинаковую хэш-сумму. Такой инцидент называется хэш-коллизией, то есть это попытка злоумышленника получить два разных документа с одинаковой хэш- суммой. Теоретически возможно неограниченное количество документов, имеющих одинаковую хэш-сумму. Но, по теореме о «парадоксе дней рождения», для того чтобы создать одну

N

коллизию для ^битной хэш-суммы, нужно 22 документов. Практически это означает взаимно однозначное соответствие между хэш-суммой и

документом. Так как электронной цифровой подписью подписывается не сам документ, а только его хэш-сумма, то проблема защиты большого блока данных сводится к проблеме защиты намного меньшего блока данных фиксированной длины. Таким образом, для подписания документа вычисляется его хэш-сумма и формируется с помощью закрытого ключа электронная подпись как показано на первом рисунке.

Рис.2

Если получателю нужно проверить подлинность подписи и неизменность документа, он должен расшифровать подпись открытым ключом и сравнить результат с полученной хэш-суммой документа. При совпадении значений аутентичность отправителя и целостность сообщения доказаны (рис.2).

Рис.1

Кроме криптографической части, электронная цифровая подпись содержит некоторую техническую информацию. В нее входит дата и время подписания, сведения для дополнительных механизмов проверки подписи, минимальная информация о подписавшем, графическое изображение подписи и другие данные.

Электронная цифровая подпись может быть присоединенной (attached signature) и отсоединенной (detached signature). В случае присоединенной подписи создается новый файл электронной цифровой подписи, в который помещаются данные подписываемого файла, образуя своеобразный конверт. То есть и данные, и подпись неразрывно связаны, и это упрощает передачу данных. К недостаткам следует отнести то, что даже для ознакомления с данными необходимо извлечения их из конверта – снятия электронной цифровой подписи.

В случае отсоединенной подписи создаются отдельные файлы для подписи и подписываемого файла, который не изменяется. С данными можно свободно знакомиться, и только в случае появления подозрений необходимо использовать файл с электронной цифровой подписью. Но хранить и передавать придется несколько файлов, и, так как отсоединенная подпись не привязана к подписываемым данным, проблемы безопасности увеличиваются.

Также известны «расширенные» и «усовершенствованные» электронные цифровые подписи. Это обычные электронные подписи с дополнительной информацией для проверок условий использования, которые предназначены для специальных средств и механизмов проверки электронной цифровой подписи. Но эти дополнительные атрибуты не являются обязательными, и подпись может быть проверена стандартными процедурами.

Используя электронную цифровую подпись и основываясь на законе «Об электронной цифровой подписи», многие российские компании осуществляют свою торгово-закупочную деятельность в Интернете через «Системы электронной торговли», обмениваясь с контрагентами необходимыми документами в электронном виде [6], подписанными электронной подписью. Благодаря этому упрощаются и ускоряются многие процедуры. Но в законе выявлено много опечаток и неточностей. Закон позволяет быть владельцем электронной цифровой подписи только физическим лицам. Юридическим же лицам приходится подписывать документы от имени физических лиц, из-за чего возможны махинации. В законе содержится следующая фраза: «Владелец сертификата не может его использовать, если ранее он уже был использован». То есть любое повторное использование сертификата делается попросту нелегитимным. В связи с этим 30 марта 2021 года Президент подписал Федеральный закон «Об электронной подписи». Закон принят Государственной думой 25 марта 2021 года и одобрен Советом Федерации. Федеральный закон направлен на устранение недостатков Федерального закона от 10 января 2002г. №1-ФЗ «Об электронной цифровой подписи», а также на расширение сферы использования электронных подписей [8].

В статье 2 нового закона раскрываются следующие понятия:

– электронная подпись – информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию;

– ключ электронной подписи – уникальная последовательность символов, предназначенная для создания электронной подписи;

– ключ поверки электронной подписи – уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи.

В статье 4 перечисляются принципы использования электронной подписи:

– недопустимость признания электронной подписи и (или) описанного ею электронного документа не имеющими юридической силы только на основании того, что такая электронная подпись создана не собственноручно, а с использованием средств электронной подписи для автоматического создания и (или) автоматической проверки электронных подписей в информационной системе.

В статье 5 перечисляются виды электронных подписей:

– простой электронной подписью является электронная подпись, которая посредством использования кодов, паролей или иных средств подтверждает факт формирования электронной подписи определенным лицом;

– неквалифицированной электронной подписью является электронная подпись, которая получена в результате криптографического преобразования информации с использованием ключа электронной подписи; позволяет определить лицо, подписавшее документ, позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания; создается с использованием средств электронной подписи;

– квалифицированной электронной подписью является электронная подпись, которая соответствует всем признакам неквалифицированной электронной подписи и следующим дополнительным признакам: ключ проверки электронной подписи указан в квалифицированном сертификате; для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствие соответствия требованиям, установленным в соответствии с федеральным законом. Квалифицированные и неквалифицированные электронные подписи

называются усиленными.

Федеральным законом регулируются отношения в области использования электронных подписей при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, а также при совершении иных юридически значимых действий. Кроме того, федеральным законом устанавливаются требования к удостоверяющим центрам, осуществляющим функции по созданию и выдаче сертификатов ключей проверки электронных подписей. Внесены также поправки в законодательство в связи с принятием закона об электронной подписи. Президент подписал Федеральный закон «О внесении изменений в отдельные законодательные акты Российской Федерации в связи с принятием Федерального закона «Об электронной подписи». Обеспечивается приведение терминологии федеральных законов в соответствие с терминологией, используемой в Федеральном законе «Об электронной подписи».

Все это должно упростить процедуру применения подписи и способствовать более массовому ее использованию. Малые предприятия, даже при наличии небольшого числа компьютеров, используют локальной сети, Интернет, почтовые сервисы, файловые хранилища, клиентские базы. Поэтому проблемы информационной безопасности в них не менее актуальны, чем в более крупных компаниях, требуют комплексного подхода и соблюдения политики безопасности. Не обладая современными программно-аппаратными средствами, системами контроля доступа, программами по контролю периферийных устройств и средствами защиты класса Internet Security, малые предприятия могут отсылать и получать сообщения через Интернет с гарантией неизменности данных, моментально аутентифицировать сообщение и быть уверенным в неотрекаемости полученного сообщения. Не привлекая дополнительные средства, компании получают возможность работать на электронных торговых площадках, предоставлять налоговую и бухгалтерскую отчетность через Интернет в пенсионный фонд, различные контролирующие органы. Кроме того, используя технологию электронной подписи, можно значительно снизить не только внешние, но и внутренние угрозы, введя полный запрет на бумажный документооборот. Переход к электронному документообороту позволяет экономить ресурсы, снизить риски при передаче, хранении подписанных документов, усилить внутренний контроль. Электронная цифровая подпись помогает малым предприятиям решать проблемы безопасности и является хорошим стимулом для бизнеса.

ЛИТЕРАТУРА

1. Конеев И. Р., Беляев А. В. Информационная безопасность предприятия. СПб.: БХВ – Петербург, 2003.

2. Мельников В. В. Безопасность информации в автоматизированных системах. М.: Финансы и статистика, 2003.

3. Малюк А.А. Информационная безопасность: концептуальные и методологические основы защиты информации. Учебное пособие для вузов. М.: Горячая линия -Телеком.2004.

4. Анин Б. Ю. Защита компьютерной безопасности. СПб.: БХВ-Петербург, 2000.

5. Масленников М.Е. Практическая криптография. СПб.: БХВ-Петербург, 2003.

6. Экономика предприятия (фирмы): Учебник / Под ред. проф. О. И. Волова и О. В. Девяткина. 3-е изд. перераб. и доп. М.: ИНФА – М, 2007.

7. Федеральный закон РФ «Об электронной цифровой подписи» 2002 г. / Российская

газета: [Электронный ресурс]. – Режим доступа:

http://www.rg.ru/oficial/doc/federal_zak/1-fz.shtm

8. Федеральный закон РФ «Об электронной подписи» 2021 г. / Сайт Президента России: [Электронный ресурс]. Режим доступа: http://www.kremlin.ru

9. Бабаш А.В., Шанкин Г. П. Криптография / Под ред. В. П. Шерстюка, Э. А. Применко. М.: СОЛОН-Р, 2002.

10. Джоханссон Дж.М. Обеспечение безопасности. Ресурсы Windows Server 2008 /

Пер. с англ. – М.: Издательство; СПб.: БХВ – Петербург, 2009.

Выводы

Программу CyberSafe не только можно, но и нужно использовать в государственных организациях и банках, поскольку программа поддерживает сертифицированный криптопровайдер (Крипто Про) и позволяет не хранить сертификаты (ключи) на компьютере, а вынести их на внешние носители.

Заключение

В статье вкратце было рассмотрено, как работает электронная подпись. Видно, что алгоритм достаточно устойчив и почти не имеет слабых мест. Однако, как и во многих случаях, самое слабое место этого метода – человеческий фактор, оставляющий большой простор для действий злоумышленников.