- Взлом программного модуля

- Диодные ключи.

- Как сделать ключ от домофона

- Каким ключом проверяется электронная подпись

- Положения и понятия закона об эцп

- Технология защиты

- Универсальный rfid ключ. часть 1 — технология rfid, передача данных, rfid метки (ключи)

- Федеральный закон об электронной цифровой подписи № 63 от апреля 2021 года

- Электронные ключи на биполярных транзисторах.

- Электронные ключи на полевых транзисторах.

Взлом программного модуля

Злоумышленник исследует логику самой программы, с той целью, чтобы, проанализировав весь код приложения, выделить блок защиты и деактивировать его. Взлом программ осуществляется с помощью отладки (или пошагового исполнения), декомпиляции и дампаоперативной памяти. Эти способы анализа исполняемого кода программы чаще всего используются злоумышленниками в комплексе.

Отладка осуществляется с помощью специальной программы — отладчика, который позволяет по шагам исполнять любое приложение, эмулируя для него операционную среду. Важной функцией отладчика является способность устанавливать точки (или условия) остановки исполнения кода.

Декомпиляция — преобразование исполняемого модуля приложения в программный код на языке высокого уровня и получение представления приложения, близкого к исходному коду. Может быть проведена только для некоторых языков программирования (в частности, для .

Суть атаки с помощью дампа памяти заключается в считывании содержимого оперативной памяти в момент, когда приложение начало нормально исполняться. В результате злоумышленник получает рабочий код (или интересующую его часть) в «чистом виде» (если, к примеру, код приложения был зашифрован и расшифровывается только частично, в процессе исполнения того или иного участка). Главное для злоумышленника — верно выбрать момент.

Отметим, что существует немало способов противодействия отладке, и разработчики защиты используют их: нелинейность кода, (многопоточность), недетерминированную последовательность исполнения, «замусоривание» кода, (бесполезными функциями, выполняющими сложные операции, с целью запутать злоумышленника), использование несовершенства самих отладчиков и др.

Диодные ключи.

В диодных ключах используется зависимость сопротивления диода от величины и знака приложенного напряжения.

Известно, что ток диода определяется выражением:

26 мВ при 298К – температурный потенциал, m – коэффициент, учитывающий влияние поверхностных токов утечки германиевых, и генерации-рекомбинации в p-n переходах кремниевых диодов (

26 мВ при 298К – температурный потенциал, m – коэффициент, учитывающий влияние поверхностных токов утечки германиевых, и генерации-рекомбинации в p-n переходах кремниевых диодов ( – 1.2…1.5,

– 1.2…1.5,  – 1.2…2). Тепловой ток диода практически не зависит от приложенного к диоду напряжения и определяется электрофизическими свойствами полупроводника и температурой его нагрева

– 1.2…2). Тепловой ток диода практически не зависит от приложенного к диоду напряжения и определяется электрофизическими свойствами полупроводника и температурой его нагрева  , где

, где  – константа, определяемая материалом полупроводника и концентрациями примесей, Uк – контактная разность потенциалов. С учетом активного сопротивления р и n областей активное сопротивление диода равно: При достаточно больших напряжениях

– константа, определяемая материалом полупроводника и концентрациями примесей, Uк – контактная разность потенциалов. С учетом активного сопротивления р и n областей активное сопротивление диода равно: При достаточно больших напряжениях

Эквивалентная схема диода представлена на рис.1. Инерционность ключа определяется процессами накопления неосновных носителей в области p-n перехода, емкостью p-n перехода, емкостью между выводами и индуктивностью выводов. Основным справочным параметром, определяющим быстродействие диода, является время восстановления обратного сопротивления.

rуm – сопротивление утечки;

rуm – сопротивление утечки;

С0 – емкость между выводами диода;

L – индуктивность выводов;

СД – диффузионная емкость p-n перехода при прямом смещении;

СБ – барьерная емкость p-n перехода при обратном смещении

Рис.1 Эквивалентная схема диода

На основе диодных ключей можно строить различные логические элементы (рис.2).

Рисунок 2 – Пример логических схем на основе диодных ключей

Электронные ключи на основе диодов являются пассивными структурами, что приводит к ослаблению сигнала при прохождении таких ключей, что особенно заметно при построении многоступенчатых структур.

Инерционность диодных ключей обусловлена накоплением неосновных носителей в области p-n перехода, емкостью p-n перехода, емкостью и индуктивностью выводов. Кроме перечисленных параметров, имеют значение также индуктивность и емкость нагрузки, а также монтажные емкости.

В справочниках на дискретные диоды чаще всего указывается время обратного восстановления (восстановления обратного сопротивления), обусловленное диффузионным движением неосновных носителей. Для уменьшения этого времени могут использоваться создание ловушек, способствующих рекомбинации неосновных носителей или создание неоднородной концентрации примесей (диоды с накоплением заряда). Диодные ключи чаще всего используются в качестве вспомогательных узлов в цифровой и аналоговой технике.

Как сделать ключ от домофона

Можете представить себе многоквартирный дом без домофонной двери. Получается? Чуть более ста лет назад это казалось невероятным изобретением. Сегодня же использование ключей от домофона плотно вошло в нашу жизнь, вы открываете не один подъезд в день.

Вид | Модель | |

Контактные | Таблетка Touch Memory (TM) или iButton | Dallas, Vizit, Eltis, Z-5R, Cyfral, Metakom |

* Резистивные (считывают сопротивление | Cyfral | |

* Оптический (встречаются очень редко, не защищают, так как легко вскрыть такую дверь) | Cyfral | |

Бесконтактные | Капельки, брелоки, браслеты | Proximity (MiFare, EM-Varin, HID) Vicinity |

Магнитные карты (встречаются в банках) | Wiegand | |

(российское производство) | Сейф-Сервис | |

Большое преимущество этого ключа от домофона в том, что он износоустойчив, а также имеет высокий уровень коррозиестойкости.

- Изготовление домофонных копий проводится специализированной организацией или у мастера, который сделает это за несколько минут при предъявлении оригинала. Сделать дубликат быстро и качественно можно в офисе StarNew в Москве (м. Дубровка), где вы легко подберёте заготовку на любой вкус и возраст: это могут быть изображения мультяшных героев, стильная кожаная обработка, пластик.

- Изготовить ключ домофона можно самостоятельно. Для этого нужно знание основ программирования и электромеханики. Однако наличие дубликатора значительно упрощает задачу. Он считывает код оригинального ключа от домофона, а затем записывает его на заготовку. Копия ключа получится, если знать модель и марку домофона. Большой выбор дубликаторов, заготовок на сайте.

- Возможно переписать индивидуальный код в чип таблетки самостоятельно. Как программировать копию ключа от домофона смотрите в видео

Чем больше квартир мы посещаем (родители, близкие люди), тем больше ключей для подъездных дверей требуется. Можно использовать один домофонный ключ, прописав его в считывателе кодовых замков или внеся его в список всех контроллеров. Подобрать заготовку, домофонный ключ, подходящий к нему дубликатор поможет таблица.

| Ключ | TMD-1v3 | RFD 1 | TMD RW-15 | RFD 3 | TMD-3R | TMD-5R | TMD-5S | TMD-6 | SMkey | ||

| ПОДДЕРЖИВАЕМЫЕ ФОРМАТЫ | |||||||||||

Контактные | Touch Memory | Dallas |

| – | – | – |

|

|

|

| – |

Metakom |

| – |

| – |

|

|

|

| – | ||

Сyfral |

| – |

| – |

|

|

|

| – | ||

Бесконтактные (RFID) | 125 кГц | EM-Marin | – |

| – | – |

|

|

|

| – |

HID26 | – | – | – | – | – |

|

|

| – | ||

HID34 | – | – | – | – | – |

|

|

| – | ||

HID37 | – | – | – | – | – |

|

|

| – | ||

Indala | – | – | – | – | – |

|

|

| – | ||

Urmet | – | – | – | – |

|

|

|

| – | ||

Electra | – | – | – | – |

|

|

|

| – | ||

13.56 МГц | ТехKом | – | – | – |

| – |

|

|

|

| |

Factorial (Ti-256) | – | – | – | – | – | – |

|

|

| ||

Mifare Ultralight | – | – | – | – | – | – |

|

|

| ||

Mifare Classic | – | – | – | – | – | – | ! | ! |

| ||

iCode (Hi-Tag) | – | – | – | – | – | – |

|

|

| ||

для старых моделей домофонов; ! нужен крипто-ключ или один открытый сектор | |||||||||||

ПОДДЕРЖИВАЕМЫЕ ЗАГОТОВКИ | |||||||||||

Контактные | Touch Memory | TM08v2 (RW1990 |

| – | – | – |

|

|

|

| – |

TM2004 |

| – | – | – |

|

|

|

| – | ||

ТМ08 Vi-F | – | – | – | – |

|

|

|

| – | ||

ТМ08 Vi-2 |

| – | – | – |

|

|

|

| – | ||

RW1.1 | – | – | – | – |

|

|

|

| – | ||

RW2021 | – | – | – | – |

|

|

|

| – | ||

KC-07 | – | – | – |

|

|

|

| – | |||

RW15 | – | – |

| – |

|

|

|

| – | ||

TM01A |

| – | – | – |

|

|

|

| – | ||

DS1996 EEPROM | – | – | – | – |

|

|

|

| – | ||

TM2004 EEPROM | – | – | – | – |

|

|

|

| – | ||

Бесконтактные (RFID) | 125 кГц | Заготовки с чипом H1 | – |

| – | – |

|

|

|

| – |

Заготовки с чипом H2 (T55x7) | – |

| – | – |

|

|

|

| – | ||

Заготовки с чипом H3 (EM4305) | – | – | – | – |

|

|

|

| – | ||

Заготовки с чипом H5.5 | – | – | – | – |

|

|

|

| – | ||

Заготовки с чипом H7 | – | – | – | – |

|

|

|

| – | ||

13.56 МГц | TKRF, TKRF-v2 | – | – | – |

| – |

|

|

|

| |

FK-3 | – | – | – | – | – |

|

|

|

| ||

MF ZERO | – | – | – | – | – |

|

|

|

| ||

MF OTP, MF OTP 2.0 | – | – | – | – | – |

|

|

|

| ||

MF UL, MF UL2, MF UL3, MF UL-X | – | – | – | – | – |

|

|

|

| ||

iCode (Hi-Tag) | – | – | – | – | – |

|

|

|

| ||

Когда вы определили подходящий копировальщик домофонных ключей и выбрали заготовку, на которую будет записываться ваш оригинальный домофонный ключ. Рекомендуем использовать дубликатор, который не требует подключения к компьютеру.

- Подключите прибор к сети. На экране дисплея высветиться уведомление о готовности к работе.

- Возьмите оригинальный домофонный ключ, приложите его к зоне считывания. Как только код ключа скопируется, вы увидите сообщение на дисплее или услышите звуковой сигнал (разные модели программатора информируют по-разному).

- Приложите заготовку (болванку) к зоне считывания. Дождитесь сообщение / звуковой сигнал о завершении копирования.

- Новый домофонный ключ готов.

При помощи электронного прибора вы записали необходимый код на заготовку. Работа занимает несколько минут при условии, что верно определена совместимость домофонов и заготовок с дубликатором (смотрите таблицу).

Как бы нам не хотелось, создать универсальный домофонный ключ для всех дверей невозможно. Разные производители стараются сделать домофонные системы более безопасными, чтобы защитить дома и их жителей.

Один домофоннный ключ открывает двери одного производителя. Однако его совместимость с другими фирмами минимальна из-за высокой конкуренции, повышении уровня системы безопасности.

Комплект Вездеход УК 15 заменяет домофонный ключ популярных моделей домофонных дверей российских, а также иностранных производителей (Форвард, Визит, Маршал, другие). К каждому комплекту есть таблица соответствия.

Каким ключом проверяется электронная подпись

Существует 2 вида ключей — закрытый и открытый. В первое понятие входит уникальная последовательность символов, которые образуют подпись. Закрытый ключ находится на ключевом носителе — токене. Его защиту обеспечивает пароль, который известен только владельцу.

Важно! После выдачи токена в центре необходимо сменить заводской пароль на свой личный и обеспечить ему тщательное хранение. Благодаря этому удастся избежать подделок.

Потеря или кража устройства хранения информации может быть сразу выявлена владельцем. Это дает ему возможность своевременно отозвать сертификат. Наиболее безопасным вариантом считается хранение на смарт-карте. Ее применение подразумевает использование двухфакторной аутентификации. Потому скопировать с устройства сведения весьма сложно.

При этом токены считаются более универсальными. Это обусловлено возможностью их применения на любом устройстве, которое имеет USB-порт.

Открытый ключ находится в доступе для пользователей системы. Он нужен для проверки подписи. Благодаря открытому ключу ЭЦП получатель документа имеет возможность оценить его авторство. Также это средство применяется для контроля неизменности содержания после подписания.

Оценить соответствие подписи сертификату помогает реестр, который принадлежит Единому удостоверяющему центру. Он представляет собой библиотеку, в которой присутствуют сведения обо всех криптосистемах, которые были выданы. Благодаря этому удается легко проверить подлинной ЭЦП по ее доступному ключу.

Такая технология гарантирует высокую степень защиты электронного документооборота. С ее помощью удается обеспечить безопасность элемента криптосистемы от появления подделок. За счет этого проводимые сделки не пострадают от атак мошенников.

Доступ к открытому ключу является публичным. Это значит, что им может пользоваться любой человек. Выдача такой части ЭЦП проводится удостоверяющим центром. Его функции заключаются в создании секретной части криптосистемы, пользовательского сертификата и заверении их аутентичности. Чтобы вести учет выданных сертификатов, управляющий центр ведет особый реестр.

В список задач, которые выполняются органом, входят отзывы сертификатов, которые закончили действие или были скомпрометированы. После чего организация обновляет имеющуюся базу.

Важно! Чтобы начать пользоваться электронной подписью, следует установить сертификат на свой компьютер. Это можно делать автоматически, не вызывая специалистов.

Положения и понятия закона об эцп

Основные формулировки, которые затрагивает закон:

- Понятие электронной подписи (было рассмотрено ранее) – это данные, заверяющие информацию на цифровых носителях (как правило, о ее владельце).

- Ключ ЭЦП – уникальный порядок символов для формирования подписи.

- Ключ проверки (КП) – единственная в своем роде последовательность знаков для определения подлинности ЭП (связана с ключом).

- Владелец КП – лицо, получившее его сертификат.

- Сертификат КП ЭЦП – документ на бумажном носителе, подтверждающий обладателя КП, выданный удостоверяющим центром. Квалифицированный полностью соответствует всем положениям данного закона.

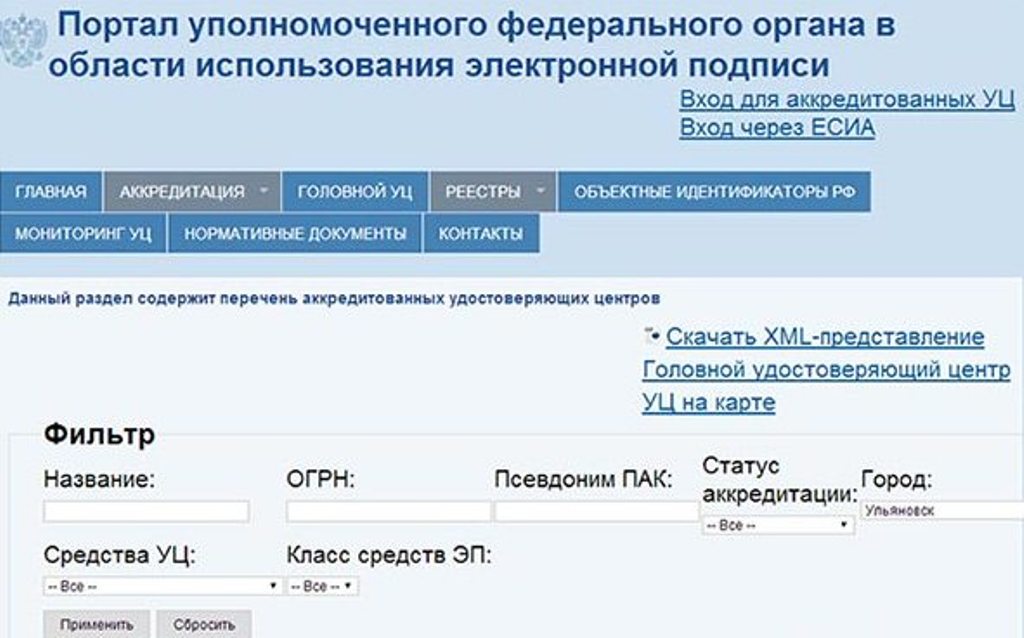

- Удостоверяющий центр (УЦ) – орган государственной или муниципальной власти, а также ИП или юрлицо, уполномоченное выдавать обсуждаемые сертификаты.

- Аккредитация УЦ – установление его соответствия нормам законодательства (в том числе закону № 63).

- Средства ЭП – это оборудование, при помощи которого она создается и/или подтверждается.

- Средства УЦ – оборудование и программы для его функционирования.

- Участники взаимодействия (электронного) – лица, обменивающиеся цифровыми документами и информацией.

- Корпоративная информационная система – определенный круг взаимодействующих лиц. В систему общего пользования входят необозначенные лица, отказ которым в использовании системы запрещен.

- Вручение сертификата – передача ключа владельцу.

- Утверждение обладания ключом – доказательство того, что человек, обратившийся за сертификатом, имеет ключ ЭЦП.

Краткое описание базовых положений:

- Указаны требования к УЦ. Так, например, его активы должны быть больше 1 000 000 руб., сотрудники обязаны обладать определенной квалификацией.

- Минимальный период аккредитации – 5 лет.

- УЦ должны предоставлять данные физ- и юрлицам о хранении, защите ЭП, а также информацию о реестре сертификатов.

- Владелец имеет право использовать ЭЦП по своему усмотрению.

- Иностранные ЭП признаются легальными, если они соответствуют данному закону и международным нормам.

- Владелец подписи может применять любые технологии, которые не противоречат требованиям властей.

- Для проведения аккредитации удостоверяющих центров, хранении данных о них и их деятельности предусмотрен федеральный орган (УФО).

Технология защиты

Технология защиты от несанкционированного использования ПО построена на реализации запросов из исполняемого файла или динамической библиотеки к ключу с последующим получением и, если предусмотрено, анализом ответа. Вот некоторые характерные запросы:

- проверка наличия подключения ключа;

- считывание с ключа необходимых программе данных в качестве параметра запуска (используется, в основном, только при поиске подходящего ключа, но не для защиты);

- запрос на расшифрование данных или исполняемого кода, необходимых для работы программы, зашифрованных при защите программы (позволяет осуществлять «сравнение с эталоном»; в случае шифрования кода, выполнение нерасшифрованного кода приводит к ошибке);

- запрос на расшифрование данных, зашифрованных ранее самой программой (позволяет отправлять каждый раз разные запросы к ключу и, тем самым, защититься от эмуляции библиотек API / самого ключа)

- проверка целостности исполняемого кода путём сравнения его текущей контрольной суммы с оригинальной контрольной суммой, считываемой с ключа (к примеру, путём выполнения ЭЦП кода или других переданных данных алгоритмом ключа и проверки этой ЭЦП внутри приложения; так как ЭЦП всегда разная — особенность криптографического алгоритма — то это также помогает защититься от эмуляции API/ключа);

- запрос к встроенным в ключ часам реального времени (при их наличии; может осуществляться автоматически при ограничении времени работы аппаратных алгоритмов ключа по его внутреннему таймеру);

- и т. д.

Стоит отметить, что некоторые современные ключи (Guardant Code от Компании «Актив», Sentinel от Thales, LOCK от Astroma Ltd., Rockey6 Smart от Feitian, Senselock от Seculab) позволяют разработчику хранить собственные алгоритмы или даже отдельные части кода приложения (например, специфические алгоритмы разработчика, получающие на вход большое число параметров) и исполнять их в самом ключе на его собственном микропроцессоре.

Помимо защиты ПО от нелегального использования такой подход позволяет защитить используемый в программе алгоритм от изучения, клонирования и использования в своих приложениях конкурентами. Однако для простого алгоритма (а разработчики часто совершают ошибку, выбирая для загрузки недостаточно сложный алгоритм) может быть проведен криптоанализ по методу анализа «черного ящика».

Как следует из вышесказанного, «сердцем» электронного ключа является алгоритм преобразования (криптографический или другой). В современных ключах он реализован аппаратно — это практически исключает создание полного эмулятора ключа, так как ключ шифрования никогда не передается на выход донгла, что исключает возможность его перехвата.

Алгоритм шифрования может быть секретным или публичным. Секретные алгоритмы разрабатываются самим производителем средств защиты, в том числе и индивидуально для каждого заказчика. Главным недостатком использования таких алгоритмов является невозможность оценки криптографической стойкости.

С уверенностью сказать, насколько надёжен алгоритм, можно было лишь постфактум: взломали или нет. Публичный алгоритм, или «открытый исходник», обладает криптостойкостью несравнимо большей. Такие алгоритмы проверяются не случайными людьми, а рядом экспертов, специализирующихся на анализе криптографии.

Универсальный rfid ключ. часть 1 — технология rfid, передача данных, rfid метки (ключи)

В последнее время широкую популярность приобрели RFID проекты и различные устройства на базе этой технологии, которые могут применяться в системах безопасности и охраны, в устройствах разграничения доступа в различные помещения с помощью RFID ключей.

На некоторых предприятиях и организациях такие системы, за счет специализированногог программного обеспечения, применяются для фиксирования рабочего времени, учета материальных ценностей и пр.

Дешевые RFID технологии в течении длительного времени были довольно небезопасными, и они до сих пор используются в системах разграничения доступа. Поэтому было решено изготовить универсальный RFID ключ, который сможет эмулировать 125 кГц RFID метки.

В статье мы рассмотрим простую конструкцию на микроконтроллере Atmel AVR, которая позволит эмулировать RFID ключ, зная его серийный номер. Программа микроконтроллера написана в среде Arduino.

Решение автора опубликовать данную статью связано с желанием ознакомить пользователей с конструктивными недостатками, присущими самой первой реализации RFID, а также позволить другим создать свой собственный универсальный RFID ключ. При разработке нужно учитывать несколько важных моментов:

- работать предстоит с 125 кГц RFID устройствами, которые используют тот же метод кодирования, что и в этом проекте;

- необходимо знать номер RFID метки (который нанесен обычно на обратную сторону метки/карты) т.к. этот номер вводится в универсальный RFID ключ для его эмуляции.

RFID – радиочастотная идентификация, технология используемая для описания самых разных стандартов, которые позволяют передавать данные, хранящиеся в ключе, считывателю (контроллеру) без использования проводной связи. Имеются несколько стандартов, форматов кодирования и частот для общего пользования. Мы остановимся на стандарте 125 кГц, который является общим для механизмов контроля доступа.

Обычно 125 кГц RFID метки имеют размеры визитной карточки или небольшого брелока и помещены в пластиковую оболочку. Физически метка состоит из катушки индуктивности, подключенной к микроконтроллеру, и когда метка оказывается в непосредственной близости от считывающего устройства, энергия индуктивным способом передается от считывателя к внутреннему микроконтроллеру RFID метки.

Энергия, поступающая от считывающего устройства, имеет двойное назначение: во-первых, она обеспечивает питание микроконтроллера метки, во-вторых, обеспечивает среду коммуникации для передаваемых от метки данных.

После подачи питания RFID метка модулирует запрограммированнный в ней битовый шаблон, используя сигнал, который может обнаружить считывающее устройство.

Считанный битовый шаблон сравнивается с запрограммированным шаблоном в памяти контроллера дверей (к примеру), и если они совпадают, дверь будет разблокирована.

Автор для экспериментов использовал битовый шаблон, который выглядел следующим образом:

1111111110010111000000000000001111100010111110111101001111010000

Что на самом деле он означает, мы рассмотрим ниже.

Одной из интересных особенностей обмена данными между меткой и считывателем является то, что данные кодируются с применением алгоритма кодирования Манчестер, поэтому могут передаваться по одному каналу, т.к.

при применении этого алгоритма гарантируется восстановление приемником (считывающим устройством) тактового сигнала из последовательности импульсов. В этой схеме логической единице и нулю соответствуют не уровни напряжения, а перепады.

Так логической единице поставлен в соответствие переход с низкого уровня на высокий, а логическому нулю – переход с высокого на низкий.

Фактически, данные передаются меткой путем короткого замыкания выхода катушки – это создает дополнительную нагрузку на передающее устройство в считывателе, которая может быть четко определена.

Многие RFID карты (ключи) имеют на обратной стороне напечатанный номер (см. рисунок), который говорит, какие данные хранятся в карте.

К примеру, карта с нанесенным номером 0007820706 119,21922 содержит битовый шаблон:

1111111110010111000000000000001111011110101001010101000010101100

Первые 9 бит 111111111 – это стартовая последовательность, которая для считывающего устройства означает, что далее будет отправлена последовательность данных. Также считывающее устройство использует эту последовательность для фиксирования данных на карте.

Данные, которые хранятся в ключе, передаются 4 группами с битом четности в конце каждой группы. Последовательность может выглядеть так:

00101 11000 00000 00000 01111 01111 01010 01010 10100 00101 0110 0

Если опустить бит четности, то получим следующий вид последовательности:

| BIN | 0010 | 1100 | 0000 | 0000 | 0111 | 0111 | 0101 | 0101 | 1010 | 0010 | 0110 | |

| HEX | 2 | C | 7 | 7 | 5 | 5 | A | 2 | Контрольнаясумма | STOP |

Переданный код в шестнадцатеричном формате: 2C 0077 55A2. Если разбить его на три группы, то получим: 2C, 0077 (десятичное значение 119), 55A2 (десятичное значение 21922), что соответствует номеру на RFID карте 119,21922.

Это же число, напечатаное на карте в десятичной форме – 0007820706, соответствует 7755A2 (HEX). Константа 2C передается всеми картами этой системы – идентификатор RFID системы. Именно указанное число в десятичной форме (0007820706) потребуется нам для эмуляции RFID ключа.

Последние данные, передаваемые картой – это контрольная сумма, которая позволит убедиться, что все данные были получены. Метод подсчета контрольной суммы мы рассмотрим в третьей части статьи.

Часть 2 — Схема универсального RFID ключа, печатная плата

Федеральный закон об электронной цифровой подписи № 63 от апреля 2021 года

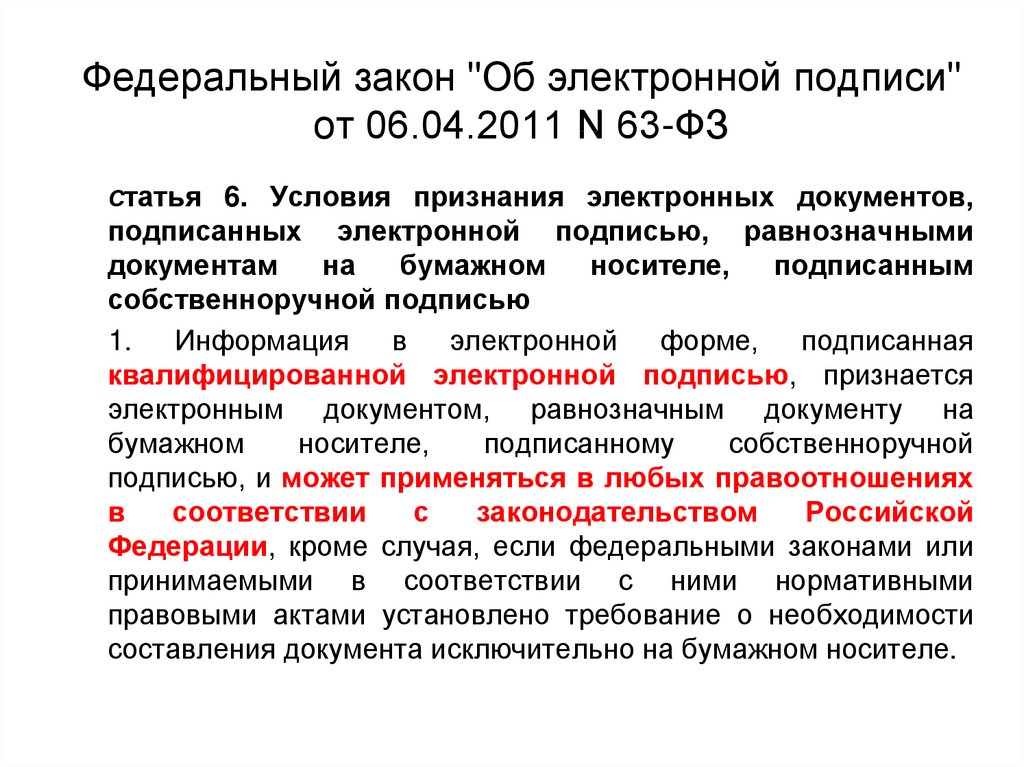

Указанный акт вступил в силу 06.04.2021 г. В его состав входят 20 статей:

- Первые 4 содержат общие сведения о сфере его деятельности и применении.

- В пятой указаны виды ЭЦП (приведены в данной статье ранее).

- В шестой рассматриваются основные понятия. Например, информация о том, что документы, подписанные ЭЦП, приравниваются в определенных случаях к бумажным носителям.

- В седьмой идет речь о международных стандартах подписей.

- Статья 8 расписывает особенности работы федеральных органов в этой области (в том числе аккредитацию центров).

- Девятая статья регламентирует использование простой подписи. Например, запрещает подписывать ею секретную информацию.

- Статья 10 определяет обязательства участников сделки, требует от них обеспечения сохранности конфиденциальности ключа.

- Квалифицированная подпись рассматривается в ст. 11.

- 13-18 статьи регламентируют деятельность удостоверяющих центров.

- В 19 и 20 статьях содержатся заключительные сведения, в том числе о дате вступления закона в силу.

Обратите внимание! Рынок электронных подписей хотели законодательно монополизировать на государственном уровне.

Это вызвало много негативных откликов, поэтому новые поправки были вынесены на всеобщее обсуждение 4 сентября 2021 года. Затем 27 декабря того же года уже отредактированный общественностью проект поступил для утверждения в Администрацию Президента.

Новые доработки, появившиеся в законе, изданном в апреле 2021 (последняя редакция):

- Подтверждать факт ознакомления с информацией можно электронной подписью (при наличии сертификата).

- Прекращение действия сертификата производится после обращения лица в уполномоченный орган.

- Проверки УЦ проводятся не реже чем 1 раз в 5 лет.

- Модифицирован ряд формулировок и порядок разделов.

Ранее, в 28.06.2021 в ФЗ N 184 были уже внесены поправки в статьи 14 и 17 этого закона.

Электронные ключи на биполярных транзисторах.

Чаще всего используются ключи, собранные по схеме с общим эмиттером, как показано на рис. 3а. В ключевом режиме (рис. 3б) биполярный транзистор работает в режиме насыщения (замкнутый ключ) или режиме отсечки (разомкнутый ключ).

Полезно помнить, что в режиме насыщения оба перехода (коллектор-база и эмиттер-база) открыты, а в режиме отсечки – заперты. В режиме насыщения выходную цепь транзистора можно представить эквивалентным источником напряжения, величина ЭДС которого приводится в справочниках (Uкэнас – напряжение насыщения).

Строго говоря, следует учитывать также внутреннее сопротивление этого источника, величина которого определяется крутизной наклона линии граничного режима, однако, в большинстве практически важных случаев для инженерных расчетов можно ограничиться величиной – Uкэнас.

Резисторы Rб и Rк должны обеспечивать надежное запирание транзистора при низком уровне управляющего сигнала во всем диапазоне рабочих температур и насыщение при высоком уровне управляющего сигнала.

а) б)

Рисунок 3 – Схема электронного ключа на биполярном транзисторе и эквивалентные схемы работы

При расчете необходимо учитывать обратный ток коллектора, протекающий через резистор Rб, и создающий на нем падение напряжения. Суммарное напряжение на эмиттерном переходе определяется выражением:

где  Uo – напряжение низкого уровня управляющего сигнала. Очевидно, для надежного запирания транзистора необходимо, чтобы Uбэ<Uбэотс. Необходимо учитывать сильную температурную зависимость обратного тока коллектора, и для расчета выбирать максимальное значение. В противном случае ключ может “подтекать” при изменении температуры.

Uo – напряжение низкого уровня управляющего сигнала. Очевидно, для надежного запирания транзистора необходимо, чтобы Uбэ<Uбэотс. Необходимо учитывать сильную температурную зависимость обратного тока коллектора, и для расчета выбирать максимальное значение. В противном случае ключ может “подтекать” при изменении температуры.

Открытый транзистор может находиться в активном режиме или режиме насыщения. Для электронных ключей активный режим является невыгодным, так как в этом режиме на коллекторе рассеивается значительная мощность. Поэтому активный режим допустим только в течение переходных процессов (где он, собственно говоря, неизбежен).

Для обеспечения насыщения необходимо, чтобы выполнялось соотношение

Используя этот критерий, легко понять, что составной транзистор (по схеме Дарлингтона) не удастся полностью насытить, так как база выходного транзистора в лучшем случае может иметь потенциал, равный потенциалу коллектора.

Необходимой частью проектирования электронных ключей является оценка их динамических свойств, определяющих скорость переключения и потери энергии на этом этапе (динамические потери).

Переходные процессы в электронном ключе на биполярном транзисторе характеризуются длительностью цикла переключения, который можно разделить на несколько отдельных этапов:

– задержка включения;

– включение (нарастание тока до величины, соответствующей насыщению);

– задержка выключения (обусловлена рассасыванием заряда в базе при переходе из режима насыщения в активный режим);

– выключение (обусловлено уменьшением тока коллектора до значения, соответствующего отсечке).

Необходимо также учитывать процессы заряда емкостей монтажа и нагрузки, которые не имеют прямого отношения к транзистору, но могут существенно влиять на длительность переходного процесса в целом.

Рассмотрим характерные участки переходного процесса по временным диаграммам (рис.4).

Рисунок 4 – Переходные процессы в ключе на биполярном транзисторе

- Транзистор заперт, ток базы определяется обратным током коллектора, заряд в базе практически отсутствует, на выходе ключа высокий уровень.

- Потенциал на входе ключа скачком увеличивается, начинается заряд входной емкости. Токи базы и коллектора не изменяются, пока напряжение на переходе база-эмиттер не превышает напряжения отсечки (время задержки включения).

- В момент превышения напряжения отсечки открывается эмиттерный переход, и транзистор переходит в активный режим. Инжектируемые в базу неосновные носители нарушают равновесное состояние базы, и начинается накопление заряда. Пропорционально увеличивается ток коллектора, обусловленный экстракцией носителей в область коллектора. Время до перехода в режим насыщения – время включения.

- В режиме насыщения все токи и напряжения остаются постоянными, при этом заряд в базе продолжает нарастать, хотя и с меньшей скоростью. Заряд, превышающий величину, соответствующую переходу в режим насыщения, называется избыточным.

- При скачкообразном изменении потенциала на входе ключа ток базы также быстро уменьшается, нарушается равновесное состояние заряда базы и начинается его рассасывание. Транзистор остается насыщенным до тех пор, пока заряд не уменьшится до граничной величины, после чего переходит в активный режим (время задержки выключения).

- В активном режиме заряд базы и ток коллектора уменьшаются до тех пор, пока транзистор не перейдет в режим отсечки. В этот момент входное сопротивление ключа возрастает. Этот этап определяет время выключения.

- После перехода транзистора в режим отсечки напряжение на выходе продолжает нарастать, так как заряжаются емкости нагрузки, монтажа и емкость коллектора.

Очевидно, ключевую роль играет степень (глубина) насыщения транзистора

Для количественной оценки коммутационных параметров можно воспользоваться следующими выражениями:

Существуют схемотехнические методы повышения быстродействия ключа: форсирующая цепочка (рис. 5а) и нелинейная обратная связь (рис. 5б).

а) Ключ с форсирующей цепочкой

б) Ключ с нелинейной обратной связью

Рисунок 5 – схемотехнические приемы повышения быстродействия

Принцип работы форсирующей цепочки очевиден: при отпирании транзистора ток базы определяется процессом заряда форсирующей емкости (быстрый переход в режим насыщения), в открытом состоянии ток базы определяется резистором, величина которого выбирается таким образом, чтобы обеспечить неглубокое насыщение транзистора. Таким образом, уменьшается время рассасывания неосновных носителей в базе.

При использовании нелинейной обратной связи применяется диод, включенный между базой и коллектором транзистора. Запертый диод не влияет на работу схемы, когда ключ открывается, диод оказывается смещенным в прямом направлении, а транзистор охваченным глубокой отрицательной обратной связью.

Ключи на биполярных транзисторах имеют ряд недостатков, ограничивающих их применение:

– Ограниченное быстродействие, вызванное конечной скоростью рассасывания неосновных носителей в базе;

– Значительная мощность, потребляемая цепями управления в статическом режиме;

– При параллельном включении биполярных транзисторов необходимо применение выравнивающих резисторов в цепях эмиттеров, что приводит к снижению КПД схемы;

– Термическая неустойчивость, определяемая ростом тока коллектора при увеличении температуры транзистора.

Электронные ключи на полевых транзисторах.

В настоящее время происходит активное вытеснение биполярных транзисторов из области ключевых устройств. В значительной мере альтернативой служат полевые транзисторы. Полевые транзисторы не потребляют статической мощности по цепи управления, в них отсутствуют неосновные носители, а, значит, не требуется время на их рассасывание, наконец, рост температуры приводит к уменьшению тока стока, что обеспечивает повышенную термоустойчивость.

Из всего многообразия полевых транзисторов для построения электронных ключей наибольшее распространение получили МДП – транзисторы с индуцированным каналом (в иностранной литературе – обогащенного типа). Транзисторы этого типа характеризуются пороговым напряжением, при котором возникает проводимость канала.

В области малых напряжений между стоком и истоком (открытый транзистор) можно представить эквивалентным сопротивлением (в отличие от насыщенного биполярного транзистора – источника напряжения). Справочные данные на ключевые транзисторы этого типа включают параметр Rсиоткр – сопротивление сток-исток в открытом состоянии.

Для низковольтных транзисторов величина этого сопротивления составляет десятые – сотые доли Ом, что обуславливает малую мощность, рассеиваемую на транзисторе в статическом режиме. К сожалению, Rсиоткр заметно увеличивается при увеличении максимально допустимого напряжения сток-исток.

Рисунок 7 – Ключ на МДП транзисторе с индуцированным затвором.

Необходимо учитывать, что режим насыщения для МДП-транзистора принципиально отличается от режима насыщения биполярного транзистора. Переходные процессы в ключах на полевых транзисторах обусловлены переносом носителей через канал и перезарядом междуэлектродных емкостей, емкостей нагрузки и монтажа.

В схемотехнике ключевых устройств на полевых транзисторах чаще других используется схема с общим истоком, представленная на рис.7а. Когда транзистор закрыт, через него протекает неуправляемый (начальный) ток стока. При открытом транзисторе ток через транзистор должен определяться величиной сопротивления нагрузки и напряжением питания. Для надежного отпирания транзистора амплитуда управляющего напряжения выбирается из условия:  , где

, где  – ток нагрузки,Uо – пороговое напряжение, Sо – крутизна ВАХ. В настоящее время выпускается достаточная номенклатура транзисторов, для управления которыми достаточно напряжения ТТЛ-уровня.

– ток нагрузки,Uо – пороговое напряжение, Sо – крутизна ВАХ. В настоящее время выпускается достаточная номенклатура транзисторов, для управления которыми достаточно напряжения ТТЛ-уровня.

Переходные процессы в ключах на МДП транзисторах показаны на рисунке 8.

Рисунок 8. Эпюры напряжения в ключе на полевом транзисторе.

Переходные процессы в ключах на МДП транзисторах происходят так:

На первом этапе происходит заряд емкости Cзи и перезаряд Сзс до напряжения на затворе, равном пороговому. Транзистор при этом остается запертым. Длительность этого этапа:

.

. - На втором этапе транзистор отпирается и переходит в активный усилительный режим. На этом этапе перезаряд Сзс замедляется за счет действия отрицательной обратной связи (эффект Миллера). В течение 3-го этапа напряжение на затворе остается практически постоянным. По окончании перезаряда емкости Сзс напряжение на затворе увеличивается до величины

. Выключение происходит в обратном порядке.

. Выключение происходит в обратном порядке.

Для удобства расчета длительности переходных процессов в ключах на МДП транзисторах целесообразно использовать параметр заряд включения Qзвкл. Например, транзистор с Qзвкл = 20 нКл можно включить за 20 мкс током в 1мА и за 20 нс током в 1А. Указанный параметр приводится в справочниках и определяется изготовителем экспериментальным путем.

Ключевые МДП транзисторы характеризуются максимально допустимой скоростью изменения напряжения сток-исток. При превышении указанной величины возможно спонтанное отпирание транзистора с непредсказуемыми результатами. Во-вторых, технология изготовления МДП транзисторов приводит к формированию паразитного биполярного транзистора.

В результате действия механизма, аналогичного вышеописанному, возможно спонтанное отпирание этого паразитного транзистора и переход в режим пробоя. Для исключения этих эффектов следует точно соблюдать рекомендации изготовителя и стремиться к тому, чтобы источник управляющего сигнала в цепи затвора имел минимальное внутреннее сопротивление.