- На что обратить внимание, подбирая идеальную команду. разбор психотипов

- 5 дополнительно словесное описание

- Автоматическая установка capicom на компьютер (описание способа)

- Основные понятия

- 1 порядок применения эцп

- 2 реализация хранения данных

- 3 архитектура системы цифровой подписи

- 4 реализация api

- Hello, world!

- How-to guides for readying canvas

- Links

- Quirks of stream capture

- What is canvas?

- Автоматическая настройка рабочего места

- В чем заключалась задача

- Внешние провайдеры

- Внутренние провайдеры

- Возможности

- Встраивание криптопро csp в приложения

- Высокоуровневые функции обработки криптографических сообщений

- Для windows 8 и windows 10

- Дополнительная информация

- Инсталляция плагина на операционную систему 32 бит

- Инструментарий разработчика capicom

- Инструментарий разработчика криптопро csp sdk

- Интерфейс ssf

- Использование cryptoapi

- Использование sspi

- Использование криптопро csp в по microsoft

- Как расположение функций выглядит в обычной жизни?

- Как установить капиком для сбербанк аст

- Автоматическая установка capicom на компьютер (описание способа)

- Ручная установка capicom на компьютер

- Разрядность ос (32 или 64)

- Как установить объект capicom для сбербанк-аст

- Как установить плагин на операционную систему 64 бит?

- Ключевые особенности плагина

- Контур.диадок — интеграция с sap

- Настройка персонального компьютера и генерация электронной подписи успешно завершена!

- Низкоуровневые функции обработки криптографических сообщений

- Особенности

- Подключение эцп к веб-шаблону

- Разрядность ос (32 или 64)

- Реализация эцп

- Ручная установка capicom на компьютер

- Удаление capicom

- Установка программного обеспечения

- Формирование/проверка эцп на сервере

- Формирование/проверка эцп средствами внешнего крипто-провайдера

- Функции кодирования/декодирования

- Функции работы со справочниками сертификатов

- Цели использования криптографических функций

- Conclusion

- Text rendering via canvas with webrtc spin

- Вместо заключения

- Rendering images via canvas and streaming via webrtc

- Заключение

На что обратить внимание, подбирая идеальную команду. разбор психотипов

1978 год. NASA озадачилось созданием идеальной команды астронавтов, которые отправятся в космос и не поругаются из-за разного темперамента или взглядов на жизнь, что приведет к огромным финансовым убыткам. А мы представляем, в какие доллары с, как минимум, шестью нулями обходится один такой полет.

В ведомстве обратились к доктору психологии Тайби Кэлеру, который в начале 70-х открыл Process communication model (РСМ), и попросили его продемонстрировать эффективность модели при отборе будущих космонавтов. Результат превзошел все ожидания. До сих пор команды астронавтов NASA формируются на основе этой модели.

https://www.youtube.com/watch?v=A48LeLuthvA

Кэлер выделил 6 функций (или, можно еще сказать граней), которые, по его мнению, присутствуют в каждом человеке: логик, упорный, деятель, мечтатель, душевный, бунтарь. Далее, в зависимости комбинаций и яркой выраженности той или иной функции, можно определить психотип любой отдельно взятой личности.

Честно – мне эта модель очень нравится, но у нее есть один большой минус – она очень сложна и дорога в изучении. Поэтому я выбрал для обсуждения с коллегами работу отечественного автора – Александра Афанасьева, который тоже совершил своеобразный прорыв в психологии, описав его в книге «Синтаксис любви: типология личности и прогноз парных отношений».

В отличие от Кэлера, Афанасьев выделяет всего 4 психических модуля (функции) человека: эмоция, логика, физика, воля. И у каждого есть некое восприятие/определение: эмоция (душа), логика (разум), физика (тело и физический мир в целом), воля (дух).

Приведу выдержку из книги Афанасьева: «Воля, Логика, Физика, Эмоция — в психике личности не являются чем-то равнозначным, расположенным по горизонтали, а представляют собой иерархию или, говоря иначе, четырех ступенчатый порядок функций, где каждая функция, в зависимости от ее положения на ступенях лестницы, по-своему выглядит и действует». Попытаюсь внести ясность.

Первые две ступени воспринимается личностью, как сильные стороны. Последние две функции определяются больше, как слабость. Причем по факту это может быть вовсе не так, но речь идет именно о восприятии.

Чтобы дальше было интереснее, предлагаю самостоятельно пройти тест в открытом источнике: здесь.

5 дополнительно словесное описание

Рассмотрим порядок подписанияпроверки документа.

Автоматическая установка capicom на компьютер (описание способа)

Сначала следует попробовать автоматически установить Capicom для Сбербанка АСТ. Для этого зайти на официальный сайт Microsoft и там найти необходимую программу.

Основные понятия

Крипто провайдер – средство защиты криптографической защиты информации. Программа, с помощью которой генерируется закрытая часть электронной подписи и которая позволяет производить работу с электронной подписью. Данная галочка проставляется автоматически.

Плагин крипто про ЭЦП – компонент (дополнение) браузера, позволяющий электронной подписи взаимодействовать с компонентами удостоверения личности на сайтах (авторизация, подписание).

Плагин CAPICOM – компонент (дополнение) браузера Internet explorer, позволяющий электронной подписи взаимодействовать с компонентами удостоверения личности на сайтах (авторизация, подписание).

Электронная подпись (ЭП) – позволяет подтвердить авторство электронного документа (будь то реальное лицо или, например, аккаунт в крипто валютной системе). Подпись связана как с автором, так и с самим документом с помощью криптографических методов, и не может быть подделана с помощью обычного копирования.

Дистрибутив – форма распространения программного обеспечения.

Браузер – программное обеспечение для просмотра страниц, содержания веб-документов, компьютерных файлов и их каталогов.

Драйвер – компонент операционной системы, необходимый для корректной работы персонального компьютера с присоединяемым устройством.

1 порядок применения эцп

1) Администратор безопасности регистрирует сертификат в базе сертификатов. Сертификат необходимо получить от подлинного удостоверяющего центра.

2) Пользователь работает в системе, создает документ и подписывает его, используя свой секретный ключ на внешнем носителе. При этом:а) Создается «слепок» документа (выбирается все его содержание).б) Над содержимом производятся криптографические операции подписания, в результате получаем подпись. в)

3) При последующих просмотрах документа, подпись проверяется при открытии документа. Подпись извлекается из БД. Над подписью и содержимым документа проводятся криптографические операции верификации подписи.

4) Администратор безопасности может добавлять сертификаты пользователей в базу сертификатов, приостанавливать временно или постоянно их действие.

2 реализация хранения данных

Подписи хранятся в плоской таблице «Подписи».

База сертификатов – набор из двух плоских таблиц:

Ключи – собственно сертификаты. В таблице храниться привязанный к ключу пользователь, дата начала и конца действия ключа, сам ключ, статус (блокирован или нет), описание.

Приостановки – набор возможных приостановок действия ключа. Хранит дату начало, конца и описание приостановки. Также хранит ID приостановленного ключа.

3 архитектура системы цифровой подписи

Механизм цифровой подписи построен на основе следующих компонентов.

1) ActiveX компонент для доступа к криптографическому API. (CAPICOM)

2) С помощью JS получаем содержимое документа

3) Вызовом метода ActiveX компонента подписать данные.

4) Отправить подпись на сервер (классу ABAP) с целью разместить в базе подписей.

CAPICOM – библиотека от MS, предоставляющая интерфейс к крипто провайдерам.1 – посредством JS кода, происходят обращения к библиотеке CAPICOM2 – Веб шаблон формирует данные для подписи (XML, описывающий DataProvider).3 – Полученная подпись, посредством AJAX передается ABAP классу, осуществляющему сохранение подписи в плоскую таблицу.4 – взаимодействие крипто провайдера с eToken происходит автоматически.

4 реализация api

Класс Signer – реализует пользовательские методы – Подписать, проверить подпись, получить последнюю подписьКласс CryptoProvider – враппер для Capicom.ZCL_AJAX_DIG_SIGN – реализация интерфейсных методов через Ajax.Z_DIGITAL_SIGNER – реализация методов сохранения и поиска подписи, методов проверки действительности публичного ключа по базе ключей.

Hello, world!

Open a created Webpage. In this example we are not using buttons, so the canvas is rendered immediately upon page initialization:

In another browser tab, open the demo-example «Player» on you WCS server. Specify the name of the stream that is capturing the canvas and start the stream. Here’s the image of the original canvas and how the stream should look in the player:

How-to guides for readying canvas

As is tradition, we are going to provide how-to guides. Of those, there are two:

Text rendering via Canvas and WebRTC-flavored streaming

Image rendering via Canvas and consequent WebRTC streaming

HTML-related parts are going to be virtually identical. Create a HTML file named canvas-streaming-min.html

In the page’s head, write down the access to scripts:

Links

Demo

WCS on Amazon EC2

WCS on DigitalOcean

WCS in Docker

Quick deployment and testing of the server

Stream Capturing and publish from an HTML5 Canvas element (whiteboard)

Quirks of stream capture

Upon capturing a stream from a Canvas element the browser considers it black. That means a black text will merge with the background upon capture and the stream will look like a black screen. The same thing can happen when rendering a .png image with transparent background and black lines.

Also note, that the stream cannot consist of one frame. That means once you’ve put a static image on the Canvas, the stream won’t form because there is only one frame in it. The solution is to render the static images cyclically.

For instance, the following function continually refreshes a Canvas-rendered image at 30 fps:

function loop(){ canvasContext.drawImage(img, 10, 10); setTimeout(loop, 1000 / 30); // drawing at 30fps }Another point has to do with a browser security measure known as Same-origin Policy.

The image that is to be drawn on the Canvas must be hosted locally on the server or on a server within the same domain. If the image to be rendered is downloaded from the Internet, the browser will signal exception.

This issue can be resolved using the Cross-Origin Resource Sharing (CORS) technology, but that solution is beyond the scope of this article.

What is canvas?

Let’s see what Wikipedia has to say about it.

Canvas is an HTML5 element, dedicated to creating raster-based 2D images using scripts, usually based on JavaScript. It is generally used for rendering graphs and figures for articles.

The pros of using Canvas are as follows:

it supports hardware acceleration;

it is capable of manipulating any and each pixel separately;

The cons are as follows:

it overloads the processor and RAM;

its garbage collector is limited and provides no option to clear memory;

it requires manual handling of object events;

it doesn’t run well at high resolutions;

it requires each element to be rendered separately.

The cons seem to outweigh the pros. However, despite that, Canvas does have a great advantage: it makes it possible to stream slide shows and draw over them during the webinar.

Автоматическая настройка рабочего места

Внимание! Вы можете воспользоваться автоматической настройкой рабочего места для работы с ЭЦП и торговыми площадками. Подробнее по ссылке.

Если, после всего проделанного, сообщение об ошибке всё равно не исчезает, вы всегда можете обратиться к нам за БЕСПЛАТНОЙ ОН-ЛАЙН КОНСУЛЬТАЦИЕЙ с помощью чата в правом нижем углу страницы. Мы с радостью поможем вам установить необходимые для работы с ЭЦП библиотеки, настроить компьютер и браузер, а также окажем помощь в участии в тендерах.

В чем заключалась задача

Есть SAP NetWeaver в роли хранилища данных Business Warehouse.

Все данные хранятся в кубах. В кубах же хранятся документы. Документом, по сути, является набор строк куба, имеющих одинаковый признак – номер документа. Работа с данными построена на базе веб-шаблонов Business Explorer Web Application. Содержимое документов отображаются в компоненте analisys item.

Несколько слов для незнакомых с Bex Web. Технология веб-шаблонов (веб форм) по сути напоминает собой ASP.NET. В дизайнере создаешь макет формы, используя компоненты, схожие с ASP (dataGrid, button и прочее). Навешиваешь с помощью мастеров обработчики событий (это могут быть определенные команды или произвольный ABAP код).

При запуске веб-формы – она обрабатывается на сервере и клиенты отдается HTML страничка с JS. Реакция на действия пользователя – производиться на стороне сервера при обновлении страницы. В коде веб-шаблона обычно нет необходимости генерировать HTML, как в PHP.

В некой web-форме пользователи вводят данные в таблицу, представленную analisys item. Введенные данные сохраняются в куб. После ввода данных пользователь должен поменять их статус (например, со статуса «Новый» на «Обработано»: перевод статуса происходит с помощью функции repost по значениям признака хранящего статусы данных; этот признак также находится в этом же кубе).

Поиск в сети показал, что использовать ЭЦП не так то просто, как хотелось бы. В большинстве стран существуют собственные законодательные акты, регулирующие применение средств криптозащиты. Федеральный закон Российской Федерации от 10 января 2002 г.

N 1-ФЗ «Об электронной цифровой подписи»В частности устанавливаются алгоритмы, которые должны применяться при шифровании и генерации подписи. Например, алгоритм формирования и проверки электронной цифровой подписи ГОСТ Р 34.10-2001

Внешние провайдеры

Внешние провайдеры представляют собой ПО расположенное на уровне сервера представления. Доступ к ним может осуществляться двумя способами:

- Через RFC вызов SSF провайдера на локальной машине

- Через ActiveX элемент и вызов провайдера MS Crypto-API

В любом случае доступ осуществляется только в диалоговом режиме. SSF провайдер это библиотека с заранее описанными функциями, которая создается на базе предоставляемой SAP спецификации.

Внутренние провайдеры

Внутренние провайдеры представляют собой набор библиотек расположенных на уровне сервера приложений. Компания SAP предоставляет два внутренних крипто-провайдера (ABAP стек):

- SAPSECULIB — библиотека поддерживает DSA алгоритм и может быть использована только для формирования/проверки ЭЦП (т.к. сам алгоритм не предназначен для шифрования);

- SAPCRYPTOLIB — поддерживает как DSA, так и RSA алгоритм, с возможностью выбора размера ключа. Используется как для формирования/проверки ЭЦП, так и для шифрования (RSA);

Обе библиотеки не позволяют использовать криптографическое железо такое как: смарт-карты, токены и прочее, секретные ключи в обоих случаях будут находиться в специальных защищенных хранилищах на сервере приложения. Для возможности использования железа, необходимо использовать внешние провайдеры.

Библиотека SAPSECULIB при необходимости может быть заменена SAPCRYPTOLIB, для чего есть соответствующие ноты.

Возможности

При передаче данных в сети, программное обеспечение задействует функцию шифрования. Информация, хранящаяся на дисках и переносных накопителях, защищается путем производной работы с паролем и создании соответствующего ключа. К другим возможностям библиотеки относятся:

- дополнительные опции точной инициализации, позволяющие рабочему приложению выбирать необходимый алгоритм криптографической технологии с сортировкой по имени и требуемому функционалу;

- автоматическая генерация ключей, позволяет формировать и хранить конфиденциальные данные различного типа;

- обмен ключами между приложениями, с целью обеспечения быстрой передачи информации между рабочими утилитами;

- предоставление прикладному уровню доступ к криптографическому функционалу для генерации необходимых ключей и формирования проверки электронной цифровой подписи;

- изолирование прикладного уровня от всех криптографических функций с целью использования различных алгоритмов, включая аппаратные.

В процессе сетевого взаимодействия, библиотека обеспечивает весь необходимый функционал ЭЦП при аутентификации. При необходимости может быть использован симметричный ключ шифрования, выступающий единым для нескольких объектов системы.

Встраивание криптопро csp в приложения

Для встраивания КриптоПро CSP в разрабатываемые приложения следует использовать функции Microsoft CryptoAPI, SSPI, CAPICOM, а так же КриптоПро ЭЦП Browser plug-in. Ниже приведено краткое описание этих интерфейсов. Более подробное описание можно найти в программной документации MSDN (Microsoft Developer Network).

Высокоуровневые функции обработки криптографических сообщений

Именно эта группа функций (Simplified Message Functions) в первую очередь предназначена для использования в прикладном ПО. С помощью этих функций можно:

Эти функции (так же как и функции низкого уровня) оперируют сертификатами открытых ключей X.509 для адресации отправителя/получателя данных. В качестве формата данных, формируемых функциями, используется формат PKCS#7 (RFC2315) или CMS (RFC2630) в Windows.

Для windows 8 и windows 10

Теперь остановимся на том, какая версия Windows подходит к библиотеке программы. Ее последнее обновление проходило в 2007 году, поэтому современные версии Windows 8 и 10 подходят под стандартные пакеты. При установке потребуются те же файлы, которые применялись ранее.

Дополнительная информация

Начиная с версии 1.0.0, в OpenSSL включили в состав утилиты для работы с алгоритмами ГОСТ, благодаря чему мы можем формировать и верифицировать квалифицированные ЭЦП из ABAP, взаимодействуя с OpenSSL, например, через файловый интерфейс. Более подробную информацию по поддержке ГОСТ можно найти как на официальном сайте, так и на других, например, тут.

Инсталляция плагина на операционную систему 32 бит

Извлеките скаченный архив в новую папку. Нажмите по установщику и запустите процесс инсталляции файлов на компьютер. Установите плагин в раздел операционной системы в папку System 32. При помощи компонента вы можете хэшировать данные, обрабатывать информацию в целях сохранения конфиденциальности, расшифровывать и шифровать данные. Основная задача плагина заключается в том, чтобы оставить цифровую подпись под документом.

Инструментарий разработчика capicom

CAPICOM предоставляет COM-интерфейс, использующий основные функции CryptoAPI. Этот компонент является добавлением к уже существующему COM интерфейсу Certificate Enrollment Control (xenroll), который реализуют клиентские функции генерации ключей, запросов на сертификаты и обмена с центром сертификации.

С выпуском данного компонента стало возможным использование функций формирования и проверки электронной цифровой подписи, построения и проверки цепочек сертификатов, взаимодействия с различными справочниками сертификатов (включая Active Directory) с использованием Visual Basic, C , JavaScript, VBScript и среды разработки Delphi.

Загрузить дистрибутив и примеры использования CAPICOM можно непосредственно с сайта Microsoft.

Подробную информацию о CAPICOM смотрите на сайте Microsoft в следующих разделах:

Инструментарий разработчика криптопро csp sdk

КриптоПро CSP может использоваться для встраивания в прикладное программное путем непосредственного вызова функций КриптоПро CSP после загрузки модуля с использованием функции LoadLibrary.

Для этих целей в комплект поставки включается Руководство программиста (csp_2_0.chm, tls_2_0.chm для версии 2.0, CSP_3_0.chm, SSPI_3_0.chm, CAPILite_3_0.chm для версии 3.0), описывающее состав функций и тестовое ПО (sample2_0.zip для версии 2.0 и SDK для версии 3.0).

Руководство программиста и тестовое ПО для версии 3.6 доступны на странице загрузки.

Онлайн-версия руководства программиста для версии 3.6 также доступна на нашем сайте:

Тестовое ПО разработано с использованием компиляторов Microsoft Visual C (версия 2.0) и Microsoft Visual Studio .NET (для 3.0).

Для компиляции программ, входящих в тестовое ПО, дополнительно необходимы include файлы и библиотеки, входящие в Microsoft Windows Platform SDK.

В состав тестов входят примеры использования различных криптопровайдеров, входящих в состав Windows, для формирования/проверки электронной цифровой подписи, шифрования/расшифрования сообщений, создания и проверки сертификатов и другие примеры.

Вы также можете получить уже скомпилированную тестовую программу csptest2_0.exe для версии 2.0 или SDK для версий 3.0 и выше.

Интерфейс ssf

Интерфейс к SSF предоставляет набор модулей через которые могут быть вызваны функции крипто-провайдеров, основные из них описаны далее:

* — при работе с внутренними провайдерами необходимо заменить * на KRN_, например: SSF_KRN_VERSION:

При использовании интерфейса SSF зачастую приходится передавать множество параметров, таких как:

- Используемый хеш-алгоритм,

- Необходимость включения сертификата в подпись,

- Необходимость включения данных в подпись,

- Алгоритм кодировки и др.

Для разных приложений, данные параметры могут различаться, чтобы не хранить их как константы, можно воспользоваться специальной настройкой. Для этого, в первую очередь, необходимо создать SSF приложение, делается это через ракурс ведения (SE16) к таблице SSFAPPLIC, создадим новую запись:

Значение X отвечает за возможность определения параметра для приложения, если оставить значение пустым, для текущего приложения нельзя будет настроить указанный параметр. Сохраним приложение, проставив везде X.

Для его настройки необходимо перейти в транзакцию STRUST и нажать F9 (Среда -> Ведение параметров SSF), зададим следующие параметры:

Получить значения параметров можно через ФМ SSF_GET_PARAMETER. Описание большинства из них приводится во встроенной документации.

Кроме параметров передаваемых непосредственно в интерфейсы SSF, тут так же имеется информация о файле профиле SSF в котором система будет получать закрытые ключи, а так же личной адресной книге, где для верификации подписей должны храниться открытые ключи (сертификаты). В нашем случае это будет один и тот же файл.

Использование cryptoapi

Использование CryptoAPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

На рисунке ниже приведена общая архитектура криптографических функций.

Общая архитектура CryptoAPI состоит из пяти основных функциональных групп:

Использование sspi

Использование SSPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

Использование криптопро csp в по microsoft

К стандартным приложениям, которые теперь могут использовать российские алгоритмы электронной цифровой подписи и шифрования, относятся:

Как расположение функций выглядит в обычной жизни?

Первое место – функция всегда избыточна и первой включается в конфликтных ситуациях. К примеру, одна сторона всегда кричит (Эмоция на первом месте), а вторая швыряет в стену какие-то предметы или даже может толкнуть оппонента (высокая Физика).

Второе место – функция уравновешена и подразумевает диалог, гармонию. К примеру, в случае второй Логики уже не будет бесконечного спора как с первой Логикой. С таким человеком комфортнее вести диалог.

Последние, как я уже говорил, две функции характеризуются как слабость.

Функция, которая находится на третьем месте, воспринимается самим человеком как недостаток. Например, люди с третьей логикой могут быть очень умными в реальности, но ощущают себя абсолютно глупыми, пустышками. Такие часто стремятся себя прокачать через несколько высших образований.

Рассмотрим историю Наполеона Бонапарта. По настоянию императора, люди, которые представляли его в обществе, обязаны были в первую очередь говорить, что он член Национального института наук и искусств по классу физики и математики и только потом перечислялись регалии военного толка – победитель, завоеватель, император и пр. Таким образом, он все время подчеркивал, что он вообще-то умный! Так, в частности, проявлялась его третья Логика

У Иосифа Сталина, кстати, третьей функцией была Воля. Ему все время казалось, что его кто-то недостаточно уважает. Следуя теории Афанасьева, во что это вылилось? Каждый, кто сомневался в правоте Иосифа Виссарионовича, зачастую отправлялся в ГУЛАГ.

С третьей же Физикой человек может, бояться побоев, но это только восприятие. К примеру, чтобы купировать этот воспринимаемый страх, он может начать заниматься рукопашным боем, тем самым, минимизируя проблему восприятия побоев. Такие люди более старательны в достижении поставленных целей, но порой случаются катастрофические перекосы — так стремятся к совершенству своей третьей функции, что начинают перебарщивать.

Когда Эмоция находится на третьем месте, то повышать голос до ультразвука в присутствии таких личностей точно не стоит. Люди с третьей эмоцией считаются самыми незащищенными. С ними лучше даже не шутить — чувство юмора может страдать. Не дай Бог на защиту третьей Эмоции придет первая Физика.

Функция на четвертом месте воспринимается человеком как пустяк — есть и слава Богу. Она же первой отключается во время стрессовых ситуаций. К примеру, у вышеупомянутого Наполеона Бонапарта Эмоция была именно четвертой функцией, и в его случае это хорошо, так как войну Эмоция в битве будет только мешать.

Интересный момент – люди иногда спрашивают: «Если у меня логика на 4 месте, значит я самый глупый в мире человек?» Вовсе нет. И тут мы возвращаемся к началу текста – речь идет сугубо о восприятии, подчеркиваю! Есть крайне недалекие люди с первой логикой и гении с четвертой.

Вы наверняка заметили, что я акцентировал внимание именно на третьей функции. Из всего сказанного выше можно сделать простой, но важный, вывод – третья функция – это, по сути, больное место человека. Зная, куда не надо давить, но где «подсластив» в хорошем смысле слова, можно легко найти подход к человеку.

На закрепление материала. Если получилось определить, какая функция у нужного вам человека находится на третьем месте, то вот простая инструкция по общению с ним:

Третья Эмоция – не истерить.

Третья Воля – обозначить его значимость.

Третья Логика – подчеркнуть разум.

Третья Физика – сделать комплимент.

Как наперед определить, что из себя представляет человек?

Функция Эмоция:

1 место – романтики. Они верят в астрологию, пишут стихи, создают высокие произведения искусства. Сюда можно записать многих выдающихся итальянцев, да и в целом автор труда обозначил, что у итальянцев, в большинстве своем, функция Эмоция на высоте.

2 место – актеры. Очень часто встречается среди актеров кино. Людям со второй Эмоцией всегда нужен зритель, они с легкостью идут выступать на конференции.

3 место – люди-сухари (в плане эмоций). Все от того, что третья Эмоция воспринимается как слабое место.

4 место – сложные отношения с юмором.

Функция Логика:

1 место – догматики, все айтишники без исключений.

2 место – хорошие собеседники и ораторы. Отличный пример: Фидель Кастро, который поставил рекорд Гиннеса по продолжительности доклада — беспрерывно говорить в течение 4 с половиной часов.

3 место – скептики. При возникновении немой паузы, им ее всегда надо заполнить. Как пример, Борис Николаевич с известным “понимаешь ли”. Кстати, к ним относятся самые большие почитатели кроссвордов.

4 место – школяры. Их больше всего на нашей планете. Думать не хотят, не потому что глупые, а потому что зачем напрягаться по пустякам?

Функция Физика:

1 место – собственники. Их можно вычислить по брендам, которые вычурно выставляются на показ: машины, вещи, аксессуары и далее по списку. По статистике, очень азартные люди. К сожалению, этот азарт порой пересекается с уголовным миром.

2 место – труженики, у них самое адекватное восприятие труда. Сюда можно отнести японцев. Кстати говоря, отличным для спортсменов случай будет вторая Физика при первой Воле. Как думаете почему? Пишите в комментариях — подискутируем.

3 место – недотроги, с боязнью физического контакта, побоев. Им свойственны коммуны, объединения в общины. Автор выделяет китайцев как людей, в большинстве своем, с третьей Физикой. Касаемо боязни побоев — возможно, это и стало отправной точкой в создании немалого количества рукопашных техник на территории Китая.

4 место – лентяи. Встречал в иных источниках заявления, что не стоит брать людей с низкой позицией функции Физика на работу, ибо они лентяи, но это не так. Все потому, что они концентрируется на одном деле настолько сильно, что до остального уже нет интереса.

Функция Воля:

1 место – цари. Им всегда будет мало власти, при этом жизненная установка выглядит так: власть – только я, все остальные – подчиненные. Как подсветил автор труда — первая Воля всегда за равноправие, имея в виду, что перед первой Волей все равны (в подчинении).

2 место – дворяне. Самая распространенная у айтишников, что хорошо. Это нормальное восприятие руководителя сверху и адекватное общение с людьми, находящимися на ступень ниже по иерархии.

3 место – мещане. Прекрасные продажники в силу того, что могут найти подход к каждому, умеют подстраиваться. Афанасьев в своей книге даже вспоминает историю с Гоголем, который писал, что только в России есть свое наименование особого поклона к разному роду людей.

4 место – крестьяне. Им, в плане восприятия какой-то позиции в структуре подчиненности, больше всех повезло, так как отсутствуют внутренние огорчения: сегодня ты руководитель первого звена, а завтра – на три ступени ниже оказался и ничего страшного (мне одному сейчас захотелось дополнить чау-чау-чау-чау, вспоминая ставшую мемом песню?)

Ну и на десерт расскажу, какие психотипы людей создают идеальные рабочие команды (в нашем случае ИТ команды), если мы говорим про работу, и более прочные отношения в семьях. Кстати, этот метод работает и в личной жизни.

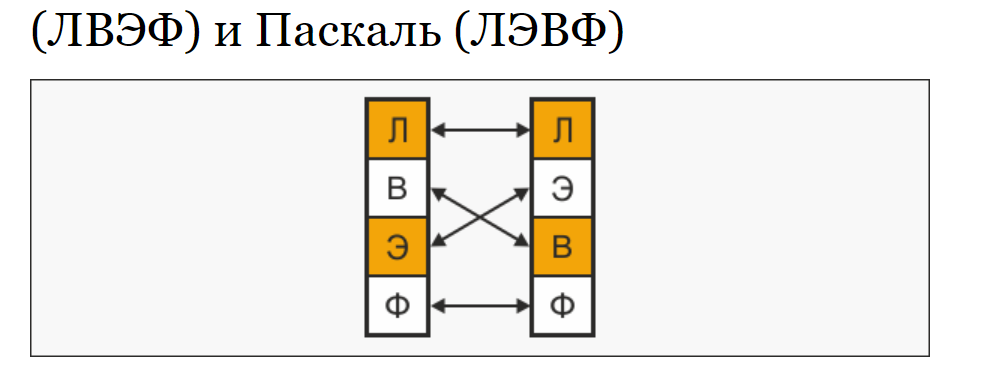

Полуагапэ (где агапэ – одна из разновидностей любви, назовем это симпатией) – общение точно будет складываться. Здесь слабая функция одного психотипа перекрывает слабую функцию другого, а первая и четвертая равнозначны.

Пример:

ЛВЭФ (Эйнштейн) – ЛЭВФ (Паскаль)

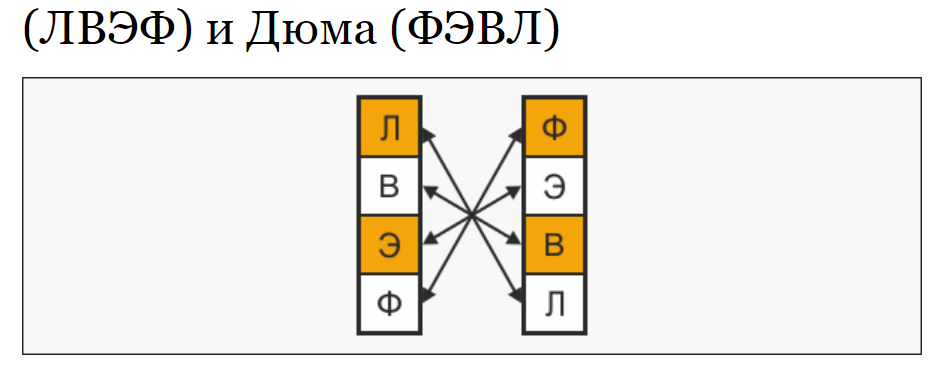

Полное агапэ – идеальное попадание. Человек с первой логикой спокойно сосуществует с тем, у кого она четвертая, никаких споров не возникает. Физика первая с физикой четвертой –взаимодействие без конфликтов. Такой дуэт дает возможность каждому участнику максимально самореализоваться перекрытие слабых функций одного психотипа сильными уравновешенными функциями второго.

Пример: ФЭВЛ (Дюма) – ЛВЭФ (Эйнштейн).

Как установить капиком для сбербанк аст

Для работы на электронной площадке торгов обязательно наличие этого специального компонента в операционной системе. Иначе при попытке загрузки электронной подписи и входа на АСТ возникнет следующее предупреждение – «Сбербанк АСТ не установлен Капиком».

Сначала следует разобраться, что является причиной того, что появилось такое предупреждение. Действительно ли софта нет, или причина в работе Internet Explorer. Нужно сделать следующее:

Перед тем, как установить Капиком для Сбербанка АСТ, следует запомнить важное правило. Чтобы не подвергать себя опасности со стороны мошенников, которые могут свести на нет все ваши торговые операции, не следует загружать файлы с неофициальных источников или с неизвестных интернет-ресурсов.

Существует 2 способа – автоматический и ручной.

Автоматическая установка capicom на компьютер (описание способа)

Сначала следует попробовать автоматически установить Capicom для Сбербанка АСТ. Для этого зайти на официальный сайт Microsoft и там найти необходимую программу.

Дальше следует действовать согласно подсказкам. Потребуется скачать установщик, распаковать файл из архива и запустить его. В завершении нужно перезагрузить компьютер.

Но может случиться так, что после завершения появляется известная фраза, что система не установлен. Причин может быть несколько:

Если подобные проблемы отсутствуют, то следует провести ручную установку.

Ручная установка capicom на компьютер

Если после предыдущего способа необходимо вручную установить Капиком, то сначала надо удалить из реестра раннее установленную базу:

Далее приступить к установке вручную в зависимости разрядности ОС. Для 32-разрядного ОС:

Разрядность ос (32 или 64)

При установке библиотеки Капиком важно знать, что разрядность ОС имеет значение. При 32-х или 64-х разрядных операционных системах устанавливаются разные пакеты. Чтобы выяснить разрядность собственного компьютера, необходимо зайти в меню «Пуск», затем «Компьютер» и остановится на «Свойствах». В разделе «Система» в строке «Тип системы» можно увидеть разрядность ОС данного компьютера. Затем в зависимости от полученного результата действовать следующим образом:

Как установить объект capicom для сбербанк-аст

На первом этапе для устранения проблемы необходимо убедиться, что данного объекта уже нет в системе, для этого проделайте несколько простых шагов:

Как установить плагин на операционную систему 64 бит?

Перед началом установки плагина на устройство, зайдите в систему под именем администратора. Теперь можно приступать к распаковке файлов на компьютер. Перейдите в раздел и скопируйте файлы «capicom.dll» и «capicom.inf». Их нужно добавить в папку Windows в раздел syswow64.

Теперь пользователю нужно зарегистрировать библиотеку. Для этого следует зайти в каталог system32 и запустить файл cmd от имени администратора. В появившемся окне вставьте значение файла. Это будет выглядеть следующим образом c:windowssyswow64regsvr32.exe capicom.dll.

Ключевые особенности плагина

- простая и быстрая установка на компьютер;

- полная совместимость со всеми версиями Windows;

- плагин используется для возможности использования цифрой подписи;

- программа относится к категории элементов управления элементов управления ActiveX;

- плагин обладает минималистичным интерфейсом.

Контур.диадок — интеграция с sap

SKYRISE предлагает услуги консультации по разработке, интеграции, а также многоэтапной техподдержке решений на базе ПО SAP.

Имея подтвержденную экспертизу качества продуктов, исследуя опыт лучших мировых организаций, SKYRISE оказывает помощь в увеличении рентабельности бизнеса собственных пользователей до максимально возможного уровня.

Со SKYRISE мы трудимся с 2021 года. Возглавляем ТОП-10 новаторов в области ERP-систем в РФ. На данный момент являемся партнером организации SAP, подтвержденным соответствующим сертификатом.

За весь период своей работы организация собрала ценный опыт реализации комплексных системных SAP-проектов в торговле оптом или в розницу, дистрибуции, изготовлении товаров народного назначения, транспортной, фармацевтики, а также.

Благодаря сотням готовых проектов организация создала свои отраслевые решения, существенно снижающие траты на внедрение и освоение сервисрв. Компания SKYRISE предлагает своим пользователям консалтинговые услуги с использованием апробированных методик и наиболее современных практик в мире. Гибкое ценообразование и большой ассортимент различных услуг позволяют правильно выбрать оптимальное решение. С нашей помощью вы сможете увеличить рентабельность бизнеса и разрешить наиболее сложные задачи.

Настройка персонального компьютера и генерация электронной подписи успешно завершена!

Остались вопросы?

Низкоуровневые функции обработки криптографических сообщений

Данная группа функция (Low Level Message Functions) предназначена для аналогичных целей, что и группа высокоуровневых функций, но обладает большей функциональностью. Вместе с тем большая функциональность потребует от прикладного программиста более детальных знаний в области прикладной криптографии.

Особенности

Программное обеспечение способствует созданию защищенной автоматизированной системы, обеспечивающей высокий уровень защищенности информации. В процессе создания подобной системы, учитывается модель угроз и политика безопасности, вследствие чего определяется набор используемых криптографических функций и других технических мер. К основным плюсам исполняемой библиотеки относятся:

- обеспечение надежного уровня аутентификации в сети;

- целостность использования электронных цифровых подписей;

- высокая защита уникального идентификатора сетевой сессии;

- предотвращение нарушения авторства передаваемой информации;

- исключение проникновения вирусных программ и модификации системного обеспечения.

CAPICOM может быть использована для защиты необходимой информации и работы с цифровой подписью данных. Программное обеспечение требуется для успешной работы с сертификатами и их последующем размещением или удалением в хранилищах.

Подключение эцп к веб-шаблону

1) подключить в XHTML веб шаблона ActiveX компонент CAPICOM, например<objectid=”CapicomObj”codebase=”bwmimerep:///sap/bw/mime/Customer/JS/bin/capicom.cab”classid=”clsid:

2) Создать новый провайдер данных с тем же запросом, что и основной. То есть, сделать копию провайдера. Таким образом получим выгруженный документ в HTML, который будем подписывать. Нельзя подписывать провайдер, который выводит документ в таблицу пользователя, потому что, при сортировки или фильтрации таблицы — данные в провайдеры будут меняться, а нам нужен документ в начальном виде.

3) Разместить на форме компонент «провайдер данных-информация».

Назовем его DATA_PROVIDER_TO_SIGN.

Синим- компонент «провайдер данных-информация», красным — он же в палитре компонентов, желтым — провайдер данных, поставляющий контент документа

4) Укажем в настройках DATA_PROVIDER_TO_SIGN:Провайдер данных: Укажем созданную в шаге 2 копию провайдера.Статус навигации — вывод: OffДанные отчета: вывод: On

Разрядность ос (32 или 64)

При установке библиотеки Капиком важно знать, что разрядность ОС имеет значение. При 32-х или 64-х разрядных операционных системах устанавливаются разные пакеты. Чтобы выяснить разрядность собственного компьютера, необходимо зайти в меню «Пуск», затем «Компьютер» и остановится на «Свойствах».

Реализация эцп

Здесь описание того, как реализовал ЭЦП

Ручная установка capicom на компьютер

Если после предыдущего способа необходимо вручную установить Капиком, то сначала надо удалить из реестра раннее установленную базу:

Далее приступить к установке вручную в зависимости разрядности ОС. Для 32-разрядного ОС:

Удаление capicom

- В Пуске Windows запустите программу «Выполнить», введите в строку regedit и нажмите Выполнить.

- Воспользовавшись поиском, найдите ключ capicom.dll и удалите его.

- Перезагрузите компьютер.

Далее, в зависимости от операционной системы, выполните следующие действия:

Установка программного обеспечения

Установку программного обеспечения важно произвести предварительно, согласно инструкции.

Формирование/проверка эцп на сервере

В данном примере мы сформируем ЭЦП средствами SAPCRYPTOLIB на сервере приложений, а так же выполним её верификацию.

Прежде чем вызывать функции SSF необходимо получить пару — закрытый/открытый ключ и положить их в хранилище (PSE файл).

Для генерации пары воспользуемся OpenSSL — набор открытых инструментов для криптографии. В статье я не буду подробно останавливаться на инструменте OpenSSL, будут лишь приведены необходимые команды.

И так, создаем приватный ключ:

На данном шаге необходимо будет указать пароль для ключа. Для получения DSA ключа можно воспользоваться утилитой gendsa.

Сформируем открытый ключ:

Далее создадим сертификат, но прежде сформируем файл конфигурации, на базе которого будет создан сертификат, запишем в него следующее:

Команда на создание сертификата:

Для импорта пары закрытый/открытый ключ нам понадобится файл в формате PKCS#12, для его создания выполним команду:

Для того чтобы сервер приложений мог выполнять криптографические функции ему необходимо знать как получить пары закрытых/открытых ключей, за их хранение на сервере приложения отвечает PSE файл. Следующим шагом создадим PSE файл с помощью утилиты sapgenpse. Данная утилита может быть получена на SAP Marketplace, она входит в пакет SAPCRYPTOLIB. И так, создание PSE файла:

Полученный PSE файл загрузим через транзакцию STRUST:

- Щелкнув два раза на элементе «Файл» откроется окно выбора файла, укажем наш client.pse, после чего система запросит пароль, укажем тот, что указывали при создании PSE.

- Открыв PSE на просмотр, сохраним его для ранее созданного приложения ZSSFAP: Меню -> СПП -> Сохранить как -> SSF приложение -> ZSSFAP

На данном этапе мы записали хранилище (PSE) на сервер приложений, доступ к нему можно получить по адресу указанному в серверном параметре (тр. RZ11) — «ssf*/ssfapi_lib». (На стороне SAP может быть до 3-х крипто-провайдеров, для того чтобы ими воспользоваться должны быть выполнены соответствующие настройки в параметрах сервера, которые можно найти по маске ssf*. Описание данных параметров можно найти в документации к ним).

Для тестирования ЭЦП запустим программу SSF02 и укажем следующие параметры:

Запишем в файл 123.txt любую текстовую последовательность, например: 123.

После выполнения программы мы получим файл 123.txt.sig, в котором будет содержаться цифровая подпись:

Для её верификации изменим параметры и запустим вновь:

- Выбор функции: Верифицировать

- Данные ввода: 123.sig

- Данные вывода — пусто

- Данные сравнения: 123.txt

- Личная адресная книга — PAB: SAPSSF_ZSSFAP.pse (необходима для верификации относительно сертификата (открытого ключа))

Верификация пройдена:

Кроме программы SSF02, верифицировать ЭЦП можно и внешними средствами, такими как КриптоАРМ.

Далее приводится код простой ABAP программы выполняющий формирование/проверку ЭЦП на стороне сервера приложений для текстовой строки:

Формирование/проверка эцп средствами внешнего крипто-провайдера

Зачастую требуется обеспечить формирование квалифицированной ЭЦП, т.е. той, которая выполняется на основании закрытого ключа выданного центром сертификации прошедшим проверку соответствующими органами (ФСБ и пр.). К сожалению, как правило, такие центры оперируют алгоритмами ГОСТ, который не может быть обработан крипто-провайдерами SAP.

- Путём вызова специального диалога, который связывается с установленным в системе крипто-провайдером через Microsoft Crypto API, вызов соответствующих API реализован в ActiveX элементе.

- Путём вызова функций SSF через RFC с обращением к локальной машине пользователя.

Первый способ позволяет только получать ЭЦП относительно указанных данных. Вызов диалога осуществляется через ФМ SSFS_CALL_CONTROL:

Диалог выглядит следующим образом:

В системе есть демонстрационная программа SSFSDEMO в которой так же вызывается указанный ФМ. К сожалению данный способ весьма ограничен в настройке, нельзя, например, убрать из списка не действительные сертификаты или сертификаты не предназначенные для ЭЦП. Однако есть специальная нота, которая решает эти проблемы.

Второй способ подразумевает перед его использованием дополнительную настройку:

- На локальной машине пользователя должна быть установлена SSF библиотека.

- В используемой системе должен быть определен RFC адрес для доступа к GUI (По умолчанию это — SAP_SSFATGUI см. тр. SM59)

- На компьютере пользователя необходимо настроить путь к библиотеке SSF, чтобы SAP GUI мог вызывать её функции. Настройка выполняется в файле ssfrfc.ini. В моем случае я использую библиотеку КриптоПро SSF, и файл содержит только строку с путём к SSF библиотеке:

- Для возможности подписания/верификации крипто-провайдер должен обладать всеми нужными ему данными. Необходимо убедиться, что на локальной машине установлены нужные сертификаты. Просмотр сертификатов в Windows можно вызвать через соответствующую надстройку: Пуск -> Выполнить -> certmgr.msc.

Более подробно о настройке SSF вы можете почитать в официальной документации.

Далее приведен код простейшей ABAP программы для работы с внешним крипто-провайдером:

Обратите внимание на параметр подписанта, в вашей системе идентификатор будет иным.

Для проверки работы внешних провайдеров проще всего воспользоваться упомянутой ранее программой SSF02, параметры будут аналогичными ранее указанным, за исключением того, что нужно будет указать RFC адрес и хеш-алгоритм внешнего провайдера.

Функции кодирования/декодирования

Данные функции предназначены для преобразование (кодирования) из внутреннего представления объектов, используемых в CryptoAPI, во внешнее представление и обратно. В качестве внешнего представления объектов используется формат ASN.1 (Abstracy Syntax Notation One), определенный серией рекомендаций X.680.

К этой же группе функций можно отнести набор функций, позволяющих расширить функциональность CryptoAPI, путем реализации и регистрации собственных типов объектов.

Функции работы со справочниками сертификатов

Эта группа функций предназначена для хранения и обработки сертификатов в различных типах справочников. Причем в качестве справочника могут использоваться самые различные типы хранилищ: от простого файла до LDAP.

Цели использования криптографических функций

Для обеспечения защиты электронных документов и создания защищенной автоматизированной системы в первую очередь используют криптографические методы защиты, которые позволяют обеспечить защиту целостности, авторства и конфиденциальности электронной информации и реализовать их в виде программных или аппаратных средств, встраиваемых в автоматизированную систему.

В общем случае создание защищенной автоматизированной системы – это в каждом конкретном случае процесс индивидуальный, поскольку не бывает абсолютно одинаковых систем, а бывают лишь типовые решения, реализующие те или иные функции по защите информации.

В первую очередь при создании защищенной автоматизированной системы необходимо определить модель угроз и политику безопасности проектируемой системы. Впоследствии, исходя из этого, можно определить тот набор криптографических функций и организационно-технических мер, реализуемых в создаваемой системе.

Ниже приведен основной перечень функций защиты информации, реализуемый при помощи криптографических функций библиотек СКЗИ.

- Конфиденциальность информации. При передаче данных в сети обеспечивается использованием функций шифрования. При хранении данных (на дисках, в базе данных) может использоваться функция шифрования или (для обеспечения НСД к хранимой информации) функция шифрования на производном (например, от пароля) ключе.

- Идентификация и авторство. При сетевом взаимодействии (установлении сеанса связи) обеспечивается функциями ЭЦП при использовании их в процессе аутентификации (например, в соответствии с рекомендациями Х.509). Одновременно при аутентификации должна использоваться защита от переповторов. Для этих целей может быть использована функция имитозащиты с ограничениями, так как при вычислении имитовставки используется симметричный ключ шифрования, единый для двух субъектов (объектов) системы. При электронном документообороте обеспечивается использованием функций ЭЦП электронного документа. Дополнительно должна быть предусмотрена защита от навязывания, переповтора электронного документа.

- Целостность. Обеспечивается использованием функций ЭЦП электронного документа. При использовании функций шифрования (без использования ЭЦП) обеспечивается имитозащитой. Для обеспечения целостности хранимых данных может быть использована функция хеширования или имитозащиты, но при этом не обеспечивается авторство информации.

- Неотказуемость от передачи электронного документа. Обеспечивается использованием функций ЭЦП (подпись документа отправителем) и хранением документа с ЭЦП в течение установленного срока приемной стороной.

- Неотказуемость от приема электронного документа. Обеспечивается использованием функций ЭЦП и квитированием приема документа (подпись квитанции получателем), хранением документа и квитанции с ЭЦП в течении установленного срока отправляющей стороной.

- Защита от переповторов. Обеспечивается использованием криптографических функций ЭЦП, шифрования или имитозащиты с добавлением уникального идентификатора сетевой сессии (электронного документа) с последующей их проверкой приемной стороной или разработкой специализированного протокола аутентификации (обмена электронными документами).

- Защита от навязывания информации. Зашита от нарушителя с целью навязывания им приемной стороне собственной информации, переданной якобы от лица санкционированного пользователя (нарушение авторства информации). Обеспечивается использованием функций ЭЦП с проверкой атрибутов электронного документа и открытого ключа отправителя. В случае навязывания информации про компрометации ключа обеспечивается организационно-техническими мероприятиями. Например, созданием системы централизованного управления ключевой информацией (оповещением абонентов) или специализированных протоколов электронного документооборота.

- Защита от закладок, вирусов, модификации системного и прикладного ПО. Обеспечивается совместным использованием криптографических средств и организационных мероприятиях.

Conclusion

With this article we didn’t aim to break new ground. Our tech support has received questions on canvas streaming and so we undertook to provide you with some basic code that might help you use the canvas functionality in your project.

Good streaming to you!

Text rendering via canvas with webrtc spin

Determine the constants and the global variables:

var SESSION_STATUS = Flashphoner.constants.SESSION_STATUS; var STREAM_STATUS = Flashphoner.constants.STREAM_STATUS; var session; var canvas; var localDisplay;Write «Hello World» on the canvas. Draw a yellow rectangle sized 320px by 176px, font – Arial, text size – 30px, color — blue. Use the «loop()» function (mentioned above) to keep redrawing the canvas at 30 fps:

function createCanvas() { var canvasContext = canvas.getContext ("2d"); canvasContext.font = "30px Arial"; canvasContext.fillStyle = "yellow"; canvasContext.fillRect(0,0,320,176); canvasContext.strokeStyle = 'black'; canvasContext.fillStyle = "blue"; (function loop(){ canvasContext.fillText("Hello World!", 10, 50); setTimeout(loop, 1000 / 30); // drawing at 30fps })(); }Connect to a WCS server via WebSocket and publish the stream of the canvas:

Вместо заключения

На самом деле, верить в предложенную выше концепцию или нет – дело каждого. В своей работе я нередко пользовался описанной выше методикой и определенно видел позитивные результаты.

Rendering images via canvas and streaming via webrtc

Determine the constants and the global variables:

var SESSION_STATUS = Flashphoner.constants.SESSION_STATUS; var STREAM_STATUS = Flashphoner.constants.STREAM_STATUS; var session; var canvas; var localDisplay;Upon receiving the image from the webpage, start cyclically rendering it on the canvas at 30 fps:

function createCanvas() { var canvasContext = canvas.getContext ("2d"); var img = document.getElementById ("myimage"); (function loop(){ canvasContext.drawImage(img, 10, 10); setTimeout(loop, 1000 / 30); // drawing at 30fps })(); }Connect to a WCS server via WebSocket and publish the stream of the canvas:

Заключение

Те клиенты, которые планируют участвовать в торговых сделках на площадках Сбербанка АСТ, не смогут обойтись без Капиком. Инсталяция этой программы дает возможность работать с цифровой электронной подписью, так необходимой при заключении договоров и оформления документации.