- Ошибка при проверке цепочки сертификатов в КриптоПро

- Читаем закрытый ключ и конвертируем

- Серийный номер для КриптоПро 4. 0 сборка 9944

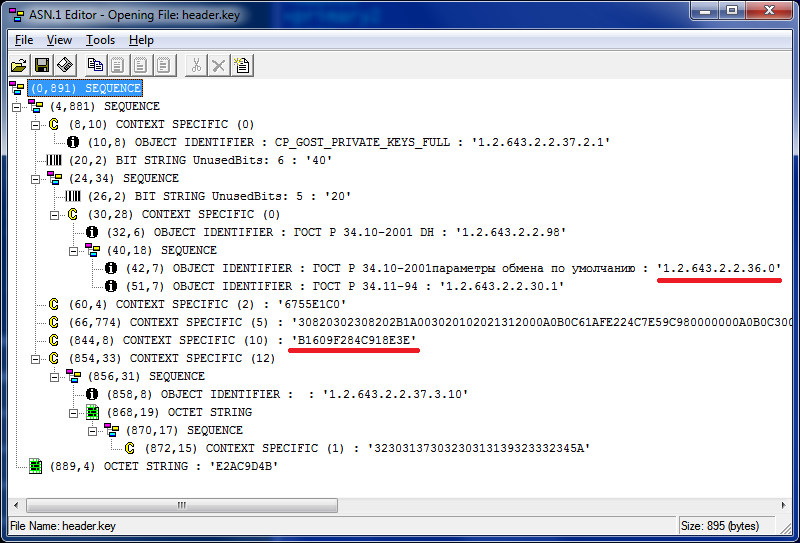

- Файл header. key

- Как скопировать контейнер закрытого ключа

- Наш каталог продукции

- Как установить сертификат ключа проверки ЭП в контейнер – подготовка

- Конфигурация тестового стенда

- Получается, что Рутокен ЭЦП и JaCarta ГОСТ не являются токенами с неизвлекаемым ключом?

- Выводы

- Как создать ключевой контейнер

- Как сделать, чтобы все было хорошо?

- Извлечение ключа из токена с неизвлекаемым ключом

- Ключ для КриптоПро 4. 0 9944 и варианты лицензий

- Проведение тестирования

- КриптоПро вставлен другой носитель

- Сборка утилиты конвертирования ключа

- Компиляция OpenSSL библиотеки

- Компиляция privkey

- Формирование файла закрытого ключа private. key

- Пользуемся закрытым ключом private. key для подписывания файла file. txt

- Проверяем подпись

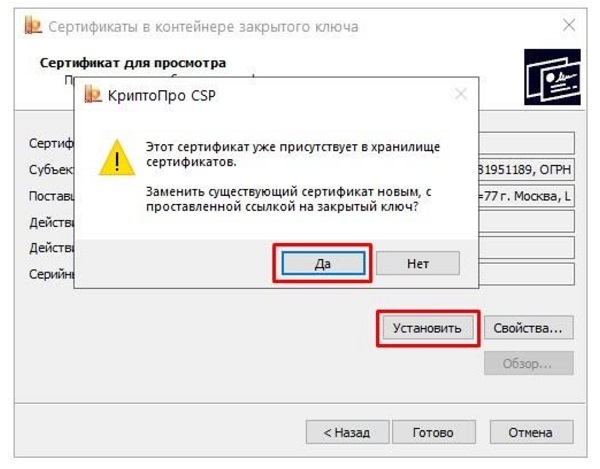

- Файл masks. key

- «1С-ЭДО» не видит КриптоПро CSP

- Наш каталог продукции

- Бессрочный серийный номер КриптоПро 4. 0 9944

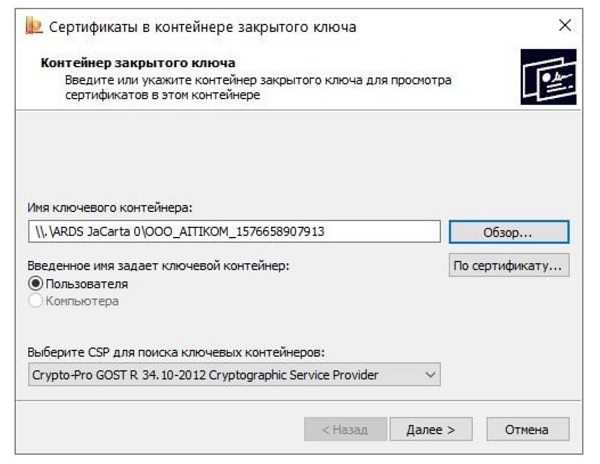

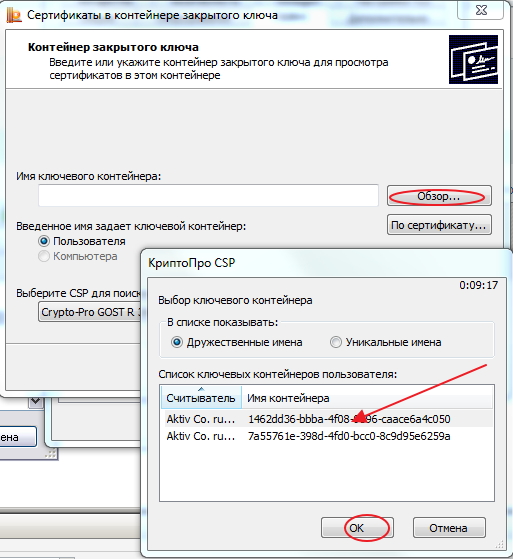

- Как добавить контейнер при установке сертификата в СКЗИ

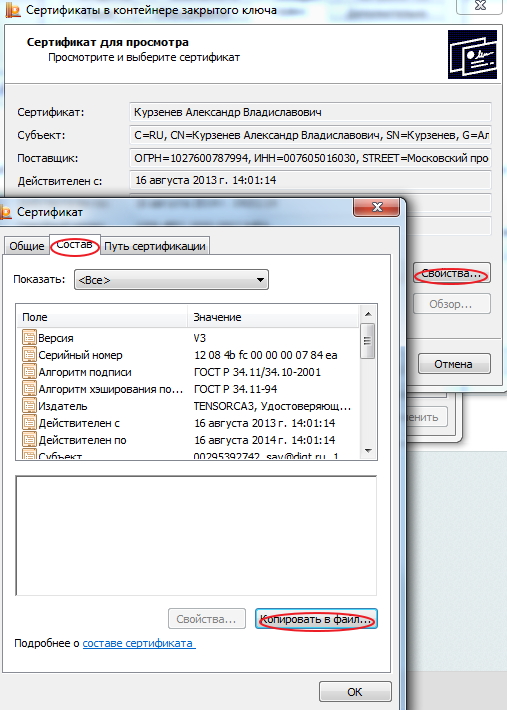

- Установка личного сертификата КриптоПро CSP

- Установка личного сертификата VipNet CSP

- Что делать, если мастер установки не находит контейнер

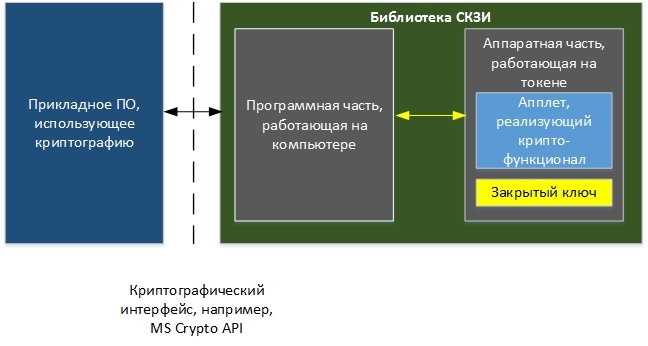

- Матчасть

- Создаем пароль для контейнера

- Новости и статьи

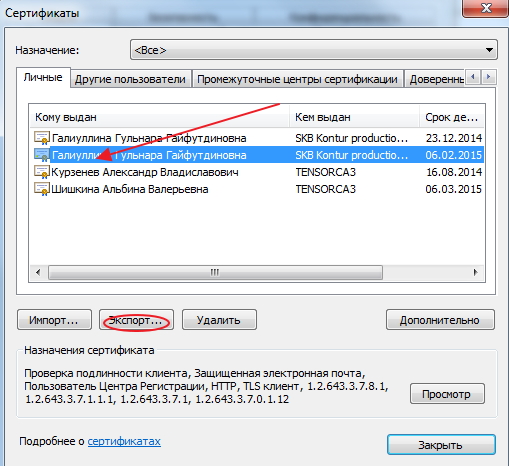

- Как экспортировать открытый ключ

- Как экспортировать открытый ключ

- Как экспортировать открытый ключ

- Как экспортировать открытый ключ

- Сертификаты не отвечают критериям КриптоПро

- По-новому взглянем на наш тестовый стенд

- Электронная подпись описи содержания пакета недействительна

- Проблемы с браузером

- Не работает служба инициализации

- Как получить и ввести ключ КриптоПро 4. 0 9944, если программа уже установлена

- 1 способ

- 2 способ

- Наш каталог продукции

Ошибка при проверке цепочки сертификатов в КриптоПро

Юридически значимую документацию можно заверить электронной подписью только в том случае, если СКЗИ подтвердит надежность (доверенность) сертификата. Для этого программа проверяет цепочку сертификации (ЦС), состоящую из таких элементов:

- корневой сертификат от Минкомсвязи (начальное звено цепи), выданный УЦ;

- промежуточный сертификат УЦ (ПС);

- СКПЭП.

Правильно построенная ЦС подтверждает, что СКПЭП (конечное звено) имеет доверенный путь (от Минкомсвязи к УЦ, от УЦ к пользователю). Ошибка при проверке цепочки сертификатов в КриптоПро свидетельствует о том, что минимум один элемент в этой системе искажен. ЭП при этом считается недействительной и не принимается для подписания файлов.

| Причина | Решение |

| Один из сертификатов поврежден или некорректно установлен | Переустановить сертификат |

| Неправильно установлено СКЗИ (или стоит устаревшая версия) | Удалить и заново установить программу |

| Устаревшая версия веб-браузера | Обновить браузер |

| На ПК не актуализированы дата и время | Указать в настройках компьютера правильные значения |

На первой причине остановимся подробнее. Чтобы проверить состояние ЦС, откройте папку криптопровайдера, выберите раздел «Сертификаты» → «Личное». Если цепочка нарушена, во вкладке «Общее» будет сообщение о том, что СКПЭП не удалось проверить на надежность.

Устранение сбоя следует начинать с верхнего звена (КС). Файл предоставляется клиенту в удостоверяющем центре вместе с остальными средствами: ключи, СКПЭП, промежуточный сертификат и физический носитель. Кроме того, его можно скачать бесплатно на сайте Казначейства (КС для всех одинаковый). Как загрузить КС:

- Открыть документ от Минкомсвязи на компьютере.

- В разделе «Общее» выбрать команду установки.

- Установить галочку напротив пункта «Поместить в хранилище».

- Из списка выбрать папку «Доверенные корневые центры».

- Нажать «Далее» — появится уведомление об успешном импорте.

По завершении процедуры рекомендуется перезагрузить ПК. Если сбой не устранен, переходим к промежуточному компоненту. При утере ПС его можно загрузить с официального сайта УЦ. Процесс установки такой же, как и для КС, но в качестве хранилища должно быть указано «Промежуточные центры».

После перезагрузки ПК снова зайдите в папку «Личное» и откройте СКПЭП. Если во вкладке «Путь сертификации» будет статус «Сертификат действителен» — ошибка устранена.

Читаем закрытый ключ и конвертируем

Файл privkey.c

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <openssl/pem.h>

#include <openssl/cms.h>

#include <openssl/err.h>

#include "gost_lcl.h"

/* Convert little-endian byte array into bignum */

BIGNUM *reverse32bn(char *b, BN_CTX *ctx)

{

BIGNUM *res;

char buf[32];

BUF_reverse(buf, b, 32);

res = BN_bin2bn(buf, 32, BN_CTX_get(ctx));

OPENSSL_cleanse(buf, sizeof(buf));

return res;

}

void xor_material(char *buf36, char *buf5C, char *src)

{

int i;

for(i = 0; i < 32; i++)

{

buf36[i] = src[i] ^ 0x36;

buf5C[i] = src[i] ^ 0x5C;

}

}

int make_pwd_key(char *result_key, char *start12, int start12_len, char *passw)

{

int result;

int i;

char pincode4[1024];

int pin_len;

char current[32];

char material36[32];

char material5C[32];

char hash_result[32];

gost_hash_ctx ctx;

init_gost_hash_ctx(&ctx, &GostR3411_94_CryptoProParamSet);

memset(pincode4, 0, sizeof(pincode4));

pin_len = strlen(passw);

if (pin_len*4 > sizeof(pincode4)) { result = 1; goto err; }

for(i = 0; i < pin_len; i++)

pincode4[i*4] = passw[i];

start_hash(&ctx);

hash_block(&ctx, start12, start12_len);

if (pin_len)

hash_block(&ctx, pincode4, pin_len * 4);

finish_hash(&ctx, hash_result);

memcpy(current, (char*)"DENEFH028.760246785.IUEFHWUIO.EF", 32);

for(i = 0; i < (pin_len?2000:2); i++)

{

xor_material(material36, material5C, current);

start_hash(&ctx);

hash_block(&ctx, material36, 32);

hash_block(&ctx, hash_result, 32);

hash_block(&ctx, material5C, 32);

hash_block(&ctx, hash_result, 32);

finish_hash(&ctx, current);

}

xor_material(material36, material5C, current);

start_hash(&ctx);

hash_block(&ctx, material36, 32);

hash_block(&ctx, start12, start12_len);

hash_block(&ctx, material5C, 32);

if (pin_len)

hash_block(&ctx, pincode4, pin_len * 4);

finish_hash(&ctx, current);

start_hash(&ctx);

hash_block(&ctx, current, 32);

finish_hash(&ctx, result_key);

result = 0; //ok

err:

return result;

}

BIGNUM *decode_primary_key(char *pwd_key, char *primary_key, BN_CTX *bn_ctx)

{

BIGNUM *res;

char buf[32];

gost_ctx ctx;

gost_init(&ctx, gost_cipher_list->sblock);

gost_key(&ctx, pwd_key);

gost_dec(&ctx, primary_key, buf, 4);

res = reverse32bn(buf, bn_ctx);

OPENSSL_cleanse(buf, sizeof(buf));

return res;

}

BIGNUM *remove_mask_and_check_public(char *oid_param_set8, BIGNUM *key_with_mask, BIGNUM *mask, char *public8, BN_CTX *ctx)

{

int result;

EC_KEY *eckey = NULL;

const EC_POINT *pubkey;

const EC_GROUP *group;

BIGNUM *X, *Y, *order, *raw_secret, *mask_inv;

char outbuf[32], public_X[32];

ASN1_OBJECT *obj;

int nid;

order = BN_CTX_get(ctx);

mask_inv = BN_CTX_get(ctx);

raw_secret = BN_CTX_get(ctx);

X = BN_CTX_get(ctx);

Y = BN_CTX_get(ctx);

if (!order || !mask_inv || !raw_secret || !X || !Y) { result = 1; goto err; }

obj = ASN1_OBJECT_create(0, oid_param_set8+1, *oid_param_set8, NULL, NULL);

nid = OBJ_obj2nid(obj);

ASN1_OBJECT_free(obj);

if (!(eckey = EC_KEY_new())) { result = 1; goto err; }

if (!fill_GOST2001_params(eckey, nid)) { result = 1; goto err; }

if (!(group = EC_KEY_get0_group(eckey))) { result = 1; goto err; }

if (!EC_GROUP_get_order(group, order, ctx)) { result = 1; goto err; }

if (!BN_mod_inverse(mask_inv, mask, order, ctx)) { result = 1; goto err; }

if (!BN_mod_mul(raw_secret, key_with_mask, mask_inv, order, ctx)) { result = 1; goto err; }

if (!EC_KEY_set_private_key(eckey, raw_secret)) { result = 1; goto err; }

if (!gost2001_compute_public(eckey)) { result = 1; goto err; }

if (!(pubkey = EC_KEY_get0_public_key(eckey))) { result = 1; goto err; }

if (!EC_POINT_get_affine_coordinates_GFp(group, pubkey, X, Y, ctx)) { result = 1; goto err; }

store_bignum(X, outbuf, sizeof(outbuf));

BUF_reverse(public_X, outbuf, sizeof(outbuf));

if (memcmp(public_X, public8, 8) != 0) { result = 1; goto err; }

result = 0; //ok

err:

if (eckey) EC_KEY_free(eckey);

if (result == 0) return raw_secret;

return NULL;

}

int file_length(char *fname)

{

int len;

FILE *f = fopen(fname, "rb");

if (f == NULL) return -1;

fseek(f, 0, SEEK_END);

len = ftell(f);

fclose(f);

return len;

}

int read_file(char *fname, int start_pos, char *buf, int len)

{

int read_len;

FILE *f = fopen(fname, "rb");

if (f == NULL) return 1;

if (start_pos) fseek(f, start_pos, SEEK_SET);

read_len = fread(buf, 1, len, f);

fclose(f);

if (read_len != len) return 1;

return 0; //ok

}

int get_asn1_len(unsigned char *buf, int *size_hdr)

{

int n, i, res;

int pos = 0;

if ((buf[pos]&0x80) == 0) {

*size_hdr = 1;

return buf[pos];

}

n = buf[pos++]&0x7f;

res = 0;

for(i = 0; i < n; i++) {

res = res*256 + buf[pos++];

}

*size_hdr = n+1;

return res;

}

#define MAX_HEADER 20000

int read_container(char *fpath, int flag2, char *salt12, char *primary_key, char *masks_key, char *public8, char *oid_param_set8)

{

int result;

char primary_path[1024+30];

char masks_path[1024+30];

char header_path[1024+30];

char header_buf[MAX_HEADER];

int header_len;

int i, len, pos, size_hdr;

if (strlen(fpath)>1024) { result = 1; goto err; }

sprintf(header_path, "%s/header.key", fpath);

if (flag2 == 0)

{

sprintf(primary_path, "%s/primary.key", fpath);

sprintf(masks_path, "%s/masks.key", fpath);

}

else

{

sprintf(primary_path, "%s/primary2.key", fpath);

sprintf(masks_path, "%s/masks2.key", fpath);

}

if (read_file(primary_path, 4, primary_key, 32)) { result = 1; goto err; }

if (read_file(masks_path, 4, masks_key, 32)) { result = 1; goto err; }

if (read_file(masks_path, 0x26, salt12, 12)) { result = 1; goto err; }

header_len = file_length(header_path);

if (header_len < 0x42 || header_len > MAX_HEADER) { result = 1; goto err; }

if (read_file(header_path, 0, header_buf, header_len)) { result = 1; goto err; }

//------------- skip certificate ---------------------------

pos = 0;

for(i = 0; i < 2; i++)

{

get_asn1_len(header_buf+pos+1, &size_hdr);

pos += size_hdr+1;

if (pos > header_len-8) { result = 2; goto err; }

}

//------------------ get oid_param_set8 -----------------------

#define PARAM_SET_POS 34

if (memcmp(header_buf+pos+PARAM_SET_POS, "\x6\x7", 2) != 0) { result = 2; goto err; }

memcpy(oid_param_set8, header_buf+pos+PARAM_SET_POS+1, 8);

//------------------ get public8 -----------------------

result = 2; //not found

pos += 52;

for(i = 0; i < 3; i++)

{

len = get_asn1_len(header_buf+pos+1, &size_hdr);

if (len == 8 && memcmp(header_buf+pos, "\x8a\x8", 2) == 0)

{

memcpy(public8,header_buf+pos+2,8);

result = 0; //ok

break;

}

pos += len+size_hdr+1;

if (pos > header_len-8) { result = 2; goto err; }

}

err:

OPENSSL_cleanse(header_buf, sizeof(header_buf));

return result;

}

#define START_OID 0x12

#define START_KEY 0x28

unsigned char asn1_private_key[72] = {

0x30,0x46,2,1,0,0x30,0x1c,6,6,0x2a,0x85,3,2,2,0x13,0x30,0x12,6,7,0x11,

0x11,0x11,0x11,0x11,0x11,0x11,6,7,0x2a,0x85,3,2,2,0x1e,1,4,0x23,2,0x21,0

};

int main(int argc, char **argv)

{

int result;

char *container_path;

char *passw;

char salt12[12];

char primary_key[32];

char masks_key[32];

char public8[8];

char oid_param_set8[8];

BN_CTX *ctx;

BIGNUM *key_with_mask;

BIGNUM *mask;

BIGNUM *raw_key;

char pwd_key[32];

char outbuf[32];

ctx = BN_CTX_new();

if (argc == 2)

{

container_path = argv[1];

passw = "";

}

else

if (argc == 3)

{

container_path = argv[1];

passw = argv[2];

}

else

{

printf("get_private container_path [passw]\n");

result = 1;

goto err;

}

if (read_container(container_path, 0, salt12, primary_key, masks_key, public8, oid_param_set8) != 0 &&

read_container(container_path, 1, salt12, primary_key, masks_key, public8, oid_param_set8) != 0)

{

printf("can not read container from %s\n", container_path);

result = 2;

goto err;

}

make_pwd_key(pwd_key, salt12, 12, passw);

key_with_mask = decode_primary_key(pwd_key, primary_key, ctx);

OPENSSL_cleanse(pwd_key, sizeof(pwd_key));

mask = reverse32bn(masks_key, ctx);

raw_key = remove_mask_and_check_public(oid_param_set8, key_with_mask, mask, public8, ctx);

if (raw_key)

{

BIO *bio;

store_bignum(raw_key, outbuf, sizeof(outbuf));

memcpy(asn1_private_key+START_OID, oid_param_set8, 8);

memcpy(asn1_private_key+START_KEY, outbuf, 32);

//bio = BIO_new_file("private.key", "w");

bio = BIO_new_fp(stdout, BIO_NOCLOSE | BIO_FP_TEXT);

PEM_write_bio(bio, "PRIVATE KEY", "", asn1_private_key, sizeof(asn1_private_key));

BIO_free(bio);

OPENSSL_cleanse(outbuf, sizeof(outbuf));

OPENSSL_cleanse(asn1_private_key, sizeof(asn1_private_key));

result = 0; //ok

}

else

{

printf("Error check public key\n");

result = 3;

}

err:

BN_CTX_free(ctx);

OPENSSL_cleanse(salt12, sizeof(salt12));

OPENSSL_cleanse(primary_key, sizeof(primary_key));

OPENSSL_cleanse(masks_key, sizeof(masks_key));

return result;

}

Небольшой комментарий.

Основную работу выполняют следующие 3 функции:

1. Создаем ключ хранения исходя из 12-ти байтовой «соли» и пароля.

make_pwd_key(pwd_key, salt12, 12, passw);

2. Расшифровываем основной ключ на ключе хранения.

key_with_mask = decode_primary_key(pwd_key, primary_key, ctx);

3. Делим ключ с маской на маску.

raw_key = remove_mask_and_check_public(oid_param_set8, key_with_mask, mask, public8, ctx);

Но так как в библиотеке OpenSLL операция деления по модулю традиционно отсутствует, пользуемся операцией взятия обратного числа и умножением.

if (!BN_mod_inverse(mask_inv, mask, order, ctx)) { result = 1; goto err; }

if (!BN_mod_mul(raw_secret, key_with_mask, mask_inv, order, ctx)) { result = 1; goto err; }

Серийный номер для КриптоПро 4. 0 сборка 9944

Лицензия или серийный номер КриптоПро — это ключ, который пользователь вводит для активации купленной версии программы. То есть пользоваться программной компонентой можно в период действия ключа, аналогично антивирусному ПО, лицензию на которое мы приобретаем на определенный период. По истечении срока действия софт становится неактивным, и, чтобы возобновить подписку, нужно купить новый ключ для активации функций программного модуля.

Рассмотрим, как указать серийный номер для КриптоПро 4.0 9944 при установке платной версии. Чтобы пользоваться сервисами компании, необходима регистрация на портале. Для этого предстоит заполнить онлайн-форму, где следует указать: e-mail, номер телефона, имя и фамилию.

Приобрести утилиту можно на сайте разработчика или у официальных партнеров компании. Нужно заполнить онлайн-заявку и оплатить выставленный счет. Для физических лиц возможна оплата банковскими картами, для юридических и ИП — безналичный расчет.

После оплаты клиент получает доступ к ссылке на портале для установки программы. Организации могут забрать ПО только в офисе компании или оформить доставку. Как программу устанавливают на ПК:

- Запустить Мастер установки.

- Ознакомиться с пунктами договора и принять условия.

- В меню «Сведения о пользователе» указать в соответствующих графах название компании и имя пользователя. В третью графу ввести номер ключа — указан в лицензионном бланке, который предоставит продавец с дистрибутивом программы. Его также могут прислать по почте, после оформления онлайн-покупки ПО.

- Далее ввести параметры для установки программы (выборочная или стандартная).

Подтвердить инсталляцию и нажать «Готово» по завершении процесса.

Обратите внимание, если лицензия ограничена по сроку действия, то отсчет периода ее использования начинается с даты первой инсталляции утилиты.

Мы готовы помочь!

Задайте свой вопрос специалисту в конце статьи. Отвечаем быстро и по существу. К комментариям

Файл header. key

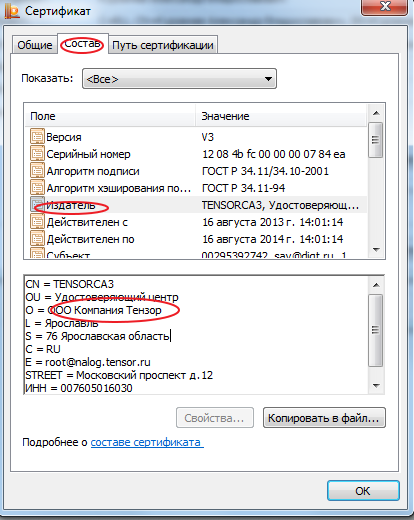

Из этого файла нам потребуется параметры электронной подписи CryptoProParamSet (подчеркнуто красным).

- GostR3410_2001_CryptoPro_A_ParamSet — 1.2.643.2.2.35.1

- GostR3410_2001_CryptoPro_B_ParamSet — 1.2.643.2.2.35.2

- GostR3410_2001_CryptoPro_C_ParamSet — 1.2.643.2.2.35.3

- GostR3410_2001_CryptoPro_XchA_ParamSet — 1.2.643.2.2.36.0

- GostR3410_2001_CryptoPro_XchB_ParamSet — 1.2.643.2.2.36.1

А также первые 8 байт открытого ключа (подчеркнуто) для контроля правильности чтения закрытого.

Как скопировать контейнер закрытого ключа

Используя функции криптомодуля, можно репродуцировать каталог, содержащий личный ЗК, предназначенный для генерации цифровой подписи. Как скопировать контейнер закрытого ключа с помощью КриптоПро CSP? Пошаговый алгоритм действий будет следующим:

- Запустите криптопровайдер.

- Перейдите ко вкладке «Сервис».

- Жмите «Скопировать».

- В новом окне щелкните кнопку «Обзор».

- Из ниспадающего перечня контейнеров выберите нужный.

- Введите название контейнера – в него будет перенесен ваш закрытый ключ. Допускается использование кириллицы и пробелов.

- Щелкайте «Готово».

- Появится новое окошко выбора ключевого носителя. Укажите подключенный к рабочей машине считыватель или выделите параметр «Реестр», если хотите репродуцировать данные в хранилище ОС.

- Криптомодуль предложит установить пароль (для каталога, скопированного в реестр ОС) или пин-код (для защищенной папки, продублированной на считыватель). Вы можете этого не делать: оставьте строку пустой и кликайте «Ok».

После завершения операции криптопровайдер перенаправит вас на вкладку «Сервис».

За 30 минут настроим вашу версию КриптоПро CSP для работы «под ключ»!

Оставьте заявку и получите консультацию.

Оцените, насколько полезна была информация в статье?

Наш каталог продукции

У нас Вы найдете широкий ассортимент товаров в сегментах кассового, торгового, весового, банковского и офисного оборудования.

Посмотреть весь каталог

Как установить сертификат ключа проверки ЭП в контейнер – подготовка

Первый шаг – это заполнение электронного формуляра данными, необходимыми для формирования запроса на создание СКПЭП. Указать потребуется Ф. И. О. заявителя и действительный адрес его электронной почты.

Для примера рассмотрим, как организована процедура в одном из самых популярных центров сертификации – УЦ Такском. Пользователям предоставляется возможность удаленно получить совершенно новый или проапдейтить имеющийся СКПЭП:

- по карточке (маркеру) временного доступа – если заявитель запрашивает документ впервые;

- по текущему сертификату – на основании уже имеющихся сведений с целью их обновления или при условии, что до окончания периода действия СКПЭП остается меньше двух месяцев и/или требуется коррекция юридического адреса и/или краткого наименования организации.

При заполнении формуляра на сайте УЦ Такском потребуется указать паспортные данные руководителя или уполномоченного сотрудника организации:

- Ф. И. О.;

- пол;

- дату и место рождения;

- гражданство;

- наименование основного документа (паспорт гражданина РФ), его серию, номер, дату выдачи;

- полное наименование выдавшего его госоргана;

- код подразделения.

После завершение ввода данных пользователю нужно нажать желтую кнопку «Продолжить». Он перенаправляется на страницу настройки уведомлений и указывает номер контактного телефона. Спустя несколько секунд приходит СМС-сообщение, содержащее код подтверждения – его нужно ввести в строку новой формы.

Решим любые проблемы с вашим оборудованием!

Оставьте заявку и получите консультацию в течение 5 минут.

Второй шаг – выбор ключевого носителя:

- Криптомодуль откроет новое интерактивное окно в случае, если пользователь подключил к рабочей машине несколько токенов (или смарт-карт). Учтите: при подсоединении всего одного считывателя, последний выбирается программой автоматически – никаких оповещений программа не отсылает.

- Укажите нужное устройство или выделите параметр «Реестр», если хотите с помощью КриптоПро CSP установить сертификат сразу в контейнер хранилища ОС.

- Нажмите «Ok».

- Приложение запустит «Биологический датчик случайных чисел» (далее – БДСЧ) – работа с опцией будет доступна в новом окошке. Следуйте интерактивным подсказкам. БДСЧ генерирует первоначальную последовательность датчика случайных чисел (далее – ДСЧ).

Для успешного завершения процесса нужно нажимать кнопки клавиатуры или перемещать мышку в произвольном порядке.

Мы готовы помочь!

Задайте свой вопрос специалисту в конце статьи. Отвечаем быстро и по существу. К комментариям

Конфигурация тестового стенда

Соберем тестовый стенд с конфигурацией, типовой для машин, участвующих в электронном документообороте (ЭДО):

- ОС MS Windows 7 SP1

- СКЗИ КриптоПРО CSP 3.9.8423

- Драйверы Рутокен для Windows (x86 и x64). Версия: v.4.1.0.0 от 20.06.2016, WHQL-certified

- Единый Клиент JaCarta и JaCarta SecurLogon. Версия 2.9.0 сборка 1531

- КриптоАРМ Стандарт Плюс 5. Версия 5.2.0.8847.

Для тестирования будут использоваться токены с неизвлекамым ключом:

- Рутокен ЭЦП. Версия 19.02.14.00 (02)

- JaCarta ГОСТ. Номер модели JC001-2.F09 v2.1

Получается, что Рутокен ЭЦП и JaCarta ГОСТ не являются токенами с неизвлекаемым ключом?

Опять нет. Данные устройства могут реализовывать функционал ФКН (но, возможно, в меньшем объеме, чем при использовании их совместно с СКЗИ КриптоПРО), но для этого нужен софт, который умеет работать с апплетами размещенными на токенах. Таким софтом может быть КриптоАРМ Стандарт 5 Плюс. Он это умеет. При генерации ключевой пары в мастере КриптоАРМ можно выбрать криптопровайдер, который будет использоваться, например, Rutoken ECP или eToken GOST. Это и позволит использовать токен как ФКН.

Выводы

- Не верьте продавцам, чушь вам городящим. Использование обычных версий криптопровайдера КриптоПРО CSP и обычных Рутокен ЭЦП или JaCarta ГОСт не позволяют реализовать технологию ФКН.

- Для использования технологии ФКН совместно с продуктами ООО «КРИПТО-ПРО» необходимы как специально подготовленные токены, содержащие апплет, с которым умеет работать СКЗИ, так и специальные версии криптопровайдера КриптоПРО CSP, которые умеют работать с апплетом на токенах.

- Рутокен ЭЦП и JaCarta ГОСТ умеет самостоятельно реализовывать технологию ФКН, но для этого необходим специальный софт.

Как создать ключевой контейнер

Ключевой контейнер – это «запароленный» каталог в хранилище (реестре) или системной библиотеке «операционки» (далее – ОС) или на защищенном ключевом USB-носителе: токене, смарт-карте. Он считается одним из инструментов защиты криптографических средств генерации и верификации ЭП, лицензий, сертификатов, паролей и другой личной информации.

Криптометод организации и иерархии персональных данных предусматривает обязательное использование защищенного каталога как части комплекса гарантий сохранности и конфиденциальности сведений, необходимых для активации ЭП. Фактически, создавая новую папку для хранения СКПЭП, доступ к которой обеспечивается путем ввода пароля, пользователь формирует новое хранилище.

Помимо выполнения основных функций – генерации и верификации ЭП – КриптоПро CSP «умеет» функционировать как зависимая компонента: приложение можно вызывать из сторонних программ. Например, через веб-интерфейс сайта УЦ, в который заявитель обратился за услугой обновления СКПЭП. КриптоПро CSP бывает необходим и для того, чтобы создать ключевой контейнер и установить в него сертификат ключа проверки ЭЦП, в том числе с обращением к службе сертификации ОС Microsoft (далее – MS) Windows Server.

Испытать работу генератора ключей и ознакомиться с процедурой запроса СКПЭП можно на странице тестового удостоверяющего центра разработчика программного модуля. Ниже мы пошагово опишем этот процесс.

Внимание! Если вы запрашиваете СКПЭП, который планируете использовать при работе с электронной почтой, указывайте «Область применения ключа». Также учитывайте: вы не получите доступа к криптофункциям для e-mail, если указанный адрес электронной почты не совпадает с зарегистрированным в MS Outlook Express.

Чтобы получить возможность применять выданный по удаленному запросу СКПЭП при обмене данными по протоколу TLS, перейдите к разделу «Область применения ключа» и укажите его тип: «Сертификат аутентификации клиента».

Как сделать, чтобы все было хорошо?

Чтобы с помощью продуктов ООО “КРИПТО-ПРО” реализовать технологию ФКН, необходимо:

1. Купить специальную версию библиотеки СКЗИ:

— для Рутокен ЭЦП — СКЗИ КриптоПРО Рутокен CSP.

— для JaCarta ГОСТ – СКЗИ КриптоПро ФКН CSP.

2. Одновременно с библиотекой СКЗИ необходимо приобрести специально подготовленные токены, содержащие в себе программные части (апплеты), с которыми умеет работать КриптоПРО Рутокен CSP или КриптоПро ФКН CSP соответственно.

Извлечение ключа из токена с неизвлекаемым ключом

Довольно часто при оформлении сертификатов ключей электронной подписи можно наблюдать навязчивый пиар токенов с неизвлекаемым ключом. Продавцы из удостоверяющих центров уверяют, что, купив у них СКЗИ КриптоПРО CSP и токен с неизвлекаемым ключом (Рутокен ЭЦП или JaCarta ГОСТ), мы получим сертифицированные СКЗИ, обеспечивающие 100%-ную защиту от кражи ключей с токена. Но так ли это на самом деле? Для ответа на этот вопрос проведем простой эксперимент…

Ключ для КриптоПро 4. 0 9944 и варианты лицензий

В зависимости от вида лицензии, продавец предоставляет определенный ключ для КриптоПро 4.0 9944 или других версий программы. Стоимость и функции разрешения также зависят от его типа. Виды лицензий:

- По типу операционной системы: разрешения, которые подбирают в зависимости от ОС компьютера покупателя. Например, CSP 4 релиза подходит для 32- и 64-разрядных Windows версии XP, Vista, 7, 8, 8.1 и 10.

- По длительности периода действия: с ограниченным сроком (на год) и бессрочные.

- По применению: серверная — устанавливают на сервер, разрешено применение для неограниченного количества пользователей. Клиентская или автономная — разрешение для одного ПК. Встроенная — реализуется в составе электронной подписи на носителе.

Применять можно на любом ПК, так как самостоятельная установка не нужна, но только в комплекте с ЭП.

За 30 минут настроим ЭЦП для работы под ключ.

Оставьте заявку и получите консультацию в течение 5 минут.

Проведение тестирования

1. Создадим исходный ключевой документ.

2.Сформируем рабочие ключевые документы.

3.Уничтожим исходный ключевой документ

Описание

Штатными средствами СКЗИ КриптоПРО CSP удалим из реестра ключевой контейнер test-key-reestr.

4. Скопируем ключевую информацию из рабочих ключевых документов

Как мы видим, ключевая информация успешно скопирована или, другим языком, извлечена из токенов с неизвлекаемым ключом. Получается, что производители токенов и СКЗИ врут? На самом деле нет, и ситуация сложнее, чем кажется на первый взгляд. Исследуем матчасть по токенам.

КриптоПро вставлен другой носитель

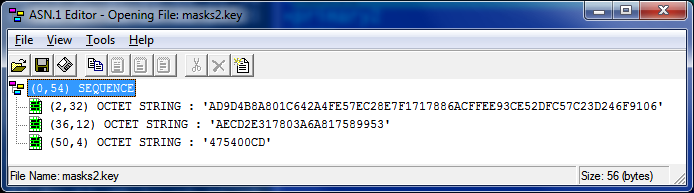

Ошибка «Вставьте ключевой носитель» или «Вставлен другой носитель» возникает при попытке подписания электронного документа. Сначала следует убедиться, что USB-токен с сертификатом подключен к ПК (в качестве носителя используются защищенные криптоключи или обычные флешки). Токен должен соответствовать сертификату. Если носитель подсоединен к ПК, но сообщение об ошибке все равно появляется, следует переустановить сертификат через CryptoPro:

- Открыть меню «Пуск» → «Панель управления» → «КриптоПро CSP».

- Зайти во вкладку «Сервис» → «Посмотреть сертификаты в контейнере» → «Обзор».

- Выбрать из списка ключевой контейнер, нажать ОК и «Далее».

- Нажать «Установить». Если появится предупреждение о том, что сертификат уже присутствует в хранилище, дать согласие на его замену.

- Дождаться загрузки сертификата в хранилище «Личное» и нажать ОК.

После переустановки рекомендуется перезагрузить ПК. Для первичной инсталляции СКПЭП применим аналогичный алгоритм действий.

Мы готовы помочь!

Задайте свой вопрос специалисту в конце статьи. Отвечаем быстро и по существу. К комментариям

Сборка утилиты конвертирования ключа

Далее сборка исходников описана для Linux версии.

Версию для Windows можно скачать отсюда там же есть сертификаты и закрытый ключ для тестирования, для сборки потребуется бесплатный компилятор Borland C++ 5.5

Компиляция OpenSSL библиотеки

После скачивания и распаковки исходных текстов openssl в целевой директории выполняем команды:

./config

make

Получаем готовую библиотеку libcrypto.a в текущей директории.

Также потребуются заголовочные файлы из директорий engines/ccgost и include.

Компиляция privkey

gcc -o privkey -Iengines/ccgost -Iinclude privkey.c libcrypto.a -pthread -ldl

Формирование файла закрытого ключа private. key

./privkey /mnt/usbflash/lp-9a0fe.000

Тестовый закрытый ключ в криптоконтейнере lp-9a0fe.000, сертификат открытого ключа signer.cer и другие файлы для тестирования можно взять отсюда

Получаем результат работы:

-----BEGIN PRIVATE KEY-----

MEYCAQAwHAYGKoUDAgITMBIGByqFAwICJAAGByqFAwICHgEEIwIhAKzsrv/l1Uwk

uzph/LQN9mux0Jz0yaW21kOYEFv0Xyut

-----END PRIVATE KEY-----

Cохраняем в private.key

Пользуемся закрытым ключом private. key для подписывания файла file. txt

openssl cms -sign -inkey private.key -in file.txt -CAfile CA.cer -signer signer.cer -engine gost -out test.sign -outform DER -noattr -binary

Проверяем подпись

openssl cms -verify -content file.txt -in test.sign -CAfile CA.cer -signer signer.cer -engine gost -inform DER -noattr -binary

Все работает просто замечательно!

Спасибо за внимание. Это была моя первая статья на хабре.

Файл masks. key

Содержит 32 байта маски ключа в формате Asn1, зашифрованного на ключе хранения pwd_key. Далее 12 байт «затравочной» информации для генерации ключа хранения pwd_key, если криптоконтейнер защищен паролем, то пароль также участвует в генерации ключа хранения.

Далее контрольная сумма (имитозащита) 4 байта. Контрольной информацией для простоты мы пользоваться не будем, общий контроль будет осуществляться путем генерации открытого ключа и сравнения первых 8 байт полученного ключа с соответствующим полем из файла header.key:

«1С-ЭДО» не видит КриптоПро CSP

«1С-ЭДО» — программа для обмена электронными документами, интегрированная в учетную базу «1С». Сервис позволяет удаленно взаимодействовать с контрагентами и отправлять отчетность в надзорные органы (ФНС, ПФР, ФСС, Росстат и др.). Чтобы документы приобрели юридическую силу, их необходимо заверить квалифицированной ЭП. Если сервис «1С-ЭДО» «не видит» ключ в КриптоПро CSP, рекомендованы следующие действия:

- проверить, установлена ли на компьютере актуальная версия криптопровайдера;

- при наличии СКЗИ уточнить, соответствует ли оно той программе, которая была указана в настройках обмена с «1С».

Как проверить настройки криптопровайдера:

- Запустить сервис «1С-ЭДО».

- Перейти в раздел «Отчеты» → «Регламентированные отчеты».

- Нажать кнопку «Настройки».

- В подразделе «Документооборот с контролирующими органами» нажать кнопку «Здесь».

Если в поле «Криптопровайдер» указана не та программа, которая установлена на ПК (например, VipNet), поменяйте ее в настройках и сохраните клавишей ОК. Для правильной работы сервиса ЭДО рекомендуется использовать на одном АРМ только один из сертифицированных провайдеров.

Оформим электронную подпись для вашего бизнеса. Установим и настроим в день подачи заявки!

Оставьте заявку и получите консультацию в течение 5 минут.

Оцените, насколько полезна была информация в статье?

Наш каталог продукции

У нас Вы найдете широкий ассортимент товаров в сегментах кассового, торгового, весового, банковского и офисного оборудования.

Посмотреть весь каталог

Бессрочный серийный номер КриптоПро 4. 0 9944

Лицензия КриптоПро 4.0 9944 имеет бессрочный серийный номер — это значит, что разрешение не ограничено периодом действия, и его не нужно обновлять. Пользователю достаточно один раз установить программу и оплатить ключ. Устанавливать утилиту можно только на один компьютер. Она имеет ряд преимуществ по сравнению с предыдущими версиями ПО:

- Установлен диверсификационный алгоритм KDF_TREE_GOSTR3411_2012_256 для симметрического формирования ключей CALG.

- Полностью поддерживает алгоритмы проверки и генерации ЭЦП по ГОСТам Р 34.10-2001, Р 34.10-2012, Р 34.11-94, Р 34.11-2012 и 28147-89.

- Расширен список совместимости с носителями, как Esmart, eToken, Рутокен, JaCarta и т. д.

Описание и списки возможностей опубликованы на сайте разработчика в таблице сравнения версий ПО.

Как добавить контейнер при установке сертификата в СКЗИ

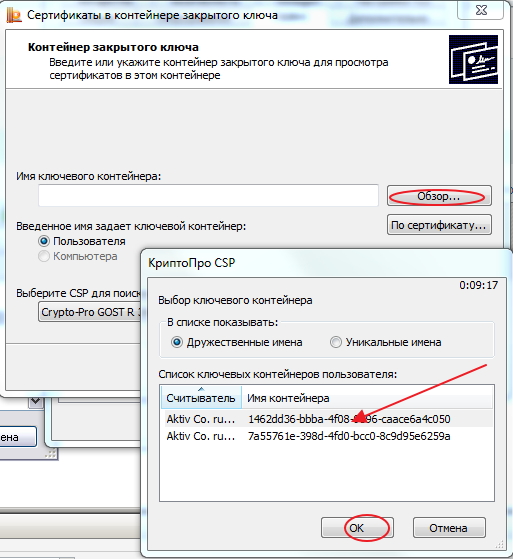

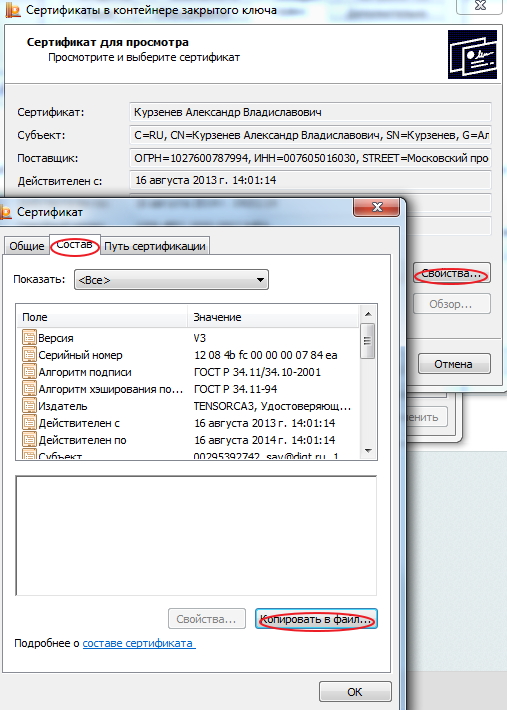

Установка личного сертификата КриптоПро CSP

В открывшемся окне перейдите на вкладку Сервис и нажмите на кнопку Установить личный сертификат.

В следующем окне нужно задать расположение файла сертификата. Для этого выберите путь к файлу с помощью кнопки Обзор.

Откроется окно Контейнер закрытого ключа. Чтобы задать контейнер вручную, нажмите на кнопку Обзор и выберите его из списка. Мастер установки также может находить контейнер автоматически. Для этого установите соответствующую галочку и в блоке Введённое имя задаёт ключевой контейнер выберите нужный вариант: Пользователя или Компьютера.

Выберите хранилище, в которое будет установлен сертификат. Проставьте флажок Установить сертификат в контейнер.

В окне Завершение работы мастера установки личного сертификата проверьте, правильно ли указаны параметры. Чтобы установить сертификат ЭП, нажмите кнопку Готово.

Установка личного сертификата VipNet CSP

На вкладке Контейнеры ключей нажмите кнопку Установить сертификат.

Выберите путь к файлу с помощью кнопки Обзор.

Выберите хранилище, в которое нужно установить сертификат ЭП: текущего пользователя или компьютера.

В следующем окне из выпадающего списка выберите пункт Найти контейнер с закрытым ключом, чтобы поиск произошёл автоматически. Если мастер установки не находит контейнер, можно сделать это вручную. Для этого выберите из выпадающего списка пункт Указать контейнер с закрытым ключом.

После выбора контейнера нажмите ОК и Готово, чтобы закрыть окно.

После завершения установки контейнер и сертификат ЭП будут готовы к использованию.

Что делать, если мастер установки не находит контейнер

Если нужного контейнера нет в списке контейнеров СКЗИ, его можно добавить вручную. Для этого в окне Контейнеры ключей нажмите кнопку Добавить контейнер. В открывшемся окне выберите папку, где находится контейнер требуемого ключа, а в ней — нужный файл.

После выбора контейнера откроется окно с подтверждением. В нём нужно подтвердить, что сертификат пользователя устанавливается в системное хранилище сертификатов. Помните, что при перемещении контейнера ключа ЭП в другой каталог, его придётся установить повторно.

Статья была полезна?

Да

Нет

Комментарии для сайта Cackle

Продукты по направлению

Астрал-ЭТ

Электронная подпись для участия в торгах, работы на государственных порталах и электронного документооборота

1С-ЭТП

Сервис получения ЭП и поиска аукционов из программы 1С

Другие направления

Предыдущая статья

Следующая статья

Следующая статья

Матчасть

То, что на рынке принято называть токеном с неизвлекаемым ключом, правильно называется функциональным ключевым носителем (ФКН) (доп. инфо).

Главным отличием ФКН от обычных токенов (Рутокен S, JaCarta PKI, …) в том, что при выполнении криптографических преобразований (например, формирование электронной подписи) закрытый ключ не покидает устройство. В то время как при использовании обычных токенов закрытый ключ копируется с токена в память комптьютера.

Использование ФКН требует особой организации взаимодействия между прикладным криптографическим ПО и библиотекой СКЗИ (криптопровайдером или, по-другому, CSP).

Здесь важно увидеть, что программная часть библиотеки СКЗИ должна знать о существовании на токене апплета, реализующего криптографический функционал (например, генерация ключа, подпись данных и т.д.) и уметь с ним работать.

Создаем пароль для контейнера

Третий шаг – ввод пин-кода для контейнера, создаваемого средствами КриптоПро CSP. Сохраните его в надежном месте: если вы его потеряете или забудете, пользоваться СКПЭП станет невозможно. Придется оформлять новый документ.

Примечание. При желании повысить уровень защиты личной информации вызовите опцию «Подробнее». В КриптоПро CSP откроется форма с перечнем способов охраны доступа к закрытому ключу (далее – ЗК) создаваемого контейнера – вы сможете выбрать одно из следующих действий:

- установить новый pin-код;

- задать мастер-ключ (закодировать текущий ЗК и преобразовать его в новый);

- сегментировать пароль и разместить его по частям на нескольких носителях.

В токенах и смарт-картах реализована функция поддержки аппаратного pin-кода – если вы используете одного из подобных устройств для создания нового контейнера, скорее всего, КриптоПро CSP «попросит» ввести пароль, который задается по умолчанию:

- 1234567890 – для eToken/JaCarta;

- 12345678 – для Рутокен/ESMART.

Чтобы защитить создаваемый каталог, укажите в поле «Новый пароль» определенную комбинацию символов, которая известна только вам. Повторите ее в строке «Подтверждение» и кликните «Ok».

Вы можете пропустить этот шаг и не задавать пин-код.

Новости и статьи

- Все статьи

- Новости

- Обзоры

- Инструкции

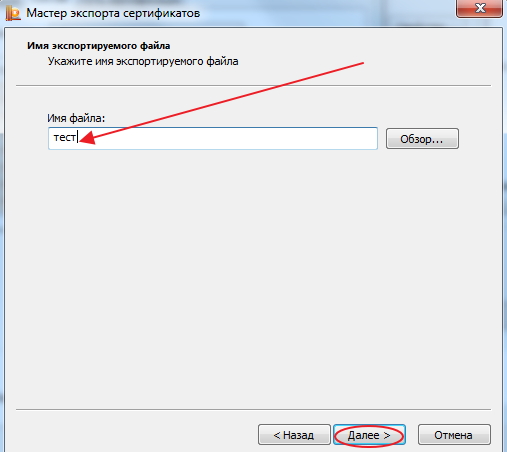

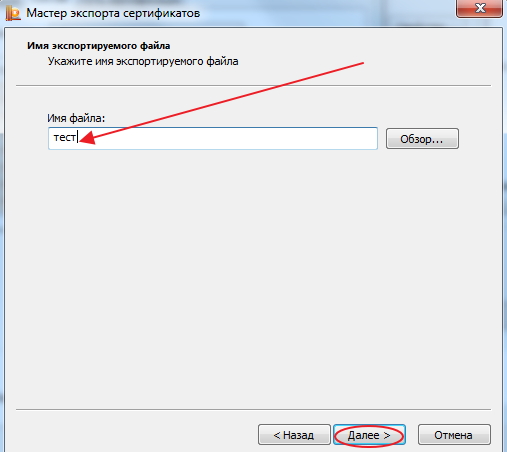

Как экспортировать открытый ключ

Согласно википедии сертификат открытого ключа он же файл открытого ключа, электронная цифровая подпись, сертификат ключа подписи, сертификат ключа проверки электронной подписи (согласно ст. 2 Федерального Закона от 06.04.2011 «Об электронной подписи» № 63-ФЗ) – цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключа. Содержит информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название центра сертификации.

Открытый ключ может быть использован для организации защищённого канала связи с владельцем двумя способами:

Для того чтобы обмениваться зашифрованными сообщениями, сначала нужно обменяться сертификатами открытого ключа. Сообщение шифруется с помощью открытого ключа получателя и расшифровывается его закрытым ключом.

Как экспортировать файл открытого ключа?

Экспорт файла открытого ключа можно осуществить следующими способами:

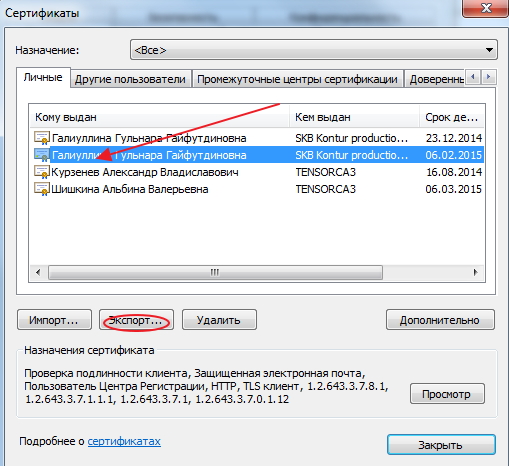

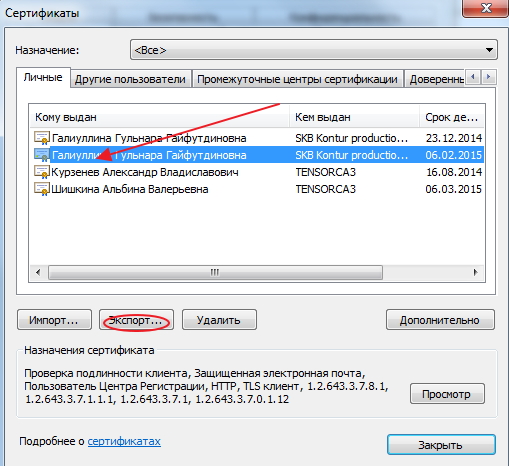

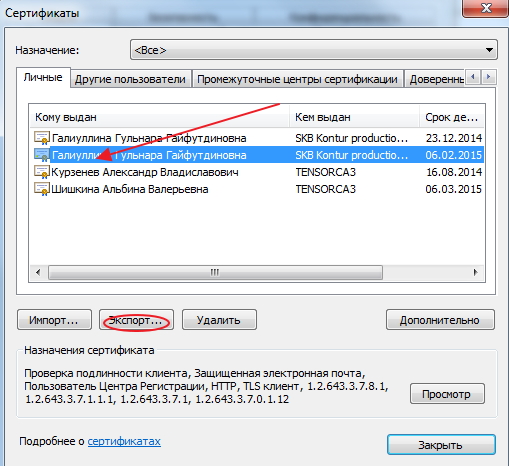

1. Экспорт из хранилища Личные:

- Для этого выбрать в настройках браузера (например Internet Explorer) Настройки / Свойства обозревателя/ Содержание и нажать на кнопку Сертификаты.

- Найти нужный сертификат и нажать Экспорт.

Если в списке отсутствует нужный сертификат, необходимо перейти к пункту 2.

- В окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее.

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее.

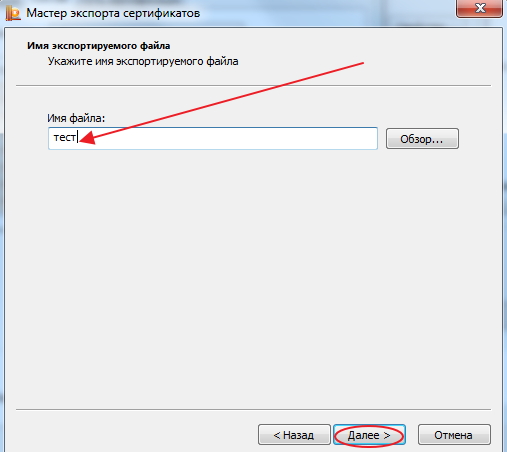

- В следующем окне необходимо кликнуть Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

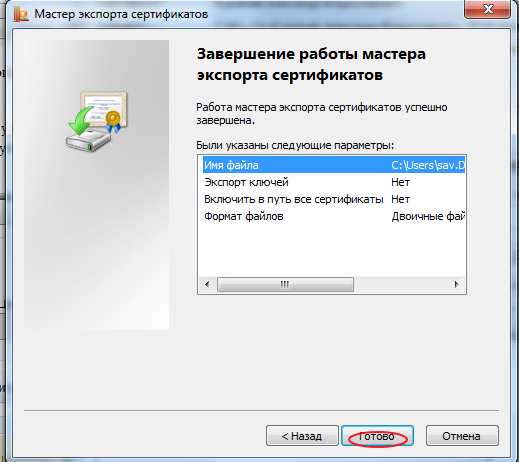

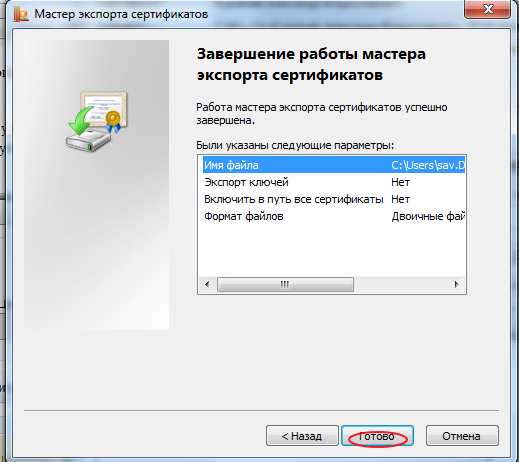

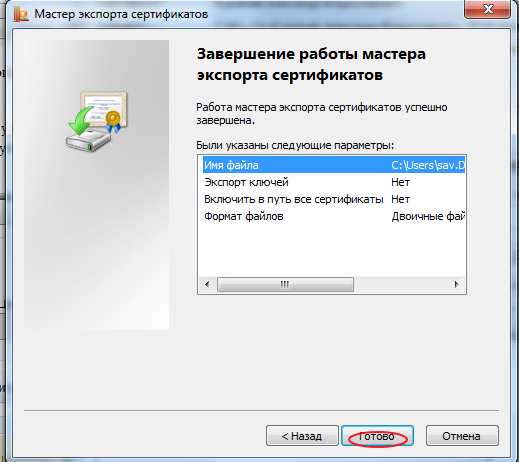

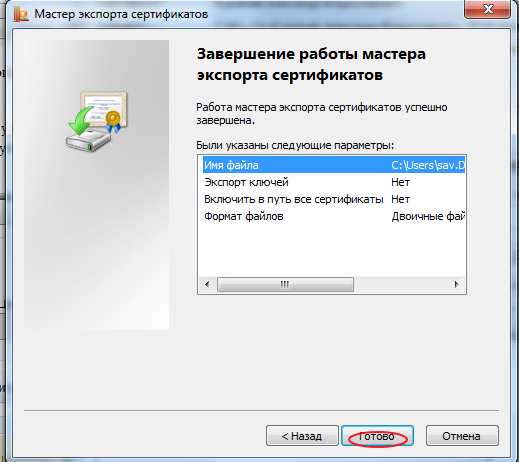

- В следующем окне нажать на кнопку Далее, затем Готово.Дождаться сообщения об успешном экспорте.

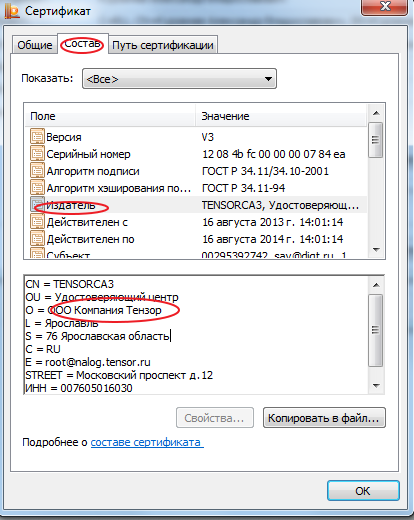

2. Экспорт файла открытого ключа с помощью КриптоПро CSP:

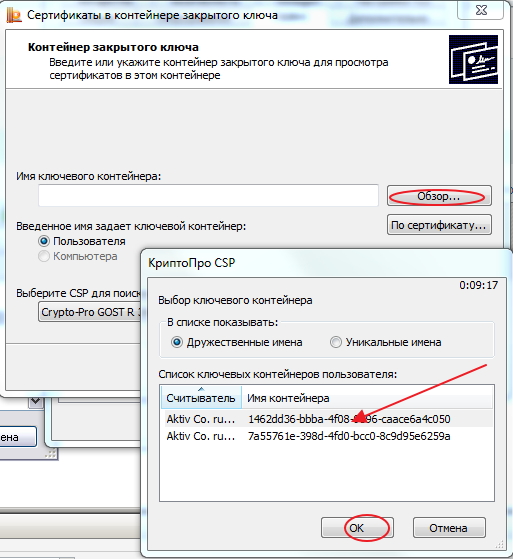

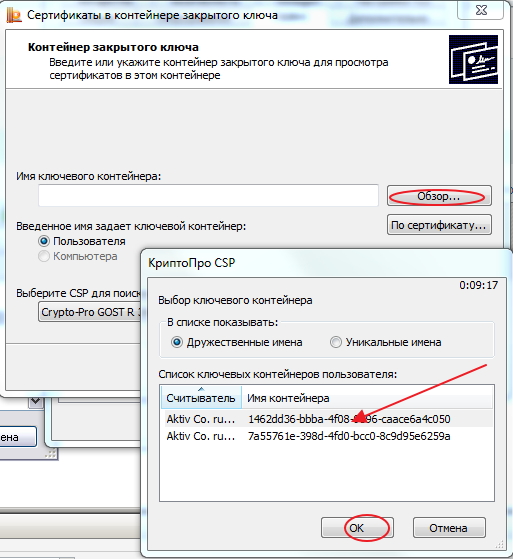

- Выбрать меню Пуск / Панель управления / КриптоПро CSP. Перейти на вкладку Сервис и нажать на кнопку Просмотреть сертификаты в контейнере.

- В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку ОK.

- В следующем окне кликнуть по кнопке Далее.

Если после нажатия на кнопку Далее появляется сообщение В контейнере закрытого ключа отсутствует открытый ключ шифрования, необходимо перейти к пункту 3.

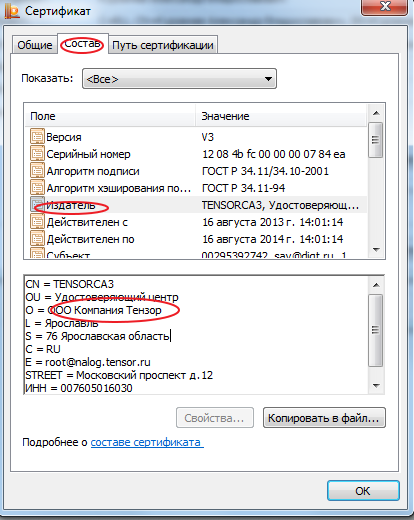

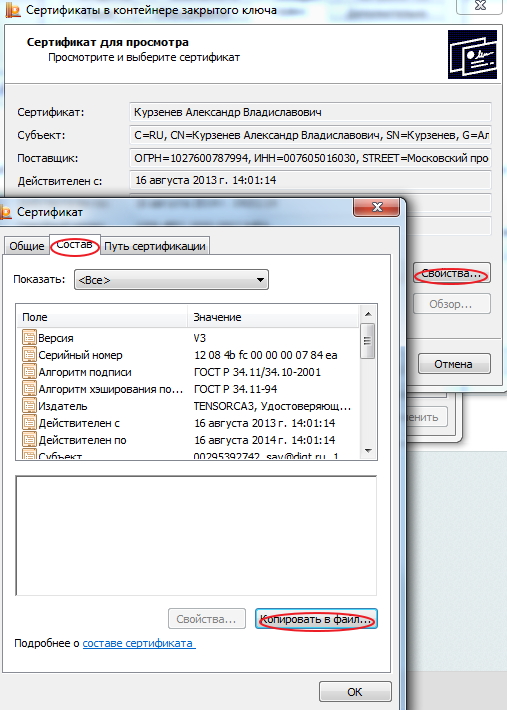

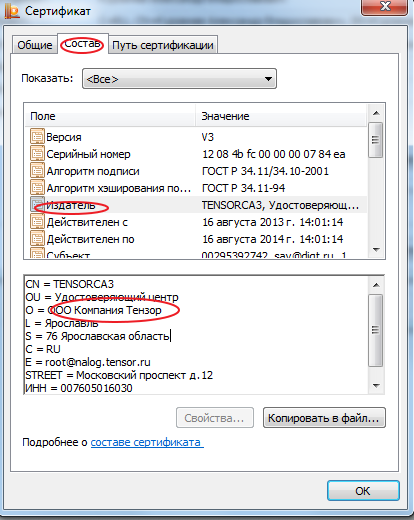

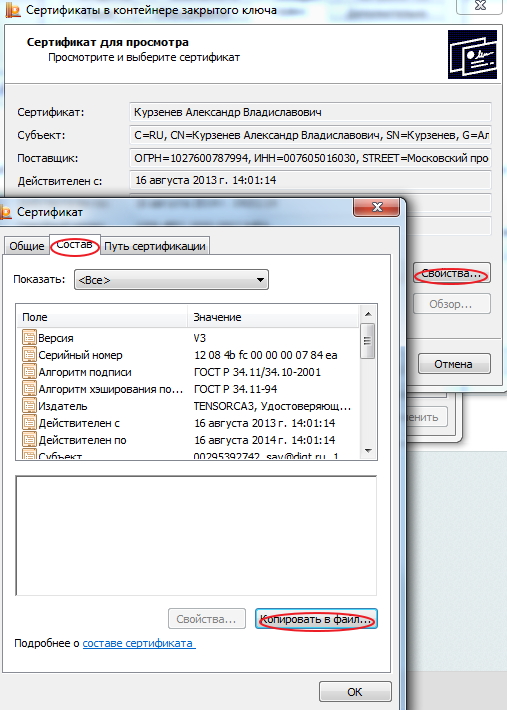

- В окне Сертификат для просмотра необходимо нажать кнопку Свойства в открывшемся файле сертификата следует перейти на вкладку Состав и нажать кнопку Копировать в файл.

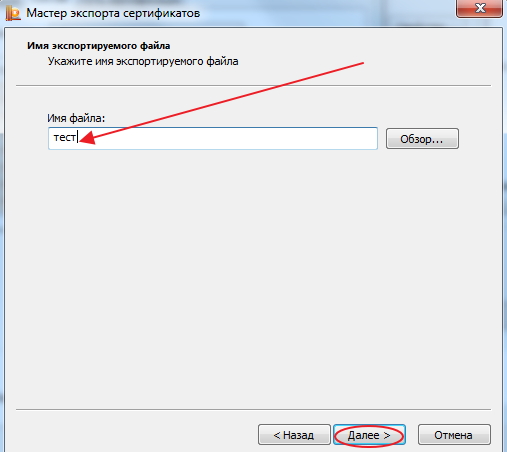

- Далее следуем инструкции Мастера экспорта сертификатов нажимая Далее – Нет, не экспортировать закрытый ключ – Далее выбираем Файлы X.509 (.CER) в кодировке DER и снова Далее.

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.

- Дождаться сообщения об успешном экспорте. Закрыть все окна программы Крипто Про.

3. Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки удостоверяющего центра, где был получен ваш сертификат. Информацию об удостоверяющем центре можно посмотреть в самом сертификате.

После экспорта файла открытого ключа мы можем переслать его тому человеку, с которым планируем обмениваться зашифрованными сообщениями.

Для того чтобы зашифровать документ вам потребуется КриптоПРО CSP и КриптоAPM. Дополнительных настроек, кроме размещения файла сертификата открытого ключа в хранилище Сертификаты других пользователей, как правило не требуется.

Если инструкция показалась вам полезной -делитесь ей, кнопки для этого вы найдете прямо под статьей.

Поделиться

Как экспортировать открытый ключ

Согласно википедии сертификат открытого ключа он же файл открытого ключа, электронная цифровая подпись, сертификат ключа подписи, сертификат ключа проверки электронной подписи (согласно ст. 2 Федерального Закона от 06.04.2011 «Об электронной подписи» № 63-ФЗ) – цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключа. Содержит информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название центра сертификации.

Открытый ключ может быть использован для организации защищённого канала связи с владельцем двумя способами:

Для того чтобы обмениваться зашифрованными сообщениями, сначала нужно обменяться сертификатами открытого ключа. Сообщение шифруется с помощью открытого ключа получателя и расшифровывается его закрытым ключом.

Как экспортировать файл открытого ключа?

Экспорт файла открытого ключа можно осуществить следующими способами:

1. Экспорт из хранилища Личные:

- Для этого выбрать в настройках браузера (например Internet Explorer) Настройки / Свойства обозревателя/ Содержание и нажать на кнопку Сертификаты.

- Найти нужный сертификат и нажать Экспорт.

Если в списке отсутствует нужный сертификат, необходимо перейти к пункту 2.

- В окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее.

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее.

- В следующем окне необходимо кликнуть Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.Дождаться сообщения об успешном экспорте.

2. Экспорт файла открытого ключа с помощью КриптоПро CSP:

- Выбрать меню Пуск / Панель управления / КриптоПро CSP. Перейти на вкладку Сервис и нажать на кнопку Просмотреть сертификаты в контейнере.

- В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку ОK.

- В следующем окне кликнуть по кнопке Далее.

Если после нажатия на кнопку Далее появляется сообщение В контейнере закрытого ключа отсутствует открытый ключ шифрования, необходимо перейти к пункту 3.

- В окне Сертификат для просмотра необходимо нажать кнопку Свойства в открывшемся файле сертификата следует перейти на вкладку Состав и нажать кнопку Копировать в файл.

- Далее следуем инструкции Мастера экспорта сертификатов нажимая Далее – Нет, не экспортировать закрытый ключ – Далее выбираем Файлы X.509 (.CER) в кодировке DER и снова Далее.

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.

- Дождаться сообщения об успешном экспорте. Закрыть все окна программы Крипто Про.

3. Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки удостоверяющего центра, где был получен ваш сертификат. Информацию об удостоверяющем центре можно посмотреть в самом сертификате.

После экспорта файла открытого ключа мы можем переслать его тому человеку, с которым планируем обмениваться зашифрованными сообщениями.

Для того чтобы зашифровать документ вам потребуется КриптоПРО CSP и КриптоAPM. Дополнительных настроек, кроме размещения файла сертификата открытого ключа в хранилище Сертификаты других пользователей, как правило не требуется.

Если инструкция показалась вам полезной -делитесь ей, кнопки для этого вы найдете прямо под статьей.

Поделиться

Как экспортировать открытый ключ

Согласно википедии сертификат открытого ключа он же файл открытого ключа, электронная цифровая подпись, сертификат ключа подписи, сертификат ключа проверки электронной подписи (согласно ст. 2 Федерального Закона от 06.04.2011 «Об электронной подписи» № 63-ФЗ) – цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключа. Содержит информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название центра сертификации.

Открытый ключ может быть использован для организации защищённого канала связи с владельцем двумя способами:

Для того чтобы обмениваться зашифрованными сообщениями, сначала нужно обменяться сертификатами открытого ключа. Сообщение шифруется с помощью открытого ключа получателя и расшифровывается его закрытым ключом.

Как экспортировать файл открытого ключа?

Экспорт файла открытого ключа можно осуществить следующими способами:

1. Экспорт из хранилища Личные:

- Для этого выбрать в настройках браузера (например Internet Explorer) Настройки / Свойства обозревателя/ Содержание и нажать на кнопку Сертификаты.

- Найти нужный сертификат и нажать Экспорт.

Если в списке отсутствует нужный сертификат, необходимо перейти к пункту 2.

- В окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее.

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее.

- В следующем окне необходимо кликнуть Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.Дождаться сообщения об успешном экспорте.

2. Экспорт файла открытого ключа с помощью КриптоПро CSP:

- Выбрать меню Пуск / Панель управления / КриптоПро CSP. Перейти на вкладку Сервис и нажать на кнопку Просмотреть сертификаты в контейнере.

- В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку ОK.

- В следующем окне кликнуть по кнопке Далее.

Если после нажатия на кнопку Далее появляется сообщение В контейнере закрытого ключа отсутствует открытый ключ шифрования, необходимо перейти к пункту 3.

- В окне Сертификат для просмотра необходимо нажать кнопку Свойства в открывшемся файле сертификата следует перейти на вкладку Состав и нажать кнопку Копировать в файл.

- Далее следуем инструкции Мастера экспорта сертификатов нажимая Далее – Нет, не экспортировать закрытый ключ – Далее выбираем Файлы X.509 (.CER) в кодировке DER и снова Далее.

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.

- Дождаться сообщения об успешном экспорте. Закрыть все окна программы Крипто Про.

3. Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки удостоверяющего центра, где был получен ваш сертификат. Информацию об удостоверяющем центре можно посмотреть в самом сертификате.

После экспорта файла открытого ключа мы можем переслать его тому человеку, с которым планируем обмениваться зашифрованными сообщениями.

Для того чтобы зашифровать документ вам потребуется КриптоПРО CSP и КриптоAPM. Дополнительных настроек, кроме размещения файла сертификата открытого ключа в хранилище Сертификаты других пользователей, как правило не требуется.

Если инструкция показалась вам полезной -делитесь ей, кнопки для этого вы найдете прямо под статьей.

Поделиться

Как экспортировать открытый ключ

Согласно википедии сертификат открытого ключа он же файл открытого ключа, электронная цифровая подпись, сертификат ключа подписи, сертификат ключа проверки электронной подписи (согласно ст. 2 Федерального Закона от 06.04.2011 «Об электронной подписи» № 63-ФЗ) – цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключа. Содержит информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название центра сертификации.

Открытый ключ может быть использован для организации защищённого канала связи с владельцем двумя способами:

Для того чтобы обмениваться зашифрованными сообщениями, сначала нужно обменяться сертификатами открытого ключа. Сообщение шифруется с помощью открытого ключа получателя и расшифровывается его закрытым ключом.

Как экспортировать файл открытого ключа?

Экспорт файла открытого ключа можно осуществить следующими способами:

1. Экспорт из хранилища Личные:

- Для этого выбрать в настройках браузера (например Internet Explorer) Настройки / Свойства обозревателя/ Содержание и нажать на кнопку Сертификаты.

- Найти нужный сертификат и нажать Экспорт.

Если в списке отсутствует нужный сертификат, необходимо перейти к пункту 2.

- В окне Мастер экспорта сертификатов нажать на кнопку Далее. Затем отметить пункт Нет, не экспортировать закрытый ключ и выбрать Далее.

- В окне Формат экспортируемого файла выбрать Файлы X.509 (.CER) в кодировке DER и нажать на кнопку Далее.

- В следующем окне необходимо кликнуть Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.Дождаться сообщения об успешном экспорте.

2. Экспорт файла открытого ключа с помощью КриптоПро CSP:

- Выбрать меню Пуск / Панель управления / КриптоПро CSP. Перейти на вкладку Сервис и нажать на кнопку Просмотреть сертификаты в контейнере.

- В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку ОK.

- В следующем окне кликнуть по кнопке Далее.

Если после нажатия на кнопку Далее появляется сообщение В контейнере закрытого ключа отсутствует открытый ключ шифрования, необходимо перейти к пункту 3.

- В окне Сертификат для просмотра необходимо нажать кнопку Свойства в открывшемся файле сертификата следует перейти на вкладку Состав и нажать кнопку Копировать в файл.

- Далее следуем инструкции Мастера экспорта сертификатов нажимая Далее – Нет, не экспортировать закрытый ключ – Далее выбираем Файлы X.509 (.CER) в кодировке DER и снова Далее.

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

- В следующем окне нажать на кнопку Далее, затем Готово.

- Дождаться сообщения об успешном экспорте. Закрыть все окна программы Крипто Про.

3. Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки удостоверяющего центра, где был получен ваш сертификат. Информацию об удостоверяющем центре можно посмотреть в самом сертификате.

После экспорта файла открытого ключа мы можем переслать его тому человеку, с которым планируем обмениваться зашифрованными сообщениями.

Для того чтобы зашифровать документ вам потребуется КриптоПРО CSP и КриптоAPM. Дополнительных настроек, кроме размещения файла сертификата открытого ключа в хранилище Сертификаты других пользователей, как правило не требуется.

Если инструкция показалась вам полезной -делитесь ей, кнопки для этого вы найдете прямо под статьей.

Поделиться

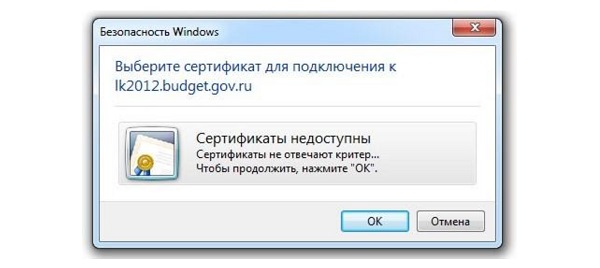

Сертификаты не отвечают критериям КриптоПро

Ошибка всплывает при попытке авторизоваться в информационной госсистеме (например, «Электронный Бюджет» и др.). Пользователь видит сообщение следующего содержания:

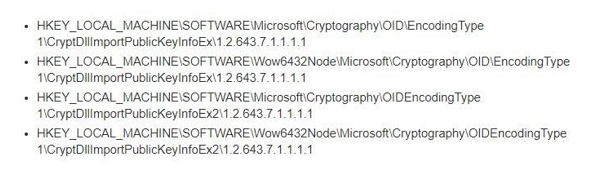

Первый способ устранения сбоя — «снести» СКЗИ и поставить заново, как описано выше. Если это вариант не сработал, значит проблема кроется в неправильном формировании ЦС. Рассмотрим на примере. Отправитель зашел в СКПЭП и в подразделе «Общее» увидел статус «Недостаточно информации для проверки этого сертификата». В первую очередь рекомендуется проверить наличие корневого сертификата в цепочке и при его отсутствии выполнить установку (алгоритм описан ранее). Если этот метод не помог, на форуме разработчика приводится еще один способ: от имени администратора вызвать «Пуск» → «Выполнить» → «regedit». Далее необходимо удалить ветки:

Не все бывают в наличии, поэтому удаляйте те, что есть. Процедура не вредит системе и сохраненным файлам, но помогает не в каждом случае (обычно ошибку удается устранить при установке корневого сертификата).

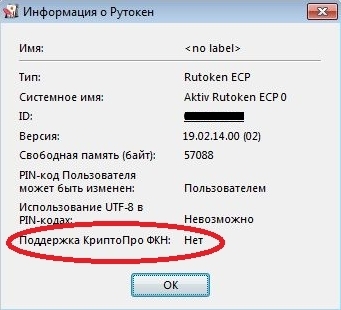

По-новому взглянем на наш тестовый стенд

В качестве одного из ключевых носителей использовался Рутокен ЭЦП. Через «Панель управления Рутокен» о нем можно получить следующую информацию:

В последней строке указана фраза «Поддержка КриптоПРО ФКН: Нет», а это значит, что на токене нет апплета, с которым умеет работать СКЗИ КриптоПРО CSP. Таким образом, реализация технологии ФКН с использованием СКЗИ и токенов, описанных в конфигурации тестового стенда, невозможна.

Аналогичная ситуация и с JaCarta ГОСТ. Более того, СКЗИ КриптоПРО CSP, по крайней мере та версия, которая использовалась в тестовом стенде, использует данные ключевые носители как «обычные токены», которые, в свою очередь, являются просто носителями ключа.

Это утверждение очень просто подтвердить. Для этого надо поставить СКЗИ КриптоПРО CSP на чистую машину без драйверов от токенов и подключить токен JaCarta ГОСТ. ОС Windows 7 обнаружит токен JaCarta ГОСТ как «Устройство чтения смарт-карт Microsoft Usbccid (WUDF)». теперь можно попробовать создать ключ на токене и скопировать его в реестр компьютера. Весь функционал СКЗИ успешно отработает.

Электронная подпись описи содержания пакета недействительна

Одной КЭП можно сразу заверить несколько файлов. В одном письме адресат может отправлять комплект документации и отдельно к нему опись, где перечислены все файлы. Перечень документов тоже нужно визировать ЭП.

Если при попытке заверить ведомость пользователь увидит сообщение о недействительности сертификата, значит подписать основной комплект тоже не удастся. Эта ошибка распространяется на все типы файлов, а не на какой-то конкретный документ.

Причина сбоя — нарушение доверенной цепочки, о которой было сказано ранее. В первую очередь следует проверить наличие и корректность КС и ПС. Если они установлены, удалите эти файлы и загрузите снова.

Проблемы с браузером

Для заверки электронных файлов в интернете разработчик СКЗИ рекомендует использовать встроенный веб-обозреватель MIE. Но даже с ним бывают сбои. Если это произошло, зайдите в браузер под ролью администратора:

- Кликните по значку браузера на рабочем столе.

- В контекстном меню выберите соответствующую роль.

Чтобы всякий раз не предпринимать лишние действия, в настройках можно задать автоматический доступ под нужными правами. Неактуальную версию браузера необходимо обновить до последнего релиза. Также следует отключить антивирусные программы, так как многие из них блокируют работу СКЗИ, воспринимая как вредоносное ПО.

Не работает служба инициализации

Если работа сервиса инициализации Crypto Pro приостановлена, СКПЭП тоже не будет работать. Запустите командную строку клавишами Win+R:

- Введите команду services.msc.

- В разделе «Службы» выберите «Службу инициализации» и проверьте в свойствах ее активность.

Если сервис отключен, запустите его и нажмите ОК. После перезапуска ПК электронная подпись должна снова работать корректно.

Как получить и ввести ключ КриптоПро 4. 0 9944, если программа уже установлена

При первом скачивании демонстрационного ПО пользователю предоставляют тестовый период — 3 месяца. По его истечении клиенту нужно приобрести лицензию и активировать ее. Скачать демо-версию утилиты можно на сайте разработчика в разделе «Продукты» — «Загрузка файлов».

В списках дистрибутивов нужно выбрать подходящую компоненту для ОС, ознакомиться и принять лицензионное соглашение, запустить процесс установки. На этапе ввода серийного номера заполнить только поля: имя пользователя и название организации.

Далее указать параметры установки, подтвердить действие и завершить процесс.

По истечении пробного периода пользователю придется приобрести ключ КриптоПро 4.0 9944. В случае, когда программа уже установлена, а ключ куплен позднее, активировать разрешение можно, выполнив описанные далее действия.

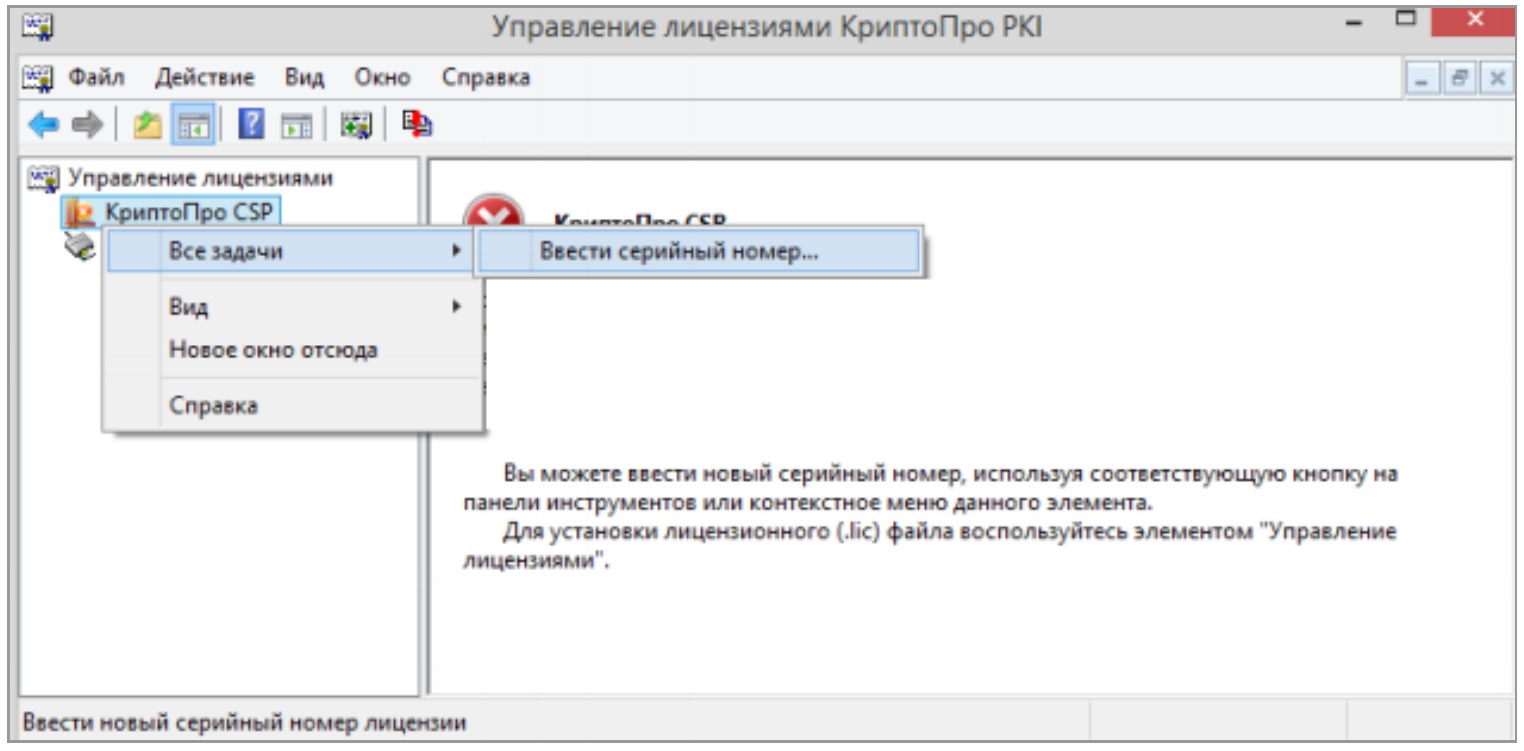

1 способ

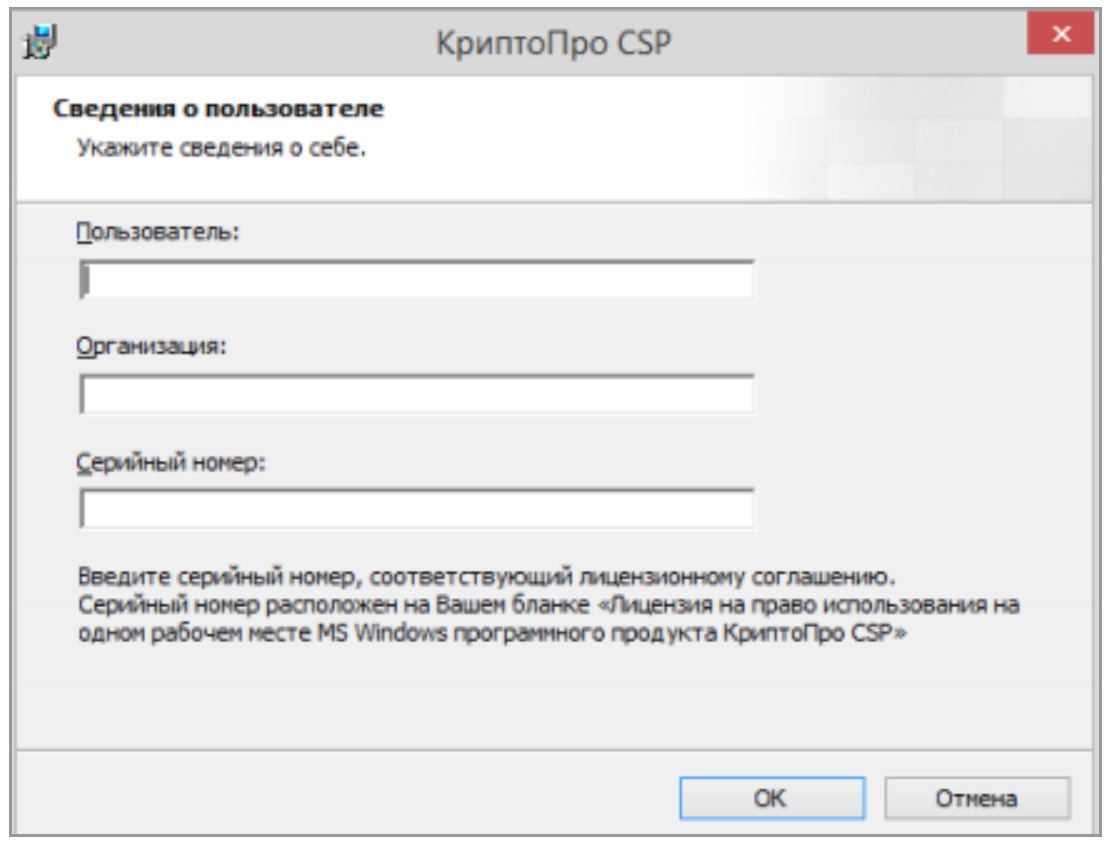

Если номер ключа уже есть, то открыть «Пуск», найти меню «Программы» — «КриптоПро» — «Крипто Про PKI». В диалоговом окне консоли двойным нажатием левой кнопки мыши открыть пункт «Управление лицензиями» в списке найти «КриптоПро CSP», кликнуть левой кнопкой и в выпадающем меню выбрать пункт «Все задачи» — «Ввести серийный номер».

Появится окно, где в соответствующем поле нужно указать ключ.

2 способ

Если пользователю предоставлено разрешение в виде файла формата .lic, то следует открыть по описанному выше пути меню управления лицензиями и выбрать: «Установить лицензионный файл». Система выведет окно, в котором будут указаны данные лицензии. Проверить их или возможности обновления также можно на сайте КриптоПро.

Когда во время ввода ключа появляется сообщение об ошибке, нужно проверить, совпадает ли версия установленного ПО с версией, для которой предоставлен ключ.

Также нужно верифицировать корректность введенных символов, так как в серийном номере могут быть только латинские буквенные значения, за исключением «О», и цифры. Если проблема не решена, нужно обратиться в службу технической поддержки.

Подберем электронную подпись для вашего бизнеса за 5 минут!

Оставьте заявку и получите консультацию.

Оцените, насколько полезна была информация в статье?

Наш каталог продукции

У нас Вы найдете широкий ассортимент товаров в сегментах кассового, торгового, весового, банковского и офисного оборудования.

Посмотреть весь каталог