- Основные показатели DeFi-сегмента

- Политика в отношении обработки персональных данных Общества с ограниченной ответственностью «Ред Софт» (ООО «Ред Софт»)

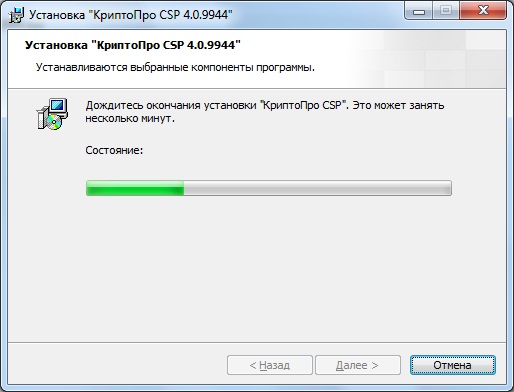

- Установка CryptoPro 4. 0 x64

- Проверка лицензии

- Установка программного обеспечения для работы с сертификатами

- Работа с ключевыми носителями и сертификатами.

- GOST-CRYPTO-GUI

- Подпись документов в LibreOffice

- Полезные ссылки

- Работа с ключевыми носителями и сертификатами.

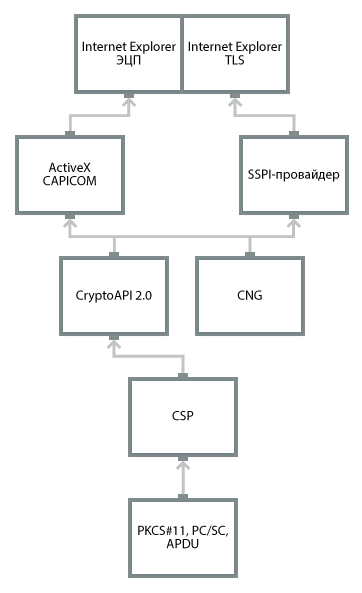

- Криптографические решения. От криптопровайдеров до браузерных плагинов

- Хакер неудачно атаковал кроссчейн-мост Rainbow Bridge и потерял 5 ETH

- Compound запустил третью версию DeFi-протокола

- Скачать КриптоПро CSP 4. 9975, 4. 9974, 4. 9969, 4. 9963, 4. 9944

- Браузерные плагины

- Кроссбраузерные плагины

- ActiveX

- Миксер Tornado Cash попал под санкции США, а его разработчика арестовали

- Архитектура процесса в диспетчере задач

- Новый звук запуска Windows 11

- Консольная утилита DiskUsage

- Мониторинг здоровья хранилища

- 2 143 объявления есть в других городах

- Инструкция по установке КриптоПро 4

- В Nomad предложили хакерам NFT за возврат украденных средств

- Компьютерные мастера в Коврове

- Скачать КриптоПро CSP 5. 12222, 5. 12000, 5. 11944, 5. 11732, 5. 11455

- PKCS#11

- NSS

- Библиотеки c собственным интерфейсом

- Криптопровайдеры

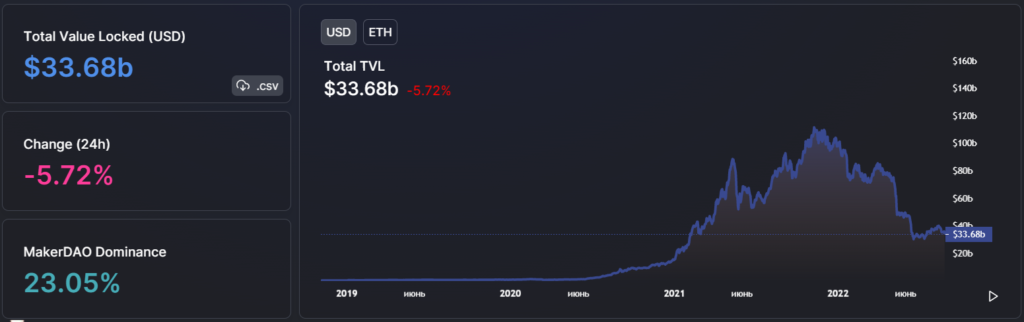

Основные показатели DeFi-сегмента

Объем заблокированных средств (TVL) в DeFi-протоколах упал до $59,08 млрд. Лидером стал MakerDAO с показателем $7,96 млрд, а вторую и третью строчки рейтинга удерживают Lido ($6,9 млрд) и AAVE ($6,2 млрд) соответственно.

Данные: DeFi Llama.

TVL в Ethereum-приложениях упал до $33,68 млрд. За последние 30 дней показатель снизился на 2% (27 июля значение составило $34,41 млрд).

Объем торгов на децентрализованных биржах (DEX) за последние 30 дней составил $54,3 млрд.

Uniswap продолжает доминировать на рынке некастодиальных бирж — на ее долю приходится 69,3% совокупного оборота. Вторая DEX по объему торгов — Curve (11,9%), третья — DODO (6,2%).

Помогаю со студенческими работами здесь

Электронно Цифровая подпись!Ребята нужна помощь, выручайте!!! Надо сделать Электронно цифровую подпись (ЭЦП), но почему то не.

Электронно-цифровая подписьРаботаю программистом в компании. Поручили разобраться с Электронно-цифровой подписью. Сделать.

электронно цифровая подписьПодошел ко мне менеджер и просит купить им какую нибудь программу формирующею электронно цифровую.

Электронно цифровая подпись RSAДобрый вечер, у меня вопрос, объясните алгоритм Электронно цифровая подпись RSA. Везде посморел так.

RSA2 и Электронно цифровая подписьВсем доброго времени суток. Такой вот вопрос, для начала общий и не совсем имеющий отношение к.

Электронно-цифровая подпись и сертификат ПОЕсли ПО имеет электронно-цифровую подпись и сертификат, то означает ли это, что ПО является.

Искать еще темы с ответами

Или воспользуйтесь поиском по форуму:

Обновлено 13. 2022

КриптоПро CSP — лидер среди криптопровайдеров (Cryptography Service Provider, CSP) в России. Используется для создания электронной подписи (ЭП), работы с сертификатами и т.

Лицензия (лицензионный ключ) платна, но предоставляется демо/пробный период 90 дней (3 месяца) во время которого функционал не ограничен. Бессрочные лицензии бесплатно выдает Федеральное казначейство бюджетным, казенным учреждениям и т. Некоторые коммерческие удостоверяющие центры выдают лицензии бесплатно при условии выпуска у них сертификата электронной подписи.

Если лицензия КриптоПро истекла, то работать с электронной подписью невозможно — ни зайти на сайт по сертификату, ни подписать документ нельзя.

Здесь доступны дистрибутивы КриптоПро CSP 4, 5 версии полученные с официального сайта. Мы избавляем вас от необходимости регистрироваться на официальном сайте для скачивания дистрибутивов.

- 2 Лицензия ключ КриптоПро 4

- 4 Лицензия ключ КриптоПро 5

- 5 Инструкция по установке КриптоПро 4.0

Необходимо использовать два блока: DCPrc4, DCPsha1.

procedure TForm1. ButtonEnCryptClick(Sender: TObject);

var

Cipher: TDCP_rc4;

Source, Target: TFileStream;

begin

if not FileExists(EditSource. Text) then begin

ShowMessage (‘Произошла ошибка: исходный файл не существует!’);

Exit;

end;

if FileExists(EditTarget. Text) then

RenameFile(EditTarget. Text, EditTarget. Text+’. bak’);

try

Source:= TFileStream. Create(EditSource. Text,fmOpenRead);

Target:= TFileStream. Create(EditTarget. Text,fmCreate);

Cipher:= TDCP_rc4. Create(Self);

Cipher. InitStr(KeyStr,TDCP_sha1);

Cipher. EncryptStream(Source,Target,Source. Size);

Cipher. Burn;

Cipher. Free;

Target. Free;

Source. Free;

ShowMessage («Сделай это!»);

except

ShowMessage (‘Ошибка: ошибка чтения и записи файла!’);

end;

end;

procedure TForm1. ButtonDeCryptClick(Sender: TObject);

var

Cipher: TDCP_rc4;

Source, Target: TFileStream;

begin

if not FileExists(EditTarget. Text) then begin

ShowMessage (‘Произошла ошибка: исходный файл не существует!’);

Exit;

end;

if FileExists(EditSource. Text) then

RenameFile(EditSource. Text, EditSource. Text+’. bak’);

try

Source:= TFileStream. Create(EditTarget. Text,fmOpenRead);

Target:= TFileStream. Create(EditSource. Text,fmCreate);

Cipher:= TDCP_rc4. Create(Self);

Cipher. InitStr(KeyStr,TDCP_sha1);

Cipher. DecryptStream(Source,Target,Source. Size);

Cipher. Burn;

Cipher. Free;

Target. Free;

Source. Free;

ShowMessage («Шифрование завершено!»);

except

ShowMessage (‘Ошибка: ошибка чтения и записи файла!’);

end;

end;

Исходный текстовый файл:

Политика в отношении обработки персональных данных Общества с ограниченной ответственностью «Ред Софт» (ООО «Ред Софт»)

Использование Пользователем Сайта означает безоговорочное согласие с настоящей Политикой и указанными в ней условиями обработки персональных данных. В случае несогласия с данной Политикой использование Сайта должно быть немедленно прекращено.

При заполнении формы на Сайте Пользователь тем самым подтверждает:

- что все указанные им данные принадлежат лично ему;

- что им внимательно и в полном объеме прочитаны условия настоящей Политики в отношении обработки его персональных данных, и они ему понятны;

- на обработку Сайтом предоставляемых в составе информации персональных данных;

- на передачу своих персональных данных партнерам Компании;

- дает согласие на получение информационной рассылки Сайта.

Согласие Пользователя признается бессрочным и исполненным в простой письменной форме, на обработку следующих персональных данных:

- фамилия, имя, отчество;

- год рождения;

- место проживания (город, область);

- номер телефона;

- адрес электронной почты (E-mail).

Пользователь предоставляет Компании право осуществлять следующие действия с персональными данными:

- сбор и накопление;

- хранение;

- уточнение (обновление, изменение);

- использование;

- уничтожение;

- обезличивание.

Пользователь имеет право отозвать свое согласие посредством составления

соответствующего письменного документа, который может быть направлен Пользователем в адрес Компании по электронной почте/по почте заказным письмом с уведомлением о вручении либо вручен лично под расписку уполномоченному представителю Компании. В случае получения письменного заявления об отзыве согласия на обработку персональных данных Компания обязана прекратить их обработку.

Компания обязуется приложить все усилия для обеспечения конфиденциальности данных, размещенных Пользователем посредством Сайта, на весь период использования Сайта Пользователем.

Персональные данные Пользователя никогда, ни при каких условиях не будут переданы третьим лицам, за исключением случаев, связанных с исполнением действующего законодательства.

Пользователь осознает, что в результате сбоя, технических неисправностей, действий третьих лиц, в том числе (но не ограничиваясь) вирусной или хакерской атаки, данные Пользователя, размещенные на Сайте, могут стать доступны третьим лицам. Пользователь обязуется не предъявлять требований к Компании о возмещении убытков (ущерба), возникших в связи с этим.

Компания имеет право вносить изменения в настоящую Политику. При внесении изменений в актуальной редакции указывается дата последнего обновления. Новая редакция Политики вступает в силу с момента ее размещения, если иное не предусмотрено новой редакцией.

Установка CryptoPro CSP 4. 0 Проверка лицензии Установка программного обеспечения для работы с сертификатами Ключевые носители и сертификаты GOST-CRYPTO-GUI Подпись документов в LibreOffice Полезные ссылки

КриптоПро — линейка криптографических утилит (вспомогательных программ) — так называемых криптопровайдеров. Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.

Для корректной работоспособности электронной подписи в информационных системах необходимо выполнить установку в последовательности:

- Установить программное обеспечение для работы с корневыми и личными сертификатами по инструкции.

- Установить браузер Chromiuim или Спутник.

- Установить плагин Госуслуг и КриптоПро, в зависимости от системных требований к информационной системе.

На нашем Youtube-канале вы также можете ознакомиться с примером установки и настройки криптопровайдера CryptoPro, просмотрев видео Установка КриптоПро CSP в РЕД ОС, а также найти много другой полезной информации.

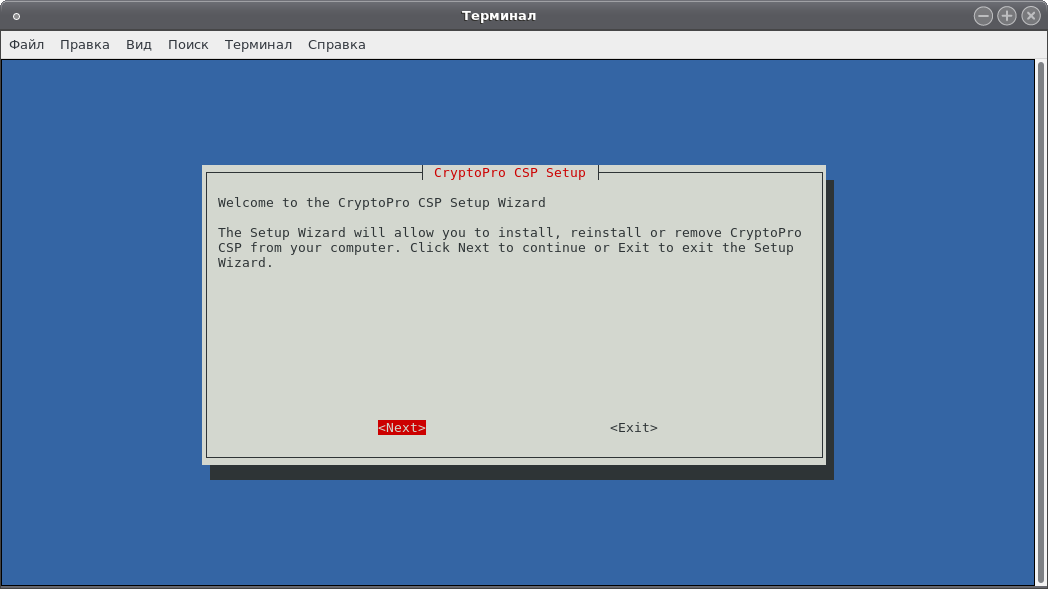

Установка CryptoPro 4. 0 x64

Распакуйте архив в папку (в примере /home/test/).

cd /home/test

tar -xvf linux-amd64. tgz

Перейдите в папку с КриптоПро:

Установите права на запуск:

chmod +x install_gui

1 Выполните следующую команду (для того чтобы далее выполнять команды от пользователя root):

Установите КриптоПро, выполнив команду:

Появится окно установки КриптоПро:

Нажмите кнопку «Next» для продолжения установки.

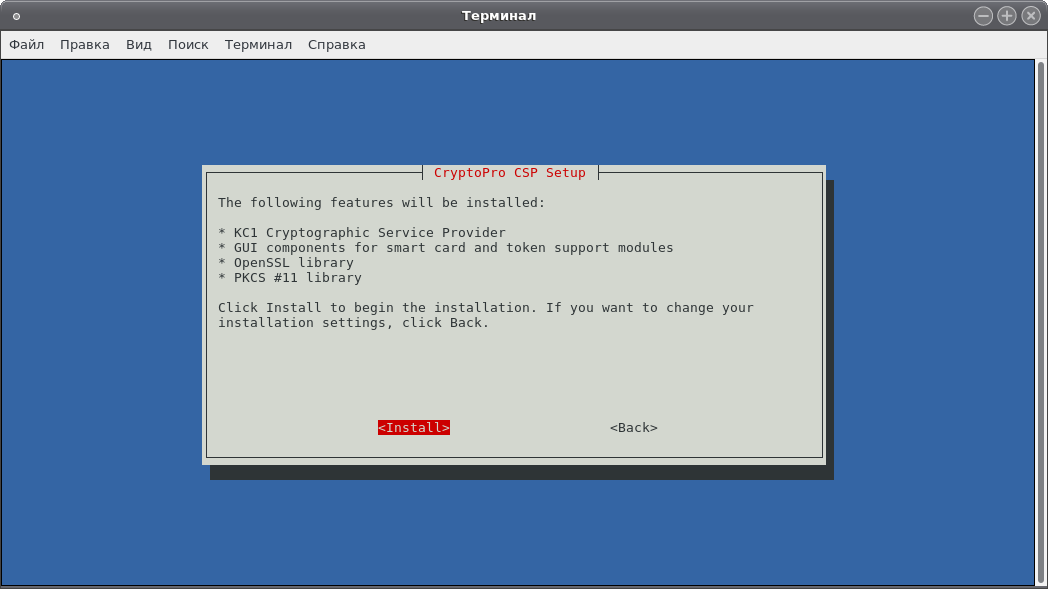

В следующем окне выберите пакеты, указанные на скриншоте:

Нажмите кнопку «Next» для продолжения установки:

Нажмите «Install» для установки пакетов.

Установите дополнительные пакеты и драйверы.

1 Установка драйверов для токенов Rutoken S:

yum install -y ifd-rutokens

dnf install -y ifd-rutokens

2 Установка драйверов для токенов Jacarta:

Перейдите в папку:

yum localinstall cprocsp-rdr-jacarta*. rpm

dnf install cprocsp-rdr-jacarta*. rpm

Проверка лицензии

Вывод серийного номера лицензии:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Ввод номера лицензии:

Установка программного обеспечения для работы с сертификатами

Установка средства управления сертификатами token-manager:

yum install token-manager

dnf install token-manager

Установка программного обеспечения для подписи файлов gostcrypto.

1 Для рабочего стола Mate:

yum install gostcryptogui caja-gostcryptogui

dnf install gostcryptogui caja-gostcryptogui

2 Для рабочего стола Cinnamon:

yum install nemo-gostcryptogui. noarch

dnf install nemo-gostcryptogui. noarch

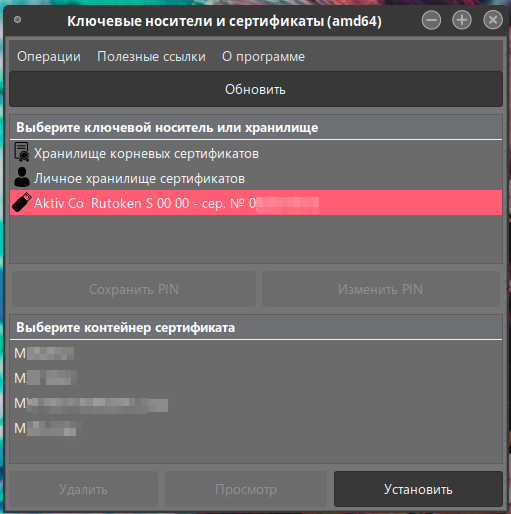

Работа с ключевыми носителями и сертификатами.

Для работы с ключевыми носителями и сертификатами используется утилита «Ключевые носители и сертификаты», которую мы установили ранее. Найти его можно в «Главном меню» – «Администрирование» – «Ключевые носители и сертификаты».

Окно программы выглядит следующим образом:

В меню «Операции» можно выполнить:

- Ввод лицензии КриптоПро CSP;

- Просмотр лицензии;

- Установка корневых сертификатов;

- Установка списка отозванных сертификатов;

- Просмотр корневых сертификатов;

- Просмотр списков отозванных сертификатов;

- Скопировать контейнер с токена;

- Скопировать контейнер с usb-flash накопителя;

- Скопировать токен из HDIMAGE на токен.

Рассмотрим более подробно копирование контейнера с usb-flash накопителя.

Необходимо с RuToken скопировать закрытую часть электронной подписи (ЭП) на usb-flash накопитель, выполнить это необходимо на КриптоПро в ОС Windows.

Инструкция для Windows находится по ссылке.

Вставьте usb-flash накопитель в компьютер и запустите утилиту Ключевые носители и сертификаты.

Перейдите в меню «Операции» и выберите «Скопировать контейнер с usb-flash накопителя».

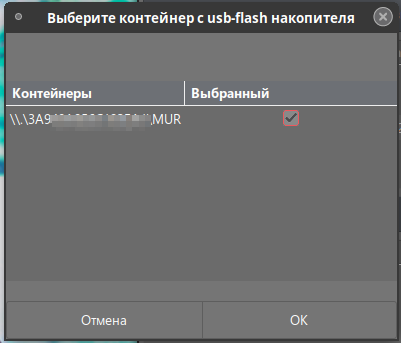

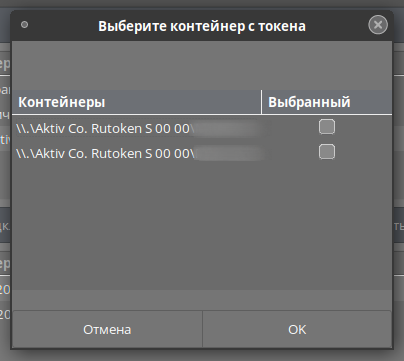

Появится окно с выбором контейнера. Выберите необходимый контейнер, отметив чекбокс в поле «Выбранный».

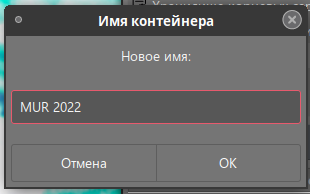

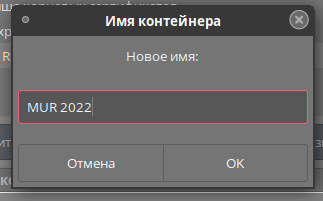

Задайте имя контейнеру.

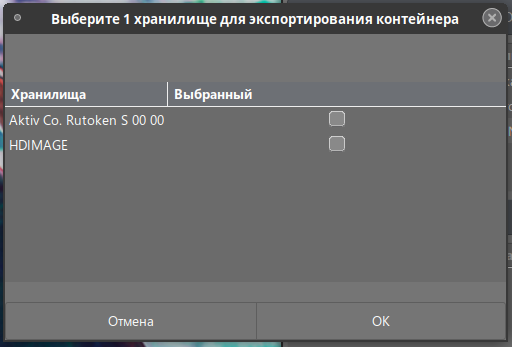

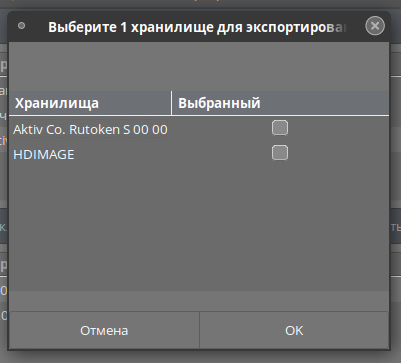

Выберите контейнер, в который требуется скопировать.

Далее потребуется ввести PIN-код контейнеров.

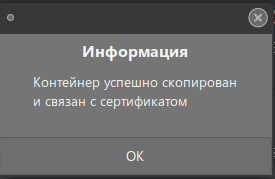

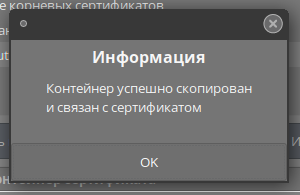

Появится окно с успешной привязкой контейнера с сертификата. Сертификат отобразится в «Личном хранилище сертификатов».

Работа по копированию контейнеров с токена или из HDIMAGE имеет схожую логику.

Для выбора необходимого контейнера требуется выбрать галочкой необходимый.

Следующим этапом необходимо выбрать пункт назначения копирования.

Пользователю предоставляется возможность задать новое имя копируемого контейнера (настоятельно рекомендуем использовать латиницу).

Далее выбирается токен или HDIMAGE.

После ввода PIN-кодов, в случае успеха, вы увидите сообщение:

В последних версиях token-manager была добавлена возможность консольного запуска утилиты с использованием ряда ключей:

token-manager. py –help

Подсказки по использованию ключей в token-manager:

В данной реализации token-manager поддерживает явное указание архитектуры КриптоПро, вместо автоматического. –amd64 вызов 64-битной версии КриптоПро; –ia32 вызов 32-битной версии КриптоПро; –aarch64 вызов aarch64 версии КриптоПро; –e2k64 вызов e2k64 версии КриптоПро; –version вывод номера версии token-manager;

–debug-output пробный вызов основных функций утилиты; –debug-output –amd64 пробный вызов основных функций утилиты для архитектуры amd64; –debug-output –ia32 пробный вызов основных функций утилиты для архитектуры ia32; –debug-output –aarch64 пробный вызов основных функций утилиты для архитектуры aarch64; –debug-output –e2k64 пробный вызов основных функций утилиты для архитектуры e2k64;

Пример вывода версии утилиты:

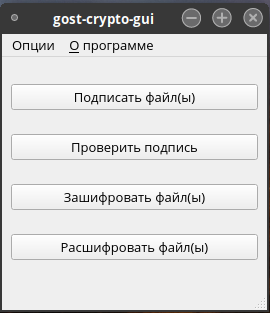

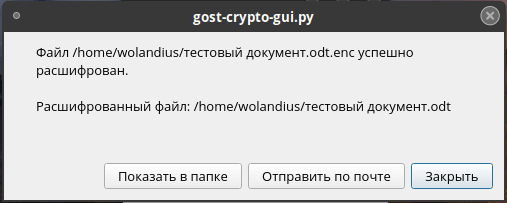

GOST-CRYPTO-GUI

Формат подписи может настраиваться в графической утилите gostcryptogui, которую мы рассмотрим далее.

Запуск утилиты производится из «Главного меню» – «Администрирование» – «Подпись и шифрование файлов».

Доступны следующие опции:

- Криптопровайдер;

- Кодировка файлов;

- Авт. проверка подписи;

- Отсоединённая подпись.

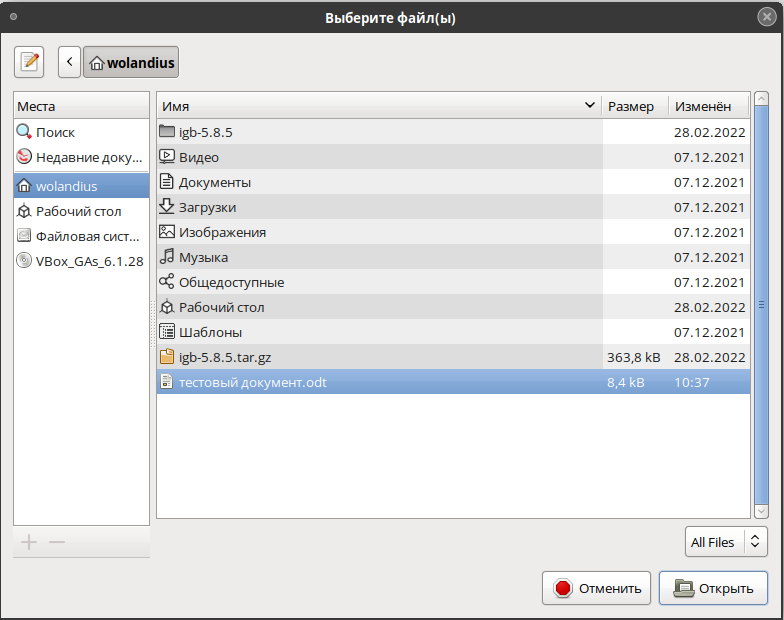

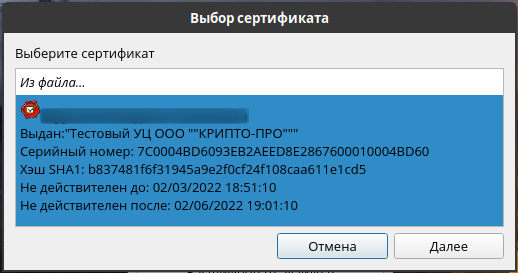

Для примера зашифруйте файл, но с использованием другого сертификата, размещённого на ключевом носителе Rutoken.

Выберите необходимый файл:

Затем укажите ваш сертификат:

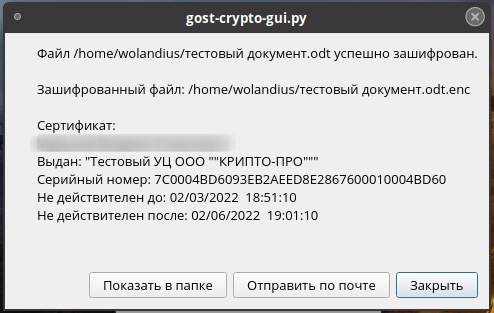

Зашифрованный файл формируется с тем же именем и расширением. enc.

После этого попробуйте его расшифровать.

Нажмите «Расшифровать файл(ы)», выберите зашифрованный файл, затем сертификат, которым был зашифрован наш файл.

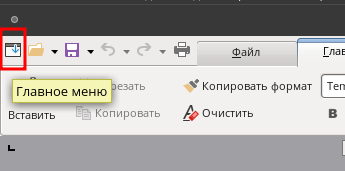

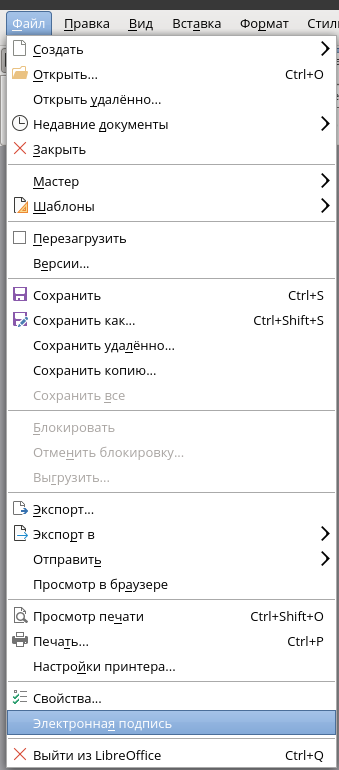

Подпись документов в LibreOffice

Для активации подписания документов потребуется установить плагин:

dnf install LibreOffice-plugin-altcsp

Для активации подписи требуется нажать кнопку «Файл». Если меню «Файл» недоступно, нажмите предварительно кнопку, выделенную на скриншоте:

Нажмите кнопку «Электронная подпись»:

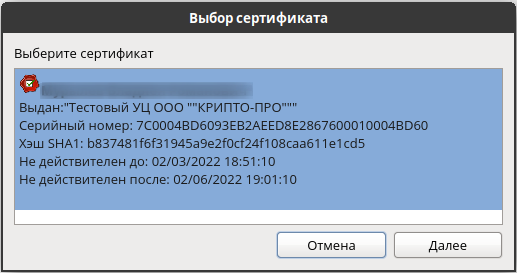

Для подписи вам будет предложен выбор сертификата:

Также не забудьте проверить, что для выбранного сертификата у вас установлены все необходимые корневые и отозванные сертификаты. Пример необходимых сертификатов можно проверить командой:

certmgr -list -store uMy

Как показано в примере, необходимо доставить 3 сертификата. Выполнить это можно через token-manager и установку сертификатов из утилиты.

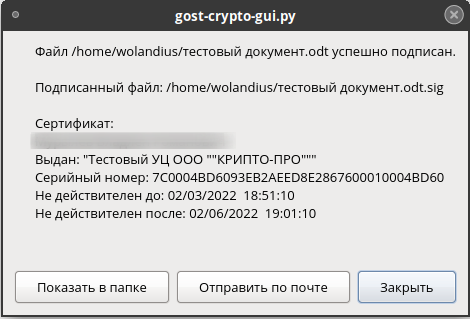

В случае успешной подписи вы увидите следующее уведомление:

Проверить подпись можно из «gostcryptogui» – «Проверить подпись».

После выбора документа вы увидите следующую информацию:

Полезные ссылки

Установка браузера «Спутник»

Установка Сhromium с протоколом TLS

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Работа с ключевыми носителями и сертификатами.

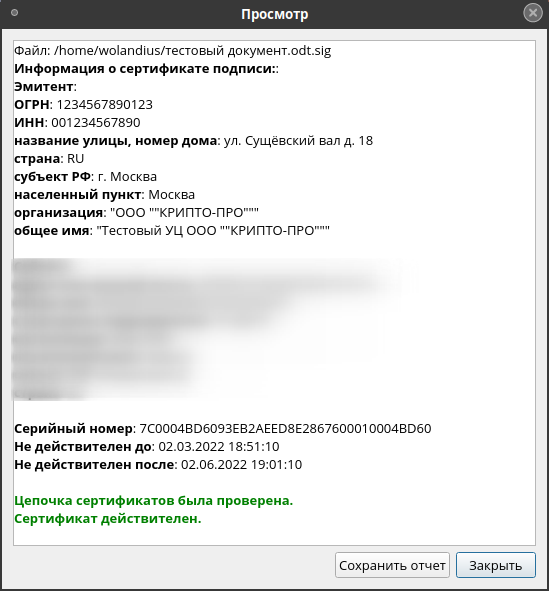

Основным принципом действия локального прокси является прием незащищенного соединения от приложения, установка TLS-туннеля с удаленным сервером и передача «прикладного уровня» между приложением и удаленным сервером по этому туннелю.

Спецификация-

ПлатформыСемейство Windows, GNULinux, OS X. На базе СПО iOS, Android

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO;

TLS

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP, TSP

Механизмы ЭЦППодпись WEB-форм при прохождении траффика

WEB API

Механизмы аутентификацииклиентская аутентификация в рамках TLS

Механизмы “гостирования” TLSЧерез механизм проксирования

Форматы защищенных сообщенийPKCS#7, CMS

Интеграция с браузеромЧерез механизм проксирования

Мобильные платформыiiOS, Android на базе СПО sTunnel

Хранилища ключейРеестр, файлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11, PC/SC, APDU

ПриложенияБраузеры

WEB-сервера

RDP

Почтовые клиенты и сервера

ИнсталляцияПрограмма установки, в целом не требуются права системного администратора

Копирование, запуск

Запуск с FLASH-памяти USB-токена

Примеры (ГОСТ)МагПро КриптоТуннель

Inter-PRO

VPNKey-TLS

LirTunnel

КриптоПро sTunnel

sTunnel

- прокси должен быть запущен;

- приложение должно работать через прокси, нужно «научить» его этому;

- могут использоваться нестандартные порты, отсюда проблемы в файрволом

- дополнительные ограничения на разработку web-сайта — в ряде случаев использование только относительных ссылок, чтобы не «вылететь» из туннеля

- прокси сконфигурирован на проксирование конечной группы сайтов, расширение группы — это обновление клиентского конфига

- работа через внешний прокси требует дополнительного конфигурирования локального прокси, при этом могут быть проблемы с аутентификацией пользователя на внешнем прокси

- решение использует универсальную технологию, поэтому можно не бояться его устаревания;

- решение может применяться на большом числе платформ, в том числе на мобильных платформах;

- кроссбраузерность, поддержка всех WEB-серверов без модификации;

- не требует инсталляции;

- поддержка различных прикладных протоколов.

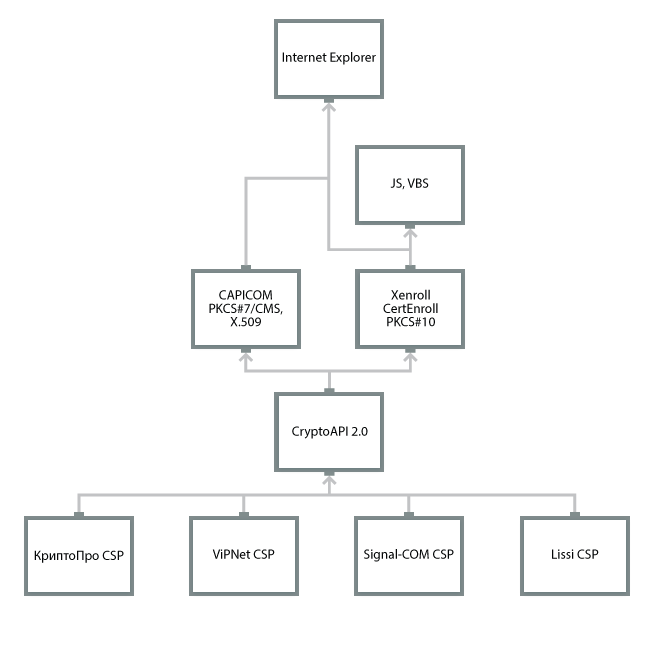

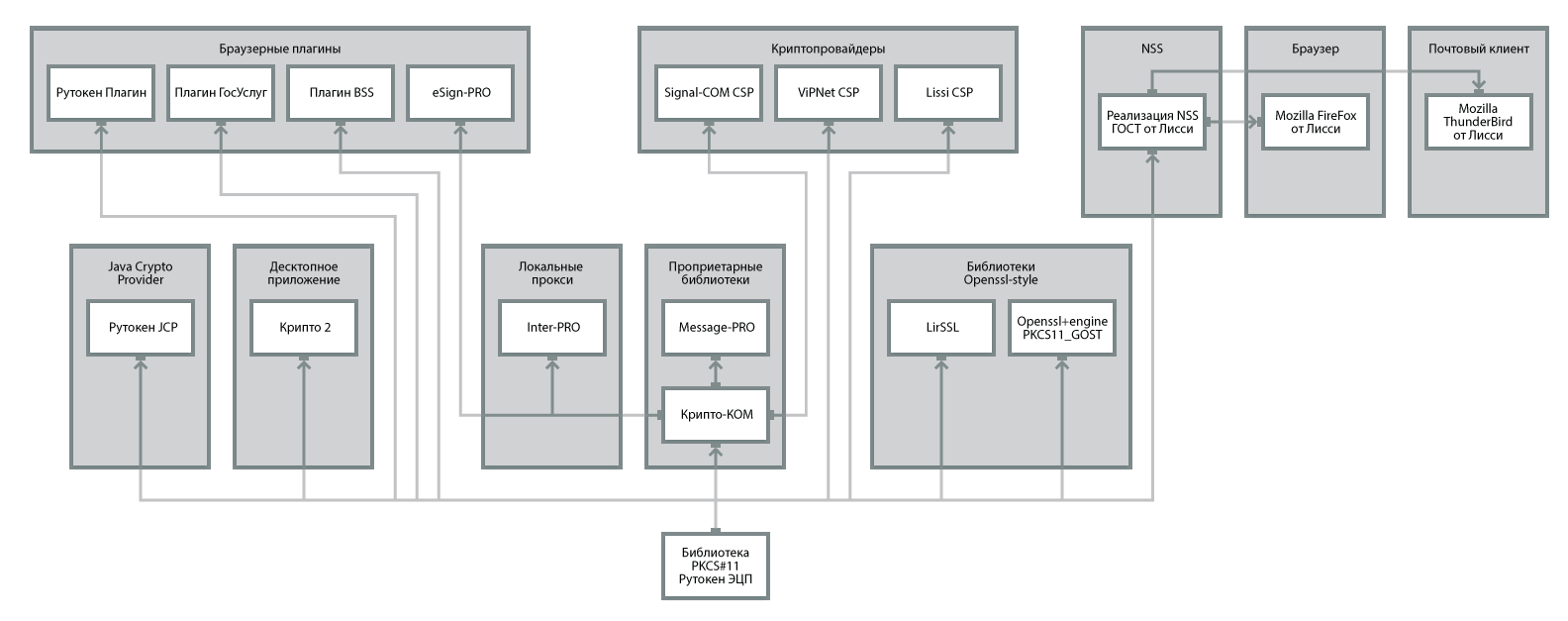

Криптографические решения. От криптопровайдеров до браузерных плагинов

Производители средств криптографической защиты информации (СКЗИ) предлагают различные механизмы для интеграции криптосредств в информационные системы. Существуют решения, ориентированные на поддержку систем с Web-интерфейсом, мобильных и десктопных приложений, серверных компонентов. СКЗИ интегрируются в приложения Microsoft и в продукты Open Source, обеспечивают поддержку различных прикладных протоколов и форматов электронной подписи.

С учетом растущего количества проектов с применением ЭЦП и появления массовых проектов для физических лиц, разработчикам подобных проектов требуется хорошо ориентироваться в предлагаемых производителями решениях по ЭЦП для того, чтобы сделать систему удобной в эксплуатации и недорогой в плане техподдержки. Таким образом, если еще лет 5 назад главным фактором выбора криптосредства являлось его полное соответствие требованиям регуляторов, то при сегодняшнем разнообразии важными критериями могут выступать охват поддерживаемых платформ, возможность интеграции с браузером, поддержка мобильных пользователей, возможность установки без прав системного администратора и т.

В данном материале сделана попытка классифицировать средства криптографической защиты информации.

- Рассмотрены в основном СКЗИ, использующиеся на клиентских местах для защиты клиент-серверных соединений по протоколу TLS, для организации ЭЦП, шифрования передаваемых данных;

- Не рассматриваются СКЗИ, применяемые для создания VPN и шифрования файловой системы, хранимых данных, а так же УЦ;

- Отдельно выделены аппаратные криптографические устройства.

Классификация построена на основе:

- технологий интеграции (CryptoAPI, Active-X, NPAPI и др.), которые поддерживают СКЗИ для встраивания в приложения и прикладные системы;

- интерфейсов, которые предоставляют СКЗИ для встраивания в приложения и прикладные системы.

Кроме того, показаны способы интеграции СКЗИ с Web-приложениями и возможность его использования на мобильных платформах

Общая схема классификации приведена в таблице:

КриптопровайдерыНативные библиотеки (openssl-style, PKCS#11, NSS, собственные интерфейсы)Локальные проксиБраузерные плагиныОблачная подписьБраузеры с российской криптографией

Почтовые клиенты с российской криптографиейРоссийская криптография в фреймворках, платформах, интерпретаторахНастольные криптографические приложенияКриптография в BIOS UEFIСервис-провайдеры ЭЦПЭмуляторы доверенной среды

Аппаратные средства

В первой статье рассмотрим решения, начиная с криптопровайдеров по браузерные плагины включительно. В последующих статьях будут рассмотрены остальные средства.

Хакер неудачно атаковал кроссчейн-мост Rainbow Bridge и потерял 5 ETH

Кроссчейн-мост Rainbow Bridge успешно отразил атаку неизвестного хакера, которую он предпринял 20 августа.

Злоумышленник отправил сфабрикованный блок NEAR, для чего потребовался депозит в размере 5 ETH. По словам CEO Aurora Labs Алекса Шевченко, неизвестный рассчитывал, что утром в субботу разработчикам будет сложно отреагировать на атаку.

Система автоматически отвергла сфабрикованный блок через 31 секунду после отправки транзакции. В результате хакер потерял свой депозит, средства пользователей остались в безопасности.

Compound запустил третью версию DeFi-протокола

16 августа лендинговый проект Compound объявил о готовности к запуску третьей версии протокола под названием Comet.

По словам разработчиков, обновление знаменует собой переход платформы к мультичейн-подходу.

Старший инженер-программист Compound Labs Кевин Чэн отметил, что первой реализацией Comet станет рынок на базе стейблкоина USDC. Затем добавится поддержка пяти криптоактивов, доступных также в качестве залогового обеспечения: WBTC, WETH, UNI, LINK и COMP.

24 августа стоящая за развитием проекта децентрализованная автономная организация приняла решение о запуске новой версии. 26 августа разработчики объявили об активации Comet.

Читайте биткоин-новости ForkLog в нашем Telegram — новости криптовалют, курсы и аналитика.

Нашли ошибку в тексте? Выделите ее и нажмите CTRL+ENTER

Скачать КриптоПро CSP 4. 9975, 4. 9974, 4. 9969, 4. 9963, 4. 9944

Поддерживаемые операционные системы: Windows 7, Windows 8, Windows 8. 1, Windows 10

При установке в режиме обновления предыдущей версии настройки, ключи и сертификаты сохраняются.

Браузерные плагины

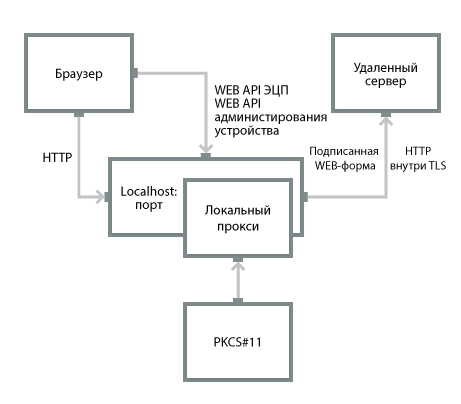

Для того, чтобы из скриптов WEB-страницы вызвать нативную библиотеку большинство браузеров поддерживают специальные расширения — ActiveX для IE и NPAPI-плагин для GH, MF, Opera, Sаfari и др. В данный момент на рынке существует широкий спектр продуктов, относящихся к браузерным плагинам. Архитектурно данные плагины могут быть исполнены по-разному. Некоторые работают на базе CryptoAPI и требуют дополнительной установки криптопровайдера, другие используют в качестве криптоядра PKCS#11-совместимые устройства и не требуют установки дополнительных СКЗИ на рабочее место клиента. Есть универсальные плагины, которые поддерживают как все основные криптопровайдеры, так и широкий спектр аппаратных СКЗИ.

Кроссбраузерные плагины

Спецификация-

ПлатформыСемейство Windows, GNULinux, OS X

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP (КриптоПро ЭЦП Browser plugin), TSP (КриптоПро ЭЦП Browser plugin)

Механизмы ЭЦППрограммный интерфейс для использования в JavaScript

Механизмы аутентификацииЭЦП случайных данных

Механизмы “гостирования” TLS-

Форматы защищенных сообщенийPKCS#7, CMS, XMLSec (КриптоПро ЭЦП Browser plugin), CADES (КриптоПро ЭЦП Browser plugin)

Интеграция с браузеромActiveX (для IE)

NPAPI

Мобильные платформыне поддерживаются

Хранилища ключейРеестр, файлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11, через CryptoAPI

ПриложенияБраузеры

ИнсталляцияПрограмма установки, не требуются права системного администратора

Примеры (ГОСТ)КриптоПро ЭЦП Browser plugin

eSign-PRO

КриптоПлагин Лисси

Плагин портала госуслуг

JC-WebClient

Рутокен Плагин

Плагин BSS

КриптоАРМ Browser plugin

- отсутствие TLS

- удаление NPAPI из Chromium

- браузеры на мобильных платформах не поддерживают плагины

- настройки безопасности IE могут блокировать исполнение плагина

- кроссбраузерность

- плагины на базе PKCS#11 не требуют установки СКЗИ

- прозрачное использование для пользователя

ActiveX

Компания Microsoft разработала два основных клиентских ActiveX-компонента, которые транслируют функционал CryptoAPI в скрипты, в браузер. Для генерации ключа и создания PKCS#10-запроса применятся компонент XEnroll/CertEnroll, а для ЭЦП/шифрования и работы с сертификатами компонент CAPICOM.

В следующих статьях будут подробно рассмотрены оставшиеся решения.

Миксер Tornado Cash попал под санкции США, а его разработчика арестовали

8 августа OFAC внесло в санкционный список сайт Tornado Cash, а также связанные с ним 39 Ethereum- и 6 USDC-адресов. По данным ведомства, с момента создания сервиса в 2019 году с его помощью злоумышленники отмыли криптовалюту на сумму более $7 млрд. Часть средств связана с северокорейской хакерской группировкой Lazarus Group.

Компания Circle внесла в черный список USDC-адреса кошельков сервиса микширования.

Инфраструктурные платформы Infura и Alchemy заблокировали RPC-запросы к Tornado Cash. Некастодиальная биржа Uniswap также закрыла доступ к своей платформе для ряда релевантных адресов. Аналогичные меры предприняла dYdX.

12 августа правоохранители Нидерландов арестовали разработчика Tornado Cash по подозрению в причастности к отмыванию средств и сокрытию преступных финансовых потоков через миксер. Позднее стало известно, что речь идет о 29-летнем Перцеве.

Действия властей вызвали резонанс в глобальном криптосообществе, обеспокоенном атакой на сферу ПО с открытым исходным кодом. В Амстердаме прошел митинг в поддержку Перцева, в защиту разработчиков Tornado Cash выступили основатель Cardano Чарльз Хоскинсон и другие именитые участники индустрии.

24 августа стало известно, что суд Нидерландов оставил Перцева под арестом и установил 90-дневный срок, в течение которого должно состояться первое слушание по делу.

Позже Fortune со ссылкой на отчет аналитической компании Kharon сообщил, что Перцев ранее работал в компании, связанной с Федеральной службой безопасности РФ (ФСБ). Жена разработчика Ксения Малик опровергла его причастность к российскими спецслужбами.

Архитектура процесса в диспетчере задач

Диспетчер задач теперь может показать вам архитектуру каждого запущенного процесса. Добавить этот стобец можно во вкладке “Подробности”, выбрав “Архитектура”.

Новый звук запуска Windows 11

Также, кому интересно, может тонко настроить Windows 10 и Windows 11 с помощью моего скрипта на PowerShell — Sophia Script for Windows (GitHub). Подробнее — в статье на Хабре.

Как я упоминал в своей статье о готовящейся опенсорсной версии графической версии Sophia Script на C#, мы стали выпускать где-то раз в 2 недели тестовые билды. Ознакомиться с SophiApp можно на GitHub.

- Полностью работают 3 категории: Конфиденциальность, Персонализация и Контекстное меню;

- Темная и светлая темы;

- При запуске программа считывает текущие настройки, и интерфейс отображает реальное состояние функций;

- Поддерживаемые языки: английский и русский.

Для будущей версии 1. 0, которую все-таки планируем в 2021 доделать, сойдет. А там надо перерисовывать UI и повышать UX.

Консольная утилита DiskUsage

Утилита DiskUsage позволяет просматривать и запрашивать использование дискового пространства через консольный интерфейс. Вы сможете увидеть подробную информацию о том, сколько места на диске занимает каждая вложенная папка.

Мониторинг здоровья хранилища

В Windows 10 появилась функция мониторинга состояния хранилища, которая будет предупреждать, когда один из накопителей “может оказаться под угрозой отказа”. Она предназначена для работы с твердотельными накопителями NVMe. Если у вас есть такой накопитель, эта функция, надеюсь, предупредит вас и даст вам достаточно времени для резервного копирования данных до того, как накопитель выйдет из строя.

2 143 объявления есть в других городах

Ивановская область, Иваново

Владимирская область, Владимир

Владимирская область, Судогодский р-н, муниципальное образование город Судогда, Судогда

Владимирская область, Вязниковский р-н, муниципальное образование Город Вязники, Вязники

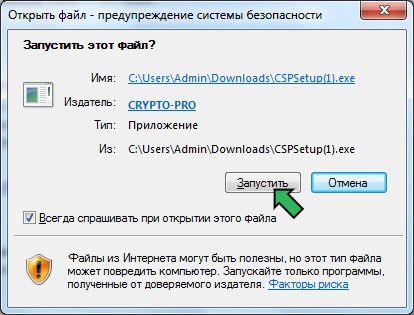

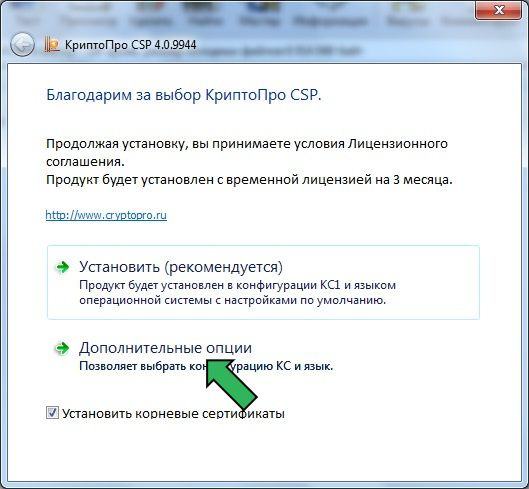

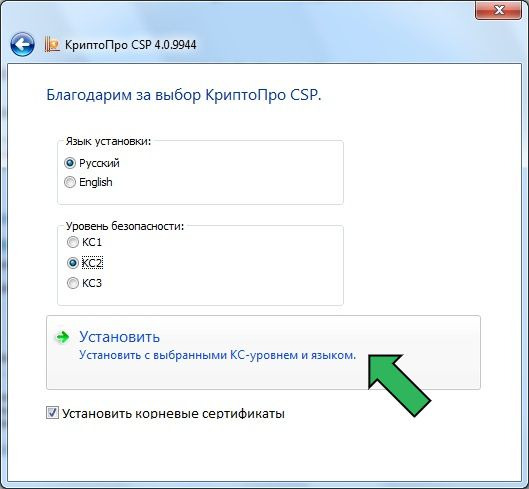

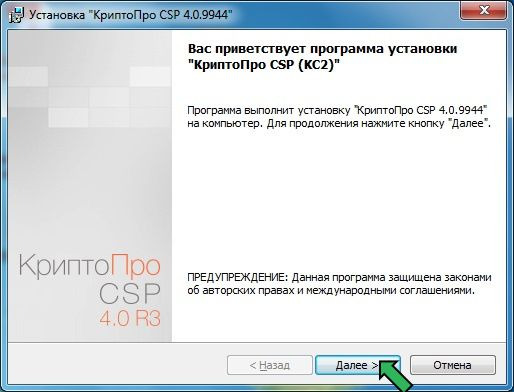

Инструкция по установке КриптоПро 4

Запустите установочный файл CSPSetup_4. xxxx. exe

В первом появившемся окне нажмите кнопку «Запустить».

Далее нам сообщают, что мы принимаем условия лицензионного соглашения и устанавливаем программу с временной лицензией на 3 месяца. Нажимаем «Дополнительные опции».

В дополнительных опциях можно выбрать язык (русский, английский) и конфигурацию уровня безопасности (КС1, КС2, КС3). По умолчанию язык — русский, уровень безопасности — КС1 (такие настройки рекомендуется оставить!). В нашем случае необходимо установить КС2, поэтому настройки изменяем.

Нажимаем «Далее».

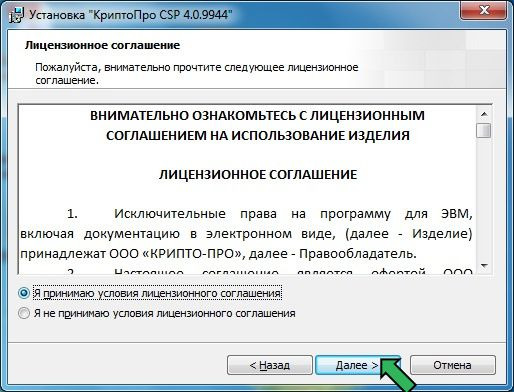

Принимаем условия лицензионного соглашения, нажимаем «Далее».

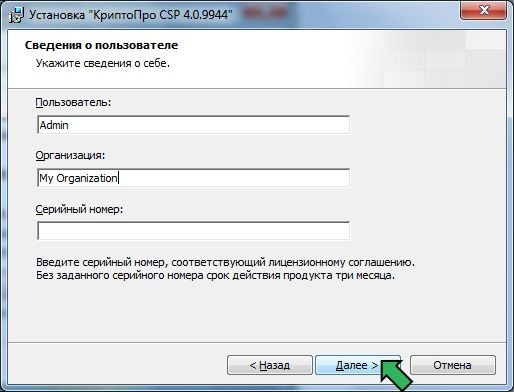

Вводим имя пользователя и название организации. Если есть лицензия, то набираем лицензионный ключ. Если лицензии нет, то программа будет работать 3 месяца без лицензионного ключа. Нажимаем «Далее».

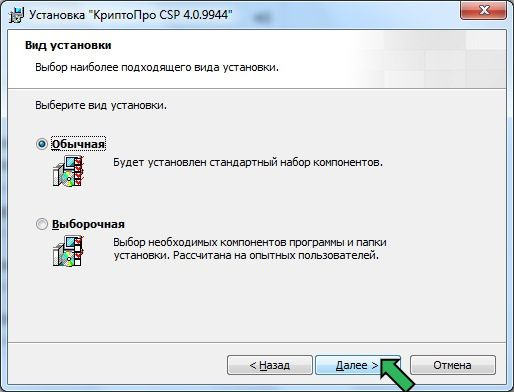

Выбираем обычную установку. Нажимаем «Далее».

Выбираем «Зарегистрировать считыватель «Реестр». (Это позволяет хранить закрытый ключ в реестре, необходимость во флешке или рутокене отпадает).

Нажимаем «Установить».

Ждем пока программа установится.

Дальше остается нажать «Готово». КриптоПро установлено.

В Nomad предложили хакерам NFT за возврат украденных средств

Хакерам, стоящим за взломом кроссчейн-протокола Nomad на $190 млн, предложили NFT в качестве поощрения за возврат более 90% выведенных средств.

Эксклюзивные NFT, на которых изображена белая шляпа волшебника, предлагает проект Metagame. Выпустить токен может только возместивший активы взломщик, перейдя таким образом в категорию белых хакеров — white hat.

Неизвестные взломали кроссчейн-протокол 2 августа. Злоумышленники использовали уязвимость в смарт-контракте, позволившую несанкционированно выводить средства.

Компьютерные мастера в Коврове

Владимирская область, Ковров

Скачать КриптоПро CSP 5. 12222, 5. 12000, 5. 11944, 5. 11732, 5. 11455

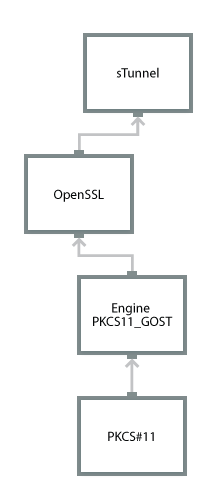

Open Source библиотека OpenSSL обладает широкими криптографическими возможностями и удобным механизмом ее расширения другими криптоалгоритмами. OpenSSL является основным криптоядром для широкого спектра приложений Open Source.

После того, как в эту библиотеку компанией Криптоком были добавлены ГОСТы, появились патчи для «гостификации» многих популярных приложения, использующих OpenSSL. На базе OpenSSL некоторые вендоры разработали и сертифицировали СКЗИ, кроме того в ряд продуктов OpenSSL входит «неявным» образом.

СпецификацияOpenSSL API — один из де-факто стандартов для СПО

ПлатформыСемейство Windows, GNULinux, OS X, iOS, Android

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO;

TLS

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP, TSP

Механизмы ЭЦПНативный программный интерфейс, Си-style;

Механизмы аутентификацииклиентская аутентификация в рамках TLS

собственные механизмы на базе ЭЦП случайных данных

Механизмы “гостирования” TLSTLS с российской криптографией поддержан в библиотеке (в случае использования OpenSSL в качестве браузерного криптодвижка)

TLS-прокси на базе OpenSSL (например, sTunnel)

Форматы защищенных сообщенийPKCS#7, CMS, XMLSec (при использовании с библиотекой www. aleksey. com/xmlsec, в том числе ГОСТ), S/MIME

Интеграция с браузеромЧерез TLS-прокси

Через проприетарные плагины

В Chromium OpenSSL один из возможных криптодвижков

Интеграция со службой каталоговOpenLDAP

Мобильные платформыiOS, Android

Команднострочная утилитаЕсть

Хранилища ключейФайлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11

ПриложенияOpenVPN, Apache, sTunnel, Nginx, Postgre SQL, postfix, dovecot

Проприетарные приложения

Интеграция с фреймворкамиOpenSSL интегрирован в большое количество фреймворков (PHP, Python,. NET и др. ), но ГОСТа нет. Требуется выпускать патчи к фреймворкам

ИнсталляцияПрограмма установки, в целом не требуются права системного администратора

Копирование

Запуск использующих rкриптосредства приложений с FLASH-памяти USB-токена

Примеры (ГОСТ)МагПро КриптоПакет

ЛирССЛ

OpenSSL (несерт. )

OpenSSL + engine PKCS11_GOST + Рутокен ЭЦП

- OpenSSL и его аналоги не поддерживается приложениями Microsoft;

- Необходимость патчить СПО, которое поддерживает OpenSSL, для включения ГОСТов.

- Кроссплатформенность;

- Использование в огромном количестве проектов, открытые исходники большей части проекта — выявление и устранение уязвимостей (как пример, недавнее выявление heartbleed);

- Распространяется копированием — можно делать приложения, не требующие инсталляции;

- Широкий охват приложений СПО, на базе которых можно делать защищенные сертифицированные продукты;

- Широкая интеграция в фреймворки, но при этом проблемы с ГОСТами.

PKCS#11

Библиотека PKCS#11 предоставляет универсальный кроссплатформенный программный интерфейс к USB-токенам и смарт-картам.

Функции делятся на:

- Функции доступа к устройству;

- Функции записи/чтения произвольных данных;

- Функции работы с ключами (поиск, создание, удаление, импорт, экспорт);

- Функции работы с сертификатами (поиск, импорт, экспорт);

- Функции ЭЦП;

- Функции хэширования;

- Функции шифрования;

- Функции вычисления имитовставки;

- Функции выработки ключа согласования (Диффи-Хeллман);

- Функции экспорта/импорта сессионного ключа;

Таким образом, стандарт PKCS#11 поддерживает полный набор криптопримитивов, пригодный для реализации криптографических форматов (PKCS#7/CMS/CADES, PKCS#10, X. 509 и др. ) и протоколов (TLS, IPSEC, openvpn и др.

Для обеспечения быстродействия часть криптопримитивов может быть реализована программно.

В стандарте PKCS#11, начиная с версии 2. 30, поддерживаются ГОСТ Р 34. 10-2001, ГОСТ Р 34. 11-94, ГОСТ 28147-89.

Использование библиотеки PKCS#11 обеспечивает совместимость ПО различных вендоров при работе с токенами. Через PKCS#11 интерфейс умеют работать приложения, написанные на на базе CryptoAPI, NSS, OpenSSL.

Пример совместимости приложений приведен на схеме. Таким образом, возможно использование подходящего приложения в соответствующем месте инфосистемы.

PKCS#11 бывают также без поддержки аппаратных устройств с программной реализацией криптоалгоритмов и хранением объектов в файловой системе.

Примеры – PKCS#11 интегрированный в NSS (Mozilla), проект aToken, библиотека Агава-Про.

У компании Крипто-Про есть библиотека PKCS#11, реализованная на базе MS CryptoAPI:

Существуют PKCS#11-библиотеки для мобильных платоформ. Примером подобной библиотеки служит библиотека для Рутокен ЭЦП Bluetooth, которая позволяет использовать устройство на iOS и Android.

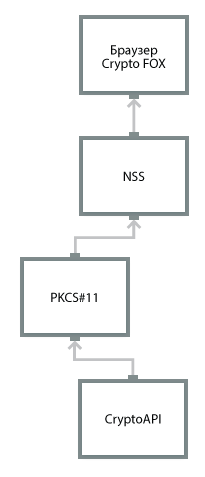

NSS

NSS представляет собой криптографическую библиотеку от сообщества Mozilla. NSS используется такими приложениями, как браузер Mozilla Firefox, почтовым клиентом Mozilla Thunderbird.

В данный момент существуют два проекта по «гостификации» NSS:

- Компания Лисси периодически публикует на своем сайте доступные для скачивания актуальные версии Mozilla Firefox и Mozilla Thunderbird, пересобранные с поддержкой российской криптографии. Кроме того, существует ряд продуктов этой компании, построенный на базе модифицированной библиотеки NSS — высокоуровневая библиотека NSSCryptoWrapper, плагин LCSignPlugin, десктопное приложение для ЭЦП под Android SignMaker-A.

Следует отметить, что модифицированный специалистами этой компании NSS позволяет использовать как программные PKCS#11-токены, так и аппаратные (Рутокен ЭЦП, eToken ГОСТ, JaCarta ГОСТ, MS_KEY). - Atoken — это open source проект компании R-Альфа. В рамках проекта создан программный PKCS#11-токен с российской криптографией и выложены патчи для определенной версии NSS и компонента Security Manаger, позволяющие использовать в продуктах Mozilla россиийскую криптографию (TLS, ЭЦП, PKI). Кроме того R-Альфа предлагает реализацию программного PKCS#11-токена с поддержкой сертифицированной библиотеки Агава-С под названием Агава-Про.

Библиотеки c собственным интерфейсом

Проприетарные библиотеки предоставляют собственный API для встраивания в приложения. В данный список можно внести:

- Агава-С

- Крипто-C

- Крипто-КОМ

Криптопровайдеры

Де-факто стандартом отрасли является класс криптосредств, известных как криптопровайдеры. Криптопровайдер — это предоставляющая специальный API и специальным образом зарегистрированная в ОС библиотека, которая позволяет расширить список поддерживаемых в ОС криптоалгоритмов.

Следует отметить, что несовершенство предлагаемых MS Windows механизмов расширения вынуждает разработчиков криптопровайдеров дополнительно модифицировать высокоуровневые криптобиблиотеки и приложения MS Windows в процессе их выполнения для того, чтобы «научить» их использовать российские криптоалгоритмы.

Следует понимать, что не все СКЗИ одного вида реализуют полный объем функциональности, приведенный в таблицах. Для уточнения возможностей криптосредств следуют обратиться к производителю.

- Отсутствие нормальной кроссплатформенности;

- Установка с правами администратора, настройка;

- Установка обновления Windows может потребовать обновления провайдера;

- Необходимость встраивания в приложения посредством модификации кода «на лету»;

- CSP — неродной интерфейс для не-Windows-приложений.

- Широкий охват Windows-приложений;

- Богатый инструментарий для разработчиков защищенных систем;

- Апробированная на большом количестве проектов технология.