Содержание

- Настройки работы с OCSP службой

- Настройка ocsp в криптопро

- КриптоПро OCSP Client

- Назначение

- Операционные системы

- Основные характеристики

- Настройка ocsp в криптопро

- Настройка ocsp в криптопро

- Как я настраивал новые утилиты по работе с электронной подписью в Linux

- Настройка «КриптоПро» CSP

- Настройка работы с Рутокен ЭЦП 2.0

- Получаем тестовый сертификат

- Подпись средствами «КриптоПро CSP»

- Rosa Crypto Tool

- Trusted eSign

- Резюме

Содержание

- Инструкция по установке и настройке средств защиты информации для работы с Порталом АСФК для ДУБП

- Введение

- Установка СКЗИ «КриптоПро» версии 3.6

- Установка Континент-АП версии 3.5.68.0

- Настройка Континент-АП

- Настройка правил фильтрации межсетевого экрана(Firewall) и правил перенаправления портов (Port Forwarding) на прокси-сервере для корректной работы Континент-АП.

- Настройка псевдонимов сервера Портала АСФК для ДУБП.

- Настройка соединения Континент-АП.

Приглашаем всех 6 сентября 2022 года в 11:00 (МСК) принять участие в вебинаре “Особенности реализации требований приказа ФАПСИ №152 по учёту СКЗИ”, который совместно проведут компании КриптоПро и Spacebit.

В ходе мероприятия эксперты рассмотрят вопросы нормативного регулирования учета СКЗИ и выполнения соответствующих требований. Отдельное внимание будет уделено возможностям СКЗИ и особенностям их практического применения.

Ключевые темы:

- Разбор основных требований приказа ФАПСИ №152 по учету СКЗИ;

- Демонстрация возможностей системы X-Control по реализации требований приказа ФАПСИ №152;

- Обзор возможностей СКЗИ КриптоПро CSP 5.0;

- Текущий статус по сертификации различных версий КриптоПро CSP и КриптоПро УЦ.

Участие в мероприятии бесплатное, необходима регистрация.

- Назначение

- Операционные системы

- Основные характеристики

- Введение

- Установка СКЗИ «КриптоПро» версии 3

- Введение

- Описание проблемы и её решение

- Docker

- Вместо заключения

- Список ресурсов

- Настройка ocsp в криптопро

- Как я настраивал новые утилиты по работе с электронной подписью в Linux

- Настройка «КриптоПро» CSP

- Настройка работы с Рутокен ЭЦП 2

- Получаем тестовый сертификат

- Подпись средствами «КриптоПро CSP»

- Rosa Crypto Tool

- Trusted eSign

- Резюме

- Настройки работы с OCSP службой

- Установка Континент-АП версии 3

- Инструкция по установке и настройке средств защиты информации для работы с Порталом АСФК для ДУБП

- Настройка ocsp в криптопро

- КриптоПро OCSP Client

- Назначение

- Операционные системы

- Основные характеристики

- Настройка Континент-АП

- Настройка правил фильтрации межсетевого экрана(Firewall) и правил перенаправления портов (Port Forwarding) на прокси-сервере для корректной работы Континент-АП.

- Настройка псевдонимов сервера Портала АСФК для ДУБП.

- Настройка соединения Континент-АП.

Назначение

КриптоПро TSP Client предназначен для обращения к серверам штампов времени протоколу TSP поверх HTTP, работы с запросами на штампы и с самими штампами времени.

КриптоПро TSP Client представляет собой программный интерфейс (библиотеку) для работы со штампами времени и не имеет другого интерфейса пользователя. Поэтому КриптоПро TSP Client не имеет выделенного дистрибутива. Его установка должна производиться совместно с установкой продукта, который использует его программный интерфейс. Модули для интеграции КриптоПро TSP Client в установочный пакет другого продукта включены в инструментарий разработчика КриптоПро TSP SDK вместе с соответствующим руководством.

Операционные системы

КриптоПро TSP Client функционирует в следующих операционных системах:

- Microsoft Windows XP / 2003 / Vista / 2008 / W7 / 2008 R2 / W8 / 2012 / W8.1 / 2012 R2 / 2016 / W10,

- ОС семейства Linux, удовлетворяющих LSB 3.1 и выше,

- FreeBSD 7.x и выше,

- AIX 5.3 и 6.x,

- Apple MacOS 10.6 и выше.

Основные характеристики

КриптоПро TSP Client:

- Реализует протокол TSP поверх HTTP по RFC 3161 с учётом использования российских криптографических алгоритмов.

- Поддерживает штампы времени Microsoft, используемые в технологии

- Может настраиваться с помощью групповых политик. Список доступных политик см. в КриптоПро PKI SDK.

- Позволяет обращаться к серверу по протоколу TLS (SSL), поддерживает различные методы аутентификации и доступ через прокси.

- Совместим с серверными приложениями.

- Работает с любым криптопровайдером (CSP).

- Предоставляет интерфейсы C++ и COM. COM-интерфейс может использоваться в скриптах.

- Включает низкоуровневый интерфейс для работы с ASN.1-структурами протокола TSP и технологии .

- Устанавливается с помощью Windows Installer.

Страница для печати

Страница для печати

При попытке войти в личный кабинет по сертификату, появляется ошибка : «Для установки или обновления скачайте Taxnet Agent».

1. Убедитесь что плагин Taxnet Agent включен в панели значков в правой части панели задач в Windows. Установите и запустите плагин и повторите попытку входа.

2. Возможно версия плагина устарела и нуждается в обновлении. Скачайте и установите Taxnet Agent. Запустите плагин и повторите попытку входа.

3. Браузер и Такснет Агент должны работать от имени одного пользователя. Для установки и работы программы Такснет Агент права администратора не требуются.

4. Если браузер настроен на работу через прокси-сервер, временно отключите прокси или добавьте адрес cryptoagent.ru в исключение прокси.

Перейдите в панель управления далее свойства браузера

В свойствах браузера необходимо перейти во вкладку подключение далее настройка сети

Далее в параметрах прокси-сервера в поле исключения добавить: cryptoagent.ru

Сохранить изменения.

5. Временно отключите штатный антивирус, брандмауэр, файрволл.

6. Если на компьютере установлена программа для скрытия реального ip адреса пользователя, закройте эту программу или добавьте адрес cryptoagent.ru в исключение.

7. Если когда-то плагин был установлен с правами администратора или возникает ошибка криптобиблиотеки 150102 и 0x80070005 то:

– Удалите установленный Taxnet Agent от имени пользователя

– Новый дистрибутив Taxnet Agent установите с правами администратора.

– Удалите Taxnet Agent от имени пользователя

– Установите Taxnet Agent от имени пользователя в другую директорию

8. Для устранения ошибки Запрещён доступ неизвестному пользователю перезапустите браузер и такснет-агент

Когда при тестировании контейнера ЭЦП в программе “Инструменты КриптоПро” или при попытке подписания документа возникает ошибка “0x800B010E: Процесс отмены не может быть продолжен – проверка сертификатов недоступна”, значит программа КриптоПро CSP не может подключиться к серверам удостоверяющих центов, которые присутствуют в цепочке сертификатов электронной цифровой подписи.

Появление этой ошибки вовсе не означает, что рабочее место не настроено или настроено некорректно. Однако советуем пройтись по списку для 100% решения проблемы. Рекомендуем также после каждого пункта проверять наличие ошибки, запуская тестирование контейнера ЭЦП.

Как проверить и протестировать ЭЦП (контейнер закрытого ключа) в КриптоПро на ошибки?

Наша инструкция по проверке наличия ошибок в контейнере ЭЦП.

- Обновите КриптоПро CSP.

Это первое с чего следует начинать решение любой проблемы, если она связана с ЭЦП.

Как обновить КриптоПро CSP до актуальной версии?

Наша подробная инструкция по обновлению программы КриптоПро.

- Проверьте подключение к сети Интернет. Отключите VPN, если оно используется. Не используйте подключение к сети через прокси-сервер.

В первую очередь это связано с тем, что сервера удостоверяющих центов могут блокировать подключение пользователей из других стран. Даже если вы территориально находитесь в России, но используете VPN или прокси-сервер другой страны, вы будете получать ошибку 0x800B010E, и КриптоПро не сможет проверить сертификаты при использовании ЭЦП.

- Подключите VPN с сервером из России, если вы находитесь за пределами Российской Федерации.

Имейте ввиду, что сервера удостоверяющих центров могут блокировать подключение пользователей из других стран, что может приводить к невозможности проверки сертификатов и появлению ошибки 0x800B010E.

- Попробуйте использовать ЭЦП через некоторое время.

Если все вышеприведённые пункты не помогли, не исключено, что имеется временная проблема с серверами удостоверяющих центров. Сервера могут быть недоступны по различным причинам. Может быть сбой дата-центра, сервера могут испытывать повышенную нагрузку, или находиться под DDOS-атакой. Поэтому, если все вышеперечисленные пункты пройдены, а ошибка периодически возникает, самое лучшее, что можно предложить – просто подождать и попробовать в другое время.

Помогла ли вам наша инструкция решить проблему с ошибкой 0x800B010E в КриптоПро?

Расскажите в комментариях 😉

Введение

Для работы с порталом АСФК для ДУБП используются следующие средства защиты информации:

1) СКЗИ «КриптоПро CSP»Инструкция по установке КриптоПро 3.6 приведена в разделе Установка КриптоПро.

2) Континент АП версии 3.5.68.0

Инструкция по установке и настройке Континент АП приведена в разделе Установка и настройка Континент АП

Установка СКЗИ «КриптоПро» версии 3

Внимание! Перед установкой СКЗИ «КриптоПро» версии 3.6 с рабочего места должны быть удалены все более старые версии СКЗИ «КриптоПро»!

Для установки СКЗИ «КриптоПро» версии 3.6 необходимо запустить файл csp—win32-kc1-rus.msi c дистрибутива СКЗИ «КриптоПро». Запустится программа установки СКЗИ «КриптоПро CSP».

В окне приветствия программы установки нажмите кнопку «Далее».

В следующем окне программа установки предлагает ознакомиться с лицензионным соглашением. Прочитайте лицензионное соглашение, затем выберите пункт «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Далее».

В следующем окне необходимо ввести данные о пользователе, ответственном за эксплуатацию СКЗИ (в поле «Пользователь:»), наименование организации (в поле «Организация:») и серийный номер лицензии на право использования СКЗИ «КриптоПро» (В поле «Серийный номер:»). Серийный номер лицензии указан в карточке учета лицензии. Лицензия на право использование СКЗИ «КриптоПро» может быть предоставлена Управлением Федерального казначейства по Ставропольскому краю (во временное пользование) или приобретена организацией самостоятельно. После заполнения всех полей нажмите кнопку «Далее».

Внимание! Одна лицензия на право использования СКЗИ «КриптоПро» может использоваться только на одном рабочем месте!

Программа установки предложит выбрать вид установки. Выберите пункт «Выборочная» и нажмите кнопку «Далее».

В следующем окне программа установки предлагает выбрать устанавливаемые компоненты программы. Необходимо щелкнуть левой кнопкой мыши по пункту «Совместимость с КриптоПро CSP 3.0» и из контекстного меню выбрать пункт «Данный компонент будет установлен на локальный жесткий диск». Затем нажмите кнопку «Далее».

В следующем окне программа установки предлагает выбрать библиотеки поддержки. Рекомендуется оставить по умолчанию. СКЗИ «Криптопро» готово к установке. Для начала установки нажмите кнопку «Установить».

Программа установки СКЗИ «КриптоПро» приступит к копированию файлов. Дождитесь окончания копирования.

Установка завершена! Нажмите кнопку «Готово» для выхода из программы установки.

Появится сообщение о потребности в перезагрузке компьютера. Нажмите кнопку «Да» для перезагрузки компьютера.

После установки СКЗИ «КриптоПро» и перезагрузки компьютера:

— в элементе управления Windows «Панель управления» появится новый элемент «КриптоПро CSP»;

— в меню «Все программы» главного меню Windows появится подменю «Крипто-Про», которое содержит пункты «КриптоПро CSP», «КриптоПро PKI», «Сертификаты», «Управление лицензиями КриптоПро PKI»;

docker run -d --name crypto-nginx --privileged --security-opt seccomp=unconfined --tmpfs /run --tmpfs /run/lock -v /sys/fs/cgroup:/sys/fs/cgroup:ro -p 443:443 -t crypto

Получение тестового сертификата для сервера (test.ru заменить на имя сайта). При запросе пароля для криптоконтейнера ввести пустой пароль:

docker -ti crypto-nginx /root/config.sh test.ru

[email protected] /crypto-proxy # docker exec -ti crypto-nginx /root/config.sh navyzet.ru CryptCP 4.0 (c) , 2002-2015. Command prompt Utility file signature and encryption. Creating request... CPCSP: Signing with the use of GOST R 34.10-2001 keys is not allowed from January 1st, 2019. We highly recommend to move to the use of GOST R 34.10-2012 keys advance. Continue with the GOST R 34.10-2001 key generation (o) OK, (c) Cancel o Press keys... [..........................................................................] CryptoPro CSP: Set password on produced container . Password: Retype password: Passwords are not equal Password: Retype password: Sending request to CA... Installing certificate... Certificate is installed. [ReturnCode: 0] Certmgr 1.0 (c) , 2007-2010. program managing certificates, CRLs and stores Install: ============================================================================= 1------- Issuer [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject CN=navyzet.ru Serial 0x12002667752E825729E3CF803A000000266775 SHA1 Hash 0x9e8c54c44ad16152ab55a59275a3dd01ef31143f SubjKeyID 80b4d87101a23e4050fb67a12f6ed72c424969c8 Signature Algorithm ГОСТ Р 34.11/34.10-2001 PublicKey Algorithm ГОСТ Р 34.10-2001 (512 bits) Not valid before 05/03/2018 15:15:32 UTC Not valid after 05/06/2018 15:25:32 UTC PrivateKey Link No CA cert URL http://testca.cryptopro.ru/CertEnroll/test-ca-2014_CRYPTO-PRO%20Test%20Center%202.crt OCSP URL http://testca.cryptopro.ru/ocsp/ocsp.srf CDP http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO%20Test%20Center%202.crl Extended Key Usage 1.3.6.1.5.5.7.3.1 ============================================================================= [ErrorCode: 0x00000000] Certmgr 1.0 (c) , 2007-2010. program managing certificates, CRLs and stores Exporting: ============================================================================= 1------- Issuer [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject CN=navyzet.ru Serial 0x12002667752E825729E3CF803A000000266775 SHA1 Hash 0x9e8c54c44ad16152ab55a59275a3dd01ef31143f SubjKeyID 80b4d87101a23e4050fb67a12f6ed72c424969c8 Signature Algorithm ГОСТ Р 34.11/34.10-2001 PublicKey Algorithm ГОСТ Р 34.10-2001 (512 bits) Not valid before 05/03/2018 15:15:32 UTC Not valid after 05/06/2018 15:25:32 UTC PrivateKey Link Yes Container HDIMAGEcontaine.000514 Provider Name Crypto-Pro GOST R 34.10-2001 KC2 CSP Provider Info ProvType: 75, KeySpec: 1, Flags: 0x0 CA cert URL http://testca.cryptopro.ru/CertEnroll/test-ca-2014_CRYPTO-PRO%20Test%20Center%202.crt OCSP URL http://testca.cryptopro.ru/ocsp/ocsp.srf CDP http://testca.cryptopro.ru/CertEnroll/CRYPTO-PRO%20Test%20Center%202.crl Extended Key Usage 1.3.6.1.5.5.7.3.1 ============================================================================= Export [ErrorCode: 0x00000000] openssl: /opt/cprocsp/cp-openssl/lib/amd64/libssl.so.1.0.0: no version information available (required by openssl) openssl: /opt/cprocsp/cp-openssl/lib/amd64/libssl.so.1.0.0: no version information available (required by openssl) openssl: /opt/cprocsp/cp-openssl/lib/amd64/libssl.so.1.0.0: no version information available (required by openssl) openssl: /opt/cprocsp/cp-openssl/lib/amd64/libcrypto.so.1.0.0: no version information available (required by openssl) openssl: /opt/cprocsp/cp-openssl/lib/amd64/libcrypto.so.1.0.0: no version information available (required by openssl) openssl: /opt/cprocsp/cp-openssl/lib/amd64/libcrypto.so.1.0.0: no version information available (required by openssl) openssl: /opt/cprocsp/cp-openssl/lib/amd64/libcrypto.so.1.0.0: no version information available (required by openssl) Reloading nginx configuration nginx

В качестве клиента я использовал Chromium с поддержкой алгоритмов ГОСТ.

|

HappyDragone Оставлено | |

1. Настраиваю получение метки времени в службе штампов времени АУЦ Банка России. Win 10 домашняя. На Win 10 Stunnel устанавливается как служба. Создан конф файл. Подписываю в КриптоАРМ 5, где указан адрес службы TSP. Не подписывает, вылетает ошибка Описание ошибки в КриптоАРМ: Ошибка сохранения сообщения (0x80004005) Произошла ошибка при создании подписи Невозможно получить штамп времени. Ошибка отправки запроса на штамп времени. При попытке отправки запроса возникла ошибка HTTP (0xc2100100) (0x80004005) Рекомендации УЦ после моего обращения по ошибке таковы: Для того чтобы исправить данную ошибку, необходимо установить личный сертификат с привязкой к контейнеру, промежуточный сертификат Банка России и головной корневой сертификат Минком связи в хранилище «Сертификаты (локальный компьютер)» согласно инструкции по доступу к сервисам службы меток доверенного времени размещенной по ссылке http://cbr.ru/certificat…toveryayuschego_centra/. Вероятнее всего у Вас сейчас сертификаты установлены в хранилище – «сертификаты – текущий пользователь». Корневые-промежуточные установил в Локальный компьютер, а вот личный сертификат туда никак не ставится. И ошибка не уходит. Использую Крипто Про CSP 4.0.9944 Пожалуйста, подскажите, как настроить это? Может быть, кто-то сталкивался с настройкой получения метки времени на подпись через stunnel для взаимодействия со службой меток времени на подпись АУЦ Банка России. 2. Решил попробовать настроить на другом ПК с Win7 домашняя базовая. При попытке выполнить команду stunnel.exe – install в командной строке от имени Администратора вываливается: Startservicectrldispatcher being called. this may take several seconds. please wait. Как служба stunnel не появляется в оснастке “Службы”. Т.е. и здесь не судьба. А настраивать придется все-таки в Win7, в офисе везде лицензионные Win7 установлены. Пожалуйста, помогите. Что я делаю не так ?! Вдруг кто-то уже сталкивался с настройкой и удачным результатом получения метки времени на подпись в АУЦ Банка России. Если уж на Win 7 не получится, то хоть на Win 10, ибо есть одна машинка в офисе на Win 10 (не домашняя) | |

|

Санчир Момолдаев Оставлено | |

Добрый день! согласно документации: какой адрес тсп указываете? есть ли прокси? | |

|

two_oceans Оставлено | |

Вообще, если работаете на Win10, желательно бы обновиться хотя бы на последнюю сертифицированную 4.0.9963 (если лицензии на 5.0 нет), либо на 5.0 R2 или новее. Суть в тои, что Десятка постоянно меняется и если у Вас не замороженная версия Десятки давности несколько лет, то не все будет гладко работать с 9944. Цитата: Корневые-промежуточные установил в Локальный компьютер, а вот личный сертификат туда никак не ставится. Для этого нужно панель управления КриптоПро запустить с правами администратора (в 4 версии на первой вкладке общие соответствующая ссылка). Сработает если у пользователя есть права администратора (ну если с корневыми вышло, то полагаю есть). Как обычно на вкладке “Сервис” нажимаете одну из кнопок “Просмотреть сертификаты в контейнере” либо “Установить личный сертификат”. Далее в мастере находите переключатель “введенное имя задает ключевой контейнер” выбираете “компьютера”. Если был просмотр сертификатов, то нажимаете “Установить” на последнем шаге. Это должно установить сертификат в “Личные” локального компьютера. Тонкий момент разве что в том, что если хотите использовать реестр, то контейнер в реестре пользователя не видно в режиме компьютера, поэтому возможно потребуется сначала скопировать на флэшку (она видна в обоих режимах), потом обратно в реестр уже компьютера. Цитата: 2. Решил попробовать настроить на другом ПК с Win7 домашняя базовая. При попытке выполнить команду stunnel.exe – install в командной строке от имени Администратора вываливается: Пробел там не лишний между – и install? Это конечно самый простой способ создать службу, но не единственный. Также можно использовать другие способы: программку instserv (идет в комплекте у многих драйверов и программ), системную команду sc create (навскидку, у меня на Семерке создается практически одинаковый куст реестра с тем что создает сам stunnel) Код: либо добавление файла реестра экспортированного с одного компьютера импортом на другой. В случае файла реестра потребуется перезагрузка. Ах да, не забывайте про разрядность системы. Отредактировано пользователем 28 января 2022 г. 11:15:24(UTC) | |

Всем привет! Я Максим, бэкенд-разработчик команды MSB (корпоративная сервисная шина), занимаюсь интеграциями систем для внутренних нужд компании Tele2, и в этом посте хочу поделиться опытом интеграции с “КриптоПро DSS” поверх ГОСТ TLS.

Введение

В связи с экономией на бумаге ростом цифровизации бизнес-процессов, в частности, с постепенным уходом от традиционных бумажных документов к электронному документообороту, возникла потребность реализовать электронную подпись документов у нас в компании.

В качестве сервера электронной подписи используется комплекс “КриптоПро DSS”, имеющий возможность встроить двухфакторное подтверждение операций подписания в мобильное приложение, посредством своего DSS SDK.

Мы встроили данный SDK в наше корпоративное мобильное приложение, о котором писала моя коллега в своей статье на Хабре.

Но мой рассказ связан с опытом решения задачи со стороны бэкенда, и мы рассмотрим эту задачу подробнее.

Описание проблемы и её решение

В нашей схеме подключение к серверу электронной подписи осуществляется по ГОСТ TLS с аутентификацией клиента по сертификату.

Но не секрет, что стандартные платформы, а именно горячо любимый мной .NET, не поддерживают российские криптошифры по ГОСТу.

В качестве эксперимента пробовал подключить rtengine, но он не завёлся, и, помимо прочего, он не является сертифицированным средством защиты информации. В таких случаях “КриптоПро” советует использовать “КриптоПро Stunnel”.

Изначально, stunnel – это open-source приложение, выступающее в роли шлюза, который принимает незашифрованный трафик и пересылает его на целевой сервер поверх TLS. Часто используется, когда клиент сам не поддерживает TLS-шифрование.

А Stunnel от “КриптоПро” – это практически тот же stunnel, но с поддержкой ГОСТ TLS, а значит, он замечательно подходит для решения нашей проблемы.

Представленная выше схема рабочая, если бы не одно но: согласно политикам безопасности в компании, все запросы во внешнюю сеть Интернет могут осуществляться только через корпоративный прокси. Ванильный stunnel из коробки умеет делать запросы через прокси, но “КриптоПро” эту фичу выпилил в своей редакции.

Чтобы обойти это ограничение, в схему было решено добавить еще одно известное Linux-администраторам приложение socat (еще один шлюз, в своем роде), который умеет делать подключения через HTTP-прокси. Важное условие – HTTP-прокси должен разрешать подключения через метод CONNECT.

В итоге схема станет такой:

Docker

Для упрощения было решено пренебречь правилом “один контейнер – один процесс” и запускать “КриптоПро Stunnel” и socat в одном контейнере. Данный контейнер поднимается в виде sidecar рядом с основным контейнером микросервиса. Это позволяет нашему микросервису общаться с “КриптоПро DSS” так, как будто бы они общались по http-протоколу, а вопросы шифрования трафика по ГОСТ TLS отдаются на откуп контейнеру с stunnel и socat.

Чтобы подготовить образ контейнера, нужно скачать deb-пакет с “КриптоПро CSP” (именно в составе этого дистрибутива и состоит “КриптоПро Stunnel”). К сожалению, скачать пакет нельзя по прямой ссылке, которую можно было бы прописать в Dockerfile (иначе бы статья получилась в два раза короче). Для скачивания нужно пройти регистрацию на сайте “КриптоПро”, и только потом будет дана возможность скачать пакет.

Ниже приведен пример Dockerfile, скриптов инициализации и конфига для “КриптоПро Stunnel”.

Рабочий пример можно также посмотреть здесь.

Dockerfile

FROM debian:buster-slim

EXPOSE 80/tcp

ARG TZ=Europe/Moscow

ENV PATH="/opt/cprocsp/bin/amd64:/opt/cprocsp/sbin/amd64:${PATH}"

# stunnel settings

ENV STUNNEL_HOST="example.cryptopro.ru:4430"

ENV STUNNEL_HTTP_PROXY=

ENV STUNNEL_HTTP_PROXY_PORT=80

ENV STUNNEL_HTTP_PROXY_CREDENTIALS=

ENV STUNNEL_DEBUG_LEVEL=5

ENV STUNNEL_CERTIFICATE_PFX_FILE=/etc/stunnel/certificate.pfx

ENV STUNNEL_CERTIFICATE_PIN_CODE=

# dependencies

RUN ln -snf /usr/share/zoneinfo/$TZ /etc/localtime \

&& echo $TZ > /etc/timezone \

&& apt-get update \

&& apt-get -y install lsb-base curl socat \

&& rm -rf /var/lib/apt/lists/*

# install cryptopro csp

WORKDIR /dist

COPY dist/csp_deb.tgz csp_deb.tgz

RUN tar -zxvf csp_deb.tgz --strip-components=1 \

&& ./install.sh cprocsp-stunnel

WORKDIR /

COPY conf/ /etc/stunnel

COPY bin/docker-entrypoint.sh docker-entrypoint.sh

COPY bin/stunnel-socat.sh stunnel-socat.sh

RUN chmod +x /docker-entrypoint.sh /stunnel-socat.sh

ENTRYPOINT ["/docker-entrypoint.sh"]

CMD ["stunnel_thread", "/etc/stunnel/stunnel.conf"]docker-entrypoint.sh

#!/bin/bash

# скрипт инициализации

# ---------------------------------

# настройка csp

echo "Configuring CryptoPro CSP..."

# импорт сертификата с закрытым ключом

if [[ ! -f "$STUNNEL_CERTIFICATE_PFX_FILE" ]]; then

echo "Client certificate not found in ${STUNNEL_CERTIFICATE_PFX_FILE}"

exit 1

fi

certmgr -install -pfx -file "${STUNNEL_CERTIFICATE_PFX_FILE}" -pin "${STUNNEL_CERTIFICATE_PIN_CODE}" -silent || exit 1

echo "Certificate was imported."

echo

# определение контейнера-хранилища закрытых ключей

containerName=$(csptest -keys -enum -verifyc -fqcn -un | grep 'HDIMAGE' | awk -F'|' '{print $2}' | head -1)

if [[ -z "$containerName" ]]; then

echo "Keys container not found"

exit 1

fi

# установка сертификата клиента

certmgr -inst -cont "${containerName}" -silent || exit 1

# экспорт сертификата для stunnel

exportResult=$(certmgr -export -dest /etc/stunnel/client.crt -container "${containerName}")

if [[ ! -f "/etc/stunnel/client.crt" ]]; then

echo "Error on export client certificate"

echo "$result"

exit 1

fi

echo "CSP configured."

echo

# ---------------------------------

# запуск socat

echo "Starting socat..."

nohup bash /stunnel-socat.sh </dev/null >&1 2>&1 &

# ---------------------------------

# запуск stunnel

echo "Configuring stunnel..."

sed -i "s/^debug=.*$/debug=$STUNNEL_DEBUG_LEVEL/g" /etc/stunnel/stunnel.conf

echo "Starting stunnel"

exec "$@"stunnel-socat.sh

#!/bin/bash

echo Configuring socat...

socatParameters="TCP:${STUNNEL_HOST}"

if [[ -n "$STUNNEL_HTTP_PROXY" ]]; then

# если указан http-прокси, подключение будет происходить через него

socatParameters="PROXY:${STUNNEL_HTTP_PROXY}:${STUNNEL_HOST},proxyport=${STUNNEL_HTTP_PROXY_PORT}"

if [[ -n "$STUNNEL_HTTP_PROXY_CREDENTIALS" ]]; then

socatParameters="${socatParameters},proxyauth=${STUNNEL_HTTP_PROXY_CREDENTIALS}"

fi

fi

socatCmd="socat UNIX-LISTEN:/var/run/socat.sock,reuseaddr,fork ${socatParameters}"

while true; do

rm -f /var/run/socat.sock

echo $(date) "Start socat instance."

${socatCmd}

sleep 1

donestunnel.conf

foreground=yes

pid=/var/opt/cprocsp/tmp/stunnel_cli.pid

output=/dev/stdout

debug=5

[https]

client=yes

accept=80

cert=/etc/stunnel/client.crt

verify=0

connect=/var/run/socat.sockПро Dockerfile рассказывать не буду, он достаточно тривиален, а вот скрипт инициализации docker-entrypoint.sh интереснее. Первым делом скрипт импортирует сертификат с закрытым ключом в хранилище ключей, так как “КриптоПро Stunnel” для работы необходим закрытый ключ. Затем из хранилища экспортируется сертификат с открытым ключом в формате DER. В дальнейшем по этому сертификату “КриптоПро Stunnel” будет получать закрытый ключ из хранилища ключей.

После инициализации хранилища ключей происходит настройка и запуск socat. Для конфигурирования socat добавлены переменные окружения, которые позволяют указать, через какой HTTP-прокси необходимо выполнять запросы. Не буду останавливаться на этих переменных – их описание есть в репозитории. Однако не лишним будет уточнить, что, если переменные не указаны, socat будет самостоятельно выполнять TCP-запросы до целевого сервера. Для получения входящих запросов socat открывает unix-сокет, на который и будет обращаться “КриптоПро Stunnel”.

Финальным шагом в скрипте являются конфигурирование Stunnel и его последующий запуск.

“КриптоПро Stunnel” при запуске начинает прослушивать порт 80, то есть принимать голый HTTP-трафик. HTTP-трафик будет шифроваться по ГОСТу и пересылаться на unix-сокет, который слушает socat. Socat, в свою очередь, откроет соединение с целевым сервером, напрямую или через HTTP-прокси, и отправит уже шифрованный запрос.

Шифрованный ответ от целевого сервера пройдет ту же цепочку, только обратном порядке, и вызывающему приложению будет возвращен ответ в виде plain text, что позволит не реализовывать ГОСТ TLS внутри приложений (если такая реализация вообще возможна).

Вместо заключения

К сожалению, документация по отечественным решениям зачастую достаточно скромна. К примеру, на попытки заставить работать “КриптоПро Stunnel” через HTTP-прокси ушло много времени, пока не пришло понимание, что “КриптоПро Stunnel” прокси не поддерживает и что без еще одного инструмента не обойтись.

Данная статья призвана помочь сберечь ваше время, надеюсь, описанное окажется полезным.

Бонус

В качестве бонуса хотелось бы поделиться несколькими советами:

Список ресурсов

stunnel TLS Proxy

Шифрование TLS-трафика по алгоритмам ГОСТ-2012 c Stunnel

Настройка ocsp в криптопро

КриптоПро TSP Client и КриптоПро OCSP Client не имеют отдельных дистрибутивов для установки.

Чтобы установить КриптоПро TSP Client или КриптоПро OCSP Client неоходимо установить тот программный продукт, в состав которого входит КриптоПро TSP Client или КриптоПро OCSP Client.

КриптоПро TSP Client входит в состав:

- TSPCOM

- TSPUTIL — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime (также будет установлен OCSP Client) — 64-х/32-х битные системы

- КриптоПро CADESCOM (также будет установлен OCSP Client) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен OCSP Client)

КриптоПро OCSP Client входит в состав:

- OCSPCOM

- OCSPUTIL — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime (также будет установлен TSP Client) — 64-х/32-х битные системы

- КриптоПро CADESCOM (также будет установлен TSP Client) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен TSP Client)

КриптоПро TSP Client 2.0 входит в состав:

- TSPCOM 2.0

- TSPUTIL 2.0 — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime 2.0 (также будет установлен OCSP Client 2.0) — 64-х/32-х битные системы

- КриптоПро CADESCOM 2.0 (также будет установлен OCSP Client 2.0) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен OCSP Client 2.0)

КриптоПро OCSP Client 2.0 входит в состав:

источник

Как я настраивал новые утилиты по работе с электронной подписью в Linux

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто. А в Linux доступен только консольный интерфейс. Надеюсь, что компания «КриптоПро» в курсе этой ситуации, и в будущем нас ждут новые красивые и удобные интерфейсы, как для Windows, так и для Linux.

Для настройки нам понадобится:

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.0 не является 100% совместимой с 3.x. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Скачиваем «КриптоПро CSP» для Linux с официального сайта КриптоПро — www.cryptopro.ru/downloads

Распаковываем «КриптоПро CSP» для Linux:

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

Для установки пакетов в ROSA используйте urpmi, вместо dpkg -i.

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

Мы должны получить что-то вроде:

Настройка работы с Рутокен ЭЦП 2

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало. Я буду использовать Рутокен ЭЦП 2.0, который имеет сертификат ФСБ и поддерживает работу как с новыми, так и со старыми ГОСТами.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

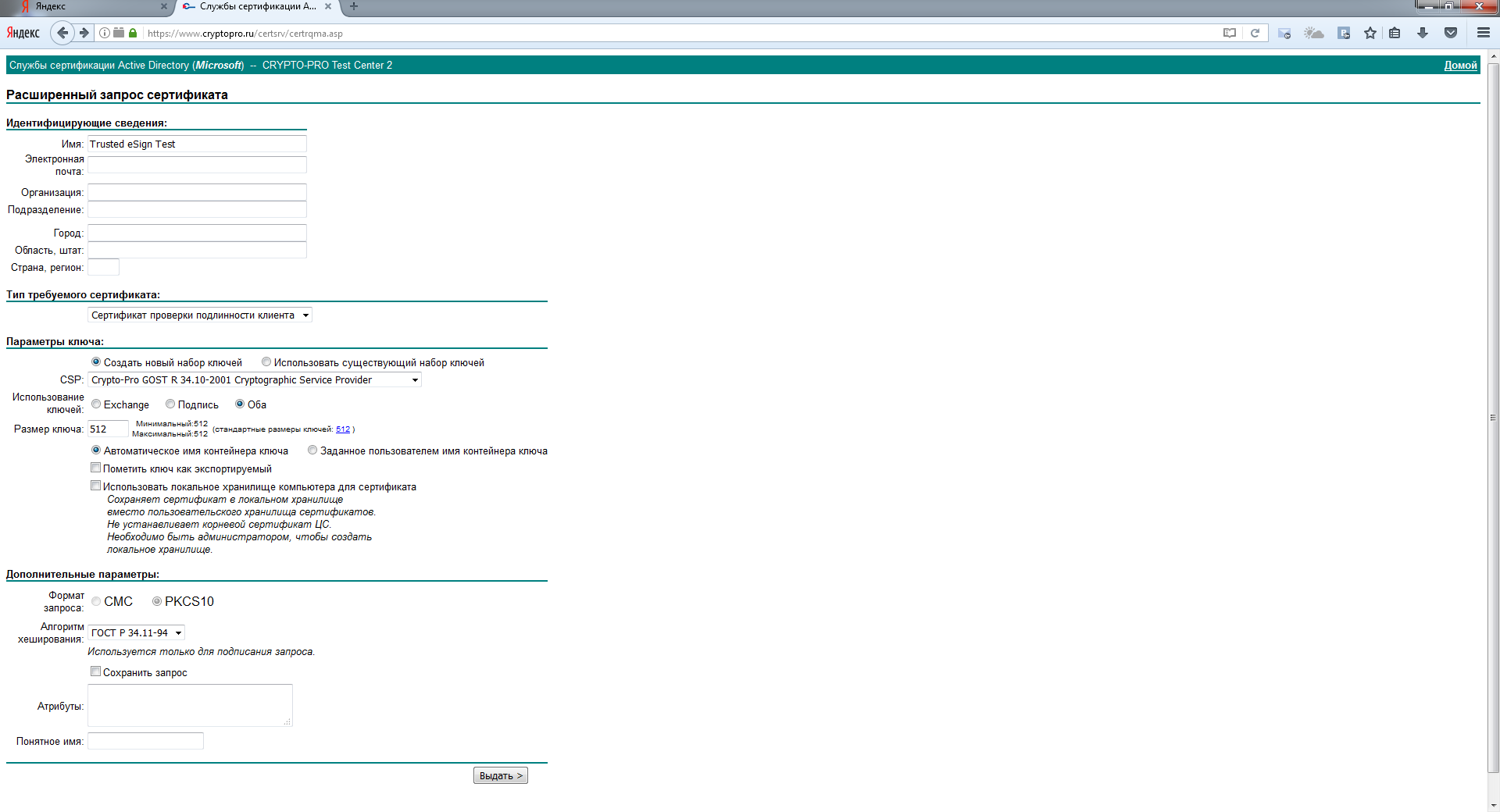

Получаем тестовый сертификат

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

Воспользуемся тестовым УЦ компании «КриптоПро» по адресу — https://www.cryptopro.ru/certsrv/

Создаем запрос на сертификат с параметрами по умолчанию.

Проверим, что сертификат получен успешно.

Чтобы убедиться, что «КриптоПро CSP» успешно увидел токен, выполним:

Мы должны получить что-то вроде:

Теперь проверяем, что сертификат на токене видится успешно:

Записываем в хранилище сертификатов КриптоПро информацию об этом сертификате:

Проверим, что сертификат успешно сохранился в хранилище:

На этом основная настройка завершена, и мы можем начинать подписывать или шифровать файлы с использованием различных средств. Переходим к тому, зачем задумывалась эта статья.

Подпись средствами «КриптоПро CSP»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Подписать можно с помощью команды:

Здесь, my — параметр, в котором надо указать часть Common Name сертификата для подписи; detached — позволяет создать открепленную подпись; alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

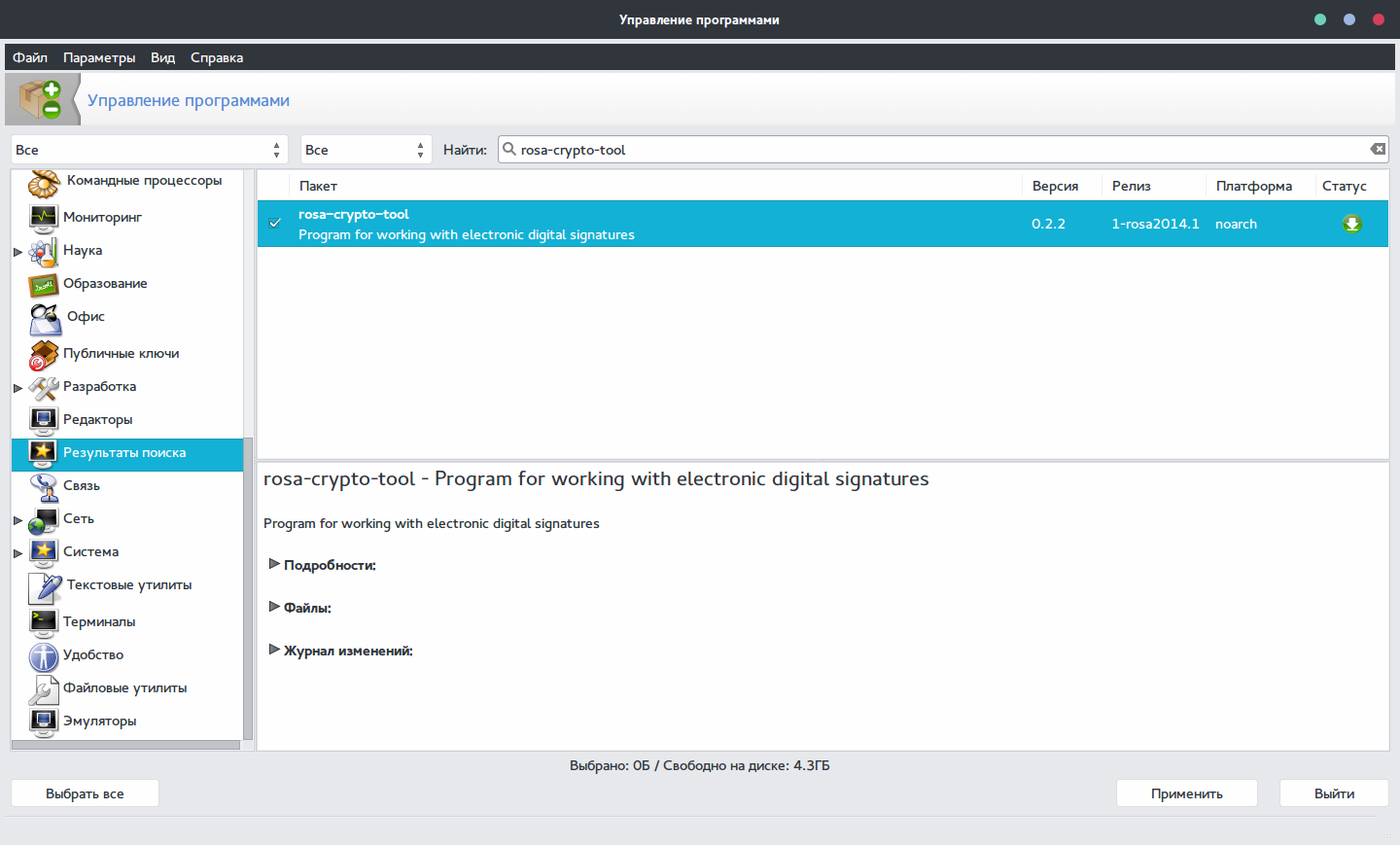

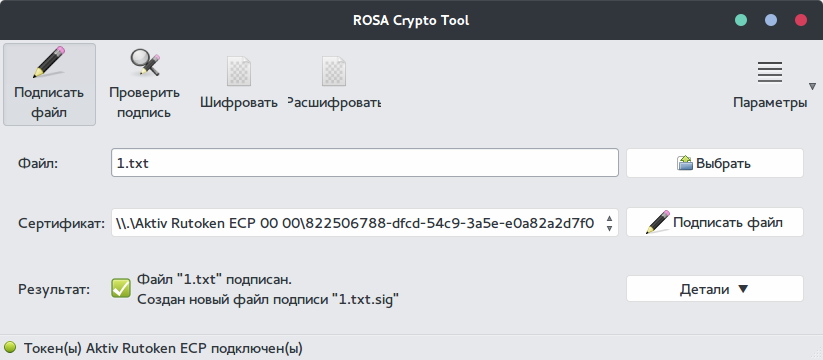

Rosa Crypto Tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2016 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2. Сейчас утилита поддерживает работу только с «КриптоПро CSP» для Linux, однако в ближайшее время будет добавлена поддержка других криптопровайдеров.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

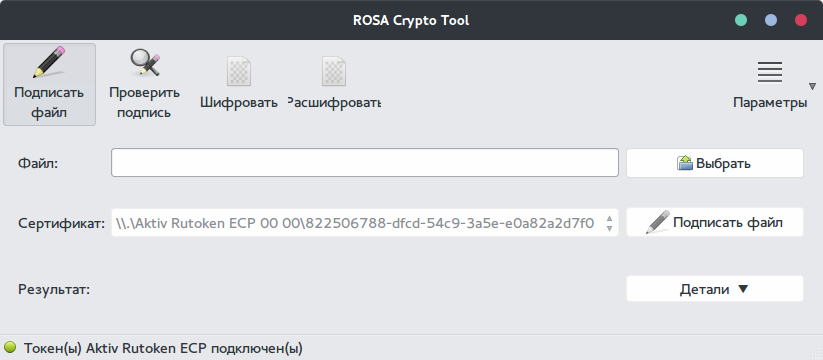

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

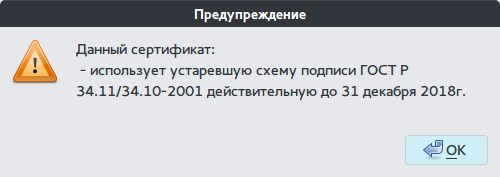

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

+ На порядок проще использовать; — Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF: abf.io/uxteam/rosa-crypto-tool-devel Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

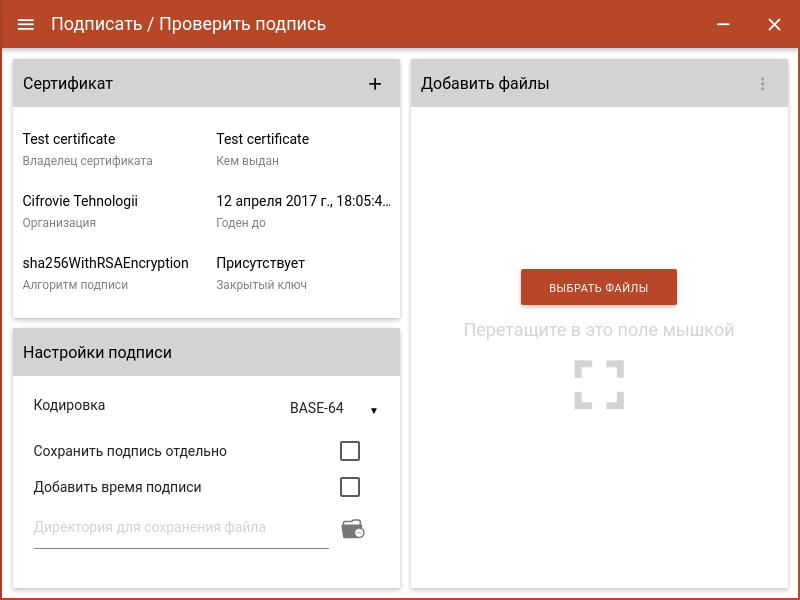

Trusted eSign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

Найти продукт на сайтах компании “Цифровые технологии” непросто. Небольшое описание есть в магазине http://www.cryptoarm.ru/shop/trusted_esign, продукт также можно скачать в разделе «Центр загрузки» на сайте trusted.ru — https://trusted.ru/support/downloads/?product=133

К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux.

Скачиваем с официального сайта deb-пакет и устанавливаем командой:

Сразу видно, что разработка не обошлась без дизайнера. Никакого сарказма. Все действия делаются просто и логично, а внешний вид радует глаз. К сожалению, большинство средств и программ в области ИБ от российских разработчиков разработаны без привлечения UX-специалистов и дизайнеров и заставляют своих пользователей страдать и плакать кровавыми слезами. Создается впечатление, что другими средства информационной безопасности просто не могут быть. “Цифровые технологии” опровергают это. Плата за красоту и удобство – необходимость платить за лицензию.

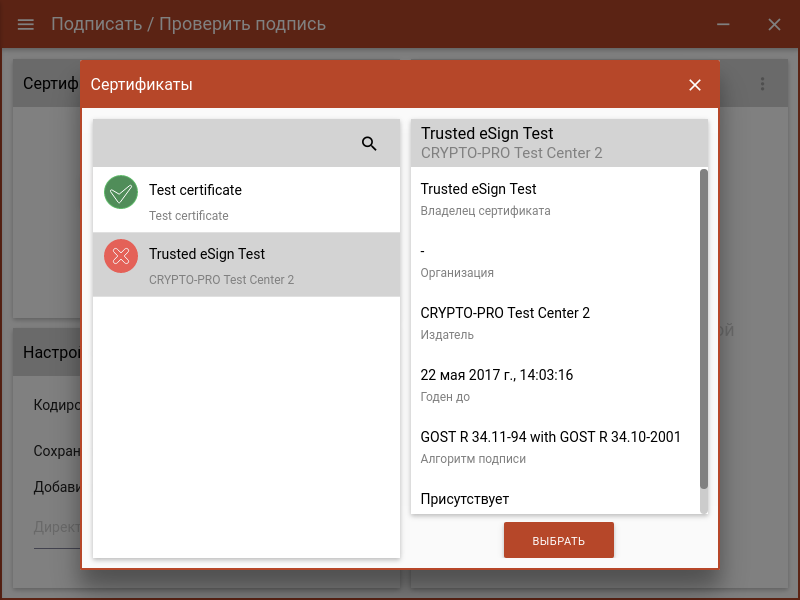

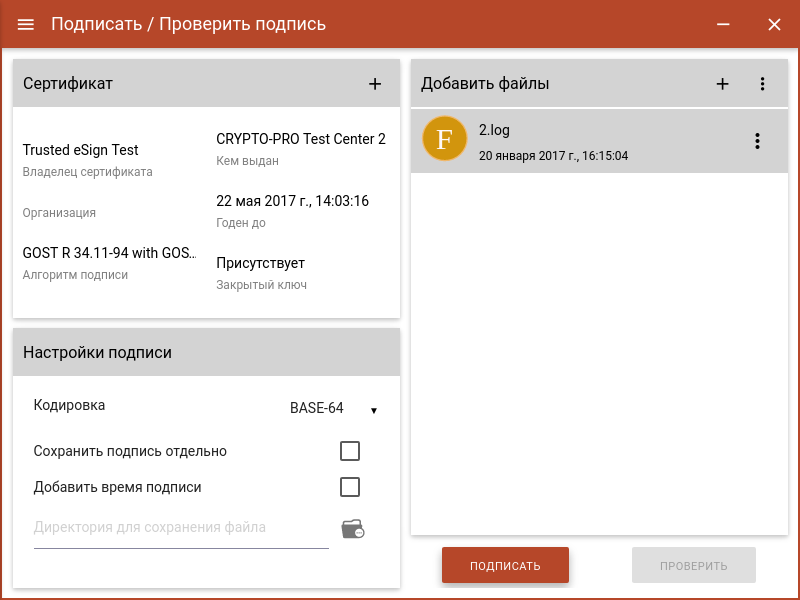

Выбираем раздел “Электронная подпись”:

Выбираем «Сертификат для подписи»:

Выбираем файлы для подписи и жмем «Подписать»:

Что под капотом? Процитирую с сайта: “Приложение создано на современном движке Electron, для вызова криптографических операций применяется библиотека OpenSSL. Совместимо с СКЗИ “КриптоПро CSP 4.0” и поддерживает все криптографические алгоритмы, реализованные в нем.” Для тех, кто ещё не в курсе Electron — это фреймворк для создания десктопных приложений на платформе node.js.

Сравним Trusted eSign с Rosa crypto tool:

+ Более удобный и красивый интерфейс — Платная лицензия

Резюме

Подведем итог. В конце 2016 – начале 2017 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux. Хорошие и удобные продукты российских разработчиков помогут государственным организациям и структурам нормально работать и выполнять требования по импортозамещению.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

источник

Настройки работы с OCSP службой

Для работы со Службой OCSP при создании классической электронной цифровой подписи необходимо указать параметры доступа к службе OCSP

в групповых политиках либо в сертификате и настройках «КриптоАРМ»:

Для работы со Службой OCSP при создании усовершенствованной электронной цифровой подписи необходимо

- выполнять следующие условия:

- OCSP-Служба должна быть настроена на работу с базой данных Удостоверяющего центра (а не по СОС)

- Сертификат OCSP-оператора должен иметь расширение no-check (формируется «КриптоПро УЦ» версии 1.4)

- указать параметры доступа к службе OCSP в групповых политиках либо в сертификате и настройках «КриптоАРМ»

Для настройки параметров доступа к службе OCSP в групповых политиках выполните следующие действия:

- Откройте Пуск — Выполнить.

- Укажите Редактор объекта групповой политики — gpedit.msc:

- Отредактируйте основные объекты групповой политики: Политика «Локальный компьютер» — Конфигурация компьютера/Конфигурацияпользователя — Административные шаблоны — Крипто-Про — КриптоПро OCSP Client (установите Включен):

для усовершенствованной ЭЦП

- Адрес OCSP Службы: адреспо умолчанию (указывается в том случае, если она не указана в сертификате)

- Аутентификация (прокси-сервер): тип по умолчанию (позволяет задать тип аутентификации, используемый по умолчанию при соединении с прокси-сервером) (указывается в том случае, если тип аутентификации не указан в настройке/мастере TSP)

- Прокси-сервер: адрес прокси-сервера по умолчанию (определяет прокси-сервер, используемый по умолчанию при подключении к службе OCSP) (указывается в том случае, если тип аутентификации не указан в настройке/мастере TSP)

- Адрес OCSP Службы: адреспо умолчанию (указывается в том случае, если она не указана в настройке OCSP и сертификате)

- Аутентификация (прокси-сервер): тип по умолчанию (позволяет задать тип аутентификации, используемый по умолчанию при соединении с прокси-сервером) (указывается в том случае, если тип аутентификации не указан в настройке OCSP)

- Прокси-сервер: адрес прокси-сервера по умолчанию (определяет прокси-сервер, используемый по умолчанию при подключении к службе OCSP) (указывается в том случае, если тип аутентификации не указан в настройке OCSP)

источник

Установка Континент-АП версии 3

Внимание! Перед установкой Континент-АП версии 3.5.68.0 с рабочего места должны быть удалены все более старые версии Континент-АП!

Для установки Континент-АП необходимо запустить файл setup.exe c полученного в Управлении Федерального казначейства по Ставропольскому краю дистрибутива. Запустится программа установки Континент-АП. Нажмите кнопку «Далее» для продолжения установки.

В следующем окне программа установки предлагает ознакомиться с лицензионным соглашением. Прочитайте лицензионное соглашение, затем выберите пункт «Я принимаю условия лицензионного соглашения» и нажмите кнопку «Далее».

На экране появится диалог выбора папки для размещения файлов программы. По умолчанию программа установки копирует файлы в каталог «С:\Program Files\Код Безопасности\Абонентский пункт». Рекомендуется оставить путь установки по умолчанию. Для установки программы в другую папку нажмите кнопку «Изменить…» и укажите нужную папку в открывшемся диалоге.

На экране появится диалог для выбора типа установки. Выберите пункт «Выборочная» и нажмите кнопку «Далее»

В следующем окне программа установки предлагает выбрать устанавливаемые компоненты программы. Необходимо щелкнуть левой кнопкой мыши по пункту «Межсетевой экран» и из контекстного меню выбрать пункт «Данный компонент будет недоступен». Затем нажмите кнопку «Далее».

Введите в поле «IP-адрес сервера доступа» значение 78.25.65.20 и нажмите кнопку «Далее».

Внимание! В случае изменения IP-адреса сервера доступа об этом будет сообщено на сайте Управления Федерального казначейства по Ставропольскому краю http://stv. *****!

Внимание! В случае изменения IP-адреса сервера доступа об этом будет сообщено на сайте Управления Федерального казначейства по Ставропольскому краю http://stv. *****!

На экране появится диалог с информацией о том, что программа установки готова приступить к установке. Нажмите кнопку «Установить» для начала установки.

Программа установки приступит к копированию файлов. В процессе установки на экране будут появляться сообщения о том, что устанавливаемое программное обеспечение не тестировалось на совместимость с операционной системой. В окне таких сообщений следует нажимать кнопку «Все равно продолжить».

По окончании копирования на экране появится заключительное окно мастера установки. Для выхода из программы установки нажмите кнопку «Готово».

Появится сообщение о потребности в перезагрузке компьютера. Нажмите кнопку «Да» для перезагрузки компьютера.

После установки Абонентского пункта и перезагрузки компьютера:

— в элементе управления Windows «Панель управления\Сетевые подключения» появится новое сетевое подключение «Континент-АП»;

— в меню «Все программы» главного меню Windows появится подменю «Код Безопасности\Абонентский Пункт», которое содержит пункты «Программа управления», «Проверка контрольных сумм»;

— программа управления Континент-АП загружается автоматически при загрузке операционной системы и на панели задач Windows появится пиктограмма Абонентского пункта.

Инструкция по установке и настройке средств защиты информации для работы с Порталом АСФК для ДУБП

по установке и настройке средств защиты информации для работы с Порталом АСФК для ДУБП

Установка СКЗИ «КриптоПро» версии 3.6. 4

Установка Континент-АП версии 3.5.68.0. 9

Настройка правил фильтрации межсетевого экрана(Firewall) и правил перенаправления портов (Port Forwarding) на прокси-сервере для корректной работы Континент-АП. 14

Настройка псевдонимов сервера Портала АСФК для ДУБП. 14

Настройка соединения Континент-АП. 15

Настройка ocsp в криптопро

Тестовый OCSP-сервер работает на основе службы актуальных статусов сертификатов «КриптоПро OCSP Server».

Сервер работает по протоколу OCSP поверх HTTP. Для обращения к серверу необходимо использовать для обычного соединения адрес http://www.cryptopro.ru/ocspnc2/ocsp.srf или https://www.cryptopro.ru/ocspnc2/ocsp.srf для соединения по протоколу КриптоПро TLS.

Сервер отвечает на запросы статусов сертификатов, выданных Тестовым Центром Сертификации КриптоПро.

Сертификат подписи OCSP-ответов издан этим же Центром сертификации.

Чтобы тестовое программное обеспечение доверяло OCSP-ответам, полученным с данного сервера, необходимо установить корневой сертификат Тестового Центра Сертификации в соответствующее хранилище сертификатов операционной системы.

Для проверки OCSP-ответов также необходим сам сертификат службы актуальных статусов сертификатов. Этот сертификат включается в каждый ответ в поле Certs структуры BasicOCSPResponse.

Используйте данный OCSP-сервер только в тестовых целях. Не следует доверять OCSP-ответам, выданным этим сервером, также как и сертификатам тестового Центра сертификации.

источник

КриптоПро OCSP Client

Назначение

КриптоПро OCSP Client предназначен для обращения к службам актуальных статусов сертификатов по протоколу OCSP поверх HTTP, работы с OCSP-запросами и OCSP-ответами.

КриптоПро OCSP Client представляет собой программный интерфейс (библиотеку) для работы с протоколом OCSP и не имеет другого интерфейса пользователя. Поэтому КриптоПро OCSP Client не имеет выделенного дистрибутива. Его установка должна производиться совместно с установкой продукта, который использует его программный интерфейс. Модули для интеграции КриптоПро OCSP Client в установочный пакет другого продукта включены в инструментарий разработчика КриптоПро OCSP SDK вместе с соответствующим руководством.

Операционные системы

КриптоПро OCSP Client функционирует в следующих операционных системах:

- Microsoft Windows XP / 2003 / Vista / 2008 / W7 / 2008 R2 / W8 / 2012 / W8.1 / 2012 R2 / 2016 / W10

- ОС семейства Linux, удовлетворяющих LSB 3.1 и выше,

- FreeBSD 7.x и выше,

- AIX 5.3 и 6.x,

- Apple MacOS 10.6 и выше.

Основные характеристики

КриптоПро OCSP Client:

- Реализует протокол OCSP поверх HTTP по RFC 2560 с учётом использования российских криптографических алгоритмов.

- Может настраиваться с помощью групповых политик. Список доступных политик см. в КриптоПро PKI SDK.

- Позволяет обращаться к серверу по протоколу TLS (SSL), поддерживает различные методы аутентификации и доступ через прокси.

- Совместим с серверными приложениями.

- Автоматически проверяет статусы сертификатов OCSP-серверов.

- Поддерживает расширение id-pkix-ocsp-nocheck . Если такое расширение присутствует в сертификате OCSP- сервера, то статус этого сертификата не проверяется.

- Автоматически проверяет, уполномочен ли OCSP-сервер Удостоверяющим Центром, издавшим проверяемый сертификат, выдавать информацию о статусе данного сертификата.

- Даёт возможность настройки доверия к конкретным OCSP-серверам.

- Работает с любым криптопровайдером (CSP).

- Предоставляет интерфейсы C++ и COM. COM-интерфейс может использоваться в скриптах.

- Включает низкоуровневый интерфейс для работы с ASN.1-структурами протокола OCSP.

- Устанавливается с помощью Windows Installer.

источник

Настройка Континент-АП

Настройка правил фильтрации межсетевого экрана(Firewall) и правил перенаправления портов (Port Forwarding) на прокси-сервере для корректной работы Континент-АП.

Если организация использует межсетевой экран для защиты своих внутренних ресурсов при подключении к сети Интернет, необходимо настроить правила фильтрации для защищенного соединения Континент-АП.

Если организация использует прокси-сервер для организации доступа с рабочих станций сети организации к сети Интернет необходимо настроить правила перенаправления портов (Port Forwarding) на прокси-сервере для защищенного соединения Континент-АП.

Защищенное соединение Континент-АП использует следующие порты:

— TCP-порт 4433 для обмена сообщениями между абонентским пунктом Континент-АП и сервером доступа – исходящие соединения для сети организации;

— TCP-порт 7500 для обмена сообщениями между сервером доступа и абонентским пунктом Континент-АП – входящие соединения для сети организации;

Внимание! Номер порта для входящих соединений может быть изменен (в случае одновременной работы Континент-АП с нескольких рабочих мест, например на 7501), поэтому при настройке правил фильтрации и/или перенаправления портов необходимо учитывать все порты для входящих для сети организации соединений.

IP-адрес сервера доступа, с которым осуществляется соединение – 78.25.65.20

Внимание! В случае изменения IP-адреса сервера доступа об этом будет сообщено на сайте Управления Федерального казначейства по Ставропольскому краю http://stv. *****!

Внимание! В случае изменения IP-адреса сервера доступа об этом будет сообщено на сайте Управления Федерального казначейства по Ставропольскому краю http://stv. *****!

Настройка псевдонимов сервера Портала АСФК для ДУБП.

Для корректной работы с Порталом АСФК для ДУБП необходимо определить на каждом рабочем месте псевдонимы для IP-адреса сервера Портала АСФК для ДУБП.

Для этого необходимо открыть меню «Пуск» и выбрать пункт «Выполнить».

В появившемся окне набрать:

Откроется окно текстового редактора «Блокнот» в режиме правки файла hosts. Необходимо добавить в конце файла следующие две строки:

Сохраните файл и закройте текстовый редактор «Блокнот».

Настройка соединения Континент-АП.

Возможно несколько вариантов организации работы по обмену электронными документами с Управлением Федерального казначейства по Ставропольскому краю:

В организации для электронного документооборота используется 1 рабочее место, с которого устанавливается защищенное соединение с сервером доступа Управления Федерального казначейства по Ставропольскому краю. В организации для электронного документооборота используется несколько рабочих мест, но только с одного из них устанавливается защищенное соединение с сервером доступа Управления Федерального казначейства по Ставропольскому краю, а остальным рабочим местам предоставляется общий доступ к этому защищенному соединению.

Если организация использует 1 рабочее место для работы с Порталом АСФК для ДУБП, то дополнительных настроек соединения не требуется. После установки сертификата ключа аутентификации организации через программу управления Континент-АП (установка сертификата выполняется по инструкции, доступной на сайте Управления Федерального казначейства по Ставропольскому краю http://stv. ***** в разделе «Информация для клиентов/Информационные технологии/Система удаленного финансового документооброта (СУФД)» http://stv. *****/page/17418) соединение Континент-АП будет установлено.

Если организация использует несколько рабочих мест для работы с Порталом АСФК для ДУБП, то необходимы дополнительные настройки:

1. Континент-АП устанавливается на одну рабочую станцию.

2. Щелкните правой кнопкой мыши на значке Континент-АП в панели задач. Из контекстного меню выберите пункт «Настройка», затем «Континент-АП».

3. В открывшемся окне перейдите на вкладку «Дополнительно» и выберите пункт «Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера».

4. На остальных рабочих местах (на каждом из них) нужно определить маршрут для сервера Портала АСФК для ДУБП. Для этого необходимо открыть меню «Пуск» и выбрать пункт «Выполнить».

В появившемся окне набрать:

В команде параметр – IP-адрес рабочего места, на котором установлен Континент-АП. Например, если IP-адрес рабочего места, на котором установлен Континент-АП, 10.21.0.143, команда будет выглядеть так:

источник