- Соберем проект с поддержкой ГОСТ Р 34. 11-2012 256 bit

- Первым делом создадим новую папку

- I – Сборка проекта без сборки corefx для Windows

- II – Сборка проекта со сборкой corefx для Windows

- ЭП для ИП

- 14 сентября (среда)

- 13 сентября (вторник)

- Так, а что надо на выходе?

- Немного покодим

- Пробный запуск

- Проверка в КриптоАРМ

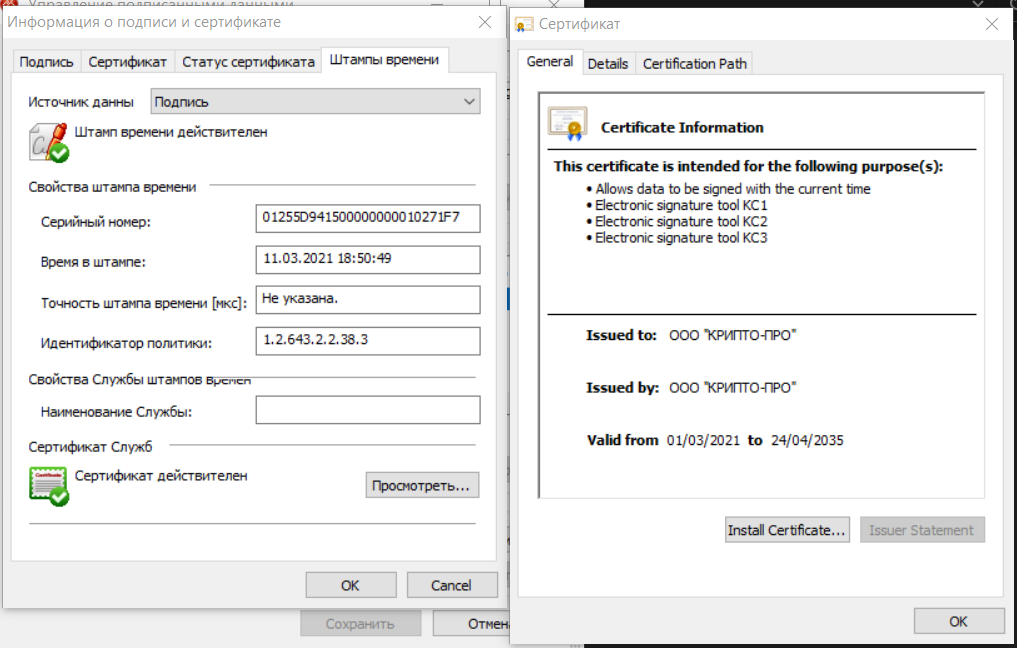

- Проверка на Госуслугах

- Проверка в Контур. Крипто

- Локальные прокси

- ЭП стала необходимостью

- Скачать КриптоПро CSP 4. 9975, 4. 9974, 4. 9969, 4. 9963, 4. 9944

- Как выглядит ЭП

- Инструкция по установке КриптоПро 4

- ЭП для торгов

- Что имеем на входе?

- Ключ ЭП

- Что можно сделать с помощью ЭП

- Криптопровайдеры

- Нативные библиотеки

- PKCS#11

- NSS

- Библиотеки c собственным интерфейсом

- 15 сентября (четверг)

- ЭП для физических лиц

- Виды ЭП

- ГОСТ ЭП

- Скачать КриптоПро CSP 5. 12222, 5. 12000, 5. 11944, 5. 11732, 5. 11455

- Браузерные плагины

- Кроссбраузерные плагины

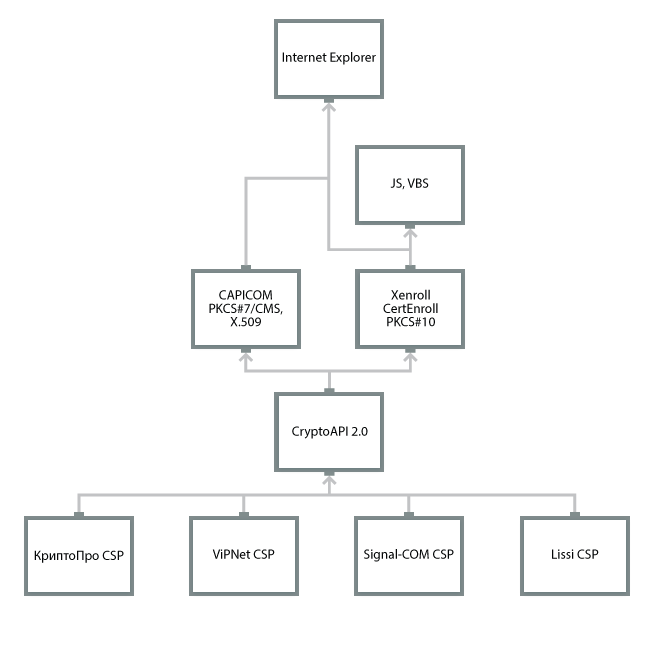

- ActiveX

- ЭП для юридических лиц

- Наш каталог продукции

- Криптографические решения. От криптопровайдеров до браузерных плагинов

Соберем проект с поддержкой ГОСТ Р 34. 11-2012 256 bit

Гайд разделен на несколько этапов. Основная инструкция по сборке опубликована вместе с репозиторием DotnetCoreSampleProject – периодически я буду на нее ссылаться.

Первым делом создадим новую папку

и положим туда все необходимое.

Инструкция делится на 2 этапа – мне пришлось выполнить оба, чтобы решение заработало. В папку добавьте подпапки. untime и. packages

I – Сборка проекта без сборки corefx для Windows

- Установите КриптоПро 5.0 и убедитесь, что у вас есть действующая лицензия. – для меня подошла втроенная в ЭП;

- Установите core 3.1 sdk и runtime и распространяемый пакет Visual C++ для Visual Studio 2015 обычно ставится вместе со студией; прим.: на II этапе мне пришлось через установщик студии поставить дополнительное ПО для разработки на C++ – сборщик требует предустановленный DIA SDK.

- Задайте переменной среды DOTNET_MULTILEVEL_LOOKUP значение 0 – не могу сказать для чего это нужно, но в оригинальной инструкции это есть;

- package_windows_debug.zip распакуйте в .packagesruntime-debug-windows.zip распакуйте в .

untime - package_windows_debug.zip распакуйте в .packages

- runtime-debug-windows.zip распакуйте в .

untime - Добавьте источник пакетов NuGet в файле %appdata%NuGetNuGet.Config – источник должен ссылаться на путь .packages в созданной вами папке. Пример по добавлению источника есть в основной инструкеии. Для меня это не сработало, поэтому я добавил источник через VS Community;

- Склонируйте репизиторий DotnetCoreSampleProject в .

- Измените файл .DotnetSampleProjectDotnetSampleProject.csproj – для сборок System.Security.Cryptography.Pkcs.dll и System.Security.Cryptography.Xml.dll укажите полные пути к .

untime; - Перейдите в папку проекта и попробуйте собрать решение. Я собирал через Visual Studio после открытия проекта.

II – Сборка проекта со сборкой corefx для Windows

- Выполните 1-3 и 6-й шаги из I этапа;

- Склонируйте репозиторий corefx в .

- Выполните сборку запустив .corefxuild.cmd – на этом этапе потребуется предустановленный DIA SDK

- Выполните шаги 5, 7-9 из I этапа. Вместо условного пути .packages укажите .corefxartifactspackagesDebugNonShipping, а вместо .

untime укажите .corefxartifactsin

untime

etcoreapp-Windows_NT-Debug-x64

На этом месте у вас должно получиться решение, которое поддерживает ГОСТ Р 34. 11-2012 256 bit.

ЭП для ИП

ЭП для ИП содержит регистрационные данные предпринимателя. На каждого наемного работника потребуется выпустить ЭП для физлица. С помощью электронной подписи предприниматель может:

- сдавать в ФНС и контрольные (надзорные) органы отчетность онлайн;

- участвовать в госзакупках, торгах, аукционах;

- зарегистрировать онлайн-кассу в налоговой службе;

- работать в ЕГАИС и другое.

С 1 января 2022 обращаться в ФНС за электронной подписью предприниматель должен лично.

14 сентября (среда)

Круглый стол «Мобильная электронная подпись: проблемы и решения»

09:30-10:50Ведущий:Станислав Смышляев, д. , заместитель генерального директора, КриптоПроУчастники: Дмитрий Гусев, к. , заместитель генерального директора, ИнфоТеКС

Антон Мелузов, к. , заместитель генерального директора, РТЛабс

Денис Калемберг, генеральный директор, SafeTech

Дмитрий Горелов, коммерческий директор, Компания Актив

Алексей Дегтярев, руководитель единой цифровой платформы, Тинькофф Банк

Мобильная электронная подпись: актуальные задачи и пути их решения

Станислав Смышляев, д. , заместитель генерального директора, КриптоПро

09:30-09:40

Масштабирование Госключа. Особенности массового внедрения средств электронной подписи

Антон Мелузов, к. , заместитель генерального директора, РТЛабс

09:40-09:50

Совмещение классической и мобильной парадигм работы с квалифицированной электронной подписью

Владимир Иванов, компания «Актив»

09:50-10:00

Банковская идентификация в мобильной электронной подписи

Алексей Дегтярев, руководитель единой цифровой платформы, Тинькофф Банк

10:00-10:10

Обсуждение

10:10-10:50

Кофе-пауза

10:50-11:20

Сессия 3. МЧД и документы о полномочиях: поиск решений

11:20-12:50Ведущие:Альберт Салимов, руководитель отдела технологий сервисов фирмы «1С»

Федор Новиков, начальник управления ЭДО ФНС России

Михаил Веселов, директор Фонда «Центр инноваций и информационных технологий» Федеральной нотариальной палаты

Александр Тютрюмов, Минцифры России

МЧД и другие машиночитаемые юридические действия в системе машиночитаемого права

Нина Соловяненко, к. , старший научный сотрудник Сектора предпринимательского и корпоративного права Института государства и права РАН

11:20-11:40

Дорожная карта внедрения МЧД. Предложения бизнес- сообщества и взаимодействие с ОГВ

Юрий Малинин, президент РОСЭУ

11:40-11:50

Готов ли бизнес работать с машиночитаемыми доверенностями? Основные проблемы и открытые вопросы. Елена Ткаченко, координатор Некоммерческого партнерства ECR-Rus (Efficient Consumer Response – Эффективный отклик на запросы потребителей) Электронные документы-эффективная экономика, ZOOM

11:50-12:10

Концепция наполнения классификатора полномочий и возможность автоматизации проверки полномочий

Наталья Никитина, руководитель управления, АО «ПФ «СКБ Контур»

12:10-12:30

Обсуждение

12:30-12:50

Кофе-пауза

12:50-13:20

Сессия 4. PKI: технологии, продукты, проекты, решения

13:20-15:40Ведущие:Дмитрий Горелов, коммерческий директор, компания «Актив»

Александр Поташников, к. , заместитель директора центра разработок по криптографии, ИнфоТеКС

Сложности работы бизнеса с документами, подписанными открепленной ЭП

Игорь Белоцерковский, генеральный директор, компания «НТСсофт»

13:20-13:40

Защита информационных ресурсов по протоколу TLS c использованием отечественных продуктов

Сергей Еранов, начальник отдела разработки компонентов инфраструктуры открытых ключей, ИнфоТеКС

13:40-14:00

Миллион сертификатов: как мы выпускаем и мониторим сертификаты для TLS в масштабах банка ВТБ

Константин Леонтьев, Управляющий партнер ООО «Клируэй Текнолоджис»

14:00-14:20

Особенности выполнения требований приказа ФАПСИ №152 в компаниях, использующих значительное количество СКЗИ

Хияс Айдемиров, исполнительный директор, Spacebit

14:20-14:40

Варианты построения отечественной инфраструктуры eSIM: PKI или симметричная криптография?

Сергей Александров, Технический директор ООО “Системы практической безопасности”

14:40-15:00

СКЗИ для мобильной электронной подписи

Тимур Алексеев, коммерческий директор, Sign Me

15:00-15:20

Реализация процессов ЭДО на базе собственной инфраструктуры PKI

Егор Соколов, начальник отдела автоматизированных систем управления Управления информационно-управляющих систем и связи, Gazprom International

Илья Лившиц, д. , Университет ИТМО

15:20-15:40

Трансфер,

Досуговая программа

16:20-20:00

13 сентября (вторник)

Регистрация участников

09:00-10:00

Приветственный фильм к Юбилею PKI-Форум Россия

10:00-10:10

Открытие Форума

10:10-10:15Владимир Матюхин, председатель Программного комитета PKI-Форума, Председатель Экспертного совета АО «НИИАС» Приветствие Официального партнёра PKI-Форума компании «ИнфоТеКС» (Дмитрий Гусев, к. , заместитель генерального директора)

Ключевая дискуссия

Доверенные электронные услуги: лидеры о будущем в условиях стратегических изменений

10:15-11:45Ведущие:Юрий Малинин, президент Ассоциации РОСЭУ

Алексей Пауков, к. , «ГАРАНТ Электронный Экспресс», Совет Ассоциации РОСЭУУчастники: Фёдор Новиков, начальник управления ЭДО ФНС России

Дмитрий Тер-Степанов, врио генерального директора, руководитель направления «Эффективное регулирование», АНО «Цифровая экономика»

Михаил Веселов, директор Фонда «Центр инноваций и информационных технологий» Федеральной нотариальной палаты

Дмитрий Гусев, к. , заместитель генерального директора, ИнфоТеКС

Вручение дипломов победителям в ежегодных номинациях «PKI-Форума» за 2022

11:45-12:00

Кофе-пауза

12:00-12:30

Сессия 1. Год работы УЦ, аккредитованных по новым требованиям

12:30-14:10Ведущие:Алексей Петров, ФСБ России

Александр Баранов, д. , действительный член Академии криптографии Российской Федерации

Обеспечение гарантий корректности и информационной безопасности ключа электронной подписи в крупных УЦ

Александр Баранов, д. , действительный член Академии криптографии Российской Федерации

12:30-12:50

Архитектура единой цифровой платформы УЦ ФНС России и подключение доверенных лиц

Павел Смирнов, к. н, директор по развитию, КриптоПро

12:50-13:10

Информационная система «Удостоверяющий центр Федерального казначейства». Перспективы развития

Вячеслав Бражко, начальник Управления режима секретности и безопасности информации Федерального казначейства

13:10-13:30

Опыт Сбербанка в роли доверенного лица УЦ ФНС

Максим Букин, исполнительный директор Департамента по работе с государственным сектором Блок «Корпоративно-инвестиционный бизнес» ПАО Сбербанк

13:30-13:50

Путь становления банка доверенным лицом УЦ ФНС России

Светлана Дементьева, начальник управления – вице-президент Банка ВТБ, Управление «Государственные услуги и сервисы для бизнеса»

13:50-14:10

Обед

14:10-15:00

Сессия 2. Вопросы стандартизации в области ЭП, PKI, криптографии, ЭДО

15:00-16:40Ведущий:Алексей Сабанов, д. , профессор МГТУ им. Баумана, академик МАС, заместитель генерального директора компании «Алладин Р. »

Стандартизация OpenID Connect на базе отечественных криптографических алгоритмов

Михаил Грунтович, руководитель обособленного подразделения, ИнфоТеКС

15:00-15:20

О стандартизации в Российской Федерации схемы подписи вслепуюЕвгений Алексеев, Академия криптографии РФ; начальник отдела криптографических исследований, КриптоПро

Александра Бабуева, инженер-аналитик отдела криптографических исследований, КриптоПро

Лилия Ахметзянова, заместитель начальника отдела криптографических исследований, КриптоПро

15:20-15:40

Незакрытые проблемы развития ЭДО и перспективы их стандартизации

Наталья Храмцовская, к. ведущий эксперт по управлению документацией компании «Электронные Офисные Системы» ZOOM

15:40-16:00

Создание и стандартизация постквантовых криптографических механизмов

Александр Бондаренко, Антон Гуселев, Академия криптографии РФ

16:00-16:20

Проблемы стандартизации в области PKI и ЭП

Алексей Сабанов, д. профессор МГТУ им. Баумана, академик МАС, заместитель генерального директора компании «Алладин Р. »

16:20-16:40

Трансфер,

Гала-ужин

17:30-21:00

Так, а что надо на выходе?

А на выходе надо получить готовое решение, которое сделает отсоединенную ЭП в формате. sig со штампом времени на подпись и доказательством подлинности. Для этого зададим следующие критерии:

- ЭП проходит проверку на портале Госуслуг, через сервис для подтверждения подлинности ЭП формата PKCS#7 в электронных документах;

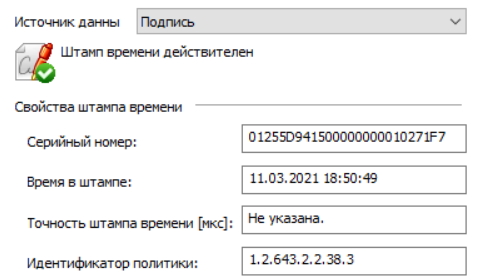

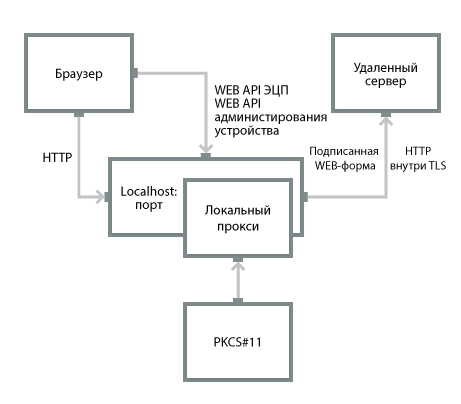

- КриптоАРМ после проверки подписиЗаполнит поле “Время создания ЭП” – в конце проверки появится окно, где можно выбрать ЭП и кратко посмотреть ее свойстваСтобец “Время создация ЭП”В информации о подписи и сертификате (двойной клик по записе в таблице) на вкладке “Штампы времени” в выпадающем списке есть оба значения и по ним заполнена информация:В протоколе проверки подписи есть блоки “Доказательства подлинности”, “Штамп времени на подпись” и “Время подписания”. Для сравнения: если документ подписан просто КЭП, то отчет по проверке будет достаточно коротким в сравнении с УКЭП.

- Заполнит поле “Время создания ЭП” – в конце проверки появится окно, где можно выбрать ЭП и кратко посмотреть ее свойстваСтобец “Время создация ЭП”

- В информации о подписи и сертификате (двойной клик по записе в таблице) на вкладке “Штампы времени” в выпадающем списке есть оба значения и по ним заполнена информация:

- В протоколе проверки подписи есть блоки “Доказательства подлинности”, “Штамп времени на подпись” и “Время подписания”. Для сравнения: если документ подписан просто КЭП, то отчет по проверке будет достаточно коротким в сравнении с УКЭП.

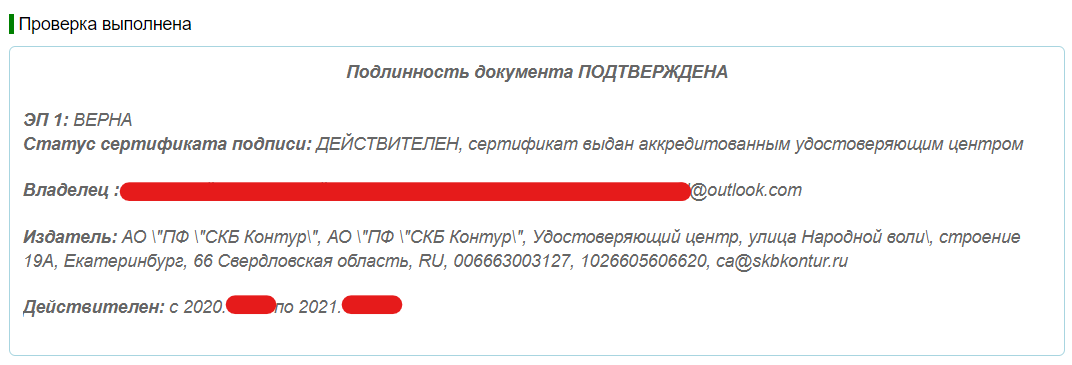

- Контур.Крипто при проверке подписи выдаст сообщение, что совершенствованная подпись подтверждена, сертификат на момент подписания действовал и указано время создания подпись:Усовершенствованная подпись подтверждена

Немного покодим

Потребуется 2 COM библиотеки: “CAPICOM v2. 1 Type Library” и “Crypto-Pro CAdES 1. 0 Type Library”. Они содержат необходимые объекты для создания УКЭП.

В этом примере будет подписываться BASE64 строка, содержащая в себе PDF-файл. Немного доработав код можно будет подписать hash-значение этого фала.

Основной код для подписания был взят со страниц Подпись PDF с помощью УЭЦП- Page 2 (cryptopro. ru) и Подпись НЕОПРЕДЕЛЕНА при создании УЭЦП для PDF на c# (cryptopro. ru), но он использовался для штампа подписи на PDF документ. Код из этого гайда переделан под сохранение файла подписи в отдельный файл.

Условно процесс можно поделить на 4 этапа:

- Поиск сертификата в хранилище – я использовал поиск по отпечатку в хранилище пользователя;

- Чтение байтов подписанного файла;

- Сохранение файла подписи рядом с файлом.

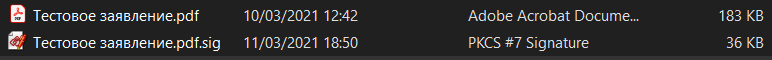

Пробный запуск

Для подписания возьмем PDF-документ, который содержит надпись “Тестовое заявление

Больше для теста нам ничего не надо

Далее запустим программу и дождемся подписания файла:

Готово. Теперь можно приступать к проверкам.

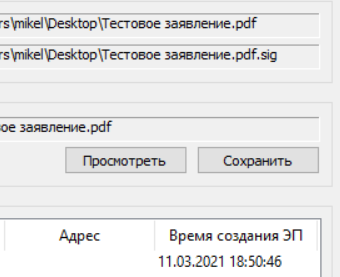

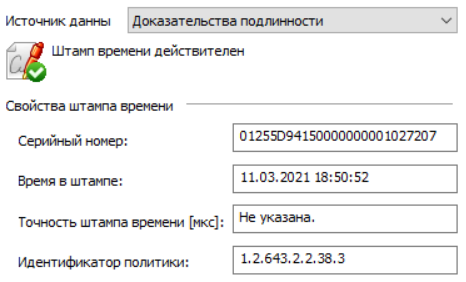

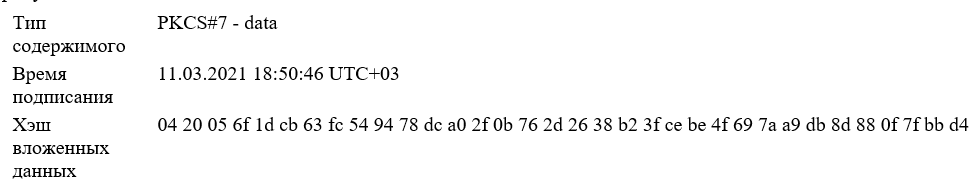

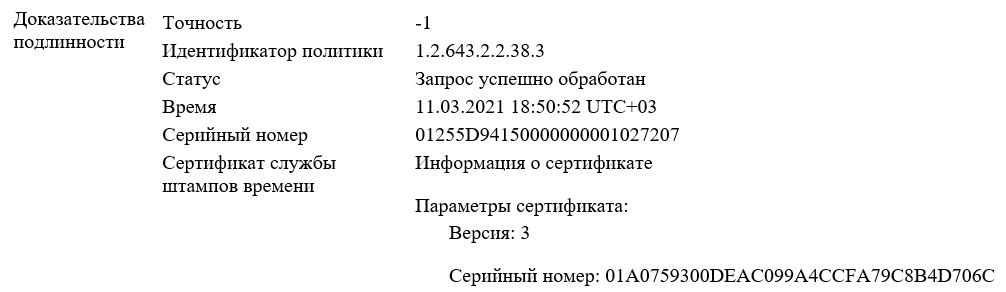

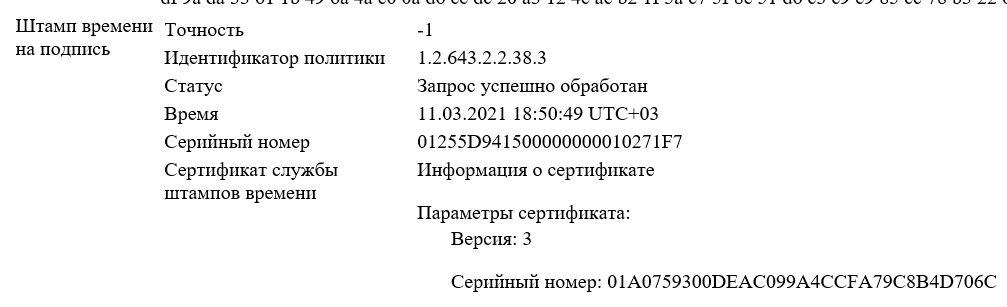

Проверка в КриптоАРМ

Время создания ЭП заполнено:

Штамп времени на подпись есть:

Доказательства подлинности также заполнены:

В протоколе проверки есть блоки “Доказательства подлинности”, “Штамп времени на подпись” и “Время подписания”:

Проверка на Госуслугах

Проверка в Контур. Крипто

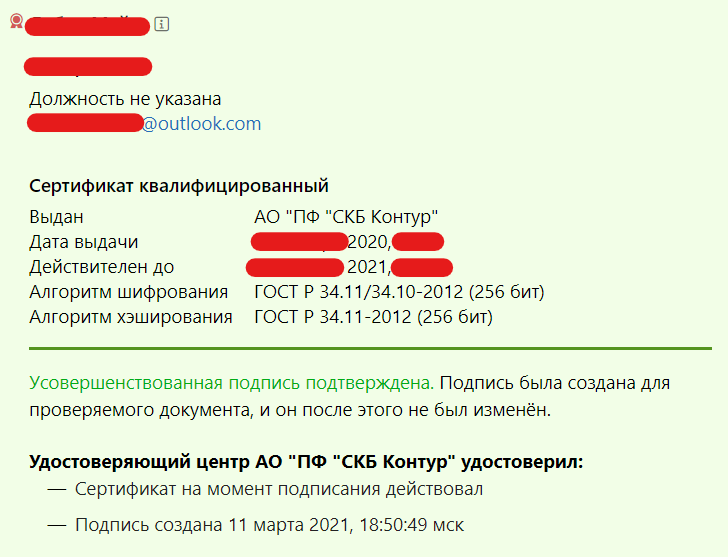

Локальные прокси

Основным принципом действия локального прокси является прием незащищенного соединения от приложения, установка TLS-туннеля с удаленным сервером и передача «прикладного уровня» между приложением и удаленным сервером по этому туннелю.

Спецификация-

ПлатформыСемейство Windows, GNULinux, OS X. На базе СПО iOS, Android

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO;

TLS

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP, TSP

Механизмы ЭЦППодпись WEB-форм при прохождении траффика

WEB API

Механизмы аутентификацииклиентская аутентификация в рамках TLS

Механизмы “гостирования” TLSЧерез механизм проксирования

Форматы защищенных сообщенийPKCS#7, CMS

Интеграция с браузеромЧерез механизм проксирования

Мобильные платформыiiOS, Android на базе СПО sTunnel

Хранилища ключейРеестр, файлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11, PC/SC, APDU

ПриложенияБраузеры

WEB-сервера

RDP

Почтовые клиенты и сервера

ИнсталляцияПрограмма установки, в целом не требуются права системного администратора

Копирование, запуск

Запуск с FLASH-памяти USB-токена

Примеры (ГОСТ)МагПро КриптоТуннель

Inter-PRO

VPNKey-TLS

LirTunnel

КриптоПро sTunnel

sTunnel

- прокси должен быть запущен;

- приложение должно работать через прокси, нужно «научить» его этому;

- могут использоваться нестандартные порты, отсюда проблемы в файрволом

- дополнительные ограничения на разработку web-сайта — в ряде случаев использование только относительных ссылок, чтобы не «вылететь» из туннеля

- прокси сконфигурирован на проксирование конечной группы сайтов, расширение группы — это обновление клиентского конфига

- работа через внешний прокси требует дополнительного конфигурирования локального прокси, при этом могут быть проблемы с аутентификацией пользователя на внешнем прокси

- решение использует универсальную технологию, поэтому можно не бояться его устаревания;

- решение может применяться на большом числе платформ, в том числе на мобильных платформах;

- кроссбраузерность, поддержка всех WEB-серверов без модификации;

- не требует инсталляции;

- поддержка различных прикладных протоколов.

ЭП стала необходимостью

Сегодня электронная подпись может потребоваться даже самозанятому. Например, чтобы получить расширенный доступ к порталу Gosuslugi. ru и обратиться за нужной услугой. Вести бизнес без ЭП не получится, потому что:

- большую часть отчетов ФНС принимает только в электронном виде;

- она нужна для работы на электронных торговых площадках (ЭТП);

- без нее невозможно удаленно поставить кассу на учет в ФНС России и сделать многое другое.

С 1 января 2022 электронные подписи для руководителей компаний, ИП и нотариусов выдаются только удостоверяющим центром (УЦ) налоговой службы и его доверенными лицами: ПАО «Сбербанк России», Банк ВТБ, АО «Аналитический центр».

Список доверенных лиц УЦ ФНС России актуален на момент публикации и может измениться.

Банки, кредитные организации и операторы платежных систем получают ЭП в УЦ Центробанка России, а чиновники — в УЦ Федерального казначейства. Физические лица и уполномоченные сотрудники компаний могут по-прежнему оформить электронную подпись в коммерческих УЦ, аккредитованных Минцифры по новым правилам.

Обратитесь к нам. Мы выпустим электронную подпись на уполномоченного сотрудника компании или физлицо за 1 день!

Скачать КриптоПро CSP 4. 9975, 4. 9974, 4. 9969, 4. 9963, 4. 9944

Поддерживаемые операционные системы: Windows 7, Windows 8, Windows 8. 1, Windows 10

При установке в режиме обновления предыдущей версии настройки, ключи и сертификаты сохраняются.

Как выглядит ЭП

На распечатанном бумажном документе ЭП не отображается. Внешний вид электронной подписи, присоединенной к файлу, зависит от способа защиты. Это может быть:

- Комбинация из букв и/или цифр.

- Графическая картинка — обыкновенный штамп, содержащий печать и подпись.

- Невидимая ЭП — обеспечивает документу максимальный уровень защиты, часто применяется в продуктах MS Office (в строке «Состояние» внизу экрана появляется специальный значок).

Третье лицо не может отредактировать файл, подписанный электронной подписью. Сертификат, ключи проверки и генерации записываются на защищенный носитель, напоминающий флешку. Это USB-токен с картой памяти, которая защищена паролем. В России применяются такие виды токенов:

- Рутокен;

- eToken;

- JaCarta;

- ESMART Token;

- R301 Форос.

Для получения электронной подписи в УЦ налоговой службы необходимо иметь при себе защищенный носитель, но ведомство принимает не все подряд устройства — только сертифицированные ФСТЭК. Среди них Рутокен ЭЦП 2. 0/S/Lite, JaCarta ГОСТ/2 ГОСТ. Кстати, сертификат на устройство тоже нужно взять с собой.

Так может выглядеть электронная подпись:

UPD1: Поменял в коде переменную, куда записываются байты файла подписи.

Также я забыл написать немного про подпись штампа времени – он подписывается сертификатом владельца TSP-сервиса. По гайду это ООО “КРИПТО-ПРО”:

UPD2: Про библиотеки CAdESCOM и CAPICOM

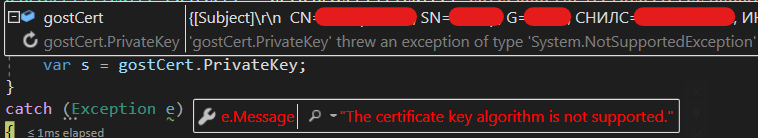

Если создать пустой проект на. NET Core 3. 1, подключив непропатченные библиотеки, то при обращении к закрытому ключу выпадет исключение “System. NotSupportedException” c сообщением “The certificate key algorithm is not supported

NET Core 3. 1 – Исключение без пропатченных библиотек

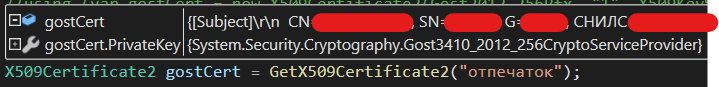

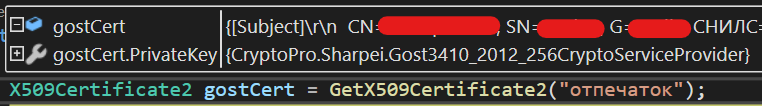

Но при использовании пропатченных библиотек это исключение не выпадает и с приватным ключем можно взаимодействовать:

Также код из гайда работает с. NET Framework 4. 8 без использования пропатченных библиотек, но вместо обращения к пространству имен “System. Security. Cryptography”, которое подменяется пропатченными библиотеками для. NET Core, CSP Gost3410_2012_256CryptoServiceProvider будет использован из пространства имен “CryptoPro. Sharpei”:

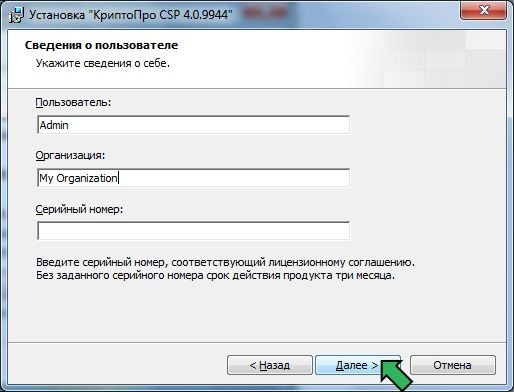

Инструкция по установке КриптоПро 4

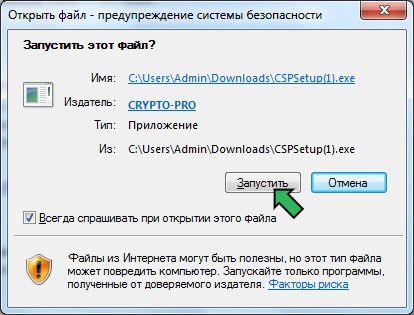

Запустите установочный файл CSPSetup_4. xxxx. exe

В первом появившемся окне нажмите кнопку «Запустить».

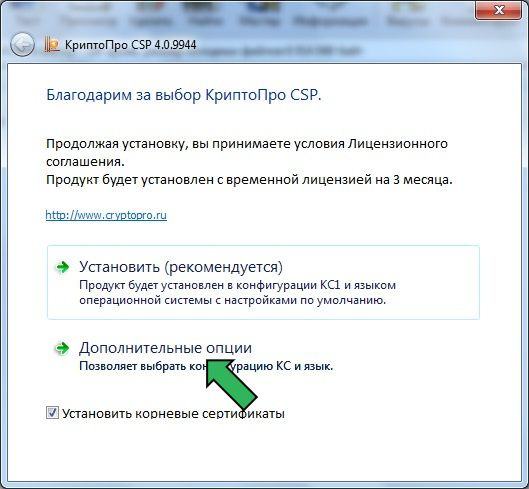

Далее нам сообщают, что мы принимаем условия лицензионного соглашения и устанавливаем программу с временной лицензией на 3 месяца. Нажимаем «Дополнительные опции».

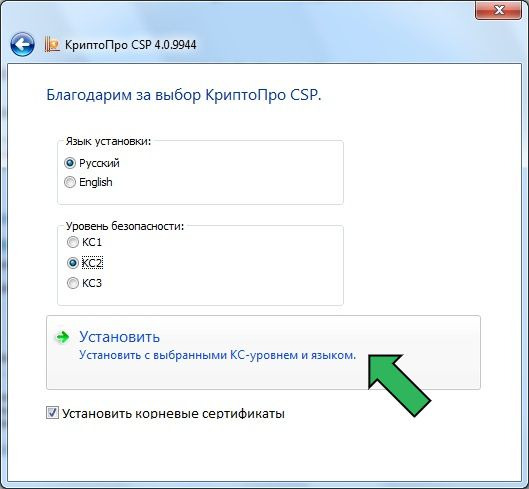

В дополнительных опциях можно выбрать язык (русский, английский) и конфигурацию уровня безопасности (КС1, КС2, КС3). По умолчанию язык — русский, уровень безопасности — КС1 (такие настройки рекомендуется оставить!). В нашем случае необходимо установить КС2, поэтому настройки изменяем.

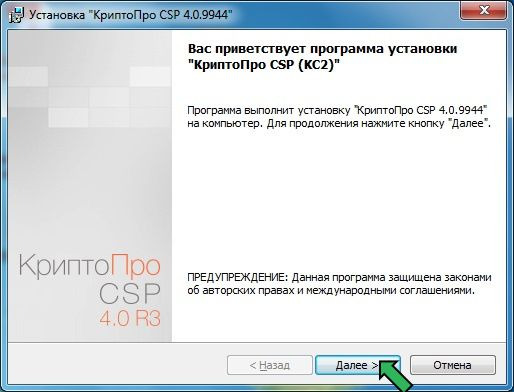

Нажимаем «Далее».

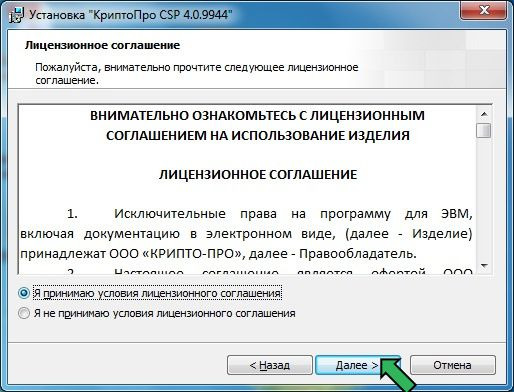

Принимаем условия лицензионного соглашения, нажимаем «Далее».

Вводим имя пользователя и название организации. Если есть лицензия, то набираем лицензионный ключ. Если лицензии нет, то программа будет работать 3 месяца без лицензионного ключа. Нажимаем «Далее».

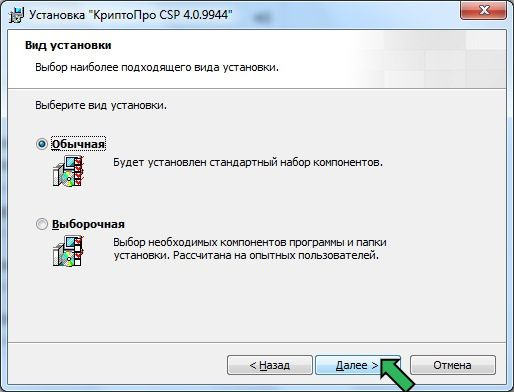

Выбираем обычную установку. Нажимаем «Далее».

Выбираем «Зарегистрировать считыватель «Реестр». (Это позволяет хранить закрытый ключ в реестре, необходимость во флешке или рутокене отпадает).

Нажимаем «Установить».

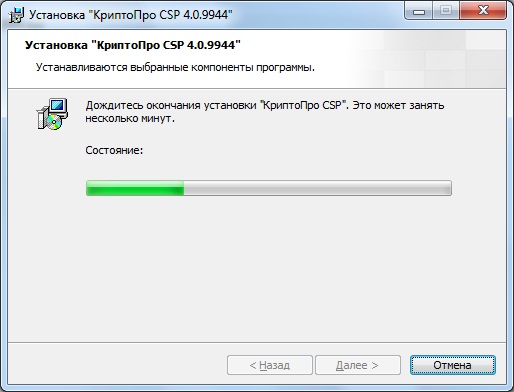

Ждем пока программа установится.

Дальше остается нажать «Готово». КриптоПро установлено.

ЭП для торгов

Коммерческие и государственные заказчики выполняют в электронном виде примерно половину закупок (товаров, работ, услуг). На аукционах удаленно продают имущество обанкротившихся предприятий. Для торгов, которые проводятся на ЭТП, нужна усиленная квалифицированная электронная подпись (см. ФЗ № 44 от 05. 2013, ФЗ № 127 от 26. 2002 и ФЗ № 223 от 18. 2011). Подойдет любая УКЭП: выданная руководителю компании, предпринимателю или физлицу, в том числе уполномоченному сотруднику.

Принять участие в торгах можно из любой точки РФ. Достаточно иметь сертификат ЭП и возможность выхода в интернет.

Что имеем на входе?

- КриптоПро CSP версии 5.0 – для поддержки Российских криптографических алгоритмов (подписи, которые выпустили в аккредитованном УЦ в РФ)

- КриптоПро TSP Client 2.0 – нужен для штампа времени

- КриптоПро OCSP Client 2.0 – проверит не отозван ли сертификат на момент подписания

- КриптоПро .NET Client – таков путь

- Любой сервис по проверке ЭП – я использовал Контур.Крипто как основной сервис для проверки ЭП и КриптоАРМ как локальный. А еще можно проверить ЭП на сайте Госуслуг

- КЭП по ГОСТ Р 34.11-2012/34.10-2012 256 bit, которую выпустил любой удостоверяющий центр

- КриптоПро CSP версии 5.0 – у меня установлена версия 5.0.11944 КС1, лицензия встроена в ЭП.

- КриптоПро TSP Client 2.0 и КриптоПро OCSP Client 2.0 – лицензии покупается отдельно, а для гайда мне хватило демонстрационного срока.

- КриптоПро .NET Client версии 1.0.7132.2 – в рамках этого гайда я использовал демонстрационную версию клиентской части и все действия выполнялись локально. Лицензию на сервер нужно покупать отдельно.

- Контур.Крипто бесплатен, но требует регистрации. В нем также можно подписать документы КЭП, УКЭП и проверить созданную подпись загрузив ее файлы.

Ключ ЭП

Ключи электронной подписи — это символьные последовательности. Каждая из них уникальна. Один ключ — открытый или публичный, доступный всем участникам электронного обмена — используется для проверки ЭП. Другой — закрытый, который известен только владельцу подписи — для генерации.

Что можно сделать с помощью ЭП

Каждый год область применения электронной подписи расширяется. Она выполняет значимую функцию во внутреннем и внешнем документообороте. ЭП используется:

- для подписания электронных документов;

- работы в системе «Честный ЗНАК»;

- удаленного получения государственных услуг;

- подачи заявок и участия в торгах на ЭТП;

- заверки документов при обращениях в суд;

- ведения и сдачи электронной отчетности в ФНС и другие надзорные органы.

Заверять документы ЭП могут не только ИП и руководители компаний, но и физические лица, в том числе уполномоченные сотрудники.

Мы готовы помочь!

Задайте свой вопрос специалисту в конце статьи. Отвечаем быстро и по существу. К комментариям

Криптопровайдеры

Де-факто стандартом отрасли является класс криптосредств, известных как криптопровайдеры. Криптопровайдер — это предоставляющая специальный API и специальным образом зарегистрированная в ОС библиотека, которая позволяет расширить список поддерживаемых в ОС криптоалгоритмов.

Следует отметить, что несовершенство предлагаемых MS Windows механизмов расширения вынуждает разработчиков криптопровайдеров дополнительно модифицировать высокоуровневые криптобиблиотеки и приложения MS Windows в процессе их выполнения для того, чтобы «научить» их использовать российские криптоалгоритмы.

Следует понимать, что не все СКЗИ одного вида реализуют полный объем функциональности, приведенный в таблицах. Для уточнения возможностей криптосредств следуют обратиться к производителю.

- Отсутствие нормальной кроссплатформенности;

- Установка с правами администратора, настройка;

- Установка обновления Windows может потребовать обновления провайдера;

- Необходимость встраивания в приложения посредством модификации кода «на лету»;

- CSP — неродной интерфейс для не-Windows-приложений.

- Широкий охват Windows-приложений;

- Богатый инструментарий для разработчиков защищенных систем;

- Апробированная на большом количестве проектов технология.

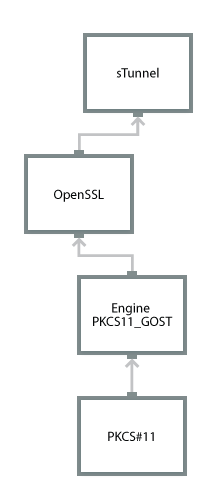

Нативные библиотеки

Open Source библиотека OpenSSL обладает широкими криптографическими возможностями и удобным механизмом ее расширения другими криптоалгоритмами. OpenSSL является основным криптоядром для широкого спектра приложений Open Source.

После того, как в эту библиотеку компанией Криптоком были добавлены ГОСТы, появились патчи для «гостификации» многих популярных приложения, использующих OpenSSL. На базе OpenSSL некоторые вендоры разработали и сертифицировали СКЗИ, кроме того в ряд продуктов OpenSSL входит «неявным» образом.

СпецификацияOpenSSL API — один из де-факто стандартов для СПО

ПлатформыСемейство Windows, GNULinux, OS X, iOS, Android

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC, VKO;

TLS

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP, TSP

Механизмы ЭЦПНативный программный интерфейс, Си-style;

Механизмы аутентификацииклиентская аутентификация в рамках TLS

собственные механизмы на базе ЭЦП случайных данных

Механизмы “гостирования” TLSTLS с российской криптографией поддержан в библиотеке (в случае использования OpenSSL в качестве браузерного криптодвижка)

TLS-прокси на базе OpenSSL (например, sTunnel)

Форматы защищенных сообщенийPKCS#7, CMS, XMLSec (при использовании с библиотекой www. aleksey. com/xmlsec, в том числе ГОСТ), S/MIME

Интеграция с браузеромЧерез TLS-прокси

Через проприетарные плагины

В Chromium OpenSSL один из возможных криптодвижков

Интеграция со службой каталоговOpenLDAP

Мобильные платформыiOS, Android

Команднострочная утилитаЕсть

Хранилища ключейФайлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11

ПриложенияOpenVPN, Apache, sTunnel, Nginx, Postgre SQL, postfix, dovecot

Проприетарные приложения

Интеграция с фреймворкамиOpenSSL интегрирован в большое количество фреймворков (PHP, Python,. NET и др. ), но ГОСТа нет. Требуется выпускать патчи к фреймворкам

ИнсталляцияПрограмма установки, в целом не требуются права системного администратора

Копирование

Запуск использующих rкриптосредства приложений с FLASH-памяти USB-токена

Примеры (ГОСТ)МагПро КриптоПакет

ЛирССЛ

OpenSSL (несерт. )

OpenSSL + engine PKCS11_GOST + Рутокен ЭЦП

- OpenSSL и его аналоги не поддерживается приложениями Microsoft;

- Необходимость патчить СПО, которое поддерживает OpenSSL, для включения ГОСТов.

- Кроссплатформенность;

- Использование в огромном количестве проектов, открытые исходники большей части проекта — выявление и устранение уязвимостей (как пример, недавнее выявление heartbleed);

- Распространяется копированием — можно делать приложения, не требующие инсталляции;

- Широкий охват приложений СПО, на базе которых можно делать защищенные сертифицированные продукты;

- Широкая интеграция в фреймворки, но при этом проблемы с ГОСТами.

PKCS#11

Библиотека PKCS#11 предоставляет универсальный кроссплатформенный программный интерфейс к USB-токенам и смарт-картам.

Функции делятся на:

- Функции доступа к устройству;

- Функции записи/чтения произвольных данных;

- Функции работы с ключами (поиск, создание, удаление, импорт, экспорт);

- Функции работы с сертификатами (поиск, импорт, экспорт);

- Функции ЭЦП;

- Функции хэширования;

- Функции шифрования;

- Функции вычисления имитовставки;

- Функции выработки ключа согласования (Диффи-Хeллман);

- Функции экспорта/импорта сессионного ключа;

Таким образом, стандарт PKCS#11 поддерживает полный набор криптопримитивов, пригодный для реализации криптографических форматов (PKCS#7/CMS/CADES, PKCS#10, X. 509 и др. ) и протоколов (TLS, IPSEC, openvpn и др.

Для обеспечения быстродействия часть криптопримитивов может быть реализована программно.

В стандарте PKCS#11, начиная с версии 2. 30, поддерживаются ГОСТ Р 34. 10-2001, ГОСТ Р 34. 11-94, ГОСТ 28147-89.

Использование библиотеки PKCS#11 обеспечивает совместимость ПО различных вендоров при работе с токенами. Через PKCS#11 интерфейс умеют работать приложения, написанные на на базе CryptoAPI, NSS, OpenSSL.

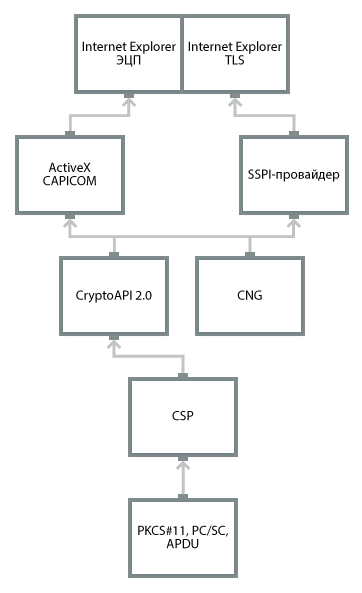

Пример совместимости приложений приведен на схеме. Таким образом, возможно использование подходящего приложения в соответствующем месте инфосистемы.

PKCS#11 бывают также без поддержки аппаратных устройств с программной реализацией криптоалгоритмов и хранением объектов в файловой системе.

Примеры – PKCS#11 интегрированный в NSS (Mozilla), проект aToken, библиотека Агава-Про.

У компании Крипто-Про есть библиотека PKCS#11, реализованная на базе MS CryptoAPI:

Существуют PKCS#11-библиотеки для мобильных платоформ. Примером подобной библиотеки служит библиотека для Рутокен ЭЦП Bluetooth, которая позволяет использовать устройство на iOS и Android.

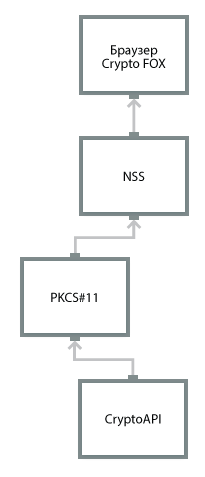

NSS

NSS представляет собой криптографическую библиотеку от сообщества Mozilla. NSS используется такими приложениями, как браузер Mozilla Firefox, почтовым клиентом Mozilla Thunderbird.

В данный момент существуют два проекта по «гостификации» NSS:

- Компания Лисси периодически публикует на своем сайте доступные для скачивания актуальные версии Mozilla Firefox и Mozilla Thunderbird, пересобранные с поддержкой российской криптографии. Кроме того, существует ряд продуктов этой компании, построенный на базе модифицированной библиотеки NSS — высокоуровневая библиотека NSSCryptoWrapper, плагин LCSignPlugin, десктопное приложение для ЭЦП под Android SignMaker-A.

Следует отметить, что модифицированный специалистами этой компании NSS позволяет использовать как программные PKCS#11-токены, так и аппаратные (Рутокен ЭЦП, eToken ГОСТ, JaCarta ГОСТ, MS_KEY). - Atoken — это open source проект компании R-Альфа. В рамках проекта создан программный PKCS#11-токен с российской криптографией и выложены патчи для определенной версии NSS и компонента Security Manаger, позволяющие использовать в продуктах Mozilla россиийскую криптографию (TLS, ЭЦП, PKI). Кроме того R-Альфа предлагает реализацию программного PKCS#11-токена с поддержкой сертифицированной библиотеки Агава-С под названием Агава-Про.

Библиотеки c собственным интерфейсом

Проприетарные библиотеки предоставляют собственный API для встраивания в приложения. В данный список можно внести:

- Агава-С

- Крипто-C

- Крипто-КОМ

15 сентября (четверг)

Сессия 5. Острые аспекты обеспечения PKI в 2022 году, проблемы, поиск путей решения

09:30-11:10Ведущие:Евгений Лахаткин, дирекция «Цифровые решение для государственного сектора», ПАО Сбербанк

Алексей Пауков, к. , «ГАРАНТ Электронный Экспресс», Совет Ассоциации РОСЭУ

Удаленная идентификация в коммерческих УЦ – проблемы, кейсы, опыт

Дмитрий Кольцов, ведущий руководитель продуктов, Астрал-Софт (ГК «Астрал)

09:30-09:50

«Ты узнаешь ее из тысячи» (обзор способов идентификации, их пользы и проблем)

Никита Вылегжанин, руководитель департамента развития услуг и продуктов АО «Инфотекс Интернет Траст»

09:50-10:10

Новое и актуальное в нотариате

Михаил Веселов, директор Фонда «Центр инноваций и информационных технологий» Федеральной нотариальной палаты

10:10-10:30

Особенности проверки цепочки сертификатов в соответствии с требованиями руководящих документов

Екатерина Ермина, ведущий инженер, Газинформсервис

10:30-10:50

Использование средств ЭП класса КВ2 доверенными лицами УЦ ФНС России: взгляд вендора на реализацию требований 171 приказа

Римма Бадмаева, ведущий менеджер продуктов, ИнфоТеКС

10:50-11:10

Cдача номеров (перерыв)

11:10-11:40

Применение российских программно-аппаратных криптографических модулей (HSM) при обеспечении безопасности платежных систем

Владимир Простов, советник, КриптоПро

11:40:12:00

Безопасный интернет в современных реалиях: Национальный удостоверяющий центр (НУЦ), сертификаты безопасности, обеспечение доверия

Андрей Пьянченко, заместитель директора, НИИ «ВОСХОД»

12:00-12:20

Как обеспечить защищенный доступ к веб-сайтам и корпоративным ресурсам в условиях санкций и ухода с российского рынка иностранных ИБ-производителей

Павел Луцик, директор по развитию бизнеса и работе с партнерами, КриптоПро

12:20-12:40

Обед

12:40-13:30

Сессия 6. Трансграничное пространство доверия электронной подписи

13:30-15:10Ведущие:Алла Крыжановская, к. , эксперт межпарламентской ассамблеи СНГ и Регионального содружества в области связи, арбитр Арбитражного центра при АНО НИРА ТЭК

Сергей Кирюшкин, к. , советник генерального директора – начальник удостоверяющего центра ООО «Газинформсервис», заместитель председателя программного комитета «PKI-Форум 2022»

Экономика безбумажной торговли

Анна Рыбалко, к. , руководитель проекта, СберКорус

13:30-13:50

Международные договоры и другие способы установления правовых основ взаимного признания электронной подписи: теория и мировая практика

Александр Плахов, директор Правового блока ВЭБ. РФ

13:50-14:10

Договоры между операторами ДТС как основа доверия сервису проверки трансграничной электронной подписи

Дмитрий Москалев, заместитель начальника Национального центра электронных услуг Республики Беларусь

14:10-14:30

Эквивалентный уровень надежности электронной подписи при трансграничном взаимном признании

Станислав Кутузов, представитель Оперативно-аналитического центра при Президенте Республики Беларусь

14:30-14:50

Истории из жизни операторов трансграничного доверия электронной подписи

Александр Малахов, руководитель группы технического развития ООО «УЦ ГИС»

14:50-15:10

Кофе-пауза

15:10-15:40

Сессия 7. Электронные архивы и законодательство

15:40-16:40Ведущие:Нина Соловяненко, к. , старший научный сотрудник Сектора предпринимательского и корпоративного права Института государства и права РАН

Наталья Никитина, руководитель управления, АО «ПФ «СКБ Контур»

Практика и основные тенденции создания и использования электронных архивов

Наталья Храмцовская, к. , ведущий эксперт по управлению документацией компании «Электронные Офисные Системы» ZOOM

15:40-16:00

Законопроект об электронном архиве: текущее состояние, проблематика и перспективы

Дмитрий Соболев, заместитель директора по экспериментальным правовым режимам, направление «Эффективное регулирование», АНО «Цифровая экономика» ZOOM

16:00-16:20

Архивное хранение документов с ЭП, или почему пользователям не нужны 5-ти летние сертификаты

Александра Жильцова, ведущий инженер ООО «Газинформсервис»

16:20-16:40

Подведение итогов PKI-Форум Россия 2022

16:40-17:00

ЭП для физических лиц

Это удобный инструмент электронного взаимодействия с вузами, работодателями, госструктурами и даже другими физлицами. Так, с помощью электронной подписи можно оформить частную сделку купли-продажи недвижимости или автомобиля. И также человек может:

- подавать декларацию 3-НДФЛ на сайте ФНС;

- регистрировать юридическое лицо или статус предпринимателя;

- дистанционно получить услугу через сайт gosuslugi.ru;

- отправлять электронные документы при поступлении в вуз или аспирантуру;

- подписывать трудовой договор;

- оформлять кредит онлайн и другое.

УКЭП для уполномоченного сотрудника выпускается с 1 марта 2022 и также выдается на физлицо. Суть ее изменилась: в сертификате ключа проверки теперь указывается только Ф. владельца, а информация о работодателе — нет. Такую подпись можно использовать как в личных, так и в корпоративных целях. Во втором случае необходимо получить машиночитаемую доверенность (МЧД), в свою очередь, заверенную электронной подписью руководителя компании. МЧД также можно оформлять с 1 марта 2022 — по желанию. А вот с 1 января 2023 она станет обязательной.

Виды ЭП

Электронная подпись бывает простой и усиленной. Первая — это:

- банковские коды подтверждения, которые приходят в SMS;

- созданные в различных программах и на веб-сервисах знаки, логотипы, фрагменты текста, которые добавляются, например, к электронным письмам.

Усиленная ЭП формируется с помощью средств криптографической защиты информации (СКЗИ). То есть обязательно применяются современные алгоритмы шифрования данных.

Всем известный криптопровайдер КриптоПро CSP — это СКЗИ.

Усиленная ЭП может быть 2 видов:

- неквалифицированная (УНЭП);

- квалифицированная (УКЭП).

При формировании УНЭП используется криптопровайдер, а данные шифруются. С помощью неквалифицированной электронной подписи можно подтвердить авторство составителя документа и обнаружить изменения в файле, если таковые имели место, после его подписания.

В отличие от УНЭП, УКЭП подтверждается сертификатом выдавшего ее удостоверяющего центра. Этот документ содержит ключ ее проверки. Файлы, заверенные УКЭП, обладают юридической значимостью:

- используются в межкорпоративном ЭДО и на ЭТП;

- принимаются всеми надзорными и исполнительными органами, включая суды.

Сертификат УКЭП содержит такие данные:

- уникальный номер и срок действия;

- Ф. И. О. физлица/ИП или ОГРН компании;

- ИНН или СНИЛС (в зависимости от организационной формы собственности);

- ключ проверки;

- данные удостоверяющего центра, который выпустил электронную подпись, и другие.

В таблице наглядно представлены различия между ЭП разных видов

Вид ЭППорядок формированияСферы использованияПростаяСоздается с помощью различных программ и веб-сервисов, в том числе и самостоятельноПрименяется внутри предприятия, на интернет-сайтах, в онлайн-банкингеУНЭПВыпускается любым человеком и/или компанией, которые обладают для этого достаточным техническим ресурсом. Аккредитация в Минцифры не нужнаМожет использоваться в межкорпоративном ЭДО по договору между всеми участниками. Не признается надзорными органами и судами, больше не принимается на ЭТПУКЭПВыдается только УЦ ФНС (и его доверенными лицами), Федерального Казначейства, Центробанка России и другими, аккредитованными Минцифры по новым правиламПризнается всеми инстанциями, используется в межкорпоративном ЭДО и на ЭТП. Имеет наивысшую степень защиты

Поможем оформить ЭП на руководителя компании или ИП. Оставьте заявку и получите консультацию!

Оставьте заявку и получите консультацию в течение 5 минут.

ГОСТ ЭП

С 1 января 2019 действует новый ГОСТ Р 34. 11-2012/34. 10-2012, или просто ГОСТ-2012. Что это означает для бизнеса? Производители ЭП, аккредитованные удостоверяющие центры, ЭТП и онлайн-сервисы российских ведомств перешли на новые алгоритмы шифрования. Они обязаны формировать, принимать и обрабатывать документы, подписанные электронными подписями, сгенерированными по новому стандарту.

В течение 2019 допускалось использование ЭП по ГОСТу 2001 (Р 34. 10-2001). Предприниматели и компании могли выбирать, какую электронную подпись применять — по ГОСТу 2001 или 2012. В 2020 завершился переход на применение ЭП, генерируемых по новому стандарту, — действие старого закончилось 31. 2019.

Скачать КриптоПро CSP 5. 12222, 5. 12000, 5. 11944, 5. 11732, 5. 11455

Гайд написан с исследовательской целью – проверить возможность подписания документов УКЭП с помощью самописного сервиса на. NET Core 3. 1 с формированием штампов подлинности и времени подписания документов.

Безусловно это решение не стоит брать в работу “как есть” и нужны некоторые доработки, но в целом оно работает и подписывает документы подписью УКЭП.

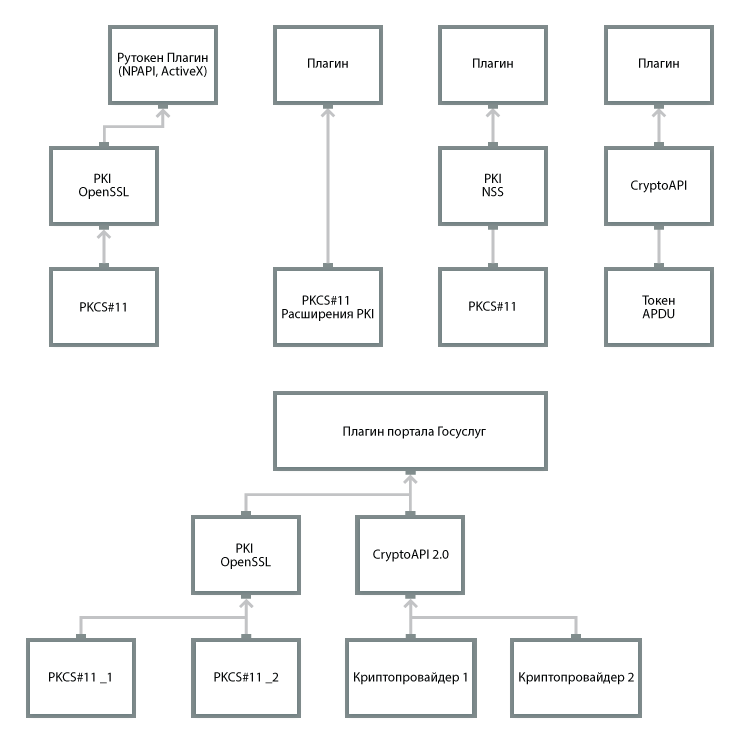

Браузерные плагины

Для того, чтобы из скриптов WEB-страницы вызвать нативную библиотеку большинство браузеров поддерживают специальные расширения — ActiveX для IE и NPAPI-плагин для GH, MF, Opera, Sаfari и др. В данный момент на рынке существует широкий спектр продуктов, относящихся к браузерным плагинам. Архитектурно данные плагины могут быть исполнены по-разному. Некоторые работают на базе CryptoAPI и требуют дополнительной установки криптопровайдера, другие используют в качестве криптоядра PKCS#11-совместимые устройства и не требуют установки дополнительных СКЗИ на рабочее место клиента. Есть универсальные плагины, которые поддерживают как все основные криптопровайдеры, так и широкий спектр аппаратных СКЗИ.

Кроссбраузерные плагины

Спецификация-

ПлатформыСемейство Windows, GNULinux, OS X

Алгоритмы и криптографические протоколыЭЦП, шифрование, хэш-функция, имитозащита, HMAC

Интеграция с PKIX. 509, PKCS#10, CMS, CRL, OCSP (КриптоПро ЭЦП Browser plugin), TSP (КриптоПро ЭЦП Browser plugin)

Механизмы ЭЦППрограммный интерфейс для использования в JavaScript

Механизмы аутентификацииЭЦП случайных данных

Механизмы “гостирования” TLS-

Форматы защищенных сообщенийPKCS#7, CMS, XMLSec (КриптоПро ЭЦП Browser plugin), CADES (КриптоПро ЭЦП Browser plugin)

Интеграция с браузеромActiveX (для IE)

NPAPI

Мобильные платформыне поддерживаются

Хранилища ключейРеестр, файлы, USB-токены

Взаимодействие с USB-токенамиХранилище ключей и сертификатов

Использование аппаратной реализации алгоритмов

Через PKCS#11, через CryptoAPI

ПриложенияБраузеры

ИнсталляцияПрограмма установки, не требуются права системного администратора

Примеры (ГОСТ)КриптоПро ЭЦП Browser plugin

eSign-PRO

КриптоПлагин Лисси

Плагин портала госуслуг

JC-WebClient

Рутокен Плагин

Плагин BSS

КриптоАРМ Browser plugin

- отсутствие TLS

- удаление NPAPI из Chromium

- браузеры на мобильных платформах не поддерживают плагины

- настройки безопасности IE могут блокировать исполнение плагина

- кроссбраузерность

- плагины на базе PKCS#11 не требуют установки СКЗИ

- прозрачное использование для пользователя

ActiveX

Компания Microsoft разработала два основных клиентских ActiveX-компонента, которые транслируют функционал CryptoAPI в скрипты, в браузер. Для генерации ключа и создания PKCS#10-запроса применятся компонент XEnroll/CertEnroll, а для ЭЦП/шифрования и работы с сертификатами компонент CAPICOM.

В следующих статьях будут подробно рассмотрены оставшиеся решения.

ЭП для юридических лиц

ЭП для юридических лиц содержит данные о компании. Она позволяет организациям:

- вести межкорпоративный ЭДО;

- работать в «Честном ЗНАКе»;

- сдавать электронную отчетность в ФНС и надзорные органы;

- участвовать в торгах на ЭТП и другое.

С 1 января 2022 ЭП для юридических лиц выдается исключительно на руководителя компании и только удостоверяющим центром налоговой службы и его доверенными лицами.

Читайте полезные материалы по теме:

Что такое ЭДО и как на него перейти

Как и где получить электронную подпись уполномоченного лица

Быстро настроим Рутокен для работы с электронной подписью!

Оцените, насколько полезна была информация в статье?

Наш каталог продукции

У нас Вы найдете широкий ассортимент товаров в сегментах кассового, торгового, весового, банковского и офисного оборудования.

Посмотреть весь каталог

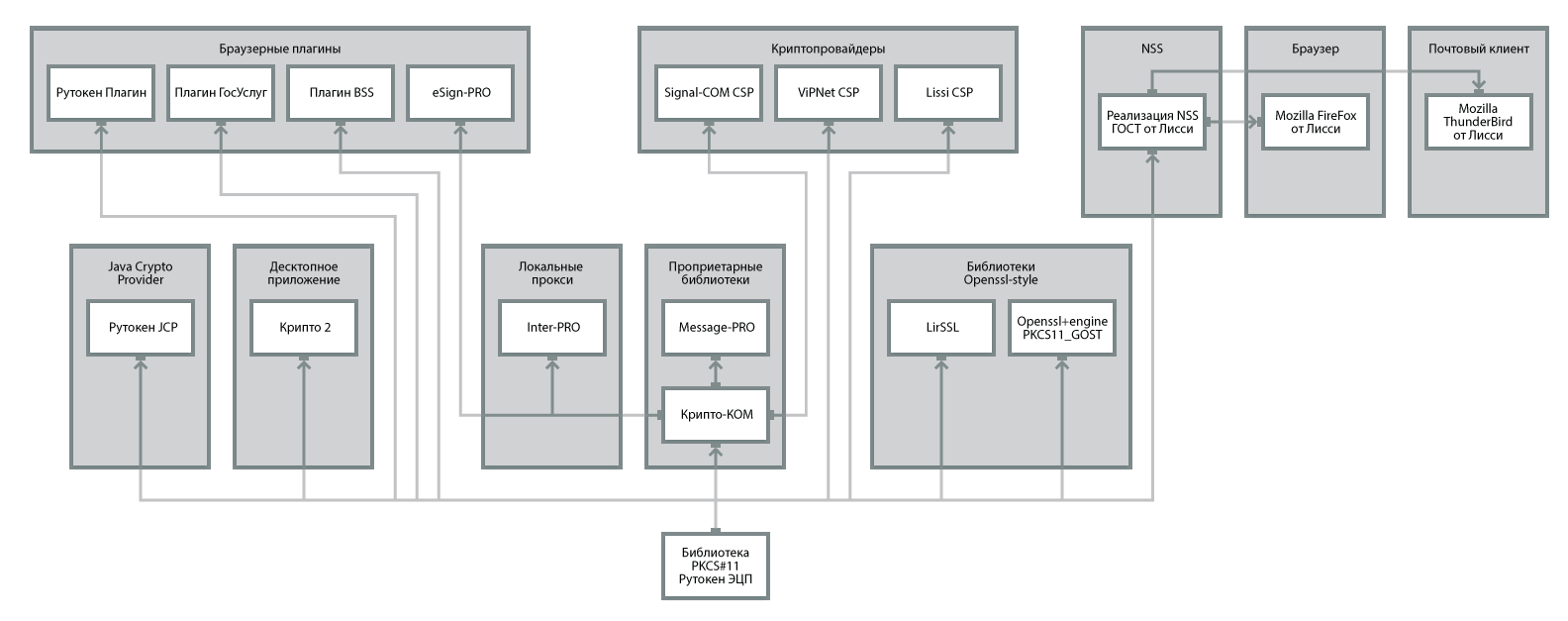

Криптографические решения. От криптопровайдеров до браузерных плагинов

Производители средств криптографической защиты информации (СКЗИ) предлагают различные механизмы для интеграции криптосредств в информационные системы. Существуют решения, ориентированные на поддержку систем с Web-интерфейсом, мобильных и десктопных приложений, серверных компонентов. СКЗИ интегрируются в приложения Microsoft и в продукты Open Source, обеспечивают поддержку различных прикладных протоколов и форматов электронной подписи.

С учетом растущего количества проектов с применением ЭЦП и появления массовых проектов для физических лиц, разработчикам подобных проектов требуется хорошо ориентироваться в предлагаемых производителями решениях по ЭЦП для того, чтобы сделать систему удобной в эксплуатации и недорогой в плане техподдержки. Таким образом, если еще лет 5 назад главным фактором выбора криптосредства являлось его полное соответствие требованиям регуляторов, то при сегодняшнем разнообразии важными критериями могут выступать охват поддерживаемых платформ, возможность интеграции с браузером, поддержка мобильных пользователей, возможность установки без прав системного администратора и т.

В данном материале сделана попытка классифицировать средства криптографической защиты информации.

- Рассмотрены в основном СКЗИ, использующиеся на клиентских местах для защиты клиент-серверных соединений по протоколу TLS, для организации ЭЦП, шифрования передаваемых данных;

- Не рассматриваются СКЗИ, применяемые для создания VPN и шифрования файловой системы, хранимых данных, а так же УЦ;

- Отдельно выделены аппаратные криптографические устройства.

Классификация построена на основе:

- технологий интеграции (CryptoAPI, Active-X, NPAPI и др.), которые поддерживают СКЗИ для встраивания в приложения и прикладные системы;

- интерфейсов, которые предоставляют СКЗИ для встраивания в приложения и прикладные системы.

Кроме того, показаны способы интеграции СКЗИ с Web-приложениями и возможность его использования на мобильных платформах

Общая схема классификации приведена в таблице:

КриптопровайдерыНативные библиотеки (openssl-style, PKCS#11, NSS, собственные интерфейсы)Локальные проксиБраузерные плагиныОблачная подписьБраузеры с российской криптографией

Почтовые клиенты с российской криптографиейРоссийская криптография в фреймворках, платформах, интерпретаторахНастольные криптографические приложенияКриптография в BIOS UEFIСервис-провайдеры ЭЦПЭмуляторы доверенной среды

Аппаратные средства

В первой статье рассмотрим решения, начиная с криптопровайдеров по браузерные плагины включительно. В последующих статьях будут рассмотрены остальные средства.