- 5 Работа с электронной подписью в РЕД ОС под Байкал-М

- Установка КриптоПро CSP 4

- Установка КриптоПро CSP 5

- Установка драйверов для токенов Рутокен

- Утилиты token-manager и gostcryptogui

- Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

- Настройки работы с OCSP службой

- Настройка КриптоПро

- Настройки tls в крипто про

- Сайты, запрашивающие шифрование ГОСТ TLS

- КриптоПро JCP

- Форматирование

- Настройка электронной подписи КриптоПро

- Параметры

- КриптоПро OCSP Client

- Операционные системы

- Основные характеристики

- Примеры использования

- Установка «КриптоПро CSP»

- Применение

- Настройка ocsp в криптопро

- Настройка TLS КриптоПро

- Поддерживаемые модели

- Смена PIN-кода

- Как я настраивал новые утилиты по работе с электронной подписью в Linux

- Настройка «КриптоПро» CSP

- Настройка работы с Рутокен ЭЦП 2

- Получаем тестовый сертификат

- Подпись средствами «КриптоПро CSP»

- Rosa Crypto Tool

- Trusted eSign

- Резюме

- Настройка считывателя КриптоПро

- Настройки КриптоПро ЭЦП Browser plug-in

- КриптоПро IPsec

5 Работа с электронной подписью в РЕД ОС под Байкал-М

Установка КриптоПро CSP 4. 0 Установка КриптоПро CSP 5. 0 Установка драйверов для токенов Рутокен Утилиты token-manager и gostcryptogui Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

Работа с электронной подписью в РЕД ОС под Байкал-М (архитектура aarch64, она же arm64) аналогична работе в РЕД ОС x86_64. Но есть отличия в установке и настройке некоторых утилит.

Установка КриптоПро CSP 4

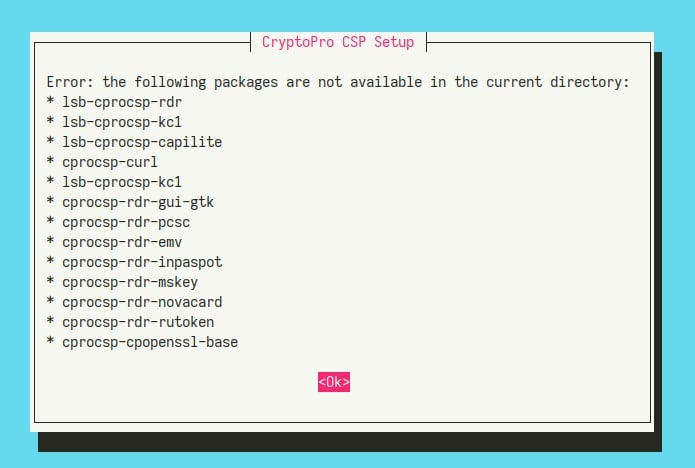

Установка КриптоПро CSP 4. 0 через стандартный установщик, входящий в дистрибутив КриптоПро CSP 4. 0 архитектуры arm64, невозможна. Установка завершается ошибкой:

Но установку можно выполнить через dnf, непосредственно указав перечень пакетов. Для этого:

Распакуйте архив в папку (в примере /home/test/).

cd /home/test

tar -xvf linux-arm64. tgz

Перейдите в папку с КриптоПро:

Перейдите в сеанс пользователя root:

и выполните установку пакетов КриптоПро CSP 4. 0 вручную:

dnf install. /lsb-cprocsp-base*. /lsb-cprocsp-rdr*. /lsb-cprocsp-kc1*. /lsb-cprocsp-capilite*. /cprocsp-rdr-gui-gtk*. /cprocsp-rdr-pcsc*. /lsb-cprocsp-pkcs11* pcsc-lite

Установка КриптоПро CSP 5

Установка КриптоПро CSP 5. 0 успешно выполняется через стандартный установщик, входящий в дистрибутив КриптоПро CSP 5. 0 архитектуры arm64:

Выполните установку КриптоПро 5. 0 командой:

Установка драйверов для токенов Рутокен

Драйверы Рутокен ЭЦП для архитектуры arm64 (aarch64) доступны по ссылке:

Плагин Rutoken доступен по следующей ссылке:

Установка драйвера и плагина выполняется штатно через dnf.

Утилиты token-manager и gostcryptogui

Утилиты для работы с сертификатами и электронной подписью token-manager и gostcryptogui адаптированы под архитектуру arm64 (aarch64) и успешно работают в РЕД ОС под Байкал-М с КритоПро CSP версий 4. 0 и 5.

Вход по сертификату на Госуслуги в РЕД ОС под Байкал-М

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Настройки работы с OCSP службой

Для работы со Службой OCSP при создании классической электронной цифровой подписи необходимо указать параметры доступа к службе OCSP

в групповых политиках либо в сертификате и настройках «КриптоАРМ»:

Для работы со Службой OCSP при создании усовершенствованной электронной цифровой подписи необходимо

- выполнять следующие условия: OCSP-Служба должна быть настроена на работу с базой данных Удостоверяющего центра (а не по СОС)Сертификат OCSP-оператора должен иметь расширение no-check (формируется «КриптоПро УЦ» версии 1.4)

- OCSP-Служба должна быть настроена на работу с базой данных Удостоверяющего центра (а не по СОС)

- Сертификат OCSP-оператора должен иметь расширение no-check (формируется «КриптоПро УЦ» версии 1.4)

- указать параметры доступа к службе OCSP в групповых политиках либо в сертификате и настройках «КриптоАРМ»

Для настройки параметров доступа к службе OCSP в групповых политиках выполните следующие действия:

для усовершенствованной ЭЦП

- Адрес OCSP Службы: адреспо умолчанию (указывается в том случае, если она не указана в сертификате)

- Аутентификация (прокси-сервер): тип по умолчанию (позволяет задать тип аутентификации, используемый по умолчанию при соединении с прокси-сервером) (указывается в том случае, если тип аутентификации не указан в настройке/мастере TSP)

- Прокси-сервер: адрес прокси-сервера по умолчанию (определяет прокси-сервер, используемый по умолчанию при подключении к службе OCSP) (указывается в том случае, если тип аутентификации не указан в настройке/мастере TSP)

- Адрес OCSP Службы: адреспо умолчанию (указывается в том случае, если она не указана в настройке OCSP и сертификате)

- Аутентификация (прокси-сервер): тип по умолчанию (позволяет задать тип аутентификации, используемый по умолчанию при соединении с прокси-сервером) (указывается в том случае, если тип аутентификации не указан в настройке OCSP)

- Прокси-сервер: адрес прокси-сервера по умолчанию (определяет прокси-сервер, используемый по умолчанию при подключении к службе OCSP) (указывается в том случае, если тип аутентификации не указан в настройке OCSP)

Настройка КриптоПро

СКЗИ КриптоПро используется в качестве программного обеспечения для надежной защиты конфиденциальных данных, создания и верификации электронной подписи. Применяется не только криптопровайдер, но и его дополнительные компоненты, встраиваемые плагины.

От правильной настройки программы будет зависеть корректная работа программы, своевременное обновление и возможность эффективно защищать данные в соответствии с государственными стандартами. Настроив ПО, можно сразу же приступать к работе. КриптоПро лицензия доступна для покупки в SoftMagazin для разного количества компьютеров и серверов.

Настройки tls в крипто про

Наиболее вероятные причины:

- IIS не может получить список отозванных сертификатов (СОС, CRL) по URL указанному в поле CDP сертификата;

- Неверно настроено сопоставление сертификатов и клиентов (версия 1.1 не полностью поддерживает такое сопоставление, если дело в нем, то рекомендуем использовать версию 2.0);

- Сертификат клиента и сертификат сервера получены от разных УЦ;

- Сертификат клиента не имеет соответствующего назначения;

- Сертификат клиента некорректно связан с контейнером секретного ключа или пользователь Windows не имеет к нему доступа (скажем, из-за особенностей системы разграничения доступа Windows NT/2000/XP если пользователь входил ранее в группу Администраторы, а теперь нет).

Сайты, запрашивающие шифрование ГОСТ TLS

Если сайт запрашивает шифрование ГОСТ TLS, браузер проверяет, установлено ли программа КриптоПро CSP. Если программа установлена, ей передается управление.

Примеры сайтов, запрашивающих шифрование: www. gosuslugi. ru , сайты на домене. gov. ru ,. kamgov. ru ,. nalog.

Если сайта нет в списке, то запрашивается дополнительное подтверждение. Если вы доверяете сайту и соединение должно быть произведено с использованием шифрования ГОСТ TLS, нажмите кнопку Продолжить.

КриптоПро JCP

Благодаря данному модулю обеспечивается криптографическая защита в соответствии с Java Cryptography Architecture. Дистрибутив интегрируется с архитектурой Java, соответственно со спецификацией JCE обеспечивается корректная работа с созданием и шифрованием ключей. Модуль позволяет создавать надежно защищенные приложения, применяя Apache XML Security.

В руководстве по настройке рекомендуется настраивать КриптоПро JCP через панель управления. Для этого в командной строке необходимо набрать следующее сочетание «cd C:jcp. 53lib», а затем выполнить команду «controlpane. bat “С:Program FilesJavajre7”». Более детальная инструкция по настройке КриптоПро JCP можно найти на официальном сайте разработчика.

Форматирование

Утилита предоставляет пользователю возможность поточного форматирования токенов:

- Пользователь запускает утилиту, установив предварительно необходимые настройки в конфигурационном файле или задав опции в командной строке.

- Утилита форматирует обнаруженные токены, заносит результаты в лог-файл, ждет подключения следующего токена или команды прекращения работы (например, по нажатию на клавишу Enter).

- Результаты форматирования пишутся в лог.

Пользователь может запустить форматирование токенов с автоматической генерацией PIN-кода заданной длины, для этого он устанавливает соответствующую опцию в конфигурационном файле.

Пользователь может задать дефолтные значения PIN-кодов, тогда все токены будут иметь одинаковые PIN-коды.

Пользователь может задавать PIN-коды или генерировать их автоматически в кодировке UTF-8, установив соответствующую опцию в конфигурационном файле.

Пользователь может использовать заранее сгенерированные сторонними утилитами PIN-коды. Для этого в настройках он указывает файл, в котором хранится список сгенерированных PIN-кодов с символом перевода строки в качестве разделителя. PIN-коды должны быть записаны парами, например:

Настройка программного обеспечения начинается с его установки на компьютер. Чтобы устанавливать криптопровайдер понадобятся права администратора. Особенности установки ПО на различные операционные системы можно прочесть в обзоре «Установка КриптоПро на Windows, Linux и Mac OS».

Установить и настроить программное обеспечение КриптоПро CSP можно, изменив функции на панели свойств. Для настройки программы предназначена вкладка «Общие», которая находится на панели свойств КриптоПро. В ней можно ознакомиться с версией ПО, а также изменить язык отображения окон. Во вкладке «Оборудование» есть возможность изменить комплект устройств хранения и считывания. Вкладка «Сервис» поможет при работе с контейнерами и сертификатами. Более подробная инструкция КриптоПро CSP по установке и настройке находится в документах на официальном сайте КриптоПро.

Настройка электронной подписи КриптоПро

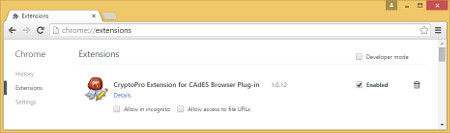

Чтобы создавать и проверять электронную подпись через веб-страницы используется специальный плагин КриптоПро ЭЦП Browser plug-in, который встраивается в браузер. Соответственно, настройка ЭЦП КриптоПро должна начинаться с установки плагина.

Параметры

Утилита запускается из командной строки, её параметры представлены в таблице.

При необходимости параметры командной строки могут быть переданы с помощью конфигурационного файла.

В случае отсутствия заданных PIN-кодов при форматировании устанавливаются PIN-коды по умолчанию.

Утилита является циклической и после выполнения заданных действий на подключенном токене ожидает подключения следующего.

КриптоПро OCSP Client

КриптоПро OCSP Client представляет собой программный интерфейс (библиотеку) для работы с протоколом OCSP и не имеет другого интерфейса пользователя. Поэтому КриптоПро OCSP Client не имеет выделенного дистрибутива. Его установка должна производиться совместно с установкой продукта, который использует его программный интерфейс. Модули для интеграции КриптоПро OCSP Client в установочный пакет другого продукта включены в инструментарий разработчика КриптоПро OCSP SDK вместе с соответствующим руководством.

Операционные системы

КриптоПро OCSP Client функционирует в следующих операционных системах:

- Microsoft Windows XP / 2003 / Vista / 2008 / W7 / 2008 R2 / W8 / 2012 / W8.1 / 2012 R2 / 2016 / W10

- ОС семейства Linux, удовлетворяющих LSB 3.1 и выше,

- FreeBSD 7.x и выше,

- AIX 5.3 и 6.x,

- Apple MacOS 10.6 и выше.

Основные характеристики

КриптоПро OCSP Client:

- Может настраиваться с помощью групповых политик. Список доступных политик см. в КриптоПро PKI SDK.

- Позволяет обращаться к серверу по протоколу TLS (SSL), поддерживает различные методы аутентификации и доступ через прокси.

- Совместим с серверными приложениями.

- Автоматически проверяет статусы сертификатов OCSP-серверов.

- Поддерживает расширение id-pkix-ocsp-nocheck . Если такое расширение присутствует в сертификате OCSP- сервера, то статус этого сертификата не проверяется.

- Автоматически проверяет, уполномочен ли OCSP-сервер Удостоверяющим Центром, издавшим проверяемый сертификат, выдавать информацию о статусе данного сертификата.

- Даёт возможность настройки доверия к конкретным OCSP-серверам.

- Работает с любым криптопровайдером (CSP).

- Предоставляет интерфейсы C++ и COM. COM-интерфейс может использоваться в скриптах.

- Включает низкоуровневый интерфейс для работы с ASN.1-структурами протокола OCSP.

- Устанавливается с помощью Windows Installer.

Примеры использования

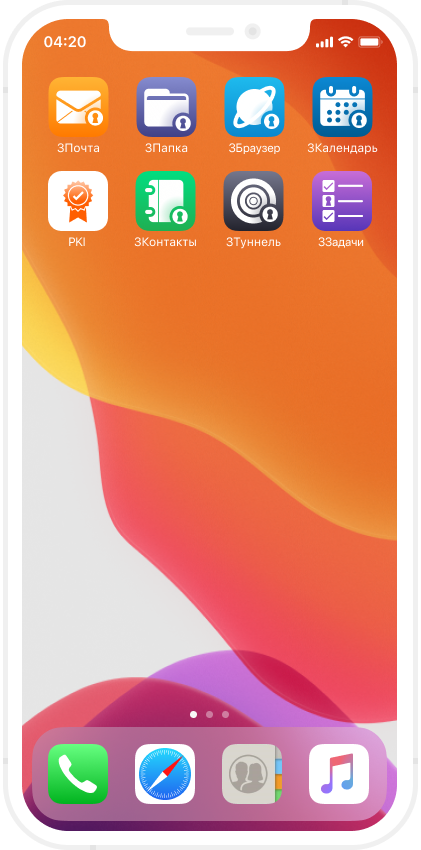

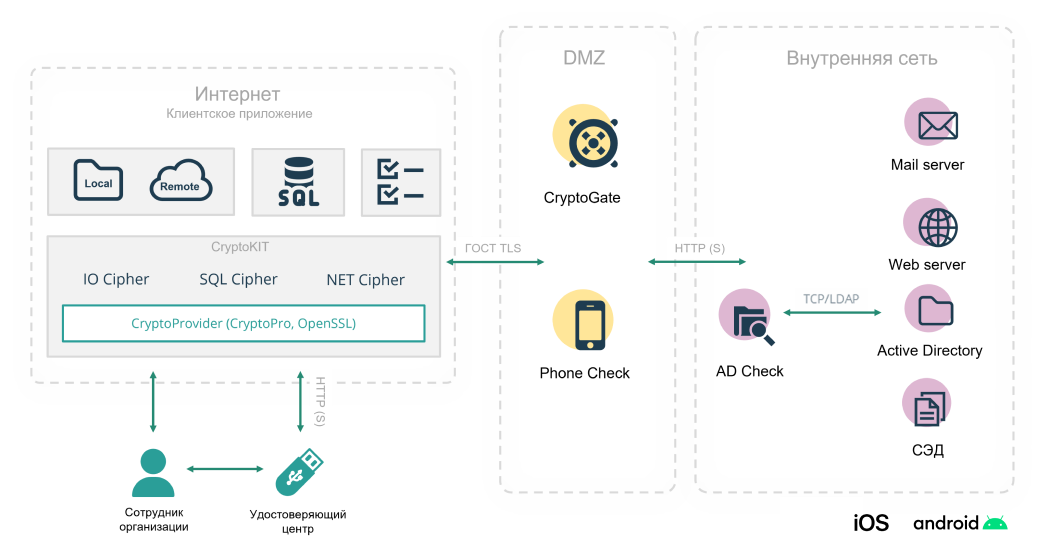

Сегодня сотрудники, особенно руководители, работают не только из офиса, но и из дома, кафе, в отпуске или в дороге. Компаниям важно сделать так, чтобы, во-первых, работать удаленно было удобно, и, во-вторых, чтобы это было безопасно. Требования к обеспечению безопасности на мобильных устройствах требуют решения ряда задач, еще больших по своему масштабу нежели предъявляемых к стационарным ПК.

«Защищённая Мобильность» обеспечивает безопасное подключение и взаимодействие сотрудников коммерческих организаций и государственных учреждений c информационными ресурсами при помощи мобильных устройств. Для защиты информации в комплексном решении используются российские криптографические стандарты (ГОСТ). Решение «Защищённая Мобильность» доступно для устройств с операционными системами iOS и Android.

«Защищённая мобильность» состоит из набора готовых офисных мобильных приложений, которые необходимы сотрудникам в работе. Также, к решению можно подключить сторонние мобильные приложения, использующиеся в компании.

Обеспечить соответствие российским криптографическим стандартам (ГОСТ) при хранении и передачи данных

Обеспечить полноценное участие сотрудников в корпоративных коммуникациях без утечек информации и запрета на использование личных устройств (безопасность реализации концепции BYOD)

Разделить личное и рабочее пространство на мобильном устройстве

Обеспечить защиту мобильных приложений: безопасный доступ к локальным данным и конфиденциальность информации, хранимой на мобильном устройстве

Обеспечить криптоустойчивое шифрование передаваемых данных для безопасной работы в интернете

Обеспечить возможность встраивать существующие в компании мобильные приложения в защищенную среду

решение включено в Реестр ПО Минцифры и может быть использовано госорганами и компаниями с госучастием

возможность доступа к информации из любой точки страны

криптографическая защита локальных данных и файлов при хранении и передаче

Использование сертифицированного поставщика СКЗИ КриптоПро CSP

- Единая точка входа и аутентификации пользователя для доступа ко всем приложениям внутри

- Централизованное управление настройками и политиками безопасности

- Централизованное файловое хранилище на устройстве с возможностью совместного доступа для интегрированных приложений

- Криптографическая защита данных при хранении и передаче

- Встраивание сторонних приложений в безопасную среду на мобильном устройстве

- Работа с документами на мобильном устройстве форматов MS Office (docx, xlsx, pptx), а также pdf, txt, png, jpg, tiff, gif, ppt, pptx, rtf

- Работа с электронной подписью на мобильном устройстве: подписывать файлы и вложения (поддержка всех видов ЭЦП)

- Полноценная поддержка работы с почтовыми серверами CommunigatePro и Microsoft Exchange Server

- Мгновенный контекстный поиск и удобный механизм фильтрации по всему содержимому почтового ящика

- Сканирование документов и прикрепление их к переписке

- Работа в режиме offline с последующей синхронизацией с сервером при появлении сети

- Полноценная поддержка работы с календарями и событиями с почтовыми серверами CommunigatePro и MicrosoftExchange Server

- Создание событий в любых часовых поясах в зависимости от местоположения их проведения, в том числе в offline режиме

- Возможность ведения локального календаря без передачи данных на сервер

- Просмотр веб-страниц сайтов/порталов, содержания веб-документов корпоративной среды на мобильном устройстве

- Выполнение сценариев JavaScript

- Аутентификация по ГОСТ сертификату на внутренние ресурсы компании из сети интернет, обеспечение ГОСТ TLS соединения

- Поддержка всех видов ЭЦП

- Создание закладок и каталогов закладок, сохранение истории посещений веб-страниц с навигацией по ней

- Интеграция с файловыми хранилищами организации

- Защищённое открытие файлов на чтение и запись c мобильного устройства (запрет сохранения в открытую область, запрет копирования через буфер обмена в открытую область)

- Синхронизация контактов со справочником сотрудников организациит (в том числе поддержка синхронизации с Active Directory)

- Поиск по адресной книге контактов

- Шифрование данных, хранящихся на мобильном устройстве, в соответствии с требованиями ГОСТ

- Синхронизация с сервером в части получения информации по задачам (поддержка CommunigatePro и Microsoft Exchange Server)

- Исполнение задач

- Синхронизация статусов исполнения задач с сервером

SDK «Защищенный контейнер»

- Удобный инструмент для встраивания в мобильное приложение, разработанное для платформы iOS или Android, для обеспечения криптографических операций (хэширование, шифрование, формирование и проверка электронной цифровой подписи)

- Содержит в себе программные интерфейсы для защиты локальных данных (БД и файлов) и данных, передаваемых по открытым каналам связи

- Поддержка российских криптографических алгоритмов (ГОСТ)

- Использование в качестве криптопровайдера сертифицированного поставщика СКЗИ КриптоПро CSP версий 4.0, 5.0

- Коннектор к Flutter для использования SDK в кроссплатформенных приложениях

Сервер регистрации подключений – удобный инструмент контроля подключений пользователей к внутренним ресурсам организации

- Функция регистрации идентификатора мобильного устройства и учетной записи на сервере

- Функция аутентификации по временному коду при подключении к внутренним ресурсами организации с мобильного устройства

- Функция логирования попыток подключения пользователей к внутренним ресурсам организации

- Функция исключения пользователя из списка зарегистрированных и запрет на получение доступа до данных корпоративных ресурсов организации с мобильного устройства

Сервер аутентификации в Active Directory – еще один фактор защиты корпоративной среды от доступа злоумышленника

- Функция проверки наличия пользователя по учетным данным в группе глобального каталога (Active Directory) при попытке подключения с мобильного клиента к внутренним ресурсам организации

- Функция блокирования доступа до данных внутренних ресурсов организации при отсутствии или исключении учетных данных пользователя из группы глобального каталога (Active Directory)

PDF-конвертер – инструмент преобразования файлов к формату PDF

Функция конвертации файлов на стороне сервера системы в файлы формата PDF

Наши премии и сертификаты

Лауреат премии «Цифровые вершины» в номинации «Лучшее решение для повышения информационной безопасности»

Свидетельство о технологической совместимости с СКЗИ КриптоПро CSP 4. 0 R4 (исполнение 1-Base) КриптоПро CSP 5. 0 R2 КС1 (исполнение 1-Base)

8 (800) 505 52 40

Заявки в техническую поддержку принимаются 24/7

Подробная информация о функциональности решения, особенностях

внедрения и использования представлена в вебинарах

На вебинаре вы узнаете:

- Что такое «единая безопасная среда для всех приложений», как это работает и как реализовать;

- Как организовать общее защищённое файловое хранилище для мобильных приложений с возможностью получения файлов из корпоративной сети;

- Каким образом можно предоставить доступ к корпоративным ресурсам неофисным сотрудникам и не бояться при этом потерять данные;

- Какие преимущества предоставляет УКЭП с использованием внешних устройств (например, Bluetooth token);

- Тонкости перевода киберзащиты мобильных приложений с ГОСТ 34.10/11-2001 на 34.10/11-2012;

- Почему важно обеспечить переключение с отечественных на зарубежные криптографические алгоритмы в приложении при поездке за границу.

Свяжитесь с нами!

Установка «КриптоПро CSP»

По требованиям российского законодательства признается только использование TLS-соединений, установленных по российским криптографическим алгоритмам ГОСТ 28147-89, ГОСТ Р 34. 10-94, ГОСТ Р 34. 11-94 и ГОСТ Р 34. 10-2012. Поэтому, если вам требуется использование сайтов, использующих шифрование по ГОСТ алгоритмам, необходимо установить программу «КриптоПро CSP».

В операционных системах Windows используется программа КриптоПро CSP — набор криптографических утилит для генерации электронной подписи, работы с сертификатами

Для установки КриптоПро CSP воспользуйтесь материалами с официального сайта:

После установки КриптоПро CSP браузер проверяет наличие и работоспособность этой программы.

Применение

При работе с утилитой рекомендуется не подключать больше одного устройства Рутокен.

Настройка ocsp в криптопро

КриптоПро TSP Client и КриптоПро OCSP Client не имеют отдельных дистрибутивов для установки.

Чтобы установить КриптоПро TSP Client или КриптоПро OCSP Client неоходимо установить тот программный продукт, в состав которого входит КриптоПро TSP Client или КриптоПро OCSP Client.

КриптоПро TSP Client входит в состав:

- TSPCOM

- TSPUTIL — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime (также будет установлен OCSP Client) — 64-х/32-х битные системы

- КриптоПро CADESCOM (также будет установлен OCSP Client) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен OCSP Client)

КриптоПро OCSP Client входит в состав:

- OCSPCOM

- OCSPUTIL — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime (также будет установлен TSP Client) — 64-х/32-х битные системы

- КриптоПро CADESCOM (также будет установлен TSP Client) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен TSP Client)

КриптоПро TSP Client 2. 0 входит в состав:

- TSPCOM 2.0

- TSPUTIL 2.0 — 64-х/32-х битные системы

- КриптоПро ЭЦП runtime 2.0 (также будет установлен OCSP Client 2.0) — 64-х/32-х битные системы

- КриптоПро CADESCOM 2.0 (также будет установлен OCSP Client 2.0) — 64-х/32-х битные системы

- КриптоПро ЭЦП Browser plug-in (также будет установлен OCSP Client 2.0)

КриптоПро OCSP Client 2. 0 входит в состав:

Настройка TLS КриптоПро

TLS КриптоПро представляет собой модуль сетевой идентификации. Протокол Transport Layer Security используется совместно с российскими криптографическими стандартами. Благодаря данному модулю обеспечивается конфиденциальность данных при информационном обмене отправитель-адресат.

Так как, начиная с версии 3. 0 КриптоПро, дистрибутив входит в комплект поставки ПО (имеются в виду все операционные системы), соответственно ему не требуется отдельная установка либо специальная настройка. Детальное регулирование функций доступно в инструкции, по настройке КриптоПро 4.

По требованиям российского законодательства признается только использование TLS-соединений, установленных по российским криптографическим алгоритмам ГОСТ 28147-89, ГОСТ Р 34. 10-94, ГОСТ Р 34. 11-94 и ГОСТ Р 34. 10-2001. Поэтому, если вам требуется использование сайтов, использующих шифрование по ГОСТ алгоритмам, необходимо установить программу «КриптоПро CSP».

Поддерживаемые модели

- Рутокен Lite

- Рутокен ЭЦП

- Рутокен ЭЦП 2.0

- Рутокен ЭЦП 2.0 2100

- Рутокен ЭЦП 2.0 3000

- Рутокен ЭЦП 3.0

- Смарт-карты Рутокен ЭЦП SC

- Смарт-карты Рутокен ЭЦП 2.0

- Смарт-карты Рутокен ЭЦП 3.0 NFC

- Рутокен ЭЦП PKI

- Рутокен ЭЦП 2.0 Flash

Смена PIN-кода

В зависимости от политик смены PIN-кода, указанных при форматировании, PIN-код пользователя могут изменить пользователь и(или) администратор.

Результаты смены PIN-кодов пишутся в лог. Если авторизоваться не удается, в лог-файл пишется ошибка. Поточная смена PIN-кодов не прерывается.

Пользователь может запустить смену PIN-кодов с автоматической генерацией новых PIN-кодов заданной длины, для этого он устанавливает соответствующий параметр. Пользователь может задать дефолтные значения PIN-кодов, тогда все токены будут иметь одинаковые PIN-коды.

Протоколирование работы в лог-файл

Лог-файл представляет собой файл со строками следующего содержания:

В случае форматирования

ID токенаРезультат форматированияPIN-код администратораPIN-код пользователяВ шестнадцатеричном и десятичном видеFormat Passed/FailedPIN-код администратора, который был установлен при форматированииPIN-код пользователя, который был установлен при форматировании

В случае смены PIN-кода

В случае форматирования Flash-памяти

ID токенаРезультат форматированияID разделаОбъем разделаВладелец разделаПрава доступаВ шестнадцатеричном и десятичном видеVolume create Passed/FailedID созданного раздела (01-08)Объем раздела в Мбa / u / l3-l9ro / rw / hi / cd

В случае изменения атрибутов разделов Flash-памяти

ID токенаРезультатID разделаНовые права доступаДолговременность изменения правВ шестнадцатеричном и десятичном видеVolume access mode change Passed/FailedID изменяемого раздела (01-08)ro / rw / hi / cdp / t

В случае получения информации об атрибутах разделов Flash-памяти

ID токенаРезультатID разделаОбъем разделаВладелец разделаПрава доступаВ шестнадцатеричном и десятичном видеGetting volume info Passed/FailedID изменяемого раздела (01-08)Объем раздела в Мбa / u / l3-l9ro / rw / hi / cd

Если при повторном запуске утилиты пользователь не указал новое имя лог-файла, то старый файл дополняется.

Как я настраивал новые утилиты по работе с электронной подписью в Linux

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто. А в Linux доступен только консольный интерфейс. Надеюсь, что компания «КриптоПро» в курсе этой ситуации, и в будущем нас ждут новые красивые и удобные интерфейсы, как для Windows, так и для Linux.

Для настройки нам понадобится:

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3. А современная версия «КриптоПро CSP» 4. 0 не является 100% совместимой с 3. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Скачиваем «КриптоПро CSP» для Linux с официального сайта КриптоПро — www. cryptopro. ru/downloads

Распаковываем «КриптоПро CSP» для Linux:

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

Для установки пакетов в ROSA используйте urpmi, вместо dpkg -i.

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

Мы должны получить что-то вроде:

Настройка работы с Рутокен ЭЦП 2

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало. Я буду использовать Рутокен ЭЦП 2. 0, который имеет сертификат ФСБ и поддерживает работу как с новыми, так и со старыми ГОСТами.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

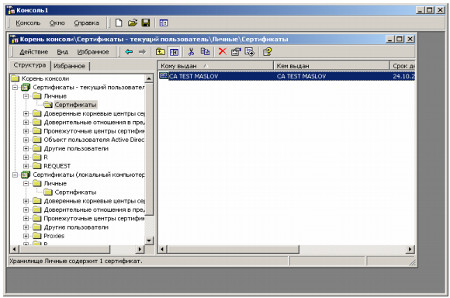

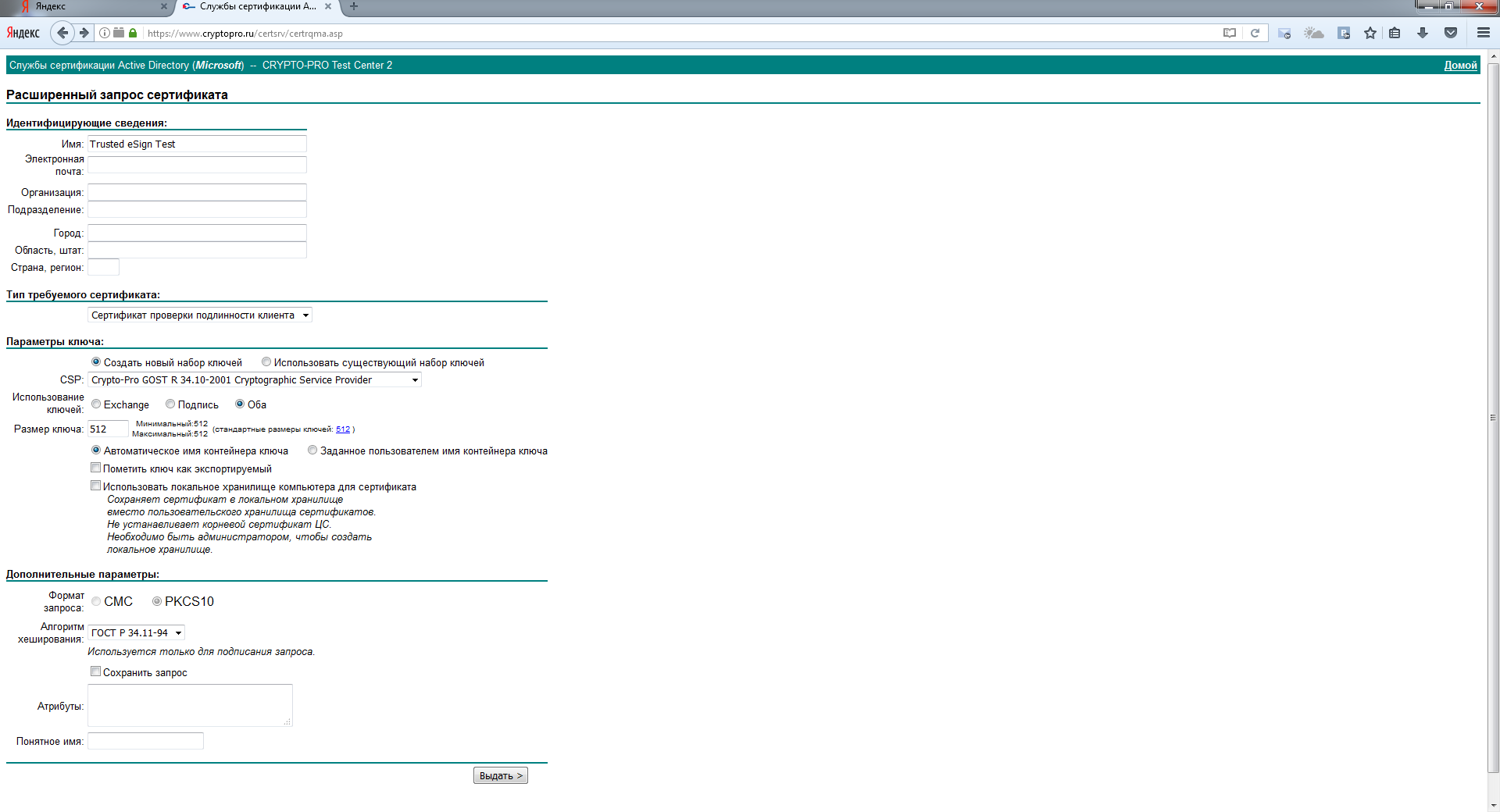

Получаем тестовый сертификат

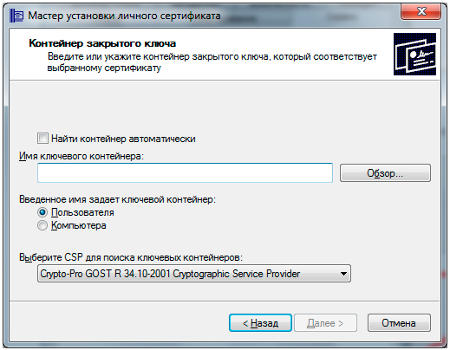

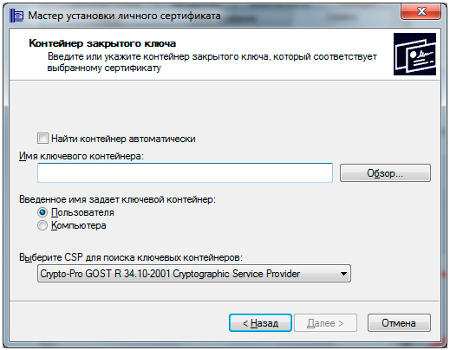

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

Проверим, что сертификат получен успешно.

Чтобы убедиться, что «КриптоПро CSP» успешно увидел токен, выполним:

Теперь проверяем, что сертификат на токене видится успешно:

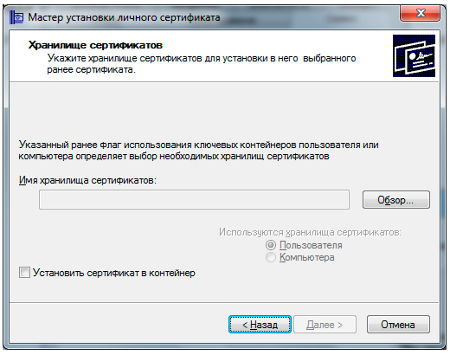

Записываем в хранилище сертификатов КриптоПро информацию об этом сертификате:

Проверим, что сертификат успешно сохранился в хранилище:

На этом основная настройка завершена, и мы можем начинать подписывать или шифровать файлы с использованием различных средств. Переходим к тому, зачем задумывалась эта статья.

Подпись средствами «КриптоПро CSP»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Подписать можно с помощью команды:

Здесь, my — параметр, в котором надо указать часть Common Name сертификата для подписи; detached — позволяет создать открепленную подпись; alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

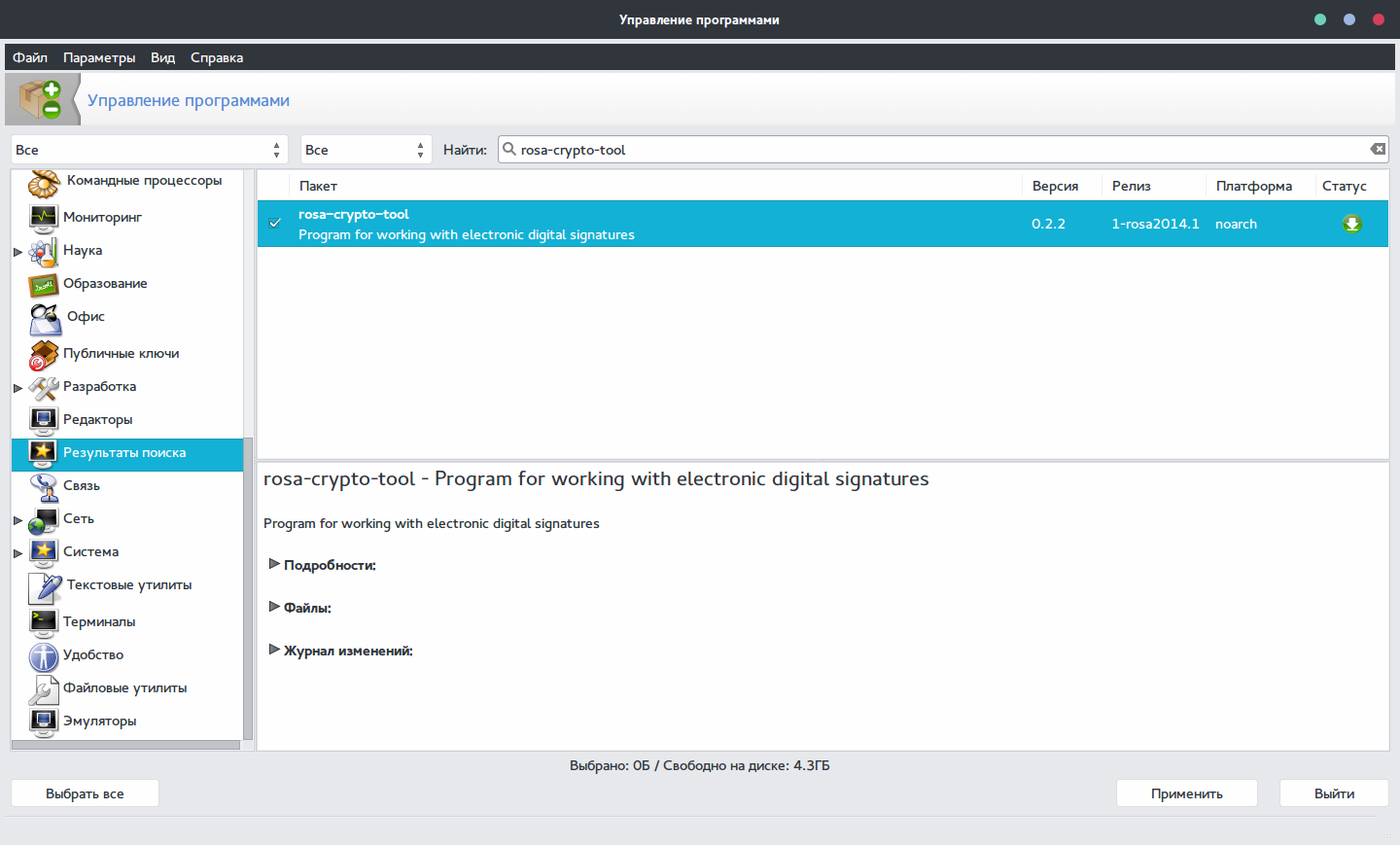

Rosa Crypto Tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2016 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0. Сейчас утилита поддерживает работу только с «КриптоПро CSP» для Linux, однако в ближайшее время будет добавлена поддержка других криптопровайдеров.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

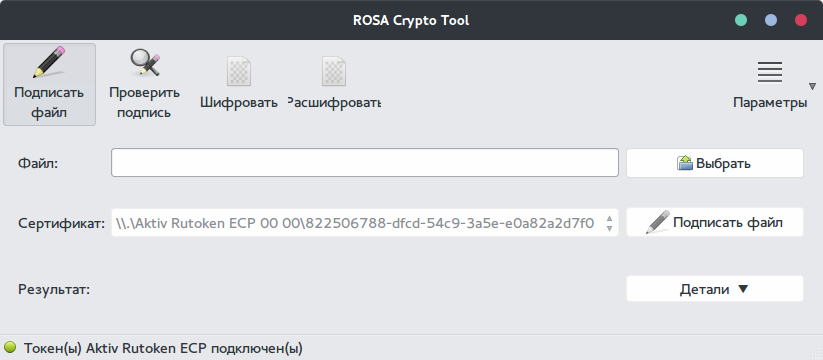

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

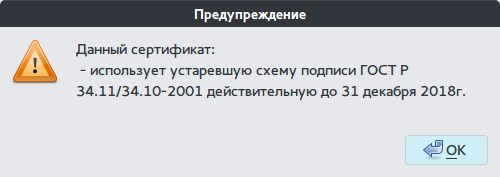

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

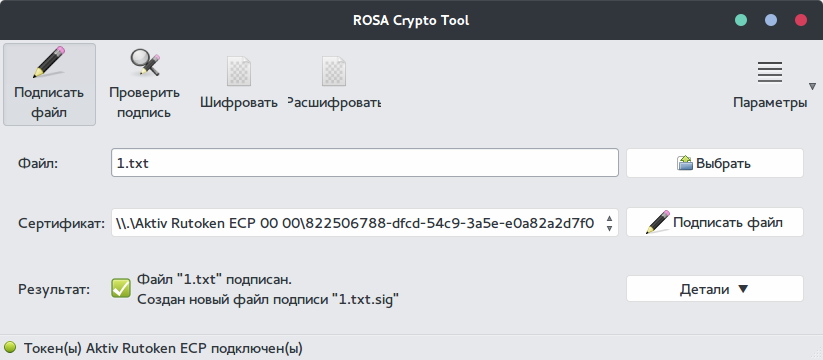

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

+ На порядок проще использовать; — Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF: abf. io/uxteam/rosa-crypto-tool-devel Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Trusted eSign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted. eSign – web-сервисом по работе с подписью этой же компании.

К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux.

Скачиваем с официального сайта deb-пакет и устанавливаем командой:

Сразу видно, что разработка не обошлась без дизайнера. Никакого сарказма. Все действия делаются просто и логично, а внешний вид радует глаз. К сожалению, большинство средств и программ в области ИБ от российских разработчиков разработаны без привлечения UX-специалистов и дизайнеров и заставляют своих пользователей страдать и плакать кровавыми слезами. Создается впечатление, что другими средства информационной безопасности просто не могут быть. “Цифровые технологии” опровергают это. Плата за красоту и удобство – необходимость платить за лицензию.

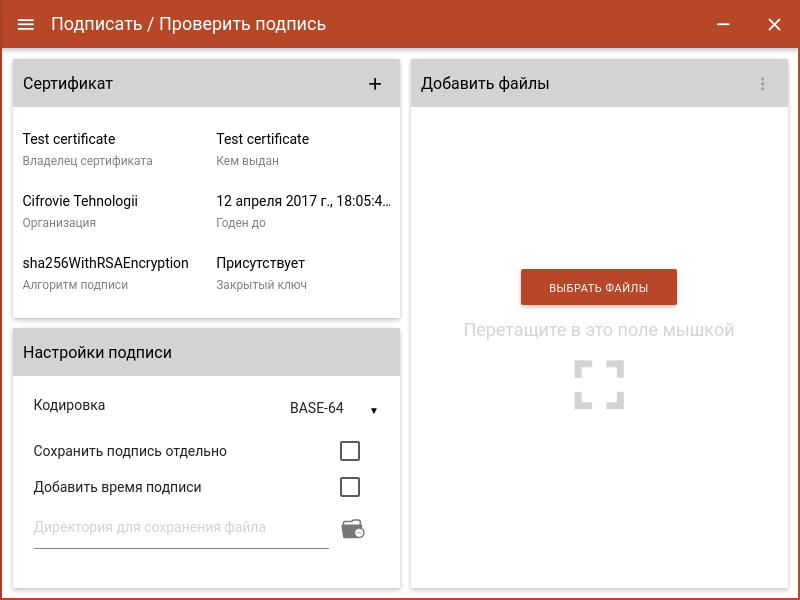

Выбираем раздел “Электронная подпись”:

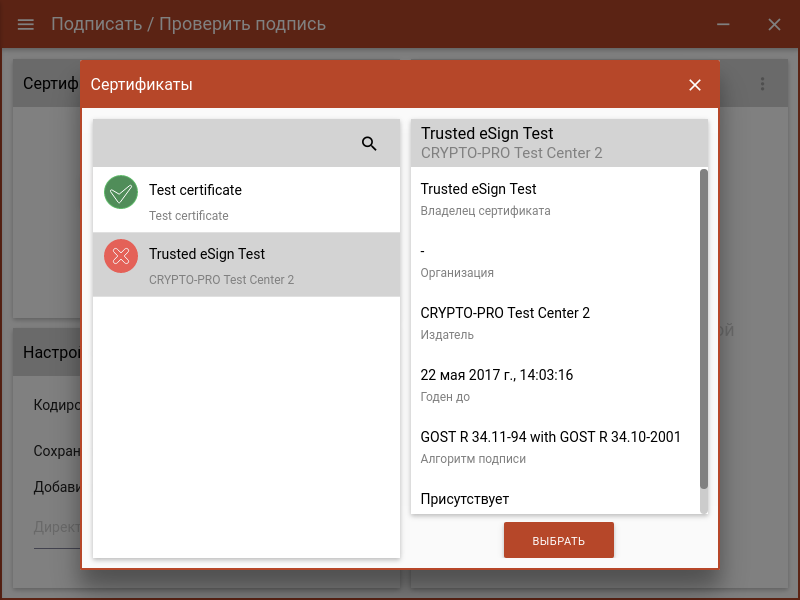

Выбираем «Сертификат для подписи»:

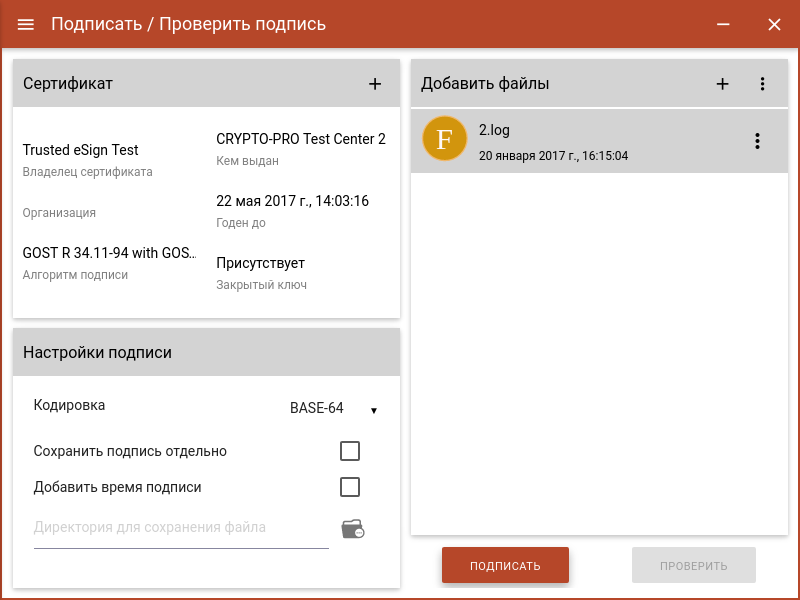

Выбираем файлы для подписи и жмем «Подписать»:

Что под капотом? Процитирую с сайта: “Приложение создано на современном движке Electron, для вызова криптографических операций применяется библиотека OpenSSL. Совместимо с СКЗИ “КриптоПро CSP 4. 0” и поддерживает все криптографические алгоритмы, реализованные в нем. ” Для тех, кто ещё не в курсе Electron — это фреймворк для создания десктопных приложений на платформе node.

Сравним Trusted eSign с Rosa crypto tool:

+ Более удобный и красивый интерфейс — Платная лицензия

Резюме

Подведем итог. В конце 2016 – начале 2017 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux. Хорошие и удобные продукты российских разработчиков помогут государственным организациям и структурам нормально работать и выполнять требования по импортозамещению.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

Тестовый OCSP-сервер работает на основе службы актуальных статусов сертификатов «КриптоПро OCSP Server».

Сервер отвечает на запросы статусов сертификатов, выданных Тестовым Центром Сертификации КриптоПро.

Сертификат подписи OCSP-ответов издан этим же Центром сертификации.

Чтобы тестовое программное обеспечение доверяло OCSP-ответам, полученным с данного сервера, необходимо установить корневой сертификат Тестового Центра Сертификации в соответствующее хранилище сертификатов операционной системы.

Для проверки OCSP-ответов также необходим сам сертификат службы актуальных статусов сертификатов. Этот сертификат включается в каждый ответ в поле Certs структуры BasicOCSPResponse.

Используйте данный OCSP-сервер только в тестовых целях. Не следует доверять OCSP-ответам, выданным этим сервером, также как и сертификатам тестового Центра сертификации.

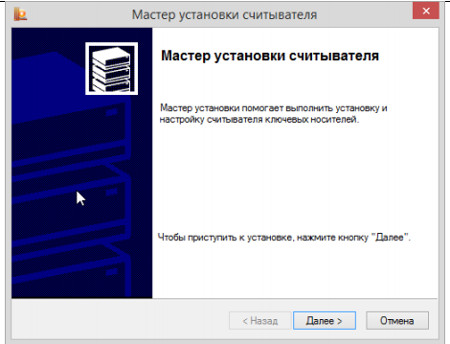

Настройка считывателя КриптоПро

Устройства для считывания ключевой информации настраиваются во вкладке «Оборудование». При помощи инструментов, размещенных в этой вкладке, можно добавлять, удалять и изменять считыватели. Для этого необходимо активировать кнопку «Настроить считыватели».

В данной вкладке настраиваются также датчики случайных чисел и настраиваются типы носителей. Ознакомиться со свойствами считывателя можно, активировав кнопку «Настроить считыватели». В окне «Свойства считывателя» можно увидеть данные о носителе, его состояние, текущую версию программы и другое.

Настройки КриптоПро ЭЦП Browser plug-in

Настройки плагина связаны непосредственно с настройкой электронной подписи, поэтому приведенные в предыдущем абзаце рекомендации актуальны для пользователей, работающих с электронной подписью в веб-браузерах. Более подробную информацию о регулировании функций ЭЦП Browser plug-in можно найти на официальном сайте разработчика КриптоПро.

КриптоПро IPsec

Программный модуль обеспечивает защиту данных, передаваемых через IP-сети на основе российских криптографических алгоритмов. Протоколы реализуются на основе КриптоПро CSP. Благодаря данному продукту обеспечивается конфиденциальность видеоконференций, защиту подключений удаленных пользователей.

Настройка IPsec будет зависеть от сценария подключения. Например, при подключении «site-to-site» понадобиться настроить VPN-шлюзы сетей, придерживаясь определенного порядка. Вначале, потребуется выбрать протокол удаленного доступа, определить правила маршрутизации и IP-фильтрации. Также необходимо настроить методы аутентификации и авторизации.