- Электронная подпись документов word

- Квалифицированные корневые сертификаты для ГОСТ Р 34. 10-2012

- VipNet

- Какую информацию он содержит

- Itweek

- Перечень удостоверяющих центров

- Какие услуги оказывает росреестр?

- Важная новость для всех пользователей крипто про csp

- Что значит ошибка cannot read property createobjectasync of undefined ?

- Какая электронная подпись нужна для рад?

- Можно ли без корневого сертификата установить ЭП

- Зачем нужна электронная подпись документов?

- Как установить корневой сертификат удостоверяющего центра криптопро

- В Windows

- В Linux

- Кто устанавливает пароль (пин-код) на электронную подпись?

- Новости и статьи

- Как экспортировать открытый ключ

- Где его взять

- Возможные проблемы и как их решить

- Ошибка с правами

- Ошибка импорта

- Не найден локальный сертификат удостоверяющего центра

- Не установлен корневой сертификат

- Какие формулировки должны быть в решении об одобрении максимальной суммы сделки?

- Как избежать ошибок типа “не удается прочитать свойство неопределенного”?

- Как обновить корневой сертификат

- Ответы на вопросы по электронным услугам росреестра

- Как избавиться от ошибки cannot read property createobjectasync of undefined?

- Стандартный пароль эцп – где его взять?

- Решение об одобрении крупной сделки несколькими учредителями (образец)

Электронная подпись документов word

Рассмотрим подписание документов WORD на пример MS Office 2020. Для того, чтобы подписать документ в формате WORD требуется:

- Открыть “Файл” – “Сведения” – “Защита документа” – “Добавить цифровую подпись”;

- MS WORD предложит выбрать тип подтверждения, доступно три варианта:Создал и утвердил данный документ;Создал данный документ;Утвердил данный документ.

- Создал и утвердил данный документ;

- Создал данный документ;

- Утвердил данный документ.

- Указать произвольную цель подписания документа. Задаётся по усмотрению пользователя.

- Если на компьютере установлено несколько сертификатов элетронной подписи, то при помощи кнопки “Изменить” выбирается тот сертификат, которым нужно подписать документ.

- Нажать на кнопку “Подписать”.Если вы увидели ошибку: “алгоритм шифрования необходимый для выполнения этой операции не установлен на этом компьютере“, значит у вас не установлен плагин КриптоПро Office Signature 2.0 . Установите данный плагин и повторите попдисание документа.

- Если вы увидели ошибку: “алгоритм шифрования необходимый для выполнения этой операции не установлен на этом компьютере“, значит у вас не установлен плагин КриптоПро Office Signature 2.0 . Установите данный плагин и повторите попдисание документа.

Как мы видим, при наличии установленного плагина КриптоПро Office Signature 2. и корректной работы ЭЦП, подписать электронной подписью документы WORD не представляет труда.

Как поставить Электронную подпись в pdf документе в Adobe Acrobat?

Квалифицированные корневые сертификаты для ГОСТ Р 34. 10-2012

- Корневой сертификат УЦ ИТК от 20.07.2018

- Корневой сертификат УЦ ИТК от 24.10.2019

- Корневой сертификат УЦ ИТК от 26.11.2020

- Корневой сертификат УЦ Айтиком от 31.07.2018 для сертификатов со встроенной лицензией КриптоПРО CSP

- Корневой сертификат УЦ Айтиком от 24.10.2019 для сертификатов со встроенной лицензией КриптоПРО CSP

- Корневой сертификат УЦ Айтиком от 24.10.2019

- Корневой сертификат УЦ Айтиком от 20.07.2021

- Корневой сертификат УЦ Айтиком от 23.07.2021

VipNet

- Корневой сертификат УЦ Айтиком от 23.07.2021

- Корневой сертификат УЦ Айтиком от 30.08.2021

Какую информацию он содержит

Корневой сертификат содержит в зашифрованном виде все основные сведения об удостоверяющем центре:

- Срок его действия.

- Сервисная информация об удостоверяющем центре.

- Адрес в интернете – где содержится реестр организаций, у которых выпущена ЭП.

Просто так просмотреть эти сведения не получится. Нужно использовать специализированную программу – КриптоПро CSP.

Itweek

Некоторое время назад в группе «ECM Forum Rus» на фейсбуке произошла

по вопросам применения электронной подписи в информационных системах органов власти (обсуждение было не по теме топика, можно посмотреть в нижних комментариях). Суть спора — из-за OID’ов (object identifier – идентификатор объекта) информационных систем, которые необходимо прописывать в квалифицированных сертификатах электронной подписи (ЭП) должностных лиц, эти самые ЭП приходится менять даже чаще чем раз в год (что диктуется требованиями безопасности), а это, в свою очередь, ведет к дополнительным сложностям и издержкам, так как большинство органов работают с коммерческими УЦ, не имея собственных. Проблема усугубляется отсутствием общего понимания, что именно эти OID дают и насколько они необходимы и/или обязательны.

В ходе спора мой оппонент предупредил меня, что из-за незнания некоторых основ предметной области я могу в будущем получить определенные проблемы с законом. Такое предупреждение от коллеги я не мог оставить без внимания, поэтому решил еще раз внимательно исследовать эту тему и убедиться, что все понимаю и делаю правильно. Ниже привожу некоторые результаты этого экскурса в предметную область. Возможно кому-то будет интересно.

Если начинать с базовых понятий, электронное подписание основывается на асимметричных алгоритмах шифрования. Основная особенность этих алгоритмов в том, что для шифрования и расшифровки сообщения используются два разных ключа. Широкой общественности более знакомы симметричные алгоритмы, когда одним ключом (или паролем) мы и шифруем и расшифровываем сообщение, например архивируем файл с паролем или защищаем документ MS Word.

На асимметричных алгоритмах шифрования основаны многие вещи, хотя сам по себе тот факт, что для шифрования и расшифровки используются разные ключи, ещё не позволил бы найти сколько-нибудь полезного применения этим алгоритмам. Для этого они должны обладать ещё некоторыми дополнительными свойствами. Во-первых, ключи не должны быть вычисляемыми, то есть зная один ключ вы не можете вычислить второй. Также очень важно, чтобы разным ключам шифрования соответствовали разные ключи расшифровки и наоборот — одному ключу расшифровки соответствовал только один ключ шифрования.

При чем тут собственно подпись? Ведь нам надо подписать документ, а не зашифровать его. Для начала надо разобраться, что такое собственно подпись и для чего она нужна. Когда вы ставите свою собственноручную подпись на бумажный документ, вы тем самым заверяете, что именно вы (а не кто-то другой) видели (и согласны) именно этот документ (а не какой-то другой). Важнейшее свойство подписи — неотрекаемость (non-repudiation). Это означает, что подписав документ, вы не можете позже отказаться от этого факта. В случае бумажной подписи вас уличит графологическая экспертиза, в случае электронной — математические методы, основанные на асимметричных алгоритмах шифрования.

Как все это работает, в двух словах. Берем асимметричный алгоритм шифрования, генерируем пару ключей (для шифрования и расшифровки). Ключ шифрования даем человеку, который будет подписывать документы. Он его должен всегда держать при себе и никому не давать. Поэтому его называют «закрытый» ключ. Другой ключ (расшифровки) даем всем желающим, поэтому он «открытый». Подписывая документ, человек должен зашифровать его своим закрытым ключом. На самом деле шифруется не сам документ, так как он может быть достаточно большим, а нам вообще-то и не нужно его шифровать. Поэтому по документу получают хэш — это некая числовая последовательность с большой долей вероятности разная для разных документов, как бы «отпечаток» документа. Его и шифруют закрытым ключом подписанта. Этот зашифрованный хэш и есть электронная подпись документа. Теперь имея документ, подпись и открытый ключ, любой может легко проверить, что именно этот документ был подписан именно этим закрытым ключом. Для этого снова получаем хэш документа, расшифровываем открытым ключом подпись и сравниваем. Должны получить две идентичные числовые последовательности.

Все это прекрасно, но пока мы получили неотрекаемость подписи для закрытого ключа, то есть доказали, что документ подписан конкретным ключом. Нам же необходимо доказать, что он был подписан конкретным человеком. Для этого существуют удостоверяющие центры и цифровые сертификаты. Самое важное, что делает удостоверяющий центр — он удостоверяет, что закрытый ключ принадлежит конкретному лицу. Чтобы это гарантировать, именно удостоверяющий центр генерирует пары ключей и выдает их лично в руки владельцам (есть варианты по доверенности, удаленно, но это уже детали). Вместе с ключами генерируется цифровой сертификат — это электронный документ (бывает и бумажное его представление), в котором содержится информация о владельце ключа, самом ключе, удостоверяющем центре и некоторая другая информация. Владелец, как правило, получает все это добро на защищенном носителе (смарт-карте, ру-токене и так далее), на котором содержится закрытый ключ и сертификат с внедренным открытым ключом. Сам носитель необходимо всегда держать при себе, а скопированный с него сертификат с открытым ключом можно давать всем желающим, чтобы они могли проверить вашу электронную подпись.

Итак, подписание производится закрытым ключом, а проверка подписи открытым. Поэтому фраза «документ подписывается набором OID» (прозвучавшая в упомянутом споре) лишена всякого смысла. В процедуре подписания и проверки участвуют только два ключа, в 63-ФЗ они и названы соответственно — ключ подписи и ключ проверки подписи.

А что такое эти пресловутые OID? Формат цифрового сертификата X. 509 позволяет сохранять в нем расширения (extensions). Это некие необязательные атрибуты, при помощи которых можно хранить дополнительную информацию. Каждый такой атрибут является объектом, который задается идентификатором из иерархического справочника. Отсюда OID — Object Identifier. Углубляться в природу самих OID здесь смысла нет. По сути это некоторая дополнительная информация, которая может присутствовать в сертификате.

Данные дополнительные атрибуты могут использоваться для разных целей. Они могут либо предоставлять дополнительную информацию о владельце, ключах, УЦ, либо нести какую-то дополнительную информацию для приложений и сервисов, которые этот сертификат используют. Самое распространенное применение — это управление доступами на основе ролей. Например, в сертификате можно прописать, что владелец ключа является руководителем организации, и это даст ему возможность сразу во всех ИС получить доступ к нужным функциям и сведениям, без необходимости связываться с администраторами каждой ИС и менять настройки доступа. Все это конечно при условии, что все эти ИС используют сертификат пользователя для его авторизации и анализируют один и тот-же атрибут одинаковым образом (для того-то атрибуты и выбираются из справочника, а не задаются произвольно).

Из-за различного применения мы получаем два совершенно разных по природе сертификата. Один — удостоверяет, что я это я, а это всегда так. По хорошему его можно было бы выдавать один или несколько раз в жизни, как паспорт. Однако, из-за несовершенства существующих криптографических алгоритмов, в целях безопасности, данные сертификаты сейчас необходимо переоформлять каждый год. Второй вид сертификата управляет дополнительной информацией и может меняться гораздо чаще, чем даже раз в год. Его можно сравнить с визитной карточкой. Изменилась должность, электронная почта, телефон — надо делать новые визитки.

В мире эти два вида сертификатов называются соответственно Public Key Certificate (PKC) и Attribute Certificate (или Authorization Certificate – AC). Сертификат второго рода может выпускаться гораздо чаще первого, другой организацией и должен быть доступнее и проще в получении, чем персональный сертификат «открытого ключа». Во всяком случае, так рекомендует RFC 3281, посвященный этому виду сертификатов. Сертификат второго рода должен содержать лишь ссылку на сертификат открытого ключа, чтобы система, использующая его для авторизации пользователя, могла сначала идентифицировать персону при помощи PKC.

Теперь перенесемся ближе к нашим реалиям. На законодательном уровне вопросы, связанные с применением электронной подписи в Российской Федерации, регулируются двумя основными документами — законом РФ от 06. 2020 №63-ФЗ «Об электронной подписи» и приказом ФСБ РФ от 27. 2020 №795 «Об утверждении требований к форме квалифицированного сертификата ключа проверки электронной подписи». Состав квалифицированного сертификата описан в 795-м приказе (ч. II «Требования к совокупности полей квалифицированного сертификата») и в нем нет требований к атрибутам, управляющим авторизацией в каких-либо информационных системах. В качестве дополнительных обязательных атрибутов указаны лишь сведения, позволяющие идентифицировать физическое или юридическое лицо в РФ (ИНН, СНИЛС и т. Хотя ни закон ни приказ ФСБ не запрещают включать в квалифицированный сертификат другие сведения.

Как видим, никакие законодательные нормы не диктуют обязательного наличия в квалифицированном сертификате атрибутов, связанных с авторизацией в каких-либо информационных системах. Откуда тогда эти требования берутся? А исходят они от разработчиков (или «владельцев») конкретных систем. Возьмём например «Методические рекомендации по использованию электронной подписи при межведомственном электронном взаимодействии (версия 4. 3)», размещенные на технологическом портале СМЭВ. Действительно, в пункте 6 данного документа читаем: «При подготовке сведений для формирования сертификата ЭП-СП необходимо определить необходимость запроса сведений из Росреестра (выписки из ЕГРП). При необходимости такого запроса в поле “Улучшенный ключ” (OID=2. 37) в сертификате ЭП-СП должен быть указан OID по требованиям Росреестра. То есть информационная система Росреестра использует этот атрибут для определения сведений, которые можно выдавать владельцу сертификата. Однако этот же документ содержит важное примечание, а именно — данное требование действует до полного запуска ЕСИА (единый сервис авторизации в гос. системах) и подключения к ней системы Росреестра. Это важное замечание, запомним его.

Не буду разбираться с другими ИС, применяемыми в гос. органах. Подозреваю, что там ситуация похожая. Портал госзакупок, электронные торговые площадки, различные бухгалтерские и финансовые приложения также могут требовать наличия тех или иных дополнительных OID в сертификате пользователя. При этом утверждение, что прописывая OID информационной системы в сертификате, я каким-либо образом делегирую ответственность удостоверяющему центру, мягко говоря, неверно. УЦ вносит эти данные в сертификат согласно моей заявки. Если у меня изменилась должность, а я забыл подать заявку на отзыв старого и выпуск нового сертификата, УЦ никак не может отвечать за мою забывчивость. К тому-же закон 63-ФЗ прямо закрепляет ответственность за неправильное использование сертификата за его владельцем. В пункте 6 статьи 17 читаем:Владелец квалифицированного сертификата обязан:1) не использовать ключ электронной подписи и немедленно обратиться в аккредитованный удостоверяющий центр, выдавший квалифицированный сертификат, для прекращения действия этого сертификата при наличии оснований полагать, что конфиденциальность ключа электронной подписи нарушена;2) использовать квалифицированную электронную подпись в соответствии с ограничениями, содержащимися в квалифицированном сертификате (если такие ограничения установлены).

Необходимость хранить в сертификате сведения о ролях и доступах пользователя в конкретных информационных системах приводит к проблеме, из-за которой разгорелся спор в фейсбуке, а именно — сертификат приходится перевыпускать гораздо чаще, чем это диктуют требования безопасности к персональной электронной подписи. Поменялась должность — перевыпускаем сертификат. Появилась новая ИС — перевыпускаем сертификат. Появилась необходимость запроса сведений из ИС новой организации (Росреестр) — перевыпускаем сертификат.

Налицо стопроцентное попадание в концепцию, именуемую в мире Attribute Certificate (или Authorization Certificate), о которой говорилось выше и при которой рекомендуется выпускать эти сертификаты другим удостоверяющим центром (Attribute Autority, в отличие от Certificate Authority — обычного УЦ, выпускающего квалифицированные сертификаты ЭП) и по упрощенной схеме. Этот сертификат сам по себе не должен содержать ключа электронной подписи и информации о владельце. Вместо этого он содержит ссылку на сертификат открытого ключа владельца, из которого можно получить остальную необходимую информацию о персоне.

Необходимо заметить, что и эта схема имеет весьма ограниченное применение и не решает всех проблем. Что если очередная информационная система решит использовать то-же поле сертификата “Улучшенный ключ” (OID=2. 37), которое уже занято значением Росреестра, для своих нужд? Вписать два разных значения в одно поле не получится. Следовательно придется выпускать ещё один AC! Другая проблема связана с коротким временем жизни PKC (один год). Если имеем несколько AC (в которых содержится ссылка на персональный сертификат), их все придется перевыпустить по истечении срока PKC. Для эффективного применения AC необходим некий единый центр авторизации пользователей во всех информационных системах, а все приложения должны согласованно и единообразно использовать атрибуты сертификатов.

Такой единый центр авторизации для гос. органов уже есть — это ЕСИА. Вспомним про примечание, касающееся OID’ов Росреестра. В будущем они будут заменены информацией из ЕСИА. Так же должны поступать и прочие информационные системы, в которых работают гос. служащие. Вместо использования AC для авторизации, необходимо интегрироваться с ЕСИА и получать необходимую информацию оттуда. ЕСИА должна иметь возможность привязки квалифицированного сертификата ЭП к учетной записи, таким образом информационные системы смогут проводить аутентификацию пользователя по персональному ключу, а его авторизацию (предоставление доступа к приложению) через ЕСИА. Такая система представляется универсальней и надежней, чем применение полей сертификатов, а в перспективе позволит автоматизировать управление доступами. Если будет создана единая система кадрового учета гос. служащих, ЕСИА сможет брать информацию о полномочиях того или иного лица непосредственно оттуда. Перевелся человек на другую должность — автоматически потерял доступ к одним системам и получил к другим. При этом он продолжает пользоваться своим ключом ЭП для подписания документов, ничего перевыпускать не нужно.

Вывод — OID’ы информационных систем в сертификате, не являясь абсолютным злом сами по себе, требуют взвешенного применения. У данного подхода есть альтернативы, которые стоит рассмотреть, например единые сервисы авторизации.

Перечень удостоверяющих центров

Удостоверяющий центр федерального государственного бюджетного учреждения “Федеральная кадастровая палата Федеральной службы государственной регистрации, кадастра и картографии”

УЦ Общество с ограниченной ответственностью «ТехноКад»

Акционерное общество «Аналитический Центр»

Какие услуги оказывает росреестр?

Росреестр оказывает электронные услуги через портал, на котором пользователи могут:

- получить выписку из ЕГРП (Единый государственный реестр прав на недвижимое имущество и сделок с ним),

- получить сведения из ГКН (Государственный кадастр недвижимости),

- подать заявление о постановке недвижимости на кадастровый учет,

- запросить информацию об объектах недвижимости,

- провести государственную регистрацию сделки с недвижимостью,

- выполнить другие действия (их перечень есть на портале).

Составить и отправить заявление на портале можно в любое время. Срок и стоимость исполнения заявки зависит от категории услуги. Лично посещать регистрационную палату и ждать документов по почте не требуется. А безопасность и конфиденциальность электронного документооборота обеспечивает сертификат электронной подписи.

Важная новость для всех пользователей крипто про csp

Согласно письму ФСБ России №149/7/6-363 от 07. 2020, которое указано в «Уведомлении об организации перехода на использование схемы электронной подписи по ГОСТ Р 34. 10-2020» Минкомсвязи России, процесс формирования и проверки ЭП по ГОСТ Р 34. 10-2001 был продлен до 31. 2020.

По причине технических ограничений в средствах криптографической защиты информации «КриптоПро CSP» (далее – СКЗИ), ЭП, соответствующие ГОСТ Р 34. 10-2001, будут блокироваться после 31. 2020.

Поэтому до 01. 2020 необходимо внести изменения в настройки СКЗИ для обеспечения их корректной работы с помощью специальной утилиты.

Для удобства пользователей предыдущих версий КриптоПро CSP (до новейшей 4. 0 R4), которые планируют продолжать работать в 2020 году с ключами ГОСТ Р 34. 10-2001, был сделан инструмент для Windows, позволяющий за один вызов снять технические запреты.

Что значит ошибка cannot read property createobjectasync of undefined ?

В большинстве случаев, данная ошибка вызвана тем, что сайту не удаётся получить доступ к хранилищу с электронными подписями. Чаще всего это вызвано отсутствием плагина: КриптоПро ЭЦП Browser plug-in. Либо не корректной работой плагина.

Какая электронная подпись нужна для рад?

Поскольку торговая площадка Российского Аукционного дома получила статус Федеральной и находится в одном ранге с такими гигантами как Сбербанк-Аст и ЕЭТП (росельторг), то и электронная подпись, предназначенная для работы на Федеральных площадках, теперь также подходит и для торгов на площадке РАД.

Общая схема работы на данной торговой площадке выглядит также как и на на других Федеральных площадках. Нужно получить ЭЦП, после этого пройти процедуру Аккредитации, подобрать интересующий аукцион и подать заявку на участие в аукционе.

Мы можем изготовить для вас Электронную подпись для работы на торговой площадке “Российский Аукционный Дом” за 5400 р.

В комплект входит:

Можно ли без корневого сертификата установить ЭП

Если у субъекта нет корневого сертификата, установить ЭЦП в систему он сможет. Однако полноценно использовать её не получится, так как для подписания этой подписью документа обязательно потребуется КС.

Во-первых, подпись будет считаться недействительной, а во-вторых, программа криптошифрования при подписании будет постоянно выводить ошибку и подписать документ не получится.

Использование ЭЦП без сертификатов на интернет-сервисах при авторизации не получится также. В этом случае не будет производиться даже считывание открытого ключа подписи. Постоянно будет сообщаться об ошибке, которая не позволяет проверить подлинность используемой подписи.

Зачем нужна электронная подпись документов?

Для того, чтобы придать документу WORD юридическую значимость, требуется подписать документ Электронной подписью. Именно наличие электронной подписи помогает определить, что документ был:

- подписан;

- не изменялся после подписания.

Как установить корневой сертификат удостоверяющего центра криптопро

Рассмотрим подробнее как происходит процесс установки.

В Windows

На компьютере потребуется установить файл, имеющий расширение «. crt». Оно используется для корневых сертификатов.

Удостоверяющий центр может его выдавать в архивированном виде. Тогда нужно воспользоваться специальными программами WinRAR или 7Z, чтобы данный файл извлечь из архива.

Затем нужно произвести следующие действия:

- Выделить файл и правой кнопкой мыши открыть контекстное меню.

- В меню выбираем команду «Установить сертификат», в результате которой запускается «Мастер импорта».

- После его запуска кликаем на кнопку «Далее».

- В выпавшем окне выбираем «Поместить все сертификаты в выбранной хранилище».

- После этого в диалоговом окне выбираем «Доверенные корневые центры сертификации» и нажимаем кнопку ОК. Обязательно нужно учесть, чтобы при этом в пункте «Показать только физические хранилища» не должна стоять галочка.

- Потом нажимаем кнопку «Далее», выпадает сообщение системы на компьютере об установке ключа неизвестного назначения, которое следует проигнорировать и закрыть. Затем нажать на кнопку «Готово».

Если устанавливать корневой сертификат, у которого закончился срок использования, то система выдаст ошибку.

После этого желательно компьютер перезагрузить, чтобы избежать проблемы работы КриптоПро CSP, которая характерна на старые версии этой программы.

В Linux

Современные дистрибутивы Linux намного больше дружелюбны к обычным пользователям, чем это было раньше. Поэтому, в настоящее время на них установка КС ничем сильно не отличается от аналогичных действий в Windows.

Чтобы установить головной сертификат УЦ необходимо щелкнуть по нему мышью два раза и выбрать «Установить сертификат». Импорт сертификата ЭЦП необходимо будет подтвердить вводом пароля пользователя.

Если при таком способе возникают проблемы, можно импортировать напрямую из терминала ключей удостоверяющего центра. Для этого необходимо в нем ввести команду certmgr -inst -store root -file «полный путь к файлу».

После обработки такой команды также потребуется ввести административный пароль.

Кто устанавливает пароль (пин-код) на электронную подпись?

Первоначально пин-код на токен (электронный носитель) устанавливается заводом изготовителем. Такой пин-код является “пин-кодом по умолчанию”. Второй вариант, это когда Удостоверяющий центр при записи электроной подписи указывает свой пароль на носитель и при получении ЭЦП клиентом сообщает также и его пароль на токен.

Самые популярные модели токенов и их пароли, это:

RuToken – 12345678

eToken Jacarta – 1234567890

Приводим таблицу всех стандартных паролей (пин-кодов) на носители электронных подписей:

Как определить какой токен (носитель подписи) у вас читайте тут: Какие Токены используются в настоящее время? В чём разница?

Новости и статьи

- Все статьи

- Новости

- Обзоры

- Инструкции

Как экспортировать открытый ключ

Согласно википедии сертификат открытого ключа он же файл открытого ключа, электронная цифровая подпись, сертификат ключа подписи, сертификат ключа проверки электронной подписи (согласно ст. 2 Федерального Закона от 06. 2011 «Об электронной подписи» № 63-ФЗ) – цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключа. Содержит информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название центра сертификации.

Открытый ключ может быть использован для организации защищённого канала связи с владельцем двумя способами:

Для того чтобы обмениваться зашифрованными сообщениями, сначала нужно обменяться сертификатами открытого ключа. Сообщение шифруется с помощью открытого ключа получателя и расшифровывается его закрытым ключом.

Как экспортировать файл открытого ключа?

Экспорт файла открытого ключа можно осуществить следующими способами:

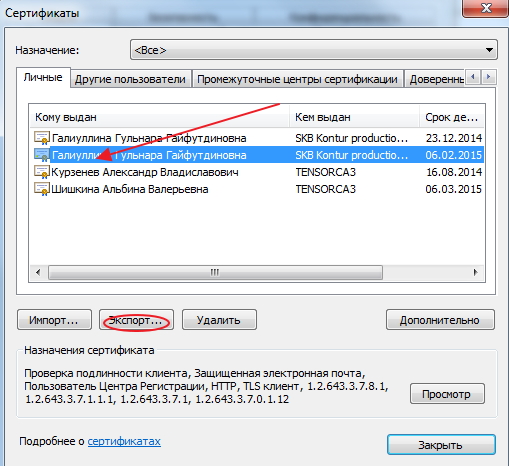

Экспорт из хранилища Личные:

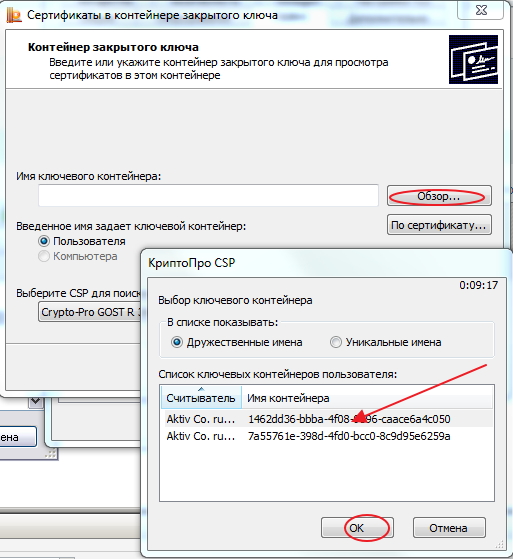

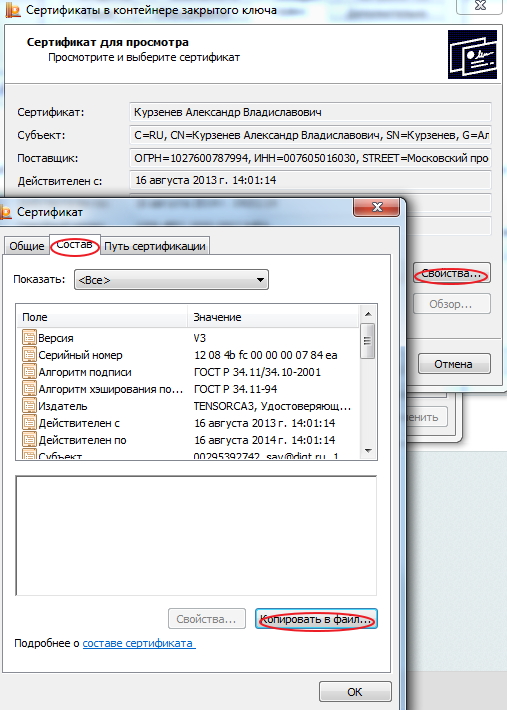

Экспорт файла открытого ключа с помощью КриптоПро CSP:

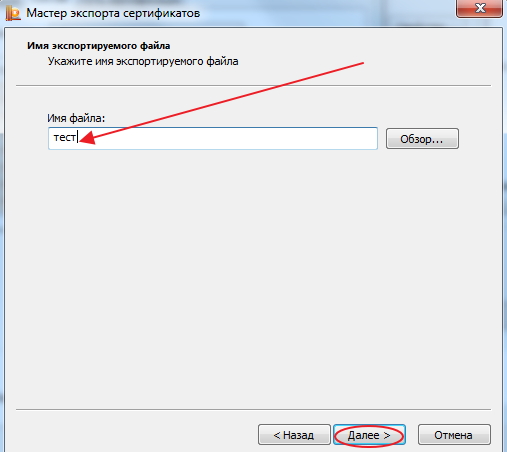

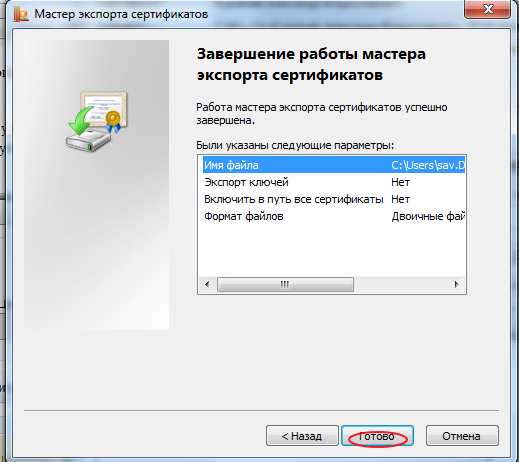

- Далее следуем инструкции Мастера экспорта сертификатов нажимая Далее – Нет, не экспортировать закрытый ключ – Далее выбираем Файлы X.509 (.CER) в кодировке DER и снова Далее.

- В следующем окне необходимо кликнуть по кнопке Обзор, указать имя и каталог для сохранения файла. Затем нажать на кнопку Сохранить.

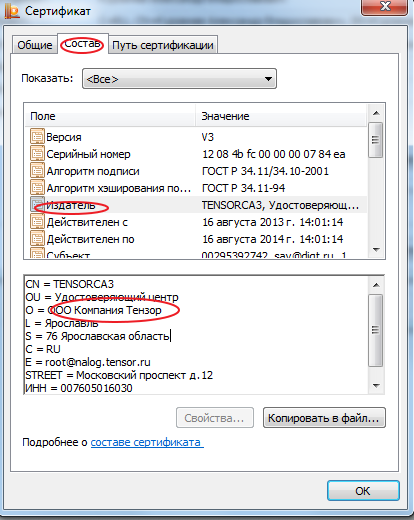

Если экспортировать сертификат не удалось ни первым, ни вторым способом, то для получения файла открытого ключа следует обратиться в службу технической поддержки удостоверяющего центра, где был получен ваш сертификат. Информацию об удостоверяющем центре можно посмотреть в самом сертификате.

После экспорта файла открытого ключа мы можем переслать его тому человеку, с которым планируем обмениваться зашифрованными сообщениями.

Для того чтобы зашифровать документ вам потребуется КриптоПРО CSP и КриптоAPM. Дополнительных настроек, кроме размещения файла сертификата открытого ключа в хранилище Сертификаты других пользователей, как правило не требуется.

Если инструкция показалась вам полезной -делитесь ей, кнопки для этого вы найдете прямо под статьей.

Где его взять

КС выдаются самими сертифицированными удостоверяющими центрами, где субъект получает свою ЭЦП. Он выдается вместе с ЭП на носителе или же центр предоставляет электронный адрес – ссылку на официальный сайт.

Возможные проблемы и как их решить

Чаще всего такая ошибка возникает в старых версиях ОС Windows. К примеру, если используется Windows 7, необходимо обновить ее до пакета исправления SP1 и импортировать сертификата еще раз.

Также сами разработчики криптографического комплекса «Крипто Про» рекомендуют применять 64-битные системы.

Такое требование актуально для системы Windows 7 и последующих. При этом Windows XP версии SP3 выходила только в 32-битной версии, но в ней подобной проблемы никогда не возникает.

Кроме этого такая проблема часто встречается на Windows Vista (частично она была решена в редакции SP2).

Ошибка с правами

Чаще всего эта ошибка возникает если у пользователя, из-под которого производят импорт сертификата УЦ, нет прав для выполнения данного действия.

Ошибка импорта

Система Windows может сообщить об ошибке при попытке добавить сертификат в хранилище.

Она чаще всего происходит по одной из следующих причин:

- Установлена старая версия криптопровайдера — в настоящее время сертификаты выпускаются согласно ГОСТ 2012 года, для которого требуется минимально версия Крипто Про 4.0

- Копия открытого ключа данного сертификата уже была установлена в систему (проверить это можно просмотреть перечень установленных ЭЦП через панель управления Крипто Про;

- Время действия КС удостоверяющего центра, импорт которого пытается выполнить пользователь, истекло. Необходимо получить новый сертификат с действующим периодом.

- Поврежден сам файл сертификата УЦ. Необходимо получить новую копию и осуществить импорт снова.

Если ошибка все равно появляется, то возможно проблема уже непосредственно в установленной копии Windows. В этой ситуации желательно произвести ее переустановку.

Не найден локальный сертификат удостоверяющего центра

Такая ошибка чаще всего возникает при работе в системе банк-клиент. В этом случае во время установления связи между банковским сервером и клиентским компьютером, банк присылает, а у клиента его нечем проверить.

Для решения этой проблемы необходимо запросить у банка требуемый сертификат. Установить его в систему и указать, что это КС Удостоверяющего центра.

Не установлен корневой сертификат

Если возникает проблема с установкой, в первую очередь необходимо убедиться, что на компьютере установлена лицензионная ОС Windows.

Очень часто в пиратских версиях системы функционал частично обрезается, чтобы обеспечить функционирование операционной системы без фактической лицензии, отключаются некоторые системные службы.

Еще одной часто встречающейся проблемой является использование на данном компьютере двух и более криптопровайдеров либо специализированного программного обеспечения для шифрования.

Возникает ситуация, что криптопровайдеры начинают конфликтовать друг с другом, поскольку каждый пытается управлять хранилищем сертификатов самостоятельно.

В такой ситуации рекомендуется временно удалить один из них и посмотреть, будет ли возникать данная ошибка снова.

Если необходимо использовать оба (например, клиентское ПО использует разный набор криптопровайдеров), то тогда необходимо их обновить до самой актуальной версии, поскольку разработчики оперативно исправляют появляющиеся ошибки.

Какие формулировки должны быть в решении об одобрении максимальной суммы сделки?

У нас должно быть два вопроса:

- Выбор способа подтверждения принятого решения и состава участников общества согласно п. 3 ст. 67.1 ГК РФ;

- Одобрение и совершение по результатам электронных аукционов сделок.

Теперь нужно определиться какие формулировки должны быть у принятых решений по вышеназванным вопросам.

По первому вопросу решение должно звучать так:В соответствии с пунктом 3 статьи 67. 1 Гражданского кодекса РФ принятие общим собранием участников Общества решения и состав участников Общества, присутствовавших при его принятии, подтверждается путем подписания протокола всеми участниками общества.

По второму вопросу решение должно звучать так:Одобрить и совершать по результатам электронных аукционов сделки от имени Общества с ограниченной ответственностью “Ромашка”. Максимальная сумма одной такой сделки не должна превышать 500 000 000 ( пятьсот миллионов ) рублей.

Как избежать ошибок типа “не удается прочитать свойство неопределенного”?

Представьте, что мы хотим применить ряд функций к тому xи только тогда, когда не xравно нулю:

Теперь предположим, что нам нужно сделать то же самое для y:

И то же самое z:

Как видите, без надлежащей абстракции мы в конечном итоге будем дублировать код снова и снова. Такая абстракция уже существует: Возможно монада.

Может быть , монада имеет как значение и вычислительный контекст:

- Монада сохраняет значение в безопасности и применяет к нему функции.

- Вычислительный контекст – это проверка нуля перед применением функции.

Наивная реализация выглядела бы так:

⚠️ Эта реализация предназначена только для иллюстрации! Так делать не следует, и это неправильно на многих уровнях. Однако это должно дать вам лучшее представление о том, о чем я говорю.

Как видите, ничего не сломается:

- Мы применяем ряд функций к нашему значению

- Если в какой-то момент значение становится нулевым (или неопределенным), мы больше не применяем никаких функций.

Я не могу объяснить, что такое монады, поскольку это не является целью этого поста, и есть люди, которые справляются с этим лучше, чем я. Однако, как сказал Эрик Эллиот в своем блоге, JavaScript Monads Made Simple :

Независимо от вашего уровня навыков или понимания теории категорий, использование монад упрощает работу с кодом. Неспособность воспользоваться преимуществами монад может затруднить работу с вашим кодом (например, ад обратных вызовов, вложенные условные ветки, большая многословность).

Вот как я бы решил вашу проблему с помощью Maybe монаду изmonetjs

Как обновить корневой сертификат

При наступлении нового года, обычно требуется загрузить и переустановить новые обновленные корневые ключи удостоверяющих центров.

Чаще всего напоминание об этом выводит либо сама операционная система, либо программное обеспечение, которое использует ЭЦП.

Как провести обновление:

Обновление является простой операцией. И ничем не отличается от установки нового сертификата. Производить удаление старого ключа не требуется, поскольку система сама его пометит как недействительный при истечении срока действия.

Ответы на вопросы по электронным услугам росреестра

Электронные услуги Росреестра пользуются все большей популярностью. Сегодня почти все ведомства предоставляют государственные услуги в электронном виде. Электронные услуги Росреестра доступны всем заявителям на официальном сайте Росреестра rosreestr. ru и портале государственных услуг Российской Федерации.

Одна из главных и приоритетных задач Управления – это максимально упростить предоставление услуг для граждан, юридических лиц, органов государственной власти и органов местного самоуправления.

В связи с этим, специалисты подготовили ответы на самые распространенные вопросы заявителей.

Что нужно, для того, чтобы иметь возможность пользоваться услугами Росреестра в электронном виде?

В настоящее время в личном кабинете можно подать в электронном виде заявление на получение всех наиболее востребованных услуг Росреестра: это регистрация прав, кадастровый учет, единая процедура (одновременное проведение этих процедур), получение сведений из ЕГРН. Для осуществления юридически значимых действий потребуется электронная подпись.

Какое дополнительное программное обеспечение необходимо установить на компьютере для получения государственных услуг, оказываемых Росреестром в электронном виде на официальном сайте Росреестра с применением усиленной квалифицированной электронной подписи?

Ответ: Для получения государственных услуг, оказываемых Росреестром в электронном виде, на официальном сайте Росреестра (rosreestr. ru) с возможностью подписания форм запросов усиленной квалифицированной электронной подписью (далее – ЭП, на компьютере необходимо:

– установить криптопровайдер, при помощи которого в удостоверяющем центре был изготовлен квалифицированный сертификат ключа проверки электронной подписи (например «Крипто-Про CSP»);

– установить квалифицированный сертификат ключа проверки ЭП удостоверяющего центра, выдавшего ЭП пользователю;

– установить квалифицированный сертификат ключа проверки ЭП пользователя;

– установить свободно распространяемый компонент Microsoft CAPICOM;

– зарегистрировать библиотеку CAPICOM. dll;

Следует иметь ввиду, что программный продукт Microsoft CAPICOM имеет ряд требований к системе, с которыми можно ознакомиться на сайте производителя.

Если после выполнения вышеуказанных действий будет появляться ошибка, связанная с CAPICOM, рекомендуем обратиться в службу технической поддержки производителя программного продукта.

Квалифицированный сертификат ключа проверки электронной подписи с объектным идентификатором 1. 643. 30 выпускается на юридическое или физическое лицо?

Объектному идентификатору 1. 643. 30 (по распоряжению Росреестра от 20. 2020 № Р/0083) соответствует категория заявителя «Юридическое лицо», исходя из чего изготавливается квалифицированный сертификат ключа проверки электронной подписи юридического лица. В качестве владельца такого сертификата, наряду с указанием наименования юридического лица, указывается физическое лицо, действующее от имени юридического лица на основании учредительных документов юридического лица или доверенности.

Запросы Администрации муниципального района обрабатываются с ошибкой. Что не так?

Ответ: Квалифицированный сертификат ключа проверки электронной подписи, содержащийся в электронной подписи (далее – сертификат), которой подписаны запросы, содержит объектный идентификатор (далее – ОИД) 1. 643. Данному ОИДу соответствует субъект/получатель – Правообладатель – физическое лицо.

Судя по тому, что сертификат выдан на Администрацию муниципального района (представитель Иванов Иван Иванович), прописанный в сертификате ОИД не соответствует полномочиям владельца сертификата. По этой причине и возникли проблемы при создании запросов.

В случае, если Администрации муниципального района необходимо формировать запросы о предоставлении сведений из ЕГРН в качестве лица, имеющего право на безвозмездное получение сведений, то ОИД необходимо выбрать соответствующий правовому статусу Администрации муниципального района (устав, положение).

Исходя из вышесказанного предлагаем Администрации муниципального района обратиться в удостоверяющий центр, выдавший усиленную квалифицированную электронную подпись, для перевыпуска сертификата с соответствующим ОИД.

Каким образом подать заявление на регистрацию ограничения права и обременения через личный кабинет Росреестра, если у здания имеются 2 собственника. Подавать 2 заявления от двух собственников с разных личных кабинетов или одно заявление с одного личного кабинета?

Ответ: Посредством Личного кабинета официального сайта Росреестра можно формировать несколько заявлений. В вашем случае необходимо сформировать два заявления на регистрацию ограничения права и обременения под учетной записью одного из собственников.

Главный специалист-эксперт отдела эксплуатации информационных систем,

технических средств и каналов связи С. Ханхаева

Как избавиться от ошибки cannot read property createobjectasync of undefined?

Ранее мы определили, что данная ошибка возникает из-за отсутствующего, или не корректно работающего плагина КриптоПро ЭЦП Browser plug-in. Поэтому для исправления ошибки нужно установитьпереустановить данный плагин.

Давайте последовально разберём необходимые действия для устранения ошибки:

Стандартный пароль эцп – где его взять?

При работе с Электронной подписью, будь то подписание заявки, копирование подписи или другое действие связанное с использование сертификата Электронной подписи, у пользователя запрашивается пин-код (пароль) от подписи. Владельцу Электронной подписи требуется ввести стандартный пароль ЭЦП. Окно с запросом ввести пин-код отображается в течении 10 минут, после чего, если не был введён пин-код окно закрывается.

На каждый носитель для электронной подписи, будь то Etoken (Jacarta) или RuToken устанавливается пароль по умолчанию. Также пароль могут называть “пин-кодом”. Когда пользователь совершает какое либо действие с электронной подписью (авторизация на площадке по ЭП или подписание заявки) – происходит обращение к ЭЦП и у пользователя запрашивает пин-код (пароль).

Решение об одобрении крупной сделки несколькими учредителями (образец)

С 01. 2020 в Гражданский Кодекс РФ были внесены поправки касательно способа подтверждения решений, принятых на общих собраниях акционерных общества.

В частности, нас интересует пункт 3 статьи 67. 1 ГК РФ «Особенности управления и контроля в хозяйственных товариществах и обществах». Цитируем данный пункт 3:

Конечно, никому не хочется заверять решение о максимальной сумме сделки нотариально, поэтому при проведении общего собрания участников по вопросу одобрения максимальной суммы сделок, нужно не забыть и внести в повестку дня ещё один важный вопрос: «Выбор способа подтверждения принятого решения и состава участников общества согласно п. 3 ст. 1 ГК РФ».

Наличие в повестке собрания данного вопроса лишает нас необходимости нотариального заверения Протокола Общего собрания.