- Создание сертификатов и ключей.

- Системные требования «КриптоПро NGate»

- Экономим бюджет компании, или как построить ГОСТовский крипто-туннель с минимальными затратами

- Настройка клиента под centos на сервере camp

- Настройка УЦ

- Настраиваем сервер

- Дорабатываем конфиг или каждому свое.

- Настройка клиента VPN в Windows (AnyConnect)

- Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

- 4 настройка и запуск сервера

- Инструкция по настройка клиентского подключения openvpn

- Настройка VPN на ASA

- Создание сервера центра сертификации с помощью easyrsa

- Настройка openvpn client в windows

- Подключение по openvpn в android

- Настройка учетных записей клиентов

- Получение корневого сертификата УЦ и сертификата ASA

- Соблюдаем 152 ФЗ Персональные данные (OpenVPN ГОСТ)

- Установка и настройка сервера openvpn

- Установка openvpn на centos 8

- Настройка openvpn клиента

- Установка openvpn сервера (freebsd).

- Создание ключей и сертификатов

- Работа с «КриптоПро NGate»

- Доступ к интерфейсу администрирования

- Панель управления

- Настройка конфигураций кластеров

- Настройка порталов

- Настройки узлов

- Предварительная подготовка сервера

Создание сертификатов и ключей.

Когда-то этот пункт меня останавливал, мол ну их эти ключи, пойду поищу что попроще. Но, увы, ничего лучшего не нашел. Итак, переходим в C:Program filesOpenVPNeasy-rsa, запускаем init-config. bat, появится vars. bat, открываем его в блокноте. Нас интересуют строчки в самом низу, их нужно заполнить как угодно. Например:

Системные требования «КриптоПро NGate»

NGate сертифицирован ФСБ России по классам защиты КС1, КС2 и КС3 и может поставляться как в виде программно-аппаратного комплекса, с предустановкой программного обеспечения на специализированные сетевые аппаратные платформы в различных конфигурациях в зависимости от необходимых технических параметров, вычислительных мощностей и требований инфраструктуры каждой конкретной организации, так и в виде программного обеспечения для развёртывания в среде виртуализации.

В первом случае компания приобретает оборудование для системы управления NGate (две модели) и каждого из узлов кластера (шесть вариантов). В следующих двух таблицах мы собрали основные технические характеристики и показатели производительности аппаратных платформ NGate.

Таблица 1. Основные характеристики аппаратных платформ «КриптоПро NGate» (центр управления сетью)

Параметр«NGate ЦУС 100» «NGate ЦУС 200» Формфактор1UПараметры блока питания150 Вт АТХ300 Вт ATX, резервный БП (PSU)Сетевые интерфейсыRJ-45 1GbE × 6 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10 GbE × 4 шт.

Таблица 2. Основные характеристики аппаратных платформ «КриптоПро NGate» (узел кластера)

ПараметрNGate 3000NGate 2000NGate 1500NGate 1000NGate 600NGate 320TLS ProxyДо 45 000 подключений,до 20 Гбит/cДо 15 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 4 Гбит/cДо 4 000 подключений,до 2,3 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 500 подключений,до 0,6 Гбит/cTLS VPNДо 12 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 5 Гбит/cДо 4 000 подключений,до 2 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 700 подключений,до 0,5 Гбит/cДо 150 подключений,до 0,14 Гбит/cФормфактор1UНастольныйПараметры блока питания650 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)220 Вт АТХ150 Вт АТХ36 Вт, адаптер питания 12В 3АСетевые интерфейсыRJ-45 1GbE × 4 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 6 шт. SFP LAN 1 GbE × 2 шт. RJ-45 1GbE × 6 шт. RJ-45 1GbE × 3 шт.

Для развёртывания NGate в виде виртуальной программной платформы виртуальные машины должны удовлетворять определённым системным требованиям. Мы перечислили их в таблице далее.

Таблица 3. Системные требования для установки системы управления «КриптоПро NGate» в среде виртуализации

ПараметрЦУС NGateУзел NGateСреда виртуализацииVMware Workstation (версии 11–16),VMware ESXi (версии 5. 5–7. 0),Hyper-V (версии 8, 8. 1, 10, 2008, 2008 R2, 2012, 2012 R2, 2016),Xen (Citrix Hypervisor) (версии 7. 1–8. 2),Virtual Box (версии 3. 2–6. 1)Гостевая операционная системаDebian Linux 11 x64Оперативная память1 ГБ и болееЖёсткий дискНе менее 100 ГБ (в том числе для журналирования событий и другой информации)Не менее 8 ГБВиртуальные сетевые интерфейсыНе менее 1 шт. (тип сетевого адаптера — E1000, тип сетевого взаимодействия — Bridged Networking)

Как видно, эти требования являются легко выполнимыми. Однако при использовании NGate в среде виртуализации возникают другие ограничения: происходит понижение класса криптографической защиты до КС1.

К программной и аппаратной частям пользовательских устройств для работы VPN-клиента NGate особых требований не предъявляется. Работа VPN-клиента возможна практически на всех популярных настольных и мобильных операционных системах, включая отечественные программные и аппаратные разработки:

- Microsoft Windows версий 7, 8, 8.1, 10, 11,

- macOS версий 10.10–10.15, 11,

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие),

- iOS,

- Android,

- «Аврора».

Для получения доступа к защищаемым ресурсам пользователь может применять VPN-клиент NGate, веб-браузер либо собственное мобильное приложение после встраивания в него криптопровайдера «КриптоПро CSP 5. 0 R2» (реализует поддержку TLS с ГОСТ для операционных систем iOS, Android и «Аврора» без дополнительных тематических исследований).

Экономим бюджет компании, или как построить ГОСТовский крипто-туннель с минимальными затратами

Автор статьи: Роман Вегелин

Содержание1. Введение2. Задача3. В бой a. Linux b. Windows

Для любого системного администратора или DevOps’а построить VPN или пробросить нестандартный метод инкапсуляции пакетов (туннелирование) не очень сложно. Часто для этого используют OpenVPN для постоянного использования, либо ssh-туннелирование на один-два раза. Однако есть организации, которые должны соблюдать строгие рамки передачи данных, установленные законодательством. Под такие организации попадают банки, микрофинансовые организации (да и многие организации, которые так или иначе имеют отношения к финансовым операциям). Защита персональных данных тоже является “защищаемой информацией” во всех законопроектах и положениях.

В результате, опять же по законодательству, при шифровании необходимо использовать СКЗИ со всеми необходимыми ФСТЕКовскими сертификатами и лицензиями, которые удовлетворяют необходимые требования. Одним из таких программных обеспечений является КриптоПро CSP. И в данной статье будем разбирать как “прокинуть” сетевой туннель средствами stunnel, который будет шифроваться КриптоПро CSP, заодно получим хоть и тестовый (на 3 месяца), но полностью валидный по GOST_2012.

Для начала необходимо разбираться как эта все будет работать и поставить конкретные задачу.

К примеру, есть две машины. Чтобы показать настройку двух операционных систем, одна будет на Linux Ununtu, версия не важна, но желательно не ниже 16), вторая на Windows 10. На win-системе будет запускаться NC на прослушку какого-то определенного порта, а с nix-системы будут передаваться пакеты. Таким образом windows будет сервером. В отношении настроек stunnel такая же ранжировка: Windows — сервер.

Что должно получиться в итоге получить? При подключении с Linux к Windows программой NC, все пакеты будут шифроваться сертификатом GOST_2012, и сертифицированным программным обеспечением. Задача тривиальная, чтобы показать возможность такого маневра. Так, как stunnel передает любой протокол внутри себя, можно, к примеру, подписывать XML-файлы секретной подписью другой организации, или передавать перс. данные в хранилище через интернет.

Работает stunnel следующим образом — при запуске на локальной машине открывается определенный, указанный в конфигурационном файле порт. И в тот же момент, софт соединяется с stunnel на другой машине. Таким образом, все пакеты, попавшие на порт localhost шифруются, затем проксируются на другую систему и там расшифровываются. Удобство в том, что это просто шлюз, и какой протокол ему шифровать и передавать — не важно.

Рисунок 1. Схема работы stunnel

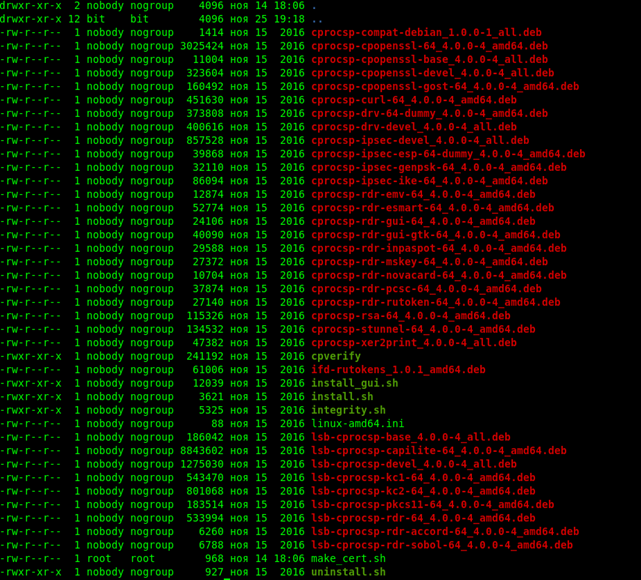

Изначально скачиваем необходимый КриптоПро отсюда. В скаченном архиве будет примерно такой набор файлов, как на скриншоте.

Рисунок 2. КриптоПро на Linux.

Бинарные файлы падают в /opt/cprocsp/bin/ а не в /bin, поэтому запустить их просто командой не получится. Необходимо либо запускать напрямую оттуда, либо сделать символьные ссылки. Только делать ссылку curl не стоит, ибо работает он криво: не видит список удостоверяющих центров из операционной системы, и как следствие, завершает любой запрос с ошибкой и приходится использовать ключ -k который отменяет проверку сертификата на валидность.

Следующий шаг — ключи и сертификаты. Для сервера нам необходимы сертификат и ключ, причем это все в КриптоПрошном контейнере. Для клиента только сертификат. Сертификат клиенту нужен для того, чтобы кто угодно не мог подключиться к данному туннелю. Забегая немного вперед, в конфигурационном файле stunnel есть такая опция — verify=, и вот ее параметры:

Начиная с параметра 1 и нужен сертификат клиента для защиты самого подключения.

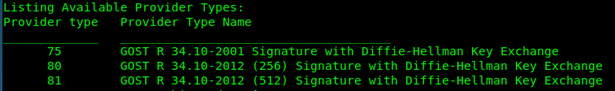

Интересные моменты по ключам:· provtype — указывает тип криптопровайдера. Дефолтно подставляется 75. Значение этих цифр можно узнать так: в каталоге /opt/cprocsp/sbin/amd64 лежит программа cpconfig. нужно запустить ее следующими со ключами:. /cpconfig -defprov –view_type.

Рисунок 3. cpconfig

На скриншоте выше видно, что значение 75 устарело, и соответствует ГОСТу 2001. 80 — ГОСТ 2012 256 бит и 81 — ГОСТ 2012 512 бит.

· certusage — идентификатор назначения. Для выполнения задачи необходимы два модуля: проверка подлинности клиента (1. 2) и проверка подлинности сервера (1. 1)· hashAlg — алгоритм, который будет применяться. Их можно найти тут· ca — центр сертификации, который подпишет все это добро, чтобы оно было валидно. Сертификаты и ключи валидны ТОЛЬКО в течении 3 месяцев!!! Точнее данный УЦ его выдает на 3 месяца. · cont — контейнер, который будет создан, и в него сохранятся файлы. Если контейнер с таким именем есть — то естественно ничего не отработает.

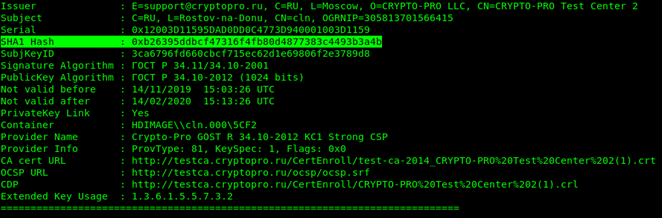

Выше описаны самые “пикантные” моменты, которые могут отъесть много времени, остальные ключи и непонятные моменты можно найти в мануале. Кстати, проверить можно командой certmgr –list. В выводе отобразится исчерпывающую информацию по контейнерам системы и пользователя.

Переходим к генерации сертификата для клиента. Команда аналогичная, меняется только имя контейнера и идентификатор назначения сертификата.

С ключами и сертификатами все готово. На всякий случай, вот команда экспорта сертификата из контейнера:

certmgr -export -provtype 81 -dest /куда экспортировать сертификат/имя сертификата -cont “\\. \HDIMAGE\имя контейнера”

Таким образом будет на руках сертификат в der формате.

Следующим шагом надо приниматься за настройку stunnel, а конкретно его конфигурационного файла. Создаем в удобном месте файл stunnel. conf. Содержимое будет следующее:

setuid = rootsetgid = rootpid = /var/opt/cprocsp/tmp/stunnel. pidsocket = l:TCP_NODELAY=1socket = r:TCP_NODELAY=1

debug = 7output = /home/bit/stunnel. log

Секция TestStunnel:Client — указатель, является ли программа сервером или клиентомAccept — порт, который будет открываться на локалхосте, именно к нему будет подключаться программаConnect — ip и порт сервера, к которому будем подключатьсяVerify — об этом разговор уже выше былCert — это как раз клиентский сертификат. Вот в этом пункте необходимо задержаться.

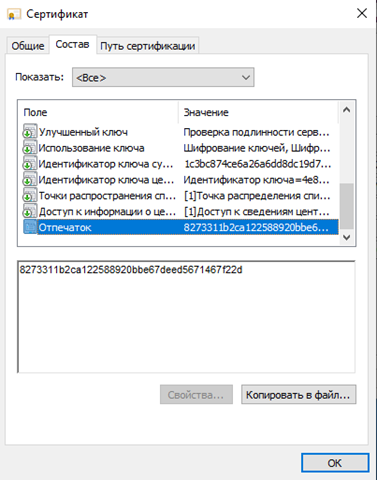

Можно указать этот параметр двумя способами: импортировать сертификат из контейнера, и прописать путь к файлу, или воспользоваться отпечатком сертификата. Достать отпечаток можно все той же командой certmgr –list. Идентификатор указан как SHA1 Hash.

Рисунок 4. Отпечаток в Linux

На этом настройка Linux закончена, можно запускать stunnel с указание конфига stunnel stunnel. conf.

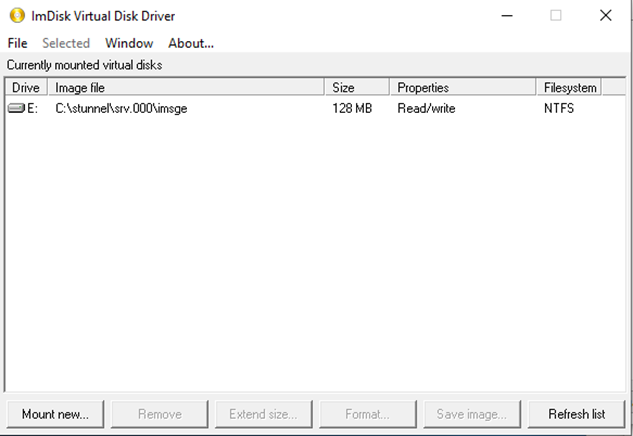

После установки CSP необходимо скопировать контейнер с серверным ключом и сертификатом с nix-машины.

Рисунок 5. Псевдотокен

В итоге, рядом с жестким диском, должен появиться еще один носитель — это и есть токен. Туда и надо скопировать папку с контейнером. После этих манипуляций сертификат нормально установится в CSP.

Плюсом ко всему, желательно (обязательно) надо скопировать клиентский сертификат на сервер и тоже его поставить.

Конфигурационный файл для stunnel-msspi:

output= C:stunnelstun. logsocket = l:TCP_NODELAY=1socket = r:TCP_NODELAY=1debug = 7

Тут все по аналогии с конфигурационным файлом клиента: accept-порт, на который подключается клиентская стуннелина (должен быть разблокирован фаерволом, проброшен во все места до наружного выхода), connect — порт для приложения (в данном случае nc).

В плане сертификата — тут та же история, либо импортим из контейнера, что совсем не рекомендуется, либо указывать отпечаток. Отпечаток можно найти в составе сертификата.

Рисунок 6. Отпечаток в Windows

На клиенте:nc 127. 1 13501

В командной строке сервера побежит лог, который расскажет, что кто-то успешно приконнектился. Пишем в одном окне набор символов, он появляется в другом. Все настроено верно.

Настройка клиента под centos на сервере camp

yum install openvpn

забираем клиентские файлы в каталог

vi /etc/openvpn/openvpn. conf

client

dev tun

proto udp

resolv-retry infinite

nobind

persist-key

persist-tun

comp-lzo

float

verb 1

log-append /var/log/openvpn. log

ca ca. crt

tls-auth ta. key 1

remote 22. 55 1194

cert camp. crt

key camp. key

Разрешаем соединение в firewall. Само главное — обратные пакеты UDP пустить:

Я делаю так в своем любимом /etc/rc. d/rc. firewall:

Настройка УЦ

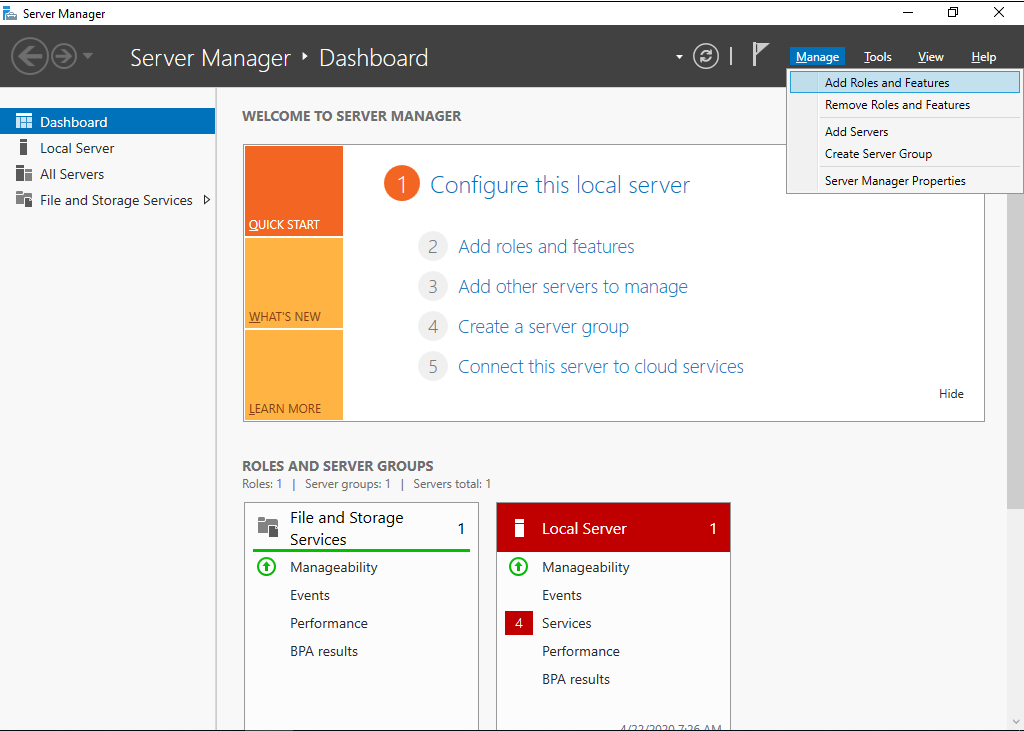

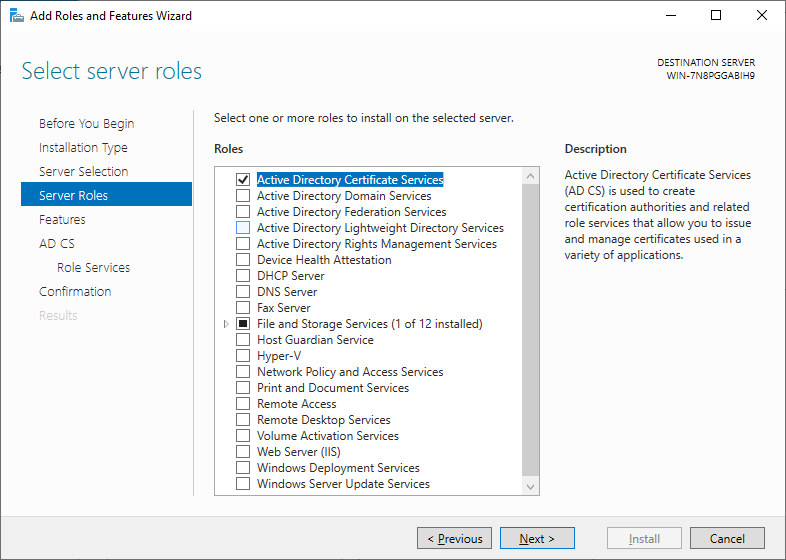

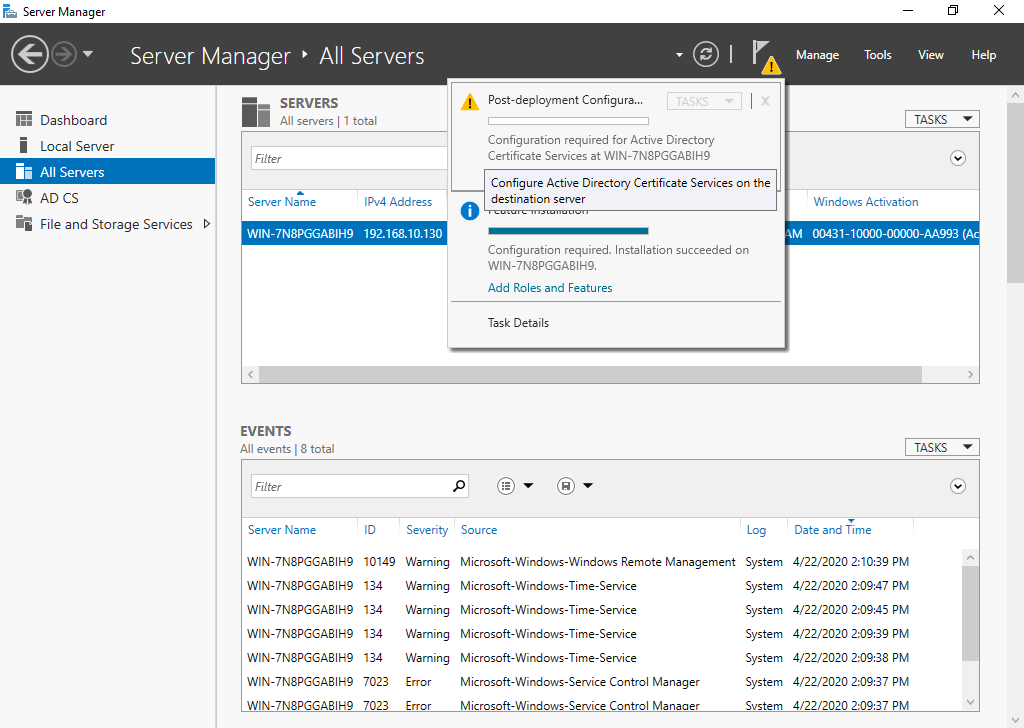

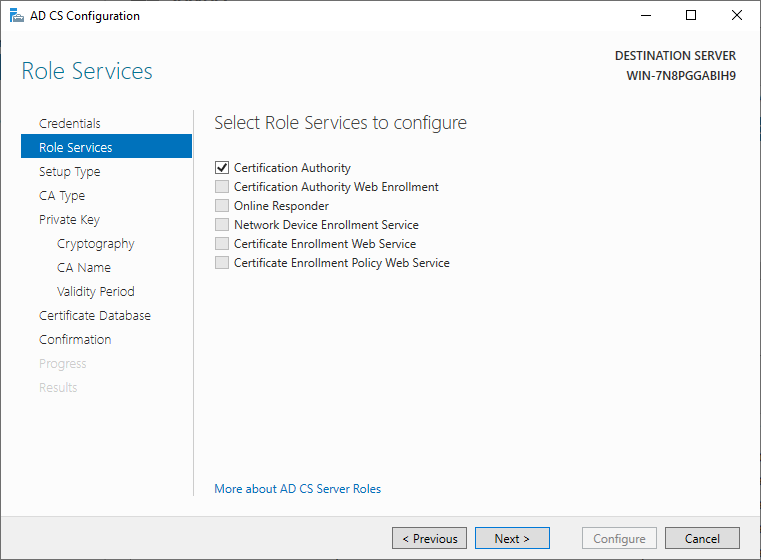

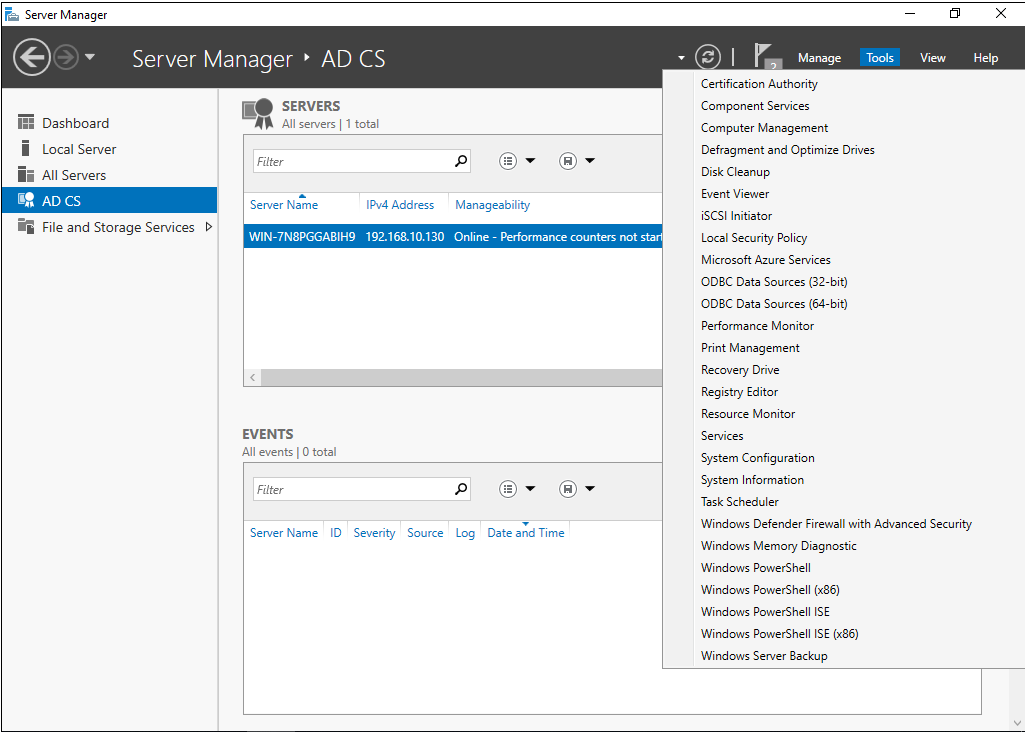

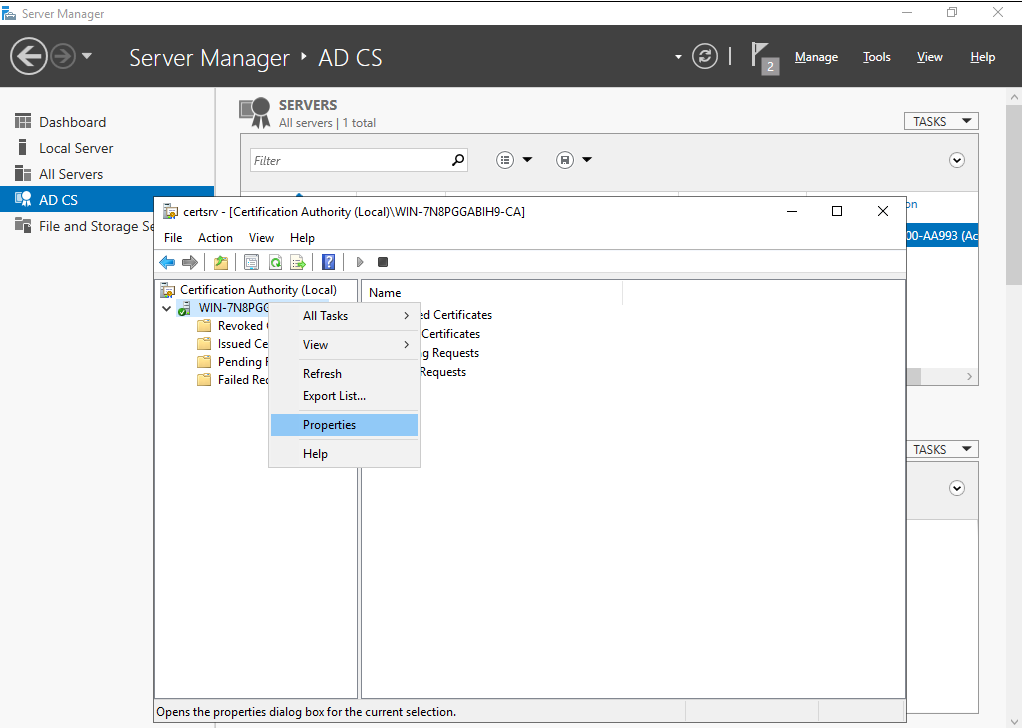

Для начала настроим наш УЦ, который расположен у нас на Windows Server. Чтобы развернуть УЦ необходимо через “Server Manager” поставить “Active Directory Certificate Services”. Для этого:

Нажимаем на “Manage”->”Add Roles and Features”

Переходим на вкладку “Server Roles” и выбираем “Active Directory Certificate Services”

На всех остальных вкладках нажимаем “Next”.

После установки настраиваем наш УЦ. Для этого нажимаем на значок уведомления и выбираем вкладку “Configure Active Directory Certificate Services”

На второй вкладке установите галочку “Certification Authority”

Настраиваем сервер

Итак шаги для настройки сервера на базе СentOS, впрочем они легко применимы и для FedoraProject и собственно RedHat Enterprise Linux и прочим RPM based дистрибутивам, ну а с небольшими изменениями вполне должны работать по Debian/Ubuntu.

На всякий случай, выключите репозиторий rpmforge, т. в нем openvpn собран с неверными путями. Я использую репозиторий epel для установки OpenVPN.

переходим в рабочий каталог

Настраиваем параметры сервера (необязательно):

Инициализируем переменные окружения, для последующего запуска скриптов:

Очищаем все на всякий случай:

Создаем сертификат CA

Создаем ключ Диффи-Хеллмана

Создаем ta. key (TLS сертификат)

Настраиваем конфигурацию сервера:

Вот такой конфиг файл я использую:

Дорабатываем конфиг или каждому свое.

Теперь я расскажу как раздавать интернет и другие мелочи связанные с настройкой. Начнем с мелочей. Все манипуляции будем проводить с конфигом сервера.

Если хотите, чтобы клиенты «видели» друг друга т. могли обмениваться информацией, тогда в конфиг впишите

Если нужно, чтобы клиентам выдавались статические адреса, тогда в папке config создайте файл ip. txt и впишите в конфиг

ifconfig-pool-persist ip. txt

Неохота создавать каждому сертификаты? Тогда пишем

, но учтите, с этой опцией не работает ifconfig-pool-persist.

Теперь о конфиге клиента. Можно не передавать файлы сертификатов, а вписать сразу в конфиг, только делать это лучше не с блокнота, а с AkelPad’а или Notepad например. Открываем ca. crt и выделяем от —–BEGIN CERTIFICATE—– до —–END CERTIFICATE—–. В конфиге будет выглядеть так:

—–BEGIN CERTIFICATE—–сертификат—–END CERTIFICATE———-BEGIN CERTIFICATE—–сертификат—–END CERTIFICATE———-BEGIN PRIVATE KEY—–ключ—–END PRIVATE KEY—–

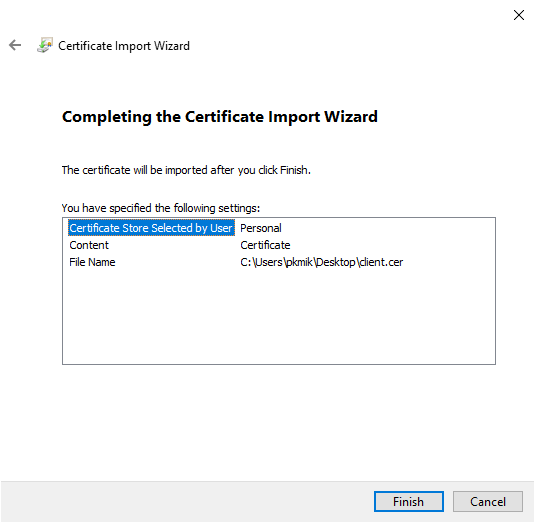

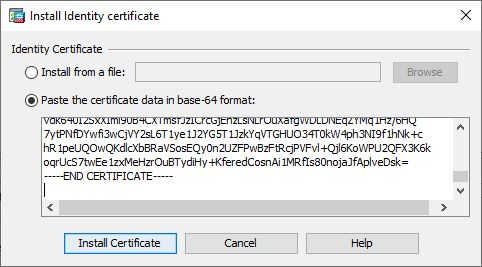

Настройка клиента VPN в Windows (AnyConnect)

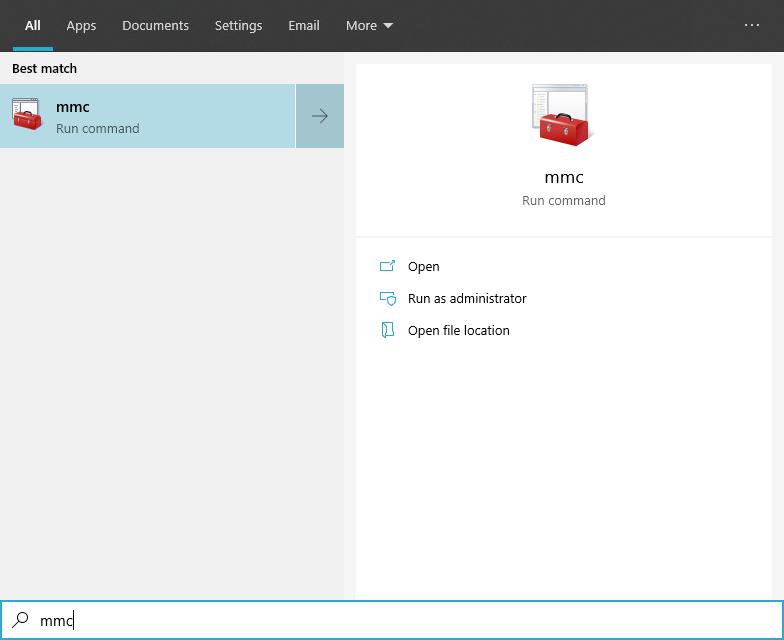

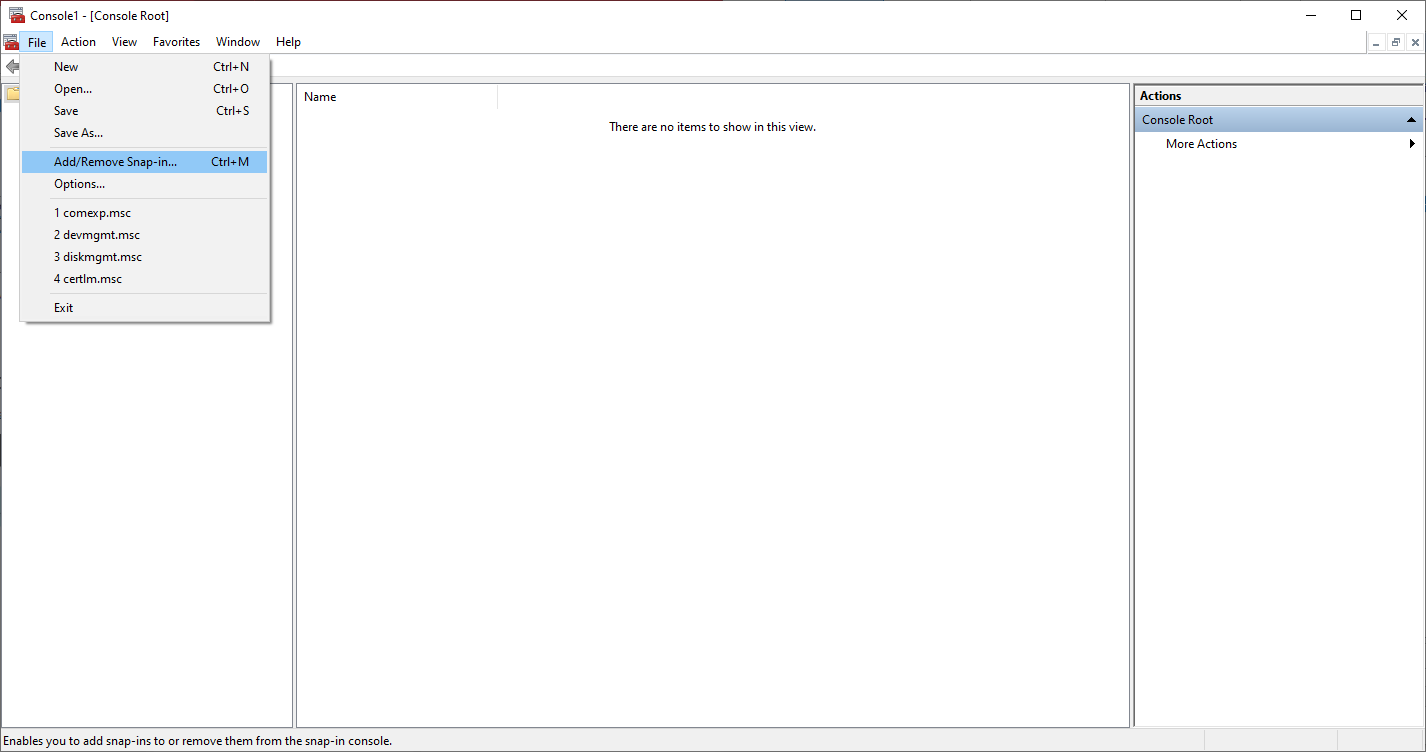

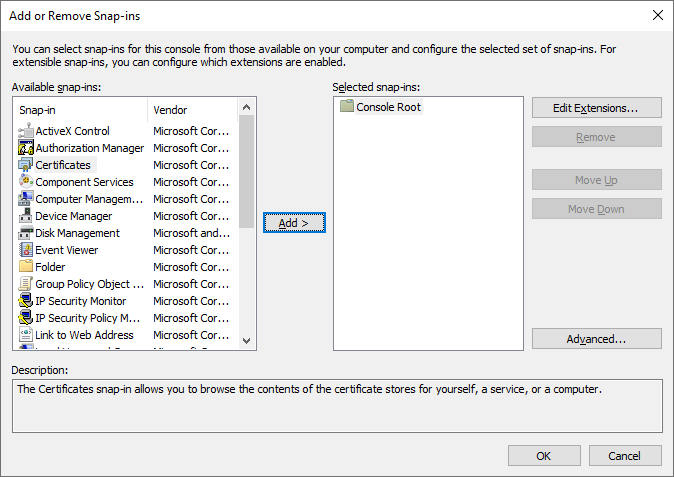

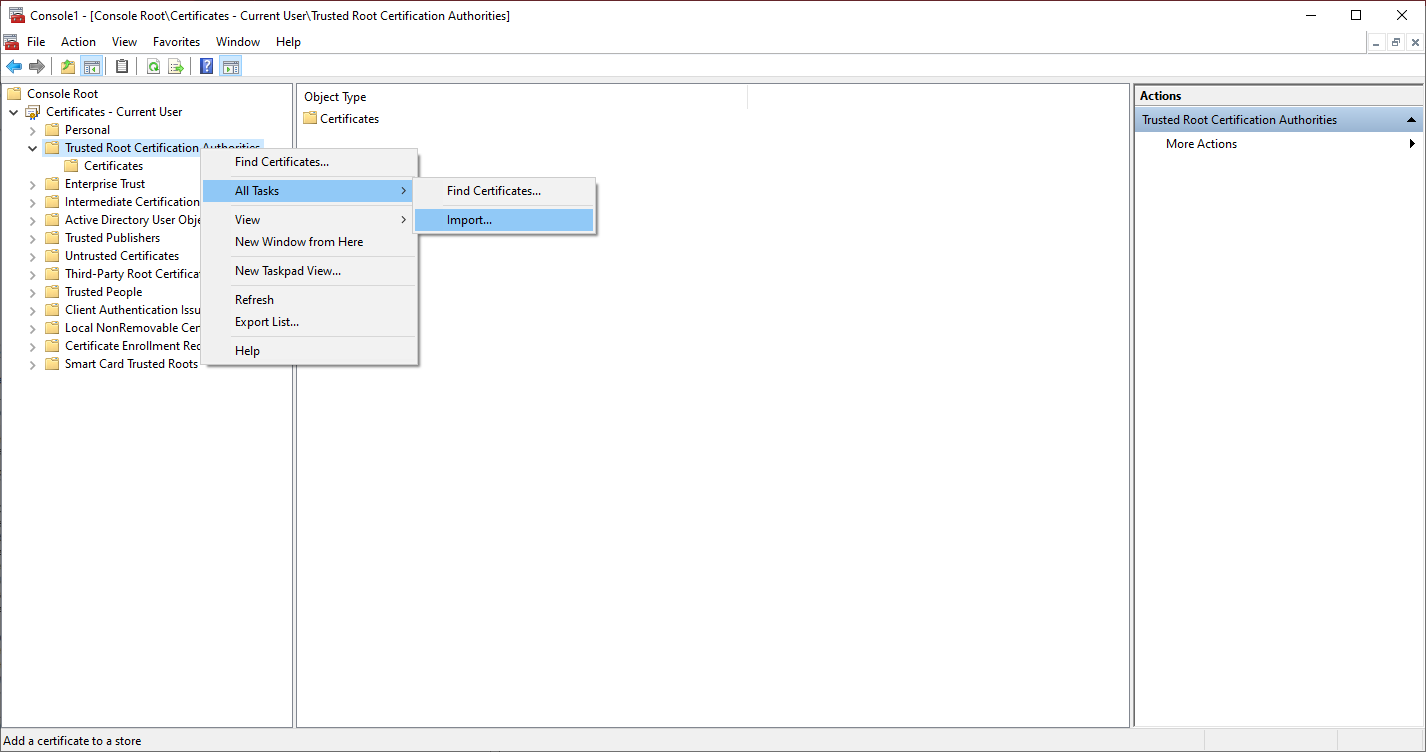

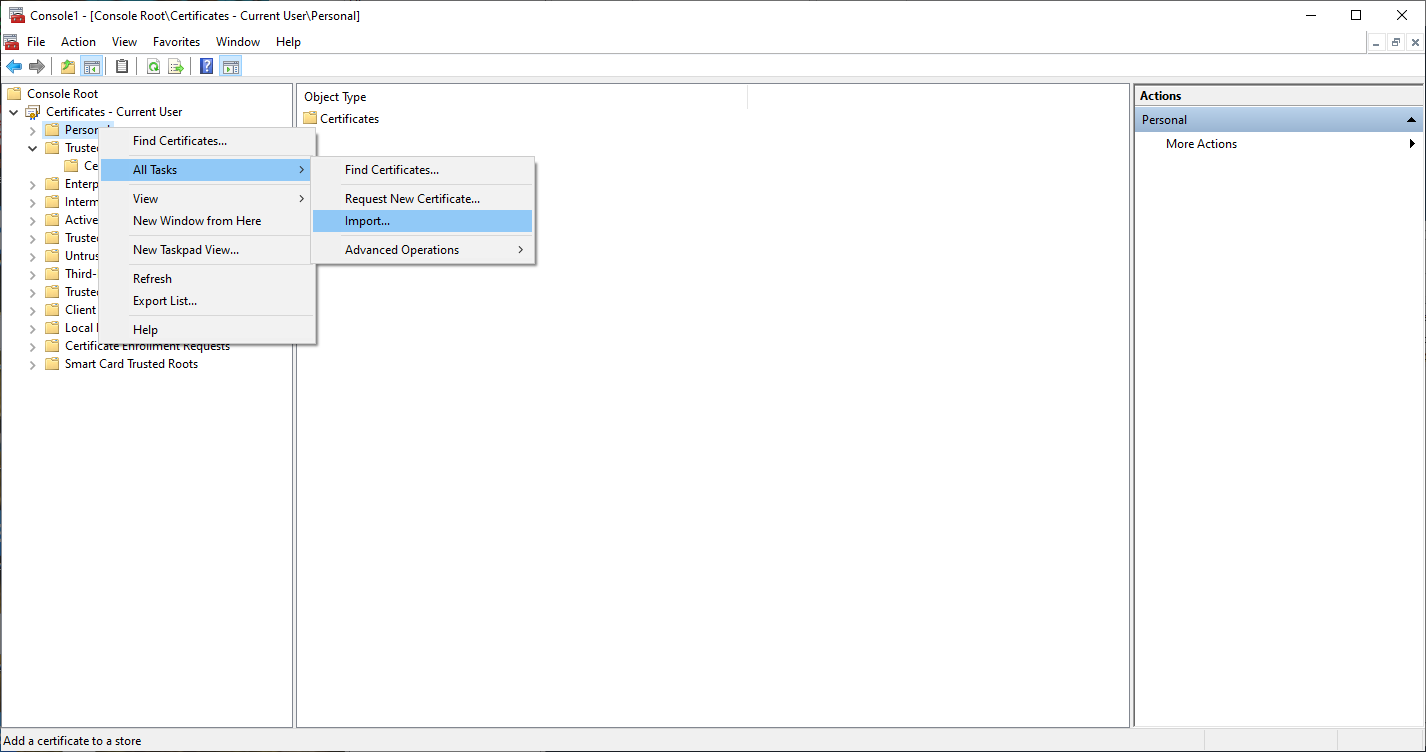

Теперь осталось лишь установить корневой сертификат УЦ на клиенте и получить сертификат у него. Корневой сертификат мы уже с вами получали выше. Для его установки на клиент запустим приложение mmc.

В открывшемся окне выбираем “Certificates” и нажимаем “Add”.

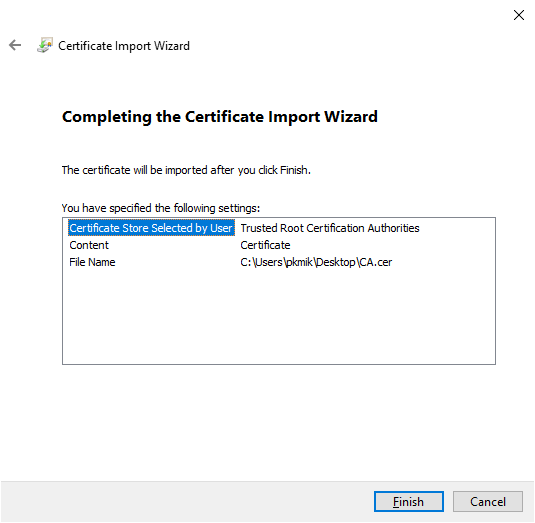

В открывшемся окне указываем путь до корневого сертификата.

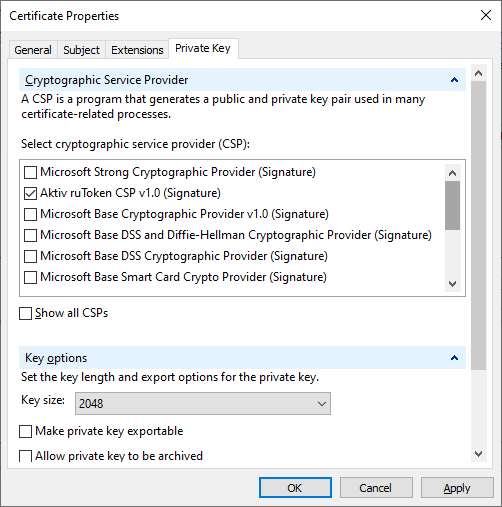

После того как мы импортировали корневой сертификат на наш клиент, необходимо создать заявку на сертификат для ключа, который будет создан на токене. Чтобы в Windows можно было работать с токеном, установим драйверы и подключим токен.

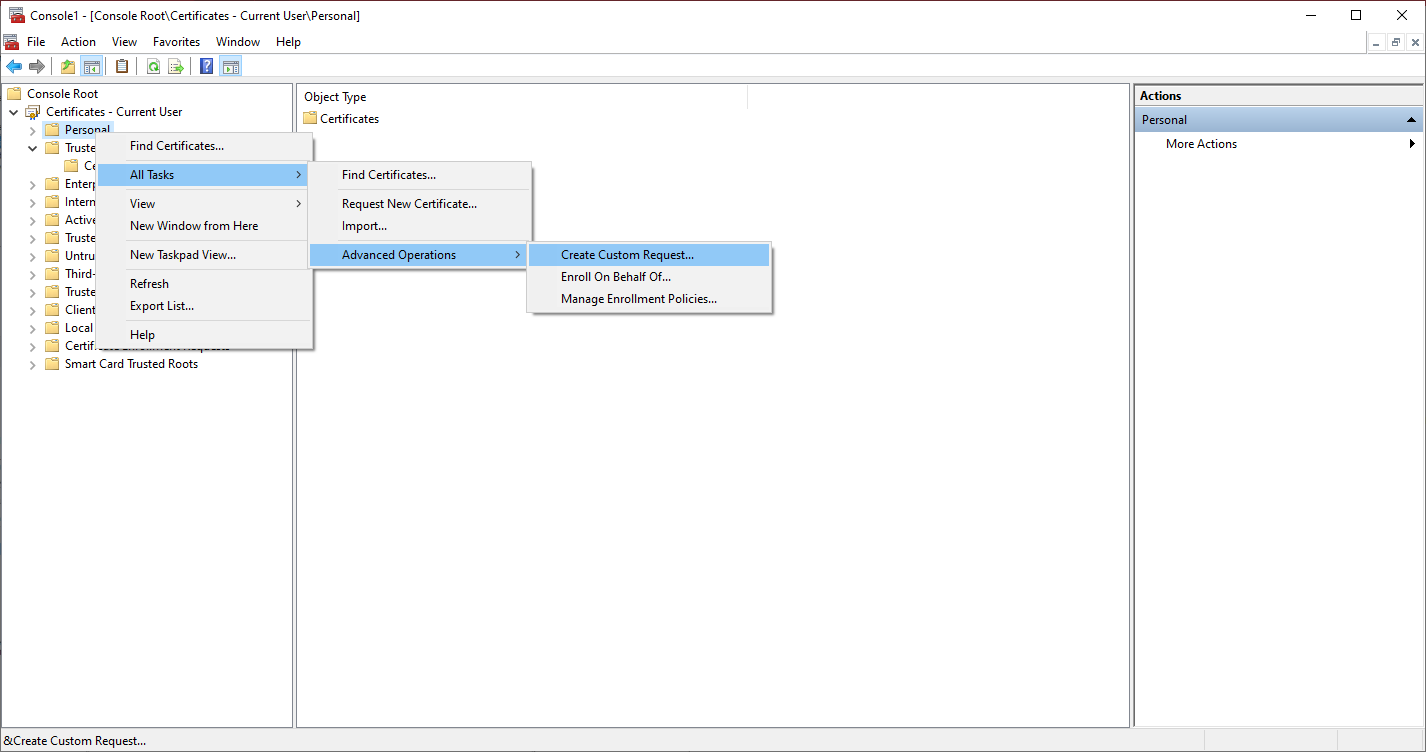

После того как все необходимые действия были выполнены перейдем обратно в mcc и правой кнопкой мыши кликнем по директории “Personal” и выберем задачу создания запроса на сертификат:

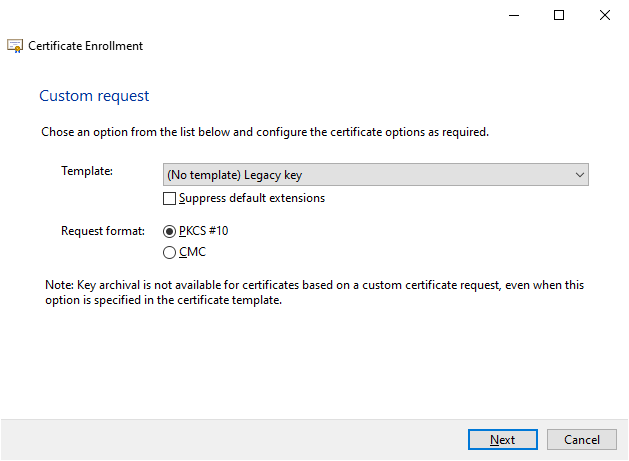

На первых двух вкладках нажимаем “Next” , на третьей выбираем “Legacy key”.

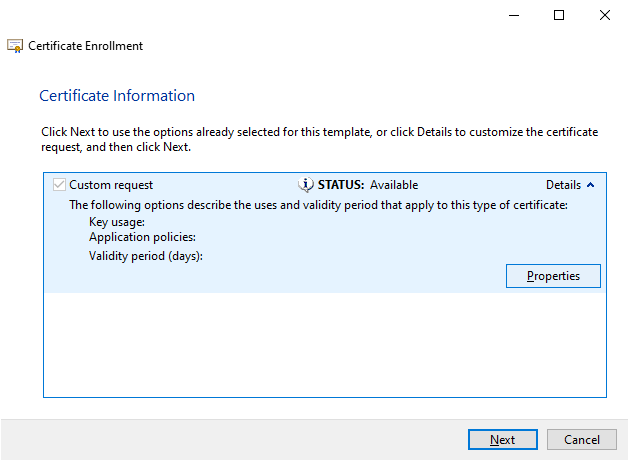

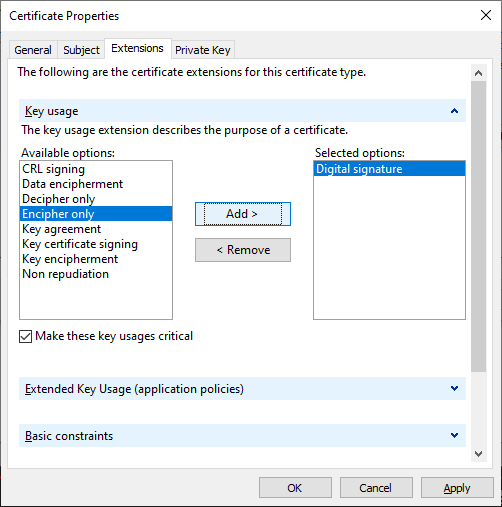

В следующем окне задаем опции заявки и ключа, для которого она будет создана:

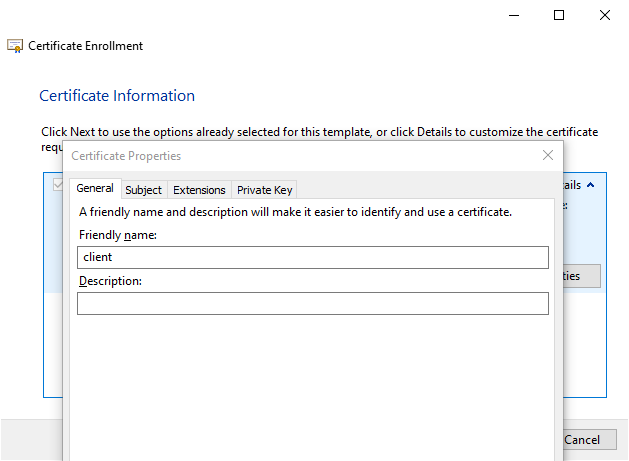

Как минимум: зададим Friendly name – его можно выбрать произвольным, это будет идентификатором вашего пользователя:

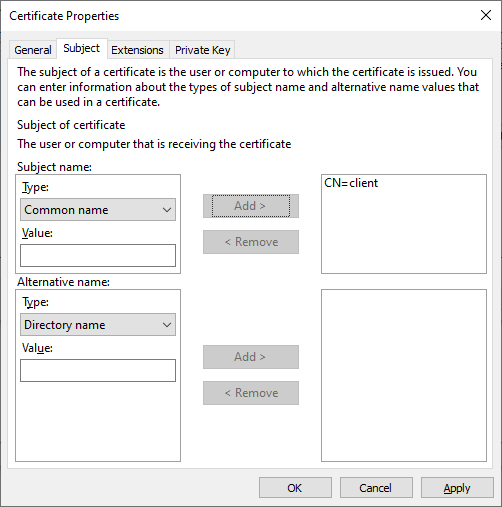

Зададим “Общее имя”, оно должно быть идентификатором вашего пользователя:

Установим предназначение ключа для подписи:

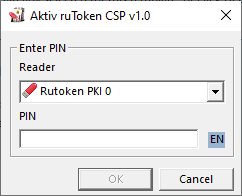

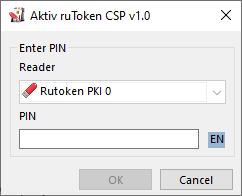

От нас потребуют ввести PIN-код токена:

Заявку на сертификат сохраним в файл в кодировке Base64 и отправим ее на сторону УЦ. В УЦ подписываем заявку также как и заявку для ASA из инструкции выше.

Выписанный сертификат импортируем в директорию “Personal” на клиенте:

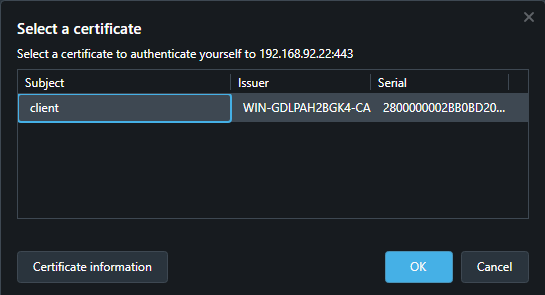

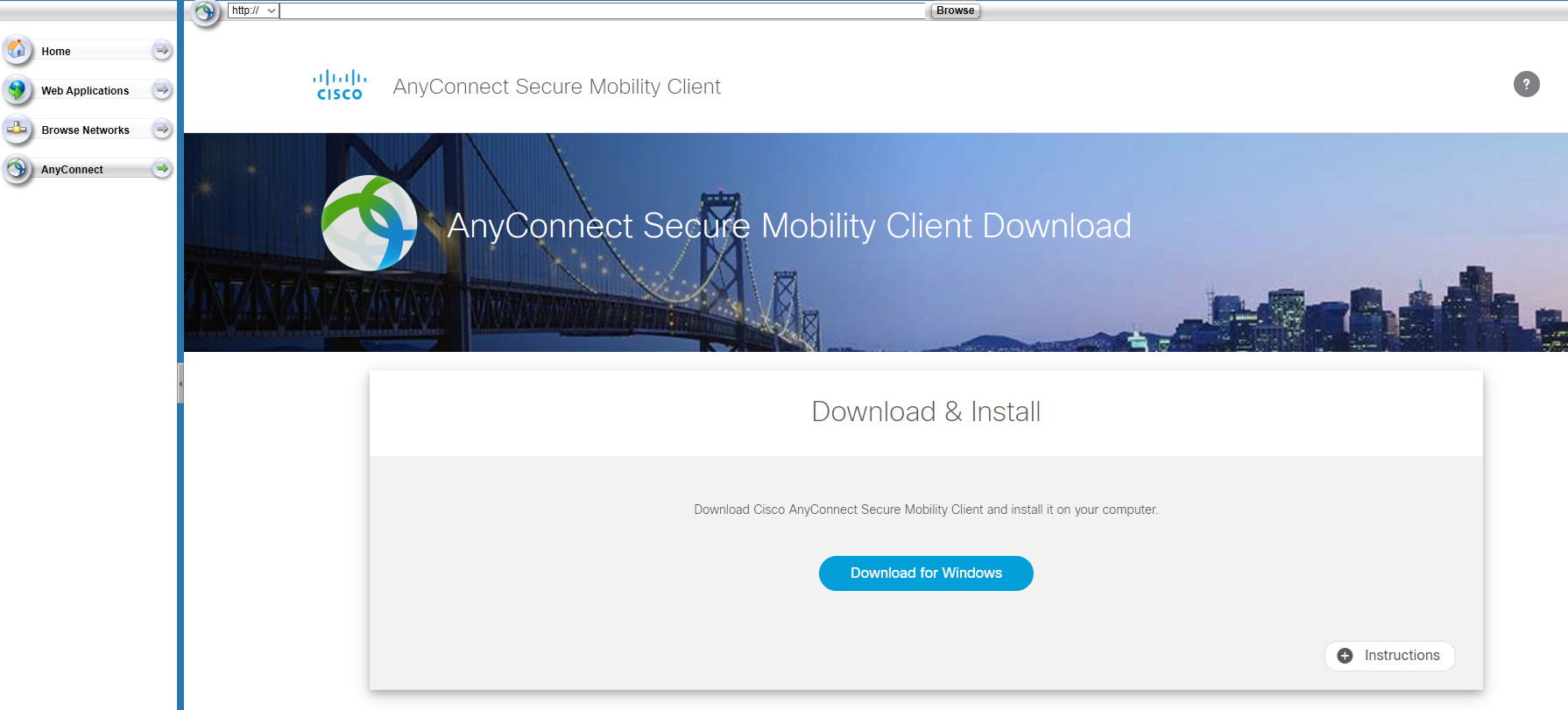

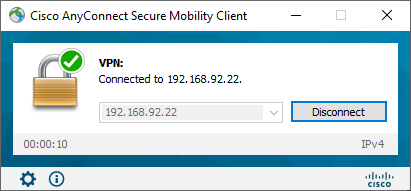

Устанавливаем приложение Cisco AnyConnect и подключаемся к нашему сетевому экрану через интерфейс input. То есть по адресу 192. 168. 22:

В процессе подключение, от нас потребуют ввести PIN-код токена:

Если соединение было установлено, то все шаги были произведены верно:

Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

4 настройка и запуск сервера

1 Создаем конфигурационный файл для сервера openvpn

Содержимое файла server. conf

2 Запуск сервераПеред запуском создадим каталог для «лог-файлов» сервера:

Разрешаем автоматический старт сервиса OpenVPN:

Инструкция по настройка клиентского подключения openvpn

(Для пользователей не имеющих технической подготовки)

Для установки и настройки OpenVPN соединения необходимо вначале определить разрядность своей операционной системы. Для 32-разрядных систем установочный файл клиента OpenVPN оканчивается на “-i686. exe”. Если же у Вас 64-разрядная MS-Windows, то Вам нужен файл, в названии которого есть “-x86_64. exe”.

Для MS-Windows cкачайте и установите соответствующую клиентскую программу OpenVPN (для Android и iOS есть пакеты в собственных репозиториях market/store). Перейдите в каталог программы OpenVPN (C:Program FilesOpenVPN) и скопируте в него папку config со всем содержимым, полученную у системного администратора. В этой папке расположены ваши клиентские сертификаты и настройки подключения к серверу VPN.

Названия файлов в папке config у Вас могут незначительно отличаться. Запустите OpenVPN клиент от имени Администратора или измените свойства ярлыка на Рабочем столе (установить галочку “выполнять от имени администратора”).

Подключение к локальной сети предприятия через Интернет производися через контекстное меню или двойным кликом на иконке OpenVPN в системной области панели задач. Подключиться можно только находясь за пределами сети предприятия. Соединения изнутри сети сервер OpenVPN не принимает.

После успешного завершения процедуры подключения иконка OpenVPN в панели задач изменит цвет на зеленый и появится всплывающая подсказка с назначенным VPN-клиенту IP адресом. Адрес «привязыватся» к сертификату, поэтому с одним и тем-же сертификатом одновременно с двух и более рабочих мест работать не получится из-за конфликта адресов.

Настройка VPN на ASA

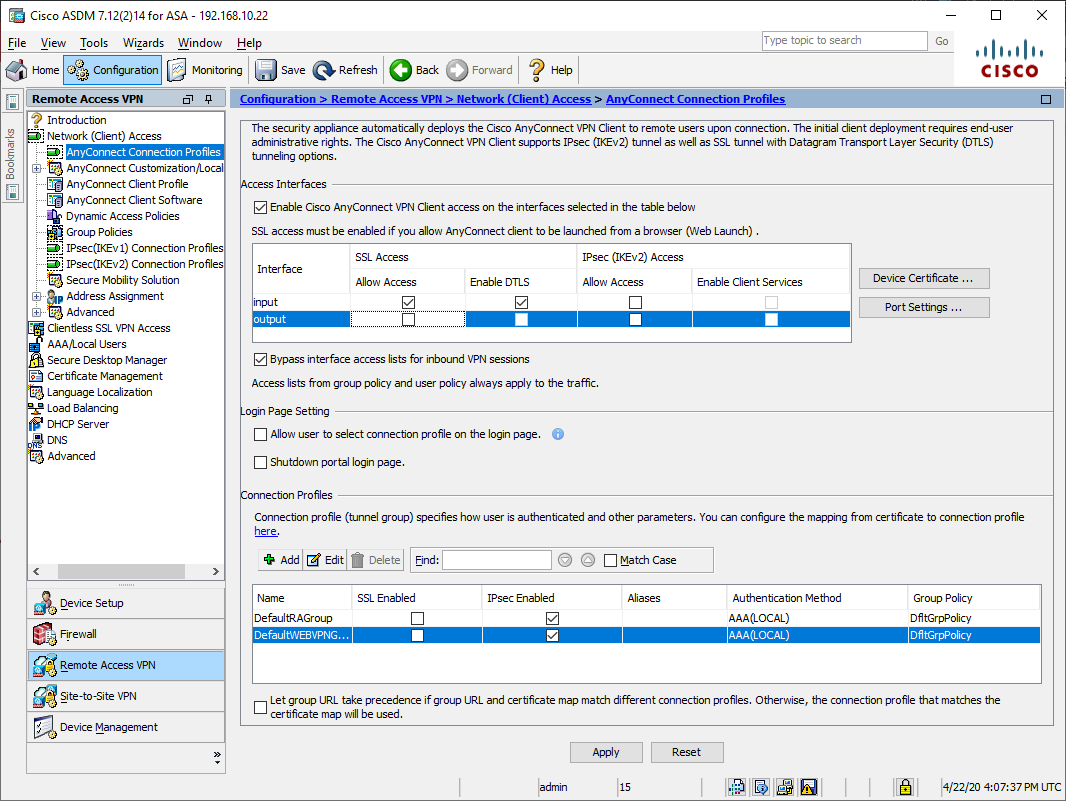

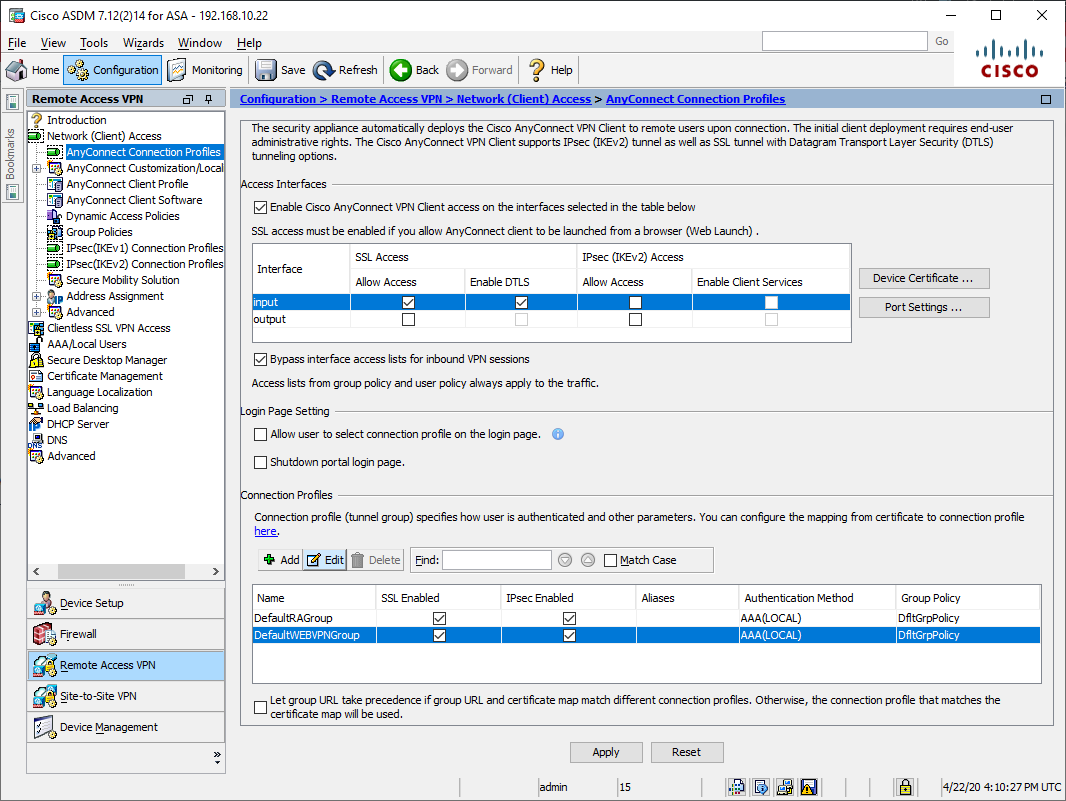

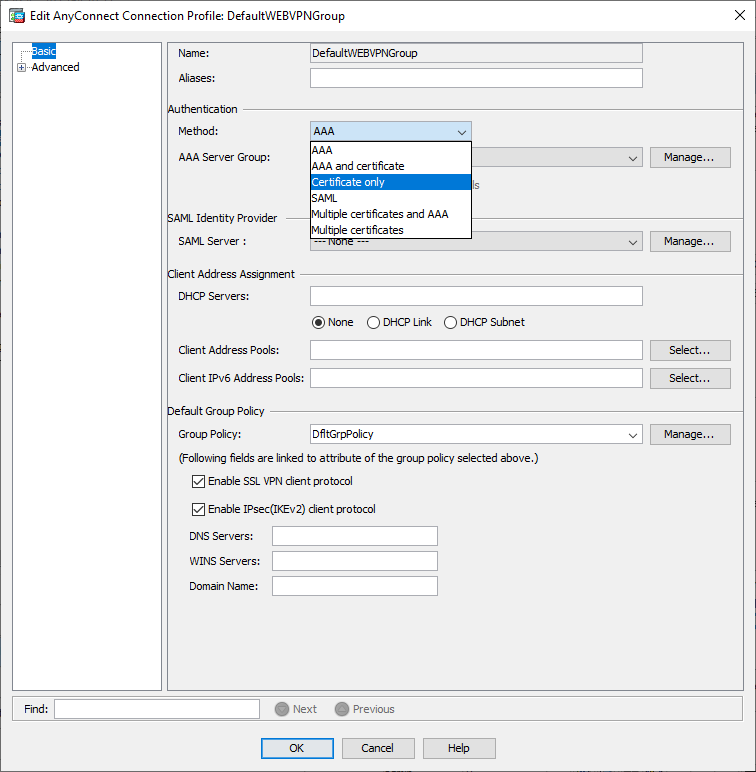

Для профиля “DefaultWEBVPNGroup” установим опцию SSL Enabled и отредактируем его, нажав “Edit”:

В открывшемся окне установим аутентификацию с помощью сертификата:

Применим изменения, нажав “Apply”.

Применяем изменения.

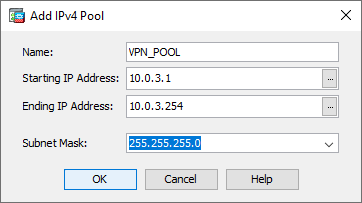

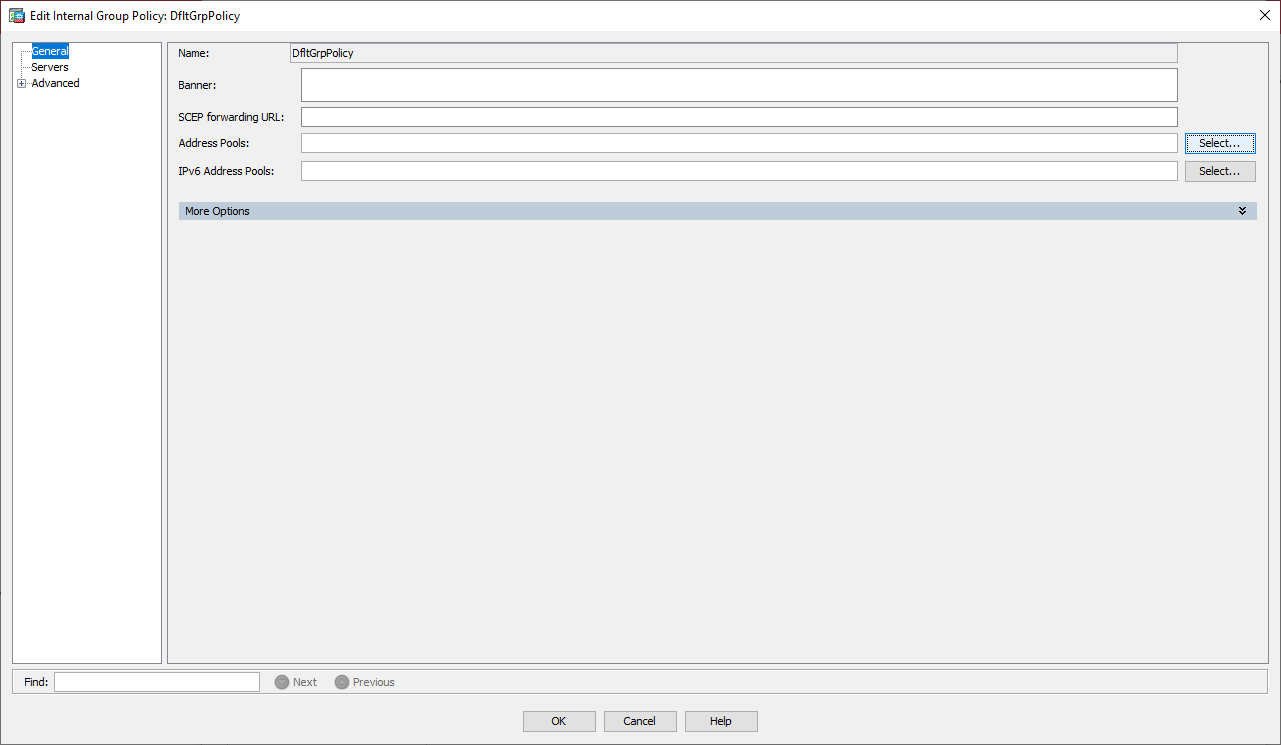

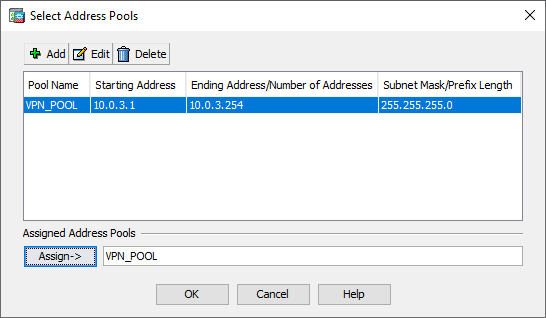

В открывшемся окне устанавливаем выбранный диапазон адресов на вкладке “Address Pools”:

Применяем изменения и нажимаем на кнопку “Save” в панели инструментов.

Создание сервера центра сертификации с помощью easyrsa

Чтобы перечислить файлы в каталоге EasyRSA, используйте команду:

$ cd EasyRSA-3. 8/ && ls -l

В терминале вы увидите следующий ответ:

-rw-rw-r – 1 malain malain 1305 Sep 9 2020 COPYING. md-rw-rw-r – 1 malain malain 5056 Sep 9 2020 ChangeLog-rw-rw-r – 1 malain malain 2049 Sep 9 2020 README. md-rw-rw-r – 1 malain malain 3335 Sep 9 2020 README. quickstart. mddrwxrwxr-x 2 malain malain 4096 Sep 9 2020 doc-rwxrwxr-x 1 malain malain 76946 Sep 9 2020 easyrsa-rw-rw-r – 1 malain malain 18093 Sep 9 2020 gpl-2. txt-rw-rw-r – 1 malain malain 1036 Sep 9 2020 mktemp. txt-rw-rw-r – 1 malain malain 4616 Sep 9 2020 openssl-easyrsa. cnf-rw-rw-r – 1 malain malain 8925 Sep 9 2020 vars. exampledrwxrwxr-x 2 malain malain 4096 Mar 28 14:14 x509-types

Сделайте копию файла vars. example как vars:

$ cp vars. example vars

Теперь откройте файл vars и добавьте информацию об организации в конец файла:

Настройка openvpn client в windows

Теперь рассмотрим вариант подключения к нашей логической сети удаленного сотрудника с рабочей станцией windows. Допустим, мы объединили наши офисы в единую сеть, доступ работает в обе стороны. Нам необходимо, чтобы удаленный пользователь смог подключиться либо к обоим сетям, либо выборочно только к основному офису, либо только к филиалу.

Первым делом нам надо выпустить для клиента сертификаты и подготовить файл конфигурации. Для того, чтобы упростить эти процессы, я подготовил небольшой скрипт, который выпускает сертификат по заданному имени и сразу добавляет его в файл конфигурации.

Подключение по openvpn в android

Для того, чтобы настроить openvpn подключение в Android, я обычно использую приложение OpenVPN Connect. Каких-то проблем с ним я не испытывал. К тому же настраивается очень просто. В приложение достаточно импортировать конфигурационный файл с интегрированными сертификатами, типа того, что мы использовали ранее.

При этом приложение нормально поддерживает и tls-crypt, и сжатие. Если у вас будут какие-то проблемы с этой программой на android, попробуйте еще OpenVPN for Android. Оно тоже нормально работает, но настройки более замороченные.

Подключившись к локальной сети в Android с помощью openvpn, можно пользоваться локальными ресурсами. Например, я иногда подключаюсь по RDP с помощью Microsoft Remote Desktop.

Настройка учетных записей клиентов

Для генерации и подписывания сертификатов используются два скрипта:

— для создания сертификата с паролем и

— для сертификата без пароля.

В первом случае для использования сертификата придется каждый раз вводить пароль, для пользователей, такой способ обеспечивает снижение рисков в случае попадания ноутбука в чужие руки. Для автоматического входа в сеть, сертификат нужно создавать без пароля.

Создаем аккаунт для ноутбука:

заходим в каталог

инициализируем окружение командой:

генерируем ключ для пользователя notebook с паролем:

появится комплект файлов для авторизации.

А еще для клиента нужно настроить параметры сети, которые находятся в файлах с именем клиента

, в данном случае нужно редактировать файл

В этом файле мы указываем адрес и другие сетевые параметры.

Самое главное — назначим адрес для клиента в нашей VPN подсети.

Дла совместимости со стеком TCP/IP Windows адреса клиентам назначаются с интервалом 4, фактически на каждого клиента выделяется подсеть с маской /30: адрес сети, адрес клиента, адрес шлюза, широковещательный адрес.

Вот здесь указан список возможных адресов

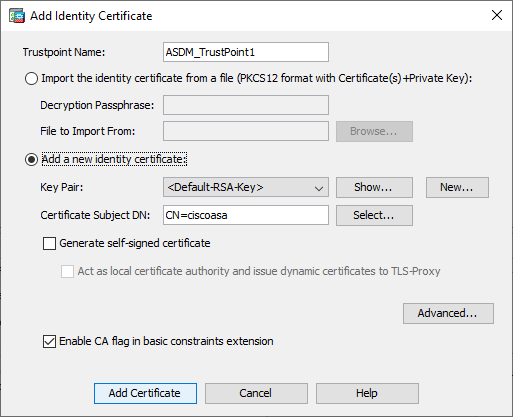

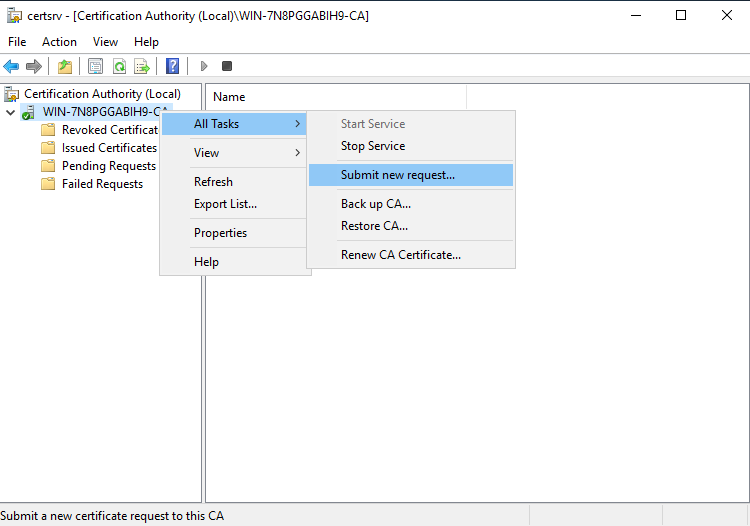

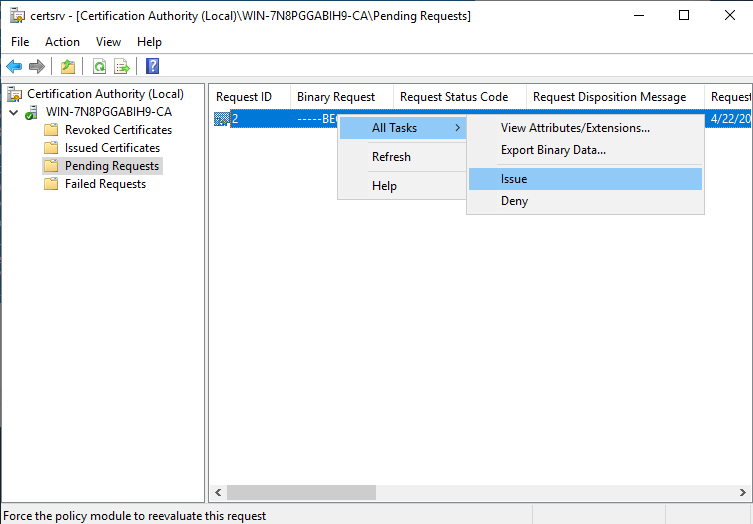

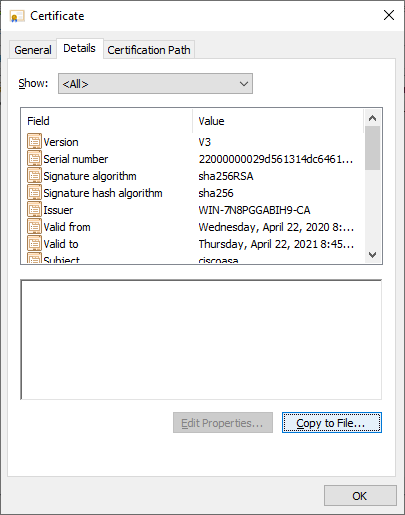

Получение корневого сертификата УЦ и сертификата ASA

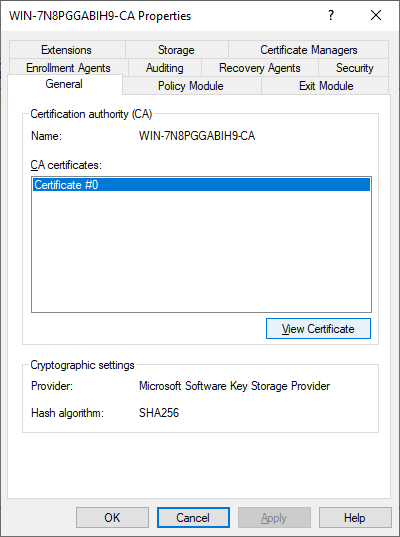

Приступим к настройке VPN. Для аутентификации с помощью сертификатов, необходимо в первую очередь получить корневой сертификат УЦ и запросить у него сертификат для себя. Получить сертификат УЦ можно через менеджер управления УЦ. Кликнем правой кнопкой мыши по нашему УЦ и выберем вкладку “Properties”:

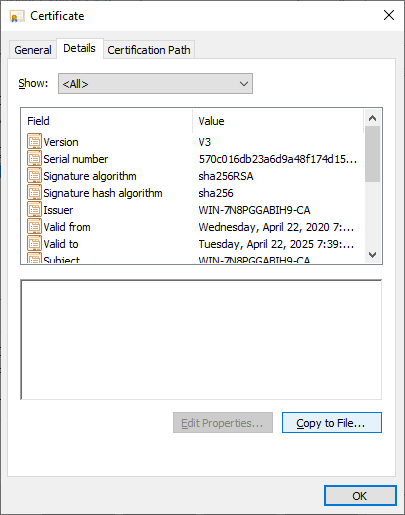

Находим наш корневой сертификат и нажимаем на “View Certificate”.

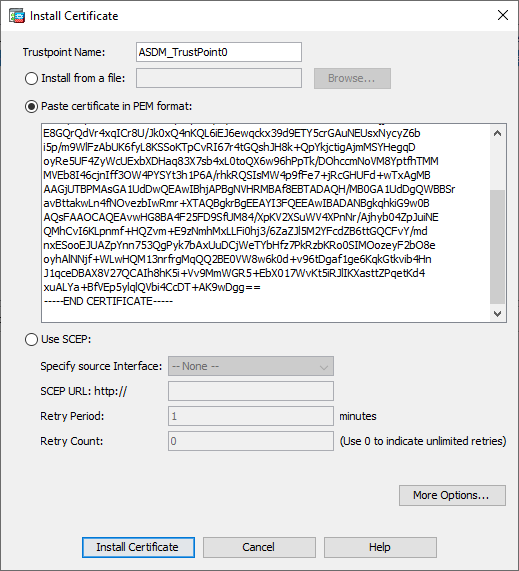

Копируем его в файл в кодировке Base64 и отправляем его в ASDM.

Подписанный сертификат можно получить в директории “Issued Certificates”. Ищем наш сертификат и копируем его в файл в кодировке Base64:

Соблюдаем 152 ФЗ Персональные данные (OpenVPN ГОСТ)

Грянул 152 ФЗ который обязывает защищать персональные данные при их передаче. Шифровать надо с помощью VPN который имеет сертификат ФСБ, в общем чтобы было все по ГОСТ. Недавно заработала связка с OpenVPN ГОСТ два офиса в режиме прямой видимости. и 3 мобильные клиента windows.

Если тема интересна могу выложить подробный ман, по созданию этой связки.

Данный мануал, не претендует на оригинальность. Сделан на скорую руку. Прилагаю OpenVPN_ГОСТ. pdf

Все патчи, уже вшиты, спрашивайте пакеты готовые у поставщика. Тех поддержка у них кстати очень вменяемая. Помогает бесплатно, в отличии от других кантор инфо_текс и информ защита требуют денег и немалых.

У нас openvpn используется года как 4, но я в мануале не увидел в каких местах что надо подкрутить на соответствие ФЗ152

Необходимо купить, VPN у криптокома. В их сборке наложен патч на OpenSSL. Их версия имеет соответствующие сертификаты ФСБ и соответствует ГОСТ.

Насколько, я помню можно самому наложить патч, и установить из сырцов под свою версию linux. Все вопросы Вам лучше задать в тех поддержку.

Doublespace на рынке сертифицированных средств защиты нет бесплатных средств защиты межсетевых экранов, vpn и. Вопрос в том чтобы подобрать хороший продукт за относительно небольшие деньги. Любое средство защиты у той или иной компании стоит денег, и сертифицируется на 3 года. Если компания продлевает сертификат ты вы в шоколаде пользуетесь старой версией, а если выпускается новая то увы надо покупать новый продукт. Увы таковы законы рынка, точнее 152 ФЗ принятый 1-го июля этого года. На нашем рынке в основном средства защиты от НСД, межсетевое экранирование, VPN и. продвигают в массы это Инфотекс, ИнформЗащита, Altell (только межсетевые экраны) У этих компаний продукты стоят очень больших денег, и за тех поддержку платить надо немало. Если клиент бабловый можно ему впаривать эти продукты. Если же бюджет ограничен, и нужно экономить, то OpenVPN ГОСT самое то. Как говорится для линуксоводов самый родной продукт. Тех поддержка у них вменяемая, Вадим Сорокин. цены просто изумительные. Я компанию не пиарю, просто делюсь впечатлением.

Установка и настройка сервера openvpn

Давайте перейдем ко второму серверу, чтобы установить и настроить openvpn. Вам также потребуется создать некорневого пользователя на этом сервере и предоставить ему соответствующие sudo привилегии.

Чтобы установить openvpn на ubuntu, выполните следующие команды:

$ sudo apt update$ sudo apt install openvpn

На сервере openvpn утилита easyrsa будет использоваться для генерации запроса сертификата, который будет проверен и подписан сервером центра сертификации (ЦА). Выполните те же действия, что и в предыдущем разделе, чтобы установить Easyrsa.

Установка openvpn на centos 8

Теперь вернемся к нашей задаче. Я подразумеваю, что у вас уже есть установленный и настроенный сервер CentOS. Если еще нет, то можете воспользоваться моими материалами. В них раскрыты следующие темы:

Устанавливаем openvpn на оба наших сервера, которые являются шлюзами в своих сегментах сети. Первым делом подключаем репозиторий epel к centos:

# yum install epel-release

Выполняем непосредственно установку:

Настройка openvpn клиента

На компьютере клиента устанавливаем OpenVPN точно также как на сервер. Галку EasyRSA 2 Certificate Management Scripts не указываем. Галку OpenVPN GUI указываем.

Я устанавливаю OpenVPN на клиенте в папку по умолчанию. C:Program FilesOpenVPN.

Копируем в отдельную папку for_client (её содержимое отправим потом на компьютер клиента) на сервере файлы для клиента:

- ca.crt

- client.crt

- client.key

- dh2048.pem

- ta.key

Туда же из папки C:Program FilesOpenVPNsample-config копируем client. ovpn

Переименовываю client. ovpn в config. ovpn. Можно использовать любое имя, лучше созвучное с названием организации. Вот такой получился набор.

Редактируем файл config. ovpn.

Установка openvpn сервера (freebsd).

Устанавливаем пакет из портов. Опции можно оставить по умолчанию. Главное, не отключайте ‘easy-rsa’, так как он потребуется для настройки и генерации сертификатов:

# cd /usr/ports/security/openvpn

# make configure-recursiv install clean

# make configure-recursiv install clean -С /usr/ports/security/openvpn

Создаем каталоги для конфигов:

# mkdir /usr/local/etc/openvpn/

# mkdir /usr/local/etc/openvpn/ccd

Копируем каталог easy-rsa в каталог конфигов OpenVPN:

Переходим в скопированный каталог:

# cd /usr/local/etc/openvpn/easy-rsa/

Переходим в оболочку sh:

Выполняем команду для генерации собственного сертификата:

/vars

#. /clean-all

#. /build-ca

Данные для сертификата заполните в соотвествии с вопросами.

Создание ключей и сертификатов

Запускаем командную строку под администратором и переходим в рабочую директорию C:Program FilesOpenVPNeasy-rsa.

cd C:Program FilesOpenVPNeasy-rsa

В этой папке есть всё необходимое для генерации сертификатов.

init-config. bat

copy vars. bat. sample vars. bat

Создаётся файл vars. bat с настройками и примером готовых параметров для создания CSR запроса сертификатов. Заполним его. Открываем vars. bat блокнотом.

notepad vars. bat

Открывается vars. bat.

Здесь стоит обратить внимание на пути к рабочим директориям. Например, вы можете указать свой путь к openssl. exe, если установили OpenVPN в другую директорию. Здесь же можно изменить длину ключей шифрования.

Заполняем переменные в нижней части файла, указываем:

- KEY_COUNTRY — страна

- KEY_PROVINCE — область

- KEY_CITY — город

- KEY_ORG — организация

- KEY_EMAIL — e-mail

- KEY_CN — (Common Name) имя сервера

- KEY_NAME — (Name) имя сервера

- KEY_OU — (Organization Unit) отдел

- PKCS11_MODULE_PATH — для токенов двухфакторной аутентификации, нам не требуется, укажу имя сервера

- PKC11_PIN — ПИН для токенов двухфакторной аутентификации, нам не требуется, укажу 1234

Для каждого сертификата нужно будет указывать свои NAME и COMMON NAME, можно их не указывать в vars. bat, потому как при генерации все параметры будут запрашивать.

Обращаем внимание на строку:

set KEY_KONFIG=openssl-1. cnf

Это имя конфигурационного файла. Находим его в рабочей директории.

Откроем блокнотом.

Внутри есть параметр default_days, в котором можно указать срок действия будущих сертификатов. По умолчанию у меня стоит 3650 дней, это 10 лет. Меня устраивает. Вероятно, кому-то при генерации клиентских сертификатов может понадобиться уменьшить этот срок.

Сохраняем все изменения и возвращаемся к командной строке. Подгружаем утверждённые нами переменные:

Очищаем директорию с ключами:

Сертификаты, которые мы будем создавать, появятся в папке C:Program FilesOpenVPNeasy-rsakeys. Сейчас эта папка очистилась, в ней два файла: index. txt и serial.

Генерируем ключ и сертификат центра сертификации:

В процессе генерации сертификата нас будут спрашивать все те же параметры, которые мы указали в vars. bat. Если параметр нас устраивает (а он нас устраивает), просто нажимаем ввод и переходим к следующему вопросу. После завершения работы скрипта в папке C:Program FilesOpenVPNeasy-rsakeys появляется два файла:

- ca.crt — сертификат центра сертификации

- ca.key — ключ центра сертификации

Ключ секретный, никому не передавайте, он будет храниться на сервере.

Генерируем ключ Диффи-Хеллмана:

В папке C:Program FilesOpenVPNeasy-rsakeys появляется файл:

Генерируем ключ и сертификат сервера, назовём сервер именем “server”:

build-key-server. bat server

В процессе генерации серверного сертификата нас будут спрашивать те же параметры, которые мы указали в vars. bat. Если параметр нас устраивает (а он нас снова устраивает), просто нажимаем ввод и переходим к следующему вопросу. На вопрос Sign the certificate отвечаем y. На вопрос 1 out of 1 certificate requests certified, commit отвечаем y.

После завершения работы скрипта в папке C:Program FilesOpenVPNeasy-rsakeys появляется четыре файла:

- 01.pem — не понадобится

- server.crt — сертификат сервера

- server.csr — запрос сертификата сервера, не понадобится

- server.key — ключ сервера

Генерируем ключ и сертификат первого клиента. Для каждого клиента нужно указывать своё имя файла, Name и Common Name. Назовём первого клиента именем “client”:

build-key. bat client

В процессе генерации клиентского сертификата нас будут спрашивать те же параметры, которые мы указали в vars. bat. Нас устраивают все параметры кроме NAME и COMMON NAME, на них отвечаем client. Помним, что для другого клиента имя должно быть другим.

- 02.pem — не понадобится

- client.crt — сертификат первого клиента

- client.csr — запрос сертификата первого клиента, не понадобится

- client.key — ключ первого клиента

Для каждого нового клиента, который будет подключаться к серверу OpenVPN необходимо сгенерировать свой клиентский сертификат. Но это можно сделать позже, пока добьёмся подключения хотя бы одного клиента.

В настройках сервера можно потом включить настройку duplicate-cn, которая позволяет подключаться всем клиентам по одному общему сертификату, но это небезопасно и не рекомендуется. Используйте только в тестовых целях.

# Uncomment this directive if multiple clients# might connect with the same certificate/key# files or common names. This is recommended# only for testing purposes. For production use,# each client should have its own certificate/key# pair. ## IF YOU HAVE NOT GENERATED INDIVIDUAL# CERTIFICATE/KEY PAIRS FOR EACH CLIENT,# EACH HAVING ITS OWN UNIQUE “COMMON NAME”,# UNCOMMENT THIS LINE OUT. ;duplicate-cn

Я на сервере собираюсь использовать tls-auth для дополнительной проверки целостности, это обеспечит дополнительный уровень безопасности протокола SSL/TLS при создании соединения:

- Сканирование прослушиваемых VPN-сервером портов

- Инициация SSL/TLS-соединения несанкционированной машиной на раннем этапе

- DoS-атаки и флуд на порты OpenVPN

- Переполнение буфера SSL/TLS

При использовании tls-auth на клиенте не понадобится ключ Диффи-Хеллмана, но пусть будет. Генерируем ключ tls-auth:

openvpn –genkey –secret keys/ta. key

Минимальный набор сертификатов сгенерирован.

Работа с «КриптоПро NGate»

Процесс работы с NGate можно разбить на три основные части: подготовка к эксплуатации, настройка доступа к ресурсам и системам и собственно эксплуатация. Подробное описание всех этапов настройки и взаимодействия с NGate приведено в сопроводительной документации.

Подготовка к эксплуатации связана с первоначальным развёртыванием и настройкой программного обеспечения криптошлюза на аппаратной или виртуальной платформе. Этот этап является наиболее трудоёмким и ответственным. Он требует наличия практических навыков работы с операционной системой семейства Linux, знаний о сети организации и инфраструктуре открытых ключей (Public Key Infrastructure, PKI).

Затем с использованием веб-интерфейса администрирования осуществляется настройка криптошлюза для решения задач связанных с организацией доступа пользователей к ресурсам. Сюда входят настройка порталов, серверных мандатов, пользовательских ролей и политик доступа к защищаемым ресурсам, а также конфигурирование взаимодействия со внешними службами (Microsoft AD или другими LDAP-серверами, системами мониторинга, SIEM, средствами аутентификации, включая RADIUS-серверы, и др.

Дальнейшее обслуживание криптошлюза в ходе его эксплуатации при грамотном развёртывании всех компонентов и правильной настройке параметров не требует постоянного вмешательства или участия со стороны администраторов. Это связано с тем, что в штатном режиме работы круг их задач существенно уменьшается и ограничивается в основном диагностикой и контролем состояния компонентов и систем в составе криптошлюза, устранением неполадок (при обнаружении таковых), мониторингом текущих настроек и обновлением программного обеспечения.

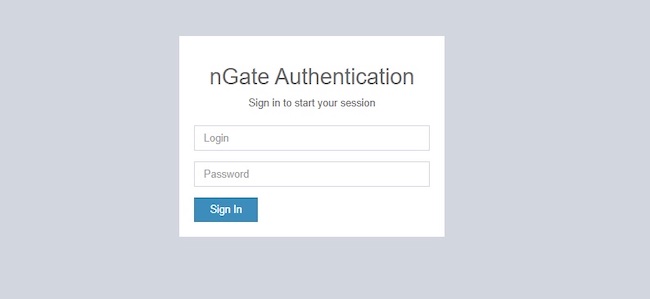

Доступ к интерфейсу администрирования

В рамках подготовки этого обзора разработчик предоставил нам пользовательский сертификат и учётную запись типа «Аудитор» для доступа к тестовому стенду NGate. Эта пользовательская роль является одной из штатных функций продукта и предоставляет возможность просматривать большую часть разделов и возможностей веб-интерфейса без права что-либо изменять. Кроме того, для доступа использовались «Яндекс. Браузер», поскольку он поддерживает шифрование по ГОСТ, и «КриптоПро CSP» в качестве вспомогательного программного обеспечения (установочный файл доступен на основной странице после регистрации).

Рисунок 4. Вход в веб-интерфейс администрирования «КриптоПро NGate»

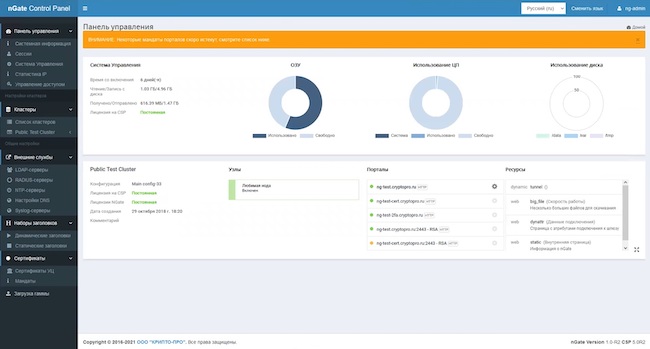

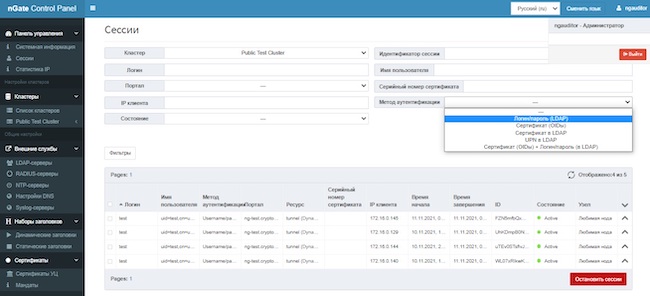

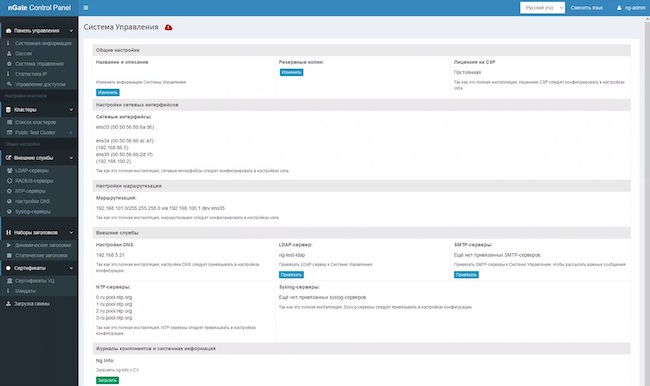

Панель управления

После авторизации пользователь попадает на главную страницу — вкладку «Системная информация» панели управления. Сам интерфейс доступен на двух языках: русском и английском, с возможностью переключения между ними в любой момент.

Здесь отображается информация о работоспособности устройств криптошлюза и основные сведения о кластерах (конфигурации, используемые лицензии, узлы; порталы, которые привязаны к кластеру, и ресурсы этих порталов).

Полезной и удобной функцией в новой версии стали предупреждения о скором окончании срока действия сертификатов (ключей) порталов. Эта информация доступна также в виде цветовых меток слева от каждого портала и по протоколу мониторинга SNMP (данные о посещении мандатов).

Рисунок 5. Вкладка «Системная информация» панели управления «КриптоПро NGate»

Кроме того, важным моментом является отображение конкретного узла, который отвечает за подключение выбранного пользователя. Эта информация может быть использована как вспомогательная при диагностике неполадок (для детектирования источника проблем сетевого доступа при наличии в кластере более одного узла). Она была добавлена в интерфейс в связи с высокой востребованностью у заказчиков.

Рисунок 6. Поиск сессий пользователей в веб-интерфейсе «КриптоПро NGate»

Рисунок 7. Информация о системе управления в составе «КриптоПро NGate»

Рисунок 8. Информация о системе управления в составе «КриптоПро NGate»

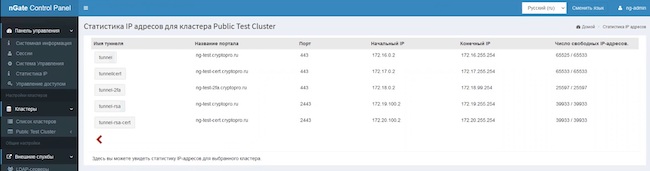

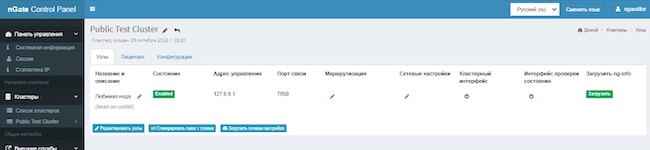

Настройка конфигураций кластеров

С момента выхода первой версии NGate был существенно переработан интерфейс, отображающий информацию о конфигурации кластеров: он стал более дружественным и понятным.

Рисунок 9. Информация о конфигурации кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 10. Добавление портала для доступа пользователей к ресурсам по произвольному TCP-протоколу в веб-интерфейсе «КриптоПро NGate»

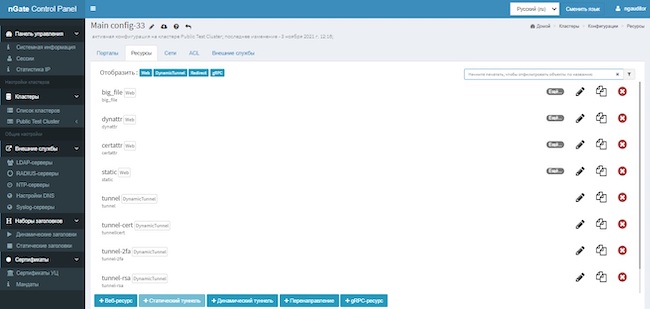

На другой вкладке этого же раздела можно смотреть детальную информацию о защищаемых ресурсах, настраивать их, добавлять новые, копировать или удалять уже существующие. Можно добавить веб-ресурс, динамический туннель, ресурс для перенаправления пользователей и gRPC-сервисы. По протоколу gRPC работают различные веб-приложения, а в целом он реализует удалённые программные интерфейсы (API).

Рисунок 11. Информация о ресурсах, связанных с кластером, в веб-интерфейсе «КриптоПро NGate»

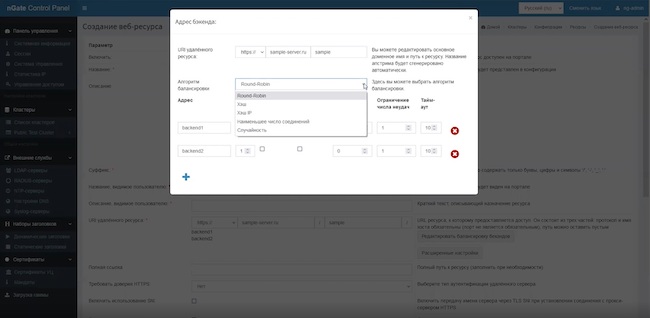

При настройке веб-ресурсов значительно расширен список возможностей тонкого конфигурирования, а также добавлена функция по балансировке бэкенда для гибкого распределения нагрузки непосредственно со шлюза (или нескольких шлюзов).

Рисунок 12. Создание веб-ресурса в интерфейсе «КриптоПро NGate»

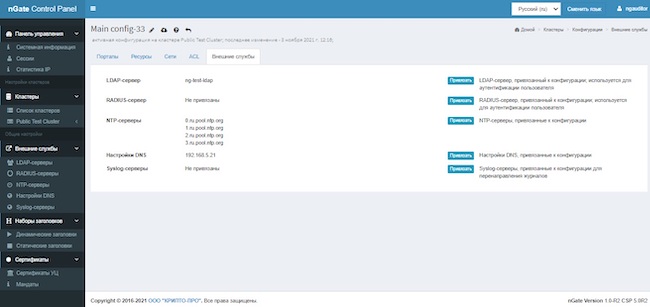

Список доступных внешних служб можно увидеть (и настроить) как в особом разделе веб-интерфейса, так и на вкладке выбранной конфигурации кластера. Но во втором случае будут отображены только те системы и серверы, которые настроены для конкретного кластера.

Рисунок 13. Внешние службы, настроенные для кластера, в веб-интерфейсе «КриптоПро NGate»

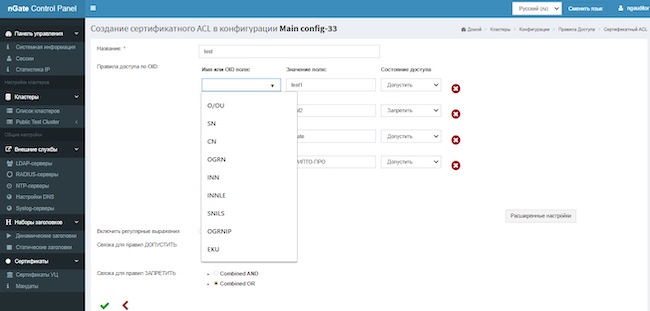

Также в разделах конфигурации кластера администратор осуществляет настройку правил и политик доступа к ресурсам (ACL) на основе групп пользователей на каком-либо сервере LDAP (к примеру, Microsoft AD) либо сертификатов (новая функциональность). Сертификатный ACL — это способ задать правила доступа на основе содержимого полей пользовательских сертификатов. В актуальной версии шлюза стало возможно создавать правила с запретительным доступом (в предыдущей версии он был только разрешительным), а также существенно расширился набор полей. Теперь анализируются не только поля с названием организации (Organization / Organization Unit), но и другие, в том числе нестандартные.

Рисунок 14. Настройка сертификатного ACL в веб-интерфейсе «КриптоПро NGate»

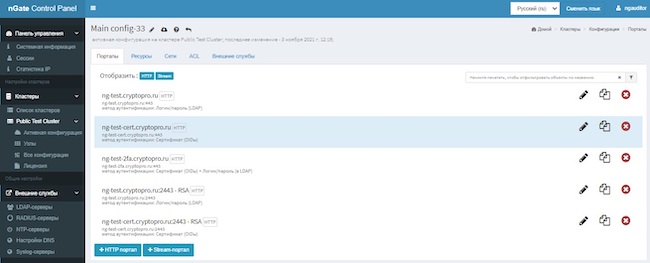

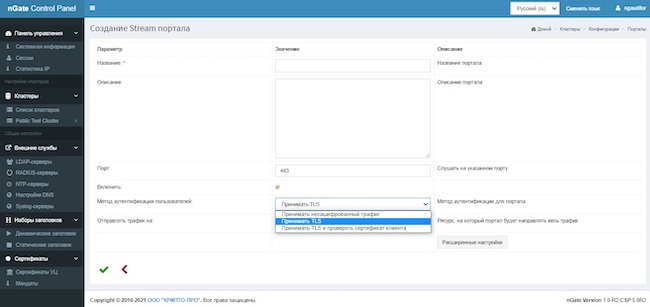

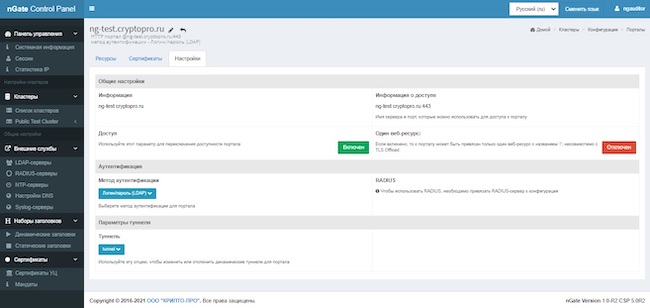

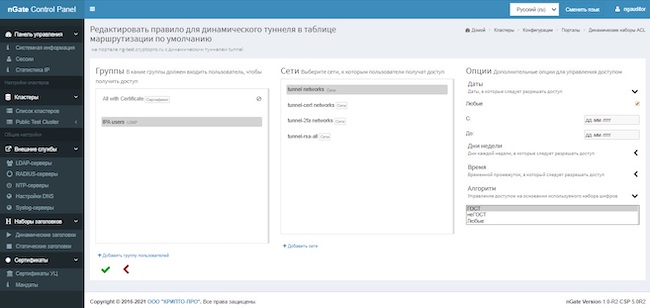

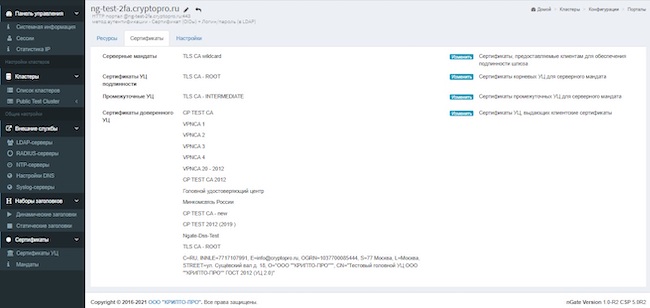

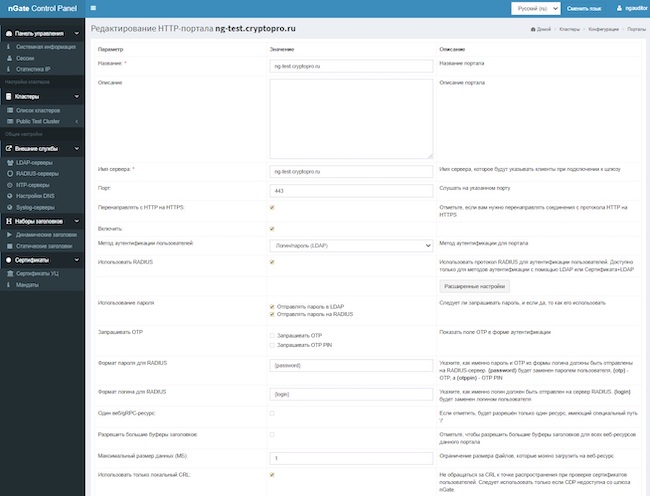

Настройка порталов

В веб-интерфейсе администрирования появился раздел с подробной информацией по каждому порталу (ранее эти данные были разбросаны по разным страницам). Существенным функциональным обновлением стало появление возможности создавать правила для динамического туннелирования, определяющие то, какие пользователи к каким порталам и при каких условиях могут подключаться — то есть какие подсети могут назначаться клиенту в зависимости от правил ACL.

Рисунок 15. Общая информация о настройках портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 16. Создание правила для динамического туннелирования в веб-интерфейсе «КриптоПро NGate»

Страница с данными о сертификатах содержит информацию о серверных мандатах и удостоверяющих центрах, включая те, что указаны как доверенные для конкретного портала. Отметим, что на одном кластере может быть несколько наборов порталов с разными сертификатами, в том числе с разными доверенными.

Рисунок 17. Информация о сертификатах портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 18. Настройка портала в веб-интерфейсе «КриптоПро NGate»

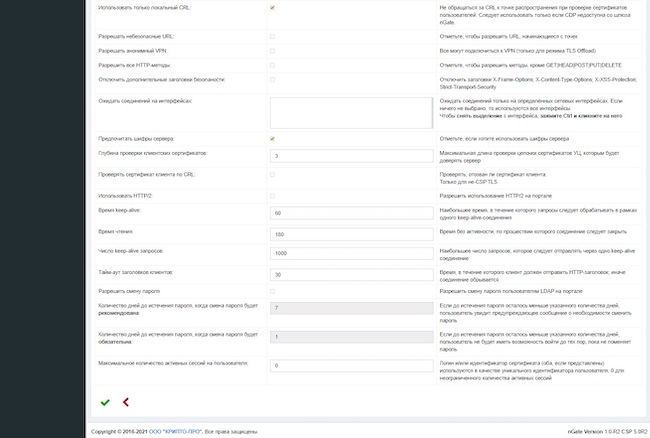

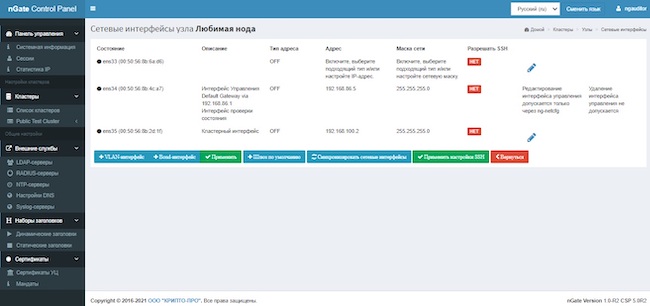

Настройки узлов

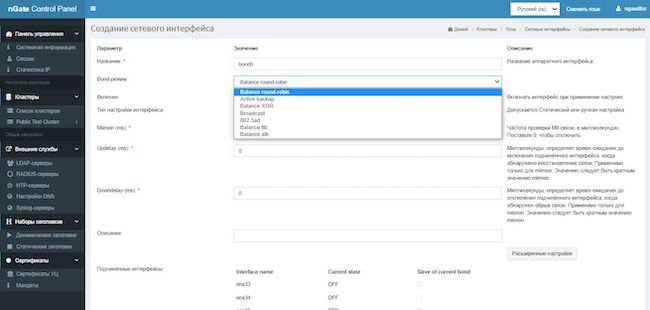

Новой функциональностью в разделе веб-интерфейса «Кластеры» стали возможности создания VLAN- и агрегированных сетевых интерфейсов (Bond-интерфейсов).

Рисунок 19. Общая информация об узлах кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 20. Сетевые интерфейсы узла кластера в веб-интерфейсе «КриптоПро NGate»

При объединении сетевых интерфейсов поддерживаются различные алгоритмы агрегации. При этом происходит создание логического или виртуального сетевого интерфейса, объединяющего несколько физических. Эта технология позволяет повысить отказоустойчивость сети (при объединении нескольких одинаковых интерфейсов выход из строя одного из них не повлияет на работоспособность сети) и повысить её пропускную способность.

Рисунок 21. Создание Bond-интерфейса в «КриптоПро NGate»

Предварительная подготовка сервера

1 Переведите selinux в режим уведомленийНа время настройки сервиса переведите selinux в режим уведомлений. Для этого измените содержимое конфигурационного файла:

https://youtube.com/watch?v=ZQaSol4w7i8%3Ffeature%3Doembed

Более подробно см. ссылкуНе забудьте включить selinux после завершения настройки. 2 Настройка FirewalldЕсли Firewalld активен, то следует открыть порт для OpenVPN. По умолчанию OpenVPN работает на 1194 порту.

firewall-cmd –permanent –add-port=1194/udp

firewall-cmd —reload

3 Установка OpenVPN и Easy-RSAВыполните команду:для РЕД ОС версии 7. 1 или 7

yum install openvpn easy-rsa

для РЕД ОС версии 7. 3 и старше:

dnf install openvpn easy-rsa