- Что такое квалифицированная электронная подпись в облаке

- Как сделать, чтобы все было хорошо?

- Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

- Аутентификация в приложении mydss #

- Второй шаг. установить криптопро cloud csp.

- Европейский путь

- Замена адреса dss сервера #

- Конфигурация тестового стенда

- Матчасть

- Методика тестирования

- Настройка криптопро csp 5.0 #

- Настройка приложения mydss #

- Начнём с главного

- Наше будущее

- Первый шаг. авторизоваться в криптопро dss.

- Перенос эцп в облако – инструкции по 1с от scloud

- По-новому взглянем на наш тестовый стенд

- Проведение тестирования

- Третий шаг. установить сертификат из dss в локальное хранилище.

- Установка на смартфоне приложения mydss #

- Установка скзи криптопро csp 5 #

- Четвертый шаг. установить сертификат из криптопро dss в криптоарм.

Что такое квалифицированная электронная подпись в облаке

Для целей данной статьи, а также других научно-популярных и практических дискурсов об облачной электронной подписи предлагается использовать следующее определение.

Электронная подпись в облаке (облачная электронная подпись) – это вычислительная система, предоставляющая через сеть доступ к возможностям создания, проверки ЭП и интеграции этих функций в бизнес-процессы других систем.

В соответствии с данным определением, для облачной электронной подписи может использоваться в том числе и локальное средство ЭП. Например, используя КриптоПро DSS Lite, пользователь через веб-браузер может подписывать электронный документ с помощью средства ЭП, установленного на его оконечном устройстве (персональный компьютер или планшет).

В подобной системе ключ подписи остаётся у владельца и вопросы безопасности решаются с помощью стандартного набора средств, известного в мире «традиционной ЭП». Если хотите, можно назвать это облачной ЭП с локальным средством ЭП.

Другой вариант облачной ЭП получается при использовании средства ЭП, размещённого в облаке. Для удобства дальнейшего изложения назовём такую схему полностью облачной ЭП, чтобы отличать её от предыдущей. Эта схема регулярно вызывает жаркие дискуссии среди специалистов, поскольку подразумевает передачу самого ключа подписи «в облако». Данная же статья призвана прояснить ряд вопросов, связанных с безопасностью полностью облачной ЭП.

Как сделать, чтобы все было хорошо?

Чтобы с помощью продуктов ООО “КРИПТО-ПРО” реализовать технологию ФКН, необходимо:

1. Купить специальную версию библиотеки СКЗИ: — для Рутокен ЭЦП — СКЗИ КриптоПРО Рутокен CSP. — для JaCarta ГОСТ – СКЗИ КриптоПро ФКН CSP.

2. Одновременно с библиотекой СКЗИ необходимо приобрести специально подготовленные токены, содержащие в себе программные части (апплеты), с которыми умеет работать КриптоПРО Рутокен CSP или КриптоПро ФКН CSP соответственно.

Получается, что рутокен эцп и jacarta гост не являются токенами с неизвлекаемым ключом?

Опять нет. Данные устройства могут реализовывать функционал ФКН (но, возможно, в меньшем объеме, чем при использовании их совместно с СКЗИ КриптоПРО), но для этого нужен софт, который умеет работать с апплетами размещенными на токенах. Таким софтом может быть

. Он это

. При генерации ключевой пары в мастере КриптоАРМ можно выбрать криптопровайдер, который будет использоваться, например, Rutoken ECP или eToken GOST. Это и позволит использовать токен как ФКН.

Аутентификация в приложении mydss #

Следующим действием нам потребуется пройти Аутентификацию. Потребуется подтвердить операцию с помощью установленного приложения MyDss. Запустите приложение MyDss на смартфоне, и в открывшемся запросе нажимаем Подтвердить.

Конечным результатом успешной авторизации, должно стать уведомление Установка сертификатов завершилась успехом.

На этом установка и настройка облачной электронной подписи закончена.

Купить Электронную Подпись для любых целей вы можете в нашей компании. Срок выдачи один рабочий день.

Второй шаг. установить криптопро cloud csp.

Криптопровайдер КриптоПро Cloud CSP доступен для скачивания по ссылке. Помимо дистрибутива в архиве будет также краткая инструкция по использованию. Установка дистрибутива не вызовет сложностей. Но есть одно условие, перед установкой КриптоПро Cloud CSP нужно предварительно удалить все другие криптопровайдеры.

Европейский путь

В октябре 2020 года Европейский Комитет по Стандартизации (CEN) одобрил техническую спецификацию CEN/TS 419241 «Security Requirements for Trustworthy Systems Supporting Server Signing». В этом документе приводятся требования и рекомендации к серверу электронной подписи, предназначенному для создания, в том числе, квалифицированных подписей.

Хочется отметить, что уже сейчас КриптоПро DSS в полном объёме соответствует требованиям данной спецификации в наиболее сильном варианте: требованиям Уровня 2, предъявляемым для формирования квалифицированной электронной подписи (в терминах европейского законодательства).

Одним из основных требований Уровня 2 является поддержка строгих вариантов аутентификации. В этих случаях аутентификация пользователя происходит напрямую на сервере подписи – в противоположность допустимой для Уровня 1 аутентификации в приложении, которое от своего имени обращается к серверу подписи. Все методы аутентификации, поддерживаемые КриптоПро DSS, удовлетворяют данному требованию Уровня 2.

В соответствии с этой спецификацией, пользовательские ключи подписи для формирования квалифицированной ЭП должны храниться в памяти специализированного защищенного устройства (криптографический токен, HSM). В случае КриптоПро DSS таковым устройством является программно-аппаратный криптографический модуль КриптоПро HSM – сертифицированный ФСБ России по уровню KB2 как средство ЭП.

Аутентификация пользователя на сервере электронной подписи для выполнения требований Уровня 2 обязана быть как минимум двухфакторной. КриптоПро DSS поддерживает широкий, постоянно пополняемый спектр методов аутентификации, в том числе и двухфакторных.

Помимо привычных криптографических токенов в качестве средства аутентификации может использоваться и специализированное приложение на смартфоне, такое как КриптоПро AirKey, и генераторы одноразовых паролей (OTP-токены). В документе CEN эти методы также упомянуты.

Ещё одним перспективным способом аутентификации по Уровню 2 может стать использование криптографического приложения на SIM-карте в телефоне. По нашему мнению, данный вариант использования SIM-карт с криптографией наиболее реален, поскольку построение функционально законченного СКЗИ (или средства ЭП) по новым требованиям ФСБ на базе только лишь SIM-карты вряд ли возможно.

Рассматриваемая техническая спецификация также допускает использование сервера электронной подписи для формирования подписей сразу для некоторого набора документов. Данная возможность может быть полезна при подписании большого массива однородных документов, отличающихся лишь данными в нескольких полях.

В документе CEN содержится также ряд требований к формированию, обработке, использованию и удалению пользовательского ключевого материала, а также к свойствам внутренней ключевой системы сервера электронной подписи и к аудиту. Эти требования полностью и даже «с запасом» покрываются требованиями, предъявляемыми к средствам ЭП класса KB2, по которому сертифицирован отвечающий за данные вопросы ПАКМ «КриптоПро HSM».

Замена адреса dss сервера #

- Необходимо поменять текст в строке Сервер авторизации на адрес вашего сервера DSS(Адрес можно уточнить у вашего УЦ).

- Так жеизмените текств строке Сервер DSS на адрес предоставленный вашим УЦ.

- Нажимаем на кнопку Установить сертификаты.

Конфигурация тестового стенда

Соберем тестовый стенд с конфигурацией, типовой для машин, участвующих в электронном документообороте (ЭДО):

- ОС MS Windows 7 SP1

- СКЗИ КриптоПРО CSP 3.9.8423

- Драйверы Рутокен для Windows (x86 и x64). Версия: v.4.1.0.0 от 20.06.2020, WHQL-certified

- Единый Клиент JaCarta и JaCarta SecurLogon. Версия 2.9.0 сборка 1531

- КриптоАРМ Стандарт Плюс 5. Версия 5.2.0.8847.

Для тестирования будут использоваться токены с неизвлекамым ключом:

- Рутокен ЭЦП. Версия 19.02.14.00 (02)

- JaCarta ГОСТ. Номер модели JC001-2.F09 v2.1

Матчасть

То, что на рынке принято называть токеном с неизвлекаемым ключом, правильно называется

Главным отличием ФКН от обычных токенов (Рутокен S, JaCarta PKI, …) в том, что при выполнении криптографических преобразований (например, формирование электронной подписи) закрытый ключ не покидает устройство. В то время как при использовании обычных токенов закрытый ключ копируется с токена в память комптьютера.

Использование ФКН требует особой организации взаимодействия между прикладным криптографическим ПО и библиотекой СКЗИ (криптопровайдером или, по-другому, CSP).

Здесь важно увидеть, что программная часть библиотеки СКЗИ должна знать о существовании на токене апплета, реализующего криптографический функционал (например, генерация ключа, подпись данных и т.д.) и уметь с ним работать.

Методика тестирования

Смоделируем типовой процесс подготовки Администратором информационной безопасности ключевых документов для организации ЭДО:

- генерируется контейнер закрытого ключа и запрос на сертификат открытого ключа;

- после прохождения в удостоверяющем центре процедуры сертификации из запроса получается сертификат;

- сертификат в совокупности с контейнером закрытого ключа образует готовую для использования ключевую информацию. Данную ключевую информацию, записанную на носителе, будем называть исходным ключевым документом;

- с исходного ключевого документа изготавливаются копии, которые записываются на отчуждаемые носители (далее будем называть их рабочими ключевыми документами) и передаются уполномоченным пользователям;

- после изготовления необходимого количества рабочих ключевых документовисходный ключевой документ уничтожается или депонируется на хранение в орган криптографической защиты информации.

В нашем случае мы не будем пользоваться услугами центров сертификации, а сгенерируем ключевой контейнер с самоподписанным сертификатом и разместим его в реестре компьютера (АРМа генерации ключевой информации), это и будет

исходный ключевой документ

. Затем скопируем ключевую информацию на Рутокен ЭЦП и JaCarta ГОСТ, изготовив

рабочие ключевые документы

. После этого уничтожим

исходный ключевой документ

, удалив из реестра ключевой контейнер. И, наконец, попробуем скопировать ключевую информацию с рабочих ключевых документов обратно в реестр.

Настройка криптопро csp 5.0 #

В операционной системе Windows: Нажимаем Пуск , переходим в папку Крипто-Про и выбираем пункт Инструменты Крипто-Про.

Далее переходим в раздел Облачный провайдер.

Настройка приложения mydss #

Запустите установленное приложение MyDss. Для начала работы вам предложат от сканировать QR-код. Приложение отправит запрос на доступ к камере телефона, нажмите Разрешить. Возьмите бланк сертификата, выданного вам в УЦ и отсканируйте напечатанный QR-код.

Укажите имя сохраняемого ключа(Оно может быть любым, например: «Облачная подпись для Торгов»). Так же вам потребуется выбрать способ подтверждения (без пароля, пароль, отпечаток пальца, face ID). После всех этих действий приложение будет готово к работе.

Начнём с главного

Основной головной болью при переводе любой ИТ-системы «в облако» становится боль «безопасников» (и помогающих им юристов), связанная с передачей «туда» информации для обработки или хранения.

Если раньше эта информация не покидала некоторого защищённого периметра, и можно было сравнительно легко обеспечить её конфиденциальность, то в облаке само понятие периметра отсутствует. При этом ответственность за обеспечение конфиденциальности информации в каком-то смысле «размывается» между её владельцем и поставщиком облачных услуг.

То же самое происходит и с ключом ЭП, передаваемым в облако. Более того, ключ ЭП – это не просто конфиденциальная информация. Ключ должен быть доступен только одному лицу – его владельцу. Таким образом, доверие к облачной подписи определяется не только личной ответственностью пользователя, но и безопасностью хранения и использования ключа на сервере и надежностью механизмов аутентификации.

В настоящее время проводятся сертификационные испытания нашего решения КриптоПро DSS. Это сервер облачной ЭП, хранящий ключи и сертификаты пользователей и предоставляющий аутентифицированный доступ к ним для формирования электронной подписи.

Оба упомянутых выше аспекта безопасности облачной ЭП в частности являются предметом исследований, проводимых в ходе испытаний КриптоПро DSS. В то же время, стоит отметить, что существенная часть этих вопросов уже рассмотрена в рамках тематических исследований СКЗИ «ПАКМ КриптоПро HSM», на котором основывается КриптоПро DSS.

В нашей стране пока слабо проработаны организационно-правовые аспекты применения облачной ЭП, поэтому в данной статье мы рассмотрим КриптоПро DSS с точки зрения требований к серверу подписи, разработанных Европейским Комитетом по Стандартизации (CEN).Наше будущее

Решение КриптоПро DSS поддерживает широкий набор методов аутентификации, среди которых для каждой задачи возможно подобрать подходящий. Надёжность наиболее безопасных из них соответствует самым строгим критериям европейских требований CEN/TS 419241 и, как мы рассчитываем, в недалёком будущем будет подтверждена сертификатом соответствия ФСБ России.

Алексей Голдбергс,

заместитель технического директора

ООО “КРИПТО-ПРО”

Станислав Смышляев, к.ф.-м.н.,

начальник отдела защиты информации

ООО “КРИПТО-ПРО”

Павел Смирнов, к.т.н.,

заместитель начальника отдела разработок

ООО “КРИПТО-ПРО”

Первый шаг. авторизоваться в криптопро dss.

Для этого нужно пройти регистрацию или войти с уже имеющимися учетными данными.

После авторизации становится доступен раздел «Сертификаты». Если нет действующих сертификатов, то можно создать запрос на новый сертификат. Для этого нужно выбрать УЦ и заполнить необходимые поля. При создании запроса в сервисе будет создан контейнер с ключами, и получен сертификат электронной подписи. В реальном обстоятельствах, ключ электронной подписи выдает Удостоверяющий центр.

Перенос эцп в облако – инструкции по 1с от scloud

В облако могут быть перенесены только крипто ключи выпущенные с СКЗИ КриптоПро.

Перенос производится в 2 этапа, они описаны ниже.

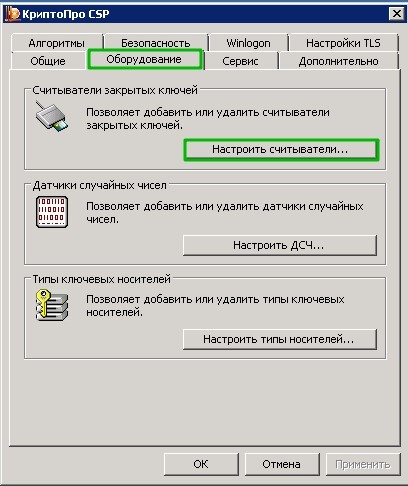

Откройте панель управления средства криптографической защиты информации (СКЗИ) КриптоПро CSP («Пуск» – «Панель управления» – «КриптоПро CSP») от имени администратора (Вкладка «Общие» – «Запустить от имени администратора») и перейдите на вкладку «Оборудование» (Рисунок 1).

Рисунок 1 – Настройка считывателей

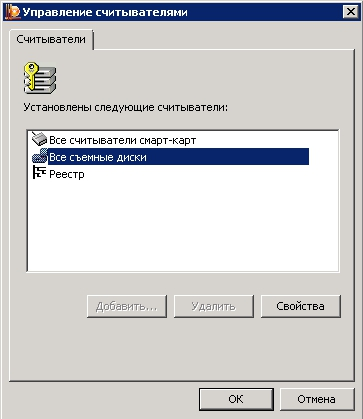

Нажмите кнопку «Настроить считыватели…». Считыватель USB флеш-накопителя и дискет устанавливается по умолчанию при установке КриптоПро CSP. Проверьте, что на закладке «Считыватели» присутствует пункт «Все съемные диски». В случае, если пункт «Все съемные диски» отсутствует, его необходимо добавить через кнопку «Добавить…» (Рисунок 2).

Рисунок 2 – Управление считывателями

Убедитесь, что чистый USB флеш-накопитель подключен и доступен.

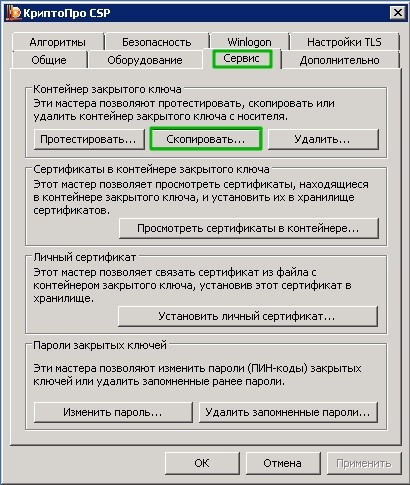

Перейдите на вкладку «Сервис» и нажмите кнопку «Скопировать».

Рисунок 3 – Вкладка «Сервис» кнопка «Скопировать»

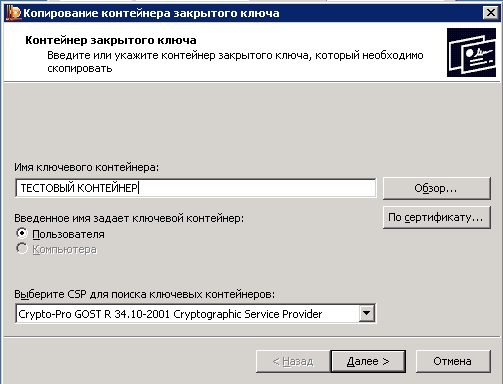

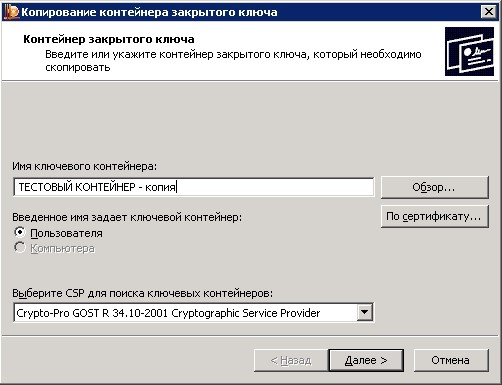

Откроется окно «Копирование контейнера закрытого ключа».

После того, как ключевой контейнер будет найден, нажмите кнопку «Далее». Если на доступ к закрытому ключу установлен пароль, то он будет запрошен.

Введите пароль и нажмите кнопку «ОК». Откроется окно ввода параметров нового контейнера закрытого ключа (Рисунок 4).

Рисунок 4 – Окно ввода параметров нового контейнера закрытого ключа

Откроется окно «Копирование контейнера закрытого ключа» (Рисунок 5).

Рисунок 5 – Окно «Копирование контейнера закрытого ключа»

Введите имя нового ключевого контейнера и установите переключатель «Введенное имя задает ключевой контейнер» в положение «Пользователь».

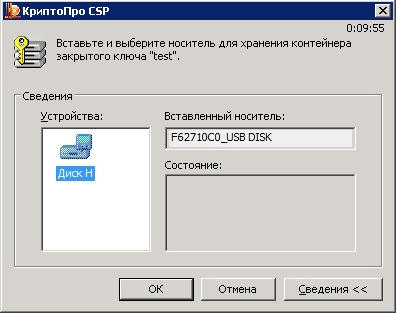

Нажмите кнопку «Готово». Откроется окно, в котором необходимо выбрать USB флеш-накопитель для размещения скопированного контейнера (Рисунок 6).

Рисунок 6 – Окно выбора носителя

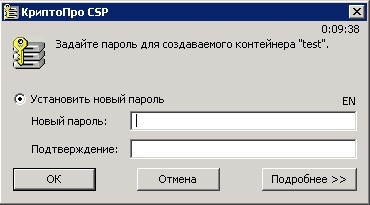

Нажмите кнопку «ОК». Откроется окно создания пароля на доступ к контейнеру закрытого ключа (Рисунок 7).

Рисунок 7 – Окно ввода пароля

На данном шаге следует создать пароль для нового контейнера закрытого ключа и подтвердите его. Этим паролем будет защищена цифровая подпись, его понадобится вводить при каждом обращении к ней. После ввода необходимых данных нажмите кнопку «ОК». Средство криптографической защиты информации (СКЗИ) «КриптоПро CSP» осуществит копирование контейнера закрытого ключа на USB флеш-накопитель.

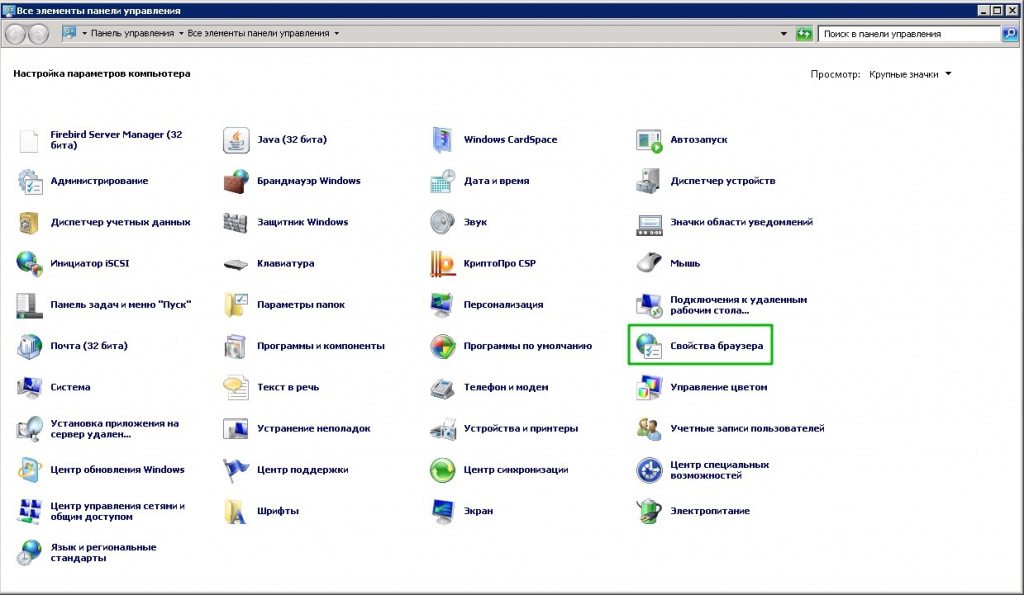

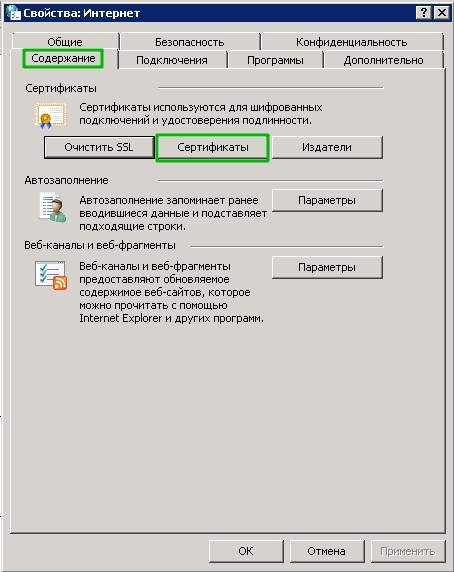

Для копирования открытого ключа ЭЦП запустите панель настройки Internet Explorer («Пуск» – «Панель управления» – «Свойства браузера» (Рисунок 8)) и перейдите на вкладку «Содержание» (Рисунок 9).

Рисунок 8 – «Панель управления» – «Свойства браузера»

Рисунок 9 – «Свойства браузера» – «Содержание» – «Сертификаты»;

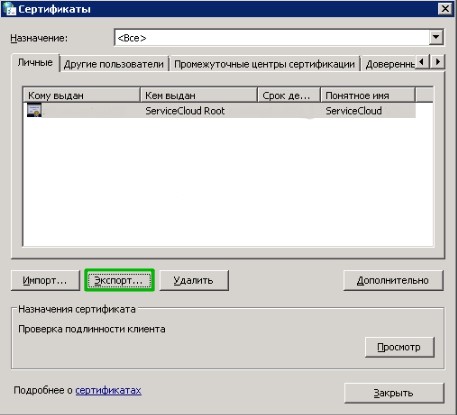

На вкладке «Содержание» нажмите на кнопку «Сертификаты». В окне «Сертификаты» выберете связанный с закрытым ключом сертификат ЭЦП и нажмите кнопку «Экспорт…» (Рисунок 10).

Рисунок 10 – Оснастка «Сертификаты»

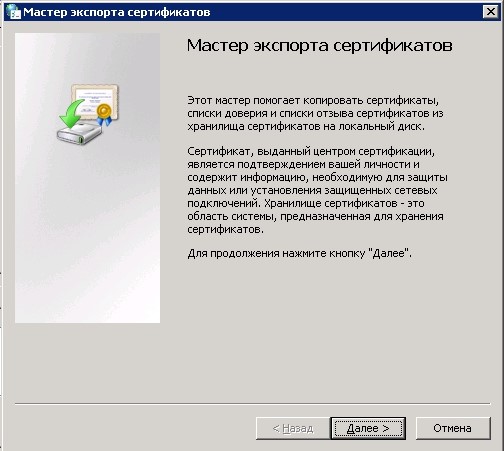

Откроется окно «Мастер экспорта сертификатов» (Рисунок 11).

Рисунок 11 – Мастер экспорта сертификатов

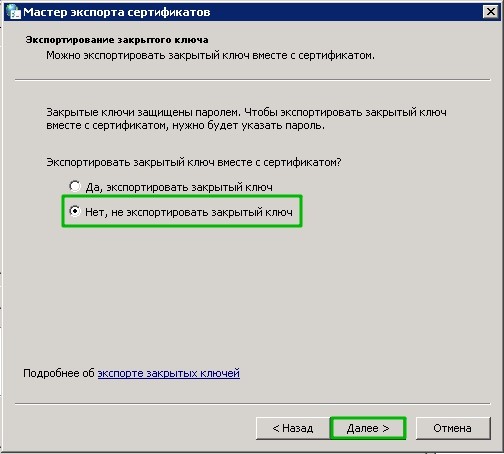

В открывшемся окне мастера экспорта сертификатов нажмите кнопку «Далее». На следующем шаге откажитесь от экспорта закрытого ключа, установив флажок «Нет, не экспортировать закрытый ключ» (Рисунок 12) и нажмите кнопку «Далее».

Рисунок 12 – Выбор типа ключей для экспорта

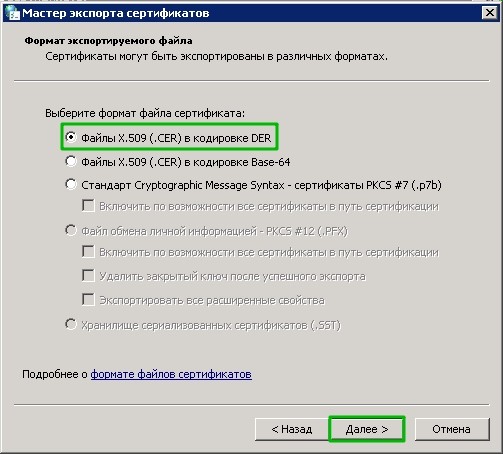

На следующем шаге выберете формат файла сертификата ЭЦП, установив переключатель в поле «Файлы X.509 (.CER) в кодировке DER», и нажмите кнопку «Далее» (Рисунок 13).

Рисунок 13 – Выбор формата файла сертификата ЭЦП

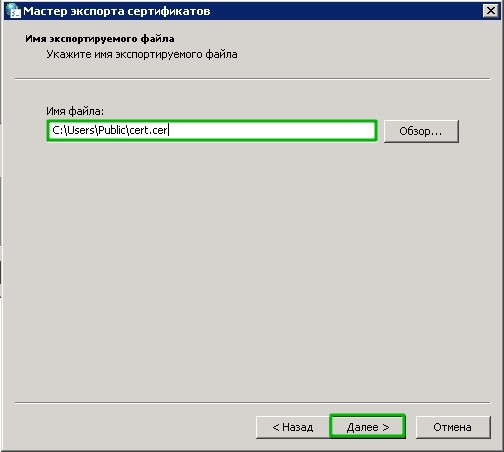

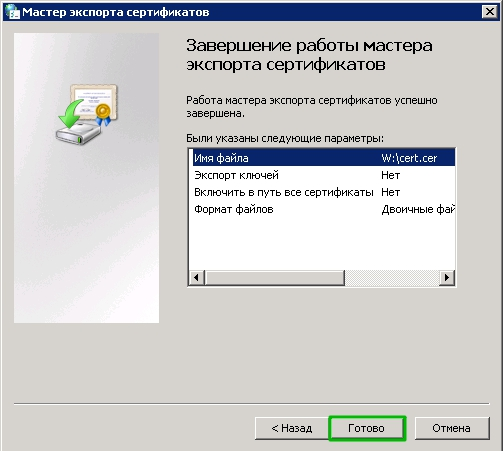

На завершающем этапе укажите имя и расположение файла и нажмите кнопку «Далее». На последнем шаге мастера проверьте выбранные параметры и нажмите кнопку «Готово» (Рисунки 14 и 15).

Рисунок 14 – Указание пути сохранения и наименования сертификата

Рисунок 15 – Сохранение сертификата ЭЦП

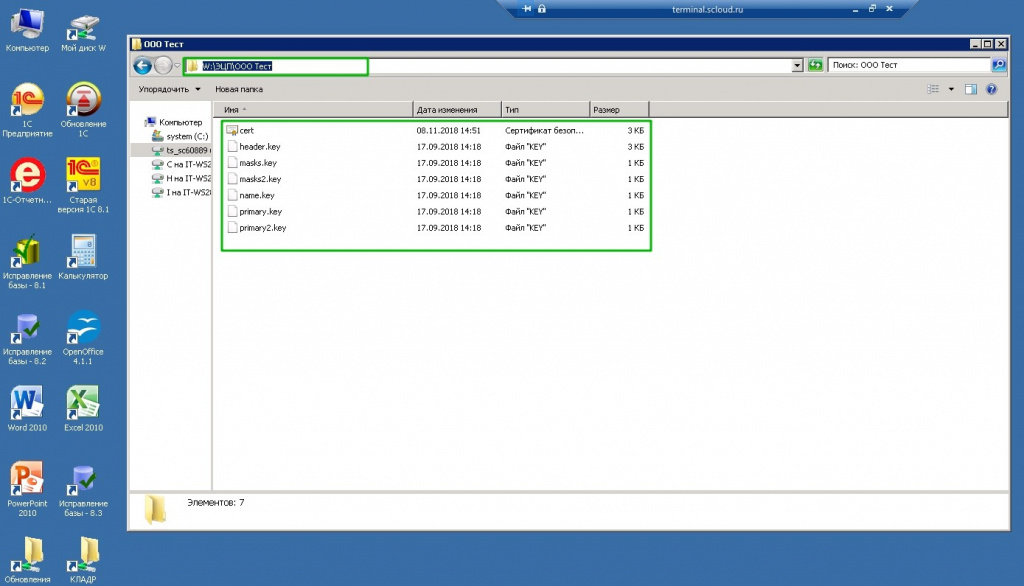

Файлы полученные в результате вышеописанных манипуляций следует поместить в папку и скопировать в облако по пути «W:ЭЦП». Данная папка доступна только основному пользователю.

В результате должно получиться примерно следующее «W:ЭЦПООО Тест» (рисунок 16).

Рисунок 16 – ЭЦП скопирован в облако.

Далее следует составить обращение в техническую поддержку с просьбой установить ЭЦП.

Установка производится специалистами по информационной безопасности, они работают по будням с 9 до 18 по Мск. В заявке следует указать название папки, в которую вы сохранили ЭЦП.

Если Ваши ключи выпущены с помощью СКЗИ VipNet, то работать на терминальной ферме (через удаленный рабочий стол или RemoteApp) они не будут. В таком случае работа может производиться на локальном ПК с использованием тонкого клиента, подробнее об установке и работе в тонком клиенте .

Если вариант работы в тонком клиенте Вам не подходит, то ЭЦП следует перевыпустить через КриптоПро, по вопросу одобрения заявки на переиздание сертификата следует обращаться в свою обслуживающую организацию.

По-новому взглянем на наш тестовый стенд

В качестве одного из ключевых носителей использовался Рутокен ЭЦП. Через «Панель управления Рутокен» о нем можно получить следующую информацию:

В последней строке указана фраза «Поддержка КриптоПРО ФКН: Нет», а это значит, что на токене нет апплета, с которым умеет работать СКЗИ КриптоПРО CSP. Таким образом, реализация технологии ФКН с использованием СКЗИ и токенов, описанных в конфигурации тестового стенда, невозможна.

Аналогичная ситуация и с JaCarta ГОСТ. Более того, СКЗИ КриптоПРО CSP, по крайней мере та версия, которая использовалась в тестовом стенде, использует данные ключевые носители как «обычные токены», которые, в свою очередь, являются просто носителями ключа.

Это утверждение очень просто подтвердить. Для этого надо поставить СКЗИ КриптоПРО CSP на чистую машину без драйверов от токенов и подключить токен JaCarta ГОСТ. ОС Windows 7 обнаружит токен JaCarta ГОСТ как «Устройство чтения смарт-карт Microsoft Usbccid (WUDF)». теперь можно попробовать создать ключ на токене и скопировать его в реестр компьютера. Весь функционал СКЗИ успешно отработает.

Проведение тестирования

1. Создадим

исходный ключевой документ

2.Сформируем

рабочие ключевые документы

3.Уничтожим исходный ключевой документ

4. Скопируем ключевую информацию из

рабочих ключевых документов

Как мы видим, ключевая информация успешно скопирована или, другим языком, извлечена из токенов с неизвлекаемым ключом. Получается, что производители токенов и СКЗИ врут? На самом деле нет, и ситуация сложнее, чем кажется на первый взгляд. Исследуем матчасть по токенам.

Третий шаг. установить сертификат из dss в локальное хранилище.

Найти в папке Tools утилиту cptools и запустить ее. входящую в дистрибутив КриптоПро Cloud CSP.

Установка на смартфоне приложения mydss #

Запускаем приложение Play Маркет или Apple store в зависимости от типа вашего устройства. В форме поиске, введите myDSS и нажмите кнопку Установить. После окончания установки нажимаем на кнопку Открыть.

Установка скзи криптопро csp 5 #

Для начала работы с вашей облачной подписью необходима установленная ОС Windows 7, 8,8.1 или 10. Необходимо проверить, что у вашей Операционной Системы установлены все последние обновления. Для этого запустите Центр Обновления Windows и произведите поиск и обновления компонентов Windows.Основным элементом для работы с облачной подписью является установленное и настроенное КриптоПро CSP 5.0.

Четвертый шаг. установить сертификат из криптопро dss в криптоарм.

В начале открываем программу КриптоПро CSP. Выбираем вкладку «Сервис» и кнопку «Просмотреть сертификаты в контейнере…».

В списке ключевых контейнеров находим тот, чей тип считывателя называется DSS keys.

Выбрав нужный контейнер, нажать «OK» и «Далее». Затем в окне «Сертификат для просмотра» нажимаем «Установить». Появится сообщение об успешной установке сертификата в хранилище «Личные». Нажимаем «Готово».

Сертификат из облачного хранилища КриптоПро DSS успешно установлен. Открываем программу КриптоАРМ находим его в «Личном хранилище сертификатов». С этого момента, данный сертификат можно использовать для подписи любых файлов, находящихся на локальном компьютера.

Ключ подписи по прежнему хранится в облаке. Интернет и телефон по прежнему необходимы для подписи. Но теперь вы можете подписывать любые файлы без ограничений. Можете подписывать их прямо с рабочего стола не запуская браузер и не заходя на страницу веб-сервиса. Или подписывать из знакомого приложения.

Резюмируя, порталы и веб-сервисы, предлагающие облачную подпись становятся с каждым годом все более доступными и массовыми. Но в силу своей специфики у такого вида подписей есть ряд ограничений, главное из которых привязанность к определенной информационной системе.