- Что делать?

- Начало конца

- Padding oracle атаки

- Ru1041 – база знаний – сервер документации рутокен

- Выбор параметров — трудная задача

- Генерация простых чисел

- Исправляется ошибка утм 3.0.8 так

- Не запускается утм егаис. блокировка антивирусом

- Не удалось подписать документ егаис

- Открытая экспонента e

- Пару слов об алгоритме rsa

- Получить rsa-ключ | сбис помощь

- Пример выявления ошибки №1.

- Пример выявления ошибки №2.

- Секретная экспонента d

- Утм егаис не запускается

- Утм недоступен

- Хватит использовать rsa. серьезно.

- Шаг 1. переключение в режим администрирования

- Шаг 2. очистка pki раздела

Что делать?

Люди часто предпочитают использовать RSA, потому что они считают, что это концептуально проще, чем запутанный протокол DSA или криптография с эллиптической кривой (ECC). Но хотя RSA интуитивно понятнее, ему очень не хватает защиты от дурака.

Прежде всего, распространенным заблуждением является то, что эллиптика очень опасна, потому что выбор плохой кривой может всё свести на нет. Верно то, что выбор кривой имеет большое влияние на безопасность, но одним из преимуществ использования ECC является то, что выбор параметров может быть сделан публично.

Криптографы делают выбор параметров за вас, так что разработчикам просто нужно генерировать случайные байты данных для использования в качестве ключей. Разработчики теоретически могут построить реализацию ECC с ужасными параметрами и не смогут проверить наличие таких вещей, как некорректные точки кривой, но они, как правило, этого не делают.

Вероятное объяснение состоит в том, что математика, стоящая за ECC, настолько сложна, что очень немногие люди чувствуют себя достаточно уверенно, чтобы ее реализовать. Другими словами, этот страх заставляет людей использовать библиотеки, созданные криптографами, которые знают своё дело. RSA, с другой стороны, настолько прост, что его можно (плохо) реализовать за час.

Во-вторых, любое согласование ключей на основе алгоритма Диффи-Хеллмана или схема подписи (включая варианты эллиптической кривой) не требуют выравнивания и, следовательно, полностью устойчивы к атакам Padding Oracle. Это серьезная победа, учитывая, что у RSA очень длинный послужной список попыток избежать этого класса уязвимостей.

Мы рекомендуем использовать Curve25519 для обмена ключами и ed25519 для цифровых подписей. Шифрование должно выполняться с использованием протокола ECIES, который сочетает в себе обмен ключами ECC с алгоритмом симметричного шифрования. Curve25519 была разработана чтобы полностью предотвратить классы атак, которые могут случиться с другими кривыми, а еще она очень быстрая.

Начало конца

Для работы RSA требуется выбрать довольно много параметров. К сожалению, невинные на первый взгляд методы их выбора могут навредить безопасности. Давайте пройдемся по каждому из них и посмотрим, какие неприятные сюрпризы вас ждут.

Padding oracle атаки

Как мы уже выяснили выше, простое использование RSA «из коробки» не совсем работает. Например, схема RSA, изложенная во введении, будет создавать идентичные шифротексты, если один и тот же открытый текст когда-либо шифровался более одного раза. Это проблема, потому что это позволит злоумышленнику узнать содержание сообщения из контекста, не имея возможности расшифровать его.

Ru1041 – база знаний – сервер документации рутокен

Зайдите на сайт http://egais.ru/ (Internet Explorer 9.0 или выше) и перейдите по ссылке “Войти в личный кабинет”.

Нажмите кнопку “Ознакомиться с условиями и проверить их выполнение”

Проверьте, что Рутокен ЭЦП 2.0 вставлен и нажмите кнопку “Начать проверку”

Если во время проверки выполнения условий для подключения к личному кабинету возникла ошибка “Не установлен программный компонент для работы с электронной подписью с использованием Web-браузера Internet Explorer (Фсрар-Крипто 3)“, выполните действия, указанные в инструкции ниже:

Если во время проверки выполнения условий для подключения к личному кабинету возникла “Не обнаружен аппаратный ключ. Перед следующей проверкой вставьте аппаратный ключ. (возможно не установлены драйверы аппаратного ключа, скачайте с сайта производителя аппаратного ключа)“, выполните действия, указанные в инструкции ниже:

Проверка условий должна завершиться успехом.

Нажмите кнопку “Перейти в Личный кабинет”.

§

§

Выбор параметров — трудная задача

Общим для всех этих атак на параметры является то, что общее количество возможных вариантов параметров намного больше, чем количество безопасных вариантов.

Предполагается, что разработчики сами будут управлять этим сложным процессом отбора, поскольку всё, кроме открытой экспоненты, должно генерироваться при инициализации.Нет простых способов проверить надежность параметров. Вместо этого разработчикам нужна серьёзная математическая база, наличие которой не следует ожидать от рядовых сотрудников.

Генерация простых чисел

Безопасность RSA основана на том факте, что имея большое число

N

, являющееся произведением двух простых чисел

pq

, разложение

N

на простые множители, не зная

pq

сделать трудно. Разработчики несут ответственность за выбор простых чисел, составляющих модуль RSA. Этот процесс чрезвычайно медленный по сравнению с генерацией ключей для других криптографических протоколов, где достаточно просто выбрать несколько случайных байтов.

Поэтому, вместо того чтобы генерировать действительно случайное простое число, разработчики часто пытаются создавать числа определенной формы. Это почти всегда плохо кончается. Существует много способов выбора простых чисел таким образом, чтобы факторинг

N

был простым. Например,

pq

должны быть глобально уникальными. Если

p

или

q

когда-либо повторно используются в других модулях RSA, то оба множителя можно легко вычислить с помощью алгоритма GCD. Плохие генераторы случайных чисел делают этот сценарий довольно вероятным, и исследования показали, что примерно 1% трафика TLS в 2021 году было подвержено такой атаке.

Более того, p и q должны быть выбраны независимо друг от друга. Если p и q совместно используют приблизительно половину своих старших битов, то N может быть вычислено с использованием метода Ферма.

На самом деле, даже выбор алгоритма тестирования простоты может иметь последствия для безопасности. Пожалуй, самая широко разрекламированная атака — это уязвимость ROCA в RSALib, которая затронула многие смарт-карты, модули доверенных платформ и даже ключи Yubikey.

Здесь при генерации ключей используются только простые числа определенной формы для ускорения вычислений. Простые числа, сгенерированные таким образом, тривиально обнаружить, используя хитрые приемы теории чисел. Как только слабая система была распознана, специальные алгебраические свойства простых чисел позволяют злоумышленнику использовать метод Копперсмита для разложения N.

Стоит учитывать, что ни в одном из этих случаев генерация простых чисел таким образом не является очевидным фактом, приводящем к полному отказу системы. Всё потому, что малозначимые теоретико-числовые свойства простых чисел оказывают существенное влияние на безопасность RSA.

Исправляется ошибка утм 3.0.8 так

Для Рутокен 2.0 в конфигурационных файлах в УТМ заменить следующие строки :

gost.pkcs11.library.path=C:WindowsSystem32rtPKCS11ECP.dll gost.library.path=C:WindowsSystem32rttranscrypt.dll rsa.library.path=C:WindowsSystem32rtPKCS11ECP.dll

rsa.library.path=C:WindowsSystem32rtPKCS11ECP-replica.dll gost.library.path=C:WindowsSystem32libtranscrypt.dll gost.pkcs11.library.path = C:WindowsSystem32rtPKCS11ECP.dll

Соответственно для win 64 изменить название папки System32

Если ничего не помогло, то попробуйте переустановить УТМ – инструкция

Не запускается утм егаис. блокировка антивирусом

rtpkcs11ecp-replica.dll отказано в доступе

С недавнего времени было замечено, что антивирусные программы стали блокировать файлы УТМ, принимая их за вирусы.

Данная ситуация происходит на компьютерах, на которых установлен Windows Defender (защитник Windows), в ОС Windows 10 он установлен по умолчанию.

Также проблемы с УТМ возникает на ПК с установленным антивирусом MS Security Essentials.

Для запуска УТМ достаточно восстановить файлы из карантина и добавить в исключение антивируса.

- Добавление УТМ в исключение защитника Windows

- Исключение из карантина защитника Windows 10

- Открытие порта в брандмауэре для УТМ

Как узнать почему не работает УТМ ЕГАИС?

Где искать причину неисправности?

Если ваш УТМ перестал работать или работает нестабильно (постоянно отключается, теряется связь с ЕГАИС), то требуется определить причину неисправности.

Все ошибки о неисправности УТМ пишет в лог-файлах своих служб. Как правило достаточно посмотреть лог файлы службы обновления и транспорта для диагностики неисправности.

Лог-файлы этих служб находятся тут:

- C:UTMupdaterlupdate.log – лог службы обновления

- C:UTM ransporterltransport_info.log – лог службы транспорта

Указанные файлы открываются программой Блокнот, которая является штатной программой MS Windows. Файлы, как правило, содержат очень много текстовой информации, поэтому файл может быть большого размера.

В лог-файлах содержится очень много информации, которая помогает выявить неисправности УТМ ЕГАИС. В них записывается каждый шаг работы УТМ, а в случае возникновения ошибки выводится подробная информация об ошибке.

Самые свежие события УТМ ЕГАИС находятся в конце файла, поэтому если у вас случился сбой, то для выявления ошибки:

- – откройте и промотайте файл до самого конца;

- – ищите строку с надписью ERROR и расшифровкой ошибки, как в примере ниже.

Имея текст ошибки на руках, исправить неисправности УТМ можно достаточно быстро и даже без привлечения специалистов.

Не имеет значения, какой ключ (Рутокен, JaCarta или иной) Вы используете, какая операционная система у вас на компьютере, оптовик или розница. Обо всех неполадках вам сообщит УТМ прямо в лог файлы, даже если не смог запуститься.

Примеры того, как найти ошибку в УТМ и исправить ее самостоятельно

Пример выявления ошибки №1.

Например, в вашем файле C:UTM ransporterltransport_info.log в самом конце файла есть информация об ошибке:

2021-09-24 10:16:28,057 INFO ru.centerinform.crypto.c – Инициализации криптобиблиотеки

2021-09-24 10:16:28,171 ERROR ru.centerinform.crypto.c – Ошибка инициализации криптобиблиотеки

at sun.security.pkcs11.wrapper.PKCS11.C_Login(Native Method)

at ru.centerinform.crypto.j.a(Unknown Source)

Не удалось подписать документ егаис

Ошибка подписания документа ЕГАИС:

Описание:

При отправке документа в ЕГАИС высвечивается сообщение: «Не удалось подписать документ. Проверьте, вставлен ли ключ, и повторите отправку».

Статус сменился на: «Ошибка отправки в ЕГАИС».

Причина:

В момент отправки документа в ЕГАИС носитель с электронной подписью не был вставлен в компьютер, либо ключ не синхронизировался с системой.

Решение:

- Вставьте в компьютер носитель ЭЦП для ЕГАИС. Если ключ был установлен в ПК, извлеките его и вставьте заново.

- Повторите отправку документа. Дождитесь его регистрации в ЕГАИС.

Если предложенное решение не помогло, обратитесь в службу технической поддержки.

Открытая экспонента e

Как и в случае c секретной экспонентой, разработчики хотят использовать небольшие открытые экспоненты, чтобы сэкономить на шифровании и проверке подписей. Обычно в этом контексте используются простые числа Ферма, в частности e = 3, 17 и 65537.

Несмотря на то, что криптографы рекомендуют использовать 65537, разработчики часто выбирают e = 3, что приводит к множеству уязвимостей в криптосистеме RSA.

(Тут разработчики использовали e = 1, который на самом деле не шифрует открытый текст вообще.)

Когда e = 3 или схожего размера, многое может пойти не так. Маленькие открытые экспоненты часто сочетаются с другими распространенными ошибками, позволяющими злоумышленнику расшифровать определенные шифротексты или факторизовать N.

Например, атака Франклина-Рейтера позволяет злоумышленнику дешифровать два сообщения, которые связаны известным, фиксированным расстоянием. Другими словами, предположим, что Алиса посылает Бобу только «купить» или «продать». Эти сообщения будут связаны известным значением и позволят злоумышленнику определить, какие из них означают «купить», а какие «продать», не расшифровывая сообщения. Некоторые атаки с маленькой e могут даже привести к восстановлению ключа.

Если открытая экспонента маленькая (не только 3), злоумышленник, который знает несколько бит секретного ключа, может восстановить оставшиеся биты и сломать криптосистему. Хотя многие из этих e = 3-атак на RSA можно пофиксить выравниванием (padding), разработчики, которые сами реализуют RSA, чрезвычайно часто забывают его использовать.

Подписи RSA также уязвимы для маленьких публичных экспонент. В 2006 году Блейхенбахер обнаружил атаку, которая позволяет злоумышленникам подделывать произвольные подписи во многих реализациях RSA, в том числе используемых в Firefox и Chrome.

Это означает, что любой сертификат TLS из уязвимой реализации может быть подделан. Эта атака использует тот факт, что многие библиотеки используют небольшую публичную экспоненту и не делают простую проверку выравнивания при обработке подписей RSA. Атака Блейхенбахера на подпись настолько проста, что включена во многие упражнения на курсах криптографии.

Пару слов об алгоритме rsa

Если знаете, как работает RSA, эту часть можно пропустить.

RSA — криптосистема с открытым ключом, у которой есть два применения.

Первый — шифрование, когда Алиса публикует свой открытый ключ и Боб, зная его, может зашифровать сообщение, которое сможет прочитать только Алиса, расшифровав его своим закрытым ключом.

Второй — цифровая подпись, которая позволяет Алисе подписать сообщение своим закрытым ключом так, чтобы все могли проверить эту подпись с помощью её открытого ключа.

Оба алгоритма отличаются незначительными деталями, поэтому будем их называть просто RSA.

Чтобы начать работать с RSA, Алисе нужно выбрать два простых числа p и q, которые вместе образуют группу чисел по модулю N = pq. Потом Алисе нужно выбрать открытую экспоненту e и секретную d такие, что e и d должны быть взаимно просты.Как только эти параметры будут выбраны, Боб может послать Алисе сообщение M, вычислив

Цифровая подпись происходит ровно наоборот. Если Алиса хочет подписать сообщение, она вычисляет подпись

Вот как бы и всё, это основная идея. К Padding oracles мы вернёмся попозже, а пока давайте посмотрим что можно сделать если параметры RSA выбраны неверно.

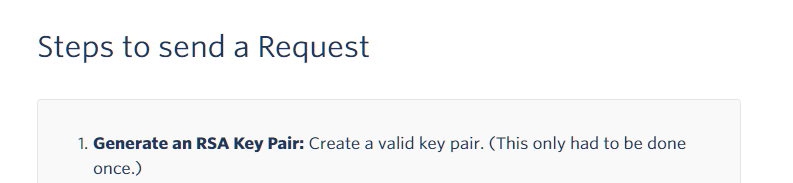

Получить rsa-ключ | сбис помощь

Для работы в системе ЕГАИС помимо электронной подписи требуется RSA-ключ. Получить его можно в личном кабинете ЕГАИС. Для входа используйте браузер Internet Explorer 11 версии.

Если не удалось войти в личный кабинет ЕГАИС или на компьютере установлена операционная система Windows XP, которая не поддерживает браузер Internet Explorer 11 версии, сгенерируйте RSA-ключ через УТМ.

Нашли неточность? Выделите текст с ошибкой и нажмите ctrl enter.

Пример выявления ошибки №1.

Например, в вашем файле C:UTMtransporterltransport_info.log в самом конце файла есть информация об ошибке:

Пример выявления ошибки №2.

Решаем проблему самостоятельно.

Секретная экспонента d

Поскольку использование закрытого ключа большого размера отрицательно влияет на время расшифровки и подписи, у разработчиков есть стимул выбирать небольшую

d

, особенно в случаях устройств с низким потреблением энергии, таком как смарт-карты. Тем не менее, злоумышленник

, когда

d

меньше корня 4-й степени из

N

. Вместо этого разработчикам стоит выбирать большое значение

d

, так, чтобы для ускорения дешифрования могла бы использоваться

. Однако сложность этого подхода увеличивает вероятность незначительных ошибок реализации, которые могут привести к восстановлению ключа.

Вы скажете, что обычно при инициализации RSA вы сначала генерируете модуль, используете фиксированную открытую экспоненту, а затем выбираете секретную?Да, это предотвращает атаки с маленькой секретной экспонентой, если вы всегда используете одну из рекомендуемых открытых экспонент e.

Утм егаис не запускается

После обновления УТМ для ЕГАИС до версии 3.0.8, у многих появляется данная ошибка:

Утм недоступен

Ошибки недоступности УТМ ЕГАИC. Проверить транспортный модуль на ошибки можно с помощью proverka_utm.zip.

- Выйдите из всех программ;

- Запустите файл от имени администратора;

- После проверки, программа автоматически запустит УТМ в новом окне браузера;

Можете приступать к работе с ЕГАИС.

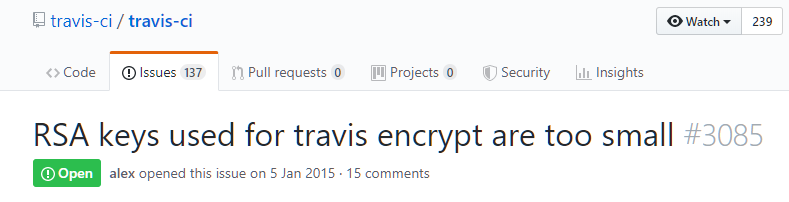

Хватит использовать rsa. серьезно.

(Twilio

использует RSA ключи)

(Travis CI до сих пор использует 1024 битные ключи и не даёт их заменить)

RSA был важной вехой в развитии безопасных коммуникаций, но последние два десятилетия криптографических исследований сделали его устаревшим. Алгоритмы на эллиптических кривых как для обмена ключами, так и для цифровых подписей были стандартизированы еще в 2005 году и с тех пор были интегрированы в интуитивно понятные и устойчивые к неправильному использованию библиотеки, такие как libsodium.

Тот факт, что RSA все еще широко используется в наши дни, указывает как на ошибку со стороны криптографов из-за неадекватного описания рисков, присущих RSA, так и со стороны разработчиков, переоценивающих свои способности успешно развертывать его. Security сообщество должно начать думать об этом как о стадной проблеме — хоть некоторые из нас и могут быть в состоянии ориентироваться в чрезвычайно опасном процессе настройки или реализации RSA, исключения дают понять разработчикам, что в некотором роде RSA еще актуален.

Несмотря на множество предостережений и предупреждений на StackExchange и GitHub README, очень немногие люди верят, что именно они испортят RSA, и поэтому они продолжают поступать безрассудно. В конечном счете ваши пользователи будут платить за это. Вот почему мы все должны согласиться с тем, что использование RSA в 2021 году совершенно неприемлемо. Без исключений.

Оригинал статьи на английском.

VirgilSecurity, Inc. разрабатывает open source developer friendly SDK и сервисы для защиты данных. Мы позволяем разработчикам использовать существующие алгоритмы с минимальным риском для безопасности.

P.S. рекоммендую так же почитать о встраивании бекдора в публичный ключ RSA.

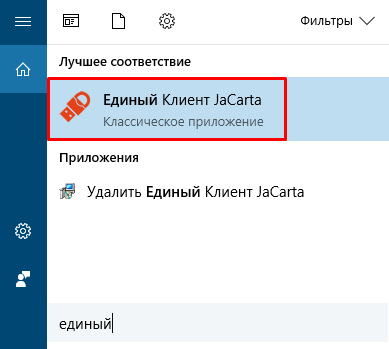

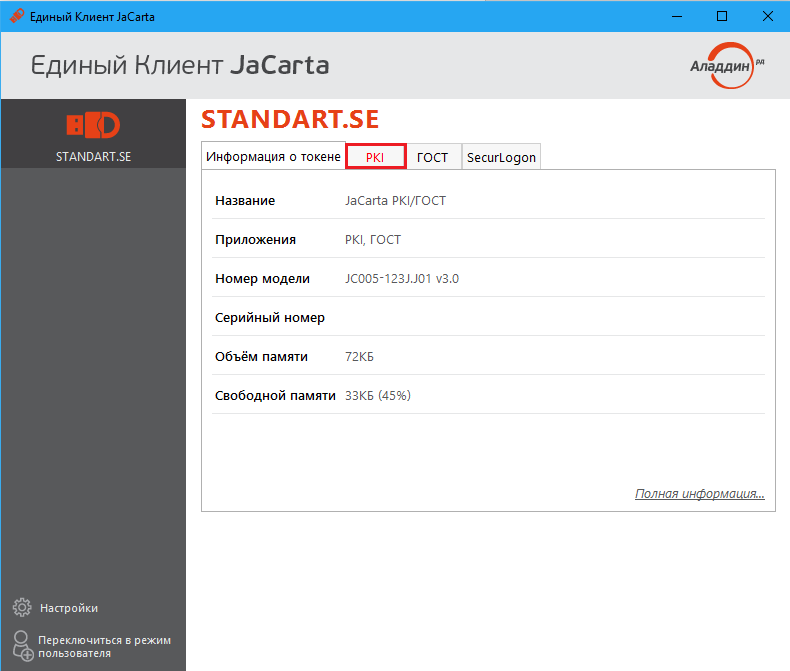

Шаг 1. переключение в режим администрирования

В меню «Пуск» найдите приложение «Единый клиент JaCarta» и откройте его.

Рис. 1. Единый клиент JaCarta

Откроется рабочая область программы.

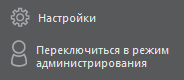

В левом нижнем углу нажмите на ссылку «Переключиться в режим администрирования».

Рис. 2. Переключение в режим администрирования

Вновь откроется рабочая область программы. Перейдите на вкладку PKI.

Рис. 3. Информация о токене

ПРИМЕЧАНИЕ: Перед тем как продолжить, убедитесь, что раздел PKI не заблокирован.

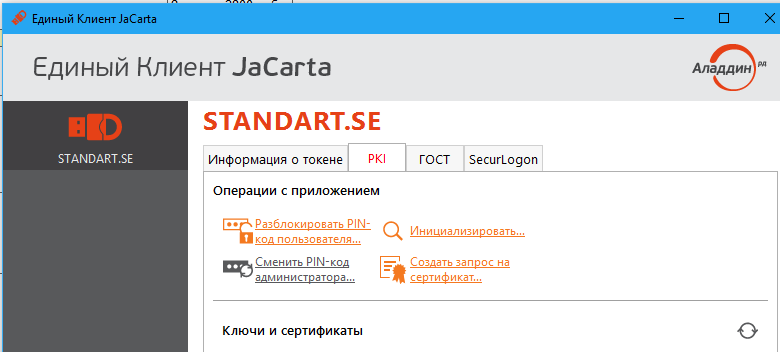

Шаг 2. очистка pki раздела

На вкладке PKI в панели «Операции с приложением» нажмите на ссылку «Инициализировать…».

Рис. 4. Операции с приложением

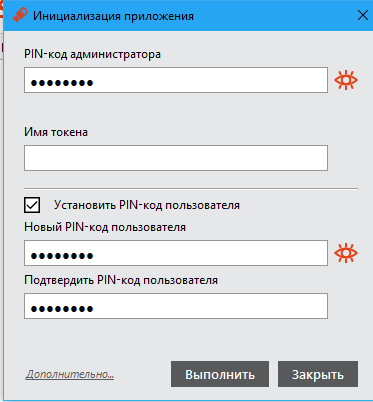

Для инициализации получите разрешение и укажите данные для пользователя:

1. PIN-код администратора – по умолчанию 00000000

2. PIN-код пользователя – по умолчанию 11111111

Рис. 5. Инициализация приложения

После ввода данных нажмите «Выполнить».

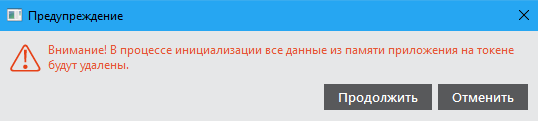

Появится уведомление о том, что при инициализации будет удален старый PKI сертификат. Нажмите «Продолжить» для завершения.

Рис. 6. Предупреждение об удалении

После того как Вы очистили PKI раздел, он готов к записи нового сертификата.