Обновлено 11.09.2018

Добрый день! Уважаемые читатели и гости крупнейшего IT блога в России pyatilistnik.org. В прошлый раз мы разбирали ситуацию, что утилита КриптоПРО не видела токен Jacarta, согласитесь, что при решении этой проблемы было бы здорово иметь тестовый ключ с сертификатом, и параллельно ваш коллега мог бы тоже траблшутить. Еще тестовый сертификат CryptoPRO может быть полезен, при процедуре переноса контейнера КриптоПРО из реестра в случае с не экспортируемым закрытым ключом. Сегодня я вас научу генерировать нормальный, тестовый сертификат шифрования или подписи для разных задачу.

Содержание

- Что нужно знать перед настройкой

- Получение сертификата усиленной квалифицированной электронной подписи

- Подготовка рабочего места

- 1. Установка браузера «Спутник» со встроенным СКЗИ «КриптоПро CSP»

- 2. Установка браузеров «Яндекс.Браузер» и «Chromium GOST»

- Google chrome

- Инструкция по настройке компьютера и браузера «спутник» для работы на еат «березка»

- Инструкция, как проводить закупки по 44-фз на еат «березка»

- Как настроить браузер спутник для госзакупок? пошаговая инструкция

- Как настроить плагин криптопро в спутнике

- Как сформировать список доверенных узлов?

- Криптопро | браузер спутник

- Настраиваем браузер «спутник»

- Настройка браузера спутник

- Настройка параметров браузера

- Настройка рабочего места для работы с электронной подписью – эцп shop

- Проверка работы плагина «криптопро эцп browser plug-in»

- Устанавливаем и настраиваем криптопро эцп browser plug-in

- Устанавливаем сертификаты и «криптопро csp»

- Установка chromium gost

- Установка криптопро эцп browser plug-in

- Установка сертификатов и криптопро csp

- Установка скзи криптопро csp

- Установка яндекс.браузер

- Формируем список доверенных узлов

- Яндекс.браузер

|

a.sharikoff Оставлено | |

Добрый день, | |

|

basid Оставлено | |

|

a.sharikoff Оставлено | |

Хромиум Гост хочет CSP 5.0, а мы по некоторым причинам его пока не ставим, да и лицензий нет. | |

|

Санчир Момолдаев Оставлено | |

|

Санчир Момолдаев Оставлено | |

если УЦ квалифицированный, то такие настройки туда вносить нельзя | |

|

a.sharikoff Оставлено | |

УЦ неквалифицированный. | |

|

Санчир Момолдаев Оставлено | |

FYI. Статья написана в далеком 2019 году, но актуальна и на ноябрь 2021.

Каждый предприниматель и руководитель ООО пользуется электронной подписью. Помимо КЭП для ЕГАИС и облачных КЭП для сдачи отчетности, выдаваемых банками и бухгалтерскими сервисами, особый интерес представляют универсальные УКЭП на защищенных токенах. Такие сертификаты позволяют только логиниться на гос.порталы и подписывать любые документы, делая их юридически значимыми.

Благодаря сертификату КЭП на USB-токене можно удаленно заключить договор с контрагентом или дистанционным сотрудником, направить документы в суд; зарегистрировать онлайн-кассу, урегулировать задолженность по налогам и подать декларацию в личном кабинете на nalog.ru; узнать о задолженностях и предстоящих проверках на Госуслугах.

Представленный ниже мануал поможет работать с КЭП под macOS – без изучения форумов КриптоПро и установки виртуальной машины с Windows.

Содержание

Что нужно для работы с КЭП под macOS:

Устанавливаем и настраиваем КЭП под macOS

- Устанавливаем КриптоПро CSP

- Устанавливаем драйверы Рутокен

- Устанавливаем сертификаты

3.1. Удаляем все старые ГОСТовские сертификаты

3.2. Устанавливаем корневые сертификаты

3.3. Скачиваем сертификаты удостоверяющего центра

3.4. Устанавливаем сертификат с Рутокен - Устанавливаем специальный браузер Chromium-GOST

- Устанавливаем расширения для браузера

5.1 КриптоПро ЭЦП Browser plug-in

5.2. Плагин для Госуслуг

5.3. Настраиваем плагин для Госуслуг

5.4. Активируем расширения

5.5. Настраиваем расширение КриптоПро ЭЦП Browser plug-in - Проверяем что все работает

6.1. Заходим на тестовую страницу КриптоПро

6.2. Заходим в Личный Кабинет на nalog.ru

6.3. Заходим на Госуслуги - Что делать если перестало работать

Смена PIN-кода контейнера

- Выясняем название контейнера КЭП

- Смена PIN командой из terminal

Подпись файлов в macOS

- Выясняем хэш сертификата КЭП

- Подпись файла командой из terminal

- Установка Apple Automator Script

Проверить подпись на документе

Вся информация ниже получена из авторитетных источников (КриптоПро #1, #2 и #3, Рутокен, Корус-Консалтинг, УФО Минкомсвязи), а скачивать ПО предлагается с доверенных сайтов. Автор является независимым консультантом и не связан ни с одной из упомянутых компаний. Следуя данной инструкции, всю ответственность за любые действия и последствия вы принимаете на себя.

Одним из основных компонентов автоматизированных информационных систем (АИС) с применением электронных цифровых подписей (усиленных электронных подписей) является Удостоверяющий центр.

Удостоверяющий центр – это организационный элемент АИС, обеспечивающий изготовление сертификатов открытых ключей и управление (аннулирование, приостановление, возобновление) ими, а также выполняющий иные функции, установленные законодательством Российской Федерации.

Ввиду высокой трудоемкости технологических операций, связанных с реализацией целевых функций Удостоверяющего центра, необходимо автоматизировать указанные операции с использованием специализированного программно-аппаратного обеспечения (специализированных программно-аппаратных комплексов).

Компания КРИПТО-ПРО является разработчиком и поставщиком программно-аппаратного комплекса «Удостоверяющий Центр «КриптоПро УЦ» (ПАК «КриптоПро УЦ»), обеспечивающего автоматизацию целевых функций Удостоверяющего центра.

Программно-аппаратный комплекс «Удостоверяющий Центр «КриптоПро УЦ» является первым в Российской Федерации специализированным программно-аппаратным комплексом, успешно прошедшим сертификационные испытания и получившим сертификат соответствия ФСБ России. С момента получения первого сертификата соответствия ПАК «КриптоПро УЦ» неоднократно модернизировался, качество новых версий комплекса подтверждалось новыми сертификатами соответствия ФСБ России. Свидетельством отличных эксплуатационных характеристик ПАК «КриптоПро УЦ» является его широкое применение как органами государственной власти и местного самоуправления, так и субъектами малого, среднего и крупного бизнеса всех отраслей.

ПАК «КриптоПро УЦ» предназначен для выполнения организационно-технических мероприятий по обеспечению участников АИС средствами применения электронной цифровой подписи (электронной подписи) в целях:

- контроля целостности и авторства электронных документов, передаваемых в АИС;

- проверки подлинности взаимодействующих программных компонентов и конфиденциальности передаваемых данных при информационном взаимодействии;

- создания системы юридически значимой электронной цифровой подписи (электронной подписи) в системах электронного документооборота;

- обеспечения безопасности и разграничения доступа при взаимодействии субъектов АИС.

Сертификаты соответствия ФСБ России на ПАК «КриптоПро УЦ»

Загрузить ПАК «КриптоПро УЦ» версии 1.5

Загрузить ПАК «КриптоПро УЦ» версии 2.0

Страница для печати

Страница для печати

|

Codeblog Оставлено | |

Здравствуйте, уважаемые форумчане и сотрудники технической поддержки! Занимаюсь внедрением ЭЦП в один из веб сервисов. При этом столкнулся с некоторым затруднением. Скачал актуальную версия криптопровайдера для Linux отсюда: cryptopro.ru/products/csp/downloads Установил плагин для браузера Chrome 89ой версии плагин тут: cryptopro.ru/products/cades/plugin Задаю параметры сертификата: После чего появляется окошко с просьбой перемещать мышку для генерации случайных чисел. Жму по кнопке “Установить” и получаю ошибку Скачиваю предложенный сертификат ЦС под названием “certnew.cer”. Полученный в ходе конвертации из cer в crt сертификат успешно отображается в появившемся окне: Но после нажатия “ОК” в консоле можно увидеть сообщение о неуспехе: При этом при попытке получить сертификат просьба установить ЦС сертификат возникает снова из-за ошибки: При этом сам криптопровайдер и плаген для браузера были установлены ранее. Подозреваю, что я косячу на этапе конвертации *.cer сертификата в *.crt, однако нагуглить иной вариант установки пока не смог. С уважением, Алексей. Отредактировано пользователем 16 марта 2021 г. 16:42:03(UTC) | |

|

Codeblog Оставлено | |

Память об использовании SSL сертификатов сыграла со мной злую шутку и я копал не туда. Внезапно удалось самостоятельно решить проблему Цитата: sudo apt-get install libcanberra-gtk-module Цитата: /opt/cprocsp/bin/amd64/certmgr -inst -store root -f certnew.cer Может быть, кому то окажется полезным. | |

|

neigel Оставлено | |

Автор: Codeblog Память об использовании SSL сертификатов сыграла со мной злую шутку и я копал не туда. Внезапно удалось самостоятельно решить проблему Цитата: sudo apt-get install libcanberra-gtk-module Цитата: /opt/cprocsp/bin/amd64/certmgr -inst -store root -f certnew.cer Может быть, кому то окажется полезным. Каким образом тут libcanberra-gtk-module может оказаться при делах? | |

- Установка браузера «Спутник» со встроенным СКЗИ «КриптоПро CSP»

- Подготовка рабочего места

- Инструкция, как проводить закупки по 44-фз на еат «березка»

- Что нужно знать перед настройкой

- Настраиваем браузер «спутник»

- Проверка работы плагина «криптопро эцп browser plug-in»

- Смена PIN-кода контейнера

- Выясняем название контейнера КЭП

- Смена PIN командой из terminal

- Получение сертификата усиленной квалифицированной электронной подписи

- Установка яндекс. браузер

- Установка криптопро эцп browser plug-in

- Криптопро | браузер спутник

- Устанавливаем сертификаты и «криптопро csp»

- Настройка браузера спутник

- Подпись файлов в macOS

- Выясняем хэш сертификата КЭП

- Подпись файла командой из terminal

- Установка Apple Automator Script

- Как настроить браузер спутник для госзакупок? пошаговая инструкция

- Как настроить плагин криптопро в спутнике

- Google chrome

- Проверить подпись на документе

- Устанавливаем и настраиваем КЭП под macOS

- Устанавливаем КриптоПро CSP

- Устанавливаем драйверы Рутокен

- Устанавливаем сертификаты

- Удаляем все старые ГОСТовские сертификаты

- Устанавливаем корневые сертификаты

- Скачиваем сертификаты удостоверяющего центра

- Устанавливаем сертификат с Рутокен

- Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34. 10-2012

- Устанавливаем специальный браузер Chromium-GOST

- Устанавливаем расширения для браузера

- 1 КриптоПро ЭЦП Browser plug-in

- Плагин для Госуслуг

- Настраиваем плагин для Госуслуг

- Активируем расширения

- Настраиваем расширение КриптоПро ЭЦП Browser plug-in

- Проверяем что все работает

- Заходим на тестовую страницу КриптоПро

- Заходим в Личный Кабинет на nalog

- Заходим на Госуслуги

- Что делать, если перестало работать

- Установка chromium gost

- Генерация тестового сертификата

- Установка сертификатов и криптопро csp

- Что нужно для работы с КЭП под macOS

- Настройка параметров браузера

- Установка КриптоПро ЭЦП Browser plug-in.

- Формируем список доверенных узлов

- Как сформировать список доверенных узлов?

Установка браузера «Спутник» со встроенным СКЗИ «КриптоПро CSP»

Загрузите установочный файл браузера «Спутник» с сайта ООО «Крипто-Про» по ссылке. При загрузке требуется указать ФИО, адрес электронной почты и дать согласие на обработку персональных данных:

Запустите установочный файл браузера «Спутник» и подтвердите установку, отвечая «Да» на запросы программы установки. Установка всех компонентов будет выполнена в тихом режиме и завершится появлением ярлыка браузера на рабочем столе:

Для активации лицензии браузера «Спутник» запустите браузер, найдите в настройках раздел «О Спутнике». На странице «О Спутнике» нажмите «Загрузить ключ лицензии из файла», в открывшемся окне выберите файл ключа лицензии license.lic и перезапустите браузер.

Подготовка рабочего места

В качестве рабочего места используется персональный компьютер с операционной системой Microsoft Windows 7/8/10 или Astra Linux CE/SE. Далее описывается подготовка рабочего места на ПК с ОС Windows, для ПК с ОС Astra Linux см. инструкцию «ГИИС ДМДК Настройка окружения в ОС Astra Linux».

Инструкция, как проводить закупки по 44-фз на еат «березка»

Использовать ЕАТ «Березка» должны большинство федеральных заказчиков при закупке товаров (работ, услуг) малого объема, а также лекарств для конкретного пациента по решению врачебной комиссии.

Для этого заказчик выбирает объект закупки с помощью классификатора или Каталога ТРУ ЕАТ и объявляет закупочную сессию. Система автоматически определит лучшее предложение. Контракт заключается в электронной форме в течение пяти рабочих дней.

Источник

Что нужно знать перед настройкой

Квалифицированная электронная подпись используется в электронном документообороте и торгах, а также для работы на государственных порталах и регистрации онлайн-кассы.

В большинстве случаев основная работа с подписью происходит в браузере, поэтому перед любыми действиями с сертификатом подписи программа должна быть настроена. Если не провести подготовку браузера, то он не сможет увидеть электронную подпись ни на компьютере, ни на токене.

Настройка браузера подразумевает установку дополнительных плагинов — криптопровайдеров. С их помощью компьютер может совершать криптографические операции, необходимые для работы с электронной подписью.

У браузеров Internet Explorer, Google Chrome, Яндекс.Браузер и Mozilla Firefox интерфейс имеет отличия, поэтому их настройка для работы с электронной подписью различается.

Рассмотрим настройку этих браузеров на основе криптопровайдера КриптоПро CSP.

Настраиваем браузер «спутник»

Разработчики рекомендуют использовать с Единым агрегатором торговли браузер «Спутник». Дальнейшая инструкция отражает правила настройки этого ресурса для ЕАТ «Березка». Если вы работаете в другом браузере, выполняйте все действия по аналогии — команды браузеров отличаются несущественно. Алгоритм настройки браузера таков:

- Добавить адрес ЕАТ в список доверенных узлов.

- Установить актуальную версию программного обеспечения «КриптоПро CSP».

- Установить КриптоПро ЭЦП Browser plug-in.

- Настроить считыватели «КриптоПро CSP».

- Установить сертификаты «КриптоПро CSP».

Теперь опишем подробнее каждое действие пользователя.

Проверка работы плагина «криптопро эцп browser plug-in»

После установки и настройки интернет-браузеров проверьте работу плагина «КриптоПро ЭЦПBrowser plug-in» по ссылке или нажав на значок плагина, расположенный справа от адресной строки, и выбрав пункт «Проверить работу плагина».

В результате должна открыться страница, на которой будет указан результат загрузки плагина, а также будут отображены версия плагина и версия криптопровайдера.

Руководство пользователя по настройке персонального компьютера для работы с ГИИС ДМДК в формате pdf

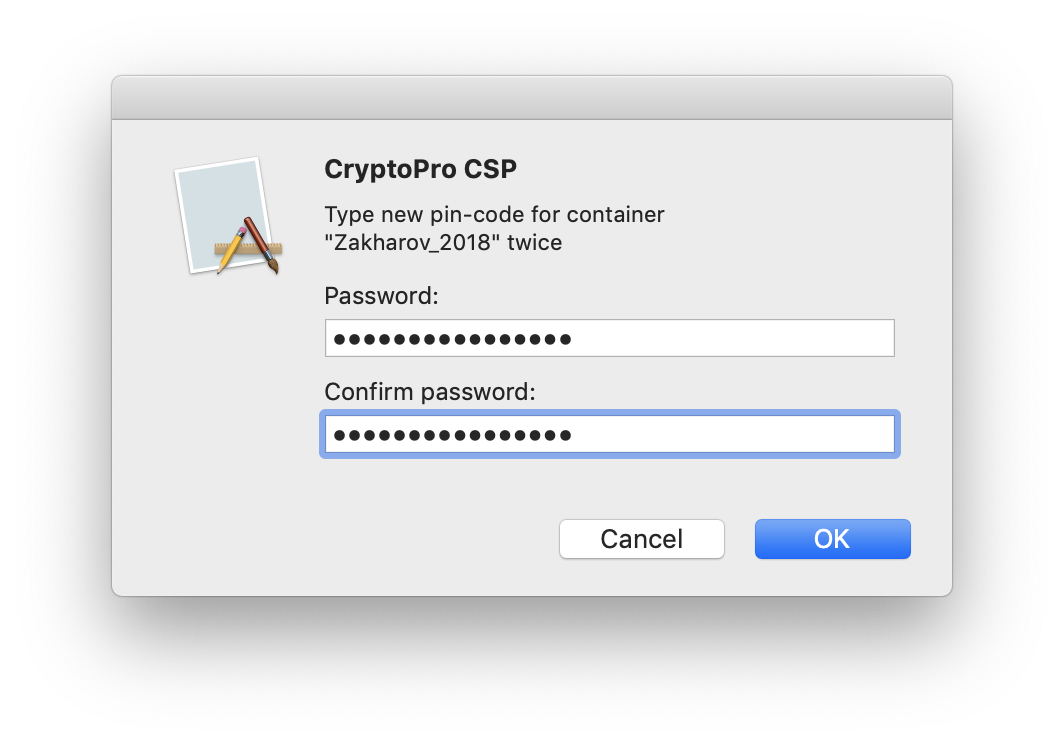

Смена PIN-кода контейнера

Пользовательский PIN-код на Рутокен по-умолчанию 12345678, и оставлять его в таком виде никак нельзя. Требования к PIN-коду Рутокен: 16 символов max., может содержать латинские буквы и цифры.

Выясняем название контейнера КЭП

На usb-токене и в других хранилищах может храниться несколько сертификатов, и нужно выбрать правильный. При вставленном usb-токене получаем список всех контейнеров в системе командой в terminal:

/opt/cprocsp/bin/csptest -keyset -enum_cont -fqcn -verifycontextКоманда должна вывести минимум 1 контейнер и вернуть

[ErrorCode: 0x00000000]

Нужный нам контейнер имеет вид

\.\Aktiv Rutoken lite\XXXXXXXX

Если таких контейнеров выводится несколько – значит значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение XXXXXXXX после слэша нужно скопировать и подставить в команду ниже.

Смена PIN командой из terminal

/opt/cprocsp/bin/csptest -passwd -qchange -container "XXXXXXXX"где XXXXXXXX – название контейнера, полученное на шаге 1 (обязательно в кавычках).

Появится диалог КриптоПро с запросом старого PIN-кода для доступа к сертификату, затем еще один диалог для ввода нового PIN-кода. Готово.

Скриншот

Получение сертификата усиленной квалифицированной электронной подписи

Для работы в ГИИС ДМДК обязательно необходим сертификат ключа электронной подписи руководителя организации (персональные данные владельца сертификата должны соответствовать персональным данным руководителя организации, указанным в ЕГРЮЛ). После регистрации руководителя организации, он может назначать права себе и другим сотрудникам организации.

Для того, чтобы назначить права другим сотрудникам организации, им также необходимо получить сертификат ключа электронной подписи в удостоверяющем центре и зарегистрироваться в ГИИС ДМДК, после чего руководитель организации сможет назначить сотруднику необходимые права.

В ГИИС ДМДК допускается использование только усиленной квалифицированной электронной подписи.

Для получения сертификата усиленной квалифицированной электронной подписи необходимо обратиться в удостоверяющий центр, аккредитованный Министерством цифрового развития, связи и массовых коммуникаций в соответствии с требованиями Федерального закона от 06 апреля 2021 года № 63-ФЗ «Об электронной подписи».

Со списком аккредитованных удостоверяющих центров можно ознакомиться по ссылке. Обращаем внимание, что некоторые удостоверяющие центры являются ведомственными и не выпускают сертификаты электронной подписи сторонним организациям.

Порядок получения сертификата электронной подписи и перечень необходимых для этого документов размещаются на сайте удостоверяющего центра.

Таким образом, необходимо выбрать из списка аккредитованных удостоверяющих центров наиболее удобный и ознакомиться с информацией, представленной на сайте выбранного удостоверяющего центра.

Лицензию на использование СКЗИ КриптоПро CSP также можно приобрести в удостоверяющем центре.

Существуют следующие варианты лицензий на использование СКЗИ КриптоПро CSP:

– лицензия на один год, записанная в сертификат ключа электронной подписи, которая может быть использована только с данным сертификатом (приобретается в удостоверяющем центре);

– лицензия на один год на использование на одном рабочем месте с любыми сертификатами (приобретается в удостоверяющем центре, в ООО «КРИПТО-ПРО» или у поставщиков программного обеспечения);

– бессрочная лицензия на использование на одном рабочем месте (приобретается в удостоверяющем центре, в ООО «КРИПТО-ПРО» или у поставщиков программного обеспечения).

Требования к сертификату ключа проверки электронной подписи для работы в ГИИС ДМДК:

1. Форма сертификатов ключей проверки электронной подписи, владельцами которых являются российские юридические лица и индивидуальные предприниматели, и используемых в ГИИС ДМДК, должна удовлетворять требованиям Приказа ФСБ РФ от 27 декабря 2021 года № 795 «Об утверждении Требований к форме квалифицированного сертификата ключа проверки электронной подписи», а также дополнительным требованиям.

Сертификат ключа проверки электронной подписи должен содержать следующие стандартные атрибуты:

– уникальный номер квалифицированного сертификата;

– даты начала и окончания действия квалифицированного сертификата; – ключ проверки электронной подписи;

– наименование используемого средства электронной подписи и (или) стандарты, требованиям которых соответствует ключ электронной подписи и ключ проверки электронной подписи;

– наименования средств электронной подписи и средств аккредитованного удостоверяющего центра, которые использованы для создания ключа электронной подписи, ключа проверки электронной подписи, квалифицированного сертификата, а также реквизиты документа, подтверждающего соответствие указанных средств требованиям, установленным в соответствии с Федеральным законом;

– наименование и место нахождения аккредитованного удостоверяющего центра, который выдал квалифицированный сертификат;

– номер квалифицированного сертификата аккредитованного удостоверяющего центра;

– ограничения использования квалифицированного сертификата (если такие ограничения установлены).

Сертификат ключа проверки электронной подписи должен содержать следующие дополнительные атрибуты:

– «Улучшенный ключ» (OID 2.5.29.37) – в данном дополнении должны быть указаны OID 1.3.6.1.5.5.7.3.2 («Проверка подлинности клиента») и OID 1.3.6.1.5.5.7.3.4 («Защищенная электронная почта»);

– «Точка распространения списка отозванных сертификатов» (OID 2.5.29.31) – данное дополнение должно содержать протоколы доступа и адреса публикации списка отозванных сертификатов, на основании которого может быть установлен статус сертификата ключа проверки электронной подписи.

Сертификат ключа проверки электронной подписи должен содержать следующие атрибуты имени:

|

|

|

|---|---|---|

| ||

|

|

|

|

|

|

|

|

|

|

| |

|

| |

|

| |

|

| |

|

| |

|

| |

|

|

|

| ||

|

|

|

|

|

|

|

|

|

| СНИЛС владельца сертификата ключа проверки электронной подписи (11 цифр) | |

| Адрес электронной почты владельца сертификата ключа проверки электронной подписи | |

Стандартные и дополнительные атрибуты имени сертификата ключа проверки электронной подписи должны заполняться на русском языке с использованием символов кириллического алфавита, кроме адреса электронной почты.

2. Сертификаты ключей проверки электронной подписи и ключи электронной подписи должны использоваться совместно со средством электронной подписи КриптоПро CSP (версии 4.х или 5.х), сертифицированным ФСБ России.

3. Ключи электронной подписи должны создаваться на ключевых носителях, предназначенных для хранения ключевой информации (смарт-карты, USB-«токены»). Данные ключевые носители должны поддерживаться применяемым средством электронной подписи КриптоПро CSP.

4. Срок действия сертификата ключа проверки электронной подписи должен быть не менее 10 лет после окончания срока действия закрытого ключа электронной подписи. Данное требование связано с необходимостью обеспечения возможности проверки цепочки сертификатов в течение срока хранения электронных документов, составляющего 10 лет.

Установка яндекс. браузер

Интернет-браузер «Яндекс.Браузер» можно загрузить по ссылке.

После установки интернет-браузера «Яндекс.Браузер» необходимо установить и включить дополнение «КриптоПро ЭЦП»:

1. Открыть в интернет-браузере «Яндекс.Браузер» ссылку (скопировать и вставить):

Установка криптопро эцп browser plug-in

Дистрибутив КриптоПро ЭЦП Browser plug-in необходимо загрузить с сайта КриптоПро по ссылке.

На той же странице размещена ссылка на инструкцию по установке плагина и ссылка на сервис проверки работы плагина (проверка работы плагина выполняется после установки интернет-браузера с поддержкой шифрования по ГОСТ).

Криптопро | браузер спутник

Компания “СпутникЛаб” завершила разработку новой версии доверенного браузера со встроенным средством криптографической защиты информации “КриптоПро CSP”. “Браузер Спутник” предназначен для использования в государственных и корпоративных информационных системах, где требуется использование сертифицированных российских средств криптографической защиты информации.

В зарубежных операционных системах как правило встроены браузеры, в которых “по умолчанию” используется аутентификация на сайтах и шифрование передаваемых данных по протоколу HTTPS. Это значит, что в информационных системах, в которых используются такие браузеры, шифрование информации реализуется закрытыми модулями иностранного происхождения, надежность которых в России объективно оценить невозможно. При этом для государственных информационных систем использование зарубежных криптографических алгоритмов является не только небезопасным, а, как правило, запрещено законодательно. И это при том, что порядок использования российских криптоалгоритмов в HTTPS стандартизован давно, а итоговый протокол является стойким по отношению к большому числу теоретических и практических атак, к которым уязвимы зарубежные аналоги (о чем неоднократно рассказывалось в блоге “КриптоПро”: 1, 2, 3). Появление альтернативы в виде российского браузера с отечественной криптографией позволяет пользоваться государственным служащим, юридическим лицам, индивидуальным предпринимателям и обычным гражданам информационными системами и по настоящему безопасными и соответствующими действующему законодательству РФ.

Криптографическим ядром доверенного браузера “Браузер Спутник “, где реализуются все криптографические преобразования, является сертифицированное решение от компании “КриптоПро” (КриптоПро CSP). Помимо этого, в браузер “Браузер Спутник” интегрирован специальный плагин от “КриптоПро” для работы с электронной подписью, что позволяет использовать браузер для защищенного документооборота внутри ведомств, работы на электронных торговых площадках и других сервисах, использующих электронную подпись.

Браузер от компании “СпутникЛаб” включен в единый реестр российского программного обеспечения (ПО).

Данная версия браузера уже доступна на официальном сайте компании “КриптоПро” https://www.ecpexpert.ru/sputnik . Приобретение лицензий на право использования ПО “Браузер Спутник” возможно как непосредственно в “КриптоПро” так и через её партнёрскую сеть. Важно отметить, что использование браузера для доступа к сайтам по TLS с ГОСТ без клиентской аутентификации (с ключами электронной подписи на стороне пользователя) не требует лицензии.

Кроме того, пользователи могут протестировать бесплатную ознакомительную версию с лимитированным сроком действия с поддержкой функционала работы с ключами электронной подписи пользователей.

Устанавливаем сертификаты и «криптопро csp»

Работа в государственных информационных системах, в том числе в Едином агрегаторе торговли, невозможна без ключа электронной подписи (ЭП) и сертификата. Отдельный дистрибутив получать нет необходимости, все установочные операции ведутся онлайн. Но пользователю необходимо настроить браузер для работы с ЭЦП, перед тем как начать закупочную деятельность. Для начала загрузите сертификат на «Березке», следуя приведенной ниже инструкции.

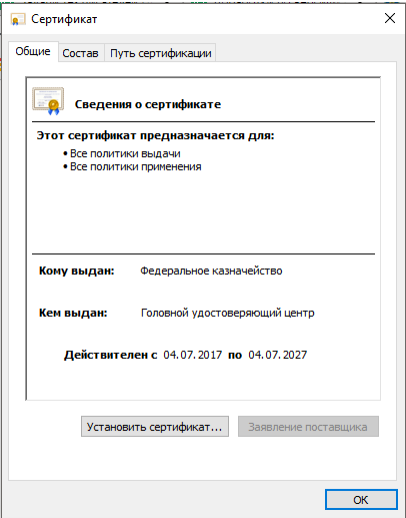

Шаг 1. Скачиваем на официальном сайте Федерального казначейства два сертификата — сертификат удостоверяющего центра ФК и сертификат Головного удостоверяющего центра.

Шаг 2. Устанавливаем сертификаты на пользовательский компьютер: находим файл с расширением .cer и в его сведениях выбираем действие «Установить сертификат».

Шаг 3. В программе импорта выбираем тип хранилища. Система предложит автоматический выбор, но он нам не подходит. Выбираем пункт «Поместить все сертификаты в следующее хранилище». Выбираем хранилище через кнопку «Обзор».

После этого сертификат установлен.

Следующая задача — установить или обновить «КриптоПро CSP». Программное обеспечение «КриптоПро CSP» — это инструмент криптографической защиты информации пользователя. Программу необходимо установить всем, кто осуществляет государственные закупки. Если «Спутник» не видит КриптоПро ЭЦП browser plug-in, ни у заказчика, ни у поставщика не получится принять участие в закупках.

Территориальные отделения ФК предоставляют бесплатные версии «КриптоПро CSP» и их дистрибутивы государственным и муниципальным заказчикам. Пользователю надлежит установить «КриптоПро CSP» версии 4.0 (4.0.9842) и выше. Подробная инструкция по скачиванию и установке есть на официальном сайте разработчика.

Настройка браузера спутник

Работа в браузере Спутник значительно облегчит ваше участие в торгах. Разработчик советуют работать с Единым агрегатором торговли в браузере Спутник. Если вы работаете в другом браузере, то выполняйте действия по аналогии с нашей инструкцией. Команды браузеров имеют незначительные отличия. Для участия в государственных торгах настраивайте браузер Спутник следующим образом:

- Включите ссылку ЕАТ в список доверенных узлов.

- Установите последнюю версию программного обеспечения КриптоПро CSP.

- Загрузите КриптоПро ЭЦП Browser plug-in.

- Настройте считыватели КриптоПро CSP.

- Добавьте сертификаты КриптоПро CSP.

Расскажем подробно о каждом действии пользователя.

Подпись файлов в macOS

В macOS файлы можно подписывать в ПО КриптоАрм (стоимость лицензии 2500= руб.), или несложной командой через terminal – бесплатно.

Выясняем хэш сертификата КЭП

На токене и в других хранилищах может быть несколько сертификатов. Нужно однозначно идентифицировать тот, которым будем впредь подписывать документы. Делается один раз.

Токен должен быть вставлен. Получаем список сертификатов в хранилищах командой из terminal:

/opt/cprocsp/bin/certmgr -listКоманда должна вывести минимум 1 сертификат вида:

Certmgr 1.1 © “Crypto-Pro”, 2007-2018.

program for managing certificates, CRLs and stores

= = = = = = = = = = = = = = = = = = = =

1——-

Issuer: [email protected],… CN=ООО КОРУС Консалтинг СНГ…

Subject: [email protected],… CN=Захаров Сергей Анатольевич…

Serial: 0x0000000000000000000000000000000000

SHA1 Hash: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

…

Container: SCARD\rutoken_lt_00000000\0000\0000

…

= = = = = = = = = = = = = = = = = = = =

[ErrorCode: 0x00000000]

У нужного нам сертификата в параметре Container должно быть значение вида SCARD\rutoken…. Если сертификатов с такими значениями несколько, то значит на токене записано несколько сертификатов, и вы в курсе какой именно вам нужен. Значение параметра SHA1 Hash (40 символов) нужно скопировать и подставить в команду ниже.

Подпись файла командой из terminal

В terminal переходим в каталог с файлом для подписания и выполняем команду:

/opt/cprocsp/bin/cryptcp -signf -detach -cert -der -strict -thumbprint ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ FILEгде ХХХХ… – хэш сертификата, полученный на шаге 1, а FILE – имя файла для подписания (со всеми расширениями, но без пути).

Команда должна вернуть:

Signed message is created.

[ErrorCode: 0x00000000]

Будет создан файл электронной подписи с расширением *.sgn – это отсоединенная подпись в формате CMS с кодировкой DER.

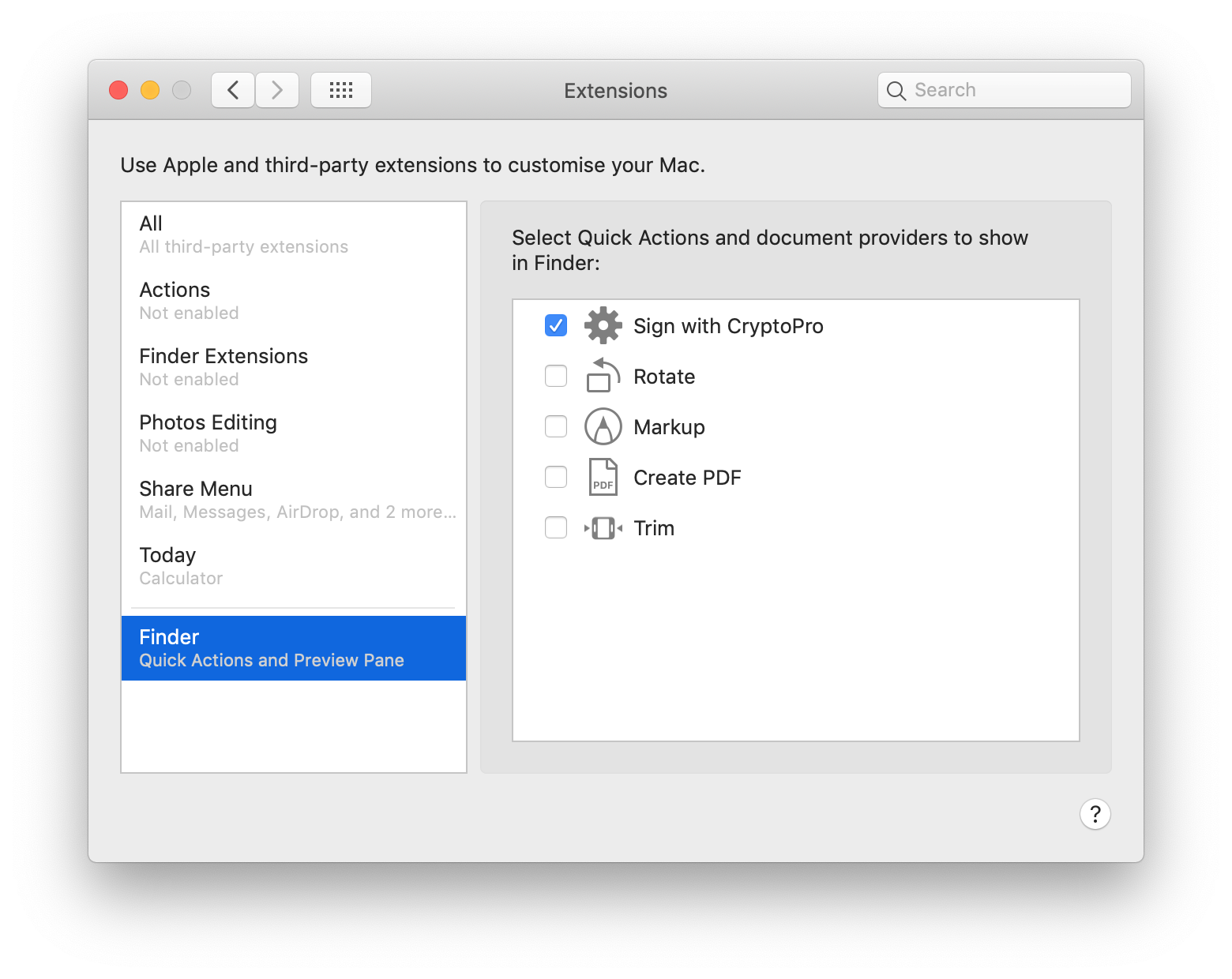

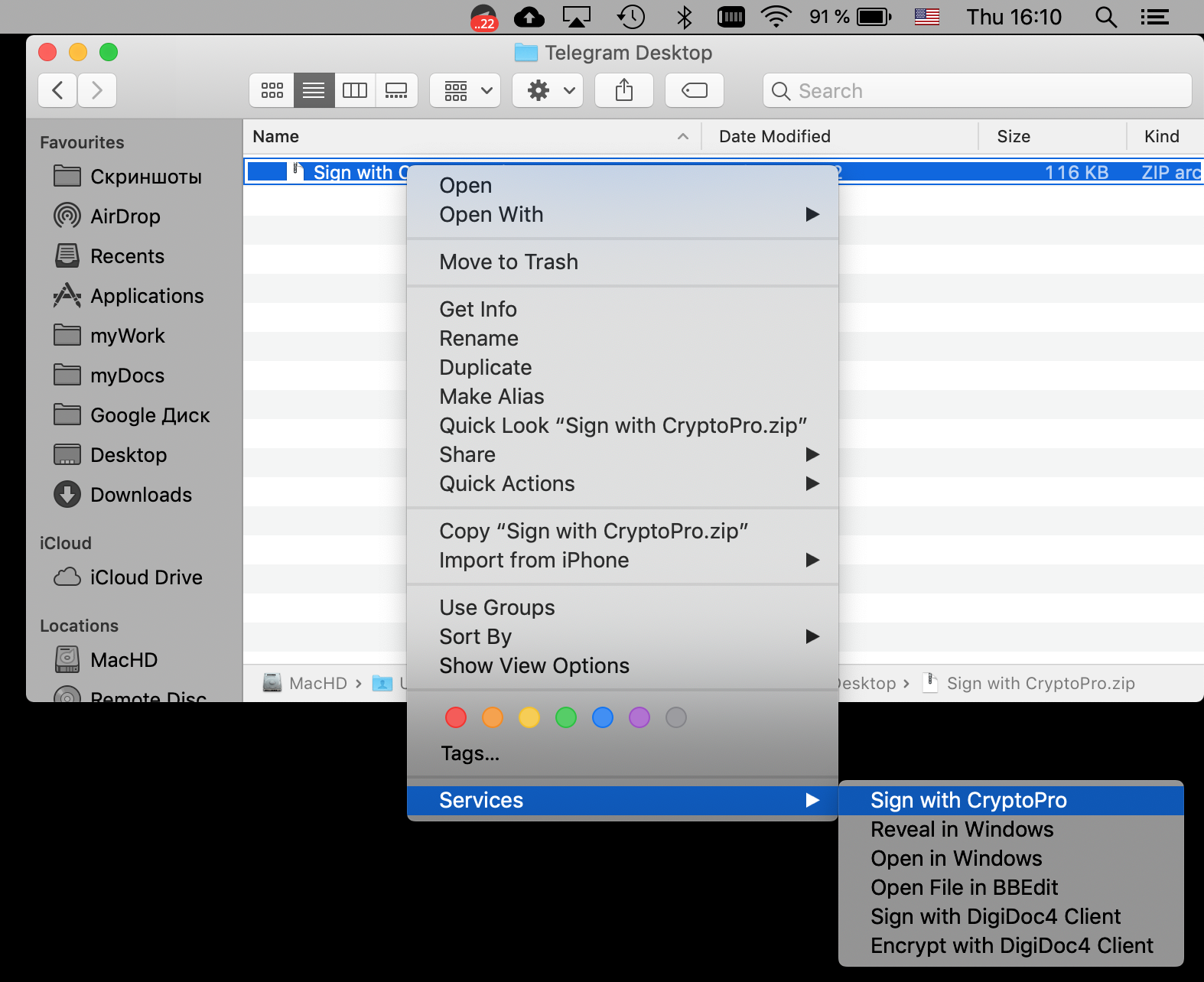

Установка Apple Automator Script

Чтобы каждый раз не работать с терминалом, можно один раз установить Automator Script, с помощью которого подписывать документы можно будет из контекстного меню Finder. Для этого скачиваем архив – скачать.

- Распаковываем архив ‘Sign with CryptoPro.zip’

- Запускаем Automator

- Находим и открываем распакованный файл ‘Sign with CryptoPro.workflow’

- В блоке Run Shell Script меняем текст ХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХХ на значение параметра SHA1 Hash сертификата КЭП, полученное выше.

- Сохраняем скрипт: ⌘Command + S

- Запускаем файл ‘Sign with CryptoPro.workflow’ и подтверждаем установку.

- В Finder вызываем контекстное меню любого файла, и в разделе Quick Actions и/или Services выбрать пункт Sign with CryptoPro

- В появившемся диалоге КриптоПро ввести PIN-код пользователя от КЭП

- В текущем каталоге появится файл с расширением *.sgn – отсоединенная подпись в формате CMS с кодировкой DER.

Скриншоты

Окно Apple Automator:

System Preferences:

Контекстное меню Finder:

Как настроить браузер спутник для госзакупок? пошаговая инструкция

Представьте, что вы проделали большой путь, участвуя в госзакупке, и дошли до торгов. И тут ваш браузер начинает лагать, работать с перебоями, словом, делать все, чтобы вы открыли аптечку и вытащили «Валидол».

Оптимальным решением в этом случае будет установка браузера Спутник, который работает без ошибок и полностью исключит ваши волнения. Все действия рассмотрим на примере Единого агрегатора торговли «Березка», с которым разработчики рекомендуют работать в Спутнике.

Как настроить плагин криптопро в спутнике

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах с использованием СКЗИ «КриптоПро CSP».

КриптоПро ЭЦП Browser plug-in применим в любом из современных браузеров с поддержкой сценариев JavaScript:

- Google Chrome;

- Opera;

- Яндекс.Браузер;

- Mozilla Firefox;

- Apple Safari.

Поддерживаемые операционные системы:

- Microsoft Windows;

- Linux;

- Apple iOS;

- Apple MacOS.

Порядок установки и настройки:

Установить криптопровайдер, рекомендуемыми являются — КриптоПро CSP версии 4.0 и выше, если Вы используете криптопровайдер ViPNet его версия должна соответствовать ViPNet CSP 4.2. С другими криптопровайдерами работоспособность КриптоПро ЭЦП Browser plug-in возможна, но не гарантируется.

Проверить, назначен ли по умолчанию нужный криптопровайдер. Посмотреть краткую инструкцию

Google chrome

- В окне браузера нажмите кнопку «Настройки» (три точки в правом верхнем углу) → «Дополнительные инструменты» → «Расширения» .

- Проверьте наличие «CryptoPro Extension for CAdES Browser Plug-in» и активируйте его.

- Если «CryptoPro Extension for CAdES Browser Plug-in» отсутствует в расширениях, перейдите в интернет-магазин Chrome и его, затем повторите шаг 2.

В правом верхнем углу в списке активированных расширений должен появиться значок CryptoPro Extension for CAdES Browser Plug-in, что свидетельствует о правильной установке.

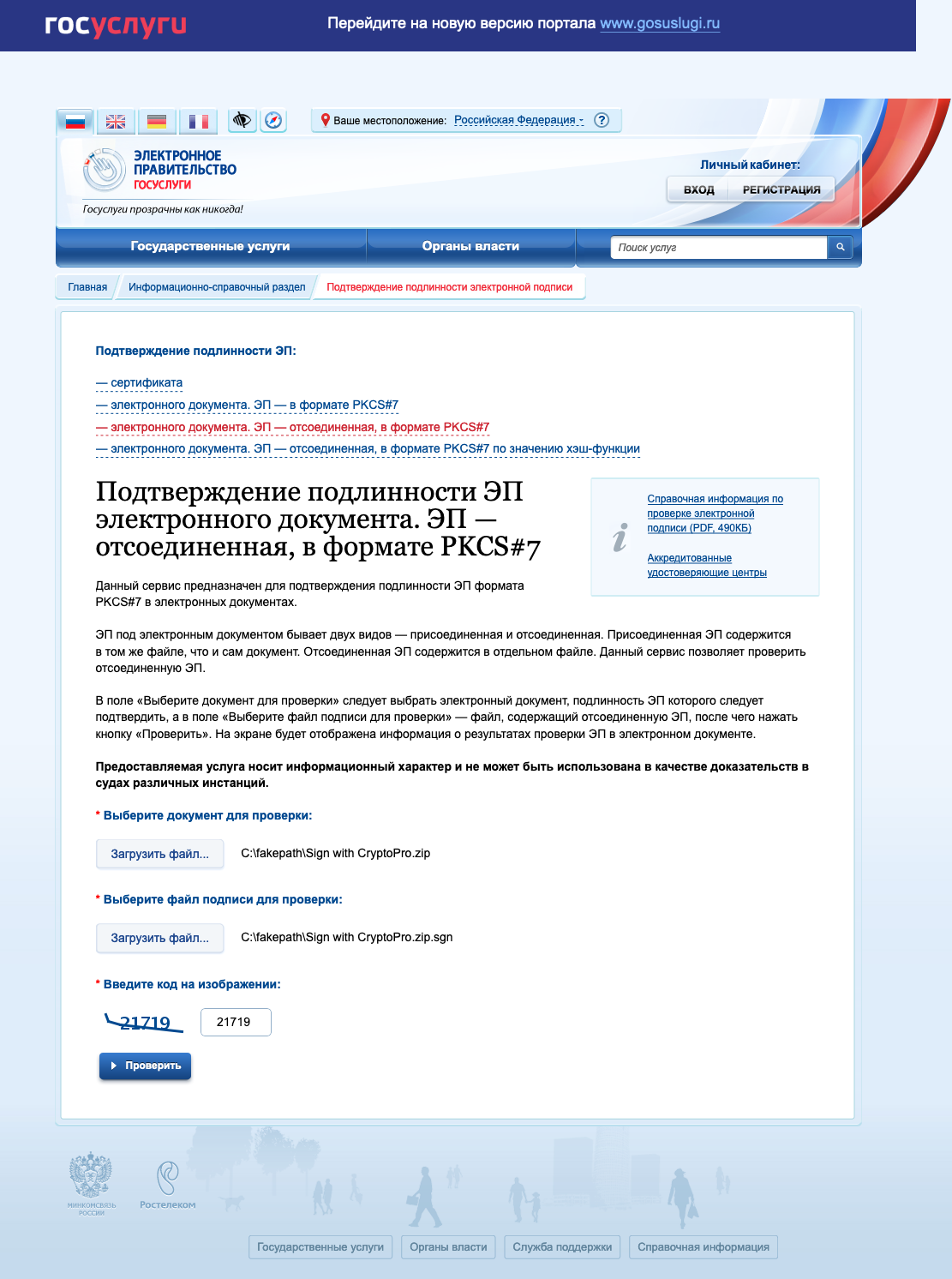

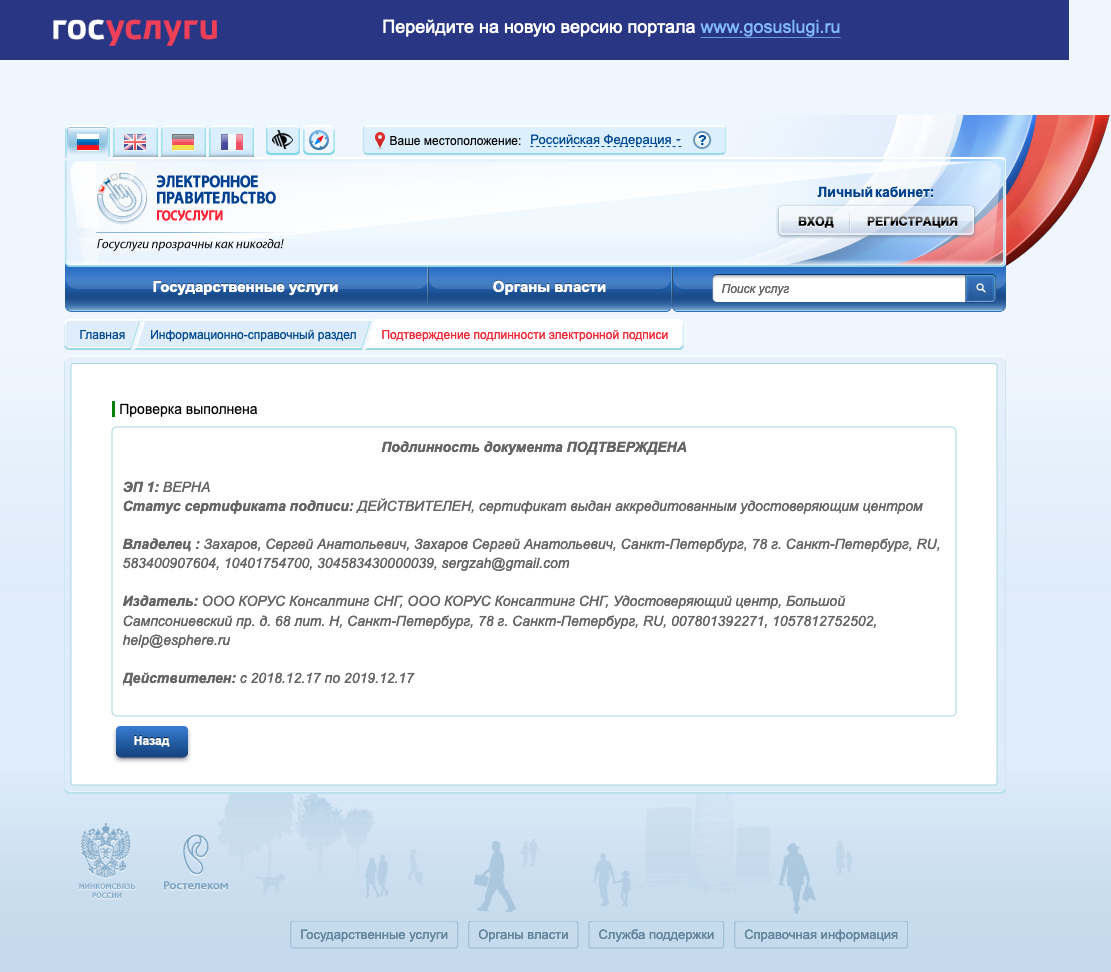

Проверить подпись на документе

Если содержимое документа не содержит секретов и тайн, то проще всего воспользоваться web-сервисом на портале Госуслуг – https://www.gosuslugi.ru/pgu/eds. Так можно сделать скриншот с авторитетного ресурса и быть уверенным что с подписью все ок.

Скриншоты

Устанавливаем и настраиваем КЭП под macOS

Очевидные вещи

- все загружаемые файлы скачиваются в каталог по-умолчанию: ~/Downloads/;

- во всех установщиках ничего не меняем, все оставляем по-умолчанию;

- если macOS запрашивает пароль пользователя и разрешение на управление компьютером – нужно ввести пароль и со всем согласиться.

Устанавливаем КриптоПро CSP

Регистрируемся на сайте КриптоПро и со страницы загрузок скачиваем и устанавливаем версию КриптоПро CSP 4.0 R4 для macOS – скачать.

Устанавливаем драйверы Рутокен

На сайте написано что это опционально, но лучше поставить. Со страницы загрузок на сайте Рутокен скачиваем и устанавливаем Модуль поддержки Связки Ключей (KeyChain) – скачать.

Далее подключаем usb-токен, запускаем terminal и выполняем команду:

/opt/cprocsp/bin/csptest -card -enumВ ответе должно быть:

Aktiv Rutoken…

Card present…

[ErrorCode: 0x00000000]

Устанавливаем сертификаты

Удаляем все старые ГОСТовские сертификаты

Если ранее были попытки запустить КЭП под macOS, то необходимо почистить все ранее установленные сертификаты. Данные команды в terminal удалят только сертификаты КриптоПро и не затронут обычные сертификаты из Keychain в macOS.

sudo /opt/cprocsp/bin/certmgr -delete -all -store mrootsudo /opt/cprocsp/bin/certmgr -delete -all -store uroot/opt/cprocsp/bin/certmgr -delete -allВ ответе каждой команды должно быть:

No certificate matching the criteria

или

Deleting complete

Устанавливаем корневые сертификаты

Корневые сертификаты являются общими для всех КЭП, выданных любым удостоверяющим центром. Скачиваем со страницы загрузок УФО Минкомсвязи:

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=4BC6DC14D97010C41A26E058AD851F81C842415A

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=8CAE88BBFD404A7A53630864F9033606E1DC45E2

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=0408435EB90E5C8796A160E69E4BFAC453435D1D

Устанавливаем командами в terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/4BC6DC14D97010C41A26E058AD851F81C842415A.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/8CAE88BBFD404A7A53630864F9033606E1DC45E2.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/0408435EB90E5C8796A160E69E4BFAC453435D1D.cerКаждая команда должна возвращать:

Installing:

…

[ErrorCode: 0x00000000]

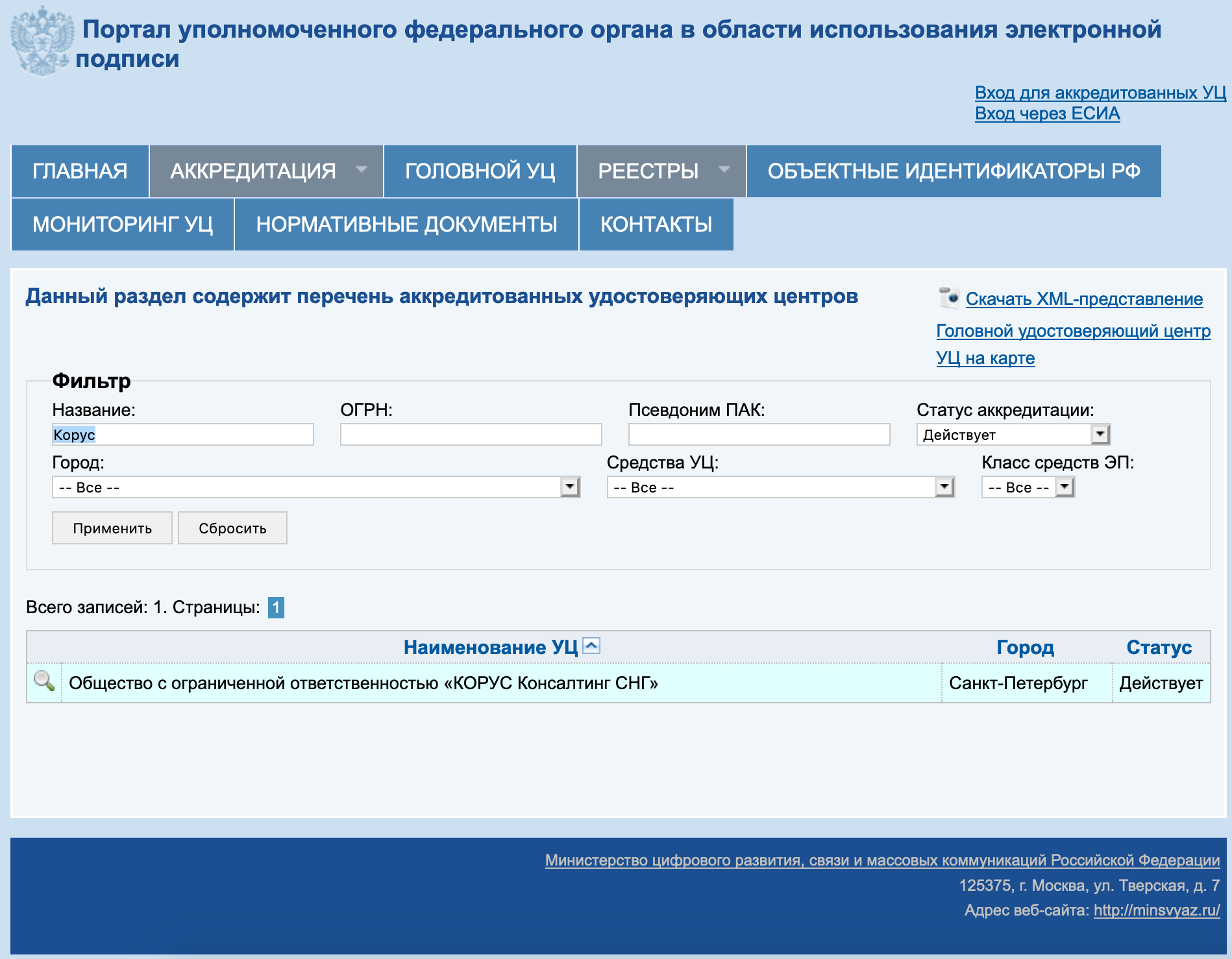

Скачиваем сертификаты удостоверяющего центра

Далее нужно установить сертификаты удостоверяющего центра, в котором вы выпускали КЭП. Обычно корневые сертификаты каждого УЦ находятся на его сайте в разделе загрузок.

Альтернативно, сертификаты любого УЦ можно скачать с сайта УФО Минкомсвязи. Для этого в форме поиска нужно найти УЦ по названию, перейти на страницу с сертификатами и скачать все действующие сертификаты – то есть те, у которых в поле ‘Действует’ вторая дата еще не наступила. Скачивать по ссылке из поля ‘Отпечаток’.

Скриншоты

На примере УЦ Корус-Консалтинг: нужно скачать 4 сертификата со страницы загрузок:

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=15EB064ABCB96C5AFCE22B9FEA52A1964637D101

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=B9F1D3F78971D48C34AA73786CDCD138477FEE3F

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=55EC48193B6716D38E80BD9D1D2D827BC8A07DE3

- https://e-trust.gosuslugi.ru/Shared/DownloadCert?thumbprint=A0D19D700E2A5F1CAFCE82D3EFE49A0D882559DF

Скачанные сертификаты УЦ устанавливаем командами из terminal:

sudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/B9F1D3F78971D48C34AA73786CDCD138477FEE3F.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/A0D19D700E2A5F1CAFCE82D3EFE49A0D882559DF.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/55EC48193B6716D38E80BD9D1D2D827BC8A07DE3.cersudo /opt/cprocsp/bin/certmgr -inst -store mroot -f ~/Downloads/15EB064ABCB96C5AFCE22B9FEA52A1964637D101.cerгде после ~/Downloads/ идут имена скачанных файлов, для каждого УЦ они будут свои.

Каждая команда должна возвращать:

Installing:

…

[ErrorCode: 0x00000000]

Устанавливаем сертификат с Рутокен

Команда в terminal:

/opt/cprocsp/bin/csptestf -absorb -certsКоманда должна вернуть:

OK.

[ErrorCode: 0x00000000]

Конфигурируем CryptoPro для работы ссертификатами ГОСТ Р 34. 10-2012

Для корректной работы на nalog.ru с сертификатами, выдаваемыми с 2019 года, инструкция на сайте CryptoPro рекомендует:

Команды в terminal:

sudo /opt/cprocsp/sbin/cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.1!3' -add string 'Name' 'GOST R 34.10-2012 256 bit'sudo /opt/cprocsp/sbin/cpconfig -ini '\cryptography\OID\1.2.643.7.1.1.1.2!3' -add string 'Name' 'GOST R 34.10-2012 512 bit'Команды ничего не возвращают.

Устанавливаем специальный браузер Chromium-GOST

Для работы с гос.порталами потребуется специальная сборка браузера сhromium – Chromium-GOST скачать.

Исходный код проекта открыт, ссылка на репозиторий на GitHub приводится на сайте КриптоПро. По опыту, другие браузеры CryptoFox и Яндекс.Браузер для работы с гос.порталами под macOS не годятся.

Скачиваем, устанавливаем копированием или drag&drop в каталог Applications. После установки принудительно закрываем Chromium-Gost командой из terminal и пока не открываем (работаем из Safari):

killall Chromium-GostУстанавливаем расширения для браузера

1 КриптоПро ЭЦП Browser plug-in

Со страницы загрузок на сайте КриптоПро скачиваем и устанавливаем КриптоПро ЭЦП Browser plug-in версия 2.0 для пользователей – скачать.

Плагин для Госуслуг

Со страницы загрузок на портале Госуслуг скачиваем и устанавливаем Плагин для работы с порталом государственных услуг (версия для macOS) – скачать.

Настраиваем плагин для Госуслуг

Скачиваем корректный конфигурационный файл для расширения Госуслуг для поддержки macOS и новых ЭЦП в стандарте ГОСТ2012 – скачать.

Выполняем команды в terminal:

sudo rm /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents/ifc.cfgsudo cp ~/Downloads/ifc.cfg /Library/Internet\ Plug-Ins/IFCPlugin.plugin/Contents

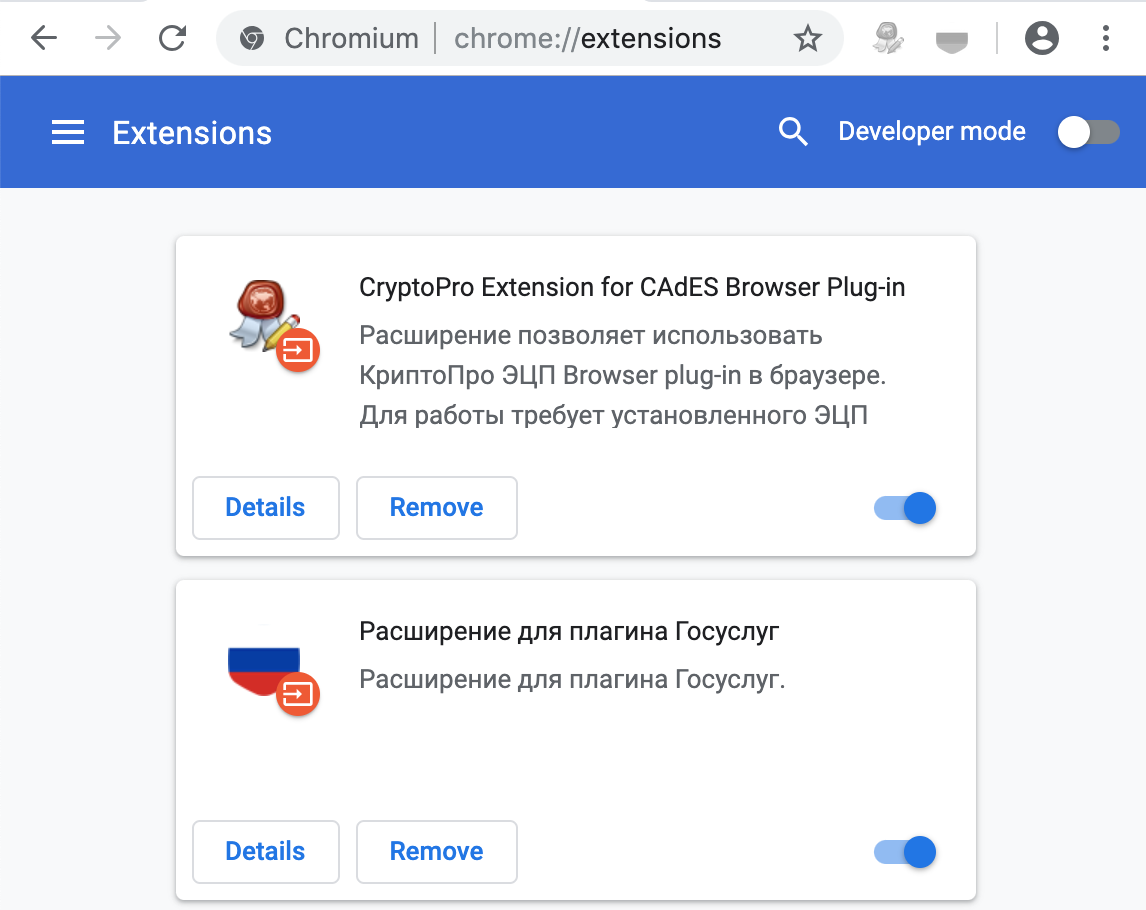

sudo cp /Library/Google/Chrome/NativeMessagingHosts/ru.rtlabs.ifcplugin.json /Library/Application\ Support/Chromium/NativeMessagingHostsАктивируем расширения

Запускаем браузер Chromium-Gost и в адресной строке набираем:

chrome://extensions/Включаем оба установленных расширения:

- CryptoPro Extension for CAdES Browser Plug-in

- Расширение для плагина Госуслуг

Скриншот

Настраиваем расширение КриптоПро ЭЦП Browser plug-in

В адресной строке Chromium-Gost набираем:

/etc/opt/cprocsp/trusted_sites.htmlНа появившейся странице в список доверенных узлов по-очереди добавляем сайты:

https://*.cryptopro.ru

https://*.nalog.ru

https://*.gosuslugi.ruЖмем “Сохранить”. Должна появиться зеленая плашка:

Список доверенных узлов успешно сохранен.

Скриншот

Проверяем что все работает

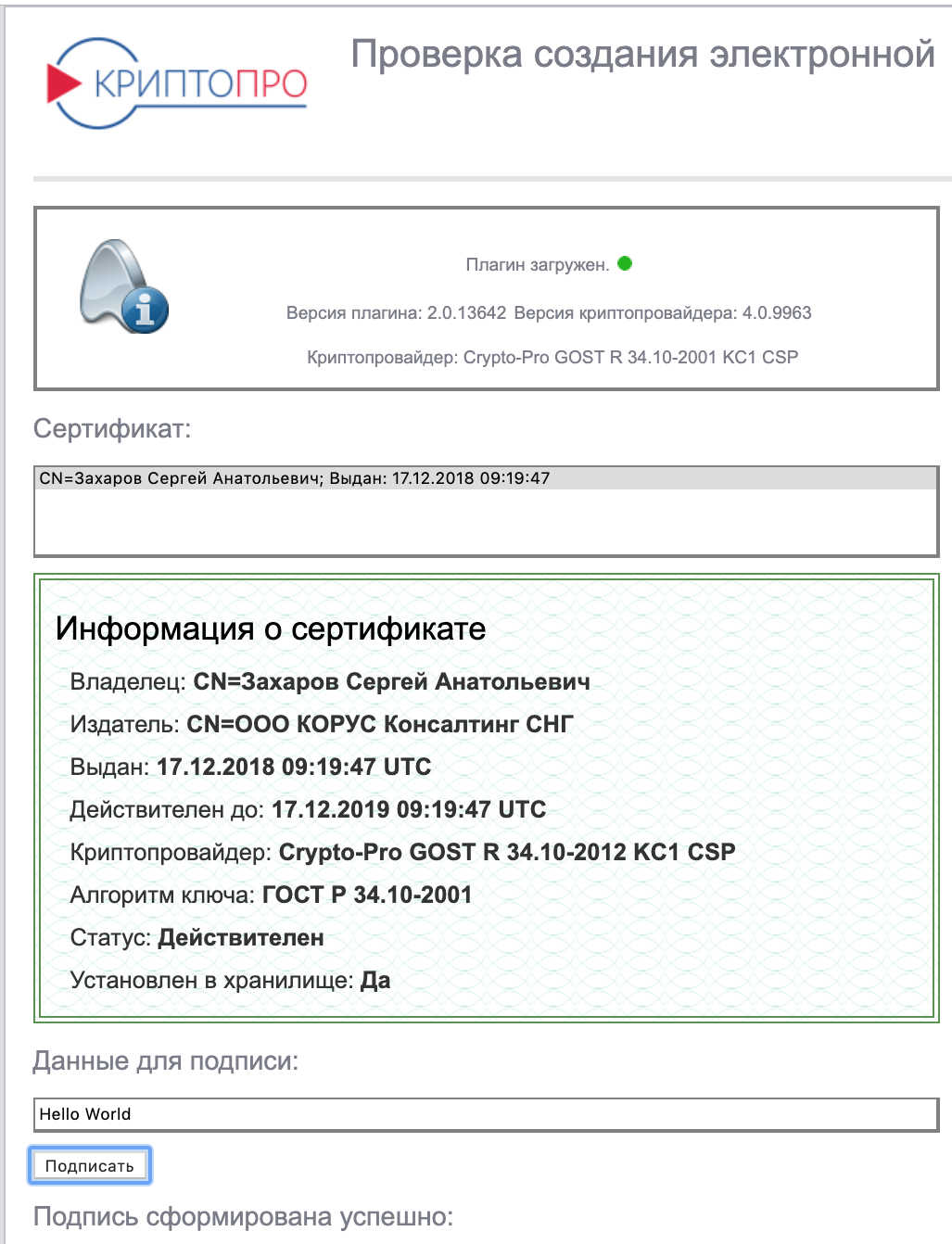

Заходим на тестовую страницу КриптоПро

В адресной строке Chromium-Gost набираем:

https://www.cryptopro.ru/sites/default/files/products/cades/demopage/cades_bes_sample.htmlДолжно выводиться “Плагин загружен”, а в списке ниже присутствовать ваш сертификат.

Выбираем сертификат из списка и жмем “Подписать”. Будет запрошен PIN-код сертификата. В итоге должно отобразиться

Подпись сформирована успешно

Скриншот

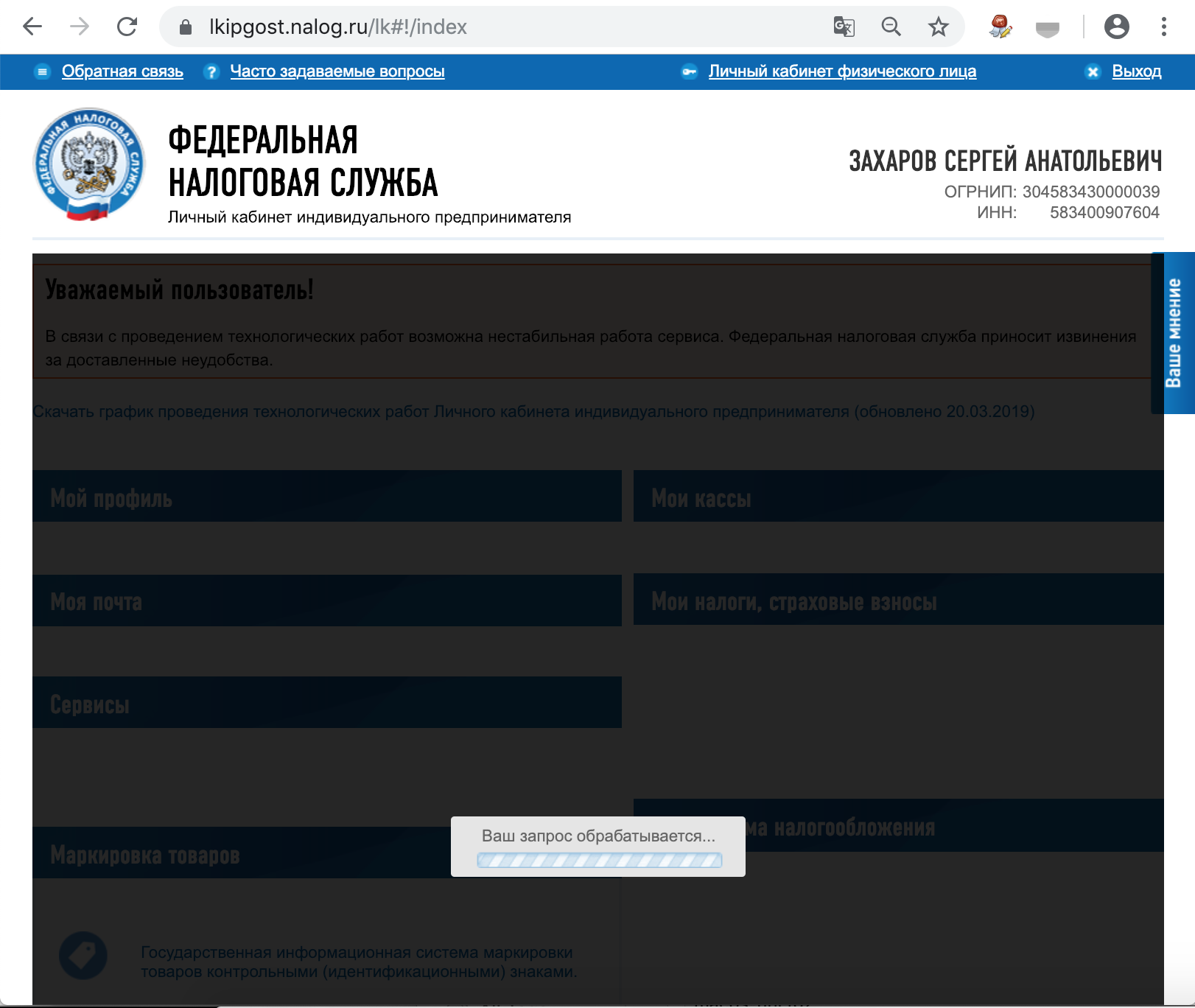

Заходим в Личный Кабинет на nalog

По ссылкам с сайта nalog.ru зайти может не получиться, т.к. не будут пройдены проверки. Заходить нужно по прямым ссылкам:

- Личный кабинет ИП: https://lkipgost.nalog.ru/lk

- Личный кабинет ЮЛ: https://lkul.nalog.ru

Скриншот

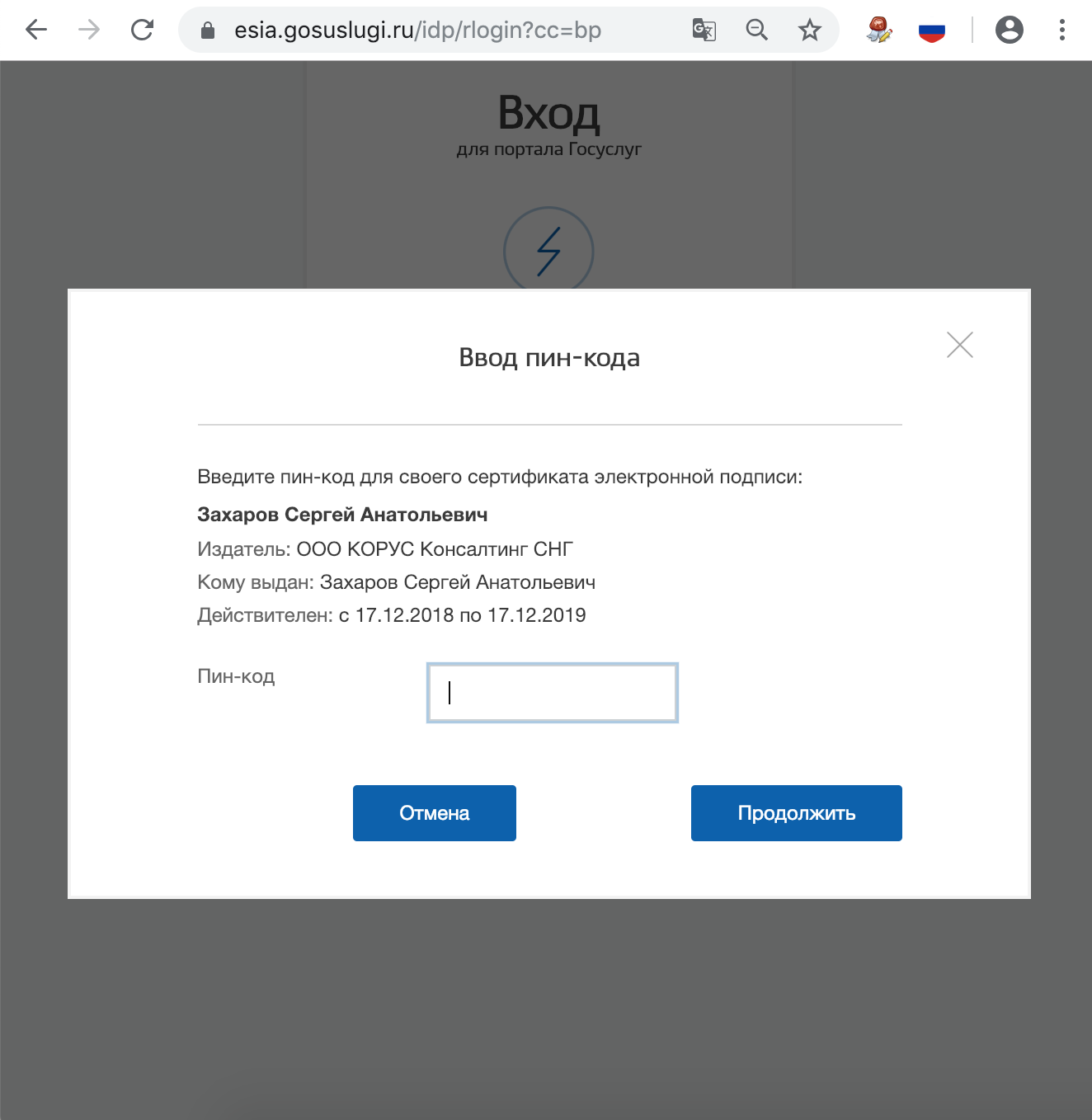

Заходим на Госуслуги

При авторизации выбираем “Вход с помощью электронной подписи”. В появившемся списке “Выбор сертификата ключа проверки электронной подписи” будут отображены все сертификаты, включая корневые и УЦ, нужно выбрать ваш с usb-токена и ввести PIN.

Скриншот

Что делать, если перестало работать

Переподключаем usb-токен и проверяем что он виден с помощью команды в terminal:

sudo /opt/cprocsp/bin/csptest -card -enumОчищаем кеш браузера за все время, для чего в адресной строке Chromium-Gost набираем:

chrome://settings/clearBrowserDataПереустанавливаем сертификат КЭП с помощью команды в terminal:

/opt/cprocsp/bin/csptestf -absorb -certsЕсли команды Cryptopro не отрабатывают (csptest и csptestf превратились в corrupted) – нужно переустановить Cryptopro.

Установка chromium gost

Интернет-браузер «Chromium GOST» можно загрузить по ссылке. Если не знаете, какую версию выбрать, то выбирайте «chromium-gost-***-windows-386-installer.exe».

С дополнительной информацией по установке, настройке и работе с интернет-браузером «Chromium GOST» можно ознакомиться на сайте КриптоПро по ссылке.

После установки интернет-браузера «Chromium GOST» необходимо установить и включить дополнение «КриптоПро ЭЦП»:

1. Открыть в интернет-браузере «Chromium GOST» ссылку (скопировать и вставить):

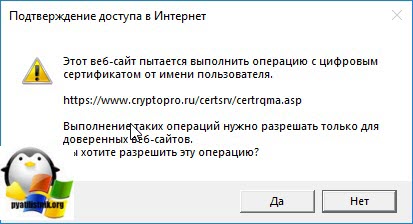

Генерация тестового сертификата

Как я и писал выше вы много, где сможете его применять, я когда знакомился с миром сертификатов и электронных подписей, то использовал тестовые ЭЦП от КриптоПРО для проверки правильности настройки программного обеспечения для работы на электронных, торговых площадках. Чтобы сгенерировать тестовый электронный сертификат, компания КриптоПРО предоставила вам специальный удостоверяющий, виртуальный центр, которым мы и воспользуемся. Переходим по ссылке:

https://www.cryptopro.ru/certsrv/

В самом низу у вас будет ссылка на пункт “Сформировать ключи и отправить запрос на сертификат”.

Я вам советую этот сайт открывать в Internet Explore, меньше будет глюков. Как открыть Internet Explore в Windows 10, читайте по ссылке слева

Если же вы хотите использовать другой браузер, то установите КриптоПро ЭЦП Browser plug-in.

Установка сертификатов и криптопро csp

Для корректной работы в сфере госзаказа вам нужно приобрести ключ электронной подписи и сертификат. Отдельный дистрибутив получать не нужно, все действия по установке проходят в режиме онлайн. Алгоритм загрузки сертификата выглядит так:

- Заходим на официальный сайт Федерального казначейства и скачиваем два сертификата: сертификат удостоверяющего центра ФК и сертификат Головного удостоверяющего центра.

- Устанавливаем сертификаты на компьютер. Для этого нужно найти файлы с разрешением .cer и в открывшемся окне нажать строку «Установить сертификат».

- В окне мастера импорта сертификатов выбираем тип хранилища. Мастер предлагает выбрать действие автоматически, но нам нужно не это. Отмечаем строку «Поместить все сертификаты в следующее хранилище» и нажимаем кнопку «Обзор».

Если все сделано правильно, сертификат будет установлен.

Переходим к этапу установки или обновления КриптоПро CSP. Программное обеспечение КриптоПро CSP создано, чтобы обезопасить информацию о пользователе. Без этой программы не обойтись ни одному участнику государственных закупок.

Государственные и муниципальные заказчики пользуются бесплатными версиями КриптоПро CSP, которые предоставляют им территориальные подразделения Федеральных казначейств. Участнику торгов потребуется установка КриптоПро CSP версии не ниже 4.0 (4.0.9842). Детальную инструкцию по скачиванию и установке можно найти на официальном ресурсе разработчика.

Далее выполняем настройку рабочего места и браузера Спутник.

Что нужно для работы с КЭП под macOS

- КЭП на USB-токене Рутокен Lite или Рутокен ЭЦП

- криптоконтейнер в формате КриптоПро

- со встроенной лицензией на КриптоПро CSP

- открытый сертификат должен храниться в контейнере закрытого ключа

Поддержка eToken и JaCarta в связке с КриптоПро под macOS под вопросом. Носитель Рутокен Lite – оптимальный выбор, стоит недорого, шустро работает и позволяет хранить до 15 ключей.

Криптопровайдеры VipNet, Signal-COM и ЛИССИ в macOS не поддерживаются. Преобразовать контейнеры никак не получится. КриптоПро – оптимальный выбор, стоимость сертификата в себестоимости от 500= руб. Можно выпустить сертификат с встроенной лицензией на КриптоПро CSP, это удобно и выгодно. Если лицензия не зашита, то необходимо купить и активировать полноценную лицензию на КриптоПро CSP.

Обычно открытый сертификат хранится в контейнере закрытого ключа, но это нужно уточнить при выпуске КЭП и попросить сделать как нужно. Если не получается, то импортировать открытый ключ в закрытый контейнер можно самостоятельно средствами КриптоПро CSP под Windows.

Настройка параметров браузера

В той же вкладке «Безопасность» необходимо установить и другие настройки для корректной работы «Спутника». Показываем, как включить расширение в «Спутнике» для безопасной работы, какие параметры вам надлежит включить, а какие — отключить.

Теперь настраиваем всплывающие окна. В свойствах браузера «Спутник» переходим на вкладку «Конфиденциальность». Включаем блокировку всплывающих окон.

Есть и другой вариант — добавить адрес ЕАТ в список исключений в настройках всплывающих окон.

Включаем переопределение автоматической обработки cookie-файлов. Это делается в меню «Свойства» — на вкладке «Конфиденциальность» нажмите на кнопку «Дополнительно».

Теперь устанавливаем настройки браузера «Спутник» по умолчанию. Делаем это так:

В завершение удаляем временные интернет-файлы, истории обзора и cookie-файлы. Переходим на вкладку «Общие» и выбираем действие «Удалить».

Установка КриптоПро ЭЦП Browser plug-in.

Сама инсталляция плагина, очень простая, скачиваем его и запускаем.

Для запуска нажмите “Выполнить”

Далее у вас появится окно с уведомлением, что будет произведена установка КриптоПро ЭЦП Browser plug-in, соглашаемся.

После инсталляции утилиты, вам нужно будет обязательно перезапустить ваш браузер.

Открыв ваш браузер, вы увидите предупредительный значок, нажмите на него.

В открывшемся окне нажмите “Включить расширение”

Не забудьте установить КриптоПРО CSP на компьютер, где будет генерироваться сертификат

Теперь у нас все готово. Нажимаем “Сформировать ключи и отправить запрос на сертификат”. Согласитесь с выполнением операции.

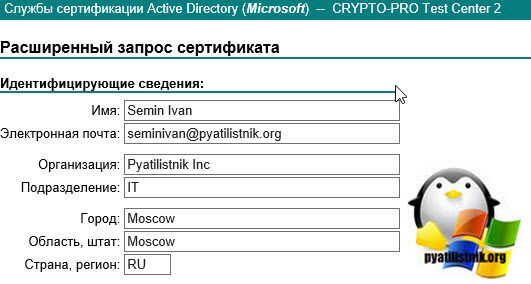

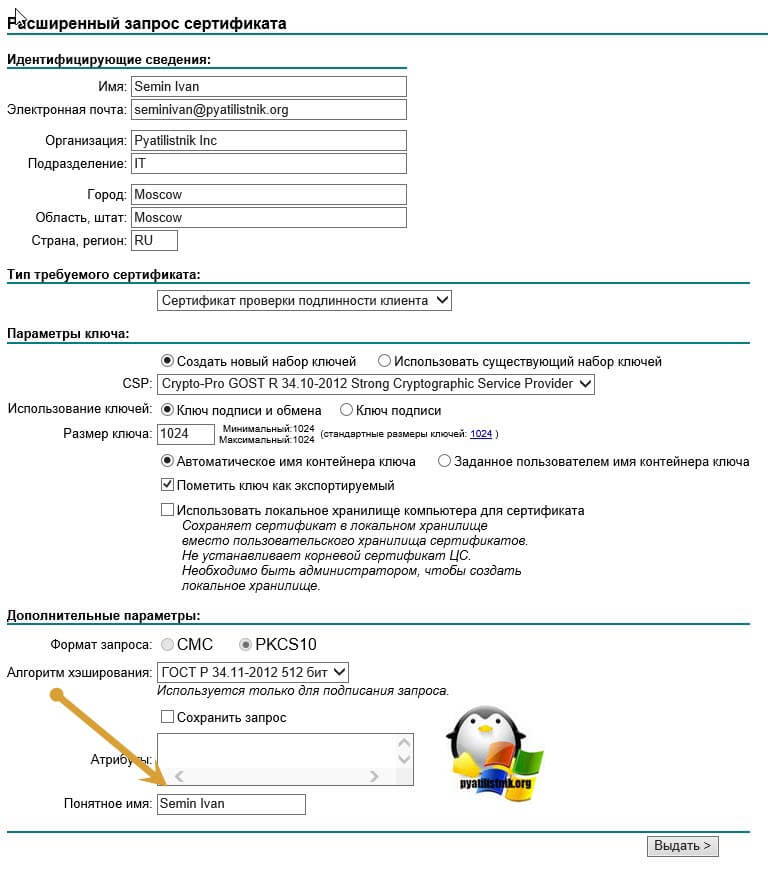

У вас откроется форма расширенного запроса сертификата. Вначале заполним раздел “Идентифицирующие сведения”. В него входят пункты:

- Имя

- Электронная почта

- Организация

- Подразделение

- Город

- Область

- Страна

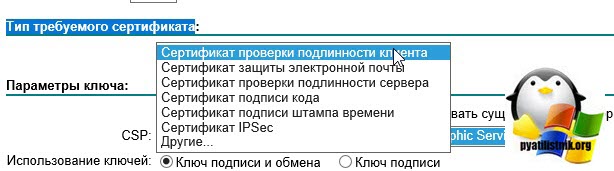

Далее вам нужно указать тип требуемого сертификата. В двух словах, это область применения ЭЦП:

- Сертификат проверки подлинности клиента (самый распространенный вариант, по сути для подтверждения, что вы это вы)

- Сертификат защиты электронной почты

- Сертификат подписи кода

- Сертификат подписи штампа времени

- Сертификат IPSec, для VPN тунелей.

- Другие, для специальных OID

Я оставляю “Сертификат проверки подлинности клиента”.

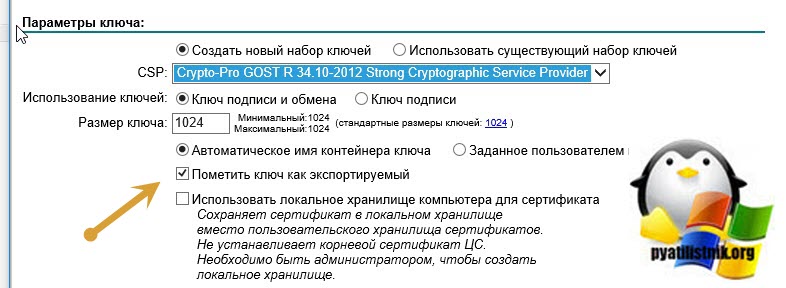

Далее вы задаете параметры ключа, указываете, что будет создан новый набор ключей, указываете гост CSP, от него зависит минимальная длина ключа. Обязательно пометьте ключ как экспортируемый, чтобы вы его могли при желании выгружать в реестр или копировать на флешку.

Для удобства еще можете заполнить поле “Понятное имя”, для быстрой идентификации вашей тестовой ЭЦП от КриптоПРО. Нажимаем выдать тестовый сертификат.

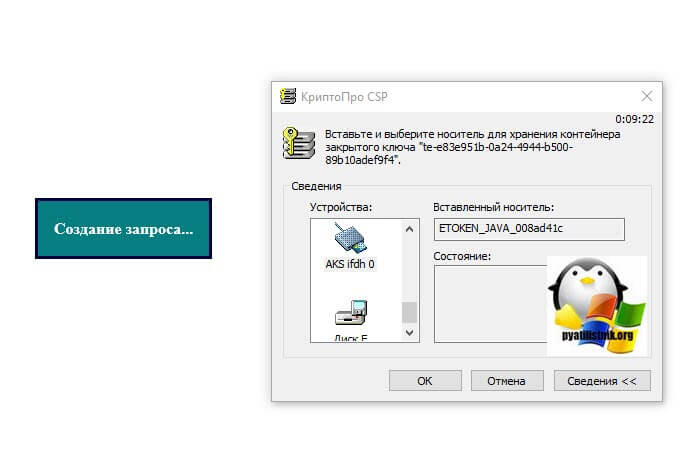

У вас появится запрос на создание, в котором вам необходимо указать устройство, на которое вы будите записывать тестовый сертификат КриптоПРО, в моем случае это е-токен.

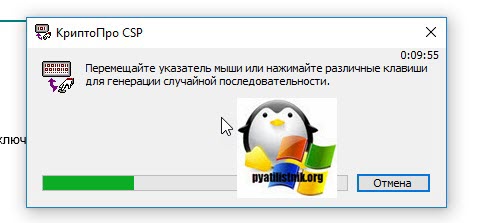

Как только вы выбрали нужное устройство появится окно с генерацией случайной последовательности, в этот момент вам необходимо нажмить любые клавиши или водить мышкой, это защита от ботов.

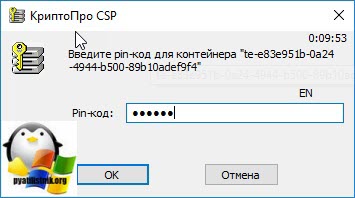

Все наш контейнер КриптоПРО сформирован и для его записи введите пин-код.

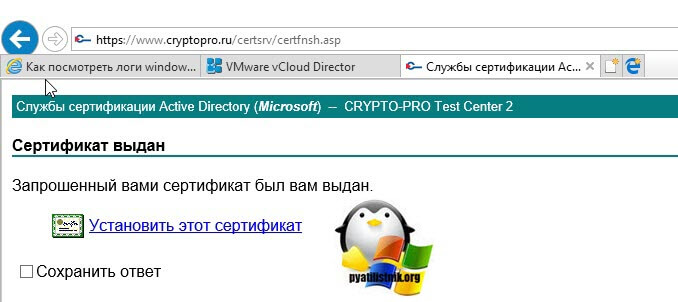

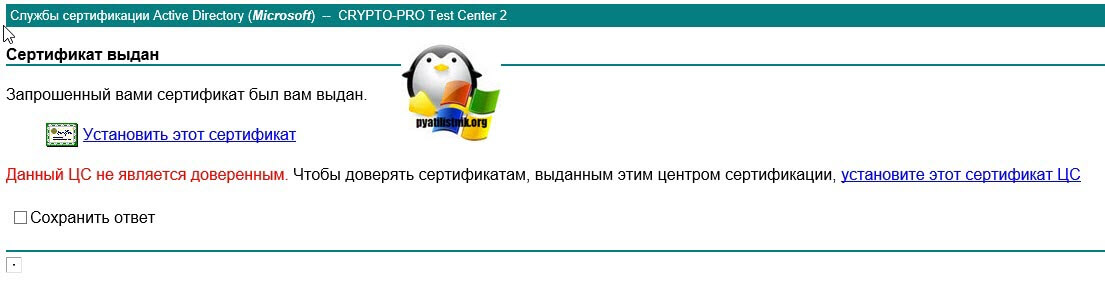

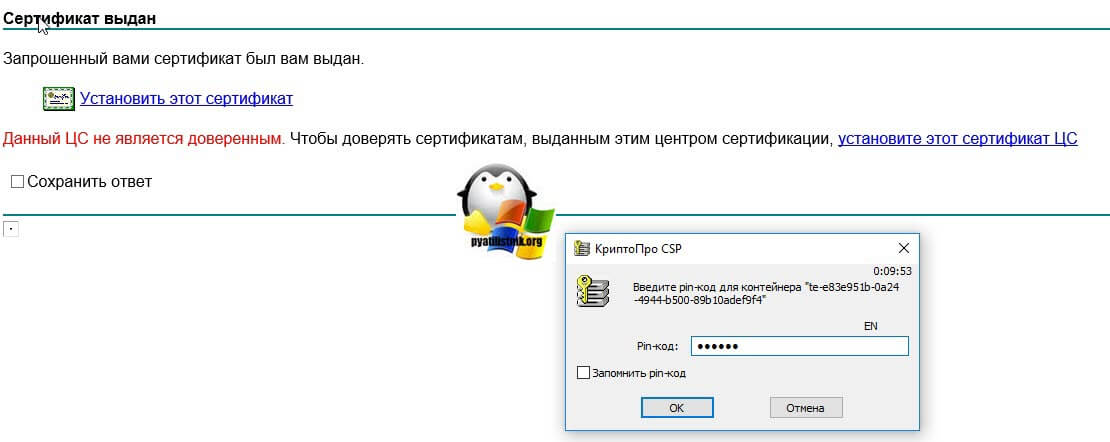

Вам сообщат, что запрошенный вами сертификат был вам выдан, нажимаем “Установить этот сертификат”.

Если у вас еще не установленны корневые сертификаты данного центра сертификации, то вы получите вот такую ошибку:

Данный ЦС не является доверенным

Для ее устранения нажмите на ссылку “установите этот сертификат ЦС”

У вас начнется его скачивание.

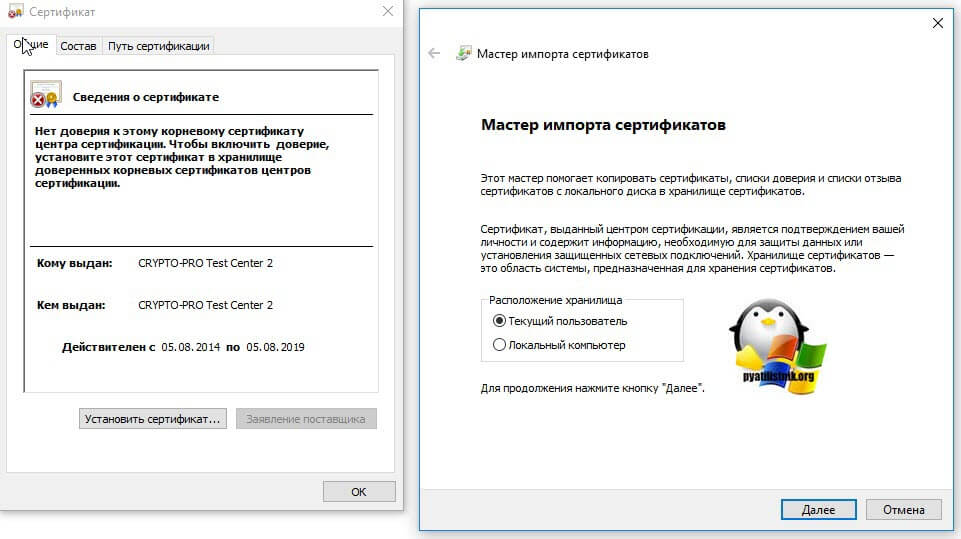

Запускаем его, как видите в левом верхнем углу красный значок, чтобы его убрать нажмите “Установить сертификат”, оставьте для пользователя.

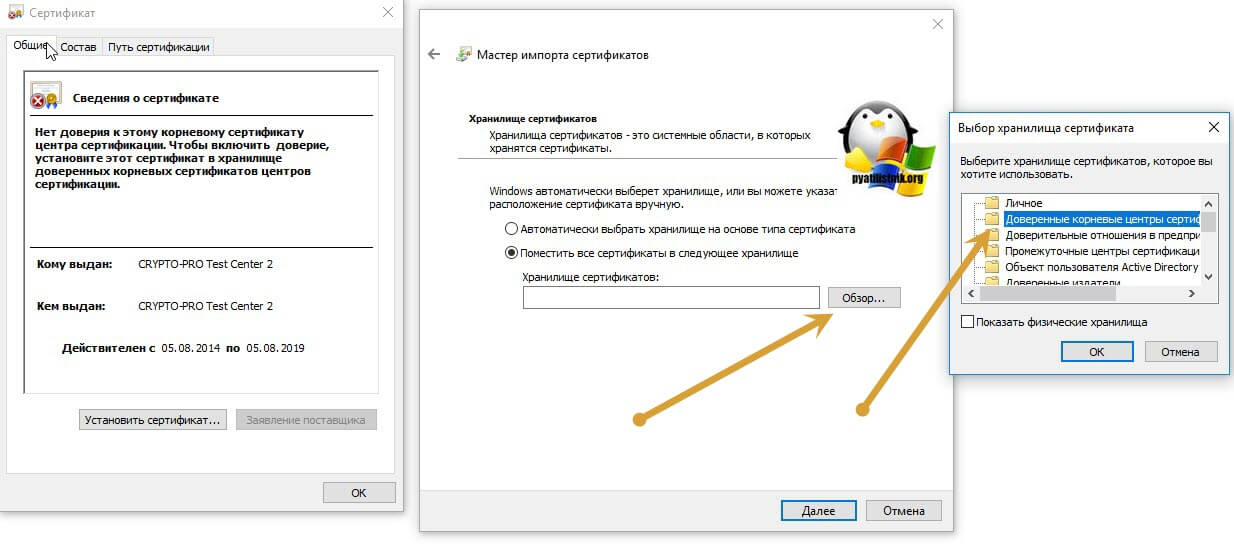

Далее выбираем пункт “Поместить все сертификаты в следующее хранилище” и через кнопку обзор указываете контейнер “Доверенные корневые центры сертификации”. Далее ок.

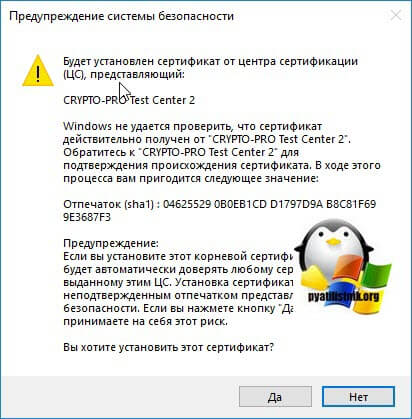

На последнем этапе у вас выскочит окно с предупреждением, о подтверждении установки сертификатов, нажимаем “Да”.

Открываем снова окно с выпуском тестового сертификата КриптоПРО и заново нажимаем “Установить сертификат”, в этот раз у вас вылезет окно с вводом вашего пин-кода от вашего носителя.

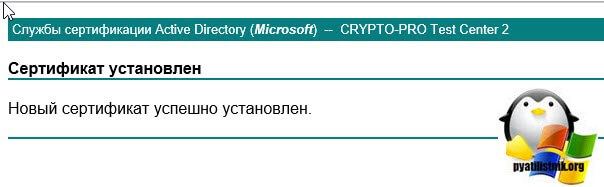

Если вы его ввели правильно, то увидите, что новый сертификат успешно установлен.

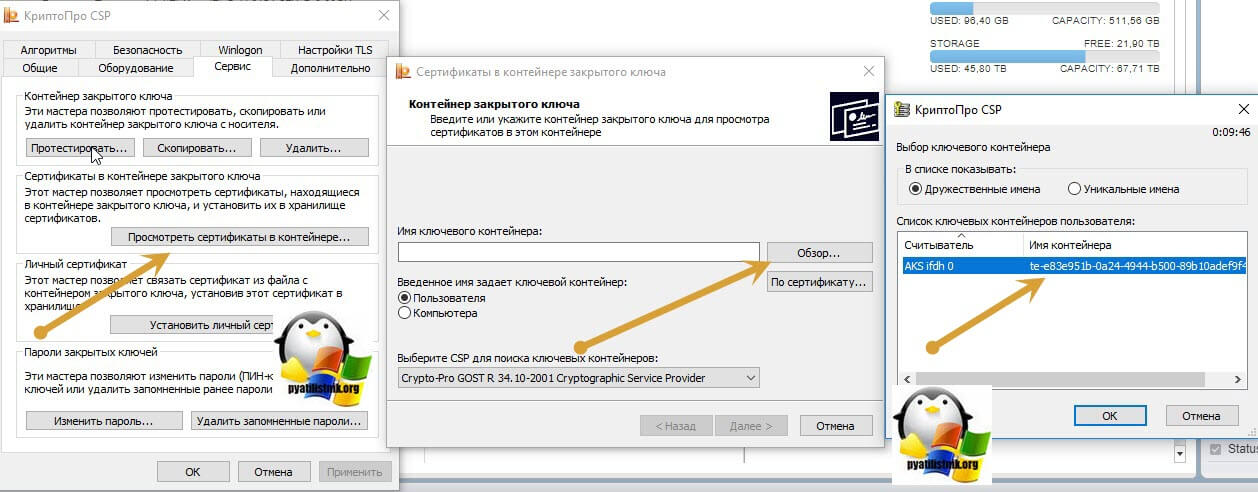

Теперь открывайте ваш КриптоПРО и посмотрите есть ли сертификат в контейнере. Как видите в контейнере есть наша ЭЦП.

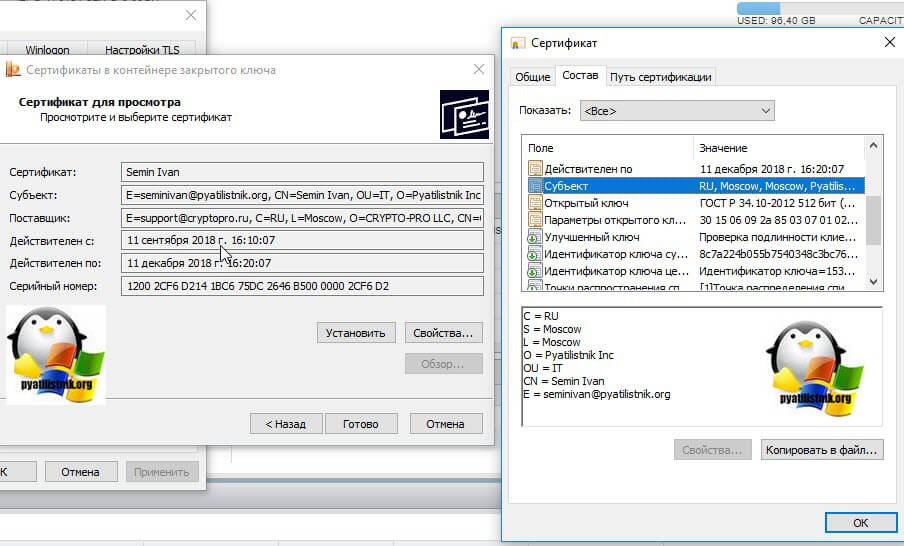

Если посмотреть состав, то видим все наши заполненные поля. Вот так вот просто выпустить бесплатный, тестовый сертификат КриптоПРО, надеюсь было не сложно.

Формируем список доверенных узлов

Для бесперебойной работы ЕАТ его официальный сайт надлежит включить в список доверенных узлов «Спутника». Вот как в «Спутнике» добавить сайт в зону надежных узлов браузера:

Шаг 1. Заходим в блок «Сеть» и выбираем действие «Изменить настройки прокси-сервера».

Шаг 2. В окне свойств переходим в раздел «Безопасность».

Как сформировать список доверенных узлов?

ЕАТ не будет «сбоить», если его официальный сайт добавить в список доверенных узлов Спутника. Добавлять необходимый адрес в перечень надежных узлов в Спутнике нужно так:

- Откройте блок «Сеть» и нажмите строку «Изменить настройки прокси-сервера».