⇡#безопасное удаление

Единственный надёжный способ гарантированно удалить данные — это физическое уничтожение накопителя, на котором они находятся. Для этого даже разработаны специальные процедуры, порой утончённо-извращённого садистского характера. А «виноваты» в этом различные технологии, которые используются в современных накопителях, — остаточная намагниченность, TRIM-операции, равномерное распределение нагрузки, журналирование и так далее.

Суть их в целом сводится к тому, что данные зачастую помечаются как удалённые или готовые к удалению вместо того, чтобы быть действительно стёртыми. Поэтому были разработаны методики достаточно безопасного удаления остаточной информации, которые не столь радикальны, как полное уничтожение носителя.

Функция безопасной очистки диска присутствует во многих редакторах разделов. Для Windows есть множество подобных утилит, но мы остановимся на классической SDelete. Работа с ней осуществляется в режиме командной строки. Синтаксис довольно простой.

Ключом -p задаётся число проходов перезаписи, с ключом -s (или -r) программа рекурсивно уничтожает всё содержимое папки, а передача ключа -c (или -z) очищает (забивает нулями) свободное место на указанном томе. В конце указывается путь до папки или файла. Например, для стирания нашего тома TrueCrypt и очистки диска выполним две команды:

C:\sdelete.exe -p 26 C:\exampletc C:\sdelete.exe -c C:\

В большинстве Linux-дистрибутивов есть утилита shred, которая выполняет те же функции, что и SDelete. У неё также есть несколько параметров, но для нас вполне достаточно знать три из них. Ключ -n задаёт число проходов перезаписи, -u удаляет файл, а –z в конце забивает использовавшееся место нулями. Пример работы:

sudo shred -u -z -n 26 /home/dest/exampletc2

Программа shred имеет ряд ограничений в плане безопасного удаления, о чём честно предупреждает пользователя при запуске с ключом –help. Более эффективный набор утилит входит в пакет Secure-Delete. Установим его и рассмотрим пару встроенных программ.

Утилита srm аналогична shred, но принимает чуть меньше параметров. Нам интересны ключи -r для рекурсивного удаления указанного каталога и вездесущий -z для заполнения пространства нулями. Также в пакете имеется утилита для затирания свободного места на диске с указанной папкой.

sudo apt-get install secure-delete sudo srm -z /home/dest/exampletc3 sudo -z sfill /home/dest

Для Mac OS X есть всё тот же CCleaner с функцией зачистки свободного места, а также утилита srm, которая работает так же, как в Linux. В настройках Finder рекомендуется включить функцию безопасной очистки корзины. Она же доступна в контекстном меню корзины при нажатой клавише CMD.

Для полной очистки всего диска сразу можно воспользоваться программой DBAN, которая поставляется в виде Live ISO-образа. Запишите его на болванку или флешку и загрузитесь с него. Дальше всё просто — выбираем стрелками и пробелом нужный диск и нажимаем F10.

Для SSD-накопителей и флешек лучше использовать низкоуровневое форматирование (см. здесь) или же процедуру Secure Erase, что может привести вас к потере гарантии на SDD. Для последнего случая подойдёт другой Live-дистрибутив для работы с разделами на диске — Parted Magic.

Pgp desktop

Программа PGP Desktop от Symantec — это комплекс программ для шифрования, обеспечивающий гибкое многоуровневое шифрование. Программа отличается от CyberSafe TopSecret и Folder Lock тесной интеграцией в системную оболочку. Программа встраивается в оболочку (Проводник), а доступ к ее функциям осуществляется через контекстное меню Проводника (рис. 14).

Как видите, в контекстном меню есть функции шифрования, подписи файла и т.д. Довольно интересной является функция создания саморасшифровывающегося архива — по принципу самораспаковывающегося архива, только вместо распаковки архив также еще и расшифровывается. Впрочем, у программ Folder Lock и CyberSafe также есть аналогичная функция.

Рис. 14. Контекстное меню PGP Desktop

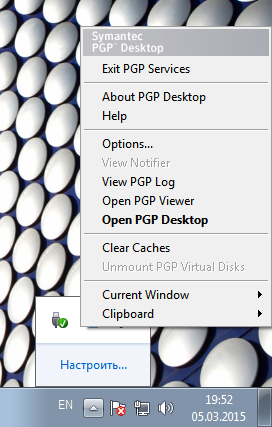

Также доступ к функциям программы можно получить через системный трей (рис. 15). Команда Open PGP Desktop открывает основное окно программы (рис. 16).

Рис. 15. Программа в системном трее

Рис. 16. Окно PGP Desktop

Разделы программы:

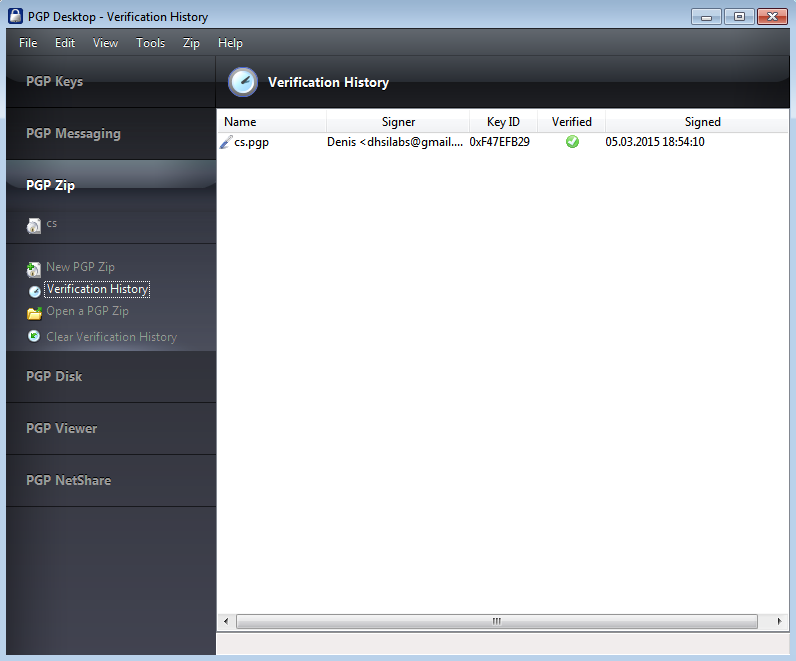

Рис. 17. Саморасшифровывающийся архив

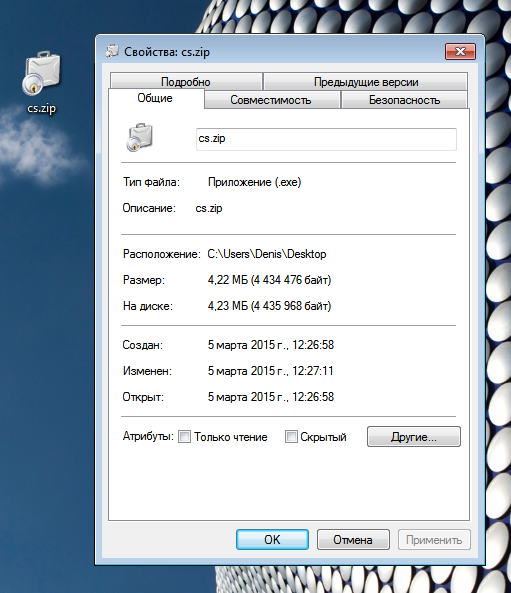

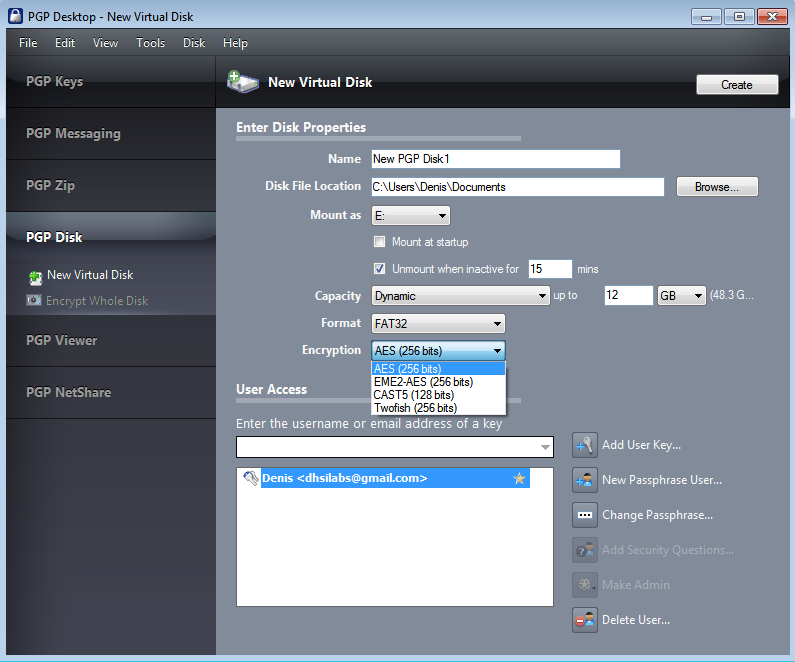

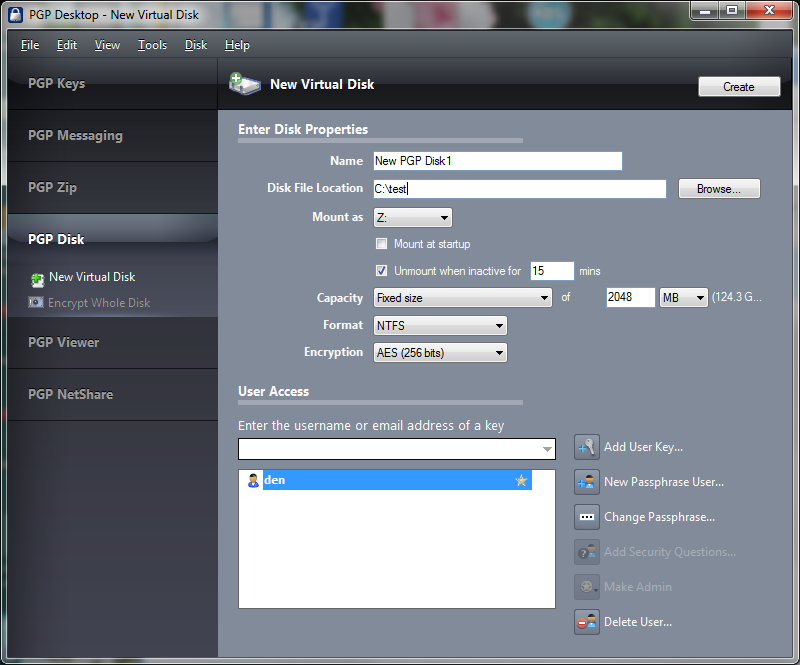

Что касается виртуальных дисков, то мне особо понравилась возможность создания виртуального диска динамического размера (рис. 18), а также выбора алгоритма, отличного от AES. Программа позволяет выбрать букву диска, к которой будет подмонтирован виртуальный диск, а также позволяет автоматически монтировать диск при запуске системы и размонтировать при простое (по умолчанию через 15 минут бездействия).

Рис. 18. Создание виртуального диска

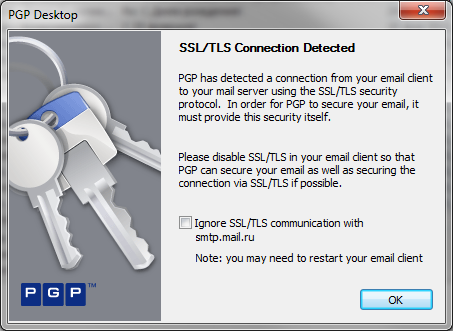

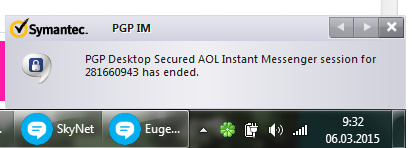

Программа старается зашифровать все и вся. Она отслеживает POP/SMTP-соединения и предлагает их защитить (рис. 19). То же самое касается и клиентов для обмена мгновенными сообщениями (рис. 20). Также есть возможность защиты IMAP-соединений, но ее нужно отдельно включать в настройках программы.

Рис. 19. Обнаружено SSL/TLS-соединение

Рис. 20. PGP IM в действии

Жаль, что PGP Desktop не поддерживает популярные современные программы вроде Skype и Viber. Кто сейчас пользуется AOL IM? Думаю, таких найдется немного.Также при использовании PGP Desktop сложно настроить шифрование почты, которое работает только в режиме перехвата.

А что, если зашифрованная почта уже была получена, а PGP Desktop был запущен уже после получения зашифрованного сообщения. Как его расшифровать? Можно, конечно, но придется это делать вручную. К тому же уже расшифрованные письма в клиенте уже никак не защищаются.

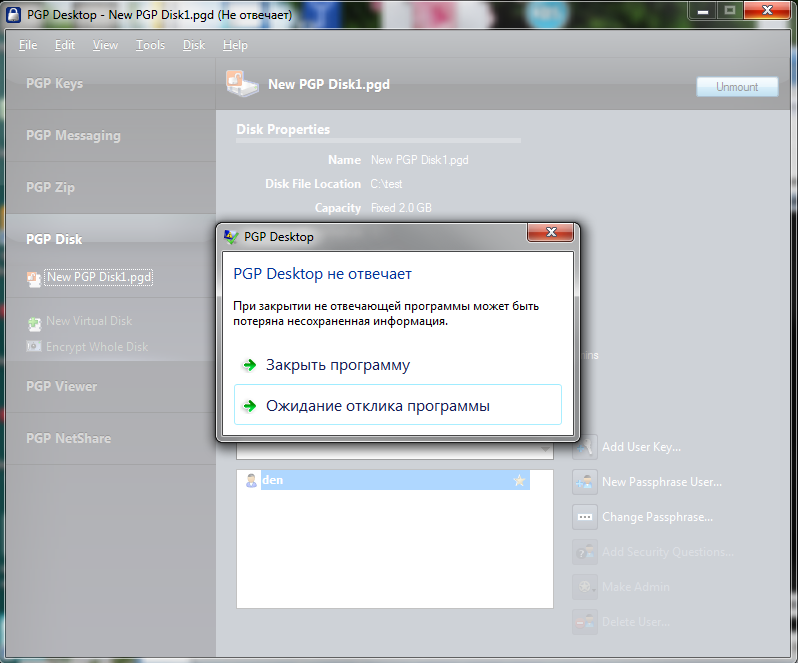

А если настроить клиент на сертификаты, как это сделано в программе CyberSafe Top Secret, то письма всегда будут зашифрованы. Режим перехвата работает тоже не очень хорошо, поскольку сообщение о защите почты появляется каждый раз на каждый новый почтовый сервер, а у gmail их очень много. Окошко защиты почты очень быстро вам надоест. Стабильностью работы программа также не отличается (рис. 21).

Рис. 21. PGP Desktop зависла…

Также после ее установки система работала медленнее (субъективно)…

Преимущества программы PGP Desktop:

Недостатки программы:

Преимущества прозрачного шифрования cybersafe

Теперь немного подытожим. К преимуществам прозрачного шифрования CyberSafe можно отнести следующие факты:

- При выключении папки файлы могут быть скопированы в зашифрованном виде куда угодно, что позволяет организовать облачное шифрование.

- Драйвер программы CyberSafe позволяет работать по сети, что дает возможность организовать корпоративное шифрование.

- Для расшифровки папки не только нужно знать пароль, необходимо иметь соответствующие сертификаты. При использовании Крипто-Про ключ можно вынести на токен.

- Приложение CyberSafe поддерживает набор инструкций AES-NI, что положительно сказывается на производительности программы (было доказано тестами выше).

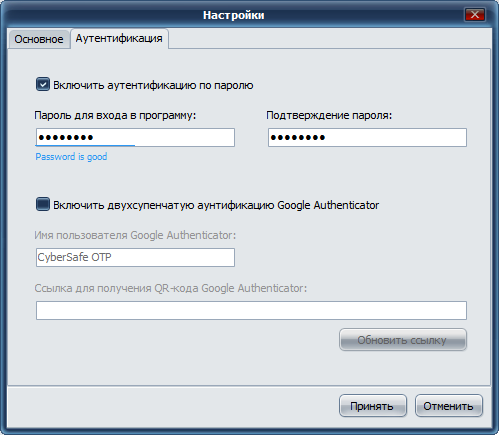

- Защититься от несанкционированного доступа к личным ключам можно с помощью двухфакторной аутентификации.

- Поддержка доверенных приложений

Последние два преимущества заслуживают отдельного внимания. Чтобы обезопаситься от доступа к личным ключам пользователя, вы можете защитить саму программу CyberSafe. Для этого выполните команду

Инструменты, Настройки

(рис. 26). В окне Настройки на вкладке

Аутентификация

вы можете включить или аутентификацию по паролю или двухфакторную аутентификацию. Подробно о том, как это сделать, можно прочитать в

по программе CyberSafe на странице 119.

Рис. 26. Защита самой программы CyberSafe

Производительность

При работе с PGP Desktop у меня создалось впечатление (уже сразу после установки программы), что компьютер стал работать медленнее. Если бы не это «шестое чувство», то этого раздела не было в данной статье. Было решено измерить производительность программой

. Все испытания проводятся на реальной машине — никаких виртуалок. Конфигурация ноутбука следующая — Intel 1000M (1.8 GHz)/4 Гб ОЗУ/WD WD5000LPVT (500 Гб, SATA-300, 5400 RPM, буфер 8 Мб/Windows 7 64-bit). Машина не очень мощная, но какая есть.

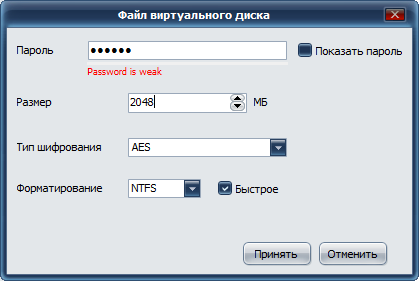

Тест будет производиться следующим образом. Запускаем одну из программ и создаем виртуальный контейнер. Параметры контейнера следующие:

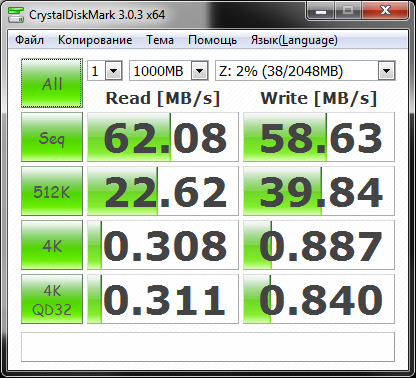

После этого программа закрывается (ясное дело, виртуальный диск размонтируется) — чтобы уже ничто не мешало тесту следующей программы. Запускается следующая программа, в ней создается аналогичный контейнер и снова производится тест. Чтобы вам было понятнее читать результаты теста, нужно поговорить о том, что означают результаты CrystalDiskMark:

- Seq — тест последовательной записи/последовательного чтения (размер блока = 1024КБ);

- 512К — тест случайной записи/случайного чтения (размер блока = 512КБ);

- 4К — то же самое, что и 512К, но размер блока 4 Кб;

- 4К QD32 — тест случайной записи/чтения (размер блока = 4КБ, Глубина Очереди = 32) для NCQ&AHCI.

Во время теста все программы, кроме CrystalDiskMark были закрыты. Я выбрал размер теста 1000 Мб и установил 2 прохода, чтобы лишний раз не насиловать свой жесткий диск (в результате данного эксперимента у него и так температура выросла с 37 до 40 градусов).

Начнем с обычного жесткого диска, чтобы было с чем сравнивать. Производительность диска C: (а это единственный раздел на моем компьютере) будет считаться эталонной. Итак, я получил следующие результаты (рис. 28).

Рис. 28. Производительность жесткого диска

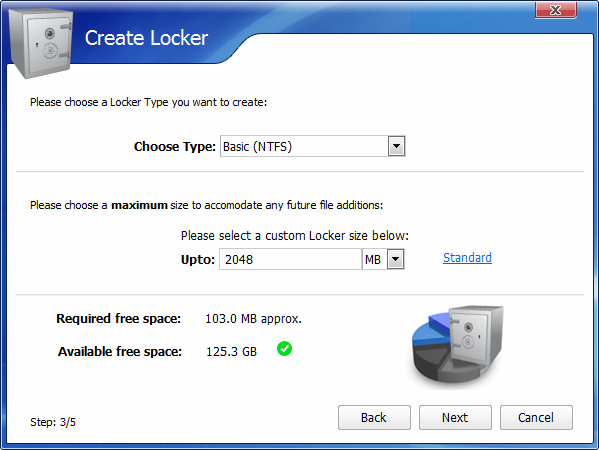

Теперь приступим к тестированию первой программы. Пусть это будет Folder Lock. На рис. 29 показаны параметры созданного контейнера. Обратите внимание: я использую фиксированный размер. Результаты программы показаны на рис. 30. Как видите, имеет место значительное снижение производительности по сравнению с эталоном.

Рис. 29. Параметры контейнера Folder Lock

Рис. 30. Результаты программы Folder Lock

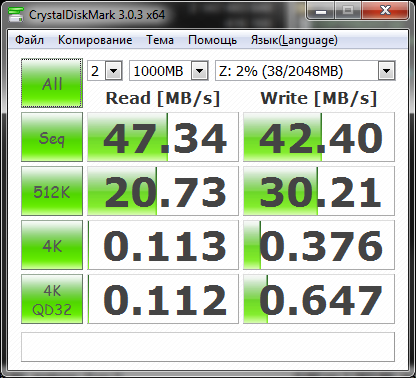

Следующая программа — PGP Desktop. На рис. 31 — параметры созданного контейнера, а на рис. 32 — результаты. Мои ощущения подтвердились — программа действительно работает медленнее, что и подтвердил тест. Вот только при работе этой программы «тормозил» не только виртуальный диск, а даже вся система, чего не наблюдалось при работе с другими программами.

Рис. 31. Параметры контейнера PGP Desktop

Рис. 32. Результаты программы PGP Desktop

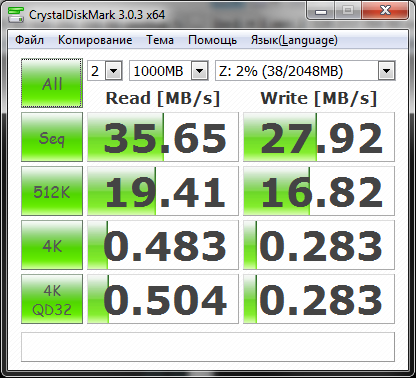

Осталось протестировать программу CyberSafe Top Secret. Как обычно, сначала — параметры контейнера (рис. 33), а затем результаты программы (рис. 34).

Рис. 33. Параметры контейнера CyberSafe Top Secret

Рис. 34. Результаты программы CyberSafe Top Secret

Шифрование данных

Kaspersky Endpoint Security позволяет шифровать файлы и папки, хранящиеся на локальных дисках компьютера и съемных дисках, съемные и жесткие диски целиком. Шифрование данных снижает риски утечки информации в случае кражи / утери портативного компьютера, съемного диска или жесткого диска, а также при доступе посторонних пользователей и программ к данным. Kaspersky Endpoint Security использует алгоритм шифрования Advanced Encryption Standard (AES).

Если срок действия лицензии истек, то программа не шифрует новые данные, а старые зашифрованные данные остаются зашифрованными и доступными для работы. В этом случае для шифрования новых данных требуется активировать программу по новой лицензии, которая допускает использование шифрования.

В случае истечения срока действия лицензии, нарушения Лицензионного соглашения, удаления лицензионного ключа, удаления программы Kaspersky Endpoint Security или компонентов шифрования с компьютера пользователя не гарантируется, что файлы, зашифрованные ранее, останутся зашифрованными. Это связано с тем, что некоторые программы, например Microsoft Office Word, при редактировании файлов создают их временную копию, которой подменяют исходный файл при его сохранении. В результате при отсутствии или недоступности на компьютере функциональности шифрования файл остается незашифрованным.

Kaspersky Endpoint Security обеспечивает следующие направления защиты данных:

- Шифрование файлов на локальных дисках компьютера. Вы можете сформировать списки из файлов по расширению или группам расширений и из папок, расположенных на локальных дисках компьютера, а также создать правила шифрования файлов, создаваемых отдельными программами. После применения политики программа Kaspersky Endpoint Security шифрует и расшифровывает следующие файлы:

- Шифрование съемных дисков. Вы можете указать правило шифрования по умолчанию, в соответствии с которым программа выполняет одинаковое действие по отношению ко всем съемным дискам, и указать правила шифрования отдельных съемных дисков.

Правило шифрования по умолчанию имеет меньший приоритет, чем правила шифрования, созданные для отдельных съемных дисков. Правила шифрования, созданные для съемных дисков с указанной моделью устройства, имеют меньший приоритет, чем правила шифрования, созданные для съемных дисков с указанным идентификатором устройства.

Чтобы выбрать правило шифрования файлов на съемном диске, Kaspersky Endpoint Security проверяет, известны ли модель устройства и его идентификатор. Далее программа выполняет одно из следующих действий:

- Если известна только модель устройства, программа применяет правило шифрования, созданное для съемных дисков с данной моделью устройства, если такое правило есть.

- Если известен только идентификатор устройства, программа применяет правило шифрования, созданное для съемных дисков с данным идентификатором устройства, если такое правило есть.

- Если известны и модель устройства, и идентификатор устройства, программа применяет правило шифрования, созданное для съемных дисков с данным идентификатором устройства, если такое правило есть. Если такого правила нет, но есть правило шифрования, созданное для съемных дисков с данной моделью устройства, программа применяет его. Если не заданы правила шифрования ни для данного идентификатора устройства, ни для данной модели устройства, программа применяет правило шифрования по умолчанию.

- Если неизвестны ни модель устройства, ни идентификатор устройства, программа применяет правило шифрования по умолчанию.

Программа позволяет подготовить съемный диск для работы с зашифрованными на нем файлами в портативном режиме. После включения портативного режима становится доступной работа с зашифрованными файлами на съемных дисках, подключенных к компьютеру с недоступной функциональностью шифрования.

- Управление правами доступа программ к зашифрованным файлам. Для любой программы вы можете создать правило доступа к зашифрованным файлам, запрещающее доступ к зашифрованным файлам или разрешающее доступ к зашифрованным файлам только в виде шифротекста – последовательности символов, полученной в результате применения шифрования.

- Создание зашифрованных архивов. Вы можете создавать зашифрованные архивы и защищать доступ к этим архивам паролем. Доступ к содержимому зашифрованных архивов можно получить только после ввода паролей, которыми вы защитили доступ к этим архивам. Такие архивы можно безопасно передавать по сети или на съемных дисках.

- Полнодисковое шифрование. Вы можете выбрать технологию шифрования: Шифрование диска Kaspersky или Шифрование диска BitLocker (далее также “BitLocker”).

BitLocker – технология, являющаяся частью операционной системы Windows. Если компьютер оснащен доверенным платформенным модулем (англ. Trusted Platform Module – TPM), BitLocker использует его для хранения ключей восстановления, позволяющих получить доступ к зашифрованному жесткому диску. При загрузке компьютера BitLocker запрашивает у доверенного платформенного модуля ключи восстановления жесткого диска и разблокирует его. Вы можете настроить использование пароля и / или PIN-кода для доступа к ключам восстановления.

Вы можете указать правило полнодискового шифрования по умолчанию и сформировать список жестких дисков для исключения из шифрования. Kaspersky Endpoint Security выполняет полнодисковое шифрование по секторам после применения политики Kaspersky Security Center. Программа шифрует сразу все логические разделы жестких дисков.

После шифрования системных жестких дисков при последующем включении компьютера доступ к ним, а также загрузка операционной системы возможны только после прохождения процедуры аутентификации с помощью Агента аутентификации. Для этого требуется ввести пароль токена или смарт-карты, подключенных к компьютеру, или имя и пароль учетной записи Агента аутентификации, созданной системным администратором локальной сети организации с помощью задачи Управления учетными записями Агента аутентификации. Эти учетные записи основаны на учетных записях пользователей Microsoft Windows, под которыми пользователи выполняют вход в операционную систему. Также вы можете использовать технологию единого входа (англ. Single Sign-On – SSO), позволяющую осуществлять автоматический вход в операционную систему с помощью имени и пароля учетной записи Агента аутентификации.

Если для компьютера была создана резервная копия, затем данные компьютера были зашифрованы, после чего была восстановлена резервная копия компьютера и данные компьютера снова были зашифрованы, Kaspersky Endpoint Security формирует дубликаты учетных записей Агента аутентификации. Для удаления дубликатов требуется использовать утилиту klmover с ключом

dupfix. Утилита klmover поставляется со сборкой Kaspersky Security Center. Подробнее о ее работе вы можете прочитать в справке для Kaspersky Security Center.Доступ к зашифрованным жестким дискам возможен только с компьютеров, на которых установлена программа Kaspersky Endpoint Security с доступной функциональностью полнодискового шифрования. Это условие сводит к минимуму вероятность утечки информации, хранящейся на зашифрованном жестком диске, при использовании зашифрованного жесткого диска вне локальной сети организации.

Для шифрования жестких и съемных дисков вы можете использовать функцию Шифровать только занятое пространство. Рекомендуется применять эту функцию только для новых, ранее не использовавшихся устройств. Если вы применяете шифрование на уже используемом устройстве, рекомендуется зашифровать все устройство. Это гарантирует защиту всех данных – даже удаленных, но еще содержащих извлекаемые сведения.

Перед началом шифрования Kaspersky Endpoint Security получает карту секторов файловой системы. В первом потоке шифруются секторы, занятые файлами на момент запуска шифрования. Во втором потоке шифруются секторы, в которые выполнялась запись после начала шифрования. После завершения шифрования все секторы, содержащие данные, оказываются зашифрованными.

Если после завершения шифрования пользователь удаляет файл, то секторы, в которых хранился этот файл, становятся свободными для дальнейшей записи информации на уровне файловой системы, но остаются зашифрованными. Таким образом, по мере записи файлов на новом устройстве при регулярном запуске шифрования с включенной функцией Шифровать только занятое пространство на компьютере через некоторое время будут зашифрованы все секторы.

Данные, необходимые для расшифровки объектов, предоставляет Сервер администрирования Kaspersky Security Center, под управлением которого находился компьютер в момент шифрования. Если по каким-либо причинам компьютер с зашифрованными объектами попал под управление другого Сервера администрирования, то получить доступ к зашифрованным данным возможно одним из следующих способов:

При отсутствии доступа к зашифрованным данным следуйте специальным инструкциям по работе с зашифрованными данными (Восстановление доступа к зашифрованными файлам, Работа с зашифрованными устройствами при отсутствии доступа к ним).

В начало

Цена и выводы

Поскольку мы тестировали проприетарное программное обеспечение, нужно рассмотреть еще один немаловажный фактор — цена. Приложение

обойдется 39.95$ за одну установку и 259.70$ за 10 инсталляций. С одной стороны, цена не очень высока, но функционал программы, откровенно говоря, мал. Как уже отмечалось, от функций сокрытия файлов и бумажников толку мало. Функция Secure Backup требует дополнительной платы, следовательно, отдавать почти 40 долларов (если поставить себя на место обычного пользователя, а не компании) только за возможность шифрования файлов и создания саморасшифровывающихся сейфов — дорого.

Программа

обойдется в 97 долларов. И заметьте — это только начальная цена. Полная версия с набором всех модулей обойдется примерно в 180-250$ и это только лицензия на 12 месяцев. Другими словами, каждый год за использование программы придется выложить 250$. Как по мне, это перебор.

Программа CyberSafe Top Secret — золотая середина, как по функционалу, так и по цене. Для обычного пользователя программа обойдется всего в 50 долларов (специальная антикризисная цена для России, для остальных стран полная версия обойдется 90$). Прошу заметить, столько стоит самая

Таблица 1 содержит сравнительную таблицу функций всех трех продуктов, которая сможет помочь вам выбрать именно ваш продукт.

Таблица 1. Программы и функции

Учитывая все изложенные в этой статье факторы (функционал, производительность и цену), победителем данного сравнения является программа CyberSafe Top Secret. Если у вас остались вопросы, мы с радостью ответим на них в комментариях.