Из нашей статьи вы узнаете:

Пин-код — это одно из средств защиты носителей электронной подписи от несанкционированного доступа. В то же время компания-изготовитель («Аладдин Р.Д.») устанавливает стандартные пин-коды JaCarta, что обеспечивает возможность всегда к ним вернуться.

Смена пин-кода (пароля) от закрытого ключа осуществляется через криптопровайдер, например КриптоПро CSP или VipNet CSP. Соответственно, в зависимости от используемого криптопровайдера, последовательность действий несколько отличается.

1. Для смены пароля на контейнер в VipNet нужно зайти в свойства контейнера ключей и выбрать «сменить пароль», как указано на скриншоте

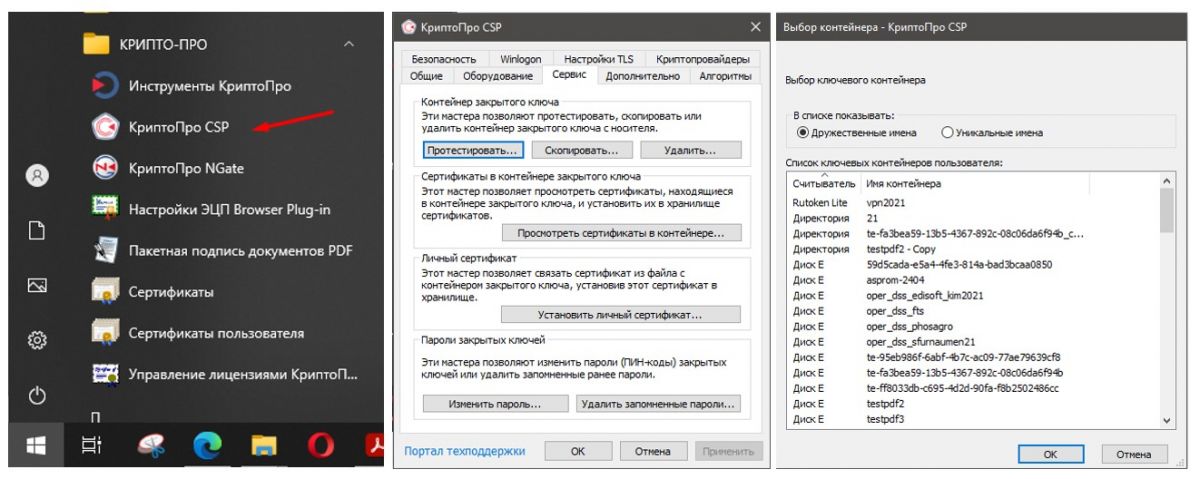

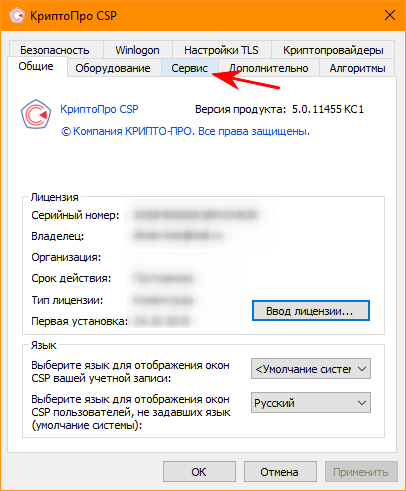

2. Для смены пароля в КриптоПро необходимо зайти в раздел сервис и выбрать «изменить пароль» (см скриншот)

Наличие лицензии КриптоПро CSP встроенной в сертификат электронной подписи даёт возможность использовать данный сертификат на любом компьютере независимо от наличия лицензии КриптоПро CSP на рабочее место.

Внимание!!! При отсутствии лицензии на рабочее место в программе КриптоПро CSP будет отображено что лицензия Истекла или «демонстрационная»! Это нормально! В программе отображается состояние именно лицензии на рабочее место. Сертификат со встроенной лицензией будет работать независимо от лицензии на рабочее место!

- Введение

- Остерегайтесь мошенников которые продают ключи КриптоПро в телеграмме

- Остерегайтесь мошенников которые продают ключи КриптоПро в телеграмме

- Системные требования

- Основные решаемые задачи

- Поддерживаемые алгоритмы

- Регулирующие документы

- Поддерживаемые технологии хранения ключей

- Облачный токен

- ФКН-носители с неизвлекаемыми ключами и безопасной аутентификацией

- Носители с неизвлекаемыми ключами

- Классические пассивные USB-токены и смарт-карты

- Поддерживаемое программное обеспечение

- Интеграция с платформой КриптоПро

- Операционные системы и аппаратные платформы

- Интерфейсы для встраивания

- Производительность на любой вкус

- Загрузка КриптоПро CSP для Linux (на примере ОС Ubuntu).

- Установка КриптоПро CSP для Linux.

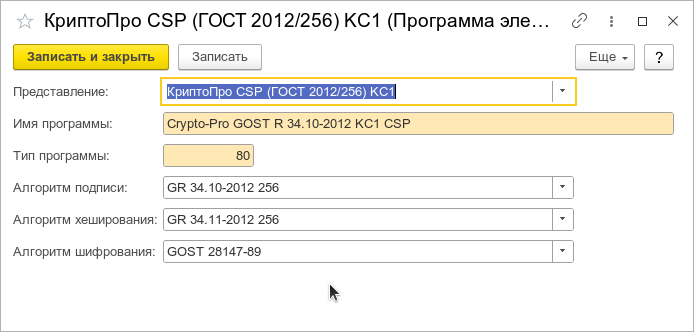

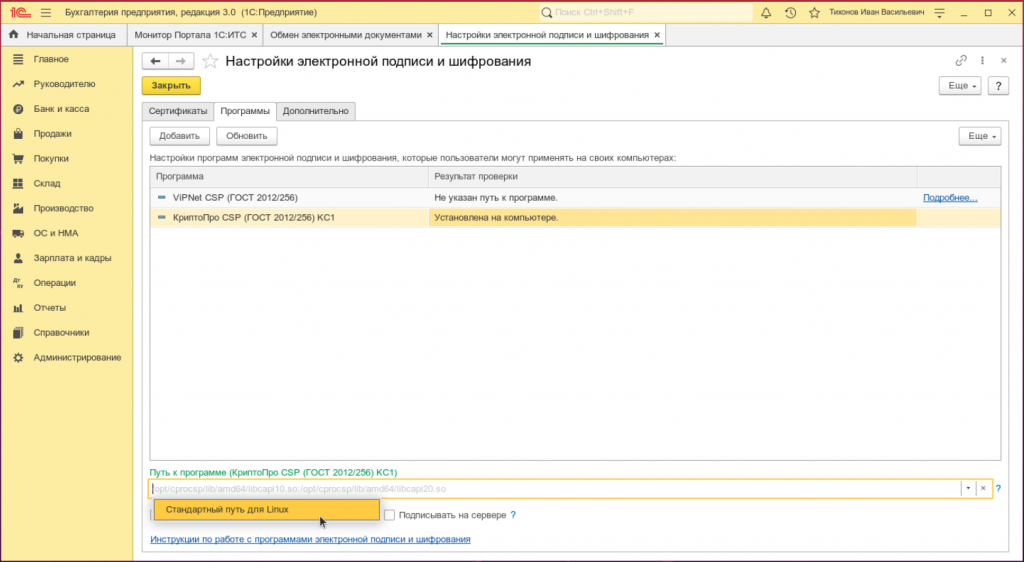

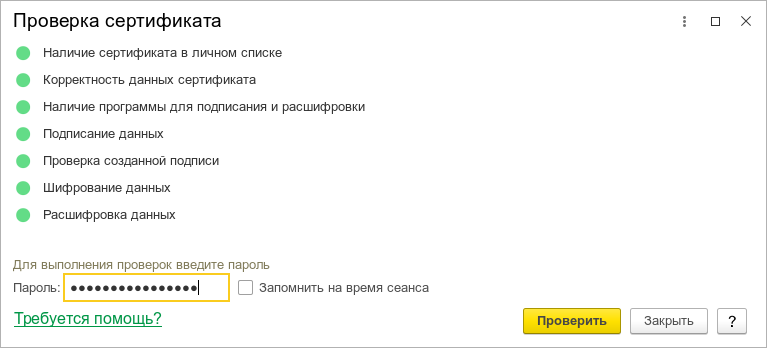

- Произвести настройки программы для работы с электронной подписью в 1С.

- Работа с сертификатами на Linux с использованием КриптоПро.

- Выполните настройку электронного документооборота согласно видеоинструкции. Типичные ошибки и способы их устранения.

- Просмотреть сохраненный пароль (пинкод) на контейнер закрытого ключа ЭЦП

- Добавить комментарий

- Кто устанавливает пароль (пин-код) на электронную подпись?

- Просмотреть сохраненный пароль (пинкод) на контейнер закрытого ключа ЭЦП

- Добавить комментарий

- Пин-коды носителей JaCarta

- Инструкция по установке (смене) пароля на контейнере КриптоПро CSP

- Стандартный пароль ЭЦП – где его взять?

- Проверка лицензии КриптоПро CSP встроенной в сертификат ЭП

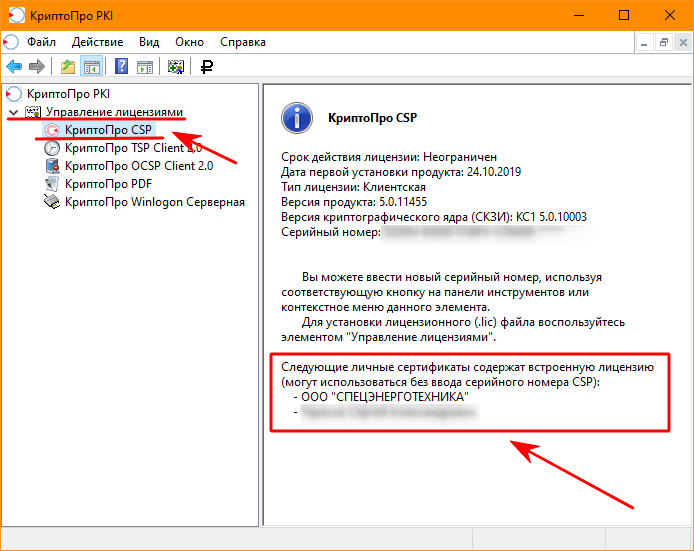

- 1 способ. Проверка через КриптоПро PKI

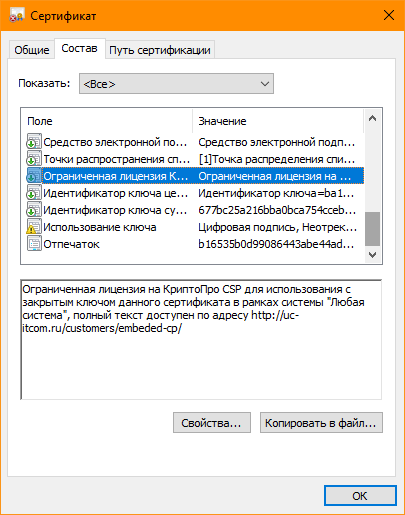

- 2 способ. Проверка через Состав сертификата

- Вопрос-ответ про пароли для JaCarta

- Что делать, если заблокирован пин-код пользователя?

- Что делать, если заблокирован пин-код администратора?

- Можно ли изменить пин-код на JaCarta?

- Перенос КриптоПро, ключей ЭЦП, сертификатов с одного компьютера на другой

- Добавить комментарий

Введение

Ключи электронной подписи хранятся в специальном контейнере КриптоПро CSP. Контейнер содержит в себе открытый и закрытый ключ пользователя, а также сертификат электронной подписи. Для обеспечения безопасности рекомендуется устанавливать пароль на контейнер. Он будет запрашиваться при использовании электронной подписи.

Если вам нужно сбросить или изменить уже установленный пароль, то вам сюда.

Внимание! В случае утери пароля восстановить его будет невозможно! Поэтому рекомендуем записать пароль на бумаге и хранить в надёжном месте!

Если вы уже забыли или потеряли пароль от вашей электронной подписи требуется перевыпуск сертификата электронной подписи. Обратитесь в отдел продаж по телефонам указанным в шапке сайта.

Эта инструкция поможет вам

- Установить новый пароль на ЭЦП (Установить новый пароль на контейнер КриптоПро CSP)

- Изменить существующий пароль на ЭЦП (Изменить пароль на контейнере КриптоПро CSP)

Сборка ключей версии КриптоПро 5.0 найденные на просторах интернета с открытых источников. Подборка сделана для удобства поиска.

При нахождении новых ключей список будет пополнятся.

5050H-E000C-MTCQE-H1TWV-RTNUK — 5.0.12330

4040E-F000P-G1QZB-FP4C0-8LT5X — 5.0.12330

50500-00000-0U000-00BRZ-8ZTCN — 5.0.12330 кс1

4040W-20000-0168K-VQCQR-8XH45 — 5.0

4040A-Q333K-9KAC2-9A6QR-6FCZN — 5.0

50500-00120-0Z178-0055H-AMWN1 — серверный проверялся на 5.0.11998

4040N-B0000-01YNB-TB150-0Y5NK — 5 версия

Для других версий

КриптоПро 5.0

КриптоПро 4.0

КриптоПро 3.9

КриптоПро 2.0

КриптоПро РАЗНЫЕ

Остерегайтесь мошенников которые продают ключи КриптоПро в телеграмме

Очень часто так бывает что люди не имеют возможности вспомнить пароль от контейнера ЭЦП, все происходит по причини смены пароля раз в год после чего в 99% случаев ставят галочка “запомнить пароль” и пароль больше не вводят.

Сохраненный пароль можно посмотреть с помощью утилиты csptest, входящей в состав КриптоПро CSP.

Программа находится в папке с КриптоПро (по умолчанию C:\Program Files\Crypto Pro\CSP\).

Переходим в папку с программой

cd “C:\Program Files\Crypto Pro\CSP\”

Смотрим имена доступных контейнеров закрытого ключа ЭЦП:

csptest –keyset –enum_cont –fqcn –verifycontext

команда выводит список доступных контейнеров вида:

\\.\<имя считывателя>\<имя контейнера>

После этого выводим сохраненный пароль для нужного контейнера:

csptest –passwd –showsaved –container “<имя контейнера>”

Этот способ подходит для КриптоПро 3.6 и выше.

Если вдруг этот метод не помогает и у вас аппаратные контейнеры (токены), можно попробовать ввести пароль по умолчанию.

Для rutoken это 12345678, для eToken 1234567890, для JaCarta PKI/ГОСТ 11111111 (1234567890 если включена опция обратная совместимость).

Сборка ключей версии КриптоПро ключ 4.0 и выше, найденные на просторах интернета с открытых источников. Подборка сделана для удобства поиска.

При нахождении новых ключей список будет пополнятся.

TD4MQ-RWVQG-TKTJW-VQKDD-MJKPM-KATPV-THRVF — Криптопро АРМ 4 стандарт

4040Y-Q0000-02Q6T-NFYX9-24Z86 — КриптоПро 4.0 (серверная постоянная)

40400-00000-UKAC2-00QP8-MT29G — КриптоПро 4.0 (серверная +Winlogon)

40400-00000-11111-101EB-G2EM0 — КриптоПро 4.0

40400-00000-11111-00NHL-372FM — КриптоПро 4.0

40400-00000-UKAC8-00PRU-B8HE6 — КриптоПро 4.0

4040A-Q000K-9KAC2-9A6QR-6FCZN на 4.0.9944:

40400-00005-27345-00AYR-235HH на 4.0.9944:

4040Y-0000Q-UKAC0-0FV0Y-244K9 на 4.0.9944:

40400-00000-0Z211-00UUT-B3RLR на 4.09975

5050H-E000C-MTCQE-H1TWV-RTNUK на 4.0.9963

4040E-F000P-G1QZB-FP4C0-8LT5X на 4.0.9963

Для других версий

КриптоПро 5.0

КриптоПро 4.0

КриптоПро 3.9

КриптоПро 2.0

КриптоПро РАЗНЫЕ

Остерегайтесь мошенников которые продают ключи КриптоПро в телеграмме

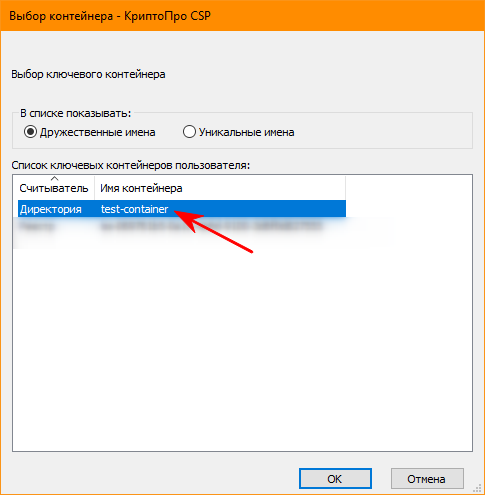

1) Необходимо определить носитель, на котором располагается контейнер закрытого ключа.

Способ для CSP 4.0/5.0

Для этого откройте Пуск-Все программы-КриптоПро CSP-Вкладка Сервис- Протестировать-Обзор

В колонке считыватель Вы увидите На каком носителе записан контейнер закрытого ключа.

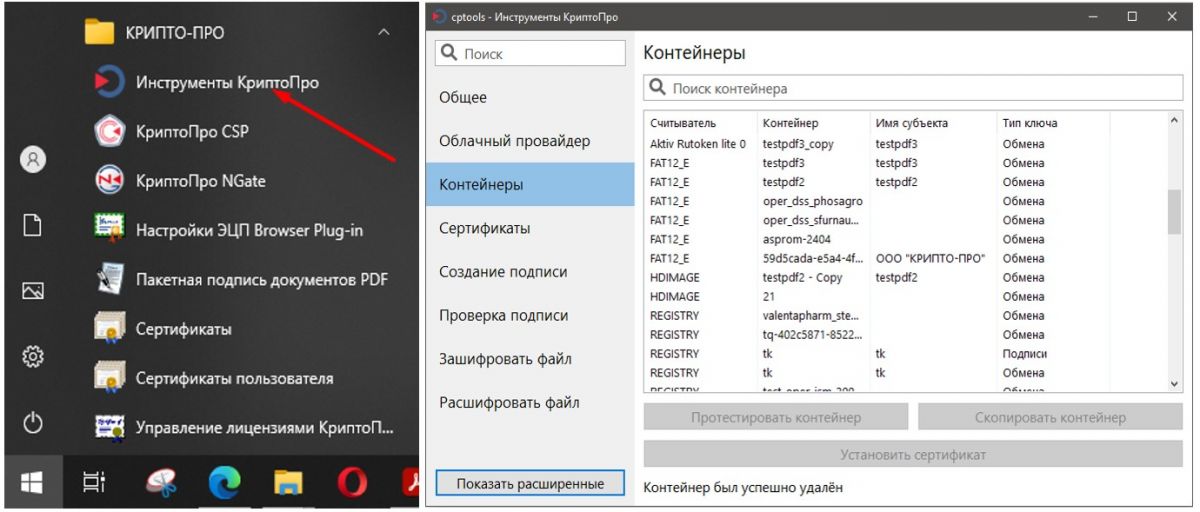

Способ для CSP 5.0

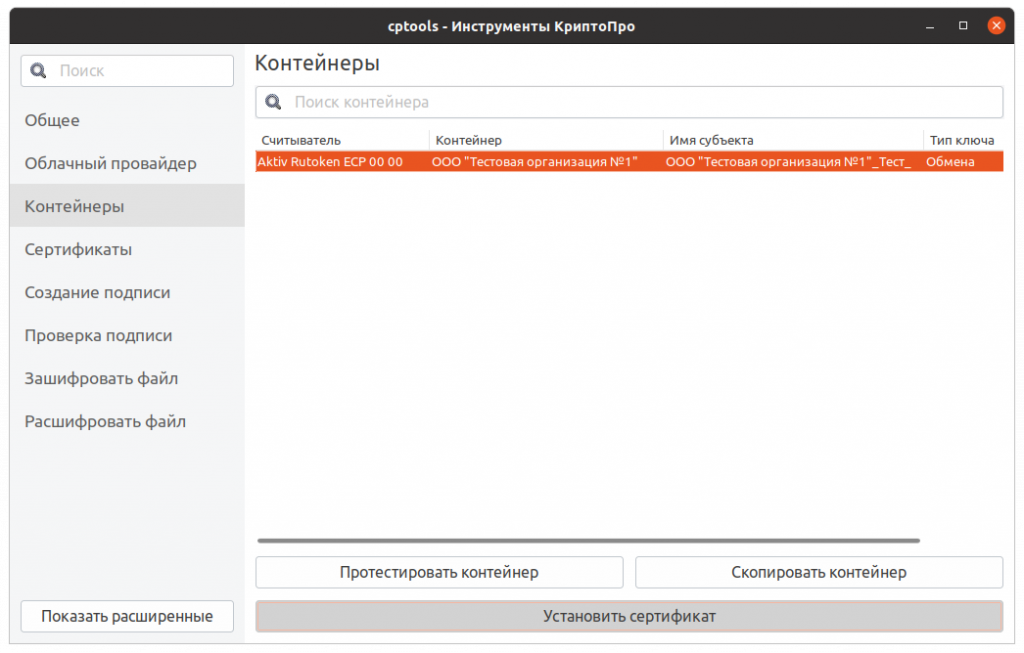

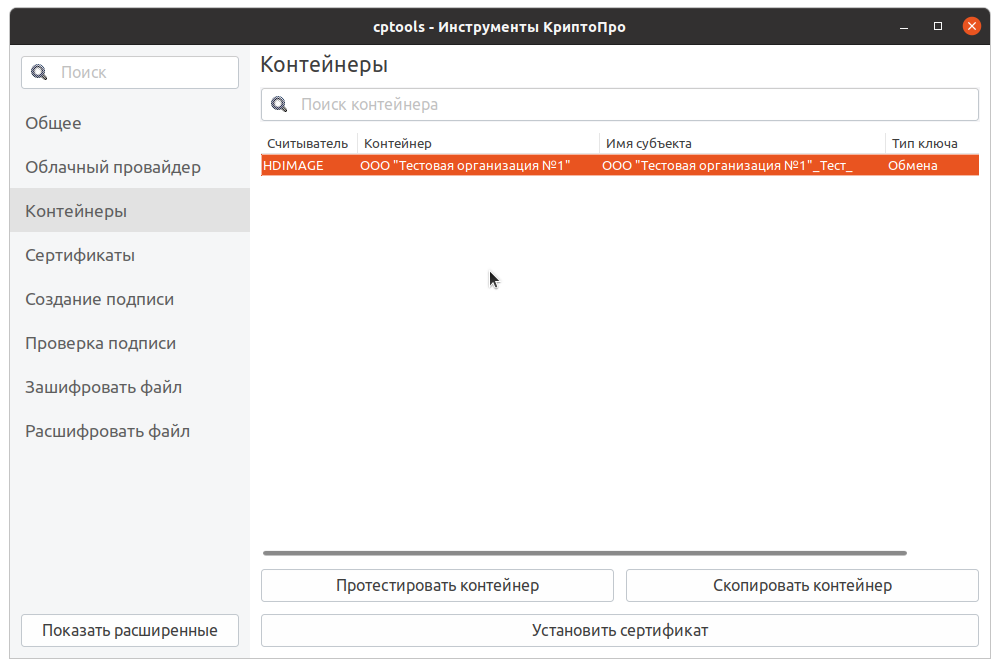

Для этого откройте Пуск-Все программы- Инструменты КриптоПро

В колонке считыватель Вы увидите на какой носитель записан контейнер закрытого ключа.

2) Определить тип носителя

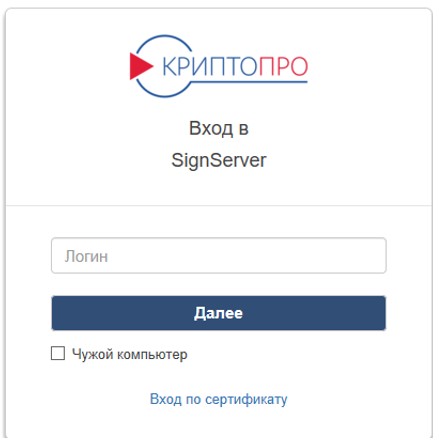

-CLOUD значит контейнер закрытого ключа расположен на облачном сервере. Необходимо понять забыт пароль на контейнер или учетную запись пользователя.

Если Вы не знаете какой логин/пароль используется на данной странице.

То необходимо обратиться в организацию, выдавшую Вам облачную электронную подпись, они помогут восстановить данные.

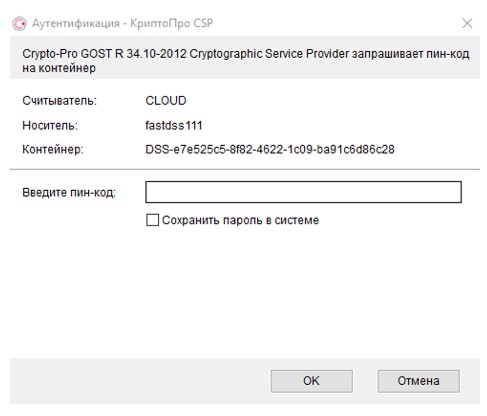

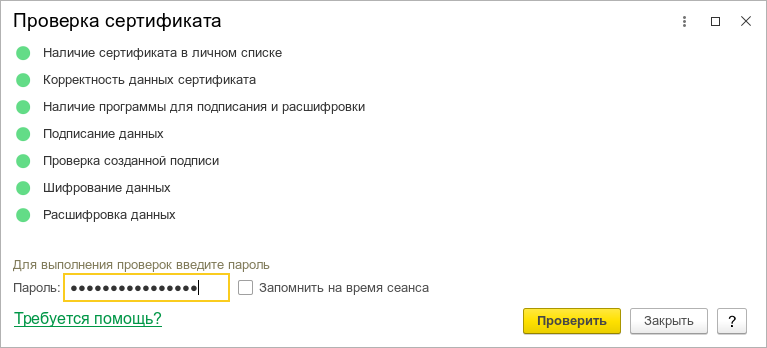

Если при подписи Вы успешно прошли авторизацию и видите перед собой окно такого вида:

То Вы забыли пароль на закрытый ключ, восстановить его нельзя, только подобрать. Необходимо вспомнить пароль, либо перевыпустить подпись.

Важно: обычно у Вас есть ограниченное количество попыток при вводе пароля на облачный ключ, после превышения данного количества ключ будет временно заблокирован (обычно есть 5 попыток), блокировку могут снять в организации, выдавшей Вам облачную электронную подпись, после чего Вы сможете продолжить попытки подбора пароля.

-REGESTRY ключ расположен в реестре. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заново.

-FAT12_<буква диска> ключ расположен на съемном диске. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заного.

-HDIMAGE ключ расположен на локальном диске. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заного.

Какой либо из перечисленых:

eToken…

JaCarta…

Rutoken..

TokenPlusPlus

ESMART…

MSKEY

Если Вы обнаружили что имя считывателя совпадает с одиним из Выше перечисленных занчений, то контейнер закрытого ключа расположен на токене. Вы имеете ограниченное количество попыток для подбора пароля, после их исчерпания токен будет заблокирован.

Послезно знать пароли по умолчанию:

Тип токена | Стандартный пароль |

Rutoken | 12345678; 11111111 |

JaCarta | 1234567890 |

eToken | 1234567890 |

В некоторых случаях, после исчерпания попыток, токен можно разблокировать с помощью пароля администратора. Для этого необходимо обратится к производителю токена.

КриптоПро JCP — средство криптографической защиты информации, реализующее российские криптографические стандарты, разработанное в соответствии со спецификацией JCA (Java Cryptography Architecture).

Интеграция КриптоПро JCP с архитектурой Java позволяет использовать стандартные процедуры, такие как создание и проверка ЭЦП (в том числе XMLdsig, CAdES, XAdES) , шифрование, генерацию ключей, вычисление кодов аутентификации (Message Authentication Code — MAC) в JavaTM Cryptography Extension (JCE) в соответствии со спецификациями JavaTM Cryptography Extension (JCE) на различных операционных системах и аппаратных платформах.

Реализация КриптоПро JCP совместима с КриптоПро CSP.

Средство криптографической защиты КриптоПро JCP распространяется в двух комплектациях:

- генерация ключей, формирование и проверка ЭЦП, хэширование данных;

- генерация ключей, формирование и проверка ЭЦП, хэширование данных, шифрование.

Назначение КриптоПро JCP

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной цифровой подписи (ЭЦП) в соответствии с отечественными стандартами ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012;

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89 и ГОСТ 34.12-2015;

- обеспечение аутентичности, конфиденциальности и имитозащиты соединений TLS;

- контроля целостности, системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или от нарушения правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11 94 «Информационная технология. Криптографическая защита информации. Функция хэширования» и ГОСТ Р 34.11 2012 «Информационная технология. Криптографическая защита информации. Функция хэширования».

Алгоритмы формирования и проверки ЭЦП реализованы в соответствии с требованиями:

- ГОСТ Р 34.10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»;

- ГОСТ Р 34.10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая» и ГОСТ 34.12-2015 «Информационная технология. Криптографическая защита информации».

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии с ГОСТ Р 34.10-2001/ГОСТ Р 34.10-2012.

При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94/ГОСТ Р 34.11-2012 и ГОСТ 28147-89.

Системные требования

КриптоПро JCP функционирует в следующем окружении:

требуется Java 7 Runtime Environment версии 7 и выше;

КриптоПро JCP разработан в соответствии с требованиями интерфейса JCA и позволяет создавать новые, надежно защищенные приложения с использованием богатейшего и проверенного временем инструментария Java такого, как Apache XML Security для ЭЦП XML-документов стандарта XMLdsig.

КриптоПро CSP 5.0 – это новое поколение криптопровайдера.

Все преимущества продуктов этих линеек не только сохраняются, но и преумножаются в КриптоПро CSP 5.0: шире список поддерживаемых платформ и алгоритмов, выше быстродействие, удобнее пользовательский интерфейс. Но главное – работа со всеми ключевыми носителями, включая ключи в облаке, теперь единообразна. Для перевода прикладной системы, в которой работал КриптоПро CSP любой из версий, на поддержку ключей в облаке или на новые носители с неизвлекаемыми ключами, не потребуется какая-либо переработка ПО – интерфейс доступа остается единым, и работа с ключом в облаке будет происходить точно таким же образом, как и с классическим ключевым носителем.

Основные решаемые задачи

- Формирование и проверка электронной подписи.

- Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты.

- Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, EAP-TLS и IPsec.

- Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования.

Поддерживаемые алгоритмы

| Электронная подпись | ГОСТ Р 34.10-2012, ГОСТ Р 34.10-2001, ECDSA, RSA |

| Хэш-функции | ГОСТ Р 34.11-2012, ГОСТ Р 34.11-94, SHA-1, SHA-2 (224/256/384/512) |

| Шифрование | ГОСТ Р 34.12-2015 (Кузнечик и Магма), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4 |

Регулирующие документы

В криптопровайдере используются алгоритмы, протоколы и параметры, определенные в следующих документах российской системы стандартизации:

Поддерживаемые технологии хранения ключей

Облачный токен

В криптопровайдере КриптоПро CSP 5.0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft. Для тестирования данного сервиса можно воспользоваться открытым сервисом DSS.

ФКН-носители с неизвлекаемыми ключами и безопасной аутентификацией

В КриптоПро CSP 5.0 была добавлена поддержка протокола выработки общего ключа с аутентификацией на основе пароля SESPAKE. Использование данного протокола позволяет защитить канал данных между криптопровайдером и токеном с неизвлекаемым ключом от активного нарушителя. Компании Актив, ИнфоКрипт, СмартПарк, Аладдин Р.Д. и Gemalto разработали новые защищенные токены, которые поддерживают данный протокол и полностью решают проблему безопасной работы с неизвлекаемыми ключами.

Носители с неизвлекаемыми ключами

Многие пользователи хотят иметь возможность работать с неизвлекаемыми ключами, но при этом не обновлять токены до уровня ФКН. Специально для них в провайдер добавлена поддержка популярных ключевых носителей Рутокен ЭЦП 2.0, JaCarta-2 ГОСТ и InfoCrypt VPN-Key-TLS. Теперь пользователи могут быть уверены, что при работе КриптоПро CSP с данными токенами закрытый ключ не будет покидать устройство.

Классические пассивные USB-токены и смарт-карты

Большинство пользователей предпочитает быстрые, дешевые и удобные решения для хранения ключей. Как правило, предпочтение отдаётся токенам и смарт-картам без криптографических сопроцессоров. Как и в предыдущих версиях провайдера, в КриптоПро CSP 5.0 сохранена поддержка всех совместимых носителей производства компаний Актив, Аладдин Р.Д., Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк.

Кроме того, конечно, как и раньше поддерживаются способы хранения ключей в реестре Windows, на жестком диске, на флеш-накопителях на всех платформах.

Поддерживаемое программное обеспечение

КриптоПро CSP позволяет быстро и безопасно использовать российские криптографические алгоритмы в следующих стандартных приложениях:

- офисный пакет Microsoft Office;

- почтовый сервер Microsoft Exchange и клиент Microsoft Outlook;

- продукты Adobe Systems Inc.;

- браузеры Яндекс.Браузер, Спутник, Internet Explorer, Edge;

- средство формирования и проверки подписи приложений Microsoft Authenticode;

- веб-серверы Microsoft IIS, nginx, Apache, Tomcat;

- средства удаленного администрирования Microsoft Terminal Server и Citrix;

- Microsoft Active Directory.

Интеграция с платформой КриптоПро

С первого же релиза обеспечивается поддержка и совместимость со всеми нашими продуктами:

- КриптоПро УЦ;

- Службы УЦ;

- КриптоПро ЭЦП;

- КриптоПро NGate;

- КриптоПро IPsec;

- КриптоПро EFS;

- КриптоПро .NET;

- КриптоПро Java CSP.

Совместимость с технологией ФКН, реализованной в продуктах КриптоПро Рутокен CSP, КриптоПро ФКН CSP 3.9, отсутствует.

Операционные системы и аппаратные платформы

Традиционно мы работаем в непревзойдённо широком спектре систем:

- Microsoft Windows Vista/7/8/8.1/10;

- Microsoft Windows Server 2008/2008r2/2012/2012r2/2016;

- Mac OS 10;

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и т.п.);

- FreeBSD 9/10/11;

- Solaris;

- AIX;

- iOS;

- Android.

аппаратных платформ:

- Intel / AMD;

- PowerPC;

- ARM;

- MIPS (Байкал);

- VLIW (Эльбрус);

- Sparc.

и виртуальных сред:

- Microsoft Hyper-V Server 2008/2008R2/2012/2012R2/2016 (x64);

- Microsoft Hyper-V 8/8.1/10;

- VMWare WorkStation 11/12 (x86-64);

- VMWare Player 7/12 (x86, x64);

- VMWare Sphere ESXi 5.5/6.0 (x64);

- Virtual Box 3.2/4.0/4.1/4.2/4.3/5.0/5.1 (x86, x64);

- RHEV 3.4/3.5/3.6/4.0 (x64).

Интерфейсы для встраивания

Для встраивания в приложения на всех платформах КриптоПро CSP доступен через стандартные интерфейсы для криптографических средств:

- Microsoft CryptoAPI;

- PKCS#11;

- OpenSSL (в виде engine);

- Qt SSL.

Производительность на любой вкус

Огромный опыт разработки позволяет нам охватить все решения от миниатюрных ARM-плат, таких как Raspberry PI, до многопроцессорных серверов на базе Intel Xeon, AMD EPYC и PowerPC, отлично масштабируя производительность.

Номер карточки: SD0008588

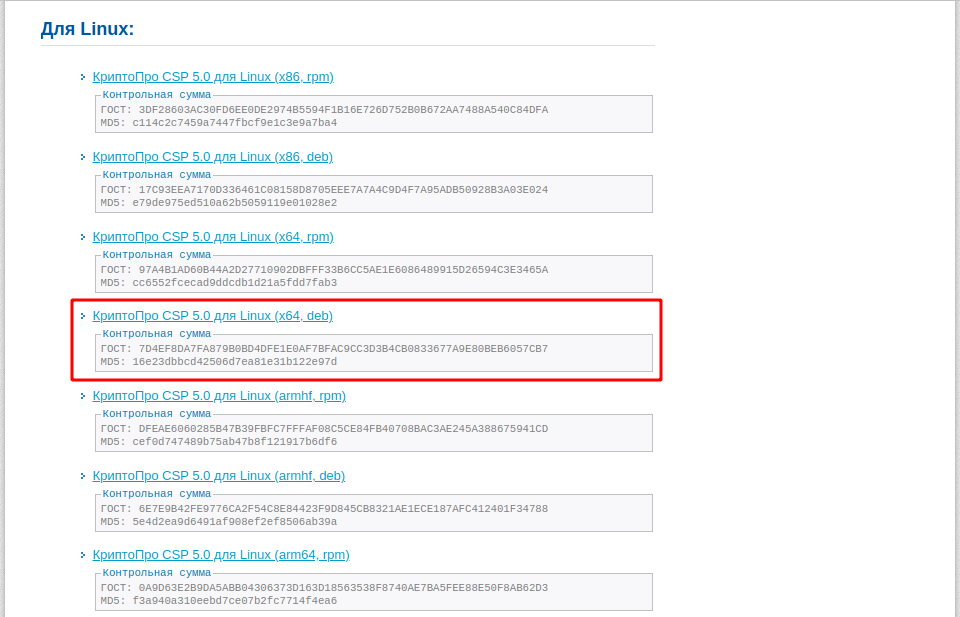

Для работы на Linux рекомендуется использовать последнюю сертифицированную версию КриптоПро CSP.

Также для работы через браузер потребуется установка расширения для работы с файлами, а также крипторасширение – подробнее см. п. 3 данной статьи.

Для работы с системой маркировки и для подачи заявления на сертификат потребуется установка внешней компоненты – установка запускается автоматически при первом обращении к указанному функционалу.

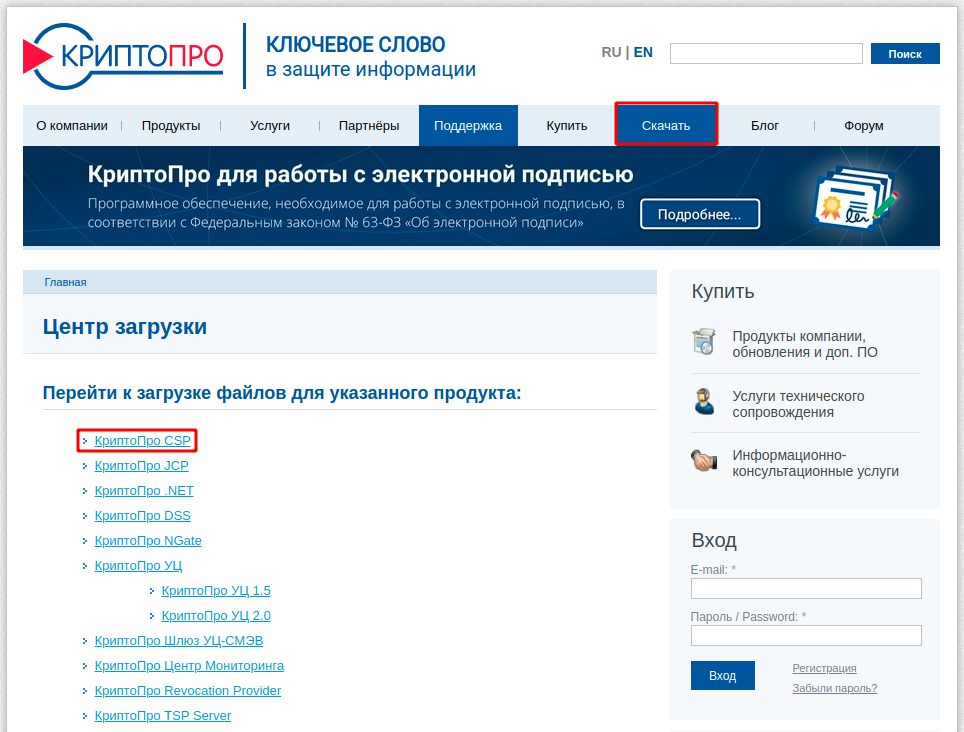

Загрузка КриптоПро CSP для Linux (на примере ОС Ubuntu).

Для загрузки криптопровайдера необходимо:

1.1 Авторизоваться на официальном сайте производителя.

1.2 Перейти на вкладку «Скачать» и выбрать «КриптоПро CSP».

1.3 Выбрать последнюю сертифицированную версию КриптоПро CSP для Linux соответствующую разрядности системы, а также формату пакетов и сохранить дистрибутив.

Установка КриптоПро CSP для Linux.

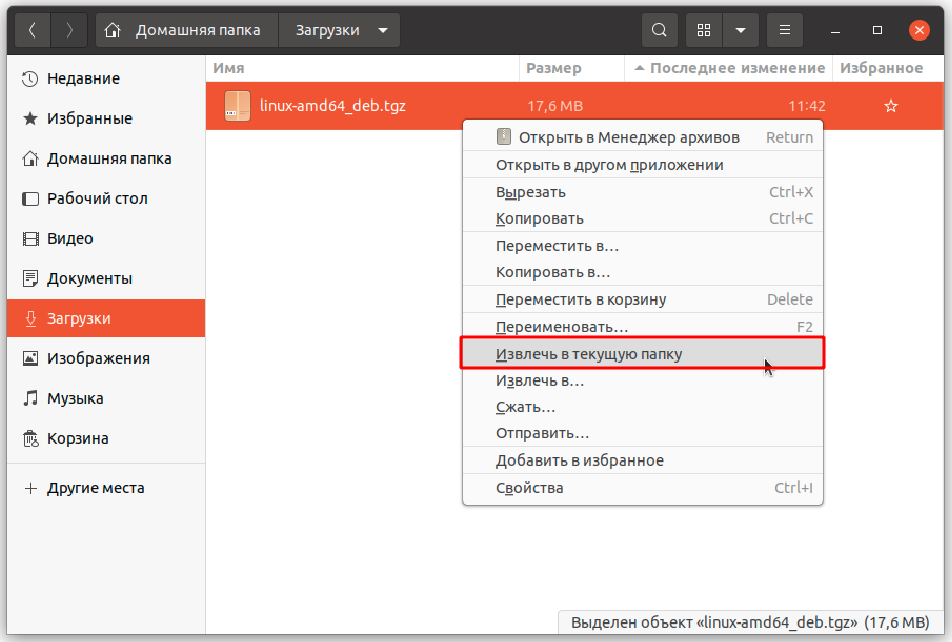

2.1. Открыть «Загрузки» и распаковать скаченный архив linux-amd64_deb.tgz в текущую папку.

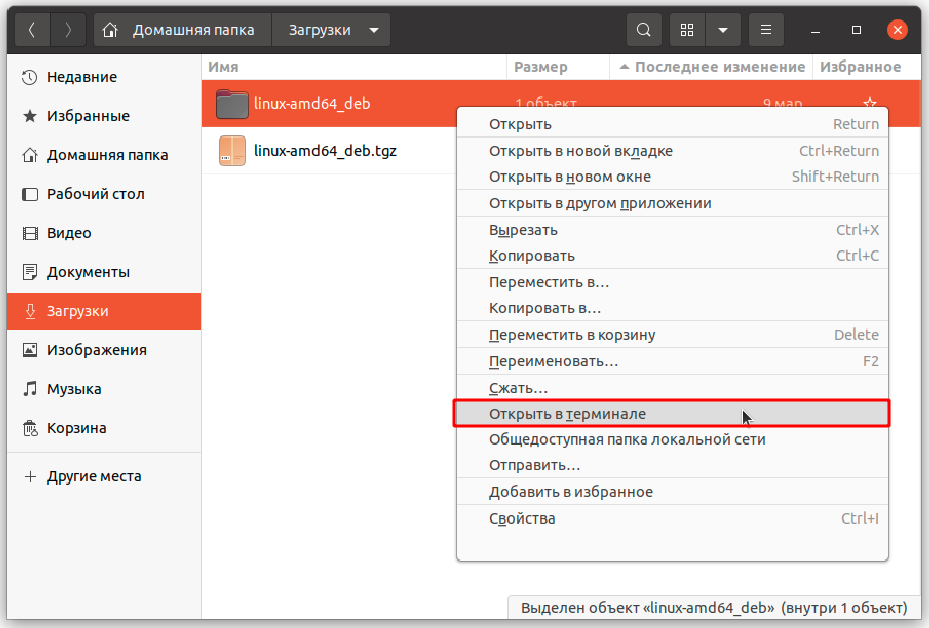

2.2 Выбрать правой кнопкой мыши распакованную папку linux-amd64_deb и выполнить команду «Открыть в терминале».

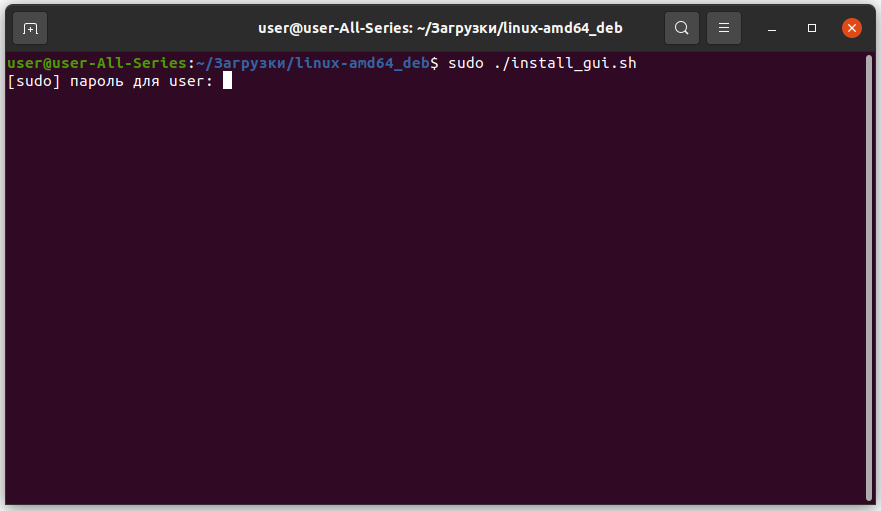

2.3 Для запуска мастера установки КриптоПро в терминале требуется выполнить команду sudo ./install_gui.sh

При необходимости процесс установки можно полностью инициировать через терминал

cd Загрузки – перейти в каталог со скаченным архивом linux-amd64_deb.tgz

tar -zxf ./linux-amd64_deb.tgz – извлечь содержимое архива в текущую папке

cd linux-amd64_deb – перейти в распакованную папку

sudo ./install_gui.sh – запустить мастер установки

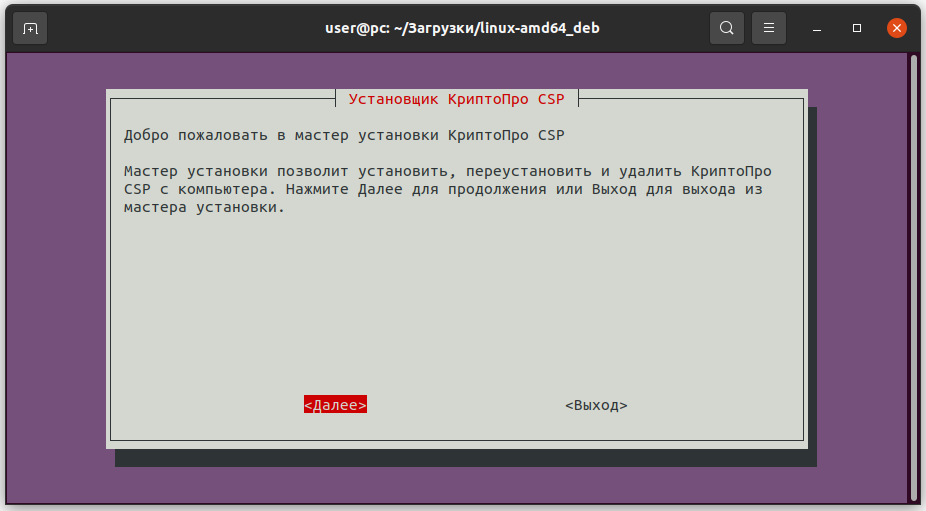

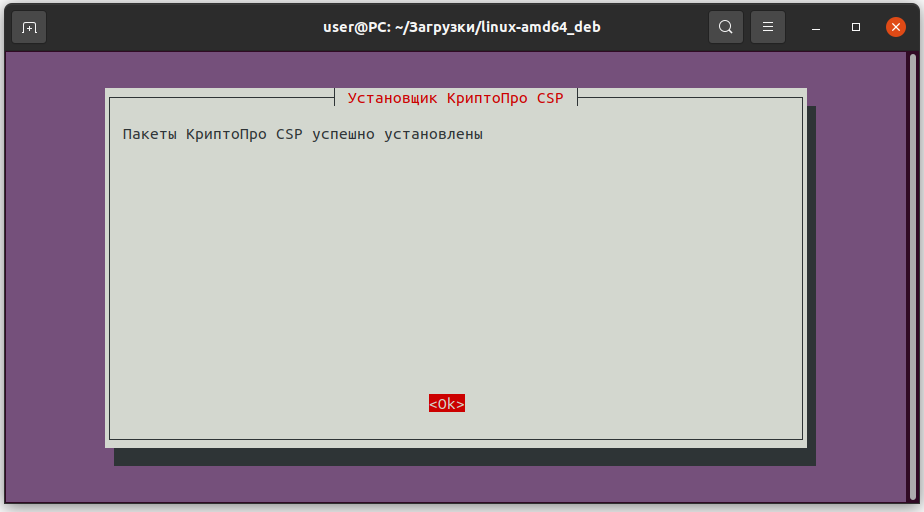

2.4 Откроется установщик КриптоПро CSP. Нажимаем «Далее».

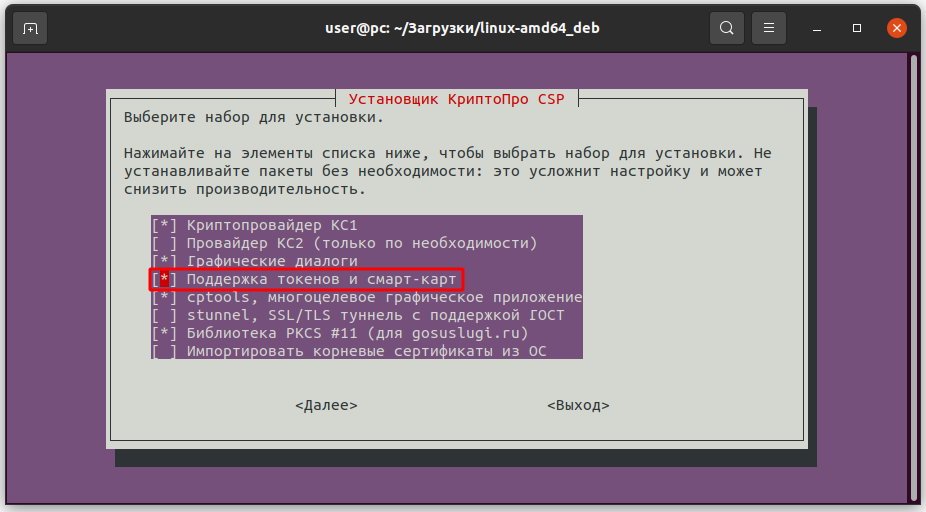

2.5 Если на данном рабочем месте будет осуществляться работа со съёмными токенами, то в наборе для установки следует отметить «Поддержка токенов и смарт-карт» (для выбора следует использовать пробел). Затем нажимаем «Далее».

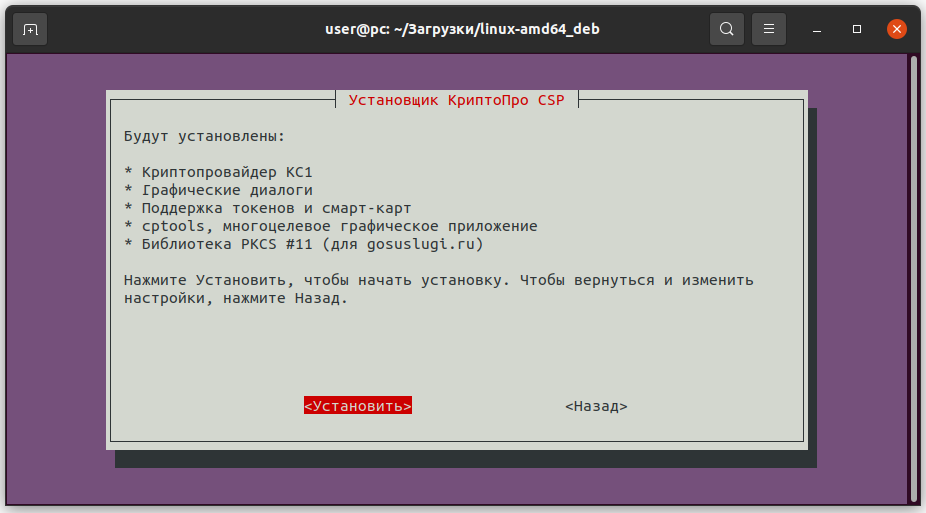

2.6 На следующем шаге нажимаем «Установить».

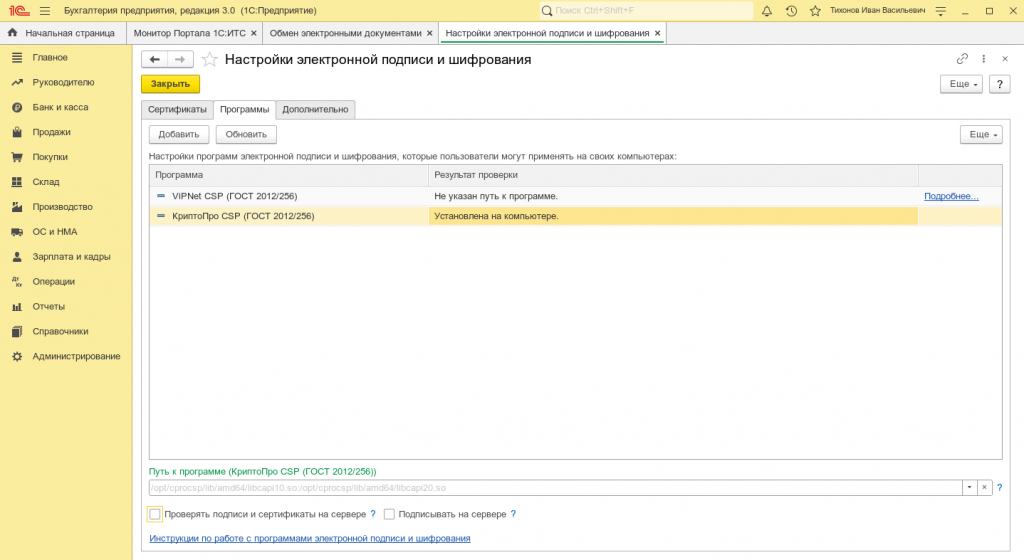

Произвести настройки программы для работы с электронной подписью в 1С.

cpconfig -ini ‘\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider’ -add string ‘Image Path’ /opt/cprocsp/lib/ia32/libcsp.so

cpconfig -ini ‘\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider’ -add string ‘Function Table Name’ CPCSP_GetFunctionTable

cpconfig -ini ‘\cryptography\Defaults\Provider\Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider’ -add long Type 80

Подробнее

Затем следует указать путь к библиотекам программы криптографии, выбрав значение «Стандартный путь для Linux». В актуальных версиях Библиотеки Стандартных Подсистем данное поле не является обязательным к заполнению. Значение по умолчанию опрашивается автоматически.

Если при установке КриптоПро были выбраны нестандартные пути для установки – в данном поле необходимо указывать те пути, по которым размещены библиотеки КриптоПро.

Также хотелось бы отметить, что у пользователя, из-под которого будет запускаться 1С, должны быть назначены разрешающие права доступа на папки, в которых расположены библиотеки КриптоПро.

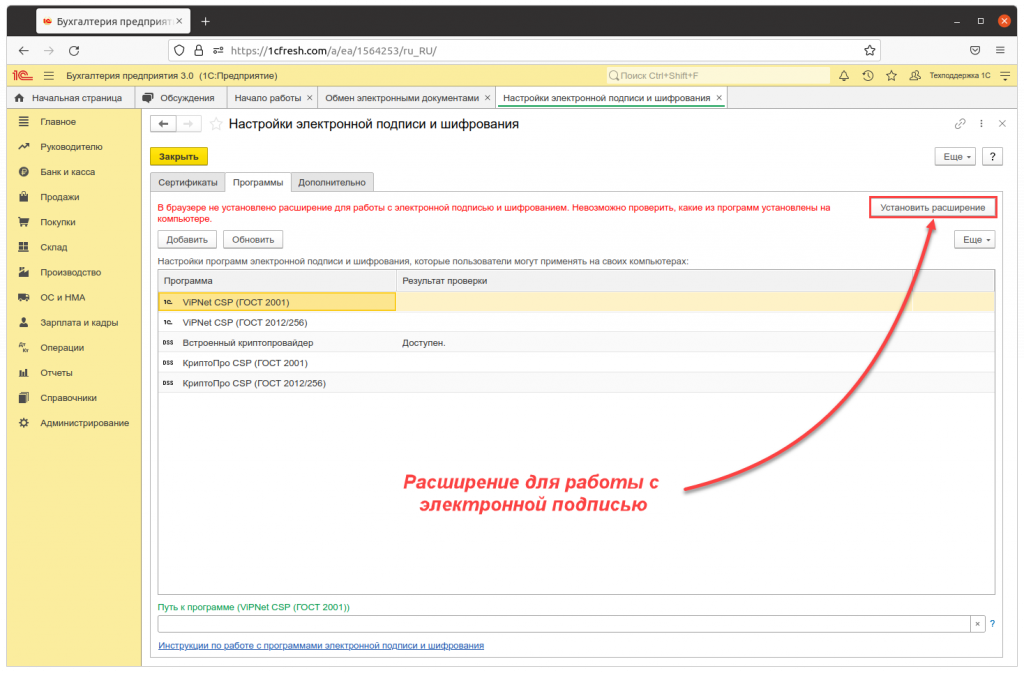

Для работы в веб-клиенте требуется установка внешней компоненты для работы с криптографией под конкретный браузер.

Работа с сертификатами на Linux с использованием КриптоПро.

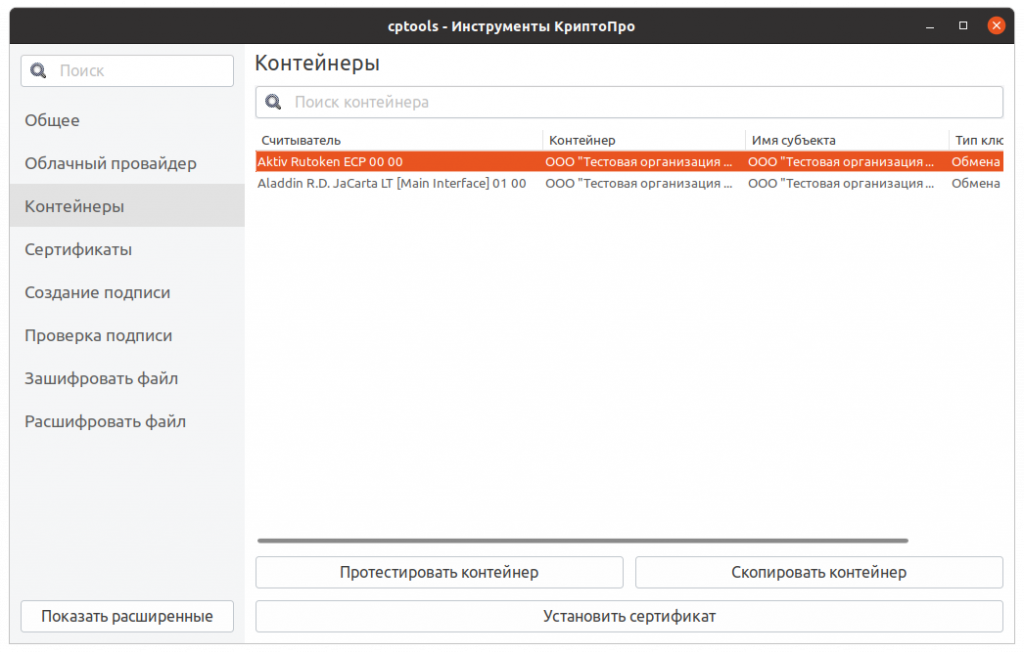

4.1 Контейнер хранится на аппаратном ключевом носителе (токене)

4.1.1 Для работы с ключевыми носителями потребуется установить дополнительные библиотеки через соответствующие команды в Терминале.

apt-get install libpcsclite1 pcscd libccid

4.1.2 После установки необходимых пакетов пользователю требуется вставить токен, открыть Инструменты КриптоПро CSP и перейти на вкладку «Контейнеры». Необходимый контейнер должен отображаться с соответствующим типом считывателя.

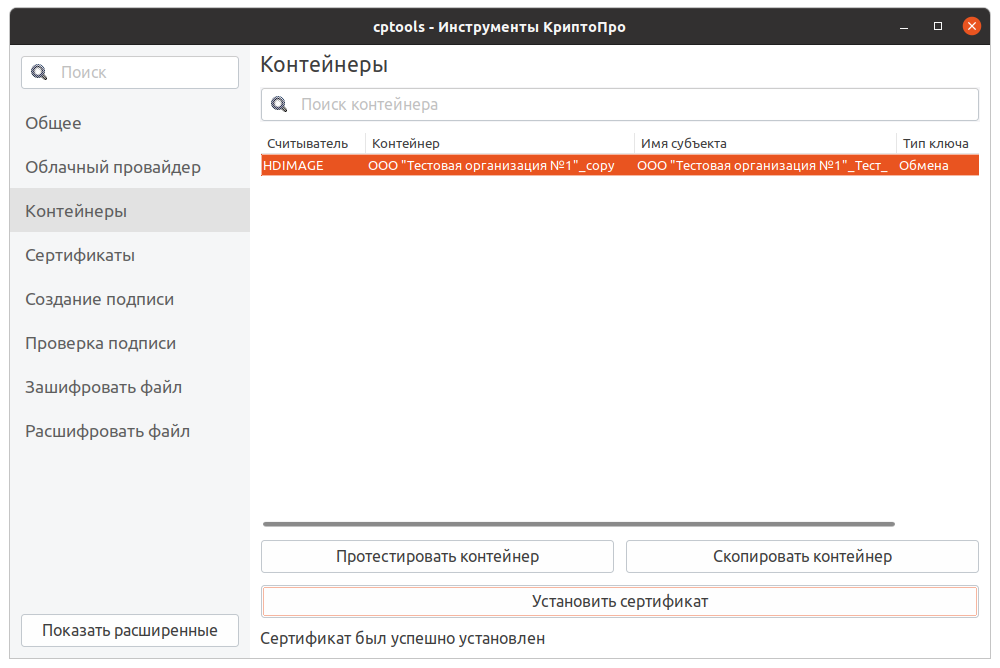

В списке контейнеров необходимо выбрать интересующий и нажать «Установить сертификат».

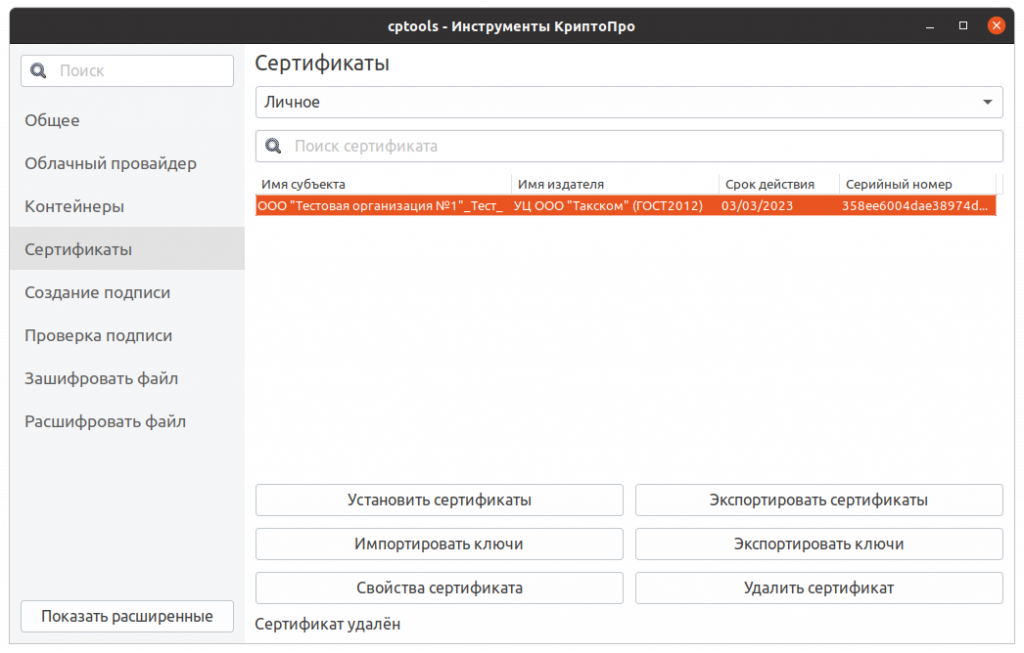

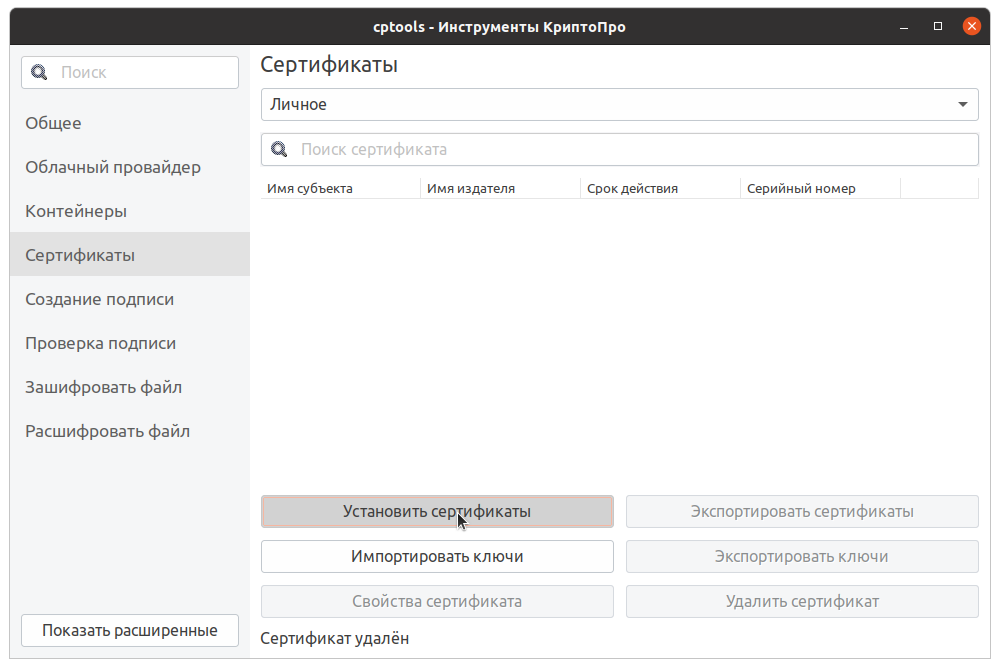

Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты»

Если кнопка «Установить сертификат» не активна, это означает, что в контейнере отсутствует открытый ключ. Для решения данной проблемы следует перейти к п.6.1 данной инструкции.

4.2 Контейнер хранится на съёмном носителе.

4.2.1 Пользователю требуется вставить съемный носитель, открыть Инструменты КриптоПро CSP и перейти на вкладку «Контейнеры». Необходимый контейнер должен отображаться с соответствующим типом считывателя. В списке контейнеров необходимо выбрать интересующий и нажать «Установить сертификат».

.png?_=)

Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

Если кнопка «Установить сертификат» не активна, это означает, что в контейнере отсутствует открытый ключ. Для решения данной проблемы следует перейти к п.6.1 данной инструкции.

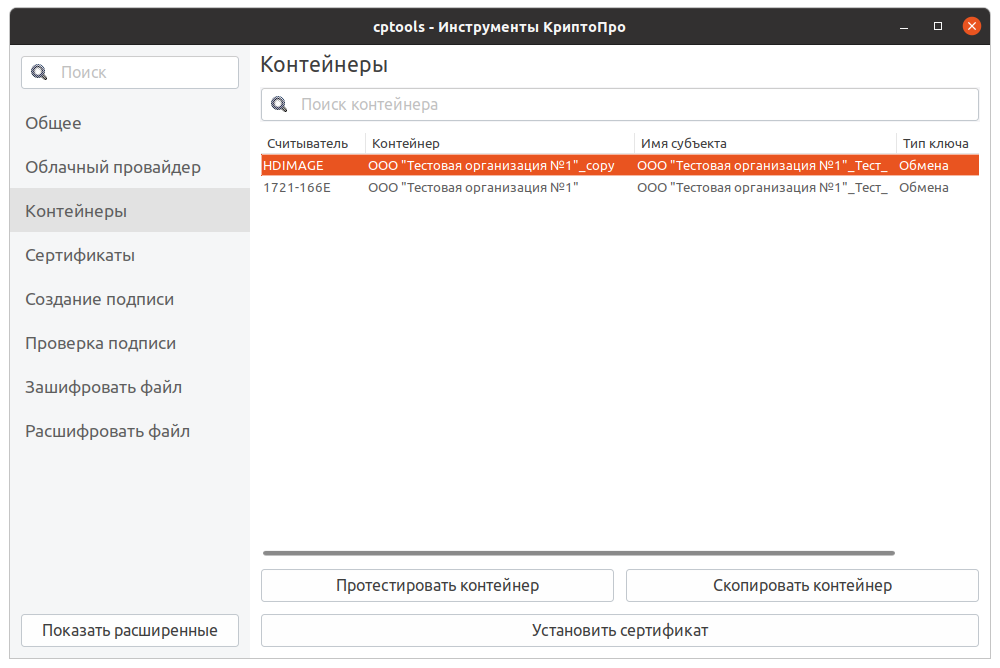

4.2 Перенос контейнера со съёмного носителя на жёсткий диск.

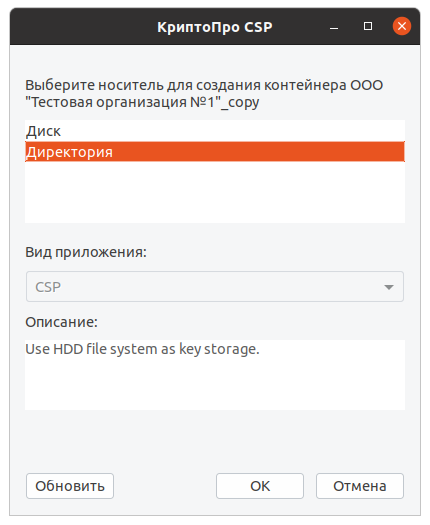

4.2.1 Для переноса закрытого ключа на жёсткий диск необходимо вставить съёмный носитель, затем открыть КриптоПро CSP и перейти на вкладку «Контейнеры», выбрать необходимый контейнер, затем нажать «Скопировать контейнер».

.png?_=)

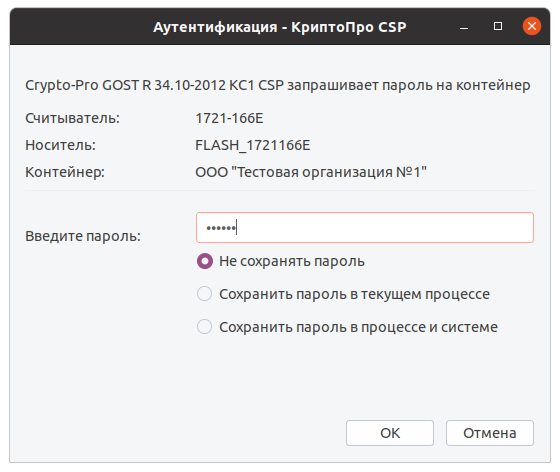

4.2.2 В появившемся окне необходимо выбрать «Директория» и нажать «ОК».

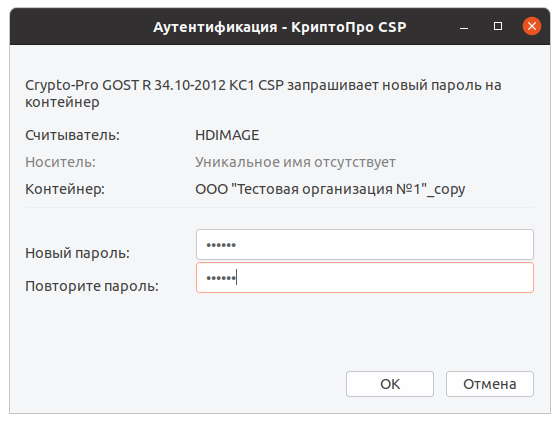

4.2.3 В появившемся окне необходимо ввести пароль от контейнера сертификата и нажать «ОК».

4.2.4 Затем необходимо задать новый пароль для копии контейнера или оставить его без пароля.

4.2.5 Контейнер успешно скопирован на жесткий диск.

4.2.6 Затем необходимо произвести установку сертификата. Для этого требуется выбрать скопированный контейнер со считывателем HDIMAGE и нажать «Установить сертификат». Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

Если кнопка «Установить сертификат» не активна, это означает, что в контейнере отсутствует открытый ключ. Для решения данной проблемы следует перейти к п.6.1 данной инструкции.

Статья по переносу закрытых ключей из Vipnet в КриптоПро

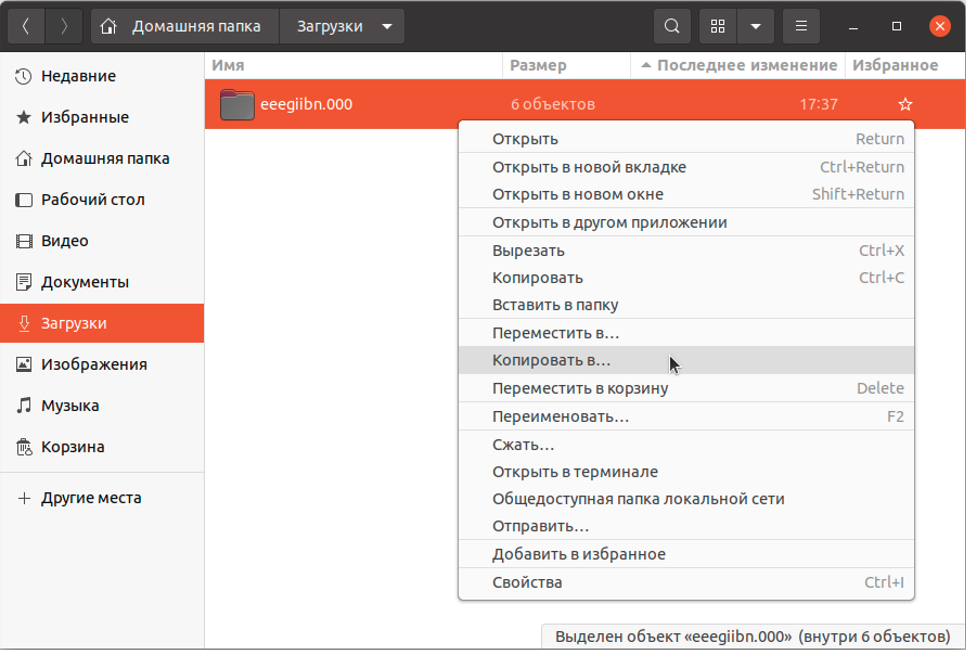

4.3 Перенос контейнера из папки на жёсткий диск.

4.3.1 Для переноса контейнера из папки на жёсткий диск, пользователю необходимо выбрать папку с содержимым закрытого ключа (файлы расширением .key) и нажать «Копировать в…»

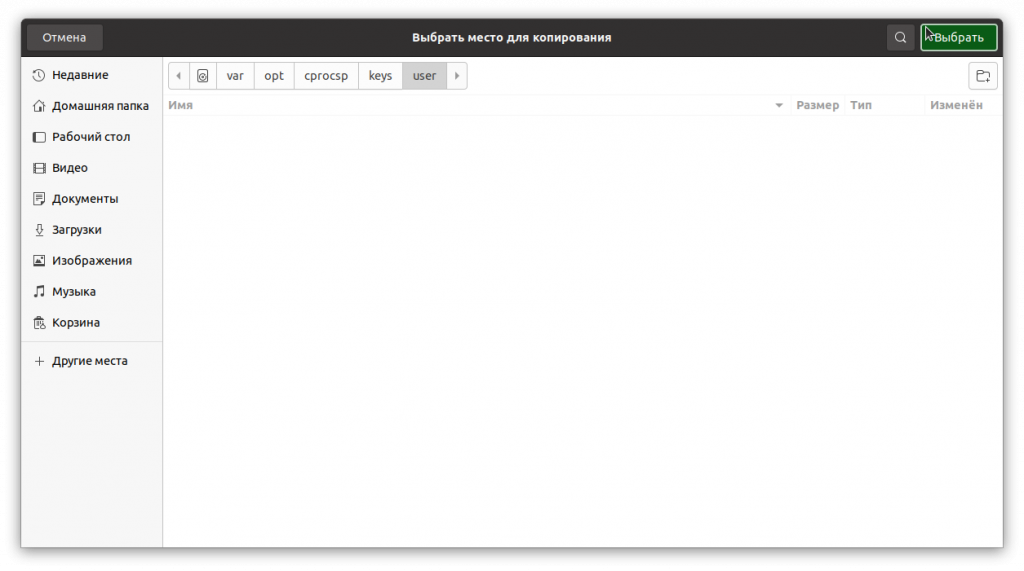

4.3.2 В открывшемся окне необходимо перейти к каталогу Компьютер/var/opt/cprocsp/keys/<ИмяПользователя>/ и нажать «Выбрать»

4.3.3 После этого необходимый закрытый ключ отобразится в КриптоПро CSP на вкладке «Контейнеры».

4.3.4 Затем необходимо произвести установку сертификата. Для этого требуется выбрать скопированный контейнер со считывателем HDIMAGE и нажать «Установить сертификат». Открытый ключ будет автоматически установлен в хранилище и доступен для просмотра на вкладке «Сертификаты».

Если кнопка «Установить сертификат» не активна, это означает, что в контейнере отсутствует открытый ключ. Для решения данной проблемы следует перейти к п.6.1 данной инструкции.

Выполните настройку электронного документооборота согласно видеоинструкции. Типичные ошибки и способы их устранения.

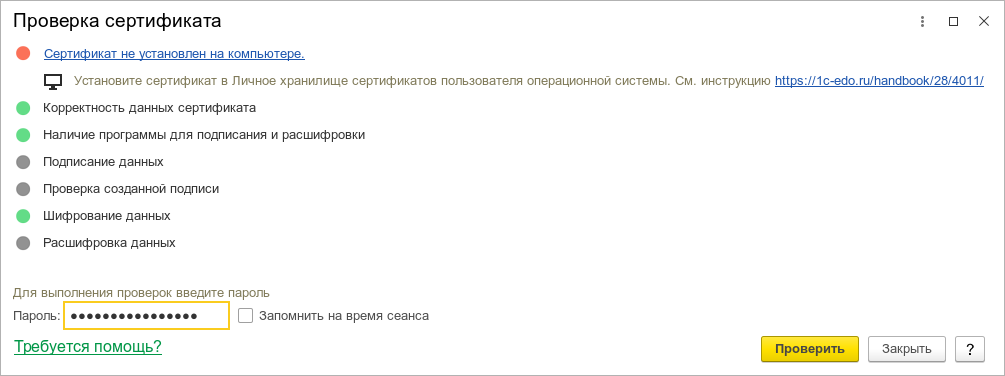

6.1 Сертификат не установлен на компьютере.

Вариант 1. (Установка через криптопровайдер).

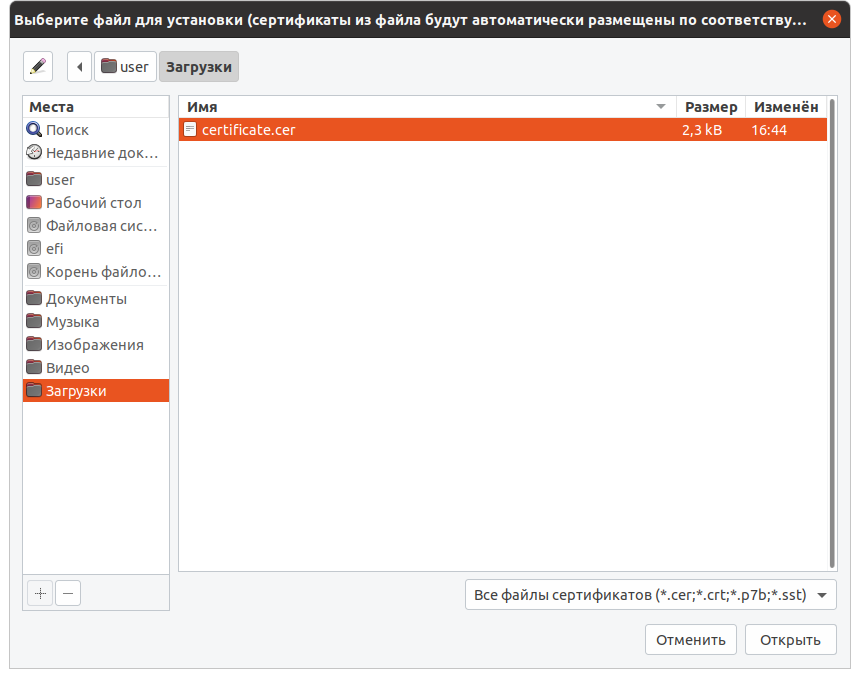

Пользователю необходимо скопировать сертификат открытого ключа в папку «Загрузки».

Для установки открытой части ключа пользователю необходимо открыть КриптоПро CSP, перейти на вкладку «Сертификаты», а затем нажать «Установить сертификаты».

Сертификат автоматически определит подходящий контейнер.

Вариант 2 (Установка через терминал).

Пользователю необходимо скопировать сертификат открытого ключа в папку «Загрузки».

.png?_=)

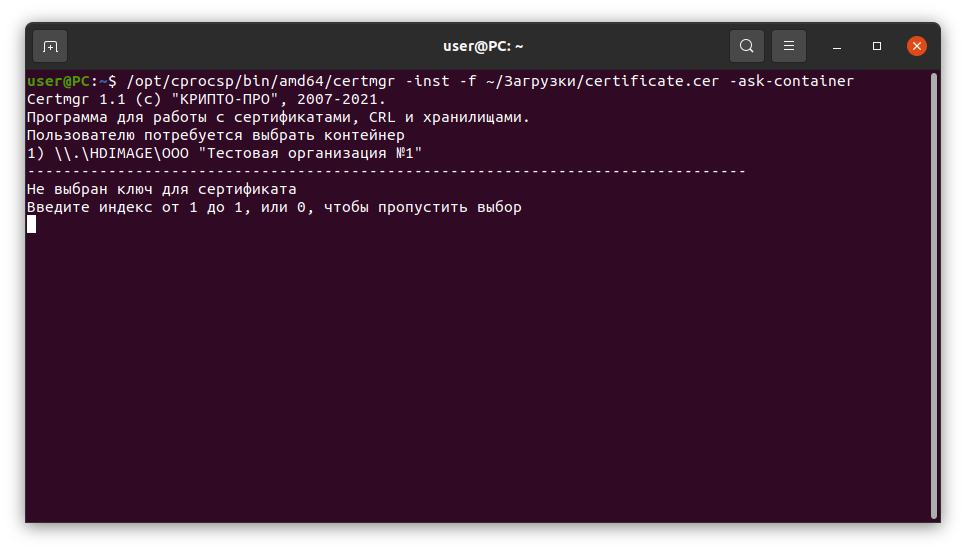

Открыть терминал (Ctrl+Alt+T) и выполнить команду по установке сертификата (открытого ключа).

/opt/cprocsp/bin/amd64/certmgr -inst -f ~/Загрузки/<имя сертификата>.cer -ask-container

В процессе установки будет предложено выбрать контейнер закрытого ключа, с которым будет ассоциирован сертификат (открытый ключ), например:

Пользователю потребуется выбрать контейнер

1) \\.\HDIMAGE\ООО «Тестовая организация №1»

Выберите контейнер, к которому относится сертификат. Например, введите 1 и нажмите «Enter».

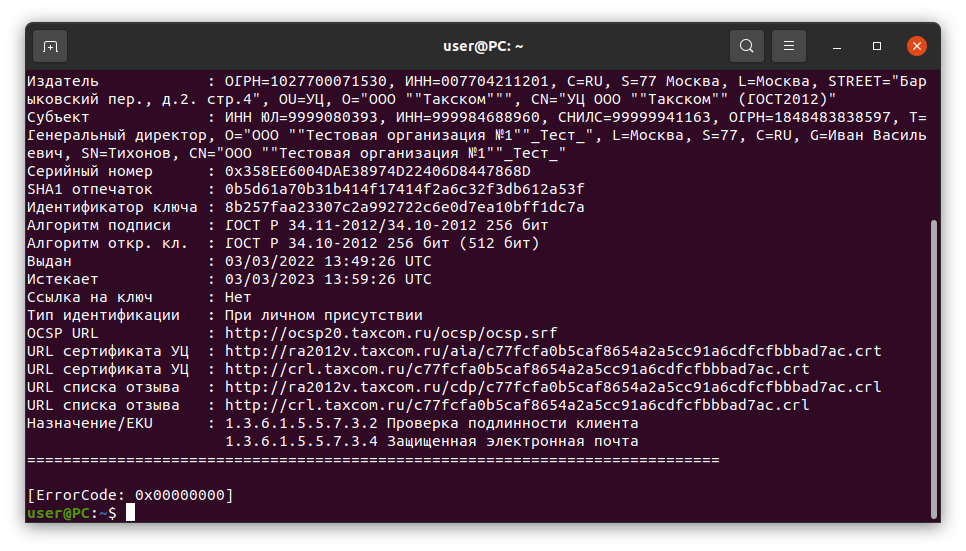

Сертификат будет связан с контейнером и установлен в хранилище «Личное». ErrorCode: 0x00000000 свидетельствует об отсутствии ошибок.

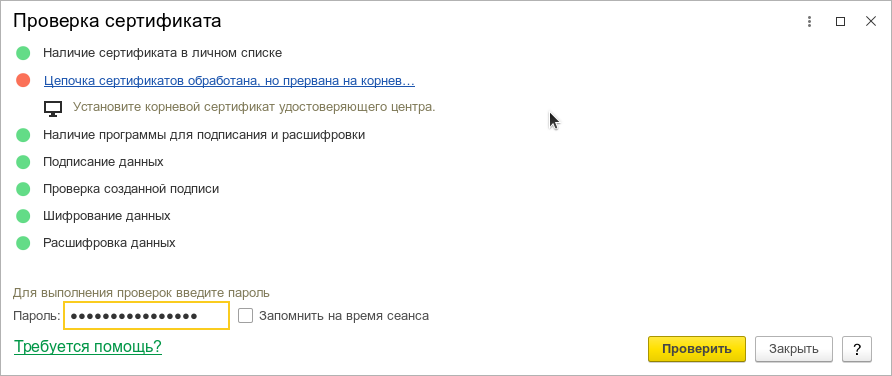

6.2 Цепочка сертификатов обработана, но прервана на корневом который не является доверенным.

Вариант 1. (Установка через криптопровайдер).

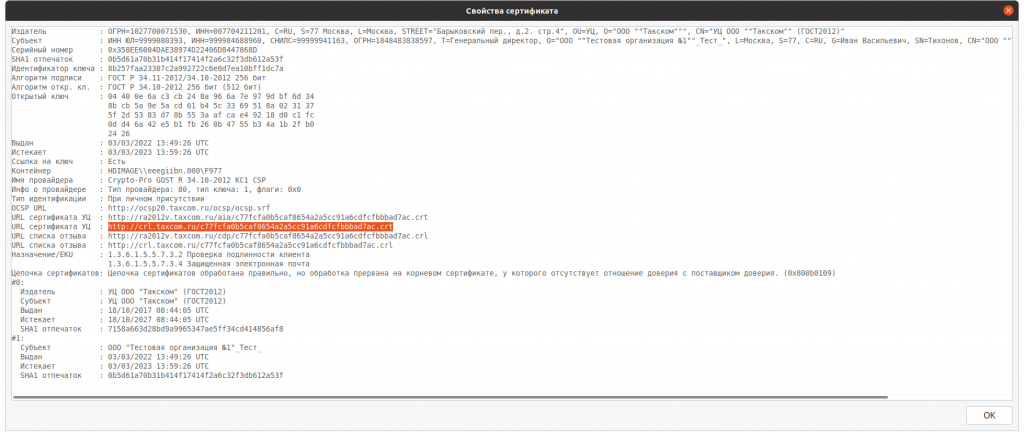

Для установки доверенного корневого сертификата следует открыть КриптоПро CSP, перейти на вкладку «Сертификаты», затем в списке выбрать личный сертификат, при работе с которым выходит ошибка и нажать «Свойства сертификата».

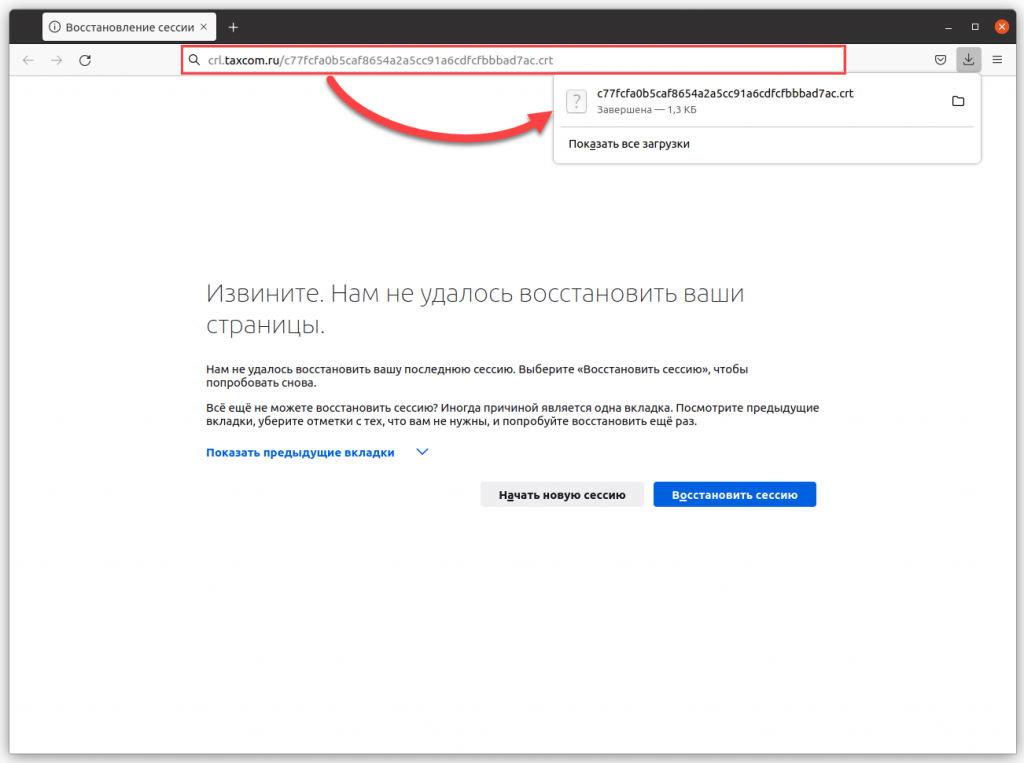

В открывшемся окне необходимо скопировать ссылку URL сертификата УЦ и вставить её адресную строку браузера. Произойдёт загрузка доверенного корневого сертификата удостоверяющего центра.

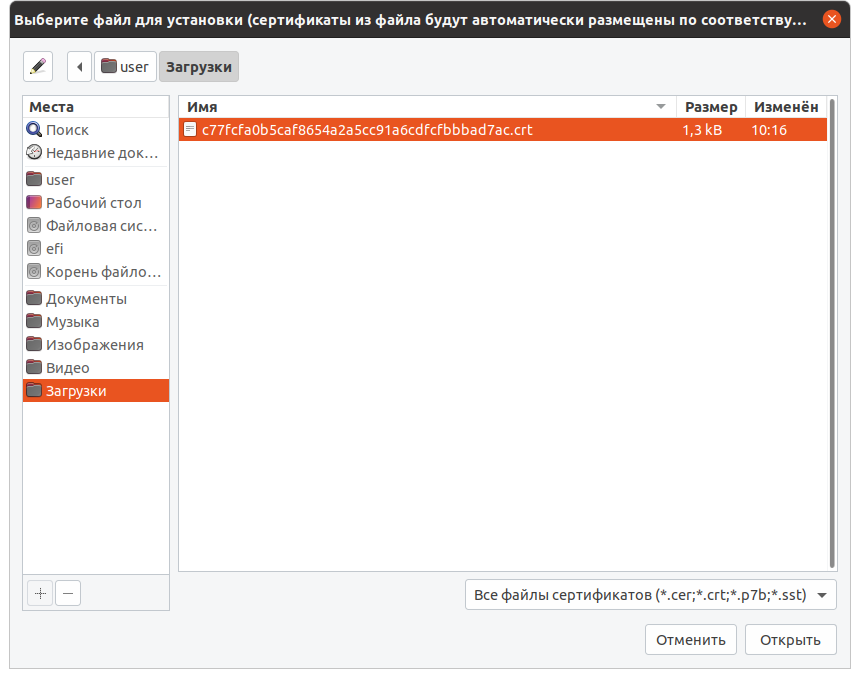

В КриптоПРО CSP на вкладке «Сертификаты» необходимо нажать кнопку «Установить сертификат». В открывшемся окне следует перейти в папку «Загрузки», выбрать скаченный сертификат и нажать «Открыть».

В появившемся окне необходимо нажать «ОК».

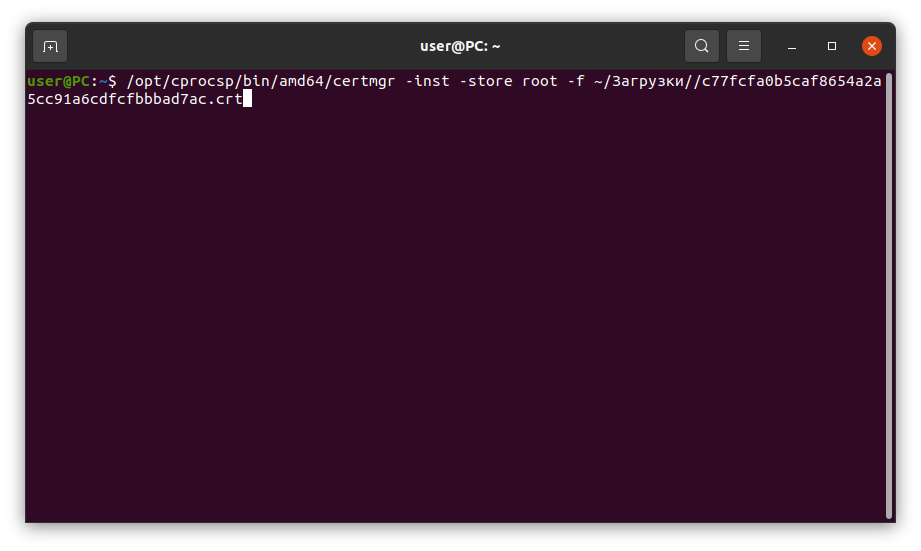

Вариант 2 (Установка через терминал).

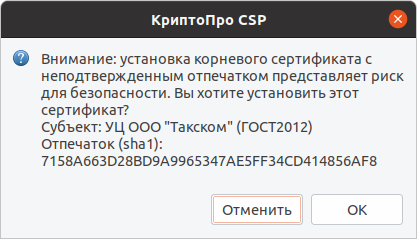

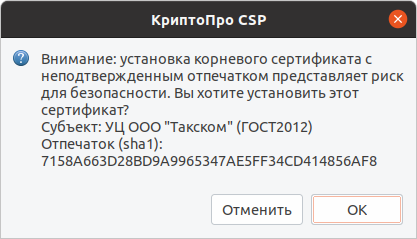

Пользователю требуется скачать необходимый доверенный сертификат способом указанным выше, а затем перейти терминал (Ctrl+Alt+T) и выполнить команду по установке доверенного корневого сертификата.

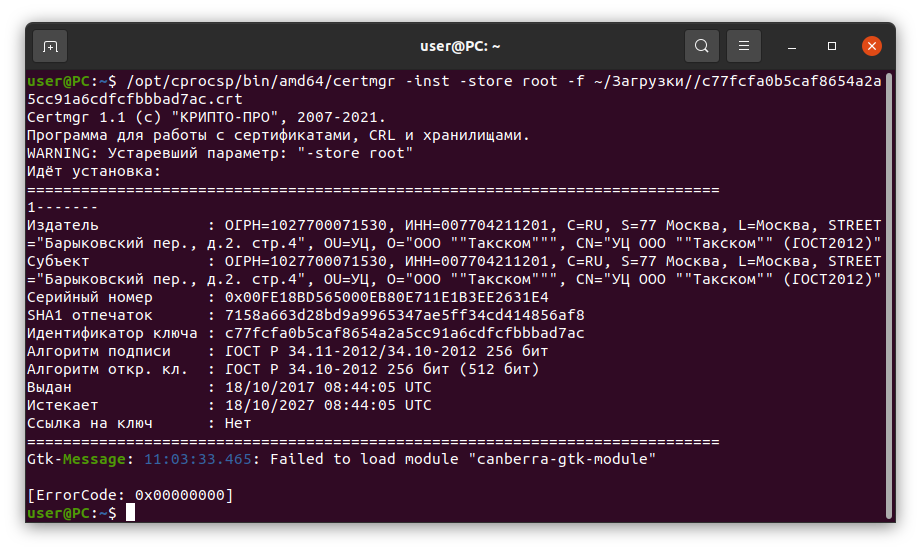

/opt/cprocsp/bin/amd64/certmgr -inst -store root -f ~/Загрузки//<имя сертификата>.crt

В появившемся окне необходимо нажать «ОК».

Сертификат будет установлен в хранилище «Доверенные корневые центры сертификации». ErrorCode: 0x00000000 свидетельствует об отсутствии ошибок.

Также вам может быть интересно:

Что нужно для подключения 1С-ЭДО

Стоимость сервиса 1С-ЭДО

Создание профиля ЭДО. Отправка приглашений контрагенту

Просмотреть сохраненный пароль (пинкод) на контейнер закрытого ключа ЭЦП

Зачастую пользователи не могут вспомнить пароль (пинкод) от контейнера ЭЦП, что неудивительно меняется он раз в год при плановой смене ключа ЭЦП после чего ставится галочка “запомнить пароль” и пароль больше никогда не вводится.Сохраненный пароль можно посмотреть с помощью консольной утилиты csptest, входящей в состав КриптоПро CSP.

Утилита находится в папке с установленным КриптоПро (по умолчанию C:\Program Files\Crypto Pro\CSP\).

Переходим в директорию с программой

cd “C:\Program Files\Crypto Pro\CSP\”

Смотрим имена доступных контейнеров закрытого ключа ЭЦП:

csptest -keyset -enum_cont -fqcn -verifycontext

команда выводит список доступных контейнеров вида: \\.\<имя считывателя>\<имя контейнера>

После этого выводим сохраненный пароль для нужного контейнера:

csptest -passwd -showsaved -container “<имя контейнера>”

PS: Данный способ подходит для КриптоПро 3.6 и выше. В КриптоПро 3.0 у утилиты csptest отсутствует опция -showsaved.

PPS: Если этот метод не помогает и у вас аппаратные контейнеры (токены), можно попробовать ввести пароль по умолчанию. Для rutoken это 12345678, для eToken 1234567890, для JaCarta PKI/ГОСТ 11111111 (1234567890 если включена опция обратная совместимость).

PPPS: Весь процесс можно автоматизировать обычным батником,который массово достает пароли из всех доступных ключей. Большое спасибо . Скачать bat-файл можно отсюда. Текст батника:

@echo off

SetLocal EnableExtensions EnableDelayedExpansion

copy “C:\Program Files\Crypto Pro\CSP\csptest.exe” >nul

chcp 1251

if exist %computername%.txt del /f /q %computername%.txt

if exist temp.txt del /f /q temp.txt

set NameK=””

for /f “usebackq tokens=3,4* delims=\” %%a in (`csptest -keyset -enum_cont -fqcn -verifycontext` ) do (

set NameK=%%a

;csptest -passwd -showsaved -container “!NameK!” >> temp.txt

)

del /f /q csptest.exe

set/a $ai=-1

set/a $bi=2

for /f “usebackq delims=” %%a in (“temp.txt”) do @(set “$a=%%a”

if “!$a:~,14!”==”AcquireContext” echo:!$a! >> %computername%.txt

if “!$a:~,8!”==”An error” echo:Увы, ключевой носитель отсутствует или пароль не был сохранен. >> %computername%.txt & echo: >> %computername%.txt

if “!$a:~,5!”==”Saved” set/a $ai=1

if !$ai! geq 0 set/a $ai-=1 & set/a $bi-=1 & echo:!$a! >> %computername%.txt

if !$bi!==0 echo: >> %computername%.txt & set/a $bi=2

)

del /f /q temp.txt

EndLocal

echo on

Скачать отдельно утилиту csptest для версий 3.6 3.9 и 4.0 можно отсюда.

Добавить комментарий

Кто устанавливает пароль (пин-код) на электронную подпись?

Первоначально пин-код на токен (электронный носитель) устанавливается заводом изготовителем. Такой пин-код является “пин-кодом по умолчанию”. Второй вариант, это когда Удостоверяющий центр при записи электроной подписи указывает свой пароль на носитель и при получении ЭЦП клиентом сообщает также и его пароль на токен.

Самые популярные модели токенов и их пароли, это:

RuToken – 12345678

eToken Jacarta – 1234567890

Приводим таблицу всех стандартных паролей (пин-кодов) на носители электронных подписей:

| Владелец | Пользователь | Администратор |

| Рутокен | 12345678 | 87654321 |

| eToken | 1234567890 | По умолчанию пароль администратора не устанавливается. Может быть установлен через панель управления только для моделей eToken PRO, eToken NG- FLASH, eToken NG-OTP. |

| JaCarta PKI | 11111111 При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код – 1234567890 | 00000000 При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код не установлен |

| JaCarta ГОСТ | Не задан | 1234567890 |

| JaCarta PKI/ГОСТ | Для PKI-функционала: 11111111 При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код – 1234567890 Для ГОСТ-функционала: PIN-код не задан | Для PKI-функционала: 00000000 При использовании JaCarta PKI с опцией “Обратная совместимость” – PIN-код не установлен Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/ГОСТ/SE | Для PKI-функционала: 11111111 Для ГОСТ-функционала: 0987654321 | Для PKI-функционала: 00000000 Для ГОСТ-функционала: 1234567890 |

| JaCarta PKI/BIO | 11111111 | 00000000 |

| JaCarta PKI/Flash | 11111111 | 00000000 |

| ESMART Token | 12345678 | 12345678 |

Как определить какой токен (носитель подписи) у вас читайте тут: Какие Токены используются в настоящее время? В чём разница?

Просмотреть сохраненный пароль (пинкод) на контейнер закрытого ключа ЭЦП

Опубликовано 02.05.2014 13:06

Зачастую пользователи не могут вспомнить пароль (пинкод) от контейнера ЭЦП, что неудивительно меняется он раз в год при плановой смене ключа ЭЦП после чего ставится галочка “запомнить пароль” и пароль больше никогда не вводится.Сохраненный пароль можно посмотреть с помощью консольной утилиты csptest, входящей в состав КриптоПро CSP.

Утилита находится в папке с установленным КриптоПро (по умолчанию C:\Program Files\Crypto Pro\CSP\).

Переходим в директорию с программой

cd “C:\Program Files\Crypto Pro\CSP\”

Смотрим имена доступных контейнеров закрытого ключа ЭЦП:

csptest -keyset -enum_cont -fqcn -verifycontext

команда выводит список доступных контейнеров вида: \\.\<имя считывателя>\<имя контейнера>

После этого выводим сохраненный пароль для нужного контейнера:

csptest -passwd -showsaved -container “<имя контейнера>”

PS: Данный способ подходит для КриптоПро 3.6 и выше. В КриптоПро 3.0 у утилиты csptest отсутствует опция -showsaved.

PPS: Если этот метод не помогает и у вас аппаратные контейнеры (токены), можно попробовать ввести пароль по умолчанию. Для rutoken это 12345678, для eToken 1234567890, для JaCarta PKI/ГОСТ 11111111 (1234567890 если включена опция обратная совместимость).

PPPS: Весь процесс можно автоматизировать обычным батником,который массово достает пароли из всех доступных ключей. Большое спасибо . Скачать bat-файл можно отсюда. Текст батника:

@echo off

SetLocal EnableExtensions EnableDelayedExpansion

copy “C:\Program Files\Crypto Pro\CSP\csptest.exe” >nul

chcp 1251

if exist %computername%.txt del /f /q %computername%.txt

if exist temp.txt del /f /q temp.txt

set NameK=””

for /f “usebackq tokens=3,4* delims=\” %%a in (`csptest -keyset -enum_cont -fqcn -verifycontext` ) do (

set NameK=%%a

;csptest -passwd -showsaved -container “!NameK!” >> temp.txt

)

del /f /q csptest.exe

set/a $ai=-1

set/a $bi=2

for /f “usebackq delims=” %%a in (“temp.txt”) do @(set “$a=%%a”

if “!$a:~,14!”==”AcquireContext” echo:!$a! >> %computername%.txt

if “!$a:~,8!”==”An error” echo:Увы, ключевой носитель отсутствует или пароль не был сохранен. >> %computername%.txt & echo: >> %computername%.txt

if “!$a:~,5!”==”Saved” set/a $ai=1

if !$ai! geq 0 set/a $ai-=1 & set/a $bi-=1 & echo:!$a! >> %computername%.txt

if !$bi!==0 echo: >> %computername%.txt & set/a $bi=2

)

del /f /q temp.txt

EndLocal

echo on

Скачать отдельно утилиту csptest для версий 3.6 3.9 и 4.0 можно отсюда.

Добавить комментарий

Пин-коды носителей JaCarta

В большинстве носителей пароль JaCarta есть как для администратора, так и для пользователя, и они разные. Для удобства и быстрого поиска мы подготовили соответствующую таблицу.

| Модель носителя | Пароль пользователя | Пароль администратора |

|---|---|---|

| JaCarta ГОСТ | Отсутствует | 1234567890 |

| JaCarta PKI | 11111111 | 00000000 |

| При использовании опции обратная совместимость — 1234567890 | При использовании опции обратная совместимость пин-код администратора JaCarta отсутствует | |

| JaCarta PKI/BIO | 11111111 | 00000000 |

| JaCarta PKI/Flash | ||

| JaCarta PKI/ГОСТ/SE | Для PKI-функционала: 11111111 Для ГОСТ-функционала: 0987654321 | Для PKI-функционала: 00000000 Для ГОСТ-функционала: 1234567890 |

| JaCarta LT | 1234567890 | Если носитель выпущен до 1 октября 2018 года, то пароль отсутствует. |

| Если носитель выпущен после 1 октября 2018 года, то пароль — 87654321 | ||

| JaCarta PKI/ГОСТ | Для PKI-функционала: 11111111 | Для PKI-функционала: 00000000 |

| При использовании опции обратная совместимость — 1234567890 | При использовании опции обратная совместимость пин-код отсутствует | |

| Для ГОСТ-функционала: PIN-код отсутствует | Для ГОСТ-функционала: 1234567890 |

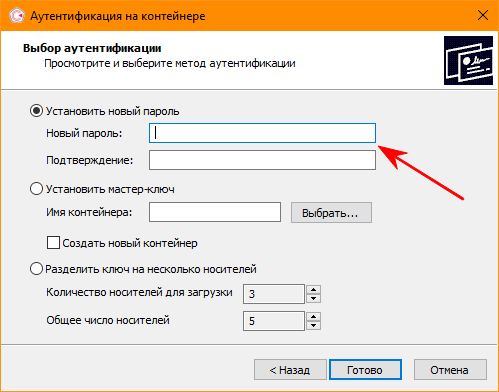

Инструкция по установке (смене) пароля на контейнере КриптоПро CSP

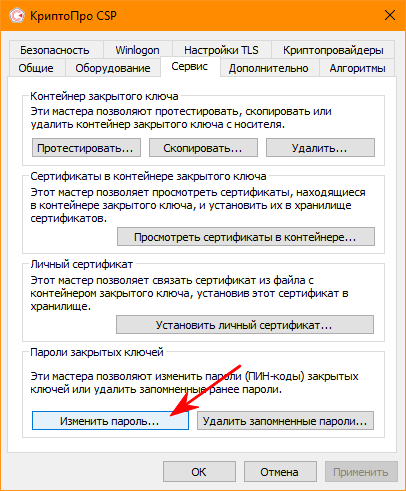

Запустите КриптоПро CSP

На вкладке «Сервис» нажмите «Изменить пароль…«

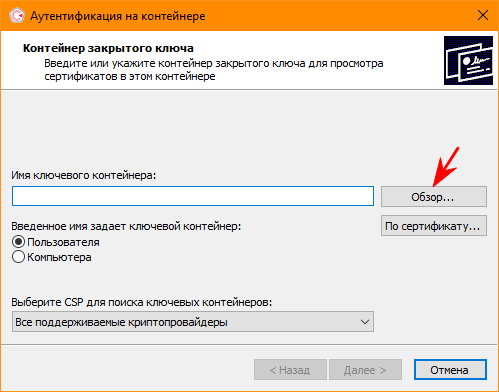

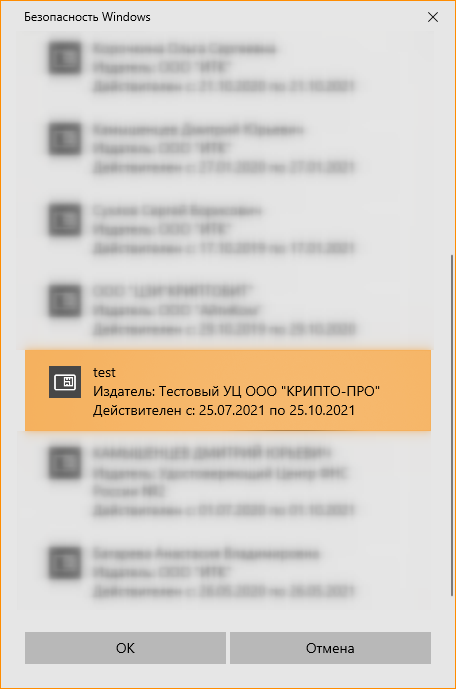

Выберите нужный контейнер через кнопку «Обзор» или «По сертификату«, в зависимости от того как вам проще ориентироваться

Если пароль на контейнер уже установлен введите его.

Если вы не помните установленный пароль, к сожалению, восстановить его невозможно! Можно попытаться подобрать пароль.

Задайте новый пароль для контейнера с ключами электронной подписи

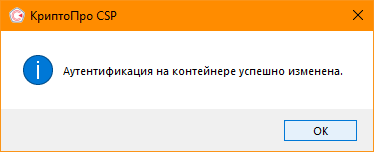

В случае успеха вы увидите это окно!

Напоминаем ещё раз! Если пароль будет забыт — восстановить его будет невозможно!

Как установить (изменить) пароль на электронную подпись обновлено: 10 июня, 2022 автором: ЭЦП SHOP

Стандартный пароль ЭЦП – где его взять?

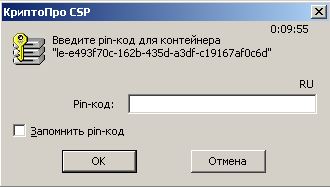

При работе с Электронной подписью, будь то подписание заявки, копирование подписи или другое действие связанное с использование сертификата Электронной подписи, у пользователя запрашивается пин-код (пароль) от подписи. Владельцу Электронной подписи требуется ввести стандартный пароль ЭЦП. Окно с запросом ввести пин-код отображается в течении 10 минут, после чего, если не был введён пин-код окно закрывается. Если при генерации сертификата Электронной подписи сотрудником Удостоверяющего Центра не был установлен произвольный пин-код, то тогда вам нужно использовать стандартный заводской пин-код, который был установлен по-умолчания изготовителем носителя подписи.

На каждый носитель для электронной подписи, будь то Etoken (Jacarta) или RuToken устанавливается пароль по умолчанию. Также пароль могут называть “пин-кодом”. Когда пользователь совершает какое либо действие с электронной подписью (авторизация на площадке по ЭП или подписание заявки) – происходит обращение к ЭЦП и у пользователя запрашивает пин-код (пароль).

Проверка лицензии КриптоПро CSP встроенной в сертификат ЭП

1 способ. Проверка через КриптоПро PKI

Запустите программу КриптоПро PKI.

Найти её можно в меню “Пуск”

Слева раскройте элемент «Управление лицензиями» и выберите «КриптоПро CSP»

В правой части вы увидите список сертификатов содержащих встроенную лицензию КриптоПро CSP.

Отображаются только сертификаты установленные в хранилище «Личное».

2 способ. Проверка через Состав сертификата

Откройте ваш сертификат электронной подписи.

На вкладке «Состав» найдите среди полей «Ограниченная лицензия КРИПТО-ПРО»

Присутствие этого поля означает наличие встроенной лицензии КриптоПро CSP.

Если такого поля нет, то и встроенной лицензии нет.

Вопрос-ответ про пароли для JaCarta

Что делать, если заблокирован пин-код пользователя?

Для того чтобы разблокировать пин-код пользователя JaCarta, нужно знать пин-код администратора. Разблокировать пин-код можно в «Едином клиенте JaCarta», скачать который можно с официального сайта.

Что делать, если заблокирован пин-код администратора?

Разблокировать пин-код администратора JaCarta невозможно. В этом случае единственный выход — форматирование (инициализация) носителя, которую также можно выполнить в «Едином клиенте JaCarta». Носитель при этом будет сброшен к заводским установкам, а все данные с него будут удалены.

Можно ли изменить пин-код на JaCarta?

В JaCarta пин-код по умолчанию можно сменить на собственный. Сделать это можно также в «Едином клиенте JaCarta», перейдя на соответствующую вкладку. Например, если нужно сменить пин-код ГОСТ JaCarta, нужно перейти на вкладку «ГОСТ» и нажать «Сменить пин-код администратора».

Если же нужно сменить пин-код пользователя JaCarta, а не администратора, в режим администрирования переходить не нужно. Просто нажмите «Сменить пин-код» напротив «ГОСТ» или «PKI».

Перенос КриптоПро, ключей ЭЦП, сертификатов с одного компьютера на другой

Инструкция по переносу лицензии КриптоПро, закрытых ключей ЭЦП и сертификатов с одного компьютера на другой.

1. Перенос лицензии криптопро.

Серийный номер КриптоПро CSP 3.6 находится в ветке реестра

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\05480A45343B0B0429E4860F13549069\InstallProperties]

в значении параметра ProductID (имя раздела 05480A45343B0B0429E4860F13549069 может оказаться другим).

2. Перенос закрытых ключей ЭЦП. (Имеются ввиду ЭЦП хранящиеся в реестре, для ключей хранящихся на флешках, и токенах действие не требуется.)

2.1 Узнать SID текущего пользователя (нужен пользователь у которого ключи).

Способ 1: командой

whoami /user

Способ 2:Найти ветку реестра[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\ProfileList].Выбрать SID (имеет вид, например, S-1-5-21-1993962763-492894223-1202660629-6195), и посмотреть ProfileImagePath, в конце строки найдете имя пользователя, которому принадлежит этот SID.

2.2. Для 32 битных систем нужно экспортировать ветку [HKEY_LOCAL_MACHINE\SOFTWARE\Crypto Pro\Settings\USERS\SID_текущего_пользователя\Keys] в reg-файл.

Для 64-битных систем нужно экспортировать ветку [HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Crypto Pro\Settings\USERS\SID_текущего_пользователя\Keys].

Эти ветки доступны только для текущего пользователя и при попытке открыть их от имени другого получим: “Не удается открыть <SID>. Не удается открыть этот раздел из-за ошибки. Сведения: Отказано в доступе.” Если у вас нет возможности залогиниться под нужным пользователем, то вам поможет утилита Марка Руссиновича psexec (скачать можно с течнета или отсюда) , которая позволяет запускать процессы от имени системной учетки. С помощью psexec запускаем regedit от имени системы:

psexec -i -d -s c:\windows\regedit.exe

и нам становятся доступны все разделы. Этот же трюк спасет если система вообще не загружается, нужно скопировать файл C:\Windows\System32\config\SOFTWARE и загрузить его как куст реестра, главное, чтобы файл не был поврежден.

2.3. В reg-файле меняем через автозамену SID_текущего_пользователя, на SID пользователя в новой сисмеме.

2.4. Запускаем reg-файл, после этого все готово, но необходимо будет заново установить личные сертификаты для того что бы привязать сертификаты к контейнерам. Если не видно контейнеров, то неправильно указали SID_пользователя, т.к. контейнеры видны только под тем пользователем, под SID’ом которого они находятся.

Если перенести ключи данным способом не получается можно скопировать ЭЦП на флешку (КриптоПро: Перенос ключей ЭЦП с дискет на флешку или в реестр).

3. Перенос сертификатов.

Способ 1. Экспорт-импорт сертификатов. Выполнить certmgr.msc. В открывшемся окне переходим Личное->Сертификаты. Далее правой кнопкой по сертификату -> Все задачи -> Экспорт… В мастере экспорта нажимаем далее, выбираем экспортировать закрытый ключ или нет, выбираем нужный формат и нажимаем далее. Импорт личных сертификатов, которые используются в КриптоПро, нужно делать через

Панель управления -> КриптоПро -> вкладка “Сервис” -> “Установить личный сертификат”.

При установке личных сертификатов средствами Windows не выполняется привязка закрытого ключа ЭЦП, и, очевидно, работать ничего не будет.

Способ 2. Установка сертификатов из контейнеров ЭЦП. При установке личного сертификата в КриптоПро версии 3.6 и выше существует возможность скопировать сертификат в контейнер закрытого ключа. Данная процедура позволяет значительно облегчить процесс переноса. Если сертификат установлен в контейнер закрытого ключа, не нужно ни чего экспортировать, достаточно просто перенести контейнеры, а потом зайти в

Панель управления -> КриптоПро -> вкладка “Сервис” ->”Просмотреть сертификаты в контейнере”

выбрать нужный контейнер и нажать кнопки “Далее” и “Установить”.

В том случае, если нужно перенести 100500 ключей сразу, поможет одна из составляющих пакета PKI Tools, которая автоматизирует процесс установки сертификатов из контейнеров. Скачать пакет можно отсюда или отсюда.