- Немного покодим

- Пробный запуск

- Проверка в КриптоАРМ

- Проверка на Госуслугах

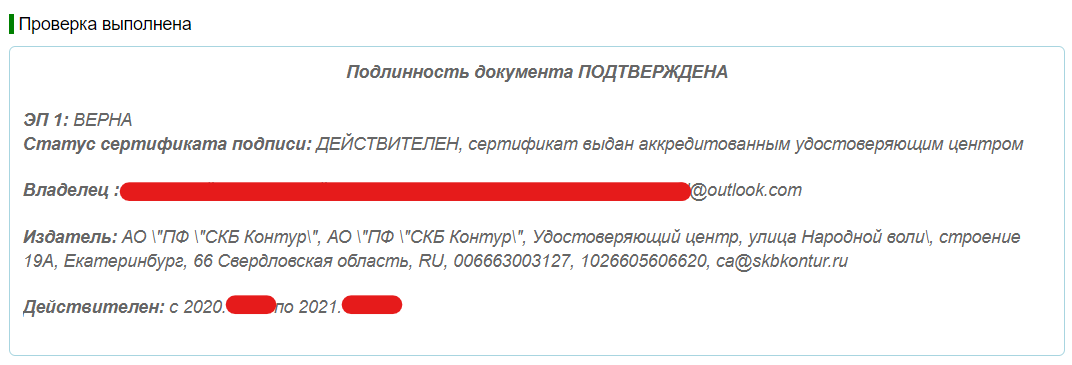

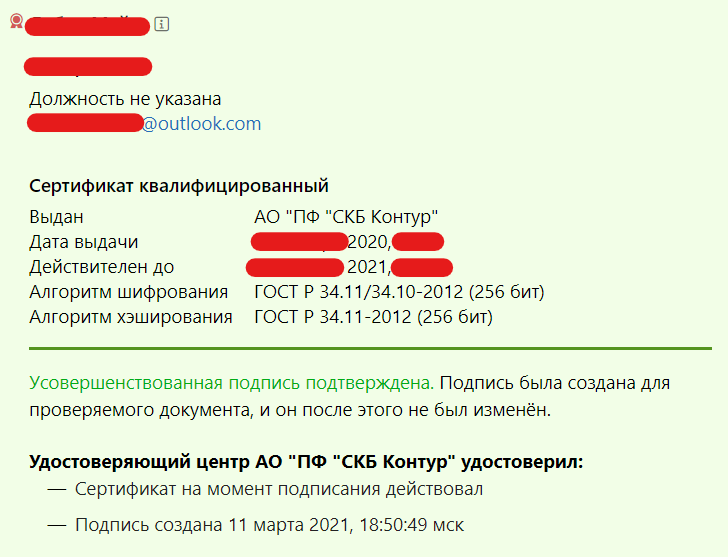

- Проверка в Контур. Крипто

- Cryptopro for windows 10

- Утилита восстановления настроек безопасности системного реестра:

- Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

- Свободно распространяемые утилиты:

- КриптоПро OCSP – загрузка файлов

- КриптоПро OCSPCOM (версия 2. 12919)

- КриптоПро OCSPCOM (версия 2. 13267)

- КриптоПро OCSPUTIL

- КриптоПро TSP – загрузка файлов

- КриптоПро TSPCOM (версия 2. 13105)

- КриптоПро TSPCOM (версия 2. 13448)

- КриптоПро TSPUTIL

- КриптоПро ЭЦП – загрузка файлов

- КриптоПро ЭЦП runtime (версия 2. 12777)

- КриптоПро ЭЦП runtime (версия 2. 13130)

- КриптоПро CADESCOM (версия 2. 13642)

- КриптоПро CADESCOM (версия 2. 14071)

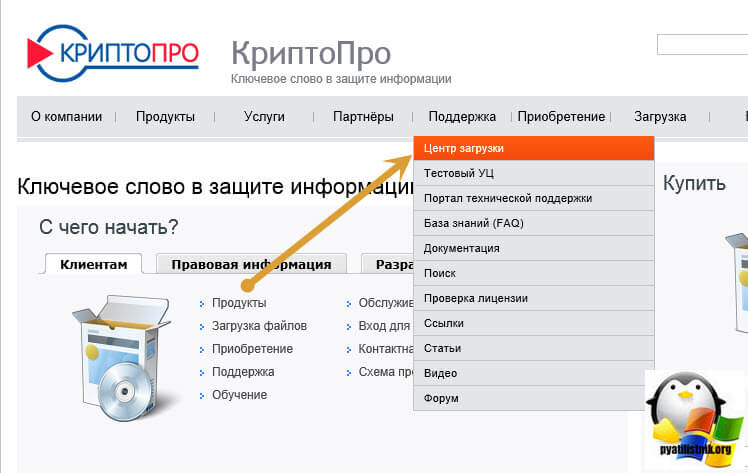

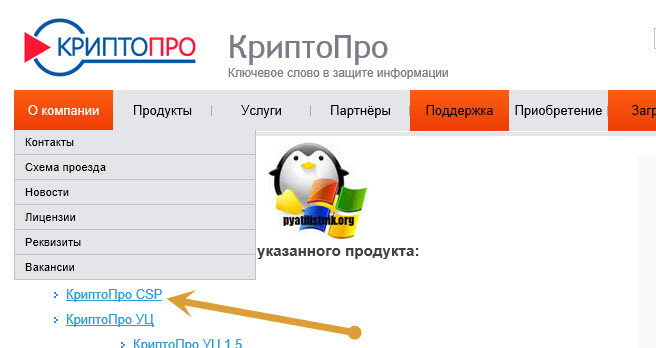

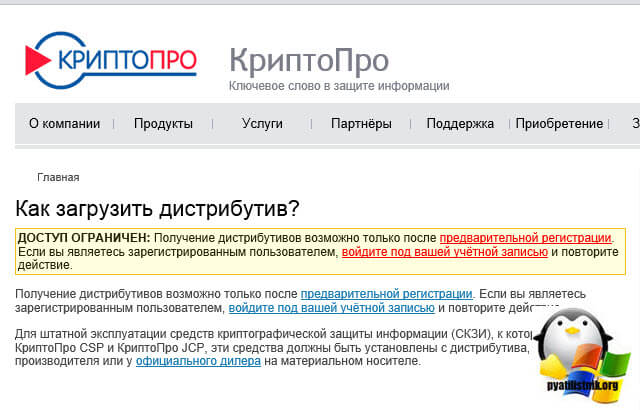

- Загрузка с официального сайта

- Поддерживаемые UNIX-подобные операционные системы

- Обновления

- SP3 для “КриптоПро CSP 3

- Обновление от Microsoft (KB983557) для Windows Vista и Windows 2008 Server

- Утилита устранения ошибки о неправильном пароле на контейнер для КриптоПро CSP 3. 6 R2

- Исправление для устранения проблем с Windows update для КриптоПро CSP 3. 6, 3. 6 R2 и 3. 6 R3

- Утилита TeamViewer QuickSupport

- Соберем проект с поддержкой ГОСТ Р 34. 11-2012 256 bit

- Первым делом создадим новую папку

- I – Сборка проекта без сборки corefx для Windows

- II – Сборка проекта со сборкой corefx для Windows

- Done.

- Утилита очистки следов установки продуктов криптопро (csp; ipsec; efs etc)

- КриптоПро ЭЦП Browser plug-in

- Реализуемые алгоритмы

- Поддерживаемые технологии хранения ключей

- Криптопро ocsputil (сертифицированная версия 2. 13431)

- Серверная лицензия СКЗИ КриптоПро CSP 4

- Поддерживаемые операционные системы Windows

- Поддерживаемые UNIX-подобные операционные системы

- Криптопро tsputil (сертифицированная версия 2. 13473)

- Криптопро и обновление windows 7

- Как убедиться, что на рабочем месте установлена «КриптоПро CSP» 4

- Как установить «КриптоПро CSP» 4

- Когда можно получить ЭП, сформированную по новому ГОСТу?

- Ссылки на публичные источники

- Назначение

- Установка драйверов

- Криптопро и обновление windows 7

- Утилита восстановления настроек безопасности системного реестра:

- Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

- Свободно распространяемые утилиты:

- КриптоПро OCSP – загрузка файлов

- КриптоПро OCSPCOM (версия 2. 12919)

- КриптоПро OCSPCOM (версия 2. 13267)

- КриптоПро OCSPUTIL

- КриптоПро TSP – загрузка файлов

- КриптоПро TSPCOM (версия 2. 13105)

- КриптоПро TSPCOM (версия 2. 13448)

- КриптоПро TSPUTIL

- КриптоПро ЭЦП – загрузка файлов

- КриптоПро ЭЦП runtime (версия 2. 12777)

- КриптоПро ЭЦП runtime (версия 2. 13130)

- КриптоПро CADESCOM (версия 2. 13642)

- КриптоПро CADESCOM (версия 2. 14071)

- Сертификаты

- Список установленных сертификатов

- Добавление реального сертификата

- Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

- Способ с дискетой или флешкой

- С жесткого диска

- Проверка успешности установки закрытого ключа

- Добавление тестового сертификата

- Удаление сертификата

- Проверка сертификата

- Просмотр всех атрибутов сертификата

- Экспорт сертификатов на другую машину

- Так, а что надо на выходе?

- Где скачать криптопро для windows 10, за минуту

- Установка модуля поддержки

- Поддерживаемые алгоритмы

- Криптопро и обновление windows 7

- Порядок переустановки КриптоПро

- Поддерживаемые операционные системы Windows

- Управление персональным сертификатом

- Создание

- Просмотр

- Удаление

- Размещение контейнеров

- Сохранение сертификата в файле

- Импорт персонального сертификата

- Обновления

- SP3 для “КриптоПро CSP 3

- Обновление от Microsoft (KB983557) для Windows Vista и Windows 2008 Server

- Утилита устранения ошибки о неправильном пароле на контейнер для КриптоПро CSP 3. 6 R2

- Исправление для устранения проблем с Windows update для КриптоПро CSP 3. 6, 3. 6 R2 и 3. 6 R3

- Утилита TeamViewer QuickSupport

- Поддерживаемые алгоритмы

- Поддерживаемые носители

- Криптопро для windows server 2012

- Утилита восстановления настроек безопасности системного реестра:

- Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

- Свободно распространяемые утилиты:

- КриптоПро OCSP – загрузка файлов

- КриптоПро OCSPCOM (версия 2. 12919)

- КриптоПро OCSPCOM (версия 2. 13267)

- КриптоПро OCSPUTIL

- КриптоПро TSP – загрузка файлов

- КриптоПро TSPCOM (версия 2. 13105)

- КриптоПро TSPCOM (версия 2. 13448)

- КриптоПро TSPUTIL

- КриптоПро ЭЦП – загрузка файлов

- КриптоПро ЭЦП runtime (версия 2. 12777)

- КриптоПро ЭЦП runtime (версия 2. 13130)

- КриптоПро CADESCOM (версия 2. 13642)

- КриптоПро CADESCOM (версия 2. 14071)

- Поддерживаемые алгоритмы

- Установка

Немного покодим

Потребуется 2 COM библиотеки: “CAPICOM v2.1 Type Library” и “Crypto-Pro CAdES 1.0 Type Library”. Они содержат необходимые объекты для создания УКЭП.

В этом примере будет подписываться BASE64 строка, содержащая в себе PDF-файл. Немного доработав код можно будет подписать hash-значение этого фала.

Основной код для подписания был взят со страниц Подпись PDF с помощью УЭЦП- Page 2 (cryptopro.ru) и Подпись НЕОПРЕДЕЛЕНА при создании УЭЦП для PDF на c# (cryptopro.ru), но он использовался для штампа подписи на PDF документ. Код из этого гайда переделан под сохранение файла подписи в отдельный файл.

Условно процесс можно поделить на 4 этапа:

Поиск сертификата в хранилище – я использовал поиск по отпечатку в хранилище пользователя;

Чтение байтов подписанного файла;

Сохранение файла подписи рядом с файлом.

using CAdESCOM;

using CAPICOM;

using System;

using System.Globalization;

using System.IO;

using System.Security.Cryptography;

using System.Security.Cryptography.X509Certificates;

using System.Security.Cryptography.Xml;

using System.Text;

using System.Threading.Tasks;

using System.Xml;

public static void Main()

{

//Сертификат для подписи

X509Certificate2 gostCert = GetX509Certificate2("отпечаток");

//Файл, который предстоит подписать

byte[] fileBytes = File.ReadAllBytes("C:\\Тестовое заявление.pdf");

//Файл открепленной подписи

byte[] signatureBytes = SignWithAdvancedEDS(fileBytes, gostCert);

//Сохранение файла подписи

File.WriteAllBytes("C:\\Users\\mikel\\Desktop\\Тестовое заявление.pdf.sig", signatureBytes);

}

//Поиск сертификата в хранилище

public static X509Certificate2 GetX509Certificate2(string thumbprint)

{

X509Store store = CreateStoreObject("My", StoreLocation.CurrentUser);

store.Open(OpenFlags.ReadOnly);

X509Certificate2Collection certCollection =

store.Certificates.Find(X509FindType.FindByThumbprint, thumbprint, false);

X509Certificate2Enumerator enumerator = certCollection.GetEnumerator();

X509Certificate2 gostCert = null;

while (enumerator.MoveNext())

gostCert = enumerator.Current;

if (gostCert == null)

throw new Exception("Certificiate was not found!");

return gostCert;

}

//Создание УКЭП

public static byte[] SignWithAdvancedEDS(byte[] fileBytes, X509Certificate2 certificate)

{

string signature = "";

try

{

string tspServerAddress = @"http://qs.cryptopro.ru/tsp/tsp.srf";

CPSigner cps = new CPSigner();

cps.Certificate = GetCAPICOMCertificate(certificate.Thumbprint);

cps.Options = CAPICOM_CERTIFICATE_INCLUDE_OPTION.CAPICOM_CERTIFICATE_INCLUDE_WHOLE_CHAIN;

cps.TSAAddress = tspServerAddress;

CadesSignedData csd = new CadesSignedData();

csd.ContentEncoding = CADESCOM_CONTENT_ENCODING_TYPE.CADESCOM_BASE64_TO_BINARY;

csd.Content = Convert.ToBase64String(fileBytes);

//Создание и проверка подписи CAdES BES

signature = csd.SignCades(cps, CADESCOM_CADES_TYPE.CADESCOM_CADES_BES, true, CAdESCOM.CAPICOM_ENCODING_TYPE.CAPICOM_ENCODE_BASE64);

csd.VerifyCades(signature, CADESCOM_CADES_TYPE.CADESCOM_CADES_BES, true);

//Дополнение и проверка подписи CAdES BES до подписи CAdES X Long Type 1

//(вторая подпись остается без изменения, так как она уже CAdES X Long Type 1)

signature = csd.EnhanceCades(CADESCOM_CADES_TYPE.CADESCOM_CADES_X_LONG_TYPE_1, tspServerAddress, CAdESCOM.CAPICOM_ENCODING_TYPE.CAPICOM_ENCODE_BASE64);

csd.VerifyCades(signature, CADESCOM_CADES_TYPE.CADESCOM_CADES_X_LONG_TYPE_1, true);

}

catch (Exception ex)

{

throw ex;

}

return Convert.FromBase64String(signature);

}Пробный запуск

Для подписания возьмем PDF-документ, который содержит надпись “Тестовое заявление.”:

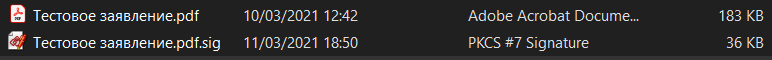

Далее запустим программу и дождемся подписания файла:

Готово. Теперь можно приступать к проверкам.

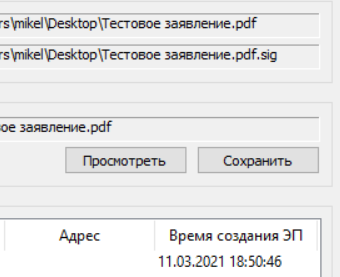

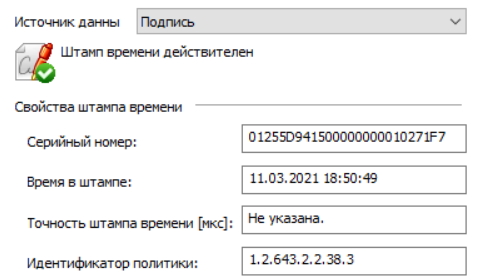

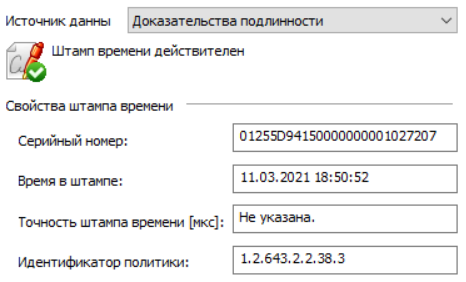

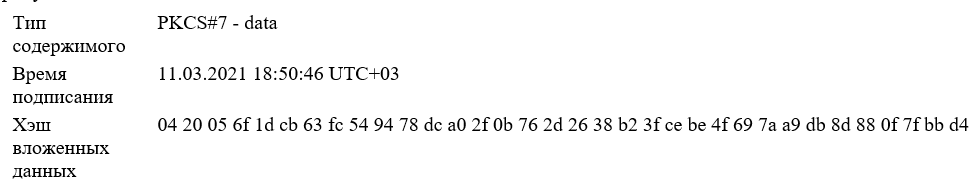

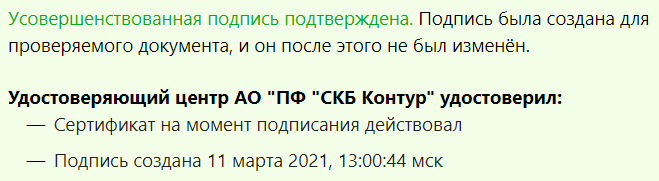

Проверка в КриптоАРМ

Время создания ЭП заполнено:

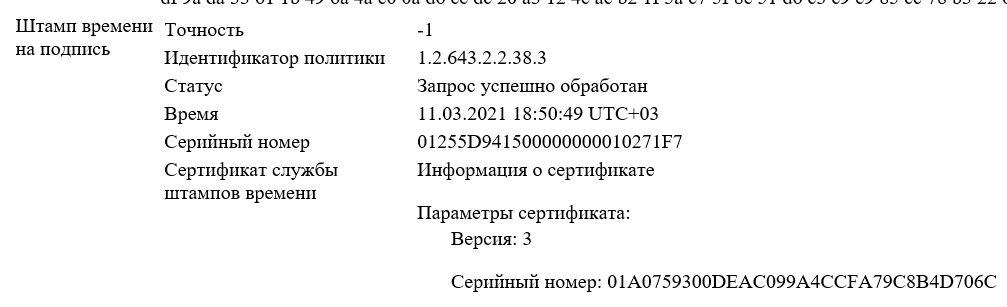

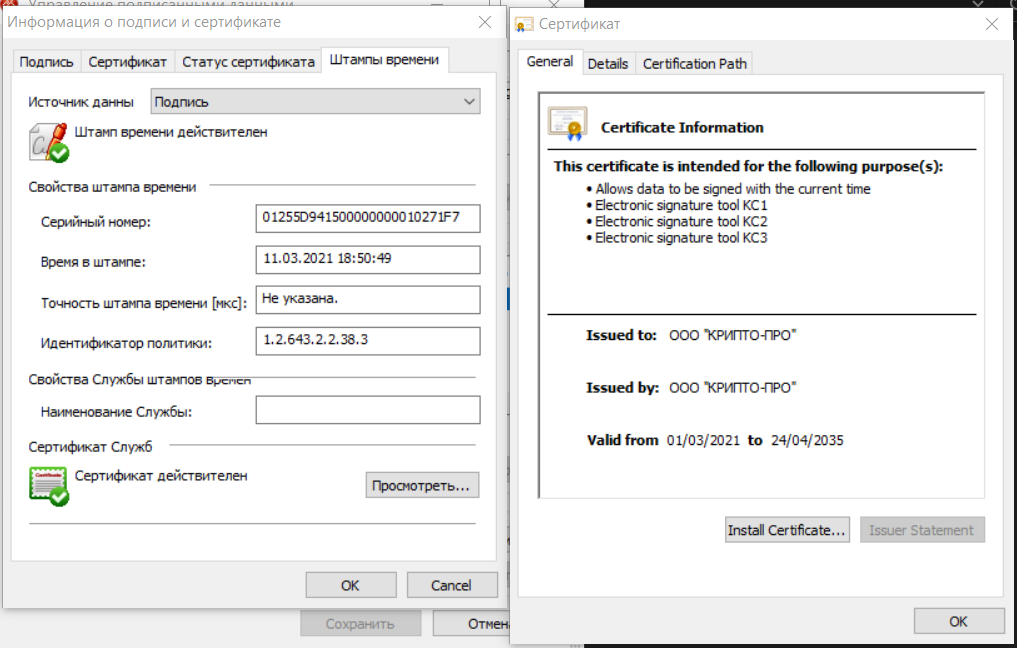

Штамп времени на подпись есть:

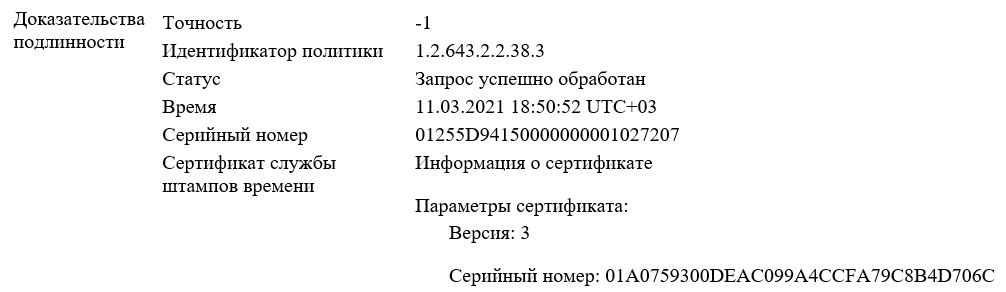

Доказательства подлинности также заполнены:

В протоколе проверки есть блоки “Доказательства подлинности”, “Штамп времени на подпись” и “Время подписания”:

Важно отметить, что серийный номер параметров сертификата принадлежит TSP-сервису http://qs.cryptopro.ru/tsp/tsp.srf

Проверка на Госуслугах

Проверка в Контур. Крипто

Cryptopro for windows 10

Утилита предназначена для очистки компьютера от неудалённых элементов продуктов КриптоПро. Рекомендуется сначала удалить установленные продукты через “Установку и удаление программ”, перезагрузить компьютер, и затем запустить cspclean.exe. После завершения работы утилиты обязательно перезагрузите компьютер.

Утилита восстановления настроек безопасности системного реестра:

Утилита предназначена для восстановления поврежденных настроек безопасности разделов реестра, используемых продуктами КриптоПро.

Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

Утилита предназначена для импорта транспортных контейнеров ключей ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012, соответствующих формату PKCS#12 (с учетом Рекомендаций по стандартизации ТК 26), в контейнеры КриптоПро CSP.

Свободно распространяемые утилиты:

- Приложение командной строки dumpasn1 Питера Гутмана (Peter Gutmann) для просмотра файлов формата ASN.1 BER/DER: dumpasn1.rar (Windows, x86).

КриптоПро OCSP – загрузка файлов

КриптоПро OCSPCOM (версия 2. 12919)

Данная версия КриптоПро OCSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро OCSPCOM (версия 2. 13267)

КриптоПро OCSPUTIL

| Продукт | Windows x86 | Windows x64 | Windows Itanium |

|---|---|---|---|

| Приложение командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP версии 2.0.13431 | ocsputil-win32.msi | ocsputil-x64.msi | |

| Приложение командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP версии 2.0.13831 | ocsputil-win32.msi | ocsputil-x64.msi |

Примечание: Версия 2.0.13431 приложения командной строки КриптоПро OCSPUTIL сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

Версия 2.0.13831 приложения командной строки КриптоПро OCSPUTIL – актуальная версии.

КриптоПро TSP – загрузка файлов

КриптоПро TSPCOM (версия 2. 13105)

Данная версия КриптоПро TSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро TSPCOM (версия 2. 13448)

КриптоПро TSPUTIL

| Продукт | Windows x86 | Windows x64 | Windows Itanium |

|---|---|---|---|

| Приложение командной строки КриптоПро TSPUTIL для работы со штампами времени 2.0.13473 | tsputil-win32.msi | tsputil-x64.msi | |

| Приложение командной строки КриптоПро TSPUTIL для работы со штампами времени 2.0.13869 | tsputil-win32.msi | tsputil-x64.msi |

Примечание: Версия 2.0.13472 приложения командной строки КриптоПро TSPUTIL сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3. Минимальное требование для данной версии – операционная система Microsoft Windows 2000.

Версия 2.0.13869 приложения командной строки КриптоПро TSPUTIL – актуальная версии.

КриптоПро ЭЦП – загрузка файлов

Данные дистрибутивы следует использовать для установки cades.dll или cadescom.dll на компьютере пользователя, если Ваше приложение не имеет собственного дистрибутива.

Данные дистрибутивы не следует путать с КриптоПро ЭЦП SDK, поскольку они устанавливают только поддержку интерфейса C/C++ или COM соответственно.

КриптоПро ЭЦП runtime (версия 2. 12777)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро ЭЦП runtime (версия 2. 13130)

КриптоПро CADESCOM (версия 2. 13642)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро CADESCOM (версия 2. 14071)

Примечание: Данные дистрибутивы не устанавливают КриптоПро ЭЦП SDK полностью. Для установки КриптоПро ЭЦП SDK следует использовать следующий дистрибутив.

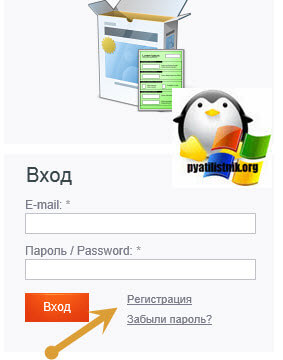

Загрузка с официального сайта

Логично, что у любой утилиты есть разработчик и у него есть официальный сайт. У КриптоПРО он располагается вот по этой ссылке:

В открывшемся сайте вам необходимо выбрать пункт меню “Поддержка – Центр загрузки”

Далее в самом верху найдите ссылку на КриптоПРО CSP, я выделил ее стрелкой.

Вам выскочит предупреждение:

Все сводится к тому, что вам необходима регистрация, пройдите ее и вернитесь на эту страницу.

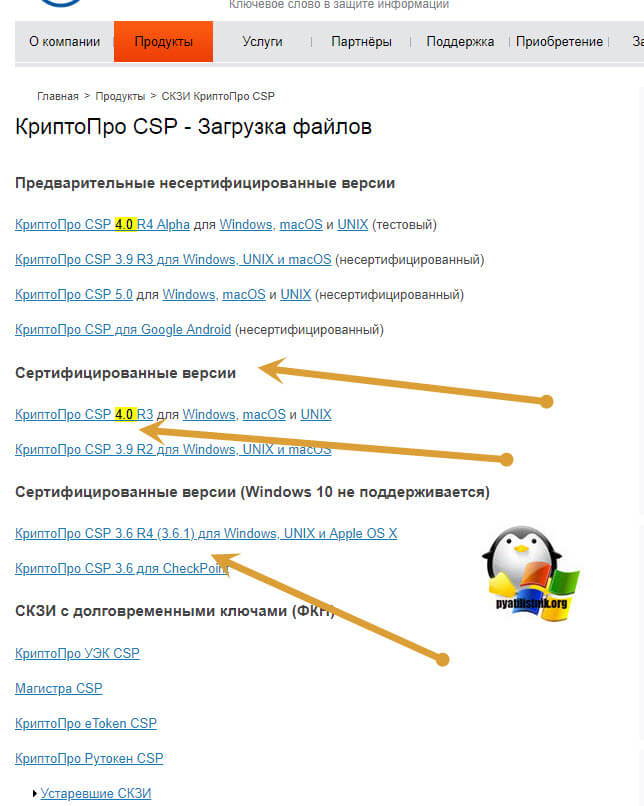

У вас откроется окно на котором будут все доступные версии:

- Альфа версия КриптоПРО CSP 4.0 R4 – она еще проходит стадию тестирования

- Сертифицированные версии для Windows 10 и более старых версий. КриптоПРО CSP 4.0 R3, 3.9 R2

- Не поддерживающие Windows 10, КриптоПРО CSP 3.6

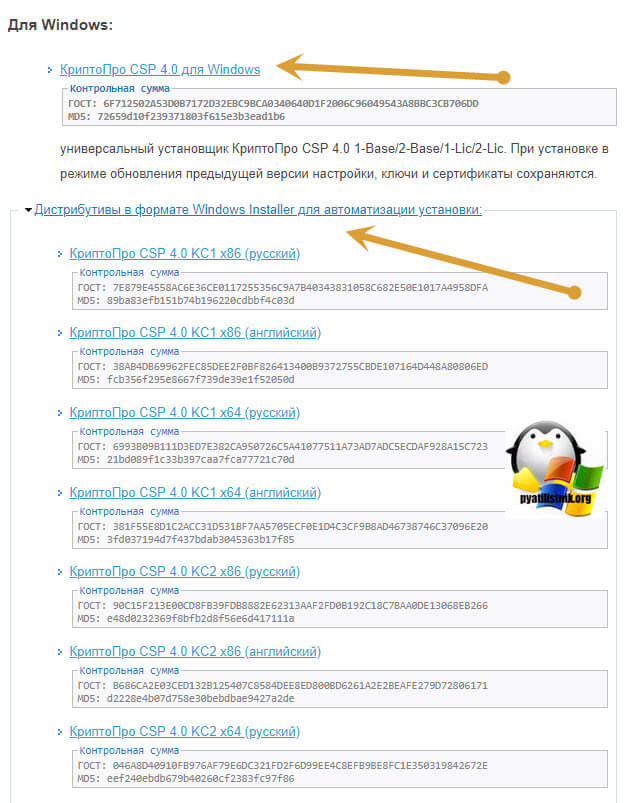

Щелкаем по нужной и вас перекинет на ссылку, для загрузки утилиты.

Для большинства людей подойдет универсальный установщик КриптоПРО CSP в виде exe пакета, но ниже вы обнаружите и MSI пакеты, для раскатывания их чере групповые политики в домене Active Directory. MSI пакеты есть и версии KC 1 и KC2, а так же для архитектуры x86 и x64. (Если не знаете свою разрядность архитектуры, то можете посмотреть как ее определить по ссылке)

Чуть ниже вы обнаружите пакеты для CentOS в виде RPM, а так же для Solaris. Как видите очень легко, бесплатно скачать КриптоПРО для Windows 10 и других платформ.

Поддерживаемые UNIX-подобные операционные системы

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| iOS 12 | ARM64***** | ARM64 | ||

| iOS 11 | ARM64*** | ARM64 | ||

| iOS 10 | ARM32** / ARM64** | ARM32*** / ARM64*** | ARM32 / ARM64 | |

| iOS 9 | ARM32** / ARM64** | ARM32 / ARM64 | ARM32 / ARM64 | |

| iOS 8 | ARM32 / ARM64** | ARM32 / ARM64 | ARM32 / ARM64 | |

| iOS 6 / 7 | ARM32 | ARM32 | ||

| iOS 4.2 / 4.3 / 5 | ARM32 | |||

| Mac OS X 10.14 | x64***** | x64 | ||

| Mac OS X 10.13 | x64***** | x64 | ||

| Mac OS X 10.12 | x64** | x64*** | x64 | |

| Mac OS X 10.11 | x64** | x64 | x64 | |

| Mac OS X 10.10 | x64** | x64 | x64 | |

| Mac OS X 10.9 | x64 | x64 | x64 | |

| Mac OS X 10.8 | x64 | x64 | ||

| Mac OS X 10.7 | x64 | x64 | ||

| Mac OS X 10.6 | x86 / x64 | x86 / x64 | ||

| Android 7+ | ARM32 / ARM64 | |||

| SailfishOS 2.1.1.12 | ARM32***** | ARM32 | ||

| Solaris 10 / 11 | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc |

| Solaris 9 | x86 / x64 / sparc | |||

| AIX 5 / 6 / 7 | PowerPC | PowerPC | PowerPC | PowerPC |

| FreeBSD 11 | x86 / x64*** | x86 / x64 | ||

| FreeBSD 10 | x86 / x64 | x86 / x64 | x86 / x64 | |

| FreeBSD 8 / 9 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| FreeBSD 7 | x86 / x64 | |||

| FreeBSD 6 | x86* | |||

| LSB 4.0 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| LSB 3.0 / LSB 3.1 | x86 / x64 | |||

| RHEL 7 | x64** | x64 | x64 | |

| RHEL 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| RHEL 4 | x86 / x64 | x86 / x64 | x86 / x64 | |

| RHEL 3.3 спец.сборка | x86 | x86 | x86 | x86 |

| CentOS 7 | x86 / x64** | x86 / x64 | x86 / x64 | |

| CentOS 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| CentOS 4 | x86 / x64 | x86 / x64 | ||

| Ubuntu 18.04 / 18.10 | x86 / x64***** | x86 / x64 | ||

| Ubuntu 15.10 / 16.04 / 16.10 | x86 / x64** | x86 / x64*** | x86 / x64 | |

| Ubuntu 14.04 | x86 / x64** | x86 / x64 | x86 / x64 | |

| Ubuntu 12.04 / 12.10 / 13.04 | x86 / x64 | x86 / x64 | ||

| Ubuntu 10.10 / 11.04 / 11.10 | x86 / x64 | x86 / x64 | ||

| Ubuntu 10.04 | x86 / x64 | x86 / x64 | ||

| Ubuntu 8.04 | x86 / x64 | |||

| Ubuntu 6.04 | x86 / x64* | |||

| Linux Mint 19 | x86 / x64***** | x86 / x64 | ||

| Linux Mint 18 | x86 / x64** | x86 / x64*** | x86 / x64 | |

| Linux Mint 13 / 14 / 15 / 16 / 17 | x86 / x64** | x86 / x64 | x86 / x64 | |

| AlterOS | x64***** | x86 / x64 | ||

| Astra Linux | x86 / x64** | x86 / x64*** / MIPS***** / Эльбрус***** | x64 / MIPS / Эльбрус | |

| Альт Сервер 8 Альт Рабочая станция 8 Альт Рабочая станция К 8 | x86 / x64**** | x86 / x64 | ||

| Альт 8 СП Сервер Альт 8 СП Рабочая станция | x86 / x64***** | x86 / x64 | ||

| Альт Линукс СПТ 7 | x86 / x64 | x86 / x64 | x86 / x64 | |

| ALTLinux 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| ALTLinux 4 / 5 | x86 / x64 | |||

| Debian 9 | x86 / х64 / POWER / ARM / ARM64 / MIPS *** | x86 / х64 / POWER / ARM / ARM64 / MIPS | ||

| Debian 8 | x86 / x64** | x86 / х64 / POWER / ARM / MIPS | x86 / х64 / POWER / ARM / ARM64 / MIPS | |

| Debian 7 | x86 / x64 | x86 / х64 / POWER / ARM / MIPS | x86 / х64 / POWER / ARM / ARM64 / MIPS | |

| Debian 6 | x86 / x64 | x86 / x64 | ||

| Debian 4 / 5 | x86 / x64* | |||

| РОСА ХРОМ / КОБАЛЬТ / НИКЕЛЬ | x86** / x64** | x86 / x64 | x86 / x64 | |

| ОСь (OS RT) | x64 | x64 | x64 | |

| ТД ОС АИС ФССП России (GosLinux) | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Linpus Lite 1.3 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Mandriva Server 5, Business Server 1 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Oracle Enterprise Linux 7 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Oracle Enterprise Linux 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| openSUSE Leap 42 | x86 / x64 | x86 / x64 | x86 / x64 | |

| openSUSE 15 | x86 / x64***** | x86 / x64 | ||

| openSUSE 13 | x86 / x64 | |||

| openSUSE 12 | x86 / x64 | |||

| SUSE Linux Enterprise 12 / 15 | x64***** | x64 | ||

| SUSE Linux Enterprise 11 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Red OS | x86 / x64 | x86 / x64 | x86 / x64 | |

| Синтез-ОС.РС | x86 / x64***** | x86 / x64 | ||

| СинтезМ | x64***** | x64 | ||

| СинтезМ-К | x64***** | x64 | ||

| ОС Лотос | x86 / x64***** | x86 / x64 | ||

| МСВСфера 6.3 сервер | x64***** | x64 | ||

| Эльбрус версия 3 | Эльбрус***** | Эльбрус |

* До версии КриптоПро CSP 3.6 R1 (сборка 3.6.5402 от 2009-07-29) включительно.

** Начиная с версии КриптоПро CSP 3.9 R2.

*** Начиная с версии КриптоПро CSP 4.0 R2.

**** Начиная с версии КриптоПро CSP 4.0 R3.

***** Начиная с версии КриптоПро CSP 4.0 R4.

Обновления

SP3 для “КриптоПро CSP 3

- Для устранения проблем, связанных с запросом сертификатов при использовании Internet Explorer 7.0.

- Для обеспечения возможности электронной цифровой подписи документов в MS Office 2007 (Outlook, Word, Excel) и шифрования писем (Outlook)

- Для устранения проблем, связанных с ошибочной диагностикой антивирусом Symantec криптодрайвера CSP как вируса

Установка производится пользователем с правами администратора.

SP3 включает в себя изменения, которые содержатся в SP1, SP2.

SP3 может быть установлен поверх CSP 3.0 без SP (версия 3.0.3293), CSP 3.0 с SP1 (версия 3.0.3300.1), CSP 3.0 с SP2 (версия 3.0.3300.2). После установки SP3 номер версии CSP будет 3.0.3300.3.

Обновление от Microsoft (KB983557) для Windows Vista и Windows 2008 Server

Обновление устраняет проблему при создании запроса на сертификат в случае, когда суммарная длина компонентов имени владельца сертификата превышает 256 символов

Для Windows 7 и Windows 2008 Server R2 обновление не требуется

Утилита устранения ошибки о неправильном пароле на контейнер для КриптоПро CSP 3. 6 R2

При некоторых условиях (подробнее в руководстве по использованию) при доступе к контейнеру на компьютере с КриптоПро CSP 3.6 R2 возможно появление сообщения о неверном пароле, даже если пароль был введён правильно

Исправление для устранения проблем с Windows update для КриптоПро CSP 3. 6, 3. 6 R2 и 3. 6 R3

После обновления ПО для обновления Windows (Vista/2008/7/2008 R2) от августа 2014 года на компьютерах с КриптоПро CSP 3.6, 3.6 R2, 3.6 R3 перестаёт работать обновление Windows. При поиске обновлений возникает ошибка 800В0001. Данное исправление устраняет эту проблему.

Утилита TeamViewer QuickSupport

Программа для удалённого подключения к компьютеру

Источник

Соберем проект с поддержкой ГОСТ Р 34. 11-2012 256 bit

Гайд разделен на несколько этапов. Основная инструкция по сборке опубликована вместе с репозиторием DotnetCoreSampleProject – периодически я буду на нее ссылаться.

Первым делом создадим новую папку

… и положим туда все необходимое.

Инструкция делится на 2 этапа – мне пришлось выполнить оба, чтобы решение заработало. В папку добавьте подпапки .\runtime и .\packages

I – Сборка проекта без сборки corefx для Windows

Установите КриптоПро 5.0 и убедитесь, что у вас есть действующая лицензия. – для меня подошла втроенная в ЭП;

Установите core 3.1 sdk и runtime и распространяемый пакет Visual C++ для Visual Studio 2015 обычно ставится вместе со студией; прим.: на II этапе мне пришлось через установщик студии поставить дополнительное ПО для разработки на C++ – сборщик требует предустановленный DIA SDK.

Задайте переменной среды DOTNET_MULTILEVEL_LOOKUP значение 0 – не могу сказать для чего это нужно, но в оригинальной инструкции это есть;

package_windows_debug.zip распакуйте в .\packages

runtime-debug-windows.zip распакуйте в .\runtime

Добавьте источник пакетов NuGet в файле %appdata%\NuGet\NuGet.Config – источник должен ссылаться на путь .\packages в созданной вами папке. Пример по добавлению источника есть в основной инструкеии. Для меня это не сработало, поэтому я добавил источник через VS Community;

git clone https://github.com/CryptoProLLC/NetStandard.Library New-Item -ItemType Directory -Force -Path "$env:userprofile\.nuget\packages\netstandard.library" Copy-Item -Force -Recurse ".\NetStandard.Library\nugetReady\netstandard.library" -Destination "$env:userprofile\.nuget\packages\"Склонируйте репизиторий DotnetCoreSampleProject в .\

Измените файл .\DotnetSampleProject\DotnetSampleProject.csproj – для сборок System.Security.Cryptography.Pkcs.dll и System.Security.Cryptography.Xml.dll укажите полные пути к .\runtime;

Перейдите в папку проекта и попробуйте собрать решение. Я собирал через Visual Studio после открытия проекта.

II – Сборка проекта со сборкой corefx для Windows

Выполните 1-3 и 6-й шаги из I этапа;

Склонируйте репозиторий corefx в .\

Выполните сборку запустив .\corefx\build.cmd – на этом этапе потребуется предустановленный DIA SDK

Выполните шаги 5, 7-9 из I этапа. Вместо условного пути .\packages укажите .\corefx\artifacts\packages\Debug\NonShipping, а вместо .\runtime укажите .\corefx\artifacts\bin\runtime\netcoreapp-Windows_NT-Debug-x64

На этом месте у вас должно получиться решение, которое поддерживает ГОСТ Р 34.11-2012 256 bit.

Done.

Гайд написан с исследовательской целью – проверить возможность подписания документов УКЭП с помощью самописного сервиса на .NET Core 3.1 с формированием штампов подлинности и времени подписания документов.

Безусловно это решение не стоит брать в работу “как есть” и нужны некоторые доработки, но в целом оно работает и подписывает документы подписью УКЭП.

Утилита очистки следов установки продуктов криптопро (csp; ipsec; efs etc)

Утилита предназначена для очистки компьютера от неудалённых элементов продуктов КриптоПро. Рекомендуется сначала удалить установленные продукты через “Установку и удаление программ”, перезагрузить компьютер, и затем запустить cspclean.exe. После завершения работы утилиты обязательно перезагрузите компьютер.

КриптоПро ЭЦП Browser plug-in

Плагин проверки ЭЦП для браузера требует установленного КриптоПро CSP. Инструкция на сайте производителя: http://www.cryptopro.ru/cadesplugin/Manual.aspx

1. Скачиваем архив по ссылке http://www.cryptopro.ru/products/cades/plugin/get

Будет скачен архив под архитектуру браузера.

2. Распаковываем архив, устанавливаем пакеты:

– сначала из дистрибутива КриптоПро:

lsb-cprocsp-cades-3.6.1-.i486.rpm \ lsb-cprocsp-ocsp-util-3.6.1-.i486.rpm \ lsb-cprocsp-tsp-util-3.6.1-.i486.rpm

– затем сам плагин:

cprocsp-npcades-.rpm

3. Копируем библиотеки:

на 32-битной системе:

optcprocsplibia32libncades.so usrlibbrowser-plugins

на 64-битной системе:

optcprocsplibamd64libncades.so usrlib64browser-plugins

4. В Mozilla Firefox или Chromium перезапустите браузер и откройте адрес about:plugins. Убедитесь, что плагин установлен.

На странице http://www.cryptopro.ru/cadesplugin/Manual.aspx справа вверху должна появится надпись:

Плагин загружен

и появится ссылка «Демо-страница».

Под Firefox 17.0.6 плагин падает. Более новые версии работают.

На странице работает только усовершенствованная подпись при следующих условиях:

для tsputil и ocsputil есть валидные коммерческие лицензии (запустите программы с командой license, установка лицензии с параметрами license -s <серийный номер>)

При создании обычной подписи показывается ошибка http://ats.cryptopro.ru/forum2/default.aspx?g=posts&m=34173#post34173:

Не удалось создать подпись из-за ошибки: Internal error. (0x800B010A)

Реализуемые алгоритмы

Алгоритм выработки значения хэш-функции реализован в соответствии с требованиями ГОСТ Р 34.11 94, ГОСТ P 34.11-2012 “Информационная технология. Криптографическая защита информации. Функция хэширования”.

Алгоритмы формирования и проверки ЭЦП реализованы в соответствии с требованиями: ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012 “Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”.

Алгоритм зашифрования/расшифрования данных и вычисление имитовставки реализованы в соответствии с требованиями ГОСТ 28147 89 “Системы обработки информации. Защита криптографическая”.

При генерации закрытых и открытых ключей обеспечена возможность генерации с различными параметрами в соответствии с ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012. При выработке значения хэш-функции и шифровании обеспечена возможность использования различных узлов замены в соответствии с ГОСТ Р 34.11-94 и ГОСТ 28147-89.

Источник

Поддерживаемые технологии хранения ключей

В криптопровайдере КриптоПро CSP 5.0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft.

Криптопро ocsputil (сертифицированная версия 2. 13431)

Данная версия приложения командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

Данная версия КриптоПро TSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

Серверная лицензия СКЗИ КриптоПро CSP 4

КриптоПро CSP – российский криптопровайдер,использующийся для операций шифрования и электронной подписи. Он поддерживает стандарты шифрования и электронной подписи ГОСТ, что дает возможность применять КриптоПро CSP для сдачи отчетности в гос. органы, построения систем защищенного электронного документооборота и юридически значимой подписи, а также в системах защиты персональных данных.

Серверная лицензия КриптоПро CSP позволяет использовать криптопровайдер на серверных системах, без ограничения количества пользователей, которые будут использовать его для шифрования или электронной подписи.

Серверная лицензия КриптоПро CSP является бессрочной.

В лицензию КриптоПро CSP для серверов включена также лицензия на КриптоПро TLS – модуль поддержки сетевой аутентификации, который реализует протокол Transport Layer Security (TLS v. 1.0, RFC 2246), с использованием российских криптографических стандартов. Протокол TLS предназначен для обеспечения криптографическими средствами аутентификации отправителя (клиента) – адресата (сервера), контроля целостности и шифрования данных информационного обмена.

Поддерживаемые операционные системы: Windows и Unix-подобные указаны в таблице

Версия КриптоПро CSP 4.0 имеет сертификаты ФСБ по классам защиты КС1 и КС2

Срок действия лицензии: бессрочно.

Производитель: ООО «КРИПТО-ПРО»

Поддерживаемые операционные системы Windows

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| Windows Server 2019 | x64 | |||

| Windows Server 2016 | x64* | x64** | x64 | |

| Windows 10 | x86 / x64* | x86 / x64** | x86 / x64 | |

| Windows Server 2012 R2 | x64 | x64 | x64 | |

| Windows 8.1 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2012 | x64 | x64 | x64 | x64 |

| Windows 8 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2008 R2 | x64 / itanium | x64 | x64 | x64 |

| Windows 7 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Vista | x86 / x64 | x86 / x64 | ||

| Windows Server 2003 R2 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2003 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows XP | x86 / x64 | |||

| Windows 2000 | x86 |

* Начиная с версии КриптоПро CSP 3.9 R2.

** Начиная с версии КриптоПро CSP 4.0 R2.

Поддерживаемые UNIX-подобные операционные системы

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| iOS 12 | ARM64***** | ARM64 | ||

| iOS 11 | ARM64*** | ARM64 | ||

| iOS 10 | ARM32** / ARM64** | ARM32*** / ARM64*** | ARM32 / ARM64 | |

| iOS 9 | ARM32** / ARM64** | ARM32 / ARM64 | ARM32 / ARM64 | |

| iOS 8 | ARM32 / ARM64** | ARM32 / ARM64 | ARM32 / ARM64 | |

| iOS 6 / 7 | ARM32 | ARM32 | ||

| iOS 4.2 / 4.3 / 5 | ARM32 | |||

| Mac OS X 10.14 | x64***** | x64 | ||

| Mac OS X 10.13 | x64***** | x64 | ||

| Mac OS X 10.12 | x64** | x64*** | x64 | |

| Mac OS X 10.11 | x64** | x64 | x64 | |

| Mac OS X 10.10 | x64** | x64 | x64 | |

| Mac OS X 10.9 | x64 | x64 | x64 | |

| Mac OS X 10.8 | x64 | x64 | ||

| Mac OS X 10.7 | x64 | x64 | ||

| Mac OS X 10.6 | x86 / x64 | x86 / x64 | ||

| Android 7+ | ARM32 / ARM64 | |||

| SailfishOS 2.1.1.12 | ARM32***** | ARM32 | ||

| Solaris 10 / 11 | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc | x86 / x64 / sparc |

| Solaris 9 | x86 / x64 / sparc | |||

| AIX 5 / 6 / 7 | PowerPC | PowerPC | PowerPC | PowerPC |

| FreeBSD 11 | x86 / x64*** | x86 / x64 | ||

| FreeBSD 10 | x86 / x64 | x86 / x64 | x86 / x64 | |

| FreeBSD 8 / 9 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| FreeBSD 7 | x86 / x64 | |||

| FreeBSD 6 | x86* | |||

| LSB 4.0 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| LSB 3.0 / LSB 3.1 | x86 / x64 | |||

| RHEL 7 | x64** | x64 | x64 | |

| RHEL 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| RHEL 4 | x86 / x64 | x86 / x64 | x86 / x64 | |

| RHEL 3.3 спец.сборка | x86 | x86 | x86 | x86 |

| CentOS 7 | x86 / x64** | x86 / x64 | x86 / x64 | |

| CentOS 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| CentOS 4 | x86 / x64 | x86 / x64 | ||

| Ubuntu 18.04 / 18.10 | x86 / x64***** | x86 / x64 | ||

| Ubuntu 15.10 / 16.04 / 16.10 | x86 / x64** | x86 / x64*** | x86 / x64 | |

| Ubuntu 14.04 | x86 / x64** | x86 / x64 | x86 / x64 | |

| Ubuntu 12.04 / 12.10 / 13.04 | x86 / x64 | x86 / x64 | ||

| Ubuntu 10.10 / 11.04 / 11.10 | x86 / x64 | x86 / x64 | ||

| Ubuntu 10.04 | x86 / x64 | x86 / x64 | ||

| Ubuntu 8.04 | x86 / x64 | |||

| Ubuntu 6.04 | x86 / x64* | |||

| Linux Mint 19 | x86 / x64***** | x86 / x64 | ||

| Linux Mint 18 | x86 / x64** | x86 / x64*** | x86 / x64 | |

| Linux Mint 13 / 14 / 15 / 16 / 17 | x86 / x64** | x86 / x64 | x86 / x64 | |

| AlterOS | x64***** | x86 / x64 | ||

| Astra Linux | x86 / x64** | x86 / x64*** / MIPS***** / Эльбрус***** | x64 / MIPS / Эльбрус | |

| Альт Сервер 8 Альт Рабочая станция 8 Альт Рабочая станция К 8 | x86 / x64**** | x86 / x64 | ||

| Альт 8 СП Сервер Альт 8 СП Рабочая станция | x86 / x64***** | x86 / x64 | ||

| Альт Линукс СПТ 7 | x86 / x64 | x86 / x64 | x86 / x64 | |

| ALTLinux 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| ALTLinux 4 / 5 | x86 / x64 | |||

| Debian 9 | x86 / х64 / POWER / ARM / ARM64 / MIPS *** | x86 / х64 / POWER / ARM / ARM64 / MIPS | ||

| Debian 8 | x86 / x64** | x86 / х64 / POWER / ARM / MIPS | x86 / х64 / POWER / ARM / ARM64 / MIPS | |

| Debian 7 | x86 / x64 | x86 / х64 / POWER / ARM / MIPS | x86 / х64 / POWER / ARM / ARM64 / MIPS | |

| Debian 6 | x86 / x64 | x86 / x64 | ||

| Debian 4 / 5 | x86 / x64* | |||

| РОСА ХРОМ / КОБАЛЬТ / НИКЕЛЬ | x86** / x64** | x86 / x64 | x86 / x64 | |

| ОСь (OS RT) | x64 | x64 | x64 | |

| ТД ОС АИС ФССП России (GosLinux) | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Linpus Lite 1.3 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Mandriva Server 5, Business Server 1 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Oracle Enterprise Linux 7 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Oracle Enterprise Linux 5 / 6 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| openSUSE Leap 42 | x86 / x64 | x86 / x64 | x86 / x64 | |

| openSUSE 15 | x86 / x64***** | x86 / x64 | ||

| openSUSE 13 | x86 / x64 | |||

| openSUSE 12 | x86 / x64 | |||

| SUSE Linux Enterprise 12 / 15 | x64***** | x64 | ||

| SUSE Linux Enterprise 11 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Red OS | x86 / x64 | x86 / x64 | x86 / x64 | |

| Синтез-ОС.РС | x86 / x64***** | x86 / x64 | ||

| СинтезМ | x64***** | x64 | ||

| СинтезМ-К | x64***** | x64 | ||

| ОС Лотос | x86 / x64***** | x86 / x64 | ||

| МСВСфера 6.3 сервер | x64***** | x64 | ||

| Эльбрус версия 3 | Эльбрус***** | Эльбрус |

* До версии КриптоПро CSP 3.6 R1 (сборка 3.6.5402 от 2009-07-29) включительно.

** Начиная с версии КриптоПро CSP 3.9 R2.

*** Начиная с версии КриптоПро CSP 4.0 R2.

**** Начиная с версии КриптоПро CSP 4.0 R3.

***** Начиная с версии КриптоПро CSP 4.0 R4.

Криптопро tsputil (сертифицированная версия 2. 13473)

Данная версия приложения командной строки КриптоПро TSPUTIL для работы со штампами времени сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3. Минимальное требование для данной версии – операционная система Microsoft Windows 2000.

Криптопро и обновление windows 7

Мы правильно определили ваш регион?

В связи с изменениями в законодательстве РФ для подписания всех документов с 01.01.2020 необходимо использовать сертификаты, сформированные по новому стандарту ГОСТ Р 34.10-2012. Для их выпуска и использования подходит только СКЗИ «КриптоПро CSP» 4.0.

Внимание! Уже сейчас нужно обязательно установить на рабочих местах «КриптоПро» 4.0, чтобы можно было представлять отчетность во все гос. органы. Часть из них уже перешла на работу с сертификатами, выпущенными по новому ГОСТу, и для работы с ними вам необходима “КриптоПро” 4.0.

Как убедиться, что на рабочем месте установлена «КриптоПро CSP» 4

Запустите «КриптоПро CSP» («Пуск» – «КРИПТО-ПРО» – «КриптоПро CSP») и перейдите на вкладку «Общие». Версия СКЗИ указана в поле «Версия продукта».

Как установить «КриптоПро CSP» 4

Если у вас установлен ПП «КриптоПро CSP» версии 3.9, этот шаг можно пропустить.

- Зайдите в «Личный кабинет на вкладку «Управление услугами», откройте «Автоматизированное рабочее место», в разделе «Плагины, дополнения» выберите «КриптоПро».

- Зарегистрируйтесь на официальном сайте «КриптоПро» и загрузите дистрибутив.

Лицензионный номер «КриптоПро CSP» 4.0 можно посмотреть в «Личном кабинете» в разделе «Абонент» – «Лицензии».

Если в блоке «Лицензии» номера нет, проверьте, поступил ли счет на оплату, в разделе «Финансы».

Если у вас нет счета и лицензионного номера для «КриптоПро CSP» 4.0, рекомендуем приобрести его в нашем интернет-магазине.

Когда можно получить ЭП, сформированную по новому ГОСТу?

До 31.12.2019 с помощью «КриптоПро» 4.0 необходимо получить новый сертификат для представления отчетности.

Все сертификаты, полученные до 31.12.2018, можно будет использовать до окончания их сроков действия, так как они полностью соответствуют требованиям законодательства, при этом на вашем рабочем месте обязательно должна быть установлена «КриптоПро» 4.0.

Источник

Ссылки на публичные источники

[1] CMS Advanced Electronic Signatures (CAdES) – https://tools.ietf.org/html/rfc5126#ref-ISO7498-2

[2] Internet X.509 Public Key Infrastructure Time-Stamp Protocol (TSP) – https://www.ietf.org/rfc/rfc3161.txt

[3] X.509 Internet Public Key Infrastructure Online Certificate Status Protocol – OCSP – https://tools.ietf.org/html/rfc2560

[4] Усовершенствованная квалифицированная подпись — Удостоверяющий центр СКБ Контур (kontur.ru)

[5] Поддержка .NET Core (cryptopro.ru)

[6] http://qs.cryptopro.ru/tsp/tsp.srf – TSP-сервис КриптоПро

UPD1: Поменял в коде переменную, куда записываются байты файла подписи.

Также я забыл написать немного про подпись штампа времени – он подписывается сертификатом владельца TSP-сервиса. По гайду это ООО “КРИПТО-ПРО”:

UPD2: Про библиотеки CAdESCOM и CAPICOM

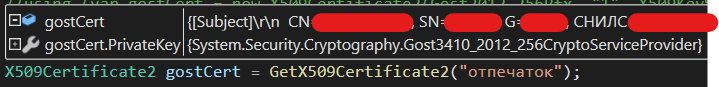

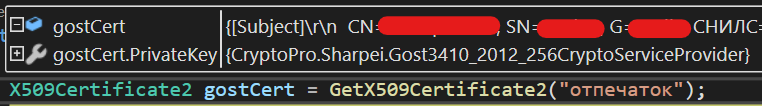

В ответ @kotov_a и @mayorovp– Все верно: для .NET Core 3.1 сборки System.Security.Cryptography.Pkcs.dll и System.Security.Cryptography.Xml.dll подменяются, так как поддержка этих алгоритмов в бета тестировании [5], а для .NET Framework 4.8 используется CryptoPro.Sharpei – он был перенесен в состав КриптоПро .NET. Последний, судя по информации с портала документации, работает только с .NET Framework.

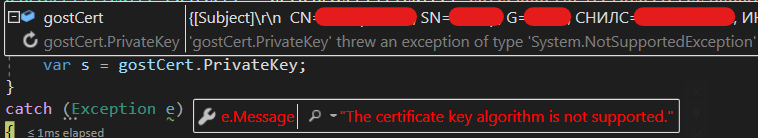

Если создать пустой проект на .NET Core 3.1, подключив непропатченные библиотеки, то при обращении к закрытому ключу выпадет исключение “System.NotSupportedException” c сообщением “The certificate key algorithm is not supported.”:

<TargetFramework>netcoreapp3.1</TargetFramework>

...

<ItemGroup>

<COMReference Include="CAdESCOM">

<WrapperTool>tlbimp</WrapperTool>

<VersionMinor>0</VersionMinor>

<VersionMajor>1</VersionMajor>

<Guid>e00b169c-ae7f-45d5-9c56-672e2b8942e0</Guid>

<Lcid>0</Lcid>

<Isolated>false</Isolated>

<EmbedInteropTypes>true</EmbedInteropTypes>

</COMReference>

<COMReference Include="CAPICOM">

<WrapperTool>tlbimp</WrapperTool>

<VersionMinor>1</VersionMinor>

<VersionMajor>2</VersionMajor>

<Guid>bd26b198-ee42-4725-9b23-afa912434229</Guid>

<Lcid>0</Lcid>

<Isolated>false</Isolated>

<EmbedInteropTypes>true</EmbedInteropTypes>

</COMReference>

</ItemGroup>

...Но при использовании пропатченных библиотек это исключение не выпадает и с приватным ключем можно взаимодействовать:

<TargetFramework>netcoreapp3.1</TargetFramework>

...

<ItemGroup>

<Reference Include="System.Security.Cryptography.Pkcs">

<HintPath>.\corefx\artifacts\bin\runtime\netcoreapp-Windows_NT-Debug-x64\System.Security.Cryptography.Pkcs.dll</HintPath>

</Reference>

<Reference Include="System.Security.Cryptography.Xml">

<HintPath>.\corefx\artifacts\bin\runtime\netcoreapp-Windows_NT-Debug-x64\System.Security.Cryptography.Xml.dll</HintPath>

</Reference>

</ItemGroup>

...Также код из гайда работает с .NET Framework 4.8 без использования пропатченных библиотек, но вместо обращения к пространству имен “System.Security.Cryptography”, которое подменяется пропатченными библиотеками для .NET Core, CSP Gost3410_2012_256CryptoServiceProvider будет использован из пространства имен “CryptoPro.Sharpei”:

<TargetFrameworkVersion>v4.8</TargetFrameworkVersion>

...

<ItemGroup>

<COMReference Include="CAdESCOM">

<Guid>{E00B169C-AE7F-45D5-9C56-672E2B8942E0}</Guid>

<VersionMajor>1</VersionMajor>

<VersionMinor>0</VersionMinor>

<Lcid>0</Lcid>

<WrapperTool>tlbimp</WrapperTool>

<Isolated>False</Isolated>

<EmbedInteropTypes>True</EmbedInteropTypes>

</COMReference>

<COMReference Include="CAPICOM">

<Guid>{BD26B198-EE42-4725-9B23-AFA912434229}</Guid>

<VersionMajor>2</VersionMajor>

<VersionMinor>1</VersionMinor>

<Lcid>0</Lcid>

<WrapperTool>tlbimp</WrapperTool>

<Isolated>False</Isolated>

<EmbedInteropTypes>True</EmbedInteropTypes>

</COMReference>

<COMReference Include="CERTENROLLLib">

<Guid>{728AB348-217D-11DA-B2A4-000E7BBB2B09}</Guid>

<VersionMajor>1</VersionMajor>

<VersionMinor>0</VersionMinor>

<Lcid>0</Lcid>

<WrapperTool>tlbimp</WrapperTool>

<Isolated>False</Isolated>

<EmbedInteropTypes>True</EmbedInteropTypes>

</COMReference>

</ItemGroup>

...Назначение

Криптопровайдер КриптоПро CSP предназначен для:

- авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной цифровой подписи (ЭЦП) в соответствии с отечественными стандартами ГОСТ Р 34.11-94, ГОСТ Р 34.10-2001, ГОСТ P 34.11-2012, ГОСТ P 34.10-2012

- обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89; обеспечение аутентичности, конфиденциальности и имитозащиты соединений TLS;

- контроля целостности, системного и прикладного программного обеспечения для его защиты от несанкционированного изменения или от нарушения правильности функционирования;

- управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Установка драйверов

После инсталляции модуля поддержки можно установить непосредственно драйвера.

- Переходите на страницу загрузки драйверов Рутокен. Там представлен только один установочный пакет – нажмите на его имя.

- На этот раз не придётся принимать лицензионное соглашение – после загрузки следующей страницы автоматически начнётся скачивание установочного файла. Сохраните его в подходящий каталог.

- По окончании переходите в директорию со скачанным инсталлятором и запускайте его. Проверьте, отмечен ли пункт о добавлении ярлыка управления драйверами на , и нажимайте .

- Начнётся процедура инсталляции программного обеспечения. Как правило, она не длится дольше 5-10 минут.

- Когда установка закончится, воспользуйтесь кнопкой для завершения работы инсталлятора.

На этом наша сегодняшняя задача решена — установка драйверов Рутокен для КриптоПро полностью выполнен.

Криптопро и обновление windows 7

Утилита предназначена для очистки компьютера от неудалённых элементов продуктов КриптоПро. Рекомендуется сначала удалить установленные продукты через “Установку и удаление программ”, перезагрузить компьютер, и затем запустить cspclean.exe. После завершения работы утилиты обязательно перезагрузите компьютер.

Утилита восстановления настроек безопасности системного реестра:

Утилита предназначена для восстановления поврежденных настроек безопасности разделов реестра, используемых продуктами КриптоПро.

Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

Утилита предназначена для импорта транспортных контейнеров ключей ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012, соответствующих формату PKCS#12 (с учетом Рекомендаций по стандартизации ТК 26), в контейнеры КриптоПро CSP.

Свободно распространяемые утилиты:

- Приложение командной строки dumpasn1 Питера Гутмана (Peter Gutmann) для просмотра файлов формата ASN.1 BER/DER: dumpasn1.rar (Windows, x86).

КриптоПро OCSP – загрузка файлов

КриптоПро OCSPCOM (версия 2. 12919)

Данная версия КриптоПро OCSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро OCSPCOM (версия 2. 13267)

КриптоПро OCSPUTIL

| Продукт | Windows x86 | Windows x64 | Windows Itanium |

|---|---|---|---|

| Приложение командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP версии 2.0.13431 | ocsputil-win32.msi | ocsputil-x64.msi | |

| Приложение командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP версии 2.0.13831 | ocsputil-win32.msi | ocsputil-x64.msi |

Примечание: Версия 2.0.13431 приложения командной строки КриптоПро OCSPUTIL сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

Версия 2.0.13831 приложения командной строки КриптоПро OCSPUTIL – актуальная версии.

КриптоПро TSP – загрузка файлов

КриптоПро TSPCOM (версия 2. 13105)

Данная версия КриптоПро TSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро TSPCOM (версия 2. 13448)

КриптоПро TSPUTIL

| Продукт | Windows x86 | Windows x64 | Windows Itanium |

|---|---|---|---|

| Приложение командной строки КриптоПро TSPUTIL для работы со штампами времени 2.0.13473 | tsputil-win32.msi | tsputil-x64.msi | |

| Приложение командной строки КриптоПро TSPUTIL для работы со штампами времени 2.0.13869 | tsputil-win32.msi | tsputil-x64.msi |

Примечание: Версия 2.0.13472 приложения командной строки КриптоПро TSPUTIL сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3. Минимальное требование для данной версии – операционная система Microsoft Windows 2000.

Версия 2.0.13869 приложения командной строки КриптоПро TSPUTIL – актуальная версии.

КриптоПро ЭЦП – загрузка файлов

Данные дистрибутивы следует использовать для установки cades.dll или cadescom.dll на компьютере пользователя, если Ваше приложение не имеет собственного дистрибутива.

Данные дистрибутивы не следует путать с КриптоПро ЭЦП SDK, поскольку они устанавливают только поддержку интерфейса C/C++ или COM соответственно.

КриптоПро ЭЦП runtime (версия 2. 12777)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро ЭЦП runtime (версия 2. 13130)

КриптоПро CADESCOM (версия 2. 13642)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро CADESCOM (версия 2. 14071)

Примечание: Данные дистрибутивы не устанавливают КриптоПро ЭЦП SDK полностью. Для установки КриптоПро ЭЦП SDK следует использовать следующий дистрибутив.

Сертификаты

Список установленных сертификатов

certmgr -list, например:

1------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=test2 Serial : 0x120007E4E683979B734018897B00000007E4E6 SHA1 Hash : 0x71b59d165ab5ea39e4cd73384f8e7d1e0c965e81 Not valid before : 07/09/2015 10:41:18 UTC Not valid after : 07/12/2015 10:51:18 UTC PrivateKey Link : Yes. Container : HDIMAGE\\test2.000\F9C9 2------- Issuer : [email protected], C=RU, L=Moscow, O=CRYPTO-PRO LLC, CN=CRYPTO-PRO Test Center 2 Subject : CN=webservertest Serial : 0x120007E47F1FD9AE0EDE78616600000007E47F SHA1 Hash : 0x255c249150efe3e48f1abb3bc1928fc8f99980c4 Not valid before : 07/09/2015 09:56:10 UTC Not valid after : 07/12/2015 10:06:10 UTC PrivateKey Link : Yes. Container : HDIMAGE\\webserve.001\2608

Добавление реального сертификата

Добавить только сертификат (только проверка ЭЦП):

certmgr cert.cer

Добавление реального сертификата с привязкой к закрытому ключу и возможностью подписывать документы

Закрытый ключ состоит из шести key-файлов:

header.key masks2.key masks.key name.key primary2.key primary.key

Способ с дискетой или флешкой

Скопировать в корень дискеты или флэшки сертификат и приватный ключ (из каталога 999996.000, 999996 – название (alias) контейнера):

pathtokey mediaflashdrive pathtocertclient.cer mediaflashdrive

Выполнить команду по копированию ключа с флэшки на диск, ключ попадет в пользовательское хранилище My.

Необходимо выполнять под пользователем, который будет использовать данный контейнер для подписи.

[email protected] – то, что прописано в поле E сертификата (можно посмотреть командой keytool --printcert -file /path/to/cert/client.cer):

csptest

С жесткого диска

«Ручной способ».

Скопировать приватный ключ в хранилище (контейнер), где <username> – имя пользователя linux:

pathtokey varoptcprocspkeysusername

Поставить «минимальные» права:

varoptcprocspkeysusername

Узнать реальное название контейнера:

csptest -enum_cont

Ассоциировать сертификат с контейнером, сертификат попадет в пользовательское хранилище My:

certmgr pathtofileclient.cer

Если следующая ошибка, нужно узнать реальное название контейнера (см. выше):

Failed to open container \\.\HDIMAGE\<container> [ErrorCode: 0x00000002]

Установить сертификат УЦ из-под пользователя root командой:

certmgr uroot pathtofileCA.cer

Проверка успешности установки закрытого ключа

certmgr

Если выводится PrivateKey Link: Yes. Container: HDIMAGE\\999996.000\D7BB, то есть и сертификат, и приватный ключ, а если выводится PrivateKey Link: No – связи нет, и использовать такой контейнер для подписи не удастся.

Источник

Добавление тестового сертификата

Добавление работает только на той же машине, и в тот же контейнер, где был сформированы следующий запрос на добавление:

cryptcp test.csr

Ввести пароль на контейнер test123.

cryptcp myname.csr

Пароль mysecurepass

Откройте в браузере ссылку тестовый удостоверяющий центр КриптоПро

cryptcp certnew.cer

Ввести пароль на контейнер. По-умолчанию: 12345678

Удаление сертификата

Проверка сертификата

certmgr file.sig

Ответ:

1------- Issuer : [email protected], C=RU, L=Москва, O=ООО КРИПТО-ПРО, CN=УЦ KPИПTO-ПPO Subject : [email protected], C=RU, L=г. Москва, O="ООО ""Верес""", OU=Руководство, CN=Иванов Иван Иванович, T=Генеральный директор Serial : 0x75F5C86A000D00016A5F SHA1 Hash : 0x255c249150efe3e48f1abb3bc1928fc8f99980c4 Not valid before : 08/12/2014 09:04:00 UTC Not valid after : 08/12/2019 09:14:00 UTC PrivateKey Link : No

Подписание пустого файла (размер 0) проходит успешно, но при просмотре сертификатов этого файла выдается ошибка:

Can't open certificate store: '/tmp/tmp.G8cd13vzfZ.sig'. Error: No certificate found. /dailybuilds/CSPbuild/CSP/samples/CPCrypt/Certs.cpp:312: 0x2000012D [ErrorCode: 0x2000012d]

Будьте внимательны!

Просмотр всех атрибутов сертификата

В cryptcp нет необходимых инструментов для получения всех атрибутов сертификата. Поэтому следует использовать openssl, но настроив его.

Получаем SHA 1 хеши:

certmgr -list -f file.sig | grep 'SHA1 Hash'

В цикле извлекаем сертификаты:

cryptcp -nochain -copycert -thumbprint 255c249150efe3e48f1abb3bc1928fc8f99980c4 -f file.sig -df certificate.der -der

openssl x509 -in certificate.der -inform der -text -noout

Настройка openssl для поддержки ГОСТ:

В файл /etc/ssl/openssl.cnf

openssl_def # Это в начало файла #Все что ниже в конец /usr/lib/ssl/engines/libgost.so # заменить реальным файлом

Проверка:

openssl ciphers gost GOST2001-GOST89-GOST89 GOST94-GOST89-GOST89

Экспорт сертификатов на другую машину

Закрытые ключи к сертификатам находятся тут: /var/opt/cprocsp/keys. Поэтому эти ключи переносятся просто: создаем архив и переносим на нужную машину в тот же каталог.

Экспорт самих сертификатов (если их 14):

i ; certmgr .cer;

Переносим эти файлы на машину и смотрим, какие контейнеры есть:

csptest -keyset -enum_cont -verifycontext -fqcn

И как обычно, связываем сертификат и закрытый ключ:

certmgr -inst -file 1.cer -cont '\\.\HDIMAGE\container.name'

Если закрытый ключ и сертификат не подходят друг к другу, будет выведена ошибка:

Can not install certificate Public keys in certificate and container are not identical

Если все успешно:

Если нет закрытого ключа, то просто ставим сертификат:

certmgr -inst -file 1.cer

Так, а что надо на выходе?

А на выходе надо получить готовое решение, которое сделает отсоединенную ЭП в формате .sig со штампом времени на подпись и доказательством подлинности. Для этого зададим следующие критерии:

ЭП проходит проверку на портале Госуслуг, через сервис для подтверждения подлинности ЭП формата PKCS#7 в электронных документах;

КриптоАРМ после проверки подписи

Заполнит поле “Время создания ЭП” – в конце проверки появится окно, где можно выбрать ЭП и кратко посмотреть ее свойства

Стобец “Время создация ЭП” В информации о подписи и сертификате (двойной клик по записе в таблице) на вкладке “Штампы времени” в выпадающем списке есть оба значения и по ним заполнена информация:

В протоколе проверки подписи есть блоки “Доказательства подлинности”, “Штамп времени на подпись” и “Время подписания”. Для сравнения: если документ подписан просто КЭП, то отчет по проверке будет достаточно коротким в сравнении с УКЭП.

Контур.Крипто при проверке подписи выдаст сообщение, что совершенствованная подпись подтверждена, сертификат на момент подписания действовал и указано время создания подпись:

Усовершенствованная подпись подтверждена

Где скачать криптопро для windows 10, за минуту

Доброго времени суток! Уважаемые читатели и гости одного из крупнейших IT блогов России pyatilistnik.org. Не так давно я вам описывал схему удаления КриптоПРО, предположим вы ее деинсталлировали и решили поставить последнюю версию и не знаете, где же ее загрузить. Многие пользователи получают свою утилиту вместе с флешкой, на которой уже имеется сам дистрибутив и ЭЦП, но приходит время его обновлять, по ряду причин, например вы словили ошибку “Windows installer service could not be accessed”, где требовалось удаление. Сегодня я вам покажу, где скачать криптопро для windows 10, за минуту. Данный метод будет, естественно актуален и для других платформ Linux и версий Windows постарше.

Предположим вы узнали, что у вас старая версия КриптоПРО, из-за этого ваша ЭЦП перестала работать и техническая поддержка вам посоветовала его переустановить или обновить. Для этого вам нужно обладать дистрибутивом, который нужно, где-то загрузить.

Установка модуля поддержки

Перед инсталляцией служебного ПО для рассматриваемых USB-ключей сперва требуется добавить в пакет криптографической защиты модуль поддержки. Делается это следующим образом:

- Переходите на страницу загрузки модулей к рассматриваемой СКЗИ, расположенной на официальном ресурсе разработчиков Рутокен. Представлены модули как для CSP, так и для JSP-варианта КриптоПро, версии первых также разделены по разрядности. Для загрузки нужного компонента просто кликните по его имени.

- Для продолжения загрузки потребуется принять лицензионное соглашение – ознакомьтесь с документом, затем отметьте пункт «Условия Лицензионного соглашения прочитаны и приняты в полном объеме» и нажмите на кнопку .

- Загрузите инсталлятор модуля в любое подходящее место, после чего запускайте исполняемый файл. Нажимайте в первом окошке .

- В следующем шаге нажмите .

- Инсталляция происходит в автоматическом режиме, потому просто дождитесь окончания процедуры.

Для закрытия инсталлятора нажмите кнопку .

На этом первый этап завершен и можно переходить к следующему.

Поддерживаемые алгоритмы

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| ГОСТ Р 34.10-2012 Создание подписи | 512 / 1024 бит | 512 / 1024 бит | ||

| ГОСТ Р 34.10-2012 Проверка подписи | 512 / 1024 бит | 512 / 1024 бит | ||

| ГОСТ Р 34.10-2001 Создание подписи | 512 бит | 512 бит | 512 бит | 512 бит** |

| ГОСТ Р 34.10-2001 Проверка подписи | 512 бит | 512 бит | 512 бит | 512 бит*** |

| ГОСТ Р 34.10-94 Создание подписи | 1024 бит* | |||

| ГОСТ Р 34.10-94 Проверка подписи | 1024 бит* | |||

| ГОСТ Р 34.11-2012 | 256 / 512 бит | 256 / 512 бит | ||

| ГОСТ Р 34.11-94 | 256 бит | 256 бит | 256 бит | 256 бит |

| ГОСТ Р 34.12-2015 | 256 бит**** | |||

| ГОСТ Р 34.13-2015 | 256 бит**** | |||

| ГОСТ 28147-89 | 256 бит | 256 бит | 256 бит | 256 бит |

* До версии КриптоПро CSP 3.6 R2 (сборка 3.6.6497 от 2010-08-13) включительно.

** До 31 декабря 2019 года включительно.

*** До окончания действия сертификатов, содержащих указанный алгоритм ключа проверки электронной подписи.

**** Начиная с версии КриптоПро CSP 5.0 R2.

Криптопро и обновление windows 7

Во время переустановки не потребуется вводить л ицензию, если получен сертификат со встроенной лицензией КриптоПро. Если необходимо работать с сертификатами, в которых нет лицензии, то потребуется ввести лицензию на Крипто Про, поэтому следует заранее найти бланк лицензии, который выдается в сервисном центре вместе с договором на абонентское обслуживание. Либо после установки КриптоПро можно воспользоваться автовводом лицензии. Если бланк найти не удается, то введенный номер лицензии можно посмотреть в ветке реестра:

- для КриптоПро 3.6: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\05480A45343B0B0429E4860F13549069\InstallProperties;

- для КриптоПро 3.9: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\68A52D936E5ACF24C9F8FE4A1C830BC8\InstallProperties;

- для КриптоПро 4.0: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\7AB5E7046046FB044ACD63458B5F481C\InstallProperties;

- для КриптоПро 5.0: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Installer\UserData\S-1-5-18\Products\08F19F05793DC7340B8C2621D83E5BE5\InstallProperties.

Необходимо зайти в редактор реестра (Пуск > Выполнить > regedit), перейти в соответствующую ветку, открыть параметр «ProductID» и посмотреть или прописать в поле « Значение » серийный номер лицензии. Прописать можно как с дефисами так и без.

Установка потребует прав администратора в системе Microsoft Windows. На время установки необходимо отключить антивирусную программу.

Порядок переустановки КриптоПро

- Для корректного удаления программы необходимо воспользоваться утилитой «cspclean». Для скачивания утилиты необходимо перейти в раздел Программное обеспечение. В разделе «Обязательные программы» выбрать подраздел «КриптоПро», далее скачать и запустить «Утилиту очистки следов установки Крипто Про CSP» (файл cspclean.exe).

После запуска утилиты появится окно с предупреждением, что все продукты компании КриптоПро будут уничтожены. В нем необходимо нажать «Да».

При использовании утилиты сspclean с сайта Контур.Экстерн удаление контейнеров из реестра не происходит. Если сspclean была самостоятельно сохранена с сайта Крипто-Про, то при запуске утилиты может появиться запрос на удаление контейнеров из реестра, который необходимо отклонить.

Перезагрузить компьютер. После этого установить КриптоПро с помощью веб-диска . После установки обязательно перезагрузить компьютер.

Источник

Поддерживаемые операционные системы Windows

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| Windows Server 2019 | x64 | |||

| Windows Server 2016 | x64* | x64** | x64 | |

| Windows 10 | x86 / x64* | x86 / x64** | x86 / x64 | |

| Windows Server 2012 R2 | x64 | x64 | x64 | |

| Windows 8.1 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2012 | x64 | x64 | x64 | x64 |

| Windows 8 | x86 / x64 | x86 / x64 | x86 / x64 | |

| Windows Server 2008 R2 | x64 / itanium | x64 | x64 | x64 |

| Windows 7 | x86 / x64 | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2008 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Vista | x86 / x64 | x86 / x64 | ||

| Windows Server 2003 R2 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows Server 2003 | x86 / x64 / itanium | x86 / x64 | x86 / x64 | x86 / x64 |

| Windows XP | x86 / x64 | |||

| Windows 2000 | x86 |

* Начиная с версии КриптоПро CSP 3.9 R2.

** Начиная с версии КриптоПро CSP 4.0 R2.

Управление персональным сертификатом

Создание

Для создания запроса потребуется:

имя контейнера (в локальном хранилище hdimage: \\.\hdimage\webserver

имя файла запроса webserver.csr

Во время работы программы потребуется нажимать любые кнопки (после запроса «Press keys») и дважды указать пароль на контейнер (после запроса «Password:»).

cryptcp webserver.csr CryptCP c , -. Command prompt Utility signature and encryption. Press keys... ........................................ CryptoPro CSP: Set password on produced container . Password: Retype password: Request is saved file. ReturnCode:

Откройте в браузере ссылку http://www.cryptopro.ru/certsrv/certrqxt.asp (тестовый удостоверяющий центр КриптоПро).

Вставьте в поле «Base-64-шифрованный запрос сертификата» содержимое файла webserver.csr и нажмите кнопку «Выдать». Затем сохраните файл по ссылке «Загрузить сертификат» (по умолчанию предлагается имя certnew.cer.

Установите сертификат (введите пароль на контейнер при запросе):

cryptcp certnew.cer CryptCP c , -. Command prompt Utility signature and encryption. CryptoPro CSP: Type password container Password: Certificate is installed. ReturnCode:

Просмотр

certmgr Certmgr c , -. program managing certificates, CRLs and stores ============================================================================= ------- Issuer : =infocryptopro.ru, =RU, =CRYPTO-PRO, =Test Center CRYPTO-PRO Subject : =webserver Serial : 0x28840500020011AA2550 SHA1 Hash : 0x744fdc41b8d1b9132120a2bdc706b46cfb6d9e8c Not valid before : 09:: UTC Not valid after : 04 07:09: UTC PrivateKey Link : Yes. Container : HDIMAGE\\webserve.000\D0FF ============================================================================= ErrorCode: 0x00000000

Удаление

Удаление сертификата

certmgr

Удаление контейнера:

certmgr

Размещение контейнеров

Контейнеры HDIMAGE: /var/opt/cprocsp/keys/<имя пользователя>/

Сохранение сертификата в файле

cryptcp CERT.cer CryptCP c , -. Command prompt Utility signature and encryption. Openning container... Certificate

Импорт персонального сертификата

Вы можете импортировать собственный сертификат в локальный считыватель HDIMAGE.

Если у вас нет сертификата, самое время его создать:

Создание через cert-sh-functions (требует установки пакета cert-sh-functions

Создание сертификатов PKCS12 (достаточно только пакета openssl)

Допустим, мы пошли по первому пути и создали сертификат web-server:

cert-sh-functions ssl_generate

Сертификат по умолчанию будет лежать в /var/lib/ssl/certs/web-server.cert, а ключ — в /var/lib/ssl/private/web-server.key

Для импорта потребуется файл сертификата и закрытый ключ в контейнере PKCS#12.

Создадим для нашего ключа и сертификата необходимый контейнер:

openssl pkcs12 varlibsslcertsweb-server.cert varlibsslprivateweb-server.pem web-server.p12

При создании контейнера будет дважды запрошен пароль для экспорта. По соображениям безопасности вводимые символы не показываются. После ввода каждого пароля нажимайте Enter.

Проверка созданного контейнера (при запросе введите пароль, введённый в предыдущей команде):

openssl pkcs12 web-server.p12 BEGIN Enter Import Password: MAC verified OK CERTIFICATE----- PRIVATE KEY-----

И сертификат и ключ попали в контейнер.

После генерации сертификата проверим наличие считывателя:

cpconfig reader ^Nick Nick name: FLASH Nick name: HDIMAGE

Если считывателя нет, создайте его:

cpconfig reader HDIMAGE store

Для импорта сертификата в КриптоПро используйте программу certmgr:

certmgr путь к файлу с сертификатом имя контейнера

В нашем случае:

certmgr web-server.p12 HDIMAGE

Обновления

SP3 для “КриптоПро CSP 3

- Для устранения проблем, связанных с запросом сертификатов при использовании Internet Explorer 7.0.

- Для обеспечения возможности электронной цифровой подписи документов в MS Office 2007 (Outlook, Word, Excel) и шифрования писем (Outlook)

- Для устранения проблем, связанных с ошибочной диагностикой антивирусом Symantec криптодрайвера CSP как вируса

Установка производится пользователем с правами администратора.

SP3 включает в себя изменения, которые содержатся в SP1, SP2.

SP3 может быть установлен поверх CSP 3.0 без SP (версия 3.0.3293), CSP 3.0 с SP1 (версия 3.0.3300.1), CSP 3.0 с SP2 (версия 3.0.3300.2). После установки SP3 номер версии CSP будет 3.0.3300.3.

Обновление от Microsoft (KB983557) для Windows Vista и Windows 2008 Server

Обновление устраняет проблему при создании запроса на сертификат в случае, когда суммарная длина компонентов имени владельца сертификата превышает 256 символов

Для Windows 7 и Windows 2008 Server R2 обновление не требуется

Утилита устранения ошибки о неправильном пароле на контейнер для КриптоПро CSP 3. 6 R2

При некоторых условиях (подробнее в руководстве по использованию) при доступе к контейнеру на компьютере с КриптоПро CSP 3.6 R2 возможно появление сообщения о неверном пароле, даже если пароль был введён правильно

Исправление для устранения проблем с Windows update для КриптоПро CSP 3. 6, 3. 6 R2 и 3. 6 R3

После обновления ПО для обновления Windows (Vista/2008/7/2008 R2) от августа 2014 года на компьютерах с КриптоПро CSP 3.6, 3.6 R2, 3.6 R3 перестаёт работать обновление Windows. При поиске обновлений возникает ошибка 800В0001. Данное исправление устраняет эту проблему.

Утилита TeamViewer QuickSupport

Программа для удалённого подключения к компьютеру

Источник

Поддерживаемые алгоритмы

В КриптоПро CSP 5.0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Теперь пользователи имеют возможность использовать привычные носители ключей для хранения секретных ключей RSA и ECDSA.

Электронная подпись | ГОСТ Р 34.10-2022 (ГОСТ 34.10-2022), ECDSA, RSA |

Хэш-функции | ГОСТ Р 34.11-2022 (ГОСТ 34.11-2022), SHA-1, SHA-2 |

Шифрование | ГОСТ Р 34.12-2022 (ГОСТ 34.12-2022), ГОСТ Р 34.13-2022 (ГОСТ 34.13-2022), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4 |

Таблица алгоритмов, поддерживаемых разными версиями КриптоПро CSP.

Поддерживаемые носители

В таблице указаны носители, продемонстрировавшие работоспособность с соответствующими версиями КриптоПро CSP.

- П – пассивный носитель – флеш-память с защитой PIN-ом от записи.

- А – активный носитель – неизвлекаемые ключи без защиты канала связи с носителем.

- ФКН – функциональный ключевой носитель – неизвлекаемые ключи с защитой канала связи с носителем.

Подробней о типах носителей – в нашем блоге.

Источник

Криптопро для windows server 2012

Утилита предназначена для очистки компьютера от неудалённых элементов продуктов КриптоПро. Рекомендуется сначала удалить установленные продукты через “Установку и удаление программ”, перезагрузить компьютер, и затем запустить cspclean.exe. После завершения работы утилиты обязательно перезагрузите компьютер.

Утилита восстановления настроек безопасности системного реестра:

Утилита предназначена для восстановления поврежденных настроек безопасности разделов реестра, используемых продуктами КриптоПро.

Утилита для импорта транспортных контейнеров PKCS#12 в контейнеры КриптоПро CSP:

Утилита предназначена для импорта транспортных контейнеров ключей ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012, соответствующих формату PKCS#12 (с учетом Рекомендаций по стандартизации ТК 26), в контейнеры КриптоПро CSP.

Свободно распространяемые утилиты:

- Приложение командной строки dumpasn1 Питера Гутмана (Peter Gutmann) для просмотра файлов формата ASN.1 BER/DER: dumpasn1.rar (Windows, x86).

КриптоПро OCSP – загрузка файлов

КриптоПро OCSPCOM (версия 2. 12919)

Данная версия КриптоПро OCSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро OCSPCOM (версия 2. 13267)

КриптоПро OCSPUTIL

| Серверная лицензия СКЗИ КриптоПро CSP 4.0 | Серверная лицензия СКЗИ КриптоПро CSP 5.0 | |

| Цена лицензии | 37 500 Р Купить | 37 500 Р Купить |

| Срок действия лицензии | не ограничен | не ограничен |

| Поддержка КЭП |

| Продукт | Windows x86 | Windows x64 | Windows Itanium |

|---|---|---|---|

| Приложение командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP версии 2.0.13431 | ocsputil-win32.msi | ocsputil-x64.msi | |

| Приложение командной строки КриптоПро OCSPUTIL для работы с протоколом OCSP версии 2.0.13831 | ocsputil-win32.msi | ocsputil-x64.msi |

Примечание: Версия 2.0.13431 приложения командной строки КриптоПро OCSPUTIL сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

Версия 2.0.13831 приложения командной строки КриптоПро OCSPUTIL – актуальная версии.

КриптоПро TSP – загрузка файлов

КриптоПро TSPCOM (версия 2. 13105)

Данная версия КриптоПро TSPCOM сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро TSPCOM (версия 2. 13448)

КриптоПро TSPUTIL

| Продукт | Windows x86 | Windows x64 | Windows Itanium |

|---|---|---|---|

| Приложение командной строки КриптоПро TSPUTIL для работы со штампами времени 2.0.13473 | tsputil-win32.msi | tsputil-x64.msi | |

| Приложение командной строки КриптоПро TSPUTIL для работы со штампами времени 2.0.13869 | tsputil-win32.msi | tsputil-x64.msi |

Примечание: Версия 2.0.13472 приложения командной строки КриптоПро TSPUTIL сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3. Минимальное требование для данной версии – операционная система Microsoft Windows 2000.

Версия 2.0.13869 приложения командной строки КриптоПро TSPUTIL – актуальная версии.

КриптоПро ЭЦП – загрузка файлов

Данные дистрибутивы следует использовать для установки cades.dll или cadescom.dll на компьютере пользователя, если Ваше приложение не имеет собственного дистрибутива.

Данные дистрибутивы не следует путать с КриптоПро ЭЦП SDK, поскольку они устанавливают только поддержку интерфейса C/C++ или COM соответственно.

КриптоПро ЭЦП runtime (версия 2. 12777)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро ЭЦП runtime (версия 2. 13130)

КриптоПро CADESCOM (версия 2. 13642)

Данная версия КриптоПро ЭЦП runtime сертифицирована в составе ПАК «Службы УЦ» версии 2.0 по классам защиты КС2 и КС3.

КриптоПро CADESCOM (версия 2. 14071)

Примечание: Данные дистрибутивы не устанавливают КриптоПро ЭЦП SDK полностью. Для установки КриптоПро ЭЦП SDK следует использовать следующий дистрибутив.

Поддерживаемые алгоритмы

| CSP 3.6 | CSP 3.9 | CSP 4.0 | CSP 5.0 | |

|---|---|---|---|---|

| ГОСТ Р 34.10-2012 Создание подписи | 512 / 1024 бит | 512 / 1024 бит | ||

| ГОСТ Р 34.10-2012 Проверка подписи | 512 / 1024 бит | 512 / 1024 бит | ||

| ГОСТ Р 34.10-2001 Создание подписи | 512 бит | 512 бит | 512 бит | 512 бит** |

| ГОСТ Р 34.10-2001 Проверка подписи | 512 бит | 512 бит | 512 бит | 512 бит*** |

| ГОСТ Р 34.10-94 Создание подписи | 1024 бит* | |||

| ГОСТ Р 34.10-94 Проверка подписи | 1024 бит* | |||

| ГОСТ Р 34.11-2012 | 256 / 512 бит | 256 / 512 бит | ||

| ГОСТ Р 34.11-94 | 256 бит | 256 бит | 256 бит | 256 бит |

| ГОСТ Р 34.12-2015 | 256 бит**** | |||

| ГОСТ Р 34.13-2015 | 256 бит**** | |||

| ГОСТ 28147-89 | 256 бит | 256 бит | 256 бит | 256 бит |

* До версии КриптоПро CSP 3.6 R2 (сборка 3.6.6497 от 2010-08-13) включительно.

** До 31 декабря 2019 года включительно.

*** До окончания действия сертификатов, содержащих указанный алгоритм ключа проверки электронной подписи.

**** Начиная с версии КриптоПро CSP 5.0 R2.

Установка

Распакуйте архив и перейдите в распакованную папку

Проверьте доступность репозиториев для установки или установите вручную пакеты lsb, pcsc-lite, libpcsclite-devel

Под правами пользователя root выполните:

lsb-cprocsp-base-3.6.1-.noarch.rpm lsb-cprocsp-rdr-3.6.1-.i486.rpm lsb-cprocsp-capilite-3.6.1-.i486.rpm lsb-cprocsp-kc1-3.6.1-.i486.rpm

Примечания:

Для КриптоПро CSP 3.6 R2 потребуется установить пакет cprocsp-compat-altlinux-1.0.0-1.noarch.rpm

Для установки cprocsp-rdr-gui может понадобиться libXm.so.3 (libopenmotif3) и для вывода кириллицы fonts-bitmap-cyr_rfx-iso8859-5.

Для установки cprocsp-rdr-gui-gtk потребуется предварительно установить libpangox-compat.