- Мониторинг функционирования и доступности

- 1 ВАРИАНТ — АГЕНТ

- Описание

- Простая схема работы

- Вознаграждение

- Функциональные возможности КриптоПро DSS

- Системные требования КриптоПро DSS

- Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

- Архитектурные решения ПАК Крипто Про DSS

- Функциональные возможности «КриптоПро NGate»

- Методы аутентификации

- Возможности интеграции

- Новые функции и улучшения

- Работа с КриптоПро NGate

- Подготовка к эксплуатации

- Настройка доступа

- Обслуживание в ходе эксплуатации

- Подключение пользователя к порталу

- Функциональные возможности КриптоПро NGate

- Производительность

Мониторинг функционирования и доступности

Продукты компании КриптоПро хорошо взаимодействуют между собой. В составе с КриптоПро DSS может использоваться специальный программный комплекс класса Network Performance Monitoring and Diagnostics (NPMD) «КриптоПро Центр мониторинга»для мониторинга работоспособности и оперативного уведомления администраторов о выявленных сбоях, ошибках функционирования и прочих внештатных ситуациях.

1 ВАРИАНТ — АГЕНТ

ПЕРЕДАЧА ЗАЯВКИ. От вас только заявка, а с клиентом всю процедуру мы проходим сами

Описание

- Оформление полностью берём на себя

- Получение ЭЦП в одном из наших офисов

- Вознаграждение за каждую ЭЦП

Простая схема работы

- Вы отправляете заявку на ЭЦП для вашего клиента через наш сайт! (Или просто даёте ссылку Вашему клиенту, или размещаете ссылку на своём сайте)

- Получаете вознаграждение по итогам месяца за выпущенные ЭЦП по вашим заявкам!

Вознаграждение

Область применения сертификата ЭПВознаграждение, руб. Цена для клиента, руб. Федеральные ЭТП (44-ФЗ, 223-ФЗ, коммерческие)1000от 3000Коммерческие ЭТП — Фабрикант, B2B-center, ТендерСтандарт, АТЦ, Регторг, ЦДТ, Эксперт, ЭСП, UralBidIn (не суммируется)500от 3500ЭТП для торгов по Банкротству500от 2500Государственные порталы300от 1800

⚠ Вознаграждения за объединение областей применения в одном сертификате не суммируются. Вознаграждение выплачивается за область применения с наибольшем вознаграждением! Например за сертификат для 44-ФЗ и коммерческой площадки Фабрикант вознаграждение будет начислено как за сертификат для 44-ФЗ — 1000 руб.

⚠ Вознаграждение выплачивается после оформления не менее 3-х завершённых заказов!

Функциональные возможности КриптоПро DSS

Рассмотрим основные функциональные возможностиКриптоПро DSS. В частности, ПАК КриптоПро DSS обеспечивает:

- Создание электронной подписи любого формата электронного документа.

- Широкий охват платформ и устройств. Пользователь работает с КриптоПро DSS через веб-браузер. В этой связи снижается стоимость развертывания и владения инфраструктурой ЭП, т. к. нет необходимости установки средства ЭП на каждое рабочее место пользователя, а управление всей инфраструктурой сосредоточено на одном сервере.

- Хранение закрытых ключей пользователей осуществляется в централизованном защищенном месте, что снижает риск компрометации ключей пользователей.

- Для обеспечения совместимости с традиционными приложениями предусмотрена возможность использования стандартного интерфейса CryptoAPI с помощью дополнительного модуля КриптоПро Cloud CSP.

- Предусмотрена возможность работы с локальными ключами электронной подписи на рабочих местах пользователей (режим КриптоПро DSS Lite).

- Возможность усиления ранее созданной электронной подписи путем добавления меток времени и актуального статуса сертификата (расширения формата электронной подписи документа CAdES-BES до CAdES-T или CAdES-X Long Type1).

- Возможность применения различных схем аутентификации пользователя для доступа к его ключам, включая возможность интеграции со сторонними центрами идентификации по протоколам SAML 1.1/2.0 (WS-Security) и OAuth 2.0 (в т. ч. с корпоративным доменом на безе MS AD и OpenLDAP).

- Централизованное и локальное шифрование/расшифрование электронных документов.

- Пакетная обработка электронных документов (подписание/шифрование по API одной командой набора однотипных электронных документов).

- Поддержка нескольких экземпляров сервисов электронной подписи и центров идентификации с различными параметрами настройки функционирования на одном сервере КриптоПро DSS.

- Визуализация (отображение) подписываемых электронных документов формата PDF, docx, txt, xml. Возможно расширение перечня форматов отображаемых файлов.

- Создание видимой подписи с логотипом и текстом и в виде изображения (image appearance) с учетом требований Приказа Минкомсвязи и ФСО России от 27.05.2015 №186/258 для документов формата PDF с использованием API (SOAP/REST).

- Возможность интеграции с корпоративными хранилищами документов, поддерживающими стандарт CMIS.

- Возможность кастомизации графического веб-интерфейса (цветовой гаммы, логотипов, шрифтов и т. п.).

КриптоПро DSS поддерживает следующие форматы электронной подписи:

- электронная подпись по ГОСТ 34.10-2001 и ГОСТ Р 34.10-2012;

- усовершенствованная подпись в соответствии с ETSI TS 101 733 Electronic Signatures and Infrastructures (ESI); CMS Advanced Electronic Signatures (CAdES), рекомендациями RFC 5652, Cryptographic Message Syntax (CAdES-BES, CAdES-T и CAdES-X Long Type 1);

- подпись XML-документов (XMLDSig);

- подпись документов PDF;

- подпись документов Microsoft Office (Office Open XML).

Электронная подпись создается с использованием криптографических алгоритмов в соответствии с ГОСТ Р 34. 10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи», ГОСТ Р 34. 10-2012 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи».

Системные требования КриптоПро DSS

КриптоПро DSS предоставляет пользователям интерактивный веб-интерфейс для управления криптографическими ключами и создания ЭП под документом, который пользователь загружает на КриптоПро DSS. Таким образом, для работы с КриптоПро DSS пользователю необходим только веб-браузер, никаких СКЗИ или средств электронной подписи устанавливать не нужно. Благодаря этому использовать функции КриптоПро DSS можно с любого устройства с любой аппаратной платформой с любой операционной системой, где есть веб-браузер.

КриптоПро DSS поддерживает все основные операционные системы, такие как Microsoft Windows, macOS, Linux.

Например, КриптоПро DSS функционирует на платформах Microsoft Windows 7 и выше (x86 и x64) под управлением Microsoft. NET Framework версии 2. 0 и выше.

Веб-браузеры, которыми пользователи могут воспользоваться для работы с КриптоПро DSS:

- Mozilla Firefox;

- Google Chrome;

- Opera;

- Apple Safari;

- Яндекс.Браузер.

В процессе работы возможна перенастройка параметров безопасности обозревателя Microsoft Internet Explorer (добавление надежных узлов, разрешение выполнения сценариев ActiveX для узлов из зоны надежных). При этом могут потребоваться действия по корректированию доменной политики безопасности.

Перед началом работы с КриптоПро DSS необходимо установить расширение для браузера CryptoPro Extension for CAdES Browser Plug-in и плагин.

Мобильное приложение КриптоПро myDSS поддерживает Android 4. 0 и выше, iOS 8. 0 или более поздние версии.

Сертификация шлюза «КриптоПро NGate» и выполнение требований законодательства

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

Архитектурные решения ПАК Крипто Про DSS

КриптоПро DSS предлагается в трех вариантах:

- ПАК КриптоПро DSS — сервер ЭП и КриптоПро HSM;

- КриптоПро DSS Lite является облегченной версией КриптоПро DSS и предназначен для подписания документов электронной подписью в браузере;

КриптоПро DSS Lite позволяет подписывать документы всех распространенных форматов на различных платформах, используя любые веб-браузеры и ключевые носители.

Гибкая модель лицензирования позволяет отказаться от покупки и установки плагинов и дополнительных приложений для подписания различных форматов документов.

Поддерживаются следующие форматы документов:

- PKCS#7/CMS/CAdES;

- Microsoft Office;

- PDF (CMS/CAdES);

- XMLDSig.

Предоставляет единую точку входа для подписания документов и управления сертификатами пользователя.

КриптоПро myDSS – это приложение для смартфона (myDSS доступен для скачивания в Google Play и App Store), которое позволяет подписывать квалифицированной электронной подписью документы и контролировать действия пользователя в системах дистанционного банкинга, порталах госуслуг, системах ЭДО, электронных торговых площадках и т.

КриптоПро myDSS представляет собой совместную разработку компаний КриптоПро и SafeTech на базе программно-аппаратного комплекса облачной электронной подписи КриптоПро DSS и системы подтверждения электронных транзакций PayControl.

КриптоПро myDSS объединяет удобство и экономическую эффективность облачных технологий с максимальным уровнем безопасности, что позволяет использовать все юридические и технические свойства квалифицированной электронной подписи при построении систем онлайн-взаимодействия.

В основе КриптоПро myDSS лежит технология, которая обеспечивает строгую криптографическую аутентификацию пользователей, безопасное online-взаимодействие, отображение документа и подтверждение операций. Это позволяет сервису облачной электронной подписи КриптоПро DSS выполнить требования, предъявляемые регулятором к средствам электронной подписи.

Криптографическая аутентификация и защита канала между приложением и сервером КриптоПро DSS гарантируют, что только легальный пользователь сможет воспользоваться ключами подписи.

Ключи электронной подписи пользователей хранятся в сертифицированном КриптоПро HSM в неизвлекаемом виде.

Комплексное решение КриптоПро myDSS включает:

- серверную часть, в которой в КриптоПро HSM хранятся ключи электронной подписи,

- систему, управляющую процессами формирования подписи на стороне сервера,

- приложение для смартфона, которое визуализирует пользователю подписываемый документ и вырабатывает операции на подписание,

- защищенные каналы взаимодействия клиентской и серверной частей,

- является полноценным средством электронной подписи. Условно его можно назвать «большим токеном».

КриптоПро myDSS предназначен для применения в следующих сферах деятельности:

- системы интернет-банкинга или мобильного банкинга, в которых необходимо использование квалифицированной электронной подписи;

- порталы государственных услуг, системы сдачи электронной отчетности;

- системы электронной коммерции;

- системы электронного документооборота.

Благодаря максимальной гибкости и отсутствию ограничений на бизнес-процессы КриптоПро myDSS может применяться при автоматизации любых видов деятельности, в которых необходимо обеспечить юридическую значимость подтверждения пользователей.

ПАК Крипто Про DSS разворачивается на сервере (Сервер ЭП) и работает в связке с КриптоПро HSM. В частности, создание и хранение ключей электронной подписи пользователей осуществляется с использованием специального защищенного модуля КриптоПро HSM.

КриптоПро HSM предоставляет криптографический сервис пользователям и предназначен для выполнения следующих функций: создание и проверка электронной подписи; вычисление хэш-функции; шифрование и расшифрование блоков данных; вычисление имитовставки блоков данных; генерация и защищенное хранение ключевой информации (все ключи хранятся в зашифрованном виде); управление учетными записями пользователей криптографического сервиса.

Одним из преимуществ использования КриптоПро DSS является отсутствие привязки пользователя к настроенному рабочему месту. Настройку криптографических механизмов и форматов, например, установку средства криптографической защиты (программы КриптоПро CSP), и управление ключами берут на себя серверные компоненты КриптоПро DSS. Доступ к ключу ЭП можно получить с настольного компьютера, с ноутбука, с планшета и со смартфона. Для работы КриптоПро DSS требуется установить лишь удобное средство аутентификации. Варианты аутентификации пользователей для работы с КриптоПро DSS рассмотрены ниже.

Для безопасного хранения и использования секретных ключей ЭП удостоверяющих центров и пользователей применяется КриптоПро HSM, который выполняет операции формирования, проверки ЭП и вычисления значений хэш-функции, шифрования и расшифровки данных. КриптоПро HSM снабжен датчиками вскрытия, механизмами доверенной генерации и уничтожения ключей, защитой от утечек по побочным каналам и от внутреннего нарушителя (администратора), а также другими уровнями защиты, соответствующими классу КВ2. Ключи становятся неизвлекаемыми и некомпрометируемыми.

Пользователь получает доступ к своим ключам только после прохождения процедуры надежной многофакторной аутентификации в КриптоПро DSS. При этом дополнительно каждый ключевой контейнер может защищаться индивидуальным PIN-кодом, который знает и может сменить только владелец ключа электронной подписи.

Для прохождения аутентификации в КриптоПро DSS реализуются следующие способы:

- криптографическая аутентификация по алгоритму HMAC в соответствии с Р-50.1.113-2016 с помощью мобильного приложения myDSS или специального апплета на SIM-карте;

- двухфакторная аутентификация с использованием цифровых сертификатов и USB-токенов или смарт-карт;

- Для формирования неквалифицированной электронной подписи также могут использоваться:

- двухфакторная аутентификация с дополнительным вводом одноразового пароля, доставляемого пользователю посредством SMS (OTP-via-SMS)..

Управление пользователями КриптоПро DSS осуществляется администратором (оператором), который имеет возможность посредством веб-интерфейса или API выполнять следующие действия:

- создание пользователя;

- блокирование и удаление пользователя;

- генерация ключа электронной подписи пользователя;

- формирование и передача в удостоверяющий центр запроса на создание сертификата ключа проверки электронной подписи;

- установку полученного сертификата пользователю;

- настройку параметров аутентификации пользователей;

- аудит и формирование аналитической отчетности по выполняемым пользователями операциям;

- сброс пароля в случае его утраты пользователем.

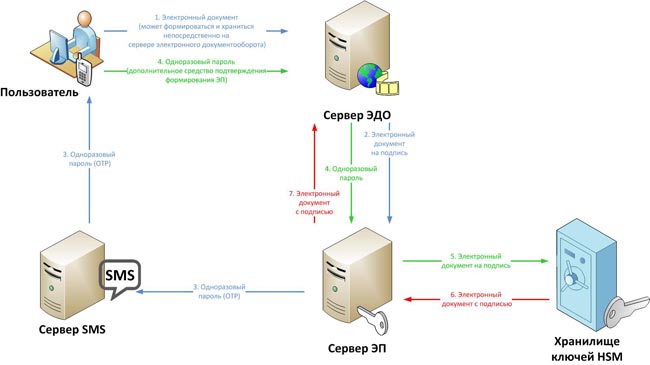

КриптоПро DSS позволяет интегрировать использование сервера электронной подписи в существующие бизнес-процессы и системы (например, ЭДО, ДБО и т. На рисунке 1 приведен пример того, как может быть развернут КриптоПро DSS и приведены стадии подписания электронного документа ЭП в системе электронного документооборота (ЭДО). При этом вместо ЭДО может быть и другая система, например, система дистанционного банковского обслуживания (ДБО).

Рисунок 2. Пример архитектурного решения КриптоПро DSS, интегрированного с системой ЭДО

- Пользователь формирует и отправляет электронный документ в систему ЭДО.

- Для подтверждения подписания документа КриптоПро DSS направляет пользователю SMS-сообщение, содержащее код подтверждения подписания. Либо через мобильное приложение КриптоПро myDSS у пользователя запрашивается разрешение на подпись документа.

- Пользователь вводит полученный код подтверждения в поле формы веб-интерфейса КриптоПро DSS. Если используется КриптоПро myDSS, то документ отображается в приложении, для подтверждения операции пользователь вводит пароль (или, если пароль сохранен, проходит аутентификацию Touch ID/Face ID).

- КриптоПро DSS, используя функции ПАКМ КриптоПро HSM, отправляет запрос на подписание документа с использованием закрытого ключа пользователя.

- КриптоПро HSM направляет подписанный документ обратно на сервер ЭП (КриптоПро DSS).

- КриптоПро DSS перенаправляет пользователя в систему ЭДО, передавая в перенаправлении подписанный документ.

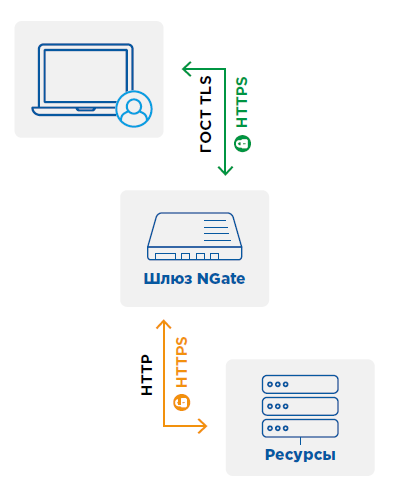

Функциональные возможности «КриптоПро NGate»

Подробное описание основных режимов работы шлюза приведено на основной странице, посвящённой его особенностям. Мы дадим краткое определение этих режимов, достаточное для формирования чёткого представления о них.

В режиме сервера портального доступа криптошлюз также находится посередине между пользователями и защищаемыми ресурсами, к которым пользователь также подключается через браузер, но, в отличие от предыдущего варианта, берёт на себя аутентификацию пользователей и предоставляет доступ к целевым ресурсам через промежуточный веб-портал, являющийся частью NGate. Криптошлюз позволяет гибко управлять доступом на основе определённых политик, правил, пользовательских ролей и других параметров таким образом, что становится возможным разграничивать области видимости в зависимости от уровня доверия по отношению к пользователю.

Режим VPN-сервера предназначен для реализации безопасного удалённого доступа сотрудников организации (на их устройства устанавливается VPN-клиент) к произвольным корпоративным ресурсам (файловым хранилищам, доступ по RDP и т. ) с использованием технологии динамического туннелирования VPN TLS.

Методы аутентификации

NGate поддерживает разнообразные способы аутентификации, а также возможность их комбинировать:

- по сертификату (реализована не только простая проверка на валидность, но и аутентификация по различным полям сертификата: Organization, Organizational Unit (O / OU), Enhanced Key Usage, а также по дополнительным наборам полей, например СНИЛС, ИНН и т. д., в том числе при пустых полях O / OU);

- с использованием сертификата присутствующего во внешней службе каталогов (Microsoft AD, LDAP);

- по одноразовому паролю (One-Time Password, OTP) при интеграции с RADIUS-сервером;

- с использованием сертификатов расположенных на различных токенах и смарт-картах (Aladdin, «Рутокен», Esmart и др.).

Возможности интеграции

Для расширения функциональных возможностей и формирования комплексных решений по защите сети, а также различных систем и ресурсов организации в соответствии с существующими потребностями бизнеса NGate можно гибко интегрировать с различными системами.

Таблица 5. Примеры сторонних систем, с которыми возможна интеграция «КриптоПро NGate»

Новые функции и улучшения

С момента выхода первой версии NGate было добавлено множество новых функций и возможностей, доработан пользовательский интерфейс консоли управления. Большое количество изменений связано с повышением удобства и упрощением взаимодействия с программным комплексом и оптимизацией его работы и быстродействия в целом. Это касается процессов связанных с его настройкой, контролем доступа пользователей к защищаемым ресурсам и системам, аутентификацией и управлением сертификатами.

Далее мы кратко перечислим новые функции и возможности или улучшения NGate версии 1. 0 R2:

- Выполнен переход на новую версию программного кода Python 3 в связи с окончанием поддержки Python 2.x.

- Произведено обновление криптопровайдера «КриптоПро CSP», составляющего основу серверной части шлюза, до версии 5.0 R2. В разделе с описанием архитектуры криптошлюза мы уже указали основные изменения, произошедшие в новой версии, поэтому дублировать их не будем.

- Расширена поддержка RADIUS-серверов для многофакторной аутентификации: теперь можно получать одноразовые пароли не только через SMS, появилась возможность одновременного ввода различных комбинаций OTP, кода OTP PIN и пароля пользователя из AD или LDAP, а также совместно с пользовательским сертификатом.

- Расширены возможности аутентификации по сертификату (Certificate Access Control List, ACL) на портале. Под порталом понимается сайт или группа сайтов, то есть совокупность ресурсов защищаемых криптошлюзом. Напомним, что теперь аутентификация возможна не только по полям Organization или Organizational Unit (O / OU), но и по дополнительным наборам полей.

- Добавлена возможность разграничения доступа к защищаемым ресурсам в зависимости от поддержки (или её отсутствия) клиентским устройством криптографических алгоритмов ГОСТ.

- Реализована функция смены пароля пользователя в каталоге AD / LDAP при использовании клиента NGate.

- Добавлены возможности более тонкой настройки маршрутизации, а также управления приоритетом опроса — в том числе DNS-серверов — при разрешении имён через туннель (путём настройки метрики туннельного интерфейса).

Работа с КриптоПро NGate

Работа с КриптоПро NGate подразумевает выполнение набора процедур в рамках администрирования и использования, что справедливо в отношении, пожалуй, любого программного или программно-аппаратного продукта.

Функции администрирования КриптоПро NGate можно условно разделить на две группы:

- подготовка к эксплуатации и настройка доступа пользователей;

- обслуживание ходе эксплуатации.

Даже самое поверхностное знакомство с продуктом позволяет понять, что задача администрирования требует выполнения значительного объема работ, что, впрочем, неудивительно для сложного технического изделия, реализующего большое количество функций. Однако, к счастью, львиная доля усилий требуется только на начальном этапе, а в процессе штатной эксплуатации потребность в постоянном участии администратора отсутствует.

Для успешной настройки программного обеспечения NGate администратор должен обладать необходимой компетенцией, предполагающей наличие высокой квалификации и знаний в области создания сетевой инфраструктуры, уверенное владение основными понятиями в области создания инфраструктуры открытых ключей (PKI), основам работы с операционной системой Debian.

В свою очередь, со стороны пользователя требуются лишь минимальные усилия для того, чтобы работать в системе, защищенной с помощью КриптоПро NGate, и специальных требований по квалификации к пользователю не предъявляется.

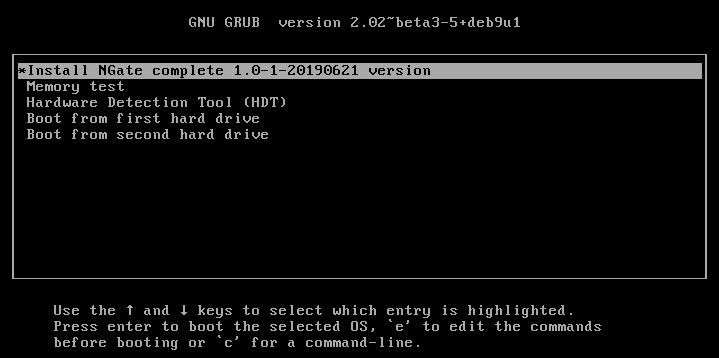

Как уже отмечалось выше, в минимальной конфигурации NGate представляет из себя единственный узел, который сочетает в себе роли криптошлюза и системы управления. Фактически в рамках минимальной конфигурации формируется кластер, состоящий из одного узла NGate. Именно такая схема эксплуатации изделия была использована в тестовых целях при подготовке данной статьи. При этом в качестве платформы для развертывания системы выступала виртуальная машина VMware Workstation. Необходимые установочные файлы были загружены в виде iso-образа с официального сайта cryptopro. ru после прохождения несложной процедуры регистрации.

Параметры виртуальной машины, достаточные для развертывания тестового стенда, оказались достаточно скромными:

- гостевая операционная система Debian Linux 9 x64;

- ОЗУ – 1 ГБ;

- жесткий диск –8 ГБ;

- два виртуальных сетевых интерфейса (тип сетевого адаптера E1000, тип сетевого взаимодействия Bridged Networking).

В качестве АРМ администратора использовался персональный компьютер под управлением Windows с установленным программным обеспечением СКЗИ «КриптоПро CSP».

Подготовка к эксплуатации

Типовой процесс установки и первичной настройки NGate включает следующие этапы.

В рамках данного этапа нужно организовать подключение аппаратных платформ для узлов NGate и системы управления к сети организации.

При этом обязательно нужно учитывать, что аппаратные платформы, которые предполагается использовать в качестве узлов NGate, должны иметь одинаковые технические характеристики.

В нашем случае, т. для минимальной конфигурации системы, в рамках которой функциональность шлюза совмещена с функциональностью системы управления, используется исполнение Complete установочного образа. Для создания загрузочного носителя образа может использоваться любое стороннее программное обеспечение — например, программа Rufus.

Поскольку в процессе настройки изделия потребуется наличие консольного доступа к аппаратной платформе, следует либо подключить при помощи кабеля к консольному порту RJ-45 ноутбук, либо подключить монитор к порту RJ-45 и клавиатуру к USB-порту.

Примечание. Разумеется, в случае использования виртуальной платформы выполнение перечисленных выше этапов не требуется. Вместо них достаточно установить дистрибутив. iso в CD-привод виртуальной машины и включить в BIOS виртуальной машины загрузку с установочного диска.

Рисунок 6. Начало процесса установки КриптоПро NGate

Дальнейший порядок установки для аппаратных и виртуальных платформ почти не имеет отличий.

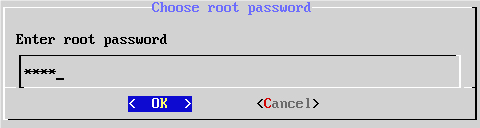

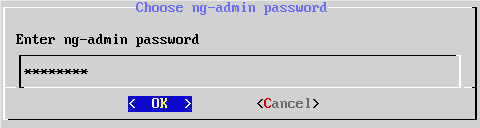

Рисунок 7. Задание паролей администраторов в процессе установки КриптоПро NGate

В этой части несколько непривычно смотрится отсутствие встроенных механизмов контроля сложности задаваемого пароля. Хотя эксплуатационная документация на продукт содержит детальные рекомендации по выбору длины и алфавита надежного пароля, контроль за соблюдением приведенных рекомендаций со стороны администратора полностью отдается на откуп организации. Видимо, в настоящее время продукт переживает стадию бурного развития, когда разработчики стремятся наделить его в первую очередь множеством функций, реализация которых не терпит отлагательств, и до некоторых тривиальных механизмов попросту не дошли руки.

В мастере настройки автоматически запускается утилита ng-netcfg, и это означает, что нужно задать параметры двух статических сетевых интерфейсов, а также интерфейса управления для подключения АРМ администратора через веб-интерфейс. Далее потребуется задать часовой пояс и можно сгенерировать гамму при помощи биологического датчика случайных чисел (клавиатурный ввод), которая используется для создания ключей.

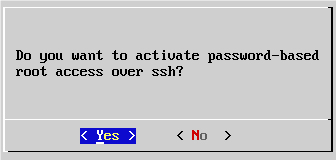

При первом запуске в программе настройки откроется окно с запросом на разрешение удаленного доступа по SSH.

Рисунок 8. Запрос на разрешение удаленного доступа по SSH при запуске КриптоПро NGate

Создание инфраструктуры PKI — один из наиболее ответственных и трудоемких шагов. Нет нужды в подробностях останавливаться на порядке выполнения операций для достижения этой цели — исчерпывающая инструкция приводится в эксплуатационной документации на продукт. Отметим только, что создаваемая инфраструктура открытых ключей призвана обеспечить достижение следующих целей:

- защищенный доступ со стороны АРМ администратора к системе управления;

- защищенное взаимодействие системы управления с узлами NGate;

- защищенное взаимодействие узлов NGate.

Для создания инфраструктуры PKI в системе NGate может быть использован либо сторонний УЦ, либо внутренний сервис NGate.

Для наших целей использовался более простой с организационной точки зрения второй вариант, при котором сертификаты генерирует сервис, встроенный в систему управления NGate. Важно, что внутренний сервис обладает функциями, позволяющими выпускать сертификаты и ключи с поддержкой алгоритма шифрования по ГОСТ Р 34. 10-2012.

Создаваемая NGate инфраструктура PKI предусматривает использование следующих сертификатов:

- корневой сертификат УЦ — используется для проверки подлинности сертификатов, участвующих в создании инфраструктуры PKI. Корневой сертификат УЦ должен быть установлен на всех компонентах системы;

- сертификат системы управления веб-сервера — серверный сертификат, который используется для подтверждения подлинности системы управления и защиты передаваемых данных между АРМ Администратора и системой управления;

- служебный сертификат системы управления – клиентский сертификат, который используется для подтверждения подлинности системы управления при взаимодействии с узлами NGate;

- сертификат узла NGate — серверный сертификат, который используется для подтверждения подлинности узла NGate и защиты передаваемых данных между ним и системой управления;

- сертификат администратора — клиентский сертификат, который используется для подтверждения подлинности администратора при взаимодействии между АРМ администратора и системой управления.

Настройка доступа

После развертывания инфраструктуры ключей администратор получает доступ к веб-интерфейсу администрирования NGate, с помощью которого производится настройка криптошлюза, параметров мониторинга и управления.

Организация доступа пользователей не вызывает каких-либо затруднений, хотя и требует известной внимательности в ходе выполнения довольно значительного количества элементарных операций. Логика требуемых шагов применительно к небольшой организации и уж тем более, как в нашем случае, в тестовых целях может выглядеть несколько громоздкой и избыточной. Но если принять во внимание, что NGate — это универсальная платформа для защиты инфраструктуры организаций любого масштаба, все встает на свои места.

Итак, для настройки доступа пользователей к порталу потребуются следующие шаги:

- создание кластера. Все узлы NGate (криптошлюзы) в рамках системы управления должны быть объединены в кластеры. Кластер может включать в себя до 32 узлов;

- создание и настройка узлов внутри кластера;

- ввод лицензионных ключей. В ознакомительных целях КриптоПро предоставляет возможность бесплатного использования продукта в течение пробного периода длительностью три месяца с ограниченным числом подключений к шлюзу NGate. Для полноценного использования программного обеспечения NGate необходимо произвести активацию и ввести лицензионный ключа кластера и лицензионный ключ «КриптоПро CSP»;

- создание элемента серверного мандата. Серверный мандат состоит из сертификата сервера и закрытого ключа, которые публикуются на портале. Данный сертификат необходим для организации TLS-соединения между шлюзом NGate и клиентским устройством пользователя;

- настройка балансировщиков нагрузки (если предполагается их использование);

- создание конфигураций — логические элементы, описывающие параметры кластера, защищаемые шлюзом NGate ресурсы и права доступа к ним;

- создание порталов для каждой конфигурации — логические элементы, описывающие параметры групп защищаемых ресурсов, ресурсы и права доступа к ним;

- создание сетевых ресурсов: веб-ресурсов, динамических туннельных ресурсов, redirect-ресурсов;

- задание в конфигурации прав доступа к сетевым ресурсам (Access Control List) в зависимости от используемого метода аутентификации: на основе членства пользователей в группах LDAP, на основе информации в полях пользовательского сертификата, на основе ограничений по дате и времени;

- задание в конфигурации привязки прав доступа к защищаемым сетевым ресурсам, которая определяет, при выполнении каких правил доступа пользователь получит доступ к тому или иному ресурсу на портале;

- публикация конфигураций. В ходе этого процесса формируются и отправляются на узлы системы необходимые конфигурационные файлы. Далее производится проверка базовых параметров конфигурации и подготовка конфигурации к использованию. Если этот процесс завершится без сбоев, то система выполнит активацию конфигурации. В противном случае в интерфейсе системы управления будет отображено уведомление об ошибке, и текущая конфигурация останется без изменений.

Обслуживание в ходе эксплуатации

Выше мы уже обращали внимание, что объем действий, который может потребоваться от администратора в процессе эксплуатации изделия, сравнительно невелик. Из их числа можно выделить следующие типовые сценарии.

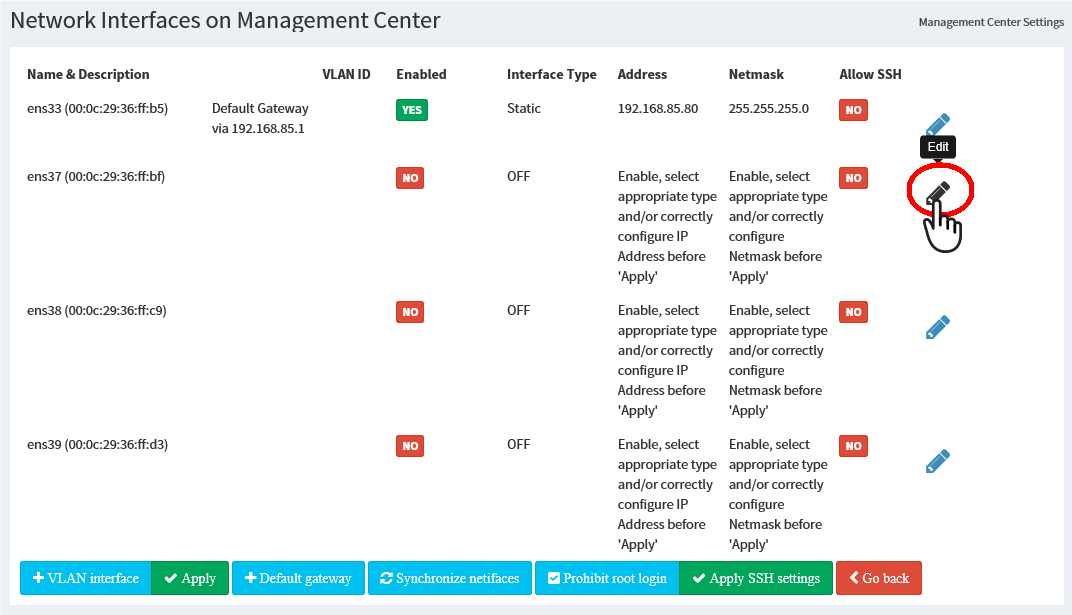

Настройка параметров сетевых интерфейсов и доступа по SSH. Требуется при внесении каких-либо изменений в конфигурацию сети организации и может быть выполнена из веб-интерфейса системы управления NGate. Разрешение сетевого доступа к изделию по протоколу SSH рекомендуется к применению исключительно для диагностики, устранения неполадок и просмотра текущих настроек.

Рисунок 9. Настройка параметров сетевых интерфейсов КриптоПро NGate

Мониторинг расходования ресурсов и проверка состояния криптошлюза NGate. Обратиться к соответствующим функциям администратору, возможно, потребуется при необходимости выявления нештатных ситуаций в работе изделия, связанных с некорректным функционированием или снижением производительности (например, вследствие утечек памяти или сетевых ресурсов). Для этого потребуется обеспечить локальный доступ к аппаратной платформе с помощью консольного терминала или монитора и клавиатуры, подключенных к коммуникационным портам COM и USB. В ходе мониторинга и проверки состояния администратор в консольном режиме получает возможность выполнять различные команды NGate, позволяющие производить диагностику неисправностей.

В штатном же режиме возможен мониторинг основных параметров устройства по протоколу SNMP.

Кроме того, с помощью различных консольных команд администратор может выполнять и другие рутинные операции (полный список доступных команд приведен в эксплуатационной документации на изделие):

- смена паролей администраторов (команды ngpasswd, ngwebpasswd);

- резервное копирование и восстановление конфигурации кластера (команда ng-backup);

- сбор диагностической информации о системе (команда ng-info);

- изменение имени устройства (файл /etc/hostname);

- обновление ПО NGate (команда ng-updater).

Подключение пользователя к порталу

Предоставление пользователю возможности подключения к порталу реализуется на клиентской стороне исключительно простой последовательностью шагов.

Прежде всего, если на компьютере пользователя портала еще не установлено программное обеспечение криптопровайдера, необходимо загрузить с официального сайта и установить программное обеспечение «КриптоПро CSP 4. 0», запустив установочный файл CSPSetup. exe с правами администратора. Настройки, заданные по умолчанию, можно оставить без изменений.

После успешной установки криптопровайдера можно приступить собственно к развертыванию клиентской части NGate, дистрибутив которой поставляется в виде файла NGClientSetup. exe. Установка этого программного обеспечения также не может вызвать каких-либо трудностей — можно оставить без изменений настройки, которые заданы по умолчанию.

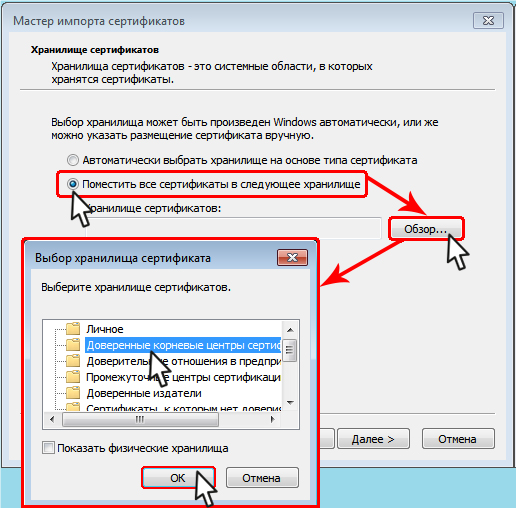

Далее требуется установить необходимые сертификаты.

Рисунок 10. Установка корневого сертификата УЦ КриптоПро NGate на компьютере пользователя

Если доступ к порталу организован с использованием доверенного сертификата пользователя, необходимо установить его на компьютере пользователя. Для этих целей обычно применяется ключевой носитель информации с интерфейсом подключения USB, который необходимо подключить к компьютеру и затем выбрать нужный из списка сертификатов.

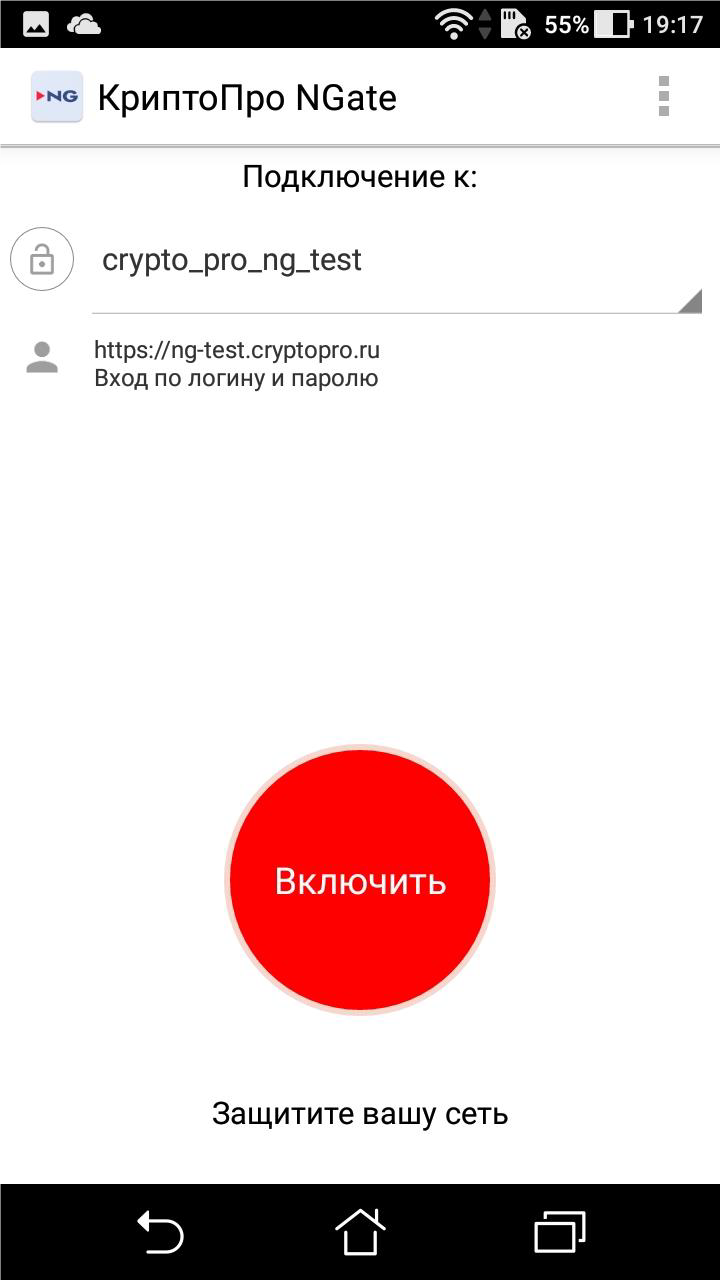

Рисунок 11. Подключение к тестовому шлюзу КриптоПро NGate

Функциональные возможности КриптоПро NGate

КриптоПро NGate обладает развитыми средствами полномочного управления, в результате применения которых пользователи получают доступ только к заданным ресурсам в соответствии с применяемыми политиками безопасности. Использование такого подхода существенно упрощает процедуру администрирования большого количества разных групп пользователей с доступом к значительному числу различных ресурсов, уменьшает ошибки администрирования и снижает риск утечки конфиденциальных данных.

КриптоПро NGate предоставляет возможность работы в различных режимах, из числа которых можно выделить три основных.

Классическое применение данного режима — системы дистанционного банковского обслуживания (ДБО). При этом криптошлюз устанавливается посередине между клиентским компьютером и целевыми информационными ресурсами, терминирует сетевой трафик и без прохождения аутентификации пользователя передает его далее на целевой ресурс.

Рисунок 5. Работа КриптоПро NGate в режиме TLS-терминатора

Режим портального доступа

В режиме портального доступа может дополнительно проводиться процедура аутентификации. При доступе через браузер пользователи попадают в свой личный портал, персонализированный в соответствии с ролью (см. рисунок 2). При этом на портале отображается список ресурсов, к которым пользователи имеют доступ в соответствии с корпоративными политиками безопасности. В список ресурсов могут входить различные веб-приложения.

Пользователю достаточно знать только имя веб-ресурса (например, portal. company. ru), к которому ему нужно подключиться, а администратор может создавать любое количество разных порталов доступа для различных групп пользователей.

В отличие от IPSec, который обеспечивает доступ к ресурсам доступным по IP (подсеть или отдельный компьютер), с использованием портального доступа можно обеспечить более гибкое разграничение доступа, предоставляя конкретному пользователю право использовать целевое веб-приложение на сервере.

Режим VPN-доступа.

Данный режим предназначен для получения защищенного доступа к произвольными ресурсам, доступным по IP. В отличие от IPSec, в данном режиме доступна возможность предоставления доступа на основе таблиц маршрутизации и VLAN.

КриптоПро NGate предоставляет широкий набор различных способов аутентификации пользователя:

- без аутентификации (используется в режиме TLS-терминации);

- аутентификация с использованием сертификата (простая проверка на валидность; аутентификация по полям: Organization, Organizational Unit, Enhanced Key Usage);

- аутентификация по UPN в MS Active Directory;

- аутентификация с использованием сертификата в MS AD/LDAP;

- аутентификация по одноразовым паролям при интеграции с Radius.

Если учесть возможность комбинирования предложенных способов, можно утверждать, что продукт позволяет реализовать и довольно сложные схемы аутентификации пользователей.

КриптоПро NGate поддерживает различные токены доступа, такие как «Аладдин», «Рутокен», Esmart и многие другие.

КриптоПро NGate может быть интегрирован со следующими системами:

- системы аутентификации: КриптоПро NGate может успешно использоваться совместно с Active Directory, LDAP, Radius;

- системы мониторинга: КриптоПро NGate поддерживает стандартный протокол управления устройствами SNMP, а это значит, что он может выступать в качестве подконтрольного объекта для систем мониторинга работы сетевых узлов;

- SIEM: за счет поддержки стандартизированного сетевого протокола syslog КриптоПро NGate может отправлять сообщения во внешние системы управления информационной безопасностью;

- Web Application Firewall: в КриптоПро NGate реализована глубокая интеграция с сервисом защиты веб-приложений Wallarm, что позволяет в рамках единой аппаратной или виртуальной платформы организовать выявление и блокирование атак, обнаружение уязвимостей и отслеживание периметра с дообучением на основе анализа отслеживаемого трафика. При этом КриптоПро NGate может поставляться с уже протестированными профилями безопасности.

Производительность

КриптоПро NGate в лучшую сторону отличается от многих конкурентных решений с точки зрения обеспечения высоких показателей производительности:

Приведенные значения характеризуют вариант с использованием одного криптошлюза. В рамках кластерной схемы по мере увеличения числа узлов показатели производительности увеличиваются почти линейно.