Добрый день! Уважаемые читатели и гости крупнейшего IP блога России pyatilistnik. org. В прошлый раз я вам рассказал, о том, как установить сертификат в реестр Windows. Сегодня я вам расскажу, каким образом вы можете выполнить перенос сертификата на другой компьютер, это очень частая и жизненная ситуация с которой сталкиваются многие системные администраторы. Захотелось с вами поделиться опытом, о массовом переносе контейнеров с закрытыми ключами, находящимися в области реестра Windows. Использовать мы будем как КриптоПРО, так и встроенные механизмы. Уверен будет интересно.

Добрый день! Уважаемые читатели и гости крупного IT блога рунета pyatilistnik. org. Продолжаем нашу с вами тему с сертификатами и работе с ними. В прошлый раз я вам подробно рассказал, как получить тестовый сертификат криптопро, посмотрите очень интересная заметка. Согласитесь, что для тестирования вам может потребоваться не один сертификат, а гораздо больше, и очень удобно иметь возможность работать с ними, без привязки к физическим токенам, например, на виртуальных машинах Vmware. Для таких задач, есть возможность поместить сертификаты КриптоПРО в реестр Windows, чем мы с вами и займемся.

Обновлено 11. 2018

Добрый день! Уважаемые читатели и гости крупнейшего IT блога в России pyatilistnik. org. В прошлый раз мы разбирали ситуацию, что утилита КриптоПРО не видела токен Jacarta, согласитесь, что при решении этой проблемы было бы здорово иметь тестовый ключ с сертификатом, и параллельно ваш коллега мог бы тоже траблшутить. Еще тестовый сертификат CryptoPRO может быть полезен, при процедуре переноса контейнера КриптоПРО из реестра в случае с не экспортируемым закрытым ключом. Сегодня я вас научу генерировать нормальный, тестовый сертификат шифрования или подписи для разных задачу.

А у меня сегодня непонятное дело произошло.

Мною заранее был сформирован криптоконтейнер на носителе JaCarta, и под этот контейнер сегодня был выпущен сертификат. Казалось, дело в шляпе. привязать посредством КриптоПРО сертификат к контейнеру. но что то пошло не так! )))

А именно, после автоматически успешно определённого контейнера для сертификата, КриптоПРО запросил пин код и после его ввода, зависнув секунд на 20 выдал сообщение “внутренняя ошибка”!!

после чего я покрылся липким потом обнаружив что нужный криптоконтейнер попросту исчез!! остался только старый, и разумеется неподходящий для выпущенного сертификата!

Как это возможно??

разумеется я позвонил в техподдержку, там запросили удалённое подключение, час ковырялись. ничего не получилось и не нашли ничего другого как перевыпустить контейнер с сертификатом. разумеется уже бесплатно и в этот же день!

Но вопрос остался!. что это за глюк и как этого избежать в дальнейшем?

есть ли метод восстановления файлов на JaCarta, или как всё же скопировать неперемещаемый контейнер на архивнй случай?

Перед тем как переустановить КриптоПро проверьте нет ли сертификатов, которые находятся в реестре. Если в реестре есть сертификаты, то выполните действия по инструкции.

Процесс переустановки КриптоПро можно разделить на следующие этапы:

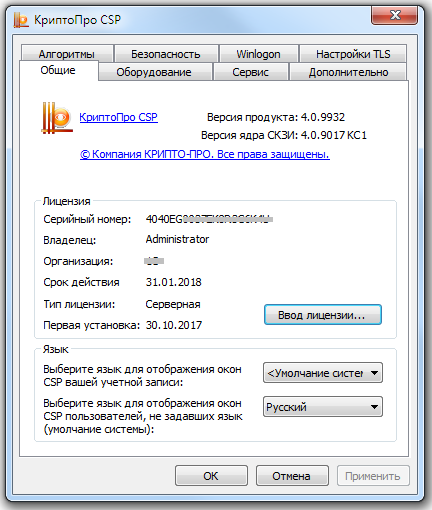

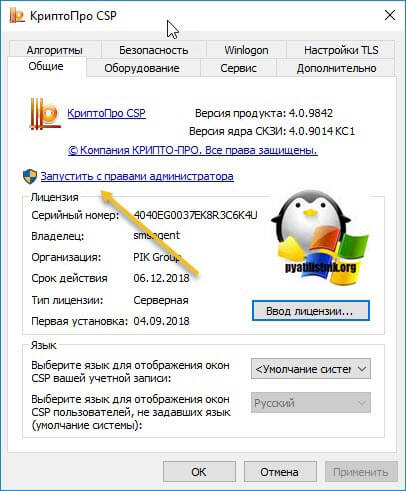

Проверка наличия лицензии

Перед переустановкой программы убедитесь, что у вас есть лицензия на программный продукт КриптоПро.

- Запустите «Установка и удаление программ» (Windows XP) или «Программы и компоненты» (Windows Vista, Windows 7).

- В открывшемся окне выберите КриптоПро CSP и нажмите «Удалить».

- Для подтверждения удаления нажмите кнопку «Да».

- Затем нажмите кнопку «Готово» для завершения удаления, перезагрузите компьютер.

Удаление остаточной информации

Для удаления остаточной информации о КриптоПро выполните следующее:

- Сохраните на компьютер cspclean.exe

- Запустите файл cspclean.exe

- В открывшемся окне “Все продукты компании Крипто-Про будут уничтожены! Продолжить?” нажмите ДА

- В следующем окне “Удалить все ключи?” нажмите НЕТ

- Программа удалит всю остаточную информацию

- Перезагрузите компьютер.

Перед установкой программы необходимо проверить, на какую версию КриптоПро выдана лицензия.

Установите КриптоПро той версии, которая указана в лицензии.

1) Необходимо определить носитель, на котором располагается контейнер закрытого ключа.

Способ для CSP 4. 0/5

Для этого откройте Пуск-Все программы-КриптоПро CSP-Вкладка Сервис- Протестировать-Обзор

В колонке считыватель Вы увидите На каком носителе записан контейнер закрытого ключа.

Для этого откройте Пуск-Все программы- Инструменты КриптоПро

В колонке считыватель Вы увидите на какой носитель записан контейнер закрытого ключа.

2) Определить тип носителя

-CLOUD значит контейнер закрытого ключа расположен на облачном сервере. Необходимо понять забыт пароль на контейнер или учетную запись пользователя.

То необходимо обратиться в организацию, выдавшую Вам облачную электронную подпись, они помогут восстановить данные.

Если при подписи Вы успешно прошли авторизацию и видите перед собой окно такого вида:

То Вы забыли пароль на закрытый ключ, восстановить его нельзя, только подобрать. Необходимо вспомнить пароль, либо перевыпустить подпись.

Важно: обычно у Вас есть ограниченное количество попыток при вводе пароля на облачный ключ, после превышения данного количества ключ будет временно заблокирован (обычно есть 5 попыток), блокировку могут снять в организации, выдавшей Вам облачную электронную подпись, после чего Вы сможете продолжить попытки подбора пароля.

-REGESTRY ключ расположен в реестре. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заново.

-FAT12_<буква диска> ключ расположен на съемном диске. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заного.

-HDIMAGE ключ расположен на локальном диске. Количество попыток ввода ограниченно 5 за одну попытку, но ключ не блокируется, можно продолжать подбор пароля заного.

Какой либо из перечисленых:

Если Вы обнаружили что имя считывателя совпадает с одиним из Выше перечисленных занчений, то контейнер закрытого ключа расположен на токене. Вы имеете ограниченное количество попыток для подбора пароля, после их исчерпания токен будет заблокирован.

Послезно знать пароли по умолчанию:

Тип токена

Стандартный пароль

Rutoken

12345678; 11111111

JaCarta

1234567890

eToken

1234567890

В некоторых случаях, после исчерпания попыток, токен можно разблокировать с помощью пароля администратора. Для этого необходимо обратится к производителю токена.

Чтобы перенести ключ криптопровайдера КриптоПро CSP с одного компьютера на другой, необходимо:

- Создать копию закрытого ключа на прежнем рабочем месте (компьютере), где первоначально подключен и настроен сервис “1С-Отчетность”.

- Установить программу-криптопровайдер КриптоПро CSP на новом рабочем месте, с которого планируется использовать сервис “1С-Отчетность”.

- Перенести копию ключа и восстановить закрытый ключ на новом рабочем месте, с которого планируется использовать сервис “1С-Отчетность”.

В этой статье рассматривается создание копии закрытого ключа, ее перенос и восстановление закрытого ключа на новом рабочем месте, на котором планируется

использование прежней учетной записи 1С-Отчетности.

- Создание резервной копии закрытого ключа КриптоПро CSP

- Восстановление закрытого ключа КриптоПро CSP из резервной копии

- Программно-аппаратный комплекс «Удостоверяющий Центр «КриптоПро УЦ» обеспечивает

- Можно ли восстановить электронную подпись?

- Удалил электронную подпись

- Потерял электронную подпись

- Что делать, если вы потеряли ЭП

- Как отозвать сертификат ЭП

- Какие проблемы могут возникнуть

- Как вызывается Revocation Provider

- Как работает Revocation Provider

- Как скопировать сертификат в реестр КриптоПРО

- Как скопировать эцп из реестра на флешку

- Где хранится закрытый ключ в реестре Windows

- Генерация тестового сертификата

- Когда нужно копировать сертификаты КриптоПРО в реестр

- Перенос сертификатов из реестра без КриптоПРО

- Как видите предпосылок и вариантов переноса сертификатов из реестра на другой компьютер, предостаточно.

- Копирование закрытого ключа из КриптоПро

- Установка закрытого ключа в реестр

- Перенос сертификатов в виде пошаговой инструкции

- Установка КриптоПро ЭЦП Browser plug-in.

- Массовый перенос ключей и сертификатов CryptoPro на другой компьютер

- Когда нужно переносить сертификаты в другое место?

Создание резервной копии закрытого ключа КриптоПро CSP

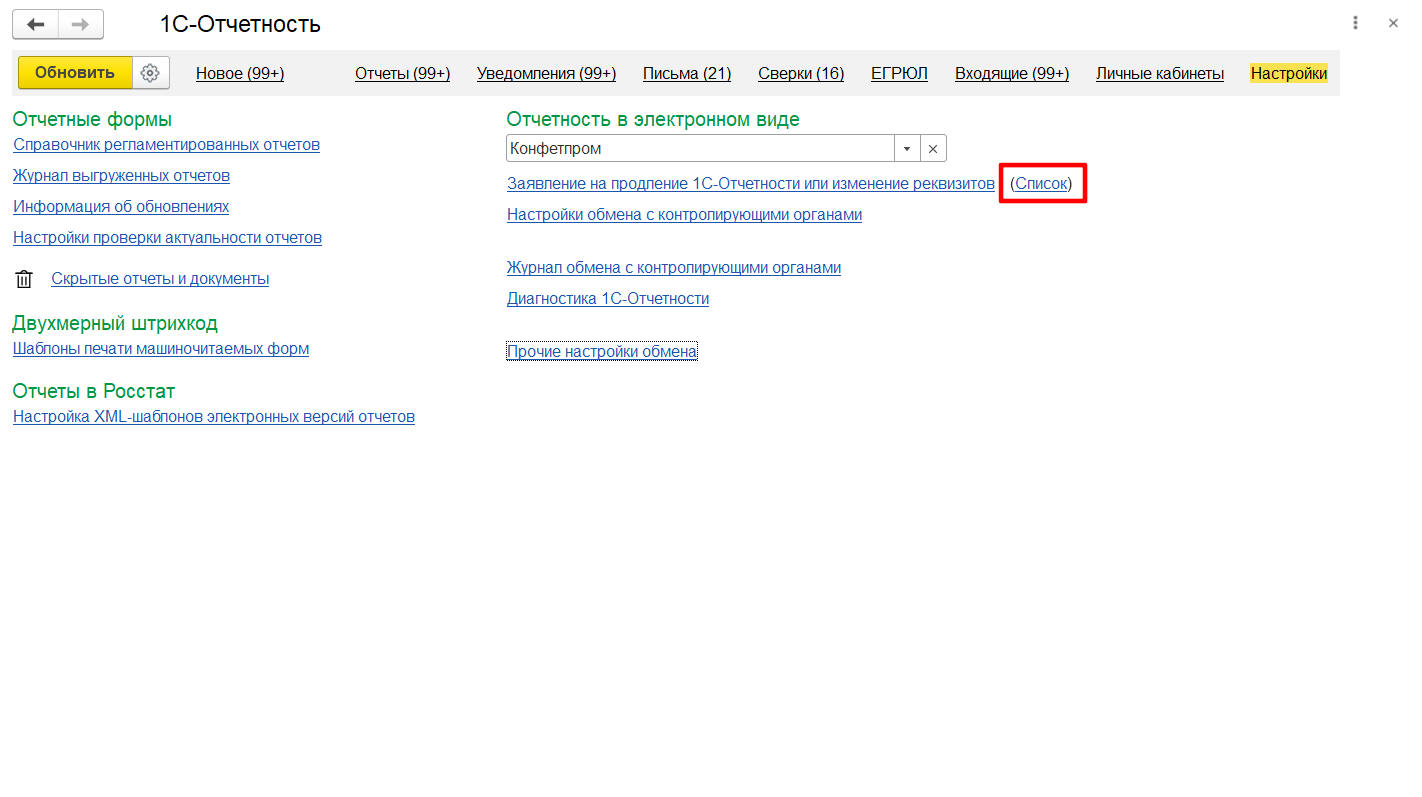

Если копия закрытого ключа создается на компьютере, где в информационной базе есть заявление на подключение к 1С-Отчетности, то чтобы узнать

место хранения контейнера закрытого ключа выполните следующее (рис. 1):

- Перейдите в раздел “Настройки” в окне 1С-Отчетности.

- Перейдите по гиперссылке “Список заявлений”.

Если в информационной базе нет заявления на подключение к 1С-Отчетности, то следуйте инструкции, начиная с рис.

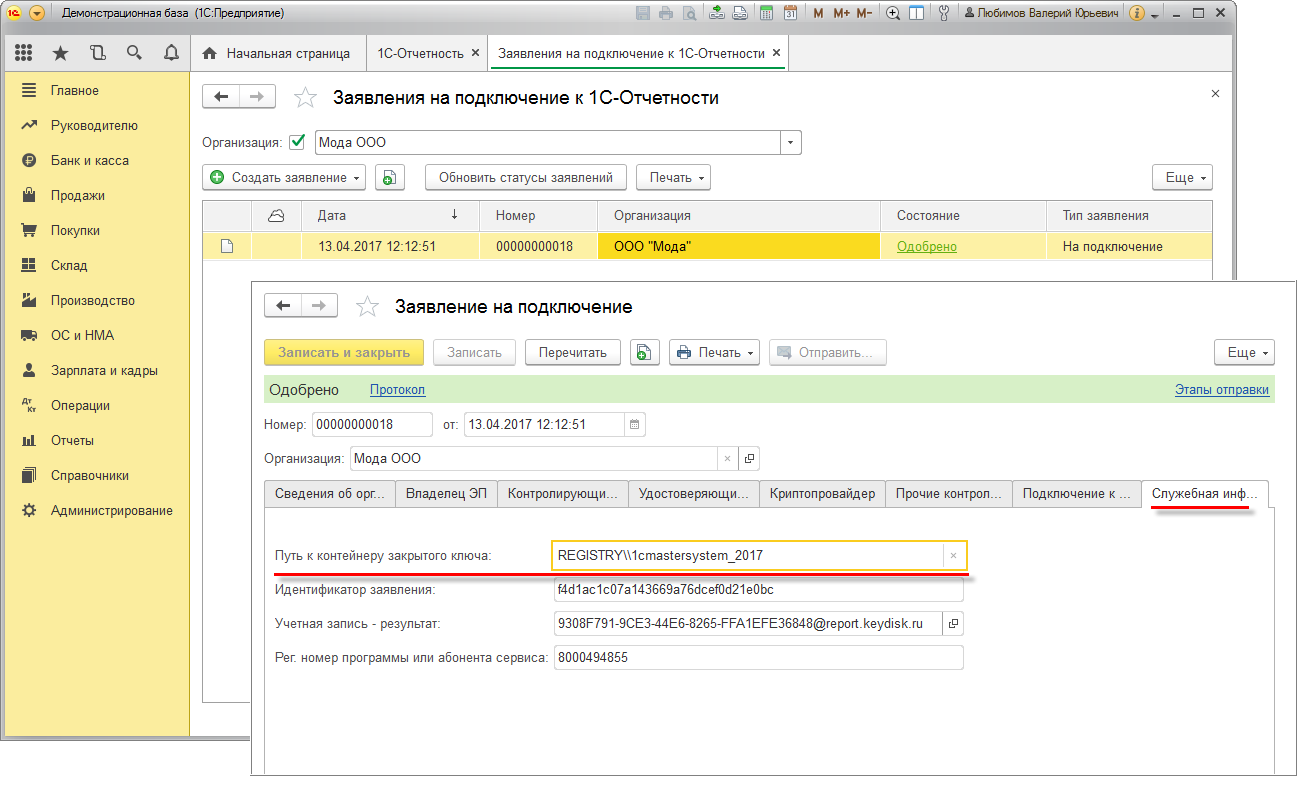

При этом откроется форма списка заявлений. Щелкните дважды по строке с заявлением, чтобы открыть его и перейдите к закладке “Служебная

информация” (рис.

В поле “Путь к контейнеру закрытого ключа” указан путь хранения ключа. В конце строки пути указывается имя файла контейнера

закрытого ключа, который нужно будет перенести на другой компьютер.

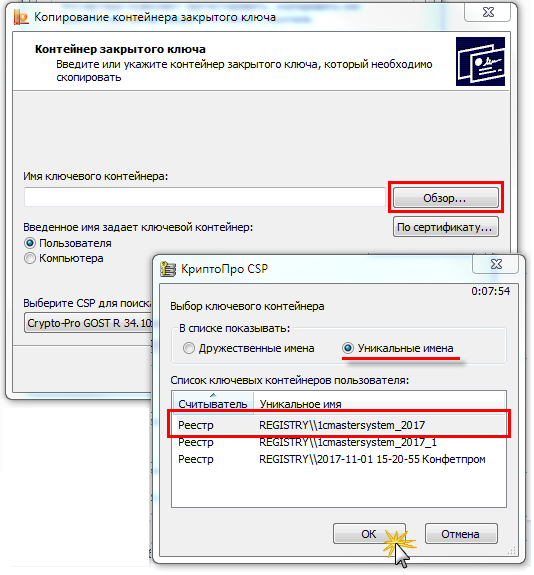

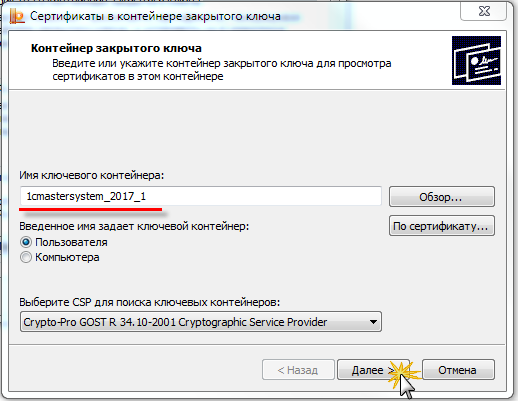

В нашем примере: REGISTRY\1cmastersystem_2017

Запомните имя файла контейнера, чтобы можно было выбрать его из списка, если на компьютере установлено несколько ключей.

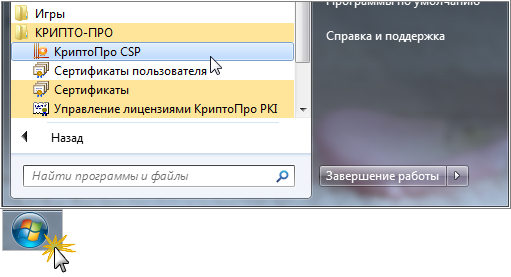

Для копирования файла контейнера закрытого ключа необходимо открыть программу КриптоПро CSP (кнопка “Пуск” –

Все программы” – “КРИПТО-ПРО” – “КриптоПро CSP”) (рис. 3, 4).

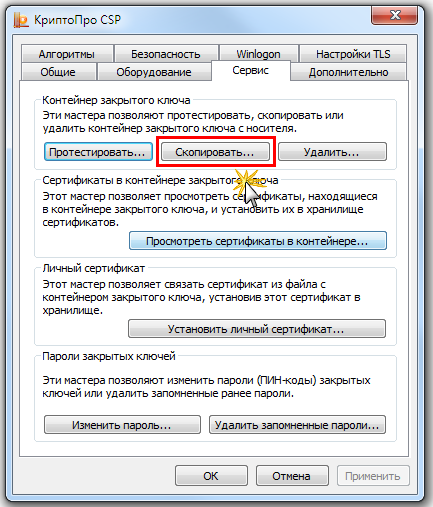

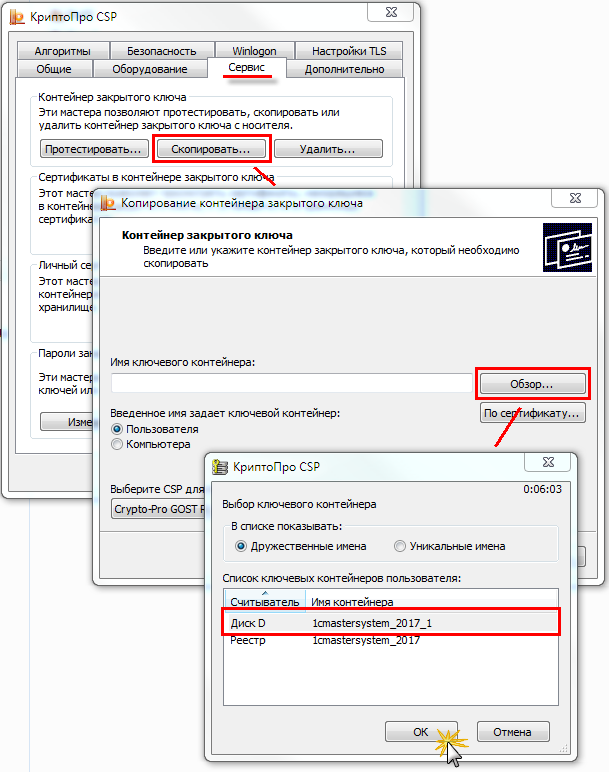

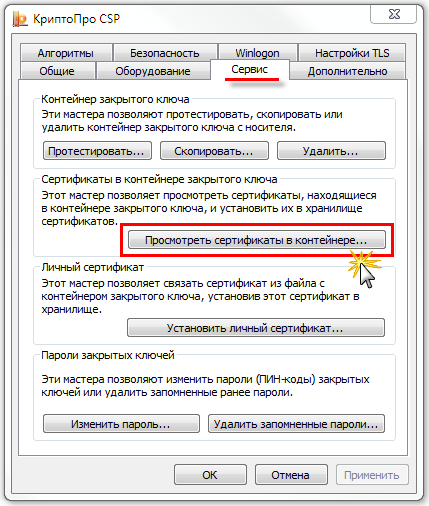

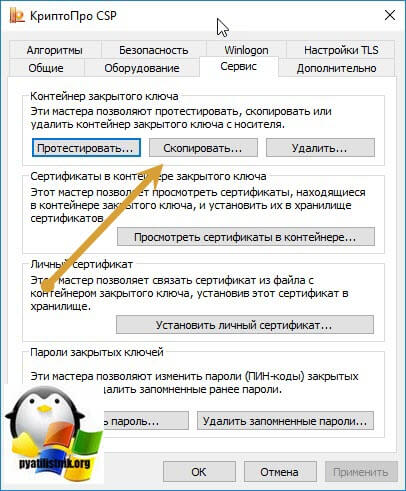

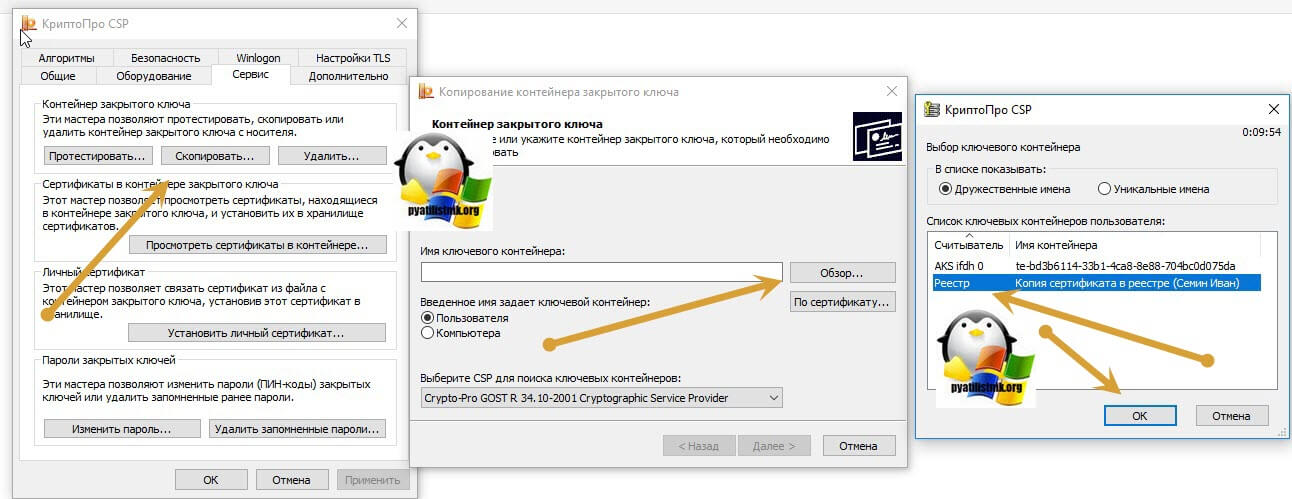

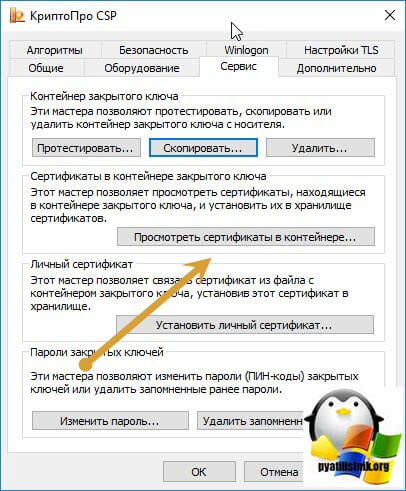

Перейдите на закладку “Сервис” и нажмите кнопку “Скопировать” (рис.

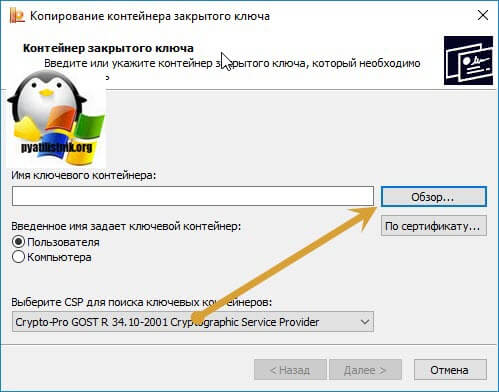

Появится окно копирования контейнера закрытого ключа (рис.

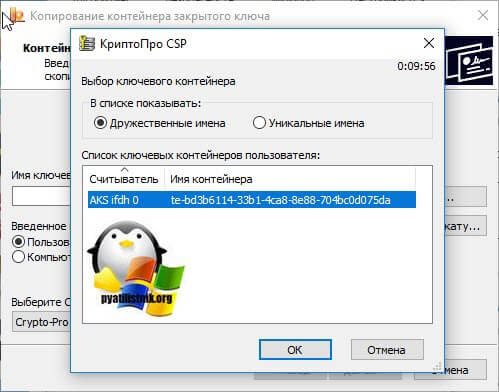

Нажмите кнопку “Обзор”, выберите имя контейнера и нажмите “ОК”. Если ключевых контейнеров несколько, то чтобы увидеть

полный путь к файлу контейнера выберите переключатель “Уникальные имена”.

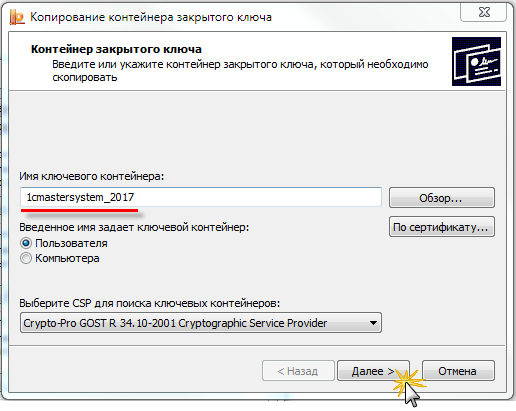

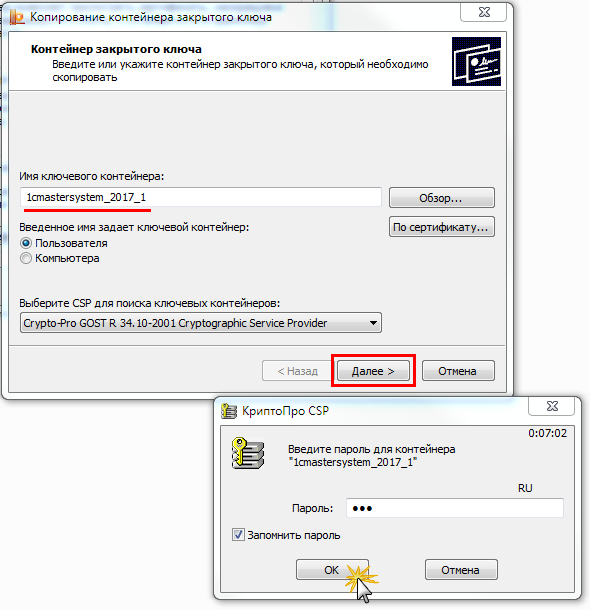

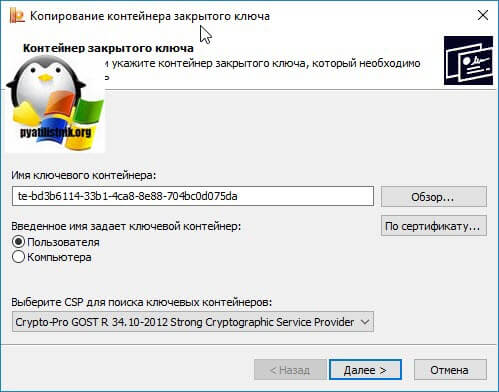

Имя ключевого контейнера появится в строке выбора (рис. Нажмите “Далее”.

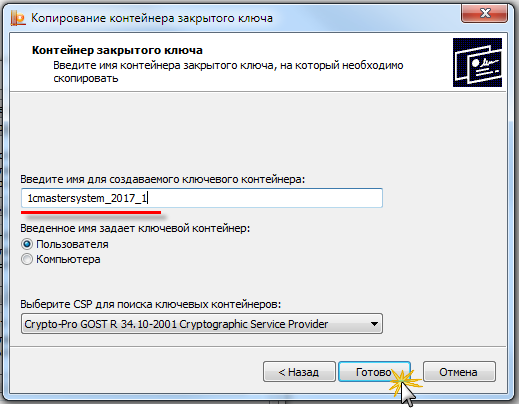

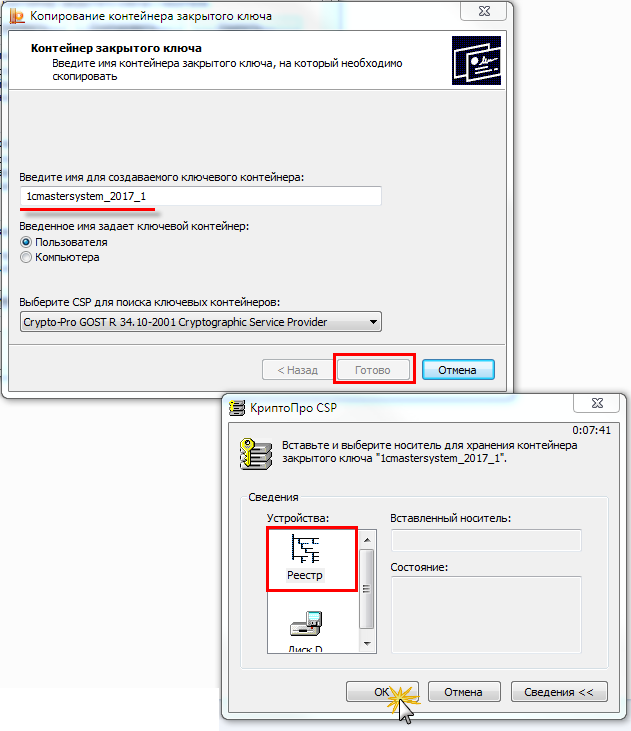

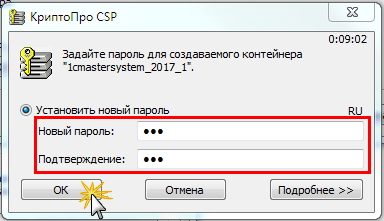

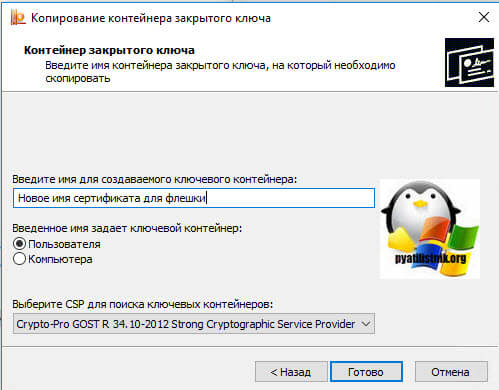

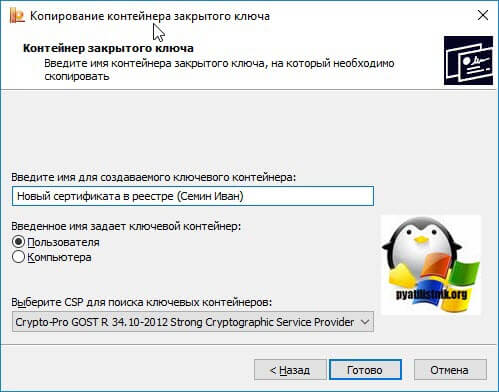

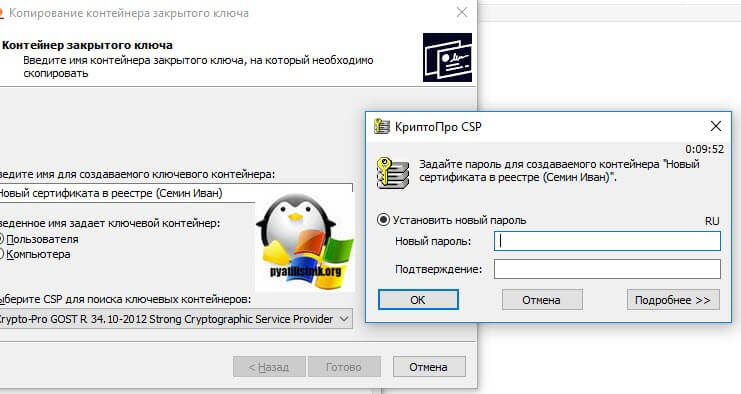

Введите имя для создаваемого ключевого контейнера и нажмите “Готово” (рис.

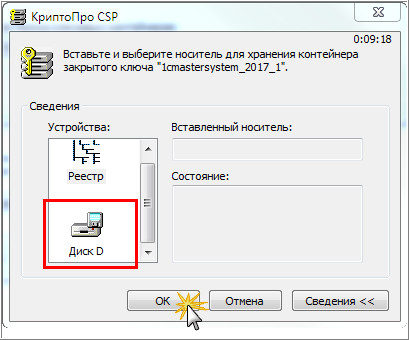

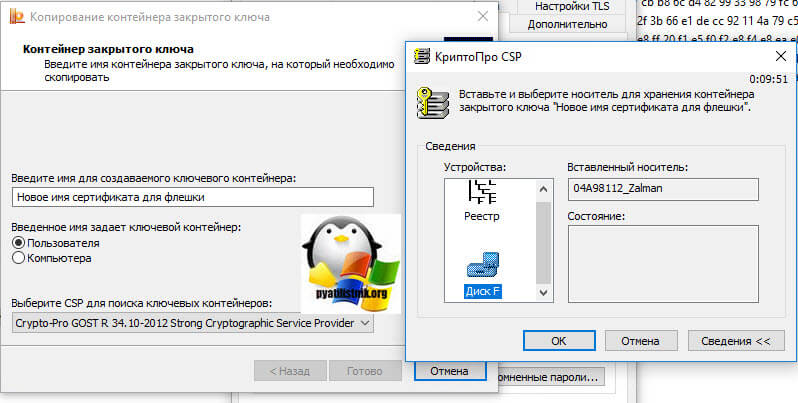

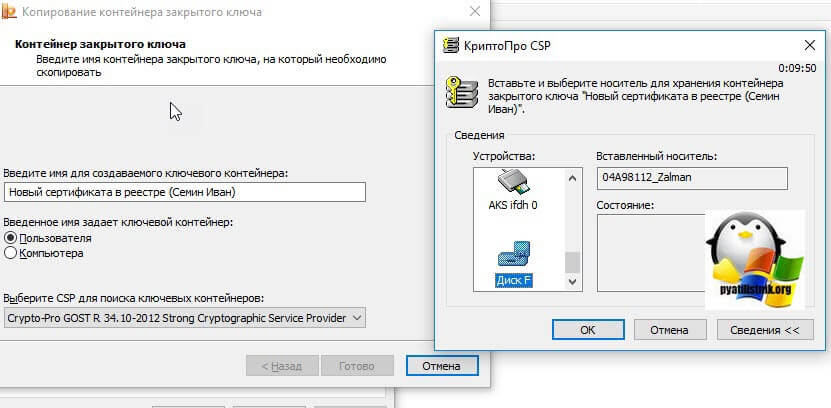

Вставьте флеш-накопитель, на которую будет скопирован контейнер ключа, выберите ее в разделе “Устройства” и нажмите “ОК”

(рис.

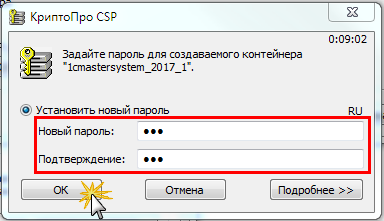

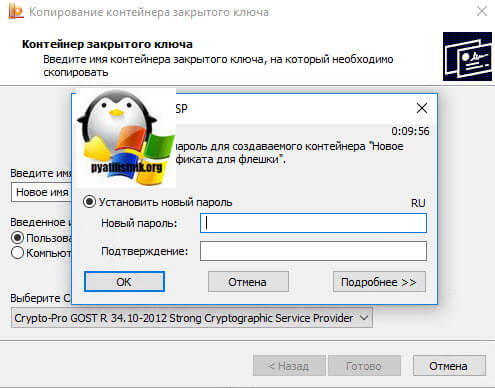

Задайте пароль для создаваемого контейнера и нажмите “ОК” (рис. 10).

Контейнер ключа будет скопирован на флеш-накопитель.

Восстановление закрытого ключа КриптоПро CSP из резервной копии

Чтобы восстановить закрытый ключ из копии на новом рабочем месте (компьютере) необходимо сначала установить программу КриптоПро CSP.

Затем можно скопировать файл контейнера на диск или оставить на флеш-накопителе.

Если вы решили хранить закрытый ключ на диске, то его нужно установить его в специальный реестр.

Чтобы это сделать:

- Вставьте флеш-накопитель с копией ключа.

- Откройте программу КриптоПро CSP (кнопка “Пуск” – Все программы” – “КРИПТО-ПРО” – “КриптоПро CSP”)

(см. рис. 3). - Перейдите к закладке “Сервис” и нажмите кнопку “Скопировать” (рис. 11).

- В окне копирования контейнера закрытого ключа нажмите кнопку “Обзор”. При этом откроется окно выбора ключевого контейнера,

в котором будут указаны все найденные контейнеры ключей, в т.ч. и находящиеся на флеш-накопителе. - Выделите имя контейнера, находящегося на флеш-накопителе и нажмите “ОК”.

Имя ключевого контейнера появится в строке выбора (рис. 12). Нажмите “Далее”.

В случае, если для контейнера был задан пароль, введите его в окне ввода пароля и нажмите “ОК”.

Введите имя для создаваемого ключевого контейнера (можно оставить прежнее имя) и нажмите “Готово” (рис. 13).

Выберите “Реестр” в разделе “Устройства” и нажмите “ОК”.

Задайте пароль для создаваемого контейнера и нажмите “ОК” (рис. 14).

Далее требуется установить сертификат закрытого ключа в хранилище.

Откройте программу КриптоПро CSP (кнопка “Пуск” – Все программы” – “КРИПТО-ПРО” – “КриптоПро CSP”)

(см. рис.

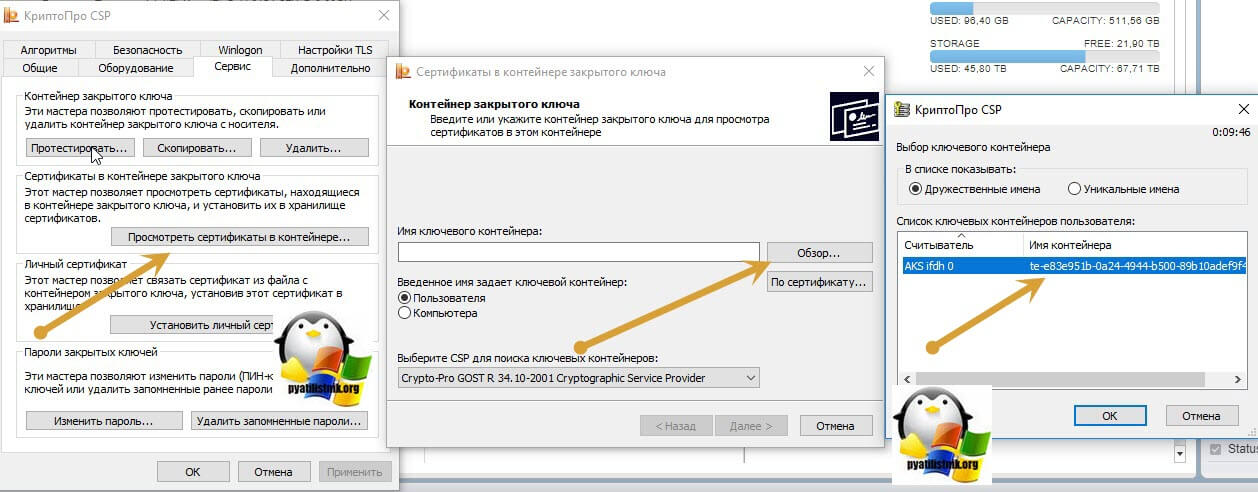

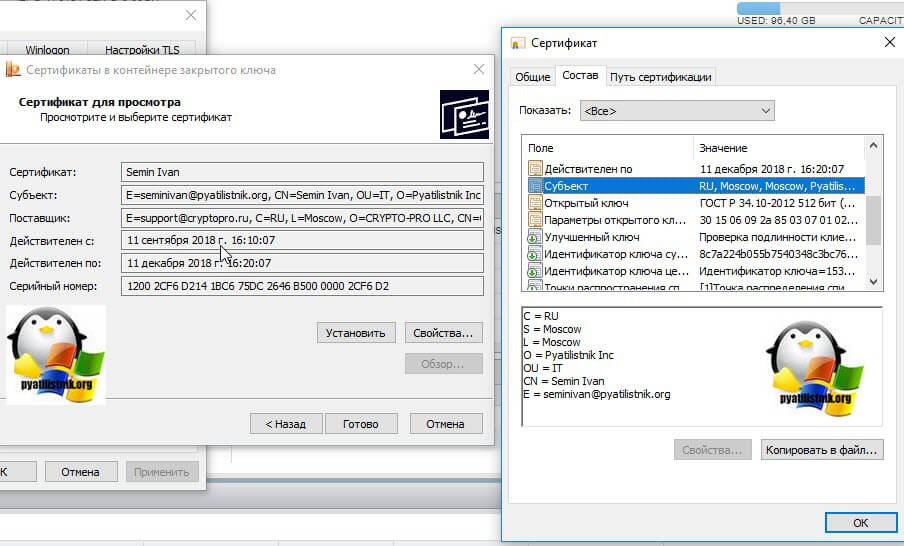

Перейдите на закладку “Сервис” и нажмите кнопку “Просмотреть сертификаты в контейнере” (рис. 15).

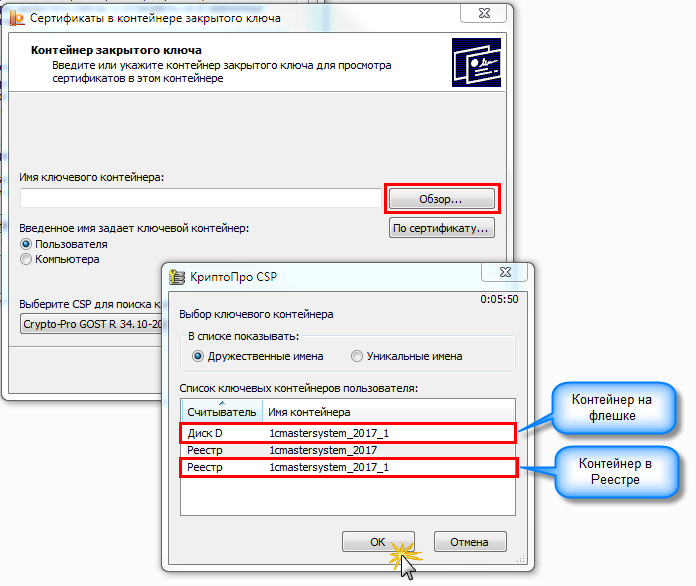

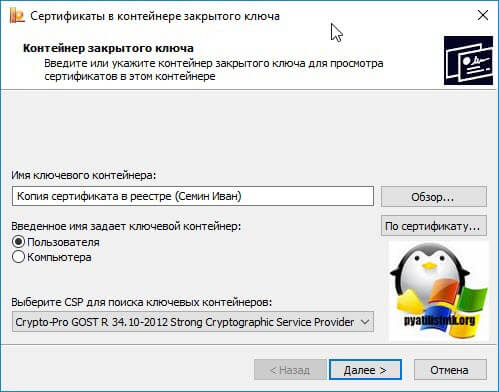

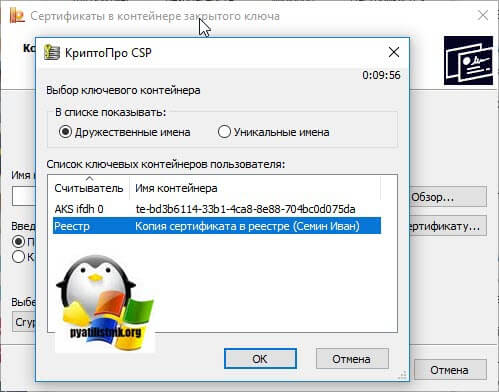

Нажмите кнопку “Обзор” в окне “Сертификаты в контейнере закрытого ключа” и выберите имя контейнера из списка (рис. 16).

Если вы скопировали контейнер закрытого ключа в реестр, как описано выше, то выберите имя контейнера из реестра (указано в колонке

“Считыватель”). Если не выполняли копирование и работаете с флеш-накопителя – выберите имя контейнера, который находится на

флеш-накопителе.

Имя выбранного ключевого контейнера будет вставлено в окно “Сертификаты в контейнере закрытого ключа” (рис. 17). Нажмите

“Далее”.

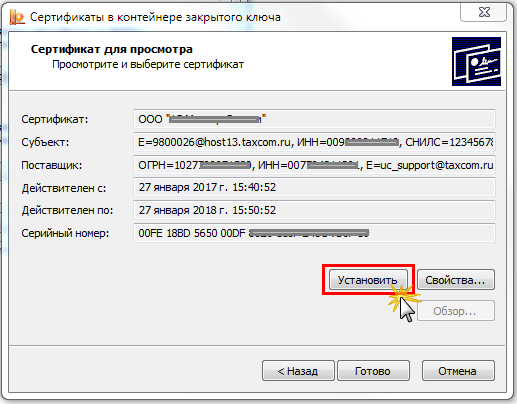

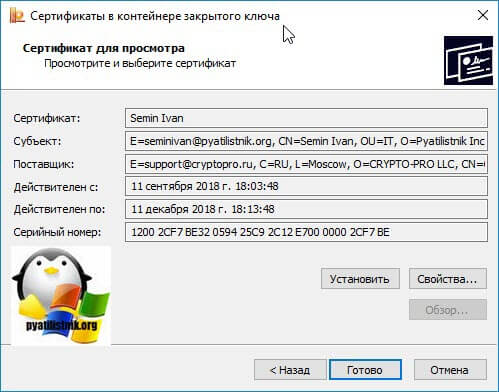

При этом появится окно сертификата для просмотра (рис. 18). Нажмите кнопку “Установить”.

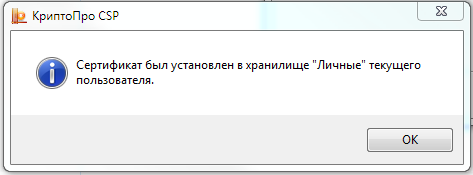

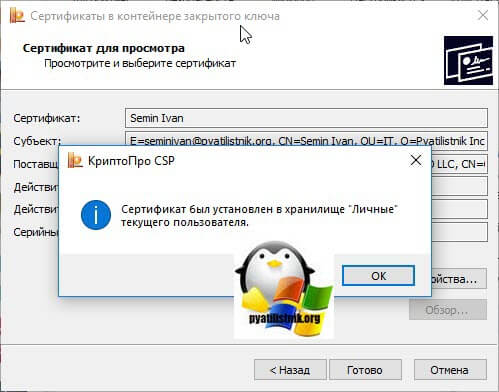

При этом появится сообщение об успешной установке сертификата в хранилище (рис. 19).

Программно-аппаратный комплекс «Удостоверяющий Центр «КриптоПро УЦ» обеспечивает

Ведение реестра сертификатов открытых ключей, изданных Удостоверяющим центром в электронном виде:

- Формирование сертификатов открытых ключей пользователей в электронном виде в соответствии с рекомендациями Х.509 версии 3 согласно RFC 3280 и RFC 5280 с учётом RFC 4491, позволяющих с помощью криптографических методов централизованно заверять соответствие открытого ключа и атрибутов определенному пользователю;

- Контроль уникальности открытых ключей подписи и шифрования в формируемых сертификатах;

- Вывод сертификатов открытых ключей пользователей на бумажный носитель на рабочем месте пользователя;

- Вывод сертификатов открытых ключей пользователей на бумажный носитель на АРМ Администратора Удостоверяющего центра;

- Реализацию механизма занесения в сертификат открытого ключа подписи сведений об отношениях, при осуществлении которых электронный документ имеет юридическое значение.

Ведение реестра зарегистрированных пользователей:

- Выполнение процедуры регистрации пользователя в централизованном режиме с прибытием регистрируемого пользователя в Удостоверяющий центр;

- Выполнение процедуры регистрации пользователя в распределенном режиме без прибытия регистрируемого пользователя в Удостоверяющий Центр.

Генерацию ключей подписи и шифрования:

- Выполнение процедуры генерации личных закрытых и открытых ключей подписи и шифрования пользователя на рабочем месте пользователя;

- Выполнение процедуры генерации личных закрытых и открытых ключей подписи и шифрования на АРМ Администратора Удостоверяющего центра;

- Выполнение процедуры генерации личных закрытых и открытых ключей подписи уполномоченного лица Удостоверяющего центра;

- Выполнение процедуры генерации личных закрытых и открытых ключей подписи уполномоченного лица подчиненного Удостоверяющего Центра.

Ведение реестра запросов и заявлений на сертификаты открытых ключей в электронном виде:

- Формирование запроса на сертификат открытого ключа на рабочем месте пользователя;

- Формирование запроса на сертификат открытого ключа на АРМ Администратора Удостоверяющего центра;

- Вывод запросов на сертификаты открытых ключей пользователей на бумажный носитель на рабочем месте пользователя;

- Вывод запросов на сертификаты открытых ключей пользователей на бумажный носитель на рабочем месте пользователя.

Ведение реестра запросов и заявлений на аннулирование (отзыв) и приостановление/возобновления действия сертификатов открытых ключей в электронном виде:

- Выполнение процедуры формирования запросов на отзыв сертификатов открытых ключей на рабочем месте пользователя;

- Выполнение процедуры формирования запросов на отзыв сертификатов открытых ключей пользователей на АРМ Администратора Удостоверяющего центра;

- Выполнение процедуры формирования запросов от пользователей на приостановление/возобновление действия сертификатов открытых ключей на рабочем месте пользователя;

- Выполнение процедуры формирования запросов на приостановление/возобновление действия сертификатов открытых ключей пользователей на АРМ Администратора Удостоверяющего центра;

- Периодическая публикация списков отозванных сертификатов.

Выполнение процедуры подтверждения подлинности электронной цифровой подписи (электронной подписи):

- Выполнение процедуры подтверждения подлинности электронной цифровой подписи (электронной подписи) в электронных документах;

- Выполнение процедуры подтверждения подлинности электронной цифровой подписи (электронной подписи) уполномоченного лица Удостоверяющего центра в изданных сертификатах открытых ключей.

Реализацию системы оповещения пользователей с использованием почтовых сообщений:

- Управление оповещением пользователей о событиях в процессе регистрации и изготовления сертификата;

- Управление оповещением пользователей о событиях в течении всего жизненного цикла сертификатов открытых ключей.

Реализацию Инфраструктуры Удостоверяющих центров, построенных по иерархической модели (масштабируемость Удостоверяющих центров по вертикали);

Реализацию Инфраструктуры Удостоверяющих центров, построенных по сетевой модели (масштабируемость Удостоверяющих центров по горизонтали);

Реализацию односторонней и двусторонней кросс-сертификации Удостоверяющих центров;

Реализацию Удостоверяющего центра с несколькими Центрами регистрации и несколькими АРМ администратора Удостоверяющего центра (масштабируемость Удостоверяющего центра по горизонтали);

Реализацию многоролевой модели управлениями объектами «КриптоПро УЦ»;

Аудит событий, связанных с эксплуатацией «КриптоПро УЦ».

Бывают ситуации, когда вам нужно восстановить свою электронную подпись, например, если вы ее потеряли или случайно удалили. В статье ответим на вопрос, можно ли восстановить электронную подпись, что делать, если вы ее потеряли или кто-то завладел ею без вашего согласия.

Можно ли восстановить электронную подпись?

Сперва ответим кратко: восстановить электронную подпись (ЭП или ЭЦП) нельзя — необходимо получать новую. За редкими исключениями.

А теперь разберемся, почему восстановление ЭП невозможно и какие исключения все-таки есть.

Электронная подпись состоит из нескольких элементов:

- Сертификат ЭП — файл, который выдает удостоверяющий центр. В нем указаны ФИО владельца, ИНН и данные организации, если сертификат выдается на юрлицо.

- Ключи ЭП: открытый (общедоступный) и закрытый (доступен только владельцу) — файлы, которые пользователь генерирует сам в момент выпуска электронной подписи.

- Носитель — токен, на котором хранят ключи, а также сертификат. Носитель часто похож на флешку.

Обычно восстановление электронной подписи ищут те, кто удалил ключи ЭП или потерял носитель, на который были записаны ключи.

Удалил электронную подпись

Если вы случайно удалили все файлы ЭП, то они стерлись из памяти компьютера безвозвратно. Это сделано для безопасности персональных данных владельца и для его защиты от мошенников.

- Восстановить удаленные ключи ЭП можно только в том случае, если у вас есть их копия. Например, если вы удалили файлы подписи с компьютера, но их копия сохранилась на токене. Тогда их можно заново установить.

- Восстановить можно только сертификат ЭП, если вы удалили его не из памяти компьютера, а из отдельного приложения. Например, удаленный из браузера сертификат можно переустановить через программу КриптоПро CSP.

Потерял электронную подпись

Потерянную электронную подпись восстановить также не получится. Если вы потеряли токен, то вы потеряли ключи электронной подписи. Закрытый и открытый ключи — это набор уникальных цифровых символов, и сгенерировать повторно точно такие же не получится. Поэтому восстановить прежнюю ЭП невозможно — придется выпустить новую.

В этой ситуации исключений нет.

Восстановить электронную подпись нельзя — нужно оформлять новую электронную подпись. Чтобы подобрать ЭП, обратитесь за консультацией к нашим менеджерам.

Получить электронную подпись

Что делать, если вы потеряли ЭП

Если вы потеряли токен, подозреваете, что ЭП скомпрометирована или уверены, что вашей подписью завладел другой человек, то сертификат нужно срочно отозвать. Отзыв — это прекращение действия электронной подписи, ее блокировка.

Даже если вы спустя какое-то время нашли токен и еще не отозвали сертификат, мы рекомендуем отозвать его и выпустить новый. Злоумышленники могли воспользоваться сертификатом за время его отсутствия и подписать документы от вашего имени. Потом будет сложно доказать, что эти документы подписали не вы.

По этой же причине мы не рекомендуем делать копии ключей электронной подписи или относиться к ним особенно бережно. Если потеряется одна из копий токена с ключами ЭП — это тоже будет считаться компрометацией, при которой рекомендуется аннулировать сертификат. Чем быстрее вы это сделаете, тем меньше операций возможный злоумышленник успеет провести от вашего имени.

Как отозвать сертификат ЭП

Подайте заявление на аннулирование ЭП или ЭЦП

Бланк для заполнения можно запросить в том удостоверяющем центре, где вам выдали сертификат ЭП. Для клиентов Контура шаблон заявления опубликован на сайте в разделе «Документы».

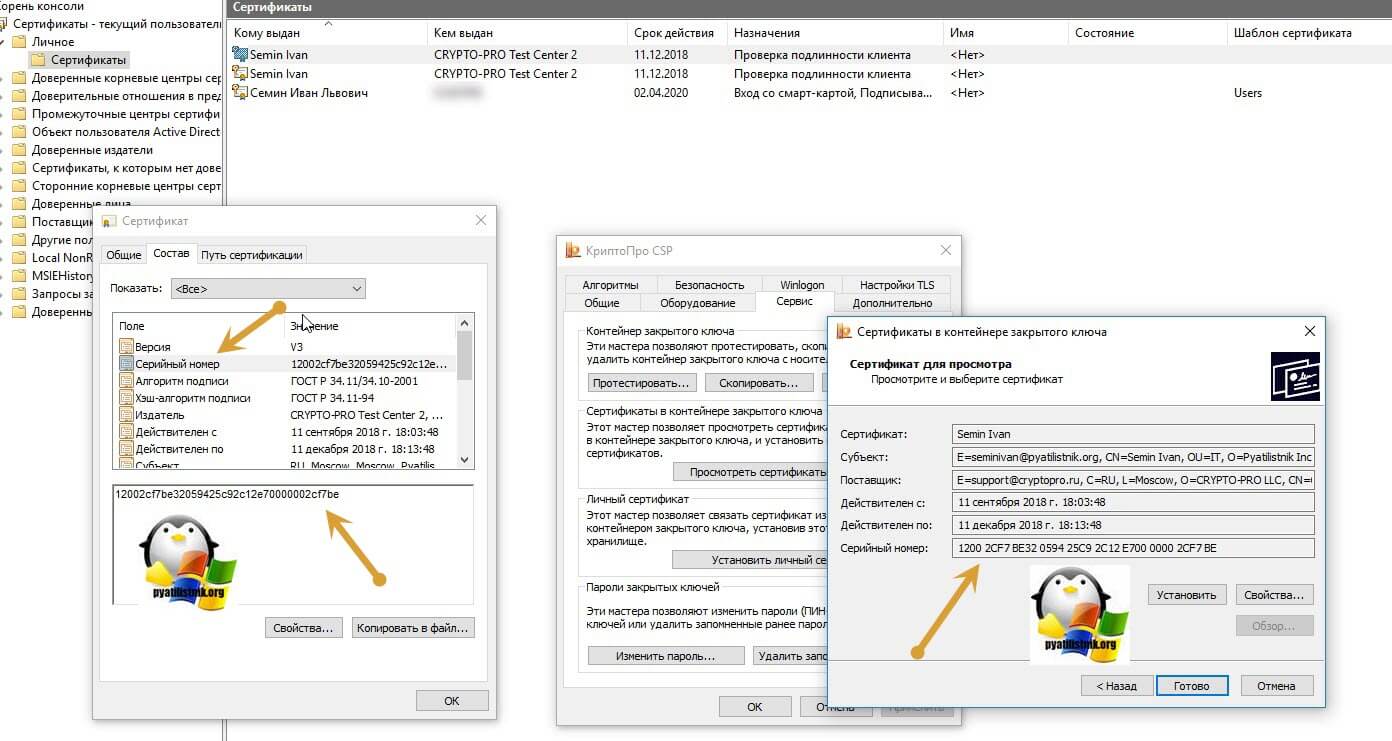

В заявлении надо указать серийный номер сертификата. Узнать его можно через программу «КриптоПро CSP»:

- открыть программу «КриптоПро CSP» на компьютере;

- выбрать вкладку «Сервис» и нажать кнопку «Просмотреть сертификаты в контейнере»;

- в открывшемся окне нажать кнопку «Обзор», выбрать нужный ключ из списка, подтвердить выбор и нажать кнопку «Далее»;

- откроется окно, где будет указан серийный номер.

Если сертификат еще не был установлен на компьютер, то заполнить заявление помогут специалисты того удостоверяющего центра, в котором вы его получали.

Принесите заполненное заявление в офис УЦ лично.

Отзыв сертификата — такая же важная процедура, как и его выдача. Специалисты УЦ должны идентифицировать владельца перед отзывом, поэтому отправить вместо себя доверенное лицо нельзя.

Если вы не можете посетить офис УЦ Контура лично, то можно вызвать нашего курьера. Он удостоверит личность и примет заявление.

Проверьте, что сертификат отозван.

Это произойдет в течение 12 часов после того, как УЦ получит от вас заявление.

Какие проблемы могут возникнуть

Если владелец электронной подписи потерял токен или его ЭП кто-то завладел, то за время, пока он не отозвал сертификат, им могут воспользоваться злоумышленники. Например, открыть на физлицо фирму-однодневку, чтобы получить микрокредит или заключить сделки и уклониться от налогов. Также возможно перевести деньги со счетов юрлица, реализовать имущество организации, победить в торгах, получить аванс, но не исполнить договор, внести изменения в ЕГРЮЛ — например, сменить руководителя.

Поэтому мы рекомендуем владельцу ЭП никому не передавать токен с сертификатом ЭП и не давать доступ к закрытому ключу ЭП другим лицам. Соблюсти конфиденциальность ключа ЭП владелец должен по закону (пп. 1 п. 1 ст. 10 63-ФЗ).

Другие лица могут злоупотребить доверием и воспользоваться ЭП в своих целях. Если вы подозреваете, что к ЭП имел доступ другой человек, рекомендуем отозвать сертификат по инструкции выше.

Эта статья описывает типичные ошибки работы КриптоПро ЭЦП Browser plug-in в браузерах и предлагает способы их решения.

Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедитесть, что устройство отображается в Диспетчере Устройств Windows. Установите драйверы на устройство с сайта производителя если они не установлены.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

Проверьте, строится ли цепочка доверия: откройте сертификат (например через Пуск -> Все программы -> КриптоПро -> Сертификаты-Текущий Пользователь -> Личное -> Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным), значит цепочка доверия не построена.

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 2 сертификата. Это сертификаты Головного УЦ Минкомсвязи и Минцифры. От них, при наличии интернета, должна построится цепочка доверия у любого квалифицированного сертификата.

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Локальный компьютер (если такой выбор есть) – Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок.

Если этого недостаточно, обратитесь в УЦ, выдавший вам сертификат, за сертификатом самого УЦ.

Полученный от УЦ сертификат является промежуточным в цепочке Минкомсвязи -> УЦ -> вы, поэтому при его установке выбирайте хранилище “Промежуточные центры сертификации”.

Важно: Если вы создаете CAdES-T (доверенное время) или CAdES-XLongType 1 (доверенное время и доказательства подлинности), ошибка цепочки может возникать если нет доверия к сертификату оператора TSP службы. В этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ, предоставляющего службу TSP.

При создании подписи появляется окно с ошибкой “Не удается найти сертификат и закрытый ключ для расшифровки. (0x8009200B)”, в информации о сесртификате отображается “нет привязки к закрытому ключу”

Выполните привязку сертификата к закрытому ключу.

Важно: На наших демо-страницах подпись будет создана даже если привязки к ЗК нет. При этом сертификат должен находиться в контейнере. Сообщение “нет привязки к закрытому ключу” в данном случае будет носить информационный характер. Однако для обеспечения совместимости со сторонними площадками мы рекомендуем выполнять привязку сертификата к закрытому ключу.

Подпись создается, но также отображается статус “ошибка при проверке цепочки сертификатов”.

Это значит, что нет доступа к спискам отозванных сертификатов.

Причина ошибки – истёк срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2. 0 и/или Криптопро OCSP Client 2.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP.

Для создания XLT1 должны быть действующими лицензии на: КриптоПро CSP, КриптоПро TSP Client 2. 0, КриптоПро OCSP Client 2

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Чтобы активировать имеющуюся лицензию:

– откройте Пуск -> Все программы -> КРИПТО-ПРО -> Управление лицензиями КриптоПро PKI

– введите в поле информацию о лицензии и нажмите OK чтобы сохранить её.

Отказано в доступе (0x80090010)

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск -> Все программы -> КРИПТО-ПРО -> Крипто-Про CSP. Перейдите на вкладку Сервис. Нажмите кнопку “Протестировать”, выберите контейнер с закрытым ключом кнопкой “Обзор” или “По сертификату” и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3. 9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

В процессе управления ключами УЦ имеет возможность отзыва выпущенных им сертификатов, что необходимо для досрочного прекращения их действия, например, в случае компрометации ключа. Процедура проверки ЭЦП предусматривает помимо подтверждения ее математической корректности еще и построение, и проверку цепочки сертификатов до доверенного УЦ, а также проверку статусов сертификатов в цепочке.

Таким образом, проверка статусов сертификатов важна для приложений, использующих ИОК, поскольку, например, принятие к обработке подписанного ЭЦП документа, соответствующий сертификат ключа подписи которого аннулирован, может быть впоследствии оспорено и привести к финансовым потерям.

В ОС Microsoft Windows встроена поддержка технологии ИОК. Многие приложения, работающие под управлением этих ОС, используют интерфейс CryptoAPI для осуществления функций криптографической защиты информации. Функции CryptoAPI используют, например, следующие приложения: Internet Explorer, Outlook Express, Outlook, Internet Information Server и др.

По умолчанию CryptoAPI осуществляет проверку статусов сертификатов с использованием СОС (CRL). СОС представляет собой список аннулированных или приостановленных сертификатов, издаваемый периодически – например, раз в неделю. СОС не отражает информацию о статусах в реальном времени, а также имеет ряд других недостатков, которых лишён протокол OCSP – протокол получения статуса сертификата в реальном времени.

Архитектура CryptoAPI предоставляет возможность подключения внешнего модуля проверки статуса сертификата – Revocation Provider.

КриптоПро Revocation Provider предназначен для встраивания проверки статусов сертификатов открытых ключей в режиме реального времени по протоколу OCSP в ОС Windows.

КриптоПро Revocation Provider, будучи установлен в системе, встраивается в CryptoAPI и тем самым обеспечивает проверку статусов сертификатов во всех приложениях по протоколу OCSP, причём менять что-либо в самих приложениях не требуется. Revocation Provider вызывается автоматически каждый раз, когда приложение осуществляет действия с сертификатом. Проверка сертификата в реальном времени по протоколу OCSP обеспечивает большую безопасность по сравнению с СОС.

Схема встраивания Revocation Provider в ОС представлена на рисунке.

Чтобы обеспечить использование протокола OCSP для проверки статусов сертификатов, используемых в конкретной информационной системе, необходимо, чтобы в данной системе работал сервер OCSP.

В качестве сервера OCSP для КриптоПро Revocation Provider можно использовать КриптоПро OCSP Server.

КриптоПро Revocation Provider функционирует в операционных системах Microsoft Windows, как англоязычных, так и локализованных.

КриптоПро Revocation Provider:

- Встраивает проверку статуса сертификатов по протоколу OCSP во все приложения операционной системы.

- Не требует модификации приложений для использования своих возможностей.

- Уменьшает риск стать жертвой мошенничества или понести ответственность.

- Совместим с серверными приложениями.

- Автоматически проверяет статусы сертификатов OCSP-серверов.

- Поддерживает расширение . Если такое расширение присутствует в сертификате сервера, то статус этого сертификата не проверяется.

- Автоматически проверяет, уполномочен ли OCSP-сервер Удостоверяющим Центром, издавшим проверяемый сертификат, выдавать информацию о статусе данного сертификата.

- Настраивается через групповые политики.

- Даёт возможность настройки доверия к конкретным OCSP-серверам.

- При невозможности проверки сертификата по протоколу OCSP передаёт его в Microsoft Revocation Provider, который проводит проверку по СОС.

- Может осуществлять соединения по защищённому протоколу TLS (SSL).

- Устанавливается с помощью Windows Installer.

Как вызывается Revocation Provider

Будучи установленным в системе, Revocation Provider вызывается для проверки сертификата(ов) при каждом вызове функции CryptoAPI CertVerifyRevocation. Фактически, все параметры этой функции передаются без изменений в Revocation Provider. Помимо непосредственного вызова, эта функция, а значит и Revocation Provider, вызывается неявно внутри функций CertGetCertificateChain и WinVerifyTrust.

Как работает Revocation Provider

Когда приложение, работающее с CryptoAPI, вызывает функцию проверки статуса сертификата, в Revocation Provider передаётся этот сертификат вместе с рядом дополнительных параметров.

Revocation Provider, получив на проверку сертификат, создаёт OCSP-запрос на данный сертификат и обращается к одной или нескольким службам OCSP с этим запросом. При получении OCSP-ответа, осуществляет его проверку. Если ответ проходит проверку и содержит статус сертификата good или revoked, в отличие от unknown (см. RFC2560), то на этом проверка заканчивается и полученный статус возвращается приложению. Если же ответ содержит статус unknown или не проходит проверку, то происходит обращение по следующему адресу.

Очерёдность обращения к службам OCSP определяется следующим образом:

- По расширению AIA (AuthorityInformationAccess) в сертификате. Среди различных точек AIA выбирает те, к которым указан метод доступа по протоколу OCSP, обращения к ним происходят по очереди их расположения в сертификате.

- Если ни по одному из адресов OCSP-серверов, указанных в расширении AIA сертификата, не удаётся получить удовлетворяющий этим условиям ответ, или если таких адресов в сертификате не указано, то Revocation Provider пробует обратиться за статусом к OCSP-серверу, адрес которого задан групповой политикой, если она определена.

Если на предыдущих шагах не удаётся получить удовлетворяющем описанным условиям ответ, то сертификат передаётся на проверку в Microsoft Revocation Provider, входящий в состав ОС Windows. Microsoft Revocation Provider осуществляет проверку данного сертификата с использованием СОС. Полученный статус сертификата возвращается приложению.

КриптоПро Revocation Provider использует сертифицированное ФСБ России средство криптографической защиты КриптоПро CSP.

Как скопировать сертификат в реестр КриптоПРО

CryptoPRo позволяет производить установку с копирование закрытого ключа (сертификата) в реестр Windows.

Хочу вас сразу предупредить, что с точки зрения безопасности, это очень не надежно и ваши закрытые ключи могут быть похищены, если вы не организовываете надлежащий уровень безопасности

И так, у меня есть USB токен SafeNet, на который я выпустил тестовую ЭЦП, ее я буду переносить вместе с закрытым ключом в реестр Windows. Открываем утилиту CryptoPRO с правами администратора.

Переходите на вкладку “Сервис” и нажимаете “скопировать”

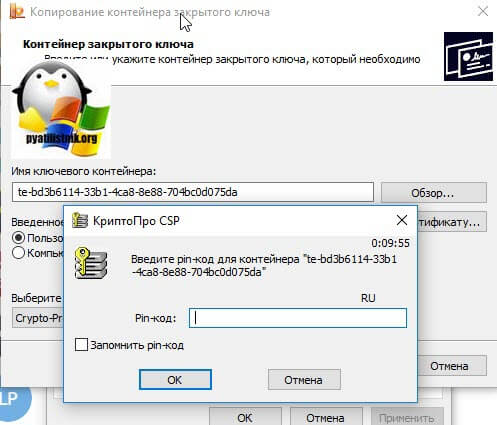

У вас откроется окно “Контейнер закрытого ключа”, тут вам нужно нажать кнопку “Обзор”, что бы выбрать ваш сертификат, который вы хотите скопировать в реестр.

В итоге у вас в поле “Имя ключевого контейнера” отобразиться абракадабровое имя.

Нажимаем далее.

У вас появится окно с вводом пин-кода от вашего USB токена.

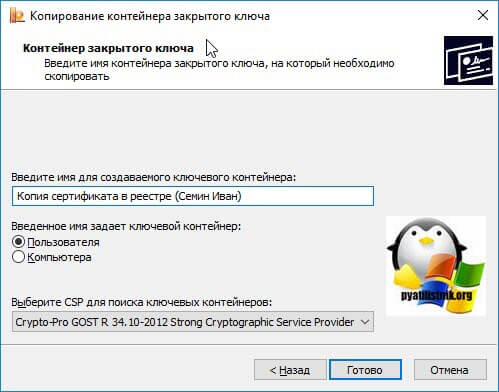

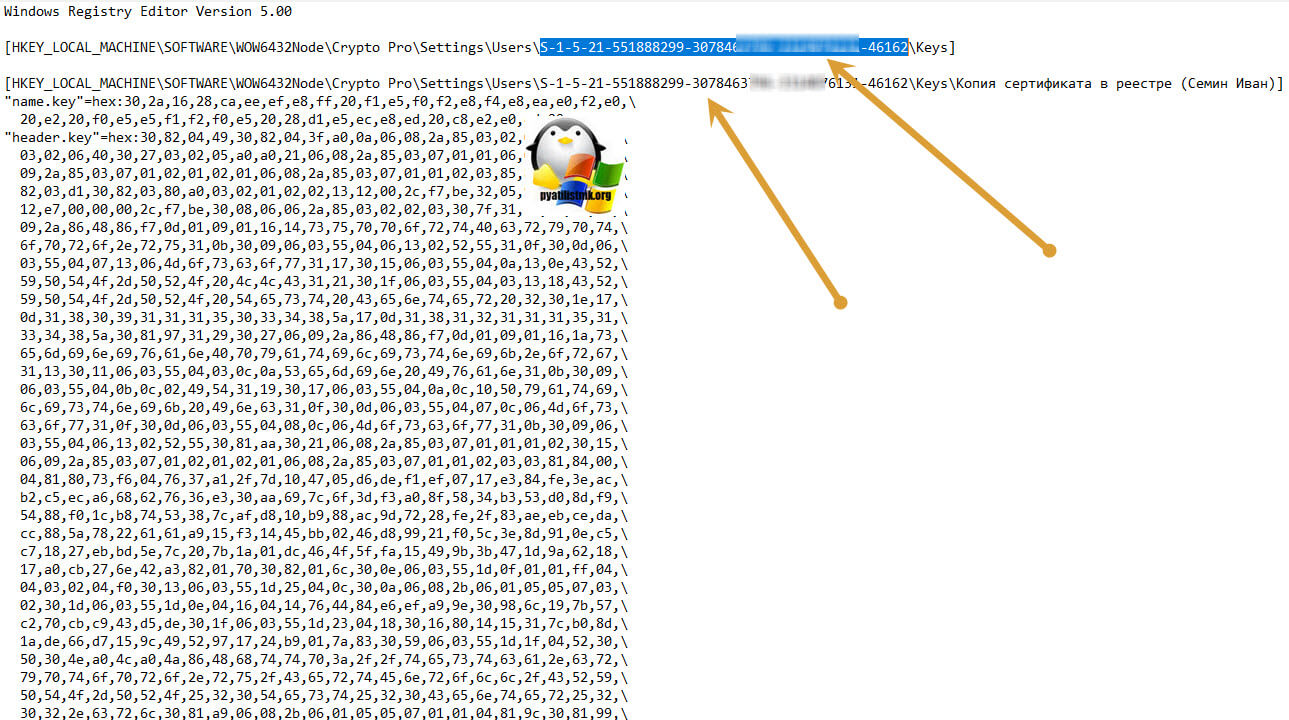

Теперь вам необходимо задать имя для копируемого сертификата в реестр Windows, КриптоПРО благо, это позволяет. Я назвал его “Копия сертификата в реестре (Семин Иван)”

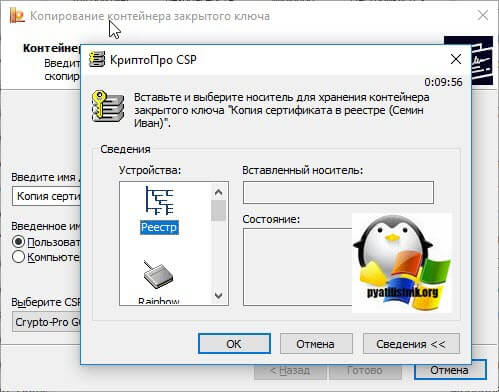

Теперь вам необходимо положить сертификаты КриптоПРО в реестр, для этого выбираем соответствующий пункт и нажимаем “Ок”.

На следующем шаге вам предложат установить новый пароль на ваш контейнер с закрытым ключом, советую установить его и желательно посложнее.

Как скопировать эцп из реестра на флешку

Предположим, что у вас стоит задача скопировать контейнер из реестра, так как он уже там, то он экспортируемый, для этого открываем криптопро, “Сервис-Скопировать”

Выбираете “Обзор” и ваш сертификат из реестра.

Задаете ему новое имя, удобное для себя.

После чего вас попросят указать флешку, на которую вы будите копировать контейнер с закрытым ключом из реестра.

Обязательно задайте новый пароль.

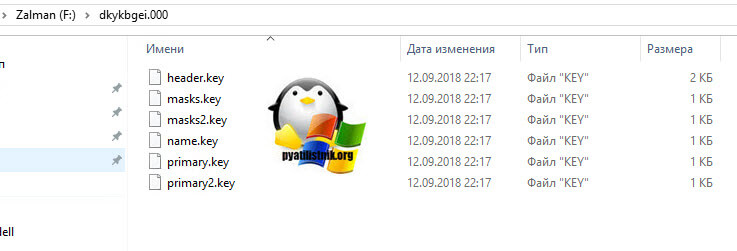

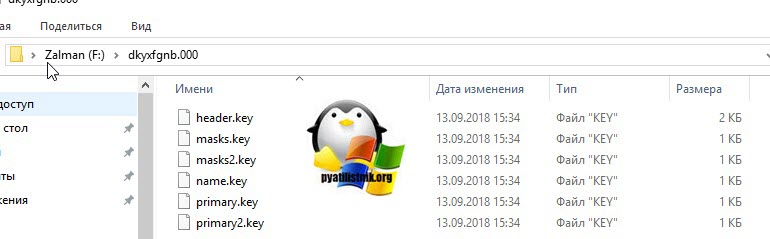

Ну и собственно теперь открывайте вашу флешку и лицезрейте перенесенный на него контейнер, он будет состоять из файликов с форматом key.

Как видите КриптоПРО, это конвейер, который позволяет легко скопировать сертификат из реестра на флешку или даже дискету, если они еще используются.

Где хранится закрытый ключ в реестре Windows

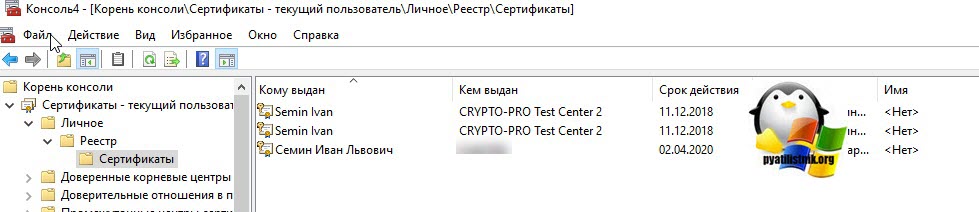

После процедуры добавления сертификата в реестр КриптоПРО, я бы хотел показать, где вы все это дело можете посмотреть. Ранее я вам рассказывал, о том как добавить оснастку сертификаты. Нас будет интересовать раздел “Сертификаты пользователя – Личное”.

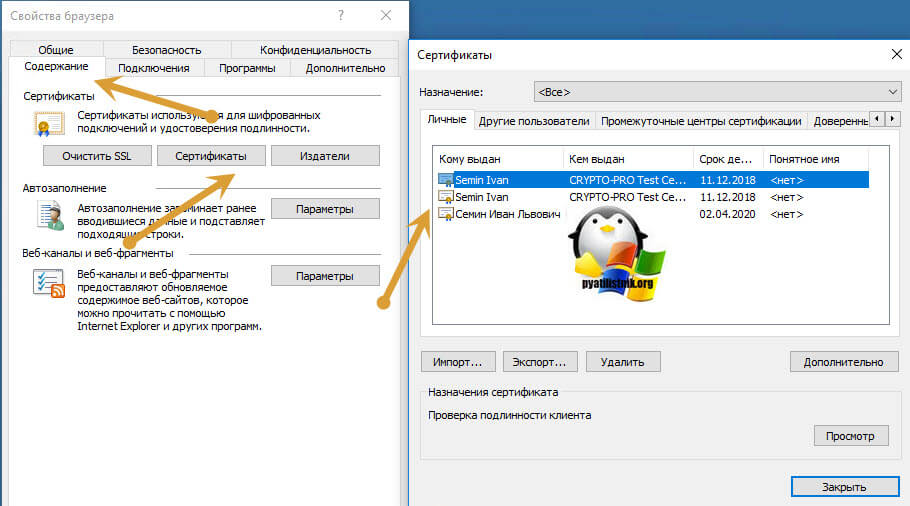

Либо вы можете зайти в свойства Internet Explorer на вкладку “Содержание’. Потом перейти в пункт “Сертификаты”, где у вас будут отображаться все ваши SSL сертификаты, и те, что КриптоПРО скопировал в реестр операционной системы.

Если нужно найти ветку реестра с закрытым ключом, то я вам приводил уже пример в статье, когда я переносил ЭЦП с компьютера на компьютер.

Про копирование ЭЦП с закрытыми ключами мы разобрали, теперь ситуация обратная.

Генерация тестового сертификата

Как я и писал выше вы много, где сможете его применять, я когда знакомился с миром сертификатов и электронных подписей, то использовал тестовые ЭЦП от КриптоПРО для проверки правильности настройки программного обеспечения для работы на электронных, торговых площадках. Чтобы сгенерировать тестовый электронный сертификат, компания КриптоПРО предоставила вам специальный удостоверяющий, виртуальный центр, которым мы и воспользуемся. Переходим по ссылке:

В самом низу у вас будет ссылка на пункт “Сформировать ключи и отправить запрос на сертификат”.

Я вам советую этот сайт открывать в Internet Explore, меньше будет глюков. Как открыть Internet Explore в Windows 10, читайте по ссылке слева

Если же вы хотите использовать другой браузер, то установите КриптоПро ЭЦП Browser plug-in.

Когда нужно копировать сертификаты КриптоПРО в реестр

Существует ряд задач, когда удобно иметь вашу ЭЦП подпись в реестре Windows:

При тестировании настроенного окружения для торговых площадок, для входа на которые используется ЭЦП подпись. Когда у вас виртуальная инфраструктура и нет возможности, произвести проброс USB устройств по локальной сети 3. Ситуации, когда КриптоПРО не видит USB токена 4. Ситуации, когда USB ключей очень много и нужно работать одновременно с 5-ю и более ключами, примером может служить программа по сдачи отчетности СБИС

Перенос сертификатов из реестра без КриптоПРО

Существуют методы экспортировать закрытый ключ и без изспользования утилиты КриптоПРО. Представим себе ситуацию, что у вас на него кончилась лицензия и вы не успели ее купить. Вам нужно сдать отчетность в СБИС. Вы развернули CryptoPRO на другом компьютере, так как он позволяет 3 месяца бесплатного использования, осталось для СБИС выполнить перенос сертификатов, которые у вас в реестре Windows.

У нас два варианта:

- Использование оснастки mmc-Сертификаты пользователя.

- Использование Internet Explore

Как открыть оснастку сертификаты я уже подробно рассказывал, посмотрите. Откройте там контейнер “Личное – Сертификаты”. Если у вас в контейнере не один сертификат с одинаковым именем, такое может быть, то откройте сертификат в оснастке mmc и в КриптоПРО и сравните серийные номера сертификата.

В Internet Explore, откройте “Свойства браузера – Содержание – Сертификаты”

Теперь нам необходимо его экспортировать, в оснастке “Сертификаты”, через правый клик, это можно сделать, в Internet Explorer, сразу видно кнопку, экспорт.

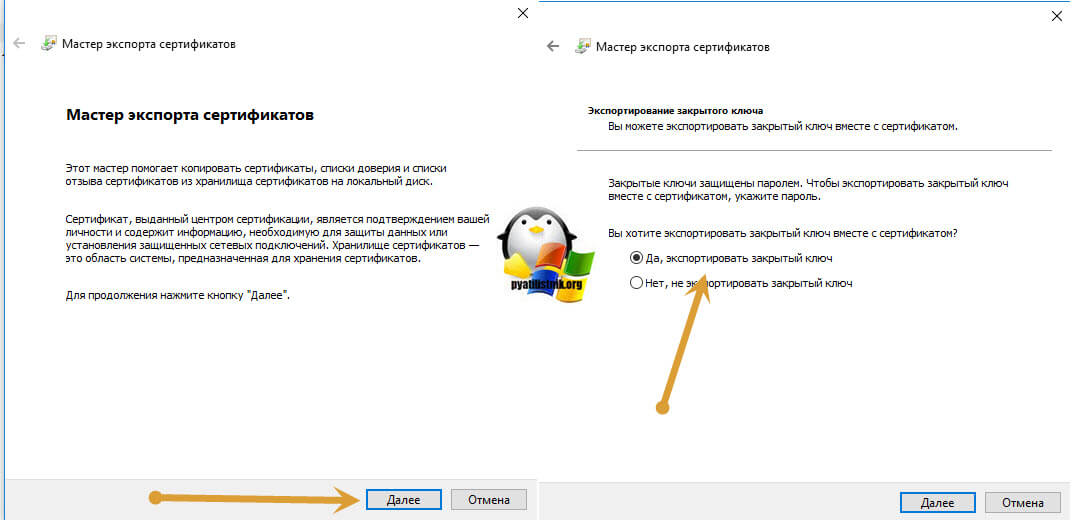

У вас откроется мастер переноса сертификатов, на первом шаге, просто нажимаем далее. После чего вас спросят, что вы хотите экспортировать, выбираем пункт “да, экспортировать закрытый ключ вместе с сертификатом”

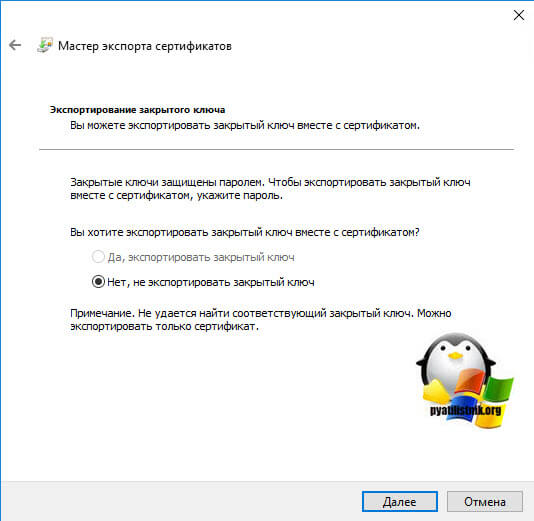

Если ваш закрытый ключ запрещено экспортировать, то эта кнопка будет не активна, и можете сразу закрывать данный метод и переходить к следующему.

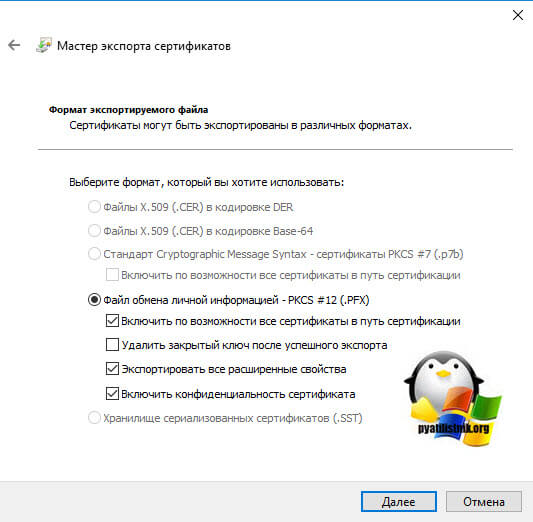

Следующим этапом в мастере экспорта сертификатов, вам необходимо выбрать формат выгрузки, это будет PFX архив.

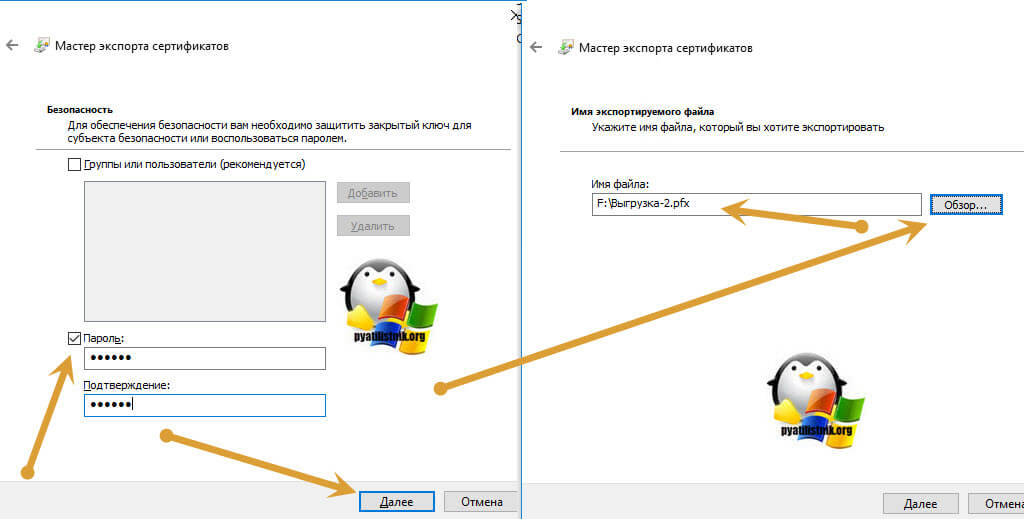

Далее вы задаете обязательно пароль и указываете имя и место, где будите сохранять ваш переносимый контейнер с зарытым ключом в формате pfx.

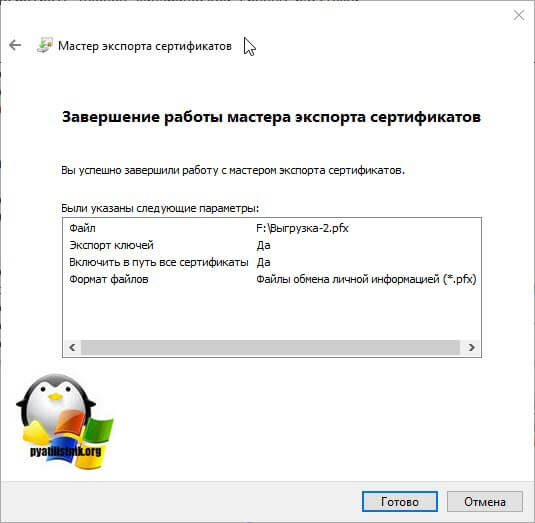

Мастер экспорта сертификатов, выведет вам сводные данные, нажимаем “Готово”.

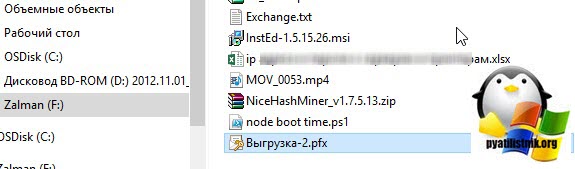

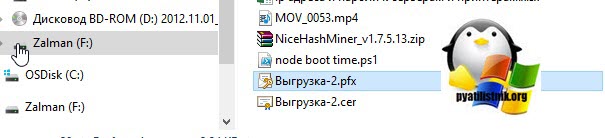

Отрываем локацию, куда вы его выгрузили, и найдите свой pfx архив.

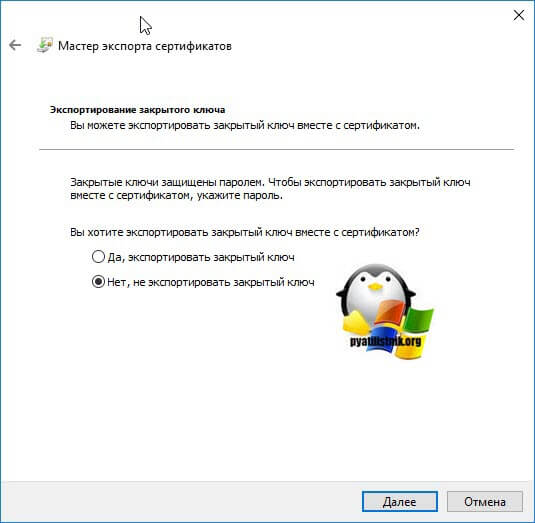

Теперь вам нужно еще выгрузить открытый ключ в формате cer, для этого так же зайдите в мастер экспорта, но на этот раз выберите “Нет, не экспортировать закрытый ключ”.

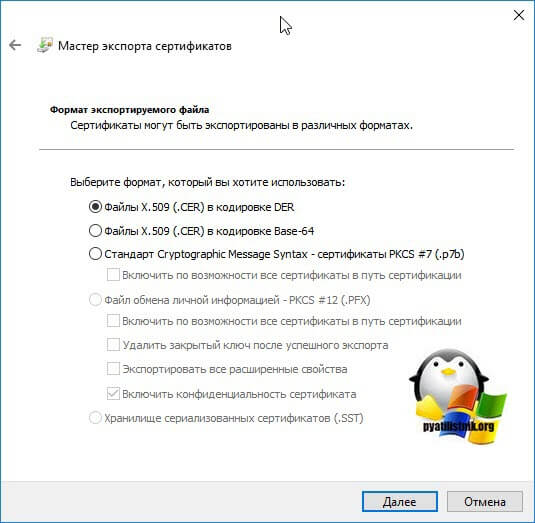

Выберите формат файла “X. 509 (. CER) в кодировке DEP”, задайте ему имя и место сохранения. На выходе у вас появятся два файла.

Одни открытый ключ в формате cer и закрытый ключ в формате pfx. Этого набора вам будет достаточно, чтобы перенести сертификаты СБИС, Контура и остальных программ на другой компьютер.

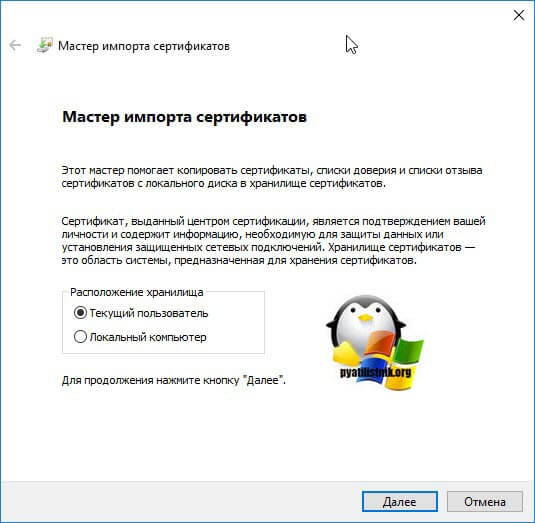

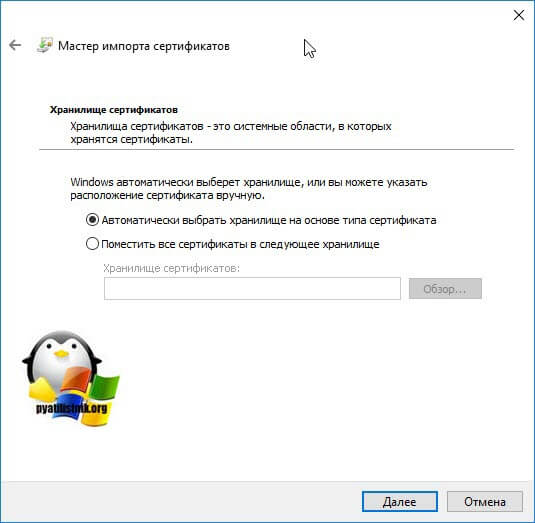

Теперь перенесите эти файлы на другое рабочее место и просто запустите, через простой двойной клик. У вас откроется мастер импорта сертификатов, на первом окне выберите нужное вам хранилище, я в своем примере оставлю “Текущий пользователь”.

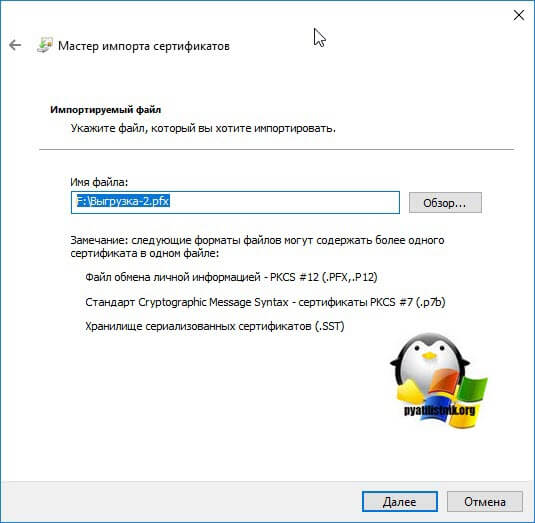

На втором шаге проверяем импортируемый сертификат.

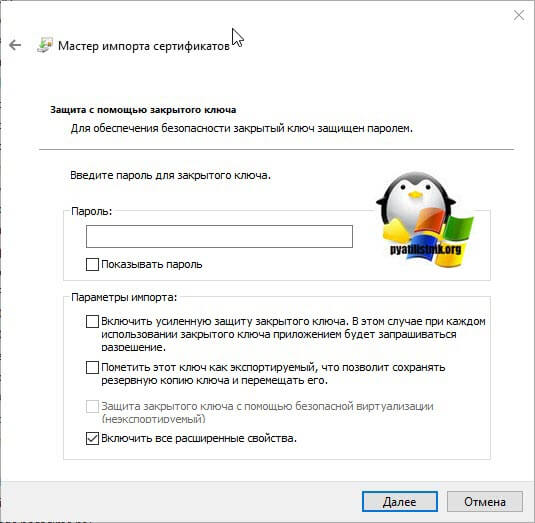

Указываем пароль, который задавали при выгрузке.

Оставляем автоматический выбор хранилища на основе типа сертификатов.

Готово. Со вторым файлом то же самое. После чего у вас будут перенесены нужные вам ключи и сам сертификат, можно работать.

Как видите предпосылок и вариантов переноса сертификатов из реестра на другой компьютер, предостаточно.

Какие есть варианты по копированию контейнеров закрытых ключей?

- Если мы создаем единый терминал (Виртуальную машину), на которой будут коллективно работать пользователи, то можно произвести конвертирование физической тачки в виртуальную машину

- Если будет просто замена жесткого диска, то можно произвести его клонирование или перенос системы на SSD с помощью специальных утилит

- Можно воспользоваться утилитой КриптоПРО

- Воспользоваться экспортом из реестра Windows.

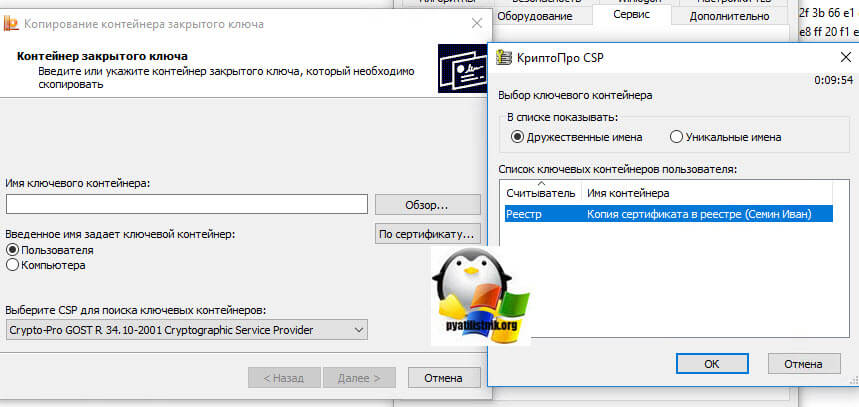

Копирование закрытого ключа из КриптоПро

Это самый простой способ, и будет актуальным при небольшом количестве контейнеров с закрытыми ключами. Чтобы выполнить перенос сертификатов из реестра, откройте ваш КриптоПРО, вкладка “Сервис”, нажимаем кнопку “Сервис”, далее через кнопку “Обзор”, откройте “Выбор ключевого контейнера” и укажите, какой сертификат вы будите переносить. В моем примере это контейнер “Копия сертификата в реестре (Семин Иван)”.

Нажимаем “Далее”, вас попросят задать новое имя контейнера с закрытым ключом, введите понятное для себя, для удобства.

У вас откроется окно с выбором носителей, вы можете выбрать либо токен, либо флешку для переноса на другое место. У меня это внешний жесткий диск Z:.

Задаем обязательно пароль, с точки зрения безопасности, так как файлы в таком виде просто скомпрометировать.

Все, на выходе я получил папку со случайным названием и набором ключей в формате key.

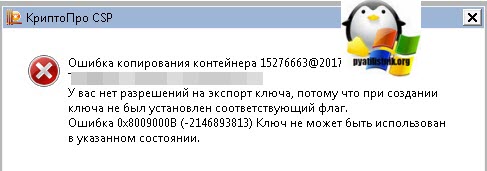

Если вы пытаетесь копировать сертификат с токена, то в ряде случаев у вас может появиться ошибка: Ошибка копирования контейнера. У вас нет разрешений на экспорт ключа, потому что при создании ключа не был установлен соответствующий флаг. Ошибка 0x8009000B (-2146893813) Ключ не может быть использован в указанном состоянии.

Связана такая ситуация, что в целях псевдобезопасности, удостоверяющие центры выпускают закрытые ключи без возможности экспорта, и таким образом увеличивают свою прибыль, так как в случае утери или поломки токена, вам придется его перевыпускать, а так как экспорт запрещен, то бэкапа вы сделать не сможете.

Если вы получили ошибку копирования контейнера. У вас нет разрешений на экспорт ключа, то метод с КРиптоПРО вам не поможет

Установка закрытого ключа в реестр

Теперь когда ваш закрытый ключ находится в реестре, давайте установим личный сертификат. Для этого откройте на вкладке “Сервис” кнопку “Посмотреть сертификат в контейнере”

Далее в окне “онтейнер закрытого ключа” нажмите кнопку “Обзор”.

И выберите сертификат из реестра, он будет с тем именем, что вы ему задавали.

После чего производится установка закрытого ключа в реестр, через соответствующую кнопку.

Видим, что сертификат был установлен в хранилище “Личные” текущего пользователя. Как видите, было очень просто скопировать закрытый ключ в реестр операционной системы.

Перенос сертификатов в виде пошаговой инструкции

Первые два пункта я описывать тут не стану, так как я уже это подробно рассказывал, посмотрите по ссылкам. Я расскажу, об остальных методах и начнем мы с классического КриптоПРО.

Данный метод подойдет для тех ситуаций, когда у вас один или 2 сертификата (ЭЦП). Если же их несколько десятков, а это не такая уж и редкость, то такой путь вам не подходит, и там придется выбирать 4-й метод.

Важное замечание. Я буду переносить контейнеры закрытого ключа, которые хранятся в реестре. Если вы храните их только на токене, то переносить контейнеры вам не надо, только сертификаты

Установка КриптоПро ЭЦП Browser plug-in.

Сама инсталляция плагина, очень простая, скачиваем его и запускаем.

Для запуска нажмите “Выполнить”

Далее у вас появится окно с уведомлением, что будет произведена установка КриптоПро ЭЦП Browser plug-in, соглашаемся.

После инсталляции утилиты, вам нужно будет обязательно перезапустить ваш браузер.

Открыв ваш браузер, вы увидите предупредительный значок, нажмите на него.

В открывшемся окне нажмите “Включить расширение”

Не забудьте установить КриптоПРО CSP на компьютер, где будет генерироваться сертификат

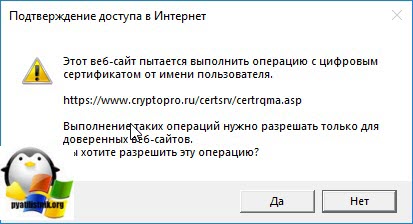

Теперь у нас все готово. Нажимаем “Сформировать ключи и отправить запрос на сертификат”. Согласитесь с выполнением операции.

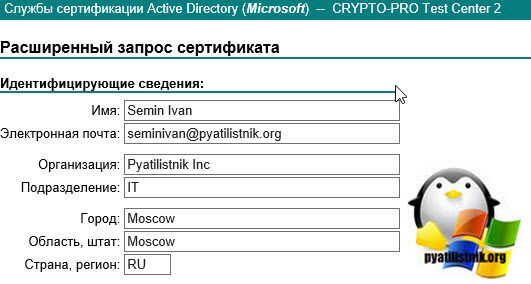

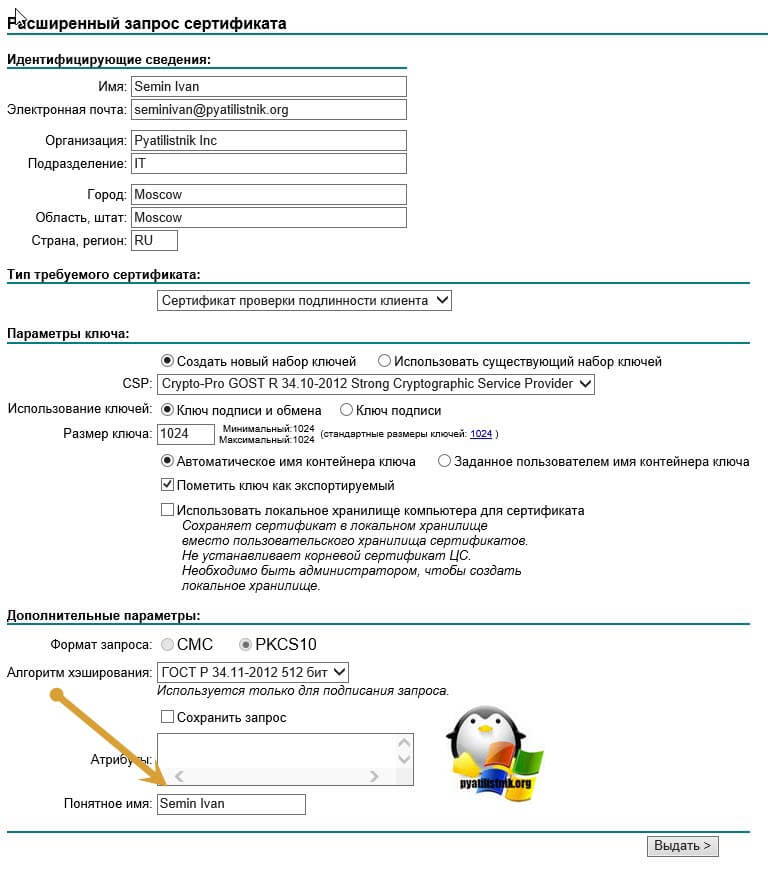

У вас откроется форма расширенного запроса сертификата. Вначале заполним раздел “Идентифицирующие сведения”. В него входят пункты:

- Имя

- Электронная почта

- Организация

- Подразделение

- Город

- Область

- Страна

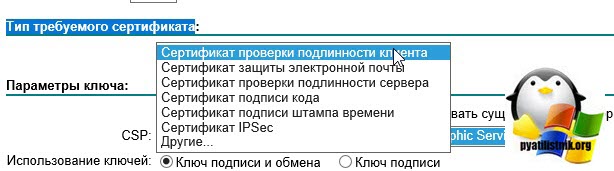

Далее вам нужно указать тип требуемого сертификата. В двух словах, это область применения ЭЦП:

- Сертификат проверки подлинности клиента (самый распространенный вариант, по сути для подтверждения, что вы это вы)

- Сертификат защиты электронной почты

- Сертификат подписи кода

- Сертификат подписи штампа времени

- Сертификат IPSec, для VPN тунелей.

- Другие, для специальных OID

Я оставляю “Сертификат проверки подлинности клиента”.

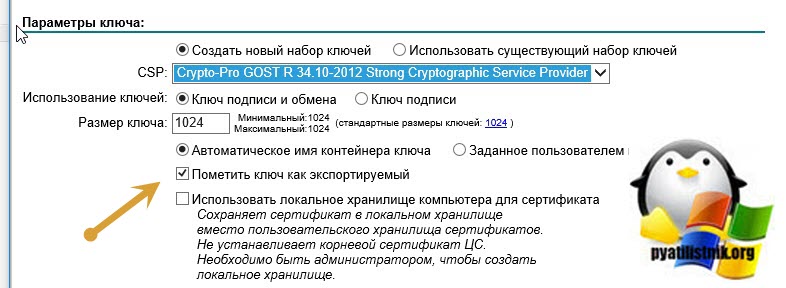

Далее вы задаете параметры ключа, указываете, что будет создан новый набор ключей, указываете гост CSP, от него зависит минимальная длина ключа. Обязательно пометьте ключ как экспортируемый, чтобы вы его могли при желании выгружать в реестр или копировать на флешку.

Для удобства еще можете заполнить поле “Понятное имя”, для быстрой идентификации вашей тестовой ЭЦП от КриптоПРО. Нажимаем выдать тестовый сертификат.

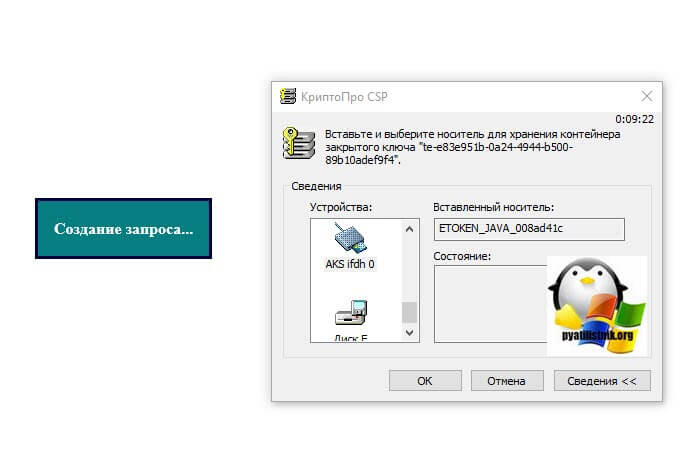

У вас появится запрос на создание, в котором вам необходимо указать устройство, на которое вы будите записывать тестовый сертификат КриптоПРО, в моем случае это е-токен.

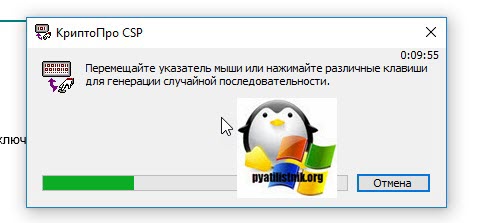

Как только вы выбрали нужное устройство появится окно с генерацией случайной последовательности, в этот момент вам необходимо нажмить любые клавиши или водить мышкой, это защита от ботов.

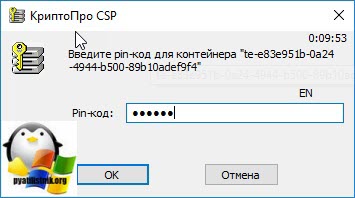

Все наш контейнер КриптоПРО сформирован и для его записи введите пин-код.

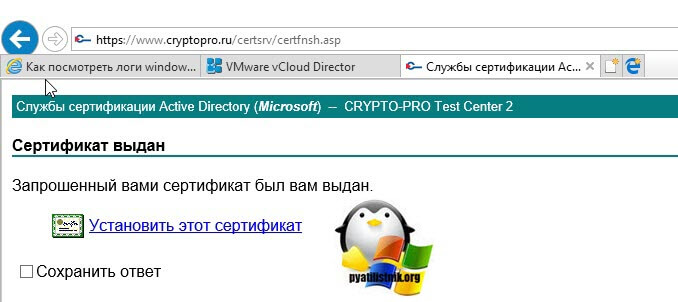

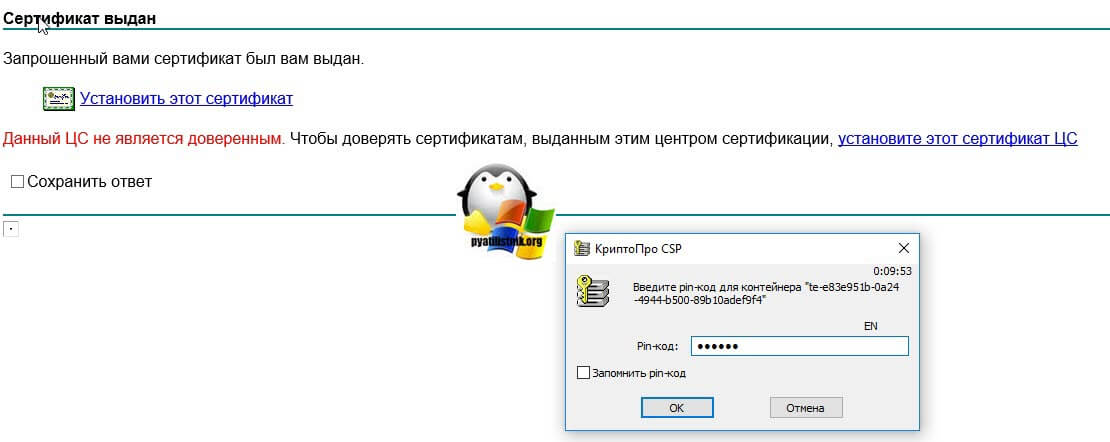

Вам сообщат, что запрошенный вами сертификат был вам выдан, нажимаем “Установить этот сертификат”.

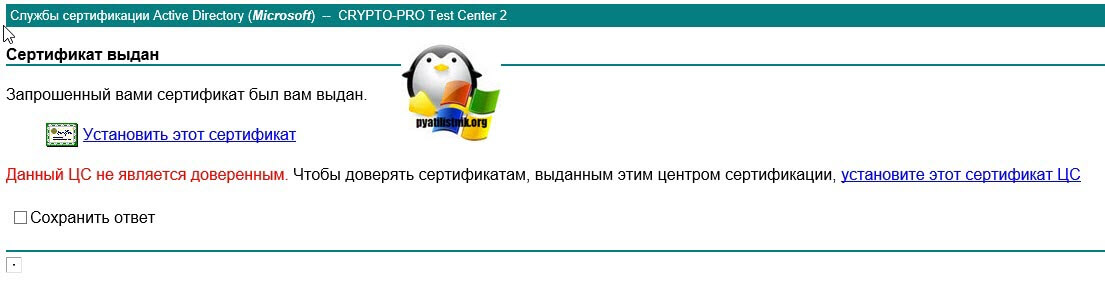

Если у вас еще не установленны корневые сертификаты данного центра сертификации, то вы получите вот такую ошибку:

Данный ЦС не является доверенным

Для ее устранения нажмите на ссылку “установите этот сертификат ЦС”

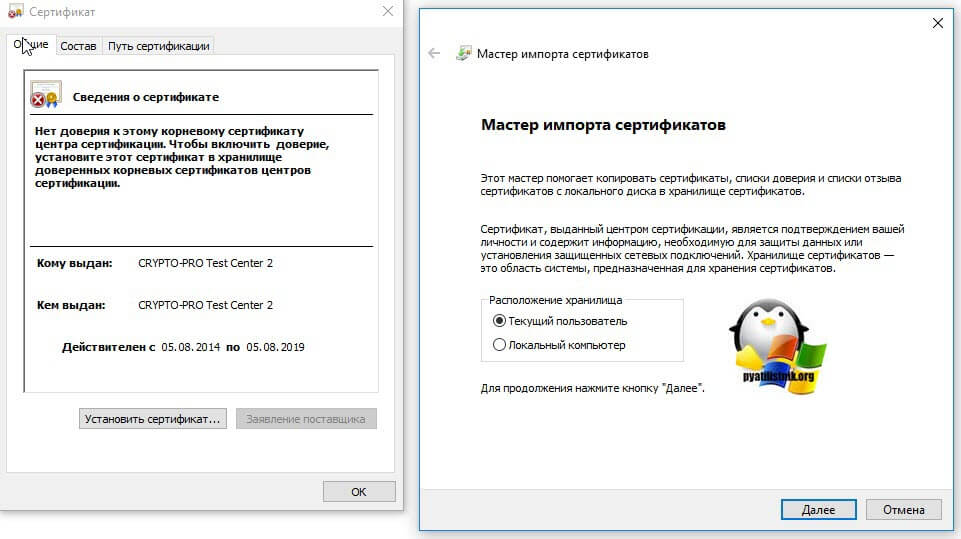

У вас начнется его скачивание.

Запускаем его, как видите в левом верхнем углу красный значок, чтобы его убрать нажмите “Установить сертификат”, оставьте для пользователя.

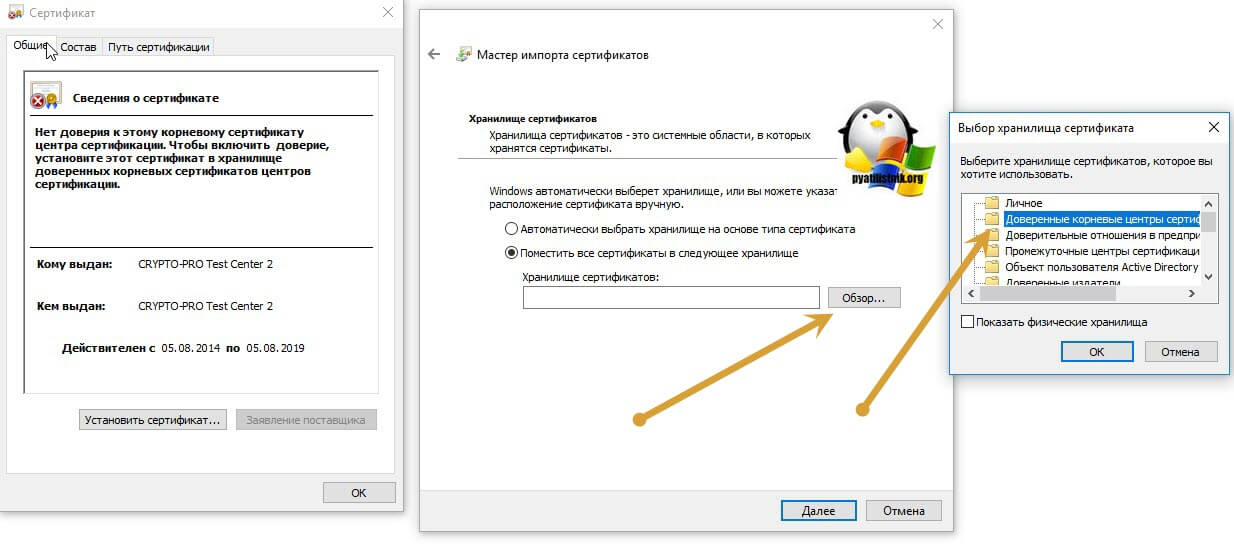

Далее выбираем пункт “Поместить все сертификаты в следующее хранилище” и через кнопку обзор указываете контейнер “Доверенные корневые центры сертификации”. Далее ок.

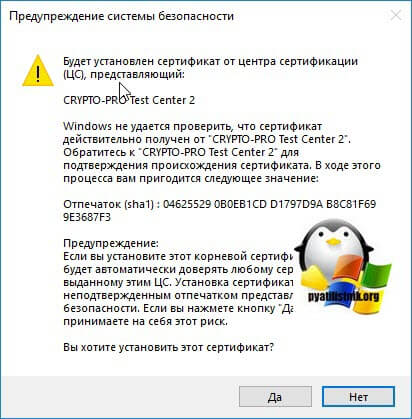

На последнем этапе у вас выскочит окно с предупреждением, о подтверждении установки сертификатов, нажимаем “Да”.

Открываем снова окно с выпуском тестового сертификата КриптоПРО и заново нажимаем “Установить сертификат”, в этот раз у вас вылезет окно с вводом вашего пин-кода от вашего носителя.

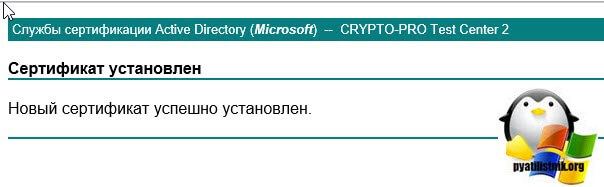

Если вы его ввели правильно, то увидите, что новый сертификат успешно установлен.

Теперь открывайте ваш КриптоПРО и посмотрите есть ли сертификат в контейнере. Как видите в контейнере есть наша ЭЦП.

Если посмотреть состав, то видим все наши заполненные поля. Вот так вот просто выпустить бесплатный, тестовый сертификат КриптоПРО, надеюсь было не сложно.

Массовый перенос ключей и сертификатов CryptoPro на другой компьютер

Выше описанные методы хороши, когда у вас один или 5 ключиков в реестре, а как быть если их десятки. Помню лет 5 назад, когда я еще был младшим администратором, то я очень часто устанавливал электронные цифровые подписи главбуху, так как она работала в СБИС++ и сдавала там постоянно отчетность по огромному количеству организаций, по типу рога и копыта. Держать кучу токенов было не вариант, и для таких вещей у нее все хранилось в реестре и копия сертификатов была на флешке в сейфе. Флешку потом потеряли, встал вопрос сделать резервную копию всего и плюс обновить систему, в виду нового компьютера, на операционной системе Windows 8. ЭЦП было штук 50, а так как я ценю свое время, то и искал методы, выполнить это быстрее, к счастью я его нашел.

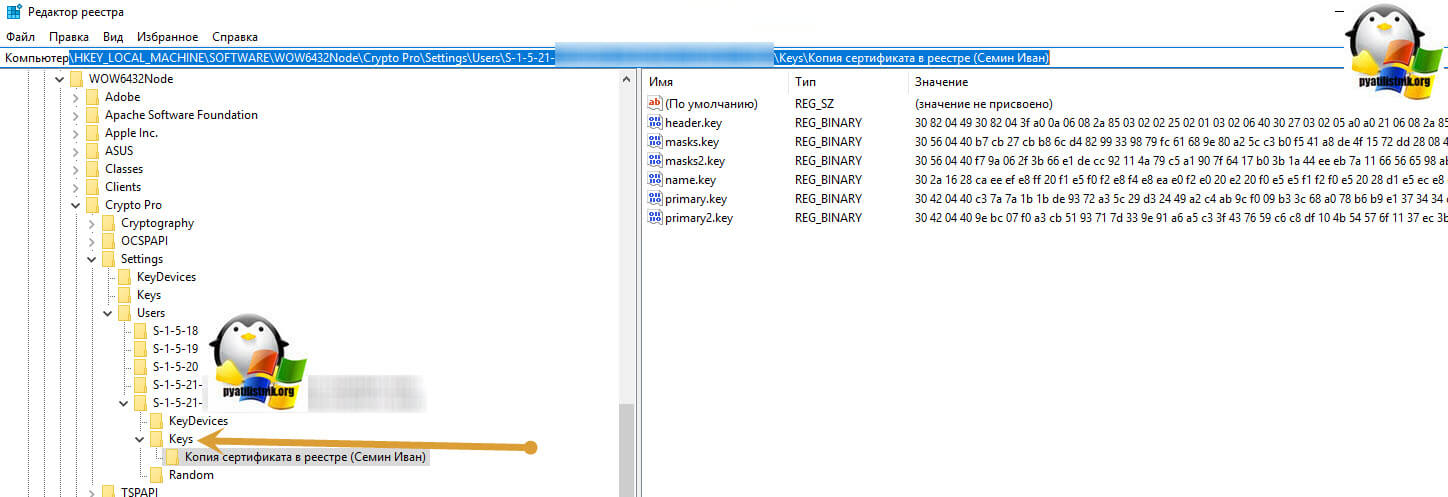

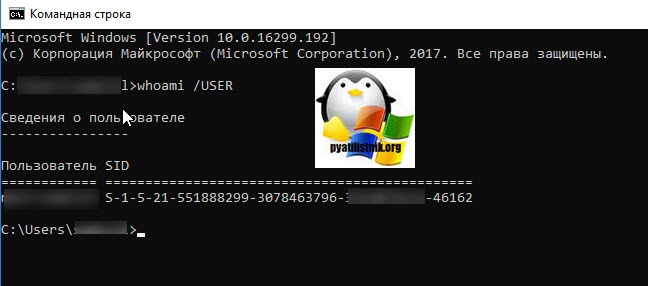

Заключался метод переноса сертификатов из реестра, в выгрузке веток и подмене SID значения, но обо всем по порядку. О том, как посмотреть SID пользователя и что это такое я рассказывал.

Открываете командную строку cmd и вводите команду:

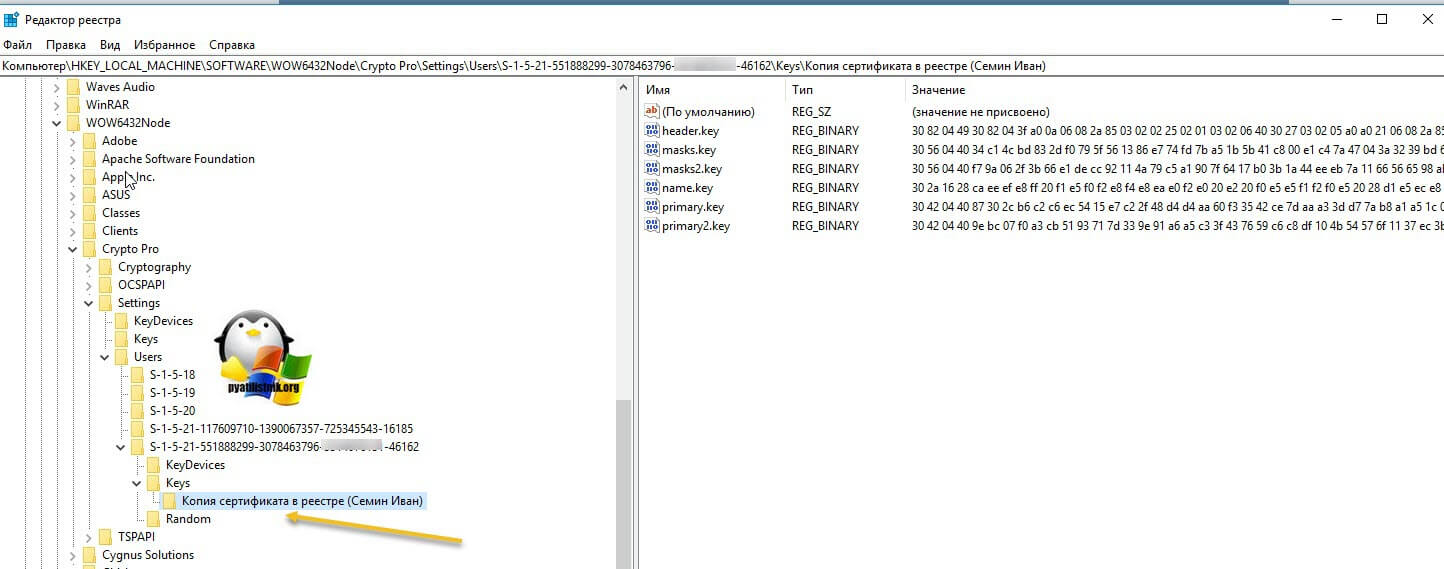

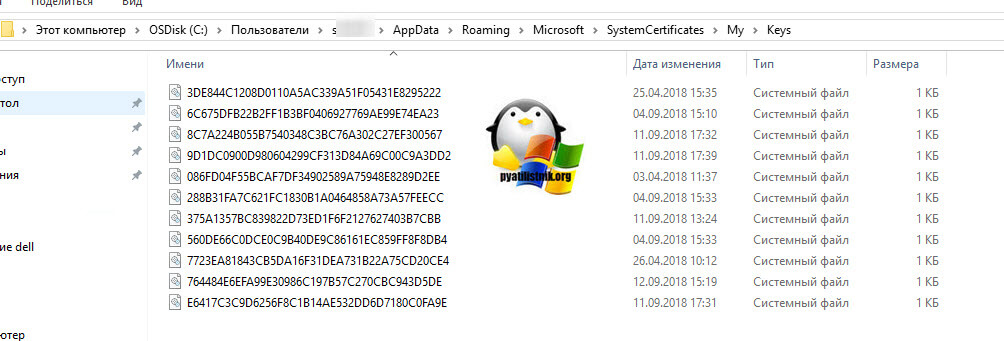

Вот это S-1-5-21-551888299-3078463796-888888888-46162 и есть SID, вашей учетной записи. Теперь когда вы его знаете, то вам нужно выгрузить ваши закрытые ключи из реестра Windows. Для этого откройте вот такую ветку:

В контейнере Keys, вы найдете все ваши закрытые ключи от ЭЦП. С правой стороны вы увидите файлы: * header. key * masks. key * masks2. key * name. key * primary. key * primary2. key

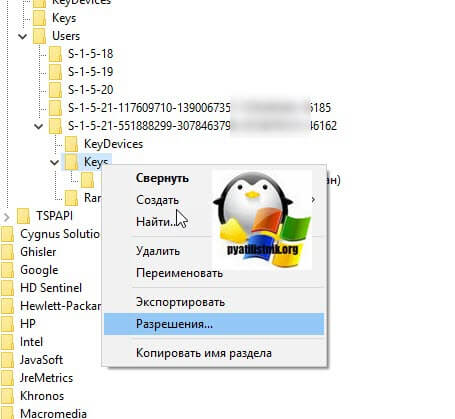

Щелкаем правым кликом по контейнеру Keys и экспортируем его.

Сохраняем нашу ветку реестра с контейнерами закрытых ключей. Далее нам нужно скопировать открытые ключи, которые лежат по пути:

Не забывайте только подставить своего пользователя, эта папка может быть скрытой, поэтому включите скрытые папки и файлы в вашей ОС. Все содержимое этой папки вам нужно перенести на другой компьютер, только уже в папку другого, нужного пользователя.

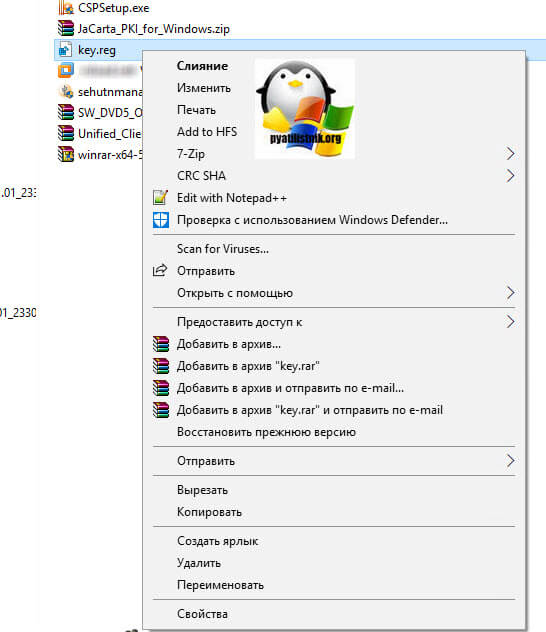

Как только вы поместили на новом компьютере папку Key, вы можете перенести реестровую выгрузку. Сохраненный файл в формате reg, вы должны открыть в любом текстовом редакторе.

Как я показывал выше, определите SID нового пользователя, скопируйте его полностью и замените им значение в файле reg, я отметил это стрелками.

SID начинается с S-1 и так далее

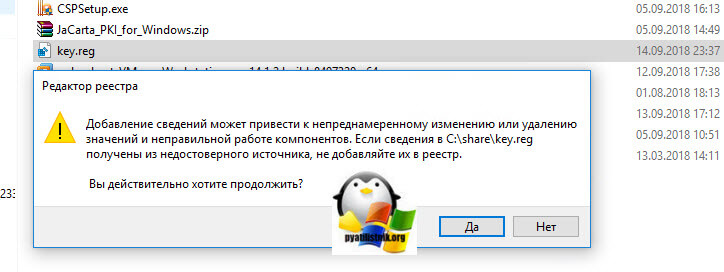

Все сохраняйте файл и запускайте его, у вас будет начат перенос сертификатов (закрытых ключей), подтверждаем действие.

Как видите импорт успешно завершен. Все теперь ваши закрытые и открытые ключи на месте и вы можете работать с вашими ЭЦП, и можно считать, что перенос сертификатов с одного компьютера на другой в массовом масштабе, осуществлен успешно. Если остались вопросы, то жду их в комментариях.

Когда нужно переносить сертификаты в другое место?

И так давайте рассмотрим по каким причинам у вас может появиться необходимость в копировании ваших ЭЦП в другое место.

- На текущем физическом компьютере начинает умирать жесткий диск или SSD накопитель (Как проверить жизненные показатели жесткого диска), очень частая история и жизненная, когда люди теряли все свои данные, из-за банальной жадности в покупке нового оборудования и элементарного незнания принципов резервного копирования.

- У вас производится модернизация оборудования, его улучшение и вам нужно перенести все сертификаты с закрытыми ключами на другую систему

- Вы создали отдельный сервер, в виде виртуальной машины, где будут находится все ваши сертификаты и с ними смогут работать все необходимые сотрудники, терминал для бухгалтерии. Простой пример СБИС, и когда у вас 10-20 организаций.