Всем привет, с вами Искандер Рустамов, младший системный администратор Cloud4Y. Сегодня мы будем покорять развертывание центра сертификации (ЦС).

Из-за сложной геополитической обстановки резко усилился процесс импортозамещения, появилась необходимость в выстраивании инфраструктуры на базе государственных требований к решениям в области информационной безопасности. Одним из таких решений является организация доступа клиентов к веб-ресурсам через портал nGate по защищённому TLS соединению с использованием шифрования по ГОСТ криптопровайдера «КриптоПро». Для этого необходим собственный центр сертификации.

В данной статье мы рассмотрим установку Standalone Center Authority на базе Windows Server 2019. Если вам будет интересно, могу описать процесс привязки нашего центра сертификации к порталу nGate (спойлер: на самом деле там нет ничего сложного).

- Вводные данные

- Implementation of CryptoPro CSP

- Implementation at the Crypto API 2. 0 Level

- Implementation at the CSP Level

- Using Com Interfaces

- Certificate Enrollment Control

- CAPICOM 2

- Certificate Services

- Using TLS Protocol in Application Software

- Sample Applications of Cryptographic Security Tools

- Проверка (добавлено 15. 2022)

- Процесс настройки

- Новости и статьи

- Как установить КриптоПро CSP

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Как установить КриптоПро CSP

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Как установить КриптоПро CSP

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Как установить КриптоПро CSP

- Шаг 1

- Шаг 2

- Шаг 3

- Шаг 4

- Шаг 5

- Поддержка КриптоПро различными платформамиПравить

- Настройка центра сертификации

- Настройка OCSP — сетевого ответчика (Online responder)

- Продукты КриптоПроПравить

- Средства криптографической защиты информацииПравить

- Инфраструктура открытых ключейПравить

- Защита от несанкционированного доступа с использованием КриптоПро CSPПравить

- Программы и утилитыПравить

- ПримечанияПравить

- Резюме

- Features

- Установка центра сертификации (Standalone CA Windows Server 2019)

- Настройка веб-сервера IIS

- КриптоПро

- Certificates

- Integration

- Portability

- Установка сетевого ответчика (Online responder)

- Отзыв сертификатов

- Формирование запроса на сертификат

- Подпись запроса

- Указание контактов

- Загрузка файлов

Вводные данные

КриптоПро NGate — это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

TLS-сервера доступа к веб-сайтам;

Сервера портального доступа;

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями российского законодательства по информационной безопасности.

Кроме того, NGate:

Снижает нагрузку по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач;

Исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния ПО веб-серверов на СКЗИ.

Implementation of CryptoPro CSP

The hierarchical architecture of the Cryptographic Functions in the Windows Operating System allows for the use of the Russian cryptographic algorithms implemented in CryptoPro CSP at all possible levels.

Implementation at the Crypto API 2. 0 Level

CryptoPro CSP can be used in application software (as can any other cryptoprovider supplied with the Windows operating system) using the Crypto API 2.0 interface, a detailed description of which is provided in the MSDN (Microsoft Developer Network) program documentation. In such cases the method for selecting the algorithm for the application software can be determined by the user’s/sender’s public-key-algorithm identifier which is contained in the X.509 certificate.

Implementation at the Crypto API 2.0 level provides the ability to use a wide range of functions which solve most problems related to the presentation (formats) of various cryptographic communications (signed, encrypted) by means of the presentation of public keys as digital certificates and by means of the storage and retrieval of certificates in various directories including LDAP.

The functions of CryptoPro CSP allow for the full implementation of presentation and exchange of data in compliance with international recommendations and the Public Key Infrastructure.

Implementation at the CSP Level

CryptoPro CSP can be used directly in an application program by loading the module using the Load Library function. With this in mind the package includes a Programmer’s Manual describing the various sets of functions and the test software. With this type of implementation only a limited set of low-level cryptographic functions corresponding to the Microsoft CSP interface are accessible to the software.

Using Com Interfaces

CryptoPro can be used with COM interfaces developed by Microsoft.

- CAPICOM 2.0

- Certificate Services

- Certificate Enrollment Control

Certificate Enrollment Control

The COM interface Certificate Enrollment Control (implemented in the file xenroll.dll) is designed for the use of a limited number of Crypto API 2.0 functions related to key generation, certificate requests and the processing of certificates received from the Certification Authority using the programming languages Visual Basic, C++, Java Script, VBScript and the development environment Delphi.

It is this interface that is used by the various Certification Authorities (Versign, Thawte, ect.) in the producing of user certificates on the Windows platform.

CAPICOM 2

CAPICOM (implemented in the file capicom.dll) offers the COM interface that uses the primary functions of CryptoAPI 2.0 . This component is an extension of the existing COM Certificate Enrollment Control interface (xenroll.dll) which is implemented by the client functions responsible for key generation, certificate requests and interchange with the certification authority.

With the release of this component the use of digital-signature generation and verification functions, functions responsible for the construction and verification of sequences of certificates and functions responsible for interaction with different directories (including the Active Directory) with Visual Basic, C++, JavaScript, VBScript and the development environment Delphi became possible. Using CAPICOM it is possible to implement the operation of the “thin” client within the browser Internet Explorer’s interface.

The component CAPICOM is freeware and is included as part of the Micrsoft Platform SDK Developer’s redistributable toolbox.

More detailed information on the CAPICOM interface is available on the server https://www.cryptopro.ru/products/csp/usage. The distributive for the interface and sample applications are available in the CD in the directory “\REDISTR\CAPICOM 2.0”

Certificate Services

Certificate Services include several COM interfaces which allow the user to alter the functionality of the Certification Authority built-in to the Windows Server operating system. Using these interfaces it is possible to:

- Process certificate requests from users.

- Alter the composition of X.509 addendums recorded in certificates issued by the authority.

- Determine additional means of publication (storage) of certificates issued by the authority.

Using TLS Protocol in Application Software

Aside from its use in the Internet Explorer interface, the TLS protocol can also be used by application software along with CryptoPro CSP for the authentication and protection of data transmitted according to its own private protocols based on TCP/IP and HTTPS.

For the implementation of the TLS protocol WebClient and WebServer sample implementations are included in the set of samples provided with the platform SDK.

Sample Applications of Cryptographic Security Tools

Test software, including sample invocations of the primary functions of Crypto API 2.0 is provided with CryptoPro CSP. These samples are found in the directory (“\SAMPLES\csptest”). A large number of sample applications of Crypto API 2.0, CAPICOM and Certificate Services functions are offered in the Microsoft Docs and in the Platform SDK developer’s toolbox.

A conference on issues surrounding the use of cryptographic functions and public-key certificates is held on the CryptoPro server (https://www.cryptopro.ru/forum2/).

CryptoPro CSP makes possible the use of reliable, certified cryptographic information-security tools as components of the wide range of tools and software of the Microsoft Corporation for the implementation of secure document flow and E-commerce based on the Public-Key infrastructure and in compliance with international recommendations X.509.

Printer-friendly version

Printer-friendly version

Проверка (добавлено 15. 2022)

Далее по указанным в форме контактам с вами свяжутся для подтверждения и уточнения деталей. Нужно будет подтвердить право на владение доменом. Для этого получаем у регистратора доменных имен справку о принадлежности домена, снова подписываем ЭП и отправляем для подтверждения. Логично было бы добавить этот шаг на портал Госуслуг, но пока он отдельный, возможно позже скорректируют.

И вот теперь ждем выпуска сертификата.

Процесс настройки

Ранее я не сталкивался с центрами сертификациями. Поскольку ОС Windows Server мне ближе, решил развернуть ЦС с использованием Server Manager. Разворачивать контроллер домена не нужно, так как сертификаты будут выдаваться внешним пользователям. Соответственно, можно обойтись «автономным» центром сертификации, подробнее о нём расскажу позже.

Перед развертыванием центра сертификации необходимо:

Установить СКЗИ КриптоПро CSP 5.0.12330:

Установить КриптоПро ЭЦП Browser plug-in;

Инсталляцию производим через «Дополнительные опции»

Выбираем язык установки, уровень защиты КС1 (другие уровни защиты требуют дополнительных аппаратных средств защиты);

В разделе «Установка компонентов» проверяем, что добавлен «Криптопровайдер уровня ядра ОС»; (рис. 1)

Рисунок 1. Установка дополнительных компонентов «КриптоПро CSP»

Криптопровайдер уровня ядра ОС необходим для работы криптопровайдера в службах и ядре Windows.

3. В следующем окне оставляем пункты:

Зарегистрировать считыватель «Реестр» (позволит сохранять контейнеры ключей в реестр);

Усиленный контроль использования ключей;

Не разрешать интерактивные сервисы Windows;

4. Также «КриптоПро» предложит добавить сертификаты своих центров сертификации;

5. Устанавливаем, перезагружаемся.

Новости и статьи

- Все статьи

- Новости

- Обзоры

- Инструкции

Как установить КриптоПро CSP

Итак, вы купили лицензию на КриптоПро CSP. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, вы получите письмо по электронной почте, в котором вы найдете:

- лицензионный ключ продукта

- ссылку на дистрибутив продукта

- ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

Шаг 1

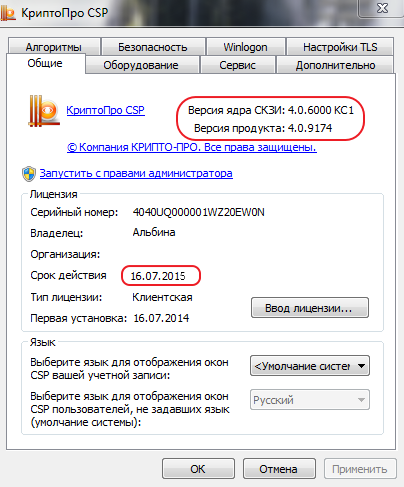

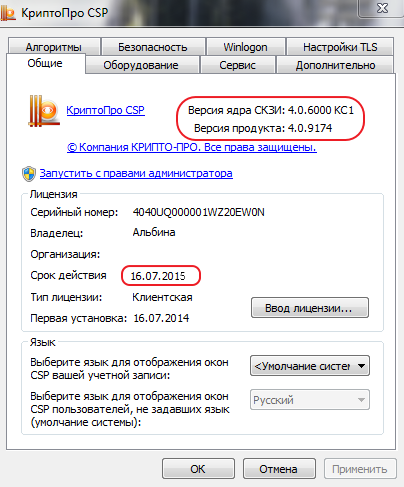

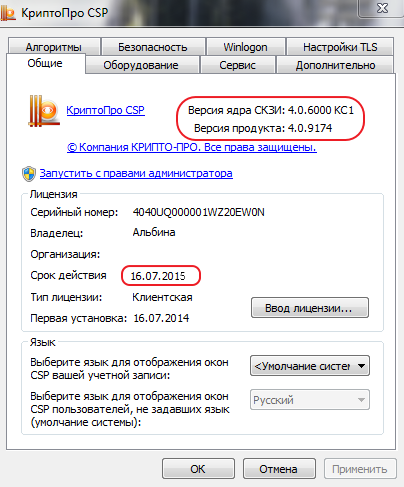

Сначала следует выяснить, установлен ли был у вас Криптопро CSP ранее и если установлен, то какой версии?

Это можно сделать, внимательно изучив свое меню Пуск: там должен быть пункт КРИПТО-ПРО, в котором есть программа КриптоПро CSP.

Если не нашли – скорее всего у вас не установлен КриптоПРО , поэтому смело переходите к Шагу 2.

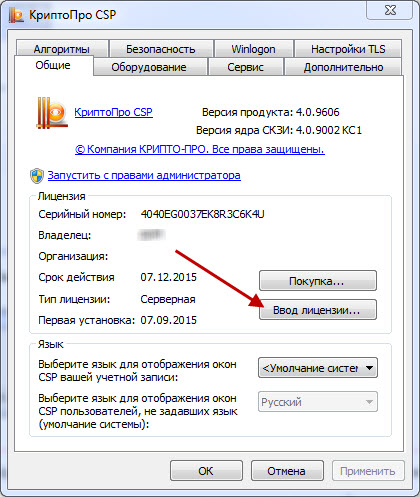

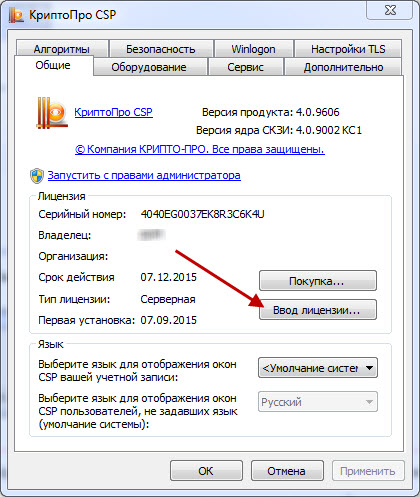

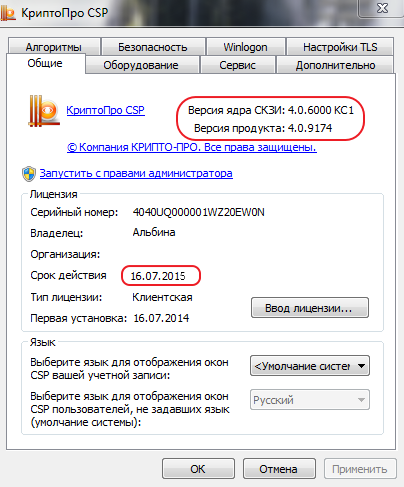

Если нашли – запустите КриптоПро СSP. Там видим вкладку Общие, где указан срок действия лицензии и номер версии.

Если номер версии соответствует приобретенной вами версии (например, если в окне написано 4.0.****, а вы купили КриптоПро CSP 4.0 – значит соответствует), то вы можете не переустанавливать программу, а просто ввести лицензионный ключ. Как это сделать – смотрите на Шаге 4.

Шаг 2

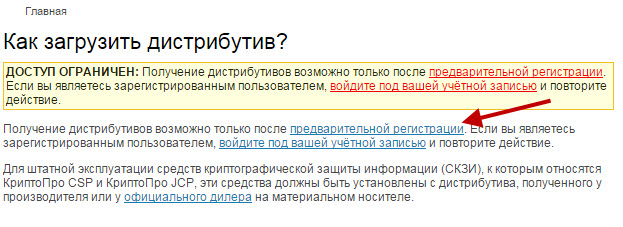

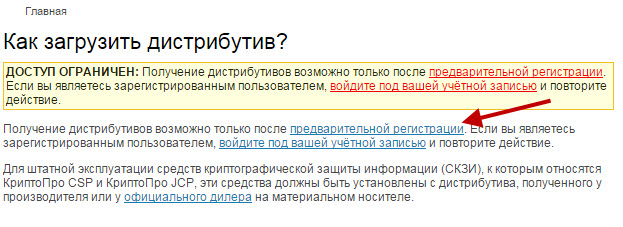

Вы выяснили, что программа у вас не установлена. Значит, вам нужно скачать КриптоПро CSP и установить его.

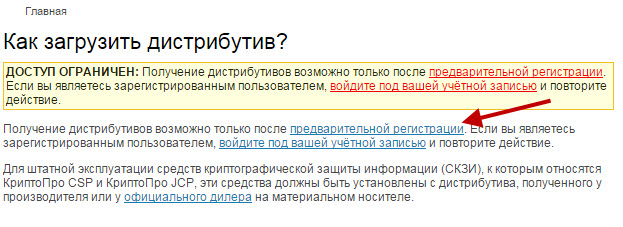

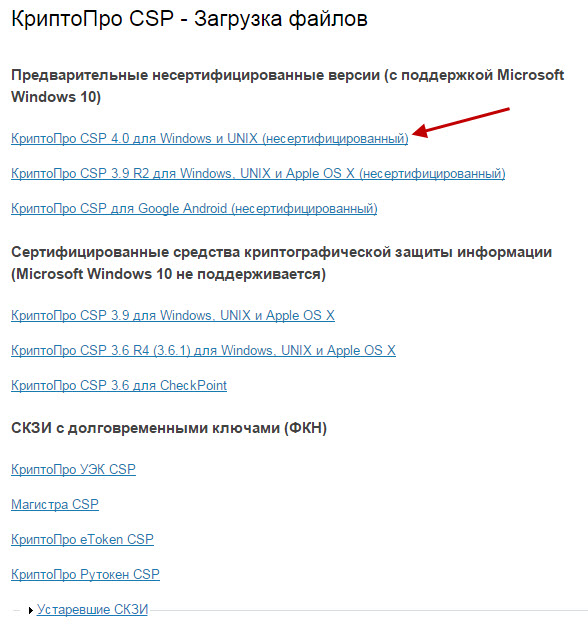

Скачать его не так уж просто: криптопровайдер является средством криптографической защиты информации, а значит его распространение подлежит учету в соответствующих органах. Поэтому, вам нужно будет пройти по ссылке, которая пришла вам в письме или самостоятельно зайти на сайт КриптоПро по ссылке http://www.cryptopro.ru/downloads и выбрать из списка продуктов КриптоПро CSP.

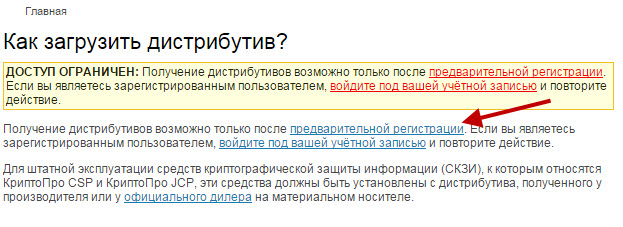

Вы увидите что-то такое:

Нажмите на ссылку “Предварительная регистрация” и заполните форму из множества полей. После заполнения формы и регистрации, от вас потребуют согласится с лицензионным соглашением, а затем все-таки получите возможность скачать дистрибутив программы.

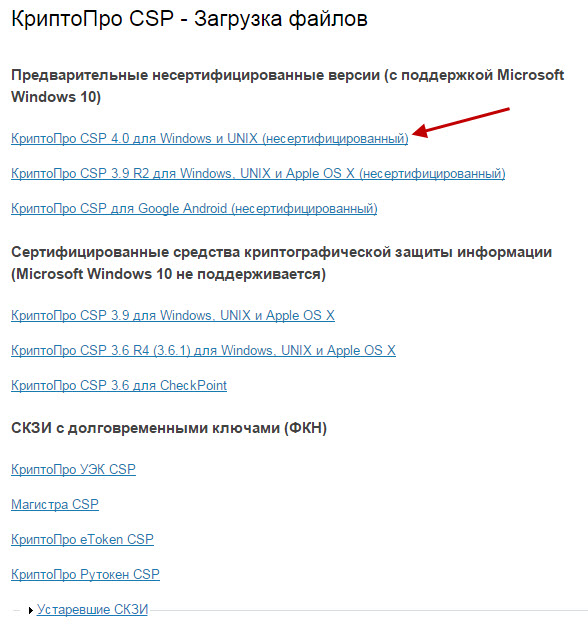

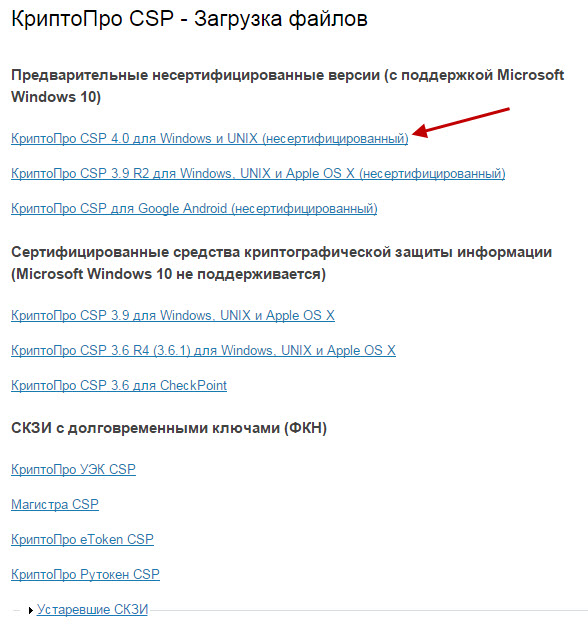

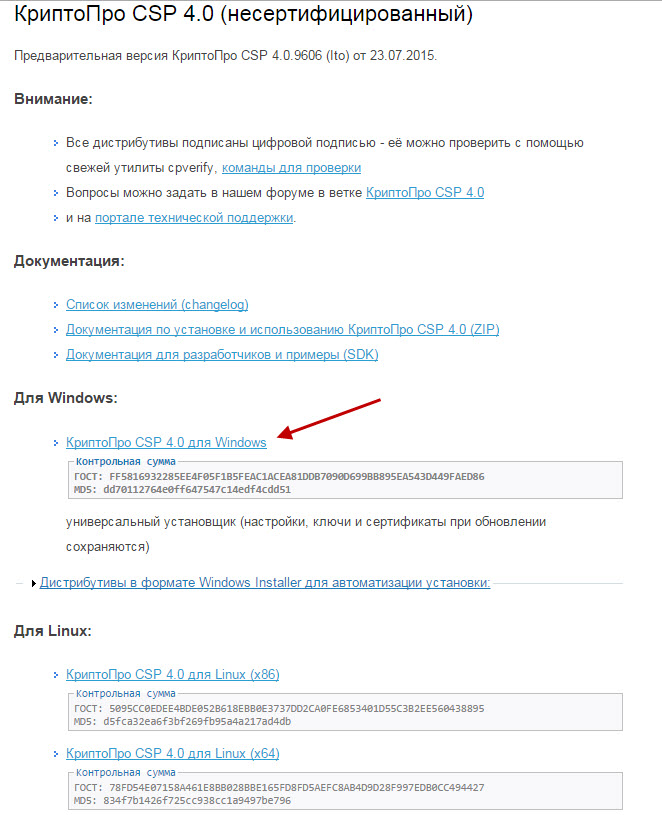

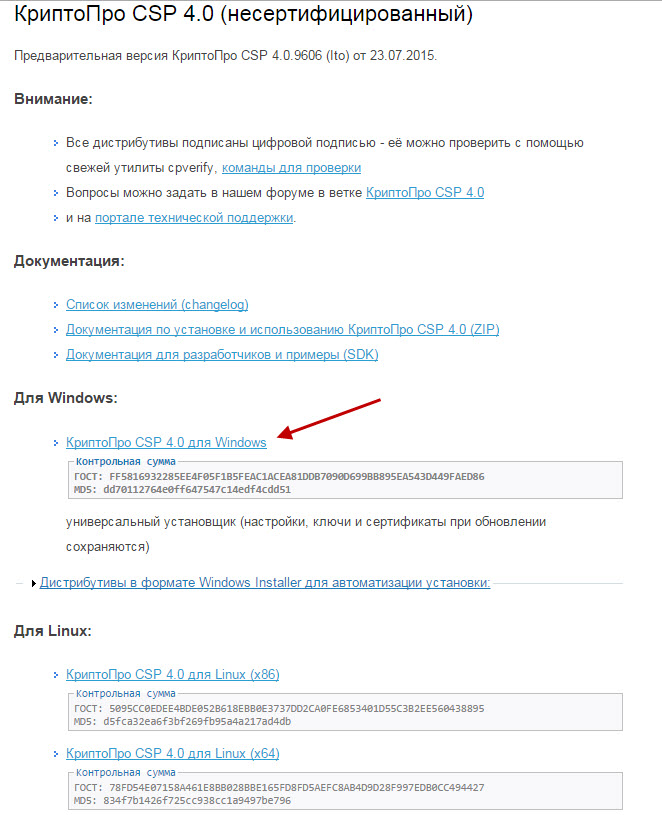

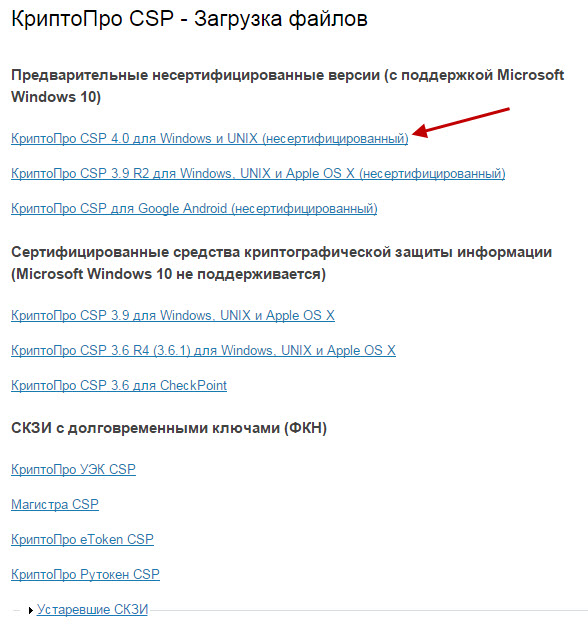

На момент публикации, страница с выбором дистрибутива выглядит так:

Если вы купили версию КриптоПро CSP 3.6, то вам будет нужно выбрать версию R4 – на сегодняшний день она наиболее функциональна.

Если приобретена лицензия на КриптоПро CSP 3.9 будьте внимательны: КриптоПро CSP 3.9 – сертифицированная версия, но не поддерживает Windows 10, КриптоПро CSP 3.9 R2 – поддерживает Windows 10, сертификация планируется в IV квартале 2015 года

Если же вы купили версию 4.0, то соответственно выбирайте пункт КриптоПро CSP 4.0 (рекомендована для работы с Windows 10, сертификация планируется в III квартале 2015 года).

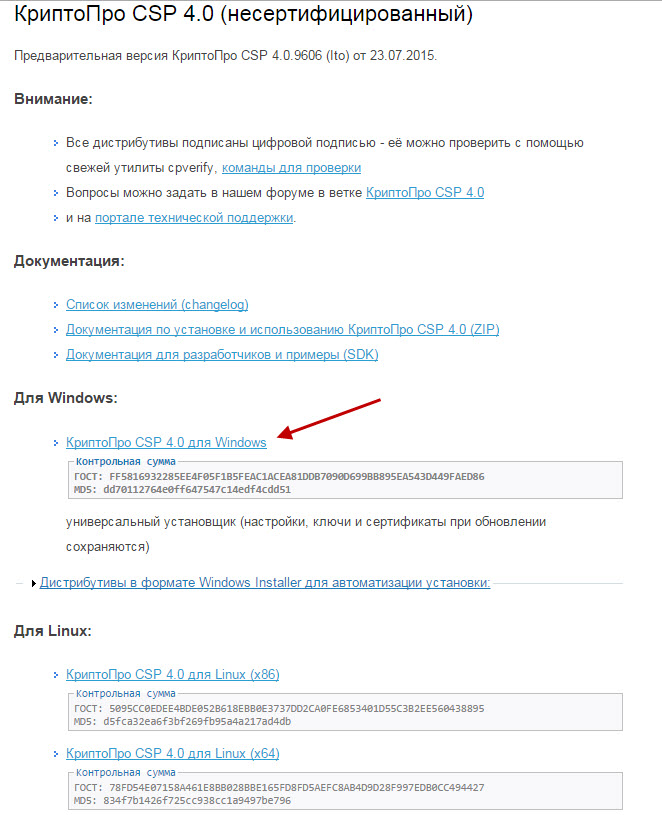

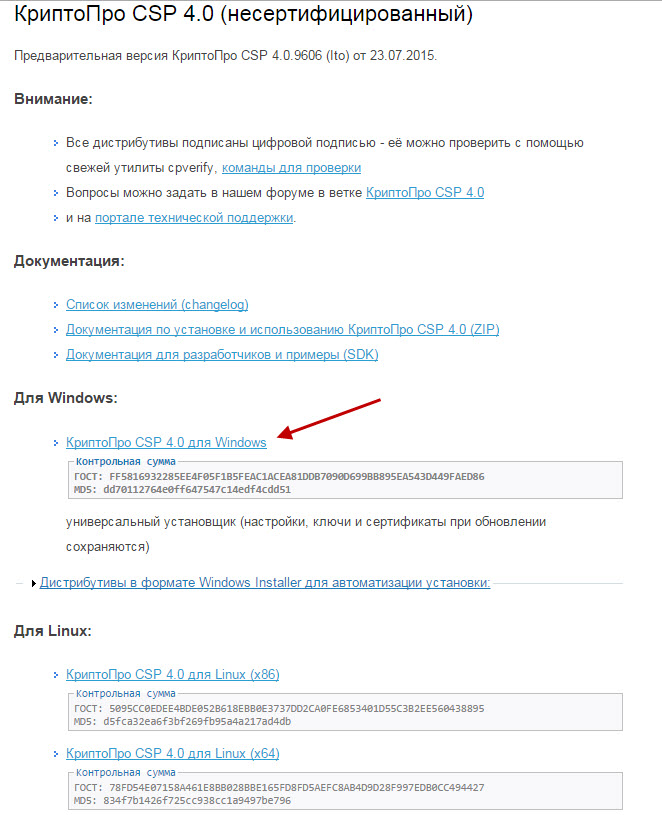

Скачать вам будет нужно вот этот файл:

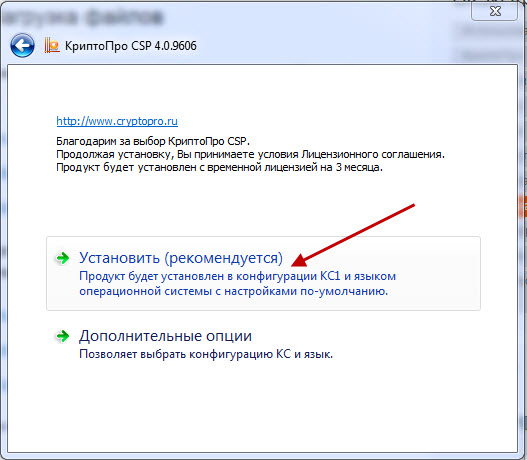

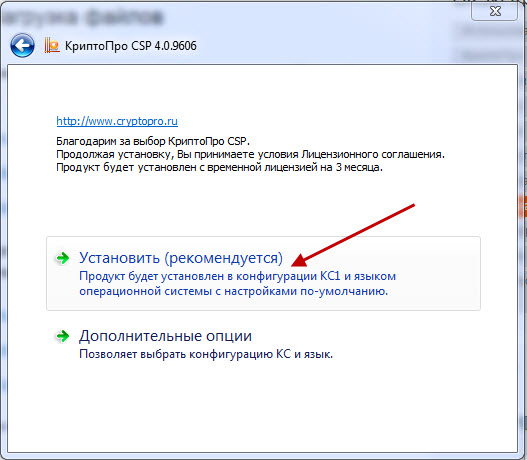

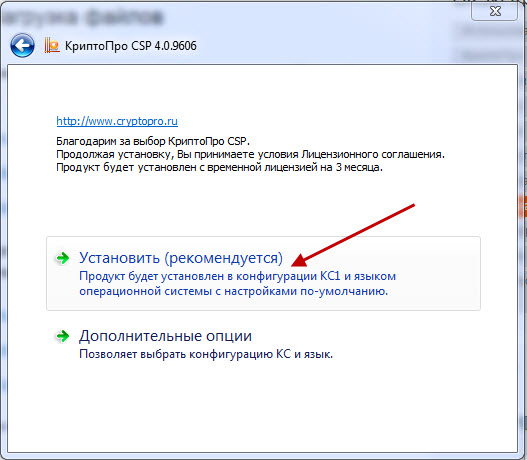

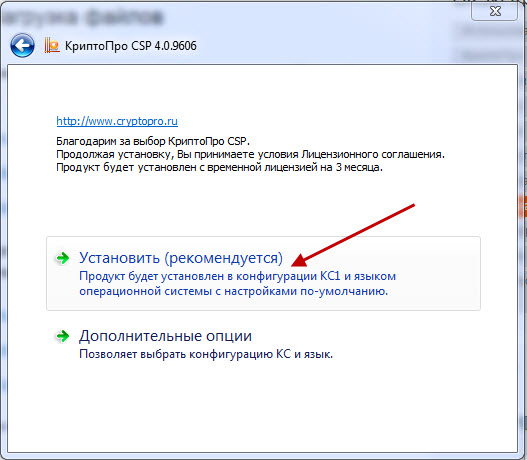

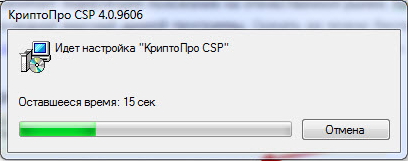

Шаг 3

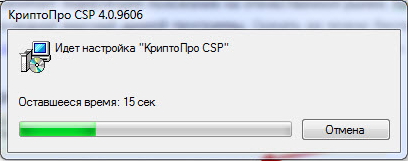

Вы скачали установочный файл КриптоПро CSP, и сейчас нужно будет установить саму программу. Для этого запускаем установочный файл, если видим предупреждение системы безопасности нужно разрешить программе внести изменения на вашем компьютере. В открывшемся нажимаем кнопочку Установить (рекомендуется)

Инсталляция программы проходит автоматически в течение нескольких минут и не требует участия пользователя.

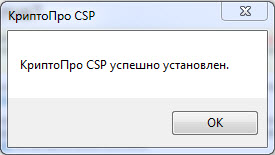

Все, установка завершена.

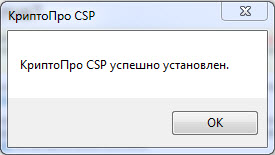

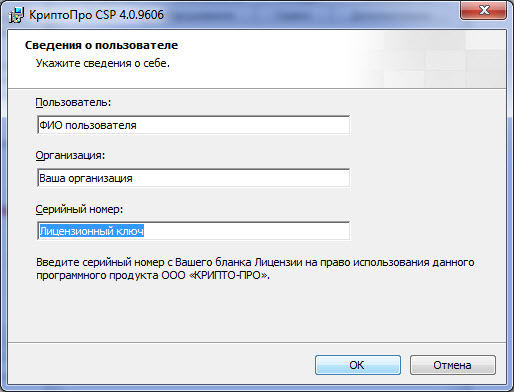

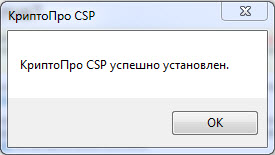

Шаг 4

Теперь нужно ввести лицензионный ключ в специальном окне. Добраться до него можно таким образом (путь можно немного разниться в зависимости от версии операционной системы):

Пуск – Программы – КриптоПро – КриптоПро CSP.

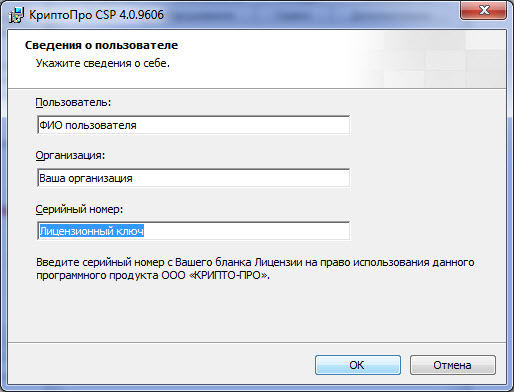

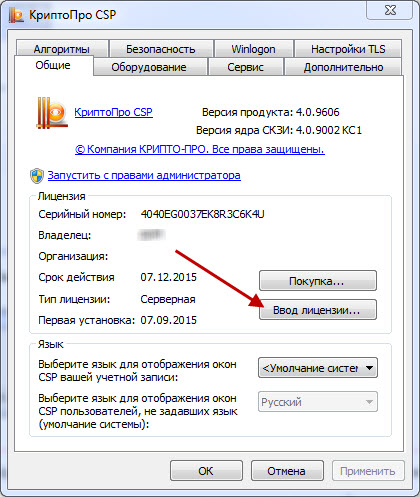

Затем нажимаем кнопку Ввод лицензии

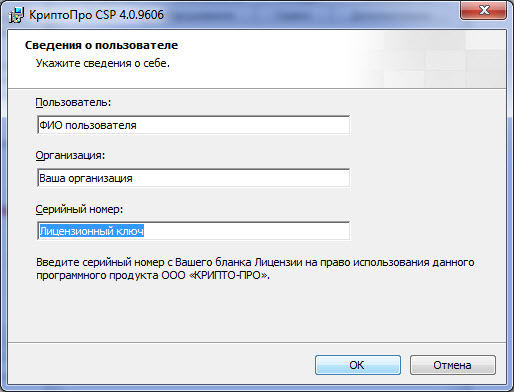

В открывшемся окне заполняем поля, в соответствии с полученной лицензией.

Шаг 5

Радуемся! Мы с вами только что установили криптопровайдер. Не так уж сложно, правда?

Но нужно понимать, что сам по себе КриптоПро CSP ничего делать не умеет. Следующим этапом вам нужен будет установить (или просто настроить) программы, которые будут взаимодействовать с КриптоПро CSP и решать ваши задачи, будь то электронная подпись, шифрование или что-то иное.

Обычно, для осуществления электронной подписи используют КриптоАРМ или КриптоПро Office Signature – их можно приобрести у нас в интернет-магазине. Мы постарались сделать покупку макисмимально удобной: лицензии электронные, отправляются сразу же после оплаты (даже ночью), большой выбор способов оплаты.

Если инструкция показалась вам полезной – делитесь ей, кнопки для этого вы найдете прямо под статьей.

В следующих инструкциях я расскажу, как установить КриптоПро Office Signature, КриптоАРМ, как работать с токенами и так далее.

Если не хотите пропустить наши статьи – подписывайтесь на нас в социальных сетях! Ссылки на наши странички в социальных сетях можно найти в самом низу экрана.

Поделиться

Как установить КриптоПро CSP

Итак, вы купили лицензию на КриптоПро CSP. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, вы получите письмо по электронной почте, в котором вы найдете:

- лицензионный ключ продукта

- ссылку на дистрибутив продукта

- ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

Шаг 1

Сначала следует выяснить, установлен ли был у вас Криптопро CSP ранее и если установлен, то какой версии?

Это можно сделать, внимательно изучив свое меню Пуск: там должен быть пункт КРИПТО-ПРО, в котором есть программа КриптоПро CSP.

Если не нашли – скорее всего у вас не установлен КриптоПРО , поэтому смело переходите к Шагу 2.

Если нашли – запустите КриптоПро СSP. Там видим вкладку Общие, где указан срок действия лицензии и номер версии.

Если номер версии соответствует приобретенной вами версии (например, если в окне написано 4.0.****, а вы купили КриптоПро CSP 4.0 – значит соответствует), то вы можете не переустанавливать программу, а просто ввести лицензионный ключ. Как это сделать – смотрите на Шаге 4.

Шаг 2

Вы выяснили, что программа у вас не установлена. Значит, вам нужно скачать КриптоПро CSP и установить его.

Скачать его не так уж просто: криптопровайдер является средством криптографической защиты информации, а значит его распространение подлежит учету в соответствующих органах. Поэтому, вам нужно будет пройти по ссылке, которая пришла вам в письме или самостоятельно зайти на сайт КриптоПро по ссылке http://www.cryptopro.ru/downloads и выбрать из списка продуктов КриптоПро CSP.

Вы увидите что-то такое:

Нажмите на ссылку “Предварительная регистрация” и заполните форму из множества полей. После заполнения формы и регистрации, от вас потребуют согласится с лицензионным соглашением, а затем все-таки получите возможность скачать дистрибутив программы.

На момент публикации, страница с выбором дистрибутива выглядит так:

Если вы купили версию КриптоПро CSP 3.6, то вам будет нужно выбрать версию R4 – на сегодняшний день она наиболее функциональна.

Если приобретена лицензия на КриптоПро CSP 3.9 будьте внимательны: КриптоПро CSP 3.9 – сертифицированная версия, но не поддерживает Windows 10, КриптоПро CSP 3.9 R2 – поддерживает Windows 10, сертификация планируется в IV квартале 2015 года

Если же вы купили версию 4.0, то соответственно выбирайте пункт КриптоПро CSP 4.0 (рекомендована для работы с Windows 10, сертификация планируется в III квартале 2015 года).

Скачать вам будет нужно вот этот файл:

Шаг 3

Вы скачали установочный файл КриптоПро CSP, и сейчас нужно будет установить саму программу. Для этого запускаем установочный файл, если видим предупреждение системы безопасности нужно разрешить программе внести изменения на вашем компьютере. В открывшемся нажимаем кнопочку Установить (рекомендуется)

Инсталляция программы проходит автоматически в течение нескольких минут и не требует участия пользователя.

Все, установка завершена.

Шаг 4

Теперь нужно ввести лицензионный ключ в специальном окне. Добраться до него можно таким образом (путь можно немного разниться в зависимости от версии операционной системы):

Пуск – Программы – КриптоПро – КриптоПро CSP.

Затем нажимаем кнопку Ввод лицензии

В открывшемся окне заполняем поля, в соответствии с полученной лицензией.

Шаг 5

Радуемся! Мы с вами только что установили криптопровайдер. Не так уж сложно, правда?

Но нужно понимать, что сам по себе КриптоПро CSP ничего делать не умеет. Следующим этапом вам нужен будет установить (или просто настроить) программы, которые будут взаимодействовать с КриптоПро CSP и решать ваши задачи, будь то электронная подпись, шифрование или что-то иное.

Обычно, для осуществления электронной подписи используют КриптоАРМ или КриптоПро Office Signature – их можно приобрести у нас в интернет-магазине. Мы постарались сделать покупку макисмимально удобной: лицензии электронные, отправляются сразу же после оплаты (даже ночью), большой выбор способов оплаты.

Если инструкция показалась вам полезной – делитесь ей, кнопки для этого вы найдете прямо под статьей.

В следующих инструкциях я расскажу, как установить КриптоПро Office Signature, КриптоАРМ, как работать с токенами и так далее.

Если не хотите пропустить наши статьи – подписывайтесь на нас в социальных сетях! Ссылки на наши странички в социальных сетях можно найти в самом низу экрана.

Поделиться

Как установить КриптоПро CSP

Итак, вы купили лицензию на КриптоПро CSP. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, вы получите письмо по электронной почте, в котором вы найдете:

- лицензионный ключ продукта

- ссылку на дистрибутив продукта

- ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

Шаг 1

Сначала следует выяснить, установлен ли был у вас Криптопро CSP ранее и если установлен, то какой версии?

Это можно сделать, внимательно изучив свое меню Пуск: там должен быть пункт КРИПТО-ПРО, в котором есть программа КриптоПро CSP.

Если не нашли – скорее всего у вас не установлен КриптоПРО , поэтому смело переходите к Шагу 2.

Если нашли – запустите КриптоПро СSP. Там видим вкладку Общие, где указан срок действия лицензии и номер версии.

Если номер версии соответствует приобретенной вами версии (например, если в окне написано 4.0.****, а вы купили КриптоПро CSP 4.0 – значит соответствует), то вы можете не переустанавливать программу, а просто ввести лицензионный ключ. Как это сделать – смотрите на Шаге 4.

Шаг 2

Вы выяснили, что программа у вас не установлена. Значит, вам нужно скачать КриптоПро CSP и установить его.

Скачать его не так уж просто: криптопровайдер является средством криптографической защиты информации, а значит его распространение подлежит учету в соответствующих органах. Поэтому, вам нужно будет пройти по ссылке, которая пришла вам в письме или самостоятельно зайти на сайт КриптоПро по ссылке http://www.cryptopro.ru/downloads и выбрать из списка продуктов КриптоПро CSP.

Вы увидите что-то такое:

Нажмите на ссылку “Предварительная регистрация” и заполните форму из множества полей. После заполнения формы и регистрации, от вас потребуют согласится с лицензионным соглашением, а затем все-таки получите возможность скачать дистрибутив программы.

На момент публикации, страница с выбором дистрибутива выглядит так:

Если вы купили версию КриптоПро CSP 3.6, то вам будет нужно выбрать версию R4 – на сегодняшний день она наиболее функциональна.

Если приобретена лицензия на КриптоПро CSP 3.9 будьте внимательны: КриптоПро CSP 3.9 – сертифицированная версия, но не поддерживает Windows 10, КриптоПро CSP 3.9 R2 – поддерживает Windows 10, сертификация планируется в IV квартале 2015 года

Если же вы купили версию 4.0, то соответственно выбирайте пункт КриптоПро CSP 4.0 (рекомендована для работы с Windows 10, сертификация планируется в III квартале 2015 года).

Скачать вам будет нужно вот этот файл:

Шаг 3

Вы скачали установочный файл КриптоПро CSP, и сейчас нужно будет установить саму программу. Для этого запускаем установочный файл, если видим предупреждение системы безопасности нужно разрешить программе внести изменения на вашем компьютере. В открывшемся нажимаем кнопочку Установить (рекомендуется)

Инсталляция программы проходит автоматически в течение нескольких минут и не требует участия пользователя.

Все, установка завершена.

Шаг 4

Теперь нужно ввести лицензионный ключ в специальном окне. Добраться до него можно таким образом (путь можно немного разниться в зависимости от версии операционной системы):

Пуск – Программы – КриптоПро – КриптоПро CSP.

Затем нажимаем кнопку Ввод лицензии

В открывшемся окне заполняем поля, в соответствии с полученной лицензией.

Шаг 5

Радуемся! Мы с вами только что установили криптопровайдер. Не так уж сложно, правда?

Но нужно понимать, что сам по себе КриптоПро CSP ничего делать не умеет. Следующим этапом вам нужен будет установить (или просто настроить) программы, которые будут взаимодействовать с КриптоПро CSP и решать ваши задачи, будь то электронная подпись, шифрование или что-то иное.

Обычно, для осуществления электронной подписи используют КриптоАРМ или КриптоПро Office Signature – их можно приобрести у нас в интернет-магазине. Мы постарались сделать покупку макисмимально удобной: лицензии электронные, отправляются сразу же после оплаты (даже ночью), большой выбор способов оплаты.

Если инструкция показалась вам полезной – делитесь ей, кнопки для этого вы найдете прямо под статьей.

В следующих инструкциях я расскажу, как установить КриптоПро Office Signature, КриптоАРМ, как работать с токенами и так далее.

Если не хотите пропустить наши статьи – подписывайтесь на нас в социальных сетях! Ссылки на наши странички в социальных сетях можно найти в самом низу экрана.

Поделиться

Как установить КриптоПро CSP

Итак, вы купили лицензию на КриптоПро CSP. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, вы получите письмо по электронной почте, в котором вы найдете:

- лицензионный ключ продукта

- ссылку на дистрибутив продукта

- ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

Шаг 1

Сначала следует выяснить, установлен ли был у вас Криптопро CSP ранее и если установлен, то какой версии?

Это можно сделать, внимательно изучив свое меню Пуск: там должен быть пункт КРИПТО-ПРО, в котором есть программа КриптоПро CSP.

Если не нашли – скорее всего у вас не установлен КриптоПРО , поэтому смело переходите к Шагу 2.

Если нашли – запустите КриптоПро СSP. Там видим вкладку Общие, где указан срок действия лицензии и номер версии.

Если номер версии соответствует приобретенной вами версии (например, если в окне написано 4.0.****, а вы купили КриптоПро CSP 4.0 – значит соответствует), то вы можете не переустанавливать программу, а просто ввести лицензионный ключ. Как это сделать – смотрите на Шаге 4.

Шаг 2

Вы выяснили, что программа у вас не установлена. Значит, вам нужно скачать КриптоПро CSP и установить его.

Скачать его не так уж просто: криптопровайдер является средством криптографической защиты информации, а значит его распространение подлежит учету в соответствующих органах. Поэтому, вам нужно будет пройти по ссылке, которая пришла вам в письме или самостоятельно зайти на сайт КриптоПро по ссылке http://www.cryptopro.ru/downloads и выбрать из списка продуктов КриптоПро CSP.

Вы увидите что-то такое:

Нажмите на ссылку “Предварительная регистрация” и заполните форму из множества полей. После заполнения формы и регистрации, от вас потребуют согласится с лицензионным соглашением, а затем все-таки получите возможность скачать дистрибутив программы.

На момент публикации, страница с выбором дистрибутива выглядит так:

Если вы купили версию КриптоПро CSP 3.6, то вам будет нужно выбрать версию R4 – на сегодняшний день она наиболее функциональна.

Если приобретена лицензия на КриптоПро CSP 3.9 будьте внимательны: КриптоПро CSP 3.9 – сертифицированная версия, но не поддерживает Windows 10, КриптоПро CSP 3.9 R2 – поддерживает Windows 10, сертификация планируется в IV квартале 2015 года

Если же вы купили версию 4.0, то соответственно выбирайте пункт КриптоПро CSP 4.0 (рекомендована для работы с Windows 10, сертификация планируется в III квартале 2015 года).

Скачать вам будет нужно вот этот файл:

Шаг 3

Вы скачали установочный файл КриптоПро CSP, и сейчас нужно будет установить саму программу. Для этого запускаем установочный файл, если видим предупреждение системы безопасности нужно разрешить программе внести изменения на вашем компьютере. В открывшемся нажимаем кнопочку Установить (рекомендуется)

Инсталляция программы проходит автоматически в течение нескольких минут и не требует участия пользователя.

Все, установка завершена.

Шаг 4

Теперь нужно ввести лицензионный ключ в специальном окне. Добраться до него можно таким образом (путь можно немного разниться в зависимости от версии операционной системы):

Пуск – Программы – КриптоПро – КриптоПро CSP.

Затем нажимаем кнопку Ввод лицензии

В открывшемся окне заполняем поля, в соответствии с полученной лицензией.

Шаг 5

Радуемся! Мы с вами только что установили криптопровайдер. Не так уж сложно, правда?

Но нужно понимать, что сам по себе КриптоПро CSP ничего делать не умеет. Следующим этапом вам нужен будет установить (или просто настроить) программы, которые будут взаимодействовать с КриптоПро CSP и решать ваши задачи, будь то электронная подпись, шифрование или что-то иное.

Обычно, для осуществления электронной подписи используют КриптоАРМ или КриптоПро Office Signature – их можно приобрести у нас в интернет-магазине. Мы постарались сделать покупку макисмимально удобной: лицензии электронные, отправляются сразу же после оплаты (даже ночью), большой выбор способов оплаты.

Если инструкция показалась вам полезной – делитесь ей, кнопки для этого вы найдете прямо под статьей.

В следующих инструкциях я расскажу, как установить КриптоПро Office Signature, КриптоАРМ, как работать с токенами и так далее.

Если не хотите пропустить наши статьи – подписывайтесь на нас в социальных сетях! Ссылки на наши странички в социальных сетях можно найти в самом низу экрана.

Поделиться

Поддержка КриптоПро различными платформамиПравить

Настройка центра сертификации

1. В «Диспетчере серверов (Server manager)» – выбираем «Служба сертификации Active Directory (AD CS) – правой клавишей по вашему серверу и открываем: «Центр сертификации (Certification Authority).

1.1. Вы попали в оснастку управления центром сертификации: certsrv.

1.2. Выбираем ваш центр сертификации и открываем свойства (рис. 10):

Рисунок 10. Настройка центра сертификации. Оснастка управления центром сертификации certsrv.

1.3. Следующим важным шагом выступает настройка точек распространения CDP и AIA.

Authority Information Access (AIA) — содержит ссылки на корневой сертификат центра сертификации (Certification Authority)

CRL Distribution Point — содержит ссылки на файлы CRL, которые периодически публикует сервер CA, который издал рассматриваемый сертификат. Этот файл содержит серийные номера и прочую информацию о сертификатах, которые были отозваны. (рис. 11)

Мы используем веб-сервер, который доступен как внутри сети, так и из интернета (так как сертификаты могут использоваться пользователями интернета) по одному и тому же URL.

1.4. В разделе свойства переходим в «Расширения (Extensions):

Удаляем ненужные точки распространения и оставляем локальную и внешнюю ссылку для CDP:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<CaName><CRLNAmeSuffix><DeltaCRLAllowed>.crl

Ставим галочки «Включить в CRL. Включить в CDP (Include in CRL. Include in the CDP)».

AIA:

http://<ip_address/dns_name>/CertSrv/CertEnroll/<ServerDNSName>_<CaName><CertificateName>.crt

Ставим галочку: «Включать в AIA- расширение выданных сертификатов (Include in the AIA extension of issued certificates)»

OCSP:

https://<ip_address/dns_name>/ocsp

Ставим галочку: «Включать в расширение протокола OCSP (Include in the online certificate status protocol (OCSP) extension)»

Рисунок 11. Настройка точек распространения AIA и CRL

В свойствах центра сертификации можно настроить автоматический выпуск сертификатов при поступившем запросе. Так вы исключаете возможность проверки указанных требуемых полей сертификатов. Для этого перейдите в «Модуль политик (Policy Module)» — «Свойства (Properties)» и выберите соответствующий пункт:

В первом случае сертификату присваивается режим ожидания, а одобрение выпуска сертификата остается за администратором;

Во втором случае из-за отсутствия шаблонов в Standalone CA сертификаты будут выпускаться автоматически. (рис. 12)

Рисунок 12. Дополнительные настройки ЦС для автоматического выпуска сертификатов

Да, центр сертификации уже функционирует и доступен по указанному dns-имени. Не забудьте открыть 80 и 443 порты для функционирования веб-сервера и online-reposnder’a, настройкой которого мы займёмся далее.

Проверить работу ЦС вы можете, перейдя в ChromiumGost или Internet Explorer или Edge (с поддержкой Internet Explorer(IE)): https://localhost/CertSrv.

При переходе по ссылке извне в IE необходимо добавить наш веб-сервер в «Надежные сайты (Trusted Sites)» в настройках в пункте «Безопасность». Не забудьте, что должен быть установлен КриптоПро CSP, в ином случае при выпуске сертификата вам не будет доступен выбор ГОСТовского криптопровайдера (рис.13).

Рисунок 13. Веб-интерфейс центра сертификации. Формирование запроса. Правильное отображение

Также вы можете здесь вручную скачать сертификат нашего ЦС, цепочку сертификатов, CRL и разностные CRL. Кстати говоря, их мы и забыли настроить.

Вернёмся в оснастку certsrv к нашему центру сертификации и настроим выпуск разностных CRL. Для этого необходимо открыть «Свойства (Properties)» раздела «отозванных сертификатов (Revoked Certificates)» (рис. 14).

1. Задаём «Интервал публикации CRL (CRL Publications interval)».

1.1. Включаем публикацию разностных CRL и задаём интервал.

Кажется, что все хорошо. Но есть один момент:

«ЦС будет публиковать Delta CRL, которые содержат символ плюс «+» в имени файла (например, contoso-pica+.crl). По умолчанию IIS будет расценивать этот символ в запросе как метасимвол и не позволит клиентам скачать список отзыва. Необходимо включить двойной эскейпинг в настройках IIS, чтобы расценивать знак плюса в запросе как литерал:»

Выполните следующую команду в power shell:

Import-Module -Name WebAdministration

Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'Рисунок 14. Настройка параметров публикации CRL.

Настройка OCSP — сетевого ответчика (Online responder)

Так как у Standalone центра сертификации нет шаблонов, нам необходимо вручную сформировать запрос и выпуск сертификата для конфигурации отзыва (Array configuration) в «Управление сетевым ответчиком (Online responder management). Для это используйте следующую конфигурацию для формирования запроса

1.1. Создайте: ocsp.txt cо следующим внутренним содержанием:

[NewRequest]

Subject = "CN=Имя"

PrivateKeyArchive = FALSE

Exportable = TRUE

UserProtected = FALSE

MachineKeySet = TRUE

ProviderName = "Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

KeyLength = 512

UseExistingKeySet = FALSE

RequestType = PKCS10

[ApplicationPolicyStatementExtension]

Policies = OCSPSigning

Critical = false

[OCSPSigning]

OID = 1.3.6.1.5.5.7.3.9

[EnhancedKeyUsageExtension]

OID="1.3.6.1.5.5.7.3.9"

[Extensions]

1.3.6.1.5.5.7.48.1.5 = Empty1.2. Откройте командную строку cmd. Перейдите в директорию с текстовым файлом или в будущем просто укажите полный путь при формировании запроса.

1.3. Узнаем, на какой срок сейчас выпускаются сертификаты. Для этого воспользуемся командой – certutil –getreg ca\validityperiodunits

Результат — на рис. 15.

Рисунок 15. В текущей конфигурации сертификаты выпускаются на один год

1.4. Изменим длительность выпуска сертификата:

#Изменение выпуска сертификатов с текущего состояния на длительность в 5 лет

certutil -setreg ca\ValidityPeriodUnits 5

#Перезапуск сервера

net stop certsvc

net start certsvc 1.5. Сформируем запрос и выпустим сертификат для сетевого автоответчика (рис 16.):

#Конфигурирование запроса

certreq -new <имя>.inf <имя>.req

#Формирование запроса в ЦС

certreq -submit <имя>.req

#Одобрение запроса (Можно руками через оснастку управления центром сертификации)

certutil.exe -Resubmit "Цифра запроса" Во время конфигурирования запроса выбираем место хранения контейнера ключа и проходим процедуру ДСЧ.

Рисунок 16. Выпуск сертификата для сетевого автоответчика

1.6. Экспортируем сертификат из центра сертификации и устанавливаем его в личные сертификаты локального компьютера.

1.6.1. После запроса сертификата открываем оснастку: Certificates (Run – MMC – Add or remove Snap-ins – Certificate),

1.6.2. Выбираем сертификат, выданный для сетевого ответчика. Нажимаем правой клавишей и открываем «Все задачи (Управление закрытыми ключами (All Tasks – Manage Private keys)».

1.6.3. В открывшемся окне Permissions необходимо добавить в «Группы и пользователи (Group and Users): Network Service и выдать право Read для этой учётной записи. (рис.16.1)

Это нужно сделать, так как служба OCSP работает от лица Network Service.

Рисунок 16.1. Настройка сертификата для работы сетевого ответчика

1.7. Далее переходим в настройки самого сетевого ответчика. (рис. 17)

1.8. Нам необходимо добавить «Конфигурацию отзыва (Revocation Configuration) – «Добавить»

2. Предстоит небольшой процесс настройки конфигурации отзыва.

2.1. «Далее».

2.2. Введите имя конфигурации – «Далее».

2.3. Выбираем второй пункт: «Выбрать сертификат в локальном хранилище сертификатов (Select a certificate from the local certificate store)» – «Далее».

2.4. В следующем окне нажимаем «Обзор (Browse)» и выбираем корневой сертификат нашего ЦА – «Больше вариантов (More choices)». (рис. 17) – «Далее».

2.5. В следующем окне выбираем «Выбрать сертификат подписи вручную (Manually a signing sertificate)

2.6. В последнем окне нажимаем «Поставщик (Provider)». Здесь необходимо указать источник, из которого будут браться базовые и разностные CRL. В нашем случае: http://localhost/CDP/CA-C4Y-VPN.crl (для базового) и http://localhost/CDP/CA-C4Y-VPN+.crl (для разностного).

Рисунок 17. Управление сетевым ответчиком. (online responder management)

Рисунок 18. Прикрепляем конфигурации корневой сертификат ЦА

2.7. Осталось прицепить к нашей конфигурации выпускаемый ранее сертификат и проверить некоторые моменты.

2.7.1. Переходим в «Конфигурацию массива(array configuration)», выбираем конфигурацию и нажимаем «Назначить сертификат подписи (Assign Signing Certificate)». В появившемся окне нужно просто нажать «ОК».

2.7.2. Теперь необходимо «Обновить конфигурацию массива». Для этого выбираем «Конфигурация массива (Array configuration) – «Обновить (Refresh)»

2.7.3. После всех этих действий главное окно оснастки ocsp должно выглядеть так, как на рисунке 19.

Рисунок 19. Итоговый результат о работе сетевого ответчика

В процессе самостоятельной настройки «сетевого ответчика» может возникнуть много вопросов, особенно если нет опыта работы с Standalone центром сертификации, в котором отсутствуют шаблоны, без которых можно обойтись, но пути становятся длиннее в исполнение. Кстати говоря, если после прикрепления сертификата вы не получили заветное Working, то проверьте следующее (рис.20, 20.1):

Рисунок 20. Переходим в редактирование свойств конфигурации отзыва

Рисунок 20.1. Проверяем что в разделе «Подписи» выбран ГОСТ алгоритм шифрования

Чтобы проверить работу центра сертификации и сетевого автоответчика, выпустите сертификат для конечного пользователя, установите его и экспортируйте в какую-нибудь директорию. А после воспользуйтесь утилитой: Certutil –url /patch/test.crt

Для подробного отчёта вы можете воспользоваться: certutil –verify –urlfetch /patch/test.crt

На этом краткое руководство по развертыванию собственного центра сертификации подошло к концу. Я постарался рассказать о большинстве трудностей и нюансов, с которыми можно столкнуться в процессе работы. Надеюсь, это руководство поможет вам.

Дополнительно:

Что ещё интересного есть в блоге Cloud4Y

→ Малоизвестный компьютер SWTPC 6800

→ Сделайте Linux похожим на Windows 95

→ Бесплатные книги, полезные для IT-специалистов и DevOps

→ WD-40: средство, которое может почти всё

→ Игры для MS-DOS с открытым исходным кодом

Подписывайтесь на наш Telegram-канал, чтобы не пропустить очередную статью. Пишем только по делу.

Продукты КриптоПроПравить

Средства криптографической защиты информацииПравить

- КриптоПро CSP 1.1

- КриптоПро CSP 2.0

- КриптоПро CSP 2.0 Solaris

- КриптоПро CSP 3.0

- КриптоПро CSP 3.6

- КриптоПро CSP 3.9

- КриптоПро CSP 4.0

- КриптоПро CSP 5.0[5]

- Атликс HSM

- КриптоПро HSM

- КриптоПро JCP

- КриптоПро Sharpei

Средства криптографической защиты информации со смарткартами и USB ключами

- Магистра – CSP

- КриптоПро Рутокен CSP

- КриптоПро eToken CSP

Инфраструктура открытых ключейПравить

- Удостоверяющий центр КриптоПро УЦ

- КриптоПро TSP

- КриптоПро OCSP

- АРМ разбора конфликтных ситуаций

- КриптоПро Revocation Provider

- КриптоПро ЭЦП

- КриптоПро PDF

- Сервер электронной подписи КриптоПро DSS

Защита от несанкционированного доступа с использованием КриптоПро CSPПравить

- КриптоПро TLS

- КриптоПро Winlogon

- КриптоПро EAP-TLS

- КриптоПро IPSec

- КриптоПро NGate

- Secure Pack Rus

Программы и утилитыПравить

- Приложение командной строки cryptcp

- ЭЦП процессор

- cptools – графические инструменты КриптоПро

ПримечанияПравить

- Руководство пользователя Системы Интернет-платежей Сбербанка России Архивная копия от 21 сентября 2004 на Wayback Machine(pdf)

- Требования к аппаратно-программному Обеспечению Клиента для работы ПО АС «Банк-Клиент» (BSS). Приложение № 1 (недоступная ссылка)(doc)

- Старт проекта Универсальная электронная карта – YouTube. Дата обращения: 26 марта 2013. Архивировано 30 июня 2014 года.

- Сертификаты ФСБ на продукты КриптоПро. Дата обращения: 14 сентября 2010. Архивировано 19 сентября 2010 года.

- СКЗИ КриптоПро CSP 5.0. Дата обращения: 17 июня 2019. Архивировано 17 июня 2019 года.

- Лицензионное соглашение с ООО “КРИПТО-ПРО” Архивная копия от 14 января 2018 на Wayback Machine

- КриптоПро – Поддержка ОС, аппратных платформ и отделяемых носителей. Дата обращения: 17 июня 2019. Архивировано 17 июня 2019 года.

- Инструменты КриптоПро – кроссплатформенный графический интерфейс. Дата обращения: 17 июня 2019. Архивировано 17 июня 2019 года.

Резюме

Посмотрим в какие браузеры и как быстро будет добавлен российский корневой сертификат. От этого напрямую зависит масштаб его дальнейшего использования.С одной стороны – сертификаты от зарубежных УЦ могут быть отозваны, тогда сайты останутся без защиты. С другой – использование российского УЦ потенциально позволит регуляторам в случае необходимости реализовать MITM (Man-in-the-Middle) с тотальной инспекцией трафика на эти сайты, что ожидаемо отпугивает пользователей.

Features

- CryptoPro TLS supports the TLS (SSL) protocol of on all platforms.

- CryptoPro CSP can be used with the Oracle E-Business Suite, Oracle Application Server, Java and Apache applications, via the products of the Crypto-Pro company partners.

- Supports windows domain authentication using smart cards (USB tokens) and X.509 certificates.

- The usage of CryptoPro CSP in email applications, as well as in MS Word and Excel products.

- CryptoPro CSP includes a kernel mode driver for all platforms, which allows for the use of cryptographic functions (encryption/decryption, signing , hashing) in kernel mode applications.

- The private keys can be stored in various type of mediums, such as HDD, smart cards etc.

Установка центра сертификации (Standalone CA Windows Server 2019)

Непосредственно перед самой установкой коротко объясню особенности Standalone CA:

Не интегрирован с Active Directory (а он нам и не нужен);

Публикация сертификатов происходит через запрос на WEB-сайте. Путем автоматического или ручного подтверждения администратором ЦС (ЕМНИП, ЦС предприятия было добавлена такая возможность, не проверял её работу);

Пользователь сам вводит идентификационную информацию во время запроса сертификата;

Не поддерживает шаблоны сертификатов (из-за этого всплывут некоторые моменты, которые раскрою в процессе развертывания).

Начинаем:

1. Измените имя компьютера до установки роли, после это будет сделать невозможно. «Далее (Next)» (рис.2):

Рисунок 2. Уведомления при установки роли.

2. Добавляем роль в «Диспетчере серверов» (Server Manager), «Далее (Next)» (рис. 3):

Рисунок 3. Интерфейс «Диспетчера устройств» (Server Manager)

2.1. «Установка ролей и компонентов (Add roles and features wizard)». Нажимаем «Далее (Next)» – «Далее (Next)»;

2.2. «Тип установки: Установка ролей и компонентов (Installation type: Role-based or features-based installation». «Далее (Next)»;

2.3. «Выбор сервера (Server selection)». В нашем случае среди предложенных будет один сервер и имя компьютера. «Далее (Next)» (рис. 4);

Рисунок 4. «Выбор сервера (Server selection)»

2.4. «Роли сервера (Server roles). Здесь необходимо отметить две роли: Служба сертификатов Active Directory (Certificate Services Active Directory), Веб-сервер IIS (Web-server IIS);

Во всплывающем окне перечня нажимаем «Добавить компонент (Add features)» – «Далее (Next)»;

2.5. «Компоненты (Features) оставляем как есть — «Далее (Next)» ;

2.6. «Служба ролей (Role Services)» ЦС, необходимо выбрать:

«Центр сертификации (Certification Authority)»,

«Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

Сетевой автоответчик (Online responder) добавим уже после развертывания ЦА, в противном случае могут возникнуть проблемы.

2.7. В «Служба ролей (Role Services)» веб-сервера оставляем всё предложенное автоматически — «Далее (Next)»;

2.8. «Подтверждение (Confirmation).

На этом этапе запустится процесс установки роли.

3. После установки роли центра сертификации необходимо его настроить(рис. 5). Выбираем:

3.1. «Настроить службы сертификатов Active Directory (Configure Active Directory-Certificate Services)

Рисунок 5. Уведомление о необходимости настройки центра сертификации

3.2. Указываем учетные данные. Так как мы развертываем Standalone центр сертификации, не нужно состоять в группе «Администраторов предприятия (Enterprise Administrators)» — «Далее (Next)»;

3.3. Выбираем установленные службы ролей для настройки (Select role services to configure) ЦС: «Центр сертификации (Certification Authority)», «Служба регистрации в центре сертификации через Интернет (Certification Authority Enrollment)»;

3.3.1. При выборе центра сертификации появится окно выбора ключевого носителя – КриптоПРО CSP, в качестве носителя для создания контейнера cngWorkAround используем хранилище ключей реестра Windows – Реестр. (рис. 6)

Рисунок 6. Выбор ключевого носителя – КриптоПРО CSP

3.4. Указываем вариант установки ЦС (Specify the setup type of the CA): Автономный центр сертификации (Standalone CA). «Далее (Next)»;

3.5. Указываем тип ЦС (Specify the type of CA) – Корневой ЦС (Root CA). «Далее (Next)»;

3.6. Необходимо создать закрытый ключ ЦС, чтобы он мог создавать и выдавать их клиентам. Для этого выбираем «Создать новый закрытый ключ (Create a new private key)».

В качестве поставщика службы шифрования выбираем один из трёх предложенных (не забывайте, что 2001 год уже устарел) Crypto-Pro GOST R 34.10-2012 Strong Cryptographic Service Provider с длиной 512 и открытого ключа 1024 бита. (рис.7)

И обязательно подтверждаем: «Разрешить взаимодействие с администратором, если ЦС обращается к закрытому ключу (Allow administrator interaction when the private key is accessed by the CA)»;

Рисунок 7. Выбор криптопровайдера

3.7. Укажите имя центра сертификации и суффиксы различающего имени, данные суффиксы будут отображаться в составе сертификата в графе «Издатель (Issuer)».

СN = Certificate Name, O = Organization, L = Locale, S = Street, C = Country, E = E-mail; (рис. 8)

3.8. Указываем необходимый «срок годности (validaty period)» корневого сертификата (в нашем случае было выбрано 15 лет). «Далее (Next)»;

3.9. Указываем расположение баз данных сертификатов (certificate database location). «Далее (Next)»;

3.10. В окне «Подтверждения (Confirmation) сверяем введённую информацию – «Настроить (Configure)»

3.11. Появится окно выбора носителя для создания контейнера нашего ЦС.

Где хранятся сами контейнеры ключей:

1. Реестр: (в качестве хранилища ключей используется реестр Windows), путь хранения контейнеров ключей следующий:

Ключи компьютера: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\CryptoPro\Settings\Keys

3.12. Далее откроется окно генерации начальной последовательности с помощью биологического ДСЧ. Для генерации случайной последовательности перемещайте указатель мыши или нажимайте различные клавиши.

3.13. После введите пароль на доступ к закрытому ключу.

3.14. Далее появится окно результатов об успешной установке компонентов (рис. 8)

Рис.8. Результаты установки

Настройка веб-сервера IIS

Теперь необходимо выполнить некоторые настройки веб-сервера: прицепить сертификат (самоподписанный или выпущенный нашим же ЦА). Кстати, он уже работает. В качестве примера выпустим самоподписанный сертификат.

1. Откроем Диспетчер служб IIS (Manager IIS) — Сертификат сервера (Server Certificates) (рис. 9);

1.1. В открывшемся окне в панели «Действия (Actions)» выберем – «Создать самоподписанный сертификат (Create Self-Signed Certificate);

1.2. Выбираем тип «Личный (Personal) и указываем «Имя сертификата (Friendly Name)»

1.3. Теперь необходимо привязать этот сертификат для доступа по https к веб-серверу.

1.3.1. Переходим «Сайты (Sites)» – Default Web Site – Bindings – добавить (Add) – выбрать https – и выбрать самоподписанный SSL-сертификат.

Рисунок 9. Диспетчер служб IIS (IIS Manager)

Также сертификат вы можете выпустить следующим образом:На этой же панели создайте запрос (Create certificate request) для выпуска сертификата через наш ЦА и дальнейшей его загрузки в IIS (Complete Certificate Request). Но это по желанию.

Пример запроса (request) для формирования запроса вручную

[NewRequest]

Subject="CN=ИмяСертификата ,O=Организация, L=Город, S=Улица, C=Страна, E=Почта"

ProviderName="Crypto-Pro GOST R 34.10-2012 Cryptographic Service Provider"

ProviderType=80

KeySpec=1

Exportable = TRUE

KeyUsage=0xf0

MachineKeySet=true

RequestType=Cert

SMIME=FALSE

ValidityPeriod=Years

ValidityPeriodUnits=2

[EnhancedKeyUsageExtension]

OID=1.3.6.1.5.5.7.3.1В целом с веб-сервером мы закончили, в default web site вы можете увидеть, что были автоматически созданы virtual directory и applications «CertSrv». При желании можно создать отдельную виртуальную директорию под CRL’ки.

КриптоПро

Текущая версия страницы пока не проверялась опытными участниками и может значительно отличаться от версии, проверенной 3 января 2017 года; проверки требуют 34 правки.

КриптоПро — разработанная одноименной компанией линейка криптографических утилит (вспомогательных программ) — так называемых криптопровайдеров. Они используются в других программах для генерации электронной подписи (ЭП), работы с сертификатами, организации структуры PKI и т.д.

Certificates

CryptoPro CSP has a Federal Security Service certificate of conformance.

Integration

The integration of the CryptoPro CSP with MS Windows operating system allows the use of standard products.

The accordance with the Microsoft CSP interface allows for easy integration into applications by different vendors, which support this interface.

Support for digitally signed XML documents using XMLdsig for Windows (MSXML5, MSXML6) allows for the use of Russian cryptographic algorithms in the Microsoft Office InfoPath – a component system of Microsoft Office.

Portability

For easy and portable integration of cryptographic functions on the Unix platforms, the program interface similar to the Microsoft CryptoAPI 2.0 specifications is provided. This interface allows for the use of the high-level functions to create cryptographic messages (encryption, digital signature), building and verifying the chain of certificates, generating keys and processing the messages and certificates.

Установка сетевого ответчика (Online responder)

А вот мы и вернулись к установке автоответчика.

1. Добавляем роль в «Диспетчере серверов» (Server Manager) – «Далее (Next)»

1.1. Установка ролей и компонентов (Add roles and features wizard)» – «Далее (Next)»;

1.2. «Роли сервера (Server roles), раскрываем роль: Служба сертификатов Active Directory (Certificate Services Active Directory); и устанавливаем галочку на «Сетевой ответчик» (Online Responder)

1.3. Завершаем работу с мастером ролей и компонентов, путём односмысленных нажатий «Далее (Next)».

В IIS была добавлена Applications: ocsp. Только не пугайтесь, что сама по себе директория пустая. Так и должно быть.

Нам осталось настроить центр сертификации и выпустить сертификат на OCSP.

Отзыв сертификатов

После внесения в санкционный список Банка России, ВТБ, Совкомбанка и Промсвязьбанка сертификаты их сайтов, выпущенных в зарубежных удостоверяющих центрах (УЦ), были отозваны.

С точки зрения собственной политики УЦ прав: причиной для отзыва сертификата может стать заявление государственной инстанции либо добавление владельца в «черный список» (подробнее на хабре).

В срочном порядке для сайтов были получены новые сертификаты от бельгийской компании GlobalSign. Естественно, гарантий, что эти сертификаты тоже не отзовут, нет. В этот момент все вспоминают про отечественную инфраструктуру, которой пока нет. Поэтому появляется быстрое промежуточное решение – самоподписанный сертификат российского УЦ с западной криптографией (не путать с НУЦ — Национальным Удостоверяющим Центром).

По состоянию на 11.03.2022 на новом УЦ выпущено порядка 300 сертификатов, в основном для доменов санкционных банков. Но использование этого УЦ видится скорее запасным вариантом, в продакш по-прежнему применяются сертификаты GlobalSign. Связано, это с тем, что корневой сертификат российского УЦ пока не интегрирован в популярные браузеры и ОС. Соответственно, для большинства пользователей он будет выглядеть «недоверенным» и вызовет не меньше вопросов, чем отозванный ранее сертификат.

Тем не менее наличие запасного варианта лишним не будет. Через некоторое время по крайней мере часть браузеров (ну или только Яндекс.Браузер) будут воспринимать сертификат этого УЦ как доверенный. Теперь рассмотрим саму процедуру получения сертификата.

Сервис по получению TLS сертификата появился на Госуслугах: https://www.gosuslugi.ru/tls

По ссылке доступна сама услуга, список выпущенных сертификатов и корневой сертификат УЦ.

Услуга по выдаче сертификата — бесплатная, предоставляется только юридическим лицам. Потребуется УКЭП — усиленная квалифицированная электронная подпись (например та, которую используют для подачи отчетности в ФНС). Срок исполнения – до 5 рабочих дней.

Формирование запроса на сертификат

Нужно сформировать ключевую пару, например, с помощью openssl.

Алгоритм подписи RSA, длина ключа — 2048 бит.Поле subject:

- CN (common name) = домен (укажите адрес своего домена, например, aveselov.ru)

- O (organization) = полное наименование организации (укажите наименование своей организации, желательно латиницей)

- L (location) = город, например Moscow

- С (country) = RU

Рекомендуемый формат запроса #pkcs10 или csr.Расширения keyUsage = digitalSignature, keyEncipherment или иные значения, например nonRepudiation, keyEncipherment, опционально.В качестве subjectAltName укажите все необходимые DNS-имена (например DNS1=yandex.ru, DNS2=ya.ru).Для параметра extendedKeyUsage укажите serverAuth или иные значения, например сlientAuth, опционально.

Выглядит это примерно следующим образом:

openssl req -out your_ogranization_certificate.csr -new -newkey rsa:2048 -keyout your_ogranization_certificate.key -nodes -config test.cfg -subj "/C=RU/L=Moscow/O=Test Company/CN=aveselov.ru"Команда неинтерактивная, архив с файлом test.cfg прилагается. Не забудьте поменять параметры поля subject, указанные в примере, на свои. Также обратите внимание, что для разделения параметров в openssl использует не запятая, а обратный слеш.

В результате получим файл your_ogranization_certificate.csr с запросом, который потребуется нам на следующем шаге.

Подпись запроса

Файл с запросом требуется подписать электронной подписью. Вопрос получения квалифицированной ЭП и установки криптопровайдера рассматривать не будем, ограничимся примером подписи файла с помощью КриптоПро CSP.

Подписать файл запроса с помощью КриптоПро СSP не сложно:«Пуск» – «Инструменты КриптоПро» – «Создание подписи»

Далее необходимо выбрать подписываемый файл, полученный на прошлом этапе, и нажать кнопку «Подписать». В папке, в которой находится исходный файл запроса, появится файл открепленной ЭП с расширением .sig (если расширение иное, нажмите «Сохранить подпись как» и выберете формат .sig).

Указание контактов

Теперь, когда все готово, можно вернуться к сайту Госуслуг, где в форме следует указать контактные данные администратора для оперативной с ним связи (указывайте реальные данные, об этом ниже).

Загрузка файлов

И последний шаг – загрузите ранее сформированный запрос и подпись к нему.

Далее формируется заявление на получение TLS сертификата. Его необходимо скачать, подписать с помощью ЭП и на портал (аналогично предыдущим пунктам).

После нажатия «Далее» ждем до 5 дней и можем пользоваться новым сертификатом (сообщение о готовности придет в Госпочту и в Уведомлениях на Госуслугах).