Добрый день! Уважаемые читатели и гости крупнейшего IP блога России pyatilistnik. org. В прошлый раз я вам рассказал, о том, как установить сертификат в реестр Windows. Сегодня я вам расскажу, каким образом вы можете выполнить перенос сертификата на другой компьютер, это очень частая и жизненная ситуация с которой сталкиваются многие системные администраторы. Захотелось с вами поделиться опытом, о массовом переносе контейнеров с закрытыми ключами, находящимися в области реестра Windows. Использовать мы будем как КриптоПРО, так и встроенные механизмы. Уверен будет интересно.

Добрый день! Уважаемые читатели и гости крупного IT блога рунета pyatilistnik. org. Продолжаем нашу с вами тему с сертификатами и работе с ними. В прошлый раз я вам подробно рассказал, как получить тестовый сертификат криптопро, посмотрите очень интересная заметка. Согласитесь, что для тестирования вам может потребоваться не один сертификат, а гораздо больше, и очень удобно иметь возможность работать с ними, без привязки к физическим токенам, например, на виртуальных машинах Vmware. Для таких задач, есть возможность поместить сертификаты КриптоПРО в реестр Windows, чем мы с вами и займемся.

Обновлено 11. 2018

Добрый день! Уважаемые читатели и гости крупнейшего IT блога в России pyatilistnik. org. В прошлый раз мы разбирали ситуацию, что утилита КриптоПРО не видела токен Jacarta, согласитесь, что при решении этой проблемы было бы здорово иметь тестовый ключ с сертификатом, и параллельно ваш коллега мог бы тоже траблшутить. Еще тестовый сертификат CryptoPRO может быть полезен, при процедуре переноса контейнера КриптоПРО из реестра в случае с не экспортируемым закрытым ключом. Сегодня я вас научу генерировать нормальный, тестовый сертификат шифрования или подписи для разных задачу.

При электронном документообороте должна использоваться ЭЦП, чтобы передаваемые и получаемые документы имели юридическую силу.

При этом на компьютере должен быть установлен корневой сертификат. Он используется для проверки подлинности подписи, определении удостоверяющего центра, выдавшего ЭЦП.

- Что такое корневой сертификат (КС)

- Помогла ли вам эта статья?

- Еще статьи по данной теме

- Как вызывается Revocation Provider

- Как работает Revocation Provider

- Как скопировать сертификат в реестр КриптоПРО

- Установка закрытого ключа в реестр

- Где хранится закрытый ключ в реестре Windows

- Массовый перенос ключей и сертификатов CryptoPro на другой компьютер

- Как установить корневой сертификат удостоверяющего центра криптопро

- В Windows

- В Linux

- Копирование закрытого ключа из КриптоПро

- Возможные проблемы и как их решить

- Ошибка с правами

- Ошибка импорта

- Не найден локальный сертификат удостоверяющего центра

- Не установлен корневой сертификат

- Перенос сертификатов в виде пошаговой инструкции

- Можно ли без корневого сертификата установить ЭП

- Установка КриптоПро ЭЦП Browser plug-in.

- Когда нужно копировать сертификаты КриптоПРО в реестр

- Квалифицированные корневые сертификаты для ГОСТ Р 34. 10-2012

- VipNet

- Перенос сертификатов из реестра без КриптоПРО

- Как видите предпосылок и вариантов переноса сертификатов из реестра на другой компьютер, предостаточно.

- Когда нужно переносить сертификаты в другое место?

- Какую информацию он содержит

- Как обновить корневой сертификат

- Генерация тестового сертификата

- Где его взять

- Как скопировать эцп из реестра на флешку

Что такое корневой сертификат (КС)

Корневой сертификат представляет собой открытый ключ, по которому определяется личность или наименование владельца подписи на документе. Фактически это электронный документ, содержащий данные по удостоверяющему центру.

С помощью программы криптошифрования устанавливается удостоверяющий центр, в списках которого содержутся сведения о владельце подписи.

Если на компьютере установлен КС, то можно скопировать электронную подпись. Производиться генерация открытого ключа с носителя, например, с рутокена.

Данные КС выдаются удостоверяющим центрам в Минкомсвязи. Его наличие подтверждает, удостоверяющий центр является официально зарегистрированным.

КС имеет срок действия, который составляет 12 месяцев. Поэтому его нужно каждый год переустанавливать для полноценного использования ЭЦП.

Без корневого сертификата нельзя использовать открытый ключ. Последний можно украсть, но без корневого сертификата этой ЭЦП воспользоваться не получится.

Кроме этого на компьютере могут использоваться неквалифицированные сертификаты, выданные различными организациями и госорганами. К ним относятся сертификат казначейства, обслуживающего банка и т.

Для автоматизированных информационных систем, использующих электронную цифровую подпись (электронную подпись), порой бывает необходимо использовать сервисы, обеспечивающие получение наиболее актуальной информации о статусе сертификата открытого ключа и информации о времени подписания электронного документа электронной цифровой подписью (электронной подписью).

Именно для этих целей и предназначен программно-аппаратный комплекс (ПАК) «Службы УЦ», осуществляющий по запросам пользователей предоставление информации о статусе сертификатов ключей подписей, посредством реализации протокола Online Certificate Status Protocol (OCSP) и предоставление меток времени, посредством реализации протокола Time-Stamp Protocol (TSP).

В состав ПАК «Службы УЦ» входят следующие компоненты:

- ПАК «КриптоПро OCSP»;

- ПАК «КриптоПро TSP»;

- Служба проверки сертификатов и электронной подписи «КриптоПро SVS»;

- Модуль проверки статуса сертификата «КриптоПро Revocation Provider»;

- Комплект средств разработки, включающий КриптоПро TSP SDK, КриптоПро OCSP SDK, КриптоПро ЭЦП SDK.

ПАК «КриптоПро OCSP» и ПАК «КриптоПро TSP», реализующие протоколы OCSP и TSP соответственно, являются первыми в Российской Федерации специализированными программно-аппаратными комплексами, успешно прошедшими сертификационные испытания и получившими сертификат соответствия ФСБ России для такого рода продуктов.

Сертификаты соответствия ФСБ России на ПАК «Службы УЦ»

Загрузить КриптоПро OCSP

Загрузить КриптоПро TSP

Компания не несет ответственности за посещение Пользователем, а также любое использование им, внешних ресурсов (сайтов третьих лиц), ссылки на которые могут содержаться на сайте Компании. Компания не несет ответственности за точность, надежность, достоверность, безопасность любой информации, материалов, рекомендаций и программ, размещенных на внешних ресурсах, за установку программ Пользователем из внешних ресурсов. Использование внешних ресурсов осуществляется Пользователем добровольно, исключительно по собственному усмотрению и на свой риск.

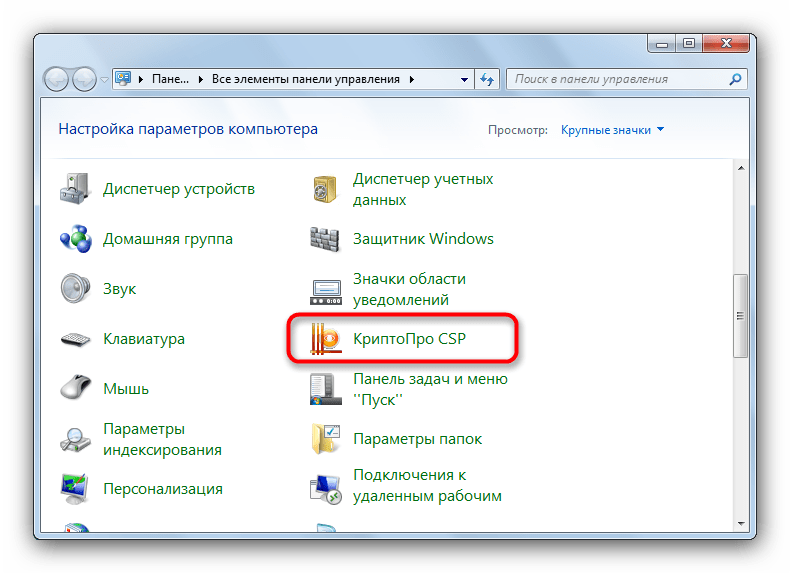

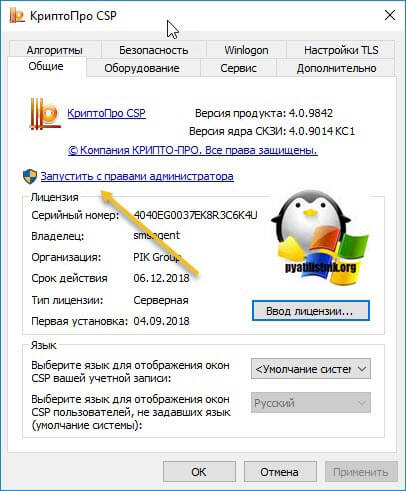

Первым делом нужно запустить КриптоПро CSP. Откройте меню «Пуск», в нем перейдите в «Панель управления».

Щелкните левой кнопкой мыши по отмеченному пункту.

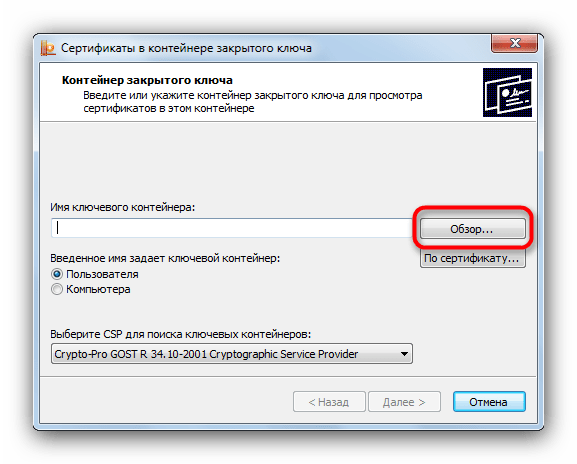

Щелкните по кнопке обзора.

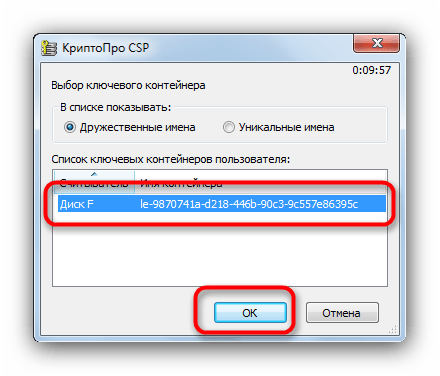

Программа предложит выбрать местоположение контейнера, в нашем случае флеш-накопитель.

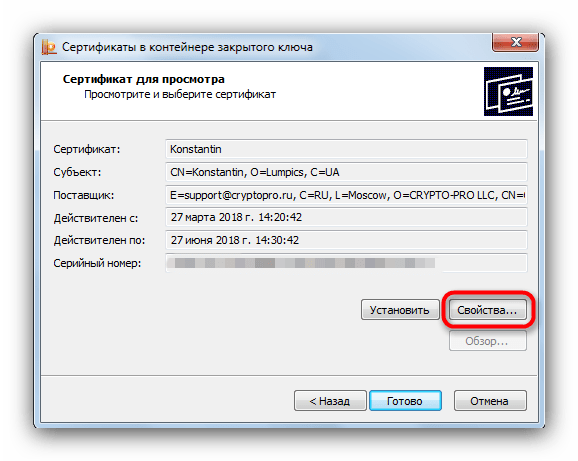

Откроется предварительный просмотр сертификата. Нам нужны его свойства — нажимайте на нужную кнопку.

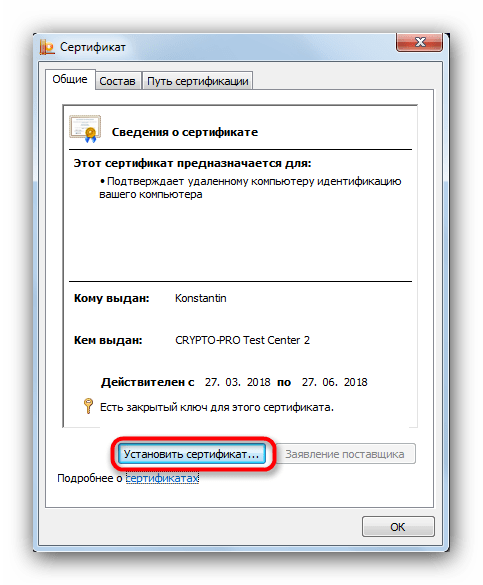

В следующем окне щелкните по кнопке установки сертификата.

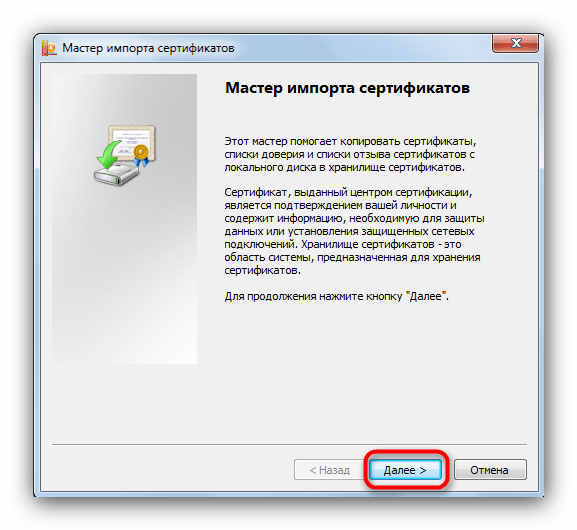

Откроется утилита импорта сертификатов. Для продолжения работы нажимайте «Далее».

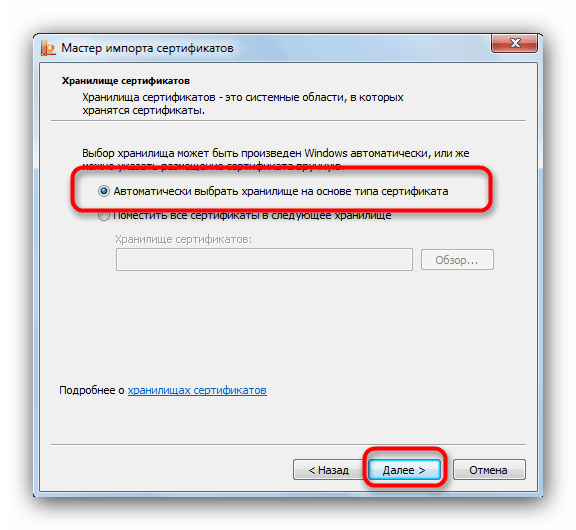

Предстоит выбрать хранилище. В последних версиях КриптоПро лучше оставить настройки по умолчанию.

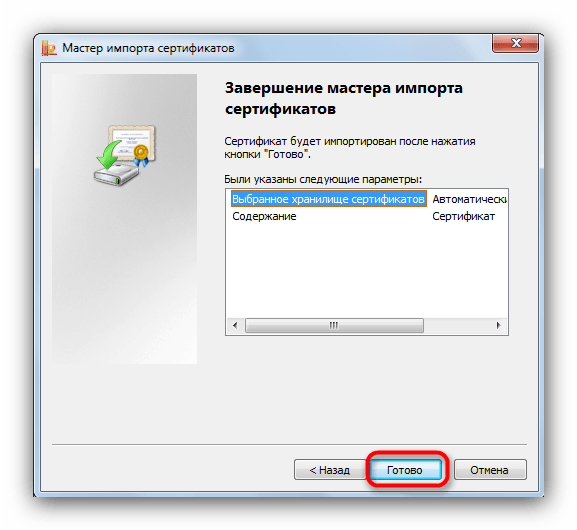

Заканчивайте работу с утилитой нажатием «Готово».

Появится сообщение об успешном импорте. Закройте его, щелкнув «ОК».

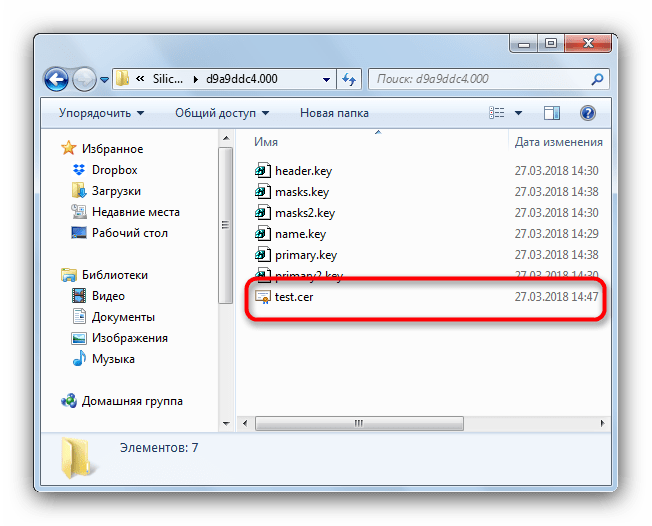

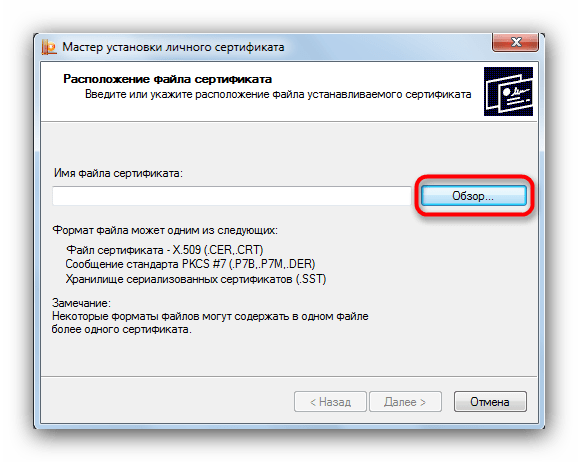

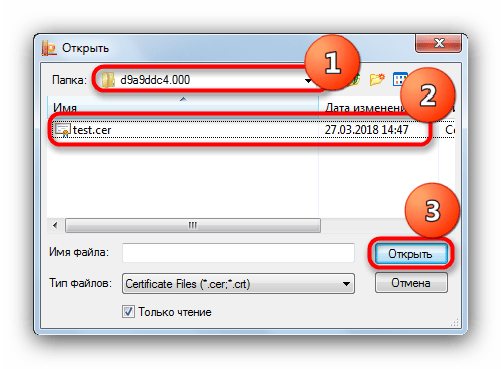

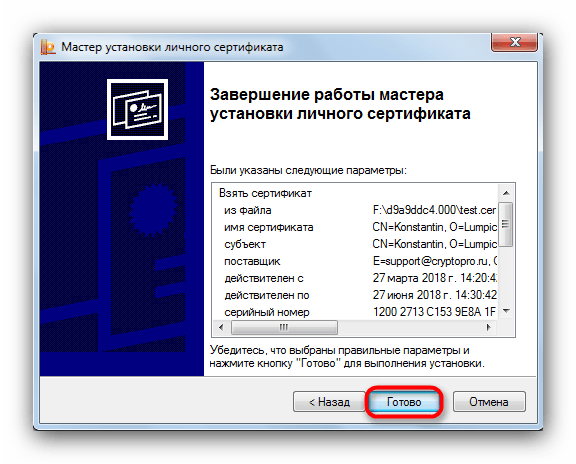

Откроется «Мастер установки личного сертификата». Переходите к выбору местоположения файла CER.

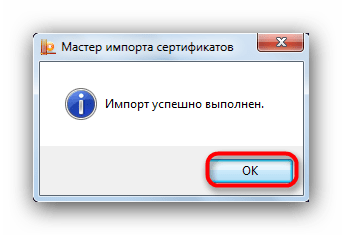

Выберите вашу флешку и папку с сертификатом (как правило, такие документы расположены в каталоге со сгенерированными ключами шифрования).

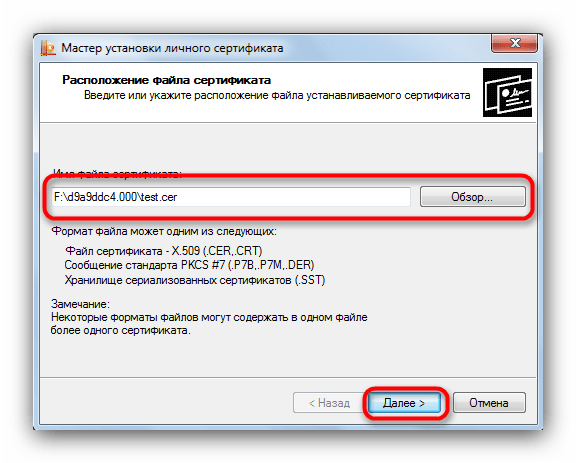

Убедившись, что файл распознан, нажимайте «Далее».

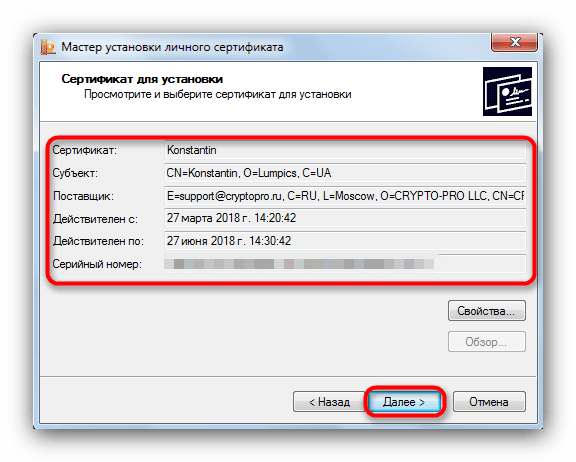

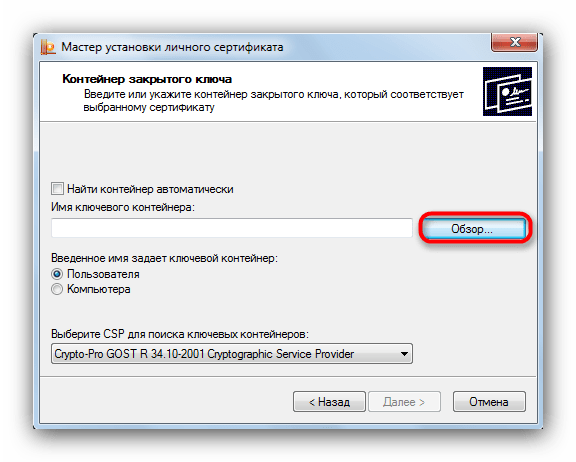

Дальнейшие действия — указание контейнера ключа вашего CER-файла. Жмите на соответствующую кнопку.

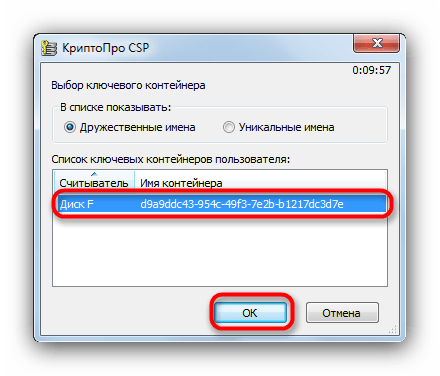

Во всплывающем окошке выберите местоположение нужного.

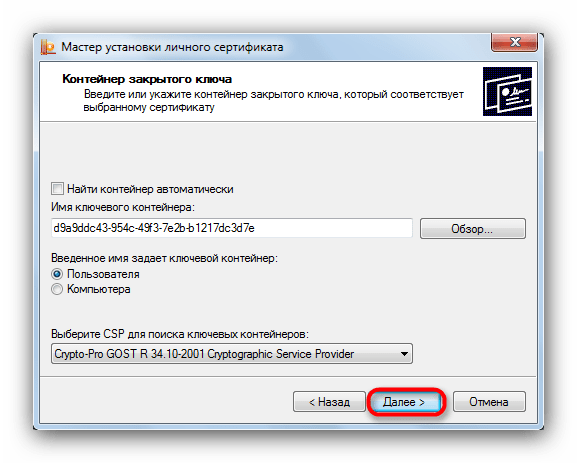

Вернувшись к утилите импорта, снова нажимайте «Далее».

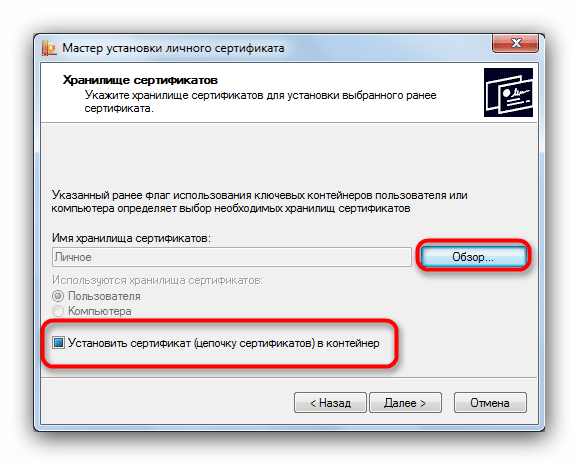

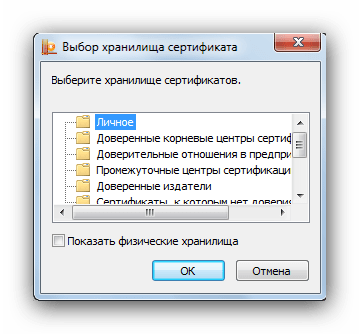

Далее нужно выбрать хранилище импортируемого файла ЭЦП. Щелкайте «Обзор».

Поскольку сертификат у нас личный, то и отметить нужно соответствующую папку.

Внимание: если вы используете этот способ на новейшей CryptoPro, то не забудьте отметить пункт «Установить сертификат (цепочку сертификатов) в контейнер»!

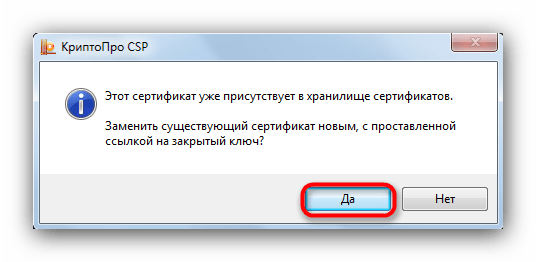

Мы собираемся заменить ключ на новый, так что смело нажимайте «Да» в следующем окне.

Процедура окончена, можно подписывать документы.

Данный способ несколько сложнее, однако в некоторых случаях установить сертификаты можно только так.

В качестве подведения итогов напомним: устанавливайте сертификаты только на проверенные компьютеры!

Мы рады, что смогли помочь Вам в решении проблемы.

Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

ДА НЕТ

Еще статьи по данной теме

В процессе управления ключами УЦ имеет возможность отзыва выпущенных им сертификатов, что необходимо для досрочного прекращения их действия, например, в случае компрометации ключа. Процедура проверки ЭЦП предусматривает помимо подтверждения ее математической корректности еще и построение, и проверку цепочки сертификатов до доверенного УЦ, а также проверку статусов сертификатов в цепочке.

Таким образом, проверка статусов сертификатов важна для приложений, использующих ИОК, поскольку, например, принятие к обработке подписанного ЭЦП документа, соответствующий сертификат ключа подписи которого аннулирован, может быть впоследствии оспорено и привести к финансовым потерям.

В ОС Microsoft Windows встроена поддержка технологии ИОК. Многие приложения, работающие под управлением этих ОС, используют интерфейс CryptoAPI для осуществления функций криптографической защиты информации. Функции CryptoAPI используют, например, следующие приложения: Internet Explorer, Outlook Express, Outlook, Internet Information Server и др.

По умолчанию CryptoAPI осуществляет проверку статусов сертификатов с использованием СОС (CRL). СОС представляет собой список аннулированных или приостановленных сертификатов, издаваемый периодически – например, раз в неделю. СОС не отражает информацию о статусах в реальном времени, а также имеет ряд других недостатков, которых лишён протокол OCSP – протокол получения статуса сертификата в реальном времени.

Архитектура CryptoAPI предоставляет возможность подключения внешнего модуля проверки статуса сертификата – Revocation Provider.

КриптоПро Revocation Provider предназначен для встраивания проверки статусов сертификатов открытых ключей в режиме реального времени по протоколу OCSP в ОС Windows.

КриптоПро Revocation Provider, будучи установлен в системе, встраивается в CryptoAPI и тем самым обеспечивает проверку статусов сертификатов во всех приложениях по протоколу OCSP, причём менять что-либо в самих приложениях не требуется. Revocation Provider вызывается автоматически каждый раз, когда приложение осуществляет действия с сертификатом. Проверка сертификата в реальном времени по протоколу OCSP обеспечивает большую безопасность по сравнению с СОС.

Схема встраивания Revocation Provider в ОС представлена на рисунке.

Чтобы обеспечить использование протокола OCSP для проверки статусов сертификатов, используемых в конкретной информационной системе, необходимо, чтобы в данной системе работал сервер OCSP.

В качестве сервера OCSP для КриптоПро Revocation Provider можно использовать КриптоПро OCSP Server.

КриптоПро Revocation Provider функционирует в операционных системах Microsoft Windows, как англоязычных, так и локализованных.

КриптоПро Revocation Provider:

- Встраивает проверку статуса сертификатов по протоколу OCSP во все приложения операционной системы.

- Не требует модификации приложений для использования своих возможностей.

- Уменьшает риск стать жертвой мошенничества или понести ответственность.

- Совместим с серверными приложениями.

- Автоматически проверяет статусы сертификатов OCSP-серверов.

- Поддерживает расширение . Если такое расширение присутствует в сертификате сервера, то статус этого сертификата не проверяется.

- Автоматически проверяет, уполномочен ли OCSP-сервер Удостоверяющим Центром, издавшим проверяемый сертификат, выдавать информацию о статусе данного сертификата.

- Настраивается через групповые политики.

- Даёт возможность настройки доверия к конкретным OCSP-серверам.

- При невозможности проверки сертификата по протоколу OCSP передаёт его в Microsoft Revocation Provider, который проводит проверку по СОС.

- Может осуществлять соединения по защищённому протоколу TLS (SSL).

- Устанавливается с помощью Windows Installer.

Как вызывается Revocation Provider

Будучи установленным в системе, Revocation Provider вызывается для проверки сертификата(ов) при каждом вызове функции CryptoAPI CertVerifyRevocation. Фактически, все параметры этой функции передаются без изменений в Revocation Provider. Помимо непосредственного вызова, эта функция, а значит и Revocation Provider, вызывается неявно внутри функций CertGetCertificateChain и WinVerifyTrust.

Как работает Revocation Provider

Когда приложение, работающее с CryptoAPI, вызывает функцию проверки статуса сертификата, в Revocation Provider передаётся этот сертификат вместе с рядом дополнительных параметров.

Revocation Provider, получив на проверку сертификат, создаёт OCSP-запрос на данный сертификат и обращается к одной или нескольким службам OCSP с этим запросом. При получении OCSP-ответа, осуществляет его проверку. Если ответ проходит проверку и содержит статус сертификата good или revoked, в отличие от unknown (см. RFC2560), то на этом проверка заканчивается и полученный статус возвращается приложению. Если же ответ содержит статус unknown или не проходит проверку, то происходит обращение по следующему адресу.

Очерёдность обращения к службам OCSP определяется следующим образом:

- По расширению AIA (AuthorityInformationAccess) в сертификате. Среди различных точек AIA выбирает те, к которым указан метод доступа по протоколу OCSP, обращения к ним происходят по очереди их расположения в сертификате.

- Если ни по одному из адресов OCSP-серверов, указанных в расширении AIA сертификата, не удаётся получить удовлетворяющий этим условиям ответ, или если таких адресов в сертификате не указано, то Revocation Provider пробует обратиться за статусом к OCSP-серверу, адрес которого задан групповой политикой, если она определена.

Если на предыдущих шагах не удаётся получить удовлетворяющем описанным условиям ответ, то сертификат передаётся на проверку в Microsoft Revocation Provider, входящий в состав ОС Windows. Microsoft Revocation Provider осуществляет проверку данного сертификата с использованием СОС. Полученный статус сертификата возвращается приложению.

КриптоПро Revocation Provider использует сертифицированное ФСБ России средство криптографической защиты КриптоПро CSP.

Как скопировать сертификат в реестр КриптоПРО

CryptoPRo позволяет производить установку с копирование закрытого ключа (сертификата) в реестр Windows.

Хочу вас сразу предупредить, что с точки зрения безопасности, это очень не надежно и ваши закрытые ключи могут быть похищены, если вы не организовываете надлежащий уровень безопасности

И так, у меня есть USB токен SafeNet, на который я выпустил тестовую ЭЦП, ее я буду переносить вместе с закрытым ключом в реестр Windows. Открываем утилиту CryptoPRO с правами администратора.

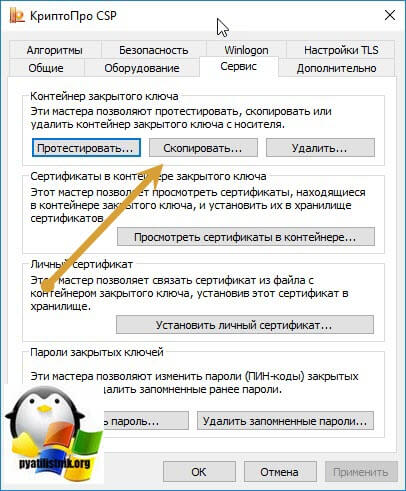

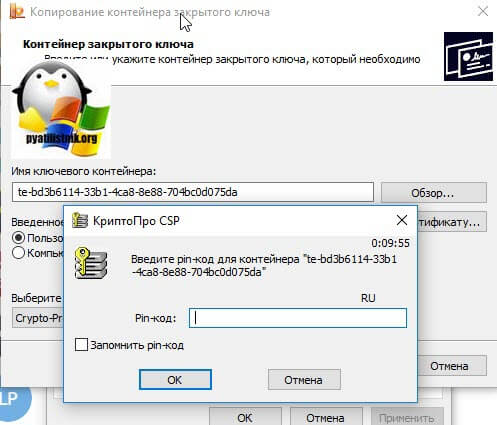

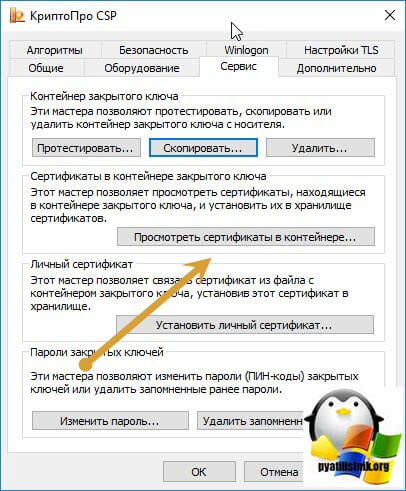

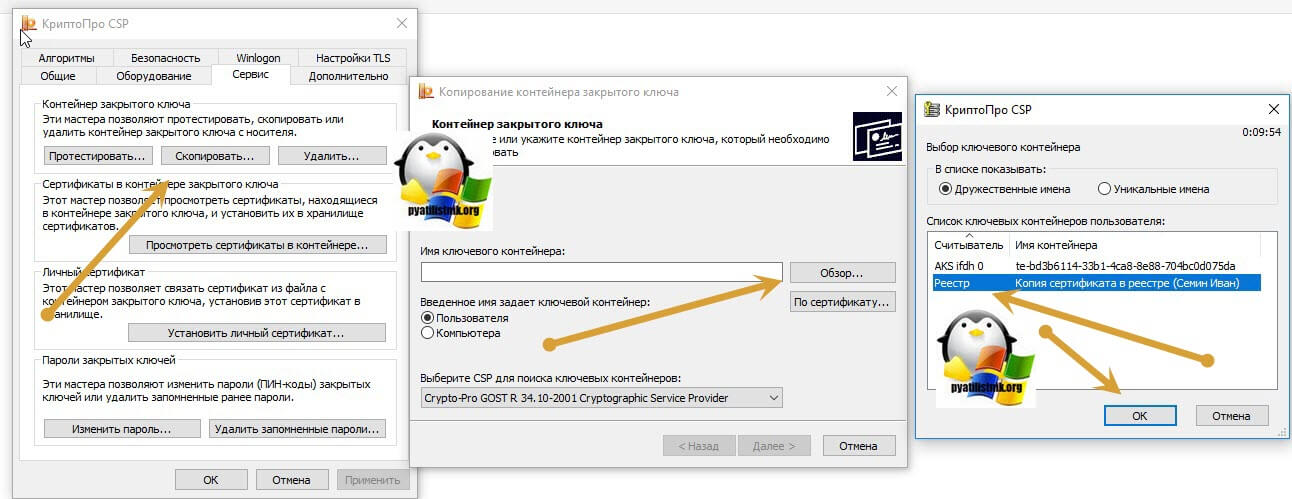

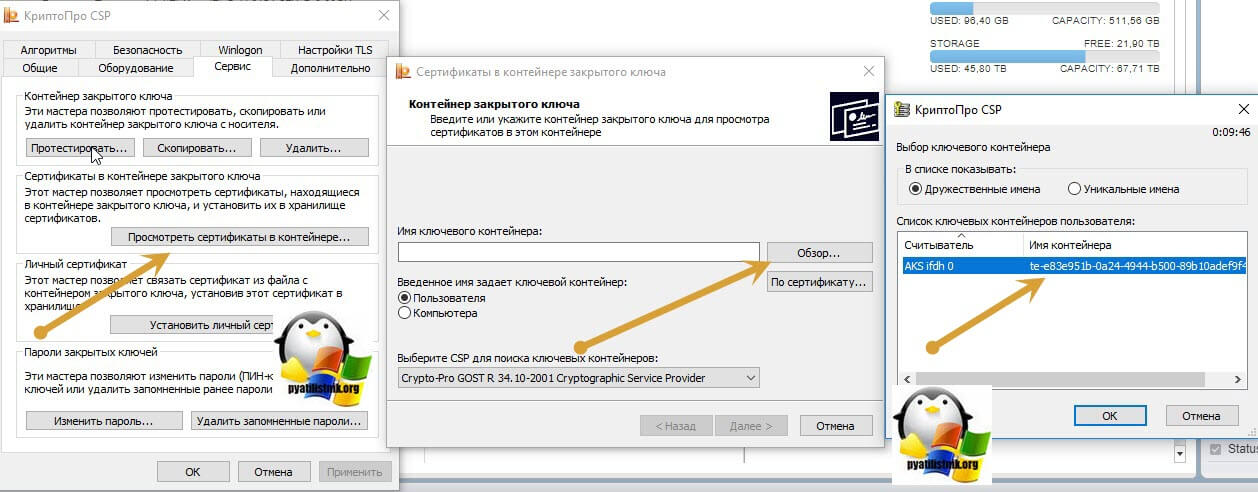

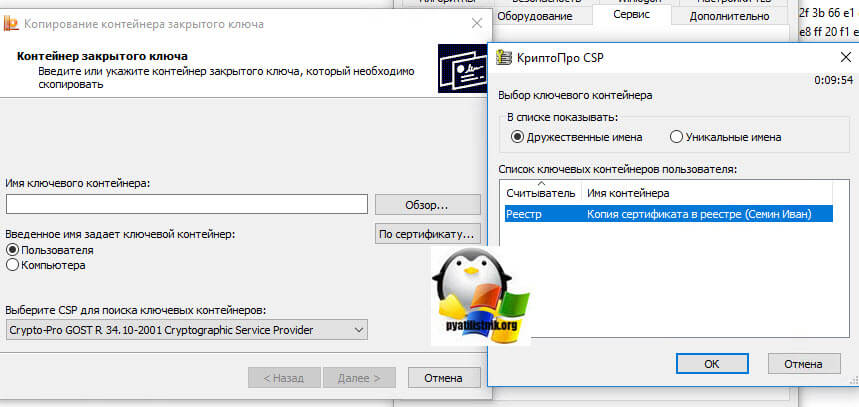

Переходите на вкладку “Сервис” и нажимаете “скопировать”

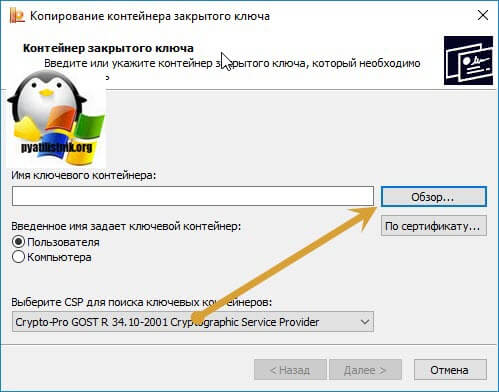

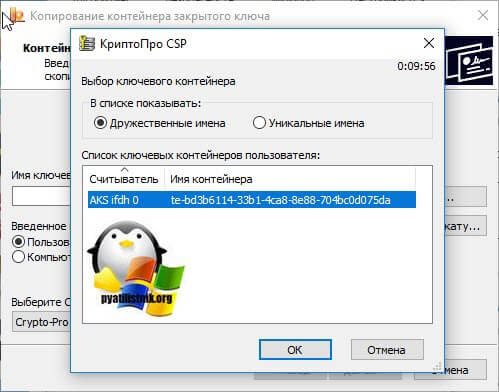

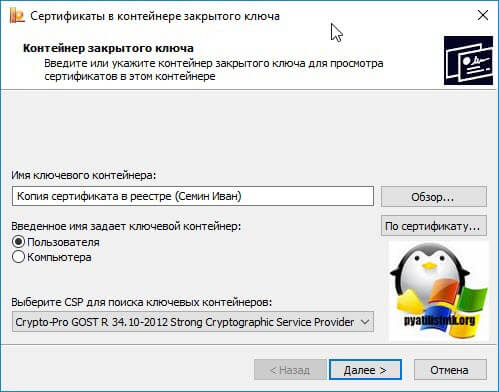

У вас откроется окно “Контейнер закрытого ключа”, тут вам нужно нажать кнопку “Обзор”, что бы выбрать ваш сертификат, который вы хотите скопировать в реестр.

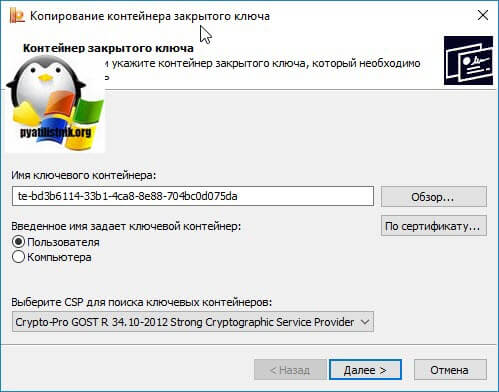

В итоге у вас в поле “Имя ключевого контейнера” отобразиться абракадабровое имя.

Нажимаем далее.

У вас появится окно с вводом пин-кода от вашего USB токена.

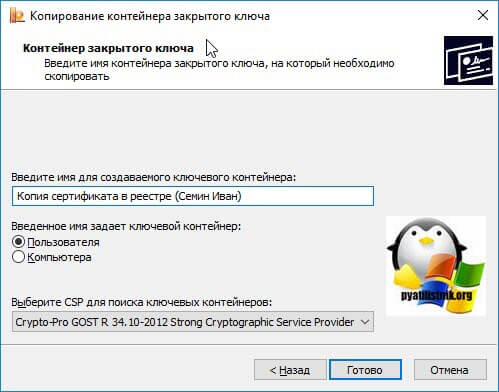

Теперь вам необходимо задать имя для копируемого сертификата в реестр Windows, КриптоПРО благо, это позволяет. Я назвал его “Копия сертификата в реестре (Семин Иван)”

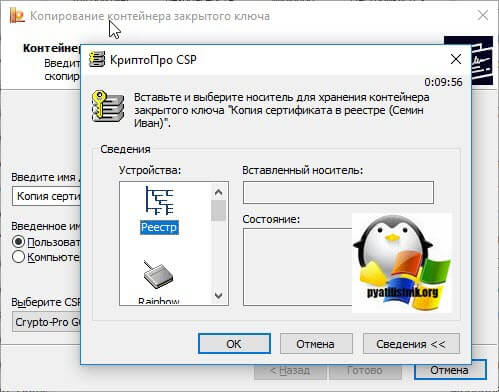

Теперь вам необходимо положить сертификаты КриптоПРО в реестр, для этого выбираем соответствующий пункт и нажимаем “Ок”.

На следующем шаге вам предложат установить новый пароль на ваш контейнер с закрытым ключом, советую установить его и желательно посложнее.

Установка закрытого ключа в реестр

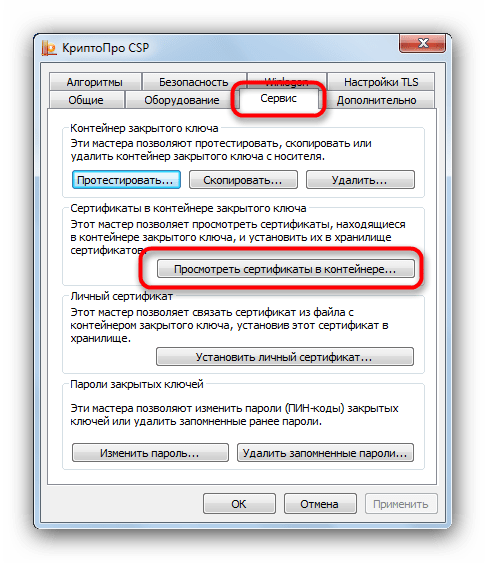

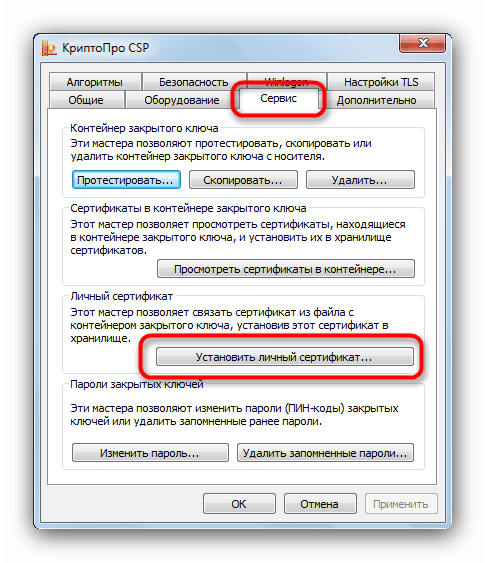

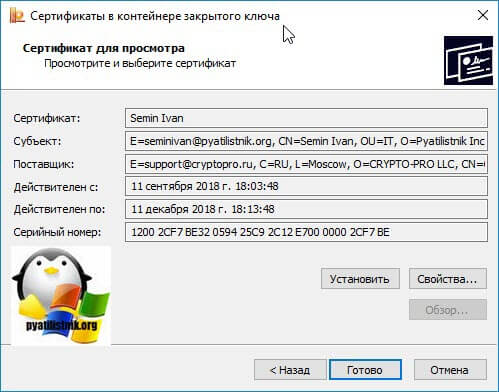

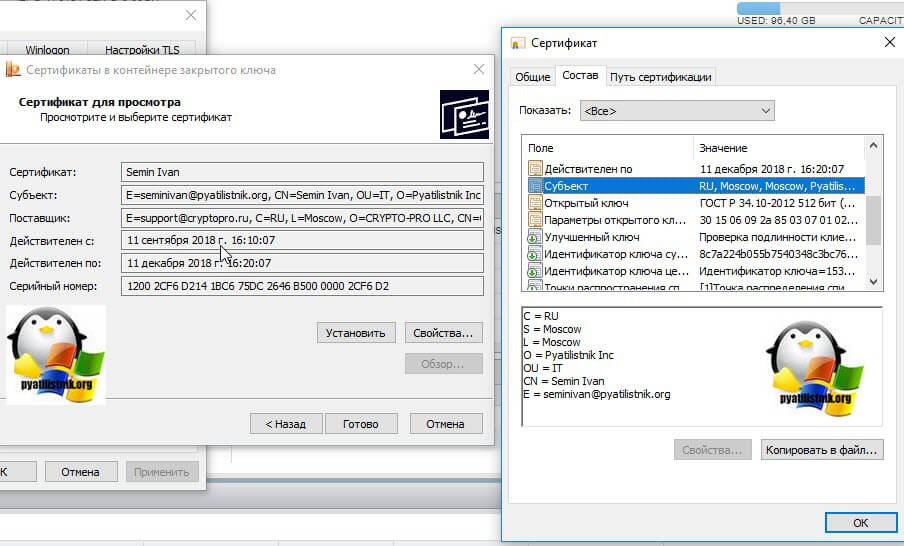

Теперь когда ваш закрытый ключ находится в реестре, давайте установим личный сертификат. Для этого откройте на вкладке “Сервис” кнопку “Посмотреть сертификат в контейнере”

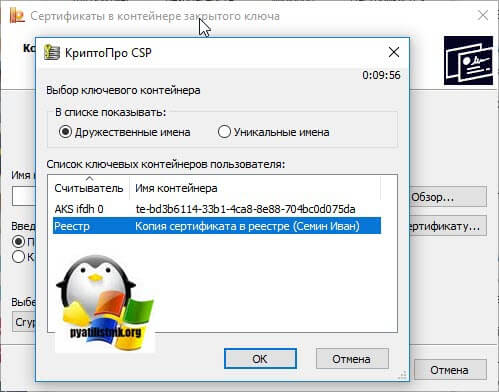

Далее в окне “онтейнер закрытого ключа” нажмите кнопку “Обзор”.

И выберите сертификат из реестра, он будет с тем именем, что вы ему задавали.

После чего производится установка закрытого ключа в реестр, через соответствующую кнопку.

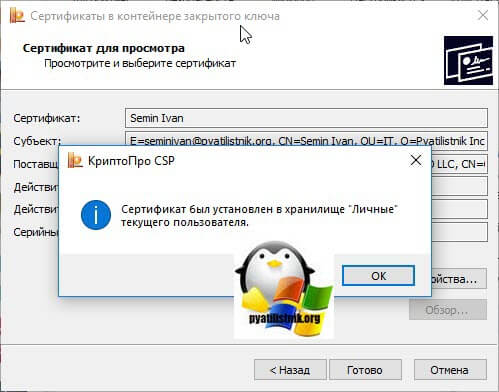

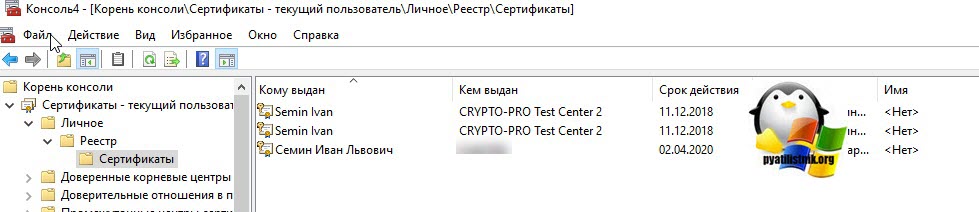

Видим, что сертификат был установлен в хранилище “Личные” текущего пользователя. Как видите, было очень просто скопировать закрытый ключ в реестр операционной системы.

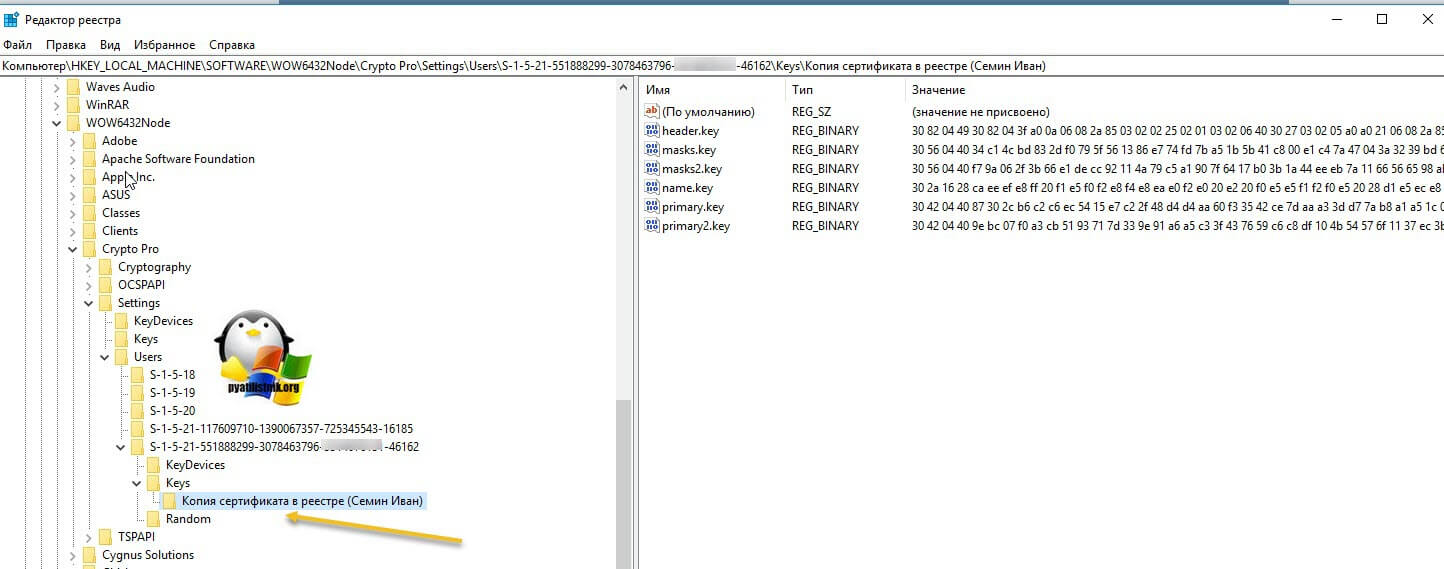

Где хранится закрытый ключ в реестре Windows

После процедуры добавления сертификата в реестр КриптоПРО, я бы хотел показать, где вы все это дело можете посмотреть. Ранее я вам рассказывал, о том как добавить оснастку сертификаты. Нас будет интересовать раздел “Сертификаты пользователя – Личное”.

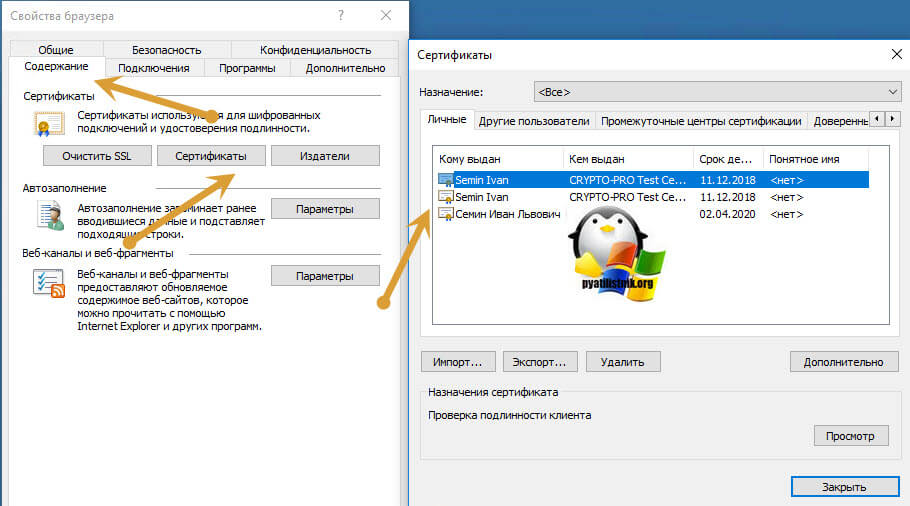

Либо вы можете зайти в свойства Internet Explorer на вкладку “Содержание’. Потом перейти в пункт “Сертификаты”, где у вас будут отображаться все ваши SSL сертификаты, и те, что КриптоПРО скопировал в реестр операционной системы.

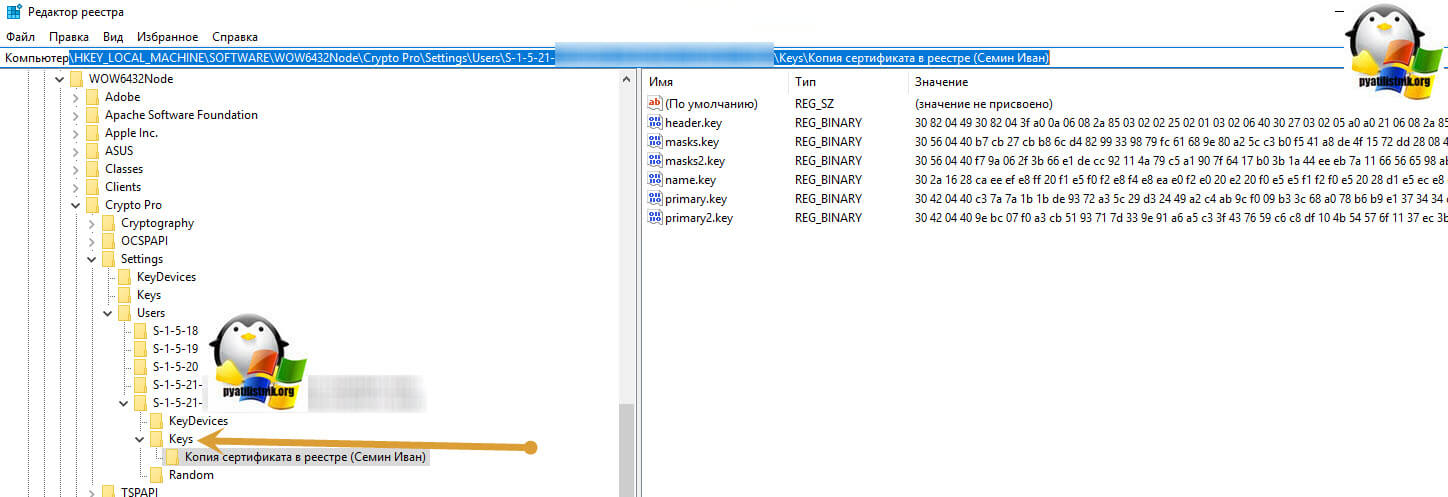

Если нужно найти ветку реестра с закрытым ключом, то я вам приводил уже пример в статье, когда я переносил ЭЦП с компьютера на компьютер.

Про копирование ЭЦП с закрытыми ключами мы разобрали, теперь ситуация обратная.

Массовый перенос ключей и сертификатов CryptoPro на другой компьютер

Выше описанные методы хороши, когда у вас один или 5 ключиков в реестре, а как быть если их десятки. Помню лет 5 назад, когда я еще был младшим администратором, то я очень часто устанавливал электронные цифровые подписи главбуху, так как она работала в СБИС++ и сдавала там постоянно отчетность по огромному количеству организаций, по типу рога и копыта. Держать кучу токенов было не вариант, и для таких вещей у нее все хранилось в реестре и копия сертификатов была на флешке в сейфе. Флешку потом потеряли, встал вопрос сделать резервную копию всего и плюс обновить систему, в виду нового компьютера, на операционной системе Windows 8. ЭЦП было штук 50, а так как я ценю свое время, то и искал методы, выполнить это быстрее, к счастью я его нашел.

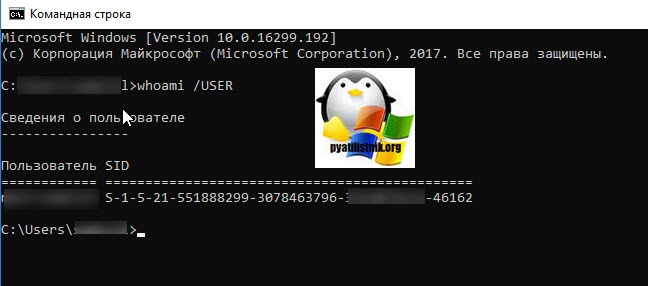

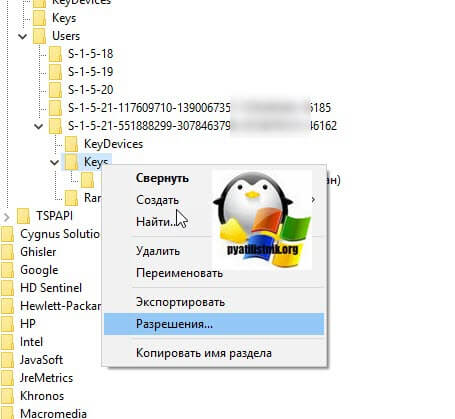

Заключался метод переноса сертификатов из реестра, в выгрузке веток и подмене SID значения, но обо всем по порядку. О том, как посмотреть SID пользователя и что это такое я рассказывал.

Открываете командную строку cmd и вводите команду:

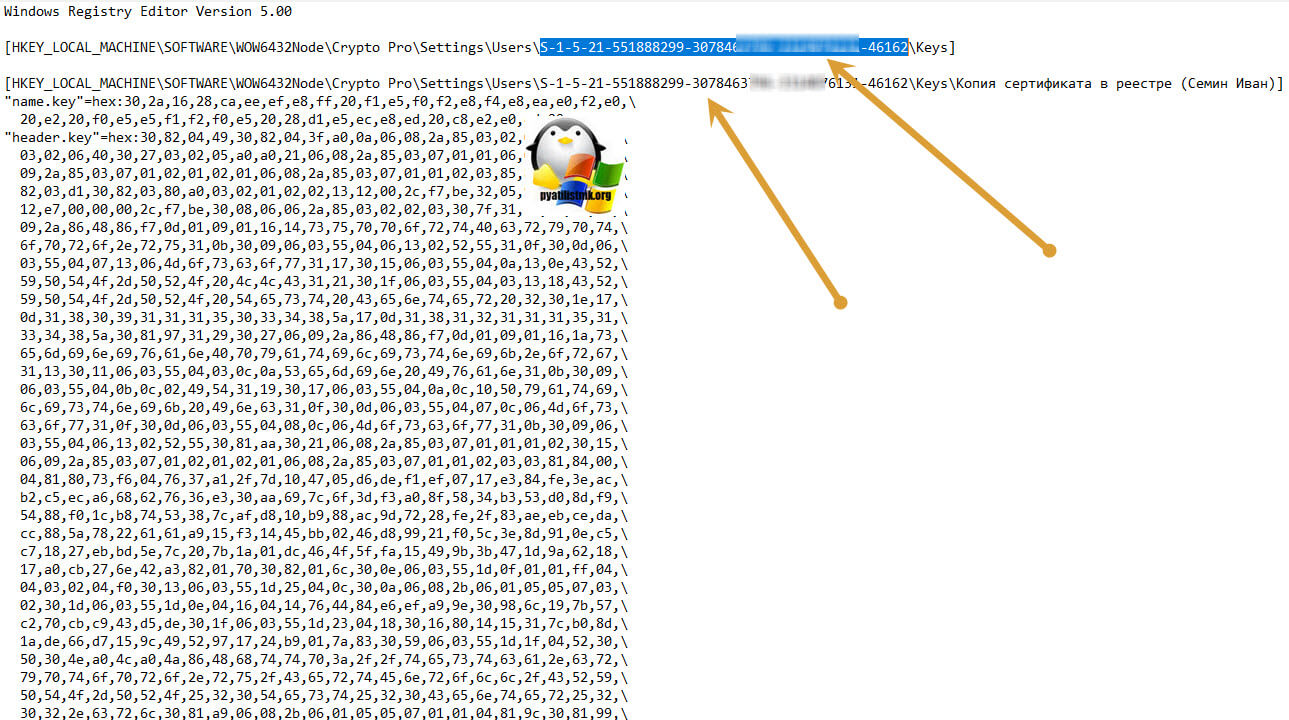

Вот это S-1-5-21-551888299-3078463796-888888888-46162 и есть SID, вашей учетной записи. Теперь когда вы его знаете, то вам нужно выгрузить ваши закрытые ключи из реестра Windows. Для этого откройте вот такую ветку:

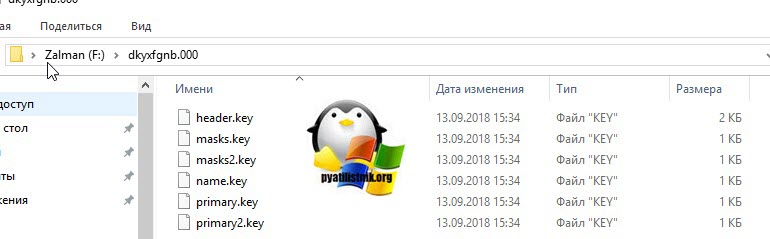

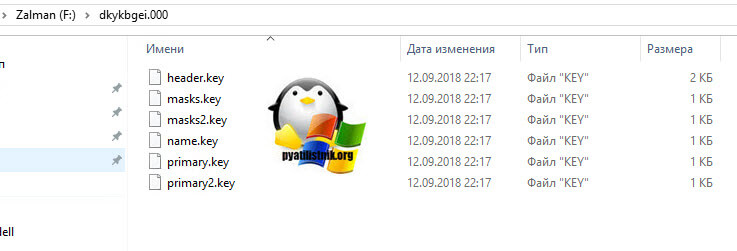

В контейнере Keys, вы найдете все ваши закрытые ключи от ЭЦП. С правой стороны вы увидите файлы: * header. key * masks. key * masks2. key * name. key * primary. key * primary2. key

Щелкаем правым кликом по контейнеру Keys и экспортируем его.

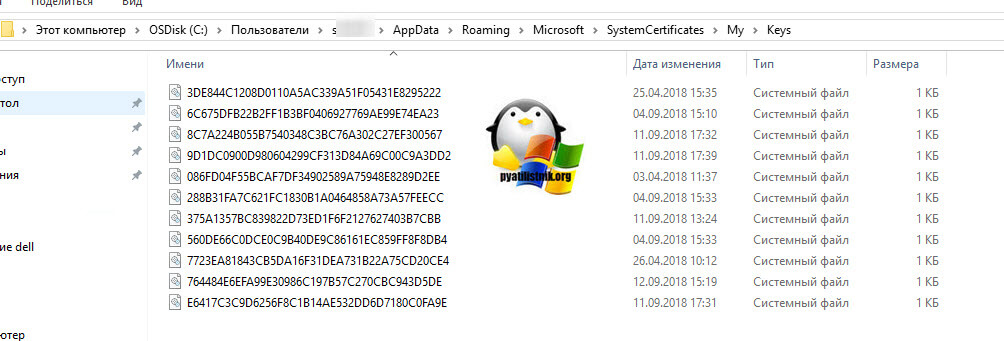

Сохраняем нашу ветку реестра с контейнерами закрытых ключей. Далее нам нужно скопировать открытые ключи, которые лежат по пути:

Не забывайте только подставить своего пользователя, эта папка может быть скрытой, поэтому включите скрытые папки и файлы в вашей ОС. Все содержимое этой папки вам нужно перенести на другой компьютер, только уже в папку другого, нужного пользователя.

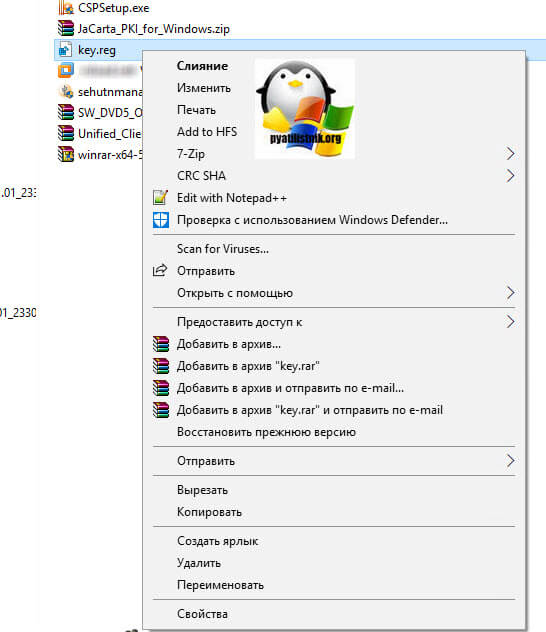

Как только вы поместили на новом компьютере папку Key, вы можете перенести реестровую выгрузку. Сохраненный файл в формате reg, вы должны открыть в любом текстовом редакторе.

Как я показывал выше, определите SID нового пользователя, скопируйте его полностью и замените им значение в файле reg, я отметил это стрелками.

SID начинается с S-1 и так далее

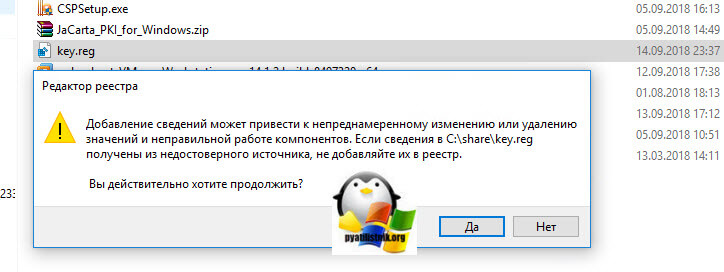

Все сохраняйте файл и запускайте его, у вас будет начат перенос сертификатов (закрытых ключей), подтверждаем действие.

Как видите импорт успешно завершен. Все теперь ваши закрытые и открытые ключи на месте и вы можете работать с вашими ЭЦП, и можно считать, что перенос сертификатов с одного компьютера на другой в массовом масштабе, осуществлен успешно. Если остались вопросы, то жду их в комментариях.

Как установить корневой сертификат удостоверяющего центра криптопро

Рассмотрим подробнее как происходит процесс установки.

В Windows

На компьютере потребуется установить файл, имеющий расширение «. crt». Оно используется для корневых сертификатов.

Удостоверяющий центр может его выдавать в архивированном виде. Тогда нужно воспользоваться специальными программами WinRAR или 7Z, чтобы данный файл извлечь из архива.

Затем нужно произвести следующие действия:

- Выделить файл и правой кнопкой мыши открыть контекстное меню.

- В меню выбираем команду «Установить сертификат», в результате которой запускается «Мастер импорта».

- После его запуска кликаем на кнопку «Далее».

- В выпавшем окне выбираем «Поместить все сертификаты в выбранной хранилище».

- После этого в диалоговом окне выбираем «Доверенные корневые центры сертификации» и нажимаем кнопку ОК. Обязательно нужно учесть, чтобы при этом в пункте «Показать только физические хранилища» не должна стоять галочка.

- Потом нажимаем кнопку «Далее», выпадает сообщение системы на компьютере об установке ключа неизвестного назначения, которое следует проигнорировать и закрыть. Затем нажать на кнопку «Готово».

Если устанавливать корневой сертификат, у которого закончился срок использования, то система выдаст ошибку.

После этого желательно компьютер перезагрузить, чтобы избежать проблемы работы КриптоПро CSP, которая характерна на старые версии этой программы.

В Linux

Современные дистрибутивы Linux намного больше дружелюбны к обычным пользователям, чем это было раньше. Поэтому, в настоящее время на них установка КС ничем сильно не отличается от аналогичных действий в Windows.

Чтобы установить головной сертификат УЦ необходимо щелкнуть по нему мышью два раза и выбрать «Установить сертификат». Импорт сертификата ЭЦП необходимо будет подтвердить вводом пароля пользователя.

Если при таком способе возникают проблемы, можно импортировать напрямую из терминала ключей удостоверяющего центра. Для этого необходимо в нем ввести команду certmgr -inst -store root -file «полный путь к файлу».

После обработки такой команды также потребуется ввести административный пароль.

Копирование закрытого ключа из КриптоПро

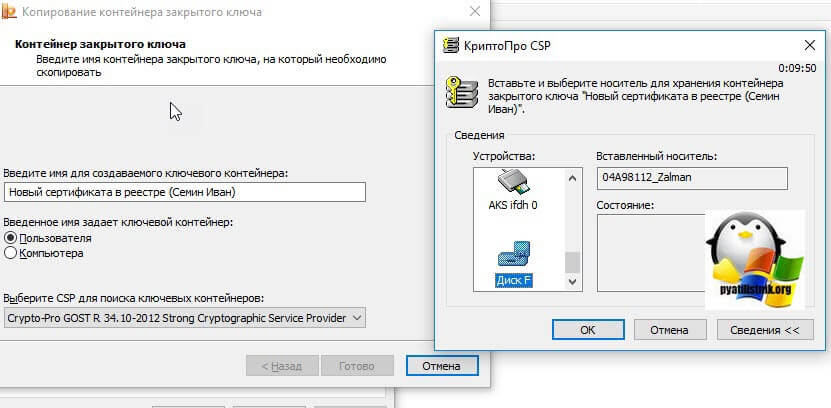

Это самый простой способ, и будет актуальным при небольшом количестве контейнеров с закрытыми ключами. Чтобы выполнить перенос сертификатов из реестра, откройте ваш КриптоПРО, вкладка “Сервис”, нажимаем кнопку “Сервис”, далее через кнопку “Обзор”, откройте “Выбор ключевого контейнера” и укажите, какой сертификат вы будите переносить. В моем примере это контейнер “Копия сертификата в реестре (Семин Иван)”.

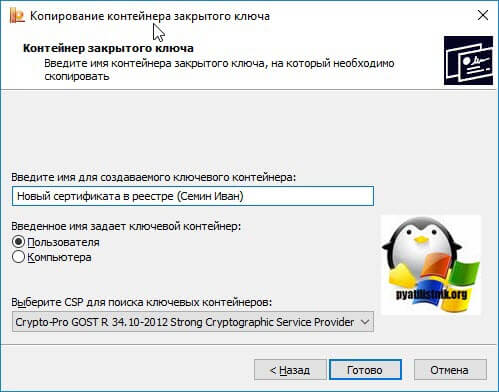

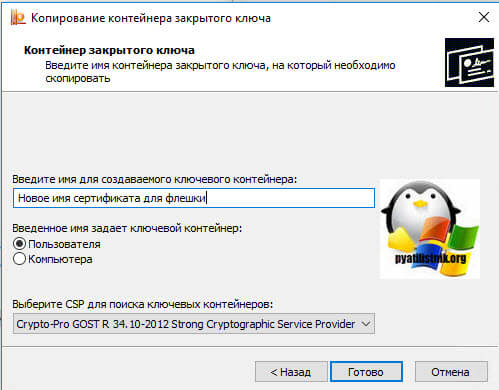

Нажимаем “Далее”, вас попросят задать новое имя контейнера с закрытым ключом, введите понятное для себя, для удобства.

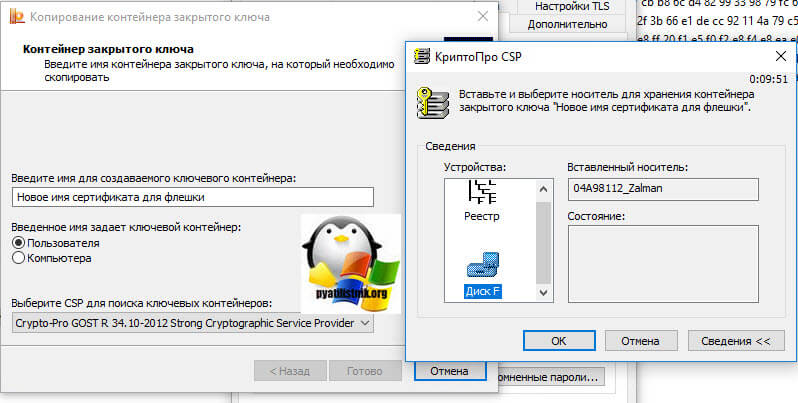

У вас откроется окно с выбором носителей, вы можете выбрать либо токен, либо флешку для переноса на другое место. У меня это внешний жесткий диск Z:.

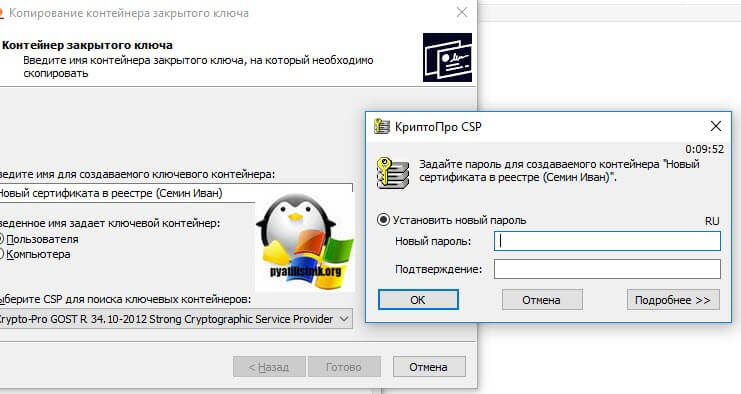

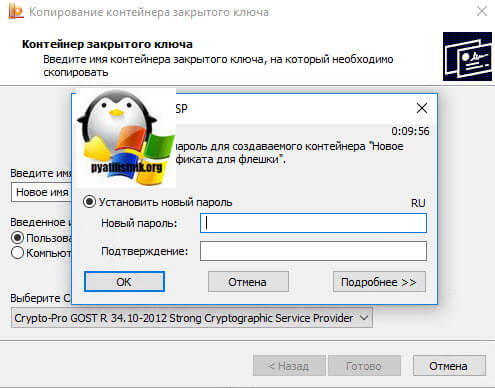

Задаем обязательно пароль, с точки зрения безопасности, так как файлы в таком виде просто скомпрометировать.

Все, на выходе я получил папку со случайным названием и набором ключей в формате key.

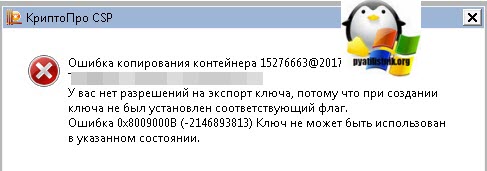

Если вы пытаетесь копировать сертификат с токена, то в ряде случаев у вас может появиться ошибка: Ошибка копирования контейнера. У вас нет разрешений на экспорт ключа, потому что при создании ключа не был установлен соответствующий флаг. Ошибка 0x8009000B (-2146893813) Ключ не может быть использован в указанном состоянии.

Связана такая ситуация, что в целях псевдобезопасности, удостоверяющие центры выпускают закрытые ключи без возможности экспорта, и таким образом увеличивают свою прибыль, так как в случае утери или поломки токена, вам придется его перевыпускать, а так как экспорт запрещен, то бэкапа вы сделать не сможете.

Если вы получили ошибку копирования контейнера. У вас нет разрешений на экспорт ключа, то метод с КРиптоПРО вам не поможет

Возможные проблемы и как их решить

Чаще всего такая ошибка возникает в старых версиях ОС Windows. К примеру, если используется Windows 7, необходимо обновить ее до пакета исправления SP1 и импортировать сертификата еще раз.

Также сами разработчики криптографического комплекса «Крипто Про» рекомендуют применять 64-битные системы.

Такое требование актуально для системы Windows 7 и последующих. При этом Windows XP версии SP3 выходила только в 32-битной версии, но в ней подобной проблемы никогда не возникает.

Кроме этого такая проблема часто встречается на Windows Vista (частично она была решена в редакции SP2).

Ошибка с правами

Чаще всего эта ошибка возникает если у пользователя, из-под которого производят импорт сертификата УЦ, нет прав для выполнения данного действия.

Ошибка импорта

Система Windows может сообщить об ошибке при попытке добавить сертификат в хранилище.

Она чаще всего происходит по одной из следующих причин:

- Установлена старая версия криптопровайдера — в настоящее время сертификаты выпускаются согласно ГОСТ 2012 года, для которого требуется минимально версия Крипто Про 4.0

- Копия открытого ключа данного сертификата уже была установлена в систему (проверить это можно просмотреть перечень установленных ЭЦП через панель управления Крипто Про;

- Время действия КС удостоверяющего центра, импорт которого пытается выполнить пользователь, истекло. Необходимо получить новый сертификат с действующим периодом.

- Поврежден сам файл сертификата УЦ. Необходимо получить новую копию и осуществить импорт снова.

Если ошибка все равно появляется, то возможно проблема уже непосредственно в установленной копии Windows. В этой ситуации желательно произвести ее переустановку.

Не найден локальный сертификат удостоверяющего центра

Такая ошибка чаще всего возникает при работе в системе банк-клиент. В этом случае во время установления связи между банковским сервером и клиентским компьютером, банк присылает, а у клиента его нечем проверить.

Для решения этой проблемы необходимо запросить у банка требуемый сертификат. Установить его в систему и указать, что это КС Удостоверяющего центра.

Не установлен корневой сертификат

Если возникает проблема с установкой, в первую очередь необходимо убедиться, что на компьютере установлена лицензионная ОС Windows.

Очень часто в пиратских версиях системы функционал частично обрезается, чтобы обеспечить функционирование операционной системы без фактической лицензии, отключаются некоторые системные службы.

Еще одной часто встречающейся проблемой является использование на данном компьютере двух и более криптопровайдеров либо специализированного программного обеспечения для шифрования.

Возникает ситуация, что криптопровайдеры начинают конфликтовать друг с другом, поскольку каждый пытается управлять хранилищем сертификатов самостоятельно.

В такой ситуации рекомендуется временно удалить один из них и посмотреть, будет ли возникать данная ошибка снова.

Если необходимо использовать оба (например, клиентское ПО использует разный набор криптопровайдеров), то тогда необходимо их обновить до самой актуальной версии, поскольку разработчики оперативно исправляют появляющиеся ошибки.

Перенос сертификатов в виде пошаговой инструкции

Первые два пункта я описывать тут не стану, так как я уже это подробно рассказывал, посмотрите по ссылкам. Я расскажу, об остальных методах и начнем мы с классического КриптоПРО.

Данный метод подойдет для тех ситуаций, когда у вас один или 2 сертификата (ЭЦП). Если же их несколько десятков, а это не такая уж и редкость, то такой путь вам не подходит, и там придется выбирать 4-й метод.

Важное замечание. Я буду переносить контейнеры закрытого ключа, которые хранятся в реестре. Если вы храните их только на токене, то переносить контейнеры вам не надо, только сертификаты

Можно ли без корневого сертификата установить ЭП

Если у субъекта нет корневого сертификата, установить ЭЦП в систему он сможет. Однако полноценно использовать её не получится, так как для подписания этой подписью документа обязательно потребуется КС.

Во-первых, подпись будет считаться недействительной, а во-вторых, программа криптошифрования при подписании будет постоянно выводить ошибку и подписать документ не получится.

Использование ЭЦП без сертификатов на интернет-сервисах при авторизации не получится также. В этом случае не будет производиться даже считывание открытого ключа подписи. Постоянно будет сообщаться об ошибке, которая не позволяет проверить подлинность используемой подписи.

Установка КриптоПро ЭЦП Browser plug-in.

Сама инсталляция плагина, очень простая, скачиваем его и запускаем.

Для запуска нажмите “Выполнить”

Далее у вас появится окно с уведомлением, что будет произведена установка КриптоПро ЭЦП Browser plug-in, соглашаемся.

После инсталляции утилиты, вам нужно будет обязательно перезапустить ваш браузер.

Открыв ваш браузер, вы увидите предупредительный значок, нажмите на него.

В открывшемся окне нажмите “Включить расширение”

Не забудьте установить КриптоПРО CSP на компьютер, где будет генерироваться сертификат

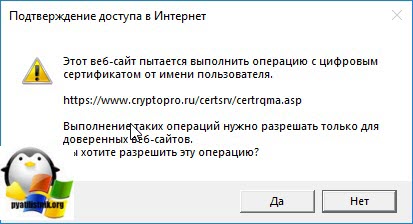

Теперь у нас все готово. Нажимаем “Сформировать ключи и отправить запрос на сертификат”. Согласитесь с выполнением операции.

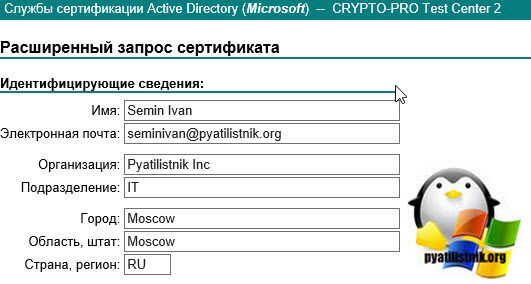

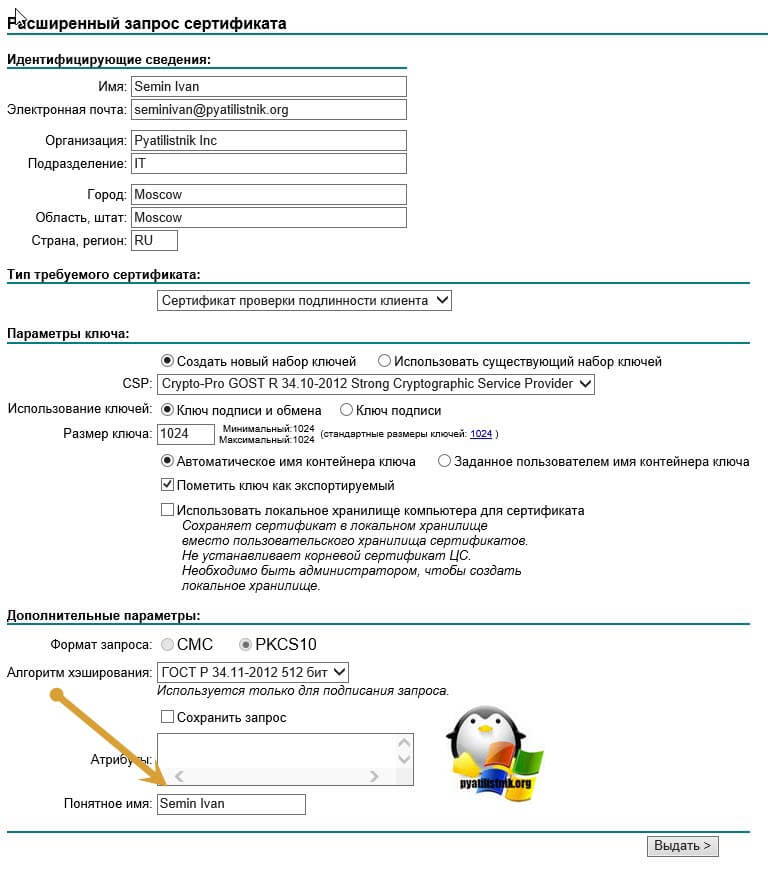

У вас откроется форма расширенного запроса сертификата. Вначале заполним раздел “Идентифицирующие сведения”. В него входят пункты:

- Имя

- Электронная почта

- Организация

- Подразделение

- Город

- Область

- Страна

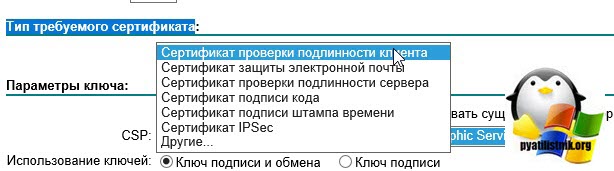

Далее вам нужно указать тип требуемого сертификата. В двух словах, это область применения ЭЦП:

- Сертификат проверки подлинности клиента (самый распространенный вариант, по сути для подтверждения, что вы это вы)

- Сертификат защиты электронной почты

- Сертификат подписи кода

- Сертификат подписи штампа времени

- Сертификат IPSec, для VPN тунелей.

- Другие, для специальных OID

Я оставляю “Сертификат проверки подлинности клиента”.

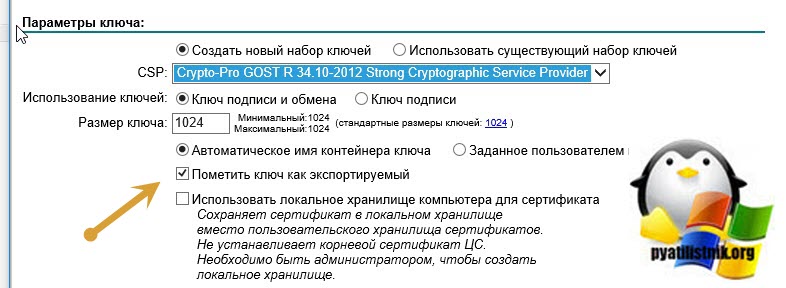

Далее вы задаете параметры ключа, указываете, что будет создан новый набор ключей, указываете гост CSP, от него зависит минимальная длина ключа. Обязательно пометьте ключ как экспортируемый, чтобы вы его могли при желании выгружать в реестр или копировать на флешку.

Для удобства еще можете заполнить поле “Понятное имя”, для быстрой идентификации вашей тестовой ЭЦП от КриптоПРО. Нажимаем выдать тестовый сертификат.

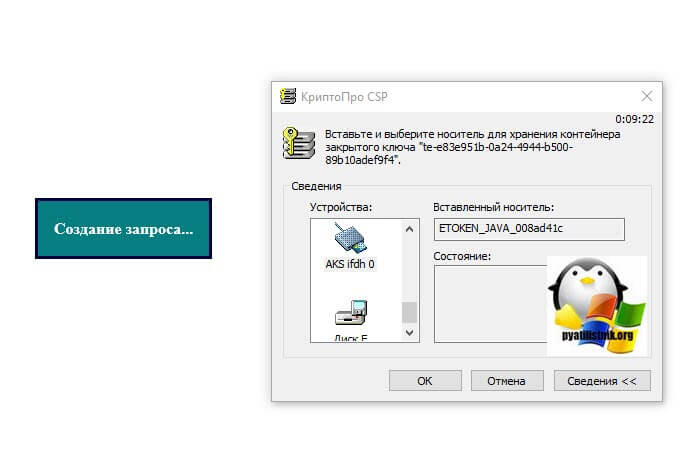

У вас появится запрос на создание, в котором вам необходимо указать устройство, на которое вы будите записывать тестовый сертификат КриптоПРО, в моем случае это е-токен.

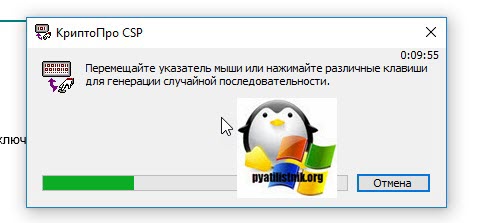

Как только вы выбрали нужное устройство появится окно с генерацией случайной последовательности, в этот момент вам необходимо нажмить любые клавиши или водить мышкой, это защита от ботов.

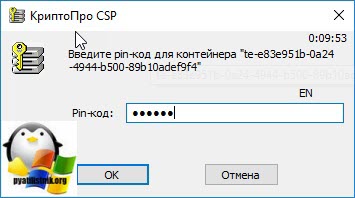

Все наш контейнер КриптоПРО сформирован и для его записи введите пин-код.

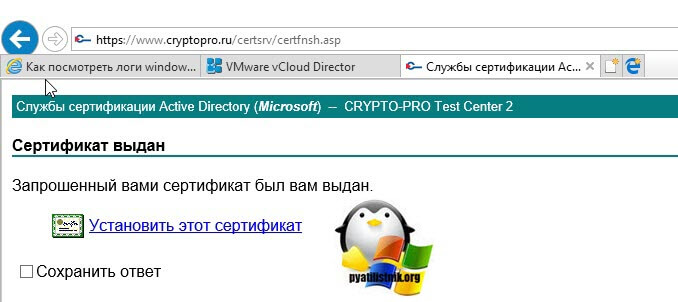

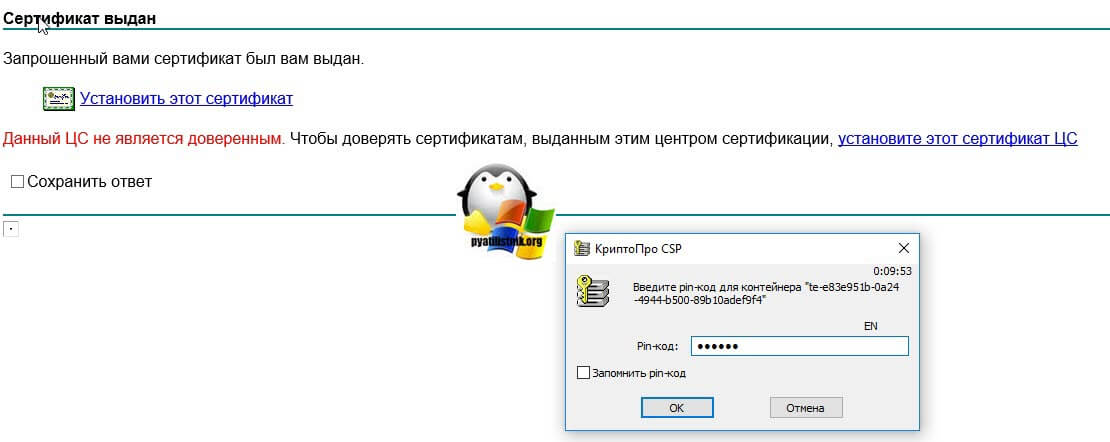

Вам сообщат, что запрошенный вами сертификат был вам выдан, нажимаем “Установить этот сертификат”.

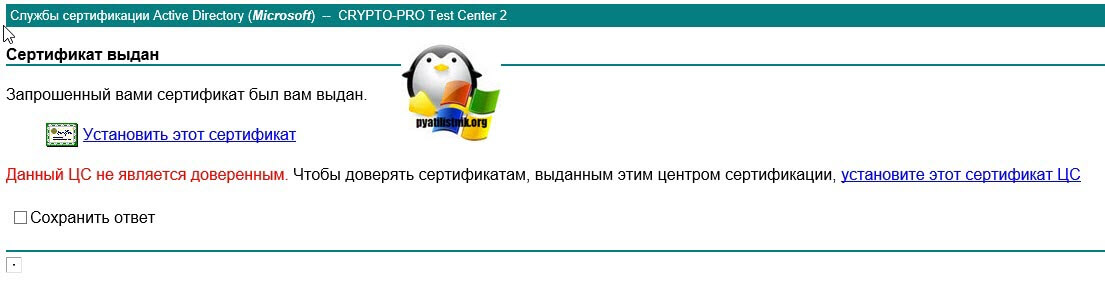

Если у вас еще не установленны корневые сертификаты данного центра сертификации, то вы получите вот такую ошибку:

Данный ЦС не является доверенным

Для ее устранения нажмите на ссылку “установите этот сертификат ЦС”

У вас начнется его скачивание.

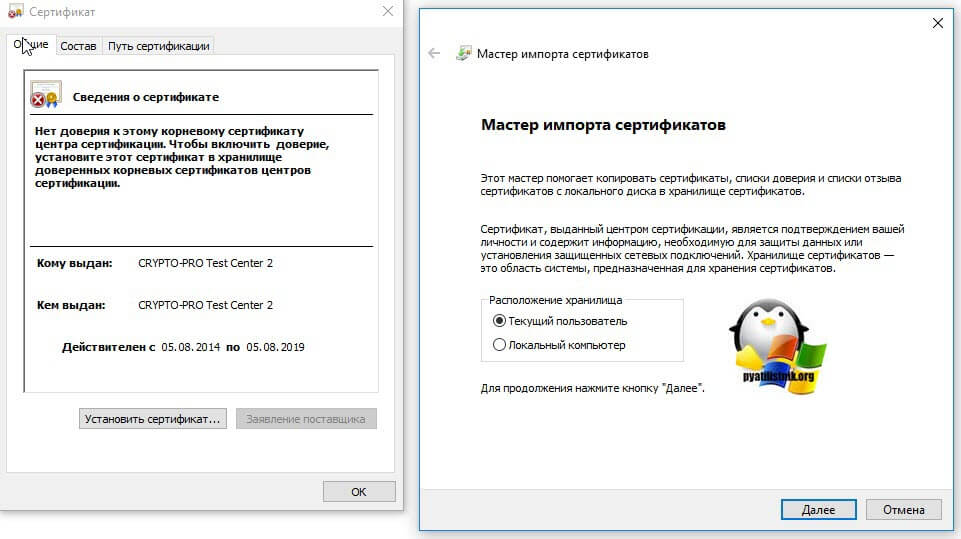

Запускаем его, как видите в левом верхнем углу красный значок, чтобы его убрать нажмите “Установить сертификат”, оставьте для пользователя.

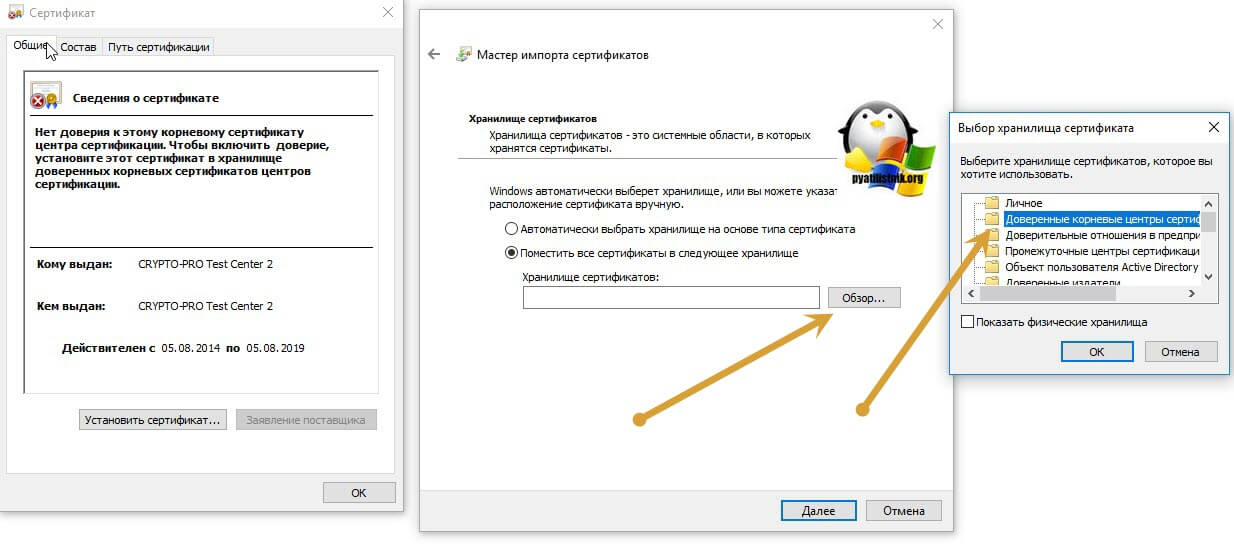

Далее выбираем пункт “Поместить все сертификаты в следующее хранилище” и через кнопку обзор указываете контейнер “Доверенные корневые центры сертификации”. Далее ок.

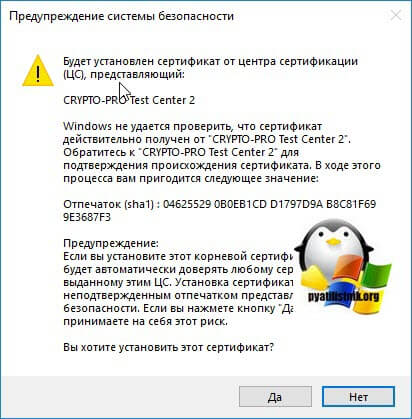

На последнем этапе у вас выскочит окно с предупреждением, о подтверждении установки сертификатов, нажимаем “Да”.

Открываем снова окно с выпуском тестового сертификата КриптоПРО и заново нажимаем “Установить сертификат”, в этот раз у вас вылезет окно с вводом вашего пин-кода от вашего носителя.

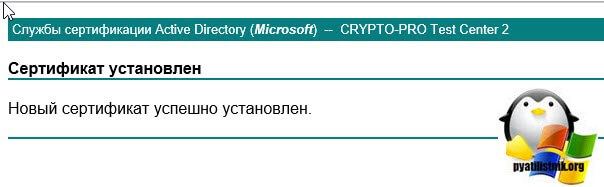

Если вы его ввели правильно, то увидите, что новый сертификат успешно установлен.

Теперь открывайте ваш КриптоПРО и посмотрите есть ли сертификат в контейнере. Как видите в контейнере есть наша ЭЦП.

Если посмотреть состав, то видим все наши заполненные поля. Вот так вот просто выпустить бесплатный, тестовый сертификат КриптоПРО, надеюсь было не сложно.

Когда нужно копировать сертификаты КриптоПРО в реестр

Существует ряд задач, когда удобно иметь вашу ЭЦП подпись в реестре Windows:

При тестировании настроенного окружения для торговых площадок, для входа на которые используется ЭЦП подпись. Когда у вас виртуальная инфраструктура и нет возможности, произвести проброс USB устройств по локальной сети 3. Ситуации, когда КриптоПРО не видит USB токена 4. Ситуации, когда USB ключей очень много и нужно работать одновременно с 5-ю и более ключами, примером может служить программа по сдачи отчетности СБИС

Квалифицированные корневые сертификаты для ГОСТ Р 34. 10-2012

- Корневой сертификат УЦ ИТК от 20.07.2018

- Корневой сертификат УЦ ИТК от 24.10.2019

- Корневой сертификат УЦ ИТК от 26.11.2020

- Корневой сертификат УЦ Айтиком от 31.07.2018 для сертификатов со встроенной лицензией КриптоПРО CSP

- Корневой сертификат УЦ Айтиком от 24.10.2019 для сертификатов со встроенной лицензией КриптоПРО CSP

- Корневой сертификат УЦ Айтиком от 24.10.2019

- Корневой сертификат УЦ Айтиком от 20.07.2021

- Корневой сертификат УЦ Айтиком от 23.07.2021

VipNet

- Корневой сертификат УЦ Айтиком от 23.07.2021

- Корневой сертификат УЦ Айтиком от 30.08.2021

Перенос сертификатов из реестра без КриптоПРО

Существуют методы экспортировать закрытый ключ и без изспользования утилиты КриптоПРО. Представим себе ситуацию, что у вас на него кончилась лицензия и вы не успели ее купить. Вам нужно сдать отчетность в СБИС. Вы развернули CryptoPRO на другом компьютере, так как он позволяет 3 месяца бесплатного использования, осталось для СБИС выполнить перенос сертификатов, которые у вас в реестре Windows.

У нас два варианта:

- Использование оснастки mmc-Сертификаты пользователя.

- Использование Internet Explore

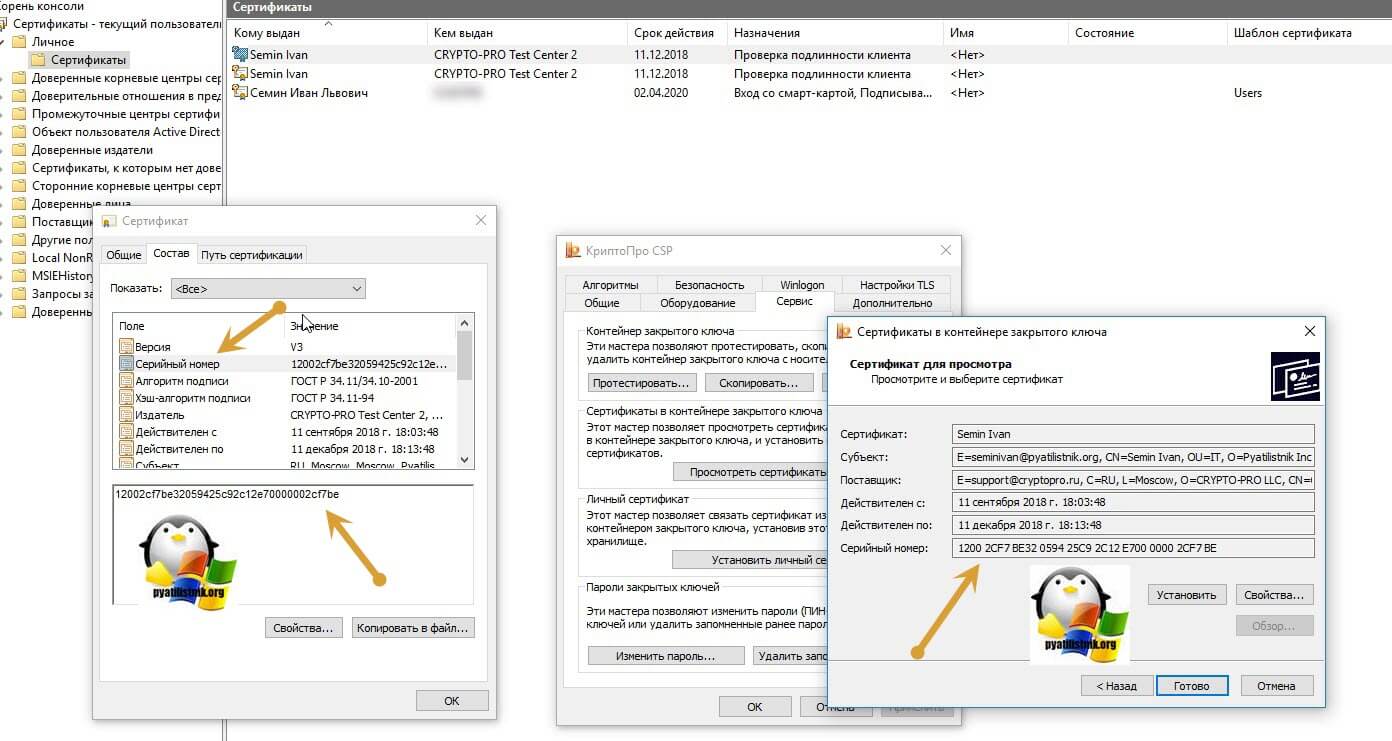

Как открыть оснастку сертификаты я уже подробно рассказывал, посмотрите. Откройте там контейнер “Личное – Сертификаты”. Если у вас в контейнере не один сертификат с одинаковым именем, такое может быть, то откройте сертификат в оснастке mmc и в КриптоПРО и сравните серийные номера сертификата.

В Internet Explore, откройте “Свойства браузера – Содержание – Сертификаты”

Теперь нам необходимо его экспортировать, в оснастке “Сертификаты”, через правый клик, это можно сделать, в Internet Explorer, сразу видно кнопку, экспорт.

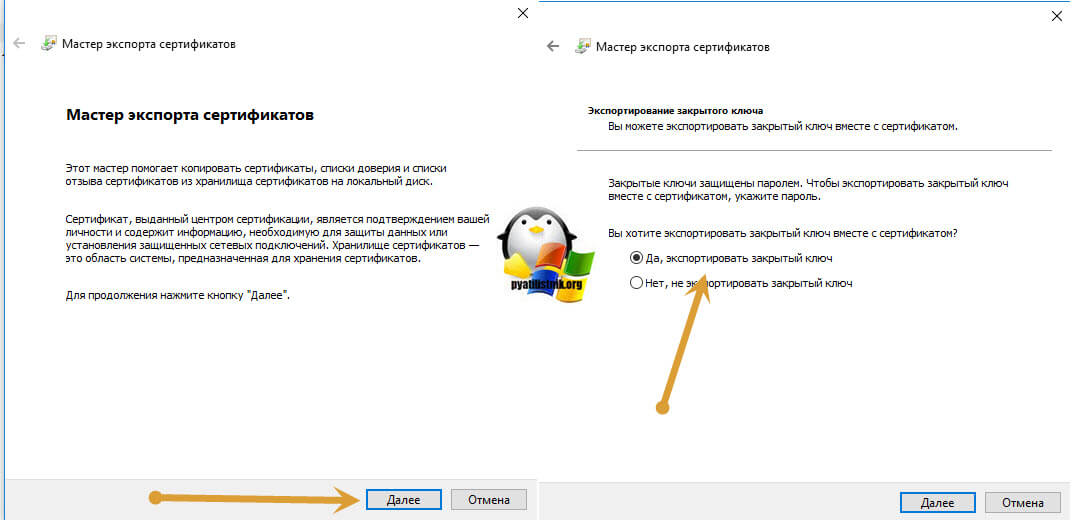

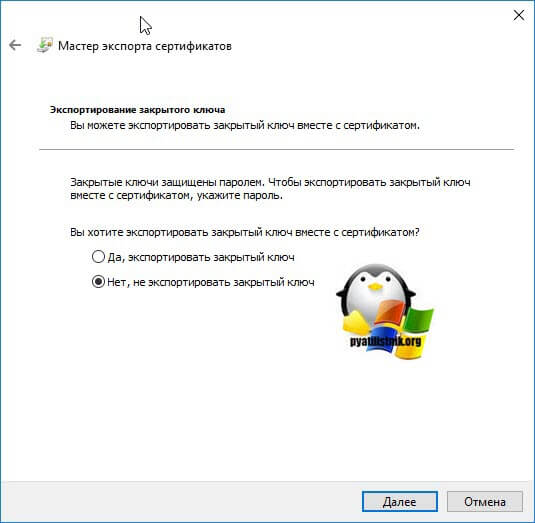

У вас откроется мастер переноса сертификатов, на первом шаге, просто нажимаем далее. После чего вас спросят, что вы хотите экспортировать, выбираем пункт “да, экспортировать закрытый ключ вместе с сертификатом”

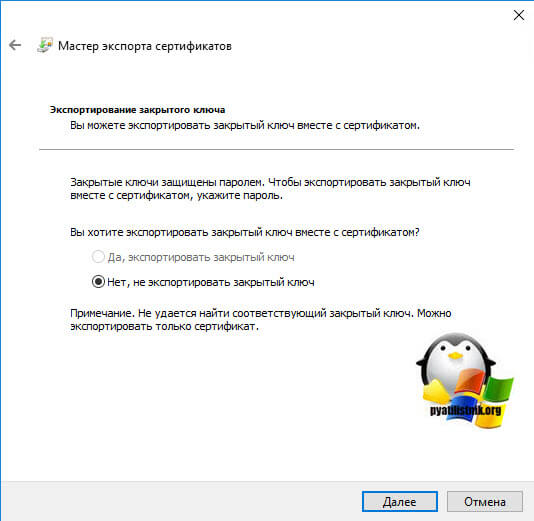

Если ваш закрытый ключ запрещено экспортировать, то эта кнопка будет не активна, и можете сразу закрывать данный метод и переходить к следующему.

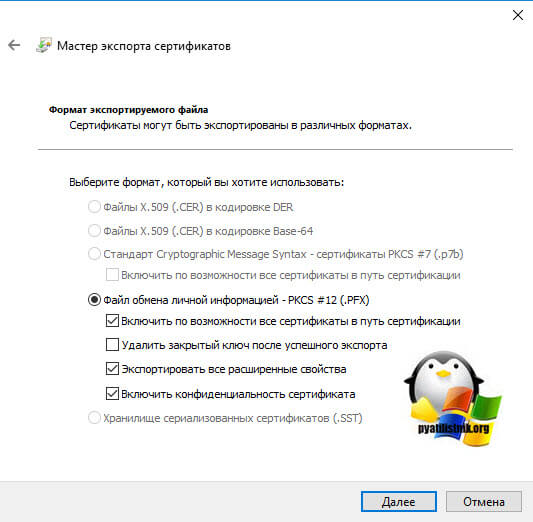

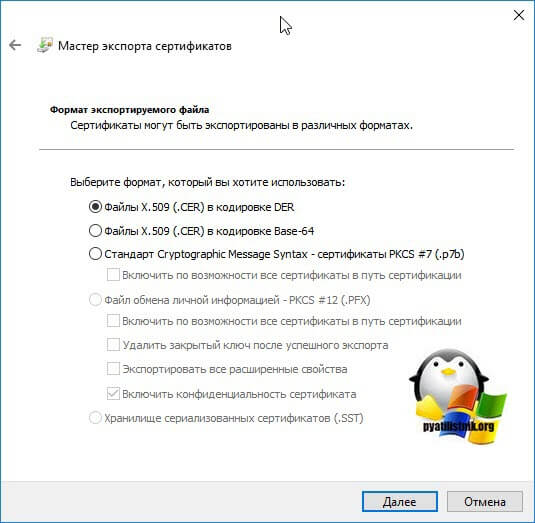

Следующим этапом в мастере экспорта сертификатов, вам необходимо выбрать формат выгрузки, это будет PFX архив.

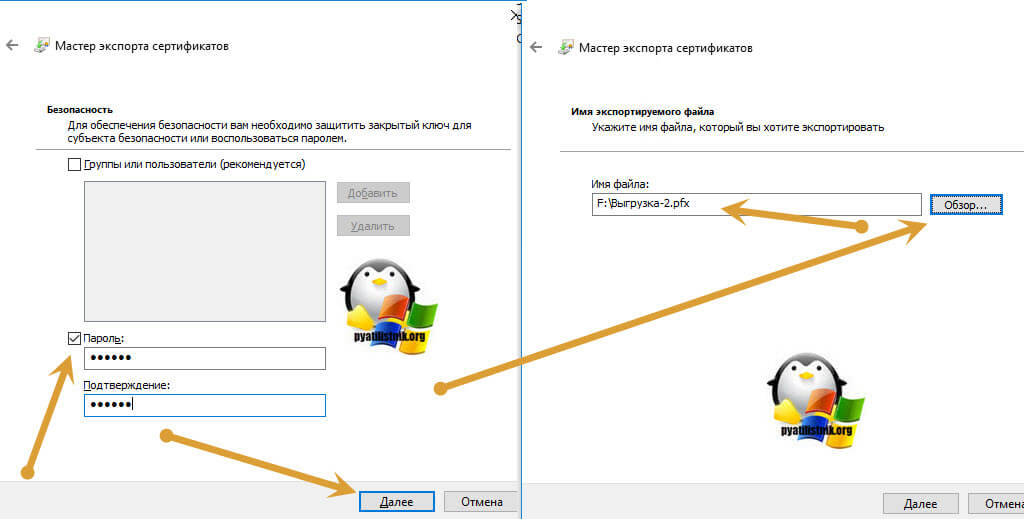

Далее вы задаете обязательно пароль и указываете имя и место, где будите сохранять ваш переносимый контейнер с зарытым ключом в формате pfx.

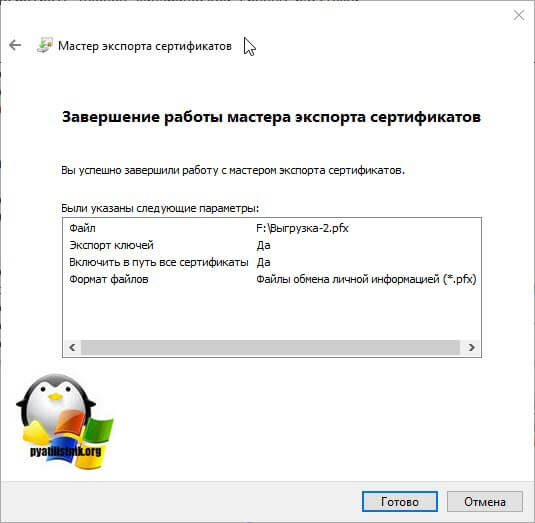

Мастер экспорта сертификатов, выведет вам сводные данные, нажимаем “Готово”.

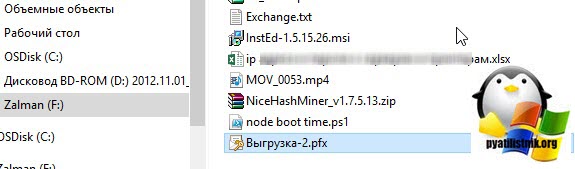

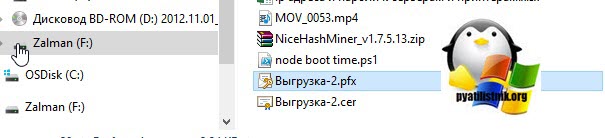

Отрываем локацию, куда вы его выгрузили, и найдите свой pfx архив.

Теперь вам нужно еще выгрузить открытый ключ в формате cer, для этого так же зайдите в мастер экспорта, но на этот раз выберите “Нет, не экспортировать закрытый ключ”.

Выберите формат файла “X. 509 (. CER) в кодировке DEP”, задайте ему имя и место сохранения. На выходе у вас появятся два файла.

Одни открытый ключ в формате cer и закрытый ключ в формате pfx. Этого набора вам будет достаточно, чтобы перенести сертификаты СБИС, Контура и остальных программ на другой компьютер.

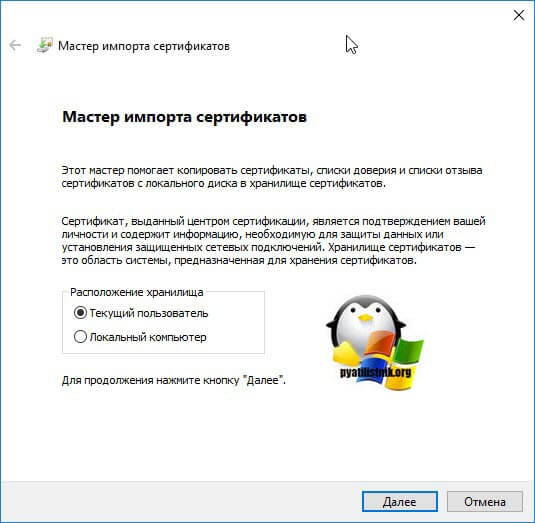

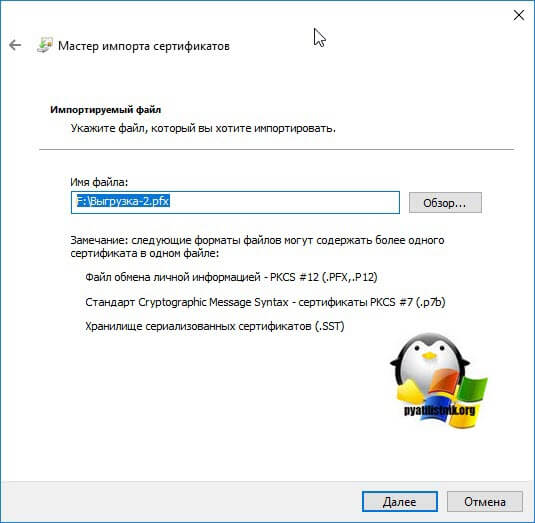

Теперь перенесите эти файлы на другое рабочее место и просто запустите, через простой двойной клик. У вас откроется мастер импорта сертификатов, на первом окне выберите нужное вам хранилище, я в своем примере оставлю “Текущий пользователь”.

На втором шаге проверяем импортируемый сертификат.

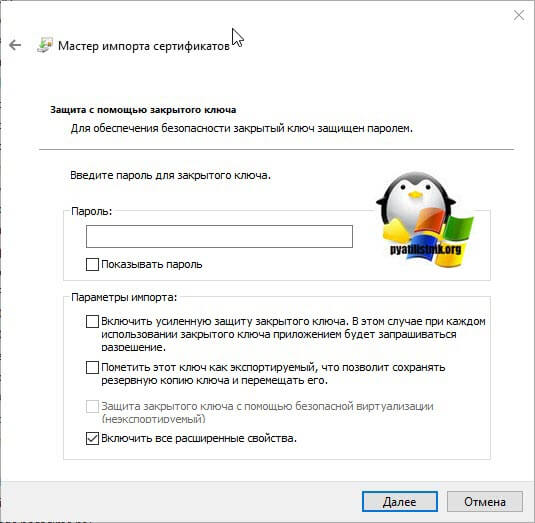

Указываем пароль, который задавали при выгрузке.

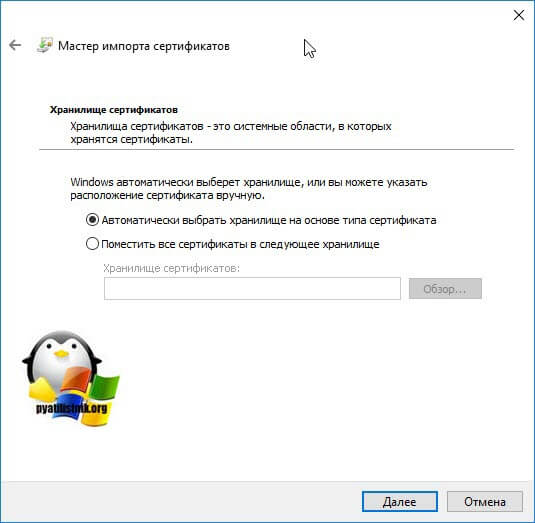

Оставляем автоматический выбор хранилища на основе типа сертификатов.

Готово. Со вторым файлом то же самое. После чего у вас будут перенесены нужные вам ключи и сам сертификат, можно работать.

Как видите предпосылок и вариантов переноса сертификатов из реестра на другой компьютер, предостаточно.

Какие есть варианты по копированию контейнеров закрытых ключей?

- Если мы создаем единый терминал (Виртуальную машину), на которой будут коллективно работать пользователи, то можно произвести конвертирование физической тачки в виртуальную машину

- Если будет просто замена жесткого диска, то можно произвести его клонирование или перенос системы на SSD с помощью специальных утилит

- Можно воспользоваться утилитой КриптоПРО

- Воспользоваться экспортом из реестра Windows.

Когда нужно переносить сертификаты в другое место?

И так давайте рассмотрим по каким причинам у вас может появиться необходимость в копировании ваших ЭЦП в другое место.

- На текущем физическом компьютере начинает умирать жесткий диск или SSD накопитель (Как проверить жизненные показатели жесткого диска), очень частая история и жизненная, когда люди теряли все свои данные, из-за банальной жадности в покупке нового оборудования и элементарного незнания принципов резервного копирования.

- У вас производится модернизация оборудования, его улучшение и вам нужно перенести все сертификаты с закрытыми ключами на другую систему

- Вы создали отдельный сервер, в виде виртуальной машины, где будут находится все ваши сертификаты и с ними смогут работать все необходимые сотрудники, терминал для бухгалтерии. Простой пример СБИС, и когда у вас 10-20 организаций.

Какую информацию он содержит

Корневой сертификат содержит в зашифрованном виде все основные сведения об удостоверяющем центре:

- Срок его действия.

- Сервисная информация об удостоверяющем центре.

- Адрес в интернете – где содержится реестр организаций, у которых выпущена ЭП.

Просто так просмотреть эти сведения не получится. Нужно использовать специализированную программу – КриптоПро CSP.

Как обновить корневой сертификат

При наступлении нового года, обычно требуется загрузить и переустановить новые обновленные корневые ключи удостоверяющих центров.

Чаще всего напоминание об этом выводит либо сама операционная система, либо программное обеспечение, которое использует ЭЦП.

Как провести обновление:

Обновление является простой операцией. И ничем не отличается от установки нового сертификата. Производить удаление старого ключа не требуется, поскольку система сама его пометит как недействительный при истечении срока действия.

Генерация тестового сертификата

Как я и писал выше вы много, где сможете его применять, я когда знакомился с миром сертификатов и электронных подписей, то использовал тестовые ЭЦП от КриптоПРО для проверки правильности настройки программного обеспечения для работы на электронных, торговых площадках. Чтобы сгенерировать тестовый электронный сертификат, компания КриптоПРО предоставила вам специальный удостоверяющий, виртуальный центр, которым мы и воспользуемся. Переходим по ссылке:

В самом низу у вас будет ссылка на пункт “Сформировать ключи и отправить запрос на сертификат”.

Я вам советую этот сайт открывать в Internet Explore, меньше будет глюков. Как открыть Internet Explore в Windows 10, читайте по ссылке слева

Если же вы хотите использовать другой браузер, то установите КриптоПро ЭЦП Browser plug-in.

Где его взять

КС выдаются самими сертифицированными удостоверяющими центрами, где субъект получает свою ЭЦП. Он выдается вместе с ЭП на носителе или же центр предоставляет электронный адрес – ссылку на официальный сайт.

Как скопировать эцп из реестра на флешку

Предположим, что у вас стоит задача скопировать контейнер из реестра, так как он уже там, то он экспортируемый, для этого открываем криптопро, “Сервис-Скопировать”

Выбираете “Обзор” и ваш сертификат из реестра.

Задаете ему новое имя, удобное для себя.

После чего вас попросят указать флешку, на которую вы будите копировать контейнер с закрытым ключом из реестра.

Обязательно задайте новый пароль.

Ну и собственно теперь открывайте вашу флешку и лицезрейте перенесенный на него контейнер, он будет состоять из файликов с форматом key.

Как видите КриптоПРО, это конвейер, который позволяет легко скопировать сертификат из реестра на флешку или даже дискету, если они еще используются.