- Введение.

- Основные процедуры цифровой подписи

- Что же может пойти не так?

- Как пользоваться полученной эцп?

- Квалифицированная электронная подпись

- Квалифицированная электронная подпись, или кэп

- Кто может использовать эцп?

- Линейка утилит криптопро

- Настройка эцп на компьютере

- Неквалифицированная электронная подпись

- Неквалифицированная электронная подпись, или нэп

- Особенности получения

- Отечественный стандарт цифровой подписи гост р 34.10–2021

- Подключаем человеческий фактор, бюрократию и частные организации

- Принцип работы эцп

- Процедура формирования цифровой подписи

- Функции электронной подписи

- Электронная цифровая подпись для чайников: с чем ее есть и как не подавиться. часть 3

- Эцп для индивидуальных предпринимателей

- Эцп для участия в торгах

- Эцп для физических лиц

- Эцп для юридических лиц

- Заключение

Введение.

Стандарты и закон, на которые ссылается эта лекция.

ГОСТ Р 34.10-2021 (полное название: «ГОСТ Р 34.10-2021. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»)

ГОСТ Р 34.11-2021 «Информационная технология. Криптографическая защита информации. Функция хэширования»

Федеральный закон от 06.04.2021 N 63-ФЗ (ред. от 23.06.2021) «Об электронной подписи» (с изм. и доп., вступ. в силу с 31.12.2021)

Основные процедуры цифровой подписи

Функционально цифровая подпись аналогична обычной рукописной подписи и обладает ее основными достоинствами:

- удостоверяет, что подписанный текст исходит от лица, поставившего подпись;

- не дает самому этому лицу возможности отказаться от обязательств, связанных с подписанным текстом;

- гарантирует целостность подписанного текста.

Электронная цифровая подпись представляет собой относительно небольшое количество дополнительной цифровой информации, передаваемой вместе с подписываемым текстом.

ЭЦП основана на обратимости асимметричных шифров, а также на взаимосвязанности содержимого сообщения, самой подписи и пары ключей. Изменение хотя бы одного из этих элементов сделает невозможным подтверждение подлинности цифровой подписи. ЭЦП реализуется при помощи асимметричных алгоритмов шифрования и хэш-функций.

Технология применения системы ЭЦП предполагает наличие сети абонентов, посылающих друг другу подписанные электронные документы. Для каждого абонента генерируется пара ключей: секретный и открытый. Секретный ключ хранится абонентом в тайне и используется им для формирования ЭЦП.

Система ЭЦП включает две основные процедуры:

- процедуру формирования цифровой подписи;

- процедуру проверки цифровой подписи.

В процедуре формирования подписи используется секретный ключ отправителя сообщения, в процедуре проверки — открытый ключ отправителя.

Что же может пойти не так?

Наверное, внимательные читатели уже увидели, что описанная выше схема представляет собой сферическую ЭП в вакууме.

И действительно, в теории взломать или подделать такую подпись можно несколькими способами. Самый лакомый способ для взломщика-криптоаналитика – это по открытому ключу угадать закрытый. Тогда злоумышленнику сразу открываются сказочные перспективы – ведь он сможет действовать от лица истинного владельца подписи и даже управлять его имуществом.

Однако обычно такой взлом не возможен ввиду того, что подбор закрытого ключа по открытому – вычислительно нерешаемая задача. При генерации пары ключей широко применяются факторизация или дискретное логарифмирование, что оставляет взломщику мало надежды.

Ещё одно уязвимое место – это хэш-функция. Здесь возможны сразу несколько направлений атак. Если алгоритм хэширования не достаточно надёжный, то взломщик может подобрать какой-нибудь свой документ, применение хэш-функции к которому даст тот же результат, что и её применение к исходному документу.

Или же злоумышленник может сгенерировать два документа, дающие одинаковый хэш, после чего при необходимости сможет подменить один документ другим. Названные ситуации считаются коллизиями хэш-функций. Однако жизнь взломщика хэш-функции всё же не так легка: мало того, что подставной документ должен представлять из себя читаемый текст, а не быть бессмысленным набором бит, так еще и придумано достаточно криптостойких алгоритмов хэширования.

Как пользоваться полученной эцп?

Воспользоваться ЭЦП после ее получения сможет даже неопытный пользователь, поскольку принцип действия ключа достаточно простой. При передаче документов в соответствующее поле запроса вводится пароль. Если возникла необходимость в использовании КЭП, то потребуется установить на рабочий компьютер специальный софт.

Дальнейшие действия пользователя будут зависеть от функциональности используемого ПО. Интерфейс большинства программ предусматривает наличие кнопки «Подписать документ», далее производится выбор сертификата и выбор утверждается кнопкой «Ок».

Квалифицированная электронная подпись

КЭП – это самый совершенный вид усиленной электронной подписи. Она представляет собой ключ, который формируется с использованием надежных криптографических средств и может применяться для удаленной подачи документов, регистрации онлайн кассы в ФНС, работы с большинством государственных порталов и участия в торгах или приобретения имущества после банкротства владельца.

Получить сертификат, в котором указан ключ электронной подписи можно в удостоверяющем центре, аккредитованном в Минкомсвязи. Для этого потребуется собрать полный пакет уставных документов компании, а также подтвердить личность получателя.

КЭП обеспечивает высокую защиту информационных данных от третьих лиц, при этом установить степень конфиденциальности может сам владелец. Защита данных будет действовать даже тогда, когда его срок действия истечет. Ключ состоит из двух частей:

- проверочного сертификата, который хранится на USB носителе;

- лицензированного дистрибутива, представляющего собой установочный пакет специализированного ПО, который может использоваться на протяжении всего срока действия ключа.

Для того чтобы использовать КЭП потребуется приобрести флеш-накпитель и установить компьютерную программу, например КриптоПро. Функциональность ПО обеспечивается за счет установки личного сертификата и соответствующих библиотек для электронной подписи.

Квалифицированная электронная подпись, или кэп

Так же, как НЭП, квалифицированнаяподпись создается с помощью криптографических алгоритмов, но отличается в следующем:

Квалифицированная электронная подпись наделяет документы юридической силой и позволяет проверить, изменяли ли документ после подписания.

КЭП для торгов имеет самое широкое применение и используется:

- для сдачи отчетности в контролирующие органы,

- для участия в электронных торгах по 44-ФЗ компаний с госучастием в качестве поставщика,

- для электронного документооборота, имеющего юридическую силу без дополнительных соглашений между участниками,

- для организации и участия в закупках по 223-ФЗ,

- для работы с государственными информационными системами (например, на порталах Росреестра, ФСТ, ФТС, в системах СМЭВ, ГИС ГМП, ГИС ЖКХ, АС АКОТ, подачи сведений на портал ЕРФСБ, ЕФРСФДЮЛ, для взаимодействия с ФГИС Росаккредитация и др.)..

Некоторые торговые площадки требуют, чтобы квалифицированный сертификат содержал специальный идентификатор (OID). Так, чтобы работать на площадках uTender или Центр реализации, придется докупить отдельный OID для каждой площадки. Площадки могут отказываться от OIDов или вводить их — точную информацию о том, нужен ли площадки дополнительный идентификатор, нужно уточнять в техподдержке площадки или читать в ее регламенте.

Кто может использовать эцп?

ЭЦП – это полезный и эффективный инструмент, которым могут пользоваться как юридические организации и индивидуальные предприниматели, так и физические лица в частной жизни. С ее помощью можно удаленно сдавать отчетность в контролирующие органы, участвовать в электронных торгах на различных торговых площадках и осуществлять документооборот с контрагентами.

В обычной жизни электронная подпись позволяет получить доступ к государственному порталу услуг и пользоваться сервисами, которые разработаны специально для получения населением многих услуг в режиме онлайн.

Линейка утилит криптопро

Вспомогательные программы российских разработчиков предназначены для полноценной работы с ЭЦП. Специализированный софт позволяет генерировать электронную подпись, работать с сертификатами, а также организовывать структуру PKI.

Наиболее популярной программой из линейки утилит считается КриптоПро CSP. Это лучшее средство для криптографической защиты, которое позволяет обеспечить целостность софта с помощью специализированных методов шифрования. Конфиденциальная информация защищается при передаче данных в сети, а также обеспечивается юридическая достоверность документации.

Государственные стандарты, принятые в сфере криптозащиты, разработаны таким образом, чтобы обезопасить электронную информацию. Для этого применяются специальные электронные модули, встраиваемые в систему. При работе программы осуществляется идентификация и авторство.

Настройка эцп на компьютере

Для того чтобы получить возможность применять электронной цифровую подпись для получения различных услуг необходимо установить не только соответствующее ПО, но и подходящий драйвер (при использовании eToken или Рутокен) для его полноценной работы.

ЭЦП может также хранится на флеш-накопителях, смарт-картах или в реестре. В этих случаях достаточно сложно обеспечить высокий уровень защиты конфиденциальных данных.

Инсталляция ключа ЭЦП производится на компьютер с установленным софтом и драйверами. В ситуации, когда необходимо размножить полученный ключ, производится установка ЭЦП в реестр. Чтобы ограничить доступ к сертификату можно установить пароль для электронной подписи.

С помощью мастера установки следует также осуществить загрузку считывателя «Реестр». Это действие выполняется только в учетной записи с правами администрации. Когда считыватель будет подготовлен, нужно скопировать непосредственно контейнер со съемного носителя в реестр.

Чтобы увидеть закрытый ключ на считывателе достаточно запустить тестирование контейнера. Если процесс пройдет без ошибок, можно приступать к дальнейшей установке ключа по стандартной схеме.

Неквалифицированная электронная подпись

НЭП – это в большинстве случаев специальный ключ, хранящийся на USB. Если он был создан в какой-то определенной программе, в которой работает пользователь, то распознать его сможет только она. Этот вид ЭЦП отличается ограниченным функционалом, однако в отличие от ПЭП он более удобен и имеет свои преимущества.

Получить НЭП могут физические лица, ИП и юридические лица, обратившись к специалистам удостоверяющих центров. Для самостоятельного создания потребуется помощь опытного программиста.

Используя НЭП следует учитывать, что она не подойдет для обработки внушительного объема данных при внутреннем или внешнем документообороте. Однако при работе с небольшими объемами информации ее будет вполне достаточно.

Неквалифицированная электронная подпись, или нэп

За счет криптографических алгоритмов НЭП не только позволяет определить автора подписанного документа, но и доказать неизменность содержащейся в нем информации. Неквалифицированную подпись нужно получать в удостоверяющих центрах на специальном ключевом носителе — токене.

НЭП подойдет для электронного документооборота внутри компании и с внешними контрагентами. Только в этом случае сторонам потребуется заключить между собой соглашение о взаимном признании юридической силы электронных подписей.

Особенности получения

Процедура получения ЭЦП достаточно простая, но имеет определенные особенности, которые зависят от того, какого типа продукт необходим пользователю.

Отечественный стандарт цифровой подписи гост р 34.10–2021

ГОСТ Р 34.10-2021 (полное название: «ГОСТ Р 34.10-2021. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи») — российский стандарт, описывающий алгоритмы формирования и проверки электронной цифровой подписи.

Цифровая подпись позволяет:

- Аутентифицировать лицо, подписавшее сообщение;

- Контролировать целостность сообщения;

- Защищать сообщение от подделок;

- Доказать авторство лица, подписавшего сообщение.

Данный алгоритм разработан главным управлением безопасности связи Федерального агентства правительственной связи и информации при Президенте Российской Федерации при участии Всероссийского научно-исследовательского института стандартизации. Разрабатывался взамен ГОСТ Р 34.10-94 для обеспечения большей стойкости алгоритма.

ГОСТ Р 34.10-2021 и ГОСТ Р 34.10-2001 основаны на эллиптических кривых. Стойкость этих алгоритмов основывается на сложности вычисления дискретного логарифма в группе точек эллиптической кривой, а также на стойкости хэш-функции. Для ГОСТ Р 34.10-2021 используется хэш-функция по ГОСТ Р 34.11-2021. Для ГОСТ Р 34.10-2001 — ГОСТ Р 34.11-94.

Эллиптическая кривые описываются уравнением вида

Каноническая форма (форма Вейерштрасса):

где a и b — вещественные числа.

Определение эллиптической кривой также требует, чтобы кривая не имела особых точек. Геометрически это значит, что график не должен иметь каспов и самопересечений. Алгебраически, достаточно проверить, что дискриминант не равен нулю.

Рис. 7. Различные формы эллиптических кривых (b=1, a изменяется от 2 до -3).

Рис. 8.

Механизм цифровой подписи определяется посредством реализации двух основных процессов

— формирование подписи;

— проверка подписи.

Схематическое представление подписанного сообщения показано на рисунке 7.

Рисунок 7. Схема подписанного сообщения

Поле «Текст», показанное на данном рисунке и дополняющее поле «Цифровая подпись», может, например, содержать идентификаторы субъекта, подписавшего сообщение, и/или метку времени.

Установленная в настоящем стандарте схема цифровой подписи должна быть реализована с использованием операций группы точек эллиптической кривой, определенной над конечным простым полем, а также хэш-функции.

Криптографическая стойкость данной схемы цифровой подписи основывается на сложности решения задачи дискретного логарифмирования в группе точек эллиптической кривой, а также на стойкости используемой хэш-функции.

Необходимо прочесть документ ГОСТ Р 34.10-2021 во время занятий по самоподготовке.

Подключаем человеческий фактор, бюрократию и частные организации

В самом начале мы говорили о свойствах, которыми должна обладать качественная электронная подпись. Из них под действием уже упомянутых выше атак пока страдали только её целостность и неотказуемость. Однако в реалиях нашего мира наибольшее количество нарушений происходит из-за подмены авторства.

В России получение ЭП регулируется законом № 63-ФЗ «Об электронной подписи». Для её оформления нужно получить сертификат от удостоверяющего центра (УЦ) на выбор. В УЦ нужно предоставить необходимые документы и заплатить некоторую сумму, после чего забрать свой сертификат и заветный eToken с закрытым ключом.

Вот на получении сертификатов-то и возникает простор для всевозможных махинаций. Все УЦ являются коммерческими организациями, они обязательно аккредитованы Министерством цифрового развития и имеют лицензию от ФСБ. Однако чего не сделаешь ради прибыли – для УЦ порой желания клиентов выше установленных правил выдачи сертификата.

Например, из-за этого сегодня возможно получить ЭП на другое лицо, пользуясь утечками персональных данных или некомпетентностью УЦ. Это приводит к довольно печальным последствиям – вплоть до переоформления квартиры или регистрации фиктивных организаций с целью взятия кредитов.

Принцип работы эцп

Объяснить механизм работы этого электронного продукта можно простыми словами, поскольку он достаточно прост и понятен. Когда производится непосредственное подписание документа, создается особый блок данных, который и называют ЭЦП. Процесс его образования происходит поэтапно.

- отпечаток не может использоваться для восстановления тела документа;

- при создании разных сообщений отпечаток уникален, а длина его фиксирована.

Во время второго этапа происходит шифрование отпечатка при помощи программы и ключа. Для его расшифровки в последующем подойдет только открытый личный ключ электронной подписи.

При получении электронных документов принцип работы ЭЦП, следующий:

- используя специальную программу, адресат расшифровывает документы, подписанные при помощи ЭЦП с целью восстановления отпечатка исходных данных;

- при взаимодействии функции хэширования с ПО производится вычисление информации и создание исходного отпечатка документа;

- для сравнения полученного и исходного отпечатка производится высокоточная проверка информации.

Если во время процесса не возникло ошибок и отпечатки оказались абсолютно идентичными, то ЭЦП подтверждает верность, а также целостность полученного документа. Если же при пересылке были произведены какие-либо изменения или нарушена целостность исходного документа, это отразится при получении результата.

К наиболее важным моментам при работе электронной подписи можно отнести отметку времени подписания документа. С ее помощью можно точно узнать, в какой момент был создан файл. Если автору необходимо внести какие-то изменения в документ после того, как поставлена отметка, после исправления ему потребуется поставить подпись заново, а значит обновится и информация о времени создания. Во время подписания происходит синхронизация данных со Всемирным координированным временем.

Процедура формирования цифровой подписи

На подготовительном этапе этой процедуры абонент А — отправитель сообщения — генерирует пару ключей: секретный ключ kA и открытый ключ КА. Открытый ключ КА вычисляется из парного ему секретного ключа kA.

Открытый ключ КА рассылается остальным абонентам сети (или делается доступным, например, на разделяемом ресурсе) для использования при проверке подписи. Для формирования цифровой подписи отправитель А прежде всего вычисляет значение хэш- функции h(M) подписываемого текста M (рис. 1).

Рис. 1. Схема формирования электронной цифровой подписи.

Хэш-функция служит для сжатия исходного подписываемого текста М в дайджест — относительно короткое число, состоящее из фиксированного небольшого числа битов и характеризующее весь текст M в целом (Рис. 2).

Рис. 2. Схема формирования хэша H = h(M) (дайджеста сообщения М).

Далее отправитель А шифрует дайджест m своим секретным ключом kA. В результате получается цифровая подпись для данного текста M. Сообщение М вместе с цифровой подписью отправляется в адрес получателя.

Функции электронной подписи

Подписывать любые файлы электронной подписью могут и юридические, и физические лица. Электронная подпись:

- идентифицирует автора,

- позволяет определить, вносились ли изменения в документ после его подписания (доступно не всем видам подписи),

- подтверждает юридическую силу подписанного документа (доступно не всем видам подписи).

В России используется три вида подписи.

Электронная цифровая подпись для чайников: с чем ее есть и как не подавиться. часть 3

Часть 2

В этой части сделаем небольшое отступление от цифровых подписей в сторону того, без чего непосредственно цифровых подписей, да и защиты информации в привычном понимании, не было бы: шифрования. Ведь первое, что приходит на ум, когда идет речь о защите наших данных — это не дать эти данные нехорошему человеку прочитать. Поэтому, перед тем, как продолжить рассмотрение стандартов PGP и S/MIME, стоит закрасить некоторые остающиеся в знаниях белые пятна, и рассмотреть процесс шифрования немного поподробнее.

Шифры и коды существуют, наверное, с того момента, как человечество научилось записывать свои впечатления об окружающем мире на носителях. Если немного вдуматься, даже обыкновенный алфавит — уже шифр. Ведь когда мы читаем какой-либо текст, в нашей голове каждому нарисованному символу сопоставляется некий звук, сочетание звуков, или даже целое понятие, а в голове соседа, который читать не умеет, этого уже не происходит.

Не зная, какому символу и что сопоставлено, мы никогда не сможем понять, что же именно писавший имел ввиду. К примеру, попробуйте взять и прочитать что-то, написанное на иврите, или на китайском языке. Сами алфавиты этих языков будут являться для вас непреодолимым препятствием, даже если с помощью этих символов написаны понятия вашего родного языка.

Но, тем не менее, простое использование чужого алфавита все же недостаточная мера для защиты ваших данных. Ведь любой алфавит, так или иначе, создавался для удобства пользования им и является неразрывно связанным с языком, которому данный алфавит характерен. А значит, выучив этот язык и некоторый набор базовых понятий на нем (а то и просто воспользовавшись услугами человека, знающего данный язык), нехороший человек может прочитать вашу информацию.

Значит, надо придумать алфавит, который знает только ограниченный круг лиц, и с его помощью записать информацию. Наверняка все читали (или, по крайней мере, слышали) цикл историй про Шерлока Холмса. В этом цикле фигурировал алфавит, составленный из пляшущих человечков (а многие, я думаю, в детстве на его основе составляли свой). Однако, как показывает данная история, наблюдательный человек может разгадать, какой символ и к чему относится. А значит наша информация опять попадет не в те руки.

Что же делать? Придумывать все более и более сложные алфавиты? Но чем более сложный и громоздкий алфавит, тем более неудобно с ним работать, хранить его в тайне. К тому же, насчет тайны есть замечательная поговорка: знают двое – знают все. Ведь самое слабое звено в любом шифре – это человек, который знает, как этот шифр расшифровать.

А почему бы не сделать так, чтобы способ шифрования был сразу известен всем, но расшифровать наши данные было бы нельзя без какого-то ключа? Ведь ключ (в отличие от всего алфавита) маленький, его достаточно легко сделать новый, если что (опять же, в отличие от переработки всего алфавита), легко спрятать. Наиболее наглядно плюсы ключевых систем показывает следующий пример: получателю надо прочитать сосланное вами сообщение. Обычное, на бумаге. Допустим, вы используете секретный алфавит. Тогда, чтобы прочитать сообщение, получатель должен знать алфавит, иметь большой пыльный талмуд, в котором описаны способы расшифровки (ведь алфавит должен быть сложным, чтобы быть надежным) и понимать, как же с этим талмудом работать. С ключами же все проще: вы кладете сообщение в коробку с замком, а получателю достаточно просто вставить подходящий ключик, а знать, как же устроен замок ему совершенно но нужно.

Итак, общеизвестные «алфавиты» и ключи — механизм, существенно более удобный, чем просто алфавиты. Но как же так зашифровать, чтобы все расшифровывалось простым ключом? И вот тут нам на помощь приходит математика, а конкретнее – математические функции, которые можно использовать для замены наших исходных символов на новые.

Вспомним же, что такое функция. Это некоторое соотношение, по которому из одного числа можно получить другое. Зная x и подставляя его в известное нам соотношение y=A*x, мы всегда получим значение y. Но ведь, как правило, верно и обратное: зная y, мы можем получить и x.

Как правило, но далеко не всегда. Для многих зависимостей получить y легко, тогда как x – уже очень трудно, и его получение займет продолжительное время. Вот именно на таких зависимостях и базируется используемое сейчас шифрование.

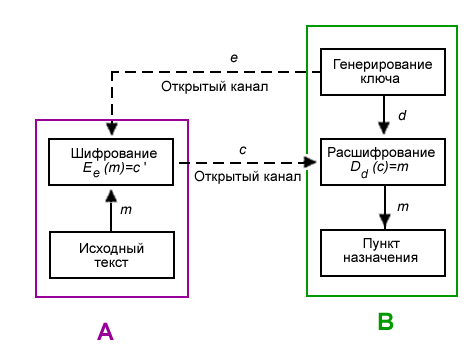

Но, вернемся к самому шифрованию. Шифрование подразделяют на симметричное, асимметричное и комбинированное. Рассмотрим, в чем суть каждого из них.

Симметричное шифрование, по большому счету, достаточно слабо отличается от старого доброго секретного алфавита. Собственно говоря, отличается оно как раз наличием ключа – некоторой сравнительно маленькой последовательности чисел, которая используется для шифрования и расшифровывания. При этом, каждая из обменивающихся информацией сторон должна этот ключ знать и хранить в секрете. Огромным плюсом такого подхода является скорость шифрования: ключ, по сути, является достаточно простой и короткой инструкцией, какой символ, когда, и на какой надо заменять. И работает данный ключ в обе стороны (то есть с его помощью можно как заменить все символы на новые, так и вернуть все как было), за что такой способ шифрования и получил название симметричного. Столь же огромным минусом является именно то, что обе стороны, между которыми информация пересылается, должны ключ знать. При этом, стоит нехорошему человеку заполучить ключ, как он тут же прочитает наши столь бережно защищаемые данные, а значит проблема передачи ключа принимающей стороне становится в полный рост.

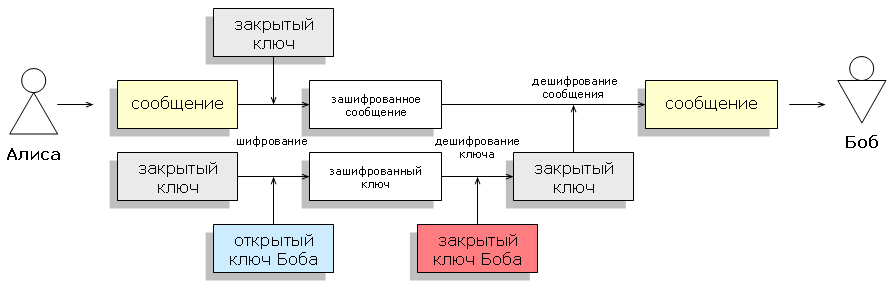

Асимметричное шифрование поступает несколько хитрее. Здесь и у нас, и у нашего получателя есть уже два ключа, которые называют открытый и закрытый. Закрытый ключ мы и получатель храним у себя (заметьте, каждый хранит только свой ключ, а значит, мы уже выходим за пределы той самой поговорки про двоих знающих), а открытый мы и получатель можем спокойно передавать кому угодно – наш закрытый, секретный, по нему восстановить нельзя. Итого, мы используем открытый ключ получателя для шифрования, а получатель, в свою очередь, использует свой закрытый ключ для расшифровывания. Плюс данного подхода очевиден: мы легко можем начать обмениваться секретной информацией с разными получателями, практически ничем (принимая условие, что наш получатель свой закрытый ключ не потерял/отдал и т.п., то есть не передал его в руки нехорошего человека) не рискуем при передаче информации. Но, без огромного минуса не обойтись. И здесь он в следующем: шифрование и расшифровывание в данном случае идут очень, очень, очень медленно, на два-три порядка медленнее, чем аналогичные операции при симметричном шифровании. Кроме того, ресурсов на это шифрование тратится также значительно больше. Да и сами ключи для данных операций существенно длиннее аналогичных для операций симметричного шифрования, так как требуется максимально обезопасить закрытый ключ от подбора по открытому. А значит, большие объемы информации данным способом шифровать просто невыгодно.

Пример использования асимметричного шифрования [Wikipedia]

e — открытый ключ получателя B

d — закрытый ключ получателя B

m — исходная информация отправителя A

c — зашифрованная исходная информация

И снова возникает вопрос: что же делать? А делать нужно следующее: взять, и скомбинировать оба способа. Собственно, так мы и получаем комбинированное шифрование. Наш большой объем данных мы зашифруем по первому способу, а чтобы донести ключ, с помощью которого мы их зашифровали, до получателя, мы сам ключ зашифруем по второму способу. Тогда и получим, что хоть асимметричное шифрование и медленное, но объем зашифрованных данных (то есть ключа, на котором зашифрованы большие данные) будет маленьким, а значит расшифровывание пройдет достаточно быстро, и дальше уже в дело вступит более быстрое симметричное шифрование.

Пример применения комбинированной системы [Wikipedia]

Все эти механизмы нашли свое применение на практике, и оба наших больших лагеря PGP и S/MIME их используют. Как говорилось в первой статье, асимметричное шифрование используется для цифровой подписи (а именно, для шифрования нашего хэша). Отличие данного применения от обычного асимметричного шифрования в том, что для шифрования используется наш закрытый ключ, а для расшифровывания достаточно наличие связанного с ним (то есть, тоже нашего) открытого ключа. Поскольку открытый ключ мы не прячем, наш хэш можем прочитать кто угодно, а не только отдельный получатель, что и требуется для цифровой подписи.

Комбинированное же шифрование применяется в обоих стандартах непосредственно для шифрования отправляемых данных.

Таким образом, начиная пользоваться цифровыми подписями для защиты наших данных от подмены, мы автоматически (для этих двух стандартов) получаем и замечательную возможность защитить наши данные еще и от прочтения, что, согласитесь, весьма удобно.

Теперь, когда мы познакомились с общими принципами работы механизмов, используемых для защиты наших данных, можно наконец перейти к практике и рассмотрению, что же использовать. Но об этом в следующих статьях.

Эцп для индивидуальных предпринимателей

Индивидуальные предприниматели могут использовать полученную подпись в различных сферах. Благодаря этой технологии упрощаются и ускоряются многие операции. Сдать отчетность в такие государственные службы, как ФНС, Пенсионный фонд и органы статистики и учета, можно не выходя из офиса в течение нескольких минут.

ЭЦП позволяет регистрироваться в системе ЕГАИС, где крипто-ключ используется для защиты данных, а также для передачи зашифрованной информации. Используя ключ можно существенно упростить документооборот и удаленную регистрацию сделок с недвижимостью.

Эцп для участия в торгах

Наличие цифровой подписи – это обязательное условие для участия в электронных аукционах, которые проводятся коммерческими организациями и государственными компаниями. С их помощью часто реализуют имущество предприятий, которые в судебном порядке были признаны банкротами.

К сертификатам участников торгов предъявляются особые требования. В Федеральном законе «Контрактной системе» указано, что к аукционам допускаются только обладатели квалифицированной электронной подписи (КЭП).

Государственные торги в электронной форме в России проводятся на 8 торговых площадках:

- РТС-тендер;

- Сбербанк – АСТ;

- Национальная электронная площадка;

- Агентство по государственному заказу республики Татарстан;

- Российский аукционный дом;

- Единая электронная торговая площадка;

- ЭТП Газпромбанка;

- ТЭК – Торг.

Электронные торги по гособоронзаказу проводятся на отдельной площадке, которая называется АСТ ГОЗ. Требования к ЭЦП на ней аналогичны вышеперечисленным сервисам.

Эцп для физических лиц

Физлица используют ЭЦП для получения доступа к сервису услуг, предоставляемых государственными организациями в онлайн режиме. Ее можно получить непосредственно в личном кабинете налогоплательщика. Планируя использование ключа, следует учитывать, что документооборот через ЛКН недоступен таким категориям населения, как самозанятые, индивидуальные предприниматели, частные нотариусы и адвокаты.

Эцп для юридических лиц

Для того чтобы успешно сдать отчетность, юридические лица должны воспользоваться квалифицированной подписью, которая сопровождается специальным сертификатом ключа для проверки ЭЦП. Это обязательный атрибут, который выдается представителю юридической компании в распечатанной форме либо на USB-носителе. Выдача таких сертификатов производится только в аккредитованных центрах (УЦ).

Согласно Федеральному закону «Об электронной подписи», вся документация подписанная ЭЦП приравнивается к собственноручно подписанным документам и ее можно правомерно использовать при любых правовых отношениях. К исключениям относятся только те случаи, когда законом предусмотрена подача бумаг исключительно на бумажном носителе.

Заключение

В статье вкратце было рассмотрено, как работает электронная подпись. Видно, что алгоритм достаточно устойчив и почти не имеет слабых мест. Однако, как и во многих случаях, самое слабое место этого метода – человеческий фактор, оставляющий большой простор для действий злоумышленников.