На чтение 15 мин. Просмотров 66 Опубликовано 10.11.2021

Содержание

- Что такое хранилище сертификатов в windows системах

- В операционной системе windows xp

- В системе linux

- Для чего оно нужно

- Запуск консоли

- Как долго нужно хранить документ

- Как посмотреть установленные цифровые сертификаты в windows 10

- Как удалить сертификат в windows 10

- Копирование с помощью криптопро csp

- Просмотр сертификатов через certmgr

- Сертификаты – текущий пользователь

- Управление корневыми сертификатами компьютера в windows 10

- Экспорт pfx-файла и его установка

- Что такое хранилище сертификатов в windows системах

- Хранилище JKS

- Хранилища HDImageStore и CertStore

- Настройка хранилища ключей на Сервере

- Настройки для ключей

- Установите правильный порядок чередования криптопровайдеров

- Перенесите ключи электронной подписи в целевую директорию

- Подключите ключи электронной подписи информационной системы Участника

- Установите правильный порядок чередования криптопровайдеров

- Перенесите ключи электронной подписи в целевую директорию

- Подключите ключи электронной подписи информационной системы Участника

- Копирование с помощью криптопро csp

- Управление корневыми сертификатами компьютера в windows 10

- В системе linux

- Как посмотреть установленные цифровые сертификаты в windows 10

- В операционной системе windows xp

- Как долго нужно хранить документ

- Для чего оно нужно

- Запуск консоли

- Экспорт pfx-файла и его установка

- Просмотр сертификатов через certmgr

- Как удалить сертификат в windows 10

- Сертификаты – текущий пользователь

Что такое хранилище сертификатов в windows системах

Термин «хранилище сертификатов» можно расшифровать как часть оперативной памяти ПК, где помещена на хранение самая секретная зашифрованная информация. К таковой относятся:

- учетные данные;

- доступ к определенным программным продуктам.

Хранилище сертификатов

https://youtube.com/watch?v=xikmtJwO8LQ%3Ffeature%3Doembed

Сертификаты служат для идентификации человека посредством сети интернет, после чего он сможет подтвердить допуск к определенным утилитам.

Доступ к секретным документам имеют единицы. Хранилище, как объект ОС, можно обозначить как отдельный файл, но для его открытия используются совсем другие средства, нежели доступные многим программы.

Хранилище имеет два отдельных раздела. В одном хранятся личные данные пользователя, в другом – средства идентификации самого компьютера. Сохранение происходит локально для каждого ПК и для каждого пользователя, который работает на нем.

У файла сертификата расширение .cer или .csr. Он занимает совсем немного места. Объем занятой памяти не превышает нескольких килобайт. Кстати, подобные файлы эксплуатируются в ОС Linux, MacOS. Файлы с подобным расширением можно назвать стандартным форматом ЭЦП. Во многих странах используются сертификаты стандарта .x509. В РФ они распространения не получили.

Для установки понадобится файл сертификата (файл с расширением.cer).

Чтобы установить сертификат, достаточно выполнить следующие шаги:

Выбрать «Пуск» / «Панель управления» / «КриптоПро CSP». В окне «Свойства КриптоПро CSP» перейти на вкладку «Сервис» и кликнуть по кнопке «Установить личный сертификат» (см. рис. 1).

Рис. 1. Окно «Свойства КриптоПро CSP»

В окне «Мастер импорта сертификатов» нажать на кнопку «Далее». В следующем окне кликнуть по кнопке «Обзор», чтобы выбрать файл сертификата (см. рис. 2).

Рис. 2. Окно выбора файла сертификата

Необходимо указать путь к сертификату и нажать на кнопку «Открыть» (см. рис. 3).

Рис. 3. Выбор файла сертификата

В следующем окне необходимо нажать на кнопку «Далее», в окне «Сертификат для просмотра» кликнуть по кнопке «Далее».

Выбрать «Обзор», чтобы указать соответствующий контейнер закрытого ключа (см. рис. 4).

Рис. 4. Окно выбора контейнера закрытого ключа

Указать контейнер, соответствующий сертификату, и подтвердить выбор с помощью кнопки «Ок» (см. рис. 5).

Рис. 5. Окно выбора ключевого контейнера

После выбора контейнера следует нажать на кнопку «Далее», поставьте галочку напротив надписи «Установить сертификат в контейнер» (см. рис. 6). В окне «Выбор хранилища сертификатов» кликнуть по кнопке «Обзор» (см. рис. 6).

Рис. 6. Выбор хранилища сертификатов

Необходимо выбрать хранилище «Личные» и нажать «ОК» (см. рис. 7).

Рис. 7. Окно выбора хранилища сертификатов

После выбора хранилища следует нажать на кнопку «Далее», затем «Готово». После нажатия на кнопку «Готово» может появиться такое сообщение (см. рис. 8). В таком случае необходимо выбрать «Да».

Рис. 8. Сообщение КриптоПро CSP

Дождаться сообщения об успешной установке.

установка cryptopro jcp в standalone jre

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

| cp jdk1.8.0_201/jre/ ~/jre1.8/ | |

| cp -r jdk1.8.0_201/jre/ ~/jre1.8/ | |

| ls jre1.8/ | |

| export JAVA_HOME=`readlink -m ~/jre1.8` | |

| export JAVA_TOOL_OPTIONS=”-Djava.util.prefs.systemRoot=$JAVA_HOME/.prefs” | |

| export PATH=”$JAVA_HOME/bin:$PATH” | |

| # проверить, та ли jre и подхватились ли tool options | |

| java -version | |

| cd jcp-2.0.39014/ | |

| # вытащено из инсталлера, потому что теперь не требуется sudo | |

| java -cp .:./forms_rt.jar:./JCPinstGUI.jar:./asn1rt.jar:./ASN1P.jar:./JCP.jar: ru.CryptoPro.Installer.InstallerConsole $JAVA_HOME | |

| cp archive/smz-core-test/latest/CryptoProLib/*.jar $JAVA_HOME/lib/ext | |

| # check installation | |

| java ru.CryptoPro.JCP.KeyStore.HDImage.HDImageStore | |

| # set keystore location | |

| java ru.CryptoPro.JCP.KeyStore.HDImage.HDImageStore -set ‘${java.home}/hdimagestore’ | |

| # install key set | |

| cp -r ~/smz-jcp-test/keystore/test2012_256/ $JAVA_HOME/hdimagestore/ | |

| cd smz-jcp-test/ | |

| java -jar apibank-smz-crpt.jar | |

| [centos@stage-0 smz-jcp-test]$ java -jar apibank-smz-crpt.jar | |

| Picked up JAVA_TOOL_OPTIONS: -Djava.util.prefs.systemRoot=/home/centos/jre1.8/.prefs | |

| ………… | |

| 2019-03-21 18:00:43.237 DEBUG 20833 — [ main] c.a.smz.interceptors.DSignInterceptor : Loaded from keystore cert = [ | |

| [ | |

| Version: V3 | |

| Subject: CN=Alias, O=CryptoPro, C=RU | |

| Signature Algorithm: 1.2.643.2.2.3, OID = 1.2.643.2.2.3 | |

| Key: ru.CryptoPro.JCP.Key.GostPublicKey | |

| Validity: [From: Fri Jan 11 11:01:35 MSK 2019, | |

| To: Thu Apr 11 11:11:35 MSK 2019] | |

| Issuer: CN=CRYPTO-PRO Test Center 2, O=CRYPTO-PRO LLC, L=Moscow, C=RU, [email protected] | |

| SerialNumber: [ 12003145 5d7617d5 5df630b3 d8000000 31455d] | |

| Certificate Extensions: 5 | |

| [1]: ObjectId: 1.3.6.1.5.5.7.1.1 Criticality=false | |

| …… | |

| ], key = CryptoPro Gost PrivateKey (GOST3410_2012_256) with parameters: 1.2.643.7.1.1.1.1 | |

| …………… |

Cannot retrieve contributors at this time

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters.

Learn more about bidirectional Unicode characters

<!– –>

|

L_DelOff Оставлено | |

Здравствуйте! Хочу настроить в Keycloak аутентификацию по ГОСТ сертификату. Код: Но при запуске keycloak возникает ошибка: Код: Может я где-то упустил инструкцию по настройке WildFly? Версии: Keycloak: 15.0.2 | |

|

Владимир Карсанов Оставлено | |

Всем добрый день! У меня, наверное, совсем ламерский вопрос, но чот я совсем подвис и не могу разобраться. У меня стоит задача подписать xml. Есть сертификат (*.cer-файл), есть 6 файлов, извлечённого из сертификата private key. Примеров в сети, как поженить эти штуки с xml, достаточно. Вроде всё запилил, но валюсь на ошибке: Цитата: org.apache.xml.security.signature.XMLSignatureException: Алгоритм ключа не соответствует алгоритму подписи. И действительно если посмотреть privateKey.getAlgorithm(), то там GOST3410DH_2012_256, а если посмотреть certificate.getSigAlgName(), то там GOST3411_2012_256withGOST3410_2012_256. Но, что с этим делать, я вообще сообразить не могу. Буду благодарен за подсказку, куда копать, что читать, что вообще происходит)) | |

|

Евгений Афанасьев Оставлено | |

Здравствуйте. | |

| |

|

Владимир Карсанов Оставлено | |

Да, конечно. Сертификат в base64 приложил, расширение на txt поменял из-за ограничений на загрузку. Так мы эти штуки загружаем с диска: Цитата: HDImageStore.setDir(“./imagestore/”); Собственно сразу после загрузки можно посмотреть, что там в загруженных объектах с алгоритмами: Цитата: System.out.println(privateKey.getAlgorithm()); //GOST3410DH_2012_256 Код создания подписи: Цитата: public static final String XMLDSIG_SIGN_METHOD = “urn:ietf:params:xml:ns:cpxmlsec:algorithms:gostr34102012-gostr34112012-256”; Падаем на последней строке этого куска: Цитата: XMLSignature xmlSignature = new XMLSignature(argDocument, “”, XMLDSIG_SIGN_METHOD, XMLDSIG_DETACHED_TRANSFORM_METHOD); if (argSignatureId != null) { //Transforms // создание внутри узла подписи узла <ds:KeyInfo> информации об открытом ключе на основе сертификата // создание подписи XML-документа Спасибо, что откликнулись! Отредактировано пользователем 18 октября 2021 г. 18:34:07(UTC) | |

|

Владимир Карсанов Оставлено | |

Тему можно закрывать. Спасибо всем, кто уделил ей внимание. Оказалось, что есть такой замечательный джарник как samples-sources.jar. И, как следствие, не было необходимости изобретать велосипед. Немного адаптировав код из XMLSignDoc я таки получил подписанный xml. Хотя задачу я ещё не допилил, но конкретно этой проблемы больше нет. Ещё раз всем спасибо и хорошего вечера! | |

|

Евгений Афанасьев Оставлено | |

Добавлю, что указанная ошибка может возникнуть при подписи/проверке_подписи, если алгоритм закрытого/открытого ключа не соответствует алгоритму подписи, например, ключ с алгоритмом ГОСТ 2012 (256) не может быть использован для создания подписи с алгоритмом ГОСТ 2001 (или с его представлением в xml). | |

Компонент «Электронная подпись Platform V Secret Management» предназначен для подписания документов и запросов электронной цифровой подписью, обеспечивает проверку подлинности ЭЦП документа и может управлять ключами и сертификатами. Сервис может быть использован для подписания запросов перед отправкой в СМЭВ и ЕСИА.

Сервис ЭЦП предоставляет API для криптографических операций, обеспечивает выполнение функций подписания и проверки ЭЦП и расчета ХЭШа. Он позволяет отследить любые изменения информации и гарантированно установить авторство, благодаря чему электронный документ сохраняет юридическую ценность. Сервис позволяет сократить бизнес-проектам затраты на реализацию формирования ЭЦП и их проверок, устранить дублирование кода и привести к использованию архитектурно проработанных решений.

Сервис поддерживает работу с двумя типами хранилищ ключей: HDImageStore и JKS. Ключом какого хранилища необходимо сгенерировать/проверить подпись, определяется по переданному алгоритму. Для хранения доверенных сертификатов используется хранилище ключей CertStore.

Хранилище JKS

Хранилище ключей представляет собой jks-файл (Java Key Store), в котором хранятся ключевые пары и сертификаты. Закрытые ключи в нем защищаются паролями, открытые ключи оборачиваются в сертификаты. Последние являются самоподписанными и не могут быть использованы в квалифицированных подписях. Построить для них доверенную цепочку не получится и использовать их в Сервисе нельзя. Сначала необходимо обратиться в удостоверяющий центр (УЦ), чтобы получить для созданной ключевой пары доверенный сертификат.

Хранилища HDImageStore и CertStore

HDImageStore и CertStore – это типы хранилищ, поставляемые провайдером КриптоПро. В хранилище типа HDImageStore хранятся контейнеры (папки) с артефактами ключей или сертификаты. Каждая папка соответствует одному алиасу (псевдониму). В хранилище типа CertStore хранятся сертификаты. Работать с такими хранилищами можно с помощью СКЗИ КриптоПро.

Настройка хранилища ключей на Сервере

Хранилища и алиасы прописываются в конфигурационных файлах на Сервере администраторами Сервиса ЭЦП. Каждому потребителю соответствуют один или несколько алиасов, которыми помечаются все настройки данного потребителя.

Алиасы могут быть двух типов:

- ключ для подписи ГОСТ;

- ключ для шифрования RSA.

Для работы с ГОСТ-ключами и сертификатами потребитель должен передать администратору хранилище сертификатов типа HDImageStore или CertStore (реализация хранилища ключей и сертификатов от КриптоПро).

Для работы с RSA передается хранилище типа JKS. В нем должны находиться ключевая пара и сертификат. Также потребитель должен передать администраторам хранилище доверенных сертификатов с сертификатами корневых УЦ (Удостоверяющих Центров) и промежуточных, которым он доверяет.

Настройки для ключей

Если потребителю нужны оба ключа, необходимо для каждого ключа создать свой алиас.

Настройки для ГОСТ-ключей (электронная подпись):

- sign.keystore.private.key.alias.<alias потребителя>=2012256_ – псевдоним приватного ключа в хранилище ключей.

- sign.keystore.cert.alias.<alias потребителя>=2012256_ – псевдоним сертификата в хранилище сертификатов.

Доступные настройки для RSA-ключей (электронная подпись):

- sign.keystore.password.<alias потребителя>=password_ – пароль от хранилища, где хранится ключ потребителя.

- sign.keystore.private.key.alias.<alias потребителя>=ufssign_ – псевдоним приватного ключа в хранилище ключей.

- sign.keystore.cert.alias.<alias потребителя>=ufssign_ – псевдоним сертификата в хранилище сертификатов.

- sign.truststore.password.<alias потребителя>=password_ – пароль от хранилища доверенных сертификатов.

Данная статья рассматривает процесс установки КриптоПро JCP на компьютер под управлением ОС Windows.

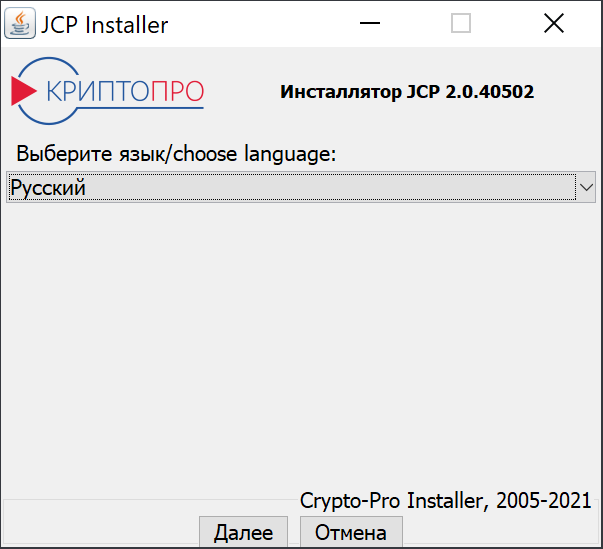

Авторизуйтесь под учётной записью с правами администратора и распакуйте ранее загруженный архив jcp-2.0.40502.zip в любую директорию. Найдите в этой директории и запустите файл setup.exe

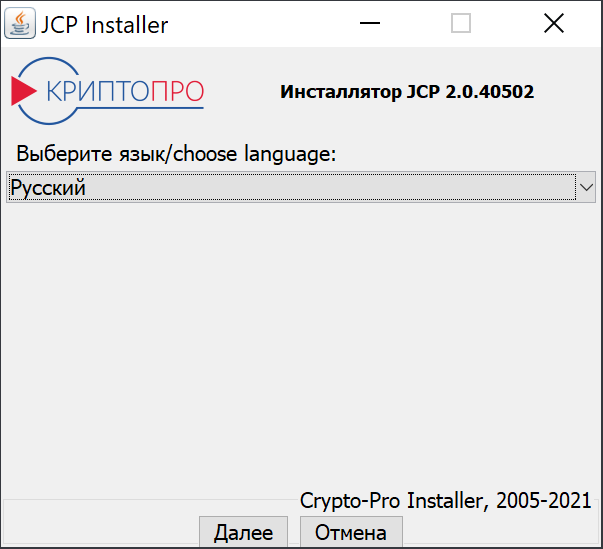

В открывшемся окне мастера установки КриптоПро JCP выберите язык и нажмите «Далее»:

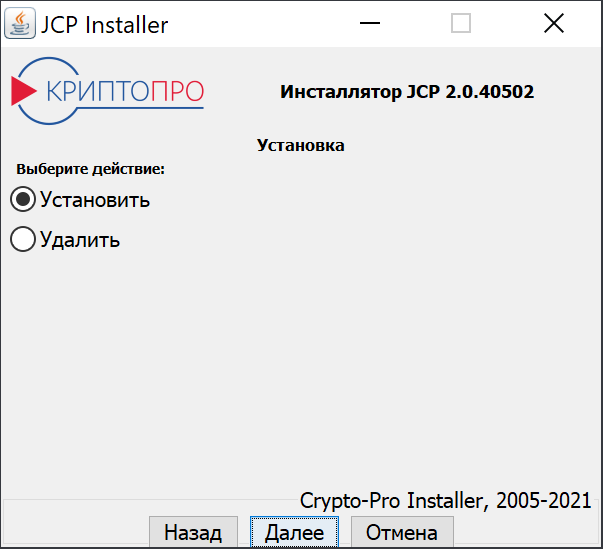

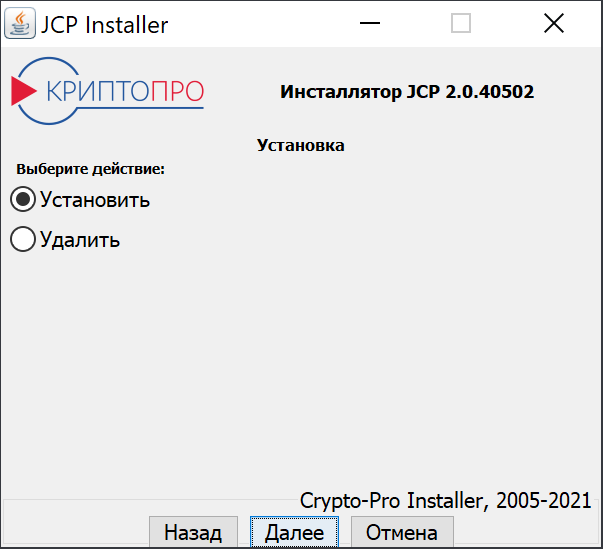

В окне выбора действия укажите «Установить» и нажмите кнопку «Далее»:

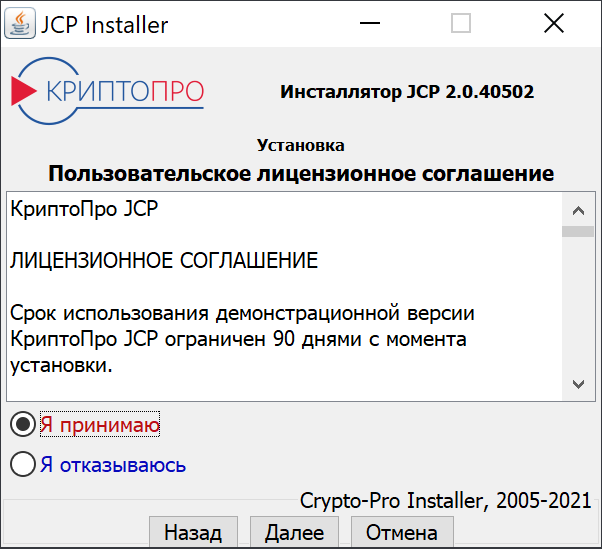

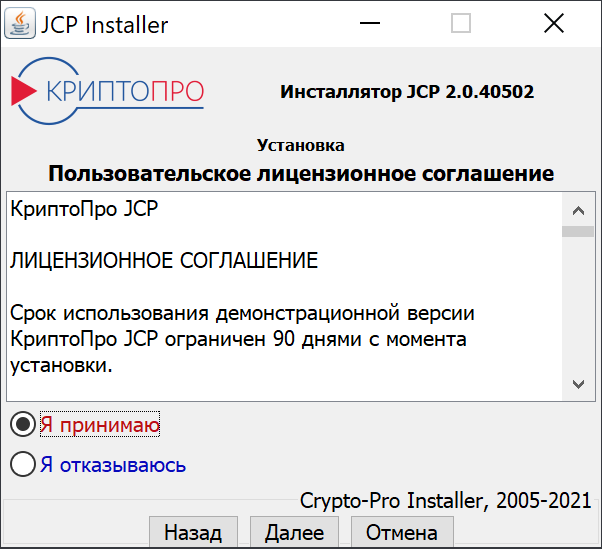

Прочитайте лицензионное соглашение и примите его условия, нажмите кнопку «Далее»:

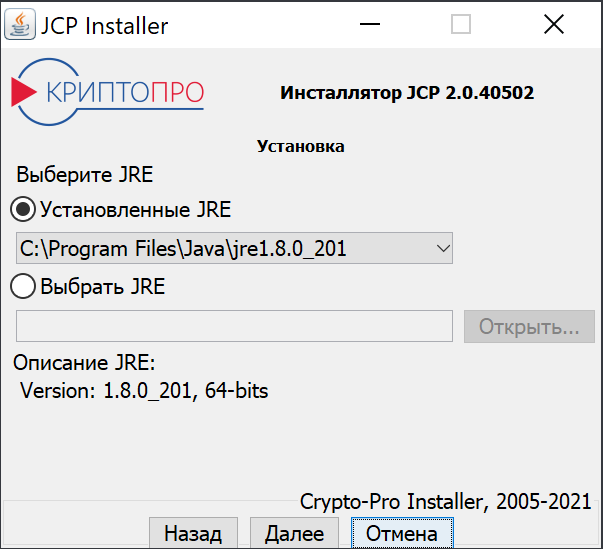

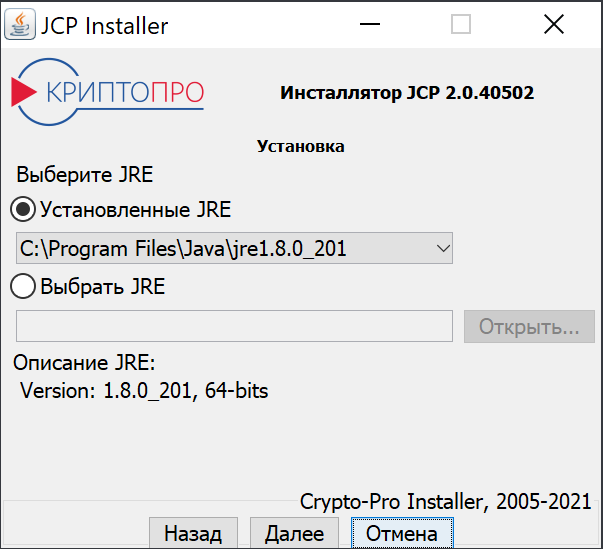

В окне выбора установленной JRE требуется указать директорию размещения JRE, которую вы планируете использовать при работе КриптоПро JCP. Если ранее вы выполнили установку JRE по умолчанию, как было рекомендовано в посвящённой установке Java статье, то просто оставьте это значение без изменений, как изображено ниже, в противном случае выберете директорию, куда ранее была установлена JRE и нажмите «Далее»:

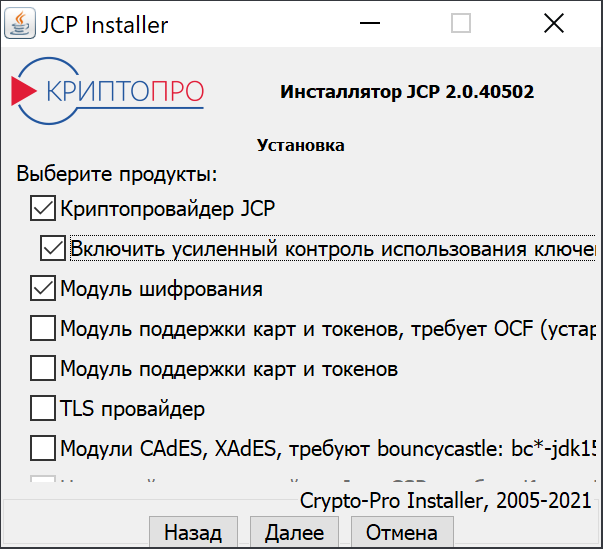

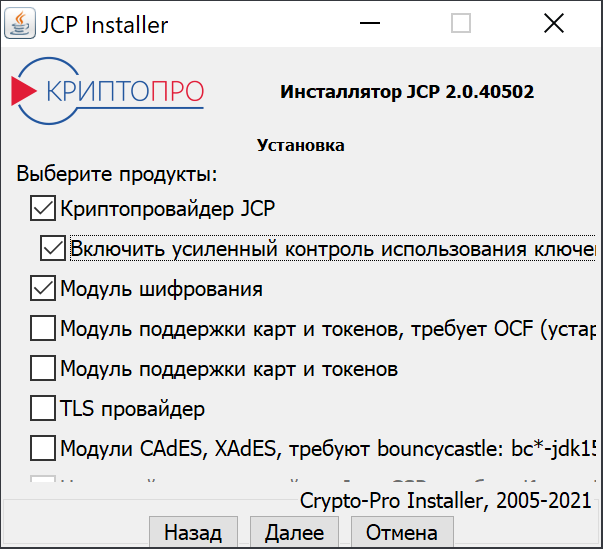

В окне выбора установки компонентов КриптоПро JCP включите флажок «Включить усиленный контроль использования…» в дополнение к уже включенным по умолчанию флажкам и нажмите кнопку «Далее»:

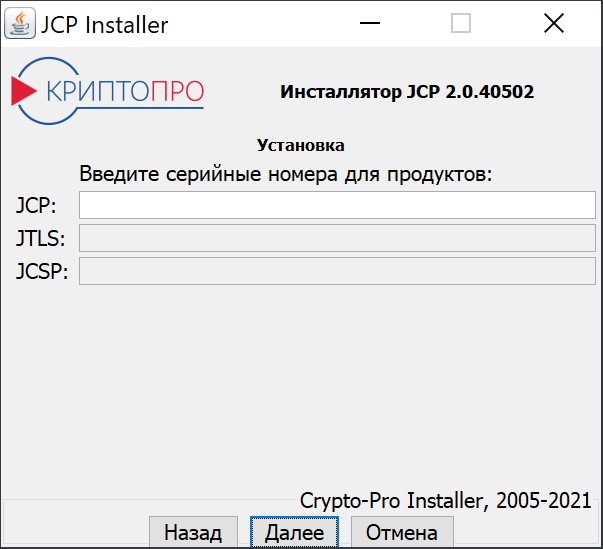

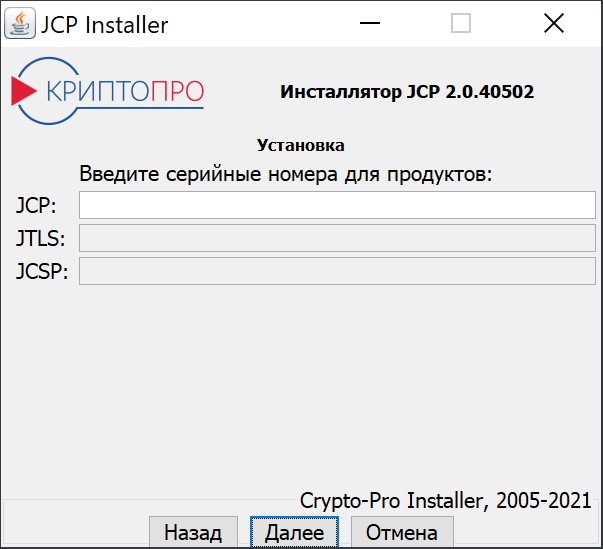

Если у вас есть приобретенная лицензия КриптоПро JCP, введите ее серийный номер в окне ввода серийного номера продукта, или оставьте это поле пустым, если планируете приобретение лицензии позже. Нажмите кнопку «Далее»:

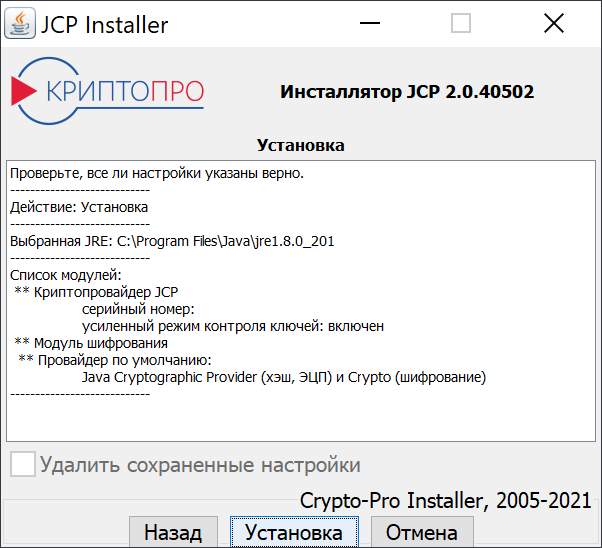

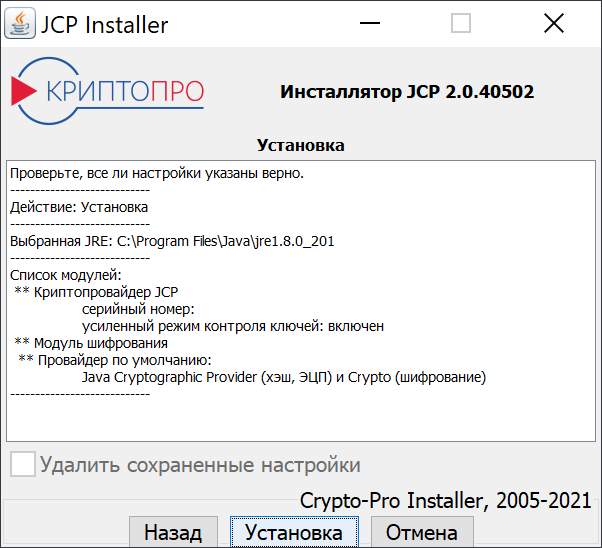

Еще раз проверьте корректности устанавливаемой конфигурации и нажмите кнопку «Установка»:

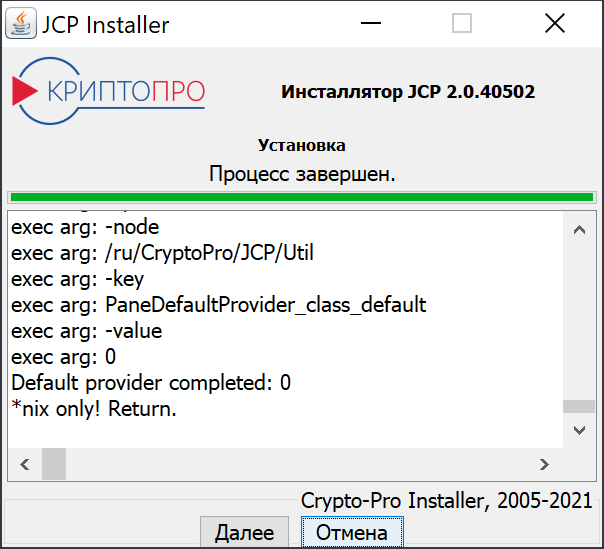

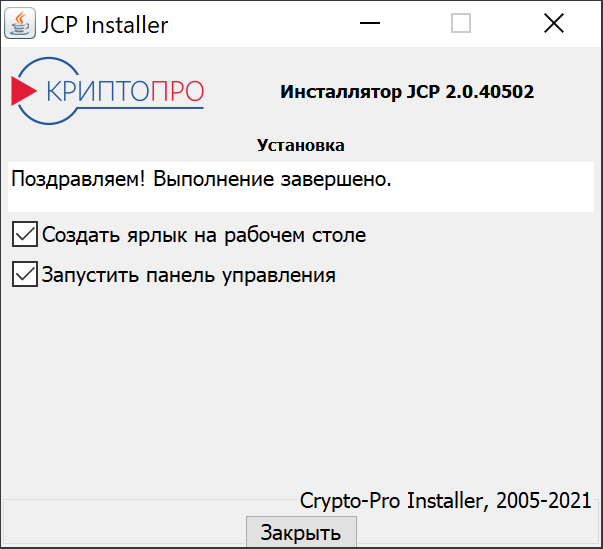

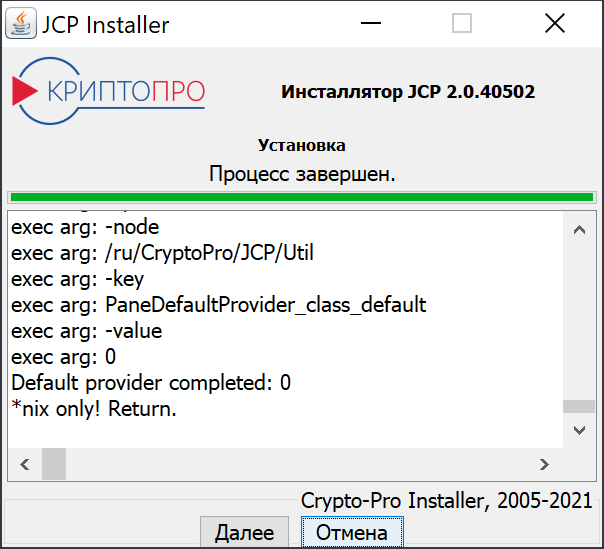

По окончании установки инсталлятор сообщит вам о завершении процесса, нажмите кнопку «Далее»:

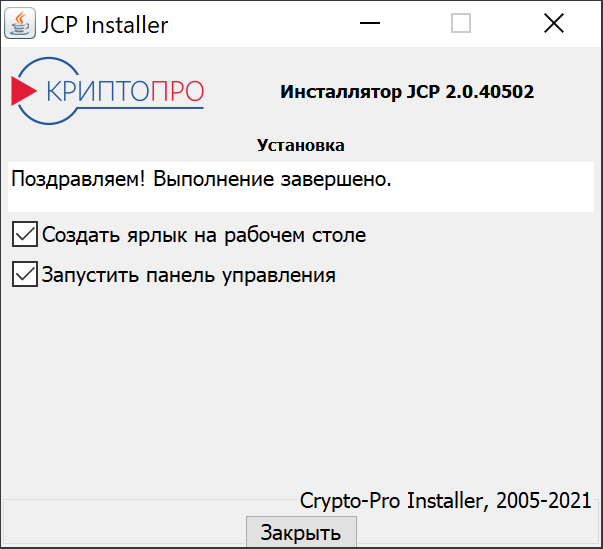

В завершающем окне инсталлятора нажмите кнопку «Закрыть»:

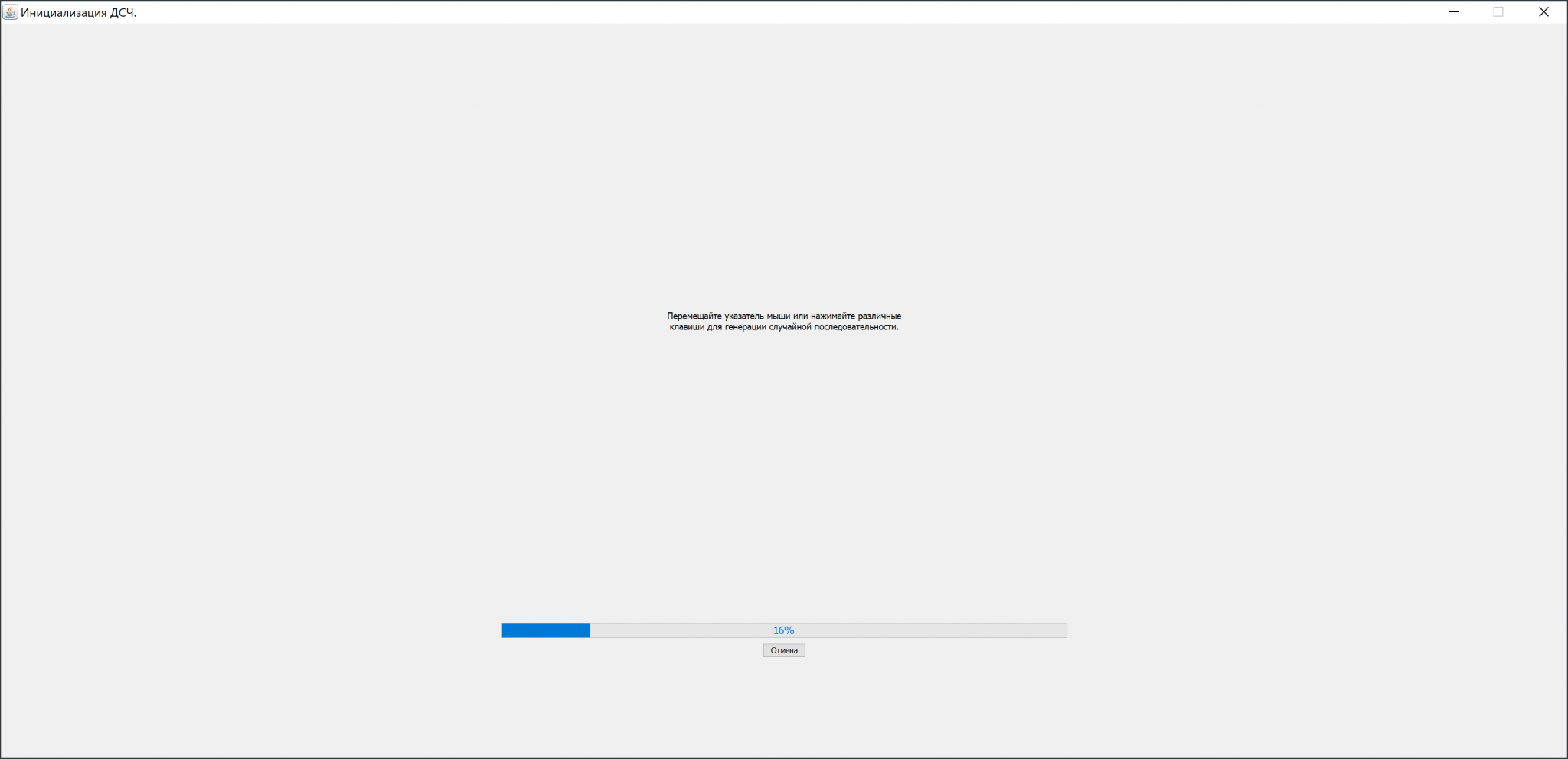

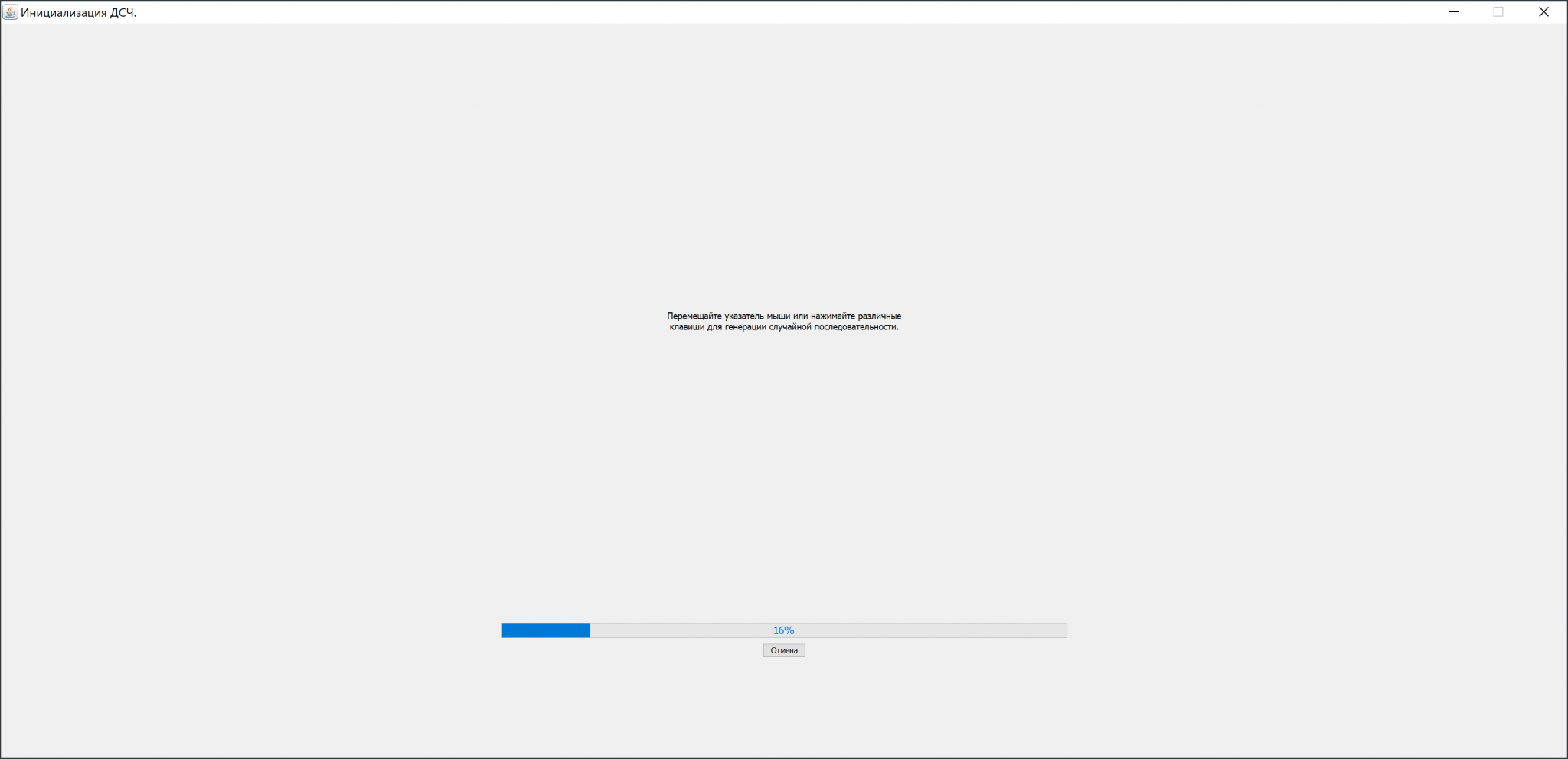

После закрытия окна инсталлятора откроется окно инициализации усиленного режима контроля использования ключевой информации. Выполняйте произвольные движения мышью и нажатия клавиш в соответствии с подсказками:

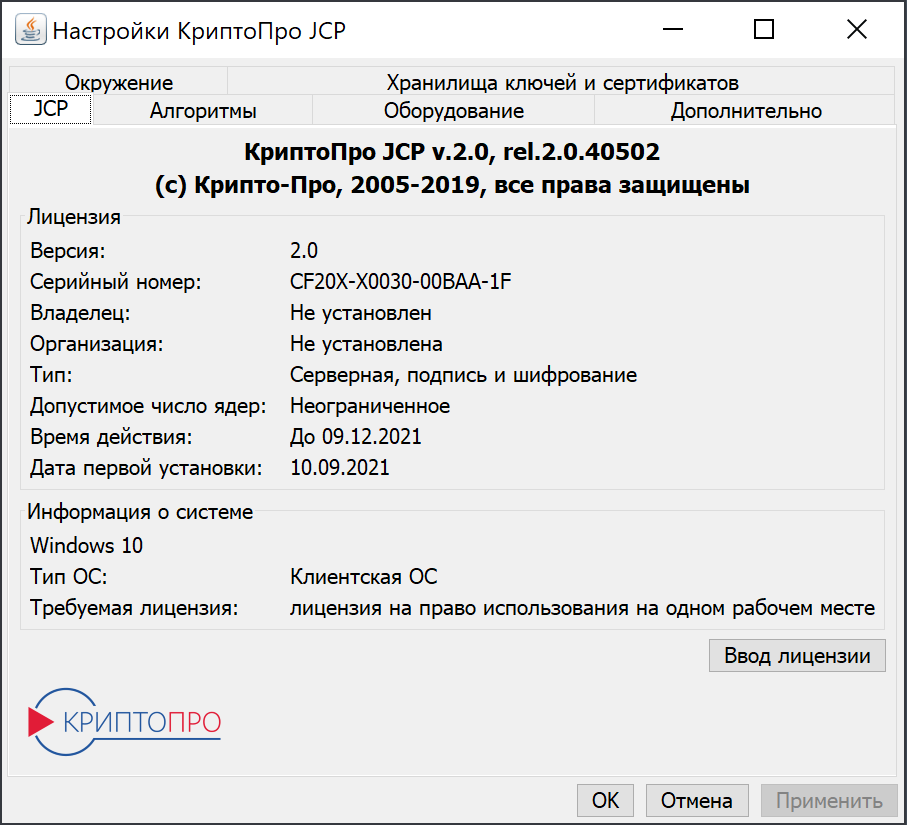

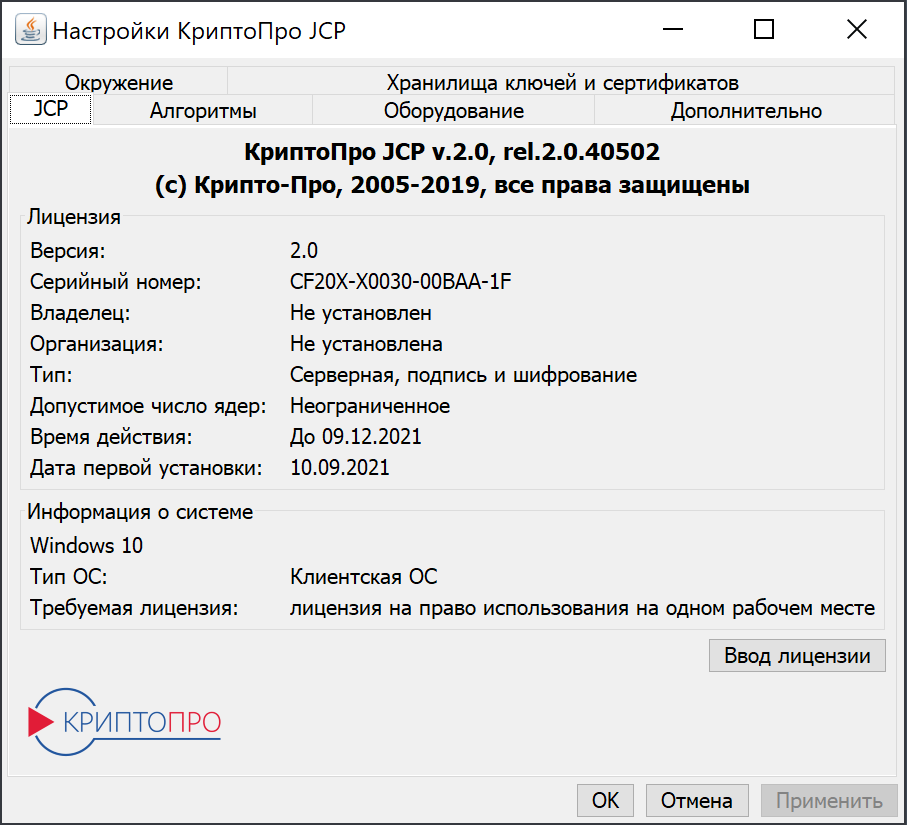

По завершении процесса инициализации вам откроется окно контрольной панели КриптоПро JCP:

Контрольная панель служит для настройки КриптоПро JCP, оставьте ее открытой, она понадобится нам через один шаг.

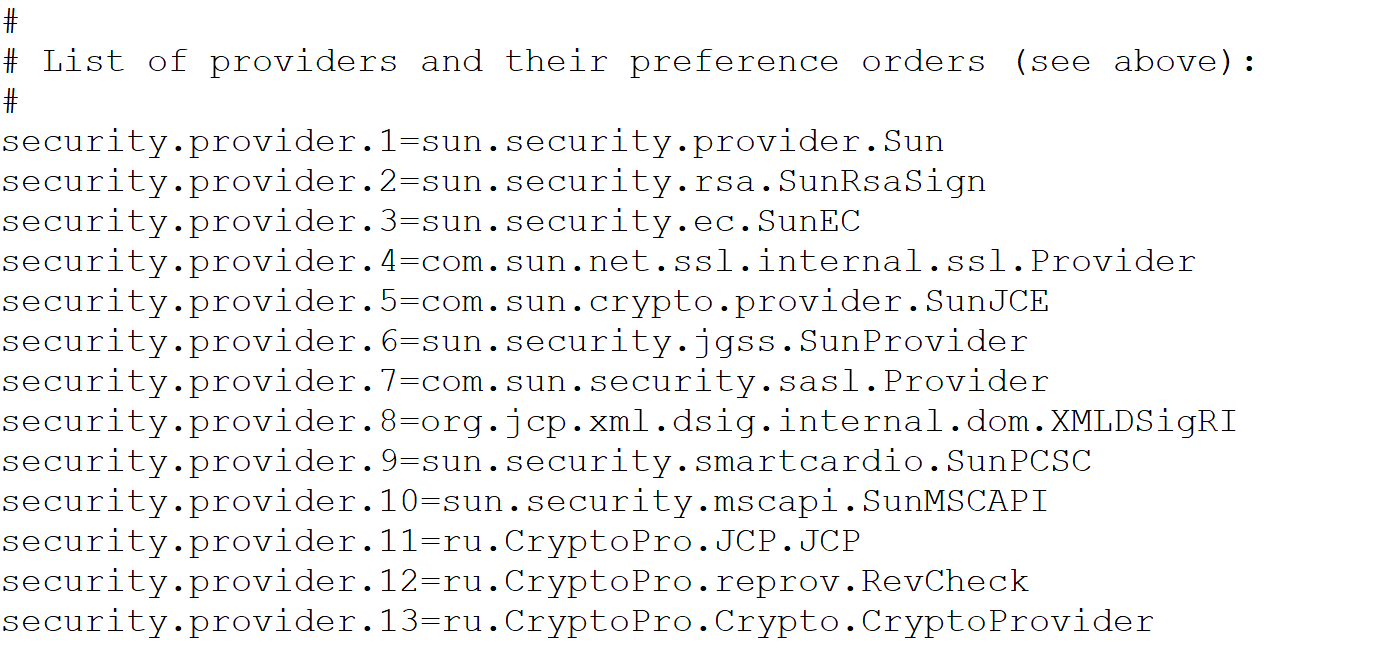

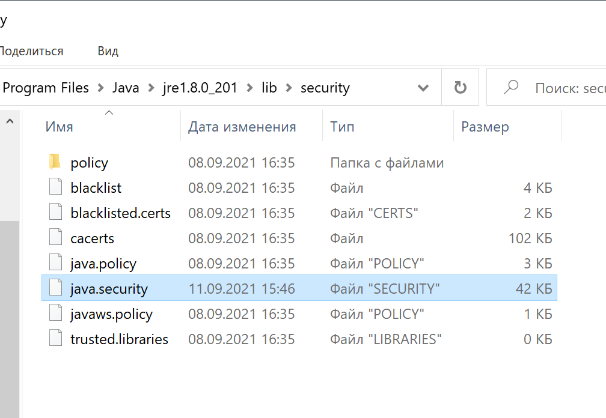

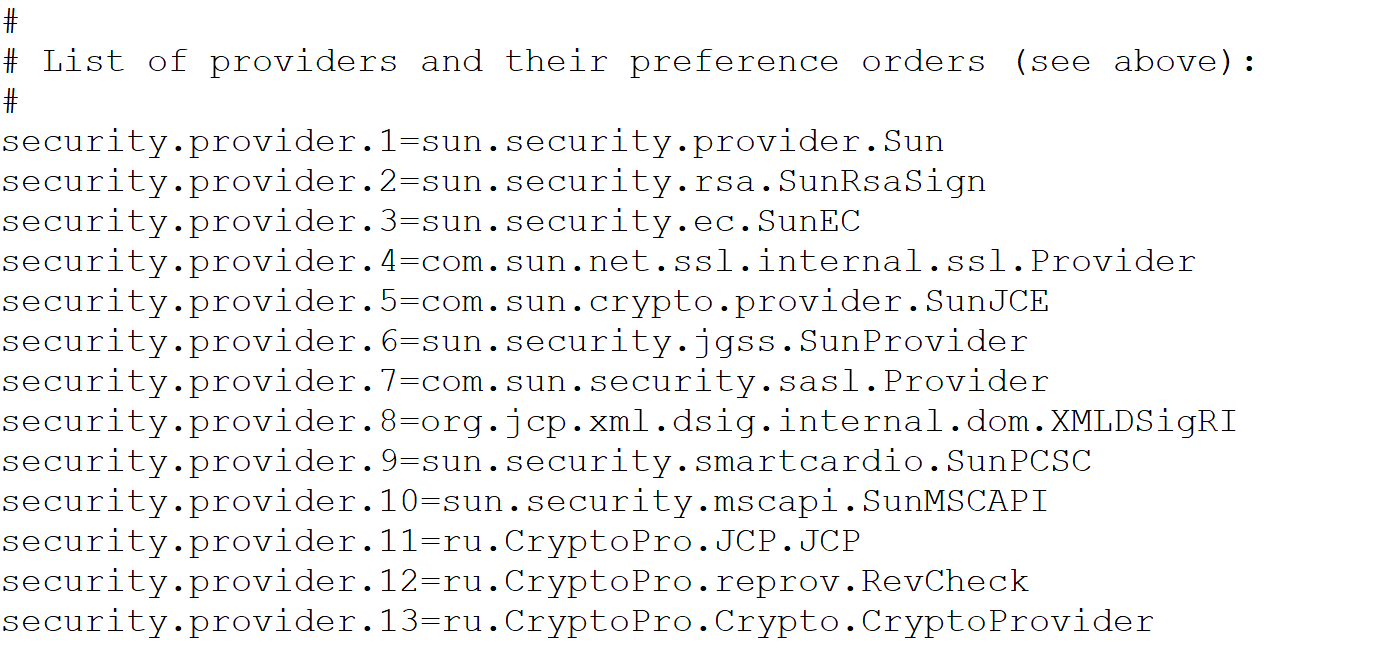

Установите правильный порядок чередования криптопровайдеров

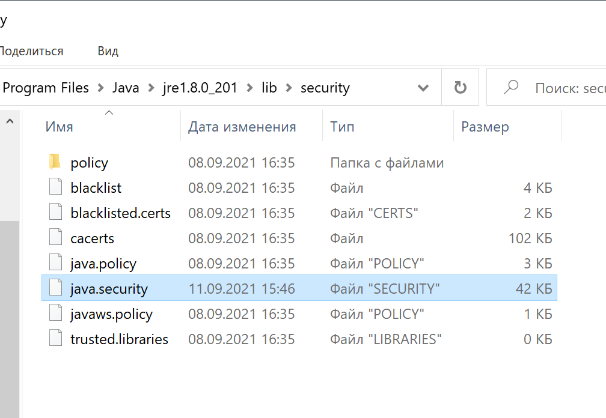

Откройте файл java.security, расположенный в директории C:\Program Files\Java\jre1.8.0_201\lib\security:

Сразу после установки КриптоПро JCP вы увидите такой порядок чередования криптопровайдеров в данном файле:

security.provider.11=ru.CryptoPro.reprov.RevCheck

security.provider.12=ru.CryptoPro.JCP.JCP

security.provider.13=ru.CryptoPro.Crypto.CryptoProvider

Измените порядок чередования в любом текстовом редакторе, запущенном под учётной записью с административными правами, на изображённый ниже:

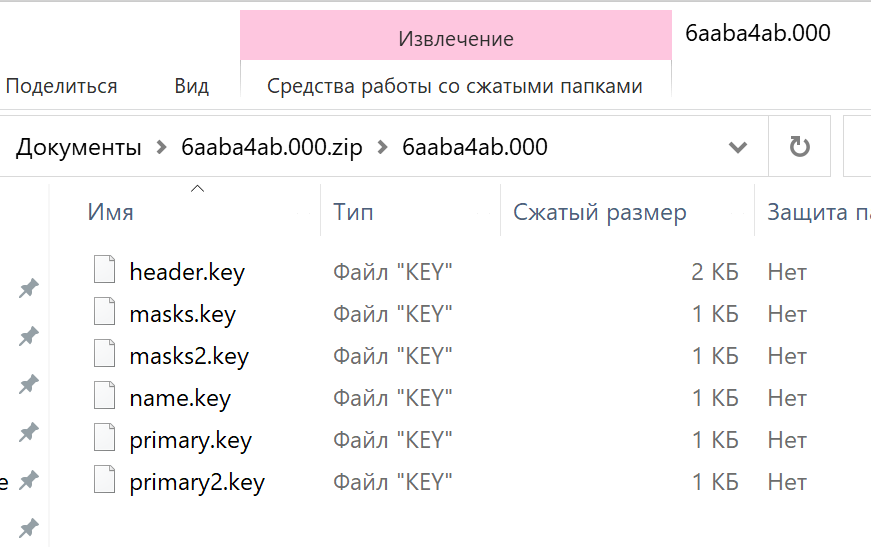

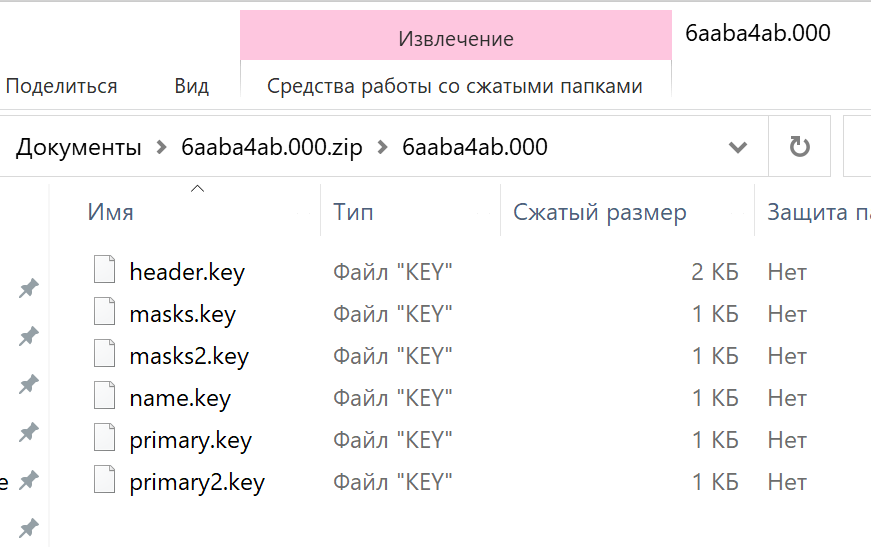

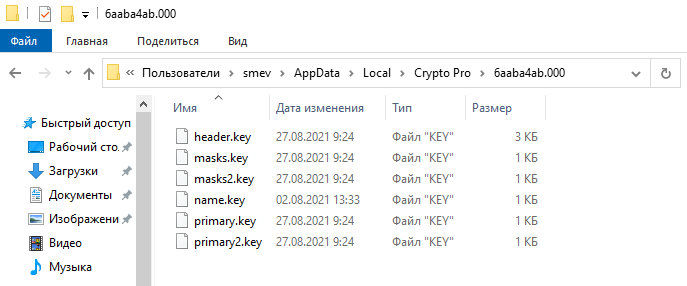

Перенесите ключи электронной подписи в целевую директорию

Архив ключей обычно имеет название, состоящее из произвольных букв/цифр и включает в себя директорию с комплектом файлов с расширением .key:

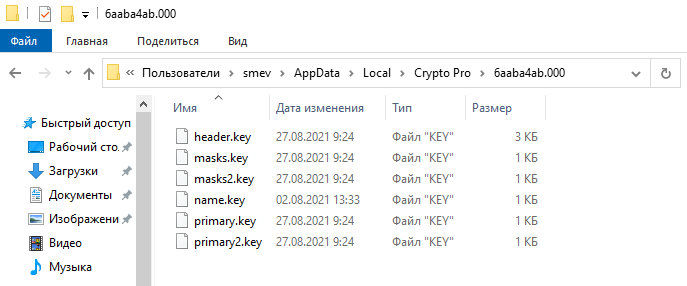

Распакуйте архив с ключами в стандартную директорию ключей КриптоПро JCP C:\Users\%UserName%\AppData\Local\Crypto Pro. Обратите особое внимание, что в архиве содержится директория с ключами. В стандартной директории ключей КриптоПро JCP должна появиться директория, в которой будут размещены ключи. Не следует изменять имя этой директории, оставьте то имя, которое было в архиве.

Пример размещения файлов ключей:

Подключите ключи электронной подписи информационной системы Участника

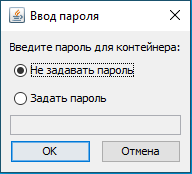

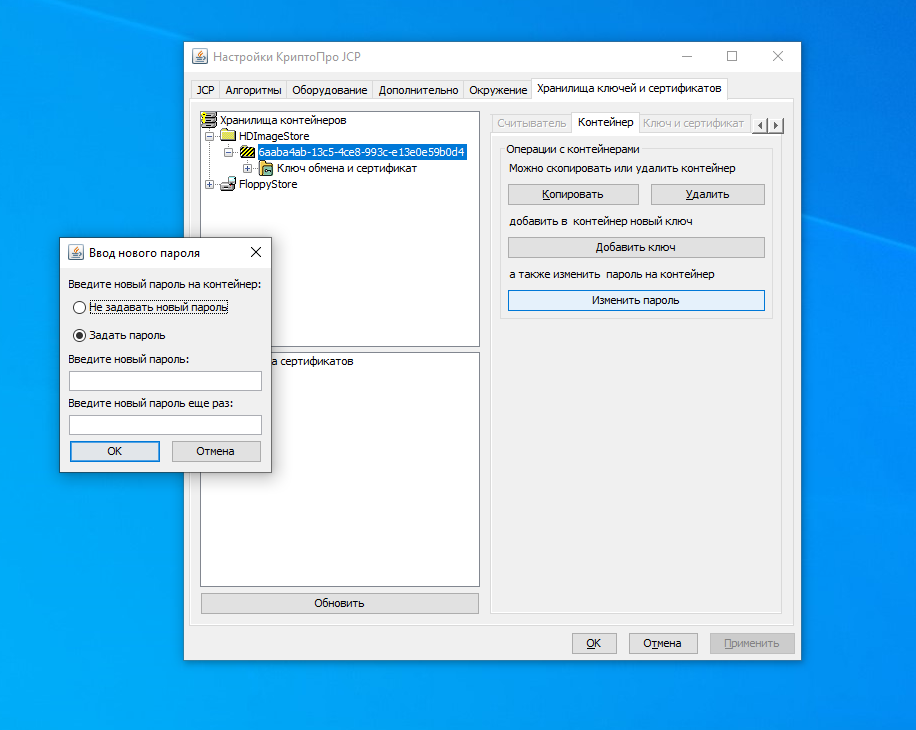

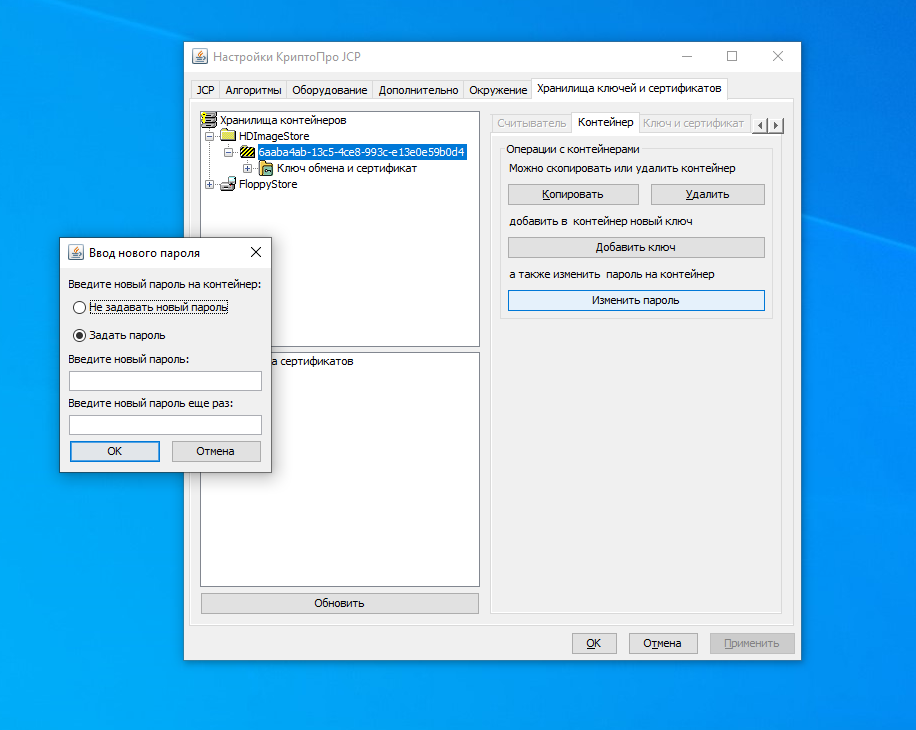

Вернитесь в панель управления КриптоПро JCP и перейдите на вкладку «Хранилища ключей и сертификатов». Откройте хранилище контейнеров «HDImageStore». Если вы делали всё согласно процедуре, описанной в данной статье, то увидите свой контейнер с ключами. После двойного клика на контейнере и ввода пароля подписи вам откроется ключ обмена и сертификат:

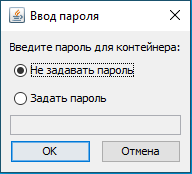

Возможно, что ваши ключи не защищены паролем, в таком случае в окне ввода пароля выберите пункт «Не задавать пароль»:

Так же необходимо проверить, что открытый ключ добавлен в контейнер. Если нет, то нажмите «Добавить» и выберете файл открытого ключа с расширением .cer.

После подключения ключей настоятельно рекомендуется изменить пароль контейнера. Для этого выделите контейнер и нажмите кнопку «Изменить пароль». Откроется окно «Ввод нового пароля». Введите новый пароль, состоящий минимум из восьми знаков, и нажмите кнопку «ОК»:

Теперь криптопровайдер установлен и готов к работе, можно переходить к установке и настройке СУБД.

Данная статья рассматривает процесс установки КриптоПро JCP на компьютер под управлением ОС Windows.

Авторизуйтесь под учётной записью с правами администратора и распакуйте ранее загруженный архив jcp-2.0.40502.zip в любую директорию. Найдите в этой директории и запустите файл setup.exe

В открывшемся окне мастера установки КриптоПро JCP выберите язык и нажмите «Далее»:

В окне выбора действия укажите «Установить» и нажмите кнопку «Далее»:

Прочитайте лицензионное соглашение и примите его условия, нажмите кнопку «Далее»:

В окне выбора установленной JRE требуется указать директорию размещения JRE, которую вы планируете использовать при работе КриптоПро JCP. Если ранее вы выполнили установку JRE по умолчанию, как было рекомендовано в посвящённой установке Java статье, то просто оставьте это значение без изменений, как изображено ниже, в противном случае выберете директорию, куда ранее была установлена JRE и нажмите «Далее»:

В окне выбора установки компонентов КриптоПро JCP включите флажок «Включить усиленный контроль использования…» в дополнение к уже включенным по умолчанию флажкам и нажмите кнопку «Далее»:

Если у вас есть приобретенная лицензия КриптоПро JCP, введите ее серийный номер в окне ввода серийного номера продукта, или оставьте это поле пустым, если планируете приобретение лицензии позже. Нажмите кнопку «Далее»:

Еще раз проверьте корректности устанавливаемой конфигурации и нажмите кнопку «Установка»:

По окончании установки инсталлятор сообщит вам о завершении процесса, нажмите кнопку «Далее»:

В завершающем окне инсталлятора нажмите кнопку «Закрыть»:

После закрытия окна инсталлятора откроется окно инициализации усиленного режима контроля использования ключевой информации. Выполняйте произвольные движения мышью и нажатия клавиш в соответствии с подсказками:

По завершении процесса инициализации вам откроется окно контрольной панели КриптоПро JCP:

Контрольная панель служит для настройки КриптоПро JCP, оставьте ее открытой, она понадобится нам через один шаг.

Установите правильный порядок чередования криптопровайдеров

Откройте файл java.security, расположенный в директории C:\Program Files\Java\jre1.8.0_201\lib\security:

Сразу после установки КриптоПро JCP вы увидите такой порядок чередования криптопровайдеров в данном файле:

security.provider.11=ru.CryptoPro.reprov.RevCheck

security.provider.12=ru.CryptoPro.JCP.JCP

security.provider.13=ru.CryptoPro.Crypto.CryptoProvider

Измените порядок чередования в любом текстовом редакторе, запущенном под учётной записью с административными правами, на изображённый ниже:

Перенесите ключи электронной подписи в целевую директорию

Архив ключей обычно имеет название, состоящее из произвольных букв/цифр и включает в себя директорию с комплектом файлов с расширением .key:

Распакуйте архив с ключами в стандартную директорию ключей КриптоПро JCP C:\Users\%UserName%\AppData\Local\Crypto Pro. Обратите особое внимание, что в архиве содержится директория с ключами. В стандартной директории ключей КриптоПро JCP должна появиться директория, в которой будут размещены ключи. Не следует изменять имя этой директории, оставьте то имя, которое было в архиве.

Пример размещения файлов ключей:

Подключите ключи электронной подписи информационной системы Участника

Вернитесь в панель управления КриптоПро JCP и перейдите на вкладку «Хранилища ключей и сертификатов». Откройте хранилище контейнеров «HDImageStore». Если вы делали всё согласно процедуре, описанной в данной статье, то увидите свой контейнер с ключами. После двойного клика на контейнере и ввода пароля подписи вам откроется ключ обмена и сертификат:

Возможно, что ваши ключи не защищены паролем, в таком случае в окне ввода пароля выберите пункт «Не задавать пароль»:

Так же необходимо проверить, что открытый ключ добавлен в контейнер. Если нет, то нажмите «Добавить» и выберете файл открытого ключа с расширением .cer.

После подключения ключей настоятельно рекомендуется изменить пароль контейнера. Для этого выделите контейнер и нажмите кнопку «Изменить пароль». Откроется окно «Ввод нового пароля». Введите новый пароль, состоящий минимум из восьми знаков, и нажмите кнопку «ОК»:

Теперь криптопровайдер установлен и готов к работе, можно переходить к установке и настройке СУБД.

|

Koblyakov.slava Оставлено | |

Доброго дня. Вопрос: Каким образом можно проверить подписывающий алгоритм? Какие нибудь идеи или комментарии? Наш стенд: | |

|

two_oceans Оставлено | |

Добрый день. Код: Однако больше всего подозрительно, что передаете в данной строке в параметр detached значение false и ожидаете получить отсоединенную подпись. Если код верный, то туда надо передать true для получения отсоединенной подписи. Отредактировано пользователем 5 августа 2020 г. 12:59:55(UTC) | |

|

Koblyakov.slava Оставлено | |

Добавил архивы с проектом и тестовыми сертификатами, ключами Автор: two_oceans Там точно надо собирать CMS? Я считал, что CMS обязательна для подписи в формате PKCS#7 на фрейморке jcp. | |

|

Koblyakov.slava Оставлено | |

Автор: two_oceans Однако больше всего подозрительно, что передаете в данной строке в параметр detached значение false и ожидаете получить отсоединенную подпись. Верно, поправил, но не полегчало. ( Попробовал другим способом с помощью командной строки. Результат тот же. Код: В чем то ошибаюсь, но понять не могу. | |

|

two_oceans Оставлено | |

Сравнил что в архиве со парой статей. Запрос отличается от второй статьи, тем что для redirect_url в архиве не выполнено urlencode. Еще там до кучи запихали openid в scope, не знаю влияет ли на что. В первой еще и плюсики в строке запроса заменили на %2b (так двойное кодирование может выйти) и подписываемую строку кодировали в UTF-8 (но русских букв в ней ведь нет?) Для ручной сборки CMS с гост еще возможно надо перевернуть значение подписи (которое byte[] sign), поэтому наверно надо отработать версию с urlencode на полученной подписи из утилиты, не забывая закодировать base64 и заменить плюсики и равно, а уж потом смотреть по сборке. Отредактировано пользователем 7 августа 2020 г. 13:21:34(UTC) | |

|

Koblyakov.slava Оставлено | |

Автор: two_oceans поэтому наверно надо отработать версию с urlencode на полученной подписи из утилиты, не забывая закодировать base64 и заменить плюсики и равно, а уж потом смотреть по сборке. Убрал из команды утилиты ключ -der, теперь подпись формируется в base64, по умолчаню. Код: Тут сама утилита которую кладу в корень проекта Под сполером листинг в котором вызываю утилиту не руками, а программно. Результат опять не радует (( | |

|

Санчир Момолдаев Оставлено | |

Добрый день! Цитата: new String[]{“cmd.exe”,”/c”,”start cryptcp.x64 -signf -strict -cert -detached -thumbprint \”d45c892fbda933e0c0c3e0b55d5a5b3a2355f323\” -pin \”1234567890\” messagestr.txt”} мне кажется там будет вывод информации о подписании, но не сама подпись | |

|

Koblyakov.slava Оставлено | |

Автор: Санчир Момолдаев мне кажется там будет вывод информации о подписании, но не сама подпись Нет там сама подпись на выходе. Но ошибку я нашёл – она закралась в формате формирования даты. Спасибо, всем кто смотрел и помог советом!! Тему можно закрыть как решенную. | |

|

Kirill Volkov Оставлено | |

Base64.encodeBase64URLSafeString(sign(GetCertificateFromPersonalStore(),(AUTH_SCOPE + timestamp + clientId + state).getBytes(StandardCharsets.UTF_8))) | |

Копирование с помощью криптопро csp

Чтобы скопировать сертификат:

- Выберите «Пуск» → «Панель управления» →«КриптоПро CSP». Перейдите на вкладку «Сервис» и нажмите на кнопку «Скопировать».

- В окне «Копирование контейнера закрытого ключа» нажмите на кнопку «Обзор».

- Выберите контейнер, который необходимо скопировать, и нажмите на кнопку «ОК».

- Нажмите «Далее». Если вы копируете с Рутокена, то появится окно ввода, в котором укажите pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код — 12345678.

- Придумайте и укажите имя для нового контейнера. В названии контейнера допускается русская раскладка и пробелы.

- Нажмите «Готово».

- Выберите носитель, на который будет помещен новый контейнер.

- На новый контейнер будет предложено установить пароль. Рекомендуем установить такой пароль, чтобы было легко его запомнить, но посторонние не могли его угадать или подобрать.

Если вы не хотите устанавливать пароль, можно оставить поле пустым и нажать «ОК».Не храните пароль/pin-код в местах, к которым имеют доступ посторонние. В случае утери пароля/pin-кода использование контейнера станет невозможным.Если вы копируете контейнер на носитель ruToken, сообщение будет звучать иначе. В окне ввода укажите pin-код. Если вы не меняли pin-код на носителе, стандартный pin-код — 12345678.

После копирования система вернется на вкладку «Сервис» КриптоПро CSP. Копирование завершено. Если вы планируете использовать для работы в сервисе новый ключевой контейнер, установите его через Крипто Про.

Управление корневыми сертификатами компьютера в windows 10

Как посмотреть список корневых сертфикатов компьютера с Windows?

- Чтобы открыть хранилище корневых сертфикатов компьютера в Windows 10/8.1/7/Windows Server, запустите консоль ;

- В диалоговом окне выберите что вы хотите управлять сертификатами учетной записью компьютера (Computer account);

- Разверните (Сертификаты) -> Trusted Root Certification Authorities Store (Доверенные корневые сертификаты). В этом списке содержится список корневых доверенных сертификатов вашего компьютера.

Вы также можете получить список доверенных корневых сертификатов со сроками действия с помощью PowerShell:

Get-Childitem cert:LocalMachineroot |format-list

Можно вывести список истекших сертификатов, или которые истекут в ближайшие 30 дней:

Get-ChildItem cert:LocalMachineroot | Where {$_.NotAfter -lt (Get-Date).AddDays(30)}

В консоли mmc вы можете просмотреть информацию о любом сертификате или удалить его из доверенных.

Вы можете вручную перенести файл корневого сертификата с одного компьютера на другой через функцию Экспорта/Импорта.

- Затем с помощью команды можно импортировать этот сертификат на другом компьютере.

В системе linux

Задействовав утилиту Csptest, размещенную в директории /opt/cprocsp/bin/<�архитектура>, находят сертификационные файлы ЭЦП в операционной системе Linux.

Перечень открытых ключей персонального компьютера: csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys.

Список сертификатов пользователя: csptest -keyset -enum_cont -verifycontext -fqcn.

Csptest позволяет выполнять криптографические операции с целью проверки работоспособности CSP.

Наименования контейнеров задаются в формате, воспринимаемом бинарными программами, составляющими дистрибутив CSP.

На жестком диске размещено хранилище HDImageStore, куда заносятся закрытые ключи. Доступ к ним открыт и для JCP.

Для хранения сертификатов в ОС Linux создается специальная директория. Путь к ним открывается вручную вводом особых команд.

Как посмотреть установленные цифровые сертификаты в windows 10

1. Посмотрим сертификаты для оборудования, сгенерированными Microsoft и другими разработчиками для правильного функционирования компьютера. Они доступны для всех пользователей.

Нажмите сочетание клавиш Win R и введите certlm.msc, чтобы открыть сертификаты.

Далее вы увидите сертификаты и разные категории. В зависимости от назначения каждого сертификата они будут храниться в том или ином каталоге.

2. Если вы хотите просмотреть личные сертификаты, которые доступны только текущему пользователю на данной учетной записи, то нажмите Win R и введите certmgr.msc, чтобы открыть этот персональный менеджер сертификатов. Мы найдем все личные сертификаты, которые являются эксклюзивными для нашего пользователя. В частности, в папке «Личное» мы найдем все это.

В операционной системе windows xp

В ОС Windows XP открытые ключи размещаются в персональном хранилище. От несанкционированного изменения общедоступные сведения защищает электронная подпись аккредитованного центра сертификации. Для просмотра ищем папку Documents and Setting. После этого вводится следующая информация:

- имя пользователя;

- ApplicationData;

- Microsoft SystemCertificates;

- My Certificates;

- наименование профиля.

Windows XP хранит сертификаты в личном хранилище сертификатов.

Открытые сертификаты регистрируются в локальном реестре. Процедура повторяется при каждом входе в систему Windows Server.

В перемещаемых пользовательских профилях контейнер закрытого ключа хранится в папке RSA на доменном контроллере, защищенном специальным шифрованием с использованием симметричного кода. Для создания базового шифра, состоящего из 64 символов, задействуется генератор случайных чисел. Загрузка сертификационного файла выполняется на время работы компьютера.

Как долго нужно хранить документ

Сертификат ЭЦП действителен лишь в течение строго установленного периода времени, равного одному году. По прошествии года цифровая подпись теряет свою функциональность и становится обязательной к замене. Вместе с новой ЭП владелец получает и новый сертификат.

Сколько времени нужно хранить сертификат ЭЦП зависит от того, какая информация в нем содержится. Полезный срок действия и содержание документа связаны между собой: чем больше информации, тем полезный срок действия документа меньше. Объясняется это тем, что данные, указанные в документе, могут измениться.

В удостоверяющем центре сроки хранения ключа в электронной форме определяются договорными условиями между УЦ и владельцем ЭЦП. В течение срока хранения ключа все участники информационной системы имеют к нему доступ. После аннулирования сроки хранения в УЦ определяются статьей ФЗ о законном сроке исковой давности.

На бумажном носителе ключ хранится в течение срока, установленного ФЗ РФ об архивном деле и архивах. С 2003 г. согласно новым поправкам срок хранения составляет 50 лет с момента поступления документа.

Для чего оно нужно

Каждый документ в хранилище призван сохранить безопасность работы операционной системы ПК. Это предотвращает проникновение в систему опасных или нежелательных и сомнительных программ. Каждая цифровая подпись отвечает за благонадежность отдельно взятого софта. Иногда такую же проверку проходит и сам пользователь. То есть для него тоже имеется свой идентификатор.

Корневой центр сертификации

У Виндовс есть свои корневые сертификаты. Благодаря им поддерживается стандартная работа ОС. Например, можно совершенно спокойно пользоваться функцией «Центр обновления Windows».

Очень широкое применение сертификация получила в Google Chrome. Особенно она востребована для взаимодействия с государственными сайтами. Чтобы иметь доступ к базам данных, обязательно нужно соответствующее разрешение. Вот его и выдает государственный сайт.

Немало утилит создают свои шифры. Например, если требуется изменить характеристики оборудования. Таким образом они обеспечивают программному продукту законность.

Запуск консоли

https://youtube.com/watch?v=RxEtVehszog%3Ffeature%3Doembed

Для запуска консоли выполните следующие действия:

- Выберите меню «Пуск» → «Выполнить» (или на клавиатуре одновременно нажмите на клавиши «Win R»).

- Введите mmc и нажать на кнопку «ОК».

- Выберите меню «Файл» → «Добавить или удалить оснастку».

- Выберите из списка оснастку «Сертификаты» и нажмите на кнопку «Добавить».

- В открывшемся окне выберите «Моей учетной записи пользователя» и нажмите на кнопку «Готово».

- Выберите из списка справа добавленную оснастку и нажмите на кнопку «ОК».

Экспорт pfx-файла и его установка

Экспорт сертификата с закрытым ключом:

- Откройте окно «Сертификаты» одним из способов:

- «Пуск» → «Все программы» → «КриптоПро» → «Сертификаты».

- «Internet Explorer» → «Сервис» → «Свойства обозревателя» → вкладка «Содержание» → «Сертификаты.

- Откройте сертификат, который нужно скопировать. На вкладке «Состав» нажмите «Копировать в файл».

- В «Мастере экспорта сертификатов» нажмите «Далее» и выберите пункт «Да, экспортировать закрытый ключ». Нажмите «Далее».

- Выберите пункты «Включить по возможности все сертификаты в путь сертификации» и «Экспортировать все расширенные свойства», остальные пункты должны быть не выбраны. Нажмите «Далее».

- Обязательно задайте пароль для экспортируемого файла. Данный пароль не рекомендуется сообщать по электронной почте. Нажмите «Далее».

- Укажите имя файла, выберите путь, куда его сохранить, и нажмите «Далее».

- Нажмите «Готово».

- Экспортируйте открытый ключ сертификата (см. Экспорт открытого ключа).

- Заархивируйте полученные файлы форматов *.pfx и *.cer.

https://youtube.com/watch?v=Bsg92mm-BFQ%3Ffeature%3Doembed

Установка сертификата с закрытым ключом

- Откройте *.pfx файл. Запустится «Мастер импорта сертификатов».

- Укажите хранилище «Текущий пользователь» и нажмите «Далее», затем снова «Далее».

- Введите пароль, который указывали при экспорте и выберите пункт «Пометить этот ключ как экспортируемый…», иначе контейнер нельзя будет скопировать в дальнейшем. Нажмите «Далее».

- Выберите пункт «Поместить все сертификаты в следующее хранилище», нажмите на кнопку «Обзор», выберите «Личное» и нажмите на кнопку «ОК». Нажмите «Далее», а затем «Готово».

- Выберите носитель, на который хотите сохранить контейнер. При необходимости задайте пароль.

- Для корректной работы сертификата со встроенной лицензией переустановите сертификат в контейнер (см. Как установить личный сертификат в КриптоПро).

Просмотр сертификатов через certmgr

В операционных системах семейства Windows также имеется встроенный менеджер для работы с установленными сертификатами. Через него можно просмотреть и личные ключи, и сертификаты удостоверяющих центров, партнеров Microsoft (для предоставления привилегий определенным программам).

Где на компьютере найти сертификат цифровой подписи при помощи менеджера? Для этого необходимо:

- открыть меню «Пуск»;

- ввести команду «certmgr.msc» (без кавычек) и нажать клавишу «Enter»;

- в левой части появившегося окна будут вкладки «Личное» и «Корневые сертификаты удостоверяющего центра» — вот там и можно найти все необходимые ключи.

:/> bat — Слияние файлов через cmd — Stack Overflow на русском

Для запуска менеджера, а также удаления или копирования файлов сертификатов необходимо обладать правами администратора. В противном случае – программа даже не запустится, ссылаясь на недостаточный уровень прав доступа.

Данное приложение также имеет ряд ограничений по работе с шифрованными сертификатами (со специальной кодировкой данных). Поэтому она не всегда корректно отображает все установленные пользовательские цифровые подписи.

Как удалить сертификат в windows 10

Как очистить хранилище iCloud на айфоне если заполнено

Через какое-то время некоторая важная информация теряет актуальность или становится известной третьим лицам. Иногда файлы, содержащие ее, повреждаются или нуждаются в замене на более новую версию. Тогда ненужные данные требуется удалить. При этом корневые в любой ситуации нужно сохранить!

Внимание! До удаления настоятельно рекомендуется удостовериться в окончательной неактуальности секретного файла. Обратного хода у процесса нет, даже при том, что закрытый ключ остается.

Процедуру выполняет системный администратор или хотя бы один из теоретически подготовленных пользователей.

К хранилищу доступ можно получить двумя способами:

- через Internet Explorer;

- через управление Виндовс.

Удаление сертификата

К примеру, требуется удалить ЭЦП пользователя.

Алгоритм действий:

- Открыть «Панель управления».

- Выбрать «Сеть» и «Интернет».

- Активировать раздел «Управление настройками браузера». Всплывет окошко «Свойства».

- Открыть пункт «Содержание».

- Тапнуть кнопку «Сертификаты».

На экране всплывет перечень секретных документов. Ненужные можно выбрать, удалить. Важно не забыть сохраняться.

С использованием панели управления можно получить более полное разрешение к зашифрованной информации. Порядок действий в этом случае будет таким:

- «Пуск»;

- «Командная строка»;

- Команда «certmgr.msc».

https://youtube.com/watch?v=Zx1MF5fDjzc%3Ffeature%3Doembed

В появившемся окне будут перечислены все сертификаты хранилища, как пользовательские, так и корневые.

Сертификаты – важная составляющая безопасной работы компьютерной техники. Их достоверность гарантирует сертификационный центр. Работа с секретной информацией требует определенных знаний, поэтому выполнение работ в этой области нужно доверить специалисту.

Сертификаты – текущий пользователь

Данная область содержит вот такие папки:

- Доверительные корневые центры сертификации > это сертификаты центров сертификации, доверяя им вы автоматически доверяете всем выпущенным ими сертификатам, нужны для автоматической проверки большинства сертификатов в мире. Данный список используется при цепочках построения доверительных отношений между CA, обновляется он в месте с обновлениями Windows.

- Доверительные отношения в предприятии

- Промежуточные центры сертификации

- Объект пользователя Active Directory

- Доверительные издатели

- Сертификаты, к которым нет доверия

- Сторонние корневые центры сертификации

- Доверенные лица

- Поставщики сертификатов проверки подлинности клиентов

- Local NonRemovable Certificates

- Доверительные корневые сертификаты смарт-карты

В папке личное, по умолчанию сертификатов нет, если вы только их не установили. Установка может быть как с токена или путем запроса или импорта сертификата.

В мастере импортирования вы жмете далее.

далее у вас должен быть сертификат в формате:

- PKCS # 12 (.PFX, .P12)

- Стандарт Cryprograhic Message Syntax – сертификаты PKCS #7 (.p7b)

- Хранилище сериализованных сертификатов (.SST)

На вкладке доверенные центры сертификации, вы увидите внушительный список корневых сертификатов крупнейших издателей, благодаря им ваш браузер доверяет большинству сертификатов на сайтах, так как если вы доверяете корневому, значит и всем кому она выдал.

Двойным щелчком вы можете посмотреть состав сертификата.

Из действий вы их можете только экспортировать, чтобы потом переустановить на другом компьютере.

Экспорт идет в самые распространенные форматы.

https://youtube.com/watch?v=bVDkocvYRgY%3Ffeature%3Doembed

Еще интересным будет список сертификатов, которые уже отозвали или они просочились.

Список пунктов у сертификатов для компьютера, слегка отличается и имеет вот такие дополнительные пункты:

- AAD Token Issue

Думаю у вас теперь не встанет вопрос, где хранятся сертификаты в windows и вы легко сможете найти и корневые сертификаты и открытые ключи.

При обмене электронной информацией на разных уровнях (открытие сайта в браузере, сообщение в Messenger, запуск программного обеспечения для подключения к другой рабочей станции, передача документов в системах подачи электронной отчетности и т.п.) разработана система цифровых сертификатов.

Эта инфраструктура проверяет подлинность источника и приемника пакета данных, являются ли они доверенными для проведения электронной транзакции.

В операционных системах семейства Microsoft Windows сертификаты сохраняются в хранилищах, которые бывают двух типов:

– Certificate store локального компьютера – содержит сертификаты, необходимые в проверке подлинности сервера для клиентских станций;

– Certificate store для пользователя – содержит сертификаты приложений, которые запускает определенный пользователь.

При открытии некоторых сайтов, удаленного подключения к персональному компьютеру или ноутбуку, приложений для обеспечения безопасного соединения (например, Cisco AnyConnect) и т.п., может открываться запрос о проверки сертификата. В зависимости от выбранного ответа (доверять, не доверять), сертификат попадает в соответствующий раздел хранилища. От этого зависит выполнение дальнейшего взаимодействия.

Сертификаты подразделяются на корневые и личные. Корневые сертификаты (CA) выдают центры сертификации для подписания SSL-сертификатов (используются для шифрования персональных данных), т.е. являются частью секретного ключа. Личные сертификаты необходимы пользователям для их идентификации при обмене электронными пакетами информации.

Чтобы ознакомиться с доверенными корневыми сертификатами, личными сертификатами и сертификатами, к которым нет доверия, нужно воспользоваться стандартной консоли управления Windows MMC.

Для ее запуска открывается окно выполнения программ с помощью сочетания клавиш Win R.

https://youtube.com/watch?v=ETCNjgxd7J0%3Ffeature%3Doembed

В меню «Файл» выбирается пункт «Добавить/удалить оснастку» (Add/Remove Snap-in).

Перечень возможных оснасток содержит «Сертификаты» (Certificates), которые включаются кнопкой «Добавить» (Add).

На дальнейшем шаге необходимо указать тип аккаунта, для которого будет использоваться оснастка.

Завершение операции осуществляется кнопкой «ОК».

Чтобы данные настройки отображались для последующих запусков консоли, в меню «Файл» выбираются пункты «Сохранить» (Save) или «Сохранить как» (Save as).

Если в подхранилище не хватает сертификатов, то через контекстное меню можно выполнить импорт.

Возможен импорт трех видов сертификатов:– Personal Information Exchange – PKCS #12 (.PFX, .P12)– Cryptographic Message Syntax Standard – PKCS #7 Certificates (.P7B)– Microsoft Serialized Certificate Store (.SST)

Для загрузки необходимо выбрать файл соответствующего формата.

Большинство сертификатов сохраняются только в реестре операционной системы, некоторые – в специальных директориях.

Для текущего пользователя сертификаты настроек расположены в ветке

Для сертификатов групповых политик текущего пользователя ветка другая

Отдельные пользовательские сертификаты расположены в ветке с идентификатором безопасности

На уровне компьютера используются две ветки реестра:

Для настроек служб HKEY_LOCAL_MACHINESoftwareMicrosoftCryptographyServicesServiceNameSystemCertificates

Если компьютер включен в Active Directory, то нужен раздел

https://youtube.com/watch?v=2TTyW5f54sA%3Ffeature%3Doembed

Пользовательские сертификаты сохранены в форме файлов в каталогах:

1 пользователь поблагодарил Евгений Афанасьев за этот пост.

1 пользователь поблагодарил Евгений Афанасьев за этот пост.