- Что такое квалифицированная оэп?

- Faq про облачную [электронную] подпись

- Авторизация в esia на сервере терминалов с эцп по гост-2021

- Генерация электронной подписи

- Двухуровневая иерархия

- Как получить электронную подпись для онлайн кассы и системы «честный знак»?

- Общие положения

- Оформление квалифицированной электронной подписи для юридического лица

- Полное руководство по настройке пк для работы с электронной подписью

- Средства формирования доверенной среды

- Шаблоны сертификатов

Что такое квалифицированная оэп?

На сайте компании «КриптоПро», которая занимается разработкой и внедрением программ и приложений для работы с ЭП дается формулировка ОЭП, которая, по нашему мнению, наиболее соответствует действительности:

«Электронная подпись в облаке (облачная электронная подпись) – это вычислительная система, предоставляющая через сеть доступ к возможностям создания, проверки ЭП и интеграции этих функций в бизнес-процессы других систем».

Эта формулировка не исключает возможности для ОЭП использовать и локальное средство ЭП. Например, используя КриптоПро DSS Lite, пользователь через веб-браузер может подписывать электронный документ с помощью средства ЭП, установленного на его компьютер или планшет.

Другой вариант облачной ЭП получается при использовании средства ЭП, хранящегося на облаке. Чтобы не путать это понятие с первым, назовем такую цепочку «полностью облачной ЭП». В среде специалистов до сих пор не утихают споры по поводу ее безопасности, так как информация передается на облако.

Известно, что ЭП должна принадлежать одному собственнику. Записанную на носитель подпись владелец может хранить, например, в сейфе, чтобы ограничить доступ к ней третьих лиц. А как обеспечивается безопасность на облаке? Могут ли его взломать мошенники? Как сами разработчики гарантируют конфиденциальность информации, размещенной на облаке, и имеют ли сами доступ к ней?

Вопросами защищенности облака занимаются «безопасники» и консультирующие их юристы. Сведения должны не просто попасть на облако, но и быть обработаны и сохранены. С локальным средством все понятно: ЭП находится в защищенном пространстве пользователя.

Некоторые пользователи не доверяют надежности облака, так как не до конца понимают механизмы его действия. На облако передается ключ ЭП, а это информация, которая конфиденциальна и принадлежит конкретному человеку – собственнику. Защищенность ключа зависит от уровня безопасности средств, которые используются при аутентификации, и от ответственности владельца.

Разработчики КриптоПРО внедрили программу КриптоПро DSS, которая в тестовом режиме испытывалась экспертами. В этот сервер передаются ключи и сертификаты пользователей, а чтобы получить к ним доступ, необходимо пройти аутентификацию, которая возможна только для одного лица – владельца.

Faq про облачную [электронную] подпись

Наша площадка стала первым федеральным оператором электронных торгов, внедрившим новую технологию облачной электронной подписи. Если обычная ЭП вызывала кучу вопросов, то эта услуга, с одной стороны, пока ещё больше непонятна бизнесу, а с другой — всё стало сильно проще.

— Что это такое?

Раньше была бумажная подпись на документе. Она не очень удобна, не очень безопасна и требует физического наличия бумаги. Потом появилась флешка с сертификатом и обвесом вокруг (вплоть до антивируса). Её сначала назвали ЭЦП — электронная цифровая подпись. Потом она стала просто ЭП. Теперь эту флешку положили в облако, и она стала ОЭП.

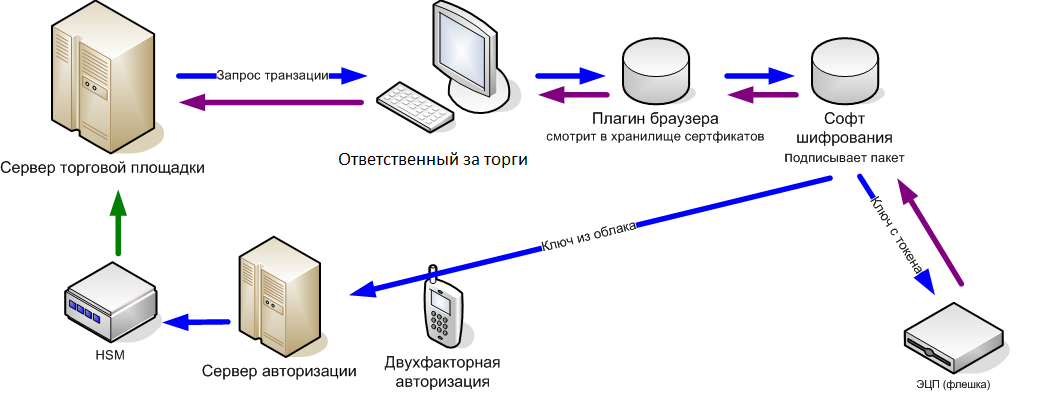

— Как работает ОЭП?

Предположим, вы подаёте свое предложение на тендер. Раньше, чтобы подписать документ, надо было поставить плагин для браузера, который умел связываться с софтом на локальном компьютере пользователя. Этот софт обращался к софту на флешке, софт на флешке выдавал ключ, этим ключом подписывалась транзакция и передавалась в готовом виде в плагин в браузер. Теперь мы вынимаем из этой цепочки флешку: софт обращается в облачное хранилище по шифрованному туннелю.

— А можно без софта на локальной машине?

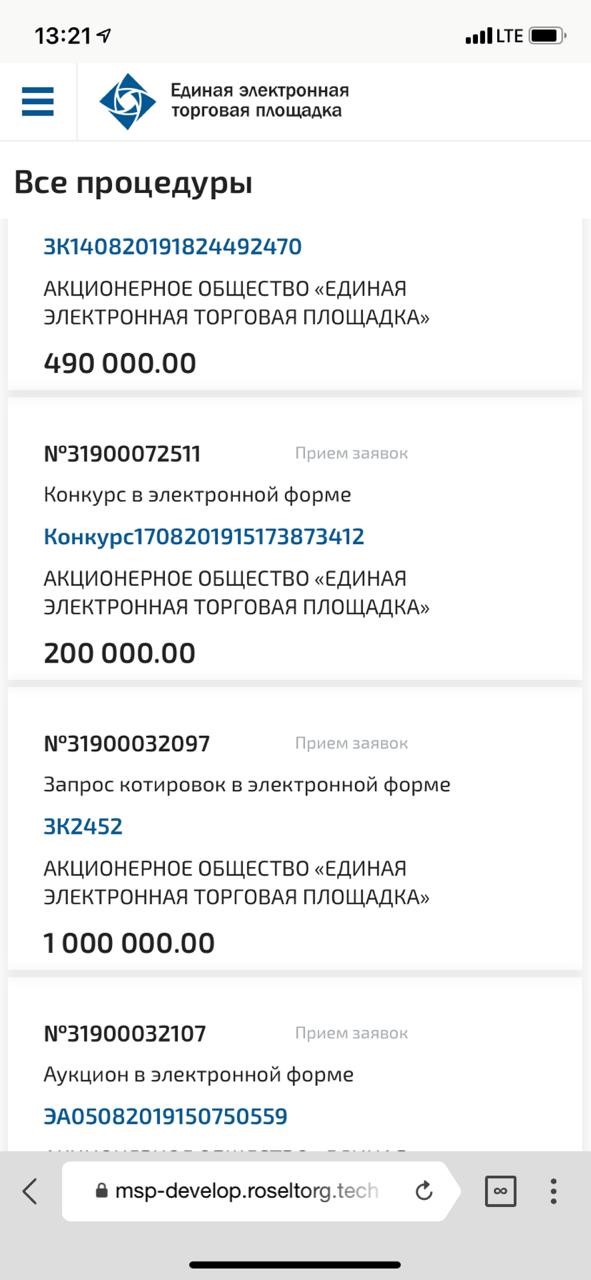

Да, если на площадке есть промежуточный сервер, который фактически проксирует запросы и представляется этим самым локальным компьютером, то всё можно сделать из любого браузера. Но это требует переработки бэкенда площадки (в нашем случае мы сделали отдельный сервер для проведения торгов с мобильных телефонов). Если этот путь не работает — выбирается стандартный. Предполагается, что в будущем этот вариант будет наиболее распространённым. Как пример одной из подобных реализаций — площадка МСП «Росэлторг» (Закупки среди субъектов малого и среднего предпринимательства).

— ОЭП и ЭП — это одно и то же, но лежит в разных местах, так?

У подписей общее ядро с сертификатом и защитой. Функционально это одно и то же, просто меняется метод внутреннего API для шифрования транзакции. Один метод берёт ключ из локального устройства, другой — с удалённого.

— Погодите, но ведь всё равно нужна авторизация?

Да. Но теперь она двухфакторная и без привязки к устройству. Обычная схема: установить приложение на телефон или плагин браузера на десктоп, затем ввести логин и пароль для начала работы, потом при совершении транзакции — отправляемый с сервера авторизации ПИН-код. То есть, чтобы подписать документ за вас, нужно будет украсть пароль логин и перехватить SMS или push-уведомление с кодом.

— В чём тогда профит?

- Если вы потеряете флешку, то надо получать новый ключ. В случае с ОЭП — достаточно поменять пароль к подписи.

- Нет привязки к рабочему месту: раньше ЭП ставилась на один конкретный компьютер.

- Нет привязки к браузеру: раньше это был IE. Что вызывало ряд проблем ещё на уровне выбора ОС: Linux-админы обходили это, а вот на Mac-устройствах было сложнее.

- Нет привязки к географии: авторизация работает из любой страны (в силу особенностей защиты ЭП на флешках часто работали только в российских сетях).

- Предполагается, что всё стало безопаснее из-за двухфакторной идентификации по умолчанию без возможности «упростить себе жизнь».

- Уничтожение флешки с подписью не ставит под угрозу текущие сделки.

- В целом всё это более правильно, особенно из-за возможности быстро подписывать с мобильных телефонов.

— Где хранится сертификат на стороне удостоверяющего центра?

Есть специальная железка, называется HSM (hardware security module). Технически, это хранилище, разбитое на закрытые ячейки без возможности массового доступа ко всем сразу.

Несколько упрощая: вы авторизуетесь, создаёте транзакцию, она отправляется в HSM подписываться, оттуда на выходе — защищённый объект. Закрытый ключ наружу не выдаётся.

То есть HSM выступает в роли третьей стороны, вроде нотариуса, подтверждающей в сделке, что вы — это вы. Точнее, что вы имеете право подписывать документ.

В каждом удостоверяющем центре свой HSM.

Каждое решение лицензируется ФСБ. Железка снабжена большим количеством уровней безопасности, в частности, датчиками антивзлома. Терминал физически встроен в сам сервер, никаких внешних подключений для управления не поддерживается, веб-интерфейса нет. Нужно что-то настроить — свитер, машзал, большой железный ящик с маленьким LCD-экраном.

— Как с обратной совместимостью?

Опять же, упрощая, новые версии ПО для работы с ЭП теперь умеют делать что-то вроде эмуляции этой самой флешки для всего старого софта. То есть не важно, что вы используете: токен на физическом носителе или доступ к HSM. Обновлённый софт подпишет всё, как в старые добрые времена.

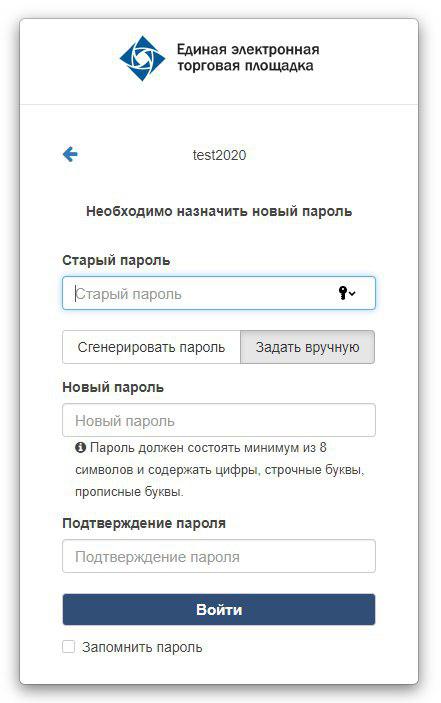

— Как выглядит первое подключение?

При настройке на устройстве конечного пользователя указываются два адреса DSS-сервера. Это, собственно, вся настройка и есть. После этого нужно будет авторизоваться на сервере. Пользователь вводит уникальный логин и пароль, которые выдаются ему в удостоверяющем центре. После ввода логина и пароля нужно пройти двухфакторную авторизацию. Обычно пользователь сканирует выданный ему QR-код и устанавливает приложение. Это одно общее приложение вендора подписей, которое кастомизируется под конкретный удостоверяющий центр. Сканируется второй код со ссылкой на свою ячейку в HSM. Отправляется ПИН-код на конкретную транзакцию на телефон абонента, он его использует и подтверждает себя. После этого нужно сменить пароль доступа.

Следующие транзакции могут быть проще: ПИН отправляется push-уведомлением. Предполагается, что если телефон защищён FaceID или распознаванием отпечатка пальца, то этого второго фактора (в сочетании с вводом логина и пароля) достаточно.

Если телефон утерян, нужно проходить процедуру с QR-кодами заново.

Заблокированный телефон без ПИНа бесполезен.

ПИН без пароля-логина бесполезен.

Если вы потеряли разблокированный телефон с фотографией логина и пароля, записанных на бумажке (реальный случай в нашем УЦ), то можно запросить блокировку доступа до выяснения.

— Как получить конверт с доступами к ОЭП?

Простой случай: заявитель (гендиректор юрлица) приходит лично с паспортом в удостоверяющий центр и получает конверт.

Сложный случай: приходит сотрудник с заверенной доверенностью, соответствующей требованиям 63-ФЗ (Об электронной подписи) и требованиям службы безопасности удостоверяющего центра.

— Это уже массовое явление?

Да. За первый месяц работы УЦ «ЕЭТП» было выпущено около тысячи сертификатов по новой технологии ОЭП. Около 70 % пользователей, оформивших электронные подписи, — это юридические лица, ещё 23 % — ИП. Более 60 % пользователей новой услуги — компании из Москвы. Есть сертификаты и в Санкт-Петербурге, Новосибирске, Хабаровске, Ростове-на-Дону.

Авторизация в esia на сервере терминалов с эцп по гост-2021

Добрый день, Хабровчане.

Коллеги работающие в сфере гос. закупок уже успели испытать на себе обязательное требование правительства касательно использования носителей с электронно цифровой подписью ГОСТ Р 34.10-2021. Использование ЭЦП по новому ГОСТу является обязательным с 1 января 2021 года, и для работы на порталах zakupki.gov и gosuslugi.ru выпустить ЭЦП по ГОСТ 2001 уже невозможно, а после 1 января 2020 года поддержка ЭЦП по старому ГОСТ будет прекращена полностью.

Как часто это бывает гос. сайт к 1 января 2021 оказался готов но не полностью.

Для работы с ЭЦП по ГОСТ 2021 необходимо установить “плагин для работы

с порталом государственных услуг” версии 3.0.3.0 или 3.0.6.0, но в отличии от версии плагина 2.0.6.0 новые версии не поддерживают работу с UNC путями (это мы выяснили в процессе многочисленных нездоровых экспериментов с разными версиями плагинов), и если вы как и мы используете перемещаемые профили, то авторизация на сайте работать у вас не будет; причем работать она не будет ни в одном браузере: IE, Google Chrome, Mozilla Firefox и даже Crypto Fox.

Длительные переписки с поддержкой гос. услуг, крипто про и контур.экстерн к сожалению ничем не помогли, специалисты технической поддержки сайта государственных услуг так вообще оказались крайне не компетентны.

Собственно хватит слов займемся делом.

Для работы с сайтом гос. Услуг по ГОСТ 2021 с переносимыми профилями по сути необходимо сделать 3 действия.

- Полностью удалить плагин старой версии и вычистив остатки в системе.

- Установить плагин версии 3.0.6.0 для 32 битных систем, даже если вы используете 64 разрядную ОС, скопировав локально папку с плагином из appdata.

- Вручную отредактировать реестр.

Не забываем что для совершения следующих действий с IFCPlugin пользователю необходимо дать права локального администратора машины.

Удаляем плагин любым доступным способом: через установку удаление программ.

Через запуск msi той версии которая у вас установлена (версию можно посмотреть в

Надстройках IE или в папке профиля пользователя.

Пример: contoso.comdfsProfilesAppDataRoamingRostelecomIFCPlugin3.0.6.0)

С помощью wmic. CMD → wmic → product get name → product where name=”name of program” call uninstall → Y

Удаляем целиком папку “Rostelecom” из переносимого профиля. Пример: \contoso.comdfsProfiles%UserName%AppDataRoamingRostelecom

В реестре удаляем все остатки включающие в себя “IFCPlugin” из ветки “HKCU”.

Также желательно очистить кеш Internet Exprorer. Открываем IE, нажимаем Ctrl Shift Del, подтверждаем.

После установки необходимо скопировать папку из переносимого профиля пользователя локально на сервер например из:

\contoso.comdfsProfiles%UserName%AppDataRoamingRostelecom

В

C:Users%UserName%AppDataRoamingRostelecom

Теперь самое интересное, необходимо найти в реестре все значения включающие в себя

\contoso.comdfsProfiles%UserName%AppDataRoamingRostelecom

и поменять их на

C:Users%UserName%AppDataRoamingRostelecom

У вас должно получиться от 6 до 9 замен.

Все готово!

Коллеги, всех поздравляю, плагин для работы на сайтах с авторизацией через ESIA теперь работает.

- Автор данной идеи инженер с 10 летним опытом работы в телекоммуникациях Мирошкин Андрей.

Тестирование, мучения, и реализация:

- Автор данной статьи Карин Илия, системный администратор, повидавший еще не такие девиации в мире IT.

- И Лобков Кирилл, системный администратор, с широчайшим кругозором и опытом работы от монтажника СКС до Enterprise системного администратора.

P.S. Да это костыль, причем ужасный, я против подобного, но на момент написания данной статьи другого решения ни я ни мои коллеги найти не смогли, тех. поддержка так же ничего не предложила.

P.P.S. О наличии версии административной версии плагина которая устанавливается для всех пользователей мне известно, но с пол пинка она не заработала, точнее нам удавалось запустить пользователя с административным 64 битным плагином, но добиться стабильной работы и предсказуемого поведения не удалось, а саботировать работу всех пользователей на сервере терминалов затея плохая, лучше уж ручным трудом по одному. Если же у вас уже была установлена административная версия плагина, то потребуется чистка и других веток реестра.

Генерация электронной подписи

Генерация электронной подписи в личном кабинете становится доступна после поступления оплаты. Нажмите на кнопку «выпуск сертификата» и следуйте инструкциям. Выделите для этой процедуры примерно полчаса свободного времени, когда вас никто не будет отвлекать, особенно если вы выпускаете электронную подпись через личный кабинет впервые.

В процессе генерации электронной подписи система будет давать вам инструкции и подсказки. Ничего сложного в этом процессе нет, и обычно он занимает не более 30 минут. Но при этом вам потребуется установить пару дополнительных элементов для вашего интернет-браузера (система подскажет какие и где их взять), не пугайтесь, это очень легко, главное внимательно следовать инструкциям.

Важно: если компьютер, на котором вы проводите генерацию электронной подписи в личном кабинете подключен к корпоративной компьютерной сети, вам могут потребоваться права администратора сети для установки плагинов для браузера. Поэтому, чтобы не терять времени в процессе генерации электронной подписи в личном кабинете, заранее заручитесь поддержкой IT-службы вашего места работы.

Если же вы выпускаете электронную подпись на своем личном компьютере, то никакие дополнительные права вам не понадобятся.

В случае, если у вас возникнут какие-либо вопросы по процессу генерации электронной подписи в личном кабинете, вы можете ознакомиться с инструкциями по выпуску электронной подписи на нашем сайте или обратиться в техподдержку «Деловой сети».

При самостоятельном выпуске сертификата электронной подписи физического лица стоимость сертификата – 300 руб.

Если вы бы хотели, чтобы наши сотрудники полностью провели процесс выпуска сертификата за вас – оставляйте заявку, данная услуга стоит 700 р. дополнительно к стоимости сертификата.

кабинет электронной подписисертификат электронной подписи

Двухуровневая иерархия

Двухуровневая иерархия уже подразумевает как минимум два ЦС в дереве, в котором один строго корневой, а остальные — подчинённые. Схема такой иерархии представлена ниже:

Примечание: здесь пунктирными линиями отмечен ручной (неавтоматизированный) процесс получения сертификата. Сплошными линиями отмечен автоматизированный процесс получения сертификатов.

В двухуровневой иерархии уже возможно решить недостатки одноуровневой иерархии. Здесь корневой ЦС выпускает сертификаты только для подчинённых ЦС, а уже подчинённый ЦС выдаёт сертификаты конечным потребителям. Поскольку издающие ЦС развёртываются не так часто, и срок их действия достаточного велик, это позволяет изолировать корневой ЦС от сети.

Это автоматически сводит к нулю шанс компрометации такого ЦС, поскольку без сети к нему не добраться. Более того, основное время жизни он может (и должен) проводить в выключенном состоянии. Включать его нужно только для обновления собственного сертификата, подчинённого ЦС или для публикации нового CRL. В остальное время он никому не нужен.

Другим достоинством двухуровневой иерархии является улучшенная гибкость в разбиении подчинённых ЦС на какие-то классы. Тот же типичный сценарий, когда два ЦС управляются разными подразделениями ИТ, и каждый ЦС выпускает сертификаты для своих групп потребителей.

Именно здесь уже можно начинать задумываться о разделении ЦС по политикам выдачи (или классам). Например, можно выделить один ЦС для выдачи сертификатов с повышенными требованиями к сертификатам (например, сертификаты для аутентификации и цифровой подписи)

и ЦС общего назначения. Управлять ими могут различные команды ИТ-администраторов. При этом каждый подчинённый ЦС будет совмещать задачи ЦС политики и издающего ЦС. Это вполне допустимо, если предположить, что количество ЦС на каждый класс не более одного.

Из недостатков можно выделить лишь некоторое увеличение как административных, так и финансовых издержек (требуется дополнительная лицензия). К административным издержкам добавятся контроль за сроком действия каждого ЦС и списка отзыва корневого ЦС, а также их своевременное обновление.

Для небольших и средних предприятий такая схема является наиболее оптимальной, поскольку она позволяет обеспечить должный уровень безопасности и приемлемый уровень гибкости разделения ЦС на определённые функции.

Как получить электронную подпись для онлайн кассы и системы «честный знак»?

Получить электронную подпись для онлайн кассы можно в любом городе РФ, не покидая своего рабочего места. Для этого достаточно воспользоваться нашим защищенным сервисом выпуска подписи. Выпуск подписи происходит прямо на вашем компьютере.

Электронный ключ подписи для онлайн кассы, полученный в нашем сервисе, необходимо установить на компьютер или специальный носитель (рутокен). С данного компьютера или с помощью переносного носителя вы сможете зарегистрироваться в личном кабинете ФНС, провести регистрацию онлайн-кассы и заключить договор с оператором фискальных данных. Подпись для регистрации кассы позволит вам совершить все необходимые действия на сайте ФНС.

Стоимость электронной подписи для онлайн касс составляет 1850 рублей и одинакова на всей территории РФ для любого города. У нас нет дополнительных комиссий и сборов.

![]() Приобрести электронную подпись для кассы онлайн

Приобрести электронную подпись для кассы онлайн

ЭЦП для работы с маркировкой:

Электронная подпись для кассы маркировка табака и табачной продукции;

Маркировка обуви (маркировка обувных товаров);

Маркировка духов и маркировка туалетной воды;

Маркировка фотокамер, фотовспышек и ламп вспышек ;

ЭЦП для работы онлайн-кассы маркировка одежды:

Маркировка блузок трикотажных машинного или ручного вязания, женских или для девочек;

Маркировка пальто, полупальто, накидок, плащей; маркировка курток (включая лыжные), ветровок, штормовок и аналогичных изделий;

Маркировка шин, маркировка покрышек пневматических резиновых новых;

Маркировка белья: маркировка постельного белья, столового, туалетного и кухонного;

Общие положения

PKI является технологией безопасности, которая основывается на стандарте

X.509

и использует цифровые сертификаты. Целью PKI является повышение безопасности ИТ инфраструктуры предприятия за счёт предоставления механизмов по защите данных от несанкционированного доступа и незаконного изменения данных (подделка данных). Это достигается двумя основными криптографическими механизмами:

- Шифрование – защищает данные от несанкционированного доступа третьих лиц путём шифрования данных криптографическими ключами. Только пользователи, имеющие необходимые ключи, могут получить доступ к данным. Шифрование обеспечивает секретность данных, но не защищает от их подмены.

- Цифровая подпись – защищает данные от несанкционированного изменения или подделки путём применения к данным специальных алгоритмов, которые образуют цифровую подпись. Любые манипуляции по изменению данных будут немедленно обнаружены при проверке цифровой подписи. Цифровая подпись обеспечивает не конфиденциальность данных, а их целостность. Путём комбинирования шифрования и цифровой подписи можно организовать обеспечение конфиденциальности и защиты данных от несанкционированных изменений.

Типичная инфраструктура PKI состоит из следующих компонентов:

- Центр Сертификации (ЦС) – служба, предоставляющая цифровые сертификаты потребителям и обеспечивающая функционирование PKI.

- Сервер отзыва – служба, предоставляющая информацию о списках отозванных (скомпрометированных или недействительных) сертификатов, выпущенных конкретным ЦС.

- Клиент – получатель заверенного цифрового сертификата от центра сертификации. Клиентами могут выступать люди, устройства, программное обеспечение, а также другие ЦС.

Структура ЦС и сертификатов выстраиваются в древовидную иерархию. Каждый ЦС может выполнять одну или несколько (совмещать) ролей:

- Корневой ЦС – специальный тип ЦС, который имеет самоподписанный сертификат и является корнем дерева (отсюда и название). Этот тип ЦС является стартовой точкой доверия ко всем сертификатам в данной иерархии (дерева). Иными словами, клиент должен явно доверять конкретному корневому сертификату (а именно, комбинации: издатель и открытый ключ), чтобы доверять сертификатам, находящимся в остальной части дерева. Важно отметить, что доверие транзитивно. Клиент при проверке конечного сертификата будет выстраивать цепочку (путь) от конечного сертификата до вершины иерархии (корневого сертификата). И если клиент доверяет вершине, то будут и основания доверять конечному сертификату на правах транзитивности.

- ЦС политик – технически, это такой же ЦС, как и все остальные (в разрезе иерархии), с тем отличием, что дополняется внешними политиками и ограничениями по выдаче и использования цифровых сертификатов.

- Издающий ЦС – это ЦС общего назначения, который выполняет подпись и выдачу цифровых сертификатов потребителям.

Для понимания процесса построения цепочек сертификатов рекомендую прочитать следующую статью:

. Данная статья ориентирована на платформу Microsoft CryptoAPI, она также справедлива (за некоторыми исключениями) и для других реализаций криптографических платформ.

Поскольку ЦС выстраиваются в древовидную иерархию, возможно организовать многоуровневую иерархию, где на каждом уровне ЦС будет выполнять как роль издающего ЦС, так и дополнительные функции. В самом простом случае один ЦС может совмещать все роли, т.е. быть корневым, обеспечивать какие-то политики выдачи и выдавать сертификаты конечным потребителям.

Более крупные компании и/или с более зрелой организацией ИТ-процессов уже используют разделение ЦС по ролям. Например, в головном офисе держат корневой ЦС, выдающий сертификаты только другим ЦС, которые уже на себе накладывают политики выдачи. Они могут не обслуживать напрямую конечных потребителей, а выдавать сертификаты другим подчинённым ЦС, которые, в свою очередь, и будут обслуживать конечных потребителей. В каждом подходе есть свои плюсы и минусы, которые будут рассмотрены ниже.

Оформление квалифицированной электронной подписи для юридического лица

Наличие у субъекта хозяйствования квалифицированной электронной подписи для юридического лица имеет важное значение. Ее сфера применения весьма обширна. С 1 января 2021 года вступили в силу нововведения по усилению безопасности при организации безбумажного документооборота.

Применение ЭП

Квалифицированную электронную подпись для юридического лица субъекты хозяйствования используют при обращении в органы государственной или муниципальной власти для получения тех или иных услуг. При отправлении документов квалифицированная ЭП подтверждает юридически значимые действия, согласие заявителя на обработку его личных данных.

Являясь электронным аналогом рукописной подписи, квалифицированная ЭП необходима для предоставления нотариально заверенных документов.

Необходимость в квалифицированной ЭП у юрлица возникает при участии в электронных торгах в качестве организатора или поставщика, для заверения финансовой отчетности, обмена деловой документацией в электронном виде. Использование ЭП квалифицированного типа снижает временные и финансовые затраты на ведение документооборота, обеспечивает высокий уровень защиты данных, упрощает разрешение конфликтных ситуаций между сторонами переписки.

Компания-участник оборота маркированных товаров (производитель, транспортная компания, продавец) должна быть зарегистрирована в национальной системе цифровой маркировки «Честный ЗНАК». Регистрацию в системе «Честный ЗНАК» невозможно осуществить без сертификата электронной подписи.

После регистрации компании в системе сертификаты электронной подписи также потребуются всем сотрудникам компании, которые будут принимать непосредственное участие в работе с маркированным товаром, так как все операции по вводу в оборот, передаче от участника к участнику и выводу из оборота заверяются электронной подписью.

Сертификат усиленной квалифицированной электронной подписи имеет срок действия 1 год. В том случае, если вы находитесь в стадии ликвидации юридического лица или вам необходимо применить электронную подпись небольшое количество раз на конкретных площадках – вы можете купить сертификат ЭП с более коротким сроком службы.

Для таких обстоятельств мы предлагаем электронную подпись с сокращенным сроком действия. Стоимость такого сертификата – 1000 рублей. Срок действия – 3 месяца.

Сертификат с сокращённым сроком действия позволяет при небольших финансовых затратах решить все вопросы, потребовавшие применения электронной подписи в краткосрочном периоде. А при проведении процедуры закрытия предприятия вам не придётся переплачивать за лишние месяцы срока действия сертификата.

При этом электронная подпись юридического лица с сокращённым сроком действия работает на всех площадках, на который работает и подпись с обычным сроком действия.

Документы для получения квалифицированной электронной подписи для юридических лиц

Для оформления данной разновидности ЭП субъекту хозяйствования, который является соискателем сертификата, требуется предоставить на проверку учредительные документы. Также может потребоваться доверенность, которая подтверждает полномочия заявителя на совершение действий от имени другого лица.

После оформления квалифицированной электронной подписи для юридических лиц удостоверяющий сертификат и ключ записываются на цифровой носитель. В случае изменения компанией своих реквизитов необходимо повторно обратиться в удостоверяющий центр для отзыва ключа.

Электронная подпись для юридических лиц

Полное руководство по настройке пк для работы с электронной подписью

Оглавление

1.Установка КриптоПРО CSP.

2. Установка драйвера для токена.

3. Установка корневых сертификатов УЦ.

4. Установка плагинов для работы с КЭП.

5. Настройка браузера.

В случае, если у вас отсутствуют предустановленные криптопровайдеры, нажмите на ссылку «КриптоПРО 5.0» ниже для загрузки файла установки КриптоПРО на компьютер.

·КриптоПро CSP 5.0 – версия для Windows 7 / 8 / 10

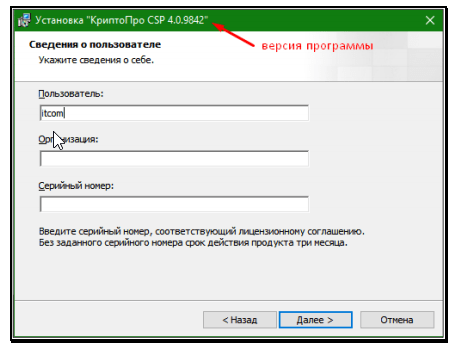

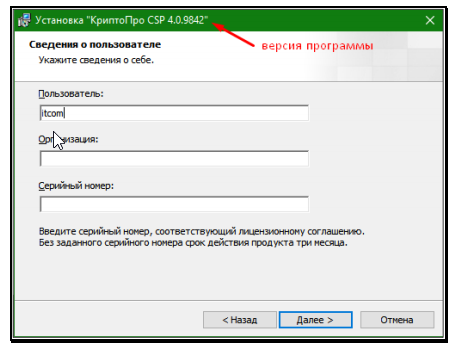

После окончания загрузки, откройте zip-архив с помощью соответствующей программы-архиватора (например, Win–RAR). Внутри будет сам файл установки КриптоПРО. Запустите его и установите с параметрами по умолчанию. В процессе установки у Вас может появиться следующее окно:

Рис.1 – Установка КриптоПРО

Пропустите окно, нажав «Далее». Установка КриптоПРО завершена.

Подписи можно хранить в реестре компьютера, на обычных флеш-накопителях и на специальных usb-токенах. Список токенов, пин-коды и ссылки на ПО представлены в таблице ниже (Таблица 1).

Таблица 1 – Драйверы для защищенных носителей

Визуально определите ваш носитель.

Для работы с одним из этих носителей необходимо установить драйвер. Перейдите по соответствующей ссылке, скачайте драйвер и установите его на компьютер. Установку драйвера проводите с параметрами по умолчанию.

Для установки корневых сертификатов Вы можете воспользоваться автоматическим установщиком, который доступен для скачивания по данной ссылке

Для работы с электронной подписью в различных сервисах и ИС посредством браузера, необходимо установить дополнительное программное обеспечение, расширяющее возможности браузеров.

Перейдите по ссылке для скачивания установочного файла, после завершения загрузки запустите файл. Во всех окнах подтверждения жмите «Да» и дождитесь завершения установки.

Перейдите по ссылке для скачивания установочного файла, после завершения загрузки запустите файл. Примите лицензионное соглашение, во всех окнах подтверждения жмите «Далее» и дождитесь завершения установки.

Это важно: У некоторых площадок/порталов/сервисов есть собственные плагины, необходимые для работы с ЭП. Рекомендуется ознакомится с регламентом интересующей вас площадки перед началом работы. Например, для портала ГОСУСЛУГИ необходим этот плагин, а для ЭТП ГУП Татарстана криптографический плагин.

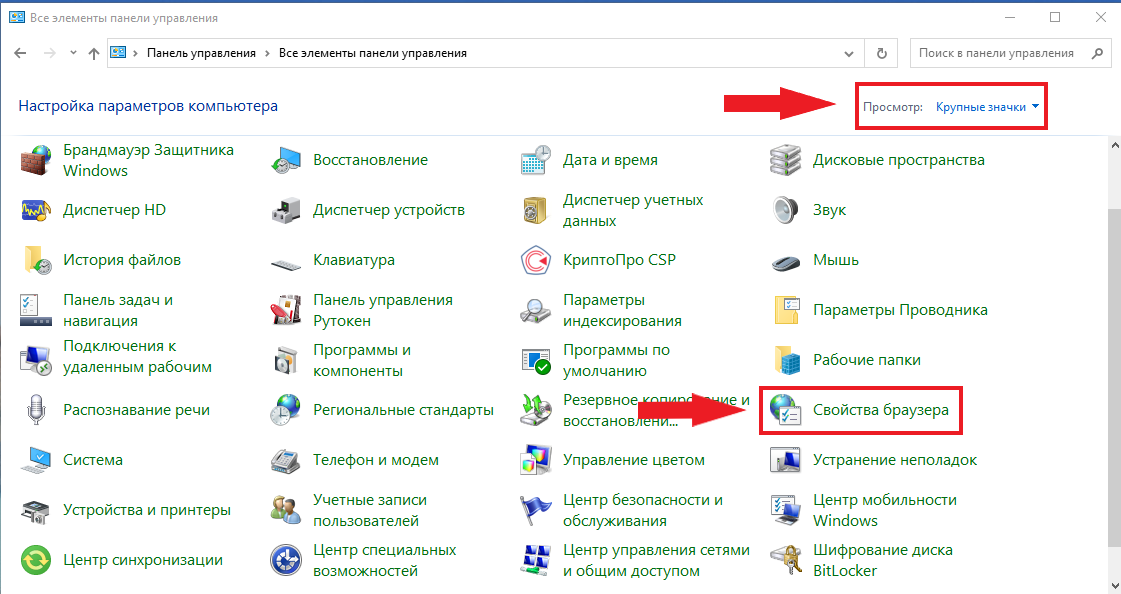

Internet Explorer

- Вариант 1. Откройте «Панель управления» – «Крупные значки» – «Свойства браузера».

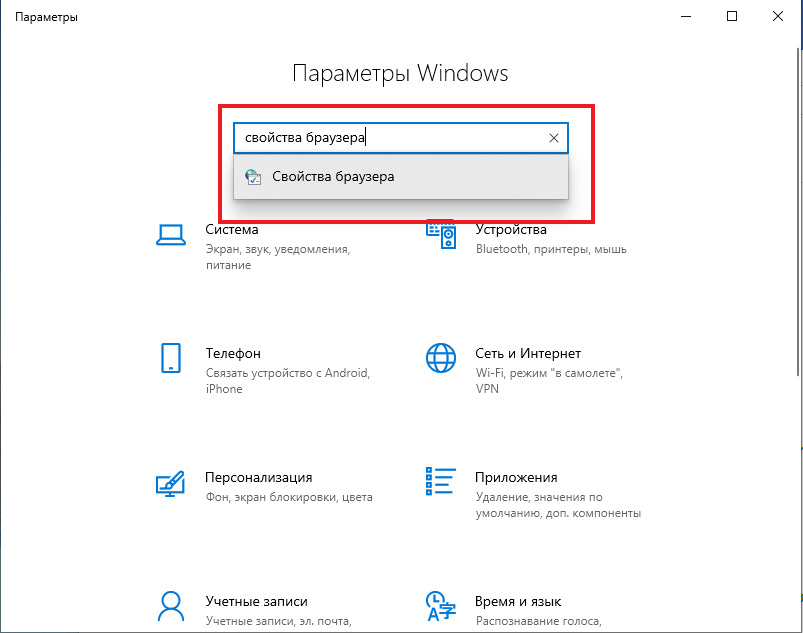

- Вариант 2. Нажмите «Пуск» – нажмите на кнопку в виде шестеренки «Параметры» – в поле «Найти параметр» введите «Свойства браузера» – откройте найденный параметр.

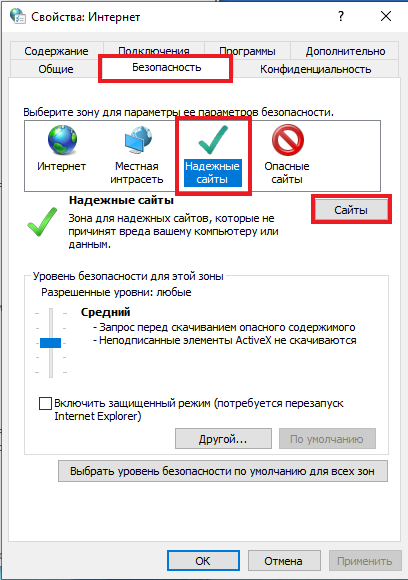

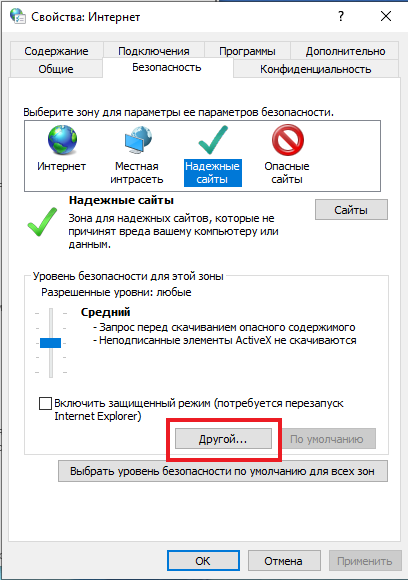

Перед вами откроется окно, нажмите на вкладку «Безопасность». Нажмите на кнопку «Надёжные сайты» – «сайты».

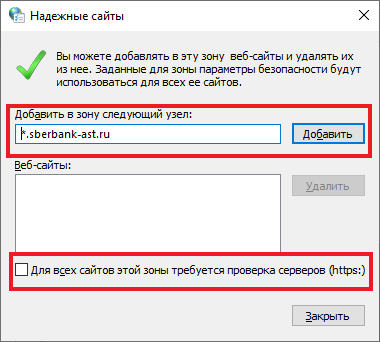

Снимите галочку «Для всех узлов этой зоны требуется проверка серверов (https:)». В поле «Добавить в зону следующий узел» напишите адреса всех необходимых вам площадок по нижеследующим примерам:

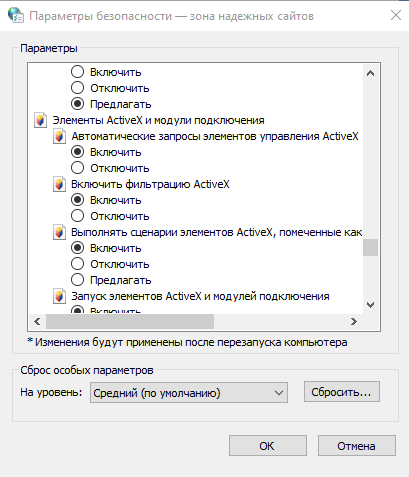

Во вкладке «Безопасность», нажать кнопку «Другой», перед вами открывается окно, спуститесь по полосе прокрутки вниз списка. Нужно включить или разрешить все элементы ActiveX, после проделанных операций нажать «ОК».

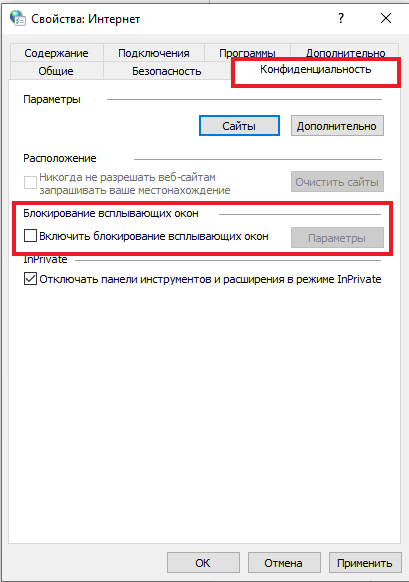

Зайдите на вкладку «Конфиденциальность» и уберите галочку «Включить блокирование всплывающих окон». Далее нажмите «Ок» для сохранения всех настроек.

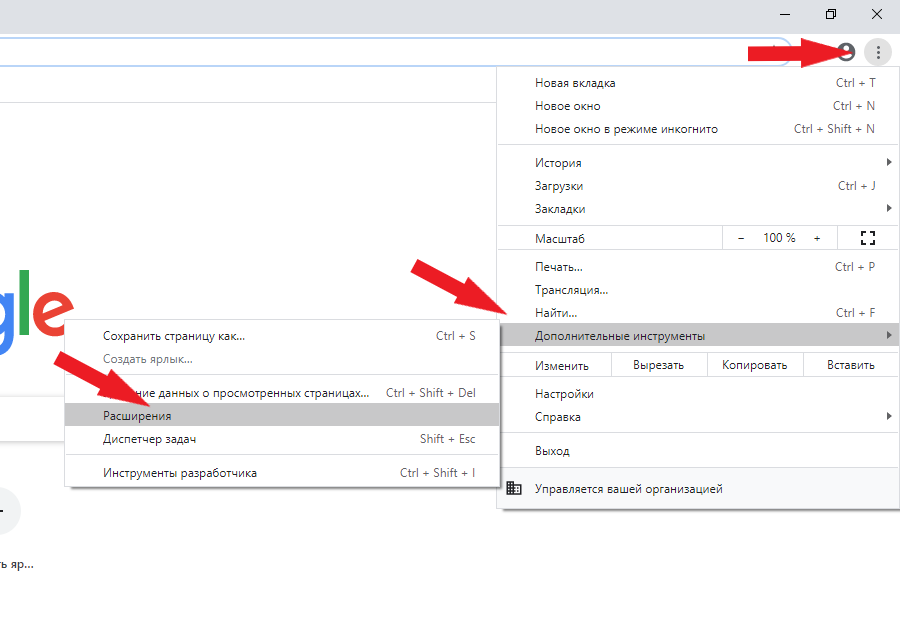

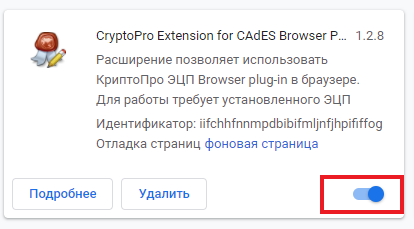

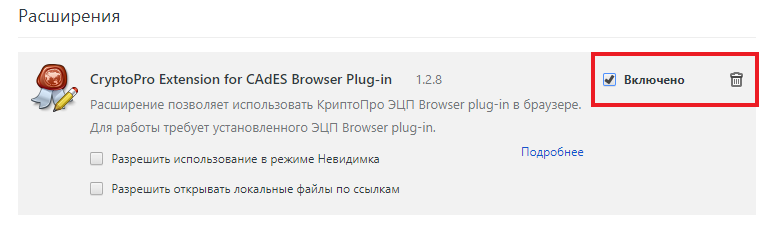

Откроется меню расширений, найдите CryptoPro Extension for CAdES Browser Plug-in и поставьте галочку напротив «Включить».

Яндекс.Браузер

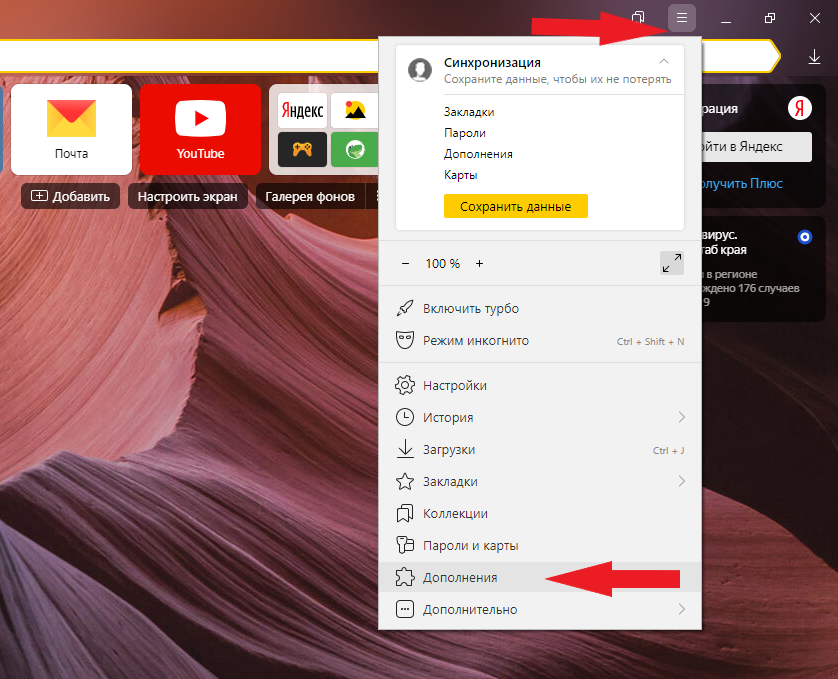

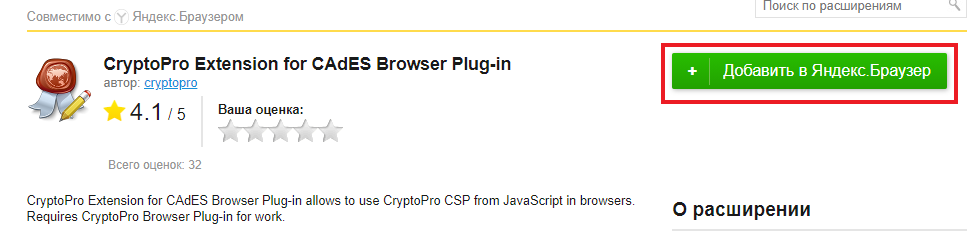

Откроется меню дополнений, пролистав в самый низ найдите «CryptoPro Extension for CAdES Browser Plug-in» и нажмите кнопку «установить».

Откроется новая вкладка, где необходимо нажать кнопку «добавить в Яндекс.Браузер» и дождаться полной установки.

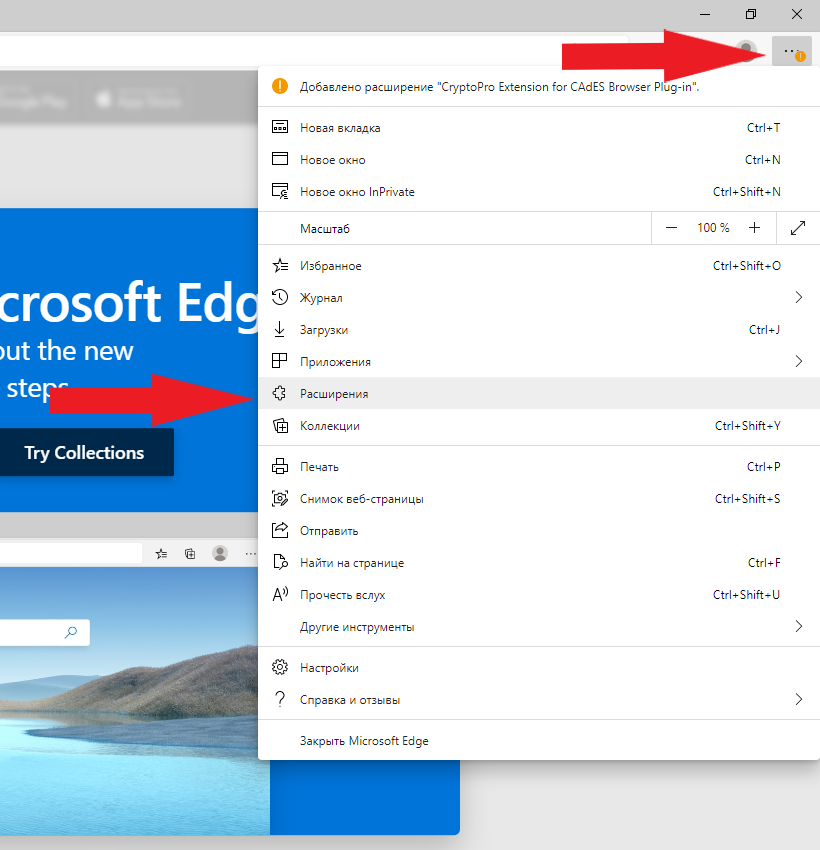

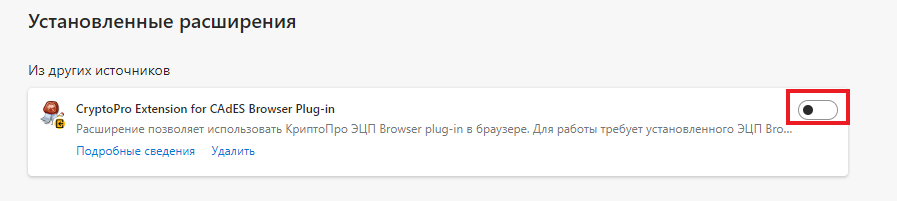

Microsoft Edge

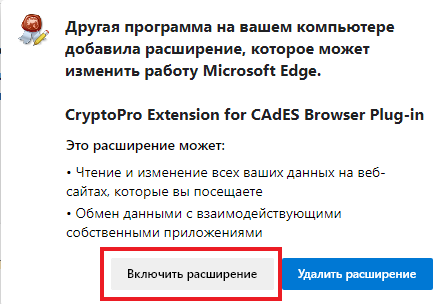

В открывшемся окне найдите «CryptoPro Extension for CAdES Browser Plug-in» и переведите переключатель в активное положение.

В открывшемся окне нажмите «включить расширение».

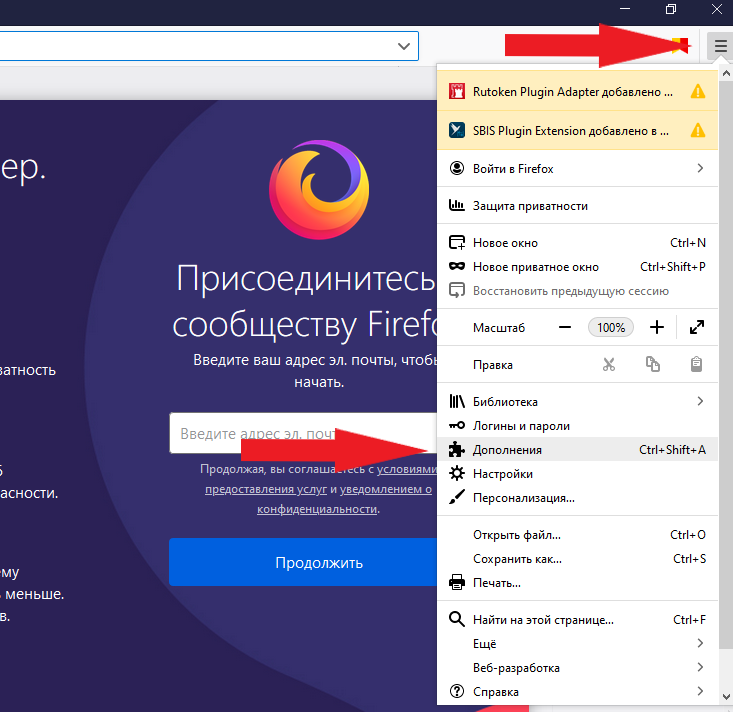

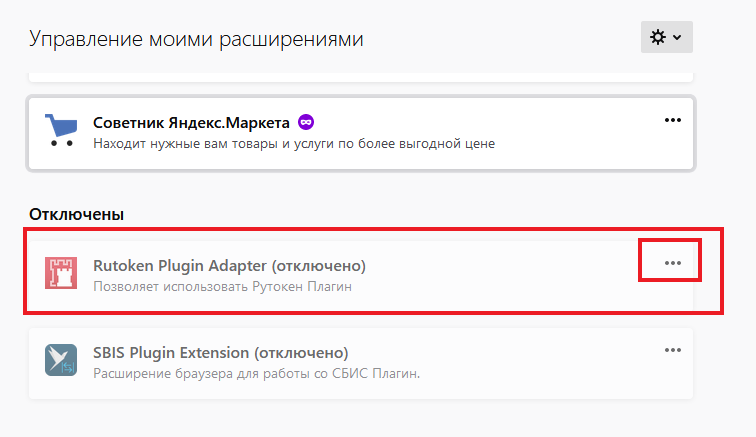

Mozilla Firefox

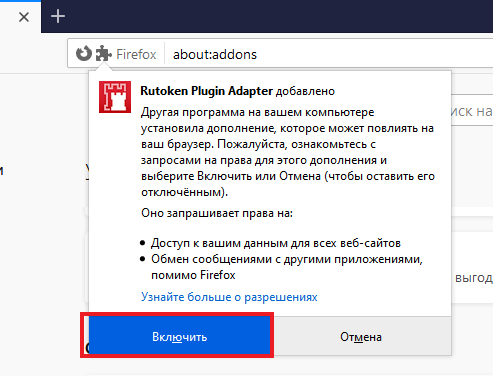

В открывшемся окне найдите «Rutoken Plugin Adapter» и активируйте его.

В появившемся окне нажмите кнопку «Включить».

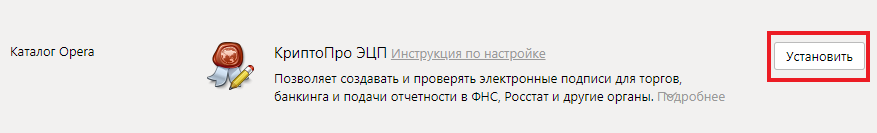

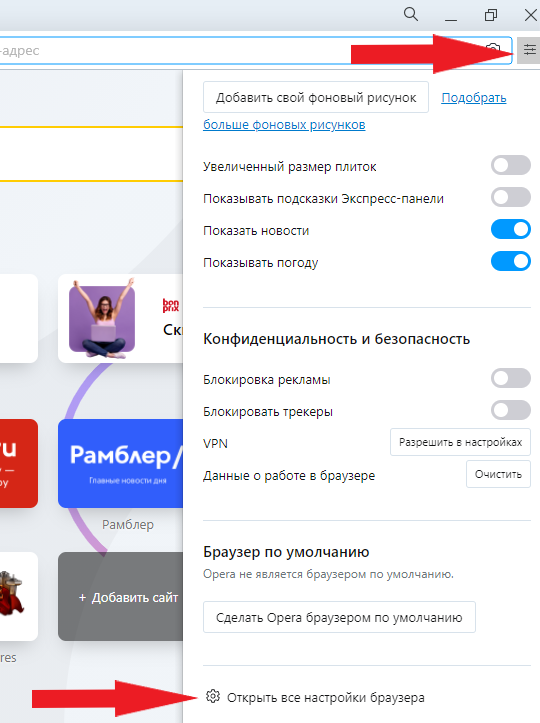

Opera

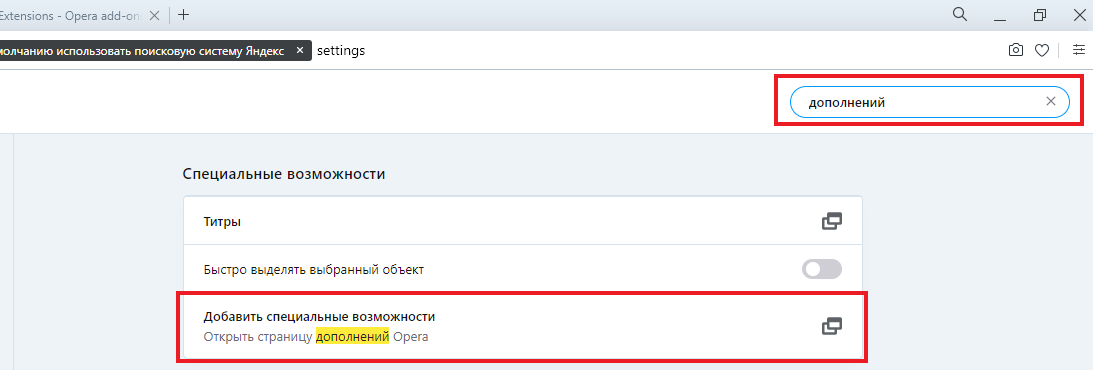

В строке поиска найдите «открыть страницу дополнений Opera».

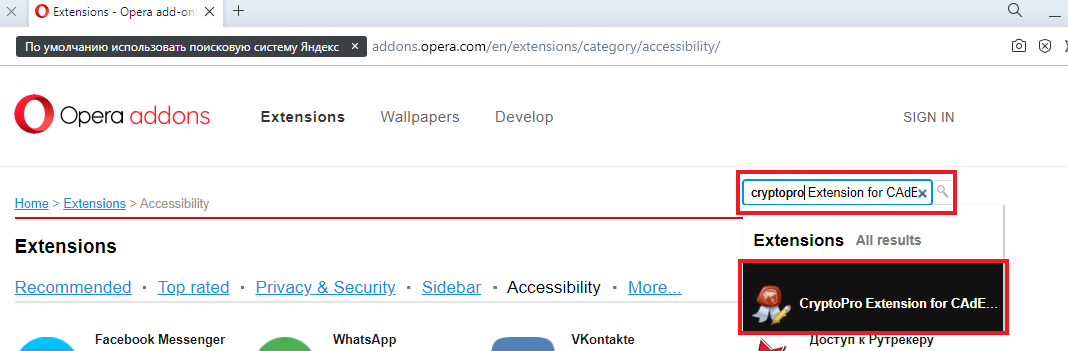

В строке поиска найдите «CryptoPro Extension for CAdES Browser Plug-in» и выберите его.

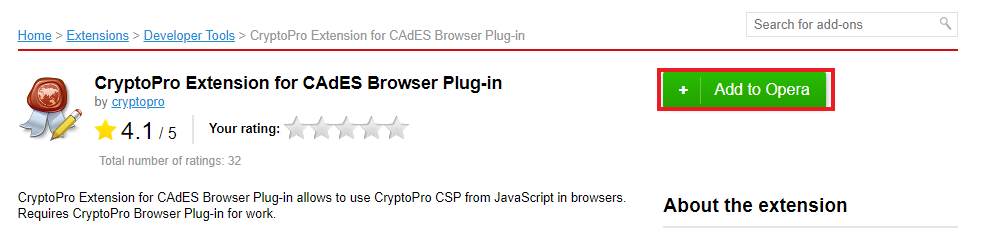

В открывшемся окне нажмите кнопку «Add to Opera» и дождитесь полной установки.

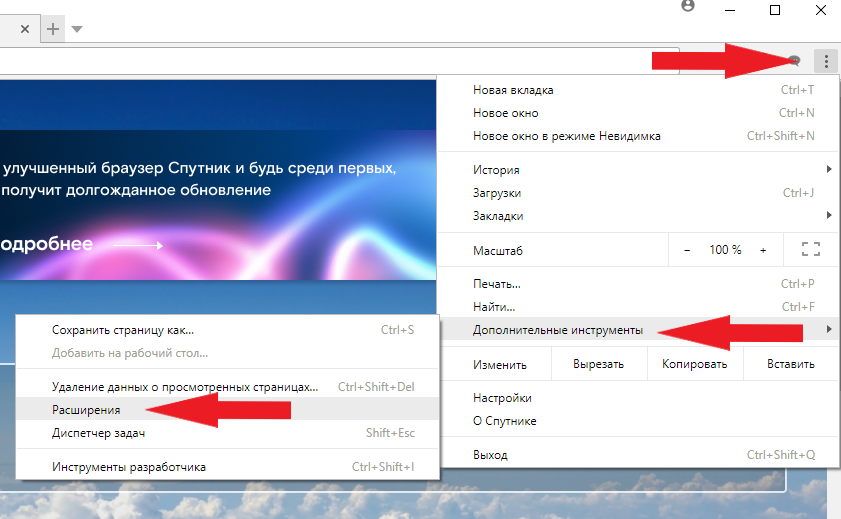

Спутник

Откроется меню расширений, найдите CryptoPro Extension for CAdES Browser Plug-in и поставьте галочку напротив «Включено».

Остались вопросы?

Отдел технической поддержки

тел.: 8 (800) 333-91-03, доб. 2400

email: [email protected]

Средства формирования доверенной среды

Проблема формирования доверенной среды для выполнения криптоопераций, в частности ЭЦП, является отдельной большой темой. В данной статье не планируется ее подробно рассматривать, но хочется отметить, что концептуально разработчики идут следующими путями:

- отдельное устройство, на котором визуализируются данные, предназначенные для подписи и сама подпись производится после подтверждения пользователя (trustscreen)

- установка на компьютер и клиентскую ОС комплекса средств защиты информации (МДЗ, антивирусы и т.п.), с целью минимизации возможности заражения компьютера вредоносным ПО

- загрузка отдельной доверенной ОС в режиме USB-live

- параллельная работа клиентской ОС и доверенной среды на различных ядрах одного компьютера

На последнем способе формирования ДС хотелось бы остановиться подробнее.

Компанией «Код безопасности» предложен интересный продукт Jinn, который позволяет эмулировать доверенную среду как на многоядерном, так и на одноядерном компьютере. Основной идеей данного решения является то, что доверенная среда выполняется на логических ядрах, на которых не выполняется сама клиентская ОС.

Для случая многоядерного компьютера доверенная среда функционирует на 2 ядрах, на остальных ядрах функционирует клиентская ОС. Доверенная среда загружается перед загрузкой клиентской ОС либо с флешки, либо с электронного замка Соболь. Решение гарантирует, что клиентская ОС (а следовательно и потенциальное вредоносное ПО) не управляет поведением доверенной среды.

По сути, в решении две ОС разнесены по различным ядрам одного компьютера и между ними настроен канал передачи данных. При этом одна из ОС (доверенная среда), спроектирована таким образом, что варианты ее заражения минимизированы и ее функционал служит исключительно цели безопасной визуализации данных и их пописи.

Для доступа к доверенной среде из клиентской ОС используется специальная библиотека (COM-объект). При подписи платежки через данную библиотеку Jinn перехватывает управление графическим адаптером и визуализирует на нем платежку. Если представленная информация верна, то после подтверждения пользователя Jinn подписывает платежку и возвращает управление клиентской ОС.

Шаблоны сертификатов

Наряду с установкой издающего ЦС, в Active Directory устанавливается набор уже готовых шаблонов сертификатов. Их можно просмотреть в оснастке

Certificate Templates MMC

(certtmpl.msc). Рекомендации по шаблонам сертификатов:

Использование готовых шаблонов сертификатов

Я рекомендую использовать их копии, даже если вы не планируете вносить в них изменения. Для создания копии шаблона выберите в списке подходящий шаблон, в контекстном меню выберите Duplicate Template и создайте его копию. Целесообразно в имя шаблона включить название компании, чтобы отличить предустановленный шаблон от вами созданного.

Версия шаблона

Начиная с Windows Server 2021, интерфейс создания шаблона несколько изменился. В самом начале появляется окно с выбором версии ОС на ЦС и предполагаемом клиенте:

Если у вас используются современные версии ОС (например, Windows 7 и выше), может появиться желание выставить настройки на максимум. Если вы не уверены, что ваше приложение совместимо с CNG (Cryptography Next Generation), следует использовать настройки, которые приведены на картинке.

Если вы выставляете ОС сервера и клиента выше, чем Windows Server 2003/Windows XP, шаблон будет использовать криптографию несовместимую с этими приложениями. Например, большинство приложений, написанных на .NET, семейство продуктов System Center, службы федераций (AD FS) и т.д. не смогут использовать ключи таких сертификатов (но проверять смогут).

Успешно такие сертификаты смогут использовать приложения, которые используют не .NET, а нативные функции CryptoAPI. К таким приложениям можно отнести, например, IIS, Remote Desktop Services.Поля Subject и Subject Alternative Names

Существует два метода заполнения поля Subject и расширения Subject Alternative Names: автоматический и ручной. Это настраивается в настройках шаблона сертификата, во вкладке Subject Name.

Если выбран второй пункт (как на картинке), ЦС игнорирует имя субъекта из запроса сертификата и заполняет эти поля из свойств учётной записи пользователя или устройства, которое запрашивает сертификат. В ряде случаев это не подходит (например, сертификаты для внутренних веб-сайтов) и имя субъекта заполняется из значения в запросе сертификата.

Это необходимо затем, что имя для сертификата никак не проверяется. Если этот момент не контролировать, пользователь может запросить сертификаты на любое имя и скомпрометировать весь лес Active Directory. Вряд ли вы позволите рядовому пользователю получить сертификат на имя администратора.

После требования одобрения запроса менеджером сертификатов на ЦС, каждый запрос с явным указанием субъекта сертификата будет попадать на ЦС в папку Pending Requests и не будет подписан, пока оператор ЦС не изучит его содержимое и не примет решение о выпуске. Т.е. каждый такой запрос необходимо вручную проверять на содержимое и убедиться, что в запросе указаны верные и допустимые имена. В противном случае запрос должен быть отклонён.

Права на шаблоны сертификатов

Шаблоны сертификатов в Active Directory хранятся в разделе configuration naming context, который реплицируется между всеми контроллерами домена в лесу. Поэтому для назначения прав на шаблоны сертификатов можно использовать только глобальные и универсальные группы. Избегайте назначения прав отдельным пользователям и устройствам.