Прочитав нашу инструкцию, вы узнаете о двух простых способах, как открыть КриптоПро CSP в Windows 10. Статья будет актуальной для тех, кто только что установил КриптоПро CSP, так как на рабочем столе после установки не появляется новых ярлыков, а также всех тех, кто редко пользуется этой программой и забыл, как её открывать. Если возникнет проблема, вы всегда сможете воспользоваться услугами наших компьютерных специалистов.

Для того чтобы отключить появление диалогового окна “Подтверждение доступа” при открытии сайтов, использующих КриптоПро ЭЦП Browser Plug-In, необходимо для плагина добавить нужные сайты в доверенные.

Сделать это можно с помощью “Настройка ЭЦП Browser Plug-In”.

Запустите ПУСК – все программы – КРИПТО-ПРО – Настройка ЭЦП Browser Plug-In, при необходимости разрешите выполнение сценариев на странице и добавьте сайт в доверенные.

После этого сохранить внесённые изменения.

Установка «КриптоПро CSP»» на Windows

Программу «КриптоПро CSP» вы можете загрузить:

После успешной загрузки программы можно приступить к её установке:

- Запустите установочный файл (CSP Setup.exe);

- Нажмите «Установить»;

- Введите серийный номер лицензии на использование «КриптоПро CSP»: Перейдите в меню «Пуск» – «Все программы» – «КриптоПро» – «КриптоПро CSP» и нажмите «Ввод лицензии»; В открывшемся окне: укажите сведения о пользователе и организации, введите серийный номер с бланка лицензии.После ввода данных нажмите «ОК».

- Перейдите в меню «Пуск» – «Все программы» – «КриптоПро» – «КриптоПро CSP» и нажмите «Ввод лицензии»;

- В открывшемся окне: укажите сведения о пользователе и организации, введите серийный номер с бланка лицензии.

- укажите сведения о пользователе и организации,

- введите серийный номер с бланка лицензии.

- После ввода данных нажмите «ОК».

Важно! В процессе установки потребуется принять условия лицензионного соглашения и ввести серийный номер «КриптоПро CSP», находящийся в бланке лицензии на использование программы или в «Карточке настройки Абонента», выданной при подключении. При вводе серийного номера нужно следить за переключателями регистра (заглавные/маленькие буквы) и раскладки клавиатуры (русский/английский язык).

Важно! После завершения установки необходимо перезагрузить компьютер.

Далее можно включить режим кэширования. В этом случае считанные с носителя ключи остаются в памяти сервиса до завершения работы системы. Например, при представлении отчетности достаточно один раз подключить к компьютеру носитель ключевой информации (флеш-карту, Token и т. Больше этого делать не потребуется до перезагрузки компьютера.

Для установки режима кэширования необходимо:

- открыть программу «КриптоПро CSP»;

- перейти на закладку «Безопасность»;

- установить переключатель в положение «Использовать службу хранения ключей»;

- поставить галочку в поле «Включить кэширование»;

- нажать кнопку «ОК».

Информация об установке «КриптоПро CSP» на других операционных системах есть на сайте «КриптоПро».

Установка «КриптоПро CSP» на Linux

Вам необходимо воспользоваться любым из способов:

• При помощи терминала

• При помощи пользовательского интерфейса

- Загрузить архив с дистрибутивом «КриптоПро CSP» с сайта разработчика;

- После завершения разархивирования перейти в распакованную папку;

- Найти в папке файл install_gui.sh, нажать на него ПКМ – «Свойства»;

- В открывшемся окне перейти на вкладку «Права» и выставить галки напротив «Выполнять» или аналогичного пункта, который разрешает запуск файла как приложения. После закрыть окно свойств;

- Нажать по файлу дважды ЛКМ для запуска установки. Откроется пользовательский интерфейс для установки. Если после открытия файла не появляется интерфейс установки «КриптоПро», воспользоваться установкой через терминал; В окне установки навигация выполняется только при помощи клавиатуры: для установки/снятия метки выбора нужно использовать кнопку «Пробел»; для перемещения между разными списками выбора (например, между списком и кнопками «далее/назад») нужно использовать кнопки стрелок влево/вправо; для подтверждения выбора нажать Enter.

- для установки/снятия метки выбора нужно использовать кнопку «Пробел»;

- для перемещения между разными списками выбора (например, между списком и кнопками «далее/назад») нужно использовать кнопки стрелок влево/вправо;

- для подтверждения выбора нажать Enter.

- В окне установки выбрать Next;

- Выбрать необходимые для установки пакеты и выбрать Next и Install:

- Дождаться завершения установки (интерфейс может закрыться и процесс установки будет отображаться в терминале);

- Ввести серийный номер, выбрав соответствующий пункт интерфейса. Пункт необязателен при установке. В дальнейшем ввести серийный номер можно при помощи команды: /opt/cprocsp/sbin/amd64/cpconfig -license -set <серийный_номер>

- Выбрать Exit.

Эта статья описывает типичные ошибки работы КриптоПро ЭЦП Browser plug-in в браузерах и предлагает способы их решения.

Появляется окно КриптоПро CSP Вставьте ключевой носитель

Появление данного окна значит, что у Вас не вставлен носитель с закрытым ключом для выбранного Вами сертификата.

Необходимо вставить ключевой носитель. Убедитесть, что устройство отображается в Диспетчере Устройств Windows. Установите драйверы на устройство с сайта производителя если они не установлены.

Если предыдущие действия не помогли, необходимо переустановить сертификат в хранилище Личное текущего пользователя с привязкой к закрытому ключу. См статью.

Не удалось создать подпись из-за ошибки: Не удается построить цепочку сертификатов для доверенного корневого центра. (0x800B010A)

Эта ошибка возникает, когда невозможно проверить статус сертификата (нет доступа к спискам отзыва или OCSP службе), либо не установлены корневые сертификаты.

Проверьте, строится ли цепочка доверия: откройте сертификат (например через Пуск -> Все программы -> КриптоПро -> Сертификаты-Текущий Пользователь -> Личное -> Сертификаты), перейдите на вкладку Путь сертификации. Если на этой вкладке присутствуют красные кресты, или вообще нет ничего кроме текущего сертификата (кроме тех случаев если сертификат является самоподписанным), значит цепочка доверия не построена.

Скриншоты с примерами сертификатов, у которых не строится цепочка доверия.

Если вы используете квалифицированный сертификат, то попробуйте установить в доверенные корневые эти 2 сертификата. Это сертификаты Головного УЦ Минкомсвязи и Минцифры. От них, при наличии интернета, должна построится цепочка доверия у любого квалифицированного сертификата.

Чтобы установить скачанный сертификат в доверенные корневые центры сертификации, нажмите по нему правой кнопкой-Выберите пункт –Установить сертификат- Локальный компьютер (если такой выбор есть) – Поместить все сертификаты в следующие хранилище-Обзор-Доверенные корневые центры сертификации-Ок- Далее- Готово- когда появится предупреждение системы безопасности об установке сертификата- нажмите Да-Ок.

Если этого недостаточно, обратитесь в УЦ, выдавший вам сертификат, за сертификатом самого УЦ.

Полученный от УЦ сертификат является промежуточным в цепочке Минкомсвязи -> УЦ -> вы, поэтому при его установке выбирайте хранилище “Промежуточные центры сертификации”.

Важно: Если вы создаете CAdES-T (доверенное время) или CAdES-XLongType 1 (доверенное время и доказательства подлинности), ошибка цепочки может возникать если нет доверия к сертификату оператора TSP службы. В этом случае необходимо установить в доверенные корневые центры сертификации корневой сертификат УЦ, предоставляющего службу TSP.

При создании подписи появляется окно с ошибкой “Не удается найти сертификат и закрытый ключ для расшифровки. (0x8009200B)”, в информации о сесртификате отображается “нет привязки к закрытому ключу”

Выполните привязку сертификата к закрытому ключу.

Важно: На наших демо-страницах подпись будет создана даже если привязки к ЗК нет. При этом сертификат должен находиться в контейнере. Сообщение “нет привязки к закрытому ключу” в данном случае будет носить информационный характер. Однако для обеспечения совместимости со сторонними площадками мы рекомендуем выполнять привязку сертификата к закрытому ключу.

Подпись создается, но также отображается статус “ошибка при проверке цепочки сертификатов”.

Это значит, что нет доступа к спискам отозванных сертификатов.

Причина ошибки – истёк срок действия лицензий на КриптоПро CSP и/или КриптоПро TSP Client 2. 0 и/или Криптопро OCSP Client 2.

Для создания CAdES-BES подписи должна быть действующая лицензия на КриптоПро CSP.

Для создания XLT1 должны быть действующими лицензии на: КриптоПро CSP, КриптоПро TSP Client 2. 0, КриптоПро OCSP Client 2

Посмотреть статус лицензий можно через: Пуск- Все программы- КРИПТО-ПРО- Управление лицензиями КриптоПро PKI.

Чтобы активировать имеющуюся лицензию:

– откройте Пуск -> Все программы -> КРИПТО-ПРО -> Управление лицензиями КриптоПро PKI

– введите в поле информацию о лицензии и нажмите OK чтобы сохранить её.

Отказано в доступе (0x80090010)

Причина ошибки: Истек срок действия закрытого ключа. Проверьте срок действия Зайдите в Пуск -> Все программы -> КРИПТО-ПРО -> Крипто-Про CSP. Перейдите на вкладку Сервис. Нажмите кнопку “Протестировать”, выберите контейнер с закрытым ключом кнопкой “Обзор” или “По сертификату” и в результатах тестирования Вы сможете увидеть срок его действия. Рекомендуется получить новый ключ.

Ошибка: Invalid algorithm specified. (0x80090008)

Ошибка возникает, если Вы используете сертификат, алгоритм которого не поддерживается Вашим криптопровайдером.

Пример: У вас установлен КриптоПро CSP 3. 9 а сертификат Выпущен по ГОСТ 2012.

Или если используется алгоритм хеширования, не соответствующий сертификату.

Так же проверьте актуальность версии КриптоПро CSP.

Форум КриптоПро

»

Средства криптографической защиты информации

»

Apple

»

Приложение КриптоПро CSP 5. 12417 завершается с ошибкой

Андрей Русев

Оставлено

:

3 апреля 2022 г. 23:10:25(UTC)

Здравствуйте. Попробуйте при установке убрать галку в группе “Readers/Media” на “CPROrdcryptoki” (Модуль поддержки внешних PKCS#11 носителей).

КриптоПро CSP 5. 0 — новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке).

Все преимущества продуктов этих линеек не только сохраняются, но и приумножаются в КриптоПро CSP 5. 0: шире список поддерживаемых платформ и алгоритмов, выше быстродействие, удобнее пользовательский интерфейс. Но главное — работа со всеми ключевыми носителями, включая ключи в облаке, теперь единообразна. Для перевода прикладной системы, в которой работал КриптоПро CSP любой из версий, на поддержку ключей в облаке или на новые носители с неизвлекаемыми ключами, не потребуется какая-либо переработка ПО — интерфейс доступа остаётся единым, и работа с ключом в облаке будет происходить точно таким же образом, как и с классическим ключевым носителем.

- Назначение КриптоПро CSP

- Поддерживаемые алгоритмы

- Поддерживаемые технологии хранения ключей

- Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

- Классические пассивные USB-токены и смарт-карты

- Инструменты КриптоПро

- Поддерживаемое программное обеспечение

- Интеграция с платформой КриптоПро

- Операционные системы и аппаратные платформы

- Интерфейсы для встраивания

- Производительность на любой вкус

- Регулирующие документы

- Использование КриптоПро CSP в ПО Microsoft

- Встраивание КриптоПро CSP в приложения

- Цели использования криптографических функций

- Использование CryptoAPI

- Базовые криптографические функции

- Функции кодирования/декодирования

- Функции работы со справочниками сертификатов

- Высокоуровневые функции обработки криптографических сообщений

- Низкоуровневые функции обработки криптографических сообщений

- Использование SSPI

- Инструментарий разработчика CAPICOM

- Инструментарий разработчика КриптоПро CSP SDK

- Шаг 4. Установка сертификатов

- Шаг 5. Проверка работы

- Шаг 1. Установка КриптоПро CSP

- Шаг 6. Проверка работы программ

- Шаг 2. Установка плагина для браузера

- Шаг 3. Установка браузера

- Шаг 3. Яндекс. Браузер или Chromium GOST

- Открываем КриптоПро с помощью кнопки или строки поиска

- Шаг 5. Установка личного сертификата

- Правила использования материалов сайта ATI

- Открываем КриптоПро с помощью поиска по всем установленным приложениям

Назначение КриптоПро CSP

- Формирование и проверка электронной подписи.

- Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты.

- Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, и IPsec.

- Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений доверенного функционирования.

Поддерживаемые алгоритмы

В КриптоПро CSP 5. 0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Теперь пользователи имеют возможность использовать привычные носители ключей для хранения секретных ключей RSA и ECDSA.

Электронная подпись

ГОСТ Р 34. 10-2012 (ГОСТ 34. 10-2018), ECDSA, RSA

Хэш-функции

ГОСТ Р 34. 11-2012 (ГОСТ 34. 11-2018), SHA-1, SHA-2

Шифрование

ГОСТ Р 34. 12-2015 (ГОСТ 34. 12-2018), ГОСТ Р 34. 13-2015 (ГОСТ 34. 13-2018), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4

Таблица алгоритмов, поддерживаемых разными версиями КриптоПро CSP.

Поддерживаемые технологии хранения ключей

В криптопровайдере КриптоПро CSP 5. 0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft.

Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

В КриптоПро CSP 5. 0 добавлена поддержка носителей с неизвлекаемыми ключами, реализующих протокол SESPAKE, позволяющий провести аутентификацию, не передавая в отрытом виде пароль пользователя, и установить шифрованный канал для обмена сообщений между криптопровайдером и носителем. Нарушитель, находящийся в канале между носителем и приложением пользователя, не может ни украсть пароль при аутентификации, ни подменить подписываемые данные. При использовании подобных носителей полностью решается проблема безопасной работы с неизвлекаемыми ключами.

Компании Актив, ИнфоКрипт и СмартПарк разработали новые защищенные токены, которые поддерживают данный протокол.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей носителей с неизвлекаемыми ключами и защищенным обменом сообщениями поддерживаемых КриптоПро CSP 5. 0 R2

Компания

Носитель

Актив

Рутокен ЭЦП 2. 0 3000 (USB, Type-C, micro)

Смарт-карта Рутокен ЭЦП 3. 0

Инфокрипт

InfoCrypt Token++

СмартПарк

Форос 2. Базис

Многие пользователи хотят иметь возможность работать с неизвлекаемыми ключами, но при этом не обновлять токены до уровня ФКН. Специально для них в провайдер добавлена поддержка популярных ключевых носителей Рутокен ЭЦП 2. 0, JaCarta-2 ГОСТ и InfoCrypt VPN-Key-TLS.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей носителей с неизвлекаемыми ключами поддерживаемых КриптоПро CSP 5. 0 R2

Компания Носитель

ISBC Esmart Token ГОСТ

Актив Рутокен PINPad

Рутокен ЭЦП (USB, micro, Flash)

Рутокен ЭЦП 2. 0 (USB, micro, Flash, Touch)

Рутокен ЭЦП 2. 0 2100 (USB, Type-C, micro)

Рутокен ЭЦП 2. 0 2151

Рутокен ЭЦП PKI (USB, Type-C, micro)

Рутокен ЭЦП 2. 0 Bluetooth

Рутокен TLS (исполнение 1)

Смарт-карта Рутокен ЭЦП SC

Смарт-карта Рутокен ЭЦП 2. 0 2100

Смарт-карта Рутокен ЭЦП 2. 0 2151

Аладдин Р. JaCarta-2 ГОСТ, JaСarta SF/ГОСТ

JaCarta-2 SE/PKI/ГОСТ

Инфокрипт InfoCrypt Token++ TLS

InfoCrypt VPN-Key-TLS

Классические пассивные USB-токены и смарт-карты

Большинство пользователей предпочитает быстрые, дешевые и удобные решения для хранения ключей. Как правило, предпочтение отдаётся токенам и смарт-картам без криптографических сопроцессоров. Как и в предыдущих версиях провайдера, в КриптоПро CSP 5. 0 сохранена поддержка всех совместимых носителей производства компаний Актив, Аладдин Р. , Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк.

Кроме того, конечно, как и раньше поддерживаются способы хранения ключей в реестре Windows, на жестком диске, на флеш-накопителях на всех платформах.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей классических пассивных USB-токенов и смарт-карт поддерживаемых КриптоПро CSP 5. 0 R2

Компания Носитель

AliothSCOne Series (v5/v6)

Gemalto Optelio Contactless Dxx Rx

Optelio Dxx FXR3 Java

Optelio G257

Optelio MPH150

ISBC Esmart Token

MorphoKSTMorphoKST

NovaCardCosmo

Rosan G&D element V14 / V15

G&D 3. 45 / 4. 42 / 4. 44 / 4. 45 / 4. 65 / 4. 80

Kona 2200s / 251 / 151s / 261 / 2320

Kona2 S2120s / C2304 / D1080

SafeNet eToken Java Pro JC

eToken 4100

eToken 5100

eToken 5110

eToken 5105

eToken 5205

Актив Рутокен S

Рутокен КП

Рутокен Lite

Смарт-карта Рутокен Lite

Аладдин Р. JaCarta ГОСТ

JaCarta PKI

JaCarta PRO

JaCarta LT

DallasTouch Memory (iButton) DS199x

ИнфокриптInfoCrypt Token++ lite

Мультисофт MS_Key исп. 8 Ангара

MS_Key ESMART исп. 5

СмартПарк Форос

Форос 2

R301 Форос

Оскар

Оскар 2

Рутокен Магистра

Инструменты КриптоПро

В составе КриптоПро CSP 5. 0 появилось кроссплатформенное (Windows/Linux/macOS) графическое приложение — «Инструменты КриптоПро» («CryptoPro Tools»).

Основная идея — предоставить возможность пользователям удобно решать типичные задачи. Все основные функции доступны в простом интерфейсе — при этом мы реализовали и режим для опытных пользователей, открывающий дополнительные возможности.

Поддерживаемое программное обеспечение

КриптоПро CSP позволяет быстро и безопасно использовать российские криптографические алгоритмы в следующих стандартных приложениях:

- Офисный пакет Microsoft Office

- Почтовый сервер Microsoft Exchange и клиент Microsoft Outlook

- Продукты Adobe

- Браузеры Яндекс.Браузер, Спутник, Internet Explorer, Chromium GOST

- Средство формирования и проверки подписи приложений Microsoft Authenticode

- Веб-серверы Microsoft IIS, nginx, Apache

- Средства удаленных рабочих столов Microsoft Remote Desktop Services

- Microsoft Active Directory

Интеграция с платформой КриптоПро

С первого же релиза обеспечивается поддержка и совместимость со всеми нашими продуктами:

- КриптоПро УЦ

- Службы УЦ

- КриптоПро ЭЦП

- КриптоПро IPsec

- КриптоПро EFS

- КриптоПро .NET

- КриптоПро Java CSP

- КриптоПро NGate

Операционные системы и аппаратные платформы

Традиционно мы работаем в непревзойдённо широком спектре систем:

- Microsoft Windows

- macOS

- Linux

- FreeBSD

- Solaris

- AIX

- iOS

- Android

- Sailfish OS

- Аврора

- Intel, AMD

- PowerPC

- ARM (в т.ч. Байкал-М, Apple M1)

- MIPS (Байкал-Т)

- VLIW (Эльбрус)

- Sparc

- Microsoft Hyper-V

- VMWare

- Oracle Virtual Box

- RHEV

Таблица операционных систем, поддерживаемых разными версиями КриптоПро CSP.

Классификация операционных систем для использования КриптоПро CSP c лицензией на рабочее место и сервер.

Интерфейсы для встраивания

Для встраивания в приложения на всех платформах КриптоПро CSP доступен через стандартные интерфейсы для криптографических средств:

- Microsoft CryptoAPI

- OpenSSL engine

- Java CSP (Java Cryptography Architecture)

- Qt SSL

Производительность на любой вкус

Многолетний опыт разработки позволяет нам охватить все решения от миниатюрных ARM-плат, таких как Raspberry PI, до многопроцессорных серверов на базе Intel Xeon, AMD EPYC и PowerPC, отлично масштабируя производительность.

Регулирующие документы

Использование КриптоПро CSP позволяет решить сразу несколько задач:

- для корпоративных пользователей – это возможность использовать стандартные и повсеместно используемые приложения компании Microsoft с надежной российской криптографией;

- для системных интеграторов – это возможность создания новых, надежно защищенных приложений с использованием богатейшего и проверенного временем инструментария разработки компании Microsoft.

Использование КриптоПро CSP в ПО Microsoft

К стандартным приложениям, которые теперь могут использовать российские алгоритмы электронной цифровой подписи и шифрования, относятся:

- Microsoft XML версии 5.0 (Microsoft Office 2003 и Microsoft XML Viewer) и версии 6.0 (Microsoft Visual Studio 2005);

- Microsoft Certification Authority, входящее в состав ОС Windows Server 2000/2003/2008/2008R2 (см. особенности установки);

- Microsoft Outlook Express, входящее в состав Internet Explorer версии 5.0 и выше;

- Microsoft Outlook, входящее в состав MS Office 2000/XP/2003/2007/2010/2013 (при формировании сообщений в формате S/MIME). При использовании ПО Microsoft Outlook 2000 рекомендуем установить Набор исправлений Office 2000 SR-1a, который позволяет корректно обрабатывать кодировки KOI8 и Win1251 в подписанных сообщениях;

- Microsoft Word/Excel, входящее в состав MS Office 2003/2007 (при формировании ЭЦП документов);

- Средства формирования и проверки ЭЦП программного обеспечения, распространяемого по сети (Microsoft Authenticode);

- Защита почтовых соединений (TLS для IMAPS/POP3S/SMTPS) в Microsoft Exchange и Microsoft Outlook;

- Защита соединений удалённого администрирования при использовании Microsoft Terminal Server или серверов и клиентов Citrix;

Встраивание КриптоПро CSP в приложения

Для встраивания КриптоПро CSP в разрабатываемые приложения следует использовать функции Microsoft CryptoAPI, SSPI, CAPICOM, а так же КриптоПро ЭЦП Browser plug-in. Ниже приведено краткое описание этих интерфейсов. Более подробное описание можно найти в программной документации MSDN (Microsoft Developer Network).

Цели использования криптографических функций

Для обеспечения защиты электронных документов и создания защищенной автоматизированной системы в первую очередь используют криптографические методы защиты, которые позволяют обеспечить защиту целостности, авторства и конфиденциальности электронной информации и реализовать их в виде программных или аппаратных средств, встраиваемых в автоматизированную систему. Однако следует отметить, что использование криптографии ни в коем случае не исключает применение организационно-технических мер защиты.

В общем случае создание защищенной автоматизированной системы – это в каждом конкретном случае процесс индивидуальный, поскольку не бывает абсолютно одинаковых систем, а бывают лишь типовые решения, реализующие те или иные функции по защите информации. В первую очередь при создании защищенной автоматизированной системы необходимо определить модель угроз и политику безопасности проектируемой системы. Впоследствии, исходя из этого, можно определить тот набор криптографических функций и организационно-технических мер, реализуемых в создаваемой системе.

Ниже приведен основной перечень функций защиты информации, реализуемый при помощи криптографических функций библиотек СКЗИ.

- Конфиденциальность информации. При передаче данных в сети обеспечивается использованием функций шифрования. При хранении данных (на дисках, в базе данных) может использоваться функция шифрования или (для обеспечения НСД к хранимой информации) функция шифрования на производном (например, от пароля) ключе.

- Идентификация и авторство. При сетевом взаимодействии (установлении сеанса связи) обеспечивается функциями ЭЦП при использовании их в процессе аутентификации (например, в соответствии с рекомендациями Х.509). Одновременно при аутентификации должна использоваться защита от переповторов. Для этих целей может быть использована функция имитозащиты с ограничениями, так как при вычислении имитовставки используется симметричный ключ шифрования, единый для двух субъектов (объектов) системы. При электронном документообороте обеспечивается использованием функций ЭЦП электронного документа. Дополнительно должна быть предусмотрена защита от навязывания, переповтора электронного документа.

- Целостность. Обеспечивается использованием функций ЭЦП электронного документа. При использовании функций шифрования (без использования ЭЦП) обеспечивается имитозащитой. Для обеспечения целостности хранимых данных может быть использована функция хеширования или имитозащиты, но при этом не обеспечивается авторство информации.

- Неотказуемость от передачи электронного документа. Обеспечивается использованием функций ЭЦП (подпись документа отправителем) и хранением документа с ЭЦП в течение установленного срока приемной стороной.

- Неотказуемость от приема электронного документа. Обеспечивается использованием функций ЭЦП и квитированием приема документа (подпись квитанции получателем), хранением документа и квитанции с ЭЦП в течении установленного срока отправляющей стороной.

- Защита от переповторов. Обеспечивается использованием криптографических функций ЭЦП, шифрования или имитозащиты с добавлением уникального идентификатора сетевой сессии (электронного документа) с последующей их проверкой приемной стороной или разработкой специализированного протокола аутентификации (обмена электронными документами).

- Защита от навязывания информации. Зашита от нарушителя с целью навязывания им приемной стороне собственной информации, переданной якобы от лица санкционированного пользователя (нарушение авторства информации). Обеспечивается использованием функций ЭЦП с проверкой атрибутов электронного документа и открытого ключа отправителя. В случае навязывания информации про компрометации ключа обеспечивается организационно-техническими мероприятиями. Например, созданием системы централизованного управления ключевой информацией (оповещением абонентов) или специализированных протоколов электронного документооборота.

- Защита от закладок, вирусов, модификации системного и прикладного ПО. Обеспечивается совместным использованием криптографических средств и организационных мероприятиях.

Использование CryptoAPI

Использование CryptoAPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

- Дать прикладному уровню доступ к криптографическим функциям для генерации ключей, формирования/проверки электронной цифровой подписи, шифрования/расшифрования данных. Эта цель была достигнута путем изолирования прикладного уровня от уровня реализаций криптографических функций. Приложениям и прикладным программистам не нужно детально изучать особенности реализации того или иного алгоритма или изменять код в зависимости от алгоритма.

- Изолирование прикладного уровня от криптографических функций позволяет одновременно использовать разные алгоритмы и различные реализации этих алгоритмов, включая аппаратные.

На рисунке ниже приведена общая архитектура криптографических функций.

Общая архитектура CryptoAPI состоит из пяти основных функциональных групп:

Базовые криптографические функции

- Функции инициализации (работы с контекстом). Эти функции предоставляют приложению возможность выбрать определенный криптопровайдер по типу имени или по требуемой функциональности.

- Функции генерации ключей. Эти функции предназначены для формирования и хранения криптографических ключей различных типов.

- Функции обмена ключами. Эти функции предназначены для того чтобы приложения могли обмениваться различными типами ключевой информации для обеспечения взаимодействия между собой.

Функции кодирования/декодирования

Данные функции предназначены для преобразование (кодирования) из внутреннего представления объектов, используемых в CryptoAPI, во внешнее представление и обратно. В качестве внешнего представления объектов используется формат ASN. 1 (Abstracy Syntax Notation One), определенный серией рекомендаций X. 680.

К этой же группе функций можно отнести набор функций, позволяющих расширить функциональность CryptoAPI, путем реализации и регистрации собственных типов объектов.

Функции работы со справочниками сертификатов

Эта группа функций предназначена для хранения и обработки сертификатов в различных типах справочников. Причем в качестве справочника могут использоваться самые различные типы хранилищ: от простого файла до LDAP.

Высокоуровневые функции обработки криптографических сообщений

Именно эта группа функций (Simplified Message Functions) в первую очередь предназначена для использования в прикладном ПО. С помощью этих функций можно:

- Зашифровать/расшифровать сообщение от одного пользователя к другому.

- Подписать данные.

- Проверить подпись данных.

Эти функции (так же как и функции низкого уровня) оперируют сертификатами открытых ключей X. 509 для адресации отправителя/получателя данных. В качестве формата данных, формируемых функциями, используется формат PKCS#7 (RFC2315) или CMS (RFC2630) в Windows.

Низкоуровневые функции обработки криптографических сообщений

Данная группа функция (Low Level Message Functions) предназначена для аналогичных целей, что и группа высокоуровневых функций, но обладает большей функциональностью. Вместе с тем большая функциональность потребует от прикладного программиста более детальных знаний в области прикладной криптографии.

Использование SSPI

Использование SSPI в ОС Windows/Solaris/Linux/FreeBSD преследует две главные цели:

- Дать прикладному уровню доступ к криптографическим функциям аутентификации сторон сетевых соединений, а так же обеспечение конфиденциальности и имитозащиты данных передаваемых по этим соединениям. Эта цель была достигнута путем изолирования прикладного уровня от уровня реализаций криптографических функций. Приложениям и прикладным программистам не нужно детально изучать особенности реализации того или иного алгоритма или изменять код в зависимости от алгоритма.

- Изолирование прикладного уровня от криптографических функций позволяет одновременно использовать разные алгоритмы и различные реализации этих алгоритмов, включая аппаратные.

Инструментарий разработчика CAPICOM

CAPICOM предоставляет COM-интерфейс, использующий основные функции CryptoAPI. Этот компонент является добавлением к уже существующему COM интерфейсу Certificate Enrollment Control (xenroll), который реализуют клиентские функции генерации ключей, запросов на сертификаты и обмена с центром сертификации.

С выпуском данного компонента стало возможным использование функций формирования и проверки электронной цифровой подписи, построения и проверки цепочек сертификатов, взаимодействия с различными справочниками сертификатов (включая Active Directory) с использованием Visual Basic, C++, JavaScript, VBScript и среды разработки Delphi.

Загрузить дистрибутив и примеры использования CAPICOM можно непосредственно с сайта Microsoft.

Подробную информацию о CAPICOM смотрите на сайте Microsoft в следующих разделах:

- CAPICOM Versions;

- Using CAPICOM;

- CAPICOM Reference.

Инструментарий разработчика КриптоПро CSP SDK

КриптоПро CSP может использоваться для встраивания в прикладное программное путем непосредственного вызова функций КриптоПро CSP после загрузки модуля с использованием функции LoadLibrary.

Для этих целей в комплект поставки включается Руководство программиста (csp_2_0. chm, tls_2_0. chm для версии 2. 0, CSP_3_0. chm, SSPI_3_0. chm, CAPILite_3_0. chm для версии 3. 0), описывающее состав функций и тестовое ПО (sample2_0. zip для версии 2. 0 и SDK для версии 3.

Руководство программиста и тестовое ПО для версии 3. 6 доступны на странице загрузки.

Онлайн-версия руководства программиста для версии 3. 6 также доступна на нашем сайте:

- КриптоПро CSP;

- КриптоПро SSPI;

- КриптоПро CAPILite.

Тестовое ПО разработано с использованием компиляторов Microsoft Visual C++ (версия 2. 0) и Microsoft Visual Studio. NET (для 3.

Для компиляции программ, входящих в тестовое ПО, дополнительно необходимы include файлы и библиотеки, входящие в Microsoft Windows Platform SDK.

В состав тестов входят примеры использования различных криптопровайдеров, входящих в состав Windows, для формирования/проверки электронной цифровой подписи, шифрования/расшифрования сообщений, создания и проверки сертификатов и другие примеры. Примеры используют функции CryptoAPI, подробное описание которых можно получить в MSDN, а также позволяют вызывать функции криптопровайдеров непосредственно на низком уровне.

Вы также можете получить уже скомпилированную тестовую программу csptest2_0. exe для версии 2. 0 или SDK для версий 3. 0 и выше.

Шаг 4. Установка сертификатов

- Загрузите файл корневого сертификата .

- Загрузите файл промежуточного сертификата AC2020.crt.

- Откройте — — .

- Нажмите — .

- Выберите файл guc_gost12.crt и нажмите .

- Нажмите , выберите файл AC2020.crt и нажмите .

- Вставьте в USB-разъем флеш-карту, полученную в Удостоверяющем центре.

- Нажмите Сервис —Посмотреть сертификаты в контейнере

- Выберите свой ключевой контейнер и нажмите .

- Нажмите .

- Если Вам будет предложено заменить существующий сертификат, нажмите .

Шаг 5. Проверка работы

- Запустите установленный браузер.

- Нажмите на иконку плагина в правой верхней части окна браузера.

- Нажмите Проверить работу плагина. На экране должна появиться тестовая страница КриптоПро с описанием результата загрузки плагина, его версией и версией криптопровайдера.

- Выберите Ваш сертификат и нажмите . Ниже появится сообщение о том, что подпись сформирована успешно.

Шаг 1. Установка КриптоПро CSP

- или войдите на официальный сайт КриптоПро.

- Перейдите в раздел Загрузка файлов

- Нажмите , либо выберите КриптоПро CSP 5.0 для Linux (x64, deb).

- Откройте — — и перейдите к папке с архивом.

- выполните командыtar -xvf linux-*_deb.tgzcd linux-*_debsudo ./install_gui.sh

- Следуйте инструкциям на экране, пока Вам не будет предложены выбрать компоненты для установки.

- Выберите компонентыKC1 Cryptographic Service ProviderGUI for smart card and token support modulesSmart Card and Token support modulescptools, GUI application for vatious CSP tasksOpenSSL librarystunnel, SSL/TLS tunnelwith GOST supportPKCS #11 library

- Нажмите .

- Продолжайте следовать инструкциям на экране до окончания работы установщика.

Шаг 6. Проверка работы программ

- Запустите браузер .

- Нажмите на в правой верхней части окна браузера.

- Нажмите Проверить работу плагина.

- На экране должна появиться тестовая страница КриптоПро с описанием результата загрузки плагина, его версией и версией криптопровайдера.

- Выберите Ваш сертификат и нажмите . Ниже появится сообщение о том, что подпись сформирована успешно.

Шаг 2. Установка плагина для браузера

- Зарегистрируйтесь или войдите на официальный сайт КриптоПро.

- Откройте — — и перейдите к папке с архивом.

- Последовательно выполните команды

cd cades_linux_*/sudo dpkg -i cprocsp-pki-cades.*.deb cprocsp-pki-plugin.*.deb - Следуйте инструкциям на экране до окончания работы установщика.

Шаг 3. Установка браузера

- Загрузите установочный файл браузера .

- Откройте — — .

- Последовательно выполните командыsudo apt install ca-certificatessedo dpkg -i chromium-gost-87.0.4280.88-linux-amd64.deb

- Следуйте инструкциям на экране до окончания работы установщика.

Шаг 3. Яндекс. Браузер или Chromium GOST

- на официальную страницу браузера и нажмите .

- Запустите установку и следуйте инструкциям на экране.

- Запустите браузер.

- на страницу Интернет-магазина Chrome и установите плагин .

- Перейдите в и включите плагин.

- Перейдите в — и нажмите флажок Подключаться к сайтам, использующим шифрование по ГОСТ.

- установку браузера Chromium GOST.

- Запустите установку и следуйте инструкциям на экране.

- Запустите браузер.

- на страницу Интернет-магазина Chrome и установите плагин .

- Перейдите в и включите плагин.

- Перейдите в — и нажмите флажок Подключаться к сайтам, использующим шифрование по ГОСТ.

Мы рекомендуем использовать Яндекс. Браузер.

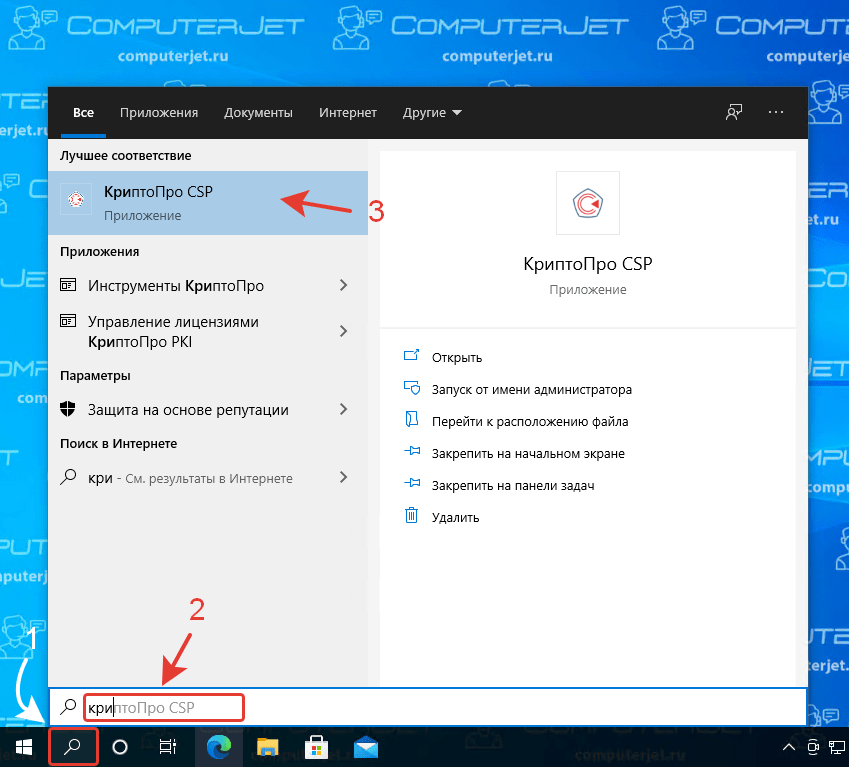

Открываем КриптоПро с помощью кнопки или строки поиска

- Нажмите на кнопку с иконкой лупы на панели задач, чтобы открыть поиск или нажмите на строку поиска, где написано “Введите здесь текст для поиска”.

- Начните набирать текст КриптоПро. В нашем случае было достаточно ввести три первых символа, до того, как Windows установила лучшее соответствие с программой КриптоПро CSP.

- Нажмите один раз на программу “КриптоПро CSP”, указанную в разделе “Лучшее соответствие”.

Шаг 5. Установка личного сертификата

- Вставьте в USB-разъем флеш-карту, полученную в Удостоверяющем центре.

- Запустите — — .

- Нажмите .

- Выберите контейнер с именем считывателя

Правила использования материалов сайта ATI

Все права на любые материалы, опубликованные на сайте ATI. SU, защищены в соответствии с российским и международным законодательством об авторском праве и смежных правах. Вся информация, размещенная на данном веб-сайте, предназначена только для персонального использования. Запрещается ее воспроизведение, копирование и/или распространение в какой-либо форме, а также автоматизированное извлечение ее любыми сервисами без официального разрешения Админиcтрации сайта.

- Загрузите файл корневого сертификата guc_gost12.crt

- Загрузитефайл промежуточного сертификата AC2020.crt

- Откройте — — .

- Нажмите .

- Выберите из выпадающего списка вариант Доверенные корневые центры сертификации.

- Выберите сертификат с именем .

- Выберите из выпадающего списка вариант Промежуточные центры сертификации.

- Выберите сертификат с именем АО Аналитический центр.

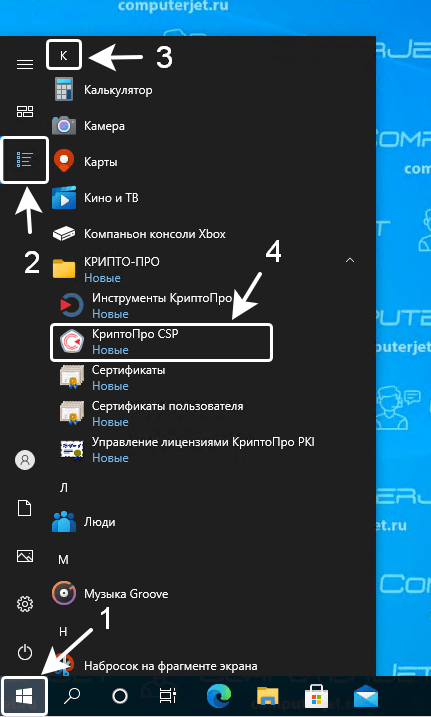

Открываем КриптоПро с помощью поиска по всем установленным приложениям

- Нажмите кнопку “Пуск” с логотипом Windows на панели задач.

- Далее нажмите на иконку со схематичным изображением списка приложений.

- Прокрутите список приложений до буквы “К”.

- Найдите в списке папку “КРИПТО-ПРО” и нажмите на неё.

- Откроется список установленных программ и утилит от разработчиков криптографического приложения.

- Найдите программу “КриптоПро CSP” и нажмите на неё, чтобы запустить.

Получилось ли у вас открыть КриптоПро CSP?

Расскажите в комментариях 😉