Для клиентов ЛВС рекомендуется использовать отделяемые ключевые носители.

Для серверов при требуемом уровне защиты КС1 возможно использовать ключевой носитель “реестр” (согласно документации на “КриптоПро CSP”). При требуемом уровне защиты КС2 или выше рекомендуется использовать отделяемые ключевые носители.

Используя протокол КриптоПро IPSec, построенный на основе сертифицированного СКЗИ КриптоПро CSP, можно обеспечить конфиденциальность, целостность, подлинность и защиту данных от перехвата, подстановки пакетов при передаче в сети с использованием следующих режимов:

- Транспортный режим IPSec обеспечивает защиту соединений в режиме: клиент-сервер, сервер-сервер и клиент-клиент (KC1, KC2, KC3).

- Туннельный режим IPSec обеспечивает безопасный удаленный доступ клиенту через Интернет.

IPSec обеспечивает следующие типы защищенных соединений:

- подключения типа шлюз-шлюз через глобальную сеть (WAN);

- подключения через Интернет с использованием туннелей L2TP/IPSec;

- подключения через Интернет с использованием туннельного режима IPSec

- подключения в локальной сети в транспортном режиме.

- Сценарии использования КриптоПро IPSec

- TLS-сервер доступа к веб-сайтам

- Системные требования «КриптоПро NGate»

- Работа с «КриптоПро NGate»

- Доступ к интерфейсу администрирования

- Панель управления

- Настройка конфигураций кластеров

- Настройка порталов

- Настройки узлов

- Функциональные возможности «КриптоПро NGate»

- Методы аутентификации

- Возможности интеграции

- Новые функции и улучшения

- VPN-сервер

- Архитектура системы

- Основные преимущества NGate

- Интеграционные решения

- Тестирование

- Сервер портального доступа

- Архитектура «КриптоПро NGate»

- Выводы

Сценарии использования КриптоПро IPSec

КриптоПро NGate – это универсальное высокопроизводительное средство криптографической защиты сетевого трафика, объединяющее в себе функционал:

NGate обладает широкими возможностями по управлению доступом удалённых пользователей как с обеспечением строгой многофакторной аутентификации, так и прозрачно, обеспечивая при этом гибкое разграничение прав доступа к ресурсам. КриптоПро NGate (далее – NGate) реализует российские криптографические алгоритмы, сертифицирован по требованиям к СКЗИ, имеет сертификаты ФСБ России по классам КС1, КС2 и КС3 и может использоваться для криптографической защиты конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями законодательства Российской Федерации по информационной безопасности.

Кроме этого NGate обеспечивает снятие нагрузки по обработке TLS-соединений с веб-серверов, позволяя им сосредоточиться на выполнении своих основных задач, а также исключает необходимость установки на каждом веб-сервере отдельного СКЗИ и проведения исследований по оценке влияния программного обеспечения веб-серверов на СКЗИ.

NGate может быть особенно полезен следующим типам организаций для обеспечения защиты передаваемой информации и удаленного доступа в соответствии с требованиями законодательства:

- Субъекты критической информационной инфраструктуры;

- Государственные и муниципальные органы власти и подведомственные им организации;

- Операторы персональных данных;

- Банки и другие организации финансового сектора;

- Иные организации, которым необходимо обеспечить защиту передаваемой информации и удаленного доступа.

Примеры объектов, доступ к которым можно защитить с помощью КриптоПро NGateПубличные веб-сайты, в том числе государственные порталы, электронные торговые площадки, веб-сайты организаций, дистанционного банковского обслуживания и т. Внутренние ресурсы и информационные системы организацийСредства объектов (в том числе значимых) КИИЕдиная биометрическая системаОблачные ресурсы и информационные системыСистемы видеоконференцсвязиПлатформы телемедициныNGate может использоваться для защиты удаленного доступа как самостоятельно, так и в составе комплексных решений.

TLS-сервер доступа к веб-сайтам

В режиме TLS-сервера обеспечивается прозрачный защищённый доступ пользователей к защищаемым публичным веб-сайтам организации с использованием браузера и обеспечением уровня защищённости до класса КС3 включительно.

Таким образом, обеспечивается высокий уровень криптографической защиты сайта, функции шифрования выносятся на отдельный высокозащищённый шлюз, тем самым разгружая сайт, обеспечивая ему возможность использовать освободившиеся ресурсы на его основные функции. Кроме того, обеспечивается более высокий уровень защищённости сайта в целом.

При этом одновременно поддерживаются как отечественные, так и зарубежные криптографические алгоритмы, за счёт чего возможно обеспечение постепенного и бесшовного перевода пользователей на использование отечественных криптографических алгоритмов (TLS с ГОСТ) при доступе к веб-сайтам организации.

Так, например, в настоящее время, реализован доступ пользователей к официальному сайту КриптоПро, при котором, в случае поддержки браузером пользователя отечественных криптографических алгоритмов доступ к сайту автоматически осуществляется по TLS с ГОСТ, в иных же случаях — с использованием зарубежных алгоритмов.

В данном режиме решение также может использоваться для обеспечения криптографической защиты конфиденциальной информации в системах видеоконференцсвязи, телемедицины и других информационных системах, предоставляющих доступ пользователей через браузер.

Системные требования «КриптоПро NGate»

NGate сертифицирован ФСБ России по классам защиты КС1, КС2 и КС3 и может поставляться как в виде программно-аппаратного комплекса, с предустановкой программного обеспечения на специализированные сетевые аппаратные платформы в различных конфигурациях в зависимости от необходимых технических параметров, вычислительных мощностей и требований инфраструктуры каждой конкретной организации, так и в виде программного обеспечения для развёртывания в среде виртуализации.

В первом случае компания приобретает оборудование для системы управления NGate (две модели) и каждого из узлов кластера (шесть вариантов). В следующих двух таблицах мы собрали основные технические характеристики и показатели производительности аппаратных платформ NGate.

Таблица 1. Основные характеристики аппаратных платформ «КриптоПро NGate» (центр управления сетью)

Параметр«NGate ЦУС 100» «NGate ЦУС 200» Формфактор1UПараметры блока питания150 Вт АТХ300 Вт ATX, резервный БП (PSU)Сетевые интерфейсыRJ-45 1GbE × 6 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10 GbE × 4 шт.

Таблица 2. Основные характеристики аппаратных платформ «КриптоПро NGate» (узел кластера)

ПараметрNGate 3000NGate 2000NGate 1500NGate 1000NGate 600NGate 320TLS ProxyДо 45 000 подключений,до 20 Гбит/cДо 15 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 4 Гбит/cДо 4 000 подключений,до 2,3 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 500 подключений,до 0,6 Гбит/cTLS VPNДо 12 000 подключений,до 8 Гбит/cДо 8 000 подключений,до 5 Гбит/cДо 4 000 подключений,до 2 Гбит/cДо 2 000 подключений,до 1 Гбит/cДо 700 подключений,до 0,5 Гбит/cДо 150 подключений,до 0,14 Гбит/cФормфактор1UНастольныйПараметры блока питания650 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)300 Вт АТХ, резервный БП (PSU)220 Вт АТХ150 Вт АТХ36 Вт, адаптер питания 12В 3АСетевые интерфейсыRJ-45 1GbE × 4 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 8 шт. SFP+ LAN 10GbE × 4 шт. RJ-45 1GbE × 6 шт. SFP LAN 1 GbE × 2 шт. RJ-45 1GbE × 6 шт. RJ-45 1GbE × 3 шт.

Для развёртывания NGate в виде виртуальной программной платформы виртуальные машины должны удовлетворять определённым системным требованиям. Мы перечислили их в таблице далее.

Таблица 3. Системные требования для установки системы управления «КриптоПро NGate» в среде виртуализации

ПараметрЦУС NGateУзел NGateСреда виртуализацииVMware Workstation (версии 11–16),VMware ESXi (версии 5. 5–7. 0),Hyper-V (версии 8, 8. 1, 10, 2008, 2008 R2, 2012, 2012 R2, 2016),Xen (Citrix Hypervisor) (версии 7. 1–8. 2),Virtual Box (версии 3. 2–6. 1)Гостевая операционная системаDebian Linux 11 x64Оперативная память1 ГБ и болееЖёсткий дискНе менее 100 ГБ (в том числе для журналирования событий и другой информации)Не менее 8 ГБВиртуальные сетевые интерфейсыНе менее 1 шт. (тип сетевого адаптера — E1000, тип сетевого взаимодействия — Bridged Networking)

Как видно, эти требования являются легко выполнимыми. Однако при использовании NGate в среде виртуализации возникают другие ограничения: происходит понижение класса криптографической защиты до КС1.

К программной и аппаратной частям пользовательских устройств для работы VPN-клиента NGate особых требований не предъявляется. Работа VPN-клиента возможна практически на всех популярных настольных и мобильных операционных системах, включая отечественные программные и аппаратные разработки:

- Microsoft Windows версий 7, 8, 8.1, 10, 11,

- macOS версий 10.10–10.15, 11,

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие),

- iOS,

- Android,

- «Аврора».

Для получения доступа к защищаемым ресурсам пользователь может применять VPN-клиент NGate, веб-браузер либо собственное мобильное приложение после встраивания в него криптопровайдера «КриптоПро CSP 5. 0 R2» (реализует поддержку TLS с ГОСТ для операционных систем iOS, Android и «Аврора» без дополнительных тематических исследований).

Работа с «КриптоПро NGate»

Процесс работы с NGate можно разбить на три основные части: подготовка к эксплуатации, настройка доступа к ресурсам и системам и собственно эксплуатация. Подробное описание всех этапов настройки и взаимодействия с NGate приведено в сопроводительной документации.

Подготовка к эксплуатации связана с первоначальным развёртыванием и настройкой программного обеспечения криптошлюза на аппаратной или виртуальной платформе. Этот этап является наиболее трудоёмким и ответственным. Он требует наличия практических навыков работы с операционной системой семейства Linux, знаний о сети организации и инфраструктуре открытых ключей (Public Key Infrastructure, PKI).

Затем с использованием веб-интерфейса администрирования осуществляется настройка криптошлюза для решения задач связанных с организацией доступа пользователей к ресурсам. Сюда входят настройка порталов, серверных мандатов, пользовательских ролей и политик доступа к защищаемым ресурсам, а также конфигурирование взаимодействия со внешними службами (Microsoft AD или другими LDAP-серверами, системами мониторинга, SIEM, средствами аутентификации, включая RADIUS-серверы, и др.

Дальнейшее обслуживание криптошлюза в ходе его эксплуатации при грамотном развёртывании всех компонентов и правильной настройке параметров не требует постоянного вмешательства или участия со стороны администраторов. Это связано с тем, что в штатном режиме работы круг их задач существенно уменьшается и ограничивается в основном диагностикой и контролем состояния компонентов и систем в составе криптошлюза, устранением неполадок (при обнаружении таковых), мониторингом текущих настроек и обновлением программного обеспечения.

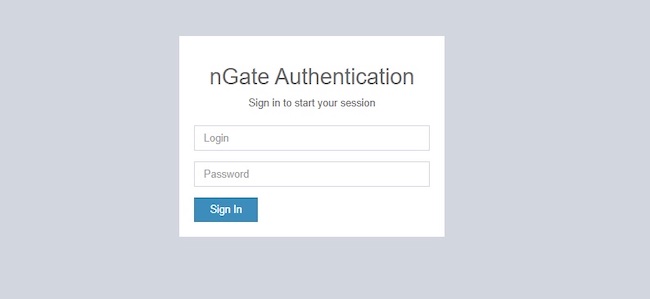

Доступ к интерфейсу администрирования

В рамках подготовки этого обзора разработчик предоставил нам пользовательский сертификат и учётную запись типа «Аудитор» для доступа к тестовому стенду NGate. Эта пользовательская роль является одной из штатных функций продукта и предоставляет возможность просматривать большую часть разделов и возможностей веб-интерфейса без права что-либо изменять. Кроме того, для доступа использовались «Яндекс. Браузер», поскольку он поддерживает шифрование по ГОСТ, и «КриптоПро CSP» в качестве вспомогательного программного обеспечения (установочный файл доступен на основной странице после регистрации).

Рисунок 4. Вход в веб-интерфейс администрирования «КриптоПро NGate»

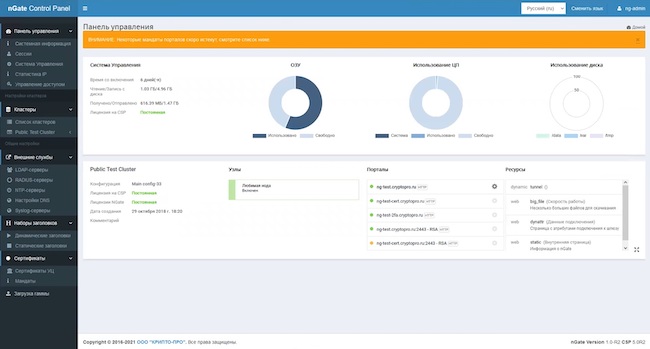

Панель управления

После авторизации пользователь попадает на главную страницу — вкладку «Системная информация» панели управления. Сам интерфейс доступен на двух языках: русском и английском, с возможностью переключения между ними в любой момент.

Здесь отображается информация о работоспособности устройств криптошлюза и основные сведения о кластерах (конфигурации, используемые лицензии, узлы; порталы, которые привязаны к кластеру, и ресурсы этих порталов).

Полезной и удобной функцией в новой версии стали предупреждения о скором окончании срока действия сертификатов (ключей) порталов. Эта информация доступна также в виде цветовых меток слева от каждого портала и по протоколу мониторинга SNMP (данные о посещении мандатов).

Рисунок 5. Вкладка «Системная информация» панели управления «КриптоПро NGate»

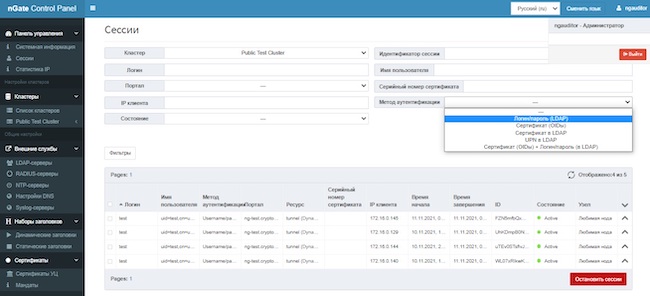

Кроме того, важным моментом является отображение конкретного узла, который отвечает за подключение выбранного пользователя. Эта информация может быть использована как вспомогательная при диагностике неполадок (для детектирования источника проблем сетевого доступа при наличии в кластере более одного узла). Она была добавлена в интерфейс в связи с высокой востребованностью у заказчиков.

Рисунок 6. Поиск сессий пользователей в веб-интерфейсе «КриптоПро NGate»

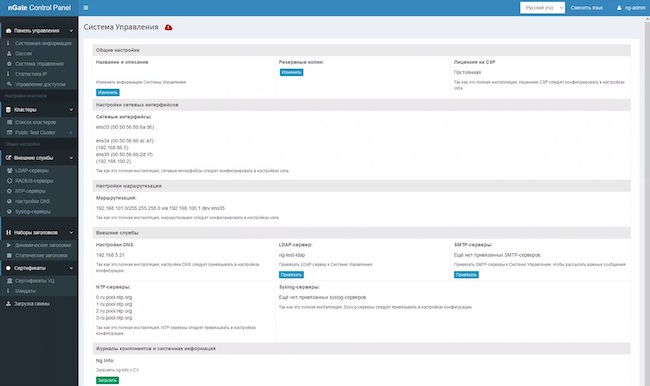

Рисунок 7. Информация о системе управления в составе «КриптоПро NGate»

Рисунок 8. Информация о системе управления в составе «КриптоПро NGate»

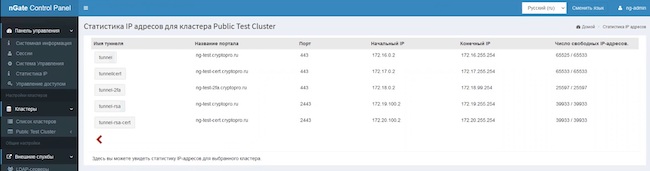

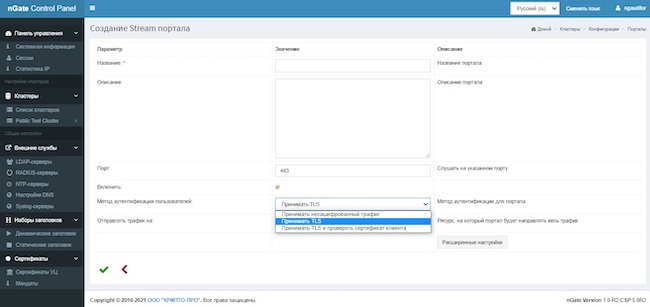

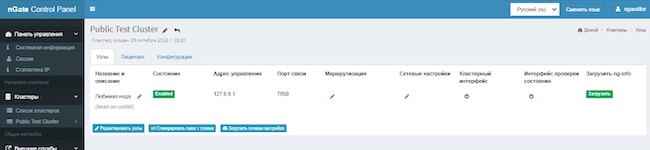

Настройка конфигураций кластеров

С момента выхода первой версии NGate был существенно переработан интерфейс, отображающий информацию о конфигурации кластеров: он стал более дружественным и понятным.

Рисунок 9. Информация о конфигурации кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 10. Добавление портала для доступа пользователей к ресурсам по произвольному TCP-протоколу в веб-интерфейсе «КриптоПро NGate»

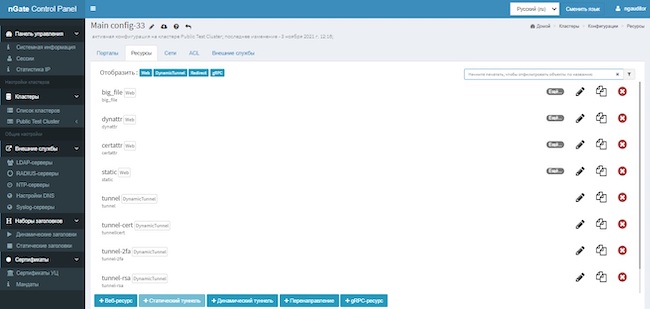

На другой вкладке этого же раздела можно смотреть детальную информацию о защищаемых ресурсах, настраивать их, добавлять новые, копировать или удалять уже существующие. Можно добавить веб-ресурс, динамический туннель, ресурс для перенаправления пользователей и gRPC-сервисы. По протоколу gRPC работают различные веб-приложения, а в целом он реализует удалённые программные интерфейсы (API).

Рисунок 11. Информация о ресурсах, связанных с кластером, в веб-интерфейсе «КриптоПро NGate»

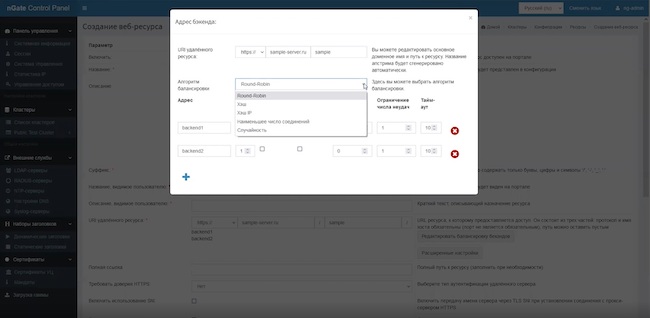

При настройке веб-ресурсов значительно расширен список возможностей тонкого конфигурирования, а также добавлена функция по балансировке бэкенда для гибкого распределения нагрузки непосредственно со шлюза (или нескольких шлюзов).

Рисунок 12. Создание веб-ресурса в интерфейсе «КриптоПро NGate»

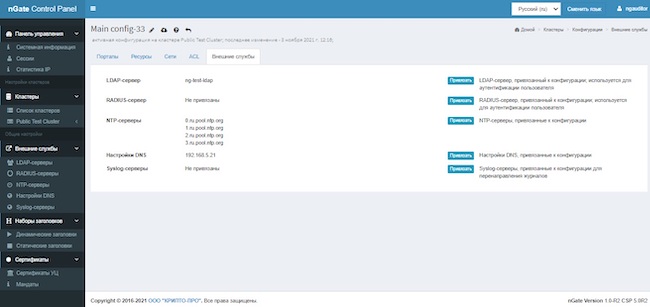

Список доступных внешних служб можно увидеть (и настроить) как в особом разделе веб-интерфейса, так и на вкладке выбранной конфигурации кластера. Но во втором случае будут отображены только те системы и серверы, которые настроены для конкретного кластера.

Рисунок 13. Внешние службы, настроенные для кластера, в веб-интерфейсе «КриптоПро NGate»

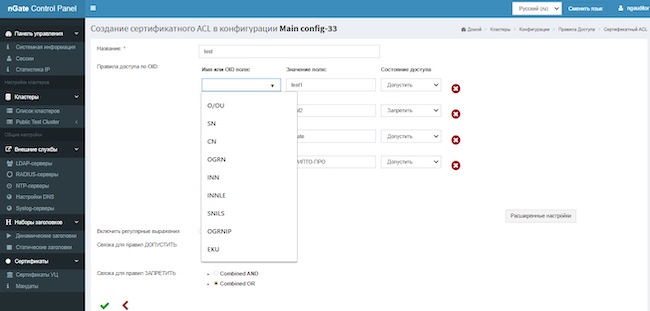

Также в разделах конфигурации кластера администратор осуществляет настройку правил и политик доступа к ресурсам (ACL) на основе групп пользователей на каком-либо сервере LDAP (к примеру, Microsoft AD) либо сертификатов (новая функциональность). Сертификатный ACL — это способ задать правила доступа на основе содержимого полей пользовательских сертификатов. В актуальной версии шлюза стало возможно создавать правила с запретительным доступом (в предыдущей версии он был только разрешительным), а также существенно расширился набор полей. Теперь анализируются не только поля с названием организации (Organization / Organization Unit), но и другие, в том числе нестандартные.

Рисунок 14. Настройка сертификатного ACL в веб-интерфейсе «КриптоПро NGate»

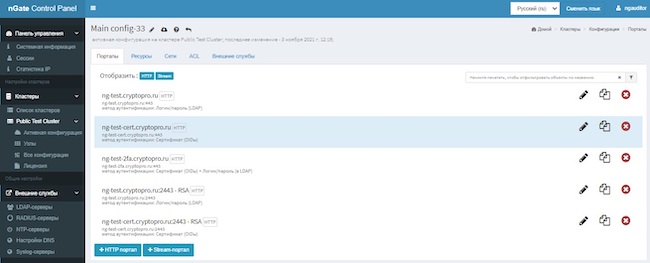

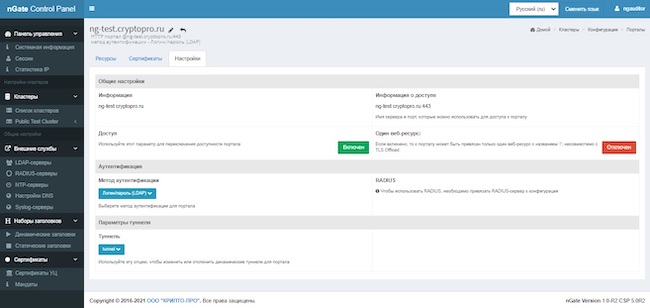

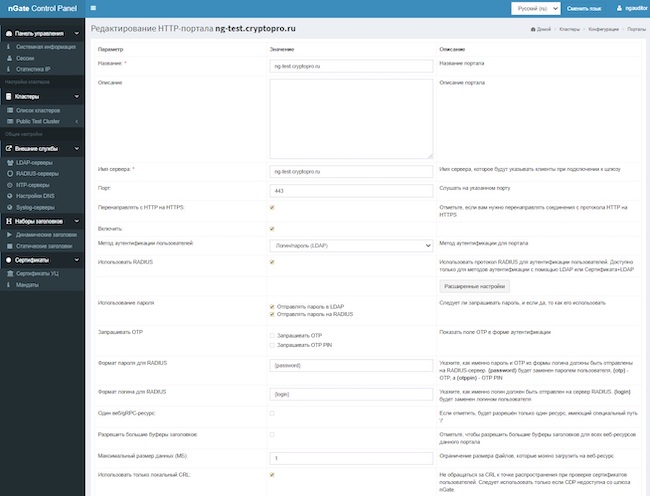

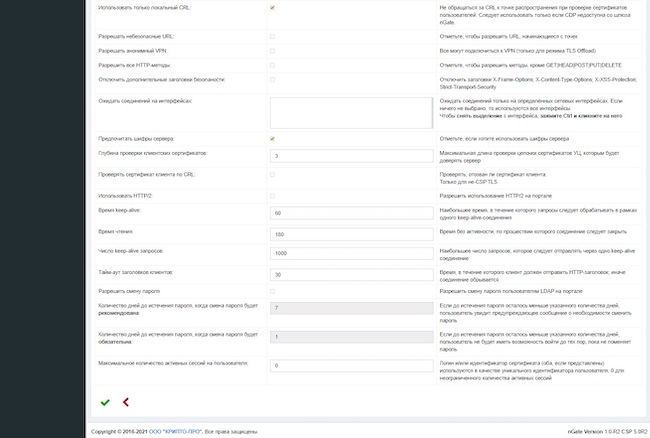

Настройка порталов

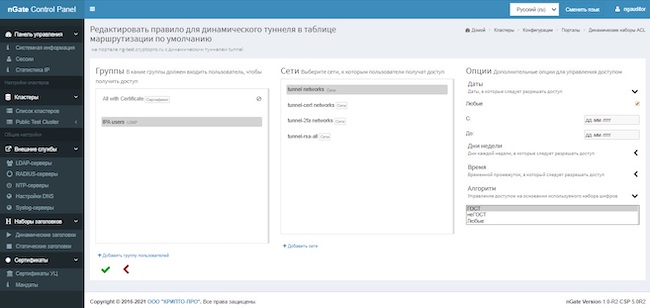

В веб-интерфейсе администрирования появился раздел с подробной информацией по каждому порталу (ранее эти данные были разбросаны по разным страницам). Существенным функциональным обновлением стало появление возможности создавать правила для динамического туннелирования, определяющие то, какие пользователи к каким порталам и при каких условиях могут подключаться — то есть какие подсети могут назначаться клиенту в зависимости от правил ACL.

Рисунок 15. Общая информация о настройках портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 16. Создание правила для динамического туннелирования в веб-интерфейсе «КриптоПро NGate»

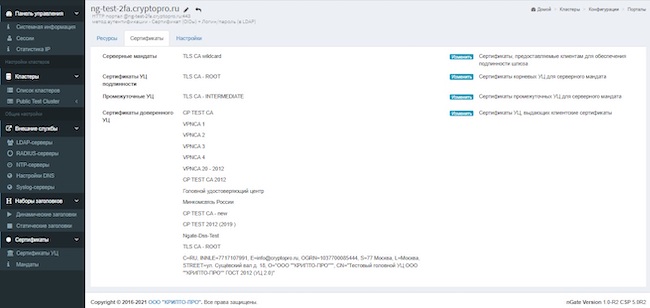

Страница с данными о сертификатах содержит информацию о серверных мандатах и удостоверяющих центрах, включая те, что указаны как доверенные для конкретного портала. Отметим, что на одном кластере может быть несколько наборов порталов с разными сертификатами, в том числе с разными доверенными.

Рисунок 17. Информация о сертификатах портала в веб-интерфейсе «КриптоПро NGate»

Рисунок 18. Настройка портала в веб-интерфейсе «КриптоПро NGate»

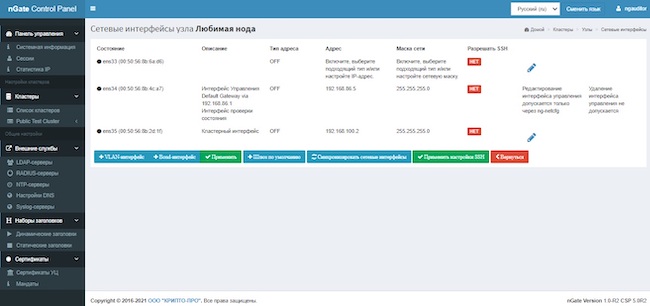

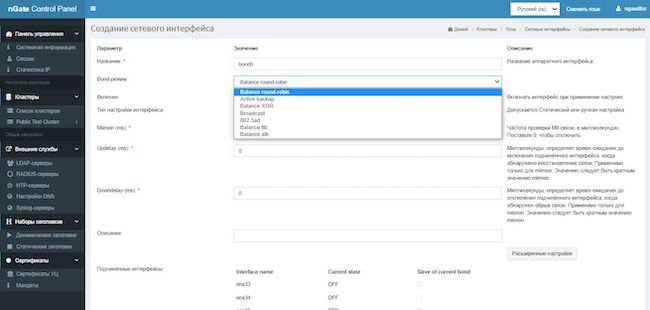

Настройки узлов

Новой функциональностью в разделе веб-интерфейса «Кластеры» стали возможности создания VLAN- и агрегированных сетевых интерфейсов (Bond-интерфейсов).

Рисунок 19. Общая информация об узлах кластера в веб-интерфейсе «КриптоПро NGate»

Рисунок 20. Сетевые интерфейсы узла кластера в веб-интерфейсе «КриптоПро NGate»

При объединении сетевых интерфейсов поддерживаются различные алгоритмы агрегации. При этом происходит создание логического или виртуального сетевого интерфейса, объединяющего несколько физических. Эта технология позволяет повысить отказоустойчивость сети (при объединении нескольких одинаковых интерфейсов выход из строя одного из них не повлияет на работоспособность сети) и повысить её пропускную способность.

Рисунок 21. Создание Bond-интерфейса в «КриптоПро NGate»

Функциональные возможности «КриптоПро NGate»

Подробное описание основных режимов работы шлюза приведено на основной странице, посвящённой его особенностям. Мы дадим краткое определение этих режимов, достаточное для формирования чёткого представления о них.

В режиме сервера портального доступа криптошлюз также находится посередине между пользователями и защищаемыми ресурсами, к которым пользователь также подключается через браузер, но, в отличие от предыдущего варианта, берёт на себя аутентификацию пользователей и предоставляет доступ к целевым ресурсам через промежуточный веб-портал, являющийся частью NGate. Криптошлюз позволяет гибко управлять доступом на основе определённых политик, правил, пользовательских ролей и других параметров таким образом, что становится возможным разграничивать области видимости в зависимости от уровня доверия по отношению к пользователю.

Режим VPN-сервера предназначен для реализации безопасного удалённого доступа сотрудников организации (на их устройства устанавливается VPN-клиент) к произвольным корпоративным ресурсам (файловым хранилищам, доступ по RDP и т. ) с использованием технологии динамического туннелирования VPN TLS.

Методы аутентификации

NGate поддерживает разнообразные способы аутентификации, а также возможность их комбинировать:

- по сертификату (реализована не только простая проверка на валидность, но и аутентификация по различным полям сертификата: Organization, Organizational Unit (O / OU), Enhanced Key Usage, а также по дополнительным наборам полей, например СНИЛС, ИНН и т. д., в том числе при пустых полях O / OU);

- с использованием сертификата присутствующего во внешней службе каталогов (Microsoft AD, LDAP);

- по одноразовому паролю (One-Time Password, OTP) при интеграции с RADIUS-сервером;

- с использованием сертификатов расположенных на различных токенах и смарт-картах (Aladdin, «Рутокен», Esmart и др.).

Возможности интеграции

Для расширения функциональных возможностей и формирования комплексных решений по защите сети, а также различных систем и ресурсов организации в соответствии с существующими потребностями бизнеса NGate можно гибко интегрировать с различными системами.

Таблица 5. Примеры сторонних систем, с которыми возможна интеграция «КриптоПро NGate»

Новые функции и улучшения

С момента выхода первой версии NGate было добавлено множество новых функций и возможностей, доработан пользовательский интерфейс консоли управления. Большое количество изменений связано с повышением удобства и упрощением взаимодействия с программным комплексом и оптимизацией его работы и быстродействия в целом. Это касается процессов связанных с его настройкой, контролем доступа пользователей к защищаемым ресурсам и системам, аутентификацией и управлением сертификатами.

Далее мы кратко перечислим новые функции и возможности или улучшения NGate версии 1. 0 R2:

- Выполнен переход на новую версию программного кода Python 3 в связи с окончанием поддержки Python 2.x.

- Произведено обновление криптопровайдера «КриптоПро CSP», составляющего основу серверной части шлюза, до версии 5.0 R2. В разделе с описанием архитектуры криптошлюза мы уже указали основные изменения, произошедшие в новой версии, поэтому дублировать их не будем.

- Расширена поддержка RADIUS-серверов для многофакторной аутентификации: теперь можно получать одноразовые пароли не только через SMS, появилась возможность одновременного ввода различных комбинаций OTP, кода OTP PIN и пароля пользователя из AD или LDAP, а также совместно с пользовательским сертификатом.

- Расширены возможности аутентификации по сертификату (Certificate Access Control List, ACL) на портале. Под порталом понимается сайт или группа сайтов, то есть совокупность ресурсов защищаемых криптошлюзом. Напомним, что теперь аутентификация возможна не только по полям Organization или Organizational Unit (O / OU), но и по дополнительным наборам полей.

- Добавлена возможность разграничения доступа к защищаемым ресурсам в зависимости от поддержки (или её отсутствия) клиентским устройством криптографических алгоритмов ГОСТ.

- Реализована функция смены пароля пользователя в каталоге AD / LDAP при использовании клиента NGate.

- Добавлены возможности более тонкой настройки маршрутизации, а также управления приоритетом опроса — в том числе DNS-серверов — при разрешении имён через туннель (путём настройки метрики туннельного интерфейса).

VPN-сервер

Как правило, в решениях, используемых для удаленного доступа с использованием протокола TLS (SSL), отсутствует возможность обеспечивать доступ сотрудникам компании так же, как и при использовании протокола IPsec, когда можно подключать конкретного сотрудника к сети организации.

С использованием динамического VPN-туннеля шлюза NGate обеспечивается динамическое туннелирование – доступ клиентской машины к удаленной сети по любым протоколам и портам внутри туннеля без ограничения количества одновременно подключаемых приложений.

Таким образом, режим VPN-сервера используется для предоставления пользователям доступа к произвольным ресурсам корпоративной сети с помощью VPN-клиента, поддерживающего все популярные платформы. При этом разграничение доступа возможно на уровне подсетей, в том числе виртуальных (VLAN). При реализации VPN-доступа, также, как и в других режимах, возможно использование любых поддерживаемых методов аутентификации.

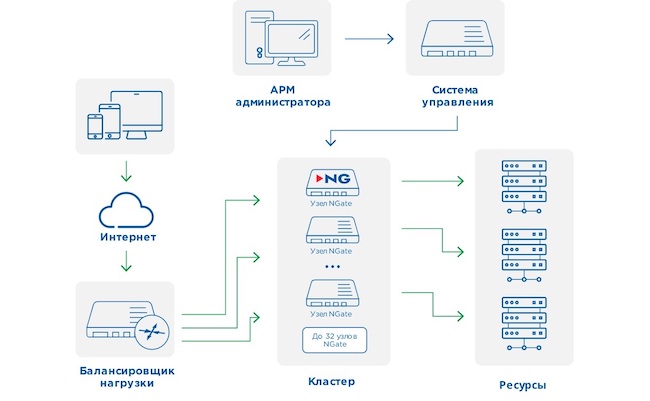

Архитектура системы

Решение состоит из серверной (шлюз) и клиентской частей (VPN-клиент или браузер). Кроме этого, в состав решения входит центр управления сетью (ЦУС). Для небольших организаций без удалённых филиалов или без инфраструктуры, разнесённой на разные ЦОД, а также при отсутствии повышенных требований к отказоустойчивости и производительности, шлюз NGate вместе с ЦУС могут устанавливаться как единое решение на одну аппаратную или виртуальную платформу.

ЦУС необходимо устанавливать отдельно в тех случаях, когда необходимо управлять шлюзами, распределенными по инфраструктуре организации или при объединении нескольких шлюзов в кластер.

ЦУС позволяет производить настройку, мониторинг и управление всеми шлюзами доступа в организации с возможностью удалённой автоматизированной загрузки конфигураций на все узлы кластеров, а также получения в режиме онлайн параметров работы всех кластеров из единого центра управления.

Основные преимущества NGate

Соответствие требованиям регуляторов и ГОСТ. Компоненты решения сертифицированы ФСБ России по классам КС1, КС2, КС3 и используют в своем составе сертифицированное ФСБ России СКЗИ КриптоПро CSP с российскими криптографическими алгоритмами ГОСТ 28147-89, ГОСТ Р 34. 11-94/ГОСТ Р 34. 11-2012, ГОСТ Р 34. 10-2001/ГОСТ Р 34. 10-2012. При этом для классов КС2 и КС3 не требуется выполнение отдельных настроек, приобретение и конфигурирование электронных замков и прочих дополнительных мер защиты, все необходимое уже включено в аппаратные платформы решения.

Унификация доступа к ресурсам, в том числе с мобильных устройств. Поддержка широкого функционала с возможностью подключения как с использованием браузера, так и с использованием VPN-клиента, а также поддержка большинства клиентских операционных систем, в том числе мобильных (в отличие от других решений на рынке), позволяет унифицировать доступ пользователей с разнородных типов устройств и исключает необходимость приобретения и сопровождения нескольких отдельных продуктов.

VPN-клиентом поддерживаются следующие операционные системы:

- Microsoft Windows 7/8/8.1/10;

- MacOS X 10.10/10.11/10.12/10.13/10.14/10.15;

- Linux (RHEL, CentOS, Debian, Ubuntu, ROSA, Astra, ALTLinux и другие);

- iOS;

- Android;

- Аврора.

Наряду с использованием мобильного VPN-клиента NGate, возможно также использовать собственное мобильное приложение, посредством встраивания в него КриптоПро CSP, реализующего поддержку TLS с ГОСТ для операционных систем iOS, Android и Аврора.

Гибкое разграничение прав доступа. NGate обеспечивает возможность предоставления гранулированного доступа конкретным пользователям или группам пользователей к необходимым ресурсам с учетом применяемой политики безопасности. Шлюз интегрируется с Active Directory, LDAP и другими службами каталогов, содержащими списки пользователей, что избавляет от необходимости создания отдельной базы пользователей. Администратор может задать уровень доступа для конкретного пользователя или группы, а также ограничить доступ к определенному перечню приложений организации.

Широкий набор поддерживаемых способов и средств аутентификации. NGate поддерживает следующие способы аутентификации пользователя с возможностью их комбинирования и обеспечения многофакторной аутентификации:

- без аутентификации (используется в режиме прозрачного доступа);

- аутентификация с использованием сертификата (простая проверка на валидность); аутентификация по полям: Organization, Organizational Unit, Enhanced Key Usage);

- аутентификация по UPN в MS Active Directory;

- аутентификация с использованием сертификата в MS AD/LDAP;

- различные методы многофакторной аутентификация, в т.ч. по одноразовым паролям, при интеграции со стандартными RADIUS-серверами.

NGate может одновременно интегрироваться с большим количеством различных центров сертификации для обеспечения доступа различных групп пользователей по доверенным сертификатам. В качестве ключевых носителей поддерживаются различные токены и смарт-карты Aladdin, Рутокен, Esmart и др. , в том числе с использованием российской криптографии и сертификатов, созданных в соответствии с современными ГОСТ Р 34. 11-2012, ГОСТ Р 34. 10-2012.

Низкие требования к аппаратной платформе. Программные компоненты NGate существенно оптимизированы на этапе разработки, предоставляя максимальную на рынке производительность и предъявляя относительно невысокие требования к аппаратной платформе как для шлюза, так и для удаленного пользователя.

Масштабируемость. NGate гибко масштабируется и может применяться в различных сценариях. Шлюз обеспечивает возможность увеличения пропускной способности за счет объединения аппаратных мощностей в кластерную конфигурацию. Решение поддерживает работу в схеме высокопроизводительного кластера (до 32 узлов) с балансировкой нагрузки с полной синхронизацией сессий. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку данные о сессии синхронизируются между устройствами балансировщиком и соединение перераспределяется на свободные узлы кластера.

Совместимость. Со стороны решения обеспечивается совместимость с различными продуктами, реализующими протокол TLS (SSL) на российском рынке в соответствии с методическими рекомендациями технического комитета по стандартизации ТК 26 (Криптографическая защита информации).

Высокая производительность, поддержка аппаратной и виртуальной платформ. NGate поставляется в виде программного обеспечения для использования в различных виртуальных средах, с обеспечением уровня защищённости класса КС1, а также в виде программно-аппаратного исполнения, представляющего собой специализированную IBM PC-совместимую платформу из имеющейся линейки аппаратных платформ с оптимальной производительностью с предустановленным ПО NGate и обеспечением уровня защищённости до класса КС3 включительно. При этом обеспечивается следующая максимальная производительность (средствами аппаратной платформы NGate 3000):

- Пропускная способность в режиме VPN-сервера c обеспечением аутентификации – до 10 Гбит/с;

- Поддержка одновременных аутентифицированных соединений – до 45 000;

- Возможность обработки до 12 000 новых соединений в секунду.

Наличие экспортного варианта. На VPN-клиент NGate получена соответствующая нотификация ФСБ России, позволяющая экспортировать его за пределы Российской Федерации.

Интеграционные решения

Для обеспечения безопасности сети организации и размещенных в ней ресурсов NGate может использоваться в составе комплексных решений. Далее приведены примеры таких интеграционных решений.

Защита Единой биометрической системы (ЕБС). NGate входит в состав типовых решений Ростелекома, ЦФТ и IDSystems по обеспечению безопасности ЕБС, предоставляя возможность обеспечения криптографической защиты передаваемой информации на этапах сбора биометрических данных и удаленной идентификации пользователей при получении ими удаленных услуг.

Защита локальной и удаленной работы на произвольном ПК. Решение позволяет обеспечить защищенную работу на произвольном, в том числе на недоверенном ПК, а также защищенный удаленный доступ к ресурсам организации с такого ПК. Для этой цели NGate используется совместно с Рутокен ЭЦП 2. 0 Flash, во Flash память которого устанавливается операционная система и VPN-клиент NGate. При работе данного решения пользователь подключает Рутокен ЭЦП 2. 0 Flash к произвольному ПК и выбирает загрузку с USB-токена. В результате загружается ОС, которая гарантированно свободна от вирусов и не взаимодействует с файловой системой ПК. Для повышения уровня защищенности при этом применяется многофакторная аутентификация. При этом сотрудник может работать со своими документами локально, используя входящее в состав офисное ПО и сохраняя их в защищенном разделе флеш-памяти, а также может обращаться к корпоративным ресурсам, используя защищенное VPN-соединение между VPN-клиентом и VPN-шлюзом NGate.

Защита VDI. Интеграция NGate с VDI-системами позволяет обеспечить защиту передаваемой конфиденциальной информации, в том числе персональных данных, в соответствии с требованиями законодательства РФ по информационной безопасности.

Защита удаленного доступа со специализированных устройств. NGate предоставляет возможность реализовать защищенный удаленный доступ не только с классических стационарных и мобильных устройств, но и с различных специализированных аппаратных платформ, таких как:

- промышленные планшеты MIG T10 и MIG T8;

- уникальный планшет ПКЗ 2020, позволяющий обеспечить уровень защищённости КС3;

- тонкие клиенты Dell Wyse и ТОНК;

- аппаратные платформы Getac (ноутбуки, планшетные промышленные компьютеры и мобильные устройства), разработанные для применения в жестких условиях эксплуатации.

Защита Видеоконференцсвязи. Совместное использование NGate c российской системой ВКС TrueConf Server и другими подобными системами позволяет ИТ-специалистам, в том числе компаний-интеграторов, строить защищенные корпоративные сети ВКС для удаленного взаимодействия сотрудников с соблюдением требований законодательства Российской Федерации по информационной безопасности.

Защита Телемедицины. Совместное использование NGate с различными платформами Телемедицины позволяет обеспечить надежную защиту персональных данных, передаваемых в процессе удаленного взаимодействия врачей и пациентов, с соблюдением требований законодательства Российской Федерации по информационной безопасности.

Комплексная защита веб-приложений. Для этой цели NGate может использоваться совместно с межсетевым экраном прикладного уровня (WAF – Web Application Firewall) Wallarm в рамках единой виртуальной или аппаратной платформы NGate. Где NGate обеспечивает защищенный доступ к веб-приложениям, а Wallarm – защиту веб-приложений от целенаправленных атак. Данное комплексное решение позволяет организовать выявление и блокирование атак, обнаружение уязвимостей и отслеживание периметра с дообучением на основе анализа отслеживаемого трафика. При этом NGate может поставляться с уже протестированными профилями безопасности.

Комплексная защита сети. Для этой цели NGate может использоваться совместно с решением FortiGate в составе шлюза безопасности «Граница». Где NGate обеспечивает криптографическую защиту передаваемой информации, а FortiGate – межсетевое экранирование и обнаружение вторжений.

Централизованная загрузка политик безопасности на VPN-клиенты NGate. Данный функционал реализуется за счет интеграции NGate с системами класса Mobile Device Management (MDM), позволяющей производить централизованную установку VPN-клиентов, а также централизованную загрузку на них политик безопасности. В настоящее время протестирована совместимость с решениями SafePhone MDM и Microsoft Intune.

Мониторинг и управление событиями информационной безопасности. Для этой цели NGate поддерживает стандартные протоколы SNMP и Syslog и может выступать в качестве подконтрольного объекта как для системы мониторинга КриптоПро Центр Мониторинга, так и для сторонних систем мониторинга, направляя в них соответствующие сообщения.

Тестирование

NGate был включён в Единый реестр российских программ для электронных вычислительных машин и баз данных Минцифры России в 2017 году (запись № 305680). В декабре 2019 года все компоненты шлюза (и серверные, и клиентские) прошли проверку на соответствие требованиям ФСБ России к средствам криптографической защиты информации по классам защиты КС1, КС2 и КС3 (получены сертификаты № СФ/124-3629, СФ/124-3630 и СФ/124-3631 для NGate в различных исполнениях). Кроме того, компоненты шлюза удалённого доступа используют в своём составе собственный криптопровайдер «КриптоПро CSP», который также сертифицирован ФСБ России для защиты информации по тем же классам.

Успешное прохождение сертификации подтверждает высокий уровень безопасности программного и аппаратного обеспечения NGate и возможности его использования для обеспечения защищённой передачи конфиденциальной информации (включая персональные данные) в том числе в рамках программы по импортозамещению.

Выше уже упоминалось, но повторим явно в текущем разделе следующее важное замечание. В среде виртуализации можно использовать NGate без ограничений функциональности и производительности (кроме тех, что связаны с характеристиками виртуальных машин), но только с пониженным классом сертификации. Криптошлюз NGate в виде виртуальной платформы отвечает требованиям ФСБ России по классу КС1.

Помимо указанного, NGate отвечает требованиям законодательства в области обеспечения информационной безопасности в различных сферах. Общую информацию мы привели в следующей таблице.

Таблица 4. Требования законодательства РФ в области обеспечения информационной безопасности, которым отвечает «КриптоПро NGate»

Сфера ИБЗаконыДополнительная информацияЕдиная биометрическая система (ЕБС)149-ФЗ (с изменениями 482-ФЗ) и 4-МР ЦБ РФNGate удовлетворяет требованиям указанных законов и методических рекомендаций в части удалённой идентификации в ЕБС, поскольку криптошлюз имеет необходимые сертификаты ФСБ России и поддерживает одновременно и ГОСТ TLS, и зарубежные криптонаборы TLSПерсональные данные (ПД) и государственные информационные системы (ГИС)21-й / 17-й приказы ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части УПД. 13,защита информационных систем и передачи данных в части меры ЗИС. 3,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5 и ИАФ. 6Критическая информационная инфраструктура239-й приказ ФСТЭК РоссииNGate реализует меры защиты информации в различных категориях:управление доступом в части мер УПД. 13, УПД. 14,защита информационных систем и их компонентов в части ЗИС. 19,идентификация и аутентификация в части мер ИАФ. 1, ИАФ. 5, ИАФ. 6 и ИАФ. Кроме этого, криптошлюз отвечает следующим требованиям приказа (п. 31):не допускается наличия удалённого доступа напрямую к защищаемым объектам критической информационной инфраструктуры (КИИ) со стороны третьих лиц, т. не работников объекта КИИ (такой доступ через NGate допускается, поскольку VPN-доступ не считается доступом «напрямую»),должна обеспечиваться стойкость к санкциям (выполняется, поскольку NGate — полностью отечественный криптошлюз),реализуется полная поддержка со стороны производителя. Защита информации финансовых организацийГОСТ Р 57580. 1-2017NGate реализует большинство требований в категории защиты информации от раскрытия и модификации при осуществлении удаленного доступа (ЗУД)Удалённый мониторинг энергооборудования1015-й приказ Министерства энергетики РФот 06. 2018NGate реализует следующие требования к информационной безопасности объектов электроэнергетики:обеспечение криптографической защиты удалённого соединения и обмена данными,применение сертифицированных средств защиты информации.

Сервер портального доступа

В дополнение к традиционным методам доступа, которые требуют установки VPN-клиента на удаленном устройстве, NGate обеспечивает возможность подключаться к внутренним ресурсам организации в том числе с использованием веб-браузеров, поддерживающих протокол TLS с ГОСТ. Это может быть особенно полезно в том случае, когда пользователям необходимо предоставить доступ к строго ограниченным ресурсам. Таким образом, значительно расширяются возможности и варианты управления доступом к ресурсам организации, а также появляются возможности наиболее гибко обеспечивать удалённый доступ различным категориям пользователей с разными уровнями доверия как к самим пользователям, так и к устройствам, с которых осуществляется удаленный доступ.

В отличие от доступа по протоколу IPsec и другим протоколам уровня сети, которые обеспечивают доступ к ресурсам на уровне IP (подсеть или отдельный компьютер), с использованием портального доступа можно обеспечить более гибкое и безопасное разграничение доступа по протоколу TLS (SSL), ограничивая доступ пользователя в корпоративную сеть только определенными веб-приложениями.

Таким образом, режим сервера портального доступа может использоваться для организации персонального аутентифицированного доступа пользователей с использованием браузера к опубликованным на портале NGate ресурсам.

В процессе предоставления доступа проводится процедура аутентификации, после прохождения которой пользователь попадает на веб-портал, персонализированный в соответствии с ролью пользователя. При этом, на портале отображается список веб-ресурсов, доступ к которым разрешен пользователю в соответствии с корпоративными политиками безопасности. Список опубликованных ресурсов может быть произвольным, включая внутренние веб-сайты, порталы, консоли управления информационными системами и различные клиент-серверные приложения, доступ к которым может быть осуществлен через браузер.

Для доступа к целевому ресурсу пользователю достаточно знать имя портала (например, employees. corp. ru), к которому ему необходимо подключиться. При этом администратор может создавать любое количество порталов доступа с разными политиками безопасности для различных групп пользователей (сотрудников, подрядчиков, заказчиков и т.

Архитектура «КриптоПро NGate»

С точки зрения архитектуры NGate состоит из следующих компонентов: клиента (в виде VPN-клиента или браузера), сервера (самого шлюза) и системы управления (центра управления сетью, ЦУС). Дополнительно потребуется организовать автоматизированное рабочее место (АРМ) для администратора.

Основой серверной части NGate является криптопровайдер «КриптоПро CSP». В новой версии шлюза используется обновлённая его редакция — 5. 0 R2. В ней помимо прочего реализована работа с алгоритмами «Кузнечик» (ГОСТ 34. 12-2015) и «Магма» (ГОСТ 28147-89), добавлена и расширена поддержка отечественных операционных систем («Аврора», Astra Linux, ALT Linux). Кроме того, появились возможности по построению решений на базе отечественных процессоров «Байкал». Таким образом, стало возможным полноценное импортозамещение при внедрении криптографического шлюза для организации защищённого удалённого доступа ко критическим ресурсам.

В зависимости от размера конкретной организации, её сетевой инфраструктуры, предполагаемого количества клиентов, одновременных подключений и других параметров возможны два варианта конфигурации.

Минимальная — единое решение из одного криптошлюза, объединённого с центром управления на одной аппаратной или же виртуальной платформе. Такой вариант подойдёт для использования небольшими организациями, у которых нет филиалов или сетевая инфраструктура которых не разнесена по разным центрам обработки данных (ЦОДам). Эта конфигурация является самой простой в установке и настройке, однако не может обеспечить высокую отказоустойчивость и производительность при доступе к ресурсам, системам и приложениям.

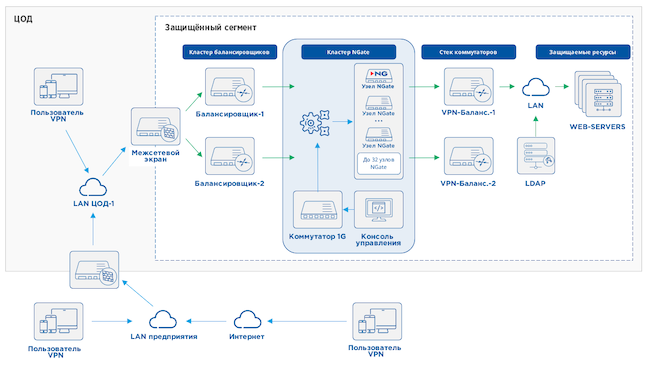

Рисунок 1. Схема внедрения «КриптоПро NGate» в минимальной конфигурации

Кластерная конфигурация позволяет построить распределённую, отказоустойчивую и хорошо масштабируемую в части производительности систему. В этом варианте предусматривается объединение нескольких криптошлюзов (до 32 узлов единовременно) в один кластер. При этом центр управления сетью устанавливается отдельно и образует единую (централизованную) систему для настройки, мониторинга работы всех криптошлюзов и управления доступом к требуемым ресурсам и системам организации. Возможности центра управления по автоматизированной загрузке настроек и конфигураций на новые криптошлюзы в кластерах существенно облегчают и ускоряют процессы связанные как с вертикальной, так и с горизонтальной масштабируемостью системы. При этом выход из строя какого-либо узла кластера не приводит к разрыву соединений, поскольку балансировщик синхронизирует данные о сессии между устройствами и соединение перераспределяется на свободные узлы кластера. Может использоваться любой балансировщик, способный распределять TCP-соединения по узлам кластера, в том числе бесплатный HAProxy.

Рисунок 2. Схема внедрения «КриптоПро NGate» в виде кластера

Рисунок 3. Реализация технологии TLS VPN с помощью «КриптоПро NGate» в виде кластера

Выводы

Криптографический шлюз «КриптоПро NGate» 1. 0 R2 является универсальным решением для организации удалённого доступа к корпоративным ресурсам и публичным веб-порталам, которое может служить основой множества различных сценариев применения в зависимости от поставленных задач.

Установка серверной части шлюза возможна как на специализированные сертифицированные сетевые аппаратные платформы, предоставляемые компанией «КриптоПро», так и в уже развёрнутой виртуальной среде заказчика. Кроме того, успешно проведена работа по реализации поддержки аппаратных решений на основе российского процессора «Байкал». Заметным преимуществом также является возможность бесшовной интеграции продукта в существующую корпоративную инфраструктуру.

В качестве решений для работы клиентского ПО шлюза поддерживается значительное количество мобильных и настольных операционных систем, а также аппаратных платформ как зарубежной, так и отечественной разработки. В рамках реализации целей по продвижению импортозамещения особое внимание было уделено аппаратным решениям на основе процессоров «Байкал» и «Эльбрус», отечественным ОС «Альт», «Астра Линукс», «РедОС» и т. Стоит также отдельно упомянуть возможность использовать в качестве клиентских устройства на основе отечественной мобильной ОС «Аврора».

- Соответствие требованиям регуляторов и законодательства в различных сферах и областях обеспечения информационной безопасности (в частности, наличие сертификатов соответствия ФСБ России по классам защиты КС1, КС2, КС3 для всех компонентов шлюза).

- Построение решения для удалённого доступа к ресурсам на базе отечественных операционных систем и процессоров в дополнение к предыдущему пункту позволяет говорить о реализации полноценного импортозамещения.

- Возможности гибкого выбора интеграционных систем и средств при построении комплексных решений на базе криптошлюза в соответствии с требованиями инфраструктуры и бизнеса; высокая производительность и масштабируемость решений построенных с использованием продукта. Множество изменений связано с улучшением быстродействия и оптимизацией работы компонентов шлюза.

- Одновременная поддержка отечественных и зарубежных криптонаборов TLS. В том числе реализованы шифры «Кузнечик» (ГОСТ 34.12-2015) и «Магма» (ГОСТ 28147-89).

- Поддержка разнообразных методов аутентификации с возможностью их комбинирования, включая сертификаты, RADIUS, OTP и различные смарт-карты.

- Широкие возможности по реализации гранулированного доступа к защищаемым ресурсам на базе групповых и сертификатных правил и по управлению подключениями.

- Дружественный интерфейс администрирования, доступный на двух языках (русском и английском).

- Подробная эксплуатационная документация и комплексная техническая поддержка.