Добрый день! Уважаемые читатели и гости крупного IT блога рунета pyatilistnik. org. Продолжаем нашу с вами тему с сертификатами и работе с ними. В прошлый раз я вам подробно рассказал, как получить тестовый сертификат криптопро, посмотрите очень интересная заметка. Согласитесь, что для тестирования вам может потребоваться не один сертификат, а гораздо больше, и очень удобно иметь возможность работать с ними, без привязки к физическим токенам, например, на виртуальных машинах Vmware. Для таких задач, есть возможность поместить сертификаты КриптоПРО в реестр Windows, чем мы с вами и займемся.

Обновлено 11. 2018

Добрый день! Уважаемые читатели и гости крупнейшего IT блога в России pyatilistnik. org. В прошлый раз мы разбирали ситуацию, что утилита КриптоПРО не видела токен Jacarta, согласитесь, что при решении этой проблемы было бы здорово иметь тестовый ключ с сертификатом, и параллельно ваш коллега мог бы тоже траблшутить. Еще тестовый сертификат CryptoPRO может быть полезен, при процедуре переноса контейнера КриптоПРО из реестра в случае с не экспортируемым закрытым ключом. Сегодня я вас научу генерировать нормальный, тестовый сертификат шифрования или подписи для разных задачу.

dav_tag

Оставлено

:

18 февраля 2022 г. 11:32:57(UTC)

А для чего тогда Тестовый УЦ создано. Для чего и как я могу использовать сертификат, созданный в Тестовом УЦ?

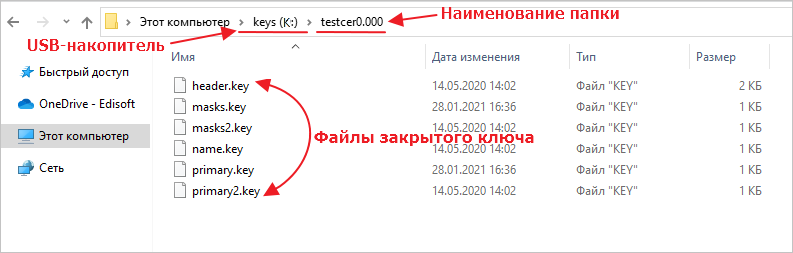

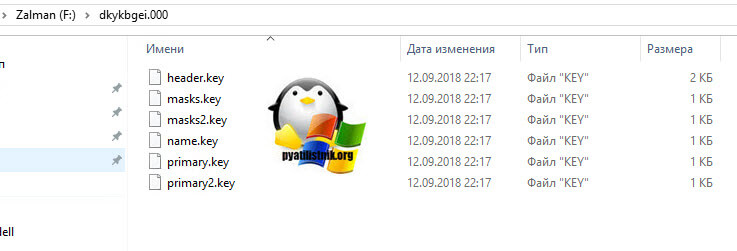

В случае, если закрытый ключ состоит из шести файлов. key: header. key, masks. key, masks2. key, name. key, primary. key, primary2. key, которые находятся в одной общей папке, перенесите папку с файлами на USB-накопитель (USB-флеш-накопитель, жёсткий диск) для отображения файлов в программе КриптоПро CSP.

Обратите внимание, файлы должны находиться в папке первого уровня (Рис.

Рис. Пример расположения файлов закрытого ключа на USB-накопителе

Рис. КриптоПро CSP

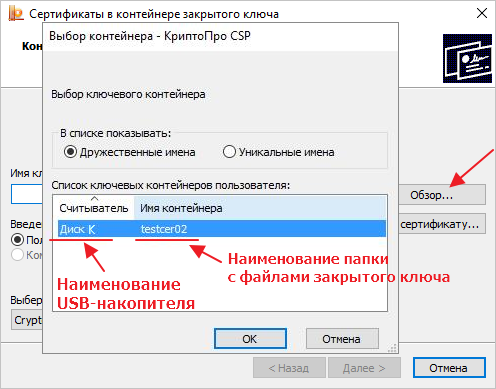

Далее нажмите кнопку «Обзор». Откроется окно выбора контейнера. При корректном отображении файлов будет строка: Считыватель – Наименование USB-накопителя, Имя контейнера – Наименование папки с файлами (Рис.

Рис. Корректное отображение файлов с USB-накопителя

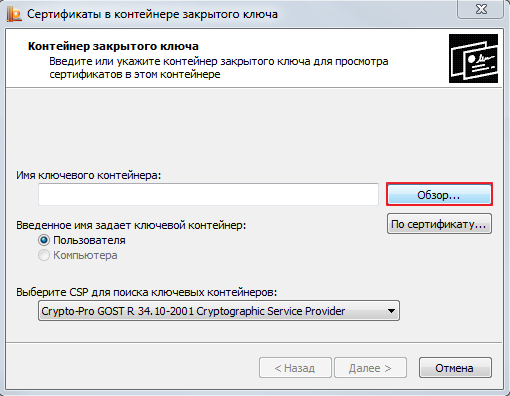

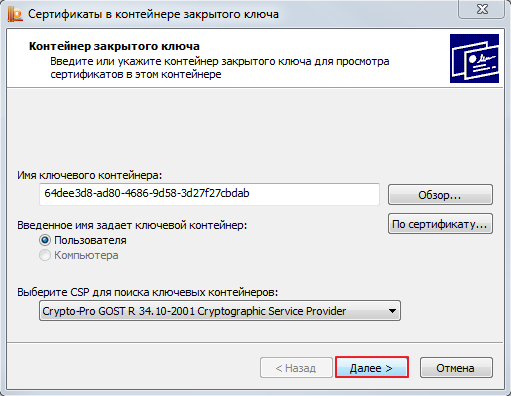

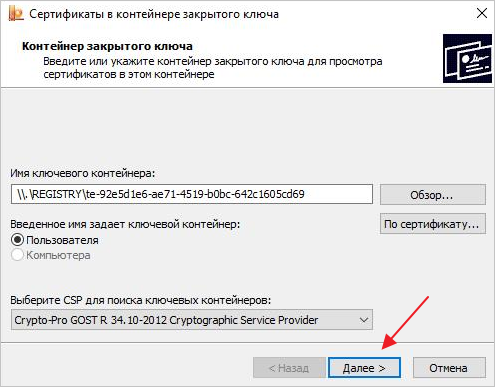

В окне «Сертификаты в контейнере закрытого ключа» нажмите кнопку «Обзор», выберите контейнер. После выбора контейнера нажмите на кнопку «Далее».

Важно! Если нужный контейнер отсутствует, действуйте согласно инструкции.

Если при нажатии кнопки «Далее» появится окно выбора носителя с сообщением «Набор ключей не существует», скопируйте ключи с ключевого носителя (резервная копия).

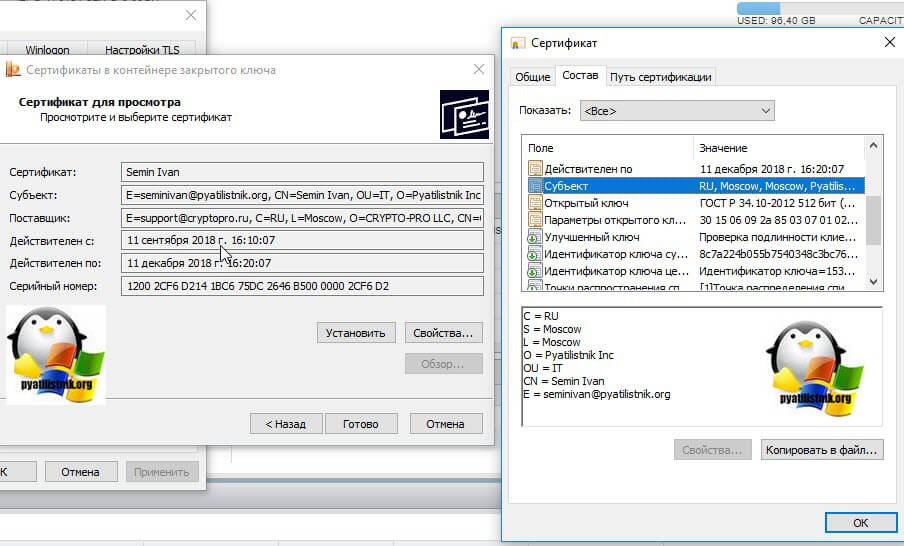

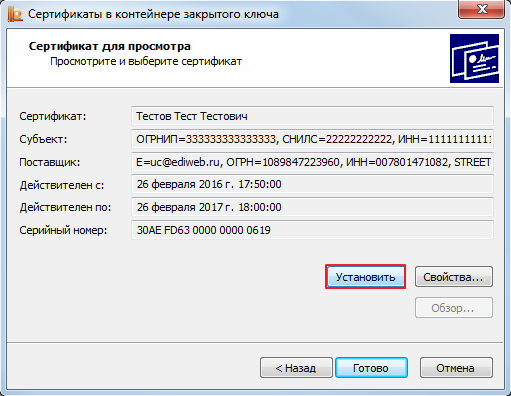

В следующем окне с данными сертификата нажмите кнопку «Установить».

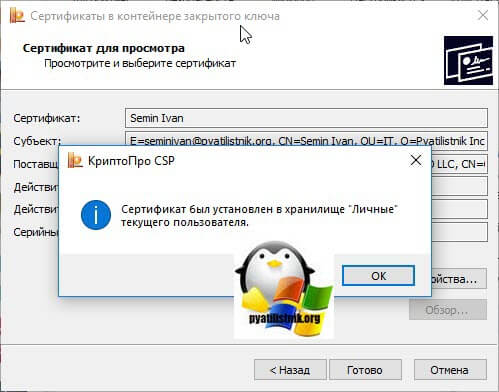

Нажмите «Ок» в ответ на сообщение об успешной установке, затем «Готово».

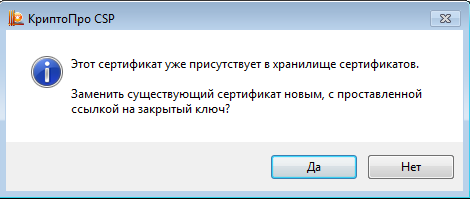

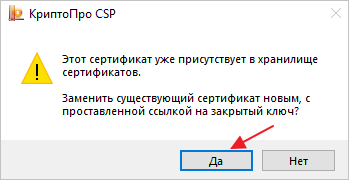

В случае если сертификат на данном рабочем месте уже был установлен, появится сообщение, что такой сертификат уже есть в хранилище, после этого нажмите «Да», чтобы заменить его, и «Ок» в ответ на сообщение об успешной установке, затем «Готово».

Эти действия необходимо выполнить для каждого сертификата. На этом установка сертификата закончена.

Информацию по установке программы «КриптоПро CSP» на другую операционную систему можно найти на сайте «КриптоПро».

КриптоПро для работы с электронной подписью

Программное обеспечение, необходимое для работы с электронной подписью, в соответствии с Федеральным законом № 63-ФЗ «Об электронной подписи»

01Вы уже получили сертификат ЭПВы получили электронную подпись ЮЛ/ИП в удостоверяющем центре ФНС России, Банка России, Федерального казначейства или организации, осуществляющией деятельность в соответствии с Федеральным законом от 10 июля 2002 года N 86-ФЗ.

02Установка КриптоПро CSPВам необходимо программное обеспечение для работы с электронной подписью и российской криптографией.

03Покупка лицензииМы предоставляем 90-дневный ознакомительный период с работой всех функций программы КриптоПро CSP, за это время вам необходимо определиться в выборе подходящей лицензии.

Портал ФНС РоссииПорядок получения электронной подписи, куда можно обратиться за получением электронной подписи – смотрите актуальную информацию на официальном портале ФНС России.

USB-токенДля безопасного хранения электронной подписи вам понадобится специальный защищённый носитель – токен. В удостоверяющем центре на предоставленный вами токен будут записаны ключи от вашей электронной подписи.

В данной статье будет описано, лицензии на какое ПО КриптоПро необходимо приобрести для работы с сертификатами, выдаваемыми в ФНС России.

Ключевой носитель и лицензию можно купить непосредственно у нас или через дилеров – как Вам удобнее.

Здесь будут даны пояснения по приобретению через нашу форму заказа.

Для юридических лиц и ИП счет выставляется нашей автоматизированной системой ТОЛЬКО после оформления вами заказа на нашем сайте.

Способ получения продуктов и закрывающих бухгалтерских документов вы выбираете сами при оформлении заказа.

Тип лицензии – клиентская или серверная – определяется в зависимости от ОС вашей рабочей машины. При работе с клиентскими ОС (Windows 7, 8, 8. 1, 10, 11) необходимо приобретать лицензию на одном рабочем месте (годовую или бессрочную – на ваш выбор). При работе с серверными ОС (Windows Server 2008, 2012. ) потребуется лицензия на сервер.

Заказ лицензии на СКЗИ “КриптоПро CSP” версии 5. 0 можно оформить здесь.

- 1 350 руб. – годовая лицензия на один компьютер;

- 2 700 руб. бессрочная лицензия на один компьютер.

Физическое лицо может получить квалифицированный сертификат в любом аккредитованном Удостоверяющем центре, например, в таких крупных компаниях, как “Такском”, “Такснет”, СКБ “Контур” и др. , где предложат приобрести сразу всё необходимое и окажут квалифицированную помощь в настройке.

Ниже представлены ссылки на полезные инструкции по настройке рабочего места для работы с сертификатами ФНС:

Как ввести лицензию на КриптоПро CSP

Как установить сертификат на Windows?

Настройка рабочего места на Linux

Настройка рабочего места на MacOS

Вход с помощью ЭП в личный кабинет ЮЛ или ИП на портале ФНС на macOS.

Настройка рабочего места для работы с ключом в облаке

Установка КриптоПро ЭЦП Browserplug-in

Что делать, если возникли проблемы с КриптоПро ЭЦП Browser plug-in (ОС Windows)

Для установки личного сертификата электронной подписи компании используйте один из способов:

- Установка сертификата автоматически с выбором хранилища

- Установка сертификата вручную с выбором хранилища

- Установка сертификата через «Личный сертификат»

- Установка сертификата автоматически с выбором хранилища

- Установка сертификата вручную с выбором хранилища

- Установка сертификата через «Личный сертификат»

- Назначение КриптоПро CSP

- Поддерживаемые алгоритмы

- Поддерживаемые технологии хранения ключей

- Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

- Классические пассивные USB-токены и смарт-карты

- Инструменты КриптоПро

- Поддерживаемое программное обеспечение

- Интеграция с платформой КриптоПро

- Операционные системы и аппаратные платформы

- Интерфейсы для встраивания

- Производительность на любой вкус

- Регулирующие документы

- Где хранится закрытый ключ в реестре Windows

- Как скопировать эцп из реестра на флешку

- Генерация тестового сертификата

- Скачать

- Форма для скачивания

- Физическое лицо

- Когда нужно копировать сертификаты КриптоПРО в реестр

- Установка закрытого ключа в реестр

- Как скопировать сертификат в реестр КриптоПРО

- Установка КриптоПро ЭЦП Browser plug-in.

Установка сертификата автоматически с выбором хранилища

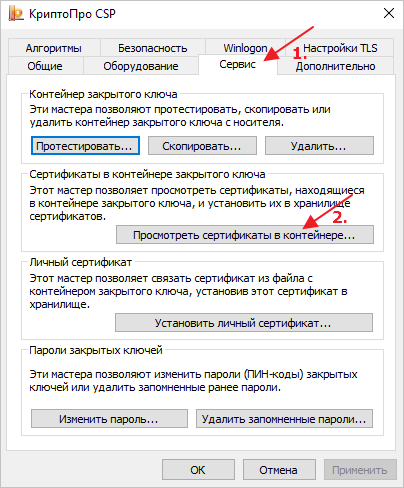

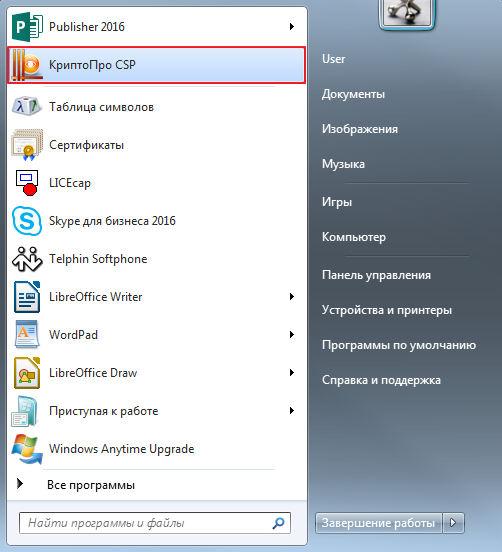

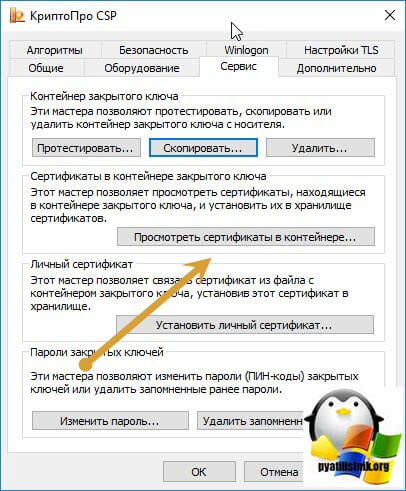

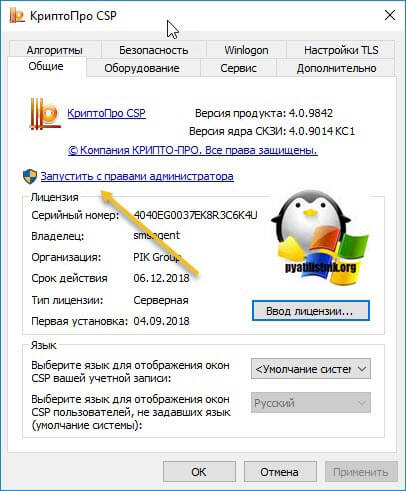

Для того, чтобы установить личный сертификат, откройте «КриптоПро CSP» (Рис.

Рис. Меню «Пуск»

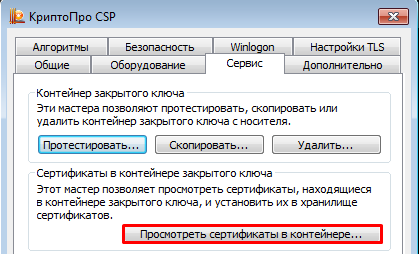

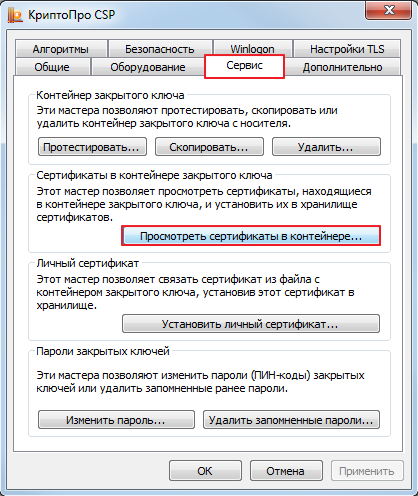

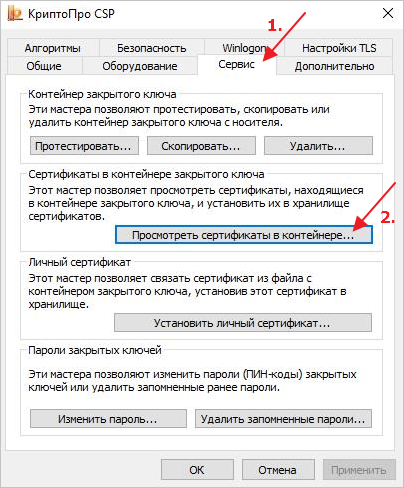

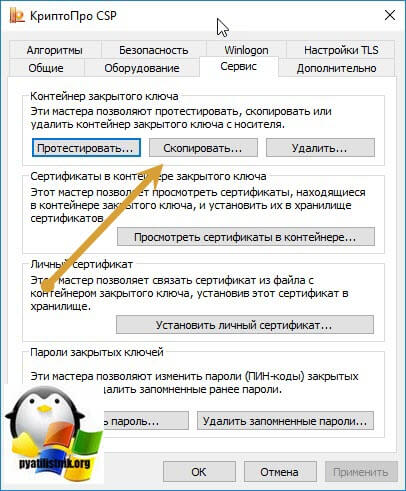

В открывшейся программе перейдите во вкладку «Сервис», затем нажмите «Просмотреть сертификаты в контейнере» (Рис.

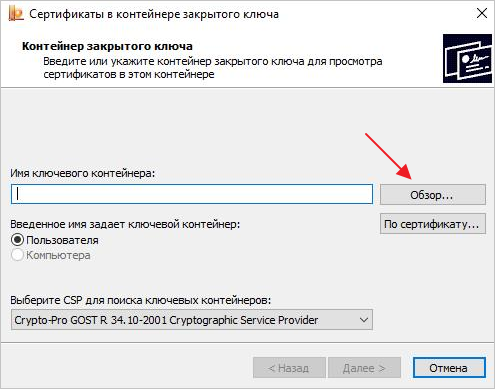

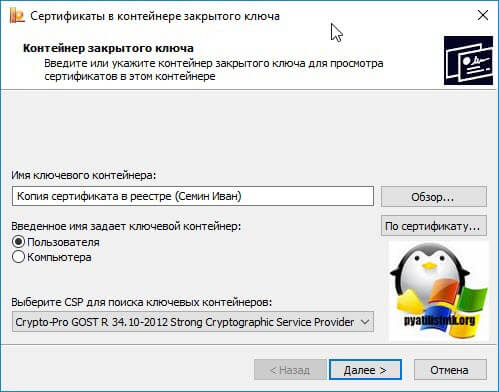

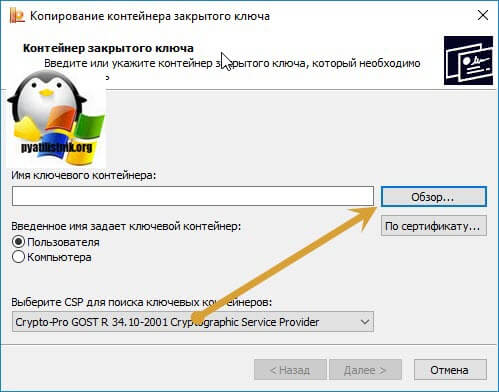

В открывшемся окне нажмите кнопку «Обзор» (Рис.

Рис. Окно «Сертификаты в контейнере закрытого ключа»

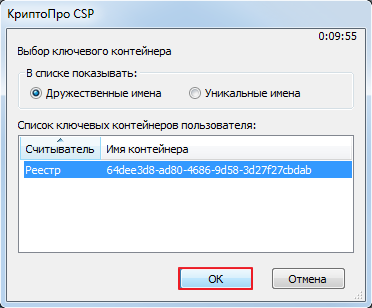

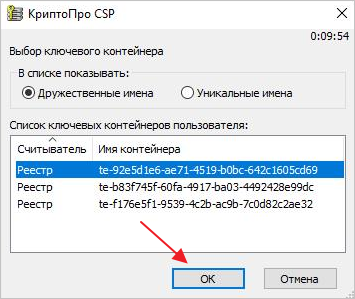

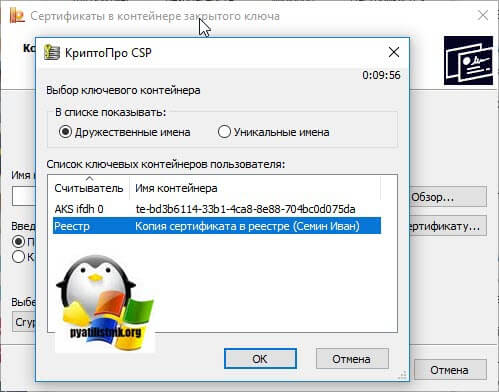

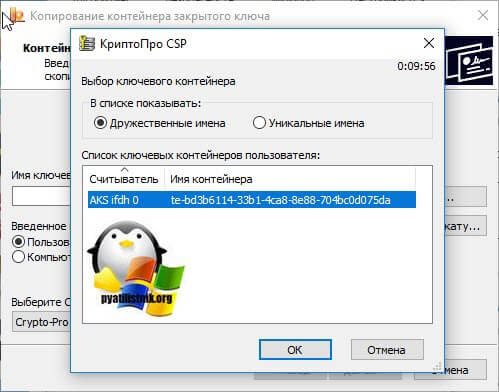

Выберите ключевой контейнер из списка и нажмите кнопку «Ок» (Рис.

Рис. Выбор ключевого контейнера

В окне «Сертификаты в контейнере закрытого ключа» нажмите кнопку «Далее» (Рис.

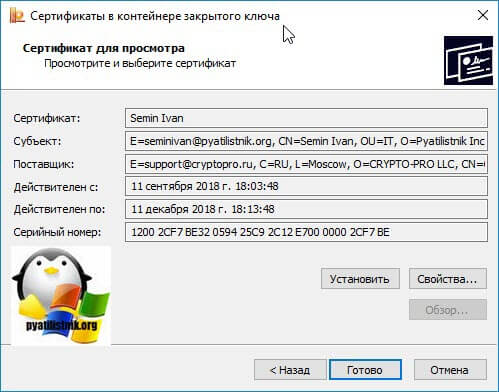

Затем нажмите кнопку «Установить» (Рис.

Рис. Просмотр сертификата

Сертификат установится в хранилище «Личные» текущего пользователя.

Установка сертификата вручную с выбором хранилища

Для установки личного сертификата (сертификата вашей организации) вручную выполните следующие действия.

На рабочем столе нажмите кнопку «Пуск», выберите «Панель управления», затем «КриптоПро CSP». В появившемся окне «КриптоПро CSP» перейдите на вкладку «Сервис» и нажмите кнопку «Посмотреть сертификаты в контейнере» (Рис.

Рис. Окно «КриптоПро CSP»

Рис. Сертификаты в контейнере закрытого ключа

Выберите нужный контейнер и нажмите кнопку «Ок» (Рис.

Рис. Выбор контейнера закрытого ключа

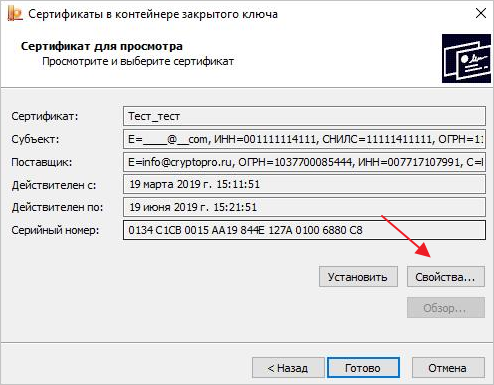

В следующем окне кликните по кнопке «Далее» (Рис. 10).

Нажмите кнопку «Свойства» (Рис. 11).

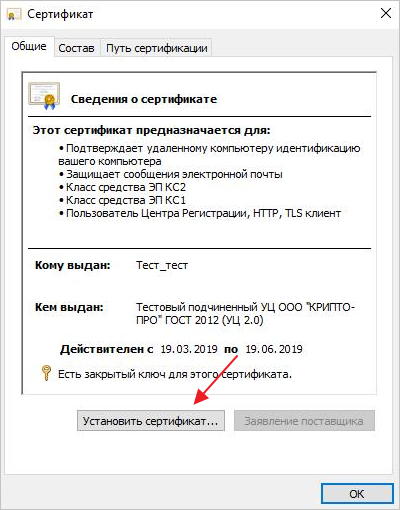

В открывшемся окне нажмите кнопку «Установить сертификат» (Рис. 12).

Рис. Сведения о выбранном сертификате

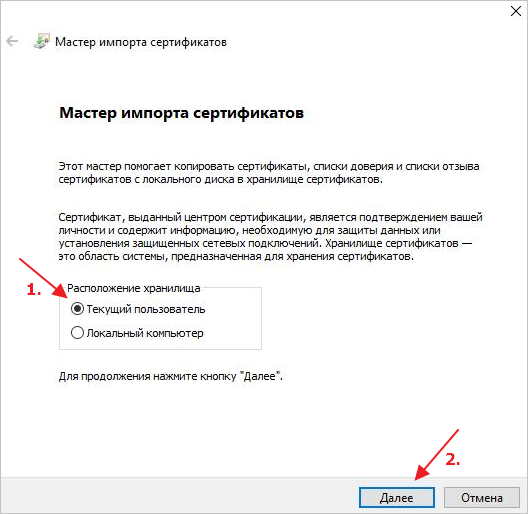

Выберите расположение хранилища «Текущий пользователь» и нажмите «Далее» (Рис. 13).

Рис. Выбор расположения хранилища

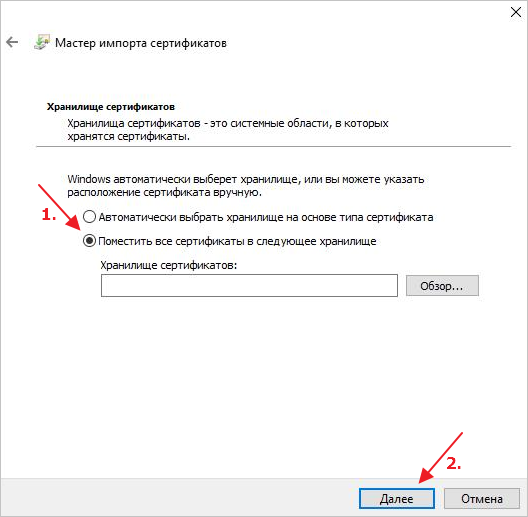

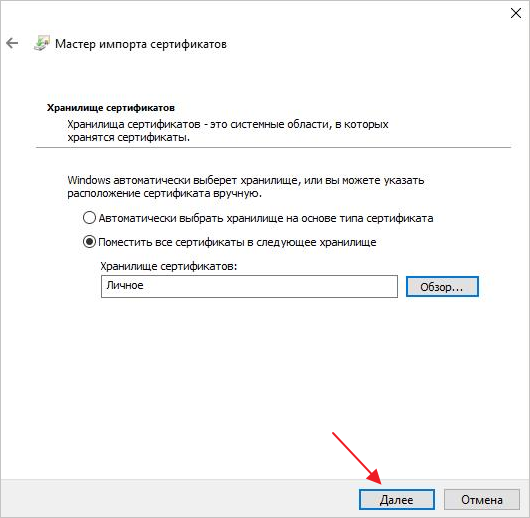

Укажите расположение сертификата вручную, выбрав «Поместить все сертификаты в следующее хранилище» и нажмите кнопку «Обзор» для выбора хранилища сертификатов (Рис. 14).

Рис. Выбор расположения сертификата

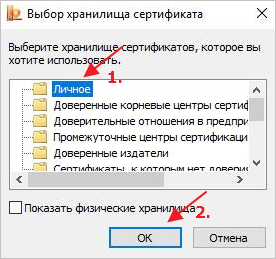

Выберите «Личное» и нажмите «Ок» (Рис. 15).

Рис. Список хранилищ

Нажмите кнопку «Далее» (Рис. 16).

Рис. Выбор хранилища

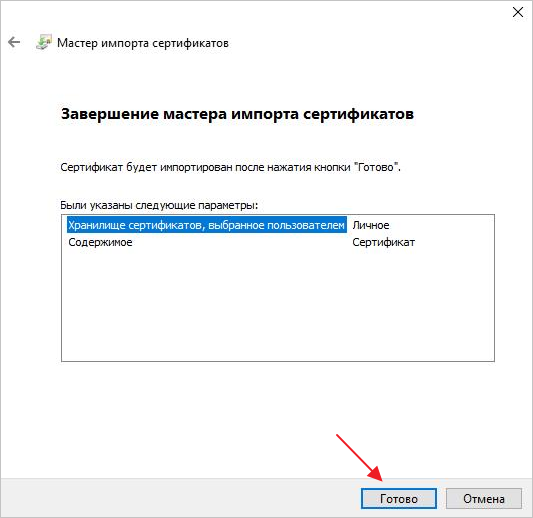

Нажмите кнопку «Готово» (Рис. 17).

Рис. Импорт сертификата

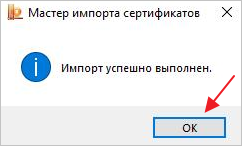

Нажмите кнопку «Ок» (Рис. 18).

Рис. Завершение импорта сертификата

Установка сертификата через «Личный сертификат»

Для установки личного сертификата (сертификата вашей организации) через «Личный сертификат» выполните следующие действия.

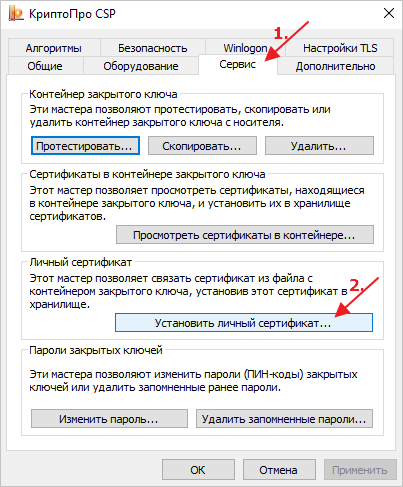

На рабочем столе нажмите кнопку «Пуск», выберите «Панель управления», затем «КриптоПро CSP». В появившемся окне «КриптоПро CSP» перейдите на вкладку «Сервис» и нажмите кнопку «Установить личный сертификат» (Рис. 19).

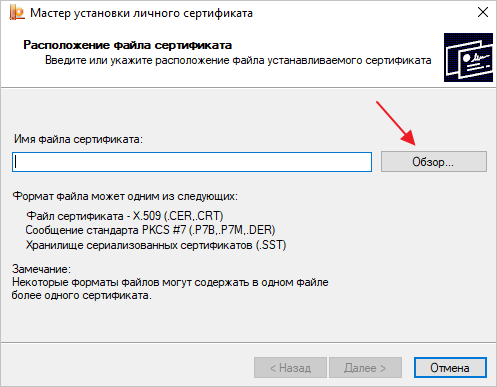

В открывшемся окне нажмите кнопку «Обзор» (Рис. 20).

Рис. Расположение файла сертификата

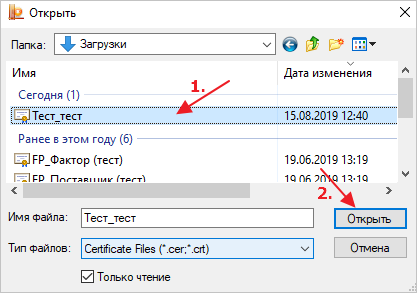

Выберите нужный сертификат и нажмите кнопку «Открыть» (Рис. 21).

Рис. Выбор сертификата

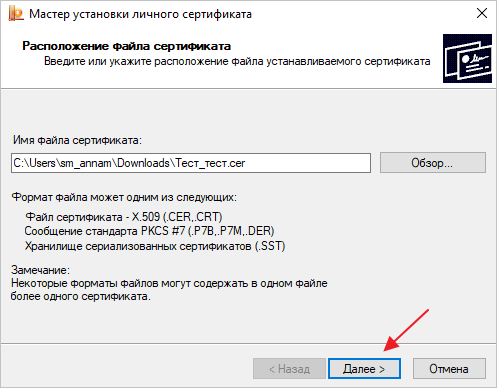

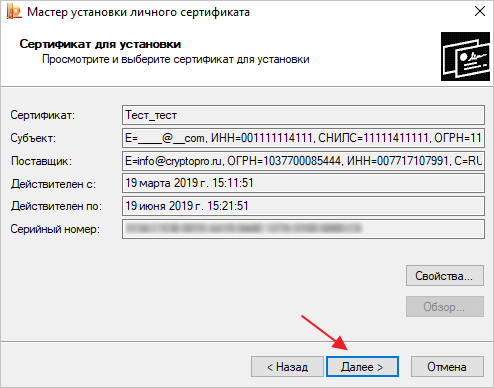

В следующем окне нажмите кнопку «Далее» (Рис. 22).

Нажмите кнопку «Далее» (Рис. 23).

Рис. Сертификат для установки

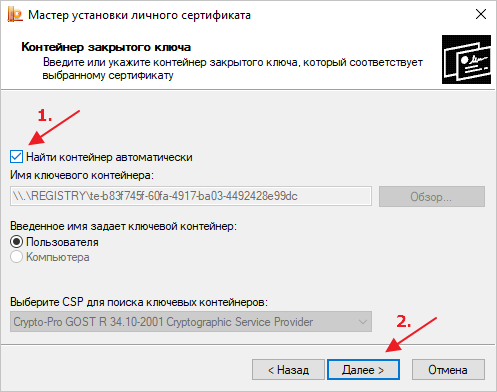

В открывшемся окне отметьте поле «Найти контейнер автоматически» (1) и нажмите кнопку «Далее» (2) (Рис. 24).

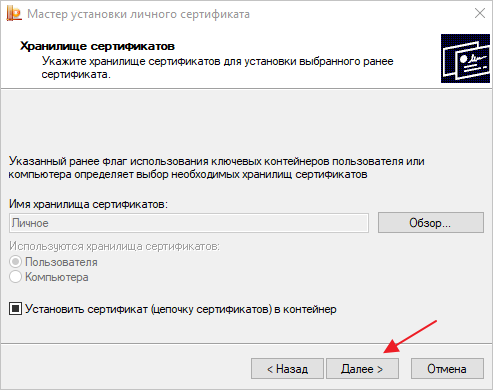

В окне «Хранилище сертификатов» нажмите кнопку «Далее» (Рис. 25).

Рис. Хранилище сертификатов

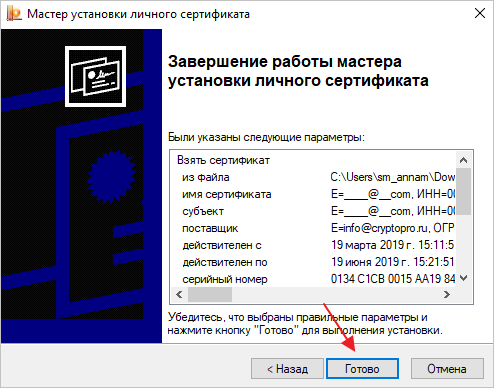

Нажмите «Готово» (Рис. 26).

Рис. Мастер установки личного сертификата

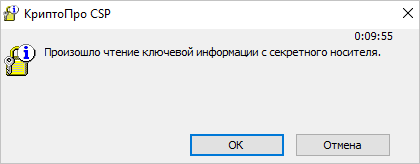

Отобразятся сообщения о чтении ключевой информации и произведении записи информации, нажмите «Ок» (Рис. 27, 28).

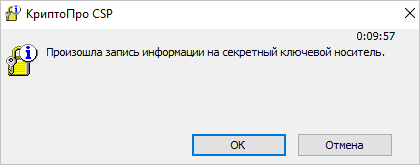

Если ранее сертифкат уже был в хранилище, то система предложит заменить его. Нажмите кнопку «Да» (Рис. 29).

Рис. Замена сертификата

Сертификат будет установлен.

Программно-аппаратный комплекс «Удостоверяющий Центр «КриптоПро УЦ» версии 2. 0 (сокращённо – ПАК «КриптоПро УЦ 2. 0») обеспечивает автоматизацию деятельности удостоверяющего центра и может использоваться как в качестве средства удостоверяющего центра в нотации 63-ФЗ «Об электронной подписи», так и в качестве центра управления сертификатами.

ПАК «КриптоПро УЦ» является первым в Российской Федерации специализированным программно-аппаратным комплексом, успешно прошедшим сертификационные испытания и получившим сертификат соответствия ФСБ России. С момента получения первого сертификата соответствия в 2003 году ПАК «КриптоПро УЦ» неоднократно модернизировался.

Качество и защищённость новых версий комплекса подтверждалось ростом числа инсталляций продукта и новыми сертификатами соответствия ФСБ России.

Свидетельством отличных эксплуатационных характеристик ПАК «КриптоПро УЦ» является его широкое применение как органами государственной власти и местного самоуправления, так и субъектами малого, среднего и крупного бизнеса всех отраслей.

Каждая новая версия продукта создавалась на основе учёта требований пользователей, изменяющегося законодательства и требования по безопасности со стороны регуляторов.

ПАК «КриптоПро УЦ» версии 2. 0 вобрал в себя весь продолжительный опыт эксплуатации средств удостоверяющих центров и на настоящий момент является наиболее оптимальным средством автоматизации деятельности удостоверяющих центров.

ПАК «КриптоПро УЦ» версии 2. 0 представляет собой программный комплекс, состоящий из следующих логических компонент:

- Серверные компоненты, включающие в себя:

Центр сертификации (ЦС) – обеспечивает изготовление сертификатов и списков отозванных сертификатов в соответствии с настраиваемой политикой PKI. На одном физическом сервере может быть размещено несколько Центров сертификации. Каждый Центр сертификации взаимодействует только с Центром регистрации;Центр регистрации (ЦР) – обеспечивает реализацию всей логики работы комплекса по назначению, осуществляет ведение всех реестров УЦ. На одном физическом сервере может быть размещён только один Центр регистрации. Взаимодействует как с одним или несколькими Центрами сертификации (размещёнными на одном физическом сервере), так и с АРМ ОП и АРМ пользователя, фактически являясь посредником (брокером) между ними;CDP – обеспечивает функционирование автономного Пункта распространения CRL в соответствии с настраиваемой политикой PKI. На одном физическом сервере может быть размещен только один компонент «CDP». Компонент «CDP» взаимодействует с Центром сертификации и/или с Центром регистрации. - Центр сертификации (ЦС) – обеспечивает изготовление сертификатов и списков отозванных сертификатов в соответствии с настраиваемой политикой PKI. На одном физическом сервере может быть размещено несколько Центров сертификации. Каждый Центр сертификации взаимодействует только с Центром регистрации;

- Центр регистрации (ЦР) – обеспечивает реализацию всей логики работы комплекса по назначению, осуществляет ведение всех реестров УЦ. На одном физическом сервере может быть размещён только один Центр регистрации. Взаимодействует как с одним или несколькими Центрами сертификации (размещёнными на одном физическом сервере), так и с АРМ ОП и АРМ пользователя, фактически являясь посредником (брокером) между ними;

- CDP – обеспечивает функционирование автономного Пункта распространения CRL в соответствии с настраиваемой политикой PKI. На одном физическом сервере может быть размещен только один компонент «CDP». Компонент «CDP» взаимодействует с Центром сертификации и/или с Центром регистрации.

- Клиентские компоненты, включающие в себя:

Автоматизированное рабочее место (АРМ) обслуживающего персонала (АРМ ОП) – толстый клиент, который предоставляет графический пользовательский интерфейс для удалённого управления сотрудникам из числа обслуживающего персонала Удостоверяющего центра (администраторам, операторам и т.д.). На одном компьютере может быть размещено несколько АРМ ОП. АРМ ОП взаимодействует только с Центром регистрации;АРМ разбора конфликтных ситуаций (АРМ РКС) – предназначен для оборудования рабочего места эксперта, в случае необходимости проведения экспертизы по подтверждению подлинности электронной подписи в документе или сертификате. На одном компьютере может быть размещён только один АРМ РКС. АРМ РКС не взаимодействует ни с какими компонентами и предназначен только для автономной работы;АРМ пользователя – комплекс программ, который предоставляет пользователям через веб-браузер графический интерфейс для взаимодействия с УЦ. С помощью этого АРМ пользователи формируют ключи, создают и отправляют запросы на Центр регистрации, получают необходимую информацию из реестров УЦ. АРМ пользователя взаимодействует с Центром регистрации и/или с CDP. - Автоматизированное рабочее место (АРМ) обслуживающего персонала (АРМ ОП) – толстый клиент, который предоставляет графический пользовательский интерфейс для удалённого управления сотрудникам из числа обслуживающего персонала Удостоверяющего центра (администраторам, операторам и т.д.). На одном компьютере может быть размещено несколько АРМ ОП. АРМ ОП взаимодействует только с Центром регистрации;

- АРМ разбора конфликтных ситуаций (АРМ РКС) – предназначен для оборудования рабочего места эксперта, в случае необходимости проведения экспертизы по подтверждению подлинности электронной подписи в документе или сертификате. На одном компьютере может быть размещён только один АРМ РКС. АРМ РКС не взаимодействует ни с какими компонентами и предназначен только для автономной работы;

- АРМ пользователя – комплекс программ, который предоставляет пользователям через веб-браузер графический интерфейс для взаимодействия с УЦ. С помощью этого АРМ пользователи формируют ключи, создают и отправляют запросы на Центр регистрации, получают необходимую информацию из реестров УЦ. АРМ пользователя взаимодействует с Центром регистрации и/или с CDP.

Все компоненты ПАК «КриптоПро УЦ» взаимодействуют друг с другом с использованием защищенного транспортного протокола Transport Layer Security (TLS) с двухсторонней аутентификацией.

Форум КриптоПро

»

Общие вопросы

»

Общие вопросы

»

Статус – Ошибка при проверке цепочки сертификатов

Андрей *

Оставлено

:

6 февраля 2022 г. 12:32:21(UTC)

а также установить в доверенные корневые – сертификат Минцифры РоссииЦитата:Действует:с 08. 2022 по 08. 2040

1 пользователь поблагодарил Андрей * за этот пост.

Андрей *

Оставлено

:

6 февраля 2022 г. 19:26:33(UTC)

Пуск. КРИПТО-ПРОСертификатыВ хранилище Личные – цепочка строится без ошибок?

1 пользователь поблагодарил Андрей * за этот пост.

Игорь2022

Оставлено

:

6 февраля 2022 г. 19:37:43(UTC)

Игорь2022

Оставлено

:

6 февраля 2022 г. 19:42:28(UTC)

1nSane

Оставлено

:

8 ноября 2021 г. 14:09:03(UTC)

Добрый день!Прошу помощи разобраться в вопросе. Мы с женой оба ИП, в июле у нас заканчивался ФН от онлайн-касс и мы получили новые сертификаты в ФНС бесплатно (токены от касс 3х летней давности у нас были). Я захотел перерегистрировать кассу у себя на ПК – выяснилось, что себе уже ставил CryptoPro несколько лет назад и 3-х месячный триал давно закончился. Тогда поставили все на ноутбук жены и обе кассы перерегистрировали с него. Но вот сейчас мне надо снова подать заявление в ФНС, но прошло более 3х месяцев, и триал на ее ноутбуке тоже закончился. Как мне пользоваться сертификатом от ФНС? Надо покупать лицензию на КриптоПро отдельно? А какую версию тогда? Желательно чтобы не превратилось в ежегодную кабалу. Подпись нужна только для отправки документов в ФНС и прочие сайты, которые требуют browser plug-in, например сайты с торгами. Никакие PDF не требуется подписывать сейчас.

КриптоПро CSP 5. 0 — новое поколение криптопровайдера, развивающее три основные продуктовые линейки компании КриптоПро: КриптоПро CSP (классические токены и другие пассивные хранилища секретных ключей), КриптоПро ФКН CSP/Рутокен CSP (неизвлекаемыe ключи на токенах с защищенным обменом сообщениями) и КриптоПро DSS (ключи в облаке).

Все преимущества продуктов этих линеек не только сохраняются, но и приумножаются в КриптоПро CSP 5. 0: шире список поддерживаемых платформ и алгоритмов, выше быстродействие, удобнее пользовательский интерфейс. Но главное — работа со всеми ключевыми носителями, включая ключи в облаке, теперь единообразна. Для перевода прикладной системы, в которой работал КриптоПро CSP любой из версий, на поддержку ключей в облаке или на новые носители с неизвлекаемыми ключами, не потребуется какая-либо переработка ПО — интерфейс доступа остаётся единым, и работа с ключом в облаке будет происходить точно таким же образом, как и с классическим ключевым носителем.

Назначение КриптоПро CSP

- Формирование и проверка электронной подписи.

- Обеспечение конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты.

- Обеспечение аутентичности, конфиденциальности и имитозащиты соединений по протоколам TLS, и IPsec.

- Контроль целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений доверенного функционирования.

Поддерживаемые алгоритмы

В КриптоПро CSP 5. 0 наряду с российскими реализованы зарубежные криптографические алгоритмы. Теперь пользователи имеют возможность использовать привычные носители ключей для хранения секретных ключей RSA и ECDSA.

Электронная подпись

ГОСТ Р 34. 10-2012 (ГОСТ 34. 10-2018), ECDSA, RSA

Хэш-функции

ГОСТ Р 34. 11-2012 (ГОСТ 34. 11-2018), SHA-1, SHA-2

Шифрование

ГОСТ Р 34. 12-2015 (ГОСТ 34. 12-2018), ГОСТ Р 34. 13-2015 (ГОСТ 34. 13-2018), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4

Таблица алгоритмов, поддерживаемых разными версиями КриптоПро CSP.

Поддерживаемые технологии хранения ключей

В криптопровайдере КриптоПро CSP 5. 0 впервые появилась возможность использования ключей, хранящихся на облачном сервисе КриптоПро DSS, через интерфейс CryptoAPI. Теперь ключи, хранимые в облаке, могут быть легко использованы как любыми пользовательскими приложениями, так и большинством приложений компании Microsoft.

Носители с неизвлекаемыми ключами и защищенным обменом сообщениями

В КриптоПро CSP 5. 0 добавлена поддержка носителей с неизвлекаемыми ключами, реализующих протокол SESPAKE, позволяющий провести аутентификацию, не передавая в отрытом виде пароль пользователя, и установить шифрованный канал для обмена сообщений между криптопровайдером и носителем. Нарушитель, находящийся в канале между носителем и приложением пользователя, не может ни украсть пароль при аутентификации, ни подменить подписываемые данные. При использовании подобных носителей полностью решается проблема безопасной работы с неизвлекаемыми ключами.

Компании Актив, ИнфоКрипт и СмартПарк разработали новые защищенные токены, которые поддерживают данный протокол.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей носителей с неизвлекаемыми ключами и защищенным обменом сообщениями поддерживаемых КриптоПро CSP 5. 0 R2

Компания

Носитель

Актив

Рутокен ЭЦП 2. 0 3000 (USB, Type-C, micro)

Смарт-карта Рутокен ЭЦП 3. 0

Инфокрипт

InfoCrypt Token++

СмартПарк

Форос 2. Базис

Многие пользователи хотят иметь возможность работать с неизвлекаемыми ключами, но при этом не обновлять токены до уровня ФКН. Специально для них в провайдер добавлена поддержка популярных ключевых носителей Рутокен ЭЦП 2. 0, JaCarta-2 ГОСТ и InfoCrypt VPN-Key-TLS.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей носителей с неизвлекаемыми ключами поддерживаемых КриптоПро CSP 5. 0 R2

Компания Носитель

ISBC Esmart Token ГОСТ

Актив Рутокен PINPad

Рутокен ЭЦП (USB, micro, Flash)

Рутокен ЭЦП 2. 0 (USB, micro, Flash, Touch)

Рутокен ЭЦП 2. 0 2100 (USB, Type-C, micro)

Рутокен ЭЦП 2. 0 2151

Рутокен ЭЦП PKI (USB, Type-C, micro)

Рутокен ЭЦП 2. 0 Bluetooth

Рутокен TLS (исполнение 1)

Смарт-карта Рутокен ЭЦП SC

Смарт-карта Рутокен ЭЦП 2. 0 2100

Смарт-карта Рутокен ЭЦП 2. 0 2151

Аладдин Р. JaCarta-2 ГОСТ, JaСarta SF/ГОСТ

JaCarta-2 SE/PKI/ГОСТ

Инфокрипт InfoCrypt Token++ TLS

InfoCrypt VPN-Key-TLS

Классические пассивные USB-токены и смарт-карты

Большинство пользователей предпочитает быстрые, дешевые и удобные решения для хранения ключей. Как правило, предпочтение отдаётся токенам и смарт-картам без криптографических сопроцессоров. Как и в предыдущих версиях провайдера, в КриптоПро CSP 5. 0 сохранена поддержка всех совместимых носителей производства компаний Актив, Аладдин Р. , Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк.

Кроме того, конечно, как и раньше поддерживаются способы хранения ключей в реестре Windows, на жестком диске, на флеш-накопителях на всех платформах.

Список производителей и моделей поддерживаемых КриптоПро CSP 5. 0 R2

Список производителей и моделей классических пассивных USB-токенов и смарт-карт поддерживаемых КриптоПро CSP 5. 0 R2

Компания Носитель

AliothSCOne Series (v5/v6)

Gemalto Optelio Contactless Dxx Rx

Optelio Dxx FXR3 Java

Optelio G257

Optelio MPH150

ISBC Esmart Token

MorphoKSTMorphoKST

NovaCardCosmo

Rosan G&D element V14 / V15

G&D 3. 45 / 4. 42 / 4. 44 / 4. 45 / 4. 65 / 4. 80

Kona 2200s / 251 / 151s / 261 / 2320

Kona2 S2120s / C2304 / D1080

SafeNet eToken Java Pro JC

eToken 4100

eToken 5100

eToken 5110

eToken 5105

eToken 5205

Актив Рутокен S

Рутокен КП

Рутокен Lite

Смарт-карта Рутокен Lite

Аладдин Р. JaCarta ГОСТ

JaCarta PKI

JaCarta PRO

JaCarta LT

DallasTouch Memory (iButton) DS199x

ИнфокриптInfoCrypt Token++ lite

Мультисофт MS_Key исп. 8 Ангара

MS_Key ESMART исп. 5

СмартПарк Форос

Форос 2

R301 Форос

Оскар

Оскар 2

Рутокен Магистра

Инструменты КриптоПро

В составе КриптоПро CSP 5. 0 появилось кроссплатформенное (Windows/Linux/macOS) графическое приложение — «Инструменты КриптоПро» («CryptoPro Tools»).

Основная идея — предоставить возможность пользователям удобно решать типичные задачи. Все основные функции доступны в простом интерфейсе — при этом мы реализовали и режим для опытных пользователей, открывающий дополнительные возможности.

Поддерживаемое программное обеспечение

КриптоПро CSP позволяет быстро и безопасно использовать российские криптографические алгоритмы в следующих стандартных приложениях:

- Офисный пакет Microsoft Office

- Почтовый сервер Microsoft Exchange и клиент Microsoft Outlook

- Продукты Adobe

- Браузеры Яндекс.Браузер, Спутник, Internet Explorer, Chromium GOST

- Средство формирования и проверки подписи приложений Microsoft Authenticode

- Веб-серверы Microsoft IIS, nginx, Apache

- Средства удаленных рабочих столов Microsoft Remote Desktop Services

- Microsoft Active Directory

Интеграция с платформой КриптоПро

С первого же релиза обеспечивается поддержка и совместимость со всеми нашими продуктами:

- КриптоПро УЦ

- Службы УЦ

- КриптоПро ЭЦП

- КриптоПро IPsec

- КриптоПро EFS

- КриптоПро .NET

- КриптоПро Java CSP

- КриптоПро NGate

Операционные системы и аппаратные платформы

Традиционно мы работаем в непревзойдённо широком спектре систем:

- Microsoft Windows

- macOS

- Linux

- FreeBSD

- Solaris

- AIX

- iOS

- Android

- Sailfish OS

- Аврора

- Intel, AMD

- PowerPC

- ARM (в т.ч. Байкал-М, Apple M1)

- MIPS (Байкал-Т)

- VLIW (Эльбрус)

- Sparc

- Microsoft Hyper-V

- VMWare

- Oracle Virtual Box

- RHEV

Таблица операционных систем, поддерживаемых разными версиями КриптоПро CSP.

Классификация операционных систем для использования КриптоПро CSP c лицензией на рабочее место и сервер.

Интерфейсы для встраивания

Для встраивания в приложения на всех платформах КриптоПро CSP доступен через стандартные интерфейсы для криптографических средств:

- Microsoft CryptoAPI

- OpenSSL engine

- Java CSP (Java Cryptography Architecture)

- Qt SSL

Производительность на любой вкус

Многолетний опыт разработки позволяет нам охватить все решения от миниатюрных ARM-плат, таких как Raspberry PI, до многопроцессорных серверов на базе Intel Xeon, AMD EPYC и PowerPC, отлично масштабируя производительность.

Регулирующие документы

Структурная схема и базовый состав компонент 2. Операционная платформа компонент 3. Поддерживаемые на компонентах УЦ средства криптографической защиты информации 4. Дополнительные программные комплексы

В базовый состав компонент ПАК “КриптоПро УЦ” входят:

- Центр Сертификации “КриптоПро УЦ”;

- Центр Регистрации “КриптоПро УЦ”

- АРМ пользователя: регистрации пользователя, зарегистрированного пользователя с ключевым доступом, зарегистрированного пользователя с маркерным доступом (в составе Центра Регистрации);

- АРМ администратора Центра Регистрации;

- АРМ разбора конфликтных ситуаций.

Структурная схема компонент

Все компоненты ПАК “КриптоПро УЦ” 1. 5 взаимодействуют друг с другом с использованием защищенного транспортного протокола Transport Layer Security (TLS) с двухсторонней аутентификацией.

Центр сертификации – серверный компонент, осуществляющий изготовление сертификатов ключей подписей пользователей, а также изготовление списка отозванных сертификатов. Действия по изготовлению сертификатов ключей подписей он осуществляет по запросам от Центра Регистрации. Действия по изготовлению списка отозванных сертификатов Центр Сертификации осуществляет по установленному расписанию или по запросам от Центра Регистрации. Соответственно, Центр Сертификации взаимодействует с Центром Регистрации (Центрами Регистрации). Инициатором взаимодействия всегда выступает Центр Регистрации.

Центр Регистрации – серверный компонент, который осуществляет ведение баз данных учетных записей пользователей, изготовленных сертификатов ключей подписей, запросов на сертификаты и т. Центр Регистрации предоставляет интерфейс доступа к методам и объектам Удостоверяющего Центра. Центр Регистрации принимает разного рода запросы с Автоматизированных рабочих мест администраторов Центра Регистрации (посредством реализации Интерфейса Внешних Приложений) и от пользователей Удостоверяющего Центра (посредством реализации веб-интерфейса Центра Регистрации), обеспечивает их обработку и хранение, в случае соответствия запросов установленным политикам обработки – пересылает их на Центр Сертификации. Центров Регистрации для одного Центра Сертификации может быть несколько.

Автоматизированное рабочее место (АРМ) администратора Центра Регистрации – компонент, который предназначен для выполнения операций, связанных с регистрацией пользователей, формированием закрытых ключей и запросов на сертификаты открытых ключей, обработкой запросов на сертификаты открытых ключей, получением изданных Центром Сертификации сертификатов, управлением (аннулированием, приостановлением и возобновлением действия) сертификатов и выполнением иных действий по выполнению целевых функций Удостоверяющего Центра. АРМов администраторов для одного Центра Регистрации может быть несколько.

АРМ разбора конфликтных ситуаций – компонент, обеспечивающий выполнение процедур по подтверждению подлинности электронной цифровой подписи (электронной подписи) в электронных документах и установлению статуса сертификата открытого ключа на определенный момент времени. Итогом работы АРМ разбора конфликтных ситуаций является протокол, содержащий результаты выполненных проверок.

АРМ пользователя Удостоверяющего центра – веб-приложение (набор веб-страниц), размещенное на Центре Регистрации и предназначенное для регистрации пользователей, формирования ключей и запросов на сертификаты открытых ключей, получения изданных сертификатов и их управления непосредственно с рабочего места пользователя Удостоверяющего центра.

Для ПАК «КриптоПро УЦ»1. 5 вариантов исполнения 1 и 4 (уровень защиты – КС2):

- Центр Сертификации «КриптоПро УЦ»: Windows Server 2003 (x86), Windows Server 2008 (x86);

- Центр Регистрации «КриптоПро УЦ»: Windows Server 2003 (x86), Windows Server 2008 (x86 или x64), Windows Server 2008 R2;

- АРМ администратора Центра Регистрации: Windows 2000 Professional, Windows 2000 Server, Windows XP (x86 или x64), Windows Server 2003 (x86 или x64), Windows Server 2008 (x86 или x64), Windows Server 2008 R2, Windows 7 (x86 или x64);

- АРМ разбора конфликтных ситуаций: Windows 2000 Professional, Windows 2000 Server, Windows XP (x86 или x64), Windows Server 2003 (x86 или x64), Windows Server 2008 (x86 или x64), Windows Server 2008 R2, Windows 7 (x86 или x64);

- АРМ пользователя (регистрации пользователя, зарегистрированного пользователя с ключевым доступом, зарегистрированного пользователя с маркерным доступом): Windows 9x/ME/NT4/2000/XP/2003/2008/2008R2/7.

Для ПАК «КриптоПро УЦ» 1. 5 вариантов исполнения 2 и 3 (уровень защиты – КС3):

- Центр Сертификации «КриптоПро УЦ»: КриптоПро CSP 3.6 (ЖТЯИ.00050-02) варианта исполнения 2 (класс защиты КС2), для варианта исполнения 4 для хранения и использования закрытого ключа уполномоченного лица Удостоверяющего Центра – ПАКМ «Атликс HSM» (класс защиты KB2);

- Центр Регистрации «КриптоПро УЦ»: КриптоПро CSP 3.6 (ЖТЯИ.00050-02) варианта исполнения 2 (класс защиты КС2);

- АРМ администратора Центра Регистрации: КриптоПро CSP 3.6 (ЖТЯИ.00050-02) варианта исполнения 2 (класс защиты КС2);

- АРМ разбора конфликтных ситуаций: КриптоПро CSP 3.6 (ЖТЯИ.00050-02) варианта исполнения 2 (класс защиты КС2);

- АРМ пользователя (регистрации пользователя, зарегистрированного пользователя с ключевым доступом, зарегистрированного пользователя с маркерным доступом): сертифицированные ФСБ России версии КриптоПро CSP 2.0, 3.0 и 3.6.

Для ПАК «КриптоПро УЦ»1. 5 вариантов исполнения 2 и 3 (уровень защиты – КС3):

- Центр Сертификации «КриптоПро УЦ»: КриптоПро CSP 3.6.1 (ЖТЯИ.00050-03) варианта исполнения 3 (класс защиты КС3) – эксплуатируется совместно с пакетом Secure Pack Rus 2.0; для варианта исполнения 3 для хранения и использования закрытого ключа уполномоченного лица Удостоверяющего Центра – ПАКМ «Атликс HSM» (класс защиты KB2);

- Центр Регистрации «КриптоПро УЦ»: КриптоПро CSP 3.6.1 (ЖТЯИ.00050-03) варианта исполнения 3 (класс защиты КС3) – эксплуатируется совместно с пакетом Secure Pack Rus 2.0;

- АРМ администратора Центра Регистрации: КриптоПро CSP 3.6.1 (ЖТЯИ.00050-03) варианта исполнения 3 (класс защиты КС3) – эксплуатируется совместно с пакетом Secure Pack Rus 2.0;

- АРМ разбора конфликтных ситуаций: КриптоПро CSP 3.6 (ЖТЯИ.00050-03) варианта исполнения 3 (класс защиты КС3) – эксплуатируется совместно с пакетом Secure Pack Rus 2.0;

- АРМ пользователя (регистрации пользователя, зарегистрированного пользователя с ключевым доступом, зарегистрированного пользователя с маркерным доступом): сертифицированные ФСБ России версии КриптоПро CSP 2.0, 3.0 и 3.6.

В состав ПАК “КриптоПро УЦ” 1. 5 входят следующие дополнительные программные комплексы:

- Программный комплекс “Аналитическая отчетность”

- Программный комплекс “Регламентные задания”

- Утилита автономного формирования и использования ключей пользователя УЦ.

ПК “Аналитическая отчетность”

Дополнительный компонент, предназначенный для сбора информации о действиях, совершенных на Удостоверяющем центре в определенный период, и автоматического составления отчетов об этих действиях.

Включает в себя:

- КриптоПро УЦ. Сервер отчетов ЦР;

- КриптоПро УЦ. АРМ генерации отчетов ЦР.

“КриптоПро УЦ. Сервер отчетов ЦР” предназначен для работы с базой данных Центра Регистрации, сбора и обработки запрашиваемой АРМ генерации отчетов ЦР информации.

“КриптоПро УЦ. АРМ генерации отчетов ЦР” предоставляет удобный интерфейс для выполнения полного спектра действий по созданию различного вида отчетов и их дальнейшей обработке с целью публикации или архивного хранения.

Кроме тех видов отчетов, которые устанавливаются в программном комплексе по умолчанию, существует возможность создавать свои собственные варианты отчетов.

ПК “Регламентные задания”

Дополнительный компонент, предназначенный для выполнения задания переноса и публикации списков отозванных сертификатов (далее Задание переноса СОС) и задания рассылки писем-уведомлений об ошибках в работе.

Задание переноса СОС:

- копирует список отозванных сертификатов с заданного адреса в локальную или сетевую папку;

- устанавливает его в хранилище локального компьютера “Промежуточные Центры Сертификации” – “Список отзыва сертификатов”;

- при необходимости может опубликовать СОС в Active Directory.

Таким образом, Задание переноса СОС, помимо непосредственного переноса СОС, может использоваться для публикации СОС в Active Directory, либо для установки списков отзыва на сервер, где требуется, чтобы СОС был установлен в хранилище локального компьютера (например, для TSP-сервера или OCSP-сервера).

Если при работе Задания переноса СОС возникают ошибки, можно настроить рассылку уведомлений об этом по указанным адресам e-mail. Непосредственно рассылкой писем занимается Задание для рассылки сообщений, которое по умолчанию входит в пакет заданий вместе с Заданием переноса СОС.

Утилита автономного формирования и использования ключей пользователя УЦ

Данный программный компонент представляет собой приложение командной строки (cryptcp. exe) для работы с сертификатами, шифрования/расшифрования данных, создания/проверки цифровых подписей и хеширования данных, генерации ключей и создания запросов на сертификаты открытых ключей.

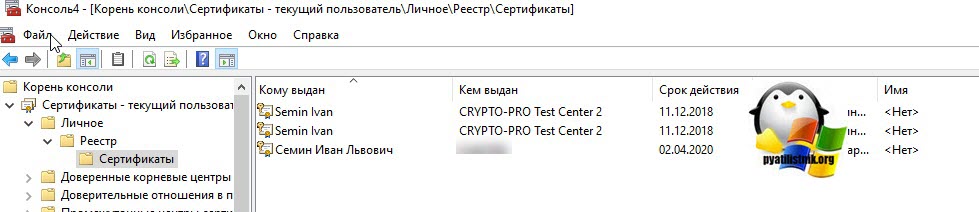

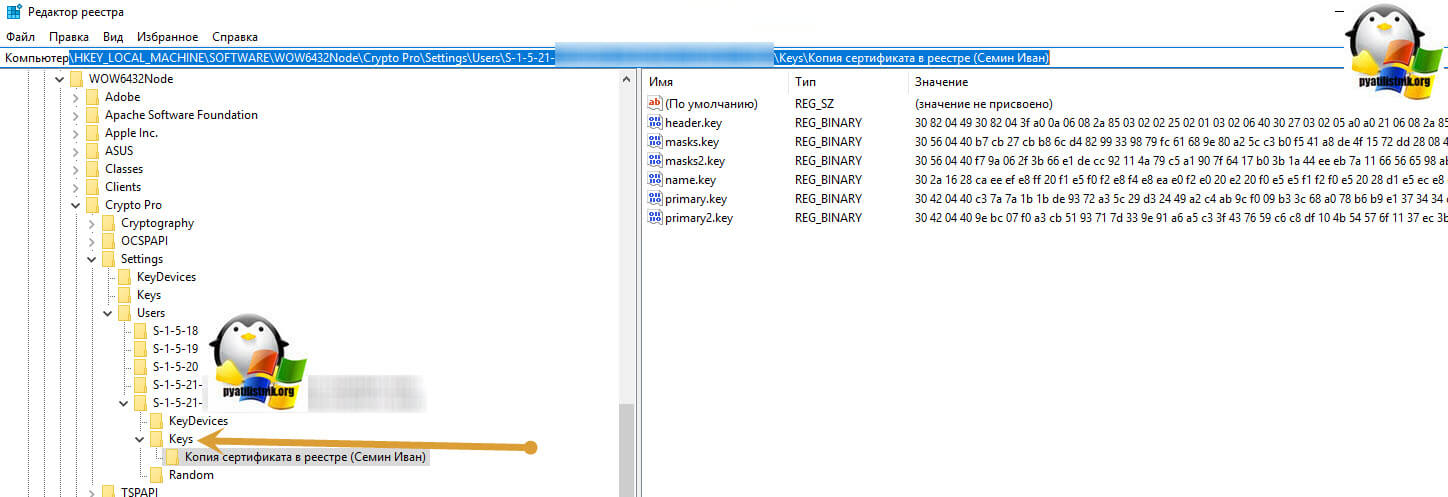

Где хранится закрытый ключ в реестре Windows

После процедуры добавления сертификата в реестр КриптоПРО, я бы хотел показать, где вы все это дело можете посмотреть. Ранее я вам рассказывал, о том как добавить оснастку сертификаты. Нас будет интересовать раздел “Сертификаты пользователя – Личное”.

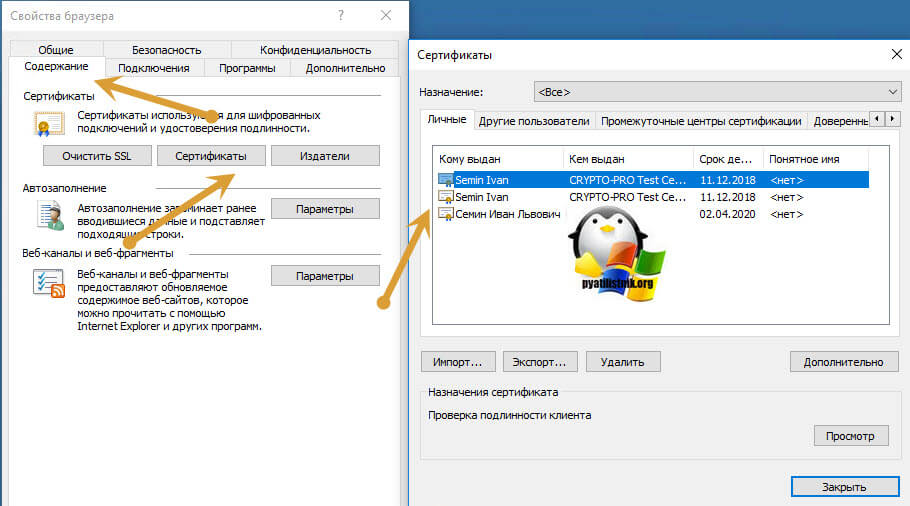

Либо вы можете зайти в свойства Internet Explorer на вкладку “Содержание’. Потом перейти в пункт “Сертификаты”, где у вас будут отображаться все ваши SSL сертификаты, и те, что КриптоПРО скопировал в реестр операционной системы.

Если нужно найти ветку реестра с закрытым ключом, то я вам приводил уже пример в статье, когда я переносил ЭЦП с компьютера на компьютер.

Про копирование ЭЦП с закрытыми ключами мы разобрали, теперь ситуация обратная.

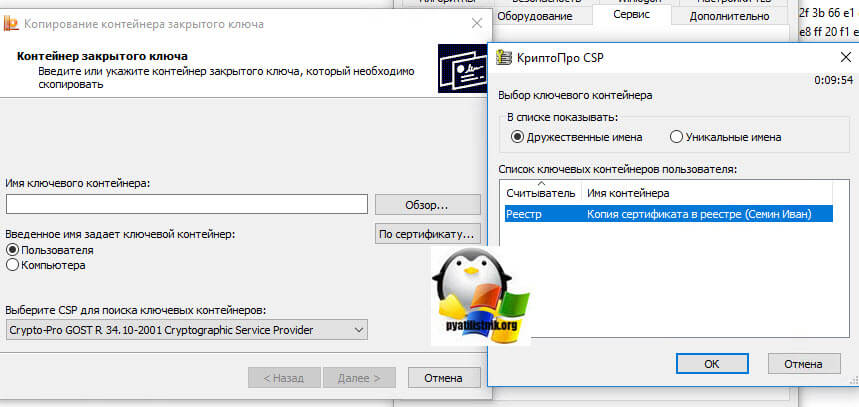

Как скопировать эцп из реестра на флешку

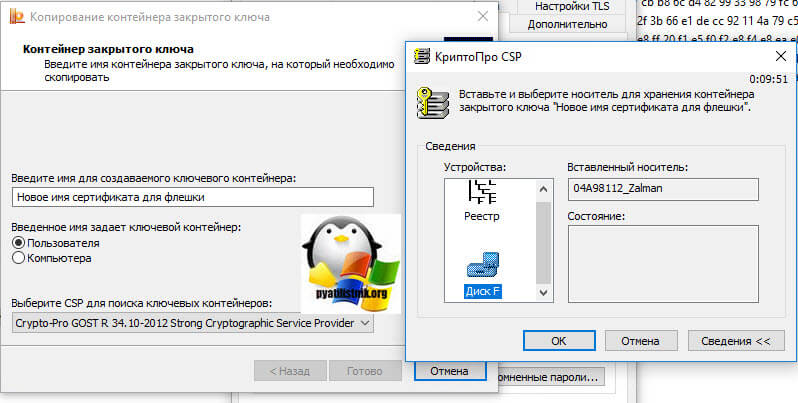

Предположим, что у вас стоит задача скопировать контейнер из реестра, так как он уже там, то он экспортируемый, для этого открываем криптопро, “Сервис-Скопировать”

Выбираете “Обзор” и ваш сертификат из реестра.

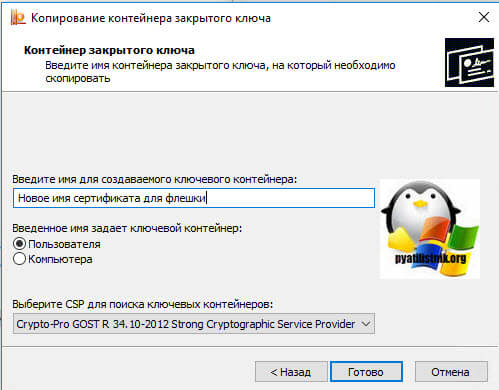

Задаете ему новое имя, удобное для себя.

После чего вас попросят указать флешку, на которую вы будите копировать контейнер с закрытым ключом из реестра.

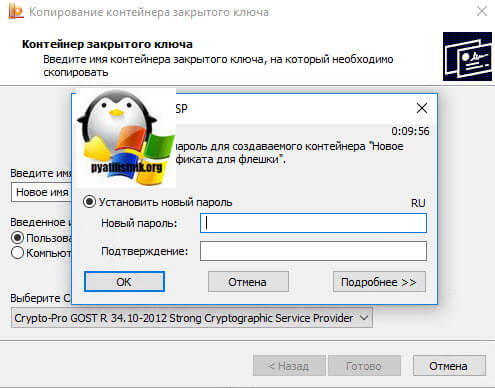

Обязательно задайте новый пароль.

Ну и собственно теперь открывайте вашу флешку и лицезрейте перенесенный на него контейнер, он будет состоять из файликов с форматом key.

Как видите КриптоПРО, это конвейер, который позволяет легко скопировать сертификат из реестра на флешку или даже дискету, если они еще используются.

Генерация тестового сертификата

Как я и писал выше вы много, где сможете его применять, я когда знакомился с миром сертификатов и электронных подписей, то использовал тестовые ЭЦП от КриптоПРО для проверки правильности настройки программного обеспечения для работы на электронных, торговых площадках. Чтобы сгенерировать тестовый электронный сертификат, компания КриптоПРО предоставила вам специальный удостоверяющий, виртуальный центр, которым мы и воспользуемся. Переходим по ссылке:

В самом низу у вас будет ссылка на пункт “Сформировать ключи и отправить запрос на сертификат”.

Я вам советую этот сайт открывать в Internet Explore, меньше будет глюков. Как открыть Internet Explore в Windows 10, читайте по ссылке слева

Если же вы хотите использовать другой браузер, то установите КриптоПро ЭЦП Browser plug-in.

Скачать

По требованиям законодательства для скачивания необходимы идентификационные данные:

Форма для скачивания

Поставка Лицензии на бумаге

Срок поставки: Курьерской службой в пределах МКАД – 3-4 рабочих дня с даты оплаты счёта. Поставка в регионы – см. Тарифы и сроки. Почтой России – согласно установленных Почтой России сроков доставки.

Техническая поддержка: через портал ТП support. cryptopro. ru, опционально.

Физическое лицо

Поставка Лицензии в электронном виде (файл pdf)

Срок поставки: Не позднее 1 рабочего дня, следующего за оплатой.

Техническая поддержка: : включена 3-х летняя техническая поддержка через портал support. cryptopro.

Можно купить для нужд юридического лица и ИП.

Когда нужно копировать сертификаты КриптоПРО в реестр

Существует ряд задач, когда удобно иметь вашу ЭЦП подпись в реестре Windows:

При тестировании настроенного окружения для торговых площадок, для входа на которые используется ЭЦП подпись. Когда у вас виртуальная инфраструктура и нет возможности, произвести проброс USB устройств по локальной сети 3. Ситуации, когда КриптоПРО не видит USB токена 4. Ситуации, когда USB ключей очень много и нужно работать одновременно с 5-ю и более ключами, примером может служить программа по сдачи отчетности СБИС

Установка закрытого ключа в реестр

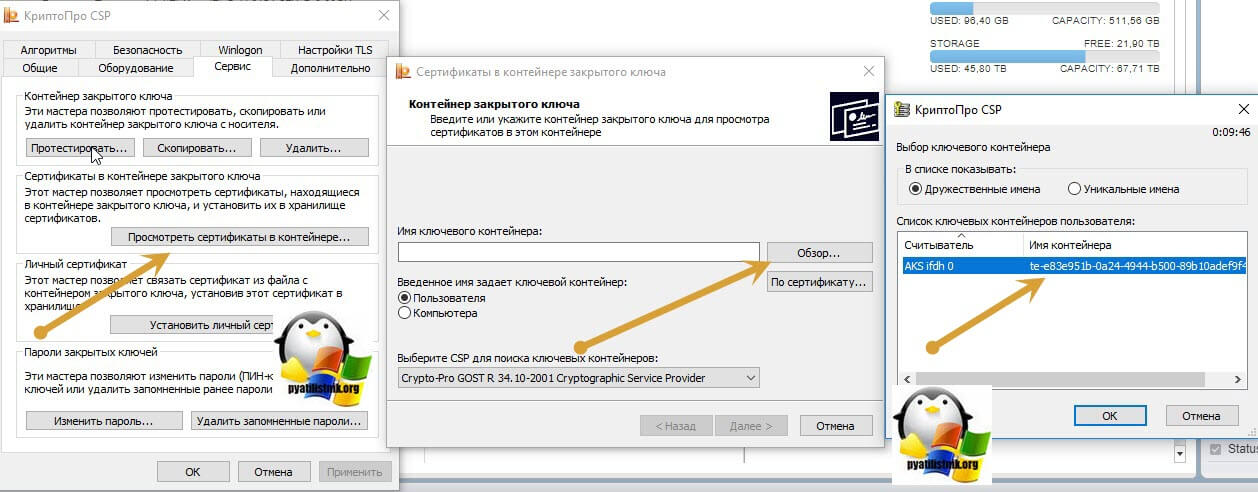

Теперь когда ваш закрытый ключ находится в реестре, давайте установим личный сертификат. Для этого откройте на вкладке “Сервис” кнопку “Посмотреть сертификат в контейнере”

Далее в окне “онтейнер закрытого ключа” нажмите кнопку “Обзор”.

И выберите сертификат из реестра, он будет с тем именем, что вы ему задавали.

Нажимаем далее.

После чего производится установка закрытого ключа в реестр, через соответствующую кнопку.

Видим, что сертификат был установлен в хранилище “Личные” текущего пользователя. Как видите, было очень просто скопировать закрытый ключ в реестр операционной системы.

Как скопировать сертификат в реестр КриптоПРО

CryptoPRo позволяет производить установку с копирование закрытого ключа (сертификата) в реестр Windows.

Хочу вас сразу предупредить, что с точки зрения безопасности, это очень не надежно и ваши закрытые ключи могут быть похищены, если вы не организовываете надлежащий уровень безопасности

И так, у меня есть USB токен SafeNet, на который я выпустил тестовую ЭЦП, ее я буду переносить вместе с закрытым ключом в реестр Windows. Открываем утилиту CryptoPRO с правами администратора.

Переходите на вкладку “Сервис” и нажимаете “скопировать”

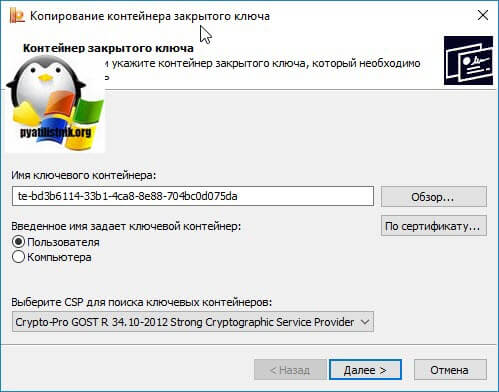

У вас откроется окно “Контейнер закрытого ключа”, тут вам нужно нажать кнопку “Обзор”, что бы выбрать ваш сертификат, который вы хотите скопировать в реестр.

В итоге у вас в поле “Имя ключевого контейнера” отобразиться абракадабровое имя.

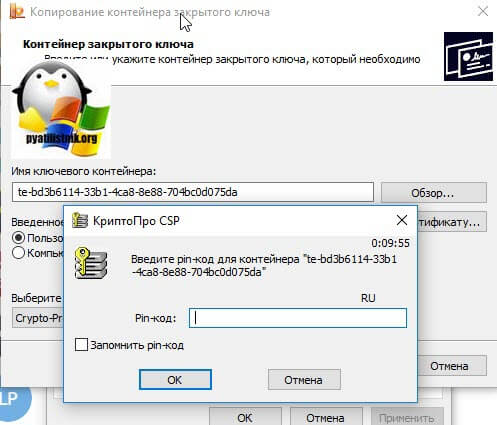

У вас появится окно с вводом пин-кода от вашего USB токена.

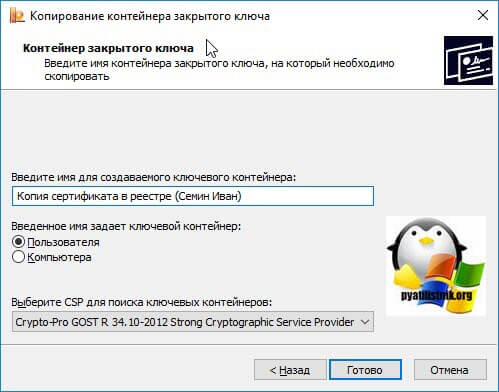

Теперь вам необходимо задать имя для копируемого сертификата в реестр Windows, КриптоПРО благо, это позволяет. Я назвал его “Копия сертификата в реестре (Семин Иван)”

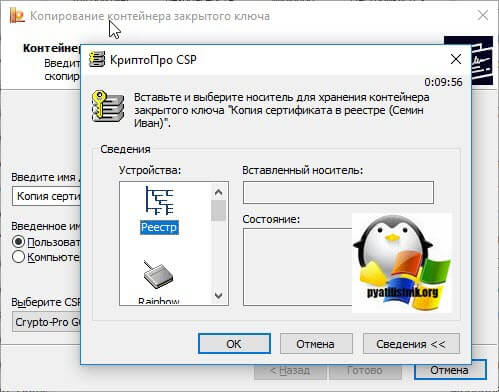

Теперь вам необходимо положить сертификаты КриптоПРО в реестр, для этого выбираем соответствующий пункт и нажимаем “Ок”.

На следующем шаге вам предложат установить новый пароль на ваш контейнер с закрытым ключом, советую установить его и желательно посложнее.

Установка КриптоПро ЭЦП Browser plug-in.

Сама инсталляция плагина, очень простая, скачиваем его и запускаем.

Для запуска нажмите “Выполнить”

Далее у вас появится окно с уведомлением, что будет произведена установка КриптоПро ЭЦП Browser plug-in, соглашаемся.

После инсталляции утилиты, вам нужно будет обязательно перезапустить ваш браузер.

Открыв ваш браузер, вы увидите предупредительный значок, нажмите на него.

В открывшемся окне нажмите “Включить расширение”

Не забудьте установить КриптоПРО CSP на компьютер, где будет генерироваться сертификат

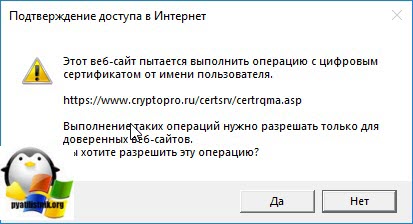

Теперь у нас все готово. Нажимаем “Сформировать ключи и отправить запрос на сертификат”. Согласитесь с выполнением операции.

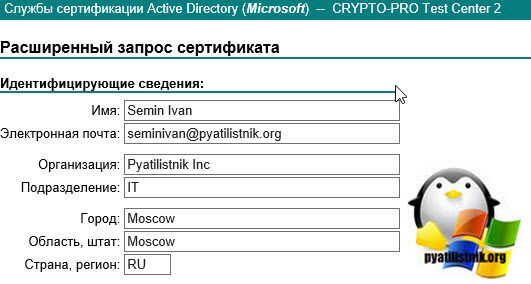

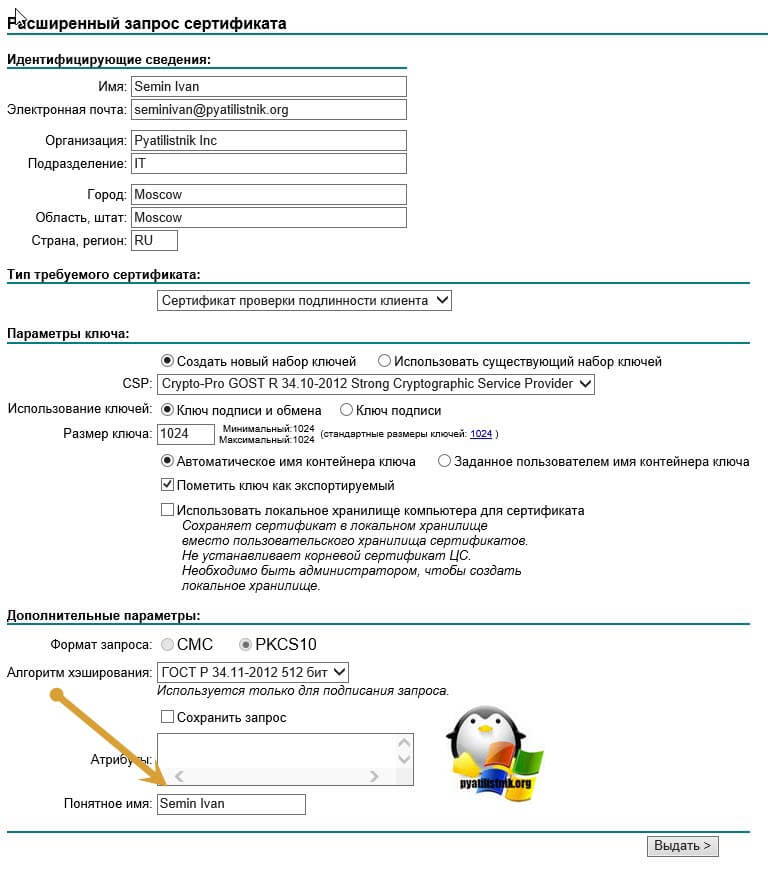

У вас откроется форма расширенного запроса сертификата. Вначале заполним раздел “Идентифицирующие сведения”. В него входят пункты:

- Имя

- Электронная почта

- Организация

- Подразделение

- Город

- Область

- Страна

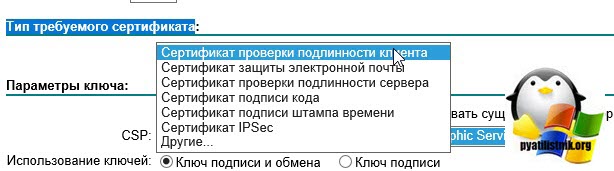

Далее вам нужно указать тип требуемого сертификата. В двух словах, это область применения ЭЦП:

- Сертификат проверки подлинности клиента (самый распространенный вариант, по сути для подтверждения, что вы это вы)

- Сертификат защиты электронной почты

- Сертификат подписи кода

- Сертификат подписи штампа времени

- Сертификат IPSec, для VPN тунелей.

- Другие, для специальных OID

Я оставляю “Сертификат проверки подлинности клиента”.

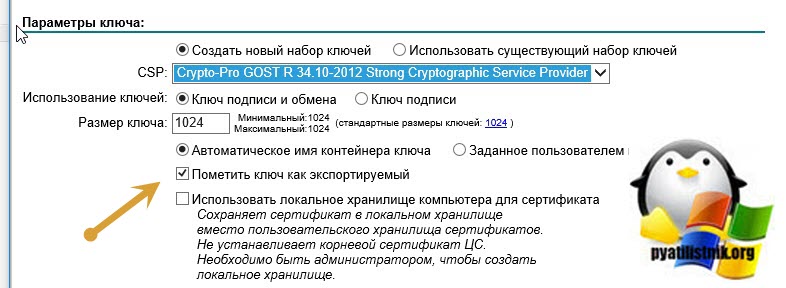

Далее вы задаете параметры ключа, указываете, что будет создан новый набор ключей, указываете гост CSP, от него зависит минимальная длина ключа. Обязательно пометьте ключ как экспортируемый, чтобы вы его могли при желании выгружать в реестр или копировать на флешку.

Для удобства еще можете заполнить поле “Понятное имя”, для быстрой идентификации вашей тестовой ЭЦП от КриптоПРО. Нажимаем выдать тестовый сертификат.

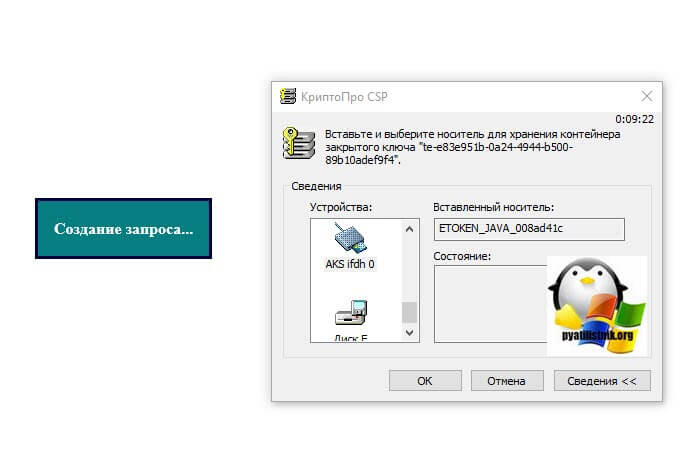

У вас появится запрос на создание, в котором вам необходимо указать устройство, на которое вы будите записывать тестовый сертификат КриптоПРО, в моем случае это е-токен.

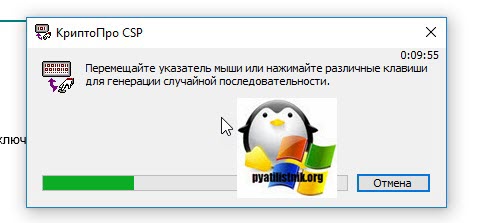

Как только вы выбрали нужное устройство появится окно с генерацией случайной последовательности, в этот момент вам необходимо нажмить любые клавиши или водить мышкой, это защита от ботов.

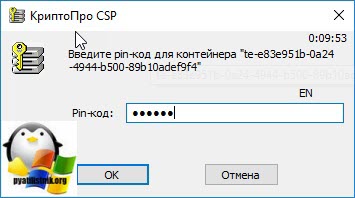

Все наш контейнер КриптоПРО сформирован и для его записи введите пин-код.

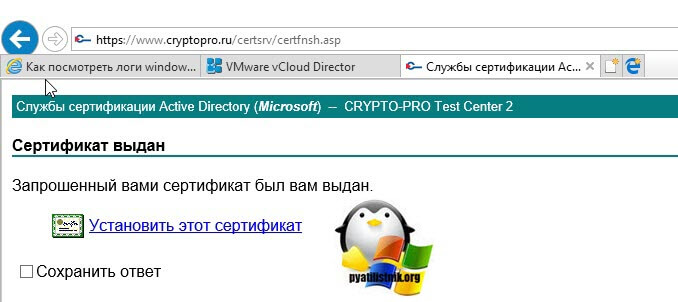

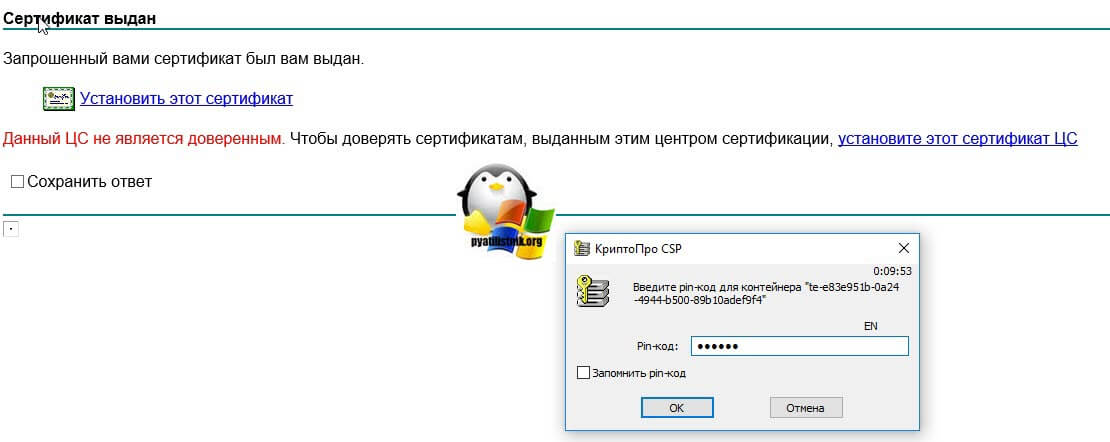

Вам сообщат, что запрошенный вами сертификат был вам выдан, нажимаем “Установить этот сертификат”.

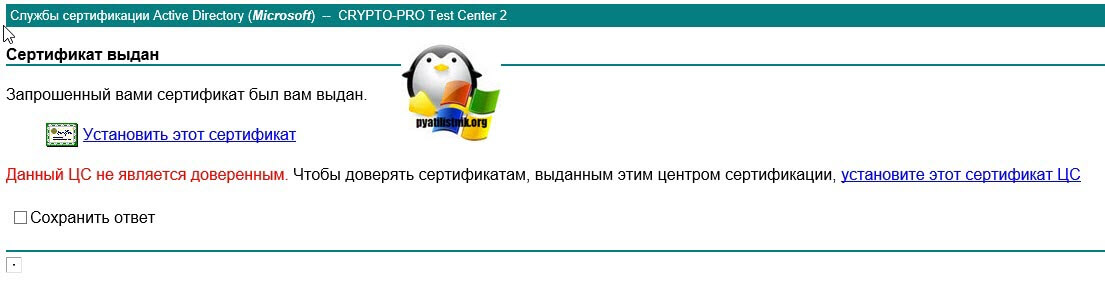

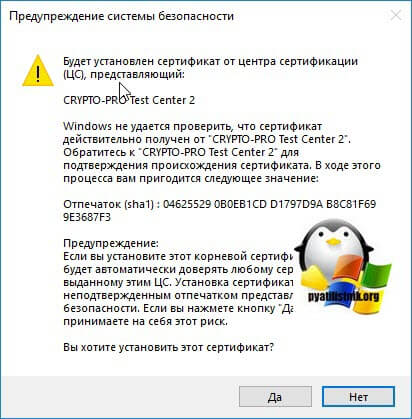

Если у вас еще не установленны корневые сертификаты данного центра сертификации, то вы получите вот такую ошибку:

Данный ЦС не является доверенным

Для ее устранения нажмите на ссылку “установите этот сертификат ЦС”

У вас начнется его скачивание.

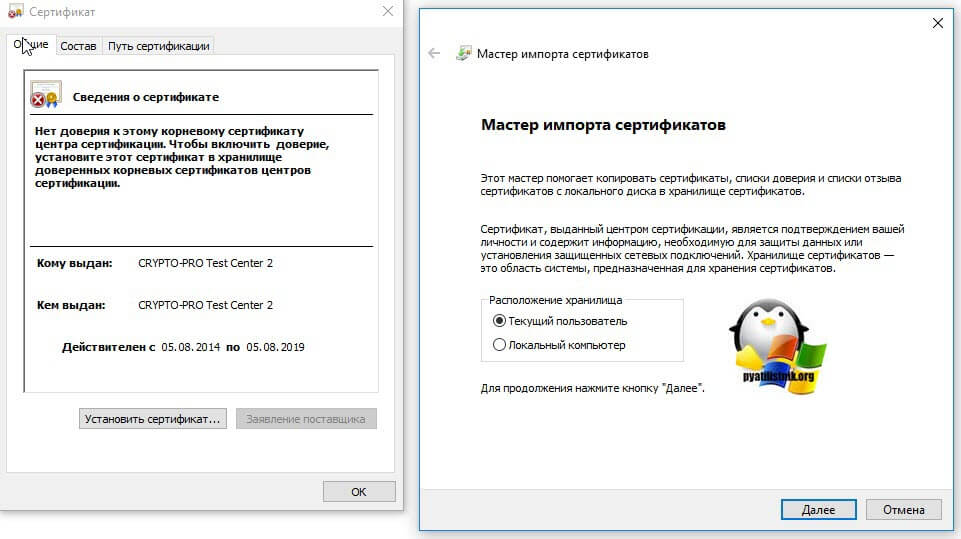

Запускаем его, как видите в левом верхнем углу красный значок, чтобы его убрать нажмите “Установить сертификат”, оставьте для пользователя.

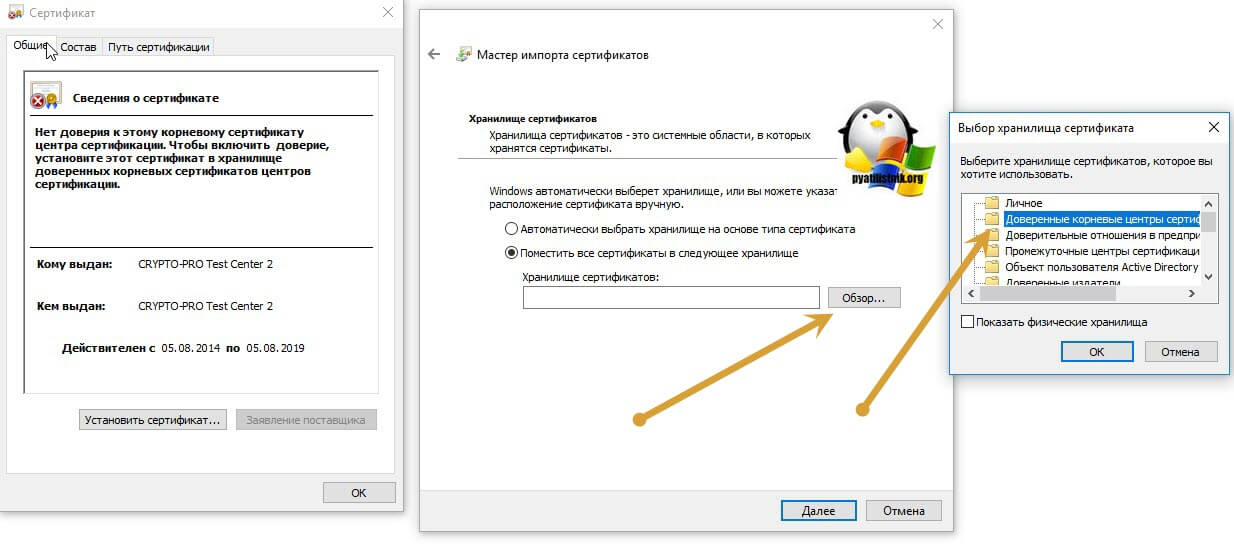

Далее выбираем пункт “Поместить все сертификаты в следующее хранилище” и через кнопку обзор указываете контейнер “Доверенные корневые центры сертификации”. Далее ок.

На последнем этапе у вас выскочит окно с предупреждением, о подтверждении установки сертификатов, нажимаем “Да”.

Открываем снова окно с выпуском тестового сертификата КриптоПРО и заново нажимаем “Установить сертификат”, в этот раз у вас вылезет окно с вводом вашего пин-кода от вашего носителя.

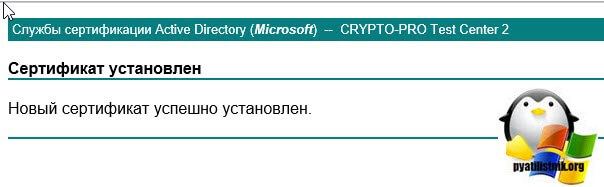

Если вы его ввели правильно, то увидите, что новый сертификат успешно установлен.

Теперь открывайте ваш КриптоПРО и посмотрите есть ли сертификат в контейнере. Как видите в контейнере есть наша ЭЦП.

Если посмотреть состав, то видим все наши заполненные поля. Вот так вот просто выпустить бесплатный, тестовый сертификат КриптоПРО, надеюсь было не сложно.