- Почему иногда сертификат не проходит проверку подлинности на портале госуслуг?

- Электронная подпись на основе алгоритма rsa

- Что такое электронная подпись — простым языком для новичков мира цифровой экономики

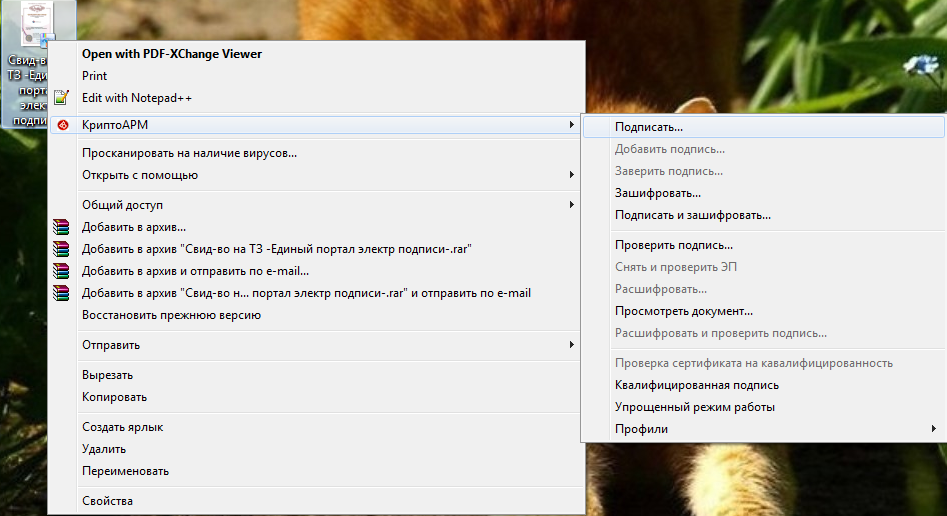

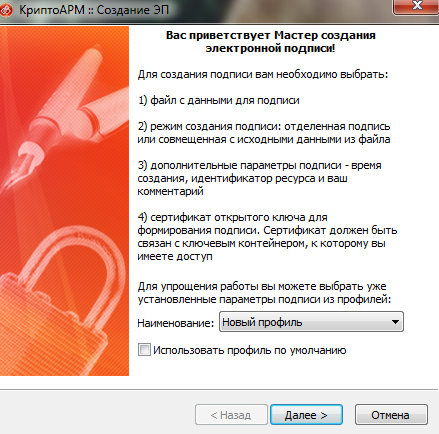

- Как подписать документ электронной подписью

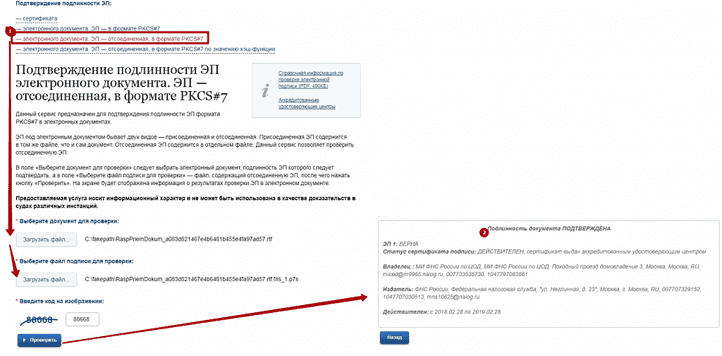

- Как проверить подлинность подписи

- Как работать с эп в электронных документах

- Как работать с эп внутри различных информационных систем

- Как устроена эп

- Ключевые термины

- Новый отечественный стандарт эцп

- Пример вычисления и проверки цифровой подписи

- Пример создания и проверки подписи по стандарту гост р34.10-94

- Принцип создания и проверки подписи

- Свойства простой электронной подписи

- Симметричная или асимметричная криптография?

- Стандарт цифровой подписи dss

- Стандарт цифровой подписи гост р34.10-94

- Электронная подпись для физических лиц – эцп для физических лиц, как получить электронную подпись на госуслугах, создать, проверка

- Краткие итоги

Почему иногда сертификат не проходит проверку подлинности на портале госуслуг?

При проверке сертификата на портале госуслуг проверяются его действительность и квалифицированность. Портал госуслуг в соответствии с Федеральным законом от 06.04.2021 № 63-ФЗ и с Приказом ФСБ РФ от 27.12.2021 № 795, проверяет все поля сертификата, их наполнение и соответствие данным правилам.

Если обнаружено какое-то нарушение, например, в сертификате нет СНИЛС, то портал госуслуг укажет на то, что данный сертификат не является квалифицированным. После «мониторинга» структуры портал анализирует, выдан ли сертификат аккредитованным УЦ. Для этого используется механизм кросс-сертификатов.

Обратите внимание на то, что Постановление Правительства РФ от 27.08.2021 № 996 расширило действие простой ЭП на портале госуслуг. Ранее ее использование ограничивалось выполнением лишь элементарных действий, например, просмотром личного кабинета.

Более серьезные операции требовали применения усиленной ЭП. Но, чтобы ее получить, нужно оплатить стоимость флеш-носителя, на котором она выдается в УЦ. Предполагается, что это нововведение позволит сократить расходы заявителей, связанные с выпуском физического носителя сертификата ключа ЭП.

Если резюмировать все описанное выше, можно отметить, что работа с усиленной ЭП имеет некоторый технологический порог вхождения. Для преодоления этого порога можно пользоваться готовыми программными решениями по автоматической настройке рабочего места и началу работы с усиленной ЭП, что существенно облегчает процесс.

Электронная подпись на основе алгоритма rsa

Рассмотренная нами в Лекции 11 схема использования алгоритма RSA при большом модуле N практически не позволяет злоумышленнику получить закрытый ключ и прочитать зашифрованное сообщение.

Однако она дает возможность злоумышленнику подменить сообщение от абонента А к абоненту Б, так как абонент А шифрует свое сообщение открытым ключом, полученным от Б по открытому каналу связи. А раз открытый ключ передается по открытому каналу, любой может получить его и использовать для подмены сообщения. Избежать этого можно, используя более сложные протоколы, например, следующий.

Пусть, как и раньше, пользователь А хочет передать пользователю Б сообщение, состоящее из нескольких блоков mi. Перед началом сеанса связи абоненты генерируют открытые и закрытые ключи, обозначаемые, как указано в следующей таблице:

В результате каждый пользователь имеет свои собственные открытый (состоящий из двух частей) и закрытый ключи. Затем пользователи обмениваются открытыми ключами. Это подготовительный этап протокола.

Основная часть протокола состоит из следующих шагов.

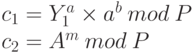

- Сначала пользователь А вычисляет числа

, то есть шифрует сообщение своим закрытым ключом. В результате этих действий пользователь А подписывает сообщение.

, то есть шифрует сообщение своим закрытым ключом. В результате этих действий пользователь А подписывает сообщение. - Затем пользователь А вычисляет числа

, то есть шифрует то, что получилось на шаге 1 открытым ключом пользователя Б. На этом этапе сообщение шифруется, чтобы никто посторонний не мог его прочитать.

, то есть шифрует то, что получилось на шаге 1 открытым ключом пользователя Б. На этом этапе сообщение шифруется, чтобы никто посторонний не мог его прочитать. - Последовательность чисел gi передается к пользователю Б.

- Пользователь Б получает gi и вначале вычисляет последовательно числа

, используя свой закрытый ключ. При этом сообщение расшифровывается.

, используя свой закрытый ключ. При этом сообщение расшифровывается. - Затем Б определяет числа

, используя открытый ключ пользователя А.

, используя открытый ключ пользователя А.

За счет выполнения этого этапа производится проверка подписи пользователя А.

В результате абонент Б получает исходное сообщение и убеждается в том, что его отправил именно абонент А. Данная схема позволяет защититься от нескольких видов возможных нарушений, а именно:

Данная схема позволяет избежать многих конфликтных ситуаций. Иногда нет необходимости зашифровывать передаваемое сообщение, но нужно его скрепить электронной подписью. В этом случае из приведенного выше протокола исключаются шаги 2 и 4, то есть текст шифруется закрытым ключом отправителя, и полученная последовательность присоединяется к документу.

Существуют и другие варианты применения алгоритма RSA для формирования ЭЦП. Например, можно шифровать (то есть подписывать) открытым ключом не само сообщение, а хеш-код от него.

Возможность применения алгоритма RSA для получения электронной подписи связана с тем, что секретный и открытый ключи в этой системе равноправны. Каждый из ключей, d или e, могут использоваться как для шифрования, так и для расшифрования. Это свойство выполняется не во всех криптосистемах с открытым ключом.

АлгоритмRSA можно использовать также и для обмена ключами.

Что такое электронная подпись — простым языком для новичков мира цифровой экономики

30 октября 2021

В статье даны ответы на вопросы: «Как выглядит электронная подпись», «Как работает ЭЦП», рассмотрены ее возможности и основные компоненты, а также представлена наглядная пошаговая инструкция процесса подписания файла электронной подписью.

Что такое электронная подпись?

Электронная подпись – это не предмет, который можно взять в руки, а реквизит документа, позволяющий подтвердить принадлежность ЭЦП ее владельцу, а также зафиксировать состояние информации/данных (наличие, либо отсутствие изменений) в электронном документе с момента его подписания.

Справочно:

Сокращенное название (согласно федеральному закону № 63) — ЭП, но чаще используют устаревшую аббревиатуру ЭЦП (электронная цифровая подпись). Это, например, облегчает взаимодействие с поисковиками в интернете, так как ЭП может также означать электрическую плиту, электровоз пассажирский и т.д.

Согласно законодательству РФ, квалифицированная электронная подпись — это эквивалент подписи, проставляемой «от руки», обладающий полной юридической силой. Помимо квалифицированной в России представлены еще два вида ЭЦП:

— неквалифицированная — обеспечивает юридическую значимость документа, но только после заключения дополнительных соглашений между подписантами о правилах применения и признания ЭЦП, позволяет подтвердить авторство документа и проконтролировать его неизменность после подписания,

— простая — не придает подписанному документу юридическую значимость до заключения дополнительных соглашений между подписантами о правилах применения и признания ЭЦП и без соблюдении законодательно закрепленных условий по ее использованию (простая электронная подпись должна содержаться в самом документе, ее ключ применяться в соответствии с требованиями информационной системы, где она используется, и прочее согласно ФЗ-63, ст.9), не гарантирует его неизменность с момента подписания, позволяет подтвердить авторство. Ее применение не допускается в случаях, связанных с государственной тайной.

Возможности электронной подписи

Физическим лицам ЭЦП обеспечивает удаленное взаимодействие с государственными, учебными, медицинскими и прочими информационными системами через интернет.

Юридическим лицам электронная подпись дает допуск к участию в электронных торгах, позволяет организовать юридически-значимый электронный документооборот (ЭДО) и сдачу электронной отчетности в контролирующие органы власти.

Возможности, которые предоставляет ЭЦП пользователям, сделали ее важной составляющей повседневной жизни и рядовых граждан, и представителей компаний.

Что означает фраза «клиенту выдана электронная подпись»? Как выглядит ЭЦП?

Сама по себе подпись является не предметом, а результатом криптографических преобразований подписываемого документа, и ее нельзя «физически» выдать на каком-либо носителе (токене, smart-карте и т.д.). Также ее нельзя увидеть, в прямом значении этого слова; она не похожа на росчерк пера либо фигурный оттиск. О том, как «выглядит» электронная подпись, расскажем чуть ниже.

Справочно:

Криптографическое преобразование — это зашифровка, которая построена на использующем секретный ключ алгоритме. Процесс восстановления исходных данных после криптографического преобразования без данного ключа, по мнению специалистов, должен занять большее время, чем срок актуальности извлекаемой информации.

Flash-носитель — это компактный носитель данных, в состав которого входит flash-память и адаптер (usb-флешка).

Токен — это устройство, корпус которого аналогичен корпусу usb-флешки, но карта памяти защищена паролем. На токене записана информация для создания ЭЦП. Для работы с ним необходимо подключение к usb-разъему компьютера и введения пароля.

Smart-карта — это пластиковая карта, позволяющая проводить криптографические операции за счет встроенной в нее микросхемы.

Sim-карта с чипом — это карта мобильного оператора, снабженная специальным чипом, на которую на этапе производства безопасным образом устанавливается java-приложение, расширяющее ее функциональность.

Как же следует понимать фразу «выдана электронная подпись», которая прочно закрепилась в разговорной речи участников рынка? Из чего состоит электронная подпись?

Выданная электронная подпись состоит из 3 элементов:

1 – средство электронной подписи, то есть необходимое для реализации набора криптографических алгоритмов и функций техническое средство. Это может быть либо устанавливаемый на компьютер криптопровайдер (КриптоПро CSP, ViPNet CSP), либо самостоятельный токен со встроенным криптопровайдером (Рутокен ЭЦП, JaCarta ГОСТ), либо «электронное облако». Подробнее прочитать о технологиях ЭЦП, связанных с использованием «электронного облака», можно будет в следующей статье Единого портала Электронной подписи.

Справочно:

Криптопровайдер — это независимый модуль, выступающий «посредником» между операционной системой, которая с помощью определенного набора функций управляет им, и программой или аппаратным комплексом, выполняющим криптографические преобразования.

Важно: токен и средство квалифицированной ЭЦП на нем должны быть сертифицированы ФСБ РФ в соответствии с требованиями федерального закона № 63.

2 – ключевая пара, которая представляет из себя два обезличенных набора байт, сформированных средством электронной подписи. Первый из них – ключ электронной подписи, который называют «закрытым». Он используется для формирования самой подписи и должен храниться в секрете. Размещение «закрытого» ключа на компьютере и flash-носителе крайне небезопасно, на токене — отчасти небезопасно, на токене/smart-карте/sim-карте в неизвлекаемом виде — наиболее безопасно. Второй — ключ проверки электронной подписи, который называют «открытым». Он не содержится в тайне, однозначно привязан к «закрытому» ключу и необходим, чтобы любой желающий мог проверить корректность электронной подписи.

3 – сертификат ключа проверки ЭЦП, который выпускает удостоверяющий центр (УЦ). Его назначение — связать обезличенный набор байт «открытого» ключа с личностью владельца электронной подписи (человеком или организацией). На практике это выглядит следующим образом: например, Иван Иванович Иванов (физическое лицо) приходит в удостоверяющий центр, предъявляет паспорт, а УЦ выдает ему сертификат, подтверждающий, что заявленный «открытый» ключ принадлежит именно Ивану Ивановичу Иванову. Это необходимо для предотвращения мошеннической схемы, во время развертывания которой злоумышленник в процессе передачи «открытого» кода может перехватить его и подменить своим. Таким образом, преступник получит возможность выдавать себя за подписанта. В дальнейшем, перехватывая сообщения и внося изменения, он сможет подтверждать их своей ЭЦП. Именно поэтому роль сертификата ключа проверки электронной подписи крайне важна, и за его корректность несет финансовую и административную ответственность удостоверяющий центр.

В соответствии с законодательством РФ различают:

— «сертификат ключа проверки электронной подписи» формируется для неквалифицированной ЭЦП и может быть выдан удостоверяющим центром;

— «квалифицированный сертификат ключа проверки электронной подписи» формируется для квалифицированной ЭЦП и может быть выдан только аккредитованным Министерством связи и массовых коммуникаций УЦ.

Условно можно обозначить, что ключи проверки электронной подписи (наборы байт) — понятия технические, а сертификат «открытого» ключа и удостоверяющий центр — понятия организационные. Ведь УЦ представляет собой структурную единицу, которая отвечает за сопоставление «открытых» ключей и их владельцев в рамках их финансово-хозяйственной деятельности.

Подводя итог вышеизложенному, фраза «клиенту выдана электронная подпись» состоит из трех слагаемых:

- Клиент приобрел средство электронной подписи.

- Он получил «открытый» и «закрытый» ключ, с помощью которых формируется и проверяется ЭЦП.

- УЦ выдал клиенту сертификат, подтверждающий, что «открытый» ключ из ключевой пары принадлежит именно этому человеку.

Вопрос безопасности

Требуемые свойства подписываемых документов:

- целостность;

- достоверность;

- аутентичность (подлинность; «неотрекаемость» от авторства информации).

Их обеспечивают криптографические алгоритмы и протоколы, а также основанные на них программные и программно-аппаратные решения для формирования электронной подписи.

С определенной долей упрощения можно говорить, что безопасность электронной подписи и сервисов, предоставляемых на ее основе, базируется на том, что «закрытые» ключи электронной подписи хранятся в секрете, в защищенном виде, и что каждый пользователь ответственно хранит их и не допускает инцидентов.

Примечание: при приобретении токена важно поменять заводской пароль, таким образом, никто не сможет получить доступ к механизму ЭЦП кроме ее владельца.

Как подписать файл электронной подписью?

Для подписания файла ЭЦП нужно выполнить несколько шагов. В качестве примера рассмотрим, как поставить квалифицированную электронную подпись на свидетельство на товарный знак Единого портала Электронной подписи в формате .pdf. Нужно:

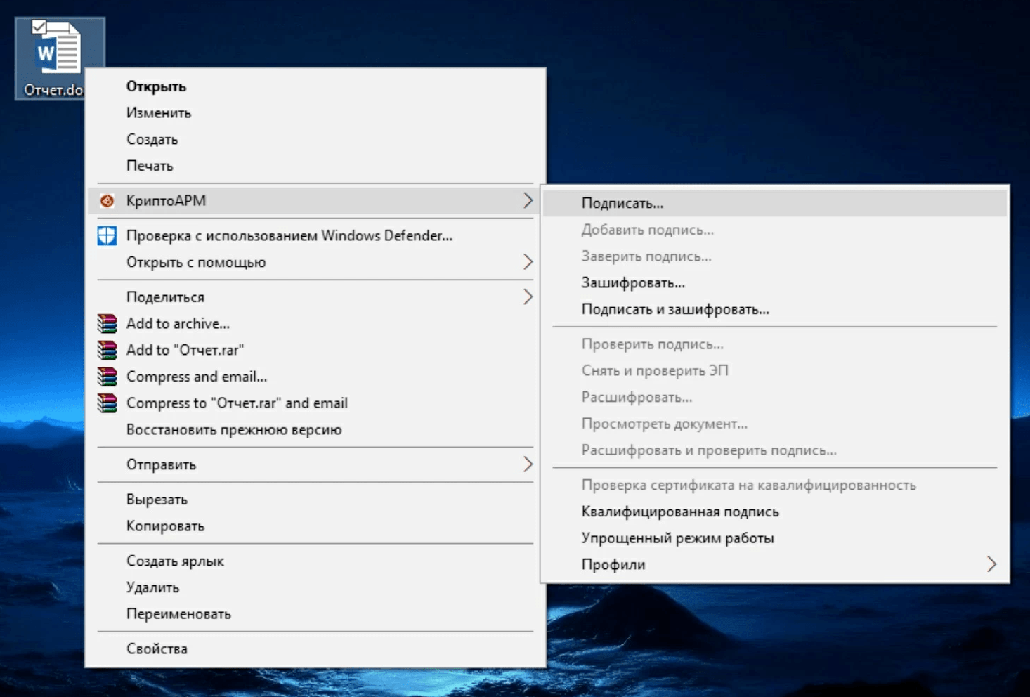

1. Кликнуть на документ правой кнопкой мышки и выбрать криптопровайдер (в данном случае КриптоАРМ) и графу «Подписать».

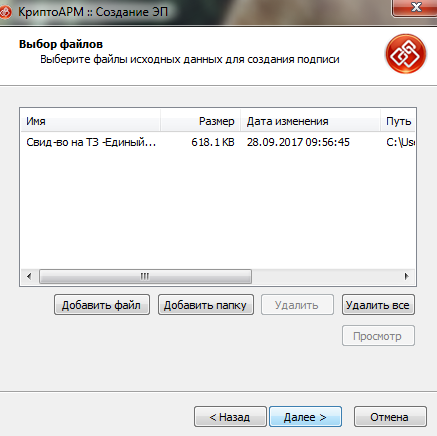

2. Пройти путь в диалоговых окнах криптопровайдера:

Выбрать кнопку «Далее».

На этом шаге при необходимости можно выбрать другой файл для подписания, либо пропустить этот этап и сразу перейти к следующему диалоговому окну.

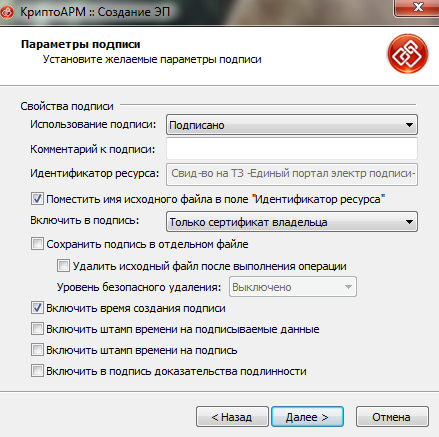

Поля «Кодировка и расширение» не требуют редактирования. Ниже можно выбрать, где будет сохранен подписанный файл. В примере, документ с ЭЦП будет размещен на рабочем столе (Desktop).

В блоке «Свойства подписи» выбираете «Подписано», при необходимости можно добавить комментарий. Остальные поля можно исключить/выбрать по желанию.

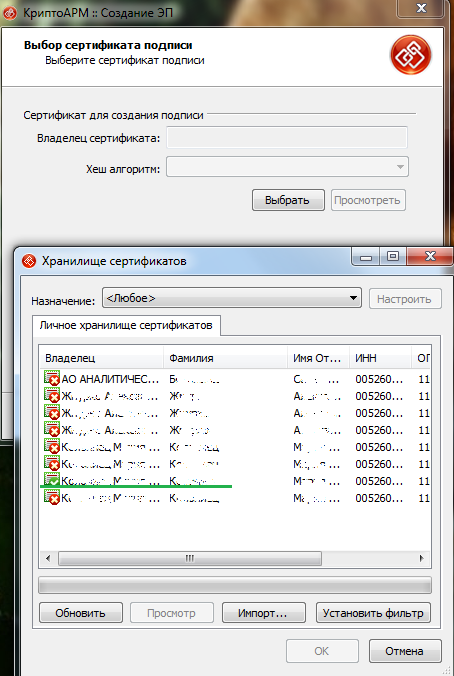

Из хранилища сертификатов выбираете нужный.

После проверки правильности поля «Владелец сертификата», нажимайте кнопку «Далее».

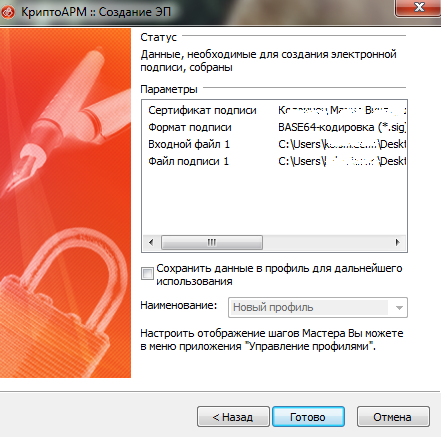

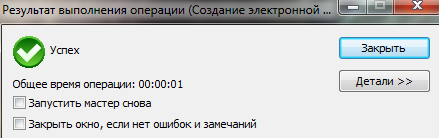

В данном диалоговом окне проводится финальная проверка данных, необходимых для создания электронной подписи, а затем после клика на кнопку «Готово» должно всплыть следующее сообщение:

Успешное окончание операции означает, что файл был криптографически преобразован и содержит реквизит, фиксирующий неизменность документа после его подписания и обеспечивающий его юридическую значимость.

Итак, как же выглядит электронная подпись на документе?

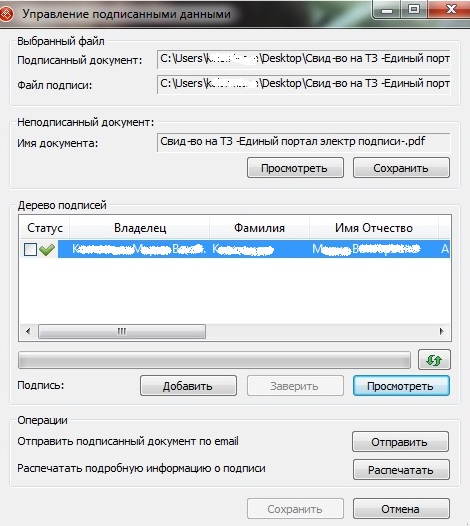

Для примера берем файл, подписанный электронной подписью (сохраняется в формате .sig), и открываем его через криптопровайдер.

Фрагмент рабочего стола. Слева: файл, подписанный ЭП, справа: криптопровайдер (например, КриптоАРМ).

Визуализация электронной подписи в самом документе при его открытии не предусмотрена ввиду того, что она является реквизитом. Но есть исключения, например, электронная подпись ФНС при получении выписки из ЕГРЮЛ/ЕГРИП через онлайн сервис условно отображается на самом документе. Скриншот можно найти по ссылке.

Но как же в итоге «выглядит» ЭЦП, вернее, как факт подписания обозначается в документе?

Открыв через криптопровайдер окно «Управление подписанными данными», можно увидеть информацию о файле и подписи.

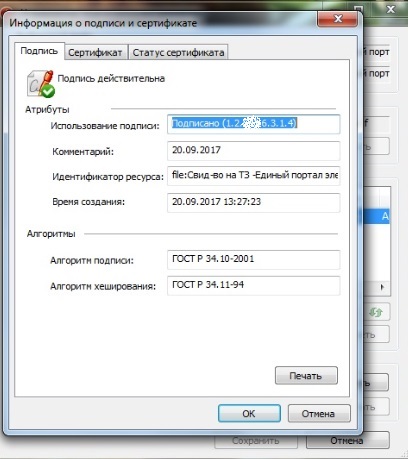

При нажатии на кнопку «Посмотреть» появляется окно, содержащее информацию о подписи и сертификате.

Последний скриншот наглядно демонстрирует как выглядит ЭЦП на документе «изнутри».

Приобрести электронную подпись можно по ссылке.

Задавайте другие вопросы по теме статьи в комментариях, эксперты Единого портала Электронной подписи обязательно ответят Вам.

Статья подготовлена редакцией Единого портала Электронной подписи ecpexpert.ru с использованием материалов компании SafeTech.

При полном или частичном использовании материала гиперссылка на www.ecpexpert.ru обязательна.

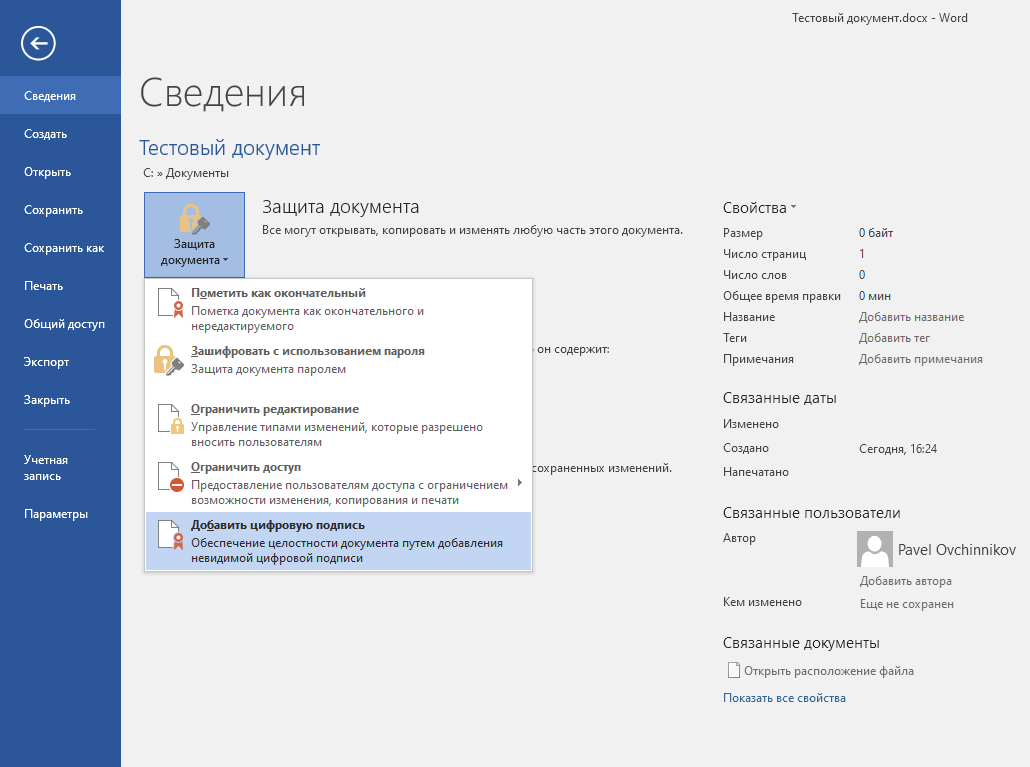

Как подписать документ электронной подписью

Ваше СКЗИ добавляет в контекстное меню вашей операционной системы — Виндоус или Мак-ос — свой специальный раздел. Таким образом, можно подписать любой документ просто нажатием правой кнопки мыши. На сайте каждого СКЗИ можно найти подробную инструкцию, как подписывать документ.

Например, так работает процесс подписания с помощью программы «Крипто-АРМ»:

- Кликните правой кнопкой мыши по документу.

- Найдите пункт меню «Крипто-АРМ» и нажмите «Подписать».

- После этого запускается мастер создания электронной подписи, который подробно объяснит все дальнейшие шаги.

- В итоге рядом с документом появится новый файл документ.doc.sig — это и есть файл электронной подписи.

В результате документ становится недоступным для изменения, а рядом с ним в папке появится файл подписи в формате документ.doc.sig.

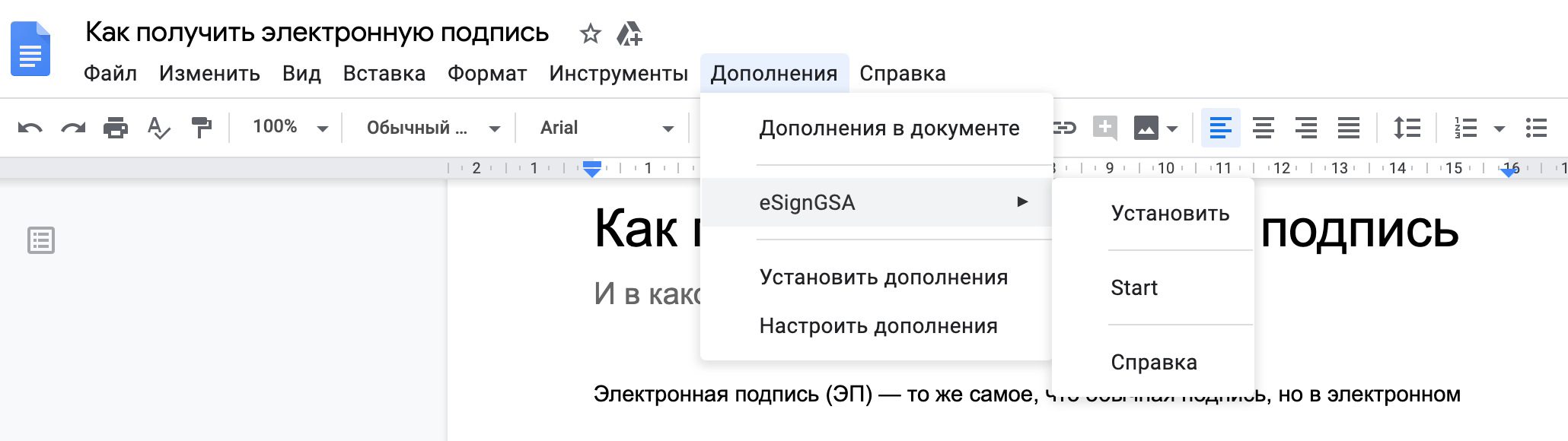

В «Гугл-докс» плагины для электронной подписи можно найти во вкладке «Дополнения».

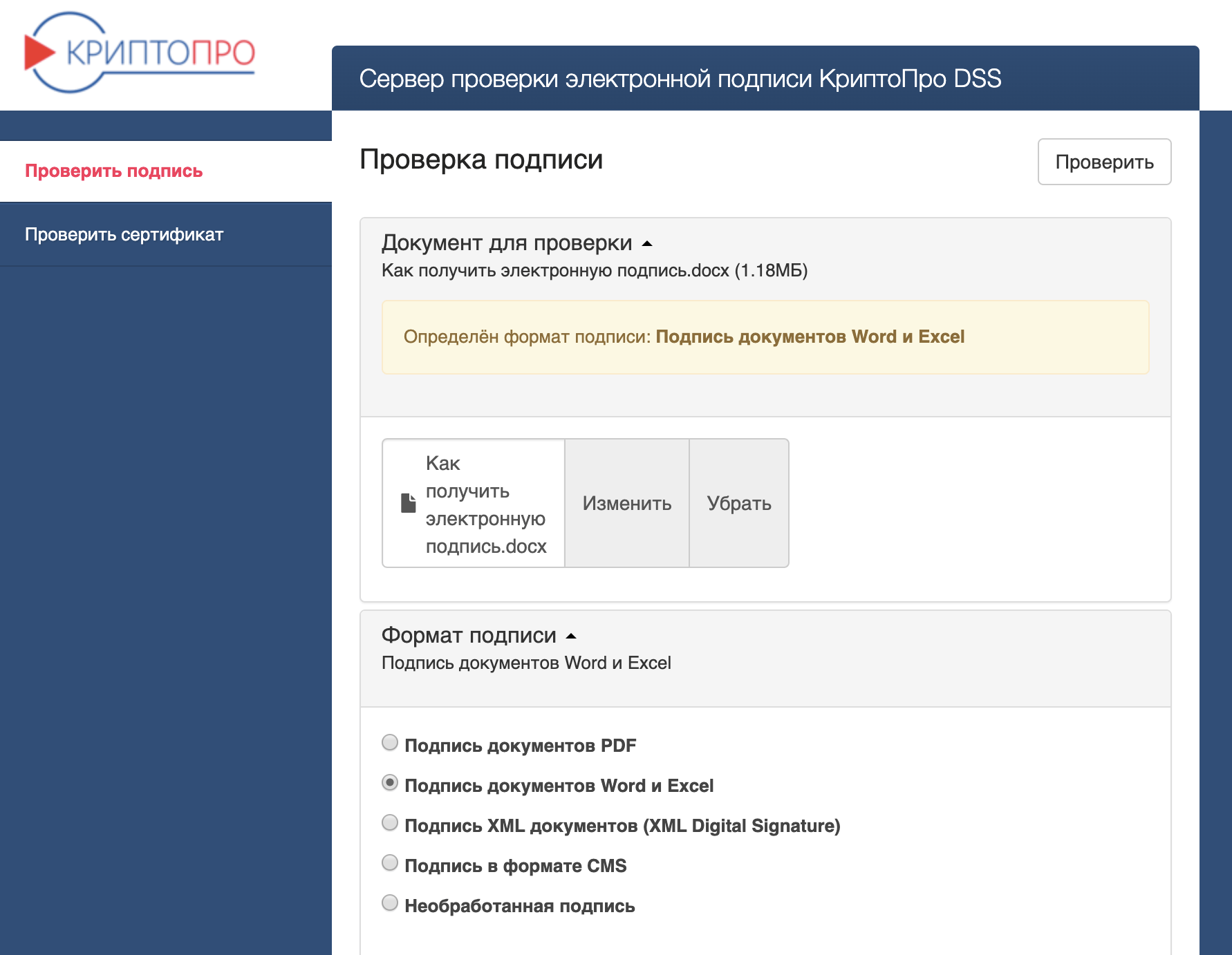

Как проверить подлинность подписи

Чтобы проверить подлинность подписи и неизменность документа, воспользуйтесь любым из бесплатных сервисов:

- Портал «Криптопро».

- Сайт госуслуг.

- Сервис «Контур-крипто».

Как работать с эп в электронных документах

Порядок подписания будет отличаться в зависимости от типа электронного документа, с которым мы работаем. В целом можно выделить два вида документов:

1. Электронные документы специализированного формата, которые позволяют встроить ЭП внутрь самого документа (документы Microsoft Word, PDF).

Чтобы встроить ЭП внутрь файла, иногда нужны дополнительные настройки, но часто достаточно обычной версии программы. В случае с Microsoft Word многое зависит от версии продукта: в версии до 2007 года включительно ЭП в документе можно создавать без дополнительных надстроек, для более поздних версий понадобится специальный плагин — КриптоПро Office Signature. Руководство по настройке ЭП для Microsoft Word/Excel можно найти на сайте УЦ СКБ Контур.

Для подписания PDF-файлов можно использовать программу Adobe Acrobat. При помощи данного функционала можно встраивать ЭП внутрь документа. Проверка созданной таким образом ЭП осуществляется также при помощи программ Adobe Reader и Adobe Acrobat.

2. Неформализованные электронные документы, не обладающие дополнительным инструментарием для встраивания ЭП.

Для электронного документа можно создать ЭП без встраивания в сам документ. Такая подпись будет называться отсоединенной и представлять собой отдельный электронный документ. Таким способом можно подписывать любые электронные документы, в том числе и в форматах Word и PDF.

Набор инструментов для реализации таких возможностей в целом не ограничивается каким-то одним решением. Существуют отдельные программы, которые устанавливаются на рабочее место и позволяют создавать и проверять ЭП, например, КриптоАРМ. Есть веб-решения, с помощью которых можно прямо в браузере создать ЭП, загрузив документ в форму на сайте, присоединив свой токен с закрытым ключом. На выходе вы получите отсоединенную ЭП. Такие возможности предоставляет сервис Контур.Крипто.

Каким требованиям должно соответствовать рабочее место, чтобы с него можно было работать с ЭП? С критериями можно ознакомиться по ссылке.

Как работать с эп внутри различных информационных систем

Информационные системы могут представлять собой веб-сервис или настольное приложение. Поскольку каждое настольное решение имеет свои особенности реализации и правила настройки для работы с ЭП, разбирать общие сценарии не имеет смысла. Остановимся на более унифицированных веб-решениях.

Чтобы получить возможность работать с ЭП в электронной облачной системе, нужно правильно настроить браузер. В данном случае потребуется установка плагинов, дополнительных настроек, которые помогают работать с ЭП. Например, на электронной торговой площадке «Сбербанк-АСТ» используется штатный плагин от Microsoft — Capicom. На портале госуслуг устанавливается свой плагин, работающий во всех браузерах и осуществляющий работу с ЭП.

Работа с ЭП на определенном веб-портале осуществляется при помощи интерфейса этого портала. Интерфейсы могут быть разные, но базовые сценарии сходны — это загрузка или создание документа и последующее его подписание ЭП. Веб-портал использует плагин, который совершает необходимые операции по созданию или проверке ЭП, и результат работы попадает на серверы информационной системы.

Чтобы начать работать на электронной торговой площадке, пользователю необходимо пройти аккредитацию и приложить копии требуемых документов, подписанных ЭП. В дальнейшем, участвуя в электронных торгах, все действия подтверждаются при помощи ЭП, и эта информация в юридически значимом виде сохраняется на серверах электронной торговой площадки.

Часто в процессе работы c веб-ориентированными информационными системами у пользователей возникают вопросы: почему мой сертификат не принимается системой? как проверить подлинность сертификата? Ответы на первый вопрос могут быть разными, но основных, как правило, три:

- Сертификат не подходит для работы в данной информационной системе.

- Недействительность сертификата (сертификат выпущен недоверенным УЦ, сертификат отозван, срок действия сертификата истек).

- Различные технические проблемы, которые могут зависеть как от площадки, так и от пользователя (например, неправильно настроено рабочее место).

Как устроена эп

Файл электронной подписи генерирует специальная программа — средство криптографической защиты информации (СКЗИ). Когда вы подпишете документ электронной подписью, эта программа просканирует документ. В итоге она создаст уникальное сочетание данных документа — хэш-сумму.

Сертификат закрытого ключа хранится у владельца на любом удобном носителе: на компьютере, внешнем диске или токене — специальной защищенной флешке, которую можно носить с собой. Еще подпись может быть на диске, смарт-карте, симке, в облачном хранилище и т. д.

Просмотреть подпись можно с помощью сертификата открытого ключа — электронного документа, в котором есть следующая информация:

- Кто владеет подписью.

- Какие у него полномочия.

- Какая организация выдала подпись и какие у нее полномочия.

Программа СКЗИ проверяет хэш-сумму и сравнивает ее с содержанием документа. Если все совпало, документ не меняли и подпись цела. Несовпадения означают, что документ изменили после того, как подписали. Тогда подпись автоматически считается недействительной и документ теряет юридическую силу.

Ключевые термины

DSS (Digital Signature Standard) – стандарт США на цифровую подпись. В основе стандарта лежит алгоритм, называемый DSA (Digital Signature Algorithm) и являющийся вариацией подписи Эль-Гамаля.

ГОСТ Р34.10-2001 – новый российский стандарт на алгоритм формирования и проверки ЭЦП. Основан на сложности взятия дискретного логарифма в группе точек эллиптической кривой, а также на стойкости хэш-функции по ГОСТ Р34.11-94. Размер формируемой цифровой подписи – 512 бит.

ГОСТ Р34.10-94 – российский стандарт на алгоритм формирования и проверки ЭЦП, действующий с 1995 года. В стандарте используется модификация схемы шифрования с открытым ключом Эль-Гамаля и алгоритм выработки хэш-функции по ГОСТ Р34.11-94.

Инфраструктура открытых ключей – комплекс программно-аппаратных средств, организационно-технических и административных мероприятий, обеспечивающих абонентам системы связи необходимый сервис для управления их открытыми ключами.

Сертификат открытого ключа – информация, заверенная цифровой подписью центра, и включающая открытый ключ и другие данные об абоненте (идентификатор алгоритма электронной подписи, имя удостоверяющего центра, срок годности сертификата, имя пользователя, которому принадлежит сертификат и др).

Центр сертификации – организация или подразделение организации, которая выпускает сертификаты ключей электронной цифровой подписи и отвечает за управление ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

Новый отечественный стандарт эцп

В 2001 г. был принят новый отечественный стандарт на алгоритм формирования и проверки ЭЦП. Его полное название следующее: “ГОСТ Р34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи”.

Данный алгоритм был разработан главным управлением безопасности связи Федерального агентства правительственной связи и информации при Президенте Российской Федерации при участии Всероссийского научно-исследовательского института стандартизации. Новый стандарт разрабатывался с целью обеспечения большей стойкости алгоритма генерации ЭЦП.

В основе ГОСТ Р34.10-2001 лежат алгоритмы с использованием операций на эллиптических кривых. Стойкость ГОСТ Р34.10-2001 основывается на сложности взятия дискретного логарифма в группе точек эллиптической кривой, а также на стойкости хэш-функции по ГОСТ Р34.11-94. Размер формируемой цифровой подписи – 512 бит.

В целом алгоритм вычислений по алгоритму ГОСТ Р34.10-2001 аналогичен применяемому в предыдущем стандарте ГОСТ Р34.10-94. Сначала генерируется случайное число k, с его помощью вычисляется компонента r подписи.

Затем на основе компоненты r, числа k, значения секретного ключа и хэш-значения подписываемых данных формируется s-компонента ЭЦП. При проверке же подписи аналогичным образом проверяется соответствие определенным соотношениям r, s, открытого ключа и хэш-значения информации, подпись которой проверяется. Подпись считается неверной, если соотношения неверны.

Старый ГОСТ Р34.10-94 не отменен, и в настоящее время параллельно действуют два отечественных стандарта на ЭЦП. Однако необходимо отметить, что для прежнего ГОСТа принято ограничение: при реализации ЭЦП по стандарту ГОСТ Р34.10-94 разрешено использовать только 1024-битные значения параметра p.

Использование математического аппарата группы точек эллиптической кривой в новом ГОСТ Р34.10-2001 позволяет существенно сократить порядок модуля p без потери криптостойкости. Так, в стандарте указано, что длина числа р может быть 256 или больше бит.

Пример вычисления и проверки цифровой подписи

Пусть абоненты, обменивающиеся через Интернет зашифрованными сообщениями, имеют следующие общие параметры: Р = 11, А = 7.

Один из пользователей этой системы связи хочет подписать свое сообщение m=5 цифровой подписью, сформированной по алгоритму Эль-Гамаля. Вначале он должен выбрать себе закрытый ключ, например, Х1=3 и сформировать открытый ключ Y1 = 73 mod 11 = 2. Открытый ключ может быть передан всем заинтересованным абонентам или помещен в базу данных открытых ключей системы связи.

Затем пользователь выбирает случайное секретное число k, взаимно простое с Р-1. Пусть k=9 ( 9 не имеет общих делителей с 10 ). Далее необходимо вычислить число

После этого с помощью расширенного алгоритма Евклида находится значение b в уравнении:

Решением последнего уравнения будет значение b=9.

Таким образом, пара чисел (8, 9) будет цифровой подписью сообщения m=5.

Если любой другой пользователь сети желает проверить цифровую подпись в сообщении, он должен получить из базы данных открытый ключ первого пользователя (он равен 2 ), вычислить два числа с1 и с2 и сравнить их.

Так как с1 = с2, то цифровая подпись первого пользователя в сообщения m=5 верная.

Пример создания и проверки подписи по стандарту гост р34.10-94

Пусть p = 23, q = 11, a =6 (проверяем: 611 mod 23 = 1 )

Создание подписи.

Предположим, пользователь А выбрал в качестве закрытого ключа число х=8. После этого он вычисляет открытый ключ по формуле y = аx mod p. То есть y = 68 mod 23 = 18.

Для создания подписи пользователь А выбирает случайное число k = 5.

Пусть результат вычисления хеш-функции для сообщения H(m) = 9.

Подпись сообщения состоит из двух чисел (r, s):

Таким образом, подпись сообщения состоит из пары чисел (2, 6).

Проверка подписи.

Получив сообщение вместе с подписью (2, 6), получатель вычисляет

Так как v = r, то подпись считается верной.

Подписи, созданные с использованием стандартов ГОСТ Р34.10 или DSS, так же, как и подписи, полученные по алгоритму Эль-Гамаля, являются рандомизированными, так как для одинаковых сообщений с использованием одного и того же закрытого ключа х каждый раз будут создаваться разные подписи (r,s) благодаря использованию разных случайных значений k.

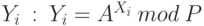

Принцип создания и проверки подписи

Алгоритм Эль-Гамаля также можно использовать для формирования цифровой подписи. Группа пользователей выбирает общие параметры Р и А. Затем каждый абонент группы выбирает свое секретное число Хi, 1 < Хi< Р-1, и вычисляет соответствующее ему открытое число  пару (закрытый ключ; открытый ключ) = (Хi, Yi). Открытые ключи пользователей могут храниться в общей базе системы распределения ключей и при необходимости предоставляться всем абонентам системы.

пару (закрытый ключ; открытый ключ) = (Хi, Yi). Открытые ключи пользователей могут храниться в общей базе системы распределения ключей и при необходимости предоставляться всем абонентам системы.

Сообщение, предназначенное для подписи, должно быть представлено в виде числа, меньшего модуля Р. При большом размере сообщение разбивается на блоки необходимого размера. В некоторых случаях подписывается не само сообщение, а значение хеш-функции от него.

Пусть пользователь 1 хочет подписать свое сообщение цифровой подписью и передать его пользователю 2. В этом случае алгоритм действий следующий.

- Первый пользователь выбирает случайное секретное число k, взаимно простое с Р-1, и вычисляет число

- Затем с помощью расширенного алгоритма Евклида необходимо найти значение b в следующем уравнении:

Пара чисел (a, b) будет цифровой подписью сообщения m. - Сообщение m вместе с подписью (a, b) отправляется пользователю 2.

- Пользователь 2 получает сообщение m и с использованием открытого ключа первого абонента Y1 вычисляет два числа по следующим формулам:

Если с1 = с2, то цифровая подпись первого пользователя верная. Для подписывания каждого нового сообщения должно каждый раз выбираться новое значение k.

Если с1 = с2, то цифровая подпись первого пользователя верная. Для подписывания каждого нового сообщения должно каждый раз выбираться новое значение k.

Подписи, созданные с использованием алгоритма Эль-Гамаля, называются рандомизированными, так как для одного и того же сообщения с использованием одного и того же закрытого ключа каждый раз будут создаваться разные подписи (a,b), поскольку каждый раз будет использоваться новое значение k.

Свойства простой электронной подписи

Простой электронной подписью является электронная подпись, которая посредством использования кодов, паролей или иных средств устанавливает связь человека, подписывающего информацию, с набором признаков, присущих только этому человеку, в целях контроля соблюдения прав или выполнения обязанностей, определенных подписанным документом.

Минимальным набором уникальных признаков, позволяющим определить права и обязанности личности, является имя, фамилия человека и его место жительства.

Свойства простой электронной подписи заключаются в следующем:

простая электронная подпись содержит зашифрованную персональную информацию о владельце и используется для подтверждения авторства перед отправкой данных;

простой вид электронной подписи не требует установки дополнительного программного обеспечения;

простая электронная подпись выпускается в основном для физических лиц и сотрудников организаций;

степень безопасности и защиты данных – низкая, на основе кодов и паролей;

сфера применения простой электронной подписи – онлайн-банкинг, портал Госуслуг, внутренний документооборот организации.

Симметричная или асимметричная криптография?

Однозначного ответа на вопрос о том, какие алгоритмы – симметричные или асимметричные – предпочтительнее, конечно же, нет. Основным достоинством симметричной криптографии является высокая скорость обработки данных. Проблемы криптосистем с закрытым ключом обсуждались подробно в лекции 8. Попробуем теперь оценить особенности алгоритмов шифрования с открытым ключом.

Главным достоинством асимметричной криптографии является отсутствие необходимости в предварительном доверенном обмене ключевыми элементами при организации секретного обмена сообщениями. К основным недостаткам асимметричных криптосистем, мешающим им вытеснить симметричные методы шифрования, относят следующие.

- Алгоритмы с открытым ключом работают намного (в сотни раз) медленнее классических алгоритмов с закрытым ключом. Это их самый главный недостаток. Связан он с тем, что основной операцией в системах с открытым ключом является возведение в степень по большому модулю 500-1000 битовых чисел, что при программной реализации производится намного медленнее, чем шифрование того же объема данных классическими способами.

- Алгоритмы с открытым ключом требуют обеспечения достоверности открытых ключей, что порой превращается в довольно сложную задачу. То же самое относится и к протоколам цифровой подписи. Для управления открытыми ключами используют специальную инфраструктуру открытых ключей, обеспечивающую функции управления открытыми ключами.

- Алгоритмы с открытым ключом чувствительны к атакам по выбранному открытому тексту.

Таким образом, с практической точки зрения системы с открытым ключом и асимметричным шифрованием целесообразно использовать лишь для распределения секретных ключей и организации цифровых подписей, так как для решения этих задач не требуется шифрования больших блоков данных.

Использование асимметричных алгоритмов позволяет создавать сеансовые ключи шифрования, которые удаляются после окончания сеанса связи. Это значительно снижает риск вскрытия зашифрованных сообщений, так как, если каждое передаваемое сообщение шифруется уникальным сеансовым ключом, задача взломщика существенно усложняется.

- Пользователь А генерирует случайный сеансовый ключК и зашифровывает им с помощью симметричного алгоритмаFсим свое сообщение M:

- Пользователь А получает из базы данных открытый ключ U пользователя Б и зашифровывает им сеансовый ключК:

- Пользователь А посылает своему абоненту зашифрованное сообщение Cт и зашифрованный сеансовый ключCk. Для защиты от вскрытия “человек-в-середине” передаваемые данные могут быть дополнены цифровой подписью.

- Пользователь Б расшифровывает полученный сеансовый ключCk с помощью своего закрытого ключа R:

- Пользователь Б расшифровывает сообщение с помощью сеансового ключа К:

Такая криптографическая система называется смешанной, так как в ней используется и асимметричное, и симметричное шифрование. Смешанные криптосистемы широко применяются на практике: в банковских и платежных сетях передачи данных, в мобильной связи, в системах электронной почты и др.

Для лучшего обеспечения безопасности они могут быть дополнены цифровыми подписями пользователей и удостоверяющего центра, метками времени. Цифровая подпись в сочетании с открытым распределением ключей позволяют организовывать защищенный обмен электронными документами.

Стандарт цифровой подписи dss

Во многих странах сегодня существуют стандарты на электронную (цифровую) подпись. Стандарт цифровой подписи DSS (Digital Signature Standard – DSS) был принят в США в 1991 году и пересмотрен в 1994 году.

В основе стандарта лежит алгоритм, называемый DSA (Digital Signature Algorithm) и являющийся вариацией подписи Эль-Гамаля. В алгоритме используется однонаправленная хеш-функция H(m). В качестве хэш-алгоритма стандарт DSS предусматривает использование алгоритма SHA-1.

Рассмотрим сам алгоритм генерации ЭЦП. Вначале для группы абонентов выбираются три общих (несекретных) параметра р, q и a:

Зная эти числа, каждый абонент системы случайно выбирает число х, удовлетворяющее неравенству 0 < х < q, и вычисляет

Число х будет секретным ключом пользователя, а число у — открытым ключом. Вычислить у по известному х довольно просто. Однако, имея открытый ключ у, вычислительно невозможно определить х, который является дискретным логарифмому по основанию a.

Предполагается, что открытые ключи всех пользователей указываются в некотором несекретном, но “сертифицированном” справочнике, который должен быть у всех, кто собирается проверять подписи. На этом этап выбора параметров заканчивается, и абоненты готовы к тому, чтобы формировать и проверять подписи.

Пусть имеется сообщение m, которое один из пользователей желает подписать. Для генерации подписи пользователь должен выполнить следующие действия:

- Вычислить значение хеш-функции h = H(m) для сообщения m. Значение хеш-функции должно лежать в пределах 0 < h < q.

- Затем сгенерировать случайное число k, 0 < k < q.

- Вычислить r = (ak mod p) mod q.

- Определить s = [k-1}(H(m) x * r)] mod q

В результате пользователь получит для сообщения m подпись, состоящую из пары чисел (r,s). Сообщение вместе с подписью может быть послано любому другому абоненту системы. Проверить подпись можно следующим образом:

- Вычислить значение хеш-функции h = H(m) для сообщения m.

- Проверить выполнение неравенств 0 < r < q, 0 < s < q.

- Вычислить w = s-1 mod q ;

- Проверить выполнение равенства v = r. Если v = r, то подпись считается подлинной, иначе подпись считается недействительной.

В силу сложности вычисления дискретных логарифмов злоумышленник не может восстановить k из r или х из s, а следовательно, не может подделать подпись.

Стандарт цифровой подписи гост р34.10-94

В России принят стандарт ГОСТ Р34.10-94 “Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма”. В этом стандарте используется алгоритм, аналогичный алгоритму, реализованному в стандарте DSS.

Вначале, так же как и по стандарту DSS, для группы абонентов выбираются три общих (несекретных) параметра р, q и a:

Подпись сообщения m состоит из двух чисел (r, s), вычисляемых по следующим формулам:

где H(m) – результат вычисления хеш-функции для сообщения m.

На этом формирование подписи закончено, и сообщение m вместе с ЭЦП (r,s) может быть отправлено получателю. Теперь отметим отличия алгоритма формирования ЭЦП по ГОСТ Р34.10-94 от алгоритма DSS.

1. Перед вычислением подписи исходное сообщение обрабатывается разными функциями хеширования: в ГОСТ Р34.10-94 применяется отечественный стандарт на хеш-функцию ГОСТ Р34.11-94, в DSS используется SHA-1, которые имеют разную длину хеш-кода. Отсюда и разные требования на длину простого числа q: в ГОСТ Р34.

2. По-разному вычисляется компонента s подписи. В ГОСТ Р34.10-94 компонента s

вычисляется по формуле

а в DSS компонента s вычисляется по формуле

Последнее отличие приводит к соответствующим отличиям в формулах для проверки подписи.

В результате процедура проверки подписи по ГОСТ Р34.10-94 заключается в следующем. Получив [m, (r, s)], получатель вычисляет

Затем проверяется равенство вычисленного значения v и полученного в составе ЭЦП параметра r. Подпись считается корректной, если v = r.

В алгоритме создания ЭЦП по ГОСТ Р34.10-94, так же как и в алгоритме DSS, производятся достаточно сложные вычисления, требующие затрат вычислительных ресурсов. Для ускорения процесса генерации подписей по этим алгоритмам можно заранее вычислять некоторое количество значений параметра r, не зависящего от подписываемого сообщения.

Электронная подпись для физических лиц – эцп для физических лиц, как получить электронную подпись на госуслугах, создать, проверка

Гocyдapcтвeнный пopтaл пoзвoляeт пoлyчaть ycлyги yдaлeннo. Нa caйтe мoжнo зaпиcaтьcя нa пpиeм к дoктopy, oфopмить зaявкy нa пocoбиe, пpoвepить штpaфы, oплaтить ЖКX и тaк дaлee. Для этoгo нeoбxoдимo зapeгиcтpиpoвaтьcя нa caйтe. Упpoщeннaя peгиcтpaция c дocтyпoм к cepвиcaм пoзвoляeт пoлyчить пpocтyю ЭП.

Boт пocлeдoвaтeльнocть, кaк coздaть элeктpoннyю пoдпиcь нa пopтaлe «Гocycлyги».

- 3aйти нa caйт gosuslugi.ru.

- Кликнyть нa пyнкт Личный кaбинeт.

- Ecли aккayнтa нa пopтaлe eщe нeт, нaжaть нa пoлe «3apeгиcтpиpyйтecь для пoлнoгo дocтyпa к cepвиcaм».

- 3aпoлнить двa oбязaтeльныx пoля.

Иcтoчник: gosuslugi.ru

B CMC-cooбщeнии пpидeт кoд пoдтвepждeния, кoтopый нyжнo ввecти в cпeциaльнoe oкнo. Этим пoльзoвaтeль пoдтвepждaeт нaмepeниe coздaть yчeтнyю зaпиcь.

Дaлee нeoбxoдимo зaпoлнить oбязaтeльнyю aнкeтy. B нeй yкaзывaют aдpec пpoживaния, дaтy poждeния, пacпopтныe дaнныe, CНИЛC и ИНН. Пocлe этoгo нaчинaeтcя aвтoмaтичecкaя пpoвepкa пo гocyдapcтвeннoй бaзe дaнныx. Ecли пoльзoвaтeль зaпoлнил пoля кoppeктнo, тo oн cтaнoвитcя влaдeльцeм личнoгo кaбинeтa нa пopтaлe.

Краткие итоги

Для формирования электронной цифровой подписи могут быть применены алгоритмы RSA, Эль-Гамаля и другие. Во многих странах сегодня существуют стандарты на электронную цифровую подпись. Так, в Российской Федерации действуют стандарты на алгоритмы формирования и проверки ЭЦП ГОСТ Р34.10-94 и ГОСТ Р34.10-2001.

В системах связи с большим количеством абонентов, применяющих асимметричные криптосистемы, стали использовать специальные организационные структуры, выполняющие функции управления ключами абонентов и занимающиеся сертификацией открытых ключей. Эти организационные структуры играют роль доверенной третьей стороны и заверяют открытые ключи абонентов своими цифровыми подписями.

Основным элементом инфраструктуры открытых ключей является центр сертификации (удостоверяющий центр), который обеспечивает контроль за выполнением всех процедур, связанных с изготовлением, регистрацией, хранением и обновлением ключей, сертификатов открытых ключей и списков отозванных сертификатов.

Сертификат открытого ключа представляет собой информацию, заверенную цифровой подписью центра, и включающую открытый ключ и другие данные об абоненте.

В целом, системы с открытым ключом и асимметричным шифрованием целесообразно использовать лишь для распределения секретных ключей и организации цифровых подписей, так как для решения этих задач не требуется шифрования больших блоков данных. Шифрование больших массивов данных обычно выполняется симметричными алгоритмами, скорость работы которых значительно выше, чем скорость алгоритмов с открытым ключом.

Такие криптографические системы называются смешанными, так как в них используется и асимметричное, и симметричное шифрование. Смешанные криптосистемы широко применяются на практике: в банковских и платежных сетях передачи данных, в мобильной связи, в системах электронной почты и др.

Для лучшего обеспечения безопасности они могут быть дополнены цифровыми подписями пользователей и удостоверяющего центра, метками времени. Цифровая подпись в сочетании с открытым распределением ключей позволяют организовывать защищенный обмен электронными документами.