- Что может послужить причиной такой ошибки

- Выбранная подпись не авторизована

- Глава вторая: ещё одна эп

- Глава первая: проверка эп

- Глава третья: немного про корневые и промежуточные сертификаты

- Если не видит сертификат

- Использование архивных документов в описи

- Как обновить эцп на “сбербанк-аст”?

- Какие бывают ошибки

- Капиком (capicom)

- Настройка сертификатов

- Настройка системы электронного декларирования в «альта-гтд»

- Настройка установленного по

- Настройка электронного архива

- Не виден сертификат на носителе

- Окно выбора фирмы

- Окно редактирования фирмы

- Особенности версий криптопро

- Отправка документа в архив

- Отправка дт

- Ошибка криптопровайдера в этп сбербанк-аст

- Ошибка при открытии хранилища: error сбербанк-аст

- Плагин недоступен в internet explorer

- При подключении напрямую к цитту фтс россии

- При подключении через сервер компании «альта-софт»

- Процесс подачи дт и таможенного оформления

- Работа с архивом электронных документов

- Рекомендуемая схема работы для нескольких рабочих мест

- Рекомендуемые требования к аппаратному обеспечению рабочей станции

- Рекомендуемые требования к аппаратному обеспечению сервера

- Рекомендуемые требования к программному обеспечению рабочей станции

- Рекомендуемые требования к программному обеспечению сервера

- Сбербанк-аст: плагин недоступен

- Сертификат не найден

- Системные требования и комплект поставки

- Создание базы данных на sql-сервере и подключение к ней «альта-гтд»

- Статья – проверка электронной цифровой подписи authenticode. часть 1. теория

- Таможенные документы

- Установка и настройка microsoft sql server

- Установка криптопровайдера и плагина

- Формирование документов, привязка к описи

- Шаг 1

- Шаг 3

- Шаг 4

- Шаг 5

- Электронная подпись для таможни

- Эп не подписывает документ

Что может послужить причиной такой ошибки

Всплывающее окно со злополучным сообщением об ошибке появляется на экранах пользователей в тех случаях, если система не смогла обнаружить соответствующий ключ на носителе. Такая ситуация происходит при следующих действиях пользователей:

В целях устранения ошибки обычно бывает достаточно произвести корректную ручную переустановку сертификата.

Выбранная подпись не авторизована

Подобная ошибка возникает при попытке авторизации в личном кабинете на электронных торговых площадках. Например, при входе на площадку ZakazRF отображается сообщение «Выбранная ЭЦП не авторизована».

Эта ошибка возникает из-за того, что пользователь не зарегистрирован на площадке, либо не зарегистрирован новый сертификат ключа ЭП. Решением проблемы будет регистрация нового сертификата.

Процесс запроса на авторизацию ЭП на разных торговых площадках может отличаться: часто нужно отправлять запрос оператору системы на авторизацию, иногда рабочее место настраивается автоматически.

Если ошибка сохраняется, возможно, следует отключить защитное ПО или добавить сайт электронной площадки в исключения.

Глава вторая: ещё одна эп

Порывшись в почте, я нашел еще один электронный договор. По счастливой случайности, им тоже оказался страховой полис, но на этот раз еОСАГО от АО “Тинькофф Страхование”. Открываем сертификат, смотрим выпустившую сертификат организацию. Ей оказывается АО “Тинькофф банк”.

По отработанному алгоритму идём в поисковую систему с запросом “тинькофф сертификат”, находим официальный сайт УЦ АО Тинькофф Банк. Тут нас встречает изобилие ссылок на корневые сертификаты, списки отозванных сертификатов и даже видеоинструкция по их установке.

Скачиваем “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34.10.2021”, на этот раз ссылка ведёт не на сторонний сервис, а на сайт банка. Формат файла P7B не очень известный, но открывается Windows без установки стороннего софта и показывает находящиеся в нём сертификаты.

Ставим оба, проверяем сертификат в полисе. Но нет, сертификат не является доверенным, т.к. система не может подтвердить поставщика сертификата. На сайте УЦ было 2 ссылки на 2 цепочки сертификатов, один для ГОСТ Р 34.10.2001, другой для ГОСТ Р 34.10.2021.

В новом файле формата P7B оказывается уже 3 файла сертификатов. Можно поставить все 3, однако стоит заметить, что сертификат “Головного удостоверяющего центра” мы поставили в первой главе из RAR архива ООО “ИТК”, они идентичны. А сертификат с не очень говорящим названием “УЦ 1 ИС ГУЦ” поставил КриптоПро CSP, т.к. галочка об установке корневых сертификатов была установлена по-умолчанию в его инсталляторе. Единственным новым является сертификат АО “Тинькофф Банк”, который мы и ставим.

После установки сертификатов из “Цепочка корневых сертификатов УЦ АО Тинькофф Банк ГОСТ Р 34.10.2001” путь в сертификате прорисовался и система радостно сообщила, что он является доверенным. Adobe Acrobat Reader DC также подтвердил, что подпись действительна.

На этом приключения с проверкой ЭП на полисе еОСАГО завершаются. Заметно, что после того, как в системе уже установлен необходимый софт, а пользователь понимает принципы работы и поиска промежуточных сертификатов, то проверка подписи занимает уже меньше времени.

Но проблемные места по-прежнему видны: необходимо искать в интернете официальные сайты удостоверяющих центров, разбираться в инструкциях по установке сертификатов. Даже при установленных корневых сертификатах необходимо искать промежуточный, иначе цепочка доверия будет не полной и система не сможет подтвердить достоверность подписи.

Глава первая: проверка эп

Все манипуляции с PDF документом приведены в чистой версии ОС Windows 10, русская домашняя редакция, как наиболее вероятной среде работы простого пользователя. Набор софта, используемый в статье, также является непрофессиональным и доступным для всех.

Для начала я открыл документ в просмотрщике Foxit Reader, который использую как основной:

Это выглядит очень и очень подозрительно — документ модифицирован непонятно кем, сертификат также не является доверенным. Система не может проверить цепочку доверия для данного сертификата и помечает его недействительным.

Кроме имени организации, которой выдан сертификат, видно наименование выдавшей его организации, ООО “ИТК”. Поиск по запросу “ООО ИТК сертификат” вывел меня на страницу Установка корневого сертификата Удостоверяющего центра ООО «ИТК». Это официальный сайт ООО «Интернет Технологии и Коммуникации», который является одним из удостоверяющих центров, выдающих сертификаты ЭП.

Глава третья: немного про корневые и промежуточные сертификаты

Проделав всю эту работу, меня не покидало чувство, что вся система построена не очень безопасно, требует от пользователя кучу дополнительных операций и доверия многим факторам: от поисковой системы, которая может не выдать первой строкой официальный сайт УЦ, до работы самого персонала УЦ, который выкладывает сертификаты без контрольных сумм на сторонние веб сервисы в проприетарных форматах контейнеров.

Если не видит сертификат

Пользователь ЭТП видит следующую ошибку, когда требуется заново восстановить цепочку “Пользователь – цифровой сертификат”

Использование архивных документов в описи

Откройте документ Опись.

Нажмите кнопку

В появившемся окне выберите вариант «Выбрать готовый…» и нажмите «ОК». Появится окно со списком документов, в котором необходимо выбрать соответствующий данной строке Описи документ. Если выбранный документ ранее был отправлен в архив (помечен «Молнией» и имеет статус «В архиве»), то в описи он также будет помечен «Молнией», например, как Контракт и Паспорт сделки на картинке выше.

Примечания:Когда в таможню направляется первичный пакет электронных документов (ДТ, ДТС, Опись), таможенник видит, какие документы из описи уже есть в архиве и может запросить их из архива, а не направлять запрос декларанту.

Программа «Альта-ГТД» при создании описи пытается найти подходящий документ в своей базе по ключевым полям (например, по номеру и дате) и привязывает найденные документы автоматически.

Как обновить эцп на “сбербанк-аст”?

Итак, что нужно пользователям “Сбербанк-АСТ” знать про обновление ЭЦП:

- при её замене не требуется прохождение повторной аккредитации;

- уполномоченные лица организации течение 5 дней направляют обновлённые сведения и все необходимые документы (если предполагается внесение изменений, замена или прекращение действия документов);

- обязательно поставить в известность об истечении срока действия старой ЭЦП;

- при замене ЭЦП регистрируется новый пользователь;

- после этого информация о пользователе вносится в реестр, с которым уполномоченное лицо компании знакомится в личном кабинете.

Итак, в этой статье мы рассмотрели наиболее частотные проблемы, с которыми сталкиваются пользователи “Сбербанк-АСТ”. Как мы могли увидеть часто способы решения вышеуказанных проблем между собой пересекаются, то есть чтобы решить одну проблему, решение её следует искать в одном из разделов настоящей статьи.

Уважаемые читатели! Если вы нуждаетесь в консультации специалиста по вопросам кредитов, долгов и банкротства, рекомендуем сразу обратиться к нашим квалифицированным практикующим юристам:

Москва и область: 7 (499) 110-71-84

Санкт-Петербург и область: 7 (812) 407-15-68

Уважаемые читатели! Если вы нуждаетесь в консультации специалиста по вопросам кредитов, долгов и банкротства, рекомендуем сразу обратиться к нашим квалифицированным практикующим юристам:

Москва и область: 7 (499) 110-71-84

Санкт-Петербург и область: 7 (812) 407-15-68

Итак, вы купили лицензию на КриптоПро CSP. Что же делать дальше?

После покупки лицензии в нашем интернет-магазине, вы получите письмо по электронной почте, в котором вы найдете:

- лицензионный ключ продукта

- ссылку на дистрибутив продукта

- ссылку на руководство пользователя

Поскольку руководство пользователя все равно никто читать не любит (и вы бы не читали эту статью, если бы прочитали руководство), то нам потребуется только лицензионный ключ продукта и ссылка на дистрибутив.

Какие бывают ошибки

Проблемы при использовании ЭП, с которыми пользователи встречаются чаще всего, можно условно разделить на три группы:

Рассмотрим неполадки подробнее и разберёмся, как их решать.

Капиком (capicom)

Капиком – это встраиваемая утилита, необходимая для проверки электронных подписей и для просмотра данных о сертификате. Благодаря ей шифруютсярасшифровываются данные, добавляются и удаляются сертификаты. Выше, в разделе “Сбербанк-АСТ”: недоступен плагин Internet Explorer мы уже описали алгоритм установки и правильной настройки этой утилиты, поэтому подробно на этом здесь не будем останавливаться.

Настройка сертификатов

Вставьте ЭП и вызовите окно Настройка сертификатов из меню Настройка|Сервер и сетевые настройки или нажмите кнопку <Настройка сертификатов> в диалоге Настройки ЭД-2.

Правой кнопкой мышки выделите нужный сертификат (сертификаты без фирмы подсвечиваются красным в списке) и нажимаем кнопку <Выбрать>, чтобы задать фирму для сертификата.

Настройка системы электронного декларирования в «альта-гтд»

Программа «Альта-ГТД» поддерживает два варианта подключения к системе Электронного Декларирования ЦИТТУ ФТС России:

- через сервер компании «Альта-Софт» (на основании договора абонентского обслуживания);

- напрямую (при наличии дополнительных аппаратно-программных средств защиты).

Настройка программы «Альта-ГТД» для работы с Электронным Декларированием в обоих вариантах подключения осуществляется с помощью меню: Настройка/Сервер и сетевые настройки/Настройка ЭД-2.

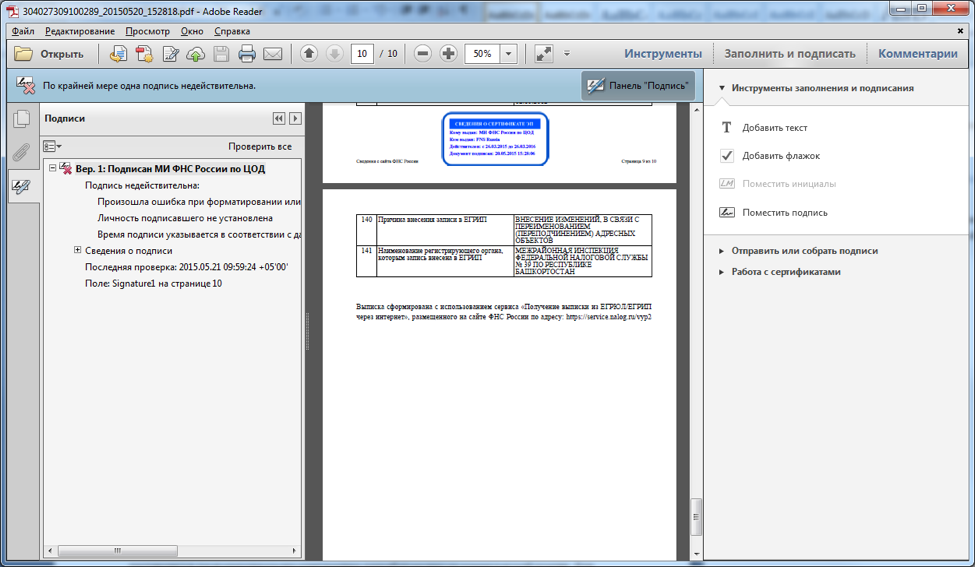

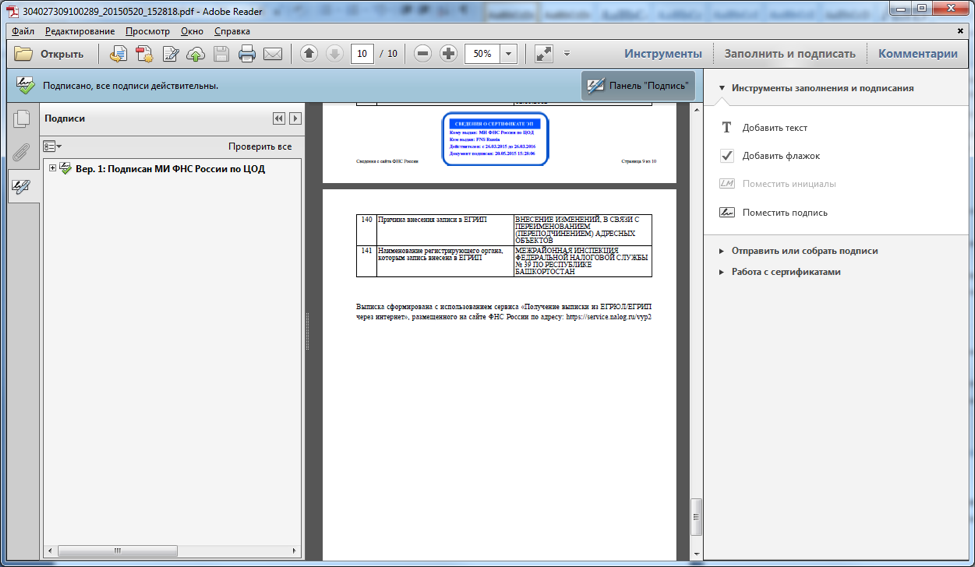

Настройка установленного по

После установки всего необходимого ПО необходимо произвести настройку для его правильной совместной работы. Настройка иллюстрируется на

примере следующего комплекта ПО:

- Adobe Reader 11.0.11

- CryptoPro CSP 3.6

- КриптоПро PDF

Для других вариантов ПО настройка производится аналогично.

При открытии PDF документа, подписанного ЭП, с помощью Adobe Reader без выполнения необходимых настроек, появляется сообщение о

недействительности подписи:

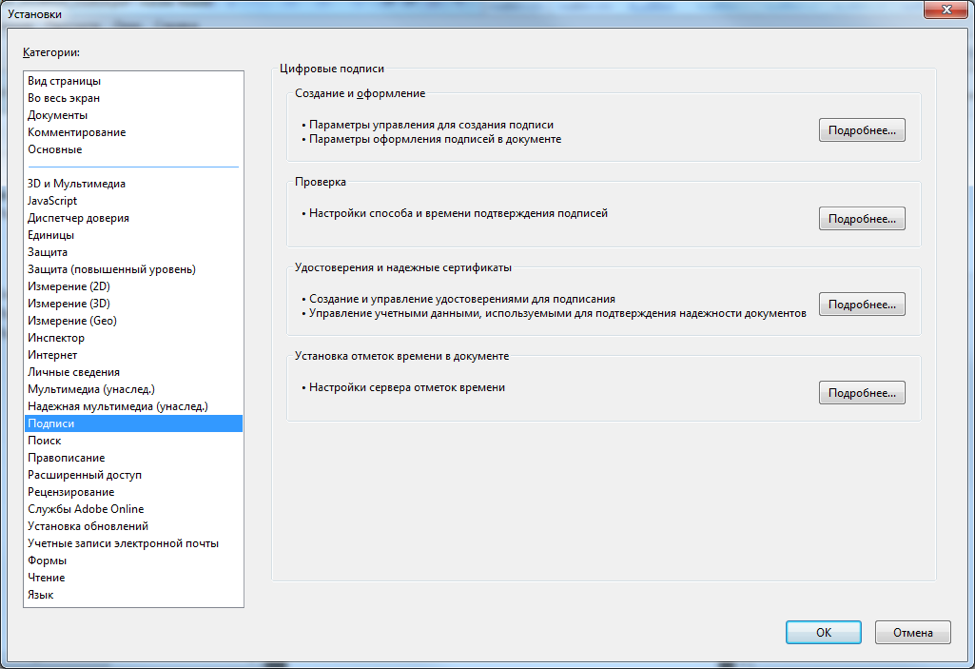

Для того, чтобы настроить Adobe Reader на использование правильного алгоритма, проделайте следующее:

Зайдите в меню Редактирование > Установки. В открывшемся окне выберите категорию “Подписи”:

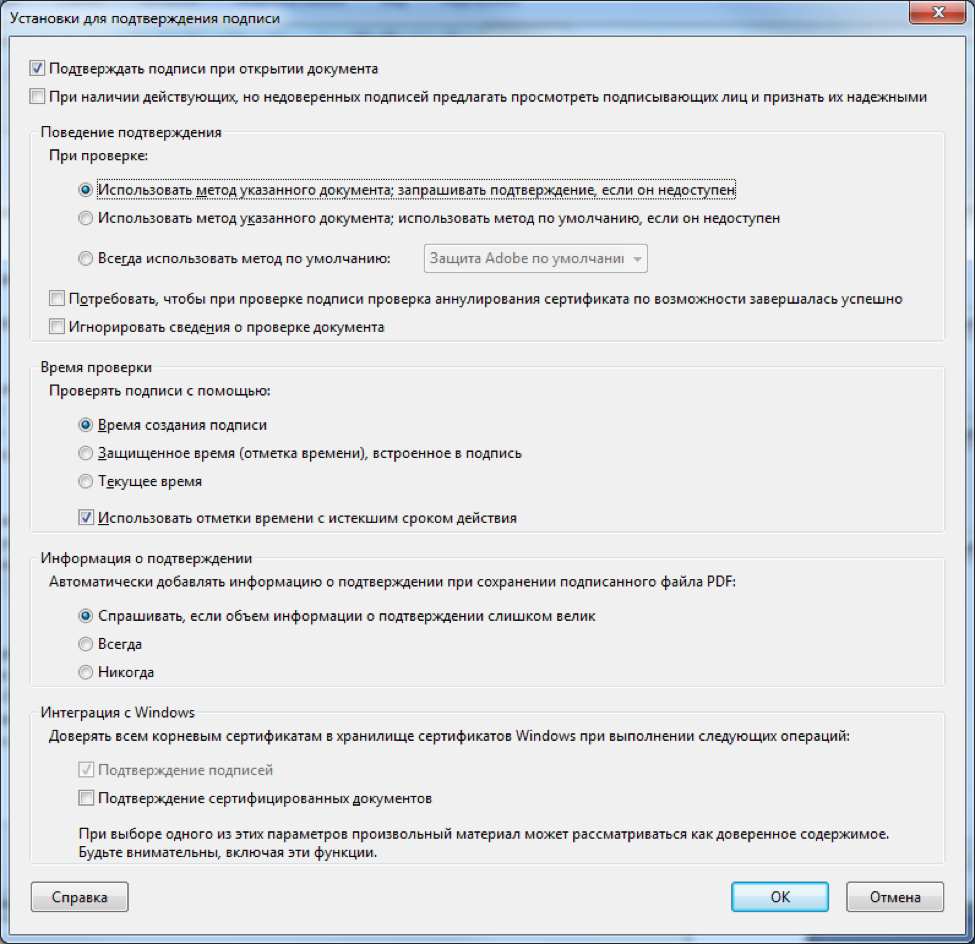

Нажмите кнопку “Подробнее” в разделе “Проверка”:

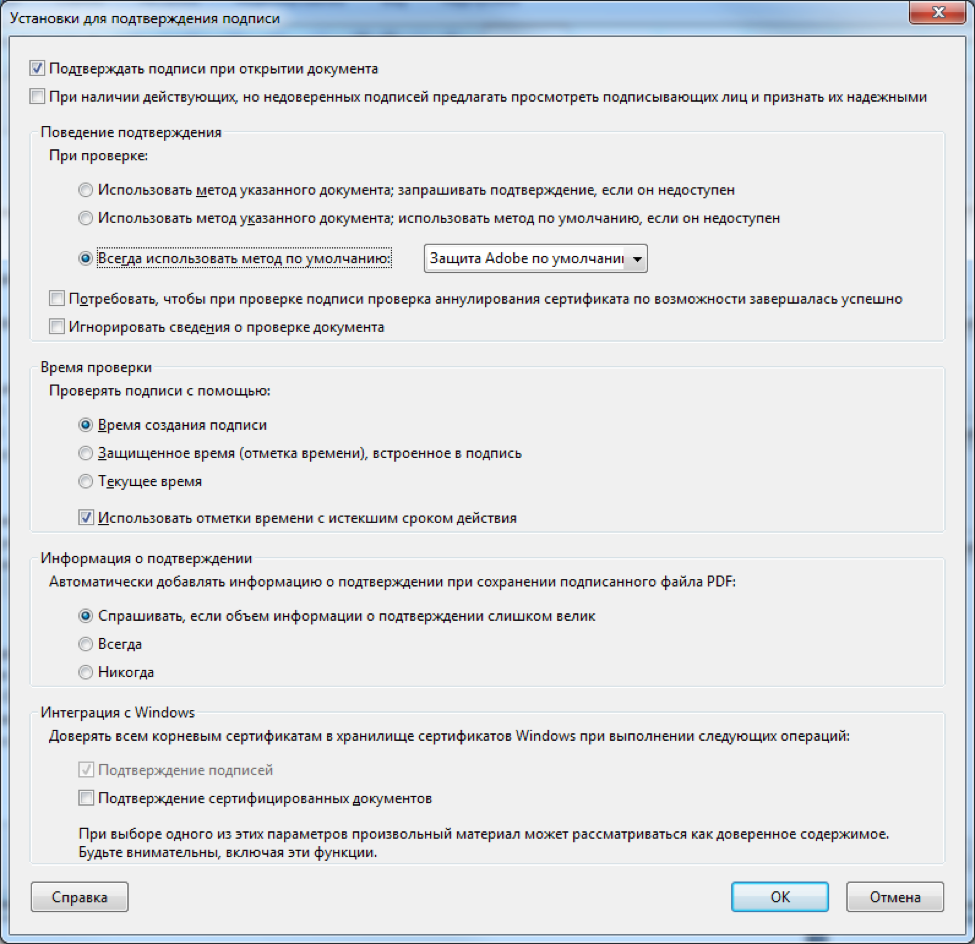

В разделе “Поведение подтверждения” выберите опцию “Всегда использовать метод по умолчанию”:

В выпадающем списке выберите установленный Вами плагин:

Нажимайте кнопку “ОК”, пока не закроются все диалоговые окна. После этого в разделе “Подписи” нажмите кнопку “Проверить все” (или

закройте документ и откройте его снова):

Подписи успешно проверены.

Все выполненные настройки сохранятся до момента переустановки ПО, в дальнейшем при открытии документов, подписанных ЭП по ГОСТ Р

34.10-2021 проверка будет производиться автоматически.

Настройка электронного архива

В окне «Настройки ЭД» (см. раздел «Настройка системы Электронного Декларирования в «Альта-ГТД»») на закладке «Дополнительно» необходимо указать идентификатор основного электронного архива, в который по умолчанию будут отправляться все документы (архивов может быть несколько):

Чтобы указать данный идентификатор необходимо выполнить следующие действия:

Примечание. Если откидной список архивов пуст, то необходимо создать новый архив. Для этого – нажать кнопку «Создать Архив» и указать имя для нового архива. При этом отправляется запрос в таможню – необходимо дождаться ответа от таможни о том, что архив успешно создан и ему присвоен ID архива, и затем выполнить процедуру выбора архива.

В окне «Архив документов» также можно посмотреть, какие документы были отправлены в архив, удалить архив (только если архив не использовался, и в нем нет документов), посмотреть документ из архива или его статус.

Все операции выполняются запросами в таможню, поэтому необходимо ожидать ответов из таможни.

Не виден сертификат на носителе

Как правило, причина такой проблемы — сбой в работе программных компонентов. Для её решения достаточно перезагрузить компьютер. Однако иногда этого бывает недостаточно, поэтому требуется переустановка драйверов или обращение в службу техподдержки.

К наиболее распространённым причинам такой проблемы относятся следующие случаи:

Окно выбора фирмы

В окне показывается список фирм. Это фирмы, имеющие свои персональные реквизиты в системе ЭД: ID Декларанта и Отправитель. Выберите нужную фирму из списка или создайте новую кнопкой <Новая>. Для редактирования существующей фирмы используйте кнопку <Редакт.>.

Окно редактирования фирмы

С помощью кнопки <Загрузить настройки> из файла config.zip (который Вы получили из нашего отдела ЭД) подтягиваются все необходимые реквизиты для системы ЭД. Если этот файл с настройками отсутствует, то придется заполнить все поля вручную.

Затем следует указать реквизиты организации. Если в справочнике участников ВЭД нет нужной фирмы, можно часть сведений подтянуть из электронной подписи, с помощью все той же кнопки <Загрузить настройки>

Все поля для организации заполнять не требуется, но обязательно должны быть заполнены Наименование и ИНН. ИНН будет использоваться при отсылке ДТ, чтобы определить от имени какой фирмы подписывать декларацию.

Особенности версий криптопро

С января 2021 года квалифицированные сертификаты могут выпускаться только по ГОСТ 2021, выпуск по другому ГОСТу прекращен. Мы об этом писали ранее в статье. Важно помнить, что версии криптопро на ГОСТ 2021 работают только с версии 4.0 и выше.

Отправка документа в архив

Для отправки ЭД-документа в архив таможни воспользуйтесь меню Список/Электронное Декларирование/Отправить в архив ЭД (кнопка «Молния»). Этот пункт доступен только для документов ЭД, кроме ДТ, Описи и ДТС.

После отправки документ принимает статус «Отправлен в архив…» и помечается в списке документов значком «Молния». Когда от таможни приходит подтверждение об успешном принятии документа в архив и присвоении ему уникального архивного номера, его статус меняется на «В архиве». После этого можно ссылаться на данный документ в Описи.

Вносить изменения в архивный документ можно только до тех пор, пока он не использовался таможней. Для отправки измененного документа в таможню воспользуйтесь тем же пунктом меню.

Документ можно удалить из архива (также до тех пор пока он не использовался таможней) с помощью меню Список/Электронное декларирование/Удалить из архива.

Отправка дт

При отправке ДТ в таможню анализируется ИНН из графы 14 или 54 ДТ, после чего для этой фирмы по фамилии декларанта из графы 54 ДТ ищется соответствующий сертификат в базе.

При отсылке документов в архив всегда выдается окно с выбором сертификатов.

Ошибка криптопровайдера в этп сбербанк-аст

Эту ошибку пользователь получает, когда он ещё не прошёл аккредитацию на данной ЭТП. Аккредитация – это процедура, необходимая вам для настройки пользователя для конкретной ЭТП. Для прохождения этой процедуры заполняется специальная форма с указанием реквизитов и прикреплением сканов нужных документов, а после отправки Вам остаётся дождаться лишь результатов (этой займёт от 1 до 5 дней).

Чтобы успешно пройти аккредитацию, вам понадобится:

- Установить КриптоПро. Как это сделать правильно, Вы можете прочитать в разделе “Сбербанк-АСТ: плагин недоступен”;

- далее устанавливается специальный драйвер, дистибутив которого прилагается на флешке. Её не рекомендуется терять, а относиться к ней нужно бережно! Но если всё-таки флешка была повреждена или утеряна, то всегда этот дистрибутив можно загрузить из сети;

- после переустановки драйвера переустанавливаем систему;

- настраиваем КриптоПро. Запускаем утилиту от имени администратора. Находим вкладку “Оборудование” → “Настроить считыватели” → кнопка “Добавить”

из появившегося списка выбираем нужное; - в этой же вкладке жмём “Настроить типы носителей” → кнопка “Добавить” и из списка выбираем Рутокен или Етокен

Следующий не менее важный шаг – установка личного сертификата. Для этого:

- заходим в КриптоПро;

- выбираем опцию “Сервис” → жмём “Просмотреть сертификаты в контейнере” → жмём “Обзор”;

- в появившемся окошке выбираем подходящий сертификат;

- далее опция “Сертификат для просмотра” → жмём “Свойства” →жмём “Установить сертификат”

Очевидно, что данная ошибка решается путём правильной настройки КриптоПро и РутокенЕтокен

Ошибка при открытии хранилища: error сбербанк-аст

Обычно, когда пользователь сталкивается с такой ошибкой, он имеет дело со сбоем в работе системы персонального хранилища сертификатов. Обычно этот сбой связан с неправильно настройкой браузера в системе “Сбербанк-АСТ”. Что может помочь в исправлении сбоя?

Итак, алгоритм установки Capicom:

Плагин недоступен в internet explorer

Аналогичный алгоритм, описанный чуть выше, применяется и при установке КриптоПро Browser-plugin, но с той лишь разницей, что в Internet Explorer пользователь будет вынужден в настройках этого браузера отключить все нестандартные надстройки.

Итак, чтобы это сделать, пользователю IE необходимо:

- запустить IE;

- выбрать вкладку “Сервис”, затем “Управление надстройками” или просто “Надстройки” (это будет зависеть от версии IE), далее “Включение и отключение надстроек”;

- после чего нужно будет выбрать все надстройки, связанные со всеми сторонними приложениями, встроенными в браузер;

При подключении напрямую к цитту фтс россии

Выполните следующие действия:

При подключении через сервер компании «альта-софт»

Выполните следующие действия:

Процесс подачи дт и таможенного оформления

Для того чтобы подать ДТ для Электронного Декларирования, необходимо в списке деклараций выбрать пункт Список/Электронное декларирование/Отправить ЭД ГТД:

Примечание. В процессе формирования ЭП программа «КриптоПро» будет многократно запрашивать pin-код носителя ЭП, поэтому рекомендуется ввести его один раз и поставить флажок «Запомнить pin-код». В случае необходимости можно будет удалить запомненные pin-коды через интерфейс программы «КриптоПро» (закладка «Сервис», кнопка «Удалить запомненные пароли»).

После отправки декларация отмечается в списке значком «Молния», и в последней колонке отображается текущий статус процесса таможенного оформления.

Основные статусы:

- Открытие процедуры

- ГТД отправлена

- ГТД получена

- ГТД присвоен номер

- Идет проверка

- Идет досмотр

- Проверка закончена

- Выпуск разрешен

Дополнительные статусы:

- Запрошены док-ты!

- Уведомление о досмотре!

- Получен протокол ошибок!

- Системная ошибка!

- Отказано в приеме ГТД

- Переход на “бумагу”

- Декларация отозвана

После приема сообщений от таможни появляется всплывающее окно с сообщениями. Декларация получает новый статус и помечается в списке значком «Лампочка». Если требуется реакция декларанта – поле статуса ДТ подсвечивается красным.

Для просмотра статусов и сообщений, относящихся к ДТ, а также для ответов таможне служит окно «Сообщения ЭД по ГТД». Оно вызывается из списка документов ДТ – пункт меню Список/Электронное Декларирование/Статус ЭД для текущей ГТД или двойным щелчком мыши по декларации.

На первой закладке показывается общий ход процесса таможенного оформления:

На второй и третьей закладке показывается протокол обмена сообщениями:

Сообщения, требующие реакции (ответа), помечаются красным: для ответа необходимо дважды щелкнуть на сообщении. Существует несколько типов сообщений, требующих ответа от пользователя:

В процессе таможенного оформления можно вносить изменения в базовые документы (ДТ, ДТС, Опись, КТС). Для отправки изменений служит пункт меню Список/Электронное декларирование/Отправить ЭД ГТД – тот же, что и для начала процедуры оформления.

До регистрации ДТ можно вносить изменения без разрешения таможни, после – только с разрешения, т.е. в ответ на измененные документы таможня присылает ответ «разрешить» или «отказать».

Процесс декларирования заканчивается сообщением «Выпуск разрешен», если все хорошо, или «Переход на общеустановленный порядок декларирования (на бумагу)», если возникли какие-либо проблемы.

Примечание. Для проверки работоспособности системы ЭД (при подключении через сервер «Альта-Софт») достаточно указать в настройках ЭД код тестового таможенного поста, на который будут отправляться документы (см.

Чтобы убедиться в том, что ДТ успешно доставлена, надо открыть окно «Сообщения ЭД по ГТД» (см. выше) и проверить наличие сообщения «Запрос на открытие процедуры» со статусом «Ждем ответа». При этом статус декларации в списке ДТ будет равен «Открытие процедуры; ГТД отправлена» (голубовато-зеленоватый цвет), что также свидетельствует об успешном завершении теста.

Работа с архивом электронных документов

В системе ЭД предусмотрен специальный механизм для работы с «постоянными» документами, такими как Контракты, Сертификаты, Доверенности и пр. Можно один раз отправить такие документы в архив ЭД (на стороне таможни) и затем в Описи лишь указывать ссылки на них.

Рекомендуемая схема работы для нескольких рабочих мест

Один из компьютеров в сети занимается отправкой и приемом сообщений. На данном компьютере должен быть включен способ доставки Через сервер Альта-Софт.

При отправке документа в таможню он подписывается соответствующей электронной подписью и помещается в очередь на отправку. Отправляющий компьютер отправляет документы из очереди и получает ответы таможни, размещая их в базе данных.

Рекомендуемые требования к аппаратному обеспечению рабочей станции

- Процессор: Intel Core i3 2000 МГц или выше;

- Память: 3 ГБ или более;

- Жесткий диск: 10 ГБ свободного пространства или более;

- Видеосистема: разрешение экрана 1280х1024 точек или более, при 16 млн. цветах или более;

- Мышь или совместимое устройство;

- Подключение к серверу с помощью локальной сети (протокол TCP/IP) со скоростью 100 Мбит/сек или более (минимум 10 Мбит/сек).

Рекомендуемые требования к аппаратному обеспечению сервера

- Процессор: Intel Core i7 3000 МГц или выше;

- Память: 4 ГБ или более;

- Жесткий диск: 50 ГБ свободного пространства или более;

- Видеосистема: разрешение экрана 1280х1024 точек или более, при 16 млн. цветах или более;

- Мышь или совместимое устройство;

- Подключение к серверу с помощью локальной сети (протокол TCP/IP) со скоростью 100 Мбит/сек.

Рекомендуемые требования к программному обеспечению рабочей станции

- ОС Windows 7 (SP1) или выше;

- Microsoft .NET Framework 3.5 (SP1);

- Альта-ГТД компании «Альта-Софт»;

- КриптоПро CSP 4.0 или 5.0 компании «КРИПТО-ПРО».

Рекомендуемые требования к программному обеспечению сервера

- Минимум ОС Windows 7 (SP1) или Windows Server 2008 R2 (SP1);

- Microsoft .NET Framework 3.5 (SP1);

- Microsoft SQL Server 2021 (SP2) или выше, минимум 2005 (SP2).

Сбербанк-аст: плагин недоступен

Эту ошибку пользователи видят, пожалуй, чаще всего, работая с АСТ. Пользователь будет постоянно иметь дело с этой ошибкой, пока, во-первых, не установит на рабочий компьютер КриптоПро Browser-plugin, а во-вторых, пока правильно не настроит его. Плагин КриптоПро нужно устанавливать в браузере, в котором планируется дальнейшая работа с универсальной торговой площадкой (далее просто УТП), к которой и относится “Сбербанк-АСТ”).

Чтобы установить плагин КриптоПро, Вам нужно:

Сертификат не найден

Иногда при попытке подписать электронный документ с помощью ЭП пользователь может столкнуться с ошибкой «Не удалось найти ни одного сертификата, пригодного для создания подписи»

У подобных ошибок могут быть следующие причины:

1. На компьютере не установлены корневые сертификаты Удостоверяющего Центра (УЦ), в котором была получена ЭП. Необходимо установить либо обновить корневой сертификат. Установка корневых сертификатов удостоверяющего центра подробно описана в нашей инструкции.

2. На ПК не установлено ни одного личного сертификата ЭП. Для применения ЭП необходимы и личные сертификаты. Об их установке мы писали в другой статье.

3. Установленные на компьютере необходимые сертификаты не валидны. Сертификаты отозваны или просрочены. Уточните статус сертификата в УЦ. Ошибка с текстом «Ваш сертификат ключа подписи включён в список отозванных» возникает, если у сертификата закончился срок действия или на ПК нужно обновить список сертификатов. В последней ситуации следует вручную загрузить перечень отозванных сертификатов.

Для установки списка отозванных сертификатов:

Системные требования и комплект поставки

Для функционирования системы Электронного Декларирования (ЭД) в составе программного комплекса «Альта-ГТД» необходимо наличие дополнительного программного обеспечения (приобретается отдельно):

- Microsoft SQL Server 2005-2021 (любой редакции, включающей компонент «Full-Text Search»);

- КриптоПро CSP версии 4.0 или 5.0 компании «КРИПТО-ПРО»;

Microsoft SQL Server используется для централизованного хранения базы данных программы «Альта-ГТД» (документов и сообщений ЭД) и обычно устанавливается на выделенный сервер в локальной сети организации. Аппаратно-программные требования к серверу определяются в зависимости от выбранной версии SQL Server – см. «установка SQL2008» или «установка SQL2021» или «установка SQL2021».

КриптоПро CSP используется для формирования электронных подписей (далее ЭП / ЭЦП) и должна устанавливаться на все рабочие места пользователей, работающих с ЭД (в дополнение к программе «Альта-ГТД»).

Создание базы данных на sql-сервере и подключение к ней «альта-гтд»

Процесс установки и необходимой настройки «Альта-ГТД» (включая создание базы данных на SQL-сервере) подробно описан в инструкции «по созданию БД для Альта-ГТД».

Статья – проверка электронной цифровой подписи authenticode. часть 1. теория

1.4.1. Что такое Authenticode (Code signing).

“Authenticode” (или «Code signing») означает, что сертификат предназначен для подписания кода, иначе говоря, программ и скриптов, а не документов, электронных писем, http интернет пакетов и тому подобного.

К файлам, содержащим код, относят такие форматы, как PE (.exe, .dll, .ocx, .sys, …), VBScript (.vbs), JScript (.js), Cabinet-архивы (.cab), элементы панели управления (.cpl) и некоторые другие.

Рассмотрим поближе такие понятия как: хеш, алгоритм хеша, подпись, сертификат, отпечаток, выборка и т.п. (часть информации взята из ответов участников конференции StackExchange CBHacking и Tom Leek (в переводе, с авторской переработкой и дополнениями)).

1.4.2. Что такое хеш.

Хеш – это значение фиксированной длины, которое получено после выполнения набора арифметических операции над строкой, файлом или другим блоком данных. Грубо говоря, мы подаём на вход длинную строку, затем берём код каждого символа этой строки, складываем по определённому принципу (называемому алгоритмом хеша), и в результате получаем значение, обычно записываемое в 16-ричном виде.

Вот примеры наиболее распространённых хешей:

Подробную таблицу сравнительных характеристик SHA вы можете посмотреть на wiki

здесь

и

здесь

.

Программно рассчитывать хеш можно, например, через CryptoAPI (пример) или Cryptography API: Next Generation (CNG) (пример).

1.4.3. Что такое выборка (дайджест).

Выборка (digest) – обычно подразумевает, что мы берём данные не целиком, а избирательно, только какую-то часть, которая и называется выборкой. Расположение этой части зависит от структуры данных и вида алгоритма, для которого эта выборка используется.

Например, Authenticode-хеш рассчитывается из всего файла, кроме той его части, где хранится подпись, иначе добавление подписи к файлу автоматически означало бы его повреждение, либо пришлось бы заново перерасчитывать хеш, заменять подпись уже с новым хешем, снова перерасчитывать хеш и так до бесконечности, что само собой невозможно.

1.4.4. Что такое приватный и публичный ключи, симметричное и асимметричное шифрование.

Представьте себе шифрование по алгоритму Цезаря, где код каждого символа строки сдвигается на некоторое одинаковое количество пунктов (например, вперёд по алфавиту). Здесь ключом является – количество пунктов сдвига.

Зная алгоритм и ключ, вы можете расшифровать такое сообщение.

Этот алгоритм называется симметричным, потому что один и тот же ключ используется и для шифрования, и для расшифровки.

Существуют и так называемые асимметричные алгоритмы, например, RSA. Здесь ключи для шифрования и дешифровки – разные. Т.е. ключ шифрования не подходит для расшифровки, и наоборот. Кроме того, невозможно рассчитать ключ шифрования, если у вас есть ключ дешифровки.

Представьте, что вам дали сообщение, зашифрованное ключом (он называется – приватный). Вы знаете, по какому принципу происходит шифрование, и у вас даже есть ключ (публичный), которым можно расшифровать сообщение. Но с помощью этого же ключа у Вас не получится снова зашифровать исходное сообщение, чтобы получить такую же шифро-фразу, потому как результат уже не расшифруется тем же ключом. Такова особенность асимметричных алгоритмов. Подробнее о них вы можете почитать в протоколе Диффи-Хеллмана-Меркла или посмотреть это видео:

Приватный ключ ещё называют закрытым (или секретным).

Публичный ключ также называют открытым и обычно свободно распространяют.

Поскольку алгоритм RSA весьма медленный, зачастую им не шифруют всё сообщение. Вместо этого используется один из симметричных алгоритмов, а RSA накладывают на сам ключ, использованный на первом этапе – в симметричном шифровании.

В контексте подписания и проверки цифровых подписей шифрование всего сообщение не нужно и не требуется. Вместо этого, RSA накладывается на хеш сообщения.

Итоговая схема:

ФАЙЛ => выборка => хеш приватный ключ => шифрованный хеш.

1.4.5. Что такое сертификат, центр сертификации и цепочка доверия.

Сертификат связывает личность (издателя) с публичным ключом (который где-то имеет соответствующий приватный ключ). Сперва вы признаёте, что сертификат действителен – то есть содержащийся в нём ключ действительно принадлежит лицу или организации, которое он идентифицирует. Для защиты от подделки сертификаты также подписываются цифровой подписью.

Центр сертификации – это объект (обычно, организация), которой доверено выдавать сертификаты, утверждающие, что индивидуальный получатель, компьютер или организация, запрашивающие сертификат, выполняют условия установленной политики (подробнее: см. раздел 1.10 «Покупка сертификата»). Под политикой здесь обычно подразумевают, что центр сертификации подтвердил подлинность предоставленных получателем документов, которые его идентифицируют (имя, место проживания и т.п.).

Сертификат может быть подписан не напрямую центром сертификации, а промежуточным звеном, которому Центр предоставил права выдавать сертификаты. Это называется цепочкой доверия. Её можно проследить, изучив цифровую подпись сертификата:

Сертификат считается легитимным, если он подписан (закрытым) ключом, соответствующим (публичному ключу) сертификата, которому вы доверяете. Соответственно, в цепочке доверия к самому первому (корневому) сертификату звена у вас должны быть установлены отношения доверия (в контексте исполняемых файлов Windows это означает, что такой сертификат должен быть помещён в корневое хранилище – см. подробнее далее в разделе 1.5.).

1.4.6. Форматы файлов сертификатов и ключей для Authenticode подписи и их преобразование.

а) Виды форматов.

Важным моментом с точки зрения безопасности является тот факт, что разные форматы сертификатов могут хранить только приватный ключ, только публичный, или оба из них.

PKCS # 12 и PKCS # 7

– это международные спецификации криптографии с открытым ключом.

Формат X.509 (его ещё называют сертификатом открытого ключа). Он состоит из таких частей:

Внутри каждого сертификата формата X.509 хранится пара Distinguished Names (DN) в формате X.500. Один DN принадлежит владельцу сертификата, а второй DN указывает идентификатор CA, подписавшей сертификат. В случае с self-signed сертификатом, оба эти DN указывают на владельца сертификата.

Distinguished Name задается в виде разделенных через запятую атрибутов, например:

Здесь отдельные атрибуты расшифровываются так:

CN — common name (уникальное имя владельца)

L — localityName (местоположение: город)

ST — stateOrProvinceName (название штата или провинции)

O — organizationName (имя организации)

OU — organizationUnit, department or division (департамент или отдел)

C — country, two-letter country code (двухбуквенный код страны)

STREET = streetAddress (адрес: улица)

DC = domainComponent (метка доменного имени)

UID = userid (идентификатор пользователя)

Часть из атрибутов может быть пропущено, например, присвоено значение Unknown.

Формат строки описан в RFC2253 и RFC1779.

Подробнее о внутренней структуре формата сертификата X.509 можно почитать в статьях:

X.509 — Википедия

Разбираем x.509 сертификат

Структура PKCS7-файла

RFC5280

Microsoft PVK – является недокументированным форматом, однако кое-что о его структуре можно почитать в этой заметке:

PVK file format

Примечательно, что на этапе генерации пары ключей, вам необходимо будет ввести пароль. Это дополнительная мера защиты. Приватный ключ шифруется одним из алгоритмов – 3DES, RC4 или RC2. Без знания пароля потенциальный злоумышленник, выкравший файл сертификата, не сможет воспользоваться приватным ключом.

б) Преобразование форматов.

Иногда возникает необходимость сконвертировать форматы сертификатов из одного в другой. Для этих целей вам могут пригодиться такие инструменты из состава Windows SDK, как pvk2pfx.exe, cert2spc.exe, а также openssl.

Примеры конвертации:

Некоторые другие примеры командной строки преобразования форматов можно посмотреть в

этой базе знаний Symantec

.

Выше рассмотрены только сертификаты для подписания кода. Так, следует заметить, что например, для SSL-сертификатов существуют и другие форматы, например, .jks – Java Key Stroke – это хранилище открытых и закрытых ключей и сертификатов. Работать с ним можно с помощью инструмента keytool из состава Java Runtime Environment.

Пример для JKS -> DER см. в моей заметке: Как получить ЭЦП для подписания документов (для жителей Украины).

Вот ещё часть примеров для демонстрации возможностей openssl (взято отсюда):

Таможенные документы

Вы попали на страницу поиска, введите запрос и начнем искать

Установка и настройка microsoft sql server

Процесс установки Microsoft SQL Server подробно описан в инструкциях (в зависимости от выбранной версии):

Для загрузки и «тихой» установки (со стандартными параметрами) бесплатной версии SQL Server 2005/2008R2/2021 Express Edition With Advanced Services воспользуйтесь кнопкой «SQL» в инсталляторе программ компании «Альта-Софт» (setup.exe или altastp.exe). При установке с фирменного DVD-диска компании «Альта-Софт» доступ в интернет не потребуется.

Установка криптопровайдера и плагина

Программное обеспечение, реализующее алгоритмы криптографии по ГОСТ Р 34.10-2021, поставляется лицензированными компаниями-разработчиками

на коммерческой основе.

Для приобретения ПО обратитесь в одну из таких компаний. При установке ПО следуйте инструкциям, поставляемым в комплекте, или

воспользуйтесь услугами консультантов поставщика.

Формирование документов, привязка к описи

Вначале заполняется ДТ (как обычно) и на ее основе формируются ДТС и Опись:

В Описи к каждой строке-документу может быть привязан соответствующий формализованный Электронный Документ. Если какой-то документ уже существует в системе, то программа привязывает его автоматически (находит по типу, номеру, дате и т.д.). Также можно привязать документ вручную – нажать кнопку «Открыть» напротив строчки описи и выбрать его из списка заполненных документов.

При заполнении ЭД-документов некоторые поля отмечены красным уголком – это признак обязательности заполнения поля. ЭД-документы можно проверить на соответствие формату – находясь в списке документов выполнить меню Список/Электронное декларирование/Проверить документ по ЭД альбомам.

Шаг 1

Это можно сделать, внимательно изучив свое меню Пуск: там должен быть пункт КРИПТО-ПРО, в котором есть программа КриптоПро CSP.

Если не нашли — скорее всего у вас не установлен КриптоПРО , поэтому смело переходите к Шагу 2.

Если нашли — запустите КриптоПро СSP. Там видим вкладку Общие, где указан срок действия лицензии и номер версии.

Если номер версии соответствует приобретенной вами версии (например, если в окне написано 4.0.****, а вы купили КриптоПро CSP 4.0 — значит соответствует), то вы можете не переустанавливать программу, а просто ввести лицензионный ключ. Как это сделать — смотрите на Шаге 4.

Шаг 3

Вы скачали установочный файл КриптоПро CSP, и сейчас нужно будет установить саму программу. Для этого запускаем установочный файл, если видим предупреждение системы безопасности нужно разрешить программе внести изменения на вашем компьютере. В открывшемся нажимаем кнопочку Установить (рекомендуется)

Инсталляция программы проходит автоматически в течение нескольких минут и не требует участия пользователя.

Все, установка завершена.

Шаг 4

Теперь нужно ввести лицензионный ключ в специальном окне. Добраться до него можно таким образом (путь можно немного разниться в зависимости от версии операционной системы):

Пуск — Программы — КриптоПро — КриптоПро CSP.

Затем нажимаем кнопку Ввод лицензии

Шаг 5

Радуемся! Мы с вами только что установили криптопровайдер. Не так уж сложно, правда?

Но нужно понимать, что сам по себе КриптоПро CSP ничего делать не умеет. Следующим этапом вам нужен будет установить (или просто настроить) программы, которые будут взаимодействовать с КриптоПро CSP и решать ваши задачи, будь то электронная подпись, шифрование или что-то иное.

Обычно, для осуществления электронной подписи используют КриптоАРМ или КриптоПро Office Signature — их можно приобрести у нас в интернет-магазине. Мы постарались сделать покупку макисмимально удобной: лицензии электронные, отправляются сразу же после оплаты (даже ночью), большой выбор способов оплаты.

Если инструкция показалась вам полезной — делитесь ей, кнопки для этого вы найдете прямо под статьей.

В следующих инструкциях я расскажу, как установить КриптоПро Office Signature, КриптоАРМ, как работать с токенами и так далее.

Электронная подпись для таможни

Все участники внешнеэкономической деятельности обязаны отчитываться перед таможенными органами и

предоставлять сопроводительную документацию на различные виды грузов, перевозимые через границу.

Возможность подачи документов и деклараций в ФТС в электронной форме появилась в 2008 году. На

сегодняшний день, используя информационные каналы связи, можно отправлять следующие виды документов:

- декларации на товары;

- разрешительные документы;

- сопроводительную документацию;

- транзитные декларации, ПИ, ДО, отчеты ОЭЗ .

Большинство передаваемых через интернет документов должны быть подтверждены электронной цифровой

подписью, выпущенной специально для оформления ВЭД на таможне. Она позволяет совершать все необходимые операции с

таможенными документами без потери их юридической значимости.

Кроме того, электронный ключ подписи для таможни обеспечивает безопасность и неизменность

предоставляемой информации, обеспечивает простоту и оперативность оформления транспортируемых грузов.

Удостоверяющий центр ООО «Альта-Софт» предлагает быстрое оформление ЭЦП для таможни по доступной

стоимости. В комплект ЭП, предоставляемый нашим центром, входят:

- подтверждающий сертификат на бумажном носителе;

- ключ ЭЦП для таможни и ключ проверки ЭП на защищенном носителе.

Чтобы начать оформление электронной подписи в нашем УЦ, заполните заявку на сайте. Затем наш

менеджер вышлет вам перечень необходимых для получения ЭП документов, которые вам нужно будет направить в офис

«Альта-Софт». После отправки документации и оплаты счета вы можете получить полный комплект ЭП для таможни и

приступить к его использованию.

Выпуск ЭЦП производится по всей территории России. Узнать, в каких городах открыты точки выдачи

можно в соответствующем разделе сайта. Если в вашем городе отсутствует пункт выдачи, обратитесь в центральный офис.

Где бы вы ни сделали заказ, вы всегда можете быть уверены в том, что выпуск будет произведен в кратчайшие сроки.

Остались вопросы по выпуску, дополнительным опциям и доставке ЭЦП? Свяжитесь с нами по телефону 7 (495) 988-99-88 или e-mail [email protected]. Наши специалисты ответят на все интересующие вопросы и помогут оформить

нужный тип ЭП в минимальные сроки.

Заказать электронную подпись

Эп не подписывает документ

Причин у подобной проблемы множество. Среди самых распространённых можно выделить следующие неполадки:

Закрытый ключ на используемом контейнере не соответствует открытому ключу сертификата. Возможно был выбран не тот контейнер, поэтому следует проверить все закрытые контейнеры на компьютере. Если необходимый контейнер по тем или иным причинам отсутствует, владельцу придётся обращаться в удостоверяющий центр для перевыпуска ЭП.

Ошибка «Сертификат недействителен» (certificate is not valid). Следует повторно установить сертификат ЭП по инструкциям УЦ в зависимости от используемого криптопровайдера — КриптоПро CSP, ViPNet CSP или другого.

Сертификат ЭП определяется как непроверенный. В этом случае необходимо переустановить корневой сертификат удостоверяющего центра.

Истёк срок действия криптопровайдера. Для решения этой проблемы необходим новый лицензионный ключ к программе-криптопровайдеру. Для его получения необходимо обращаться к специалистам УЦ или к ответственным сотрудникам своей организации.

Подключён носитель с другим сертификатом. Убедитесь, что подключён правильный токен. Проверьте также, не подключены ли носители других сертификатов. Отключите другие носители в случае их обнаружения.

В момент подписания электронных документов или формирования запроса в различных может возникнуть ошибка «Невозможно создание объекта сервером программирования объектов».

В этой ситуации помогает установка и регистрация библиотеки Capicom: