Публикация: 03 Август 2022 – 09:03, редакция: 03. 2022 09:05

Мы получили новые сертификаты соответствия на ПАК “КриптоПро УЦ” 2. 0 (исполнения 5, 6, 9, 10).

С полным перечнем сертификатов соответствия на наши продукты вы можете ознакомиться в соответствующем разделе нашего сайта.

Добрый день! Уважаемые читатели и гости крупнейшего IP блога России pyatilistnik. org. В прошлый раз я вам рассказал, о том, как установить сертификат в реестр Windows. Сегодня я вам расскажу, каким образом вы можете выполнить перенос сертификата на другой компьютер, это очень частая и жизненная ситуация с которой сталкиваются многие системные администраторы. Захотелось с вами поделиться опытом, о массовом переносе контейнеров с закрытыми ключами, находящимися в области реестра Windows. Использовать мы будем как КриптоПРО, так и встроенные механизмы. Уверен будет интересно.

Добрый день! Уважаемые читатели и гости крупного IT блога рунета pyatilistnik. org. Продолжаем нашу с вами тему с сертификатами и работе с ними. В прошлый раз я вам подробно рассказал, как получить тестовый сертификат криптопро, посмотрите очень интересная заметка. Согласитесь, что для тестирования вам может потребоваться не один сертификат, а гораздо больше, и очень удобно иметь возможность работать с ними, без привязки к физическим токенам, например, на виртуальных машинах Vmware. Для таких задач, есть возможность поместить сертификаты КриптоПРО в реестр Windows, чем мы с вами и займемся.

Обновлено 11. 2018

Добрый день! Уважаемые читатели и гости крупнейшего IT блога в России pyatilistnik. org. В прошлый раз мы разбирали ситуацию, что утилита КриптоПРО не видела токен Jacarta, согласитесь, что при решении этой проблемы было бы здорово иметь тестовый ключ с сертификатом, и параллельно ваш коллега мог бы тоже траблшутить. Еще тестовый сертификат CryptoPRO может быть полезен, при процедуре переноса контейнера КриптоПРО из реестра в случае с не экспортируемым закрытым ключом. Сегодня я вас научу генерировать нормальный, тестовый сертификат шифрования или подписи для разных задачу.

- Подтверждена совместимость КриптоПро CSP 5. 0 и ОСОН “ОСнова”

- Инструкция. Настройка Рутокен. Как установить сертификат ЭЦП

- Как скопировать ЭЦП с Рутокена на флешку

- Установка ЭЦП осуществляется двумя способами

- Массовый перенос ключей и сертификатов CryptoPro на другой компьютер

- Приглашаем на вебинар “Особенности реализации требовании приказа ФАПСИ №152 по учёту СКЗИ”

- Квалифицированные корневые сертификаты для ГОСТ Р 34. 10-2012

- VipNet

- Комплексное импортозамещение средств удаленного доступа от NGate и UEM SafeMobile

- Установка закрытого ключа в реестр

- Сайт Академии криптографии РФ с ГОСТ TLS

- Как скопировать эцп из реестра на флешку

- Когда нужно копировать сертификаты КриптоПРО в реестр

- Установка КриптоПро ЭЦП Browser plug-in.

- Установка личного сертификата с привязкой к закрытому ключу

- Экспорт личного сертификата

- Установка сертификата успешно завершена

- Где хранится закрытый ключ в реестре Windows

- Копирование закрытого ключа из КриптоПро

- Как скопировать сертификат в реестр КриптоПРО

- Перенос сертификатов из реестра без КриптоПРО

- Перенос сертификатов в виде пошаговой инструкции

- Как видите предпосылок и вариантов переноса сертификатов из реестра на другой компьютер, предостаточно.

- Реализована поддержка российской криптографии в мобильном браузере ОС Аврора

- Генерация тестового сертификата

- Практические подходы к построению архитектуры безопасности с нулевым доверием на базе продуктов КриптоПро

- Об электронной цифровой подписи

- Когда нужно переносить сертификаты в другое место?

- “Окуляр ГОСТ” – аналог Adobe Acrobat с плагином “КриптоПро”

- Выбор хранилища

- Защищенная электронная почта в КриптоАРМ ГОСТ

Подтверждена совместимость КриптоПро CSP 5. 0 и ОСОН “ОСнова”

Публикация: 13 April 2022 – 14:16

Компания НППКТ и КриптоПро провели совместное тестирование ОСОН “ОСнова” и СКЗИ “КриптоПро CSP 5. В ходе тестирования специалисты подтвердили полную совместимость ОСОН “ОСнова” в исполнении для архитектур x86-64 и СКЗИ КриптоПро CSP 5. 12417.

ОСОН “ОСнова” – отечественная защищенная операционная система, предназначенная для построения защищённых автоматизированных систем, обрабатывающих конфиденциальную информацию и персональные данные. Включена в “Единый реестр российских программ для электронных вычислительных машин и баз данных”. Имеет сертификат соответствия ФСТЭК России по 4 уровню доверия.

Приглашаем всех 6 сентября 2022 года в 11:00 (МСК) принять участие в вебинаре “Особенности реализации требований приказа ФАПСИ №152 по учёту СКЗИ”, который совместно проведут компании КриптоПро и Spacebit.

В ходе мероприятия эксперты рассмотрят вопросы нормативного регулирования учета СКЗИ и выполнения соответствующих требований. Отдельное внимание будет уделено возможностям СКЗИ и особенностям их практического применения.

- Разбор основных требований приказа ФАПСИ №152 по учету СКЗИ;

- Демонстрация возможностей системы X-Control по реализации требований приказа ФАПСИ №152;

- Обзор возможностей СКЗИ КриптоПро CSP 5.0;

- Текущий статус по сертификации различных версий КриптоПро CSP и КриптоПро УЦ.

Участие в мероприятии бесплатное, необходима регистрация.

OlegIntelcom

Оставлено

:

29 марта 2022 г. 15:48:23(UTC)

Добрый день!Версия КриптоПро 4. 9963 уязвима, более поздние версии КриптоПро 4 несертифицированы. Как нам остаться на сертифицированной версии 4. 9963 и при этом закрыть уязвимость в CryptoPro CSP до 4. 9973. 0 и 5. x до 5. 11729. 0 на 64-битной платформе (CVE-2020-9361)?

Одним из основных компонентов автоматизированных информационных систем (АИС) с применением электронных цифровых подписей (усиленных электронных подписей) является Удостоверяющий центр.

Удостоверяющий центр – это организационный элемент АИС, обеспечивающий изготовление сертификатов открытых ключей и управление (аннулирование, приостановление, возобновление) ими, а также выполняющий иные функции, установленные законодательством Российской Федерации.

Ввиду высокой трудоемкости технологических операций, связанных с реализацией целевых функций Удостоверяющего центра, необходимо автоматизировать указанные операции с использованием специализированного программно-аппаратного обеспечения (специализированных программно-аппаратных комплексов).

Компания КРИПТО-ПРО является разработчиком и поставщиком программно-аппаратного комплекса «Удостоверяющий Центр «КриптоПро УЦ» (ПАК «КриптоПро УЦ»), обеспечивающего автоматизацию целевых функций Удостоверяющего центра.

Программно-аппаратный комплекс «Удостоверяющий Центр «КриптоПро УЦ» является первым в Российской Федерации специализированным программно-аппаратным комплексом, успешно прошедшим сертификационные испытания и получившим сертификат соответствия ФСБ России. С момента получения первого сертификата соответствия ПАК «КриптоПро УЦ» неоднократно модернизировался, качество новых версий комплекса подтверждалось новыми сертификатами соответствия ФСБ России. Свидетельством отличных эксплуатационных характеристик ПАК «КриптоПро УЦ» является его широкое применение как органами государственной власти и местного самоуправления, так и субъектами малого, среднего и крупного бизнеса всех отраслей.

ПАК «КриптоПро УЦ» предназначен для выполнения организационно-технических мероприятий по обеспечению участников АИС средствами применения электронной цифровой подписи (электронной подписи) в целях:

- контроля целостности и авторства электронных документов, передаваемых в АИС;

- проверки подлинности взаимодействующих программных компонентов и конфиденциальности передаваемых данных при информационном взаимодействии;

- создания системы юридически значимой электронной цифровой подписи (электронной подписи) в системах электронного документооборота;

- обеспечения безопасности и разграничения доступа при взаимодействии субъектов АИС.

Сертификаты соответствия ФСБ России на ПАК «КриптоПро УЦ»

1nSane

Оставлено

:

8 ноября 2021 г. 14:09:03(UTC)

Добрый день!Прошу помощи разобраться в вопросе. Мы с женой оба ИП, в июле у нас заканчивался ФН от онлайн-касс и мы получили новые сертификаты в ФНС бесплатно (токены от касс 3х летней давности у нас были). Я захотел перерегистрировать кассу у себя на ПК – выяснилось, что себе уже ставил CryptoPro несколько лет назад и 3-х месячный триал давно закончился. Тогда поставили все на ноутбук жены и обе кассы перерегистрировали с него. Но вот сейчас мне надо снова подать заявление в ФНС, но прошло более 3х месяцев, и триал на ее ноутбуке тоже закончился. Как мне пользоваться сертификатом от ФНС? Надо покупать лицензию на КриптоПро отдельно? А какую версию тогда? Желательно чтобы не превратилось в ежегодную кабалу. Подпись нужна только для отправки документов в ФНС и прочие сайты, которые требуют browser plug-in, например сайты с торгами. Никакие PDF не требуется подписывать сейчас.

Инструкция. Настройка Рутокен. Как установить сертификат ЭЦП

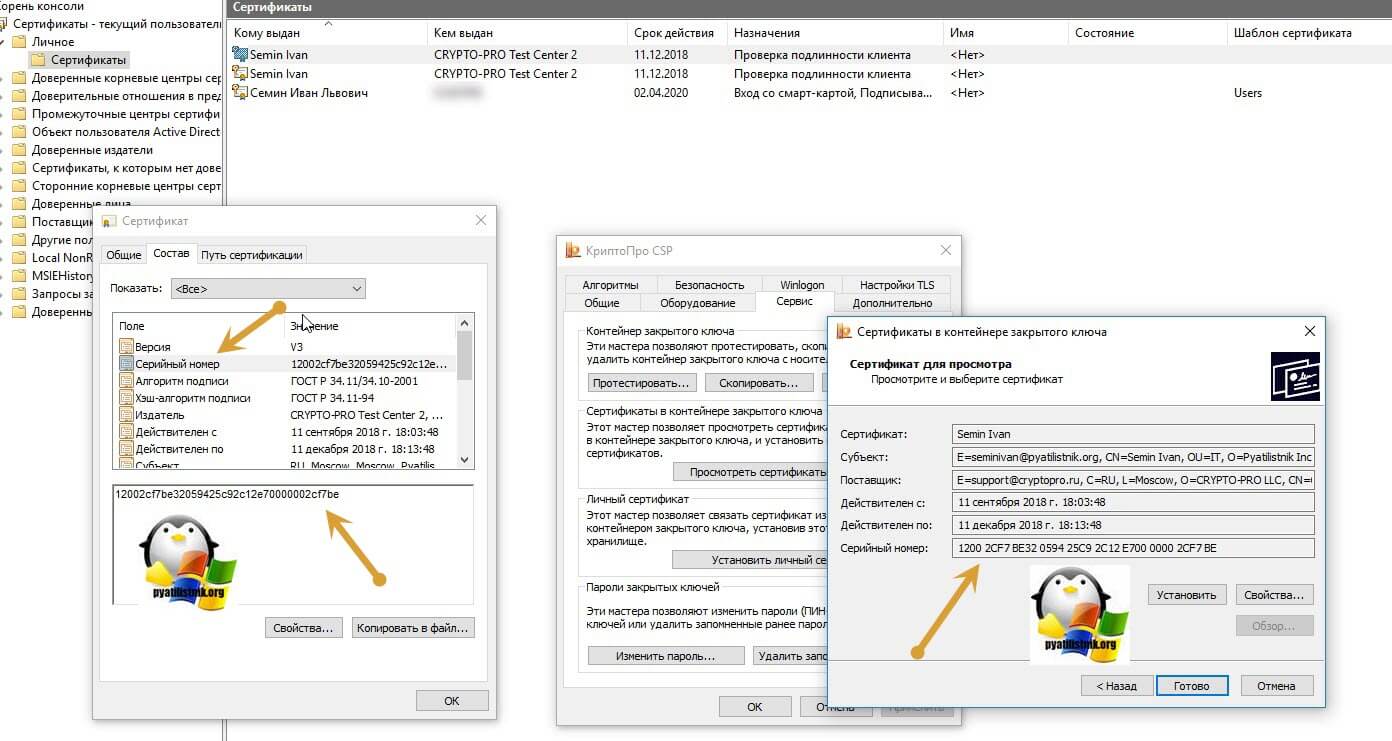

- Перед установкой личного сертификата с носителя ruToken или eToken необходимо проверить наличие сертификата в контейнере, для этого:

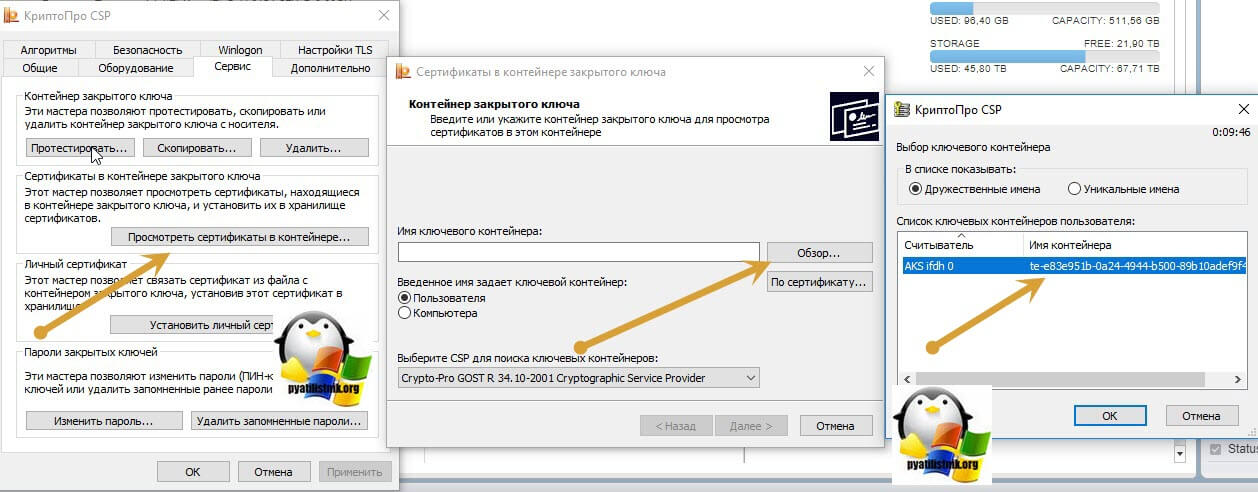

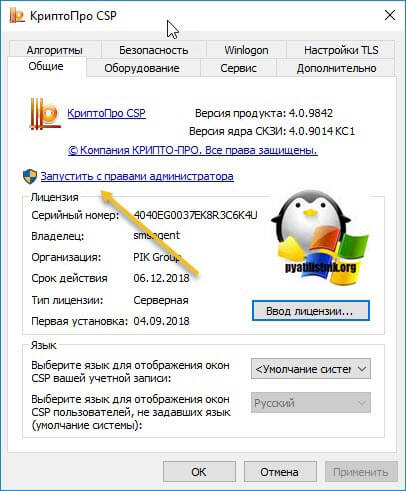

- Запустите программу КриптоПро CSP: (Пуск – Настройка – Панель управления – КриптоПро CSP или Пуск – Панель управления – КриптоПро CSP )

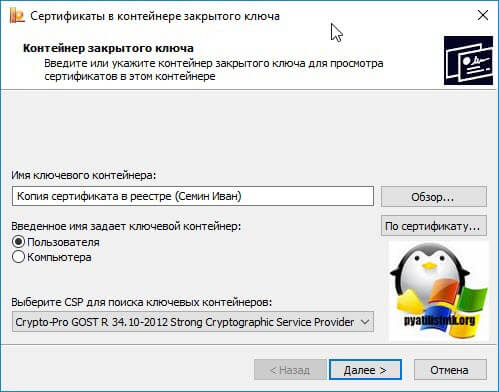

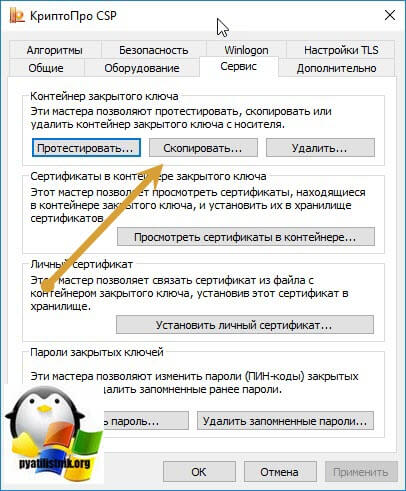

- Откройте вкладку “Сервис” и нажмите кнопку «Просмотреть сертификаты в контейнере»

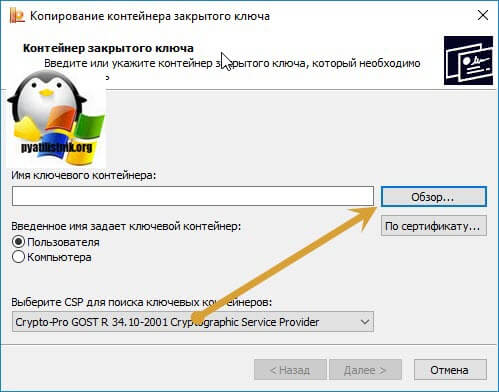

- В открывшемся окне нажмите кнопку “Обзор”

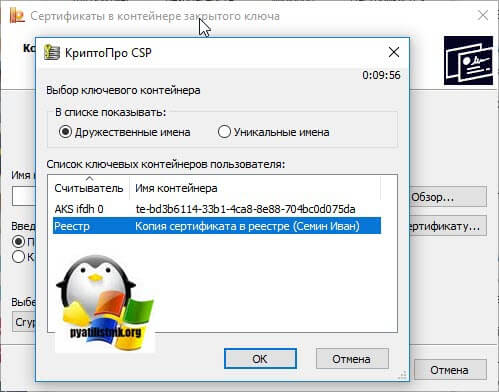

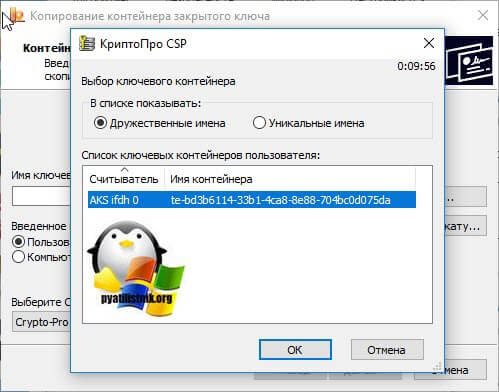

- Выберите контейнер, который необходимо проверить на наличие в нем сертификата, и нажмите кнопку «Ок»

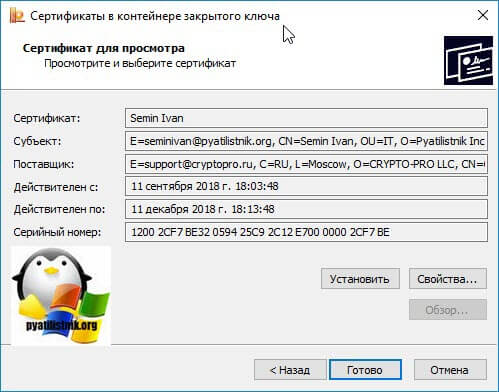

- После того, как в поле «Имя ключевого контейнера» установится название контейнера, нажмите кнопку «Далее»

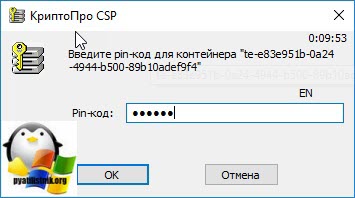

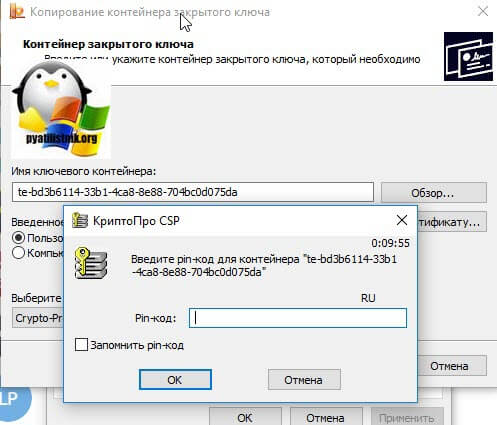

- Если откроется окно «Введите pin-код для контейнера», необходимо ввести Pin-код для носителя. Внимание! В зависимости от региона подключения, pin-код на рутокен может отличаться. Pin-код на носитель следует узнавать в точке подключения.

Pin-коды по умолчанию:

ruToken 12345678 eToken 1234567890

Если появится сообщение «В контейнере закрытого ключа **** отсутствует сертификат открытого ключа шифрования», значит в контейнере отсутствует личный сертификат.Для того, чтобы установить сертификат, выполните действия по инструкции Как установить сертификат с использованием ruToken или eToken, если сертификат не записан на носитель? - ruToken 12345678

- eToken 1234567890

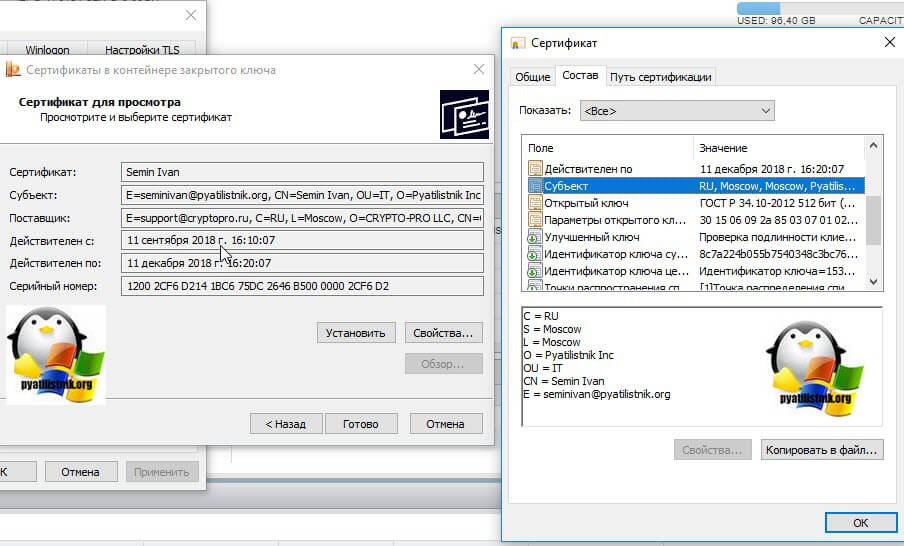

- Если открылось окно «Сертификат для просмотра», значит в контейнере есть личный сертификат и вы можете его установить.

Как скопировать ЭЦП с Рутокена на флешку

Записать ЭЦП на флешку требуется для предотвращения порчи носителя или потери записанных данных. Также копирование необходимо перед обновлением, модернизацией или переустановкой операционной системы. Если сертификат подписи не скопировать, то закодированная информация может удалиться с персонального компьютера.

Важно! Контейнеры закрытых ключей, которые создавались для ЕГАИС или были выданы ФНС, являются неэкспортируемыми.

Для копирования понадобится:

программа КриптоПро CSP

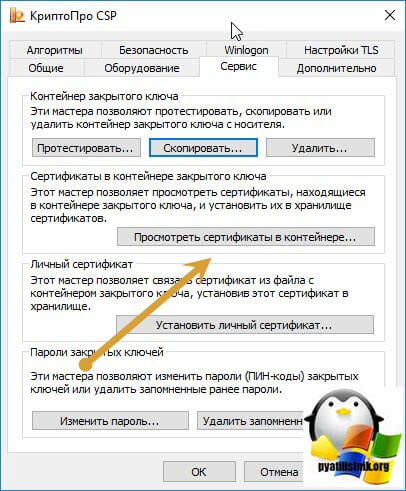

физический носитель ЭЦП — Рутокен

Открываем КриптоПро CSP, при этом в компьютере уже должны быть вставлены заблаговременно и флешка, и Рутокен. На вкладке «Сервис» жмём «Скопировать» и в открывшемся окне через «Обзор» выбираем нужный для копирования контейнер, подтверждая действие кнопкой «Ок». Возможно, понадобится ввести пароль и название копии ключа ЭЦП, нажимая «Далее» до появления кнопки «Готово». Перед вами откроется окно, в котором нужно выбрать флешку. Сгенерируйте новый пароль и наберите его, копирование завершено. Проверьте, чтобы на флешке появилась папка с копией вашего контейнера. Для того чтобы скопировать ЭЦП с Рутокена на Рутокен, проводятся аналогичные действия. Только после кнопки «Готово» выбрать не флешку, а второй носитель Рутокен. В конце также проверьте, появилась ли ключевая пара на вкладке сертификаты в панели управления Рутокен.

Купить носитель для квалифицированной электронной подписи рекомендуем в нашем интернет-магазине. В каталоге представлены только сертифицированные модели токенов.

Установка ЭЦП осуществляется двумя способами

Через подраздел «Просмотреть сертификаты в контейнере». Данным способом можно установить сертификат в хранилище, только если он есть в контейнере.

Через подраздел «Установить личный сертификат»

Для начала найдите установленную КриптоПро CSP, откройте её. Перед вами появится окно с разделами: «Алгоритмы», «Безопасность», Winlogon, «Общие», «Оборудование», «Сервис» и другие. Вам нужна вкладка «Сервис».

Находим далее «Установить личный сертификат», и перед вами откроется мастер установки сертификатов. При настройке практически везде нажимаем «Далее». Есть возможность выбрать сертификат через кнопку «Обзор» и проложить путь к нему. Так же выбрать нужный контейнер.

Второй вариант — это последовательные действия через «Просмотреть сертификаты в контейнере». Через «Обзор» выбираем контейнер или сертификат, жмём «Далее», «Свойства», «Установить сертификат», «Далее», «Готово». Установка успешно завершена.

Массовый перенос ключей и сертификатов CryptoPro на другой компьютер

Выше описанные методы хороши, когда у вас один или 5 ключиков в реестре, а как быть если их десятки. Помню лет 5 назад, когда я еще был младшим администратором, то я очень часто устанавливал электронные цифровые подписи главбуху, так как она работала в СБИС++ и сдавала там постоянно отчетность по огромному количеству организаций, по типу рога и копыта. Держать кучу токенов было не вариант, и для таких вещей у нее все хранилось в реестре и копия сертификатов была на флешке в сейфе. Флешку потом потеряли, встал вопрос сделать резервную копию всего и плюс обновить систему, в виду нового компьютера, на операционной системе Windows 8. ЭЦП было штук 50, а так как я ценю свое время, то и искал методы, выполнить это быстрее, к счастью я его нашел.

Заключался метод переноса сертификатов из реестра, в выгрузке веток и подмене SID значения, но обо всем по порядку. О том, как посмотреть SID пользователя и что это такое я рассказывал.

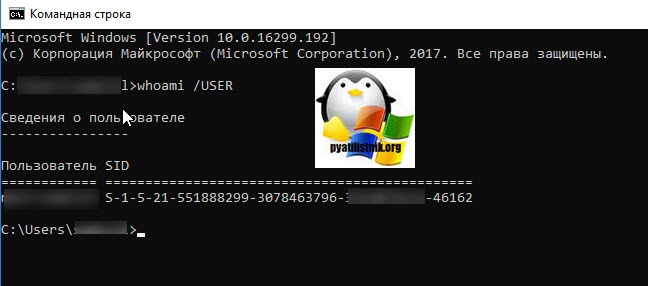

Открываете командную строку cmd и вводите команду:

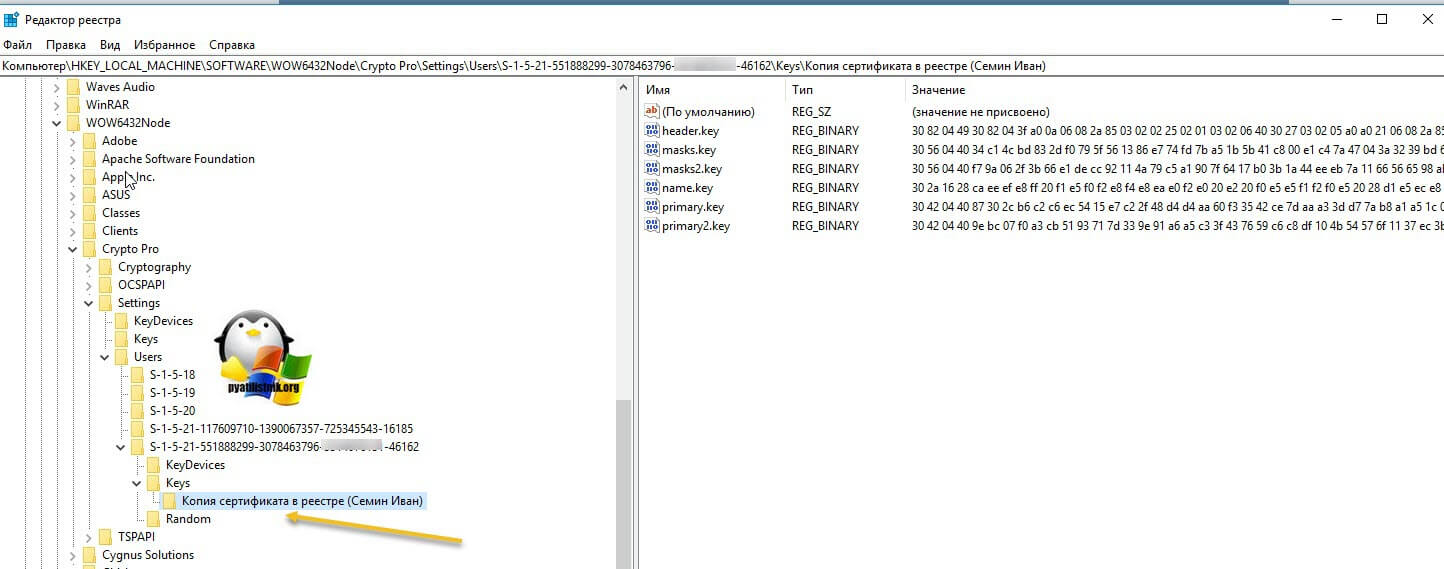

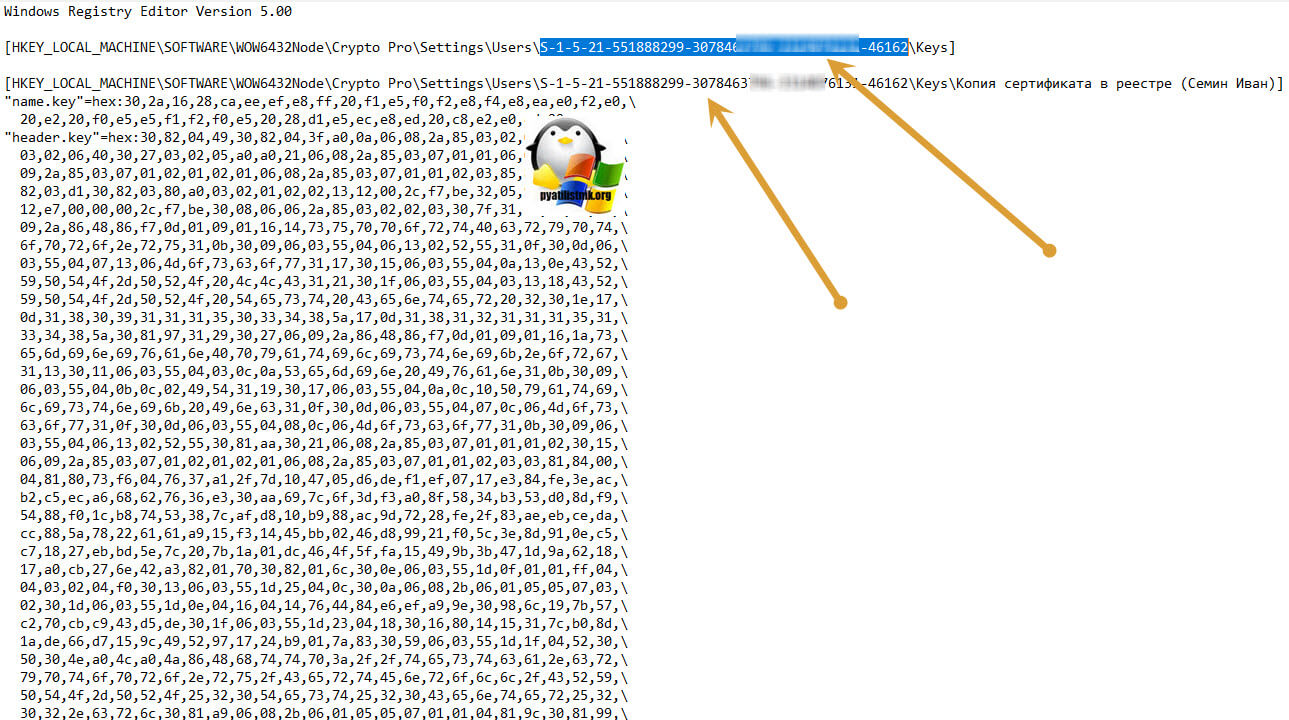

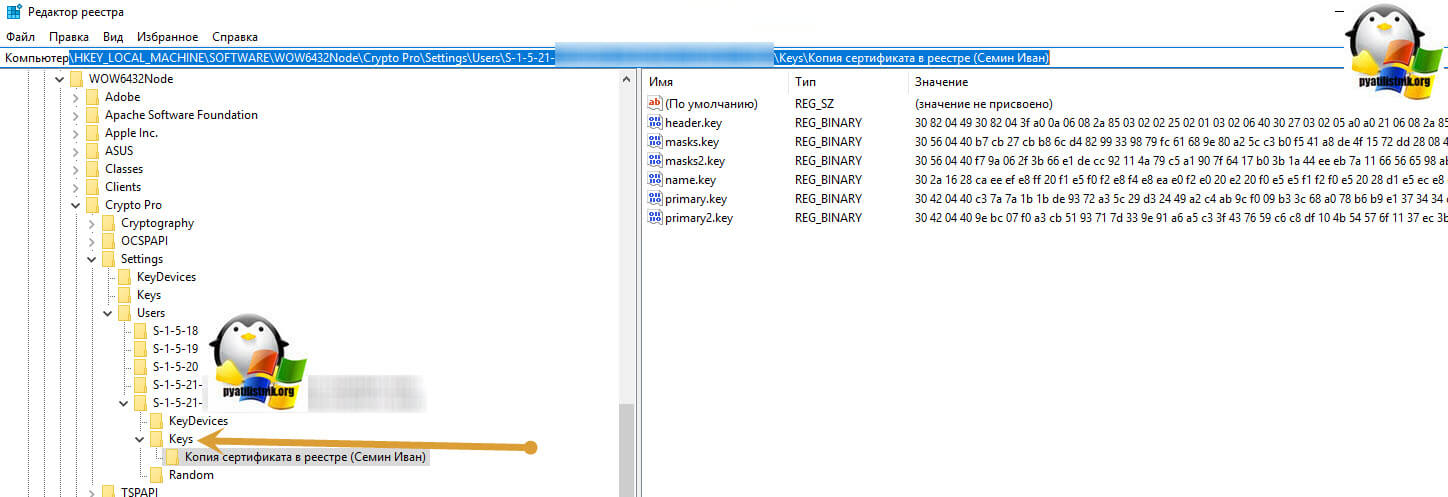

Вот это S-1-5-21-551888299-3078463796-888888888-46162 и есть SID, вашей учетной записи. Теперь когда вы его знаете, то вам нужно выгрузить ваши закрытые ключи из реестра Windows. Для этого откройте вот такую ветку:

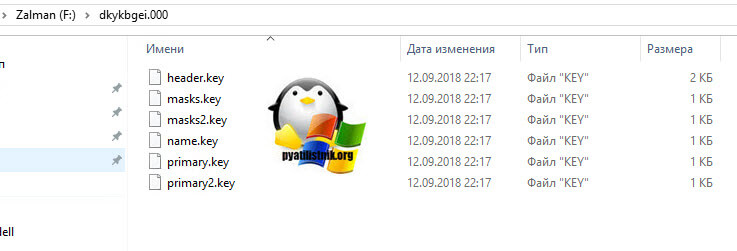

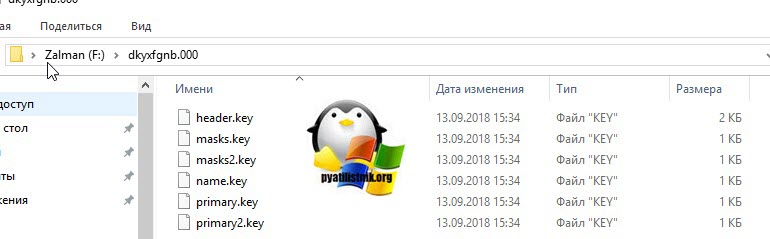

В контейнере Keys, вы найдете все ваши закрытые ключи от ЭЦП. С правой стороны вы увидите файлы: * header. key * masks. key * masks2. key * name. key * primary. key * primary2. key

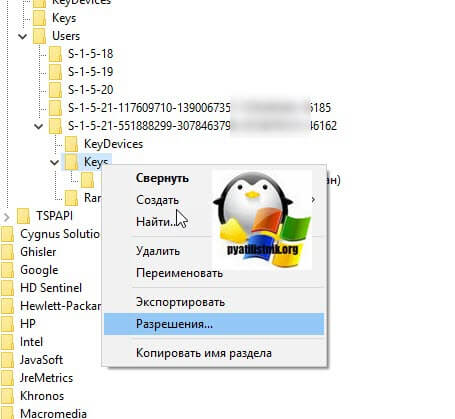

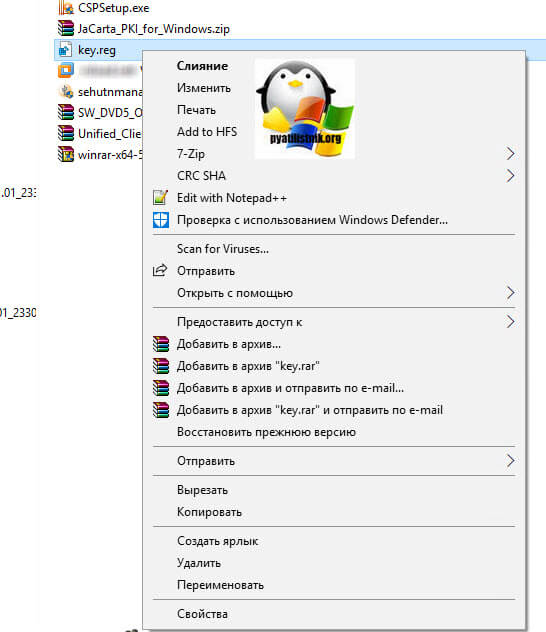

Щелкаем правым кликом по контейнеру Keys и экспортируем его.

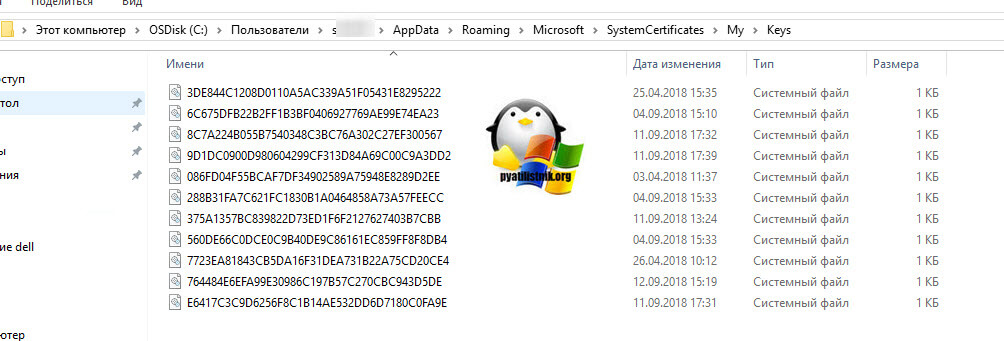

Сохраняем нашу ветку реестра с контейнерами закрытых ключей. Далее нам нужно скопировать открытые ключи, которые лежат по пути:

Не забывайте только подставить своего пользователя, эта папка может быть скрытой, поэтому включите скрытые папки и файлы в вашей ОС. Все содержимое этой папки вам нужно перенести на другой компьютер, только уже в папку другого, нужного пользователя.

Как только вы поместили на новом компьютере папку Key, вы можете перенести реестровую выгрузку. Сохраненный файл в формате reg, вы должны открыть в любом текстовом редакторе.

Как я показывал выше, определите SID нового пользователя, скопируйте его полностью и замените им значение в файле reg, я отметил это стрелками.

SID начинается с S-1 и так далее

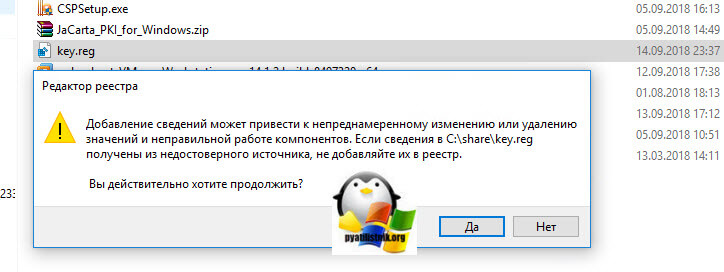

Все сохраняйте файл и запускайте его, у вас будет начат перенос сертификатов (закрытых ключей), подтверждаем действие.

Как видите импорт успешно завершен. Все теперь ваши закрытые и открытые ключи на месте и вы можете работать с вашими ЭЦП, и можно считать, что перенос сертификатов с одного компьютера на другой в массовом масштабе, осуществлен успешно. Если остались вопросы, то жду их в комментариях.

Приглашаем на вебинар “Особенности реализации требовании приказа ФАПСИ №152 по учёту СКЗИ”

Публикация: 29 August 2022 – 15:00

Публикация: 04 July 2022 – 12:43

Специалисты компаний КриптоПро и ИТ-Экспертиза реализовали архитектуру сетевого доступа нулевым доверием (ZTNA – Zero Trust Network Access) с использованием технологий NAC (Network Access Control) и VPN (Virtual Private Network) и на основе этой архитектуры разработали комплексное российское решение для обеспечения контролируемого защищённого удаленного доступа пользователей к корпоративным ресурсам.

В свете ухода с российского рынка ИБ ряда иностранных игроков перед заказчиками встал вопрос – чем заменить эти решения. Уже сегодня отечественные программные продукты успешно выполняют ряд функций иностранного ПО. Сегодня стало доступно совместное решение для организации защищенного удалённого доступа с проверкой политики безопасности пользовательских рабочих станций за счет совместного применения VPN-шлюза КриптоПро NGate (далее – NGate) и комплекса информационной безопасности САКУРА (далее – САКУРА).

Квалифицированные корневые сертификаты для ГОСТ Р 34. 10-2012

- Корневой сертификат УЦ ИТК от 20.07.2018

- Корневой сертификат УЦ ИТК от 24.10.2019

- Корневой сертификат УЦ ИТК от 26.11.2020

- Корневой сертификат УЦ Айтиком от 31.07.2018 для сертификатов со встроенной лицензией КриптоПРО CSP

- Корневой сертификат УЦ Айтиком от 24.10.2019 для сертификатов со встроенной лицензией КриптоПРО CSP

- Корневой сертификат УЦ Айтиком от 24.10.2019

- Корневой сертификат УЦ Айтиком от 20.07.2021

- Корневой сертификат УЦ Айтиком от 23.07.2021

VipNet

- Корневой сертификат УЦ Айтиком от 23.07.2021

- Корневой сертификат УЦ Айтиком от 30.08.2021

Комплексное импортозамещение средств удаленного доступа от NGate и UEM SafeMobile

Публикация: 02 August 2022 – 10:36

Специалистами “НИИ СОКБ Центр разработки” и “КриптоПро” разработано комплексное решение для обеспечения защищенного удаленного доступа к информационным системам с мобильных и стационарных устройств. Оно создано на основе VPN-шлюза КриптоПро NGate (далее – NGate) и комплексной цифровой мультиплатформы управления мобильными устройствами SafeMobile (далее – UEM SafeMobile). Решение обеспечивает широкие возможности по централизованному управлению конечными устройствами, включая организацию и управление VPN-доступом.

Установка закрытого ключа в реестр

Теперь когда ваш закрытый ключ находится в реестре, давайте установим личный сертификат. Для этого откройте на вкладке “Сервис” кнопку “Посмотреть сертификат в контейнере”

Далее в окне “онтейнер закрытого ключа” нажмите кнопку “Обзор”.

И выберите сертификат из реестра, он будет с тем именем, что вы ему задавали.

Нажимаем далее.

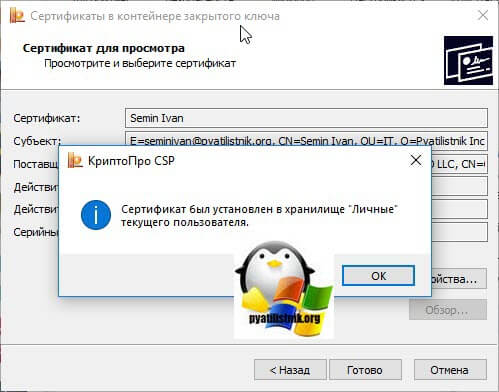

После чего производится установка закрытого ключа в реестр, через соответствующую кнопку.

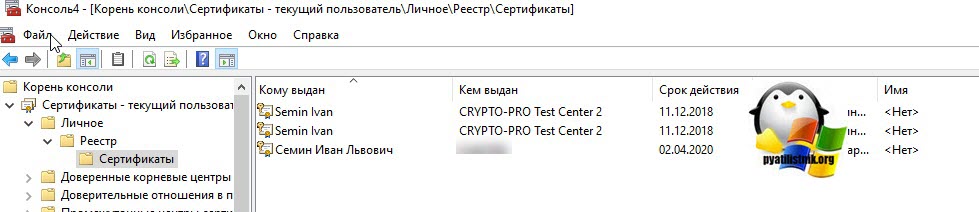

Видим, что сертификат был установлен в хранилище “Личные” текущего пользователя. Как видите, было очень просто скопировать закрытый ключ в реестр операционной системы.

Сайт Академии криптографии РФ с ГОСТ TLS

Публикация: 04 May 2022 – 16:22, редакция: 04. 2022 16:23

Специалисты Академии криптографии Российской Федерации для защиты сайта cryptoacademy. gov. ru успешно ввели в эксплуатацию средства криптографической защиты информации (СКЗИ), обеспечивающие реализацию протокола Transport Layer Security (TLS) с российскими криптографическими алгоритмами ГОСТ.

TLS является одним из наиболее популярных протоколов сети Интернет, в том числе российского сегмента, предназначенных для установления защищенного канала связи. Ключевая задача, решаемая TLS ГОСТ, – организация между клиентом и сайтом Академии аутентифицированного защищенного канала, обеспечивающего целостность и конфиденциальность передаваемых данных.

Теперь такая защита со стороны сайта Академии обеспечивается с использованием российских средств криптографической защиты, реализующих отечественные криптографические алгоритмы ГОСТ, и сертификата ключа проверки электронной подписи, выданного удостоверяющим центром компании КриптоПро.

Как скопировать эцп из реестра на флешку

Предположим, что у вас стоит задача скопировать контейнер из реестра, так как он уже там, то он экспортируемый, для этого открываем криптопро, “Сервис-Скопировать”

Выбираете “Обзор” и ваш сертификат из реестра.

Задаете ему новое имя, удобное для себя.

После чего вас попросят указать флешку, на которую вы будите копировать контейнер с закрытым ключом из реестра.

Обязательно задайте новый пароль.

Ну и собственно теперь открывайте вашу флешку и лицезрейте перенесенный на него контейнер, он будет состоять из файликов с форматом key.

Как видите КриптоПРО, это конвейер, который позволяет легко скопировать сертификат из реестра на флешку или даже дискету, если они еще используются.

Когда нужно копировать сертификаты КриптоПРО в реестр

Существует ряд задач, когда удобно иметь вашу ЭЦП подпись в реестре Windows:

При тестировании настроенного окружения для торговых площадок, для входа на которые используется ЭЦП подпись. Когда у вас виртуальная инфраструктура и нет возможности, произвести проброс USB устройств по локальной сети 3. Ситуации, когда КриптоПРО не видит USB токена 4. Ситуации, когда USB ключей очень много и нужно работать одновременно с 5-ю и более ключами, примером может служить программа по сдачи отчетности СБИС

Установка КриптоПро ЭЦП Browser plug-in.

Сама инсталляция плагина, очень простая, скачиваем его и запускаем.

Для запуска нажмите “Выполнить”

Далее у вас появится окно с уведомлением, что будет произведена установка КриптоПро ЭЦП Browser plug-in, соглашаемся.

После инсталляции утилиты, вам нужно будет обязательно перезапустить ваш браузер.

Открыв ваш браузер, вы увидите предупредительный значок, нажмите на него.

В открывшемся окне нажмите “Включить расширение”

Не забудьте установить КриптоПРО CSP на компьютер, где будет генерироваться сертификат

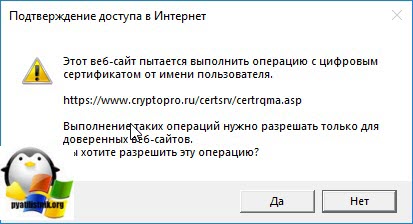

Теперь у нас все готово. Нажимаем “Сформировать ключи и отправить запрос на сертификат”. Согласитесь с выполнением операции.

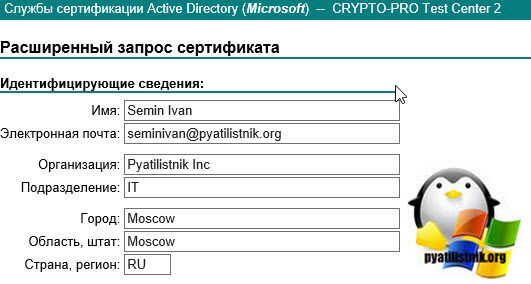

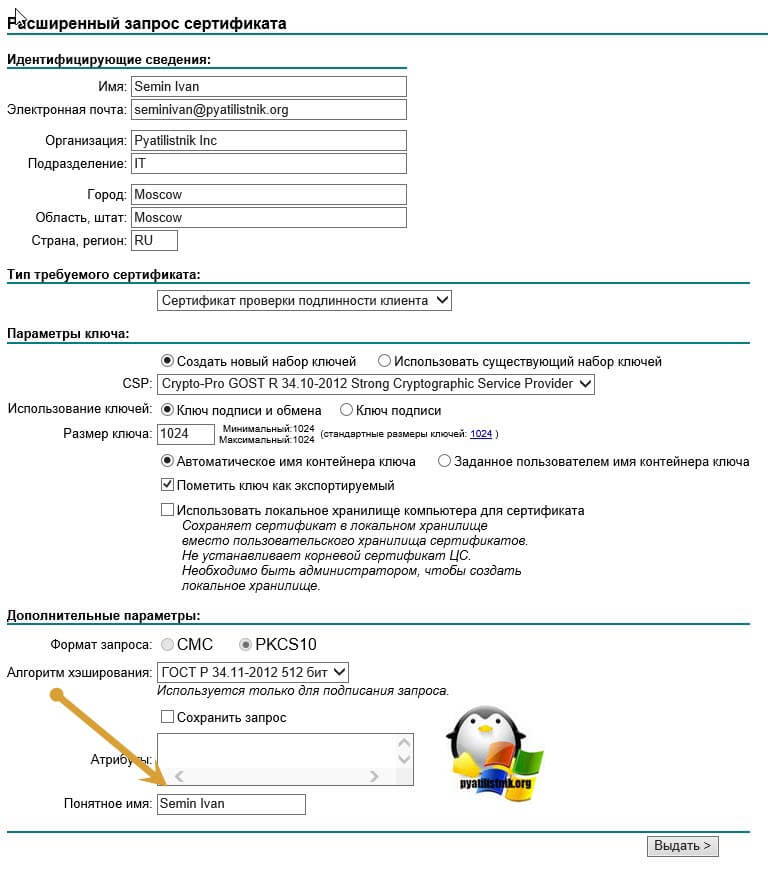

У вас откроется форма расширенного запроса сертификата. Вначале заполним раздел “Идентифицирующие сведения”. В него входят пункты:

- Имя

- Электронная почта

- Организация

- Подразделение

- Город

- Область

- Страна

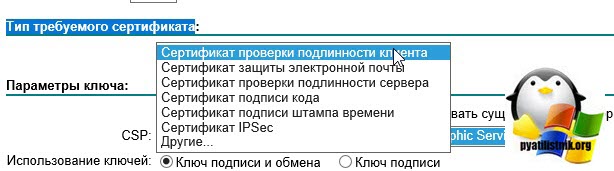

Далее вам нужно указать тип требуемого сертификата. В двух словах, это область применения ЭЦП:

- Сертификат проверки подлинности клиента (самый распространенный вариант, по сути для подтверждения, что вы это вы)

- Сертификат защиты электронной почты

- Сертификат подписи кода

- Сертификат подписи штампа времени

- Сертификат IPSec, для VPN тунелей.

- Другие, для специальных OID

Я оставляю “Сертификат проверки подлинности клиента”.

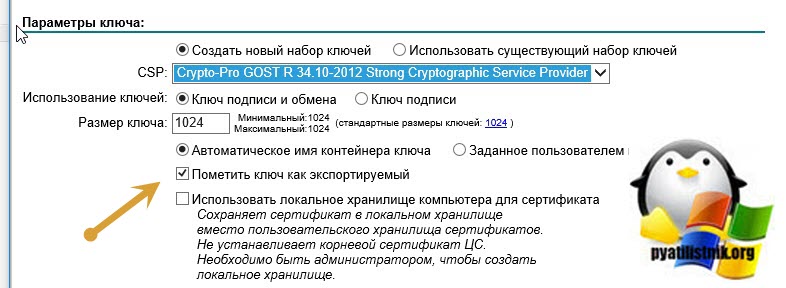

Далее вы задаете параметры ключа, указываете, что будет создан новый набор ключей, указываете гост CSP, от него зависит минимальная длина ключа. Обязательно пометьте ключ как экспортируемый, чтобы вы его могли при желании выгружать в реестр или копировать на флешку.

Для удобства еще можете заполнить поле “Понятное имя”, для быстрой идентификации вашей тестовой ЭЦП от КриптоПРО. Нажимаем выдать тестовый сертификат.

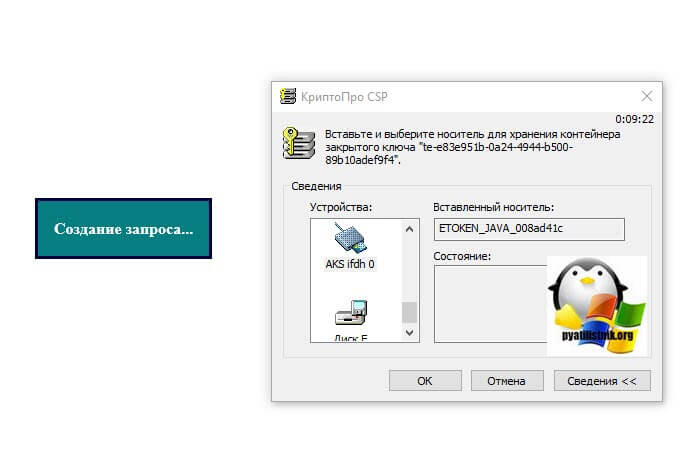

У вас появится запрос на создание, в котором вам необходимо указать устройство, на которое вы будите записывать тестовый сертификат КриптоПРО, в моем случае это е-токен.

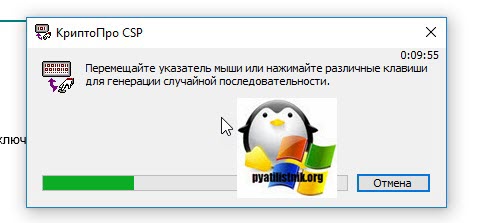

Как только вы выбрали нужное устройство появится окно с генерацией случайной последовательности, в этот момент вам необходимо нажмить любые клавиши или водить мышкой, это защита от ботов.

Все наш контейнер КриптоПРО сформирован и для его записи введите пин-код.

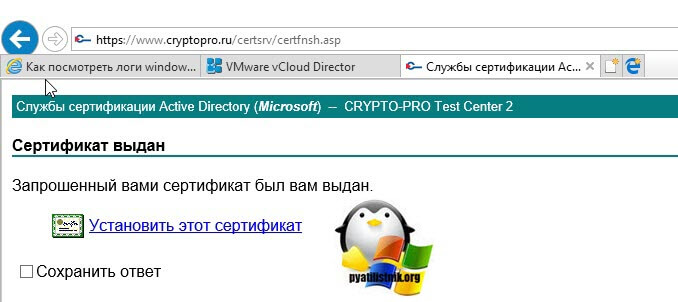

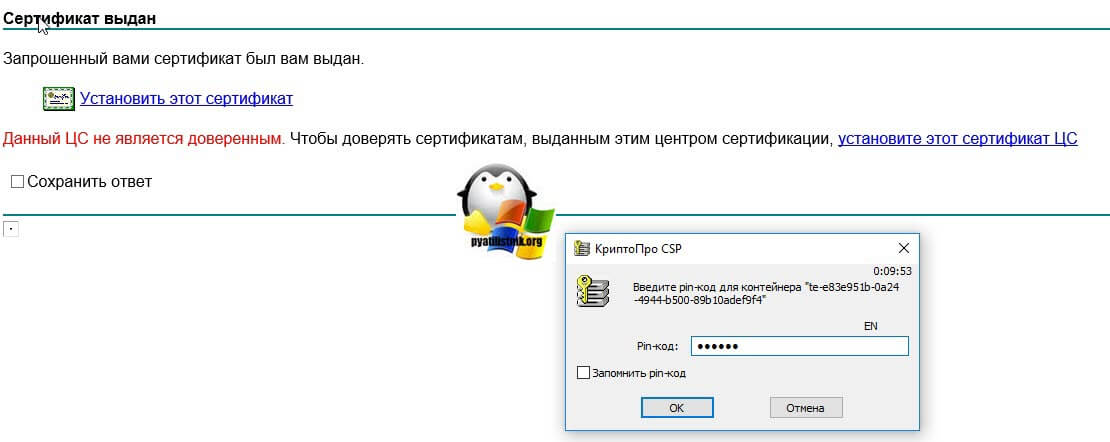

Вам сообщат, что запрошенный вами сертификат был вам выдан, нажимаем “Установить этот сертификат”.

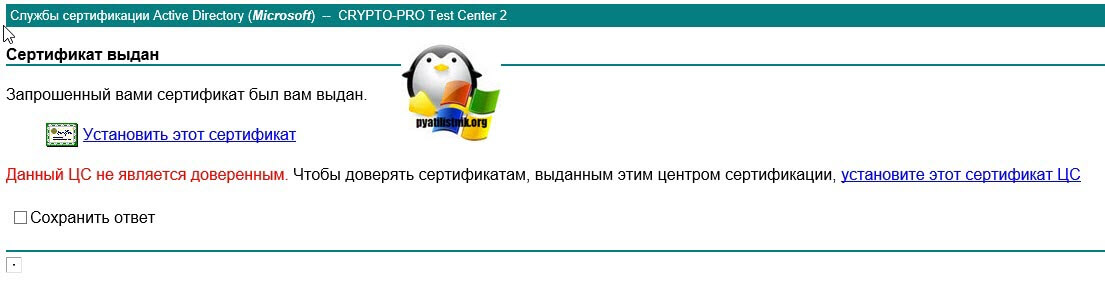

Если у вас еще не установленны корневые сертификаты данного центра сертификации, то вы получите вот такую ошибку:

Данный ЦС не является доверенным

Для ее устранения нажмите на ссылку “установите этот сертификат ЦС”

У вас начнется его скачивание.

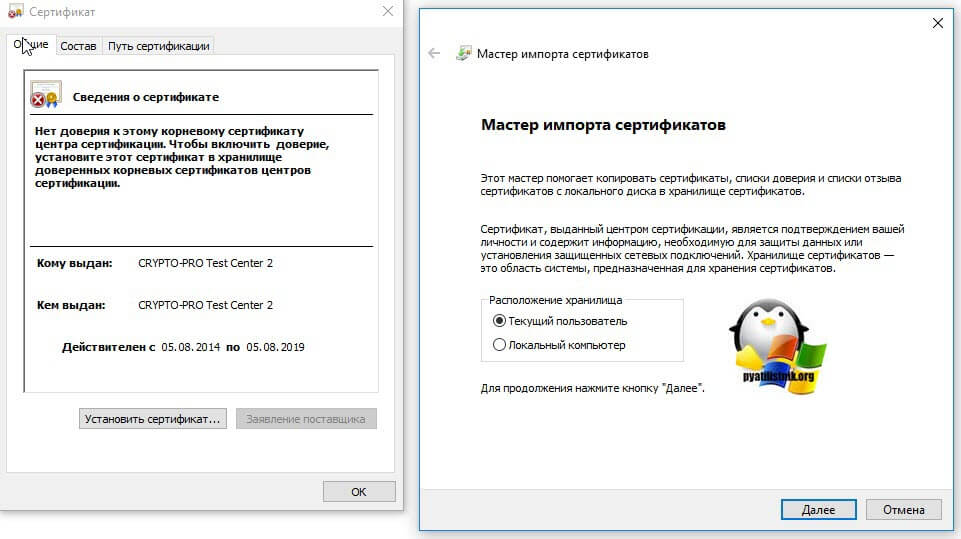

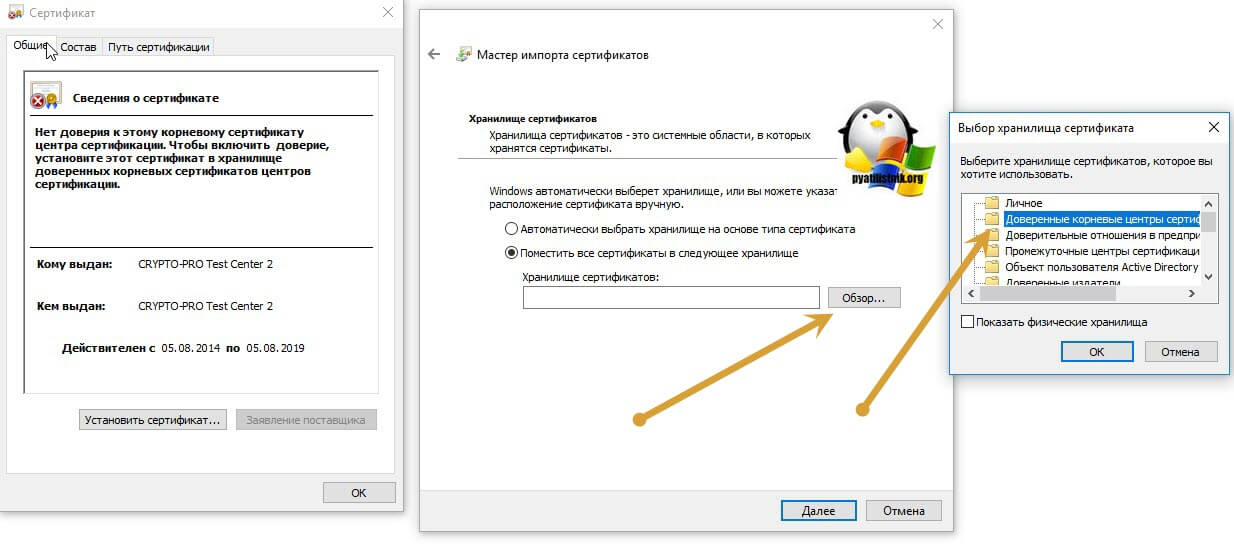

Запускаем его, как видите в левом верхнем углу красный значок, чтобы его убрать нажмите “Установить сертификат”, оставьте для пользователя.

Далее выбираем пункт “Поместить все сертификаты в следующее хранилище” и через кнопку обзор указываете контейнер “Доверенные корневые центры сертификации”. Далее ок.

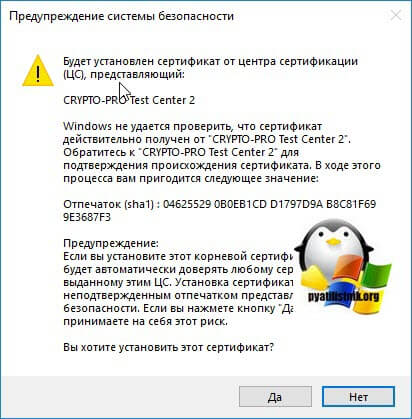

На последнем этапе у вас выскочит окно с предупреждением, о подтверждении установки сертификатов, нажимаем “Да”.

Открываем снова окно с выпуском тестового сертификата КриптоПРО и заново нажимаем “Установить сертификат”, в этот раз у вас вылезет окно с вводом вашего пин-кода от вашего носителя.

Если вы его ввели правильно, то увидите, что новый сертификат успешно установлен.

Теперь открывайте ваш КриптоПРО и посмотрите есть ли сертификат в контейнере. Как видите в контейнере есть наша ЭЦП.

Если посмотреть состав, то видим все наши заполненные поля. Вот так вот просто выпустить бесплатный, тестовый сертификат КриптоПРО, надеюсь было не сложно.

Установка личного сертификата с привязкой к закрытому ключу

Перед установкой личного сертификата с носителя ruToken или eToken необходимо проверить наличие сертификата в контейнере, для этого:

Запустите программу КриптоПро CSP: (Пуск – Настройка – Панель управления – КриптоПро CSP или Пуск – Панель управления – КриптоПро CSP )

Откройте вкладку “Сервис” и нажмите кнопку «Просмотреть сертификаты в контейнере»

В открывшемся окне нажмите кнопку “Обзор”

Выберите контейнер, который необходимо проверить на наличие в нем сертификата, и нажмите кнопку «Ок»

После того, как в поле «Имя ключевого контейнера» установится название контейнера, нажмите кнопку «Далее»

Если откроется окно «Введите pin-код для контейнера», необходимо ввести Pin-код для носителя. Pin-код по умолчанию: 12345678

Если появится сообщение «В контейнере закрытого ключа **** отсутствует сертификат открытого ключа шифрования», значит в контейнере отсутствует личный сертификат.

Если открылось окно «Сертификат для просмотра», значит в контейнере есть личный сертификат и вы можете его установить.

Экспорт личного сертификата

Для установки сертификата нажмите кнопку «Свойства»

Во вкладке «Состав» нажмите кнопку «Копировать в файл

Для подтверждения копирования нажмите кнопку «Далее»

В следующем окне нажмите кнопку «Обзор

Выбирете рабочий стол

Напишите имя файла Например :«Сертификат»

Для подтверждения копирования нажмите кнопку «Готово»

После того как Экспорт будет выполнен успешно нажмите кнопку «ОК»

Откройте вкладку “Сервис” и нажмите кнопку «Установить личный сертификт

В открывшемся окне нажмите кнопку «Обзор»

- Выберите Рабочий стол

- Выберите Ваш сохраненный сертификат

В следующем окне нажмите кнопку «Далее»

В следующем окне нажмите кнопку «Обзор»

- Выделите Ваш контейнер

- И нажмите кнопку «ОК»

- Выберите хранилеще “Личные”

- И нажмите кнопку «ОК»

В следующем окне нажмите кнопку «Готово»

Установка сертификата успешно завершена

Шаг 1

Вставляем USB-токен в компьютер

Шаг 2

Открываем панель управления

Шаг 3

Через закладку «Администрирование» находим кнопку «Информация»

Шаг 4

В открывшемся окне можно увидеть статус Microsoft Base Smart Card Crypto Provider

Если напротив стоит «Поддерживается», то просто продолжите действия — «Ок». В случае когда статус — «Активировать», активируйте носитель. «Не поддерживается» означает, что носитель не поддерживает работу с ЕГАИС (Единая государственная автоматизированная информационная система).

Шаг 5

Выбираем «Настройка» во вкладке с аналогичным названием

Шаг 6

Для «Рутокен ЭЦП Смарт-карта», «Рутокен ЭЦП (2. 0)» или «Семейство Рутокен ЭЦП» нужно выбрать одинаковое значение — «Microsoft Base Smart Card Crypto Provider».

Настройка Рутокен завершена

Ещё один важный момент, необходимый при настройках, — это ПИН-код Рутокен. Пин-код пользователя, заданный по умолчанию —12345678. Его используют для доступа к электронной подписи и объектам на устройстве: сертификатам и ключевым парам.

Купить подходящую лицензию КриптоПро для ЭЦП ФНС рекомендуем в нашем интернет-магазине. Оставьте короткую заявку, для бесплатной консультации специалиста.

Где хранится закрытый ключ в реестре Windows

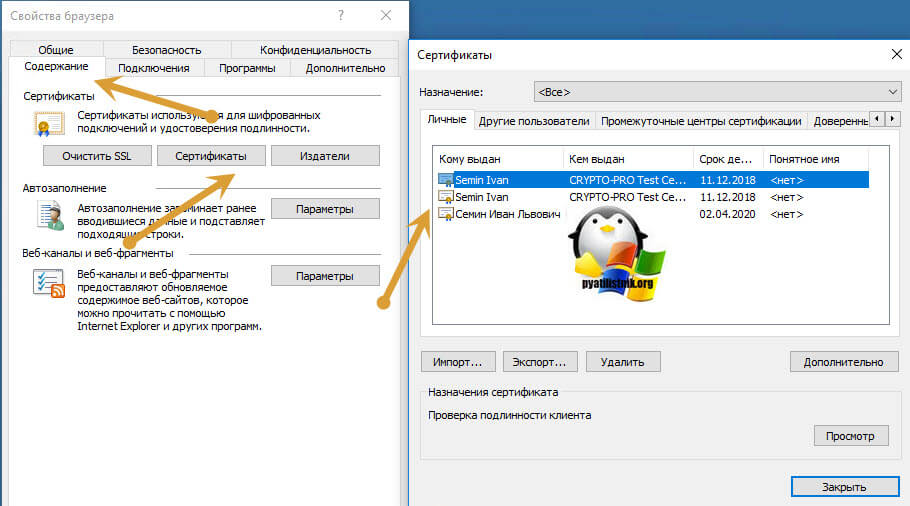

После процедуры добавления сертификата в реестр КриптоПРО, я бы хотел показать, где вы все это дело можете посмотреть. Ранее я вам рассказывал, о том как добавить оснастку сертификаты. Нас будет интересовать раздел “Сертификаты пользователя – Личное”.

Либо вы можете зайти в свойства Internet Explorer на вкладку “Содержание’. Потом перейти в пункт “Сертификаты”, где у вас будут отображаться все ваши SSL сертификаты, и те, что КриптоПРО скопировал в реестр операционной системы.

Если нужно найти ветку реестра с закрытым ключом, то я вам приводил уже пример в статье, когда я переносил ЭЦП с компьютера на компьютер.

Про копирование ЭЦП с закрытыми ключами мы разобрали, теперь ситуация обратная.

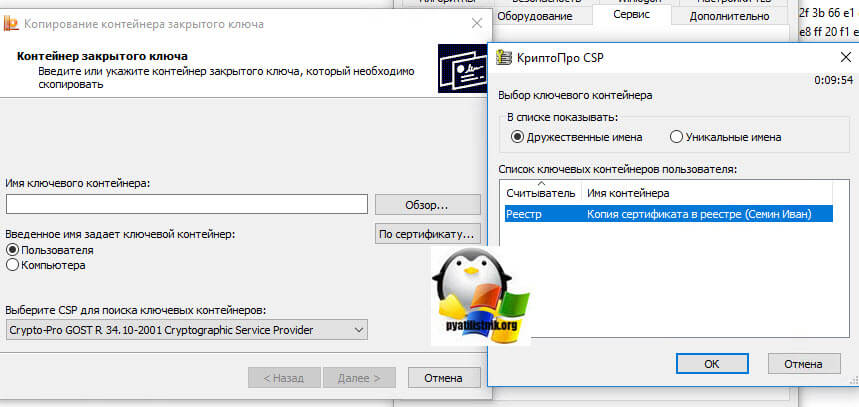

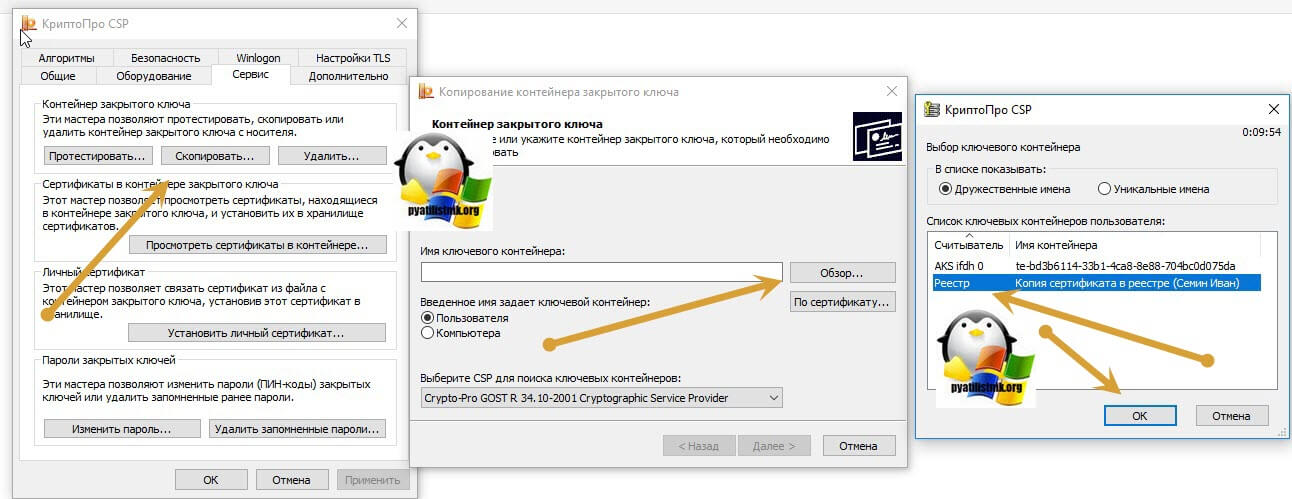

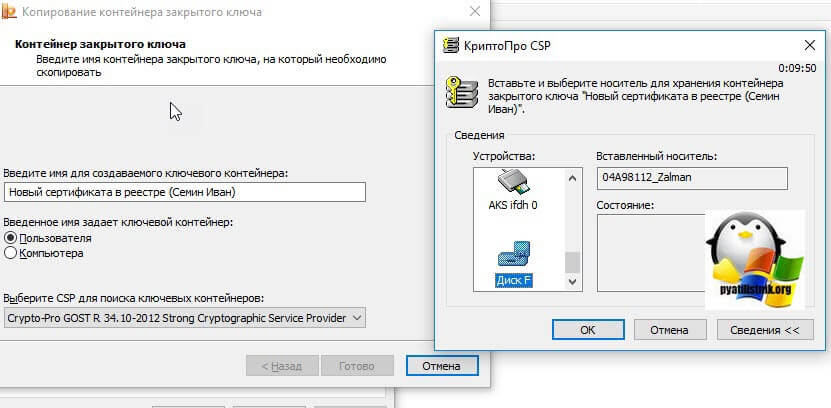

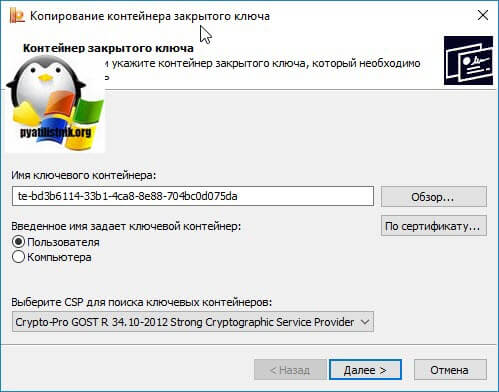

Копирование закрытого ключа из КриптоПро

Это самый простой способ, и будет актуальным при небольшом количестве контейнеров с закрытыми ключами. Чтобы выполнить перенос сертификатов из реестра, откройте ваш КриптоПРО, вкладка “Сервис”, нажимаем кнопку “Сервис”, далее через кнопку “Обзор”, откройте “Выбор ключевого контейнера” и укажите, какой сертификат вы будите переносить. В моем примере это контейнер “Копия сертификата в реестре (Семин Иван)”.

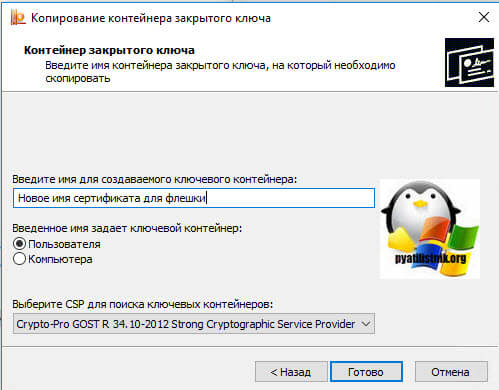

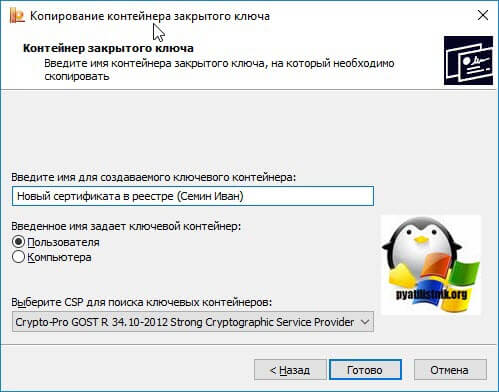

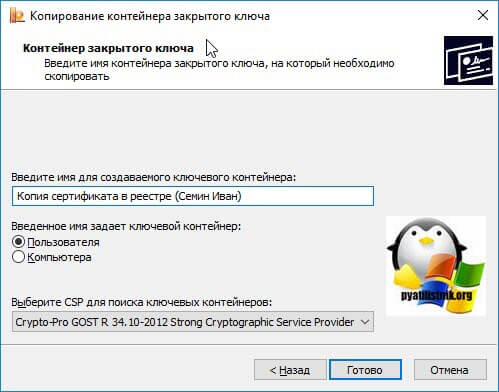

Нажимаем “Далее”, вас попросят задать новое имя контейнера с закрытым ключом, введите понятное для себя, для удобства.

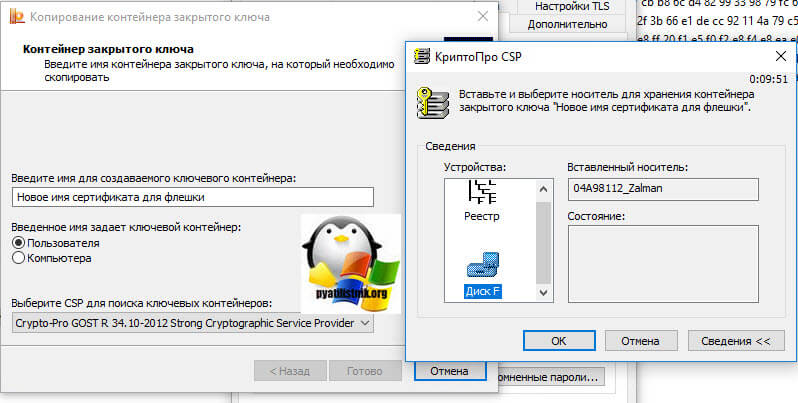

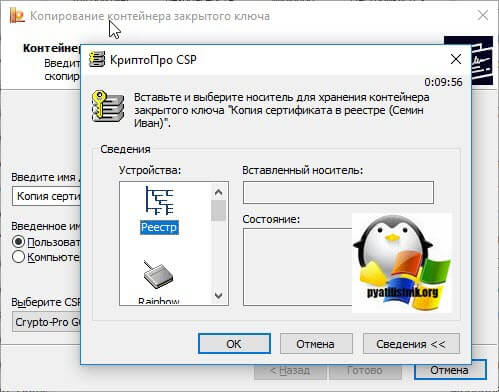

У вас откроется окно с выбором носителей, вы можете выбрать либо токен, либо флешку для переноса на другое место. У меня это внешний жесткий диск Z:.

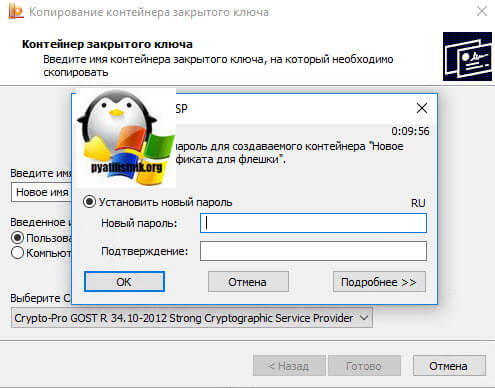

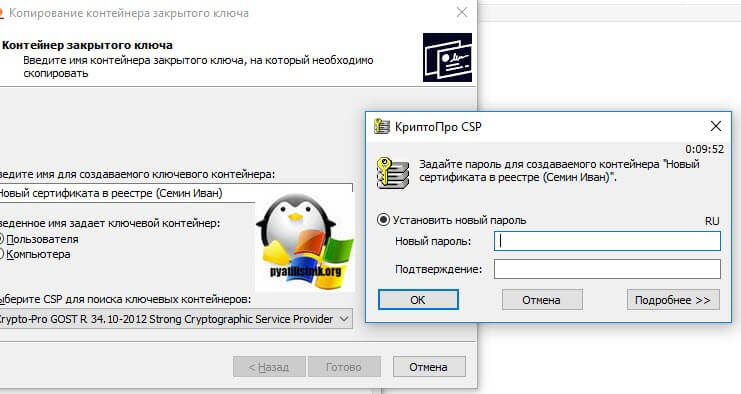

Задаем обязательно пароль, с точки зрения безопасности, так как файлы в таком виде просто скомпрометировать.

Все, на выходе я получил папку со случайным названием и набором ключей в формате key.

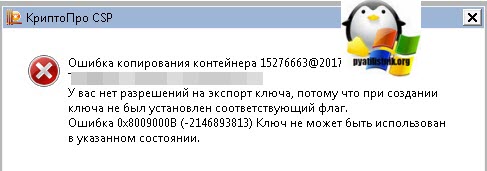

Если вы пытаетесь копировать сертификат с токена, то в ряде случаев у вас может появиться ошибка: Ошибка копирования контейнера. У вас нет разрешений на экспорт ключа, потому что при создании ключа не был установлен соответствующий флаг. Ошибка 0x8009000B (-2146893813) Ключ не может быть использован в указанном состоянии.

Связана такая ситуация, что в целях псевдобезопасности, удостоверяющие центры выпускают закрытые ключи без возможности экспорта, и таким образом увеличивают свою прибыль, так как в случае утери или поломки токена, вам придется его перевыпускать, а так как экспорт запрещен, то бэкапа вы сделать не сможете.

Если вы получили ошибку копирования контейнера. У вас нет разрешений на экспорт ключа, то метод с КРиптоПРО вам не поможет

Как скопировать сертификат в реестр КриптоПРО

CryptoPRo позволяет производить установку с копирование закрытого ключа (сертификата) в реестр Windows.

Хочу вас сразу предупредить, что с точки зрения безопасности, это очень не надежно и ваши закрытые ключи могут быть похищены, если вы не организовываете надлежащий уровень безопасности

И так, у меня есть USB токен SafeNet, на который я выпустил тестовую ЭЦП, ее я буду переносить вместе с закрытым ключом в реестр Windows. Открываем утилиту CryptoPRO с правами администратора.

Переходите на вкладку “Сервис” и нажимаете “скопировать”

У вас откроется окно “Контейнер закрытого ключа”, тут вам нужно нажать кнопку “Обзор”, что бы выбрать ваш сертификат, который вы хотите скопировать в реестр.

В итоге у вас в поле “Имя ключевого контейнера” отобразиться абракадабровое имя.

У вас появится окно с вводом пин-кода от вашего USB токена.

Теперь вам необходимо задать имя для копируемого сертификата в реестр Windows, КриптоПРО благо, это позволяет. Я назвал его “Копия сертификата в реестре (Семин Иван)”

Теперь вам необходимо положить сертификаты КриптоПРО в реестр, для этого выбираем соответствующий пункт и нажимаем “Ок”.

На следующем шаге вам предложат установить новый пароль на ваш контейнер с закрытым ключом, советую установить его и желательно посложнее.

Перенос сертификатов из реестра без КриптоПРО

Существуют методы экспортировать закрытый ключ и без изспользования утилиты КриптоПРО. Представим себе ситуацию, что у вас на него кончилась лицензия и вы не успели ее купить. Вам нужно сдать отчетность в СБИС. Вы развернули CryptoPRO на другом компьютере, так как он позволяет 3 месяца бесплатного использования, осталось для СБИС выполнить перенос сертификатов, которые у вас в реестре Windows.

У нас два варианта:

- Использование оснастки mmc-Сертификаты пользователя.

- Использование Internet Explore

Как открыть оснастку сертификаты я уже подробно рассказывал, посмотрите. Откройте там контейнер “Личное – Сертификаты”. Если у вас в контейнере не один сертификат с одинаковым именем, такое может быть, то откройте сертификат в оснастке mmc и в КриптоПРО и сравните серийные номера сертификата.

В Internet Explore, откройте “Свойства браузера – Содержание – Сертификаты”

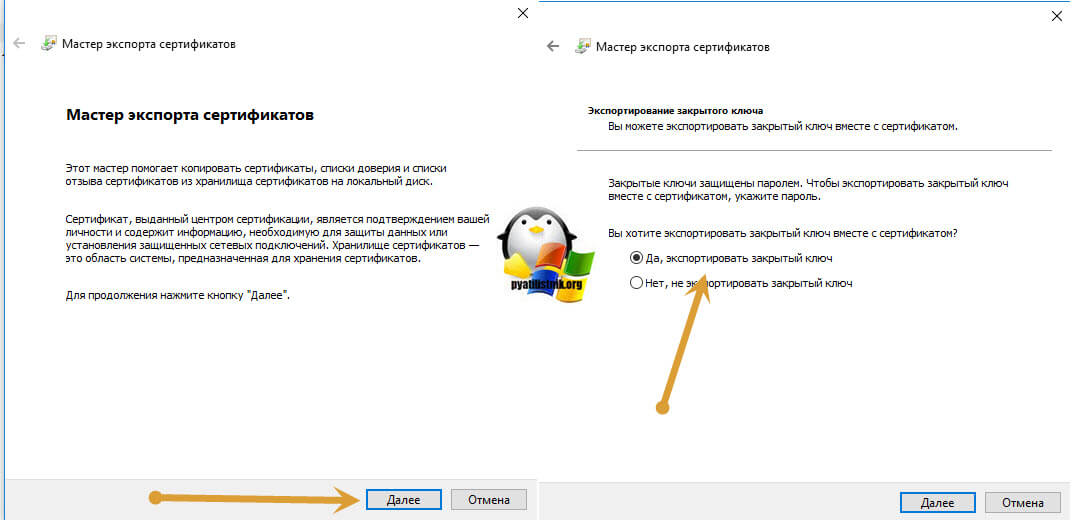

Теперь нам необходимо его экспортировать, в оснастке “Сертификаты”, через правый клик, это можно сделать, в Internet Explorer, сразу видно кнопку, экспорт.

У вас откроется мастер переноса сертификатов, на первом шаге, просто нажимаем далее. После чего вас спросят, что вы хотите экспортировать, выбираем пункт “да, экспортировать закрытый ключ вместе с сертификатом”

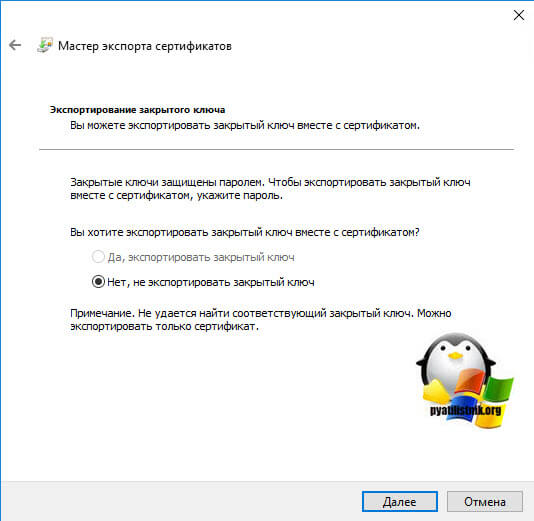

Если ваш закрытый ключ запрещено экспортировать, то эта кнопка будет не активна, и можете сразу закрывать данный метод и переходить к следующему.

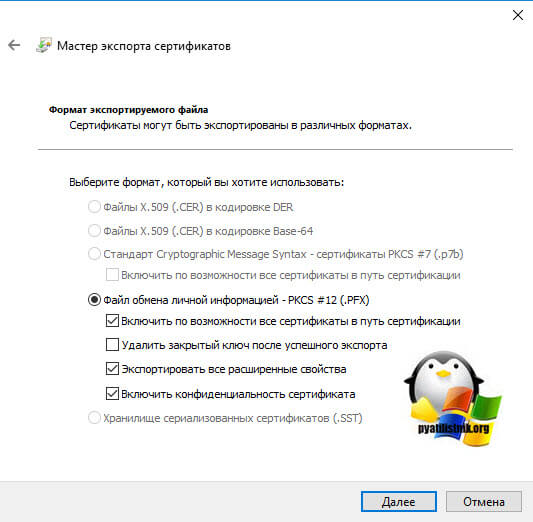

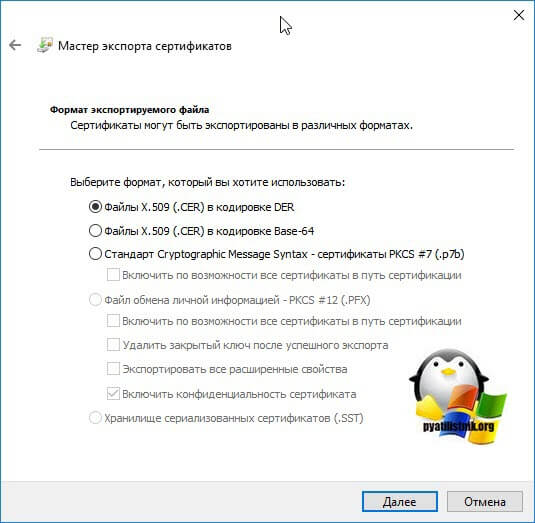

Следующим этапом в мастере экспорта сертификатов, вам необходимо выбрать формат выгрузки, это будет PFX архив.

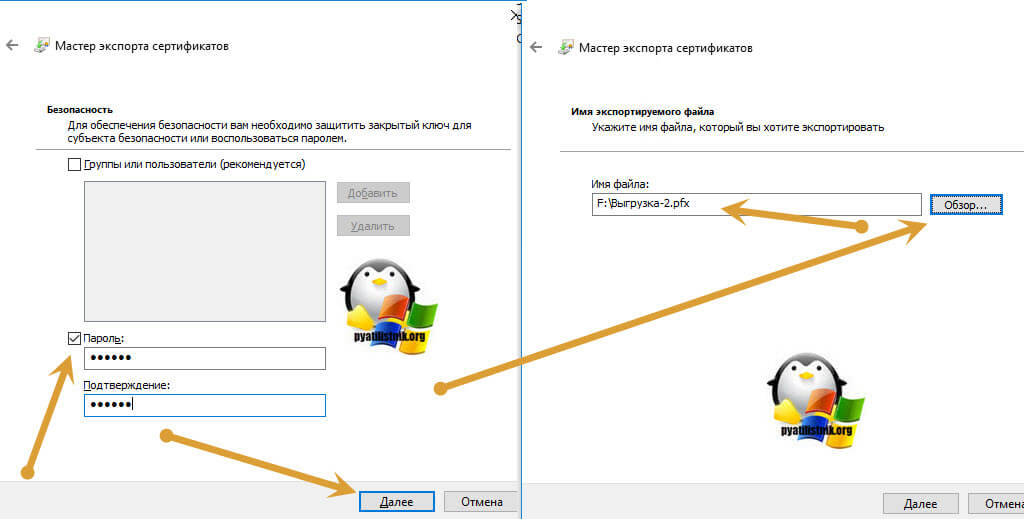

Далее вы задаете обязательно пароль и указываете имя и место, где будите сохранять ваш переносимый контейнер с зарытым ключом в формате pfx.

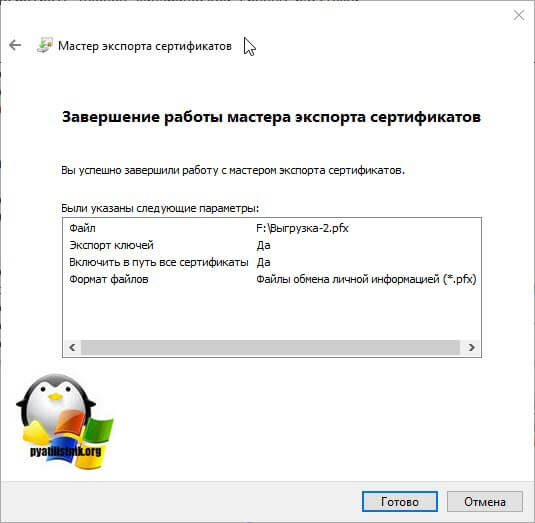

Мастер экспорта сертификатов, выведет вам сводные данные, нажимаем “Готово”.

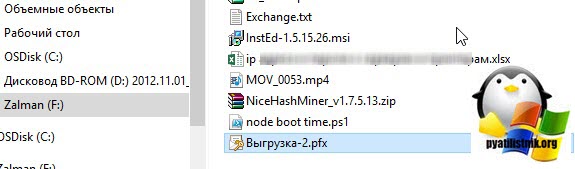

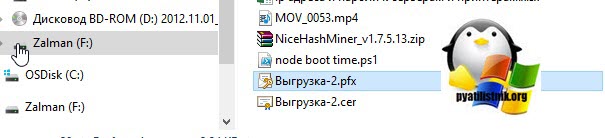

Отрываем локацию, куда вы его выгрузили, и найдите свой pfx архив.

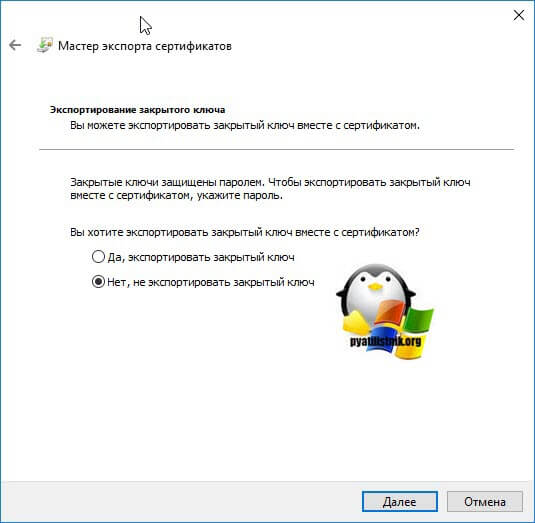

Теперь вам нужно еще выгрузить открытый ключ в формате cer, для этого так же зайдите в мастер экспорта, но на этот раз выберите “Нет, не экспортировать закрытый ключ”.

Выберите формат файла “X. 509 (. CER) в кодировке DEP”, задайте ему имя и место сохранения. На выходе у вас появятся два файла.

Одни открытый ключ в формате cer и закрытый ключ в формате pfx. Этого набора вам будет достаточно, чтобы перенести сертификаты СБИС, Контура и остальных программ на другой компьютер.

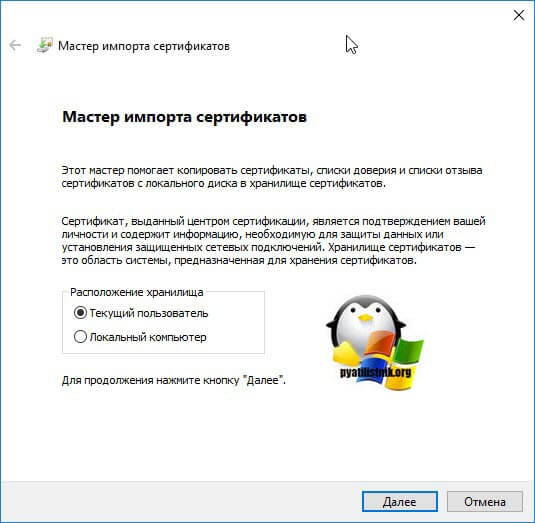

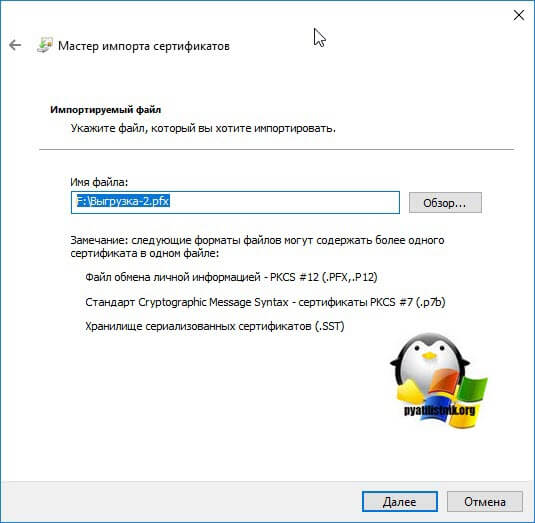

Теперь перенесите эти файлы на другое рабочее место и просто запустите, через простой двойной клик. У вас откроется мастер импорта сертификатов, на первом окне выберите нужное вам хранилище, я в своем примере оставлю “Текущий пользователь”.

На втором шаге проверяем импортируемый сертификат.

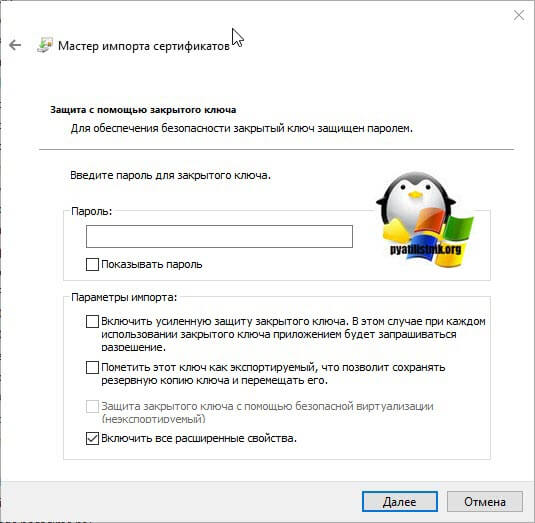

Указываем пароль, который задавали при выгрузке.

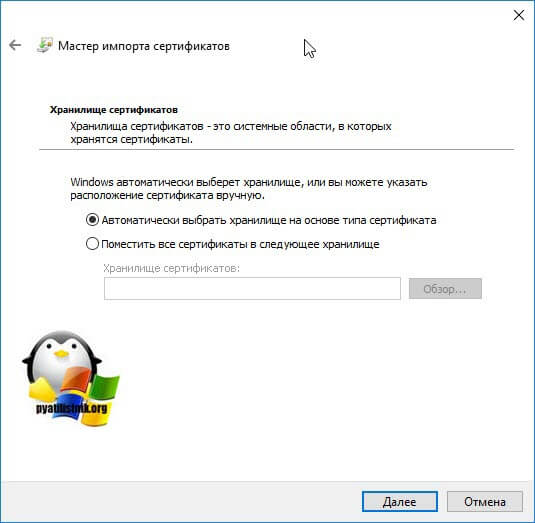

Оставляем автоматический выбор хранилища на основе типа сертификатов.

Готово. Со вторым файлом то же самое. После чего у вас будут перенесены нужные вам ключи и сам сертификат, можно работать.

Перенос сертификатов в виде пошаговой инструкции

Первые два пункта я описывать тут не стану, так как я уже это подробно рассказывал, посмотрите по ссылкам. Я расскажу, об остальных методах и начнем мы с классического КриптоПРО.

Данный метод подойдет для тех ситуаций, когда у вас один или 2 сертификата (ЭЦП). Если же их несколько десятков, а это не такая уж и редкость, то такой путь вам не подходит, и там придется выбирать 4-й метод.

Важное замечание. Я буду переносить контейнеры закрытого ключа, которые хранятся в реестре. Если вы храните их только на токене, то переносить контейнеры вам не надо, только сертификаты

Как видите предпосылок и вариантов переноса сертификатов из реестра на другой компьютер, предостаточно.

Какие есть варианты по копированию контейнеров закрытых ключей?

- Если мы создаем единый терминал (Виртуальную машину), на которой будут коллективно работать пользователи, то можно произвести конвертирование физической тачки в виртуальную машину

- Если будет просто замена жесткого диска, то можно произвести его клонирование или перенос системы на SSD с помощью специальных утилит

- Можно воспользоваться утилитой КриптоПРО

- Воспользоваться экспортом из реестра Windows.

Реализована поддержка российской криптографии в мобильном браузере ОС Аврора

Публикация: 20 July 2022 – 11:22, редакция: 20. 2022 11:23

В мобильной операционной системе Аврора реализована поддержка российских криптографических алгоритмов.

В дополнение к встроенной в ОС поддержке протокола ГОСТ TLS, появилась возможность использования электронной подписи в браузере благодаря предустановленному расширению, которое поддерживает работу с комплектом СКЗИ КриптоПро CSP 5. 0 R3. Для использования новых возможностей пользователям предыдущих версий требуется обновить ОС до релиза 4.

Пользователи ОС Аврора могут подписывать документы разных форматов при работе с порталами и системами электронного документооборота непосредственно в браузере на мобильном устройстве, храня закрытый ключ в защищенном хранилище КриптоПро CSP на устройстве или на внешнем токене. Это позволяет использовать привычные пользователям ПК сценарии работы с электронной подписью на корпоративных доверенных мобильных устройствах.

Генерация тестового сертификата

Как я и писал выше вы много, где сможете его применять, я когда знакомился с миром сертификатов и электронных подписей, то использовал тестовые ЭЦП от КриптоПРО для проверки правильности настройки программного обеспечения для работы на электронных, торговых площадках. Чтобы сгенерировать тестовый электронный сертификат, компания КриптоПРО предоставила вам специальный удостоверяющий, виртуальный центр, которым мы и воспользуемся. Переходим по ссылке:

В самом низу у вас будет ссылка на пункт “Сформировать ключи и отправить запрос на сертификат”.

Я вам советую этот сайт открывать в Internet Explore, меньше будет глюков. Как открыть Internet Explore в Windows 10, читайте по ссылке слева

Если же вы хотите использовать другой браузер, то установите КриптоПро ЭЦП Browser plug-in.

Практические подходы к построению архитектуры безопасности с нулевым доверием на базе продуктов КриптоПро

Публикация: 13 April 2022 – 18:12

В условиях повсеместной удалённой работы, использования облачных вычислений и виртуализации всё больше размываются границы периметра организаций, появляются новые риски и угрозы, становится всё труднее полагаться на обычные средства защиты критически важных систем и данных на основе периметра. Переход к архитектуре с “нулевым доверием” (Zero Trust) способен надёжно обеспечить организациям безопасность в современных реалиях.

Об электронной цифровой подписи

Электронная цифровая подпись — это специальная информация, которая добавляется к электронному документу и даёт возможность убедиться в том, вносились ли изменения в электронный документ после его подписания, а также гарантированно установить лицо, подписавшее данный документ. Добавить электронную цифровую подпись к электронному документу возможно с помощью личного ключа и специального программного обеспечения.

Что же такое личный ключ? Личный ключ — это набор символов в виде компьютерного файла. При этом личный ключ играет роль шариковой ручки при подписании документа на бумаге.

Для проверки ЭЦП на электронном документе используется другой набор символов — открытый ключ. После формирования сертификата открытый ключ становится его частью и не используется отдельно.

Квалифицированный сертификат (далее — сертификат) — это документ, который удостоверяет подлинность и принадлежность открытого ключа пользователю. Такой документ выдаётся аккредитованным удостоверяющим центром и существует в электронном виде. Для проверки ЭЦП на документе необходимо специальное программное обеспечение.

Сертификат служит для проверки ЭЦП на документе, не является секретным и может свободно распространяться через интернет и другие открытые каналы связи. Добавить на электронный документ ЭЦП с помощью сертификата или получить с него ваш личный ключ невозможно.

В итоге мы получаем следующее. Один субъект подписывает документ с помощью личного ключа и специального программного обеспечения, а другой проверяет подпись на этом документе. При этом лицу, которое проверяет подпись, иметь свой личный ключ и сертификат необязательно.

Когда нужно переносить сертификаты в другое место?

И так давайте рассмотрим по каким причинам у вас может появиться необходимость в копировании ваших ЭЦП в другое место.

- На текущем физическом компьютере начинает умирать жесткий диск или SSD накопитель (Как проверить жизненные показатели жесткого диска), очень частая история и жизненная, когда люди теряли все свои данные, из-за банальной жадности в покупке нового оборудования и элементарного незнания принципов резервного копирования.

- У вас производится модернизация оборудования, его улучшение и вам нужно перенести все сертификаты с закрытыми ключами на другую систему

- Вы создали отдельный сервер, в виде виртуальной машины, где будут находится все ваши сертификаты и с ними смогут работать все необходимые сотрудники, терминал для бухгалтерии. Простой пример СБИС, и когда у вас 10-20 организаций.

“Окуляр ГОСТ” – аналог Adobe Acrobat с плагином “КриптоПро”

Публикация: 06 April 2022 – 17:52

Компания “Лаборатория 50” создала “Окуляр ГОСТ” – свободное приложение для российских пользователей, использующих документы в формате PDF. “Окуляр ГОСТ” позволяет просматривать, печатать и рецензировать электронные документы, книги и журналы. Поддерживает встраиваемый формат ЭП CAdES (аналог Adobe Acrobat с плагином “КриптоПро”). Поддерживаемые операционные системы: Ubuntu, Debian, Fedora, Альт, Astra Linux, РОСА.

Одной из главных особенностей программы является поддержка стандарта ГОСТ Р 34. 10-2012 и возможность заполнения PDF-форм кириллицей. Также присутствует функция пакетной подписи документов PDF и графический интерфейс подписывания электронной подписью. Не забыли и про возможность работа с встраиваемой ЭП в формате CadES простой и усовершенствованной подписи в формате CAdES-X Long Type 1.

Полный текст новости на CNews.

Выбор хранилища

- В окне «Хранилище сертификатов» выберите режим «Поместить сертификаты в следующие хранилище», нажмите кнопку «Обзор»

- Затем выделите хранилище Личное (Личные) и нажмите кнопку «Ок»

- После того, как в поле «Хранилище сертификатов» появится имя хранилища, нажмите кнопку «Далее», а затем «Готово»

- Затем откроется окно «Импорт успешно выполнен» – это означает, что сертификат успешно установлен

- Для завершения установки нажмите кнопки «Ок» – «Готово» – «Ок».

Защищенная электронная почта в КриптоАРМ ГОСТ

Публикация: 03 June 2022 – 09:20, редакция: 03. 2022 09:29

Выпущена версия 3 программного комплекса КриптоАРМ ГОСТ. На основе этой версии КриптоАРМ ГОСТ будут разработаны и сертифицированы новые версии исполнений 1-КриптоАРМ и 2-КриптоАРМ для перспективного СКЗИ КриптоПро CSP 5. 0 R3.

В новой версии добавлен встроенный почтовый клиент для отправки и приема защищенной электронной почты.