Здравствуйте, на ПК бухгалтера накрылся КонтенетАП, после обновления 1С толи ОС, не проходил контроль целостности, с подобной проблемой встречался, но раньше помогала обычная переустановка в графическом режиме.

Сейчас при переустановке, на шаге после перезагрузки, когда должны появится “летающие мишени” для датчика энтропии – их нет. При этом, при попытке подключения к соединению которое указывается на этапе установки, Континент подтягивает названия транспортных сертификатов, до их установки, т.е. как будто остались какие-то конфигурационные файлы

, при попытке подключения

.

При попытке установки сертификата пользователя(транспортного сертификата) (Сертификаты -> Установить сертификат пользователя)

Смотрел форум, смотрел тему на главной про установку КАП, а конкретнее “Описание процесса удаления предыдущей версии КАП подробно от “Wmffre””, сносил через cspcleaner, результат выше.

При этом это единичный случай, пользователи на Win7 c такой связкой: КриптоПро, Континента и Сертификатов чувствуют себя вполне комфортно, а также 1 ПК на Win 10 с такимже bild`ом.

Bild на проблемном ПК

Help, подскажите куда смотреть, что делать ?

На чтение 17 мин. Просмотров 59 Опубликовано 15.11.2021

Содержание

- Основные функции

- Скачиваем deb-пакет для установки КриптоПро в Ubuntu

- . Просмотр личных сертификатов в хранилище

- . Импорт коренвых сертификатов в хранилище доверенных корневых сертификатов

- . Установка КриптоПро ЭЦП Browser plug-in

- . Тестирование работоспособности подписи

- Установка КриптоПро в графическом режиме

- Ввод лицензионного кода

- Установка дополнительных файлов поддержки КрптоПро

- Установка драйверов Рутокен

- Перезапуск службы pcscd

- Проверка работоспособности Рутокена при помощи фирменных средств производителя

- Проверка работоспособности Рутокена при помощи встроенных средств КриптоПро

- Просмотр и Импорт в Личное хранилище сертификатов с Рутокена

- Plug-in для windows

- Rosa crypto tool

- Trusted esign

- Добавление сертификатов через криптопро

- Замысел создания

- Интерфейсные решения

- Криптопро для linux

- Криптопро для windows 10

- Настройка «криптопро» csp

- Настройка работы с рутокен эцп 2.0

- Отключение цифровой подписи в windows 10

- Плагин для линукс

- Подпись средствами «криптопро csp»

- Получаем тестовый сертификат

- Резюме

- Управление сертификатами

- Установка криптопро в astra linux

- Установка криптопро для mac os

- Установка на apple mac os

- Установка программы

- Основные функции

- Установите правильный порядок чередования криптопровайдеров

- Перенесите ключи электронной подписи в целевую директорию

- Подключите ключи электронной подписи информационной системы Участника

- Установите правильный порядок чередования криптопровайдеров

- Перенесите ключи электронной подписи в целевую директорию

- Подключите ключи электронной подписи информационной системы Участника

- Настройки КриптоПро CSP

- Настройки на сервере

- Настройки на ПК

- Настройки в системе

- Настройки в профиле пользователя

- Установка программы

- Установка криптопро для mac os

- Установка на apple mac os

- Установка КриптоПро ЭЦП Browser plug-in

- Интерфейсные решения

- Замысел создания

- Настройка работы с рутокен эцп 2

- Перенос ЭЦП в облако

- Добавление сертификатов через криптопро

- Скачиваем deb-пакет для установки КриптоПро в Ubuntu

- Установка криптопро в astra linux

- Управление сертификатами

- КриптоПро JCP

- Поддержка Рутокена

- Запуск контрольной панели

- Plug-in для windows

- Отключение цифровой подписи в windows 10

- Статья про КриптоПро

- Криптопро для windows 10

- Проверка ЭЦП на соответствие предъявляемым требованиям

- Инструкция по экспорту ЭЦП с локального ПК на съемный диск (USB флеш-накопитель)

- КриптоПро ЭЦП Browser plug-in

- Установка

- Настройка «криптопро» csp

- Подпись средствами «криптопро csp»

- Установка дополнительных файлов поддержки КрптоПро

- Резюме

- Управление персональным сертификатом

- Создание

- Просмотр

- Удаление

- Размещение контейнеров

- Сохранение сертификата в файле

- Импорт персонального сертификата

- Установка драйверов Рутокен

- Ввод лицензионного кода

- Trusted esign

- Криптопро для linux

- Проверка лицензии

- Установка КриптоПро в графическом режиме

- Используемая литература

Основные функции

Вкладка “Общее” отображает информацию о провайдере и его лицензии, а также позволяет сменить язык отображения.

Вкладка “Облачный провайдер” позволяет зарегистрировать в системе облачные контейнеры. Надо отметить, что на Linux и macOS они будут работать только с провайдером KC1. Подробней об этом можно прочитать в статье – “КриптоПро CSP 5.0: Облачный провайдер”. На вкладке “Контейнеры” можно увидеть контейнеры на всех носителях и их свойства. Перечисление и опрос свойств может занимать ощутимое время, поэтому обновление списка происходит автоматически только при подключении или отключении устройств. Также его можно форсировать по CTRL R или F5, но горячие клавиши пока не стабилизировались. Колонками в этой таблице и в таблице на вкладке “Сертификаты” можно управлять по правому клику мыши. Это единственные места, где используется правая кнопка.Здесь доступны: На вкладке “Сертификаты” отображаются сертификаты в выбранном хранилище. Их можно удалять, экспортировать в файлы (в расширенном режиме – вместе с ключами – в pfx). При установке сертификатов они автоматически распределяются по подходящим хранилищам (корневые – в Root, промежуточные – в CA, личные – в My), для личных сертификатов сразу проставляется ссылка на закрытый ключ. Для успешной работы надо заранее вставить ключевой носитель с соответствующим сертификату контейнером. Также можно просмотреть свойства сертификата. Так как для разбора используется certmgr, то это единственное пока не локализованное окно. Вкладка “Создание подписи” предназначена для CMS-подписи файлов. Обычно создаётся присоединённая (attached) подпись, но в расширенном режиме можно выбрать отсоединённую (detached). На вкладке “Проверка подписи” соответственно проверяется CMS-подпись файла. В расширенном режиме для присоединённой (attached) подписи можно выбрать, куда сохранить исходный файл. В простом режиме будет только проверка подписи.

Вкладка “Управление носителями” есть только в расширенном режиме. Здесь доступны действия, для которых раньше требовались сервисные приложения от производителей устройств:

https://youtube.com/watch?v=47Pg8-tyhag%3Ffeature%3Doembed

На вкладке “Настройки”, которая тоже доступна только в расширенном режиме, собраны:

Более подробное описание можно найти в документации в составе КриптоПро CSP 5.0 – “Инструкция по использованию. Инструменты КриптоПро” на странице загрузки.

Русев Андрей,

начальник отдела системных разработок

ООО «КРИПТО-ПРО»

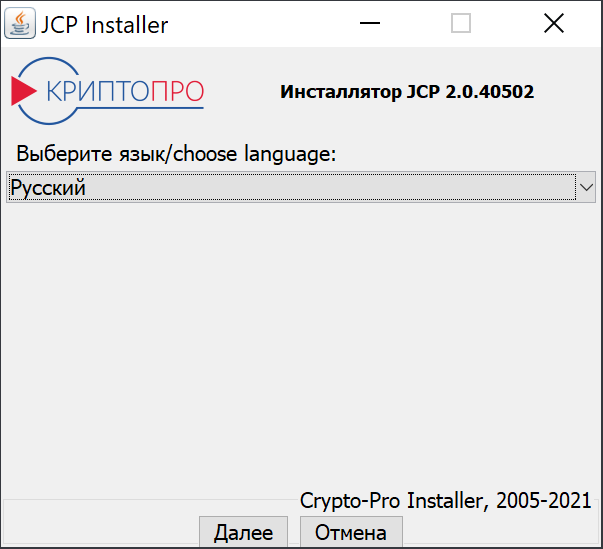

Данная статья рассматривает процесс установки КриптоПро JCP на компьютер под управлением ОС Windows.

Авторизуйтесь под учётной записью с правами администратора и распакуйте ранее загруженный архив jcp-2.0.40502.zip в любую директорию. Найдите в этой директории и запустите файл setup.exe

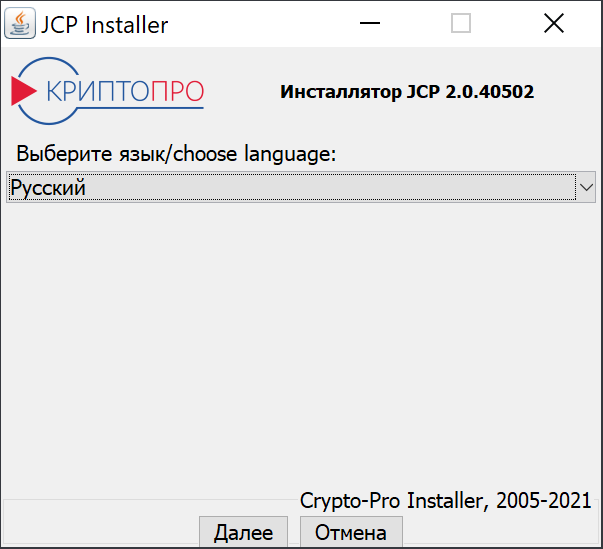

В открывшемся окне мастера установки КриптоПро JCP выберите язык и нажмите «Далее»:

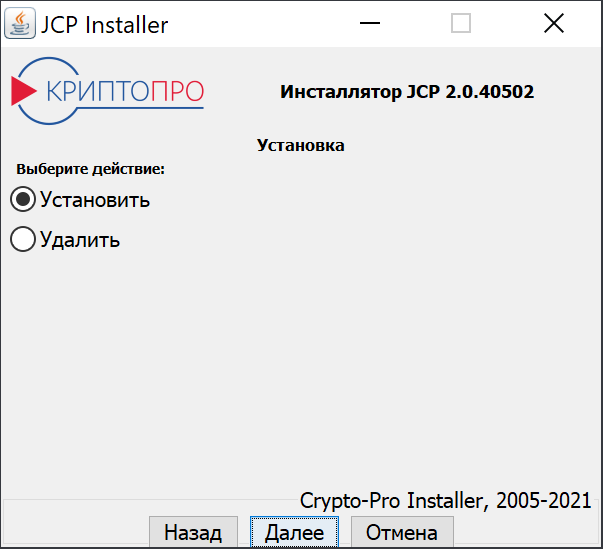

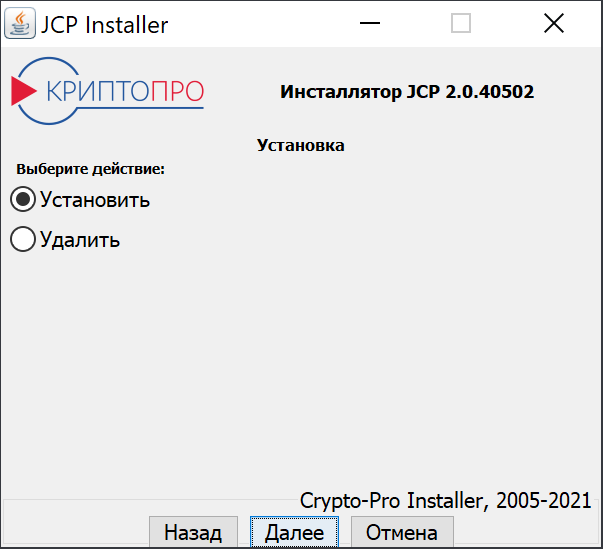

В окне выбора действия укажите «Установить» и нажмите кнопку «Далее»:

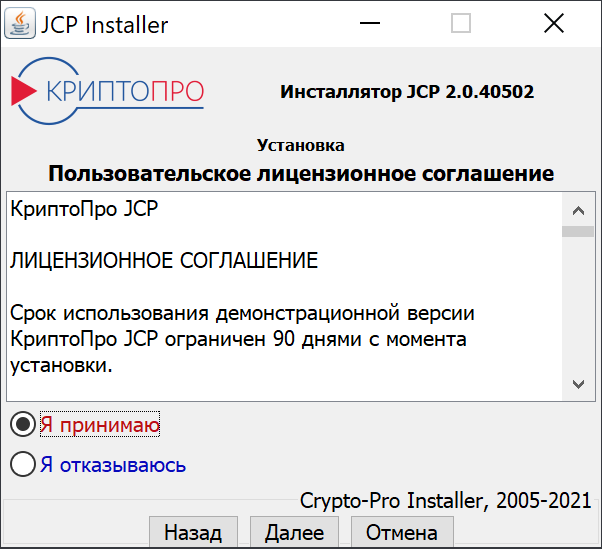

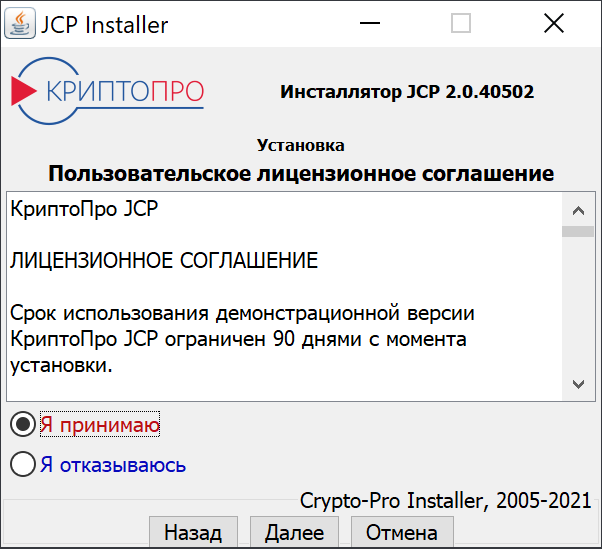

Прочитайте лицензионное соглашение и примите его условия, нажмите кнопку «Далее»:

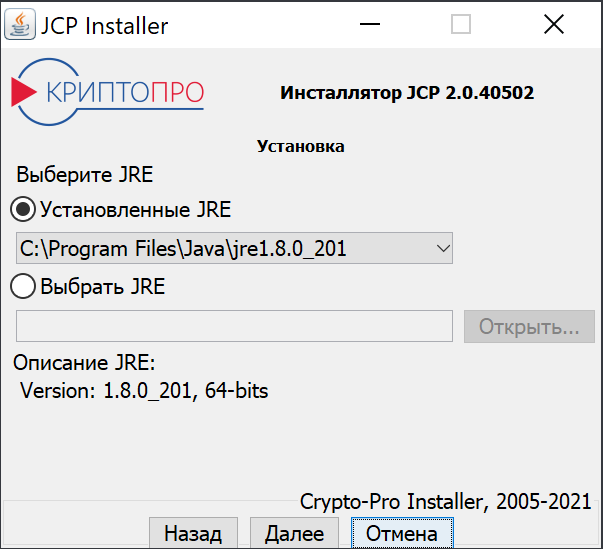

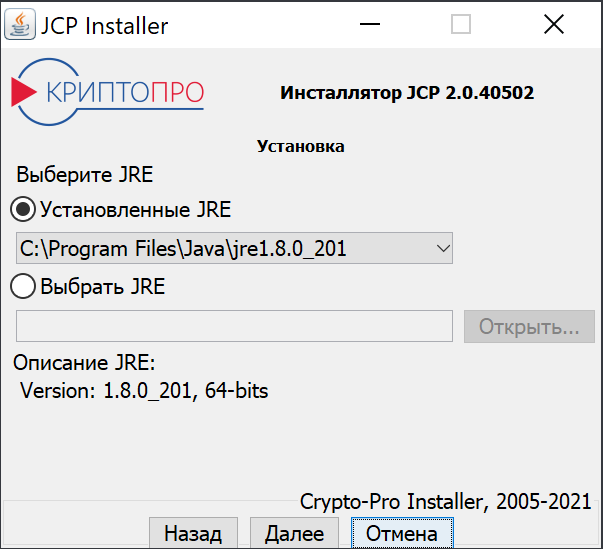

В окне выбора установленной JRE требуется указать директорию размещения JRE, которую вы планируете использовать при работе КриптоПро JCP. Если ранее вы выполнили установку JRE по умолчанию, как было рекомендовано в посвящённой установке Java статье, то просто оставьте это значение без изменений, как изображено ниже, в противном случае выберете директорию, куда ранее была установлена JRE и нажмите «Далее»:

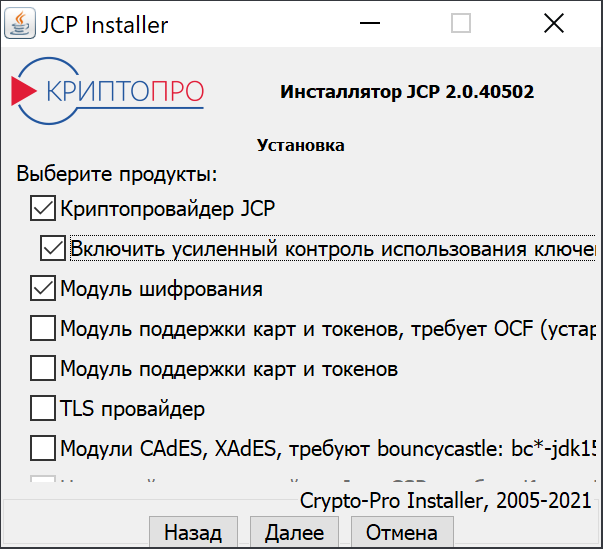

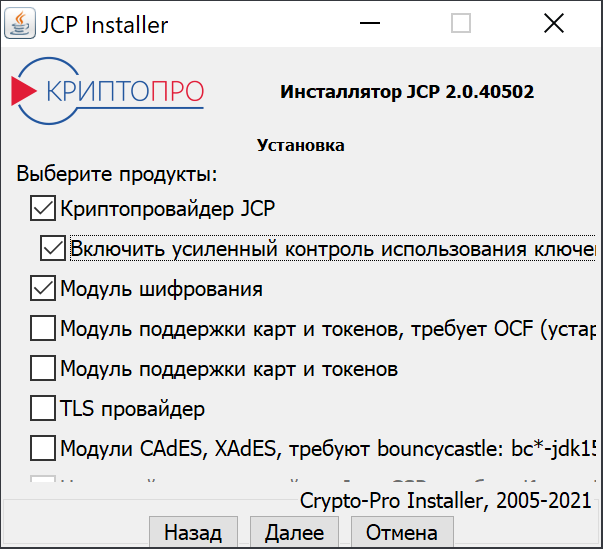

В окне выбора установки компонентов КриптоПро JCP включите флажок «Включить усиленный контроль использования…» в дополнение к уже включенным по умолчанию флажкам и нажмите кнопку «Далее»:

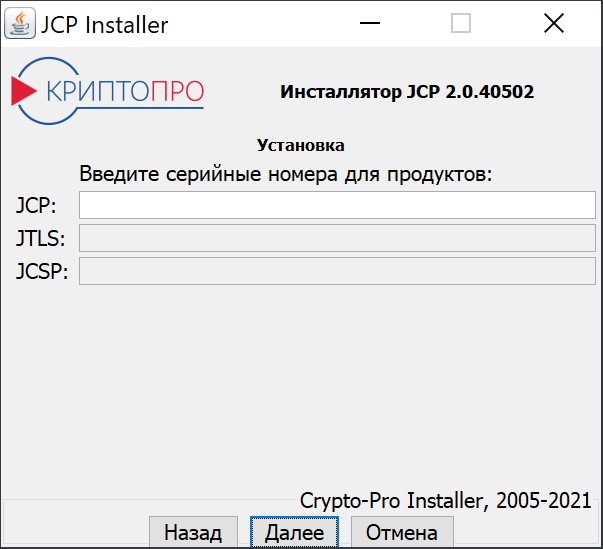

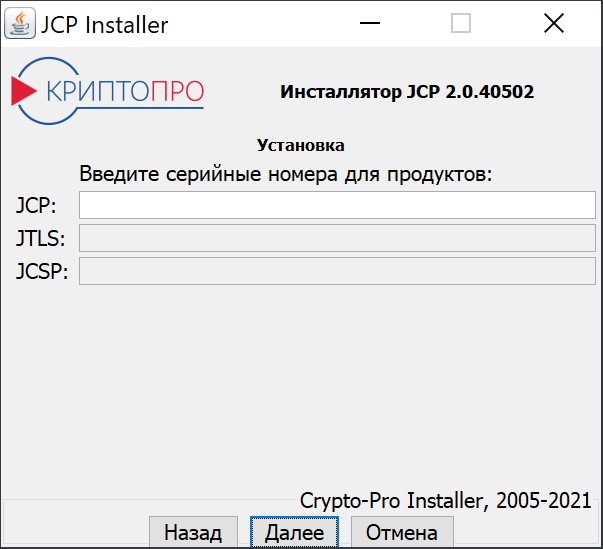

Если у вас есть приобретенная лицензия КриптоПро JCP, введите ее серийный номер в окне ввода серийного номера продукта, или оставьте это поле пустым, если планируете приобретение лицензии позже. Нажмите кнопку «Далее»:

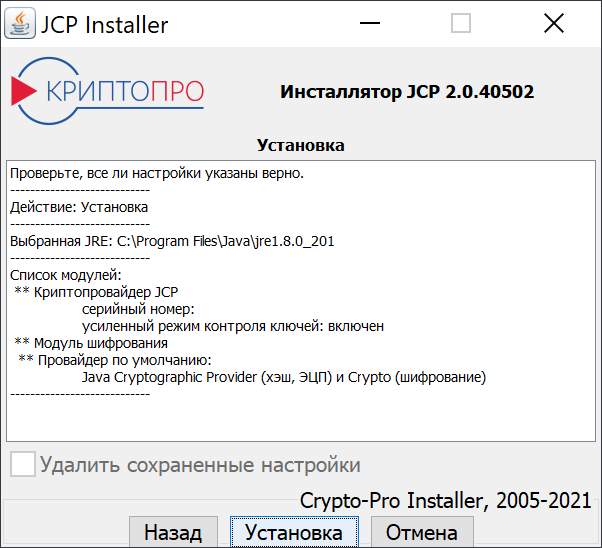

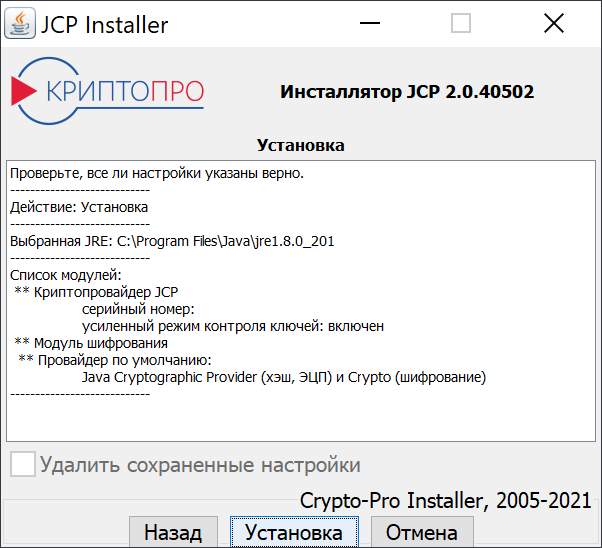

Еще раз проверьте корректности устанавливаемой конфигурации и нажмите кнопку «Установка»:

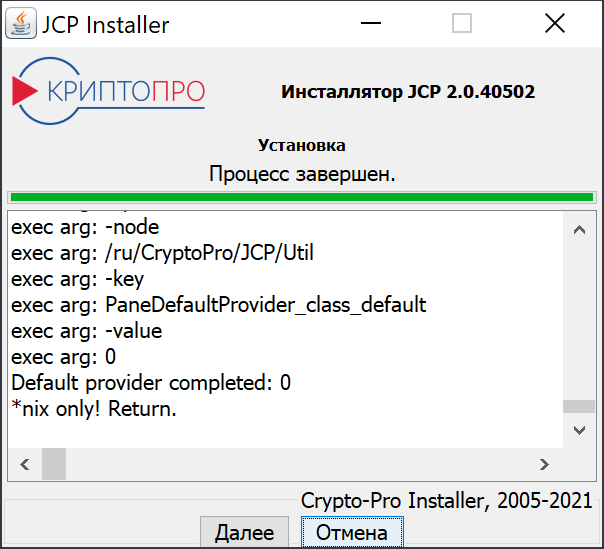

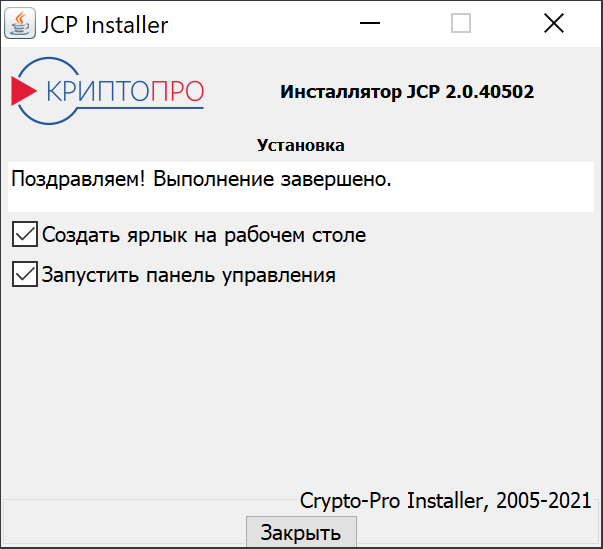

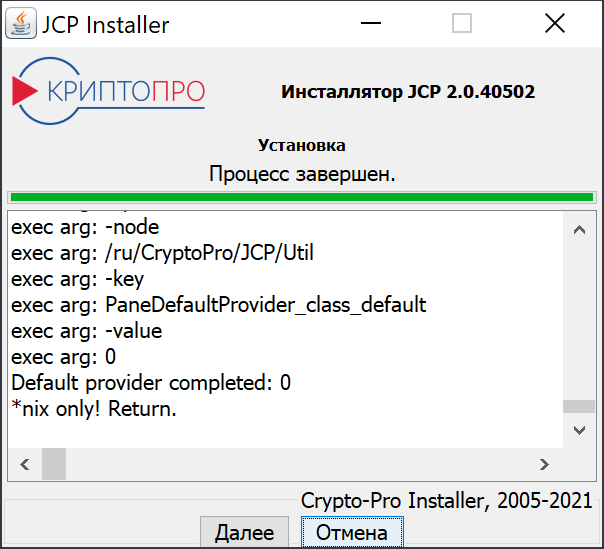

По окончании установки инсталлятор сообщит вам о завершении процесса, нажмите кнопку «Далее»:

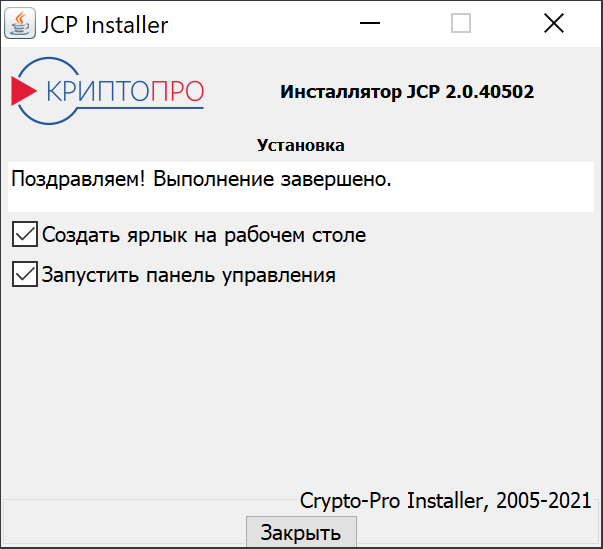

В завершающем окне инсталлятора нажмите кнопку «Закрыть»:

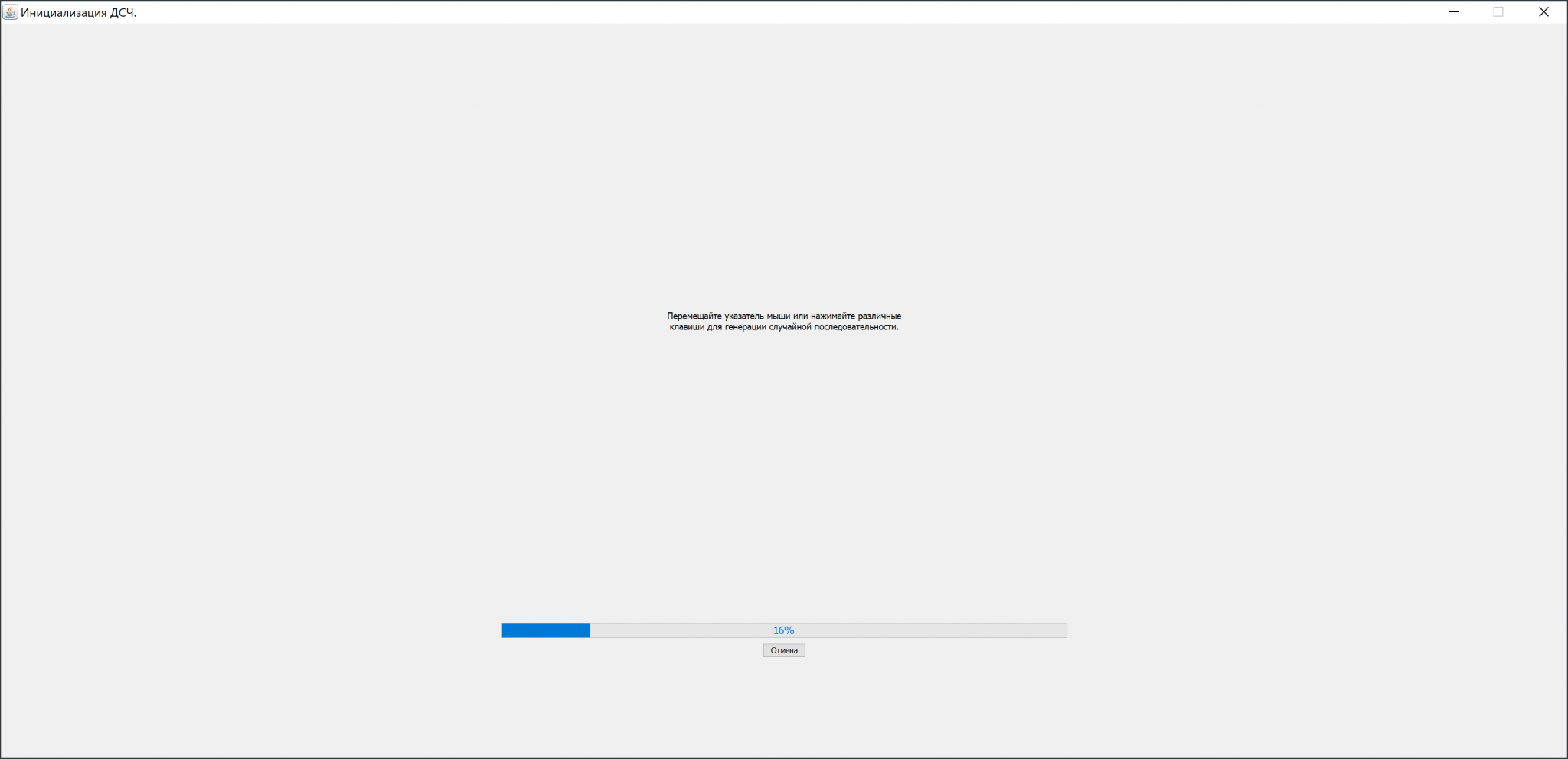

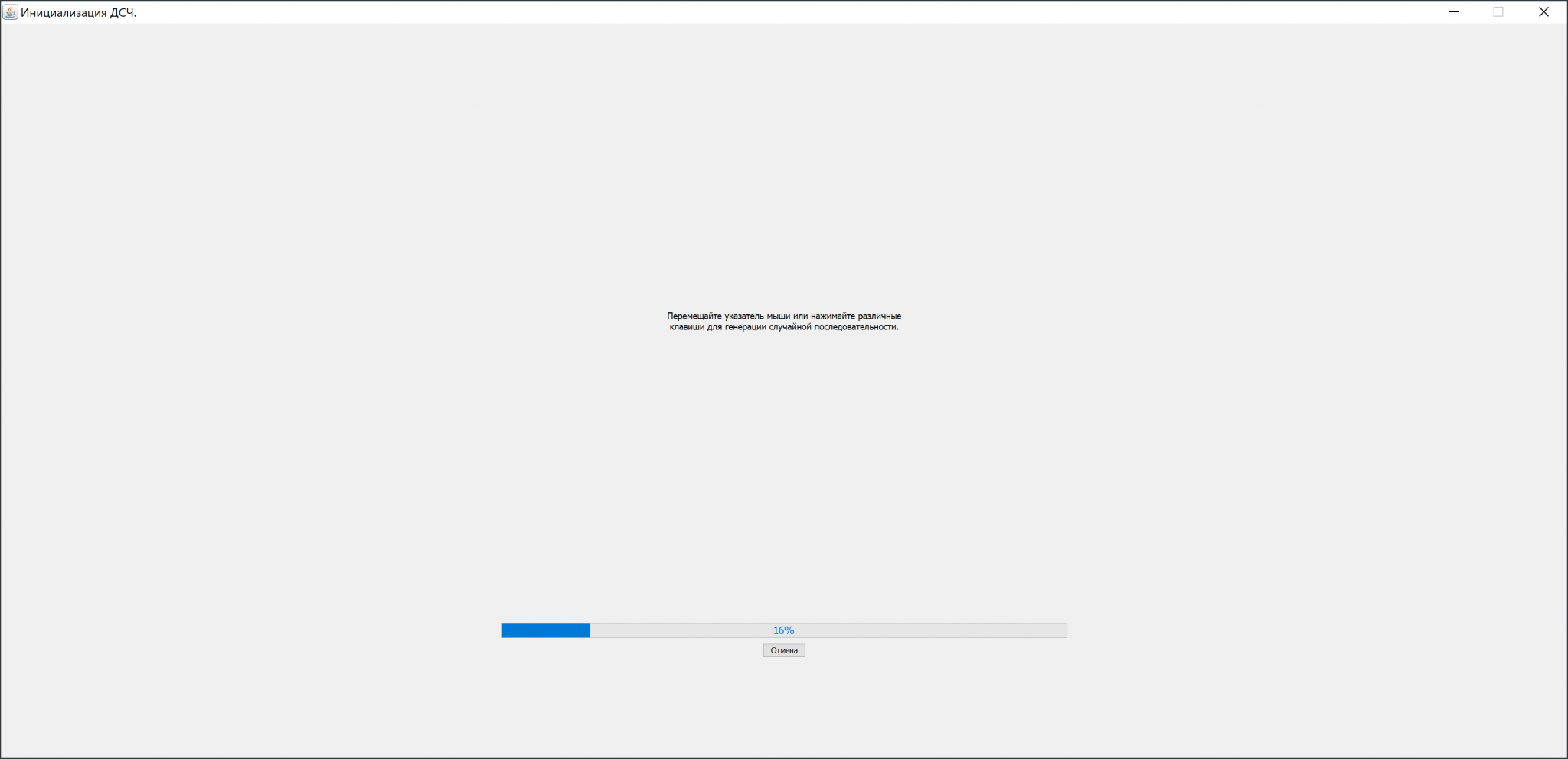

После закрытия окна инсталлятора откроется окно инициализации усиленного режима контроля использования ключевой информации. Выполняйте произвольные движения мышью и нажатия клавиш в соответствии с подсказками:

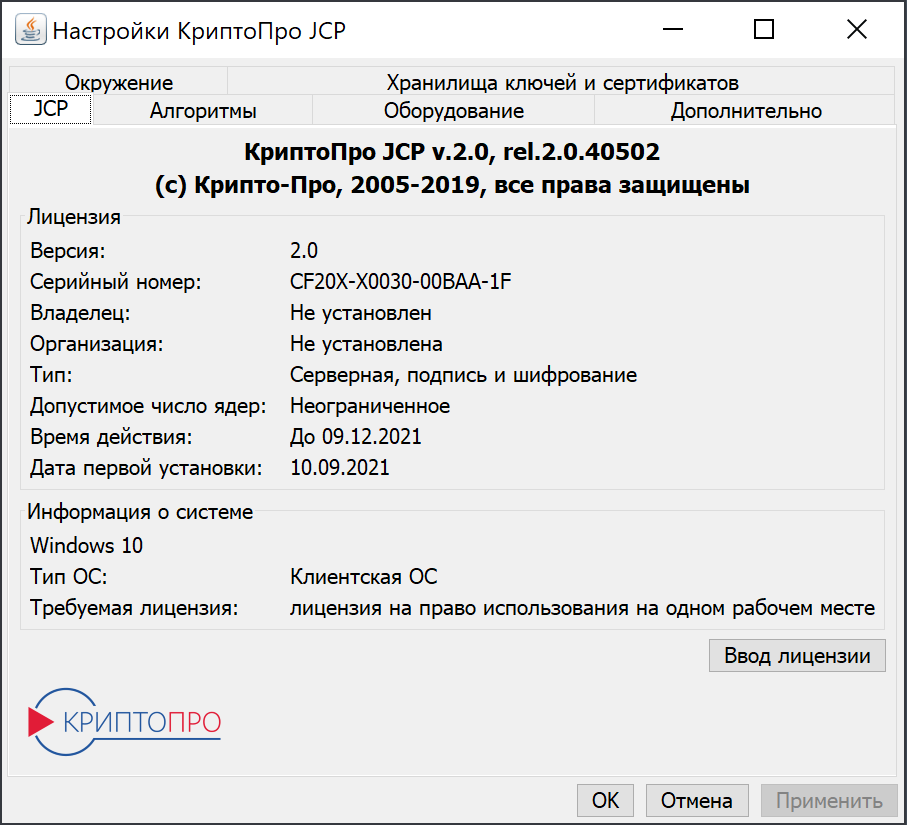

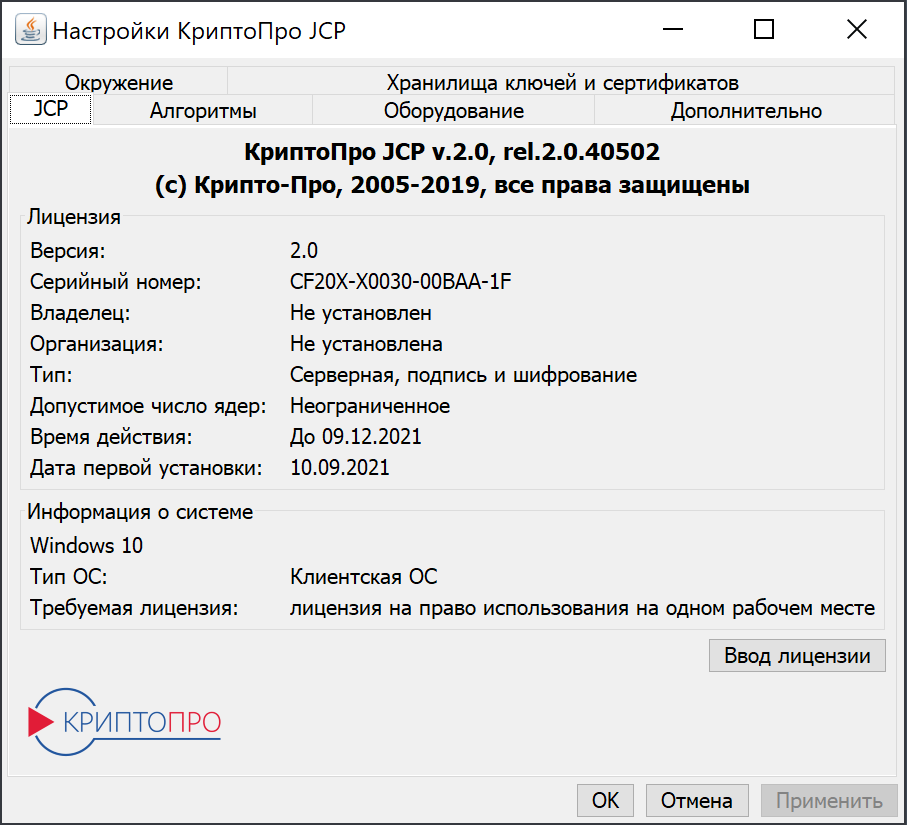

По завершении процесса инициализации вам откроется окно контрольной панели КриптоПро JCP:

Контрольная панель служит для настройки КриптоПро JCP, оставьте ее открытой, она понадобится нам через один шаг.

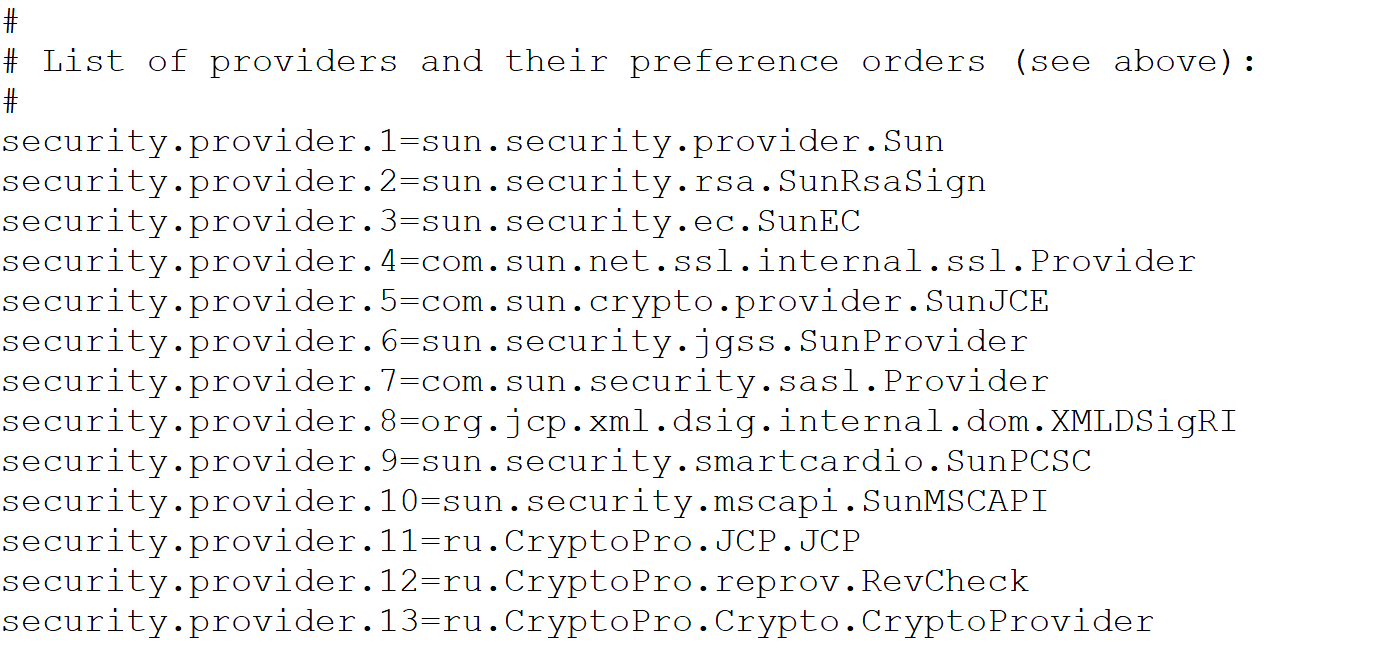

Установите правильный порядок чередования криптопровайдеров

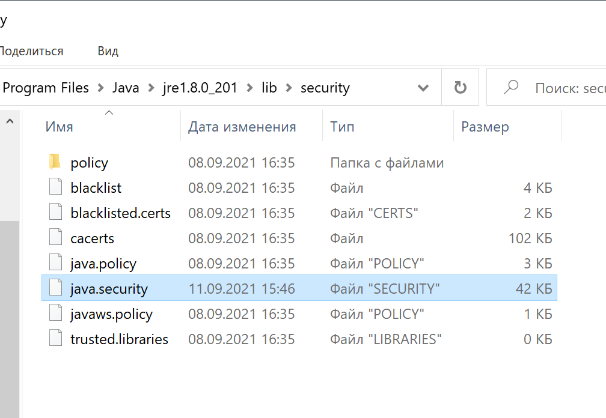

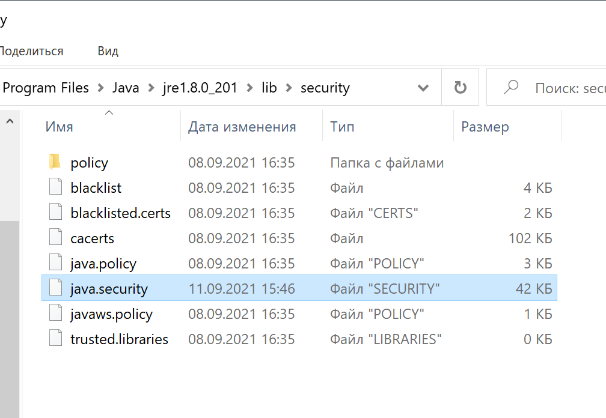

Откройте файл java.security, расположенный в директории C:\Program Files\Java\jre1.8.0_201\lib\security:

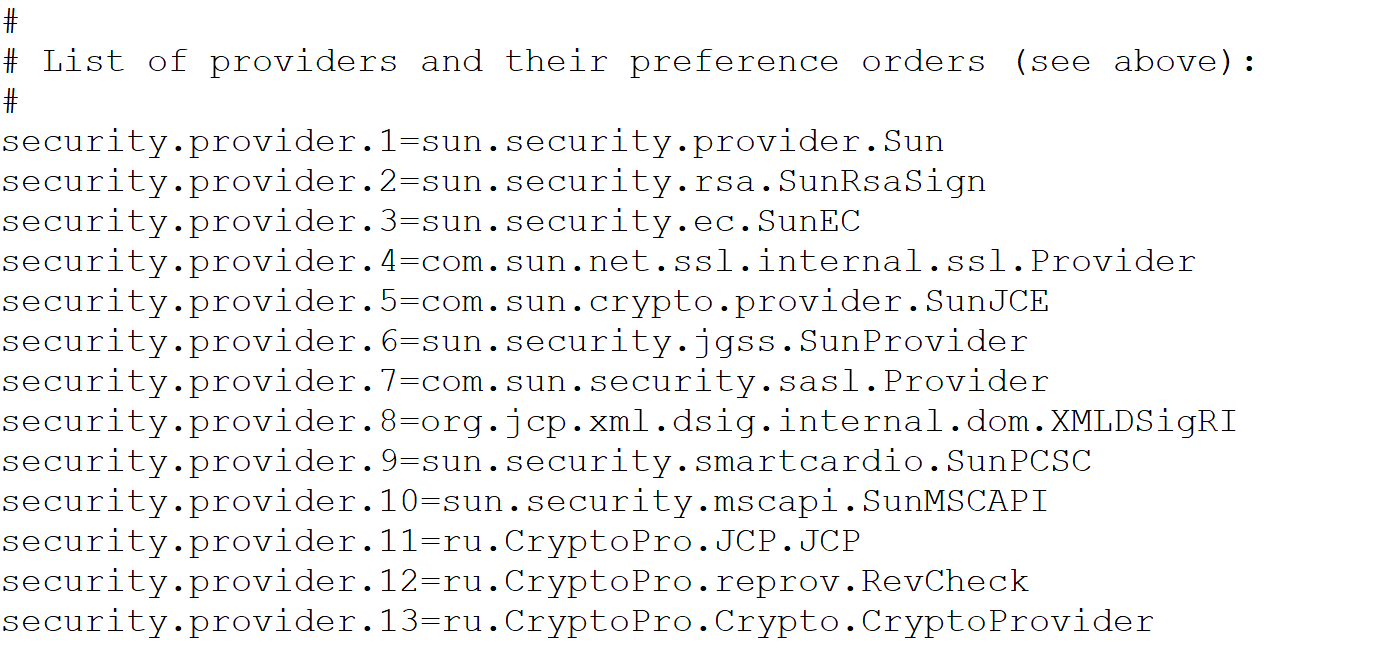

Сразу после установки КриптоПро JCP вы увидите такой порядок чередования криптопровайдеров в данном файле:

security.provider.11=ru.CryptoPro.reprov.RevCheck

security.provider.12=ru.CryptoPro.JCP.JCP

security.provider.13=ru.CryptoPro.Crypto.CryptoProvider

Измените порядок чередования в любом текстовом редакторе, запущенном под учётной записью с административными правами, на изображённый ниже:

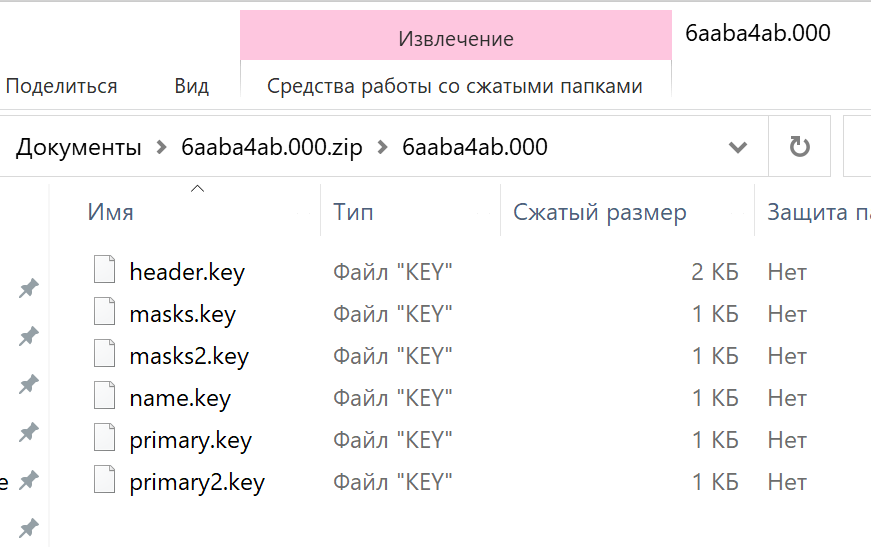

Перенесите ключи электронной подписи в целевую директорию

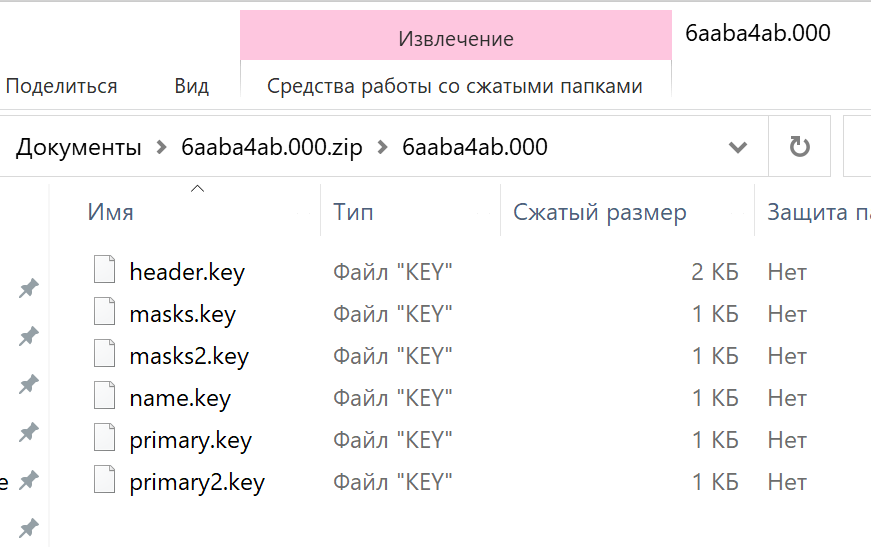

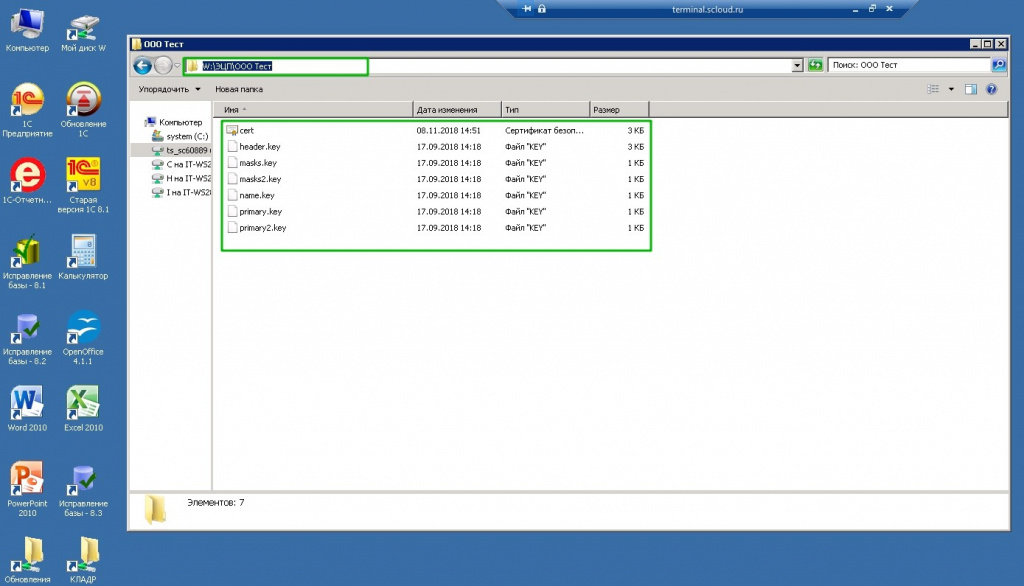

Архив ключей обычно имеет название, состоящее из произвольных букв/цифр и включает в себя директорию с комплектом файлов с расширением .key:

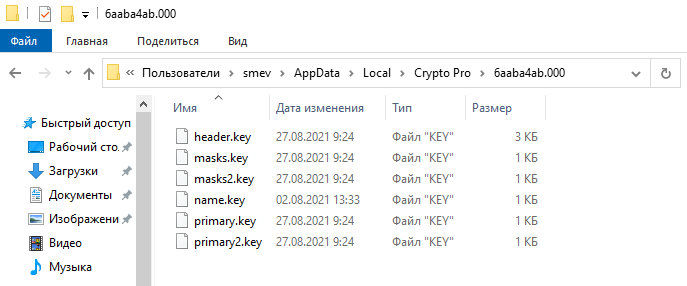

Распакуйте архив с ключами в стандартную директорию ключей КриптоПро JCP C:\Users\%UserName%\AppData\Local\Crypto Pro. Обратите особое внимание, что в архиве содержится директория с ключами. В стандартной директории ключей КриптоПро JCP должна появиться директория, в которой будут размещены ключи. Не следует изменять имя этой директории, оставьте то имя, которое было в архиве.

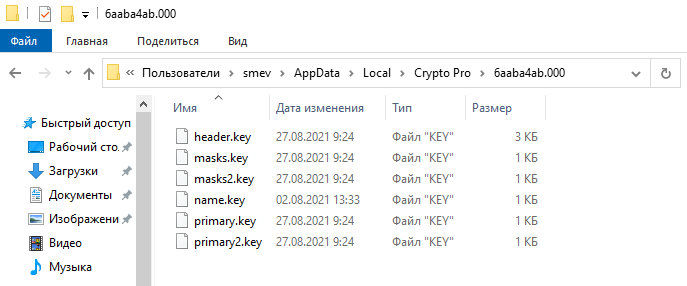

Пример размещения файлов ключей:

Подключите ключи электронной подписи информационной системы Участника

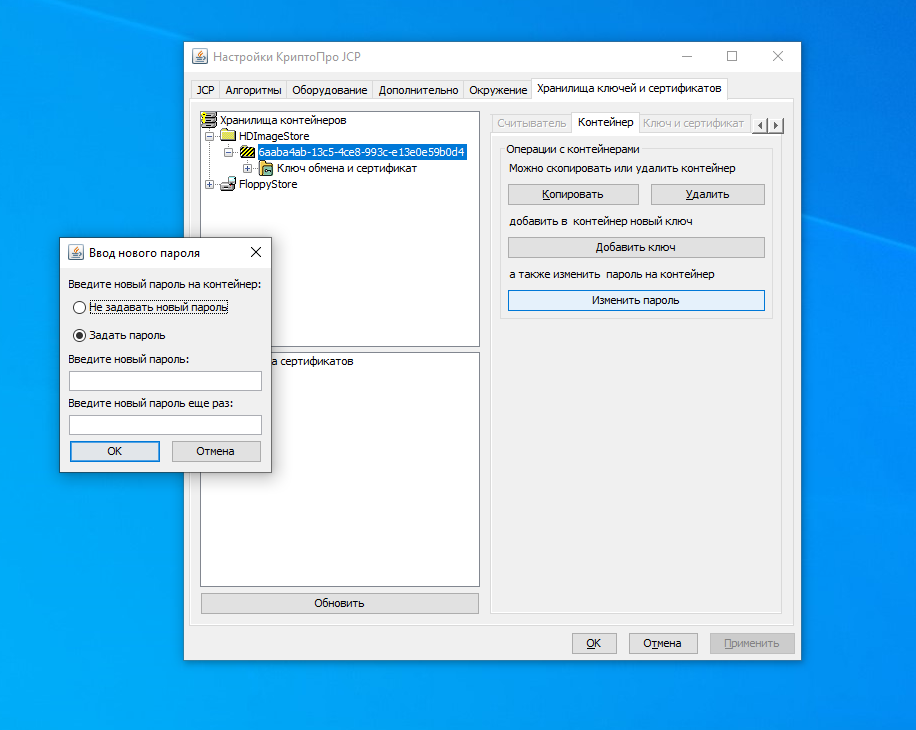

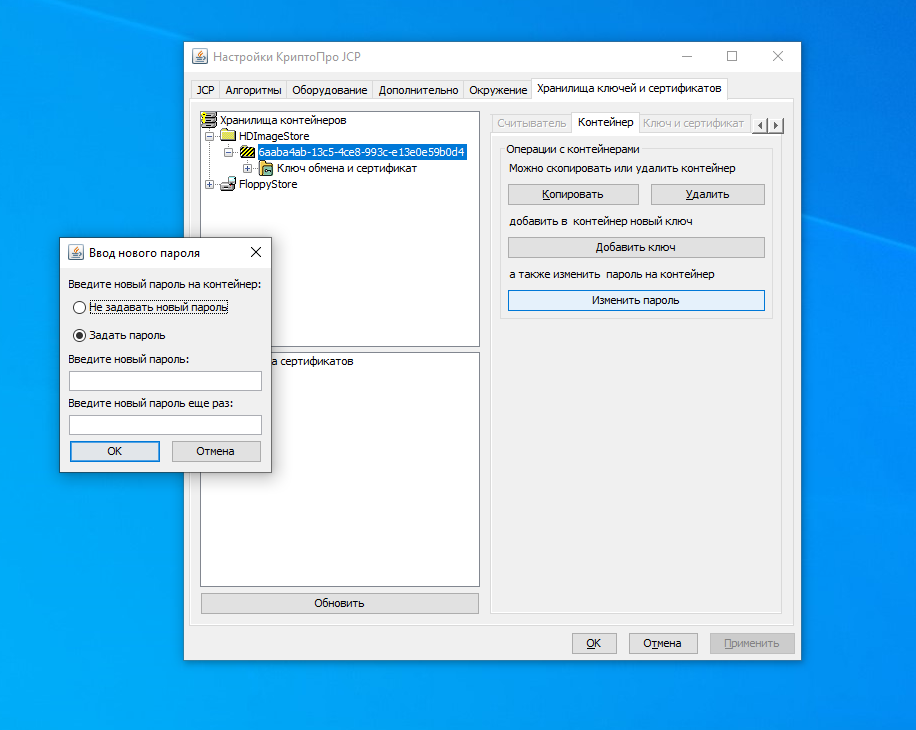

Вернитесь в панель управления КриптоПро JCP и перейдите на вкладку «Хранилища ключей и сертификатов». Откройте хранилище контейнеров «HDImageStore». Если вы делали всё согласно процедуре, описанной в данной статье, то увидите свой контейнер с ключами. После двойного клика на контейнере и ввода пароля подписи вам откроется ключ обмена и сертификат:

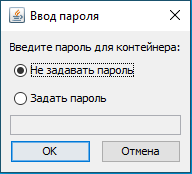

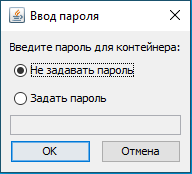

Возможно, что ваши ключи не защищены паролем, в таком случае в окне ввода пароля выберите пункт «Не задавать пароль»:

Так же необходимо проверить, что открытый ключ добавлен в контейнер. Если нет, то нажмите «Добавить» и выберете файл открытого ключа с расширением .cer.

После подключения ключей настоятельно рекомендуется изменить пароль контейнера. Для этого выделите контейнер и нажмите кнопку «Изменить пароль». Откроется окно «Ввод нового пароля». Введите новый пароль, состоящий минимум из восьми знаков, и нажмите кнопку «ОК»:

Теперь криптопровайдер установлен и готов к работе, можно переходить к установке и настройке СУБД.

Данная статья рассматривает процесс установки КриптоПро JCP на компьютер под управлением ОС Windows.

Авторизуйтесь под учётной записью с правами администратора и распакуйте ранее загруженный архив jcp-2.0.40502.zip в любую директорию. Найдите в этой директории и запустите файл setup.exe

В открывшемся окне мастера установки КриптоПро JCP выберите язык и нажмите «Далее»:

В окне выбора действия укажите «Установить» и нажмите кнопку «Далее»:

Прочитайте лицензионное соглашение и примите его условия, нажмите кнопку «Далее»:

В окне выбора установленной JRE требуется указать директорию размещения JRE, которую вы планируете использовать при работе КриптоПро JCP. Если ранее вы выполнили установку JRE по умолчанию, как было рекомендовано в посвящённой установке Java статье, то просто оставьте это значение без изменений, как изображено ниже, в противном случае выберете директорию, куда ранее была установлена JRE и нажмите «Далее»:

В окне выбора установки компонентов КриптоПро JCP включите флажок «Включить усиленный контроль использования…» в дополнение к уже включенным по умолчанию флажкам и нажмите кнопку «Далее»:

Если у вас есть приобретенная лицензия КриптоПро JCP, введите ее серийный номер в окне ввода серийного номера продукта, или оставьте это поле пустым, если планируете приобретение лицензии позже. Нажмите кнопку «Далее»:

Еще раз проверьте корректности устанавливаемой конфигурации и нажмите кнопку «Установка»:

По окончании установки инсталлятор сообщит вам о завершении процесса, нажмите кнопку «Далее»:

В завершающем окне инсталлятора нажмите кнопку «Закрыть»:

После закрытия окна инсталлятора откроется окно инициализации усиленного режима контроля использования ключевой информации. Выполняйте произвольные движения мышью и нажатия клавиш в соответствии с подсказками:

По завершении процесса инициализации вам откроется окно контрольной панели КриптоПро JCP:

Контрольная панель служит для настройки КриптоПро JCP, оставьте ее открытой, она понадобится нам через один шаг.

Установите правильный порядок чередования криптопровайдеров

Откройте файл java.security, расположенный в директории C:\Program Files\Java\jre1.8.0_201\lib\security:

Сразу после установки КриптоПро JCP вы увидите такой порядок чередования криптопровайдеров в данном файле:

security.provider.11=ru.CryptoPro.reprov.RevCheck

security.provider.12=ru.CryptoPro.JCP.JCP

security.provider.13=ru.CryptoPro.Crypto.CryptoProvider

Измените порядок чередования в любом текстовом редакторе, запущенном под учётной записью с административными правами, на изображённый ниже:

Перенесите ключи электронной подписи в целевую директорию

Архив ключей обычно имеет название, состоящее из произвольных букв/цифр и включает в себя директорию с комплектом файлов с расширением .key:

Распакуйте архив с ключами в стандартную директорию ключей КриптоПро JCP C:\Users\%UserName%\AppData\Local\Crypto Pro. Обратите особое внимание, что в архиве содержится директория с ключами. В стандартной директории ключей КриптоПро JCP должна появиться директория, в которой будут размещены ключи. Не следует изменять имя этой директории, оставьте то имя, которое было в архиве.

Пример размещения файлов ключей:

Подключите ключи электронной подписи информационной системы Участника

Вернитесь в панель управления КриптоПро JCP и перейдите на вкладку «Хранилища ключей и сертификатов». Откройте хранилище контейнеров «HDImageStore». Если вы делали всё согласно процедуре, описанной в данной статье, то увидите свой контейнер с ключами. После двойного клика на контейнере и ввода пароля подписи вам откроется ключ обмена и сертификат:

Возможно, что ваши ключи не защищены паролем, в таком случае в окне ввода пароля выберите пункт «Не задавать пароль»:

Так же необходимо проверить, что открытый ключ добавлен в контейнер. Если нет, то нажмите «Добавить» и выберете файл открытого ключа с расширением .cer.

После подключения ключей настоятельно рекомендуется изменить пароль контейнера. Для этого выделите контейнер и нажмите кнопку «Изменить пароль». Откроется окно «Ввод нового пароля». Введите новый пароль, состоящий минимум из восьми знаков, и нажмите кнопку «ОК»:

Теперь криптопровайдер установлен и готов к работе, можно переходить к установке и настройке СУБД.

Настройки КриптоПро CSP

В этой статье рассмотрим настройку ПК с ОС Windows для использования ЭП КриптоПро CSP. Для примера используем тестовый сервер: www.cryptopro.ru/certsrv.

Чтобы сотрудники могли использовать ЭП КриптоПро CSP, нужно выполнить следующие настройки.

Настройки на сервере

- Скачать и установить КриптоПро CSP.

- Скачать и установить КриптоПро .NET. Эта программа позволяет использовать средство криптографической защиты информации КриптоПро CSP на платформе Microsoft.

- Перезагрузить компьютер.

- Установить все корневые сертификаты в папку Доверенные корневые центры сертификации. Аналогично тому, как описано в настройках на ПК.

- В настройках системы указать адрес сервера штампа времени. Его можно узнать у поставщика сертификата.

- Сервер ELMA4 должен иметь доступ к адресу со списком отзыва сертификатов. Адрес можно узнать у поставщика сертификата.

Настройки на ПК

- Скачать и установить КриптоПро CSP.

- Установить КриптоПро Browser plug-in (КриптоПро CADESCOM), настроить и разрешить его использование в расширениях браузера.

- Перезагрузить компьютер.

- Проверить plug-in. Для этого перейдите по ссылке www.cryptopro.ru/sites/default/files/products/cades/demopage/simple.html.

- Настроить plug-in. Для этого перейдите в папку C:\Program Files (x86)\Crypto Pro\CAdES Browser Plug-in и откройте файл .

На открывшейся странице добавьте веб-узлы в список надёжных и сохраните. Примеры:

- http://localhost:8000

- http://127.0.0.1:8000

- http://elmatest.elewise.local:8000

- http://w0098.elewise.localhost:8000

- http://w0098:8000

- https://www.cryptopro.ru/

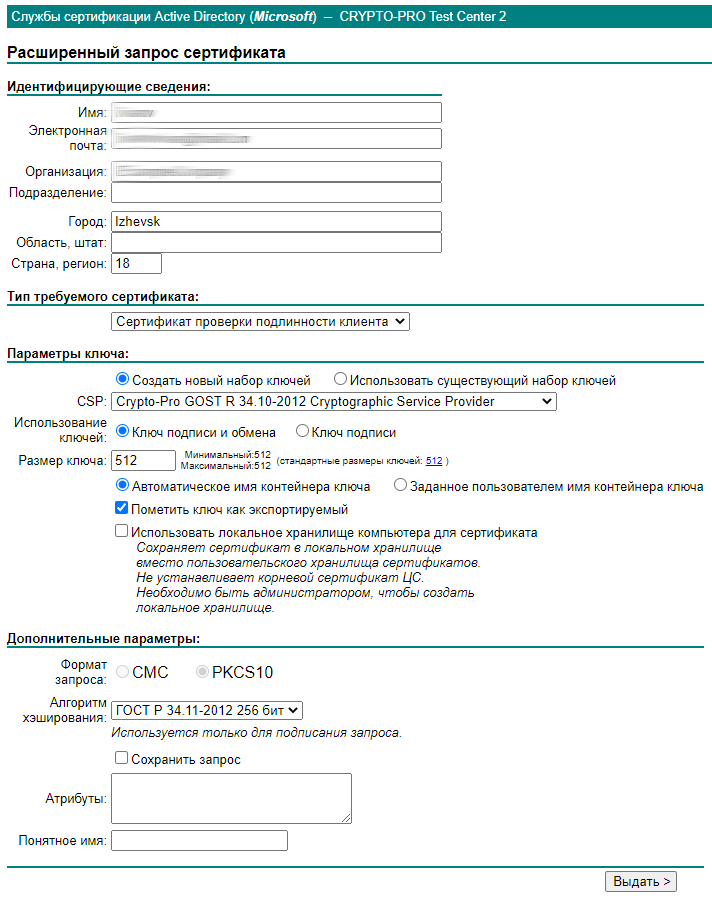

- На открывшейся странице нажмём и отправить запрос на сертификат. Далее заполним форму: введём персональные данные и установим флажок Пометить ключ как экспортируемый.

Нажмём кнопку Выдать >.

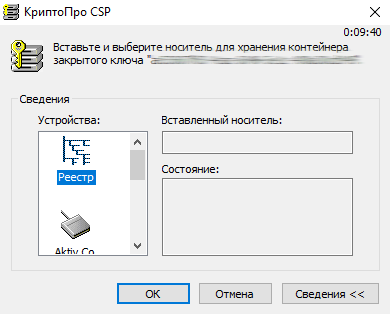

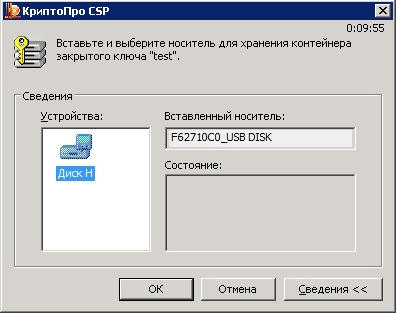

- В открывшемся окне выберем носитель для хранения контейнера закрытого ключа и нажмём .

Начнётся генерирование ключа.

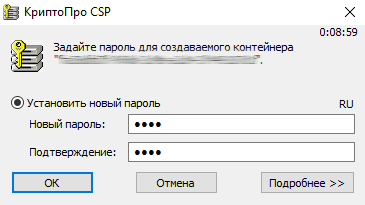

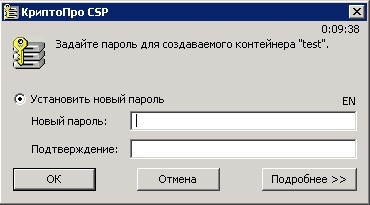

- После этого придумаем пароль для контейнера, введём его и нажмём.

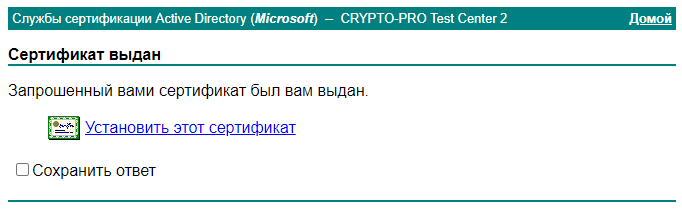

- Далее на открывшейся странице нажмём Установить этот сертификат.

В появившемся окне введём ранее созданный пароль. После этого появится уведомление, что сертификат успешно установлен.

Вы можете проверять подлинность сертификата, используя программу КриптоАРМ.

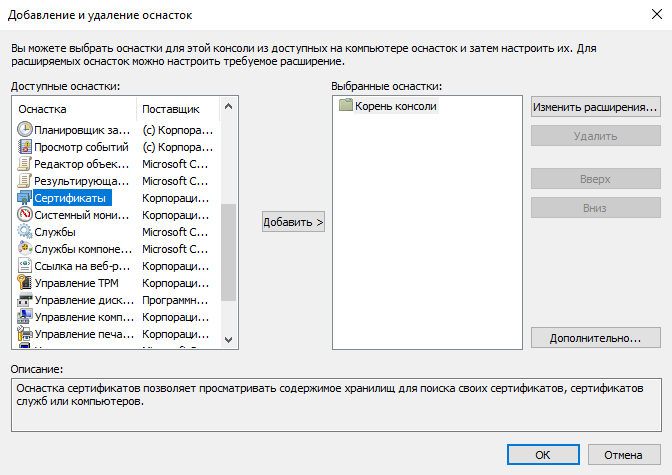

- После того как получите сертификат, запустите консоль управления (mmc). В появившемся окне нажмите . После этого выберите и нажмите .

Далее выберите вариант учетной записи компьютера, нажмите кнопку Далее, укажите локальным компьютером, нажмите Готово, а затем ОК.

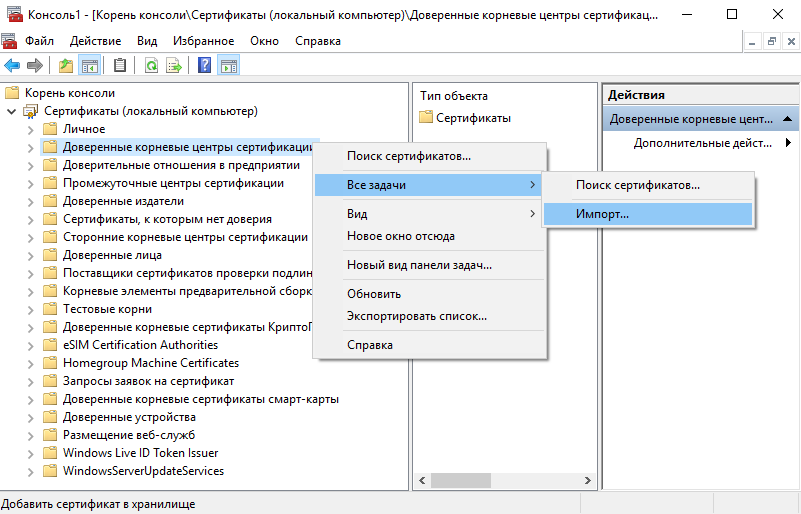

- Далее в окне консоли управления (mmc) разверните Сертификаты (локальный компьютер). В контекстном меню папки Доверенные корневые центры сертификации выберите Все задачи — Импорт.

- Появится окно Мастер импорта сертификатов. В нём выполните следующие действия

Шаг 1. Укажите расположение хранилища Локальный компьютер и нажмите Далее.

Шаг 2. После этого выберите сертификат отпечатков штампов времени и нажмите Далее. Мы выберем tsa.cer.

- Таким же способом добавьте сертификат удостоверяющего центра. Мы выберем .

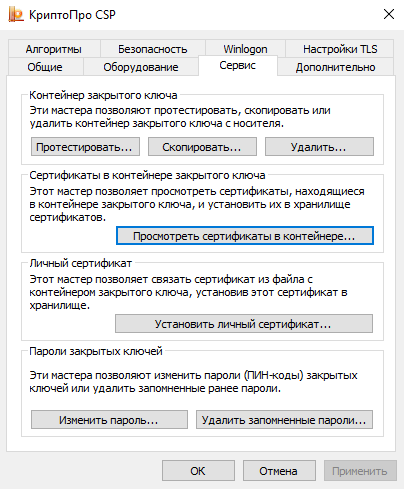

- Откройте КриптоПро CSP. Перейдите на вкладку . Нажмите .

- Когда скачаете сертификат, в его контекстном меню выберите Установить список отзыва (CRL).

- В открывшемся окне Мастер импорта сертификатов выполните следующие действия.

Шаг 1. Нажмите Далее.

- Перед использованием ЭП, на ПК откройте Управление лицензиями КриптоПро PKI и убедитесь, что не истёк срок действия продуктов КриптоПро.

Настройки в системе

О них читайте в статье «Настройки ЭП в системе».

Настройки в профиле пользователя

Настроить подписание в профиле пользователя может администратор системы или сам пользователь.

Выполните следующие действия:

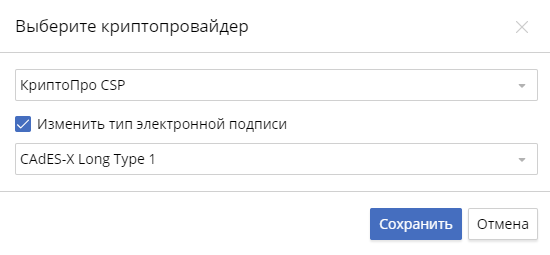

- Вверху страницы профиля наведите курсор на кнопку панели инструментов и выберите Подписание — Выбор криптопровайдера для подписания.

- В появившемся окне укажите данные и нажмите .

В первом поле выберите криптопровайдер КриптоПро CSP.

Во втором поле вы можете выбрать тип подписи. Подробнее о типах читайте в статье «Настройки ЭП в системе».

- После этого привяжите сертификат для подписания. Для этого на странице профиля наведите курсор на кнопку панели инструментов и выберите Подписание — Привязать сертификат для подписания. В появившемся окне выберите сертификат, введите пароль и нажмите кнопку .

Нашли опечатку? Выделите текст, нажмите ctrl + enter и оповестите нас

Установка программы

Вспомогательный компонент взаимодействует со всеми версиями Windows выше 2003. С полным списком поддерживаемых ОС можно ознакомиться в соответствующем разделе.

СКЗИ для Windows применима для большинства сфер электронного документооборота, где требуется юридически значимая информация, заверенная квалифицированной ЭЦП (КЭЦП):

Процедура установки КриптоПро для Windows 10 предполагает следующий порядок действий:

- запустить загруженный на ПК дистрибутив и нажать кнопку «Установить»;

- если лицензия еще не куплена, пропустить строку с серийным номером и нажать клавишу «Далее» (при наличии лицензии — ввести номер из соглашения);

- выбрать тип установки: «Обычная» — набор базовых функций, «Дополнительный опции» — формирование конфигурации вручную (для продвинутых пользователей);

- подтвердить операцию клавишей «Установить».

По завершении инсталляции рекомендуется перезапустить компьютер, чтобы изменения вступили в силу. Такой алгоритм действий применим для всех версий Windows.

После загрузки криптопровайдера остается инсталлировать драйвер USB-носителя, добавить сертификат в хранилище, настроить веб-браузер, и можно приступать к работе с ЭП.

Установка криптопро для mac os

Подготовка компьютера на базе MacOS для работы с цифровой подписью начинается с тех же процедур, что и для описанных выше ОС. Зайдите на официальный портал «Крипто-ПРО» и сохраните бесплатный дистрибутив КриптоПро для Mac OS:

- запустите установочный файл ru.cryptopro.csp;

- разрешите программе внести изменения на ваш ПК клавишей «Продолжить»;

- дайте согласие с условиями лицензионного соглашения;

- завершите инсталляцию клавишей «Установить»;

- дождитесь окончания и закройте окно.

Дальнейшие настройки выполняются через стандартное приложение MacOS Terminal — открывается через меню Finder → «Переход» → «Утилиты».

Для добавления сертификата в реестр подключите к компьютеру ключевой носитель и введите команду в окне Терминала:

/opt/cprocsp/bin/csptestf -absorb-certs -autoprov

Команда для проверки статуса лицензии:

/opt/cprocsp/sbin/cpconfig -license -view

Активация лицензии:

sudo /opt/cprocsp/sbin/cpconfig -license -set номер_лицензии

В качестве USB-носителя для интеграции с MacOS подойдет Рутокен Lite или Рутокен ЭЦП. Флешки eToken и JaCarta не функционируют в связке с CryptoPro для Мак ОС.

Для визирования электронной информации в Mac OS можно воспользоваться программным комплексом Trusted eSign, описанным выше.

Установка на apple mac os

Загрузите архив с Browser plugin по ссылке, разархивируйте его и установите модуль, следуя инструкции:

- в распакованной папке нажмите на документ cprocsp-pki-2.0.0 — запустится Мастер установки;

- дайте согласие с условиями лицензионного договора;

- подтвердите операцию кнопкой «Установить».

По окончании процедуры закройте окно и проверьте работу модуля на странице.

Установка КриптоПро ЭЦП Browser plug-in

Для установки КриптоПро ЭЦП Browser plug-in потребуется утилита alien. Установим ее командой:

sudo apt install alien

Далее скачиваем установочный пакет КриптоПро ЭЦП Browser plug-in с официального сайта КриптоПро.

Распаковываем архив cades_linux_amd64.zip и переходим перейти в каталог с распакованными файлами, выполним команду Открыть в терминале и далее выполним команды для преобразования rpm-пакетов в deb-пакеты:

Интерфейсные решения

Крупные кнопки и шрифты стали основой для простого и лаконичного интерфейса. Хотя доля сенсорных дисплеев для десктопов и ноутбуков не достигает и 10%, мы решили, что поддержку планшетного режима лучше заложить. Поэтому опять же крупные кнопки и минимальное использование правой кнопки мыши.

Дисплеи потихоньку вытягиваются по горизонтали, хоть это и снижает удобство работы. Чтобы уменьшить потери высоты в рабочей области приложения, мы перенесли основное меню влево. У меню плоская организация, так чтобы сразу можно было окинуть взглядом всю функциональность.

В меню есть специальная кнопка “Показать расширенные” (имеются в виду элементы управления). Она предназначена для опытных пользователей и добавляет как пункты меню, так и дополнительные кнопки, списки и галки на вкладках. Расширенный режим действует прозрачно: если кнопки не поменялись, то в расширенном режиме они будут выполнять ровно те же действия, что и в обычном. И наоборот: если кнопка поменяла название со “Скопировать контейнер” на “Скопировать контейнер как”, то она предоставит какие-то новые возможности.

Мы отказались от идеологии “мастеров” (“wizard”), так как она делает интерфейс тяжеловесным и непрозрачным. Вместо этого мы постарались автоматизировать часть действий, особенно в обычном (не расширенном режиме). В результате, например, копирование контейнера делается в 4 клика, вместо 9 как в старой контрольной панели, а тестирование – в 2 вместо 4.

В приложении есть поиск по элементам интерфейса. Он скроет вкладки, где нет ничего найденного. На вкладках “Контейнеры”, “Создание подписи” и “Сертификаты” есть отдельный поиск по контейнерам и сертификатам.

Приложение локализовано и имеет собственную настройку выбранного языка.

Замысел создания

Потребность иметь удобные инструменты с графическим интерфейсом не только на Windows назревала давно. Мы поставили перед собой задачу не только дать такую возможность пользователям Linux и macOS, но и превзойти наработки старой панели управления. Основной идеей было дать возможность обычным людям просто и удобно решать типичные задачи.

Во главе угла – именно простота, и в некоторых случаях функциональность была и будет принесена в жертву. Например, в cptools можно подписывать файлы, но нельзя добавить штамп времени в подпись, потому что это не ложится в простой интерфейс. Также мы старались, чтобы пользователю надо было отвечать на минимальное количество вопросов.

Настройка работы с рутокен эцп 2

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

apt-get install libpcsclite1 pcscd libccid

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

dpkg -i ./cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb ./cprocsp-rdr-rutoken-64_4.0.0-4_amd64.deb ./cprocsp-rdr-pcsc-64_4.0.0-4_amd64.deb ./lsb-cprocsp-pkcs11-64_4.0.0-4_amd64.deb

Перенос ЭЦП в облако

В облако могут быть перенесены только крипто ключи выпущенные с СКЗИ КриптоПро.

Перенос производится в 2 этапа, они описаны ниже.

Проверка ЭЦП на соответствие предъявляемым требованиям

Инструкция по экспорту ЭЦП с локального ПК на съемный диск (USB флеш-накопитель)

Добавление сертификатов через криптопро

Для корректной реализации КЭЦП персональные сертификаты квалифицированной электронно-цифровой подписи (СКЭЦП, СЭЦП), полученные в УЦ и записанные на ключевой носитель (токен), необходимо добавить в хранилище на своем компьютере.

На одном ПК может находиться несколько ваших личных сертификатов. Всякий раз, когда нужно поставить ЭП, система будет открывать каталог со списком, откуда пользователь сам выбирает нужный СКЭЦП.

Последние релизы CryptoPro наделены функцией автоматической установки персональных сертификатов на жесткий диск компьютера:

Далее открывается Мастер импорта сертификатов. Подтвердите согласие на операцию кнопкой «Далее». В следующей форме установите в настройках автоматический выбор хранилища для записи сертификата. Личные СКЭЦП сохраняются в папку «Личное», корневые сертификаты от УЦ — в «Доверенные».

Для завершения процедуры нажмите «Готово» и закройте окно кнопкой «Ок».

Скачиваем deb-пакет для установки КриптоПро в Ubuntu

Загрузка доступна с официального сайта КриптоПро в разделе Продукты. Отмечу лишь то, что надо скачивать обязательно сертифицированную версию. В данном материале описана установка и настройка КриптоПро CSP 4.0 R3.

Далее загруженный архив tgz необходимо распаковать.

Установка криптопро в astra linux

В последние годы многие госслужбы и частные компании взяли курс на импортозамещение, все чаще выбирая Линукс в качестве операционной системы. Особую популярность среди российских пользователей получили аналоги этой ОС — Astra Linux, Rosa Linux, ГосЛинукс и др.

Процедуру установки КриптоПро рассмотрим на примере Astra Linux (ОС на базе ядра Линукс, используемая преимущественно в бюджетных учреждениях).

Чтобы загрузить дистрибутив для инсталляции СКЗИ, зайдите в «Центр загрузок», выберите сертифицированный релиз КриптоПро и deb-пакет для скачивания (с учетом разрядности ОС).

На СКЗИ для Линукс распространяются стандартные правила лицензирования и 3-месячный демо-период для ознакомления.

Распакуйте сохраненный на ПК архив с расширением tgz. Процесс установки осуществляется через консоль с помощью ввода специальных текстовых команд. Для инсталляции в Linux есть два варианта: вручную или автоматически. Рассмотрим второй способ:

- перейдите в папку с распакованным архивом и через контекстное меню выберите команду «Открыть в терминале»;

- запустите автоматическую инсталляцию CryptoPro командой sudo./install_gui.sh — откроется Мастер установки;

- навигацию в окне Мастера осуществляйте с помощью кнопки Tab — отметьте все доступные к установке компоненты клавишей Next и нажмите «Install».

По завершении процедуры в окне Терминала появится уведомление об успешной инсталляции.

Когда закончится демо-период, купите лицензию и введите ее номер в настройках с помощью команды:

sudo/opt/cprocsp/sbin/amd64/cpconfig-license-set XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Вместо Х укажите серийный номер из лицензионного соглашения.

Процедура инсталляции криптопровайдера для других версий ОС семейства Linux предполагает аналогичный порядок действий.

Управление сертификатами

Чтобы просмотреть сертификаты на подключенных физических носителях, задайте в Терминале следующую команду:

/opt/cprocsp/bin/amd64/csptest -keyset-enum_cont -fqcn -verifyc

Для импорта персональных СЭЦП со всех ключевых USB-носителей выполняем команду:

/opt/cprocsp/bin/amd64/csptestf -absorb-cert

Убедитесь, что сертификаты добавлены в хранилище с помощью команды:

/opt/cprocsp/bin/amd64/certmgr -list -store uMy

Сохраненные СЭЦП отобразятся в окне Терминала в виде списка.

Удаление сертификата из реестра:

/opt/cprocsp/bin/amd64/certmgr -delete -store umy

Подробные рекомендации по установке и настройке СКЗИ в Линукс представлены в разделе «Документация».

КриптоПро JCP

Для установки КриптоПро JCP нужно установить Oracle Java 1.7.0 (через собственную сборку или пакеты для Fedora)

Распакуйте архив и перейдите в каталог

.install.sh usrjavajre1.7.0_51 XXXXX-XXXXX-XXXXX-XXXXX-XXXXX

Поддержка Рутокена

Выполните:

rtjlib.jar

Запуск контрольной панели

.ControlPane.sh usr

(требует графического дисплея)

Plug-in для windows

Перед тем как загрузить КриптоПро ЭЦП Browser plug in для Windows, убедитесь, что на вашем АРМ активировано сертифицированное СКЗИ, и закройте все окна веб-браузера.

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2021 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

На порядок проще использовать− Отсутствуют различные параметры подписи

Исходный код программы доступен в публичном репозитории на ABF:abf.io/uxteam/rosa-crypto-tool-develСистема контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Отключение цифровой подписи в windows 10

Как правило, СЭЦП выдается на 12 месяцев. Просроченные сертификаты рекомендуется удалять из реестра, чтобы не занимать место в хранилище. Отключение (удаление) сертификата цифровой подписи в Windows 10 занимает не более 2 минут:

- запустите криптопровайдер через меню «Пуск»;

- выберите вкладку «Сервис» → «Удалить контейнер»;

- в открывшемся каталоге выберите сертификат для удаления;

- подтвердите действие кнопкой «Готово» и нажмите «Ок».

Ранее удаленный из системы сертификат восстановить нельзя. Он не попадает в корзину и не резервируется, а навсегда исчезает из реестра.

Статья про КриптоПро

Оригинал статьи

КриптоПро – линейка криптографических утилит (вспомогательных программ) — так называемых криптопровайдеров. Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.д.

Криптопро для windows 10

Программа CryptoPro CSP от российского разработчика ПО «КРИПТО-ПРО» признана лидером в сегменте криптографического ПО (наряду с ViPNet).

СКЗИ обеспечивает выполнение процессов криптошифрования, которые и лежат в основе генерации КЭП. Без этой вспомогательной программы невозможно создать ЭЦ, зашифровать файл, защитить от последующих корректив посторонними лицами, обеспечить целостность и предотвратить компрометацию важных сведений.

Бесплатный дистрибутив с утилитой можно получить на официальном ресурсе:

В течение 90 дней с момента инсталляции программы доступен бесплатный пробный период, чтобы пользователь смог оценить возможности ПО. По окончании демо-периода необходимо купить лицензию (на 12 месяцев или бессрочную). Заказать ее можно непосредственно у разработчика или дистрибьютора в своем регионе.

Одну лицензию можно использовать только на одном АРМ.

Проверка ЭЦП на соответствие предъявляемым требованиям

Убедитесь, что в системе установлен и используется криптопровайдер «КриптоПро» (значок «КриптоПро CSP» в панели управления Windows™: «Пуск» – «Панель управления» – «КриптоПро CSP»).

Внимание: Перенос в сервис контейнера закрытого ключа ЭЦП возможен только в формате КриптоПро.

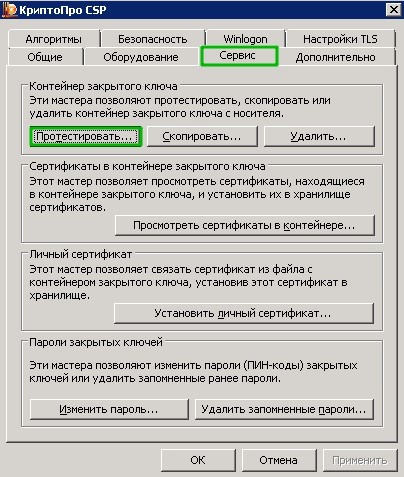

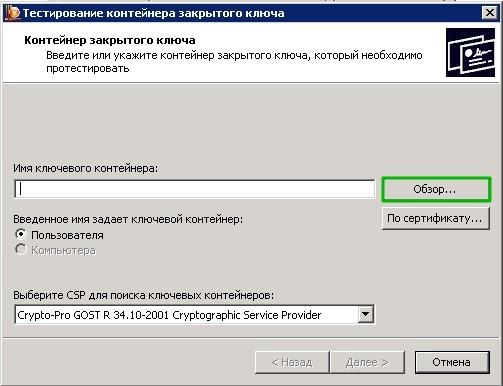

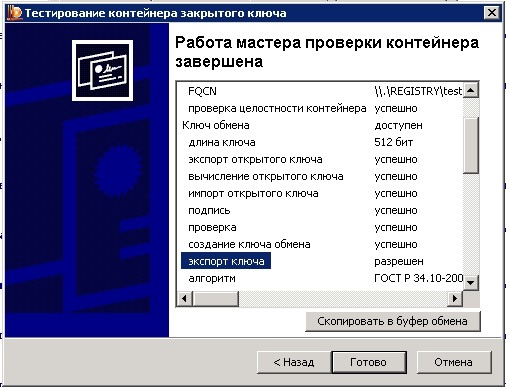

Для отображения свойств контейнера закрытого ключа, откройте Панель управления средства защиты криптографической информации (СКЗИ) «КриптоПро CSP» и перейдите на вкладку «Сервис» (Рисунок 1) и нажмите кнопку «Протестировать».

Рисунок 1 – Контрольная панель. Вкладка «Сервис»

Рисунок 2 – Окно «Тестирование контейнера закрытого ключа»

На форме заполните поле «Имя ключевого контейнера». Оно может быть введено вручную или найдено в списках контейнеров (кнопка «Обзор») или сертификатов (кнопка «По сертификату»).

После того, как все поля заполнены, нажмите кнопку «Далее». Если на доступ к закрытому ключу установлен пароль, то он будет запрошен.

Введите пароль и нажмите кнопку «ОК». После этого откроется форма с результатом тестирования (Рисунок 3), в котором будет выведена информация о данном контейнере закрытого ключа ЭЦП.

Рисунок 3 – Итоговое окно «Тестирование контейнера закрытого ключа»

В итоговом окне (Рисунок 3) обязательно проверьте требование, предъявляемое к закрытому ключу ЭЦП: «Экспорт ключа разрешен».

Нажмите кнопку «Назад».

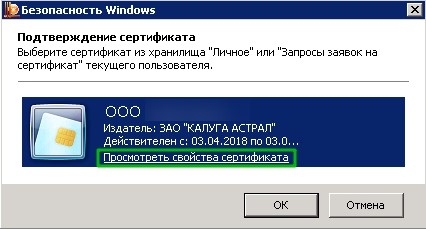

В окне «Тестирование контейнера закрытого ключа» (Рисунок 2) нажмите кнопку «По сертификату».

В открывшемся окне «Выбор сертификата» выберете связанный с экспортируемым закрытым ключом ЭЦП сертификат и нажмите на ссылку «Просмотреть свойства сертификата» (Рисунок 4).

Рисунок 4 – Окно выбора сертификата

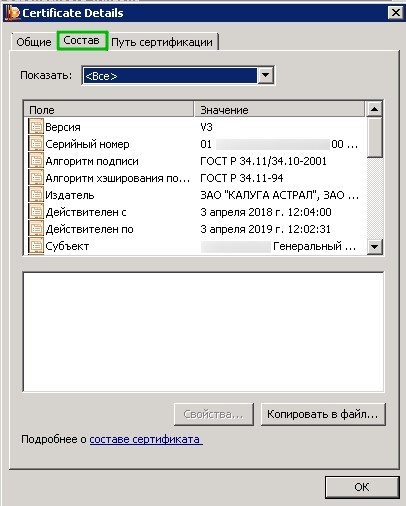

В окне «Детали сертификата» перейдите на вкладку «Состав» и проверьте следующие свойства (Рисунок 5):

Рисунок 5 – Свойства сертификата

Алгоритм хеширования подписи: ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012.

Алгоритм подписи: ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

Внимание: Действующие алгоритмы вычисления хеш-функции: ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012, действующие алгоритмы формирования и проверки ЭЦП: ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012.

Инструкция по экспорту ЭЦП с локального ПК на съемный диск (USB флеш-накопитель)

Откроется окно «Тестирование контейнера закрытого ключа» (Рисунок 2).

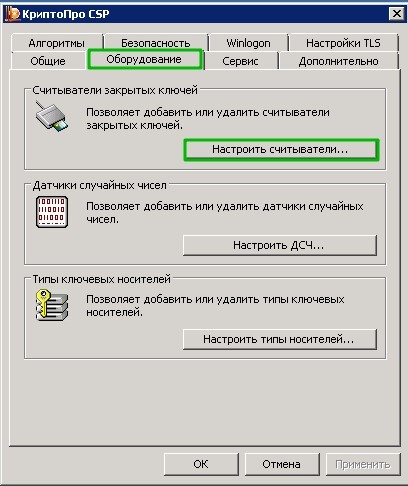

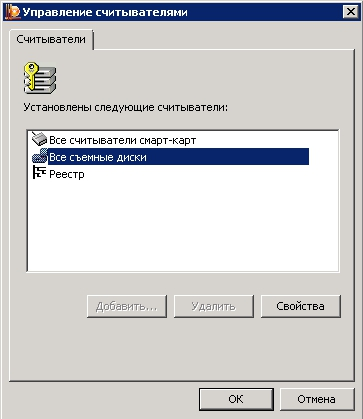

Откройте панель управления средства криптографической защиты информации (СКЗИ) КриптоПро CSP («Пуск» – «Панель управления» – «КриптоПро CSP») от имени администратора (Вкладка «Общие» – «Запустить от имени администратора») и перейдите на вкладку «Оборудование» (Рисунок 1).

Рисунок 1 – Настройка считывателей

Рисунок 2 – Управление считывателями

Убедитесь, что чистый USB флеш-накопитель подключен и доступен.

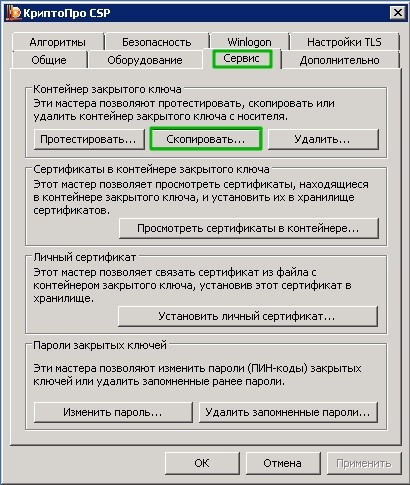

Перейдите на вкладку «Сервис» и нажмите кнопку «Скопировать».

Рисунок 3 – Вкладка «Сервис» кнопка «Скопировать»

Откроется окно «Копирование контейнера закрытого ключа».

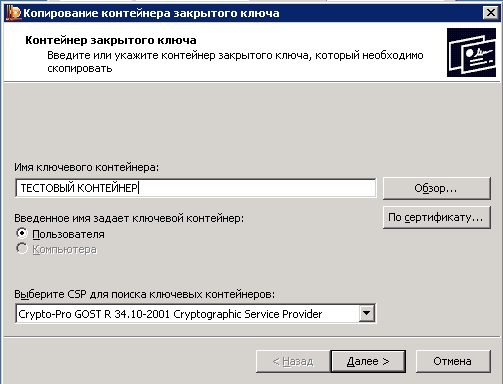

- В окне «Копирование контейнера закрытого ключа» (Рисунок 3) заполните поле «Имя ключевого контейнера». Оно может быть найдено в списках контейнеров (кнопка «Обзор») или сертификатов (кнопка «По сертификату»).

После того, как ключевой контейнер будет найден, нажмите кнопку «Далее». Если на доступ к закрытому ключу установлен пароль, то он будет запрошен.

Введите пароль и нажмите кнопку «ОК». Откроется окно ввода параметров нового контейнера закрытого ключа (Рисунок 4).

Рисунок 4 – Окно ввода параметров нового контейнера закрытого ключа

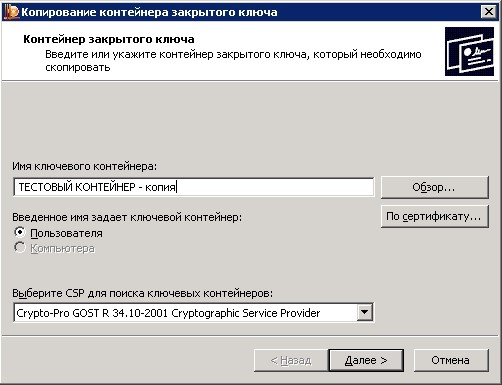

Откроется окно «Копирование контейнера закрытого ключа» (Рисунок 5).

Рисунок 5 – Окно «Копирование контейнера закрытого ключа»

Введите имя нового ключевого контейнера и установите переключатель «Введенное имя задает ключевой контейнер» в положение «Пользователь».

Нажмите кнопку «Готово». Откроется окно, в котором необходимо выбрать USB флеш-накопитель для размещения скопированного контейнера (Рисунок 6).

Рисунок 6 – Окно выбора носителя

Нажмите кнопку «ОК». Откроется окно создания пароля на доступ к контейнеру закрытого ключа (Рисунок 7).

Рисунок 7 – Окно ввода пароля

На данном шаге следует создать пароль для нового контейнера закрытого ключа и подтвердите его. Этим паролем будет защищена цифровая подпись, его понадобится вводить при каждом обращении к ней. После ввода необходимых данных нажмите кнопку «ОК». Средство криптографической защиты информации (СКЗИ) «КриптоПро CSP» осуществит копирование контейнера закрытого ключа на USB флеш-накопитель.

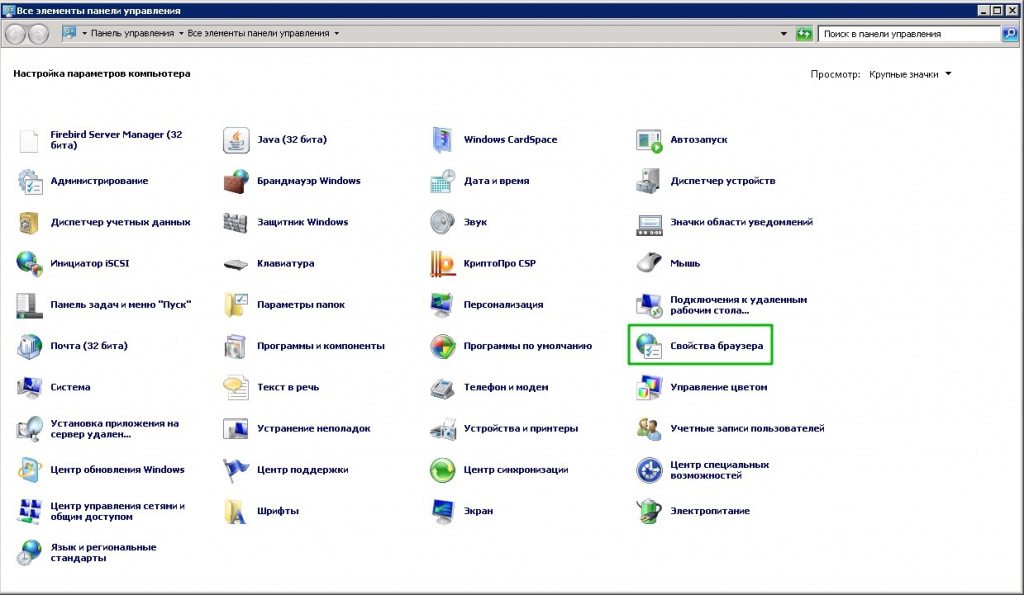

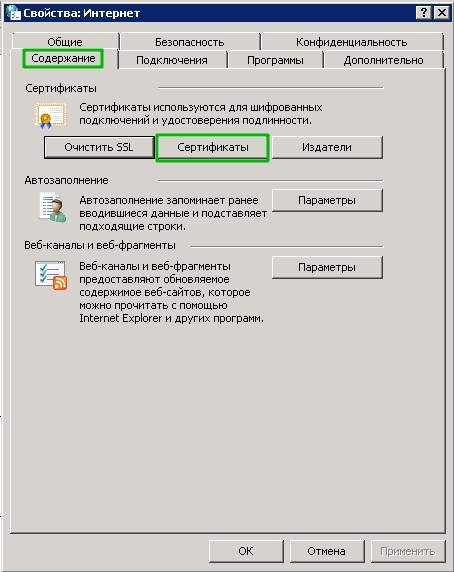

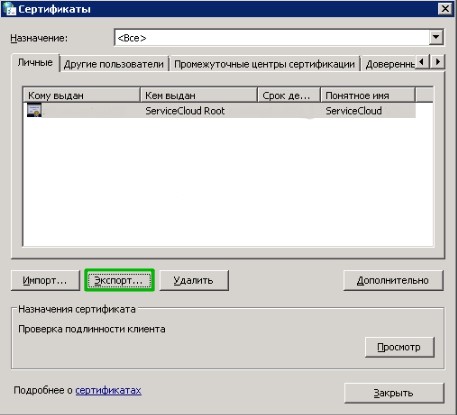

Для копирования открытого ключа ЭЦП запустите панель настройки Internet Explorer™ («Пуск» – «Панель управления» – «Свойства браузера» (Рисунок 8)) и перейдите на вкладку «Содержание» (Рисунок 9).

Рисунок 8 – «Панель управления» – «Свойства браузера»

Рисунок 9 – «Свойства браузера» – «Содержание» – «Сертификаты»;

Рисунок 10 – Оснастка «Сертификаты»

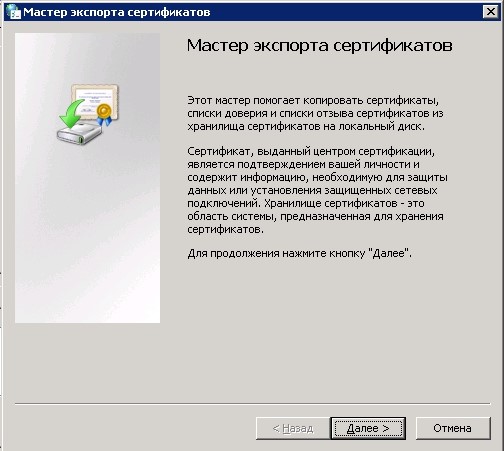

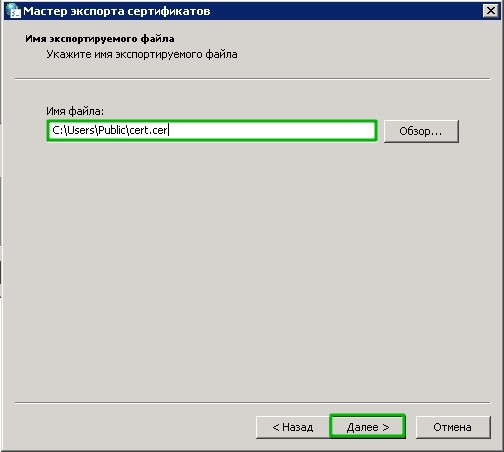

Откроется окно «Мастер экспорта сертификатов» (Рисунок 11).

Рисунок 11 – Мастер экспорта сертификатов

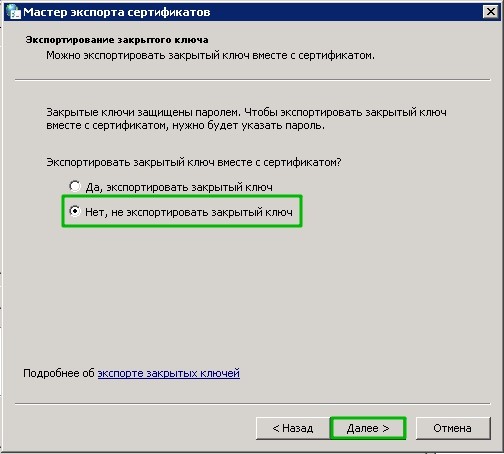

В открывшемся окне мастера экспорта сертификатов нажмите кнопку «Далее». На следующем шаге откажитесь от экспорта закрытого ключа, установив флажок «Нет, не экспортировать закрытый ключ» (Рисунок 12) и нажмите кнопку «Далее».

Рисунок 12 – Выбор типа ключей для экспорта

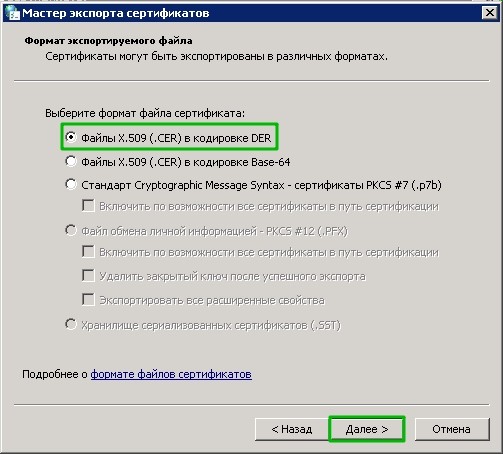

На следующем шаге выберете формат файла сертификата ЭЦП, установив переключатель в поле «Файлы X.509 (.CER) в кодировке DER», и нажмите кнопку «Далее» (Рисунок 13).

Рисунок 13 – Выбор формата файла сертификата ЭЦП

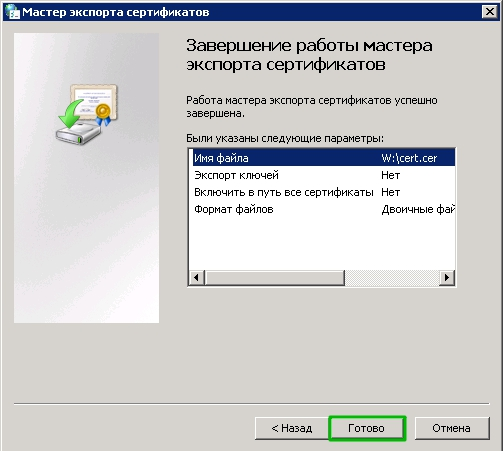

На завершающем этапе укажите имя и расположение файла и нажмите кнопку «Далее». На последнем шаге мастера проверьте выбранные параметры и нажмите кнопку «Готово» (Рисунки 14 и 15).

Рисунок 14 – Указание пути сохранения и наименования сертификата

Рисунок 15 – Сохранение сертификата ЭЦП

Файлы полученные в результате вышеописанных манипуляций следует поместить в папку и скопировать в облако по пути «W:\ЭЦП». Данная папка доступна только основному пользователю.

В результате должно получиться примерно следующее «W:\ЭЦП\ООО Тест» (рисунок 16).

Рисунок 16 – ЭЦП скопирован в облако.

Далее следует составить обращение в техническую поддержку из Личного кабинета с просьбой установить ЭЦП.

Установка производится специалистами по информационной безопасности, они работают по будням с 9 до 22 по Мск. В заявке следует указать название папки, в которую вы сохранили ЭЦП.

Если Ваши ключи выпущены с помощью СКЗИ VipNet, то работать на терминальной ферме (через удаленный рабочий стол или RemoteApp) они не будут. В таком случае работа может производиться на локальном ПК с использованием тонкого клиента, подробнее об установке и работе в тонком клиенте .

Если вариант работы в тонком клиенте Вам не подходит, то ЭЦП следует перевыпустить через КриптоПро, по вопросу одобрения заявки на переиздание сертификата следует обращаться в свою обслуживающую организацию.

(Рейтинг:

5 ,

Голосов: 3 )

КриптоПро ЭЦП Browser plug-in

Плагин проверки ЭЦП для браузера требует установленного КриптоПро CSP. Инструкция на сайте производителя: http://www.cryptopro.ru/cadesplugin/Manual.aspx

1. Скачиваем архив по ссылке http://www.cryptopro.ru/products/cades/plugin/get

Будет скачен архив под архитектуру браузера.

2. Распаковываем архив, устанавливаем пакеты:

– сначала из дистрибутива КриптоПро:

lsb-cprocsp-cades-3.6.1-.i486.rpm \ lsb-cprocsp-ocsp-util-3.6.1-.i486.rpm \ lsb-cprocsp-tsp-util-3.6.1-.i486.rpm

– затем сам плагин:

cprocsp-npcades-.rpm

3. Копируем библиотеки:

на 32-битной системе:

optcprocsplibia32libncades.so usrlibbrowser-plugins

на 64-битной системе:

optcprocsplibamd64libncades.so usrlib64browser-plugins

4. В Mozilla Firefox или Chromium перезапустите браузер и откройте адрес about:plugins. Убедитесь, что плагин установлен.

На странице http://www.cryptopro.ru/cadesplugin/Manual.aspx справа вверху должна появится надпись:

Плагин загружен

и появится ссылка «Демо-страница».

Под Firefox 17.0.6 плагин падает. Более новые версии работают.

На странице работает только усовершенствованная подпись при следующих условиях:

для tsputil и ocsputil есть валидные коммерческие лицензии (запустите программы с командой license, установка лицензии с параметрами license -s <серийный номер>)

При создании обычной подписи показывается ошибка http://ats.cryptopro.ru/forum2/default.aspx?g=posts&m=34173#post34173:

Не удалось создать подпись из-за ошибки: Internal error. (0x800B010A)

Установка

Распакуйте архив и перейдите в распакованную папку

Проверьте доступность репозиториев для установки или установите вручную пакеты lsb, pcsc-lite, libpcsclite-devel

Под правами пользователя root выполните:

lsb-cprocsp-base-3.6.1-.noarch.rpm lsb-cprocsp-rdr-3.6.1-.i486.rpm lsb-cprocsp-capilite-3.6.1-.i486.rpm lsb-cprocsp-kc1-3.6.1-.i486.rpm

Примечания:

Для КриптоПро CSP 3.6 R2 потребуется установить пакет cprocsp-compat-altlinux-1.0.0-1.noarch.rpm

Для установки cprocsp-rdr-gui может понадобиться libXm.so.3 (libopenmotif3) и для вывода кириллицы fonts-bitmap-cyr_rfx-iso8859-5.

Для установки cprocsp-rdr-gui-gtk потребуется предварительно установить libpangox-compat.

Настройка «криптопро» csp

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.

Приступаем к настройке.

Подпись средствами «криптопро csp»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Подписать можно с помощью команды:

csptestf –sfsign –sign –in <имя файла> -out <имя файла> -my ‘Trusted eSign Test’ –detached –alg GOST94_256

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

csptestf –sfsign

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

Установка дополнительных файлов поддержки КрптоПро

Если установка КриптоПро запущена не в графическом режиме или при установке выбраны не все компоненты, то следует в обязательном порядке установить следующие пакеты (найти их можно в папке установки КриптоПро с файломinstall_gui.sh):

cprocsp-rdr-pcsc-64_4.0.0-4_amd64.deb

cprocsp-rdr-rutoken-64_4.0.0-4_amd64.deb

ifd-rutokens_1.0.1_amd64.deb

cprocsp-rdr-gui-gtk-64_4.0.0-4_amd64.deb

Резюме

Подведем итог. В конце 2021 – начале 2021 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

Управление персональным сертификатом

Создание

Для создания запроса потребуется:

имя контейнера (в локальном хранилище hdimage: \\.\hdimage\webserver

имя файла запроса webserver.csr

Во время работы программы потребуется нажимать любые кнопки (после запроса «Press keys») и дважды указать пароль на контейнер (после запроса «Password:»).

cryptcp webserver.csr CryptCP c , -. Command prompt Utility signature and encryption. Press keys... ........................................ CryptoPro CSP: Set password on produced container . Password: Retype password: Request is saved file. ReturnCode:

Откройте в браузере ссылку http://www.cryptopro.ru/certsrv/certrqxt.asp (тестовый удостоверяющий центр КриптоПро).

Вставьте в поле «Base-64-шифрованный запрос сертификата» содержимое файла webserver.csr и нажмите кнопку «Выдать». Затем сохраните файл по ссылке «Загрузить сертификат» (по умолчанию предлагается имя certnew.cer.

Установите сертификат (введите пароль на контейнер при запросе):

cryptcp certnew.cer CryptCP c , -. Command prompt Utility signature and encryption. CryptoPro CSP: Type password container Password: Certificate is installed. ReturnCode:

Просмотр

certmgr Certmgr c , -. program managing certificates, CRLs and stores ============================================================================= ------- Issuer : =infocryptopro.ru, =RU, =CRYPTO-PRO, =Test Center CRYPTO-PRO Subject : =webserver Serial : 0x28840500020011AA2550 SHA1 Hash : 0x744fdc41b8d1b9132120a2bdc706b46cfb6d9e8c Not valid before : 09:: UTC Not valid after : 04 07:09: UTC PrivateKey Link : Yes. Container : HDIMAGE\\webserve.000\D0FF ============================================================================= ErrorCode: 0x00000000

Удаление

Удаление сертификата

certmgr

Удаление контейнера:

certmgr

Размещение контейнеров

Контейнеры HDIMAGE: /var/opt/cprocsp/keys/<имя пользователя>/

Сохранение сертификата в файле

cryptcp CERT.cer CryptCP c , -. Command prompt Utility signature and encryption. Openning container... Certificate

Импорт персонального сертификата

Вы можете импортировать собственный сертификат в локальный считыватель HDIMAGE.

Если у вас нет сертификата, самое время его создать:

Создание через cert-sh-functions (требует установки пакета cert-sh-functions

Создание сертификатов PKCS12 (достаточно только пакета openssl)

Допустим, мы пошли по первому пути и создали сертификат web-server:

cert-sh-functions ssl_generate

Сертификат по умолчанию будет лежать в /var/lib/ssl/certs/web-server.cert, а ключ — в /var/lib/ssl/private/web-server.key

Для импорта потребуется файл сертификата и закрытый ключ в контейнере PKCS#12.

Создадим для нашего ключа и сертификата необходимый контейнер:

openssl pkcs12 varlibsslcertsweb-server.cert varlibsslprivateweb-server.pem web-server.p12

При создании контейнера будет дважды запрошен пароль для экспорта. По соображениям безопасности вводимые символы не показываются. После ввода каждого пароля нажимайте Enter.

Проверка созданного контейнера (при запросе введите пароль, введённый в предыдущей команде):

openssl pkcs12 web-server.p12 BEGIN Enter Import Password: MAC verified OK CERTIFICATE----- PRIVATE KEY-----

И сертификат и ключ попали в контейнер.

После генерации сертификата проверим наличие считывателя:

cpconfig reader ^Nick Nick name: FLASH Nick name: HDIMAGE

Если считывателя нет, создайте его:

cpconfig reader HDIMAGE store

Для импорта сертификата в КриптоПро используйте программу certmgr:

certmgr путь к файлу с сертификатом имя контейнера

В нашем случае:

certmgr web-server.p12 HDIMAGE

Установка драйверов Рутокен

Rutoken Lite не требует установки дополнительных драйверов. Для установки других типов Рутокена потребуется посетить официальный сайт и установить необходимые драйвера.

Однако для полноценной работы Рутокена потребуется установить дополнительные библиотеки при помощи команды в Терминале:

Ввод лицензионного кода

Далее мастер предложит ввести код лицензии. Делать это не обязательно. По умолчанию КриптоПро включает стандартную лицензию на три месяца. Проверить срок действия лицензии можно стандартной командой в Терминале

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Trusted esign

Второй продукт, про который мы поговорим, это Trusted eSign от компании «Цифровые технологии». Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

Криптопро для linux

Судя по многочисленным отзывам пользователей Linux, версия КриптоПро для этой ОС — неоднозначное решение. С одной стороны, это самое функциональное средство криптозащиты для работы с ЭП. Но если в Windows с использованием СКЗИ не возникает существенных проблем, то с Linux обычному пользователю справиться очень сложно.

CryptoPro CSP для Линукс — это консольный продукт с текстовым интерфейсом, лишенный графических средств управления.

Инсталляцию и настройку программы на ПК рекомендуется доверить системному администратору.

Проверка лицензии

Проверить срок истечения лицензии можно командой (обратите внимание на строки Expires:):

cpconfig Server license: -U0030-01C97-HQ92Y-1EY1K Expires: months days Client license: -U0030-01C97-HQ92Y-1EY1K Expires: months days

Для установки другой лицензии выполните (под root):

cpconfig серийный_номер

Серийный номер следует вводить с соблюдением регистра символов.

Установка КриптоПро в графическом режиме

Переходим в папку с распакованным архивом и выбираем в контекстном меню команду Открыть в Терминале (в Kubuntu Действия / Открыть Терминал в этой папке). Для запуска установки в КриптоПро в графическом режиме вводим в терминале команду

Используемая литература

ЖТЯИ.00050-03 90 02-02. СКЗИ «КриптоПро CSP». Руководство администратора безопасности. Использование СКЗИ под управлением ОС Linux (из электронной документации по КриптоПро; доступно для скачивания с демонстрационной версией)

ЖТЯИ.00050-03 90 07. КриптоПро CSP. Приложение командной строки