- Введение

- Действия в случае компрометации ключей [Приказ ФАС России от 16.07.2020 N 658/20] – последняя редакция | База НПА

- Inspiration

- Действия при компрометации ключа

- Ещё немного про уязвимости

- Загадочные s-блоки и их секретные напарники

- Как работают алгоритмы шифрования?

- Необходимые действия в случае компрометации ключа

- Ну так где же кроется уязвимость в bea-1?

- Последствия использования ключа другим лицом

- Пример 1

- Пример 2

- Пример 3

- Принадлежность подписи конкретному лицу

- Случаи компрометации

- Современные алгоритмы симметричного шифрования

- Ссылки

- Стандарты алгоритмов шифрования

- Так как теперь шифровать?

- Уменьшение вероятности компрометации ключа и ущерба от компрометации

- Чуть более подробно про bea-1

Введение

На протяжении последних десятилетий мировое сообщество уверенно двигалось в направлении развития гражданских свобод. Право на конфиденциальную частную жизнь, приватность переписки – эти словосочетания давно у нас всех на слуху.

С другой стороны, в новостях периодически всплывают новости о том, что то или иное агенство безопасности требует ту или иную компанию, разрабатывающую продукты для нас, предоставить им бэкдор к алгоритмам шифрования, которые защищают наши данные.

Суд ФБР и Apple

История взаимодействия Роскомнадзора и Telegram

Зачастую, мотивацией таких запросов является борьба с терроризмом. Мол, хорошим людям скрывать нечего, так что давайте все дружно покажем нашу переписку товарищу в погонах.

Действия в случае компрометации ключей [Приказ ФАС России от 16.07.2020 N 658/20]

– последняя редакция | База НПА

5. Действия в случае компрометации ключей ![Перейти в структуру документа 5. Действия в случае компрометации ключей [Приказ ФАС России от 16.07.2020 N 658/20]

- последняя редакция | База НПА](https://bazanpa.ru/static/images/struct-link.png)

О событиях, которые могут привести к компрометации криптоключей, их составных частей или передававшейся (хранящейся) с их использованием информации ограниченного доступа, пользователи СКЗИ обязаны сообщать Ответственному за организацию работ по криптографической защите информации.

К компрометации ключей относятся следующие события:

1) утрата носителей ключа;

2) утрата иных носителей ключа с последующим обнаружением;

3) возникновение подозрений на утечку ключевой информации или ее искажение;

4) нарушение целостности печатей на сейфах с носителями ключевой информации, если используется процедура, опечатывания сейфов;

5) утрата ключей от сейфов в момент нахождения в них носителей ключевой информации;

6) утрата ключей от сейфов в момент нахождения в них носителей ключевой информации с последующим обнаружением;

7) доступ посторонних лиц к ключевой информации;

8) другие события утери доверия к ключевой информации, согласно технической документации на СКЗИ.

В случае компрометации ключа пользователя незамедлительно должны быть приняты меры по отзыву ключа (отзыв ключа электронной подписи в удостоверяющем центре, обновление списков отозванных сертификатов, замена криптоключа пользователя и т.п.), а также проведено расследование по факту компрометации.

Визуальный осмотр ключевых носителей многократного использования посторонними лицами не следует рассматривать как подозрение в компрометации криптоключей, если при этом исключалась возможность их копирования (чтения, размножения).

Расследование инцидентов информационной безопасности, связанных с компрометацией ключевых носителей и ключевой документацией, осуществляет (обладатель скомпрометированной информации ограниченного доступа). При необходимости, привлекается орган криптографической защиты.

Inspiration

Данная статья вдохновлена выступлением французских исследователей на конференции Black Hat в 2022 году. Для более детального изучения статья и книга.

Действия при компрометации ключа

- Скомпрометированный ключ сразу же выводится из действия, взамен него вводится запасной или новый ключ.

- О компрометации немедленно оповещаются все участники обмена информацией. Ключ или сертификат вносятся в специальные списки, содержащие скомпрометированные ключи (стоп-листы, списки отзыва сертификатов и т. п.)

Ключевые системы с несколькими ключами могут быть устойчивы к одной или нескольким компрометациям.

Компрометация ключа может также привести к компрометации информации, передававшейся с использованием данного ключа.

Ещё немного про уязвимости

Для начала стоит обговорить, что уязвимости в алгоритмах шифрования бывают разными. Согласно статье французских исследователей , на данный момент основное внимание уделяется так называемым «implementation backdoors», уязвимостям связанные с тем как алгоритм был реализован.

Цитата

Recent years have shown that more than ever governments and intelligence agencies try to control and bypass the cryptographic means used for the protection of data. Backdooring encryption algorithms is considered as the best way to enforce cryptographic control. Until now, only implementation backdoors (at the protocol, implementation or management level) are generally considered.

Куда более опасными являются уязвимости в самом алгоритме шифрования, которые были заложены в него на уровне математики. Как правило, доказать наличие таких уязвимостей практически невозможно.

Цитата

In this paper we propose to address the most critical issue of backdoors: mathematical backdoors or by-design backdoors, which are put directly at the mathematical design of the encryption algorithm. While the algorithm may be totally public, proving that there is a backdoor, identifying it and exploiting it, may be an intractable problem.

К слову, примерно так и должен выглядеть идеальный бэкдор:

сложно обнаружить

можно использовать многократно

легко отрицать — выглядит, как ошибка, и в случае обнаружения, разработчик может сослаться на то, что допустил эту ошибку случайно и злого умысла не имел

эксплуатируем только при знании секрета — только тот, кто знает, как активируется бэкдор, может им воспользоваться

защищён от компрометации предыдущими использованиями — даже если бэкдор был обнаружен, то невозможно установить, кем он до этого эксплуатировался, и какой информацией завладел злоумышленник

сложно повторить — даже если бэкдор был кем-то найден, то его невозможно будет использовать в другом коде или в другом устройстве.

Согласно нынешним стандартам алгоритм должен быть устойчивым как к линейному так и к дифференциальному криптоанализу. BEA-1, по всем критериям текущих стандартов, как раз подходит под описание надёжного алгоритма, он устойчив как к линейному так и дифференциальному криптоанализу.

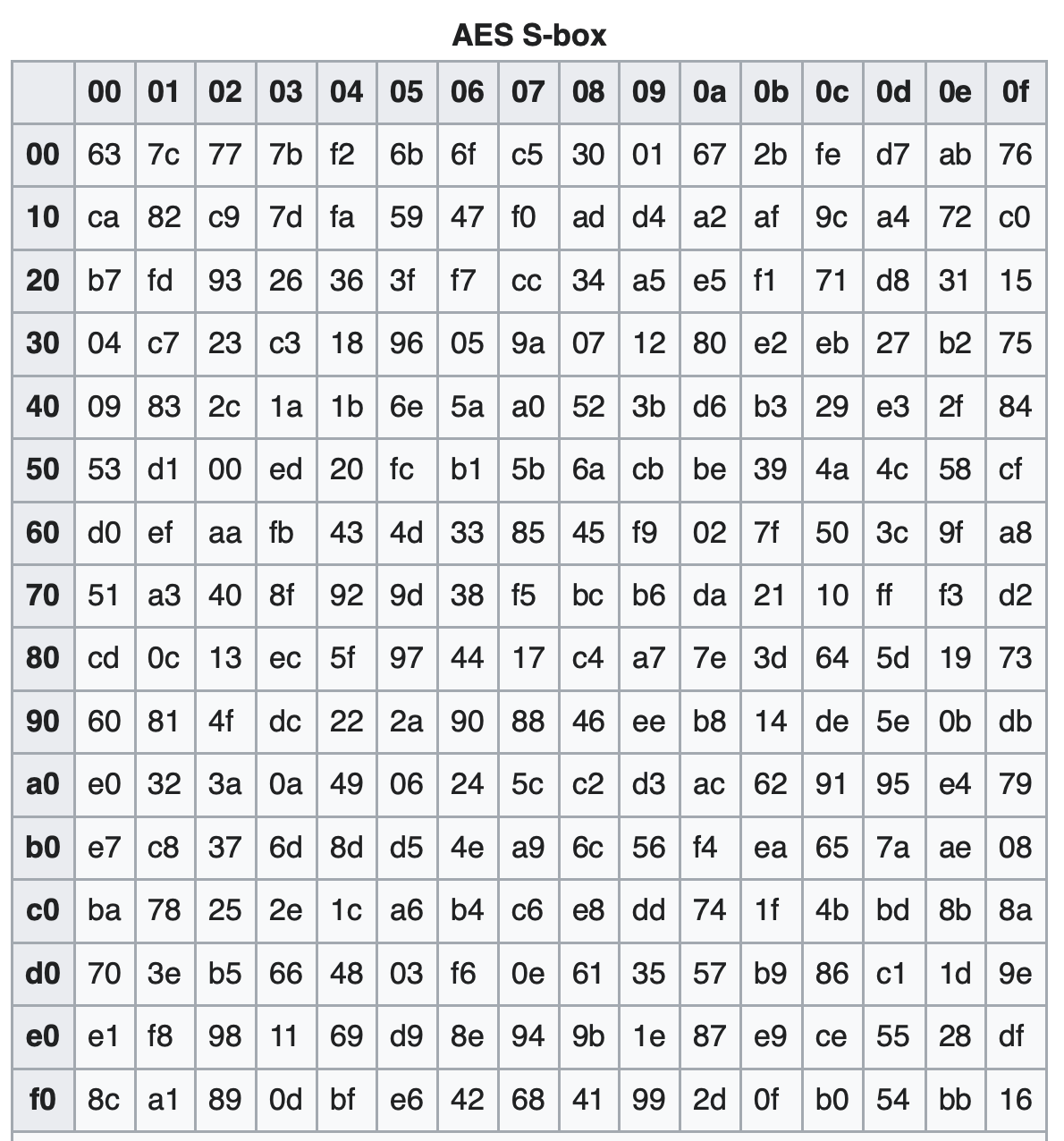

Загадочные s-блоки и их секретные напарники

Математическая уязвимость в алгоритме BEA-1 кроется в так называемых «Secret S-boxes», секретных S-блоках. Их можно условно назвать напарниками обычных S-блоков и они многократно упрощают процесс перебора, необходимого для взлома алгоритма.

Говоря о реализации, секретные S-блоки незначительно отличаются от обычных S-блоков, в небольшом количестве параметров. Однако такое незначительное отличие параметров подобрано специальным образом. Если кратко, то почти для всех входных данных выходные данные секретного S-блока и обычного одинаковы, однако для некоторого заранее известного набора входных данных выходные данные секретного S-блока и обычного отличаются. Именно это знание позволяет значительно упростить процесс перебора, необходимого для взлома алгоритма.

Чтобы не быть голословным, для алгоритма BEA-1 для S0, S1, S2 количество входных данных для которых выходные данные секретного S-блока и обычного одинаковы есть 944 (из 1024, так как блоки работают с сегментами данных по 10 бит) для S3 это число 925 (также из 1024)

Сам процесс взлома заключается в том, что при расшифровке зашифрованного сообщения вместо блоков обратных публичным S-блокам используются блоки обратные секретным S-блокам, и параллельно с этим происходит подбор раундовых ключей.

Для процесса перебора необходимо некоторе количество известных пар (открытий текст, зашифрованный текст). Для взлома BEA-1 необходимо 30.000 таких пар, то есть (2 × 300 Kb) данных, сам процесс взлома занимает порядка 10 секунд на intel Core i7, 4 cores, 2.50GHz.

Как работают алгоритмы шифрования?

Обобщённо можно сказать, что основой любого шифра является некоторая общая информация доступная только отправителю и получателю. В случае шифра Цезаря это было число, на которое производится сдвиг. Или, например, известна история когда во время Второй мировой войны морские пехотинцы США завербовали и обучили людей из племени индейцев навахо, свободно владеющих языком навахо.

С развитием полупроводниковой логики алгоритмы шифрования стали базироваться на взрослой и суровой математике.

Тут необходимо остановиться и сделать небольшой ликбез, разделить алгоритмы шифрования на две большие группы:

Симметричные

Ассиметричные

В симметричных алгоритмах для зашифровки и расшифровки сообщения используется один и тот же ключ. Такие алгоритмы используются для защищенного обмена сообщениями или для защиты данных на телефонах и компьютерах. Все наши банковские платежи, переводы и онлайн-оплата тоже шифруется симметричным методом.

Единственный минус такого шифрования это сложность передачи секретного ключа в самом начале от одного участника к другому. Если ключ передать по открытому каналу связи, его могут подсмотреть и впоследствии прочитать всю переписку. Для организации закрытого канал связи необходим ключ шифрования, который тоже нужно как-то передать.

Асимметричные системы ещё часто называют криптосистемами с открытым ключом. В них используется два ключа: публичный ключ передаётся по открытому (то есть незащищённому) каналу связи и используется для зашифровки сообщения. А приватный ключ используется для расшифровки сообщения.

Также, ассиметричные системы используют для создания электронной подписи, где пользователь, обладающий приватным ключом может подписать сообщение, и любой другой пользователь, обладающий открытым (публичным) ключом может эту подпись проверить.

По такому же принципу работает протокол SSH. Когда публичный ключ выступает в роли «замочной скважины», надежно охраняющей сервер от нежелательного проникновения. А приватный ключ выступает в роли «ключика», который эту «замочную скважину» открывает.

В данной статье будет рассмотрен возможный механизм создания уязвимости в системах с симметричным шифрованием.

Про создание уязвимостей в ассиметричных алгоритмах шифрования можно почитать, например, тут.

Необходимые действия в случае компрометации ключа

Что делать, если конфиденциальность ключа нарушена, то есть он попал в чужие руки? Алгоритм действий владельца и АУЦ четко обозначен в Законе № 63-ФЗ (п. 2, 3 ст. 10, пп. 3, 5 п. 1 ст. 13, пп. 2 п. 6, п. 6.1, п. 9 ст. 14, п. 6 ст. 17):

1. не использовать ключ электронной подписи при наличии оснований полагать, что конфиденциальность данного ключа нарушена;

2. немедленно (в течение 1 рабочего дня) обратиться с заявлением в аккредитованный удостоверяющий центр, выдавший квалифицированный сертификат, для прекращения действия этого сертификата. Заявление можно подать на бумажном носителе или в форме электронного документа;

3. уведомить других участников электронного взаимодействия о нарушении конфиденциальности ключа электронной подписи в течение не более чем одного рабочего дня со дня получения соответствующей информации;

4. удостоверяющий центр аннулирует сертификат ключа УКЭП и отражает в своем реестре дату и основания для аннулирования. До внесения в реестр сертификатов информации об аннулировании сертификата ключа проверки электронной подписи удостоверяющий центр обязан уведомить владельца сертификата ключа проверки электронной подписи об аннулировании его сертификата ключа проверки электронной подписи путем направления документа на бумажном носителе или электронного документа;

5. аннулированный сертификат ключа проверки электронной подписи использоваться не может. Его использование не влечет юридических последствий, за исключением тех, которые связаны с его аннулированием.

На практике крайне распространены случаи передачи ключа ЭП другим лицам. Пожалуй, два наиболее популярных связаны с тем, что директор вместе с передачей ряда полномочий главбуху или другому сотруднику, не задумываясь, допускает их к ключу своей УКЭП, а также с т.н. номинальными директорами – гражданами, числящимися руководителями организаций, однако фактически не участвующими в их деятельности.

Последние до поры до времени абсолютно безмятежно относятся к тому, что оформленным на их имя ключом УКЭП распоряжается кто-то другой. Можно не рассчитывать на то, что такой персонаж добровольно выполнит требования Закона № 63-ФЗ, хотя бы потому, что вряд ли о них подозревает.

Но если сам владелец УКЭП добровольно и своевременно не обращается в УЦ, это не означает, что проблема рано или поздно не вскроется. Так, например, если налоговый орган в ходе мероприятий налогового контроля устанавливает, что руководитель утратил (или не имел) контроль над ключом ЭП, ему предлагают написать соответствующее заявление, которое затем передается налоговым органом в АУЦ с просьбой принять меры к аннулированию сертификата ключа проверки (Письма ФНС России от 28.07.

Ну так где же кроется уязвимость в bea-1?

Для того чтобы разобраться в том, где кроется уязвимость, придётся погрузиться в дебри математики, на которых базируются современные блочные алгоритмы шифрования. Основа теории кодирования – поля Галуа. Очень качественно и детально про это написано вот тут.

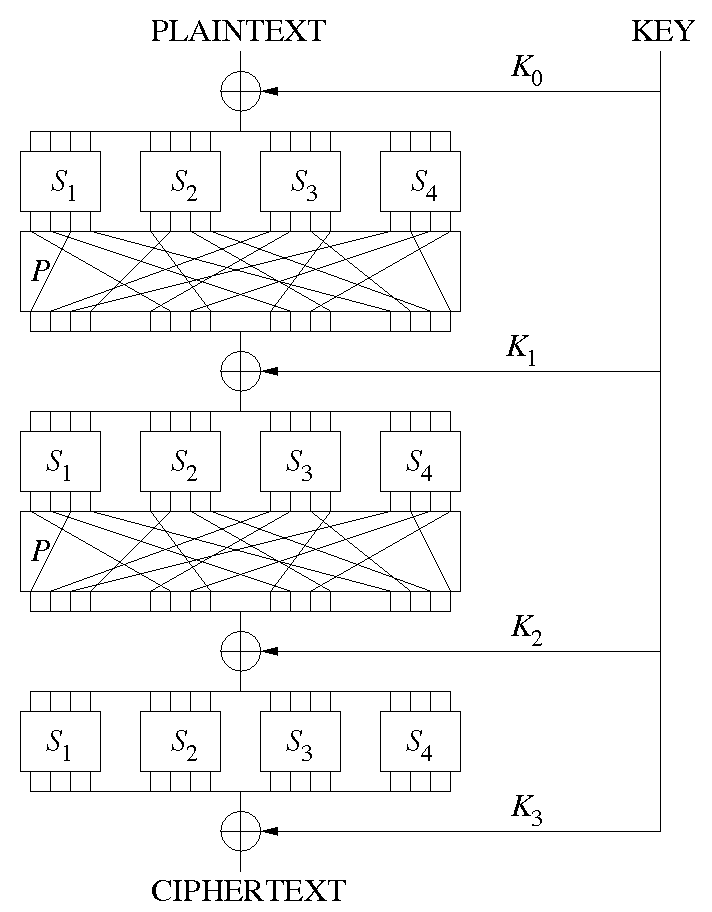

SP сеть – это вычислительная сеть, которая состоит из S-блоков, P-блоков и операций побитового XOR с секретными ключами. Любая двоичная функция может быть сведена к S-блоку, некоторые функции к P-блоку. Например, к P-блоку сводится циклический сдвиг.

Для достижения безопасности достаточно одного S-блока, но такой блок будет требовать большого объёма памяти. Поэтому используются маленькие S-блоки, смешанные с P-блокам. S-блок замещает маленький блок входных бит на другой блок выходных бит. Эта замена должна быть взаимно однозначной, чтобы гарантировать обратимость.

Назначение S-блока заключается в нелинейном преобразовании, что препятствует проведению линейного криптоанализа. Одним из свойств S-блока является лавинный эффект, то есть изменение одного бита на входе приводит к изменению всех бит на выходе. S-блок представляет из себя таблицу соответствия.

P-блок — перестановка всех бит: блок получает на вход вывод S-блоков, меняет местами все биты и подает результат S-блокам следующего раунда. Важным качеством P-блока является возможность распределить вывод одного S-блока между входами как можно большего количества S-блоков следующего раунда. То есть, P-блок – это линейное, или как его еще называют, аффинное преобразование.

Как было умно написано в Википедии

Нелинейная стадия подстановки перемешивает биты ключа с битами открытого текста, создавая конфузию Шеннона. Линейная стадия перестановки распределяет избыточность по всей структуре данных, порождая диффузию

Для каждого раунда используется свой, получаемый из первоначального, ключ. Подобный ключ называется раундовым. Он может быть получен как делением первоначального ключа на равные части, так и каким-либо преобразованием всего ключа. Первоначальный ключ еще называют “мастер ключ”.

Расшифровка происходит с помощью обратного хода процесса, с использованием инвертированных S и P блоков (обратное преобразование) и раундовых ключей. Стоит отметить, что не зная секретный ключ расшифровать зашифрованное таким образом сообщение будет крайне трудно. Это займёт очень много времени.

То есть, подводя итог: алгоритм шифрования состоит из нескольких раундов, где каждый раунд состоит из:

Последний раунд не содержит P-блока, но в нём используются два раундовых ключа.

Не знаю как вы, но я себя чувствую смотрящим на мастерскую игру напёрсточника. Давайте попробуем угадать, где же нас тут могли обмануть. Перестановка бит выглядит безобидно, суммирование с ключом тоже. Остаётся предположить, что S-блоки выглядят подозрительно.

Действительно, бекдор может скрываться в S-блоках, но всё не так просто. Попытаюсь объяснить максимально просто и не грузить вас сложной математикой полей Галуа. Но если вы чувствуете в себе силы разобраться с математикой сами, прошу сюда .

Последствия использования ключа другим лицом

Аннулирование УКЭП производится на определенную дату. Что, если при попустительстве владельца до этого момента его подписью пользовался кто-то другой? Удастся ли, например, потом откреститься от ответственности, сославшись на утрату контроля над ключом подписи?

Безусловно, нет! Не случайно закон предписывает как действовать, если владелец обнаружил неладное. Могут иметь место мошеннические действия или действия, которые повлекли негативные последствия для бизнеса со стороны лиц, в распоряжении которых оказался ключ ЭП.

Именно поэтому и нужно внимательно следить за сохранностью ключа и немедленно информировать о его компрометации. Не случайно еще в начале мы подчеркнули, что УКЭП приравнивается к собственноручной подписи и, как следствие, именно на владельца ключа ложится ответственность за подписанный документ вне зависимости от того, кем указанная подпись была использована фактически (см.

, например, Постановление АС Дальневосточного округа от 26.06.2020 № Ф03-781/2020 по делу № А51-20242/2022, Постановление АС Дальневосточного округа от 23.12.2022 № Ф03-6040/2022 по делу № А51-26035/2022 (Определением Верховного Суда РФ от 07.05.2020 № 303-ЭС20-4234 отказано в передаче дела № А51-26035/2022 в Судебную коллегию по экономическим спорам Верховного Суда РФ для пересмотра в порядке кассационного производства данного постановления)).

Приведем несколько примеров.

Пример 1

Организация представила уточненную налоговую декларацию по НДС, при проверке которой налоговый орган выявил неправомерное принятие к вычету налога на крупную сумму. Решение о привлечении к ответственности за налоговое правонарушение попытались оспорить, сославшись на то, что налоговая декларация была направлена в инспекцию бывшим главным бухгалтером, которая воспользовалась электронной цифровой подписью директора без его уполномочия.

Суд, куда обратилась организация с соответствующим заявлением, возразил, что поскольку электронная подпись является аналогом собственноручной подписи, ответственность за ее исполнение лежит на ее владельце. Использование электронной подписи с нарушением конфиденциальности соответствующего ключа не освобождает владельца от ответственности за неблагоприятные последствия, наступившие в результате такого использования.

Как следствие, уточненная декларация была признана подписанной уполномоченным лицом – руководителем организации – и штраф за искажение суммы налога суд счел наложенным правомерно (см. Постановление 9 ААС от 05.08.2022 № 09АП-31911/2022 по делу № А40-42134/19).

К подобным выводам суды приходили многократно, см., например, также Постановление АС Московского округа от 03.10.2022 № А40-179170/16, Постановление 9 ААС от 25.06.2022 № 09АП-7/2022, 09АП-13779/2022, 09АП-14757/2022 по делу № А40-179170/16 и др.

Пример 2

Клиент обратился в банк с жалобой на несанкционированное списание средств со счета. В ходе проверки выяснилось, что во время работы компьютера, на котором оборудовано автоматизированное рабочее место системы «Клиент-Банк», произошло его внезапное отключение, а на следующий рабочий день было установлено, что в этот момент с расчетного счета ООО была списана денежная сумма в размере 1 760 000 руб. в пользу другой организации в качестве оплаты за аренду автомобилей по платежному поручению, подписанному подлинной электронной подписью директора.

При этом АРМ «Клиент-Банк» ООО было установлено на персональном компьютере главного бухгалтера, доступ в его кабинет был свободным для персонала организации; приказа о предоставлении доступа и о назначении администратора и оператора АРМ «Клиент-Банк» не было, носитель USB с электронной подписью директора ООО был передан директором главному бухгалтеру и хранился в сейфе последнего.

Все обстоятельства свидетельствуют о том, что в ООО не выполнялись условия договора с банком о соблюдении требований по обеспечению безопасности в процессе эксплуатации АРМ «Клиент-Банк», в результате чего имелась возможность использования ключа УКЭП руководителя лицами, не имеющим таких полномочий, как со стороны работников организации, так и со стороны сети Интернет. Владелец подписи не обращался ни в удостоверяющий центр, ни в банк с информацией о том, что ключ скомпрометирован.

В таких условиях ООО не удалось доказать, что названное платежное поручение было несанкционированным. Банк выполнил распоряжение клиента без нарушений, и требовать возмещение потерь от банка оснований нет (см. Постановление ФАС Центрального округа от 03.09.

Пример 3

Организация обанкротилась. Конкурсный управляющий попросил суд привлечь к субсидиарной ответственности по долгам банкрота директора организации, мотивируя это тем, что данные бухгалтерской отчетности организации за подписью директора были искажены, в результате чего существенно затруднено проведение процедур, применяемых в деле о банкротстве, в том числе формирование и реализация конкурсной массы. Это в силу п. 1 и 2 ст. 61.

В суде директор возразил, что он являлся номинальным руководителем, фактически обязанности по управлению организацией не исполнял, а его электронной подписью воспользовалось другое лицо (судьба ключа подписи ему неизвестна). При этом директор не представил доказательств нарушения конфиденциальности ключа электронной подписи и уведомления об этом соответствующего центра.

Суд отклонил эти аргументы и одобрил привлечение директора организации к субсидиарной ответственности по ее долгам, указав, что поскольку электронная подпись является аналогом собственноручной подписи, ответственность за ее исполнение лежит на ее владельце.

Использование электронной подписи с нарушением конфиденциальности соответствующего ключа не освобождает владельца от ответственности за неблагоприятные последствия, наступившие в результате такого использования (см. Постановление АС Московского округа от 03.10.2022 № Ф05-14276/2022 по делу № А40-179170/16).

Решение по другому делу с похожими обстоятельствами и таким же результатом оформлено Постановлением АС Поволжского округа от 15.03.2021 № Ф06-42411/2022 по делу № А12-35538/2022.

Напомним, что 18 мая 2021 года Удостоверяющий центр «Такском» в соответствии с решением Правительственной комиссии первым в России получил аккредитацию согласно новым требованиям закона «Об электронной подписи» от 06.04.2022 № 63-ФЗ. И продолжает оформлять электронные подписи юрлицам, индивидуальным предпринимателям и физлицам согласно всем требованиям законодательства.

Принадлежность подписи конкретному лицу

Квалифицированный сертификат и сертификат ключа проверки УКЭП обязательно содержат данные о владельце электронной подписи, в числе которых (п. 2 , п. 3 ст. 14, п. 2 ст. 17 Федерального закона от 06.04.2022 № 63-ФЗ «Об электронной подписи» (далее – Закон № 63-ФЗ)):

— ФИО, СНИЛС, ИНН – для физического лица, не являющегося индивидуальным предпринимателем;

— ФИО, СНИЛС, ИНН и ОГРН – для индивидуального предпринимателя;

— наименование, ИНН, место нахождения и ОГРН – для юридического лица. В качестве владельца сертификата ключа проверки электронной подписи также указывается физическое лицо, действующее от имени юридического лица на основании учредительных документов юридического лица или доверенности (с 2022 г. – только физическое лицо, действующее от имени юридического лица без доверенности).

Эти атрибуты делают квалифицированную электронную подпись именной и обеспечивает признание электронных документов, заверенных ею, равнозначным документам на бумажном носителе, подписанным собственноручной подписью (п. 1 ст. 6 Закона № 63-ФЗ). И так же, как не должно предлагать другому человеку за себя расписываться, не следует допускать использования ключа УКЭП другим лицом.

Ст. 10 Закона № 63-ФЗ (п. 1) говорит, что при использовании усиленных электронных подписей участники электронного взаимодействия обязаны обеспечивать конфиденциальность ключей электронных подписей, в частности – не допускать использование принадлежащих им ключей электронных подписей без их согласия.

Это довольно расплывчатая формулировка, но с учетом вышесказанного ее смысл проясняется: если владелец ключа не в состоянии научиться с ним обращаться, он может воспользоваться технической помощью другого лица, но не доверить тому использовать ключ самостоятельно, будь то на свое усмотрение или по поручению владельца.

Нельзя передать право использования своей электронной подписи ни на основании распорядительного документа, ни на основании договора, ни на основании доверенности на распоряжение ключом – никаким образом. Если требуется уполномочить иное лицо подписывать документы от имени организации, ИП, гражданина, необходимо оформить электронную подпись на это лицо и снабдить его доверенностью на совершение соответствующих действий.

Случаи компрометации

- Физическая утеря носителя информации

- Передача информации по открытым каналам связи

- Несанкционированный доступ постороннего лица в место физического хранения носителя информации, к устройству хранения информации, визуальный осмотр носителя информации посторонним лицом или подозрение, что данные факты имели место (срабатывание сигнализации, повреждение устройств контроля НСД (слепков печатей), повреждение замков, взлом учётной записи пользователя и т. п.)

- Скимминг и шимминг банковских карт

- Перехват информации вредоносным ПО

- Перехват (подслушивание) звуковой информации

- Перехват ключа при распределении ключей

- Перехват побочных электромагнитных излучений и наводок

- Перехват информации с электрических каналов утечки

- Сознательная передача информации постороннему лицу

и другие, в зависимости от вида носителя защищаемой информации и способов работы с ним.

Современные алгоритмы симметричного шифрования

К симметричным алгоритмам шифрования можно отнести такие игрушечные алгоритмы шифрования, как:

Говоря же о серьёзных алгоритмах, симметричные алгоритмы шифрования можно разбить на две подгруппы: Потоковые, где каждый бит шифруется отдельно с помощью так называемого гаммирования, побитового сложения битов сообщения с битами, получаемыми от генератора псевдослучайных чисел.

Важным достоинством поточных шифров перед блочными является высокая скорость шифрования, информация обрабатывается сразу как поступает, поэтому, обеспечивается шифрование практически в реальном времени не зависимо от объёма поступающих данных. Однако, структура поточного ключа может иметь уязвимые места, которые дают возможность криптоаналитику получить дополнительную информацию о ключе.

Ещё немного занудства

Потоковые шифры в отличие от блочных шифров часто могут быть атакованы при помощи линейной алгебры (так как выходы отдельных регистров сдвига с обратной линейной связью могут иметь корреляцию с гаммой). Также для взлома поточных шифров весьма успешно применяется линейный и дифференциальный анализ.

Кроме того, блочные и потоковые фильтры по разному реализуются. Потоковые фильтры, шифрующие и дешифрирующие данные по одному биту, не очень подходят для программных реализаций. Блочные шифры легче реализовывать программно, потому что они часто позволяют избежать дорогостоящих манипуляций с битами и оперируют удобными для компьютера блоками данных. С другой стороны, потоковые фильтры больше подходят для аппаратной реализации, потому что они могут быть очень эффективно реализованы в кремнии.

Эта статья поможет вам детально разобраться с симметричными алгоритмами шифрования.

На данный момент времени, в основном используются блочные шифры. Например, широко известный AES, как раз симметричный блочный алгоритм шифрования. Ровно как и наш подозреваемый – симметричный блочный алгоритм шифрования, который незамысловато называется Backdoored Encryption Algorithm 1, BEA-1 сокращённо. Давайте разберёмся, где же там спрятан бэкдор.

Ссылки

Как только страница обновилась в Википедии она обновляется в Вики 2.Обычно почти сразу, изредка в течении часа.

Стандарты алгоритмов шифрования

В статье несколько раз упоминалось про стандарты, распространяющиеся на современные алгоритмы шифрования, предлагаю уделить этому моменту больше внимания. Стандарт шифрования подразумевает полное описание алгоритма шифрования с S и P блоками. В рамках стандарта размер ключа и количество раундов может варироваться.

Как правило такой стандарт создаётся в процессе конкурса, где разные компании предлагают свои реализации алгоритма шифрования, которые должны быть устойчивы ко всем известным видам криптоанализа. В частности, устаревший ныне стандарт DES был разработан на базе алгоритма шифрования «Люцифер» компании IBM.

Сейчас в основном используется стандарт AES, например шифрование данных на устройствах компании Apple соответсвует этому стандарту. Упомянутый французскими исследователями. Backdoored Encryption Algorithm 1 был создан по образу и подобию алгоритма Rijndael, который как раз таки лёг в основу стандарта AES.

Предшественником стандарта AES был упомянутый ранее DES, также блочный шифр. Интересна история, когда в конце 1970 к разработке S-блоков приложило руку АНБ. Агенство Национальной Безопасности обвиняли в сознательном снижении криптостойкости данного алгоритма.

Однако в 1990 году Эли Бихам и Ади Шамир провели независимые исследования по дифференциальному криптоанализу — основному методу взлома блочных алгоритмов симметричного шифрования. Эти исследования сняли часть подозрений в скрытой слабости S-перестановок.

S-блоки алгоритма DES оказались намного более устойчивыми к атакам, чем если бы их выбрали случайно. Это означает, что такая техника анализа была известна АНБ ещё в 1970-х годах. Авторы статьи уделили этому моменту внимание. Они выразили опасение, что алгоритмы начала 1990 могли быть слабыми к дифференциальному криптоанализу.

Так как теперь шифровать?

После изучения этой темы ко мне начала подкрадываться лёгкая паранойя: как быть, если нет никаких гарантий, что алгоритм, соответствующий всем современным стандартам безопасности, не содержит в себе бэкдора. Одно дело, когда такая уязвимость была создана непреднамеренно, о ней никто не знает, её сложно обнаружить и вряд ли кто-то сможет сделать это. И другое, когда она была заботливо разработана и расположена в недрах S-блоков.

Основным посылом французских исследователей был вопрос, «можем ли мы доверять иностранным алгоритмам шифрования». Бесспорно, для государственных структур, оперирующих потенциально стратегической информацией, важно не допустить внешние силы к этой информации. Понять их мотивацию в разработке своих, гарантировано безопасных для самих себя, алгоритмов шифрования можно.

Тут можно долго рассуждать на тему того, что наши данные могут быть кем-то расшифрованы и к каким последствиям в современном информационном обществе это может привести. В конечном счёте, последствия зависят от намерений людей, использующих этот бэкдор.

Не могу оставить вас наедине с нарастающей паранойей и тревожностью, поэтому, даже допуская ситуацию, что все доступные алгоритмы шифрования скомпрометированы возможность наладить защищенный обмен информацией всё же существует, этому даже посвящена целая научная статья.

Уменьшение вероятности компрометации ключа и ущерба от компрометации

Чем дольше ключ находится в действии и чем интенсивнее он используется, тем больше вероятность того, что он будет скомпрометирован. При длительном пользовании одним и тем же ключом увеличивается также и потенциальный ущерб, который может быть нанесен в случае его компрометации. Одной из мер, направленных на уменьшение вероятности компрометации и ущерба от неё, является периодическая смена ключей.

Чуть более подробно про bea-1

Для наилучшего понимания того, как устроена уязвимость я приведу некоторую информацию касательно реализации шифра BEA-1, построенного на вычислительной SP сети.

Этот блочный шифр:

![5. Действия в случае компрометации ключей [Приказ ФАС России от 16.07.2020 N 658/20]

- последняя редакция | База НПА 5. Действия в случае компрометации ключей [Приказ ФАС России от 16.07.2020 N 658/20]

- последняя редакция | База НПА](https://ecpexpert.ru/wp-content/uploads/2022/06/1ef9da28de57964c2474e6ccaa317b6d-870x400.jpg)